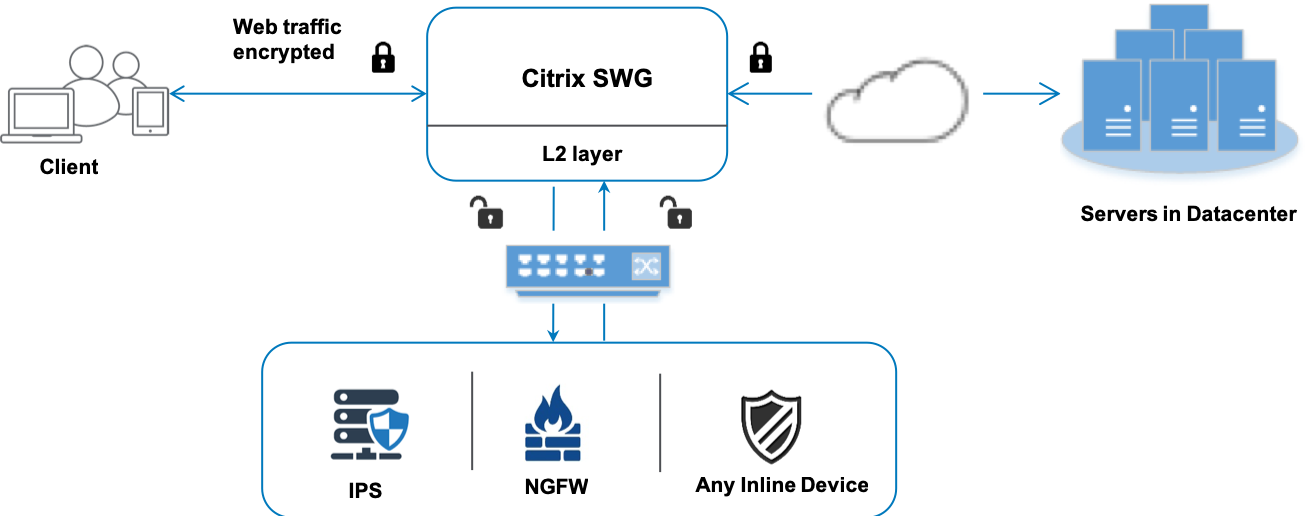

IPSまたはNGFWとのインラインデバイスとしての統合

侵入防止システム (IPS) や次世代ファイアウォール (NGFW) などのセキュリティデバイスは、ネットワーク攻撃からサーバーを保護します。これらのデバイスはライブトラフィックを検査でき、通常はレイヤー2インラインモードで展開されます。Citrix Secure Web Gateway™ (SWG) は、インターネット上のリソースにアクセスする際のユーザーと企業ネットワークのセキュリティを提供します。

Citrix® SWGアプライアンスは、1つまたは複数のインラインデバイスと統合して、脅威を防止し、高度なセキュリティ保護を提供できます。インラインデバイスは、IPSやNGFWなど、あらゆるセキュリティデバイスを使用できます。

Citrix SWGアプライアンスとインラインデバイスの統合を使用することでメリットが得られるユースケースをいくつか示します。

-

暗号化されたトラフィックの検査: ほとんどのIPSおよびNGFWアプライアンスは暗号化されたトラフィックをバイパスするため、サーバーが攻撃に対して脆弱になる可能性があります。Citrix SWGアプライアンスはトラフィックを復号化し、検査のためにインラインデバイスに送信できます。この統合により、顧客のネットワークセキュリティが強化されます。

-

TLS/SSL処理からのインラインデバイスのオフロード: TLS/SSL処理は負荷が高く、IPSまたはNGFWアプライアンスがトラフィックを復号化する場合、CPU使用率が高くなる可能性があります。Citrix SWGアプライアンスは、TLS/SSL処理をインラインデバイスからオフロードするのに役立ちます。その結果、インラインデバイスはより多くのトラフィック量を検査できます。

-

インラインデバイスの負荷分散: 大量のトラフィックを管理するために複数のインラインデバイスを設定している場合、Citrix SWGアプライアンスはこれらのデバイスにトラフィックを負荷分散し、均等に分散できます。

-

トラフィックのスマートな選択: すべてのトラフィックを検査のためにインラインデバイスに送信する代わりに、アプライアンスはトラフィックをスマートに選択します。たとえば、テキストファイルの検査をインラインデバイスに送信するのをスキップします。

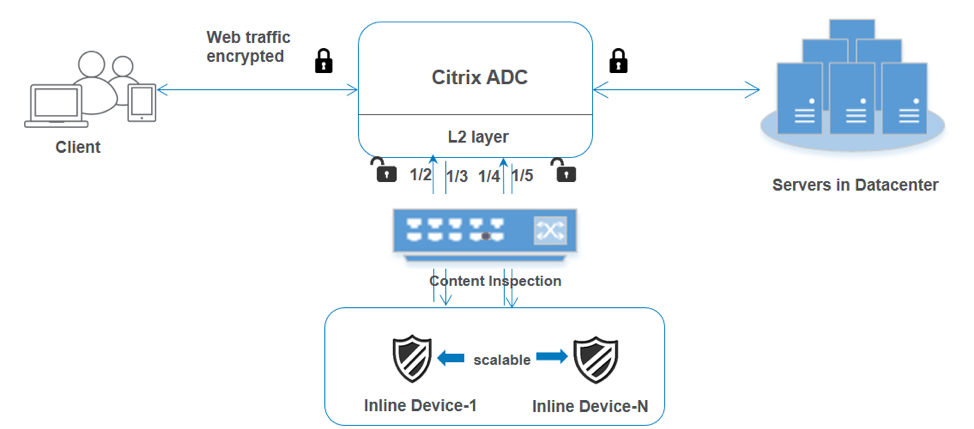

Citrix SWGとインラインデバイスの統合

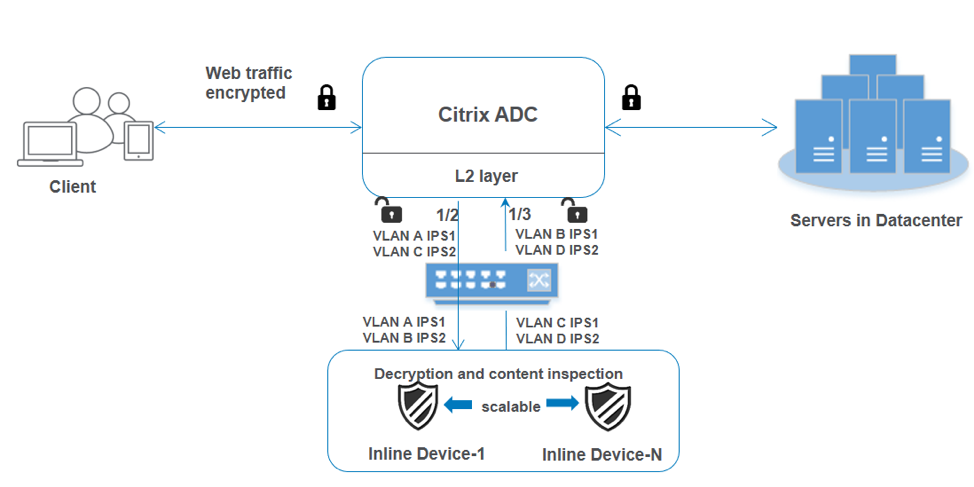

次の図は、Citrix SWGがインラインセキュリティデバイスとどのように統合されているかを示しています。

インラインデバイスをCitrix SWGアプライアンスと統合すると、コンポーネントは次のように相互作用します。

-

クライアントがCitrix SWGアプライアンスにリクエストを送信します。

-

アプライアンスは、ポリシー評価に基づいてコンテンツ検査のためにデータをインラインデバイスに送信します。HTTPSトラフィックの場合、アプライアンスはデータを復号化し、平文でインラインデバイスに送信してコンテンツ検査を行います。

注:

インラインデバイスが2つ以上ある場合、アプライアンスはデバイスの負荷分散を行い、トラフィックを送信します。

-

インラインデバイスは脅威がないかデータを検査し、データをドロップ、リセット、またはアプライアンスに送り返すかを決定します。

-

セキュリティ上の脅威がある場合、デバイスはデータを変更し、アプライアンスに送信します。

-

HTTPSトラフィックの場合、アプライアンスはデータを再暗号化し、リクエストをバックエンドサーバーに転送します。

-

バックエンドサーバーは応答をアプライアンスに送信します。

-

アプライアンスは再びデータを復号化し、検査のためにインラインデバイスに送信します。

-

インラインデバイスはデータを検査します。セキュリティ上の脅威がある場合、デバイスはデータを変更し、アプライアンスに送信します。

-

アプライアンスはデータを再暗号化し、クライアントに応答を送信します。

インラインデバイス統合の設定

Citrix SWGアプライアンスをインラインデバイスと統合するには、次の3つの異なる方法があります。

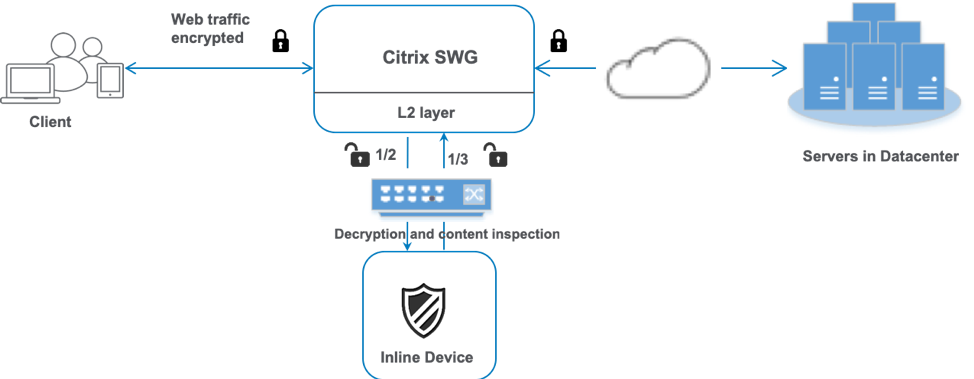

シナリオ1: 単一のインラインデバイスの使用

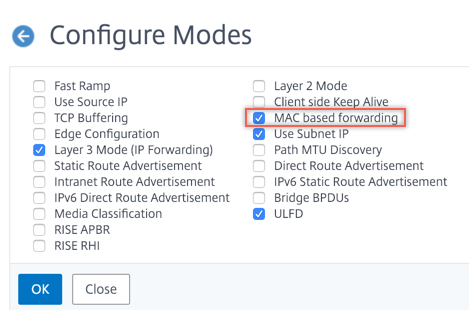

セキュリティデバイス (IPSまたはNGFW) をインラインモードで統合するには、SWGアプライアンスでコンテンツ検査とMACベース転送 (MBF) をグローバルモードで有効にする必要があります。次に、コンテンツ検査プロファイル、TCPサービス、インラインデバイスが検査に基づいてトラフィックをリセット、ブロック、またはドロップするためのコンテンツ検査アクションを追加します。また、アプライアンスがインラインデバイスに送信するトラフィックのサブセットを決定するために使用するコンテンツ検査ポリシーも追加します。最後に、サーバーでレイヤー2接続が有効になっているプロキシ仮想サーバーを設定し、このプロキシ仮想サーバーにコンテンツ検査ポリシーをバインドします。

次の手順を実行します。

-

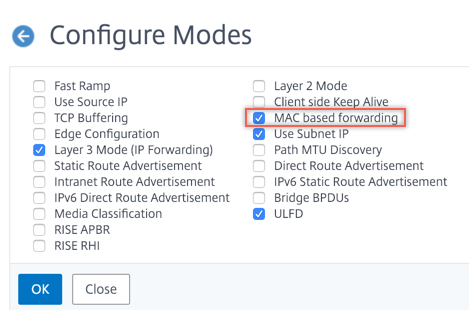

MACベース転送 (MBF) モードを有効にします。

-

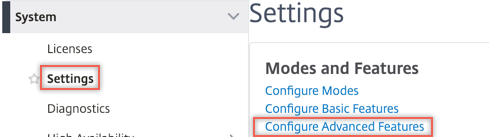

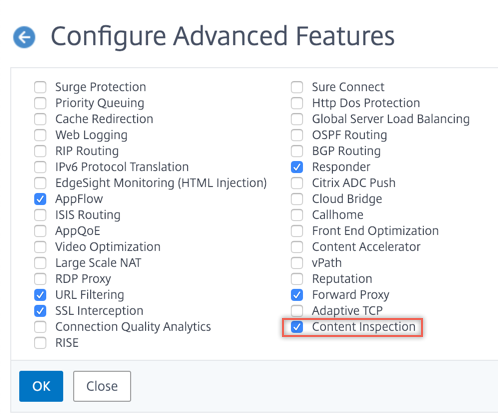

コンテンツ検査機能を有効にします。

-

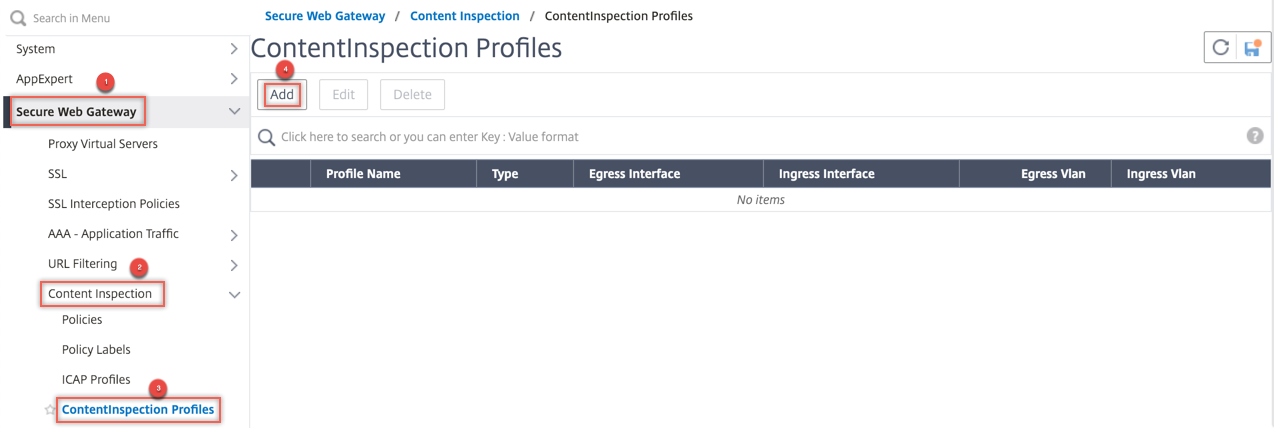

サービス用のコンテンツ検査プロファイルを追加します。コンテンツ検査プロファイルには、SWGアプライアンスをインラインデバイスと統合するインラインデバイス設定が含まれています。

-

(オプション) TCPモニターを追加します。

注:

透過デバイスにはIPアドレスがありません。したがって、ヘルスチェックを実行するには、モニターを明示的にバインドする必要があります。

-

サービスを追加します。サービスはインラインデバイスを表します。

-

(オプション) サービスをTCPモニターにバインドします。

-

サービス用のコンテンツ検査アクションを追加します。

-

コンテンツ検査ポリシーを追加し、アクションを指定します。

-

HTTPまたはHTTPSプロキシ (コンテンツスイッチング) 仮想サーバーを追加します。

-

コンテンツ検査ポリシーを仮想サーバーにバインドします。

CLIを使用した設定

コマンドプロンプトで次のコマンドを入力します。ほとんどのコマンドの後に例が示されています。

-

MBFを有効にします。

enable ns mode mbf <!--NeedCopy--> -

機能を有効にします。

enable ns feature contentInspection <!--NeedCopy--> -

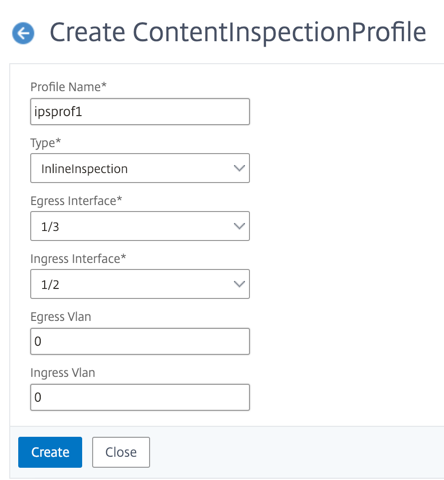

コンテンツ検査プロファイルを追加します。

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>] <!--NeedCopy-->例:

add contentInspection profile ipsprof -type InlineInspection -ingressinterface "1/2" -egressInterface "1/3" <!--NeedCopy--> -

サービスを追加します。インラインデバイスを含むどのデバイスにも属さないダミーIPアドレスを指定します。

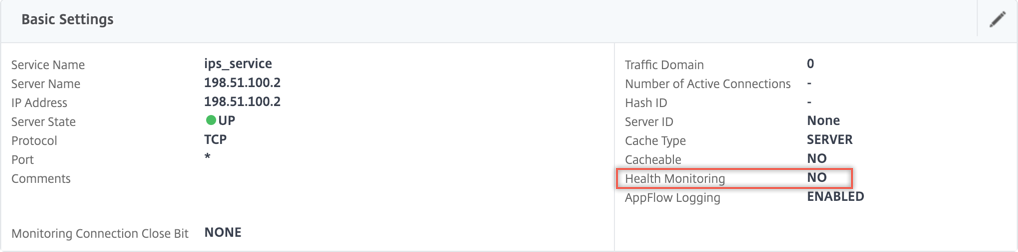

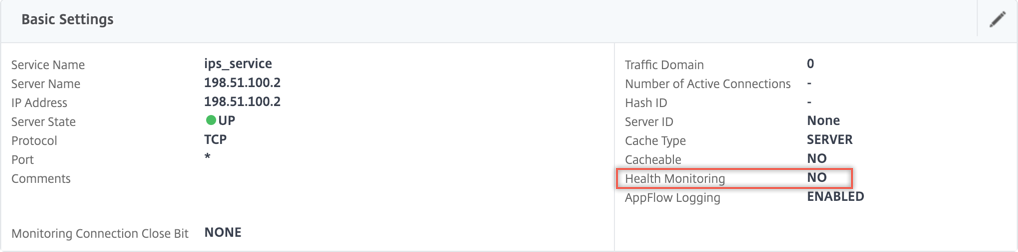

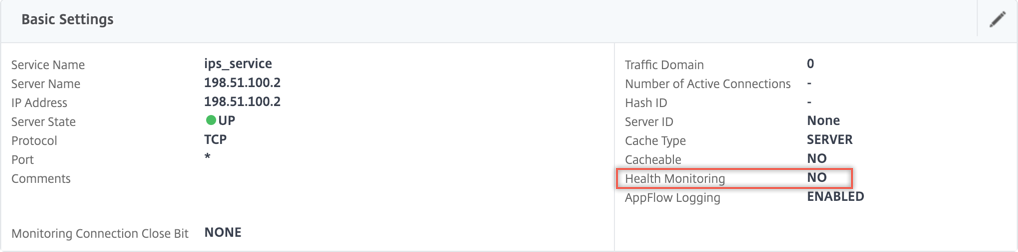

use source IP address(USIP) をYESに設定します。useproxyportをNOに設定します。ヘルスモニターをオフにします。このサービスをTCPモニターにバインドする場合にのみ、ヘルスモニタリングをオンにします。モニターをサービスにバインドする場合は、モニターのTRANSPARENTオプションをONに設定します。add service <service_name> <IP> TCP <Port> - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO <!--NeedCopy-->例:

add service ips_service 198.51.100.2 TCP * -healthMonitor YES -usip YES -useproxyport NO -contentInspectionProfileName ipsprof <!--NeedCopy--> -

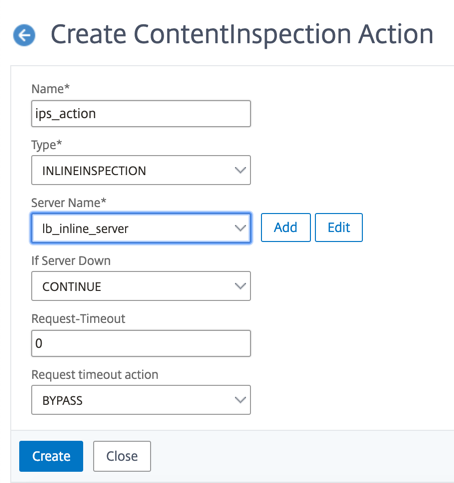

コンテンツ検査アクションを追加します。

add contentInspection action <name> -type INLINEINSPECTION -serverName <string> <!--NeedCopy-->例:

add contentInspection action ips_action -type INLINEINSPECTION -serverName ips_service <!--NeedCopy--> -

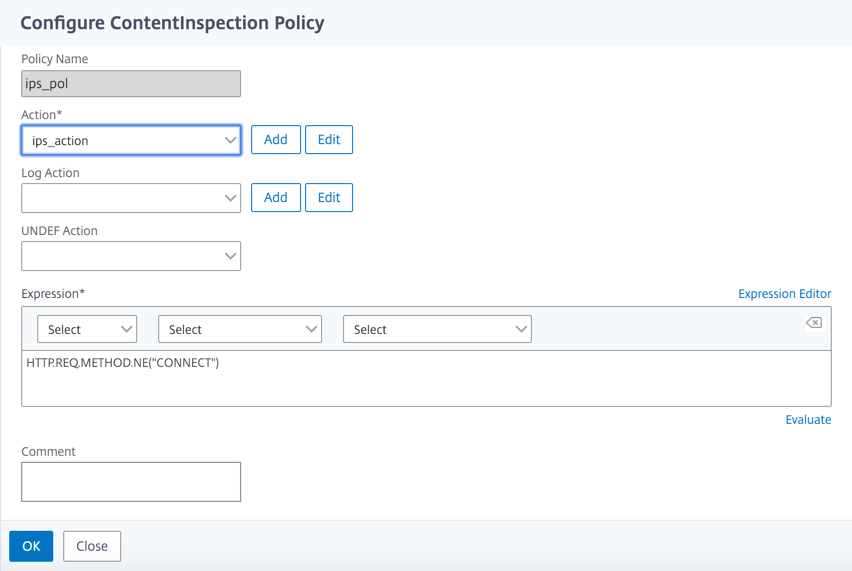

コンテンツ検査ポリシーを追加します。

add contentInspection policy <name> -rule <expression> -action <string> <!--NeedCopy-->例:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action <!--NeedCopy--> -

プロキシ仮想サーバーを追加します。

add cs vserver <name> PROXY <IPAddress> <port> -cltTimeout <secs> -Listenpolicy <expression> -authn401 ( ON | OFF ) -authnVsName <string> -l2Conn ON <!--NeedCopy-->例:

add cs vserver transparentcs PROXY * * -cltTimeout 180 -Listenpolicy exp1 -authn401 on -authnVsName swg-auth-vs-trans-http -l2Conn ON <!--NeedCopy--> -

ポリシーを仮想サーバーにバインドします。

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST <!--NeedCopy-->例:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST <!--NeedCopy-->

GUIを使用した設定

-

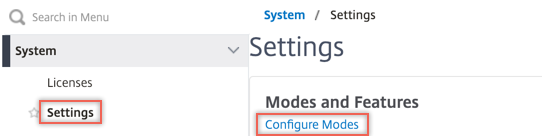

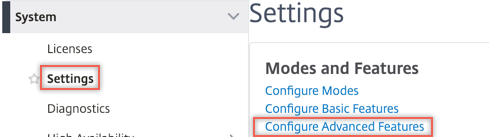

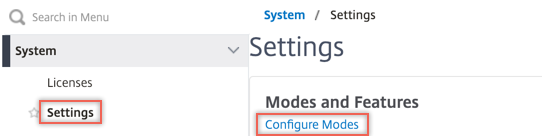

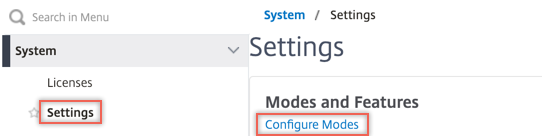

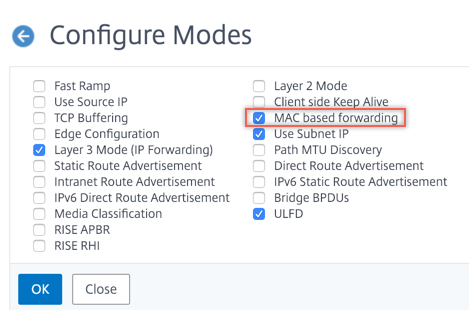

[System] > [Settings] に移動します。[Modes and Features] で [Configure Modes] をクリックします。

-

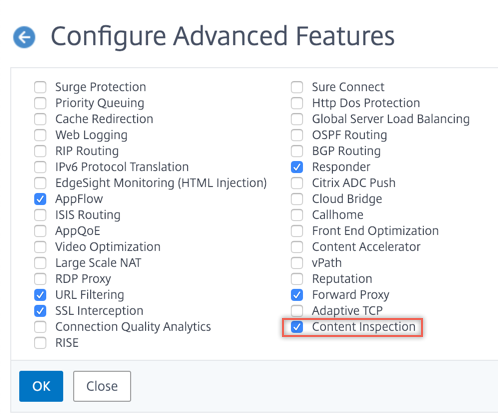

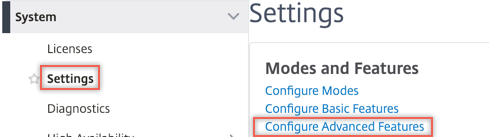

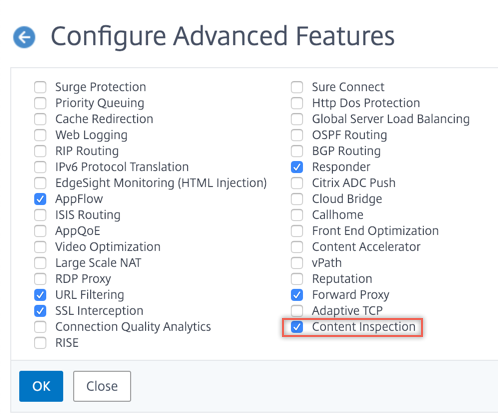

[System] > [Settings] に移動します。[Modes and Features] で [Configure Advanced Features] をクリックします。

-

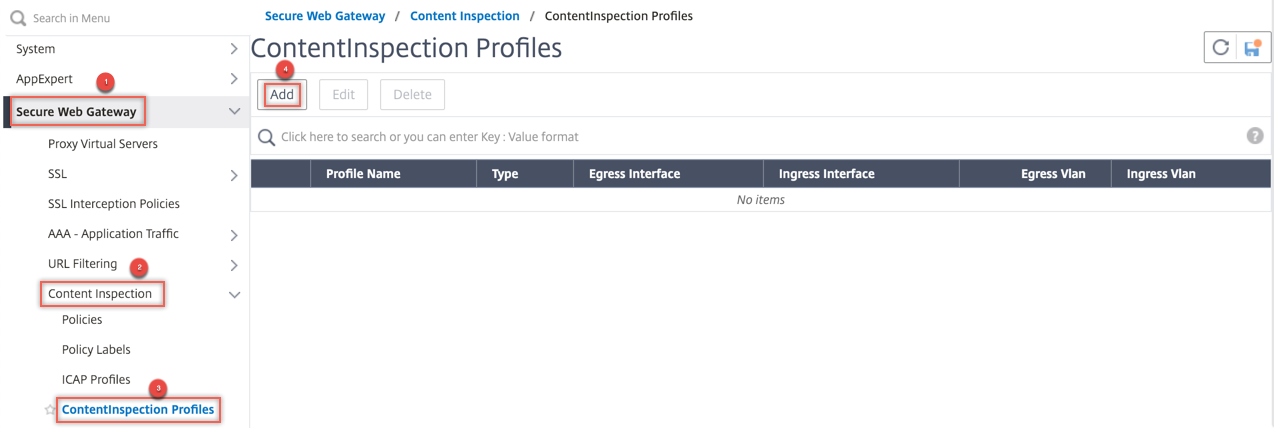

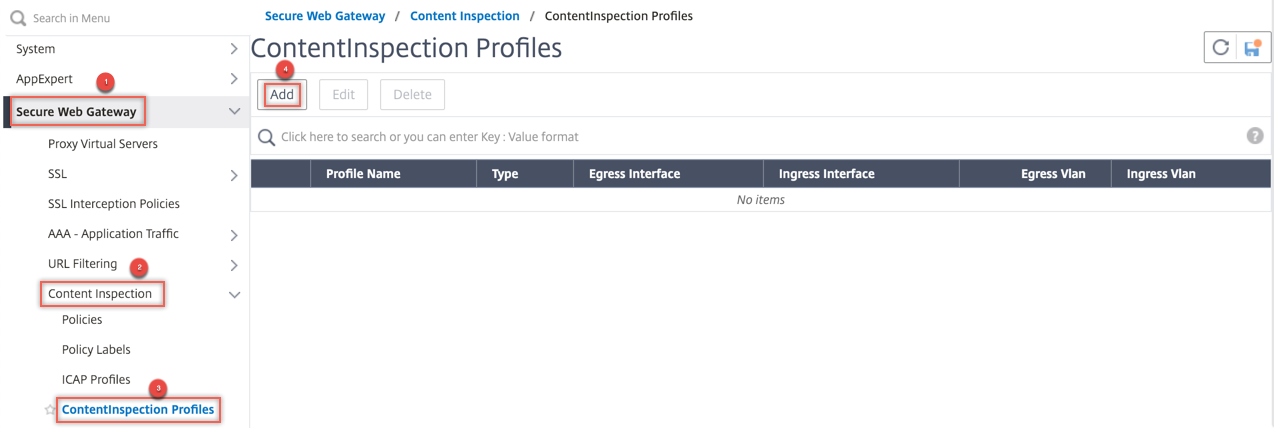

[Secure Web Gateway] > [Content Inspection] > [Content Inspection Profiles] に移動します。[Add] をクリックします。

-

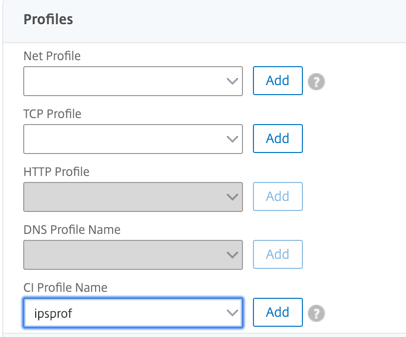

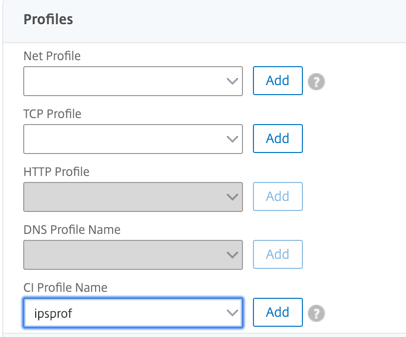

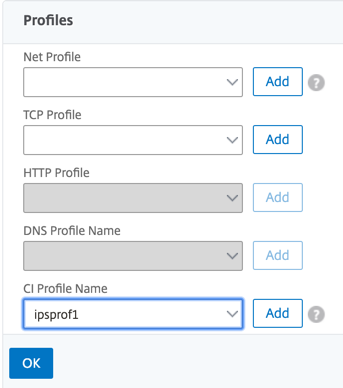

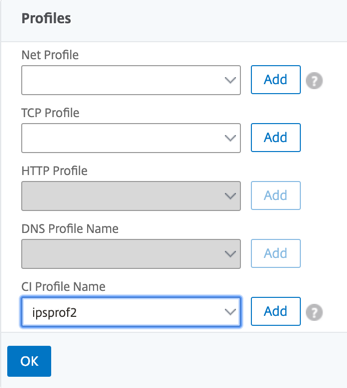

[Load Balancing] > [Services] > [Add] に移動し、サービスを追加します。[Advanced Settings] で [Profiles] をクリックします。[CI Profile Name] リストで、以前に作成したコンテンツ検査プロファイルを選択します。[Service Settings] で、[Use Source IP Address] をYESに、[Use Proxy Port] をNoに設定します。[Basic Settings] で、[Health Monitoring] をNOに設定します。このサービスをTCPモニターにバインドする場合にのみ、ヘルスモニタリングをオンにします。モニターをサービスにバインドする場合は、モニターのTRANSPARENTオプションをONに設定します。

-

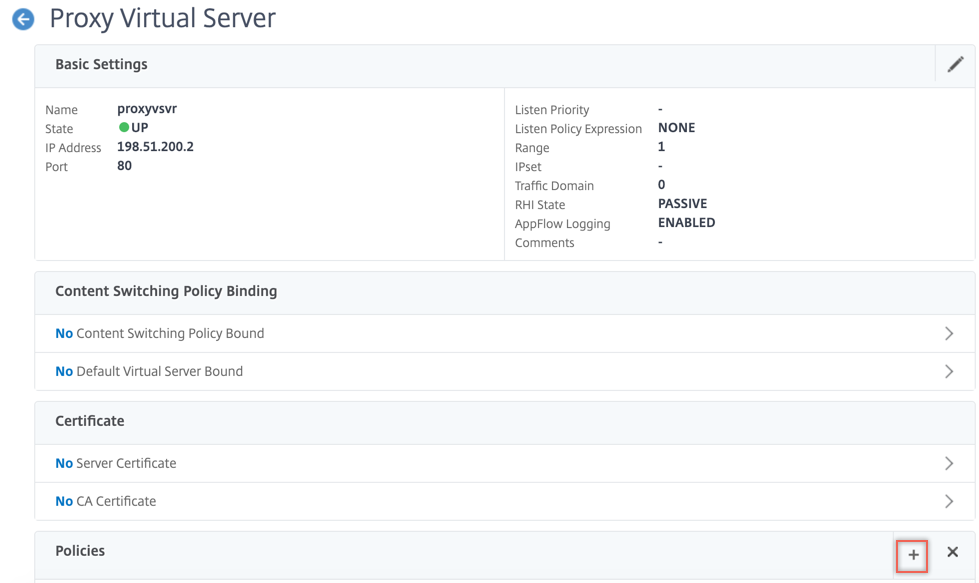

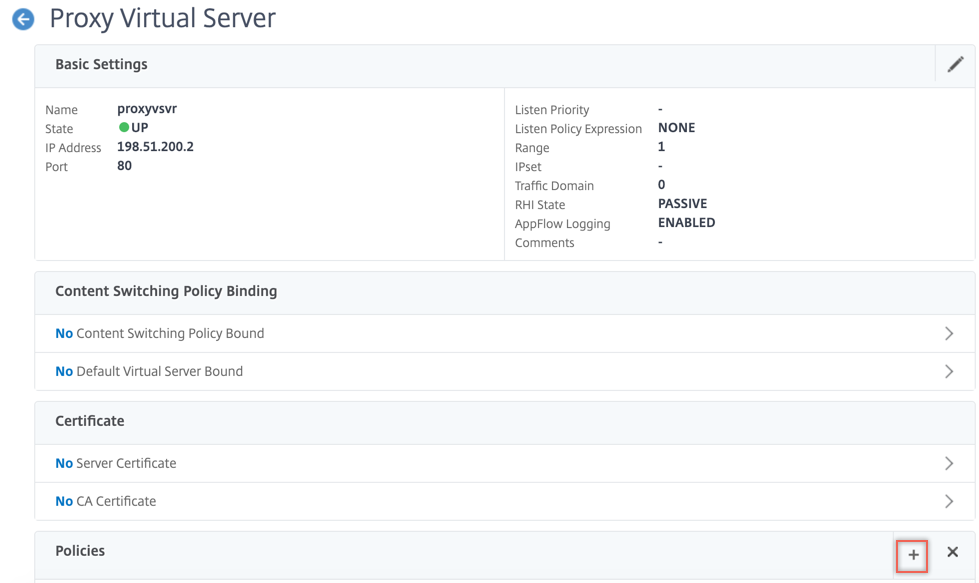

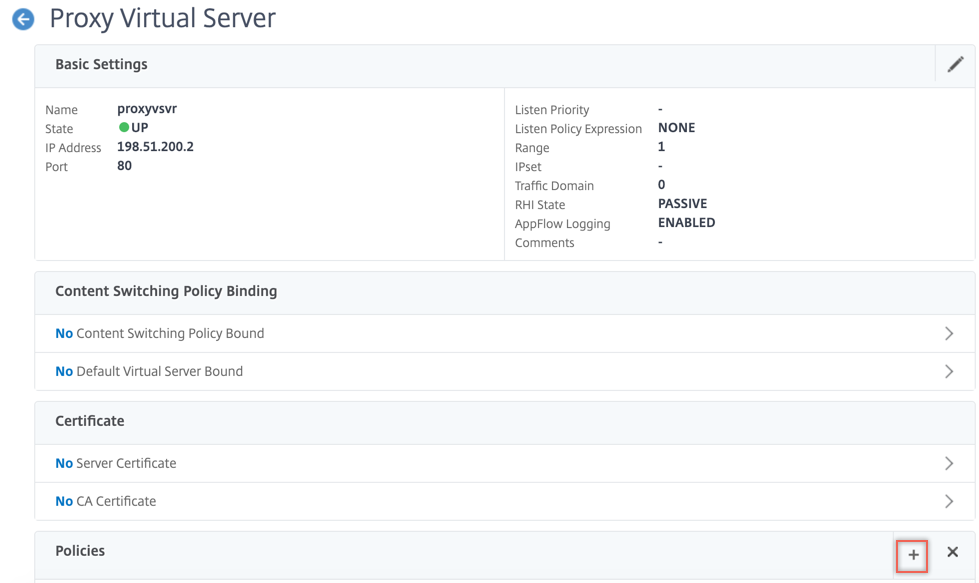

[Secure Web Gateway] > [Proxy Virtual Servers] > [Add] に移動します。名前、IPアドレス、ポートを指定します。[Advanced Settings] で [Policies] を選択します。「+」記号をクリックします。

-

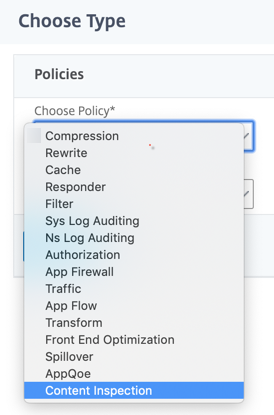

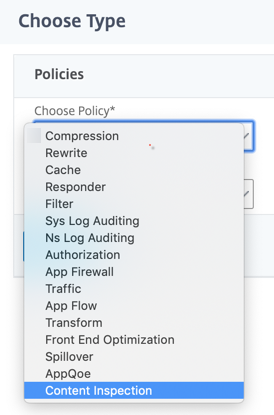

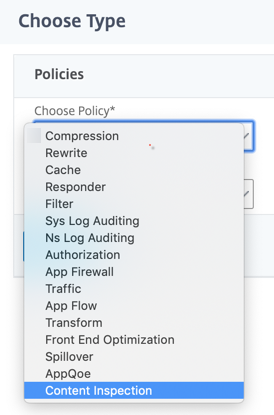

[Choose Policy] で [Content Inspection] を選択します。[Continue] をクリックします。

-

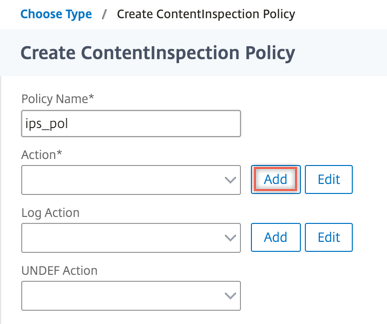

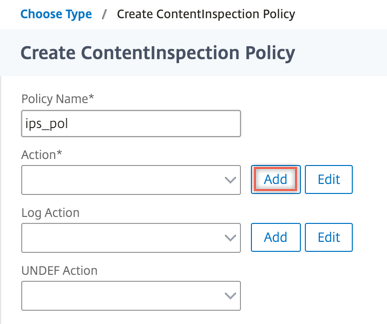

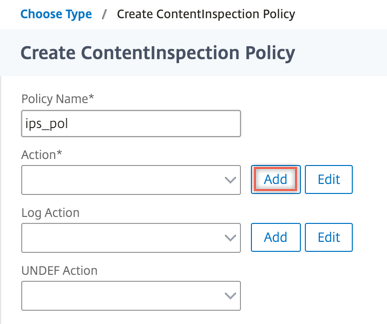

[Add] をクリックします。名前を指定します。[Action] で [Add] をクリックします。

-

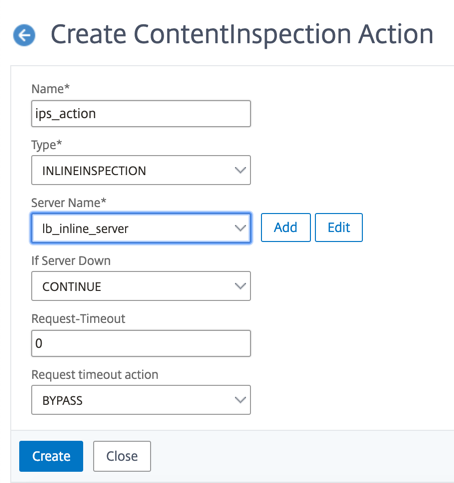

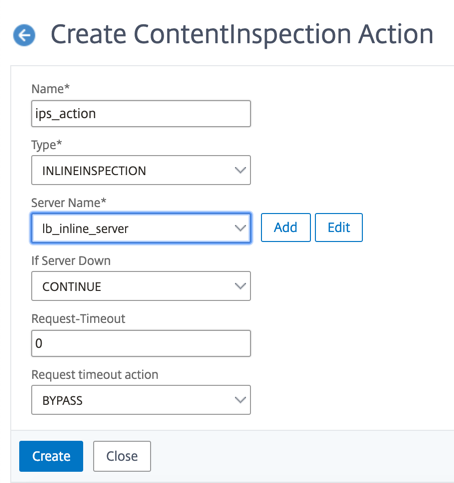

名前を指定します。[Type] で [INLINEINSPECTION] を選択します。[Server Name] で、以前に作成したTCPサービスを選択します。

-

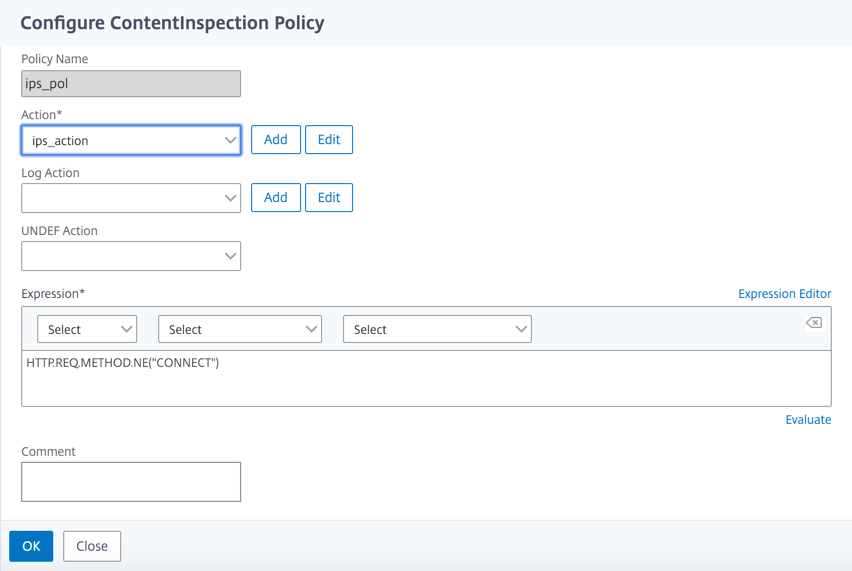

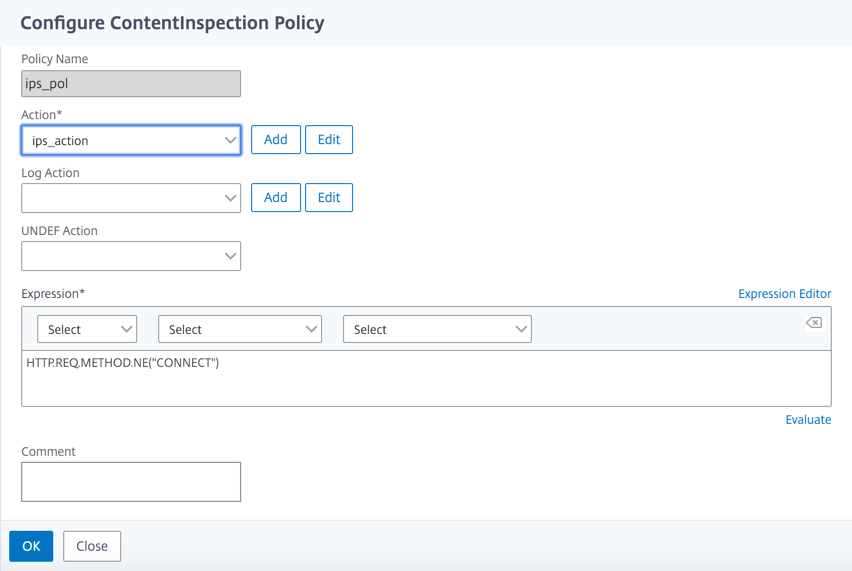

[Create] をクリックします。ルールを指定し、[Create] をクリックします。

-

[Bind] をクリックします。

-

[Done] をクリックします。

シナリオ2: 専用インターフェースを使用した複数のインラインデバイスの負荷分散

2つ以上のインラインデバイスを使用している場合、専用インターフェースを持つ異なるコンテンツ検査サービスを使用してデバイスの負荷分散を行うことができます。この場合、Citrix SWGアプライアンスは、設定されたポリシーに基づいて決定されたトラフィックのサブセットを、専用インターフェースを介して各デバイスに負荷分散します。たとえば、TXTファイルや画像ファイルは、検査のためにインラインデバイスに送信されない場合があります。

基本設定はシナリオ1と同じです。ただし、各インラインデバイスのコンテンツ検査プロファイルを作成し、各プロファイルでイングレスおよびエグレスインターフェースを指定する必要があります。各インラインデバイスのサービスを追加します。負荷分散仮想サーバーを追加し、コンテンツ検査アクションでそれを指定します。次の追加手順を実行します。

-

各サービス用のコンテンツ検査プロファイルを追加します。

-

各デバイスのサービスを追加します。

-

負荷分散仮想サーバーを追加します。

-

コンテンツ検査アクションで負荷分散仮想サーバーを指定します。

CLIを使用した設定

コマンドプロンプトで次のコマンドを入力します。各コマンドの後に例が示されています。

-

MBFを有効にします。

enable ns mode mbf <!--NeedCopy--> -

機能を有効にします。

enable ns feature contentInspection <!--NeedCopy--> -

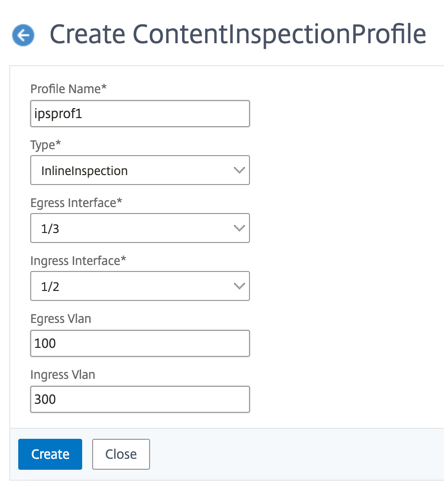

サービス1用のプロファイル1を追加します。

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>] <!--NeedCopy-->例:

add contentInspection profile ipsprof1 -type InlineInspection -ingressInterface "1/2" -egressInterface "1/3" <!--NeedCopy--> -

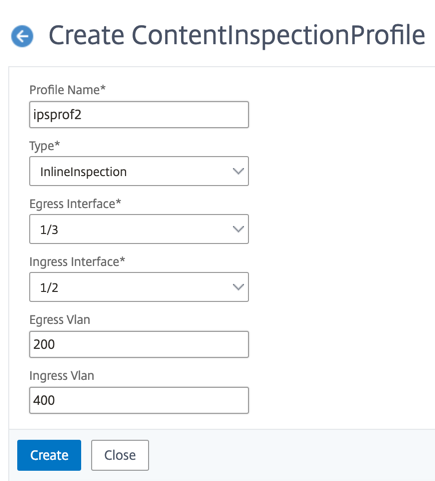

サービス2用のプロファイル2を追加します。

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>] <!--NeedCopy-->例:

add contentInspection profile ipsprof2 -type InlineInspection -ingressInterface "1/4" -egressInterface "1/5" <!--NeedCopy--> -

サービス1を追加します。インラインデバイスを含むどのデバイスにも属さないダミーIPアドレスを指定します。

use source IP address(USIP) をYESに設定します。useproxyportをNOに設定します。ヘルスモニターをオフにします。このサービスをTCPモニターにバインドする場合にのみ、ヘルスモニタリングをオンにします。モニターをサービスにバインドする場合は、モニターのTRANSPARENTオプションをONに設定します。add service <service_name> <IP> TCP <Port> - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO <!--NeedCopy-->例:

add service ips_service1 192.168.10.2 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof1 <!--NeedCopy--> -

サービス2を追加します。インラインデバイスを含むどのデバイスにも属さないダミーIPアドレスを指定します。

use source IP address(USIP) をYESに設定します。useproxyportをNOに設定します。ヘルスモニターをオフにします。このサービスをTCPモニターにバインドする場合にのみ、ヘルスモニタリングをオンにします。モニターをサービスにバインドする場合は、モニターのTRANSPARENTオプションをONに設定します。add service <service_name> <IP> TCP <Port> - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO <!--NeedCopy-->例:

add service ips_service2 192.168.10.3 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof2 <!--NeedCopy--> -

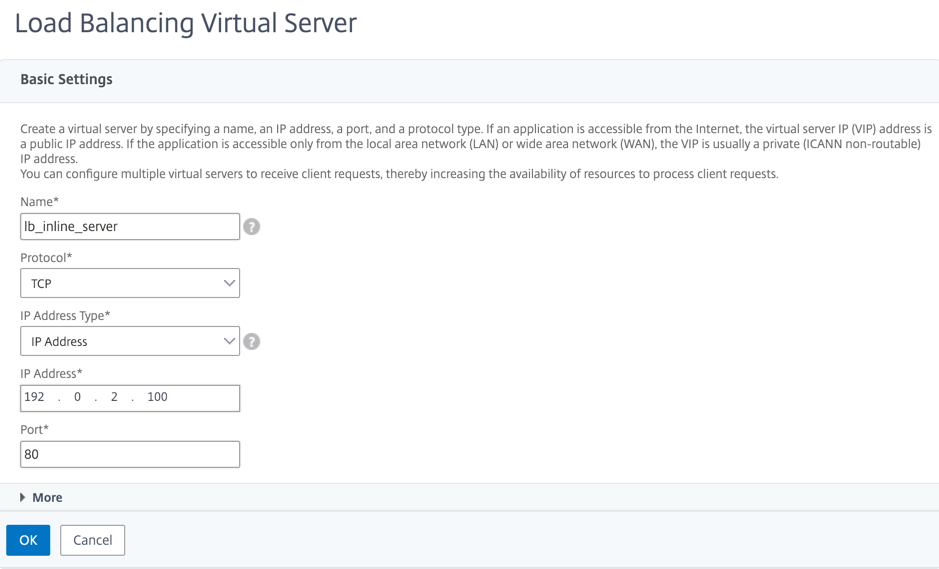

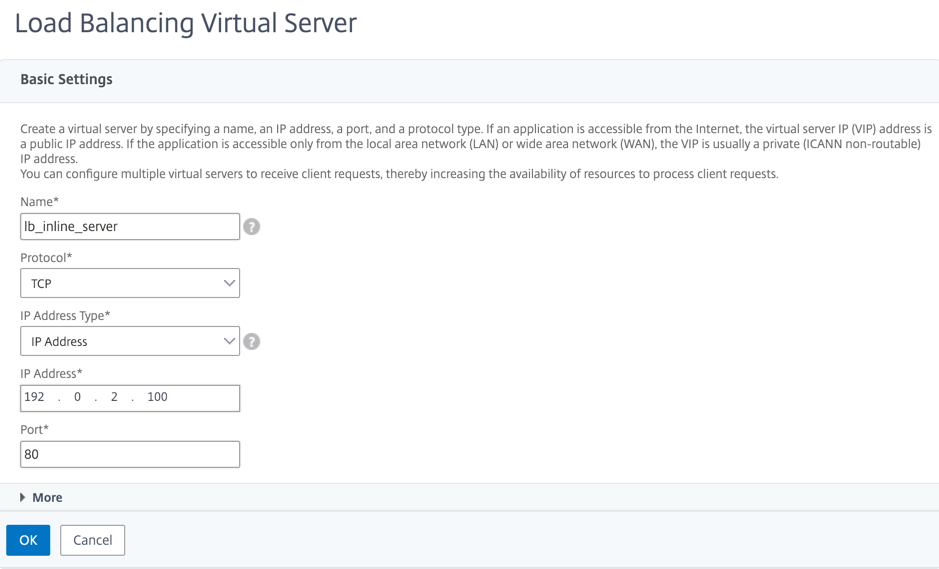

負荷分散仮想サーバーを追加します。

add lb vserver <LB_VSERVER_NAME> TCP <IP> <port> <!--NeedCopy-->例:

add lb vserver lb_inline_vserver TCP 192.0.2.100 * <!--NeedCopy--> -

サービスを負荷分散仮想サーバーにバインドします。

bind lb vserver <LB_VSERVER_NAME> <service_name> bind lb vserver <LB_VSERVER_NAME> <service_name> <!--NeedCopy-->例:

bind lb vserver lb_inline_vserver ips_service1 bind lb vserver lb_inline_vserver ips_service2 <!--NeedCopy--> -

コンテンツ検査アクションで負荷分散仮想サーバーを指定します。

add contentInspection action <name> -type INLINEINSPECTION -serverName <string> <!--NeedCopy-->例:

add contentInspection action ips_action -type INLINEINSPECTION -serverName lb_inline_vserver <!--NeedCopy--> -

コンテンツ検査ポリシーを追加します。ポリシーでコンテンツ検査アクションを指定します。

add contentInspection policy <name> -rule <expression> -action <string> <!--NeedCopy-->例:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action <!--NeedCopy--> -

プロキシ仮想サーバーを追加します。

add cs vserver <name> PROXY <IPAddress> <port> -l2Conn ON <!--NeedCopy-->例:

add cs vserver transparentcs PROXY * * -l2Conn ON <!--NeedCopy--> -

コンテンツ検査ポリシーを仮想サーバーにバインドします。

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST <!--NeedCopy-->例:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST <!--NeedCopy-->

GUIを使用した設定

-

[System] > [Settings] に移動します。[Modes and Features] で [Configure Modes] をクリックします。

-

[System] > [Settings] に移動します。[Modes and Features] で [Configure Advanced Features] をクリックします。

-

[Secure Web Gateway] > [Content Inspection] > [Content Inspection Profiles] に移動します。[Add] をクリックします。

イングレスおよびエグレスインターフェースを指定します。

2つのプロファイルを作成します。2番目のプロファイルでは、異なるイングレスおよびエグレスインターフェースを指定します。

-

[Load Balancing] > [Services] > [Add] に移動し、サービスを追加します。[Advanced Settings] で [Profiles] をクリックします。[CI Profile Name] リストで、以前に作成したコンテンツ検査プロファイルを選択します。[Service Settings] で、[Use Source IP Address] をYESに、[Use Proxy Port] をNoに設定します。[Basic Settings] で、[Health Monitoring] をNOに設定します。このサービスをTCPモニターにバインドする場合にのみ、ヘルスモニタリングをオンにします。モニターをサービスにバインドする場合は、モニターのTRANSPARENTオプションをONに設定します。

2つのサービスを作成します。インラインデバイスを含むどのデバイスにも属さないダミーIPアドレスを指定します。

-

[Load Balancing] > [Virtual Servers] > [Add] に移動します。TCP負荷分散仮想サーバーを作成します。

[OK] をクリックします。

-

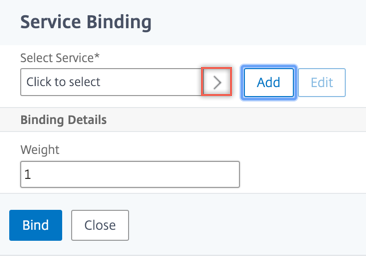

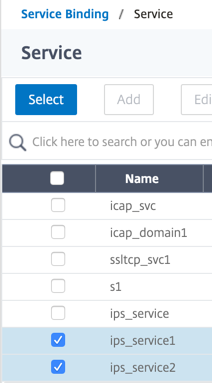

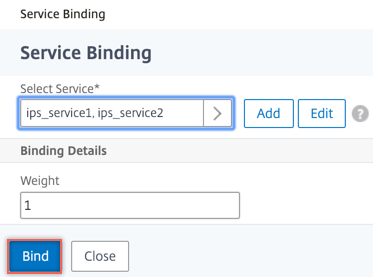

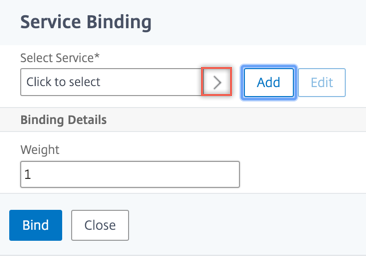

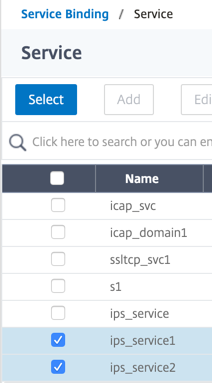

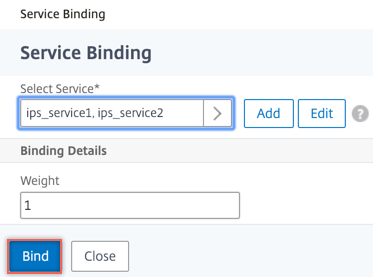

[Load Balancing Virtual Server Service Binding] セクション内をクリックします。[Service Binding] で [Select Service] の矢印をクリックします。以前に作成した2つのサービスを選択し、[Select] をクリックします。[Bind] をクリックします。

-

[Secure Web Gateway] > [Proxy Virtual Servers] > [Add] に移動します。名前、IPアドレス、ポートを指定します。[Advanced Settings] で [Policies] を選択します。「+」記号をクリックします。

-

[Choose Policy] で [Content Inspection] を選択します。[Continue] をクリックします。

-

[Add] をクリックします。名前を指定します。[Action] で [Add] をクリックします。

-

名前を指定します。[Type] で [INLINEINSPECTION] を選択します。[Server Name] で、以前に作成した負荷分散仮想サーバーを選択します。

-

[Create] をクリックします。ルールを指定し、[Create] をクリックします。

-

[Bind] をクリックします。

-

[Done] をクリックします。

シナリオ3: 共有インターフェースを使用した複数のインラインデバイスの負荷分散

2つ以上のインラインデバイスを使用している場合、共有インターフェースを持つ異なるコンテンツ検査サービスを使用してデバイスの負荷分散を行うことができます。この場合、Citrix SWGアプライアンスは、設定されたポリシーに基づいて決定されたトラフィックのサブセットを、共有インターフェースを介して各デバイスに負荷分散します。たとえば、TXTファイルや画像ファイルは、検査のためにインラインデバイスに送信されない場合があります。

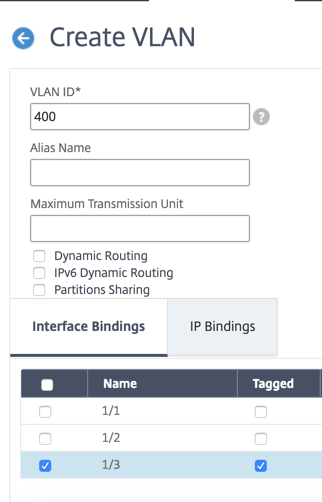

基本設定はシナリオ2と同じです。このシナリオでは、各インラインデバイスのトラフィックを分離するために、インターフェースを異なるVLANにバインドします。コンテンツ検査プロファイルでVLANを指定します。次の追加手順を実行します。

-

共有インターフェースを異なるVLANにバインドします。

-

コンテンツ検査プロファイルでイングレスおよびエグレスVLANを指定します。

CLIを使用した設定

コマンドプロンプトで次のコマンドを入力します。各コマンドの後に例が示されています。

-

MBFを有効にします。

enable ns mode mbf <!--NeedCopy--> -

機能を有効にします。

enable ns feature contentInspection <!--NeedCopy--> -

共有インターフェースを異なるVLANにバインドします。

bind vlan <id> -ifnum <interface> -tagged <!--NeedCopy-->例:

bind vlan 100 –ifnum 1/2 tagged bind vlan 200 –ifnum 1/3 tagged bind vlan 300 –ifnum 1/2 tagged bind vlan 400 –ifnum 1/3 tagged <!--NeedCopy--> -

サービス1用のプロファイル1を追加します。プロファイルでイングレスおよびエグレスVLANを指定します。

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>] <!--NeedCopy-->例:

add contentInspection profile ipsprof1 -type InlineInspection -egressInterface "1/3" -ingressinterface "1/2" –egressVlan 100 -ingressVlan 300 <!--NeedCopy--> -

サービス2用のプロファイル2を追加します。プロファイルでイングレスおよびエグレスVLANを指定します。

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>] <!--NeedCopy-->例:

add contentInspection profile ipsprof2 -type InlineInspection -egressInterface "1/3" -ingressinterface "1/2" –egressVlan 200 -ingressVlan 400 <!--NeedCopy--> -

サービス1を追加します。

add service <service_name> <IP> TCP <Port> - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO <!--NeedCopy-->例:

add service ips_service1 192.168.10.2 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof1 <!--NeedCopy--> -

サービス2を追加します。

add service <service_name> <IP> TCP <Port> - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO <!--NeedCopy-->例:

add service ips_service2 192.168.10.3 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof2 <!--NeedCopy--> -

負荷分散仮想サーバーを追加します。

add lb vserver <LB_VSERVER_NAME> TCP <IP> <port> <!--NeedCopy-->例:

add lb vserver lb_inline_vserver TCP 192.0.2.100 * <!--NeedCopy--> -

サービスを負荷分散仮想サーバーにバインドします。

bind lb vserver <LB_VSERVER_NAME> <service_name> bind lb vserver <LB_VSERVER_NAME> <service_name> <!--NeedCopy-->例:

bind lb vserver lb_inline_vserver ips_service1 bind lb vserver lb_inline_vserver ips_service2 <!--NeedCopy--> -

コンテンツ検査アクションで負荷分散仮想サーバーを指定します。

add contentInspection action <name> -type INLINEINSPECTION -serverName <string> <!--NeedCopy-->例:

add contentInspection action ips_action -type INLINEINSPECTION -serverName lb_inline_vserver <!--NeedCopy--> -

コンテンツ検査ポリシーを追加します。ポリシーでコンテンツ検査アクションを指定します。

add contentInspection policy <name> -rule <expression> -action <string> <!--NeedCopy-->例:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action <!--NeedCopy--> -

プロキシ仮想サーバーを追加します。

add cs vserver <name> PROXY <IPAddress> <port> -l2Conn ON <!--NeedCopy-->例:

add cs vserver transparentcs PROXY * * -l2Conn ON <!--NeedCopy--> -

コンテンツ検査ポリシーを仮想サーバーにバインドします。

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST <!--NeedCopy-->例:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST <!--NeedCopy-->

GUIを使用した設定

-

[System] > [Settings] に移動します。[Modes and Features] で [Configure Modes] をクリックします。

-

[System] > [Settings] に移動します。[Modes and Features] で [Configure Advanced Features] をクリックします。

-

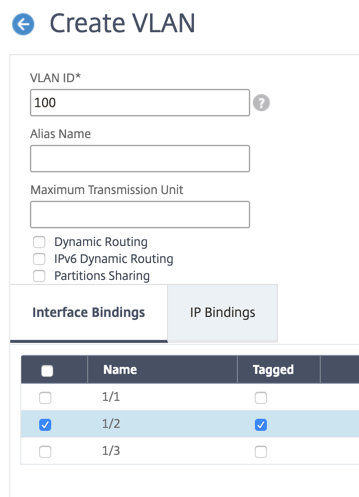

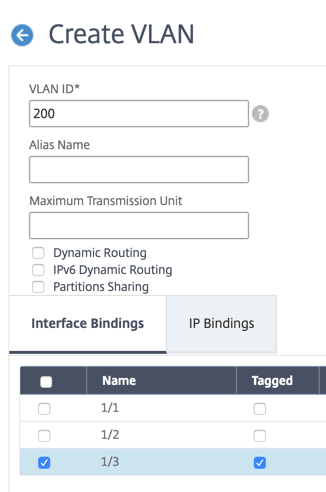

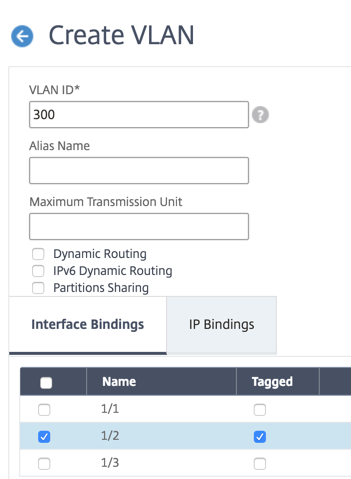

[System] > [Network] > [VLANs] > [Add] に移動します。4つのVLANを追加し、インターフェースにタグ付けします。

-

[Secure Web Gateway] > [Content Inspection] > [Content Inspection Profiles] に移動します。[Add] をクリックします。

イングレスおよびエグレスVLANを指定します。

別のプロファイルを作成します。2番目のプロファイルでは、異なるイングレスおよびエグレスVLANを指定します。

-

[Load Balancing] > [Services] > [Add] に移動し、サービスを追加します。[Advanced Settings] で [Profiles] をクリックします。[CI Profile Name] リストで、以前に作成したコンテンツ検査プロファイルを選択します。[Service Settings] で、[Use Source IP Address] をYESに、[Use Proxy Port] をNoに設定します。[Basic Settings] で、[Health Monitoring] をNOに設定します。

2つのサービスを作成します。インラインデバイスを含むどのデバイスにも属さないダミーIPアドレスを指定します。サービス1でプロファイル1を、サービス2でプロファイル2を指定します。

-

[Load Balancing] > [Virtual Servers] > [Add] に移動します。TCP負荷分散仮想サーバーを作成します。

[OK] をクリックします。

-

[Load Balancing Virtual Server Service Binding] セクション内をクリックします。[Service Binding] で [Select Service] の矢印をクリックします。以前に作成した2つのサービスを選択し、[Select] をクリックします。[Bind] をクリックします。

-

[Secure Web Gateway] > [Proxy Virtual Servers] > [Add] に移動します。名前、IPアドレス、ポートを指定します。[Advanced Settings] で [Policies] を選択します。「+」記号をクリックします。

-

[Choose Policy] で [Content Inspection] を選択します。[Continue] をクリックします。

-

[Add] をクリックします。名前を指定します。[Action] で [Add] をクリックします。

-

名前を指定します。[Type] で [INLINEINSPECTION] を選択します。[Server Name] で、以前に作成した負荷分散仮想サーバーを選択します。

-

[Create] をクリックします。ルールを指定し、[Create] をクリックします。

-

[Bind] をクリックします。

-

[Done] をクリックします。