セキュリティアドバイザリー

安全でセキュア、かつ回復力のあるインフラストラクチャは、あらゆる組織にとって生命線です。組織は、新しい共通脆弱性識別子 (CVE) を追跡し、インフラストラクチャに対する CVE の影響を評価する必要があります。また、脆弱性を解決するための修正を理解し、計画する必要もあります。NetScaler Console のセキュリティアドバイザリー機能を使用すると、NetScaler インスタンスを危険にさらしている CVE を特定し、修正を推奨できます。NetScaler Console のセキュリティアドバイザリーの主な機能は次のとおりです。

-

共通脆弱性識別子 (CVE) の検出と修正 - NetScaler インスタンスを危険にさらしている CVE を特定し、修正を推奨します。

-

ファイル整合性監視 - NetScaler ビルドファイルに対して変更または追加が行われたかどうかを特定できます。

管理者として、次のことを確認する必要があります。

-

新しい共通脆弱性識別子 (CVE) を追跡し、CVE の影響を評価し、修正を理解し、脆弱性を解決します。

-

NetScaler ビルドファイルの整合性を検査します。

NetScaler Console オンプレミス 25.x 以降のビルドでは、セキュリティアドバイザリーはデフォルトで自動的に有効になります。

注意点:

-

ファイル整合性は 14.1-34.x 以降のビルドでサポートされています。ファイル整合性監視は、すべての前提条件が満たされた NetScaler テレメトリー自動モードを通じて有効になります。詳細については、「自動テレメトリー収集モード」を参照してください。前提条件が満たされていない場合、セキュリティアドバイザリーに [ファイル整合性監視] タブは表示されません。

-

新しい CVE アップデートは、自動有効化チャネルを通じて自動的に同期されます。

-

セキュリティアドバイザリーを有効にすると、オプションのテレメトリーが収集されます。最新の CVE アップデートを表示するには、セキュリティアドバイザリーを有効にすることをお勧めします。ただし、オプションパラメーターを無効にすることもできます。無効にするには、まず NetScaler® テレメトリーページでセキュリティアドバイザリーを無効にし、次に [Settings] > [Administration] > [Enable or disable the Console feature data sharing] に移動して、[I agree to share Console feature usage data] チェックボックスをオフにする必要があります。

-

セキュリティアドバイザリーページに、新しい CVE アップデートが同期されていないことを示すバナーが表示された場合は、Console オンプレミス GUI の NetScaler テレメトリーで次の問題を確認してください。

- セキュリティアドバイザリーが無効になっている

- テレメトリー収集の手動モードが有効になっている

- エンドポイント URL に到達できない

- 自動有効化チャネルを通じてアップロードが失敗した

次の表は、さまざまな NetScaler Console オンプレミスビルドにおけるセキュリティアドバイザリー機能の可用性に関する詳細を示しています。

| ビルド | セキュリティアドバイザリー機能の可用性 | 必要なアクション | データ収集 |

|---|---|---|---|

| 14.1-25.x 以降 | セキュリティアドバイザリーはデフォルトで有効 | テレメトリー収集モードが自動モードであり、セキュリティアドバイザリーが有効で、前提条件となる URL に到達可能であることを確認します。 | はい。必須およびオプションの両方のパラメーターは、NetScaler テレメトリープログラムを通じて収集されます。 |

| 14.1-8.x から 14.1-21.x の間 | セキュリティアドバイザリーは Cloud Connect を通じて有効 | Cloud Connect を構成し、セキュリティアドバイザリー を有効にします。 | はい。Cloud Connect の構成後。 |

| 14.1-4.x 以前 | セキュリティアドバイザリーはプレビューモードでのみ利用可能 | アクションは不要 | いいえ |

セキュリティアドバイザリー機能

次のセキュリティアドバイザリー機能は、インフラストラクチャの保護に役立ちます。

CVE:

| 機能 | 説明 |

|---|---|

| システムスキャン | すべての管理対象インスタンスをデフォルトで週に 1 回スキャンします。NetScaler Console がシステムスキャンの日時を決定し、変更することはできません。 |

| オンデマンドスキャン | 必要に応じてインスタンスを手動でスキャンできます。前回のシステムスキャンからかなりの時間が経過している場合は、オンデマンドスキャンを実行して現在のセキュリティ体制を評価できます。または、修正が適用された後にスキャンを実行して、改訂された体制を評価します。 |

| CVE 影響分析 | インフラストラクチャに影響を与えるすべての CVE と、影響を受けるすべての NetScaler インスタンスの結果を表示し、修正を提案します。この情報を使用して、セキュリティリスクを修正するための修正を適用します。 |

| スキャンログ | 過去 5 回のスキャンのコピーを保存します。これらのレポートは CSV および PDF 形式でダウンロードして分析できます。 |

| CVE リポジトリ | 2019 年 12 月以降に Citrix が発表した、NetScaler インフラストラクチャに影響を与える可能性のあるすべての NetScaler 関連 CVE の詳細なビューを提供します。このビューを使用して、セキュリティアドバイザリーの範囲内の CVE を理解し、CVE について詳しく学ぶことができます。サポートされていない CVE の詳細については、「セキュリティアドバイザリーでサポートされていない CVE」を参照してください。 |

ファイル整合性監視:

| 機能 | 説明 |

|---|---|

| オンデマンドスキャン | NetScaler ビルドファイルで検出されたファイル変更の結果を取得するには、オンデマンドスキャンを実行する必要があります。 |

| ファイル整合性監視スキャン | 現在の NetScaler ビルドファイルのバイナリハッシュ値を元のバイナリハッシュと比較し、ファイルの変更または追加がある場合に強調表示します。スキャン結果は、File Integrity Monitoring タブで確認できます。 |

注意点

-

セキュリティアドバイザリーは、サポート終了 (EOL) に達した NetScaler ビルドをサポートしていません。NetScaler のサポートされているビルドまたはバージョンにアップグレードすることをお勧めします。

-

CVE 検出でサポートされているインスタンス: すべての NetScaler (SDX、MPX、VPX) および Gateway。

-

ファイル整合性監視でサポートされているインスタンス: MPX、VPX インスタンス、および Gateway。

-

サポートされている CVE: 2019 年 12 月以降のすべての CVE。

注:

Windows 用 NetScaler Gateway プラグインに影響を与える脆弱性の検出と修正は、NetScaler Console セキュリティアドバイザリーではサポートされていません。サポートされていない CVE の詳細については、「セキュリティアドバイザリーでサポートされていない CVE」を参照してください。

-

NetScaler Console セキュリティアドバイザリーは、脆弱性を特定する際に、いかなる種類の機能設定ミスも考慮しません。

-

NetScaler Console セキュリティアドバイザリーは、CVE の特定と修正のみをサポートします。セキュリティ記事で強調されているセキュリティ上の懸念事項の特定と修正はサポートしていません。

-

NetScaler、Gateway リリースの範囲: この機能はメインビルドに限定されます。セキュリティアドバイザリーには、特別なビルドは含まれません。

- セキュリティアドバイザリーは管理パーティションではサポートされていません。

-

CVE には次の種類のスキャンが利用可能です。

-

バージョン スキャン: このスキャンでは、NetScaler Console が NetScaler インスタンスのバージョンと、修正が利用可能なバージョンおよびビルドを比較する必要があります。このバージョン比較により、NetScaler Console セキュリティアドバイザリーは、NetScaler が CVE に対して脆弱であるかどうかを特定できます。たとえば、CVE が NetScaler リリースおよびビルド xx.yy で修正されている場合、セキュリティアドバイザリーは xx.yy より低いビルドのすべての NetScaler インスタンスを脆弱であると見なします。バージョン スキャンは現在、セキュリティアドバイザリーでサポートされています。

-

設定スキャン: このスキャンでは、NetScaler Console が CVE スキャンに固有のパターンを NetScaler 設定ファイル (nsconf) と照合する必要があります。特定の構成パターンが NetScaler の ns.conf ファイルに存在する場合、そのインスタンスは当該 CVE に対して脆弱であると見なされます。このスキャンは通常、バージョン スキャンと組み合わせて使用されます。設定スキャンは現在、セキュリティアドバイザリーでサポートされています。

-

カスタムスキャン: このスキャンでは、NetScaler Console が管理対象の NetScaler インスタンスに接続し、スクリプトをプッシュして実行する必要があります。スクリプトの出力は、NetScaler Console が NetScaler が CVE に対して脆弱であるかどうかを特定するのに役立ちます。例としては、特定のシェルコマンド出力、特定の CLI コマンド出力、特定のログ、特定のディレクトリまたはファイルの存在または内容などがあります。セキュリティアドバイザリーは、設定スキャンでは対応できない複数の設定パターンの一致に対してもカスタムスキャンを使用します。カスタムスキャンを必要とする CVE の場合、スケジュールされたスキャンまたはオンデマンドスキャンが実行されるたびにスクリプトが実行されます。特定のカスタムスキャンで収集されるデータとオプションの詳細については、当該 CVE のセキュリティアドバイザリーのドキュメントを参照してください。

-

-

ファイル整合性監視には次のスキャンが利用可能です。

- ファイル整合性監視スキャン: このスキャンでは、NetScaler Console が管理対象の NetScaler インスタンスに接続する必要があります。NetScaler Console は、NetScaler でスクリプトを実行し、NetScaler ビルドファイルの現在のバイナリハッシュ値を収集することで、ハッシュ値の比較を行います。比較後、NetScaler Console は、変更された既存ファイルの総数と新規追加ファイルの総数を含む結果を提供します。管理者として、スキャン結果に関するさらなる調査については、組織のデジタルフォレンジックに連絡できます。

-

スキャンは NetScaler の本番トラフィックに影響を与えず、NetScaler の構成を変更することもありません。

-

NetScaler Console セキュリティアドバイザリーは、CVE の軽減策をサポートしていません。NetScaler インスタンスに軽減策 (一時的な回避策) を適用した場合でも、修正が完了するまで NetScaler Console はその NetScaler を脆弱な NetScaler として識別します。

-

FIPS インスタンスの場合、CVE スキャンはサポートされていませんが、ファイル整合性監視スキャンはサポートされています。

-

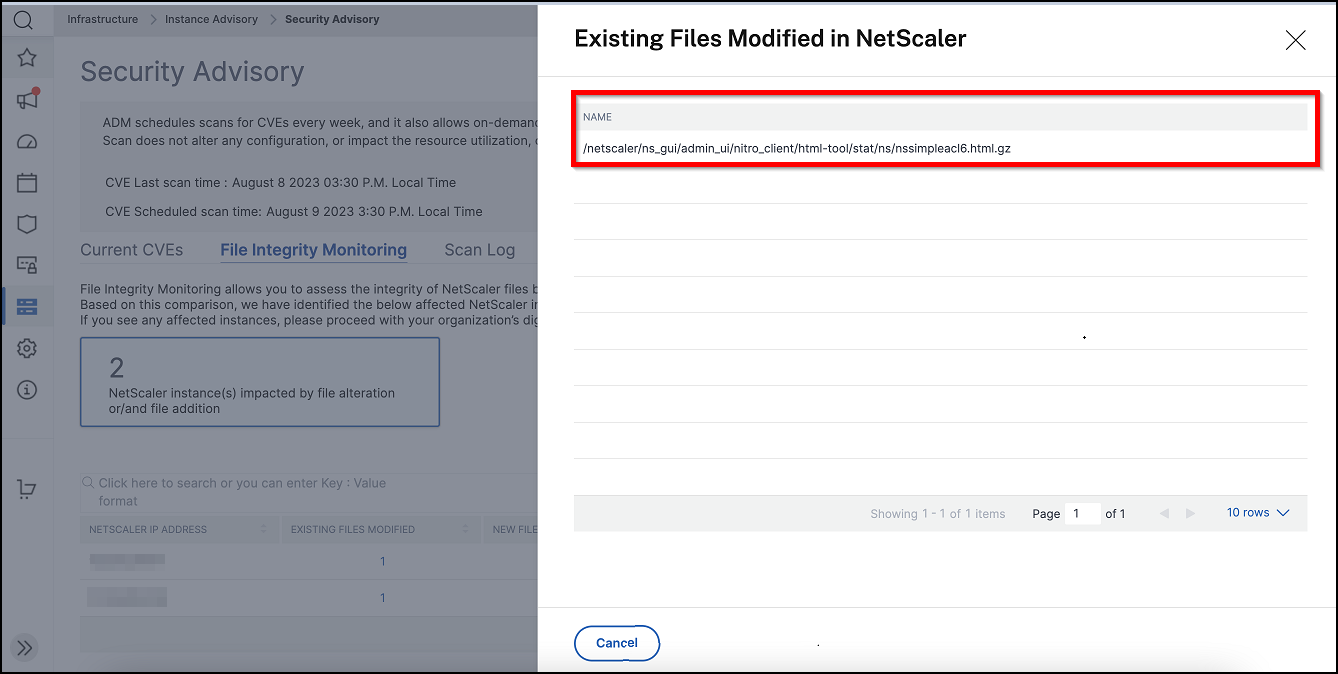

一部のファイル変更はデバイスの通常の操作の一部として発生する可能性がありますが、その他はさらなる調査が必要となる場合があります。ファイル変更を確認する際には、次の点が役立つ場合があります。

-

/netscalerディレクトリ (.html および .js ファイル内) の変更は、スクリプトまたはプラグインの使用によって発生する可能性があります。 -

/etcディレクトリには、システムの起動後に予期しない介入によって変更される可能性のある構成ファイルが含まれています。 -

次のような場合は異常です。

-

/bin、/sbin、または/libディレクトリ内のレポート -

/netscalerディレクトリ内の新しい .php ファイル

-

-

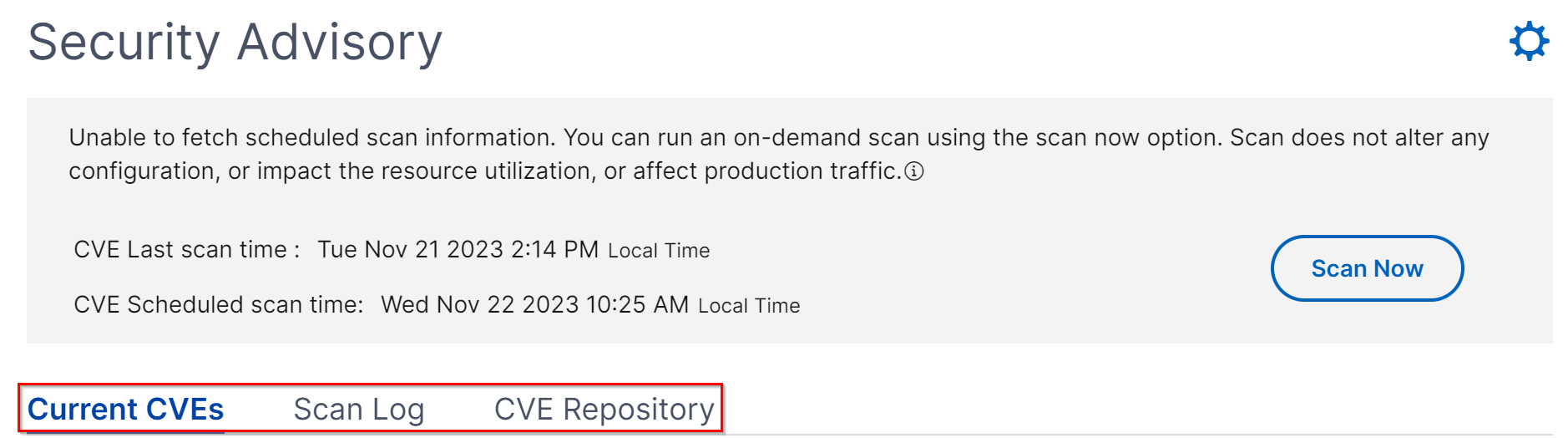

セキュリティアドバイザリーダッシュボードの使用方法

セキュリティアドバイザリーダッシュボードにアクセスするには、NetScaler Console GUI から [Infrastructure] > [Instance Advisory] > [Security Advisory] に移動します。

ダッシュボードには 3 つのタブが含まれています。

-

現在の CVE

-

ファイル整合性監視

-

スキャンログ

-

CVE リポジトリ

重要:

セキュリティアドバイザリー GUI またはレポートでは、すべての CVE が表示されない場合があり、1 つの CVE のみが表示されることがあります。回避策として、[今すぐスキャン] をクリックしてオンデマンドスキャンを実行します。スキャンが完了すると、範囲内のすべての CVE (約 15 個) が UI またはレポートに表示されます。

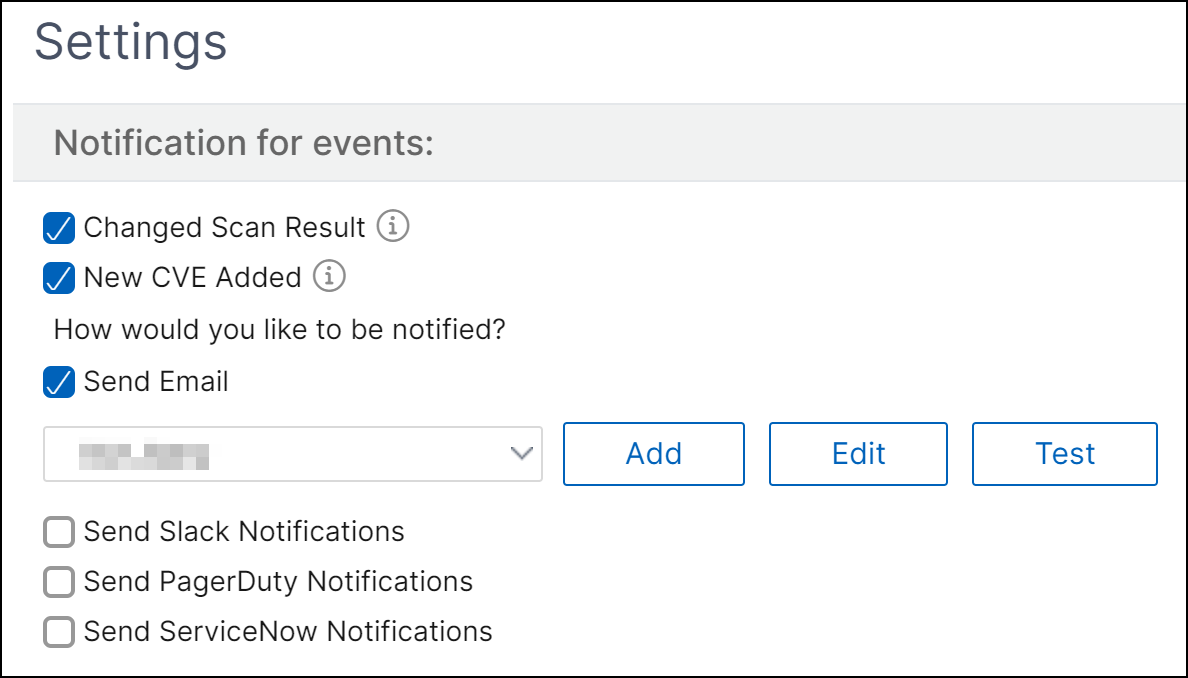

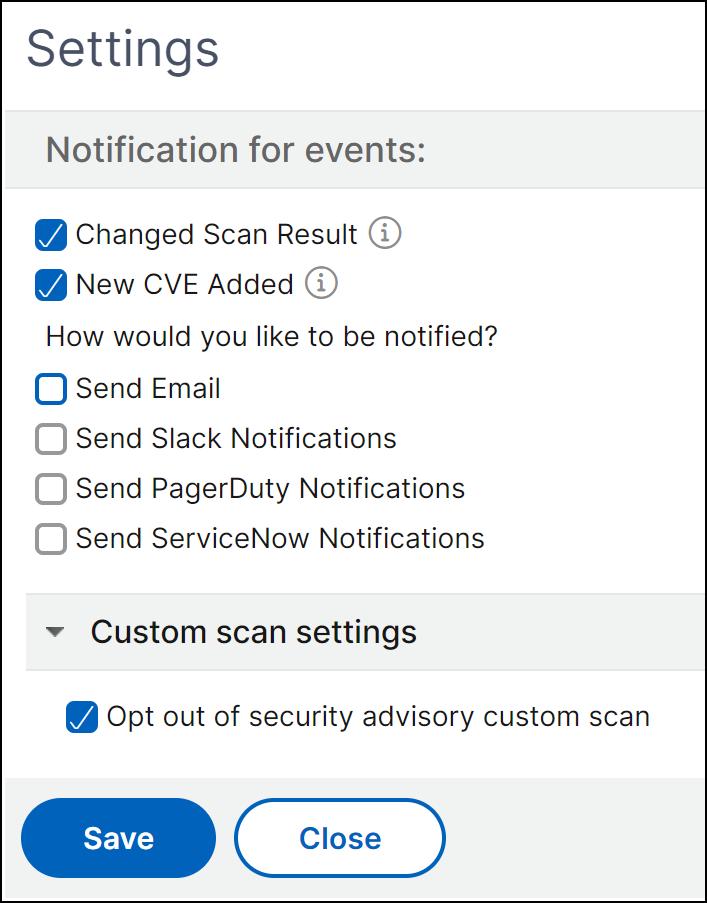

ダッシュボードの右上隅にある設定アイコンを使用すると、次のことができます。

-

通知の有効化と無効化 (CVE のみに適用)。

CVE の影響について、次の通知を受け取ることができます。

-

CVE スキャン結果の変更および CVE リポジトリに追加された新しい CVE に関するメール、Slack、PagerDuty、および ServiceNow 通知。

-

CVE 影響スキャン結果の変更に関するクラウド通知。

-

-

カスタムスキャン設定の構成 (CVE のみに適用)

[カスタムスキャン設定] リストをクリックすると、追加の設定チェックボックスが表示されます。チェックボックスを選択して、これらの CVE カスタムスキャンをオプトアウトするオプションがあります。カスタムスキャンを必要とする CVE の影響は、セキュリティアドバイザリーで NetScaler インスタンスに対して評価されません。

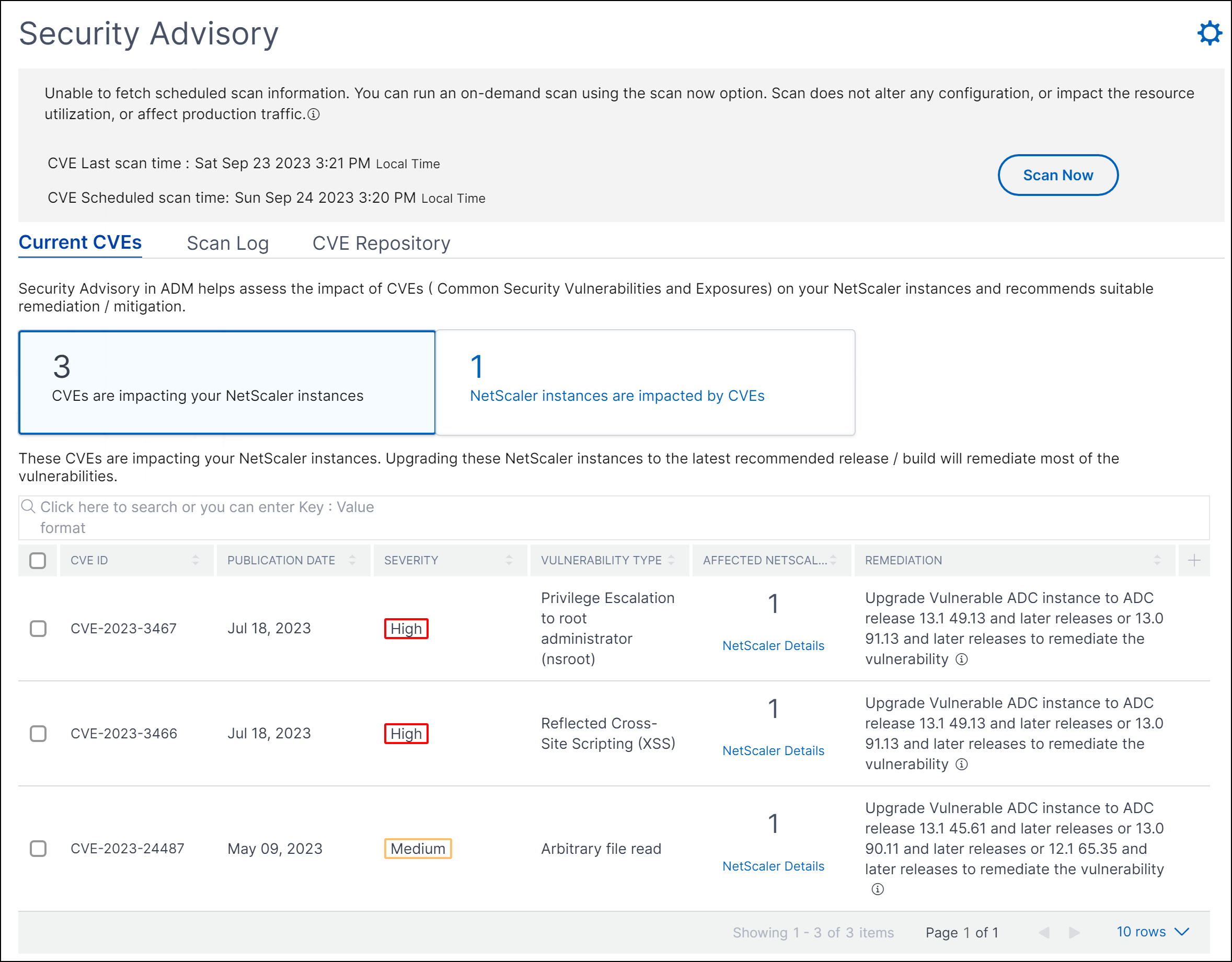

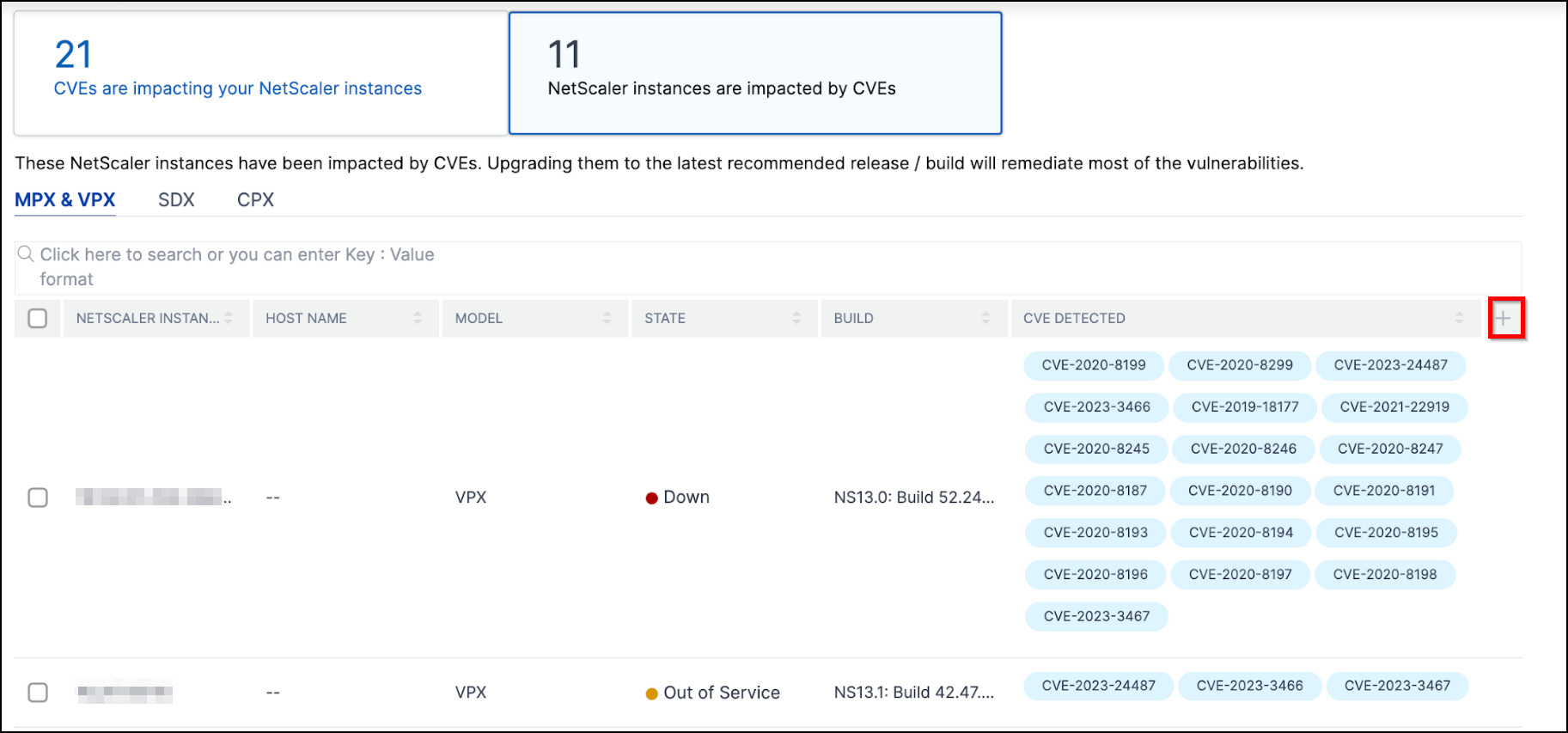

現在の CVE

このタブには、インスタンスに影響を与えている CVE の数と、CVE の影響を受けているインスタンスが表示されます。タブは連続しておらず、管理者として、ユースケースに応じてこれらのタブを切り替えることができます。

NetScaler インスタンスに影響を与えている CVE の数を示す表には、次の詳細が含まれています。

CVE ID: インスタンスに影響を与えている CVE の ID。

公開日: その CVE のセキュリティ速報がリリースされた日付。

深刻度スコア: 深刻度の種類 (高/中/クリティカル) とスコア。スコアを表示するには、深刻度の種類にカーソルを合わせます。

脆弱性の種類: この CVE の脆弱性の種類。

影響を受ける NetScaler インスタンス: CVE ID が影響を与えているインスタンスの数。カーソルを合わせると、NetScaler インスタンスのリストが表示されます。

修正: 利用可能な修正。通常はインスタンスのアップグレードまたは設定パックの適用です。

同じインスタンスが複数の CVE の影響を受ける可能性があります。この表は、特定の 1 つの CVE または選択された複数の CVE がいくつのインスタンスに影響を与えているかを確認するのに役立ちます。影響を受けるインスタンスの IP アドレスを確認するには、[影響を受ける NetScaler インスタンス] の下の [NetScaler の詳細] にカーソルを合わせます。影響を受けるインスタンスの詳細を確認するには、表の下部にある [影響を受けるインスタンスを表示] をクリックします。 プラス記号をクリックして、表の列を追加または削除することもできます。

この画面では、インスタンスに影響を与えている CVE の数は 3 つの CVE であり、これらの CVE の影響を受けているインスタンスは 1 つです。

<number of> NetScaler インスタンスが CVE の影響を受けています タブには、影響を受けているすべての NetScaler Console NetScaler インスタンスが表示されます。この表には、次の詳細が表示されます。

- NetScaler IP アドレス

- ホスト名

- NetScaler モデル番号

- NetScaler の状態

- ソフトウェアバージョンとビルド

- NetScaler に影響を与えている CVE のリスト。

必要に応じて、プラス記号をクリックしてこれらの列を追加または削除できます。

脆弱性の問題を修正するには、NetScaler インスタンスを選択し、推奨される修正を適用します。ほとんどの CVE は修正としてアップグレードを必要としますが、アップグレードと追加の手順を必要とするものもあります。

-

CVE-2020-8300 の修正については、「CVE-2020-8300 の脆弱性を修正」を参照してください。

-

CVE-2021-22927 および CVE-2021-22920 については、「CVE-2021-22927 および CVE-2021-22920 の脆弱性を修正」を参照してください。

-

CVE CVE-2021-22956 については、「CVE-2021-22956 の脆弱性を特定して修正」を参照してください。

-

CVE CVE-2022-27509 については、「CVE-2022-27509 の脆弱性を修正」を参照してください。

注

NetScaler インスタンスにカスタマイズがある場合は、NetScaler のアップグレードを計画する前に、「カスタマイズされた NetScaler 構成のアップグレードに関する考慮事項」を参照してください。

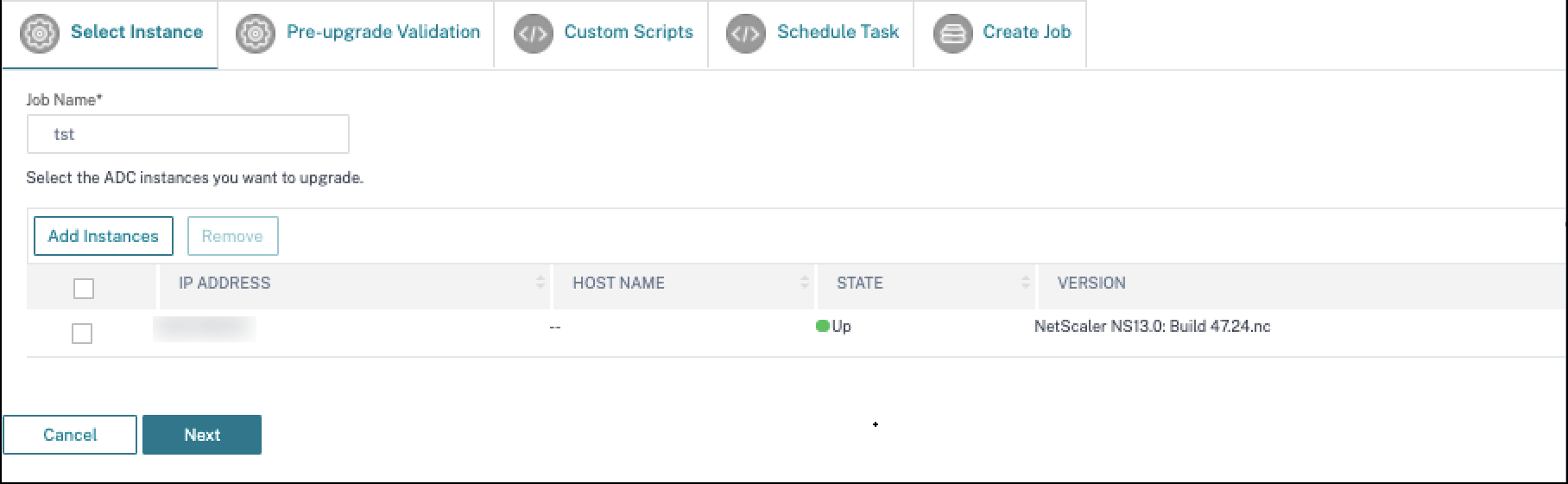

アップグレード: 脆弱な NetScaler インスタンスを、修正が適用されているリリースとビルドにアップグレードできます。この詳細は、修正列で確認できます。アップグレードするには、インスタンスを選択し、[アップグレードワークフローに進む] をクリックします。アップグレードワークフローでは、脆弱な NetScaler がターゲット NetScaler として自動入力されます。

注

リリース 12.0、11.0、10.5 およびそれ以前のバージョンはすでにサポート終了 (EOL) です。NetScaler インスタンスがこれらのリリースのいずれかで実行されている場合は、サポートされているリリースにアップグレードしてください。

アップグレードワークフローが開始されます。NetScaler Console を使用して NetScaler インスタンスをアップグレードする方法の詳細については、「ジョブを使用して NetScaler インスタンスをアップグレード」を参照してください。

注

アップグレードするリリースとビルドは、お客様の判断に委ねられます。どのリリースとビルドにセキュリティ修正があるかについては、修正列のアドバイスを参照してください。それに応じて、サポートされており、まだサポート終了に達していないリリースとビルドを選択してください。

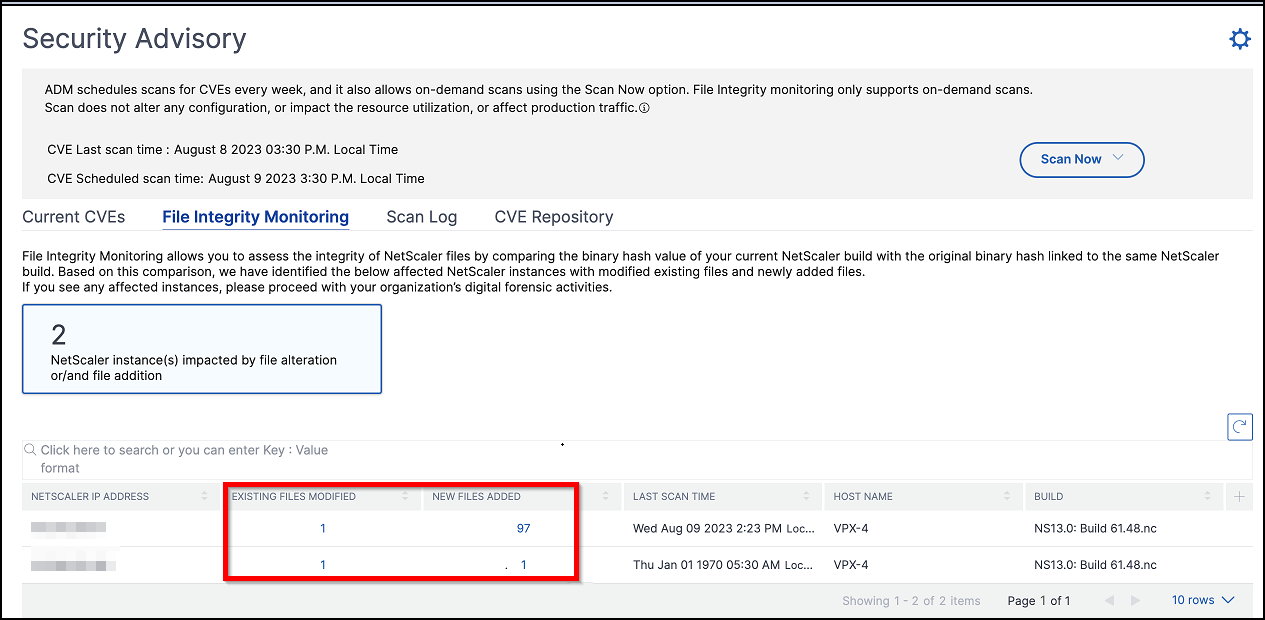

ファイル整合性監視

このタブには、元の NetScaler ビルドファイルに変更または追加があった NetScaler インスタンスのファイル整合性監視スキャン結果が表示されます。

次の例は、既存のファイルが変更され、新しいファイルが元のビルドファイルに追加された、影響を受ける 2 つの NetScaler インスタンスのスキャン結果を示しています。

[変更された既存ファイル] および [新規追加ファイル] の下の数字をクリックして詳細を表示します。

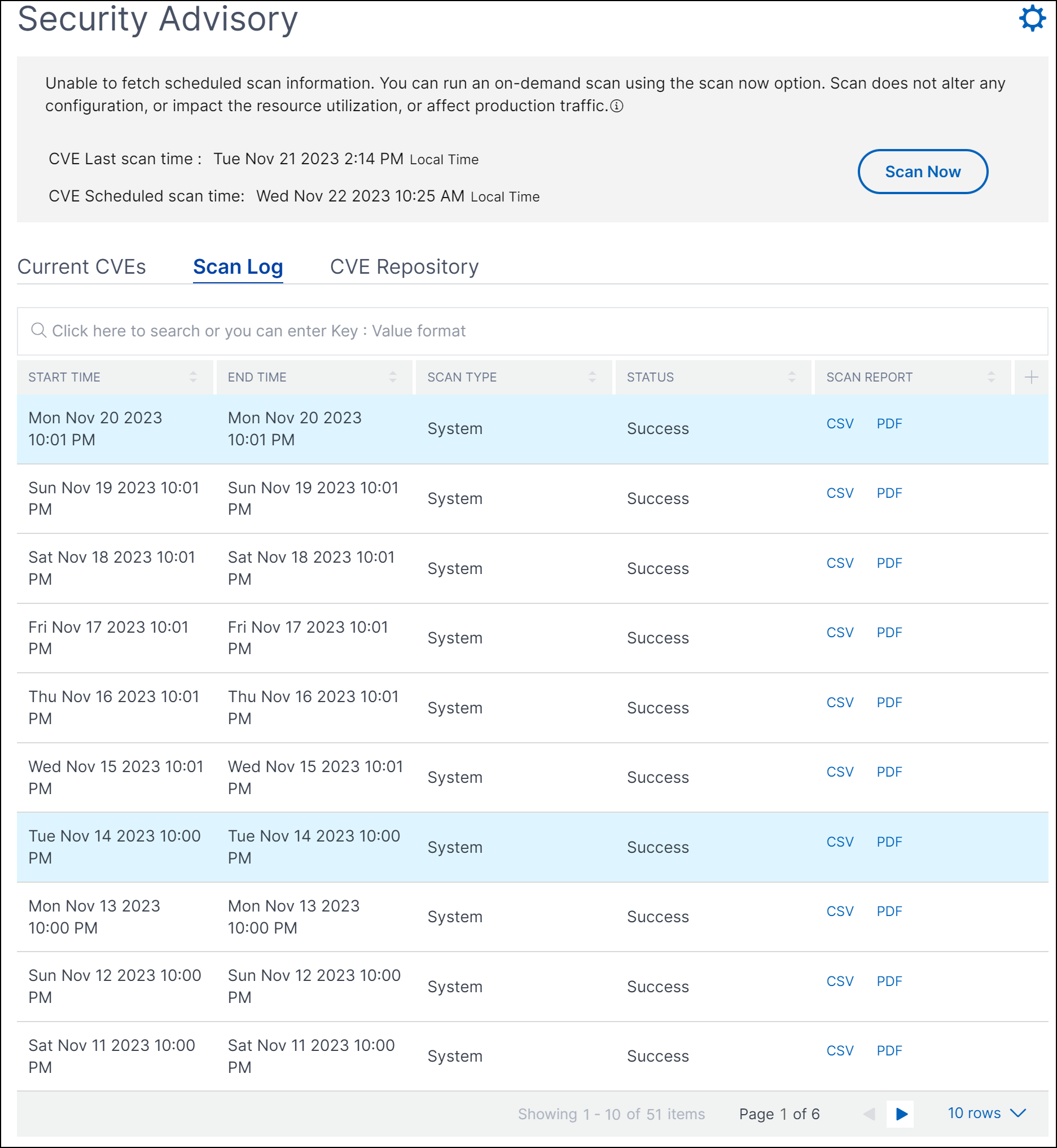

スキャンログ (CVE のみに適用)

このタブには、デフォルトのシステムスキャンとオンデマンドのユーザー開始スキャンの両方を含む、過去 5 回の CVE スキャンレポートが表示されます。各スキャンのレポートは CSV および PDF 形式でダウンロードできます。オンデマンドスキャンが進行中の場合は、完了ステータスも確認できます。

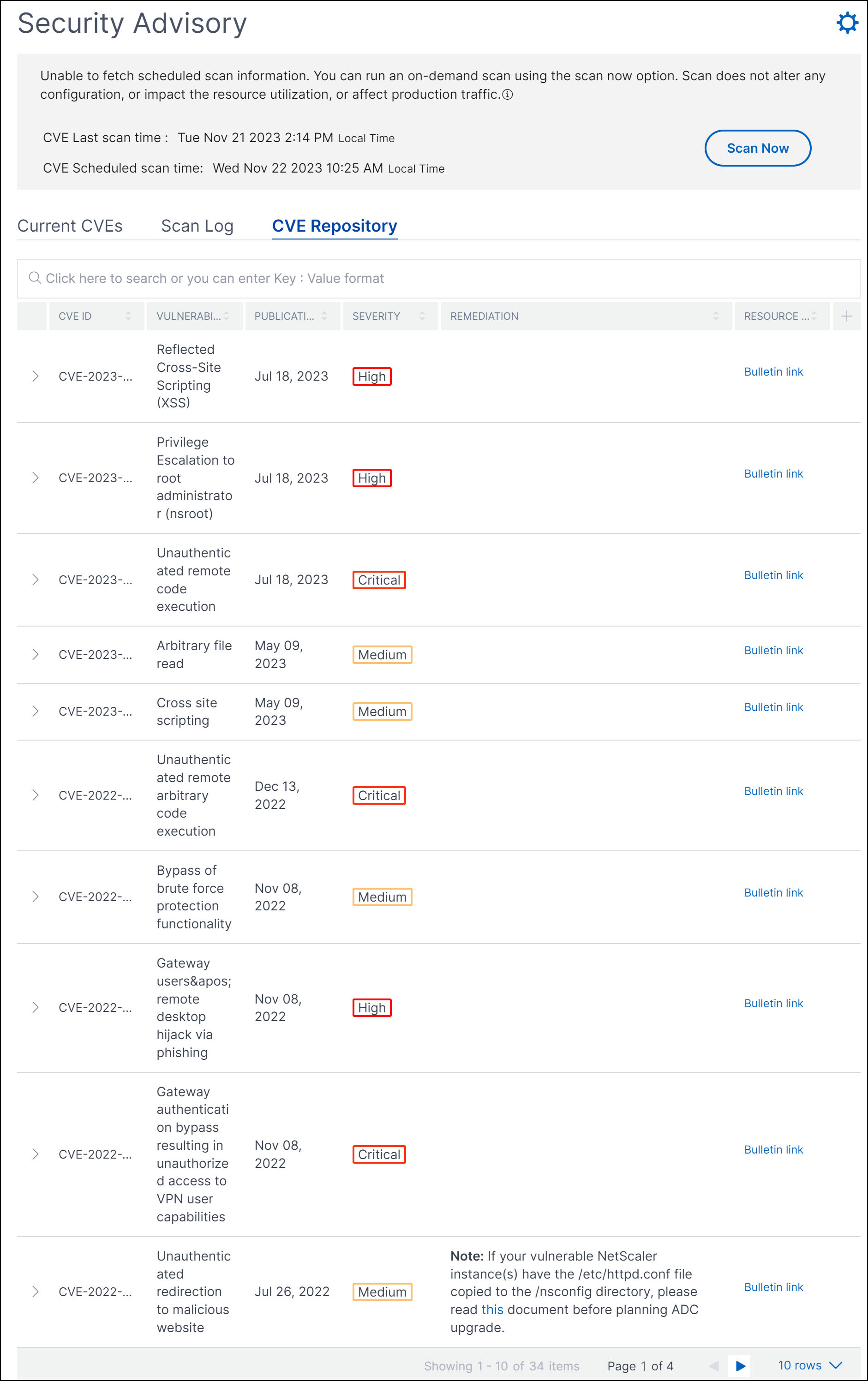

CVE リポジトリ

このタブには、2019 年 12 月以降のすべての CVE の最新情報が、次の詳細とともに含まれています。

- CVE ID

- 脆弱性の種類

- 公開日

- 深刻度レベル

- 修正

-

セキュリティ速報へのリンク

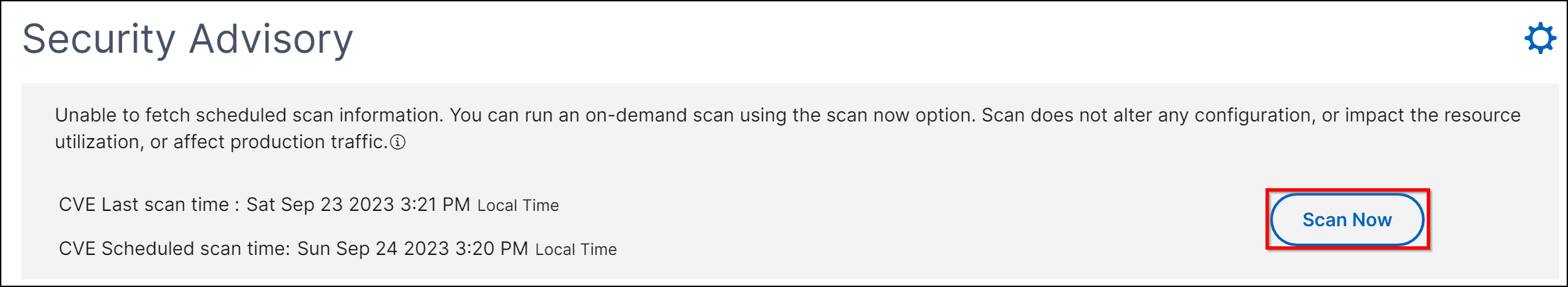

今すぐスキャン

必要に応じて、いつでもインスタンスをスキャンできます。

[今すぐスキャン] をクリックして、NetScaler インスタンスに影響を与えている CVE をスキャンします。スキャンが完了すると、改訂されたセキュリティ詳細がセキュリティアドバイザリー GUI に表示されます。

NetScaler Console がスキャンを完了するまでに数分かかります。

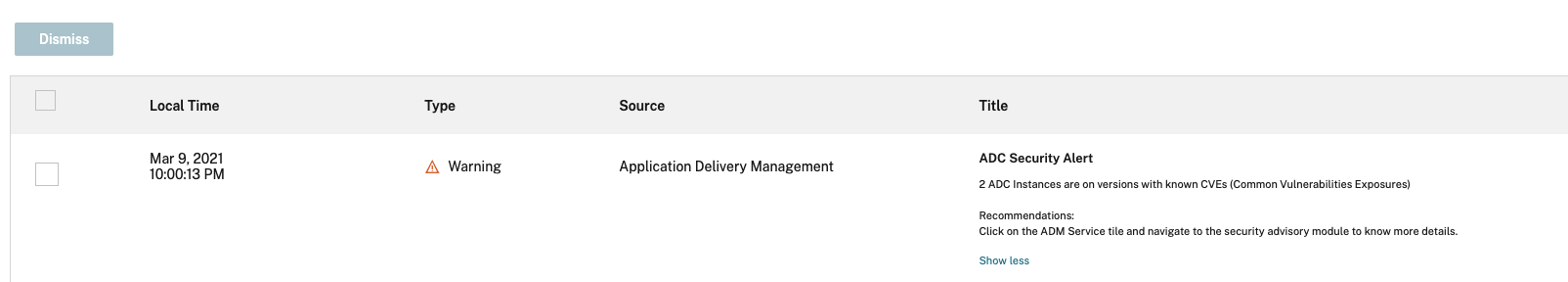

通知 (CVE のみに適用)

管理者として、Citrix Cloud 通知を受け取ります。これにより、いくつの NetScaler インスタンスが CVE に対して脆弱であるかが通知されます。通知を表示するには、NetScaler Console GUI の右上隅にあるベルアイコンをクリックします。

免責事項:

NetScaler ファイル整合性監視 (以下「本機能」) は、関連する環境を標的とする際に脅威アクターが使用する可能性のあるすべての手法、戦術、または手順 (TTP) を検出できるわけではないことにご注意ください。脅威アクターは TTP とインフラストラクチャを頻繁に変更するため、本機能は特定の脅威に関してフォレンジック価値が限定的であるか、またはまったくない場合があります。お客様は、可能性のある脅威に関連して環境を評価するために、経験豊富なフォレンジック調査員のサービスを保持することを強くお勧めします。

本ドキュメントおよびそれに含まれる情報は現状有姿で提供されます。Cloud Software Group, Inc. は、本ドキュメントまたはそれに含まれる情報がエラーフリーであること、または商品性や特定目的への適合性の条件を満たしていることを含め、本ドキュメントまたはその内容に関して、明示的または黙示的を問わず、いかなる保証または表明も行いません。