OTPのプッシュ通知

NetScaler Gateway は、OTP のプッシュ通知をサポートしています。ユーザーは、NetScaler Gateway にログインするために、登録済みデバイスで受信したOTPを手動で入力する必要はありません。管理者は、プッシュ通知サービスを使用してログイン通知がユーザーの登録済みデバイスに送信されるようにNetScaler Gateway を構成できます。ユーザーが通知を受け取ったら、通知の[許可]をタップするだけで、NetScaler Gateway にログインできます。ゲートウェイは、ユーザからの確認応答を受信すると、要求のソースを識別し、そのブラウザ接続に応答を送信します。

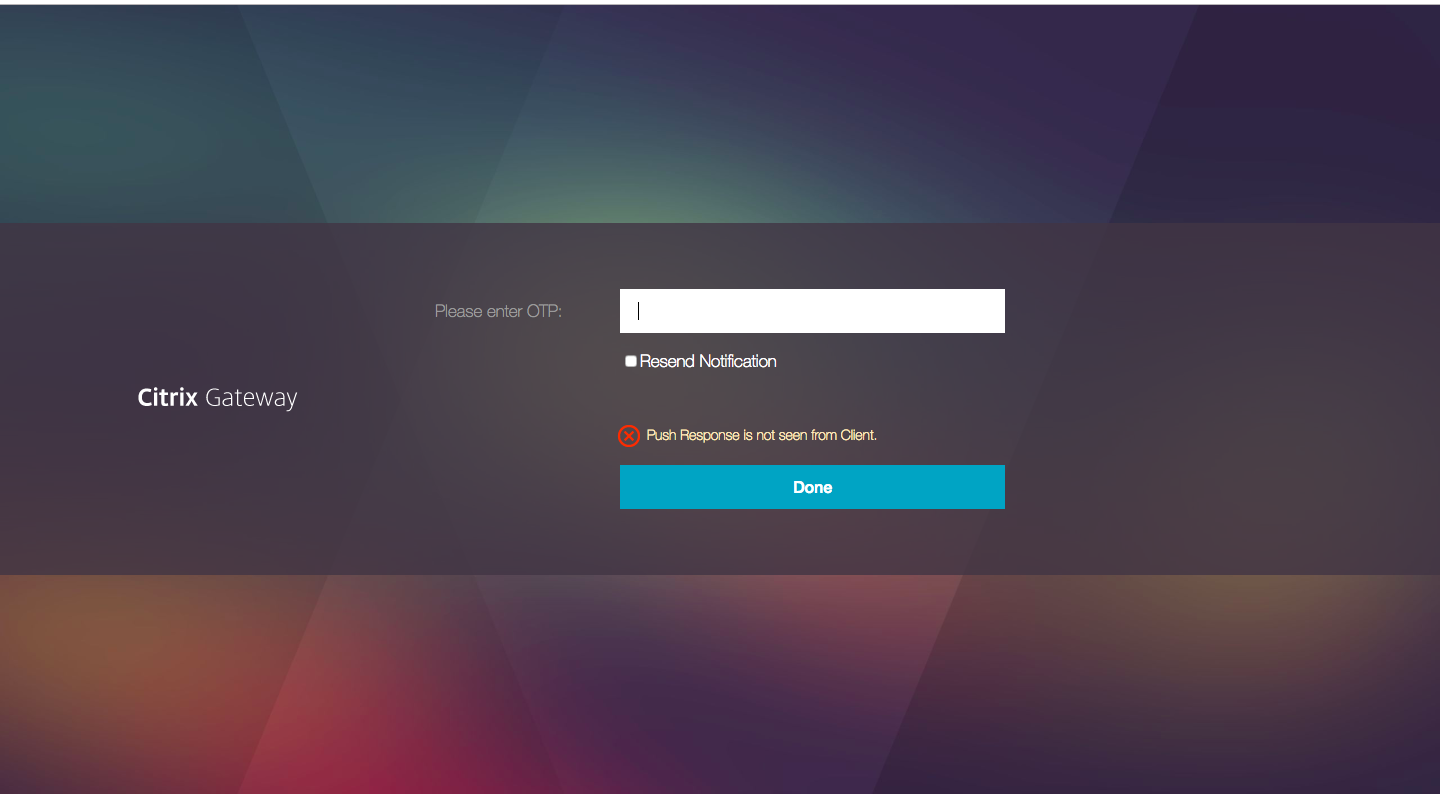

タイムアウト期間(30秒)内に通知応答が受信されない場合、ユーザーはNetScaler Gateway ログインページにリダイレクトされます。その後、ユーザは OTP を手動で入力するか、または [通知を再送する( Resend Notification )] をクリックして、登録されたデバイスで通知を再度受信できます。

管理者は、プッシュ通知用に作成されたログインスキーマを使用して、プッシュ通知認証をデフォルトの認証として設定できます。

重要:

プッシュ通知機能は、NetScaler ADC Premiumエディションライセンスで利用できます。

プッシュ通知の利点

- プッシュ通知は、より安全な多要素認証メカニズムを提供します。NetScaler Gateway への認証は、ユーザーがログイン試行を承認するまで成功しません。

- プッシュ通知は管理と使用が簡単です。ユーザーは、管理者の支援を必要としないCitrix SSOモバイルアプリをダウンロードしてインストールする必要があります。

- ユーザーはコードをコピーしたり覚えたりする必要はありません。認証を受けるには、デバイスをタップするだけで済みます。

- ユーザーは複数のデバイスを登録できます。

プッシュ通知の動作

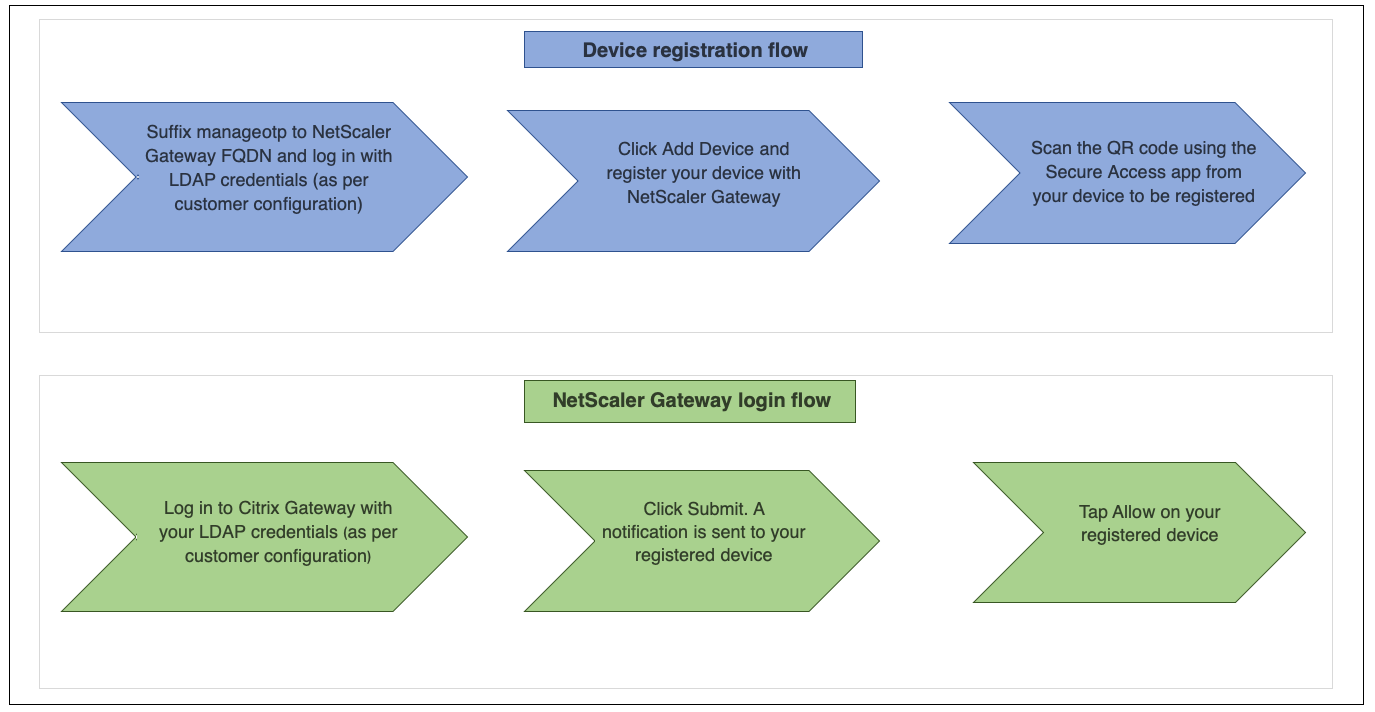

プッシュ通知ワークフローは、次の 2 つのカテゴリに分類できます。

- デバイス登録

- エンドユーザログイン

プッシュ通知を使用するための前提条件

-

Citrix Cloud のオンボーディングプロセスを完了します。

-

Citrix Cloud 企業アカウントを作成するか、既存のアカウントに参加します。詳細なプロセスと手順については、「 Citrix Cloudへのサインアップ」を参照してください。

-

https://citrix.cloud.comにログインし、顧客を選択します。

-

メニューから、[ ID とアクセス管理 ] を選択し、[ API アクセス ] タブに移動して、アカウントのクライアントを作成します。

-

ID、シークレット、および顧客 ID をコピーします。IDとシークレットは、NetScaler ADCでプッシュサービスをそれぞれ「clientID」と「clientSecret」として構成するために必要です。

-

重要:

- 同じ API 認証情報を複数のデータセンターで使用できます。

- オンプレミスのNetScaler ADCアプライアンスは、サーバーアドレスmfa.cloud.comおよびtrust.citrixworkspacesapi.netを解決でき、アプライアンスからアクセスできる必要があります。これは、ポート 443 を介してこれらのサーバーのファイアウォールまたは IP アドレスブロックがないことを保証するためです。

-

iOSデバイスとAndroidデバイス用のアプリストアとPlay Store からCitrix SSOモバイルアプリをそれぞれダウンロードします。プッシュ通知は、iOS 2.3.5 から Android のビルド 1.1.13 からサポートされています。

-

Active Directory について、次のことを確認します。

- 属性の最小長は 256 文字以上にする必要があります。

- 属性タイプは、ユーザパラメータなどの ‘DirectoryString’ でなければなりません。これらの属性は文字列値を保持できます。

- デバイス名が英語以外の文字である場合、属性文字列タイプは Unicode である必要があります。

- NetScaler LDAP管理者は、選択したAD属性への書き込みアクセス権を持っている必要があります。

- NetScaler ADCとクライアントマシンは、共通のネットワークタイムサーバーと同期する必要があります。

プッシュ通知の設定

プッシュ通知機能を使用するために完了する必要がある大まかな手順は次のとおりです。

-

NetScaler Gateway 管理者は、ユーザーを管理および検証するようにインターフェイスを構成する必要があります。

-

プッシュサービスを設定します。

-

OTP管理とエンドユーザーログイン用にNetScaler Gateway を構成します。

ユーザーは、NetScaler Gateway にログインするためにデバイスをゲートウェイに登録する必要があります。

-

デバイスをNetScaler Gateway に登録します。

-

NetScaler Gateway にログインします。

-

プッシュサービスを作成する

-

セキュリティ > AAA アプリケーショントラフィック > ポリシー > 認証 > 高度なポリシー > アクション > プッシュサービスに移動し 、 追加をクリックします。

-

[ 名前] に、プッシュサービスの名前を入力します。

-

[ クライアントID] に、クラウド内のCitrix Pushサーバーと通信するための証明書利用者の一意のIDを入力します。

-

[クライアントシークレット]に、クラウド内のCitrix Pushサーバーと通信するための証明書利用者の一意のシークレットを入力します。

-

[ 顧客 ID] に、クライアント ID とクライアントシークレットのペアの作成に使用するクラウド内のアカウントの顧客 ID または名前を入力します。

重要

プッシュサービスには、TLS 1.2 バージョンが必要です。詳細については、 TLS 1.2 の設定の詳細を参照してください。

OTP管理とエンドユーザーログインのためのNetScaler Gateway の構成

OTP 管理とエンドユーザログインについては、次の手順を実行します。

- OTP 管理用のログインスキーマの作成

- 認証、承認、および監査仮想サーバーの構成

- VPN または負荷分散仮想サーバーを構成する

- ポリシーラベルの設定

- エンド・ユーザー・ログイン用のログイン・スキーマの作成

設定の詳細については、 ネイティブ OTP サポートを参照してください。

重要: プッシュ通知の場合、管理者は以下を明示的に設定する必要があります。

- プッシュサービスを作成します。

- OTP 管理用のログインスキーマを作成する際に、必要に応じて SingleAuthManageOTP.xml ログインスキーマまたは同等のものを選択します。

- エンドユーザーログイン用のログインスキーマを作成する際に、必要に応じて DualAuthOrPush.xml ログインスキーマまたは同等のものを選択します。

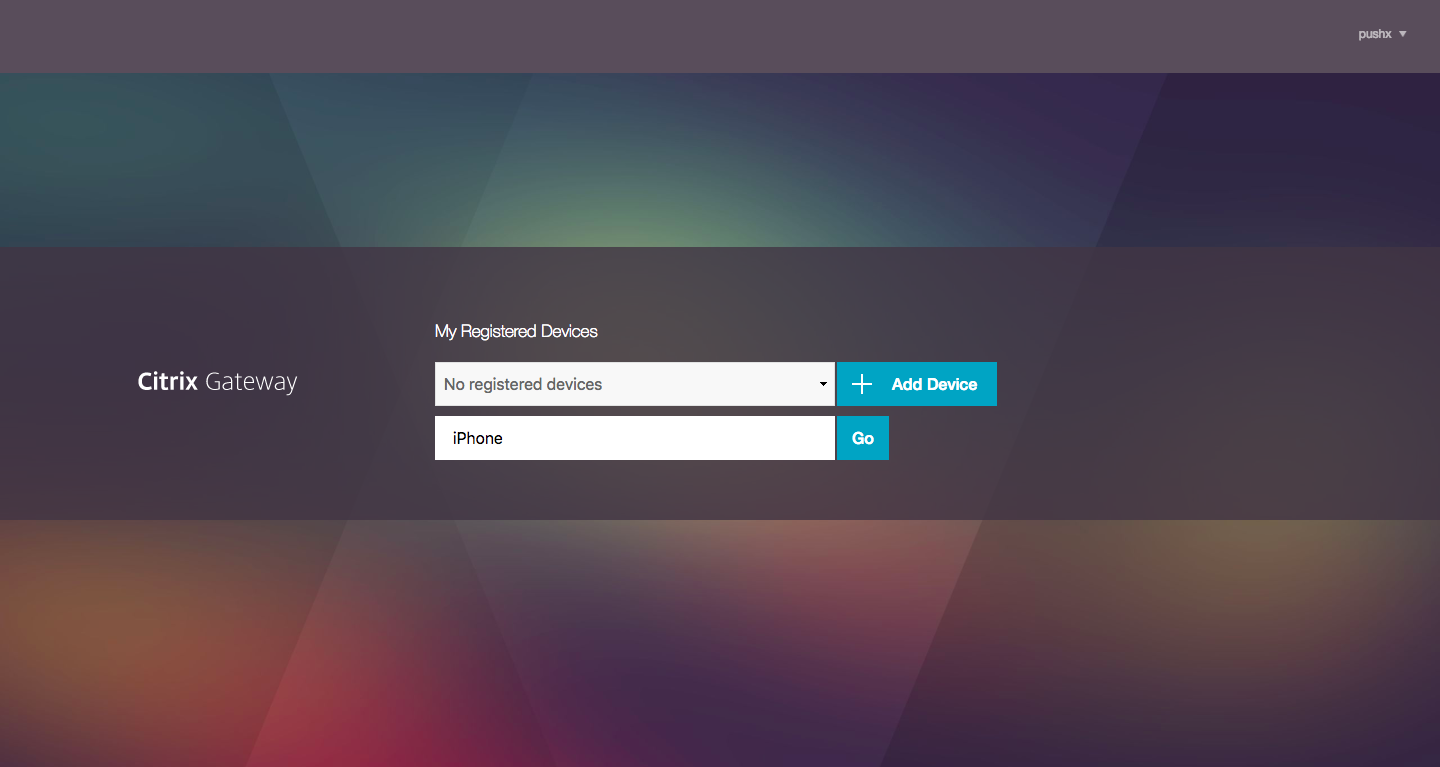

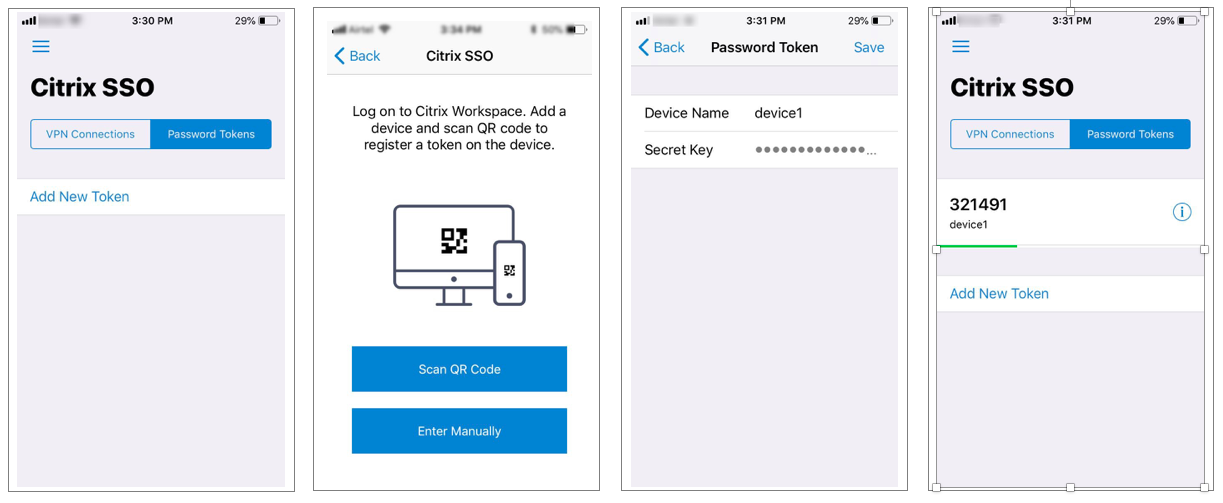

デバイスをNetScaler Gateway に登録する

プッシュ通知機能を使用するには、デバイスをNetScaler Gateway に登録する必要があります。

-

Webブラウザーで、NetScaler Gateway FQDNを参照し、 FQDNのサフィックスに/manageotp を付けます。

これにより、認証ページが読み込まれます。 例: https://gateway.company.com/manageotp

-

必要に応じて、LDAP 認証情報または適切な 2 要素認証メカニズムを使用してログインします。

-

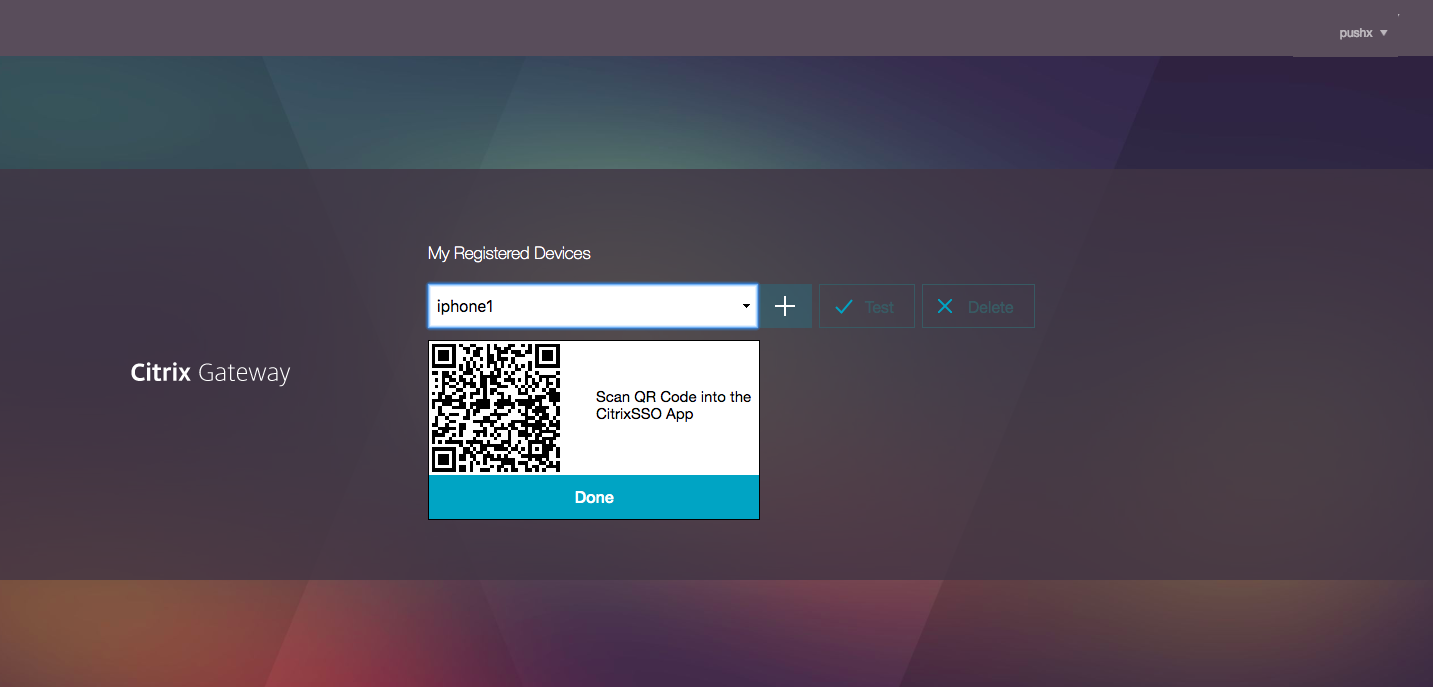

[デバイスを追加] をクリックします。

-

デバイスの名前を入力し、[実行] をクリックします。

NetScaler Gateway のブラウザーページにQRコードが表示されます。

-

登録するデバイスからCitrix SSOアプリを使用してこのQRコードをスキャンします。

Citrix SSOはQRコードを検証し、プッシュ通知でゲートウェイに登録します。登録プロセスでエラーがなければ、トークンはパスワードトークンページに正常に追加されます。

-

追加/管理するデバイスがない場合は、ページの右上隅にあるリストを使用してログアウトします。

ワンタイムパスワード認証をテストする

-

OTP をテストするには、リストからデバイスをクリックし、[ テスト] をクリックします。

-

デバイスで受信した OTP を入力し、[ Go] をクリックします。

OTP 検証に成功したことを示すメッセージが表示されます。

-

ページの右上隅にあるリストを使用してログアウトします。

注:OTP 管理ポータルは、認証のテスト、登録済みデバイスの削除、または追加デバイスの登録にいつでも使用できます。

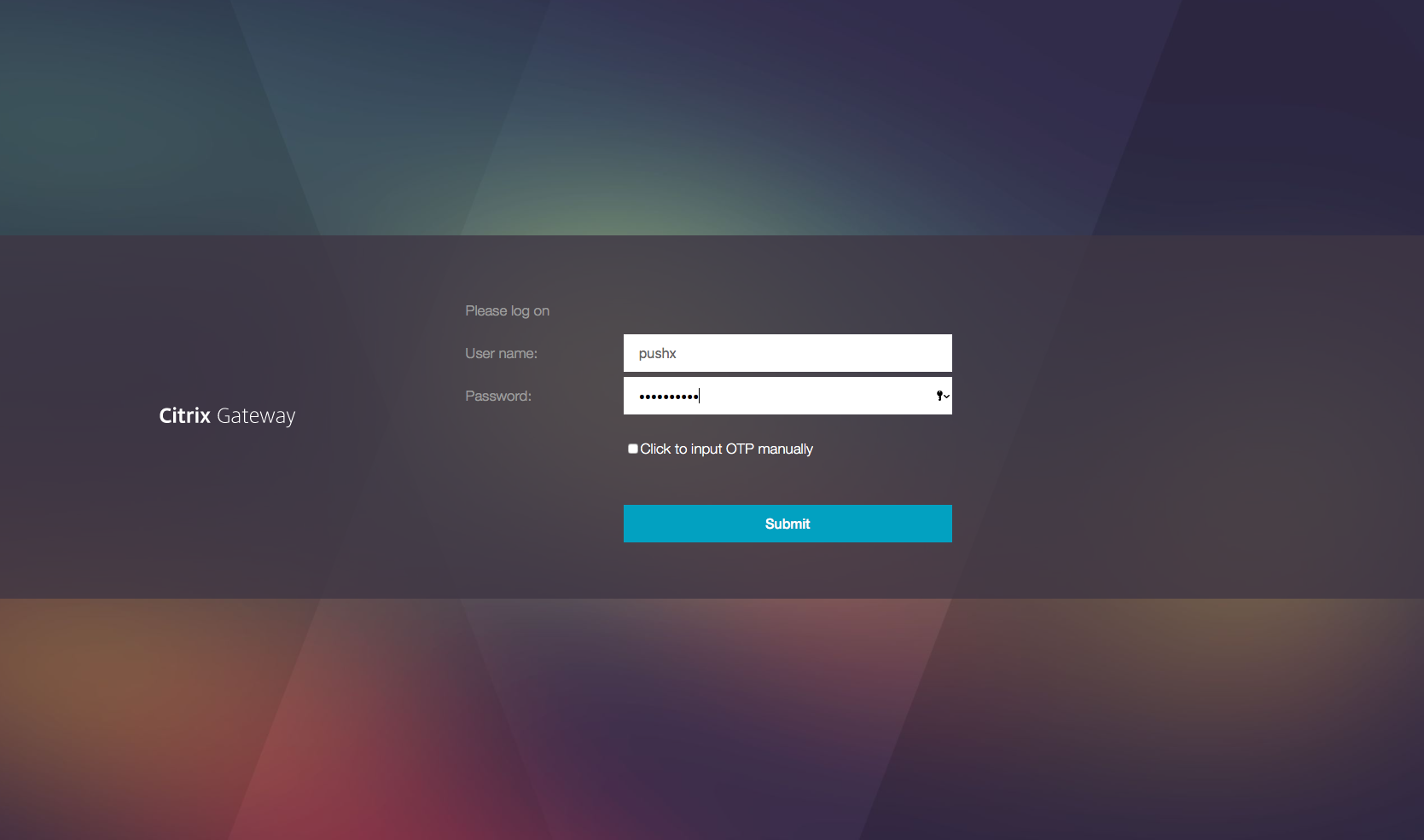

NetScaler Gateway にログインする

デバイスをNetScaler Gateway に登録すると、ユーザーはプッシュ通知機能を認証に使用できます。

-

NetScaler Gateway 認証ページに移動します(例: https://gateway.company.com)。

ログインスキーマの設定に応じて、LDAP 認証情報のみを入力するように求められます。

-

LDAP ユーザ名とパスワードを入力し、[送信( Submit)] を選択します。

登録済みのデバイスに通知が送信されます。

注意: OTPを手動で入力する場合は、「 クリックしてOTPを手動で入力する 」を選択し、「 TOTP 」フィールドにOTPを入力する必要があります。

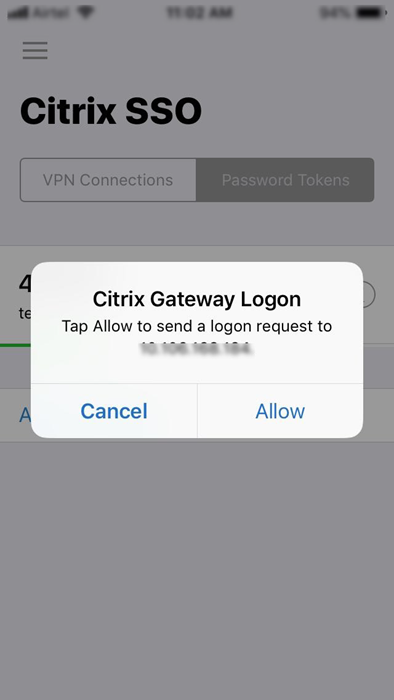

-

登録済みのデバイスでCitrix SSOアプリを開き、[ 許可]をタップします。

注:

-

iOS デバイスの場合、認証の追加要素として touch-ID、Face-ID、パスコードの入力を求められます。

-

認証サーバは、設定されたタイムアウト時間が経過するまで、プッシュサーバ通知応答を待機します。タイムアウト後、NetScaler Gateway はログインページを表示します。その後、ユーザは OTP を手動で入力するか、または [通知を再送する( Resend Notification )] をクリックして、登録されたデバイスで通知を再度受信できます。選択したオプションに基づいて、ゲートウェイは入力した OTP を検証するか、登録済みのデバイスで通知を再送信します。

- ログイン失敗に関する通知は登録済みデバイスに送信されません。

-

障害状態

- デバイスの登録は、次の場合に失敗することがあります。

- サーバー証明書は、エンドユーザーデバイスによって信頼されていない可能性があります。

- OTPの登録に使用されたNetScaler Gateway は、クライアントから到達できません。

- 通知は、次の場合に失敗することがあります。

- ユーザーデバイスがインターネットに接続されていない

- ユーザーデバイス上の通知はブロックされます

- ユーザーがデバイス上の通知を承認しない

このような場合、認証サーバは、設定されたタイムアウト期間が経過するまで待機します。タイムアウト後、NetScaler Gateway はログインページを表示し、手動でOTPを入力するか、登録済みのデバイスで通知を再送信するかを選択できます。選択したオプションに基づいて、さらに検証が行われます。

障害ログ

OTP プッシュサービスに到達できない場合の予想されるログを次に示します。

- ユーザーデバイスがインターネットに接続されていないときのプッシュ通知の失敗-プッシュ:プッシュサービスの “

client name” へのプッシュリクエストの準備に失敗しました。 - デバイス登録失敗ログ -プッシュ:「

client name」のクラウドにプッシュリクエストを送信するためのデバイスが登録されていません。 - ユーザーがプッシュを受け入れない場合-Push: クライアントからの応答は “

user name” で、再試行オプションをチェックします。

iOSでのCitrix SSO アプリケーションの動作 — 注意すべきポイント

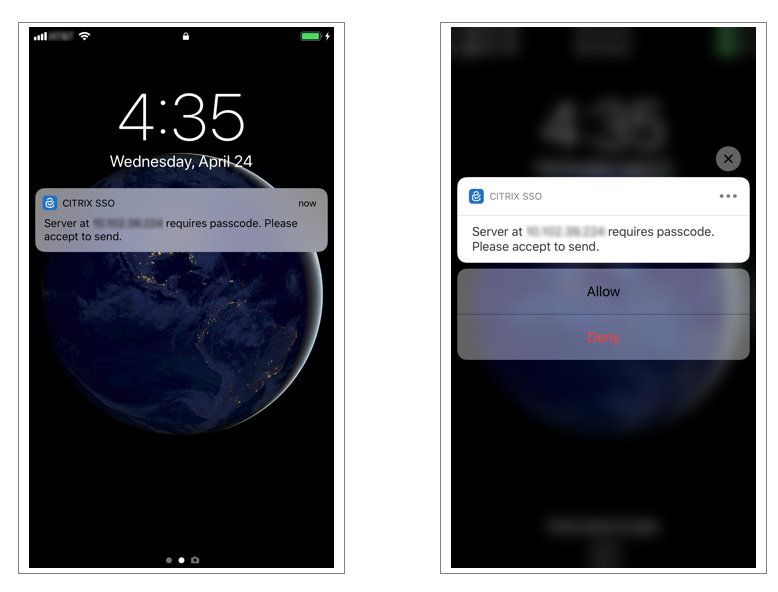

通知ショートカット

Citrix SSO iOSアプリには、ユーザーエクスペリエンスを向上させるための実用的な通知のサポートが含まれています。iOSデバイスで通知を受信し、デバイスがロックされているか、Citrix SSOアプリがフォアグラウンドでない場合、ユーザーは通知に組み込まれているショートカットを使用して、ログイン要求を承認または拒否できます。

通知ショートカットにアクセスするには、デバイスのハードウェアに応じて、ユーザーは通知を強制的にタッチ(3D タッチ)するか、長押しする必要があります。ショートカットを許可する]アクションを選択すると、NetScaler ADCにログイン要求が送信されます。認証、承認、および監査仮想サーバーで認証ポリシーがどのように構成されているかに応じて、

- ログイン要求は、アプリをフォアグラウンドで起動したり、デバイスのロックを解除したりすることなく、バックグラウンドで送信される場合があります。

- アプリは追加の要素として Touch-ID/face-ID/Passcode の入力を求めることがあります。この場合、アプリはフォアグラウンドで起動されます。

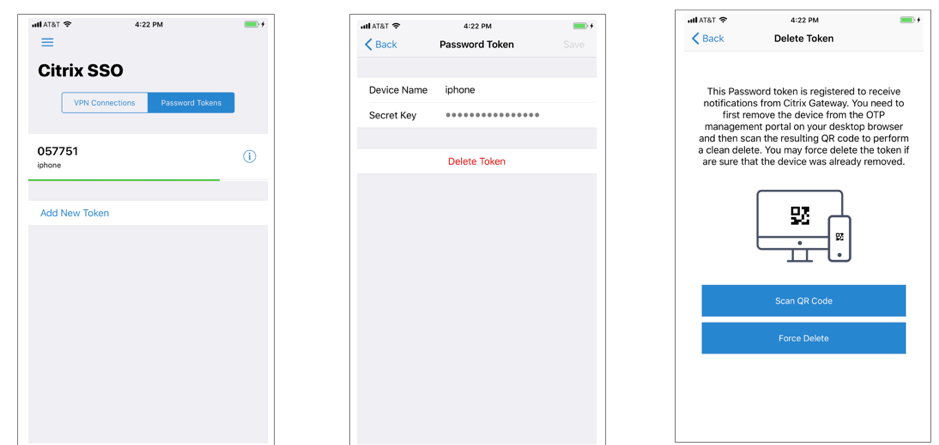

Citrix SSOからパスワードトークンを削除する

-

Citrix SSOアプリでプッシュ用に登録されたパスワードトークンを削除するには、ユーザーは次の手順を実行する必要があります。

- ゲートウェイの iOS/Android デバイスを登録解除 (削除) します。デバイスから登録を削除するためのQRコードが表示されます。

- Citrix SSOアプリを開き、削除するパスワードトークンの情報ボタンをタップします。

- [ トークンを削除 ] をタップし、QR コードをスキャンします。

注記:

- QRコードが有効な場合、トークンはCitrix SSOアプリから正常に削除されます。

- ユーザーは、デバイスがすでにゲートウェイから削除されている場合、QR コードをスキャンしなくてもパスワードトークンを削除するために [強制削除] をタップできます。強制的に削除すると、デバイスがNetScaler Gateway から削除されていない場合、デバイスが引き続き通知を受信する可能性があります。