NetScaler Web App FirewallをAzureにデプロイする

NetScaler Web App Firewallは、最新のアプリケーションに最先端の保護を提供するエンタープライズグレードのソリューションです。 NetScaler Web App Firewall は、Webサイト、Webアプリケーション、APIなどの一般公開資産に対する脅威を軽減します。 NetScaler Web App Firewallには、IPレピュテーションベースのフィルタリング、ボット対策、OWASPトップ10アプリケーション脅威対策、レイヤー7 DDoS保護などが含まれています。 また、認証を強制するオプション、強力なSSL/TLS暗号、TLS 1.3、レート制限、および書き換えポリシーも含まれています。 NetScaler Web App Firewallは、基本的なWAF保護と高度なWAF保護の両方を使用して、比類のない使いやすさでアプリケーションを包括的に保護します。 起動して実行するのはほんの数分です。 さらに、NetScaler Web App Firewallは動的プロファイリングと呼ばれる自動学習モデルを使用することで、ユーザーの貴重な時間を節約できます。 NetScaler Web App Firewallは、保護対象アプリケーションの動作を自動的に学習することで、開発者がアプリケーションを展開したり変更したりしても、アプリケーションに適応します。 NetScaler Web App Firewall は、PCI-DSS、HIPAAなどを含むすべての主要な規制基準や機関へのコンプライアンスに役立ちます。 CloudFormation テンプレートを使えば、これまでになく簡単に立ち上げてすぐに実行できます。 Auto Scaling を使用すると、トラフィックが拡大しても、ユーザーはアプリケーションを保護したまま安心できます。

NetScaler Web App Firewallは、顧客サーバーと顧客ユーザー間のレイヤー3ネットワークデバイスまたはレイヤー2ネットワークブリッジとして、通常は顧客企業のルーターまたはファイアウォールの背後に設置できます。 詳細については、「 NetScaler Web App Firewall の概要」を参照してください。

NetScaler Web App Firewall 導入戦略

-

Webアプリケーションファイアウォールの導入は、どのアプリケーションや特定のデータを最大限のセキュリティ保護が必要か、どのアプリケーションが脆弱性が低く、どのアプリケーションまたは特定のデータがセキュリティ検査を安全に回避できるかを評価することです。 これにより、ユーザーは最適な構成を考案し、トラフィックを分離するための適切なポリシーとバインドポイントを設計できます。 たとえば、ユーザーは、画像、MP3 ファイル、ムービーなどの静的な Web コンテンツに対する要求のセキュリティ検査をバイパスするポリシーを構成し、動的コンテンツのリクエストに高度なセキュリティチェックを適用する別のポリシーを構成することができます。 ユーザーは複数のポリシーとプロファイルを使用して、同じアプリケーションの異なるコンテンツを保護できます。

-

導入のベースラインとなるには、仮想サーバーを作成し、そのサーバーを通過するトラフィックをテストして、ユーザーシステムを流れるトラフィックの速度と量を把握します。

-

Web アプリケーションファイアウォールを展開します。 NetScaler ADM と Web アプリケーション ファイアウォール スタイルブックを使用して、Web アプリケーション ファイアウォールを構成します。 詳細については、このガイドの下の「StyleBook」セクションを参照してください。

-

NetScaler Web App Firewall とOWASPトップテンを実装します。

Web Application Firewall の 3 つの保護は、一般的な種類の Web 攻撃に対して特に効果的であるため、他のどの保護よりも一般的に使用されています。 したがって、これらは初期展開時に実装する必要があります。 これには、次の種類のアカウントがあります。

-

HTML クロスサイトスクリプティング: スクリプトが配置されている Web サイトとは異なる Web サイトのコンテンツにアクセスまたは変更しようとするスクリプトのリクエストとレスポンスを調べます。 このチェックは、このようなスクリプトを検出すると、要求または応答を宛先に転送する前にスクリプトを無害にするか、接続をブロックします。

-

HTML SQL インジェクション: フォームフィールドデータを含むリクエストに SQL コマンドを SQL データベースに挿入しようとしていないかを調べます。 このチェックは、挿入された SQL コードを検出すると、要求をブロックするか、または Web サーバーに要求を転送する前に、挿入された SQL コードを無害にします。

注

構成に次の条件が適用されるように Web App Firewall が正しく構成されていることを確認してください。

ユーザーが HTML クロスサイト スクリプティング チェックまたは HTML SQL インジェクション チェック (あるいはその両方) を有効にした場合。

ユーザー保護された Web サイトでは、ファイルのアップロードが受け入れられたり、大きな POST 本文データを含む Web フォームが含まれたりします。

このケースを処理するための Web アプリケーション ファイアウォールの構成の詳細については、「アプリケーション ファイアウォールの構成: Web アプリケーション ファイアウォールの構成」を参照してください。

- バッファオーバーフロー: リクエストを調べて、Web サーバーでバッファオーバーフローを引き起こそうとする試みを検出します。

Web アプリケーションファイアウォールの設定

NetScaler Web App Firewall がすでに有効になっていて、正しく機能していることを確認します。 Webアプリケーションファイアウォールスタイルブックを使用してNetScaler Web App Firewall を構成することをお勧めします。 ほとんどのユーザーは、これがWebアプリケーションファイアウォールを構成する最も簡単な方法であり、間違いを防ぐように設計されています。 GUI とコマンドラインインターフェースはどちらも、主に既存の構成を変更したり、詳細オプションを使用したりする経験のあるユーザーを対象としています。

SQLインジェクション

NetScaler Web App Firewall HTML SQLインジェクションチェックは、ユーザーアプリケーションのセキュリティを侵害する可能性のある不正なSQLコードの注入に対する特別な防御策を提供します。 NetScaler Web App Firewall は、1) POST本文、2) ヘッダー、3) クッキーの3つの場所で、注入されたSQLコードのリクエストペイロードを調べます。 詳細については、 HTML SQL インジェクション チェックを参照してください。

クロスサイトスクリプティング

HTML クロスサイトスクリプティング(クロスサイトスクリプティング)チェックでは、クロスサイトスクリプティング攻撃の可能性がないか、ユーザー要求のヘッダーと POST ボディの両方を調べます。 クロスサイトスクリプトが見つかった場合は、攻撃を無害化するようにリクエストを変更(変換)するか、リクエストをブロックします。 詳細については、 HTML クロスサイト スクリプティング チェックを参照してください。

バッファオーバーフローチェック

バッファオーバーフローチェックは、Web サーバ上でバッファオーバーフローを引き起こす試みを検出します。 Web アプリケーションファイアウォールが URL、Cookie、またはヘッダーが設定された長さよりも長いことを検出すると、バッファオーバーフローを引き起こす可能性があるため、要求をブロックします。 詳細については、 バッファ オーバーフロー チェックを参照してください。

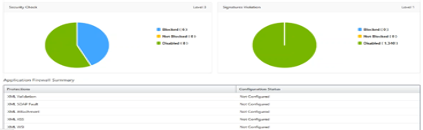

仮想パッチ/署名

シグネチャは、既知の攻撃からユーザーの Web サイトを保護するタスクを簡略化するために、特定の設定可能なルールを提供します。 シグニチャは、オペレーティングシステム、Web サーバー、Web サイト、XML ベースの Web サービス、またはその他のリソースに対する既知の攻撃のコンポーネントであるパターンを表します。 事前設定された豊富な組み込みルールやネイティブルールは、パターンマッチングの力を利用して攻撃を検出し、アプリケーションの脆弱性から保護する、使いやすいセキュリティソリューションを提供します。 詳細については、「 署名」を参照してください。

NetScaler Web App Firewall は、 署名の自動更新と手動更新の両方をサポートしています 。 また、 署名の自動更新を有効にして最新の状態に保つことをお勧めします 。 署名を最新の状態に保つために、 自動更新 を有効にすることをお勧めします。

これらの署名ファイルはAWS環境でホストされているため、最新の署名ファイルを取得するには、ネットワークファイアウォールからNetScaler IPアドレスへのアウトバウンドアクセスを許可することが重要です。 リアルタイムトラフィックの処理中にNetScalerの署名を更新しても影響はありません。

アプリケーション・セキュリティ分析

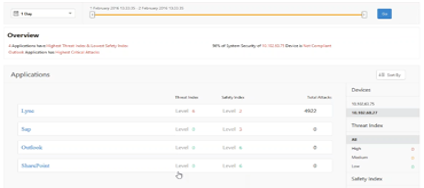

アプリケーションセキュリティダッシュボードは、ユーザーアプリケーションのセキュリティ状態の全体像を提供します。 たとえば、セキュリティ違反、署名違反、脅威インデックスなどの主要なセキュリティメトリックが表示されます。 アプリケーションセキュリティダッシュボードには、検出されたNetScalerのsyn攻撃、スモールウィンドウ攻撃、DNSフラッド攻撃などの攻撃関連情報も表示されます。

注

アプリケーションセキュリティダッシュボードのメトリックを表示するには、ユーザーが監視したいNetScalerインスタンスでAppFlow for Security Insightを有効にする必要があります。

アプリケーションセキュリティダッシュボードでNetScalerインスタンスのセキュリティメトリックを表示するには:

-

管理者の資格情報を使用して NetScaler ADM にログインします。

-

[アプリケーション] > [App Security Dashboard] に移動し、[デバイス] リストからインスタンスの IP アドレスを選択します。

ユーザーは、グラフにプロットされたバブルをクリックすることで、Application Security Investigator で報告された不一致をさらに掘り下げることができます。

ADM での集中型学習

NetScaler Web App Firewallは、SQLインジェクションやクロスサイトスクリプティング(XSS)などの悪意のある攻撃からユーザーのWebアプリケーションを保護します。 データ侵害を防ぎ、適切なセキュリティ保護を提供するために、ユーザーはトラフィックの脅威を監視し、攻撃に関する実用的なデータをリアルタイムで監視する必要があります。 報告された攻撃は誤検知であり、例外として提供する必要がある場合があります。

NetScaler ADM の集中学習は、WAF がユーザーの Web アプリケーションの動作 (通常のアクティビティ) を学習できるようにする繰り返しパターン フィルターです。 エンジンは、モニタリングに基づいて、HTTP トラフィックに適用されるセキュリティチェックごとに推奨されるルールまたは例外のリストを生成します。

必要な緩和として手動で展開するよりも、学習エンジンを使用して緩和ルールを展開する方がはるかに簡単です。

学習機能を展開するには、ユーザーは最初にユーザーNetScalerでWebアプリケーションファイアウォールプロファイル(セキュリティ設定セット)を構成する必要があります。 詳細については、「 Web アプリケーション ファイアウォール プロファイルの作成」を参照してください。

NetScaler ADM は、セキュリティ チェックごとに例外 (緩和) のリストを生成します。 管理者は、NetScaler ADM で例外のリストを確認し、展開するかスキップするかを決定できます。

NetScaler ADM の WAF 学習機能を使用すると、次のことが可能になります。

-

次のセキュリティチェックを使用して学習プロファイルを設定します。

-

バッファオーバーフロー

-

HTML クロスサイトスクリプティング

-

注

クロスサイトスクリプトの場所の制限は FormField のみです。 - HTML SQLインジェクション

> **注**

>

> HTML SQLインジェクションチェックを行うには、 ユーザーがNetScalerで`set -sqlinjectionTransformSpecialChars ON`と`set -sqlinjectiontype sqlspclcharorkeywords`を構成する必要があります。

-

NetScaler ADM の緩和ルールを確認し、必要なアクション (展開またはスキップ) を実行するかどうかを決定します。

-

メール、Slack、ServiceNow を通じて通知を受け取ることができます。

-

ダッシュボードを使用してリラクゼーションの詳細を表示します。

NetScaler ADM で WAF 学習を使用するには:

-

学習プロファイルを設定します: 学習プロファイルを設定します

-

リラクゼーションルールを参照してください: リラクゼーションルールとアイドルルールを表示

-

WAF ラーニングダッシュボードを使用する: WAF ラーニングダッシュボードを表示する

StyleBooks

StyleBooksは、ユーザーアプリケーションの複雑なNetScaler構成を管理するタスクを簡素化します。 StyleBookは、ユーザーがNetScaler構成を作成および管理するために使用できるテンプレートです。 ここでは、ユーザーは主に Web アプリケーションファイアウォールの展開に使用される StyleBook に関心があります。 StyleBookについて詳しくは、「 StyleBook」を参照してください。

セキュリティインサイト分析

インターネットに接続しているWebアプリケーションやWebサービスアプリケーションの攻撃に対する脆弱性が高まってきています。 アプリケーションを攻撃から保護するために、ユーザーは過去、現在、差し迫った脅威の性質と範囲、攻撃に関するリアルタイムの実用的なデータ、および対策に関する推奨事項を可視化する必要があります。 Security Insight は、ユーザーがユーザーアプリケーションのセキュリティ状態を評価し、ユーザーアプリケーションを保護するための是正措置を講じるのに役立つ、単一ペインのソリューションを提供します。 詳細については、「 セキュリティインサイト」を参照してください。 詳細については、 セキュリティ インサイトを参照してください。</p>

セキュリティ侵害に関する詳細情報の取得

ユーザーは、アプリケーションに対する攻撃のリストを表示し、攻撃の種類と重大度、ADCインスタンスによって実行されたアクション、要求されたリソース、および攻撃元に関する洞察を得ることができます。

たとえば、ユーザーは、ブロックされた Microsoft Lync に対する攻撃の数、要求されたリソース、および送信元の IP アドレスを特定したい場合があります。

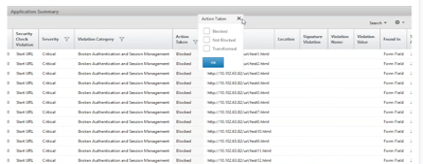

Security Insight ダッシュボードで、[Lync ] > [ 合計違反数] をクリックします。 テーブルで、[実行されたアクション] 列見出しのフィルタアイコンをクリックし、[ブロック] を選択します。

要求されたリソースについては、[URL] 列を確認してください。 攻撃元については、「Client IP 」列を参照 してください。

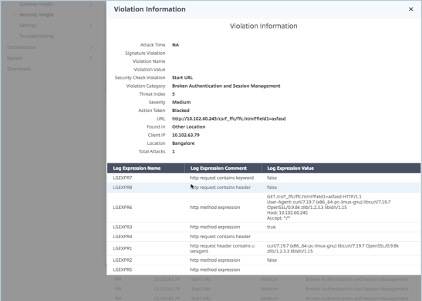

ログ式の詳細を表示する

NetScalerは、アプリケーションファイアウォールプロファイルで構成されたログ式を使用して、ユーザーエンタープライズ内のアプリケーションに対する攻撃に対処します。 Security Insightでは、ユーザーは ADC インスタンスが使用するログ式に対して返された値を表示できます。 これらの値には、要求ヘッダー、要求本文などがあります。 ログ式の値に加えて、ユーザーは、ADCインスタンスが攻撃のアクションを実行するために使用したアプリケーションファイアウォールプロファイルで定義されたログ式の名前とコメントを表示することもできます。

前提条件:

ユーザーが以下を行うことを確認します。

-

アプリケーションファイアウォールプロファイルでログ式を設定します。 詳しくは、「アプリケーションファイアウォール」を参照してください。

-

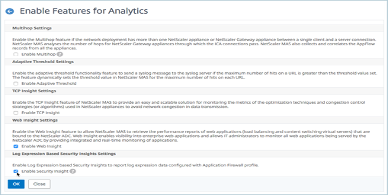

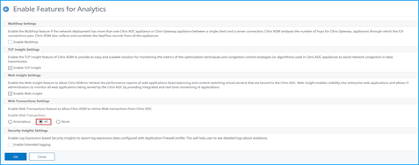

NetScaler ADM でログ式ベースのセキュリティインサイト設定を有効にします。 以下を実行します:

-

[分析 ] > [ 設定] に移動し、[分析の機能を有効にする] をクリックします。

-

「分析の機能を有効にする」ページで、「**ログ式ベースのSecurity Insight 設定」セクションで「Security Insight を有効にする」を選択し、「OK」**をクリックします。

-

たとえば、ユーザーエンタープライズ内の Microsoft Lync への攻撃に対して実行したアクションについて、ADC インスタンスから返されたログ式の値を表示したい場合があります。

Security Insight ダッシュボードで、[Lync ] > [ 合計違反数] に移動します。 [アプリケーションサマリ] テーブルで、URL をクリックして、[違反情報] ページに、ログ式の名前、コメント、アクションの ADC インスタンスによって返された値など、違反の完全な詳細を表示します。

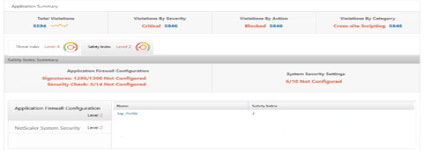

構成を展開する前に安全指数を決定してください。 セキュリティ違反は、ユーザーがセキュリティ構成をADCインスタンスに展開した後に発生しますが、ユーザーはセキュリティ構成を展開する前にその有効性を評価したい場合があります。

たとえば、ユーザーは、IPアドレスが10.102.60.27のADCインスタンス上のSAPアプリケーションの構成の安全性指標を評価したい場合があります。

Security Insight ダッシュボードの[デバイス] で、ユーザーが設定した ADC インスタンスの IP アドレスをクリックします。 ユーザーは、脅威インデックスと攻撃の総数の両方が 0 であることがわかります。 脅威インデックスは、アプリケーションに対する攻撃の数と種類を直接反映しています。 攻撃回数がゼロということは、アプリケーションがまったく脅威にさらされていないことを示しています。

Sap >安全性指数>SAP_Profile**をクリックし、表示される安全性指標情報を評価します。

アプリケーションファイアウォールの概要では、ユーザーはさまざまな保護設定の構成ステータスを表示できます。 ログを記録する設定になっている場合や、構成されていない設定がある場合は、アプリケーションに割り当てられる安全性指数は低くなります。

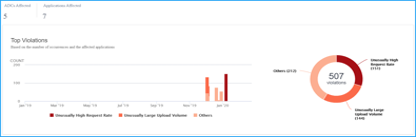

セキュリティ違反

インターネットに公開されているWebアプリケーションは、攻撃に対して非常に脆弱になっています。 NetScaler ADM を使用すると、アクション可能な違反の詳細を視覚化し、アプリケーションを攻撃から保護できます。

アプリケーションのセキュリティ違反の詳細を表示する

インターネットに公開されている Web アプリケーションは、攻撃に対して非常に脆弱になっています。 NetScaler ADM を使用すると、ユーザーは実行可能な違反の詳細を視覚化して、アプリケーションを攻撃から保護できます。 「セキュリティ」> 「**セキュリティ違反** 」に 移動すると、単一ペインのソリューションで次のことが可能になります:

-

ネットワーク、ボット、WAFなどのカテゴリに基づいてアプリケーションセキュリティ違反にアクセスする

-

アプリケーションを保護するための是正措置を講じる

NetScaler ADM でセキュリティ違反を表示するには、次の点を確認します。

-

ユーザーはNetScalerのプレミアムライセンス(WAFおよびBOT違反用)を持っています。

-

ユーザーは、負荷分散またはコンテンツスイッチ仮想サーバー(WAFおよびBOT用)のライセンスを申請しました。 詳細については、「 仮想サーバーのライセンスの管理」を参照してください。

-

ユーザーはより多くの設定を有効にできます。 詳しくは、NetScaler製品ドキュメントの「セットアップ」セクション「 セットアップ」に 記載さ れている手順を参照してください。

違反カテゴリ

NetScaler ADM を使用すると、ユーザーは すべての違反で利用可能な違反を表示できます。

設定する

違反については、メトリクスコレクターが有効になっているか どうか を確認してください。 デフォルトでは、NetScalerの メトリックコレクターは有効になっています。 詳細については、「インテリジェント アプリ分析を構成する」を参照してください。

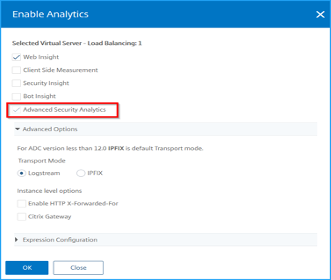

高度なセキュリティ分析を有効にする

-

[ネットワーク] > [インスタンス] > [NetScaler] に移動し、インスタンスタイプを選択します。 たとえば、MPX。

-

NetScalerインスタンスを選択し、[アクション の 選択]リストから[分析の設定]を選択 します。

-

仮想サーバーを選択し、「アナリティクスを有効にする」をクリック します。

-

[アナリティクス を有効に する] ウィンドウで:

- 「Web インサイト」を選択 します。 ユーザーが Web Insight を選択すると、読み取り専用の [高度なセキュリティ分析] オプションが自動的に有効になります。

注

高度なセキュリティ分析 オプションは、プレミアムライセンスの ADC インスタンスにのみ表示されます。

-

トランスポートモードとしてLogstreamを選択します。

-

式はデフォルトでtrueです

-

OKをクリック

ウェブトランザクション設定を有効にする

- [アナリティクス] >[設定]に 移動します。

「設定 」ページが表示されます。

-

「アナリティクスの機能を有効にする」をクリック します。

-

[Web トランザクション設定]で、[すべて] を選択します。

- [OK] をクリック します。

セキュリティ違反ダッシュボード

セキュリティ違反ダッシュボードでは、ユーザーは以下を表示できます。

- すべてのNetScalerとアプリケーションで発生した違反の合計数。 違反の合計は、選択した期間に基づいて表示されます。

- 各カテゴリの下での違反の合計数。

- 影響を受けたADCの合計、影響を受けたアプリケーションの合計、および影響を受けたアプリケーションの合計数に基づいて、上位レベルの違反数が表示されます。

違反の詳細については、「 すべての違反」を参照してください。

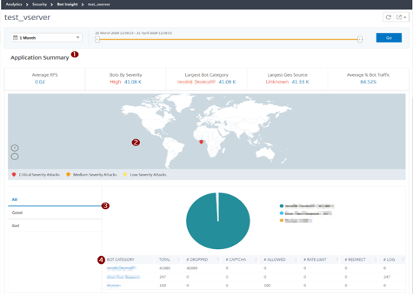

ボットの洞察

NetScalerでボットインサイトを設定します。 詳細については、「 Bot」を参照してください。

ボットを表示

仮想サーバーをクリックして、アプリケーションの概要を表示します

-

次のようなアプリケーション概要の詳細を提供します。

-

平均 RPS — 仮想サーバーで受信した 1 秒あたりの平均ボットトランザクションリクエスト (RPS) を示します。

-

重要度別のボット — 重 大度に基づいて発生したボットトランザクションの数が最も多かったことを示します。 重要度は、「緊急」、「高」、「中」、 「低」 に基づいて 分類されます。

たとえば、仮想サーバーに重大度の高いボットが 11770 個、重大度が重大なボットが 1550 個ある場合、NetScaler ADM は、重大度別のボットの下に 重大 1.55 Kを表示します。

- 最大のボットカテゴリ — ボットカテゴリに基づいて発生したボット攻撃の数が最も多いことを示します。

たとえば、仮想サーバーにブロックリストに登録されたボットが 8000 個、許可リストに登録されたボットが 5000 個、レート制限を超えたボットが 10000 個ある場合、NetScaler ADM は「最大ボット カテゴリ」の下に「レート制限を超えました 10 K」と表示します。

- 最大のジオソース — 地域に基づいて発生したボット攻撃の数が最も多いことを示します。

たとえば、仮想サーバーでサンタクララに 5000 件のボット攻撃、ロンドンに 7000 件のボット攻撃、バンガロールに 9000 件のボット攻撃が発生した場合、NetScaler ADM は「最大のジオソース」の下に「バンガロール 9 K」と表示します。

- 平均ボットトラフィック%— 人間 のボット比率を示します。

-

-

マップビュー内の場所に基づいてボット攻撃の重大度を表示します

-

ボット攻撃の種類 (「良好」、「悪い」、「すべて」) を表示します

-

ボット攻撃の合計数と、対応する構成されたアクションを表示します。 たとえば、次の設定があるとします。

-

IP アドレスの範囲 (192.140.14.9 ~ 192.140.14.254) をブロックリストボットとして選択し、これらの IP アドレス範囲のアクションとして [ドロップ] を選択します。

-

IP範囲(192.140.15.4から192.140.15.254)をブロックリストボットとして指定し、これらのIP範囲のアクションとしてログメッセージを作成するように選択されました

このシナリオでは、NetScaler ADM には次のように表示されます。

- ブロックリストされたボットの総数 - ボットの総数は**未満、ドロップされたボットは**です - ログに記録されているボットの総数 -

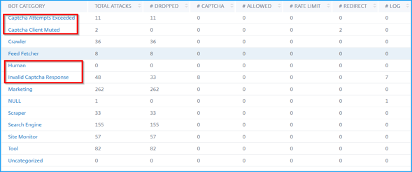

CAPTCHA ボットを表示する

ウェブページでは、CaptCha は、着信トラフィックが人間か自動化されたボットからのものかを識別するように設計されています。 NetScaler ADM で CAPTCHA アクティビティを表示するには、NetScaler ADM インスタンスで IP レピュテーションおよびデバイス フィンガープリント検出技術のボット アクションとして CAPTCHA を構成する必要があります。 詳細については、「ボット管理の構成」を参照してください。

NetScaler ADM が Bot Insights に表示する CAPTCHA アクティビティは次のとおりです。

-

キャプチャ試行回数超過 — ログイン失敗後に行われた CAPTCHAの最大試行回数を示します

-

Captcha client muted— CAPTCHA チャレンジで以前に不正なボットとして検出されたためにドロップまたはリダイレクトされたクライアント要求の数を示します。

-

人間– 人間のユーザーが実行したキャプチャ入力を示します

-

無効なキャプチャ応答-NetScalerがCAPTCHAチャレンジを送信したときに、ボットまたは人間から受信した不正なCAPTCHA応答の数を示します

ボットトラップを見る

NetScaler ADM でボット トラップを表示するには、NetScaler でボット トラップを設定する必要があります。 詳細については、「ボット管理の構成」を参照してください。

ボットトラップを識別するために、スクリプトはウェブページで有効になっており、このスクリプトは人間には見えませんが、ボットには見えません。 NetScaler ADM は、ボットがこのスクリプトにアクセスしたときに、ボット トラップを識別して報告します。

仮想サーバーをクリックし、「ゼロピクセルリクエスト」を選択 します

ボットの詳細の表示

詳細については、[ボットカテゴリ] の [ボット攻撃タイプ] をクリックします。

選択したキャプチャカテゴリの攻撃時間やボット攻撃の総数などの詳細が表示されます。

ユーザーは棒グラフをドラッグして、ボット攻撃で表示する特定の時間範囲を選択することもできます。

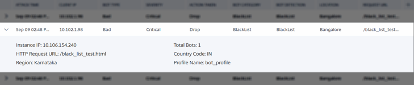

ボット攻撃の追加情報を取得するには、をクリックして展開します。

-

インスタンスIP — NetScalerインスタンスのIPアドレスを示します。

-

Total Bots — その特定の期間に発生したボット攻撃の合計数を示します。

-

HTTP リクエスト URL :キャプチャレポート用に設定されている URL を示します。

-

国コード — ボット攻撃が発生した国を示します。

-

地域 — ボット攻撃が発生した地域を示します。

-

プロファイル名 — 構成中にユーザーが提供したプロファイル名を示します。

高度な検索

ユーザーは、検索テキストボックスと期間リストを使用して、ユーザーの要件に従ってボットの詳細を表示することもできます。 ユーザーが検索ボックスをクリックすると、検索ボックスに次の検索候補のリストが表示されます。

-

インスタンスIP — NetScalerインスタンスのIPアドレス。

-

クライアント IP — クライアント IP アドレス。

-

ボットタイプ—「 良い」または「悪い」などのボットタイプ。

-

重要度 — ボット攻撃の重大度。

-

アクション実行 — ドロップ、アクションなし、リダイレクトなど、ボット攻撃後に実行されたアクション。

-

ボットカテゴリ— ブロック リスト、許可リスト、フィンガープリントなどのボット攻撃のカテゴリ。 カテゴリに基づいて、ユーザーはボットアクションをそのカテゴリに関連付けることができます。

-

ボット検出 — ユーザーがNetScalerで構成したボット検出タイプ(ブロックリスト、許可リストなど)。

-

場所 — ボット攻撃が発生した地域/国

-

リクエスト URL — ボット攻撃の可能性がある URL

ユーザーは、ユーザー検索クエリで演算子を使用して、ユーザー検索の焦点を絞り込むこともできます。 たとえば、ユーザーがすべての不良ボットを閲覧したい場合は次のようにします。

-

検索ボックスをクリックし、[ボットタイプ] を選択します

-

検索ボックスをもう一度クリックし、演算子=を選択 します=

-

検索ボックスをもう一度クリックし、[Bad] を選択します

-

[検索] をクリックして結果を表示します

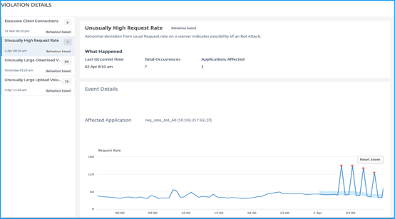

異常に高いリクエスト率

ユーザーは、アプリケーションとの間で送受信されるトラフィックを制御できます。 ボット攻撃は、異常に高い要求率を実行する可能性があります。 たとえば、ユーザーがアプリケーションを 100 リクエスト/分を許可するように設定し、ユーザーが 350 リクエストを監視した場合、ボット攻撃である可能性があります。

異常に高い要求率インジケーターを使用して、ユーザーはアプリケーションに受け取った異常な要求率を分析できます。

[イベントの詳細] で、ユーザーは以下を表示できます。

-

影響を受けるアプリケーション。 複数のアプリケーションが違反の影響を受ける場合、ユーザーはリストからアプリケーションを選択することもできます。

-

すべての違反を示すグラフ

-

違反の発生時刻

-

違反の検出メッセージ。 受信した要求の合計と、予想された要求よりも受信した過剰な要求の割合を示します。

-

想定されるリクエストレートの許容範囲は、アプリケーションにより異なる

ボットの検出

NetScaler ボット管理システムは、さまざまな手法を使用して受信ボットトラフィックを検出します。 この手法は、ボットタイプを検出するための検出ルールとして使用されます。

GUI によるボット管理の設定

ユーザーは、最初にアプライアンスで機能を有効にすることで、NetScalerボット管理を構成できます。 詳細については、「 ボット検出」を参照してください。

IP レピュテーション

IP レピュテーションは、不要な要求を送信する IP アドレスを識別するツールです。 IP レピュテーションリストを使用すると、レピュテーションの悪い IP アドレスからのリクエストを拒否できます。

GUI を使用して IP レピュテーションを設定する

この設定は、ボット IP レピュテーション機能の前提条件です。 詳細については、「 IP レピュテーション」を参照してください。

Bot シグネチャの自動更新

ボット静的シグニチャ手法では、シグニチャルックアップテーブルと良いボットと不良ボットのリストを使用します。 詳細については、 署名の自動更新を参照してください。

NetScaler Web App Firewall とOWASPトップ10—2021

オープンウェブアプリケーションセキュリティプロジェクト(OWAP)は、ウェブアプリケーションセキュリティに関する2021年のOWASPトップ10を発表しました。 このリストは、最も一般的なWebアプリケーションの脆弱性を説明しており、Webセキュリティを評価するための優れた出発点です。 このセクションでは、これらの欠陥を軽減するようにNetScaler Web App Firewall を構成する方法について説明します。 WAFは、NetScaler(プレミアムエディション)およびさまざまなアプライアンスの統合モジュールとして利用できます。

OWASP Top 10 の完全なドキュメントは OWASP Top Tenで入手できます。

| OWASP トップ10 2021 | NetScaler Web App Firewall 機能 |

|---|---|

| A 1:2021 壊れたアクセスコントロール | AAA、NetScalerのAAAモジュール内の認証セキュリティ機能、フォーム保護、Cookie 改ざん保護、StartURL、ClosureURL |

| A 2:2021-暗号化の失敗 | クレジットカード保護、セーフコマース、クッキープロキシ、クッキー暗号化 |

| A 3:2021-インジェクション | インジェクション攻撃防止 (SQL または OS コマンドインジェクション、XPath インジェクション、LDAP インジェクションなどのカスタムインジェクション)、シグネチャの自動更新機能 |

| A 5:2021 セキュリティの設定ミス | WSIチェック、XMLメッセージ検証、XML SOAP障害フィルタリングチェックを含むこの保護 |

| A 6:2021-脆弱性と古いコンポーネント | 脆弱性スキャンレポート、アプリケーションファイアウォールテンプレート、およびカスタム署名 |

| A 7:2021-識別と認証の失敗 | AAA、クッキー改ざん防止、クッキープロキシ、クッキー暗号化、CSRF タギング、SSL の使用 |

| A 8:2021 — ソフトウェアとデータの整合性に関する障害 | XML セキュリティチェック、GWT コンテンツタイプ、カスタム署名、JSON および XML 用の Xpath |

| A 9:2021 — セキュリティロギングと監視の失敗 | ユーザー設定可能なカスタムロギング、 管理および分析システム |

A 1:2021 壊れたアクセスコントロール

認証されたユーザーに許可される内容の制限は、多くの場合、適切に適用されません。 攻撃者はこれらの欠陥を悪用して、他のユーザーのアカウントへのアクセス、機密ファイルの閲覧、他のユーザーのデータの変更、アクセス権の変更など、不正な機能やデータにアクセスできます。

NetScaler Web App Firewall 保護

-

すべてのアプリケーショントラフィックの認証、認可、および監査をサポートする AAA 機能により、サイト管理者は ADC アプライアンスでアクセス制御を管理できます。

-

ADCアプライアンスのAAAモジュール内の認証セキュリティ機能により、アプライアンスは、保護されているサーバ上のどのコンテンツに各ユーザにアクセスを許可するかを検証できます。

-

フォームフィールドの一貫性:オブジェクト参照がフォームに非表示フィールドとして保存されている場合、フォームフィールドの一貫性を使用して、これらのフィールドが以降のリクエストで改ざんされていないことを検証できます。

-

Cookie プロキシとCookie の一貫性:クッキー値に保存されているオブジェクト参照は、これらの保護機能で検証できます。

-

URL クロージャで URL チェックを開始:事前定義された URL の許可リストへのユーザーアクセスを許可します。 URLクロージャは、ユーザーセッション中に有効な応答に表示されるすべてのURLのリストを作成し、そのセッション中に自動的にアクセスを許可します。

A 2:2021-暗号化の失敗

多くのWebアプリケーションとAPIは、財務、医療、PIIなどの機密データを適切に保護していません。 攻撃者は、クレジットカード詐欺、個人情報の盗難、またはその他の犯罪を行うために、そのような保護が不十分なデータを盗んだり変更したりする可能性があります。 機密データは、保存中または転送中の暗号化など、追加の保護なしで侵害される可能性があり、ブラウザと交換する場合は特別な予防措置が必要です。

NetScaler Web App Firewall 保護

-

Web Application Firewall は、クレジットカード情報などの機密データの漏洩からアプリケーションを保護します。

-

機密データをセーフコマース保護のセーフオブジェクトとして設定して、露出を防ぐことができます。

-

クッキー内の機密データは、クッキープロキシとクッキー暗号化によって保護できます。

A 3:2021-インジェクション

SQL、NoSQL、OS、LDAP インジェクションなどのインジェクションの欠陥は、信頼できないデータがコマンドまたはクエリの一部としてインタープリターに送信されるときに発生します。 攻撃者の敵対的なデータは、通訳者を騙して意図しないコマンドを実行させたり、適切な許可なしにデータにアクセスさせたりする可能性があります。

XSSの欠陥は、アプリケーションが適切な検証やエスケープを行わずに信頼できないデータを新しいWebページに含めたり、HTMLまたはJavaScriptを作成できるブラウザAPIを使用してユーザー提供のデータで既存のWebページを更新したりする場合に発生します。 XSSを使用すると、攻撃者は被害者のブラウザでスクリプトを実行して、ユーザーセッションをハイジャックしたり、Webサイトを改ざんしたり、ユーザーを悪意のあるサイトにリダイレクトしたりできます。

NetScaler Web App Firewall 保護

-

SQL インジェクション防止機能は、一般的なインジェクション攻撃から保護します。 カスタム・インジェクション・パターンをアップロードして、XPathやLDAPを含むあらゆる種類のインジェクション攻撃から保護できます。 これは HTML ペイロードと XML ペイロードの両方に適用されます。

-

シグネチャの自動更新機能は、インジェクションシグネチャを最新の状態に保ちます。

-

フィールドフォーマット保護機能を使用すると、管理者は任意のユーザーパラメータを正規表現に制限できます。 たとえば、郵便番号フィールドには整数のみを含めることも、5 桁の整数を含めることもできます。

-

フォームフィールドの一貫性では、送信された各ユーザーフォームをユーザーセッションフォームの署名と照合して検証し、すべてのフォーム要素の有効性を確認します。

-

バッファオーバーフローチェックは、URL、ヘッダー、および Cookie が適切な制限内にあることを確認し、大きなスクリプトやコードを挿入する試みをブロックします。

-

XSS 保護は、一般的な XSS 攻撃から保護します。 カスタム XSS パターンをアップロードして、許可されているタグと属性のデフォルトリストを変更できます。 ADC WAFは、許可されたHTML属性とタグのホワイトリストを使用して、XSS攻撃を検出します。 これは HTML ペイロードと XML ペイロードの両方に適用されます。

-

ADC WAFは、OWASP XSSフィルター評価チートシートに記載されているすべての攻撃をブロックします。

-

フィールドフォーマットチェックは、攻撃者がXSS攻撃の可能性がある不適切なWebフォームデータを送信するのを防ぎます。

-

フォームフィールドの一貫性。

A 5:2021-セキュリティの設定ミス

セキュリティの設定ミスは、最もよく見られる問題です。 これは通常、安全でないデフォルト設定、不完全または即興の構成、オープンクラウドストレージ、誤って構成されたHTTPヘッダー、機密情報を含む詳細なエラーメッセージの結果です。 すべてのオペレーティングシステム、フレームワーク、ライブラリ、アプリケーションを安全に構成する必要があるだけでなく、パッチを適用してタイムリーにアップグレードする必要があります。

古いまたは構成が不十分な XML プロセッサの多くは、XML ドキュメント内の外部エンティティ参照を評価します。 外部エンティティは、ファイルURIハンドラー、内部ファイル共有、内部ポートスキャン、リモートコード実行、およびサービス拒否攻撃を使用して内部ファイルを開示するために使用できます。

NetScaler Web App Firewall 保護

-

アプリケーションファイアウォールによって生成される PCI-DSS レポートには、ファイアウォールデバイスのセキュリティ設定が記録されます。

-

スキャンツールからのレポートは、セキュリティ設定ミスを処理するためにADC WAFシグネチャに変換されます。

-

NetScaler Webアプリケーションファイアウォールは、Cenzic、IBM AppScan(エンタープライズおよびスタンダード)、Qualys、TrendMicro、WhiteHat、およびカスタム脆弱性スキャンレポートをサポートしています。

-

XMLベースのアプリケーション (クロスサイトスクリプティング、コマンドインジェクションなど) への攻撃に適応できる一般的なアプリケーションの脅威を検出してブロックすることに加えて。

-

NetScaler Web App Firewall Webアプリケーションファイアウォールには、XML固有のセキュリティ保護機能が豊富に含まれています。 これには、SOAP メッセージと XML ペイロードを徹底的に検証するスキーマ検証や、悪意のある実行可能ファイルまたはウイルスを含む添付ファイルをブロックする強力な XML 添付ファイルチェックが含まれます。

-

自動トラフィック検査方法は、アクセスを獲得することを目的とした URL やフォームに対する XPath インジェクション攻撃をブロックします。

-

NetScaler Web App Firewall Webアプリケーションファイアウォールは、外部エンティティ参照、再帰的拡張、過剰なネスト、長いまたは多くの属性や要素を含む悪意のあるメッセージなど、さまざまなDoS攻撃も阻止します。

A 6:2021-脆弱で時代遅れのコンポーネント

ライブラリ、フレームワーク、その他のソフトウェアモジュールなどのコンポーネントは、アプリケーションと同じ権限で実行されます。 脆弱なコンポーネントが悪用された場合、そのような攻撃は重大なデータ損失またはサーバーの乗っ取りを助長する可能性があります。 既知の脆弱性を持つコンポーネントを使用するアプリケーションと API は、アプリケーションの防御を弱体化させ、さまざまな攻撃や影響を引き起こす可能性があります。

NetScaler Web App Firewall 保護

-

サードパーティのコンポーネントを最新の状態にしておくことをお勧めします。

-

ADCシグネチャに変換された脆弱性スキャンレポートを使用して、これらのコンポーネントに仮想的にパッチを適用できます。

-

これらの脆弱なコンポーネントに使用できるアプリケーションファイアウォールテンプレートを使用できます。

-

カスタムシグネチャをファイアウォールにバインドして、これらのコンポーネントを保護できます。

A 7:2021 — 認証が壊れています

認証とセッション管理に関連するアプリケーション機能は正しく実装されていないことが多く、攻撃者はパスワード、キー、またはセッショントークンを侵害したり、他の実装の欠陥を悪用して他のユーザーのIDを一時的または永続的に引き継ぐことができます。

NetScaler Web App Firewall 保護

-

NetScaler AAAモジュールは、ユーザー認証を実行し、バックエンドアプリケーションにシングルサインオン機能を提供します。 これはNetScaler AppExpertポリシーエンジンに統合され、ユーザーおよびグループの情報に基づくカスタムポリシーを許可します。

-

ファイアウォールは、SSLオフロードとURL変換機能を使用して、サイトが安全なトランスポート層プロトコルを使用して、ネットワークスニッフィングによるセッショントークンの盗用を防ぐこともできます。

-

Cookie プロキシとCookie 暗号化を使用すると、クッキーの盗難を完全に軽減できます。

A 8:2021-ソフトウェアとデータの整合性の失敗

安全でないデシリアライゼーションは、多くの場合、リモートでコードが実行される原因になります。 デシリアライゼーションの欠陥によってリモートコードが実行されない場合でも、リプレイ攻撃、インジェクション攻撃、権限昇格攻撃などの攻撃を実行するために使用できます。

NetScaler Web App Firewall 保護

-

カスタム署名付きの JSON ペイロード検査。

-

XML セキュリティ:XML サービス拒否 (XDoS)、XML SQL および Xpath インジェクション、クロスサイトスクリプティング、フォーマットチェック、WS-I 基本プロファイルコンプライアンス、XML 添付ファイルチェックから保護します。

-

フィールドフォーマットチェックとクッキーコンシステンシーとフィールドコンシステンシーを使用できます。

A 9:2021-セキュリティロギングと監視の失敗

不十分なロギングと監視、およびインシデント対応との統合の欠落または非効率的な統合により、攻撃者はシステムをさらに攻撃し、永続性を維持し、より多くのシステムにピボットし、データを改ざん、抽出、または破壊することができます。 ほとんどの侵害調査では、侵害を検出する時間は200日を超え、通常は内部のプロセスや監視ではなく外部の関係者によって検出されることが示されています。

NetScaler Web App Firewall 保護

-

セキュリティチェックまたは署名に対してログアクションが有効になっている場合、生成されるログメッセージには、アプリケーションファイアウォールがWebサイトとアプリケーションを保護している間に監視した要求と応答に関する情報が提供されます。

-

アプリケーションファイアウォールは、組み込みのADCデータベースを使用して、悪意のある要求の発信元であるIPアドレスに対応する場所を識別する便利さを提供します。

-

デフォルトフォーマット (PI) 式を使用すると、ログに含まれる情報を柔軟にカスタマイズできます。 また、アプリケーションファイアウォールが生成するログメッセージにキャプチャする特定のデータを追加することもできます。

-

アプリケーションファイアウォールは CEF ログをサポートしています。

参照ドキュメント

この記事の概要

- NetScaler Web App Firewall 導入戦略

- Web アプリケーションファイアウォールの設定

- アプリケーション・セキュリティ分析

- ADM での集中型学習

- StyleBooks

- セキュリティインサイト分析

- セキュリティ違反

- セキュリティ違反ダッシュボード

- ボットの洞察

- NetScaler Web App Firewall とOWASPトップ10—2021

- A 1:2021 壊れたアクセスコントロール

- A 2:2021-暗号化の失敗

- A 3:2021-インジェクション

- A 5:2021-セキュリティの設定ミス

- A 6:2021-脆弱で時代遅れのコンポーネント

- A 7:2021 — 認証が壊れています

- A 8:2021-ソフトウェアとデータの整合性の失敗

- A 9:2021-セキュリティロギングと監視の失敗

- 参照ドキュメント