-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

-

-

-

-

-

-

ボットの検出

-

-

-

-

-

-

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

ボットの検出

NetScaler ボット管理システムは、さまざまな手法を使用して受信ボットトラフィックを検出します。この手法は、ボットタイプを検出するための検出ルールとして使用されます。テクニックは次のとおりです。

注:

ボット管理では、ブロックリスト、許可リスト、およびレート制限の手法について、最大 32 個の構成エンティティがサポートされています。

ボット許可リスト -許可リストとしてバイパスできるIPアドレス (IPv4とIPv6)、サブネット (IPv4とIPv6)、およびポリシー表現のカスタマイズされたリスト。

ボットブロックリスト -ウェブアプリケーションへのアクセスをブロックする必要がある IP アドレス (IPv4 と IPv6)、サブネット (IPv4 と IPv6)、およびポリシー表現のカスタマイズされたリスト。

IPレピュテーション -このルールは、受信ボットトラフィックが悪質なIPアドレスからのものかどうかを検出します。

デバイスフィンガープリント -このルールは、受信ボットトラフィックの受信リクエストヘッダーにデバイスフィンガープリント ID と、受信クライアントボットトラフィックのブラウザ属性があるかどうかを検出します。

制限事項:

- クライアントブラウザで JavaScript を有効にする必要があります。

- XML 応答では機能しません。

ボットログ表現 -検出技術により、追加情報をログメッセージとしてキャプチャできます。データには、URL を要求したユーザーの名前、送信元 IP アドレス、およびユーザーが要求を送信した送信元ポート、または式から生成されたデータを指定できます。

レート制限 -このルールは、同じクライアントからの複数のリクエストをレート制限します。

ボットトラップ -クライアントの応答にトラップ URL をアドバタイズすることで、自動ボットを検出してブロックします。クライアントが人間のユーザーの場合、URL は見えず、アクセスできないように見えます。この検出技術は、自動ボットからの攻撃をブロックするのに効果的です。

TPS -最大リクエスト数とリクエストの増加率が設定された時間間隔を超えると、受信トラフィックをボットとして検出します。

CAPTCHA -このルールはボット攻撃を軽減するためにCAPTCHAを使用します。CAPTCHA は、受信トラフィックが人間のユーザーからのものか、自動化されたボットからのものかを判断するためのチャレンジ/レスポンスの検証です。この検証は、Web アプリケーションにセキュリティ違反を引き起こす自動ボットをブロックするのに役立ちます。CAPTCHA は、IP レピュテーションおよびデバイスフィンガープリント検出技術のボットアクションとして設定できます。

それでは、ボットトラフィックを検出して管理するための各手法をどのように構成できるかを見てみましょう。

アプライアンスをNetScaler CLIベースのボット管理構成にアップグレードする方法

アプライアンスを古いバージョン(NetScalerリリース13.0ビルド58.32以前)からアップグレードする場合は、最初に既存のボット管理構成をNetScaler CLIベースのボット管理構成に手動で変換する必要があります。ボット管理設定を手動で変換するには、次の手順を実行します。

-

最新バージョンにアップグレードした後、次のコマンドを使用してアップグレードツール「upgrade_bot_config.py」に接続します。

コマンドプロンプトで入力します:

shell "/var/python/bin/python /netscaler/upgrade_bot_config.py > /var/bot_upgrade_commands.txt" -

次のコマンドを使用して、構成を実行します。

コマンドプロンプトで入力します:

batch -f /var/bot_upgrade_commands.txt -

アップグレードした設定を保存します。

save ns config

NetScaler CLIベースのボット管理の設定

ボット管理設定では、1 つ以上のボット検出手法を特定のボットプロファイルにバインドできます。 NetScalerベースのボット管理を設定するには、次の手順を完了する必要があります。

- ボット管理を有効にする

- ボット署名のインポート

- ボットプロファイルの追加

- ボットプロファイルのバインド

- ボットポリシーの追加

- バインドボットポリシー

- ボット設定の構成

注:

アプライアンスを古いバージョンからアップグレードする場合は、最初に既存のボット管理構成を手動で変換する必要があります。詳しくは、「 NetScaler CLIベースのボット管理構成へのアップグレード方法 」セクションを参照してください。

ボット管理を有効にする

開始する前に、アプライアンスでボット管理機能が有効になっていることを確認します。新しいNetScalerまたはVPXをお持ちの場合は、構成する前にその機能を有効にする必要があります。NetScalerアプライアンスを以前のバージョンから現在のバージョンにアップグレードする場合は、構成する前にこの機能を有効にする必要があります。コマンドプロンプトで入力します:

enable ns feature Bot

ボット署名のインポート

デフォルトのシグニチャボットファイルをインポートし、ボットプロファイルにバインドできます。コマンドプロンプトで入力します:

import bot signature [<src>] <name> [-comment <string>] [-overwrite]

場所:

src -ローカルパス名または URL (プロトコル、ホスト、パス、およびファイル名)。最大の長さ:2047インチ。

> 注:

>

> インポートするオブジェクトが、アクセスにクライアント証明書認証を必要とする HTTPS サーバー上にある場合、インポートは失敗します。

name -ボット署名ファイルオブジェクトの名前。これは必須の議論です。最大長:31

comment -署名ファイルオブジェクトに関する説明。最大長:255

overwrite -既存のファイルを上書きするアクション。

> 注:

>

> overwriteオプションを使用して、署名ファイルの内容を更新します。または、 update bot signature <name> コマンドを使用してNetScalerアプライアンス上の署名ファイルを更新します。

例

import bot signature http://www.example.com/signature.json signaturefile -comment commentsforbot –overwrite

注:

上書きオプションを使用して、署名ファイル内のコンテンツを更新できます。また、

update bot signature <name>コマンドを使用して、NetScalerアプライアンスの署名ファイルを更新することもできます。

ボットプロファイルの追加

ボットプロファイルは、アプライアンスでボット管理を設定するためのプロファイル設定の集まりです。ボット検出を実行するように設定を構成できます。

コマンドプロンプトで入力します:

add bot profile <name> [-signature <string>] [-errorURL <string>] [-trapURL <string>] [-whiteList ( ON | OFF )] [-blackList ( ON | OFF )] [-rateLimit ( ON | OFF )] [-deviceFingerprint ( ON | OFF )] [-deviceFingerprintAction ( none | log | drop | redirect | reset | mitigation )] [-ipReputation ( ON | OFF )] [-trap ( ON | OFF )]

例:

add bot profile profile1 -signature signature -errorURL http://www.example.com/error.html -trapURL /trap.html -whitelist ON -blacklist ON -ratelimit ON -deviceFingerprint ON -deviceFingerprintAction drop -ipReputation ON -trap ON

ボットプロファイルのバインド

ボットプロファイルを作成したら、ボット検出メカニズムをプロファイルにバインドする必要があります。

コマンドプロンプトで入力します:

bind bot profile <name> | (-ipReputation [-category <ipReputationCategory>] [-enabled ( ON | OFF )] [-action ( none | log | drop | redirect | reset | mitigation )] [-logMessage <string>]

例:

次に、IP レピュテーション検出手法を特定のボットプロファイルにバインドする例を示します。

bind bot profile profile5 -ipReputation -category BOTNET -enabled ON -action drop -logMessage message

ボットポリシーの追加

ボットトラフィックを評価するためのボットポリシーを追加する必要があります。

コマンドプロンプトで入力します:

add bot policy <name> -rule <expression> -profileName <string> [-undefAction <string>] [-comment <string>] [-logAction <string>]

各項目の意味は次のとおりです。

Name-ボットポリシーの名前。文字、数字、またはアンダースコア文字(_)で始まり、文字、数字、ハイフン(-)、ピリオド(.)ポンド(#)、スペース()、アットマーク(@)、等号(=)、コロン(:)、およびアンダースコア文字のみを含める必要があります。ボットポリシーの追加後に変更できます。

Rule-指定されたリクエストにボットプロファイルを適用するかどうかをポリシーが決定するために使用する式。これは必須の議論です。最大長:1499

profileName-リクエストがこのボットポリシーに一致した場合に適用するボットプロファイルの名前。これは必須の議論です。最大長:127

undefAction-ポリシー評価の結果が未定義(UNDEF)の場合に実行するアクション。UNDEF イベントは、内部エラー状態を示します。最大長:127

Comment- このボットポリシーに関する説明。最大長:255

logAction -このポリシーに一致するリクエストに使用するログアクションの名前。最大長:127

例:

add bot policy pol1 –rule "HTTP.REQ.HEADER(\"header\").CONTAINS(\"custom\")" - profileName profile1 -undefAction drop –comment commentforbotpolicy –logAction log1

ボットポリシーをグローバルにバインドする

コマンドプロンプトで入力します:

bind bot global -policyName <string> -priority <positive_integer> [-gotoPriorityExpression <expression>][-type ( REQ_OVERRIDE | REQ_DEFAULT )] [-invoke (-labelType ( vserver | policylabel ) -labelName <string>) ]

例:

bind bot global –policyName pol1 –priority 100 –gotoPriorityExpression NEXT -type REQ_OVERRIDE

ボットポリシーを仮想サーバーにバインドする

コマンドプロンプトで入力します:

bind lb vserver <name>@ ((<serviceName>@ [-weight <positive_integer>] ) | <serviceGroupName>@ | (-policyName <string>@ [-priority <positive_integer>] [-gotoPriorityExpression <expression>]

例:

bind lb vserver lb-server1 –policyName pol1 –priority 100 –gotoPriorityExpression NEXT -type REQ_OVERRIDE

ボット設定の構成

必要に応じて、デフォルト設定をカスタマイズできます。 コマンドプロンプトで入力します:

set bot settings [-defaultProfile <string>] [-javaScriptName <string>] [-sessionTimeout <positive_integer>] [-sessionCookieName <string>] [-dfpRequestLimit <positive_integer>] [-signatureAutoUpdate ( ON | OFF )] [-signatureUrl <URL>] [-proxyServer <ip_addr|ipv6_addr|\*>] [-proxyPort <port|\*>]

<!--NeedCopy-->

各項目の意味は次のとおりです。

defaultProfile -接続がどのポリシーにも一致しない場合に使用するプロファイル。デフォルト設定は “” で、一致しない接続はそれ以上フィルタリングされずにNetScalerに送り返されます。最大長:31

javaScriptName -ボットネット機能が応答に使用する JavaScript の名前。文字または数字で始まり、1 ~ 31 の英字、数字、およびハイフン(-)とアンダースコア(_)記号で構成する必要があります。次の要件は、NetScaler CLIにのみ適用されます。名前に1つ以上のスペースが含まれる場合は、名前を二重引用符または一重引用符で囲みます(たとえば、「私のクッキー名」または「私のクッキー名」)。最大長:31

sessionTimeout -セッションは秒単位でタイムアウトし、その後ユーザーセッションは終了します。

Minimum value -1、最大値:65535

sessionCookieName -ボットネット機能が追跡に使用するセッション Cookie の名前。文字または数字で始まり、1 ~ 31 の英字、数字、およびハイフン(-)とアンダースコア(_)記号で構成する必要があります。次の要件は、NetScaler CLIにのみ適用されます。名前に1つ以上のスペースが含まれる場合は、名前を二重引用符または一重引用符で囲みます(たとえば、「私のクッキー名」または「私のクッキー名」)。最大長:31

dfpRequestLimit -デバイスフィンガープリントが有効になっている場合に、ボットセッション Cookie なしで許可するリクエストの数。最小値:1、最大値:4294967295

signatureAutoUpdate -ボットの自動更新シグネチャを有効/無効にするために使用されるフラグ。指定可能な値:オン、オフ。

デフォルト値:OFF

signatureUrl -ボット署名マッピングファイルをサーバーからダウンロードするための URL。デフォルト値: https://nsbotsignatures.s3.amazonaws.com/BotSignatureMapping.json。最大長:2047

proxyServer - AWSから更新された署名を取得するためのプロキシサーバーIP。

proxyPort -AWSから更新された署名を取得するためのプロキシサーバーポート。デフォルト値:8080

proxyUsername -シグニチャアップデートをダウンロードする際にプロキシサーバを認証するためのユーザー名。

proxyPassword — シグニチャアップデートをダウンロードする際にプロキシサーバを認証するためのパスワード。

例:

set bot settings –defaultProfile profile1 –javaScriptName json.js –sessionTimeout 1000 –sessionCookieName session -proxyServer 10.102.30.112 -proxyPort 3128 -proxyUsername defaultuser -proxyPassword defaultPassword

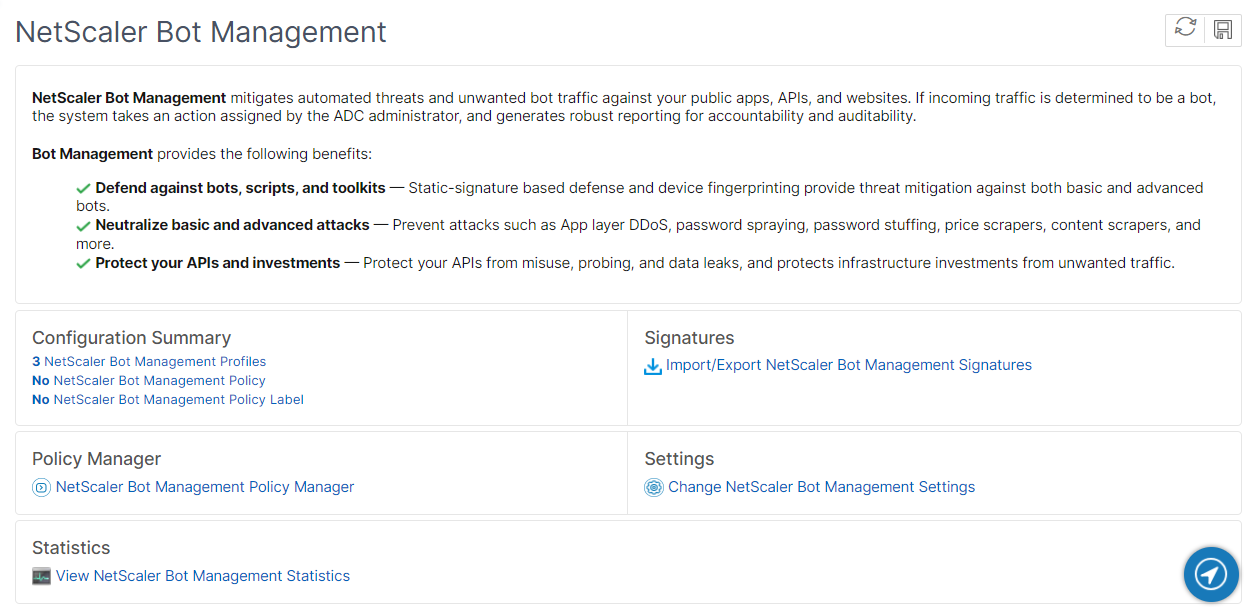

NetScaler GUIを使用してボット管理を構成する

NetScalerのボット管理は、最初にアプライアンスで機能を有効にすることで構成できます。有効にすると、ボットポリシーを作成して、着信トラフィックをボットとして評価し、そのトラフィックをボットプロファイルに送信できます。次に、ボットプロファイルを作成し、そのプロファイルをボット署名にバインドします。別の方法として、デフォルトのボットシグネチャファイルのクローンを作成し、シグネチャファイルを使用して検出手法を設定することもできます。署名ファイルを作成したら、それをボットプロファイルにインポートできます。

- ボット管理機能を有効にする

- ボット管理設定を構成する

- NetScalerボットのデフォルト署名のクローニング

- NetScalerボット署名のインポート

- ボットのプロファイルと署名の設定

- ボットプロファイルの作成

- ボットポリシーの作成

ボット管理機能を有効にする

ボット管理を有効にするには、次の手順を実行します。

- ナビゲーションペインで、[ システム ] を展開し、[ 設定] > [拡張機能の構成] をクリックします。

- [ 拡張機能の構成 ]ページで、[ NetScaler ボット管理 ]チェックボックスを選択します。

- [OK] をクリックします。

ボット管理設定を構成する

次の手順を実行して、デバイスフィンガープリント技術を設定します:

- [ セキュリティ ] > [ NetScaler ボット管理] に移動します。

- 詳細ペインの[ 設定 ]で、[ NetScaler Bot管理設定の変更]をクリックします。

-

NetScalerボット管理設定の構成で、次のパラメーターを設定します。

- デフォルトプロファイル。ボットプロファイルを選択します。

- JavaScript の名前。ボット管理がクライアントへの応答で使用する JavaScript ファイルの名前です。

- セッションタイムアウト。ユーザーセッションが終了するまでのタイムアウト(秒単位)。

- セッションクッキー。ボット管理システムが追跡に使用するセッション Cookie の名前。

- デバイスフィンガープリント要求制限。デバイスフィンガープリントが有効になっている場合に、ボットセッション Cookie なしで許可するリクエストの数。

- プロキシサーバー-最新の署名がアップロードされるプロキシサーバーの IP アドレス。

- プロキシポート — 最新のシグネチャがアップロードされたマシンのポート番号。

- プロキシユーザー名 — プロキシサーバーの認証用のユーザー名

- プロキシパスワード-プロキシサーバーの認証用パスワード。

注:

「プロキシ・ユーザー名」フィールドと「プロキシ・パスワード」フィールドは、「プロキシ・サーバー」フィールドと「プロキシ・ポート」フィールドが設定されている場合に有効になります。

- [OK] をクリックします。

ボット署名ファイルの複製

次の手順を実行して、ボット署名ファイルのクローンを作成します。

- [ **セキュリティ ] > [ NetScaler ボットの管理と署名 ] に移動します。**

- NetScalerのボット管理署名ページで、デフォルトのボット署名レコードを選択し、「複製」をクリックします。

- [ ボット署名の複製 ] ページで、名前を入力し、署名データを編集します。

- [作成] をクリックします。

ボット署名ファイルをインポートする

独自の署名ファイルがある場合は、ファイル、テキスト、または URL としてインポートできます。ボット署名ファイルをインポートするには、 次の手順を実行します。

- [ **セキュリティ ] > [ NetScaler ボットの管理と署名 ] に移動します。**

- NetScalerボット管理署名ページで 、ファイルをURL、ファイル、またはテキストとしてインポートします。

- [続行] をクリックします。

- NetScalerボット管理署名のインポートページで 、次のパラメータを設定します。

- 名前-ボット署名ファイルの名前。

- コメント-インポートされたファイルに関する簡単な説明。

- 上書き-ファイルの更新中にデータを上書きできるようにするには、このチェックボックスを選択します。

- 署名データ-署名パラメータの変更

- [完了] をクリックします。

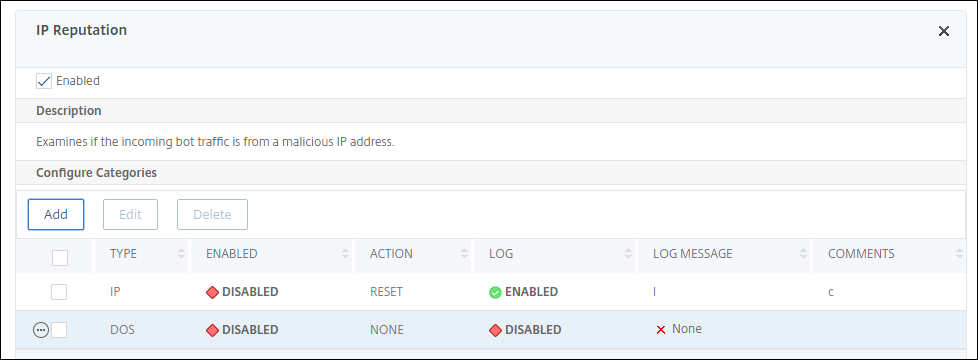

IP レピュテーションの設定

IP レピュテーションボット手法では、Webroot の IP レピュテーションデータベースとクラウドサービスプロバイダーデータベースを使用して、クライアントのリクエストが悪意のある IP アドレスかパブリッククラウド IP アドレスかを検証します。ボットカテゴリの一部として設定され、ボットアクションが関連付けられます。Webroot IP レピュテーションとクラウドサービスプロバイダーのデータベースカテゴリを設定するには、次の手順を実行します。

- [ セキュリティ ] > [ NetScalerBotの管理とプロファイル] に移動します。

- [NetScaler bot 管理プロファイル]ページでプロファイルを選択し 、[ 編集]をクリックします。

- NetScaler Bot管理プロファイルページで 、「 プロファイル設定 」セクションに移動し、「 IPレピュテーション」をクリックします。

- [ IP レピュテーション ] セクションで、次のパラメータを設定します。

- Enabled。このチェックボックスを選択すると、検出プロセスの一環として受信ボットトラフィックが検証されます。

- カテゴリを設定します。IP レピュテーション技術は、さまざまなカテゴリの着信ボットトラフィックに使用できます。設定されたカテゴリに基づいて、ボットトラフィックをドロップまたはリダイレクトできます。[ 追加 ] をクリックして、悪意のあるボットカテゴリを設定します。

-

NetScalerボット管理プロファイルのIPレピュテーションバインディングの設定ページで 、次のパラメーターを設定します。

-

カテゴリ。Webroot IP レピュテーションボットカテゴリを選択して、クライアントリクエストを悪意のある IP アドレスとして検証します。

- IP_BASED-このカテゴリは、クライアント IP アドレス (IPv4 および IPv6) が悪意のあるものかどうかをチェックします。

- BOTNET-このカテゴリには、ボットネット C&C チャネル、およびボットマスターによって制御される感染したゾンビマシンが含まれます。

- SPAM_SOURCES-このカテゴリには、プロキシを介したスパムメッセージのトンネリング、異常な SMTP アクティビティ、フォーラムスパムアクティビティが含まれます。

- SCANNERS-このカテゴリには、プローブ、ホストスキャン、ドメインスキャン、パスワード総当たり攻撃など、すべての偵察が含まれます。

- DOS:このカテゴリには、DOS、DDOS、異常同期フラッド、異常トラフィック検出が含まれます。

- REPUTATION-このカテゴリは、マルウェアに感染していることが現在知られている IP アドレス (IPv4 および IPv6) からのアクセスを拒否します。このカテゴリには、Webroot レピュテーションインデックススコアが平均的に低い IP アドレスも含まれます。このカテゴリを有効にすると、マルウェアの配布ポイントに接触していると特定されたソースからのアクセスが防止されます。

- フィッシング-このカテゴリには、フィッシングサイトをホストしている IP アドレス (IPv4 および IPv6) や、広告クリック詐欺やゲーム詐欺などのその他の詐欺行為が含まれます。

- PROXY-このカテゴリには、プロキシサービスを提供する IP アドレス (IPv4 および IPv6) が含まれます。

- ネットワーク-TORまたはダークネットとも呼ばれるオニオンルーターなど、プロキシおよび匿名化サービスを提供するIP。

- MOBILE_THREATS-このカテゴリは、クライアントの IP アドレス (IPv4 および IPv6) と、モバイルデバイスに有害なアドレスのリストをチェックします。

-

カテゴリ。Webroot パブリッククラウドサービスプロバイダーのカテゴリを選択して、クライアントリクエストがパブリッククラウド IP アドレスであることを検証します。

- AWS-このカテゴリは、AWS のパブリッククラウドアドレスのリストでクライアント IP アドレスをチェックします。

- GCP-このカテゴリは、クライアントの IP アドレスを Google Cloud Platform のパブリッククラウドアドレスのリストで確認します。

- AZURE-このカテゴリは、Azure のパブリッククラウドアドレスのリストでクライアントアドレスをチェックします。

- ORACLE-このカテゴリは、Oracle のパブリッククラウドアドレスのリストでクライアント IP アドレスをチェックします。

- IBM-このカテゴリは、クライアントの IP アドレスと IBM のパブリック・クラウド・アドレスのリストをチェックします。

- SALESFORCE-このカテゴリは、クライアントの IP アドレスと Salesforce のパブリッククラウドアドレスのリストをチェックします。

Webroot IP レピュテーションボットカテゴリに指定可能な値:IP、ボットネット、SPAM_SOURCES、スキャナー、DOS、レピュテーション、フィッシング、プロキシ、ネットワーク、MOBILE_THREATS。

Webroot パブリッククラウドサービスプロバイダーのカテゴリに指定可能な値:AWS、GCP、AZURE、ORACLE、IBM、SALESFORCE。

- Enabled。このチェックボックスを選択して、IP レピュテーションシグニチャの検出を検証します。

- Bot action. 設定したカテゴリに基づいて、アクション、ドロップ、リダイレクト、または軽減アクションを割り当てることはできません。

- ログ。ログエントリを保存するには、このチェックボックスを選択します。

- メッセージをログに記録します。ログの簡単な説明。

- [コメント]。ボットカテゴリに関する簡単な説明。

-

- [OK] をクリックします。

- [Update] をクリックします。

-

[完了] をクリックします。

注:

IP レピュテーションを無効にする場合は、必ずダウンロードを停止してください。IP レピュテーションのダウンロードを停止するには、次の手順を実行します。

- [ セキュリティ] > [NetScaler bot 管理] > [NetScaler bot 管理設定の変更] に移動します

- デフォルトの非侵入型プロファイルをBOT_BYPASS に変更します。

プロファイル設定の詳細については、「ボットプロファイル設定の構成」を参照してください。

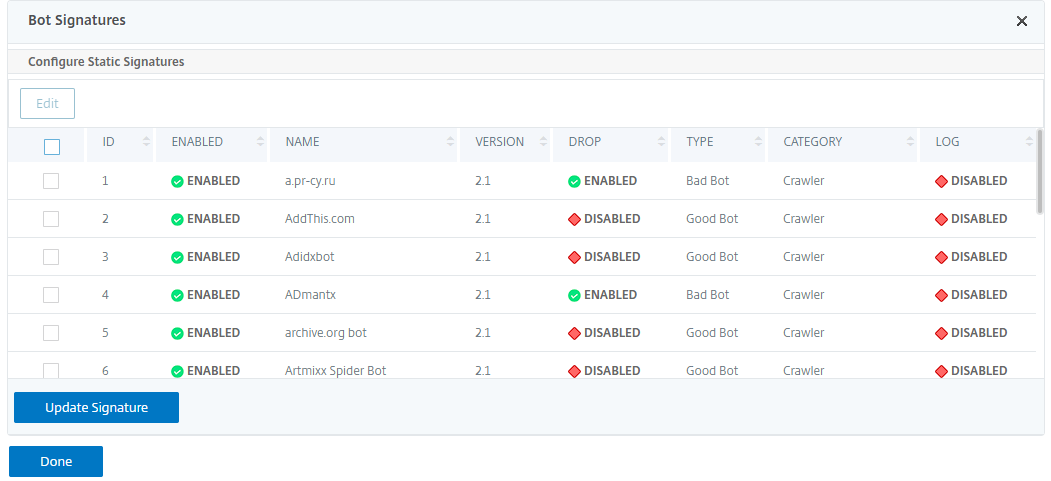

ボットの静的シグネチャの設定

この検出手法により、ブラウザの詳細からユーザエージェント情報を識別できます。ユーザーエージェント情報に基づいて、ボットは不良または良好なボットとして識別され、ボットアクションを割り当てます。

スタティックシグニチャ技術を設定するには、次の手順を実行します。

- ナビゲーションペインで、[ セキュリティ] > [NetScaler ボット管理] > [署名] の順に展開します。

- NetScaler Bot Managementの署名ページで、署名ファイルを選択して「編集」をクリックします。

- NetScaler Bot Managementの署名ページで 、「 署名設定 」セクションに移動し、「 ボット署名」をクリックします。

- [ ボット署名 ] セクションで、次のパラメータを設定します。

- スタティックシグニチャを設定します。このセクションには、ボットの静的署名レコードのリストがあります。レコードを選択し、[ 編集 ] をクリックして、そのレコードにボットアクションを割り当てることができます。

- [OK] をクリックします。

- [ 署名の更新] をクリックします。

- [完了] をクリックします。

ボットの静的シグニチャの描写

NetScalerのボット管理は、Webアプリケーションをボットから保護します。ボットの静的シグネチャは、着信リクエストのユーザーエージェントなどのリクエストパラメータに基づいて、良いボットと悪いボットを識別するのに役立ちます。

ファイル内のシグネチャのリストは巨大で、新しいルールが追加され、古いルールが定期的に削除されます。管理者は、カテゴリで特定のシグニチャまたはシグニチャのリストを検索したい場合があります。署名を簡単にフィルタリングするために、ボットシグネチャページには拡張された検索機能があります。検索機能を使用すると、シグニチャルールを検索し、アクション、シグニチャ ID、開発者、シグニチャ名などの 1 つ以上のシグニチャパラメータに基づいてそのプロパティを設定できます。

アクション-特定のカテゴリのシグニチャルールに設定したいボットアクションを選択します。使用可能なアクションタイプは次のとおりです。

- 選択項目を有効にする-選択したすべての署名ルールを有効にします。

- 選択項目を無効にする-選択したすべてのシグニチャルールを無効にします。

- 選択したものをドロップ-選択したすべてのシグニチャルールに「ドロップ」アクションを選択します。

- 選択したリダイレクト-選択したすべてのシグニチャルールに「リダイレクト」アクションを適用します。

- 選択項目をリセット-選択したすべてのシグニチャルールに「リセット」アクションを適用します。

- 選択したログ-選択したすべてのシグニチャルールに「ログ」アクションを適用します。

- Drop Selected を削除-選択したすべてのシグニチャルールに対するドロップアクションの設定を解除します。

- 選択したリダイレクトを削除-選択したすべてのシグニチャルールへのリダイレクトアクションの設定を解除します。

- Reset Selected を削除-選択したすべてのシグニチャルールに対するリセットアクションの設定を解除します。

- 選択したログを削除-選択したすべてのシグニチャルールへのログアクションの設定を解除します。

カテゴリ-カテゴリを選択して、それに応じてシグニチャルールをフィルタリングします。次に、シグニチャルールのソートに使用できるカテゴリの一覧を示します。

- アクション-ボットのアクションに基づいてソートします。

- カテゴリ-ボットカテゴリに基づいてソートします。

- 開発者-ホスト企業の発行元に基づいてソートします。

- 有効-有効になっている署名ルールに基づいてソートします。

- Id-署名ルール ID に基づいてソートします。

- ログ-ロギングが有効になっているシグニチャルールに基づいてソートします。

- 名前-シグニチャルール名に基づいてソートします。

- タイプ-署名タイプに基づいてソートします。

- バージョン-シグニチャルールのバージョンに基づいてソートします。

NetScaler GUIを使用して、アクションとカテゴリの種類に基づいてボットの静的署名ルールを検索します

- [ **セキュリティ] > [NetScaler ボット管理] **[署名] に移動します。

- 詳細ページで、[ 追加] をクリックします。

- NetScaler Bot 管理署名ページで、静的署名セクションの「編集」をクリックします。

- [ 静的署名の構成 ] セクションで、ドロップダウンリストからシグニチャアクションを選択します。

- 検索機能を使用してカテゴリを選択し、それに応じてルールをフィルタリングします。

- [Update] をクリックします。

NetScaler GUIを使用してボットの静的署名ルールプロパティを編集します

- [ **セキュリティ] > [NetScaler ボット管理] **[署名] に移動します。

- 詳細ページで、[ 追加] をクリックします。

- NetScaler Bot 管理署名ページで、静的署名セクションの「編集」をクリックします。

- [ 静的署名の構成 ] セクションで、ドロップダウンリストからアクションを選択します。

- 検索機能を使用してカテゴリを選択し、それに応じてルールをフィルタリングします。

- 静的署名リストから、シグニチャを選択してプロパティを変更します。

- [OK]をクリックして確定します。

プロファイル設定の詳細については、「 ボット署名設定の構成」を参照してください

ボット管理プロファイルの作成

ボットプロファイルは、ボットタイプの検出に使用されるボット管理設定の集まりです。プロファイルでは、Web App Firewall が各フィルタ(またはチェック)を Web サイトへのボットトラフィックに適用する方法と、それらからの応答を決定します。

ボットプロファイルを設定するには、次の手順を実行します。

- [ セキュリティ ] > [ NetScaler ボット管理 ] > [プロファイル] に移動します。

- 詳細ペインで、[ 追加] をクリックします。

-

NetScaler Bot管理プロファイルの作成ページで 、次のパラメーターを設定します。

- Name:ボットプロファイル名。

- 署名。ボット署名ファイルの名前。

- エラー URL。リダイレクトの URL。

- [コメント]。プロファイルに関する簡単な説明。

- [作成]して[閉じる] をクリックします。

ボットポリシーの作成

ボットポリシーは、ボット管理システムへのトラフィックを制御し、監査ログサーバーに送信されるボットログも制御します。手順に従って、ボットポリシーを設定します。

- [ **セキュリティ ] > [ NetScaler ボット管理] > [ボットポリシー ] に移動します。**

- 詳細ペインで、[ 追加] をクリックします。

-

NetScalerボット管理ポリシーの作成ページで 、次のパラメーターを設定します。

- Name:ボットポリシーの名前。

- 式。ポリシー式またはルールをテキスト領域に直接入力します。

- ボットプロファイル。ボットポリシーを適用するボットプロファイル。

- 未定義のアクション。割り当てるアクションを選択します。

- [コメント]。ポリシーに関する簡単な説明。

- ログアクション。ボットトラフィックを記録するための監査ログメッセージアクション。監査ログアクションの詳細については、「監査ログ」のトピックを参照してください。

- [作成]して[閉じる] をクリックします。

NetScaler bot Managementによってドロップされたリクエストヘッダー

キャッシュに関連するリクエストヘッダーの多くは、セッションのコンテキスト内のすべてのリクエストを表示するためにドロップされます。同様に、ウェブサーバーが圧縮された応答を送信できるようにするエンコーディングヘッダーが要求に含まれている場合、ボット管理者はこのヘッダーを削除して、圧縮されていないサーバー応答の内容をボット管理者が検査して JavaScript を挿入するようにします。

ボット管理者は以下のリクエストヘッダーを削除します。

範囲-失敗したファイル転送または部分的なファイル転送からの回復に使用されます。

If-Range-すでにキャッシュにそのオブジェクトの一部が含まれている場合、クライアントはオブジェクトの一部を取得できます (条件付き GET)。

If-Modified-Since-要求されたオブジェクトがこのフィールドで指定された時間以降に変更されていない場合、エンティティはサーバーから返されません。HTTP 304 変更されていないというエラーが表示されます。

If-None-Match-キャッシュされた情報を最小限のオーバーヘッドで効率的に更新できます。

Accept-Encoding-gzip などの特定のオブジェクトにはどのようなエンコーディング方法が許可されていますか。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.