配置 nFactor 身份验证

您可以使用 nFactor 配置配置多个身份验证因素。仅在 Citrix ADC 高级版和高级版中支持 nFactor 配置。

配置 nFactor 的方法

可以通过以下方法之一配置 nFactor 身份验证:

-

nFactor 可视化工具: 通过 nFactor 可视化工具,您可以在单个窗格中轻松将因素或策略标签链接在一起,还可以更改同一窗格中多个因素的链接。您可以使用可视化工具创建 nFactor 流并将该流绑定到身份验证、授权和审核虚拟服务器。有关 nFactor 可视化工具的详细信息以及使用可视化工具的 nFactor 配置示例,请参阅 nFactor 可视化工具以了解简化的配置。

-

Citrix ADC GUI: 有关详细信息,请参阅 nFactor 配置中涉及的配置元素部分。

-

Citrix ADC CLI: 有关使用 Citrix ADC CLI 的 nFactor 配置上的 示例片段,请参阅使用 Citrix ADC CLI 上的 nFactor 配置上的示例片段。

重要: 本主题包含有关使用 Citrix ADC GUI 配置 nFactor 的详细信息。

nFactor 配置中涉及的配置元素

配置 nFactor 时涉及以下元素。有关详细步骤,请参阅本主题中的相应部分。

| 配置元素 | 要执行的任务 |

|---|---|

| AAA 虚拟服务器 | 创建 AAA 虚拟服务器 |

| 登录架构 | 配置 登录架构配置文件 |

| 高级身份验证策略 | 创建高级身份验证策略 |

| 身份验证策略标签 | 创建身份验证策略标签 |

| 适用于 Citrix Gateway 的 nFactor | 创建身份验证配置文件以将 Citrix ADC AAA 虚拟服务器与 Citrix Gateway 虚拟服务器 |

nFactor 的工作原理

当用户连接到身份验证、授权和审核或 Citrix Gateway 虚拟服务器时,发生的事件顺序如下:

-

如果使用基于表单的身份验证,则会显示绑定到身份验证、授权和审核虚拟服务器的登录架构。

- 评估绑定到身份验证、授权和审核虚拟服务器的高级身份验证策略。

- 如果高级身份验证策略成功,并且配置了下一个因素(身份验证策略标签),则会评估下一个因素。如果未配置“Next Factor”(下一因素),身份验证将完成且成功。

- 如果高级身份验证策略失败,并且 Goto 表达式设置为 Next,则会评估下一个绑定的高级身份验证策略。如果高级身份验证策略都没有成功,身份验证将失败。

- 如果下一个因素身份验证策略标签绑定了登录架构,则会向用户显示该标签。

- 将评估绑定到下一因素身份验证策略标签的高级身份验证策略。

- 如果高级身份验证策略成功,并且配置了下一个因素(身份验证策略标签),则会评估下一个因素。

- 如果未配置“Next Factor”(下一因素),身份验证将完成且成功。

-

如果高级身份验证策略失败,并且“Goto 表达式”设置为“Next”,则将评估下一个绑定的高级身份验证策略。

- 如果策略成功,则身份验证将失败。

身份验证、授权和审核虚拟服务器

要将 nFactor 与 Citrix Gateway 配合使用,首先要在身份验证、授权和审核虚拟服务器上对其进行配置。然后,您稍后将身份验证、授权和审核虚拟服务器链接到 Citrix Gateway 虚拟服务器。

创建身份验证、授权和审核虚拟服务器

-

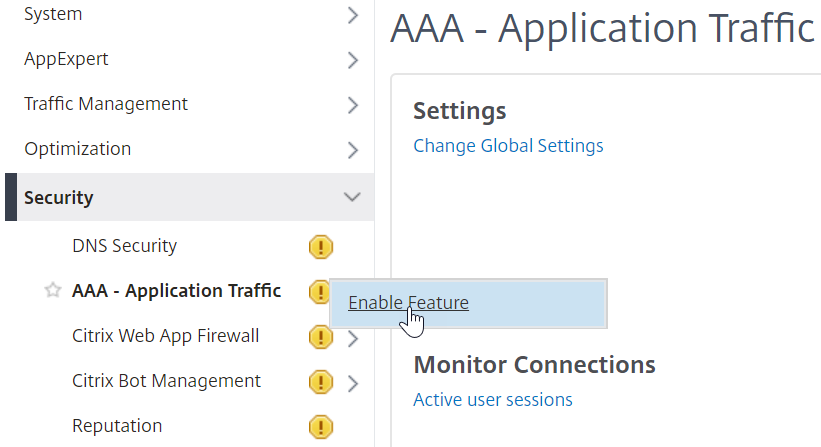

如果身份验证、授权和审核功能尚未启用,请导航到“安全”>“AAA-应用程序流量”,然后右键单击以启用该功能。

-

导航到 Configuration(配置)> Security(安全)> AAA - Application Traffic(AAA - 应用程序流量)> Virtual Servers(虚拟服务器)。

-

单击 Add(添加)创建身份验证虚拟服务器。

-

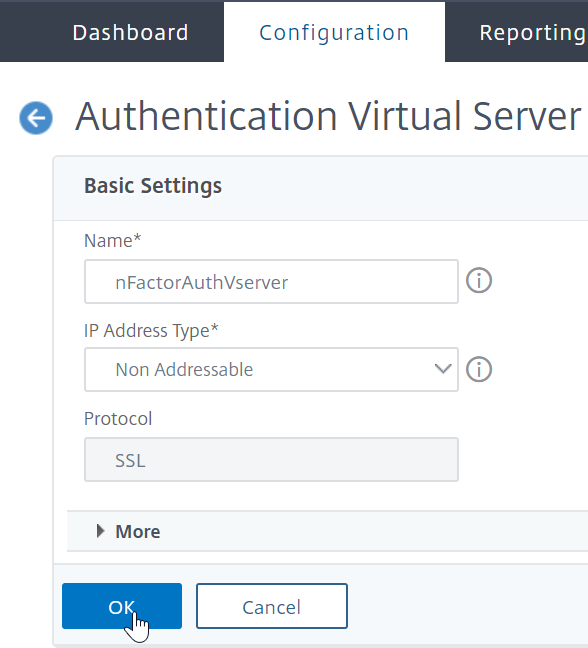

输入以下信息,然后单击 OK(确定)。

参数名称 参数说明 名称 身份验证、授权和审核虚拟服务器的名称。 IP 地址类型 如果此虚拟服务器仅用于 Citrix Gateway,请将“IP address Type”(IP 地址类型)更改为 Non Addressable(不可寻址)。

-

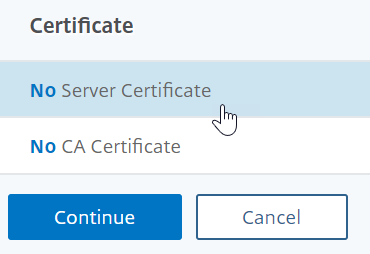

在“Certificate”(证书)下,选择 No Server Certificate(无服务器证书)。

-

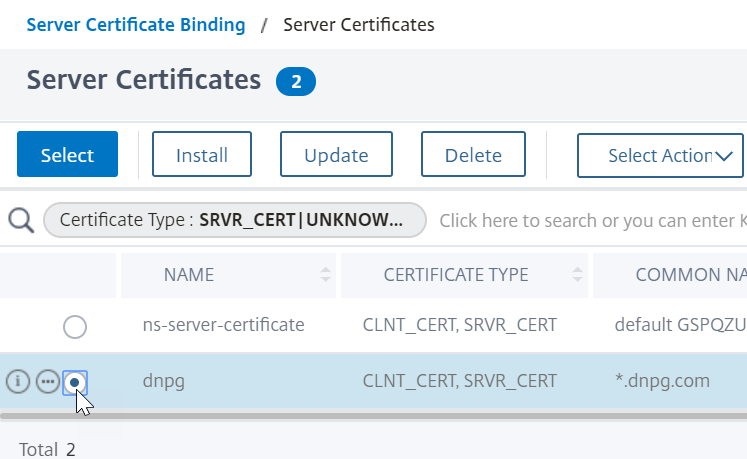

单击文本,Click to select(单击以选择)以选择服务器证书。

-

单击用于身份验证、授权和审核虚拟服务器的证书旁边的单选按钮,然后单击 选择。选择的证书无关紧要,因为无法直接访问此服务器。

-

单击绑定。

-

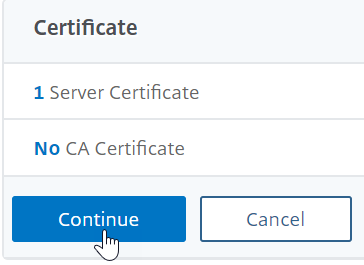

单击 Continue(继续)以关闭 Certificate(证书)部分。

-

单击继续。

将门户主题绑定到身份验证、授权和审核虚拟服务器

-

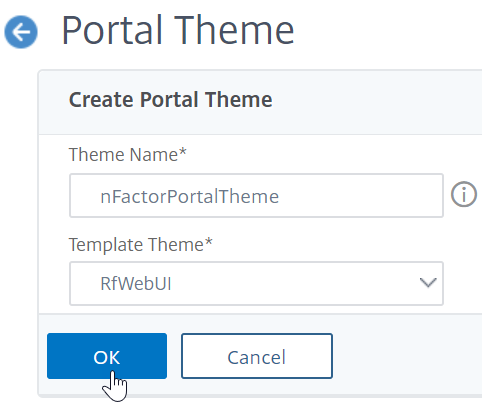

导航到 Citrix Gateway > Portal Themes(门户主题),然后添加主题。在 Citrix Gateway 下创建主题,然后将其绑定到身份验证、授权和审核虚拟服务器。

-

基于 RfWebUI 模板主题创建主题。

-

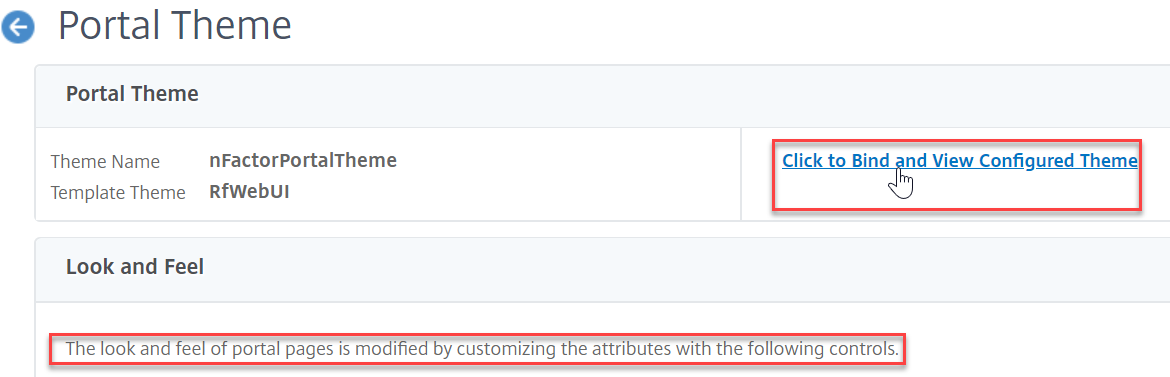

根据需要调整主题后,在门户主题编辑页面顶部,单击 Click to Bind and View Configured Theme(单击以绑定并查看已配置的主题)。

-

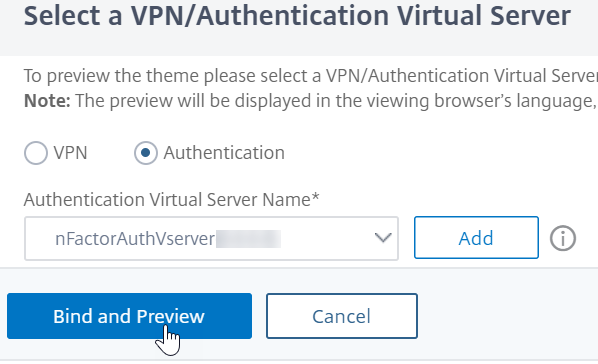

将所选选择更改为“Authentication”(身份验证)。从 身份验证虚拟服务器名称 下拉菜单中,选择身份验证、授权和审核虚拟服务器,然后单击 绑定并预览 并关闭预览窗口。

启用客户端证书身份验证

如果您的身份验证因素之一是客户端证书,则必须在身份验证、授权和审核虚拟服务器上执行某些 SSL 配置:

-

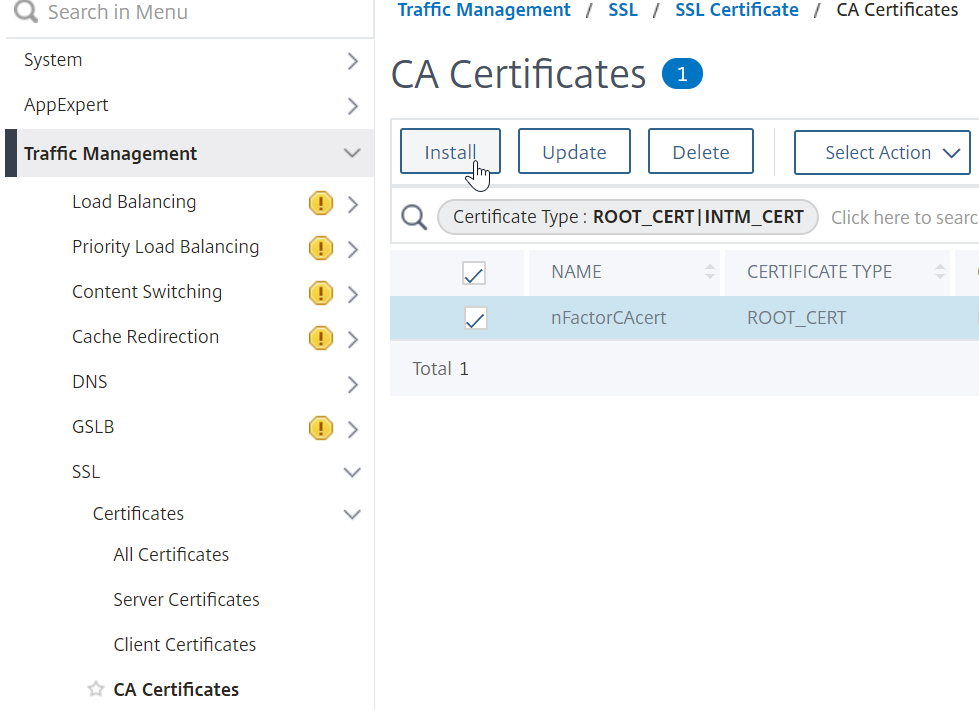

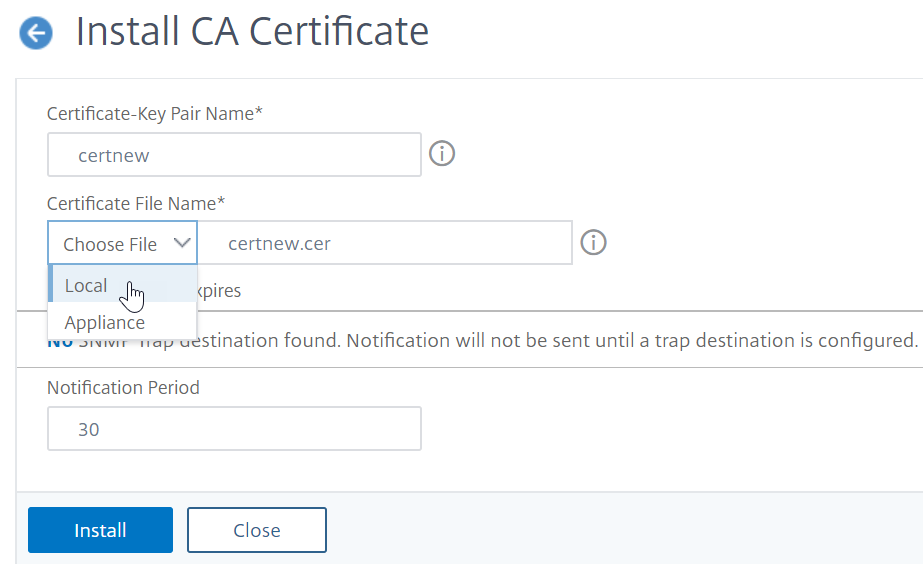

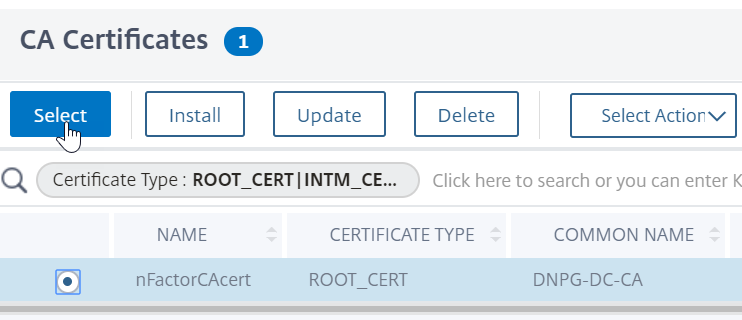

导航到 Traffic Management(流量管理)> SSL > Certificates(证书)> CA Certificates(CA 证书),然后为客户端证书的颁发者安装根证书。根证书没有密钥文件。

-

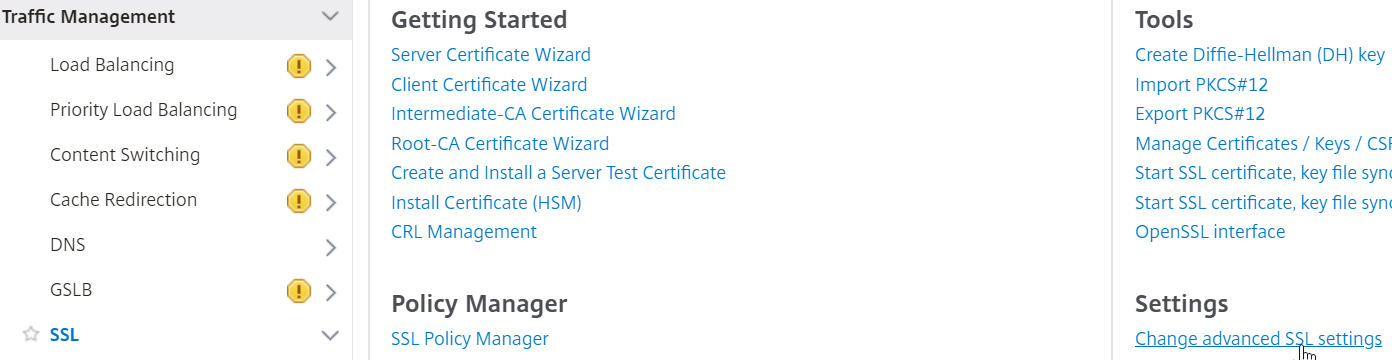

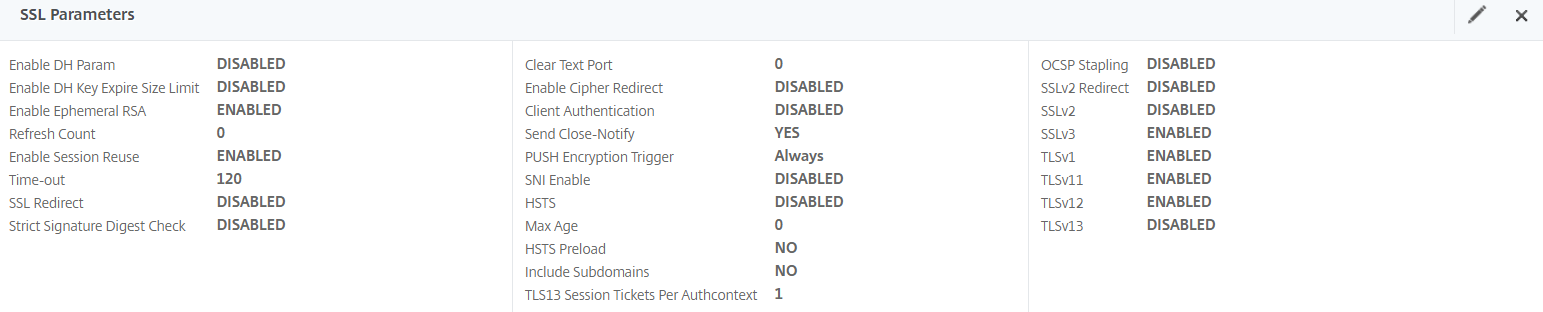

导航到 Traffic Management(流量管理)> SSL > Change advanced SSL settings(更改高级 SSL 设置)。

- 向下滚动以检查 默认配置文件 是否 已启用。如果是,则必须使用 SSL 配置文件启用客户端证书身份验证。否则,您可以在 SSL 参数部分中直接在身份验证、授权和审核虚拟服务器上启用客户端证书身份验证。

-

如果默认 SSL 配置文件未启用:

-

导航到 安全 > AAA-应用程序 > 虚拟服务器,然后编辑现有的身份验证、授权和审核虚拟服务器。

-

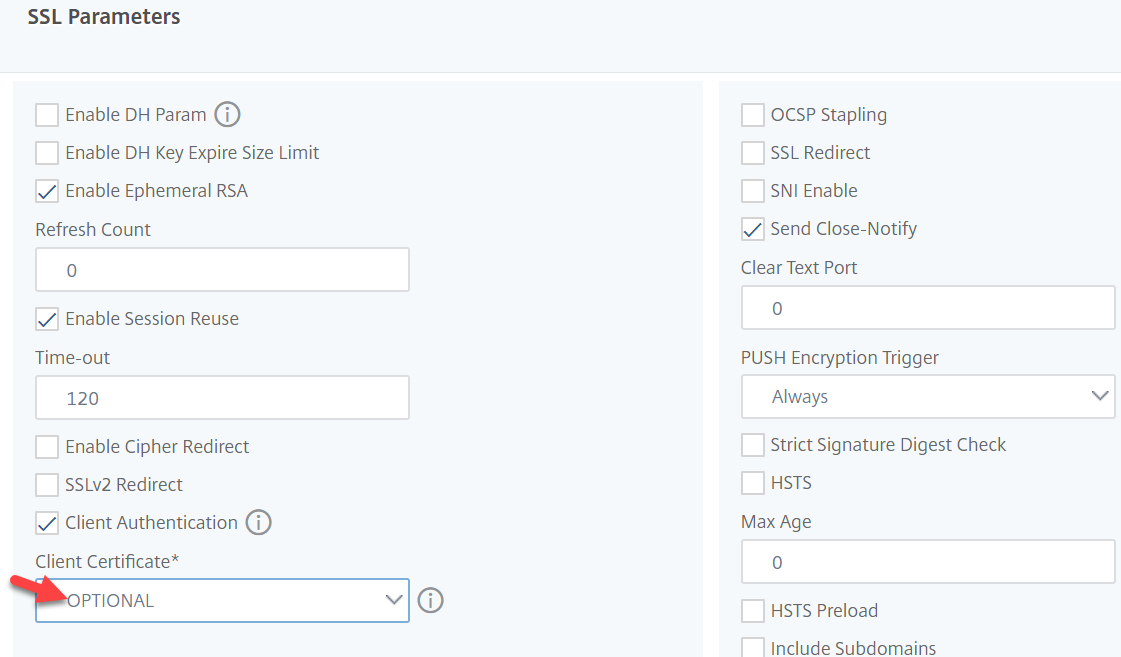

在 SSL 参数 部分中,单击铅笔图标。

-

启用“客户端身份验证”选项。

-

将“客户端证书”设置为“可选”,然后单击“确定”。

-

-

如果启用了默认 SSL 配置文件,则创建启用了客户端身份验证的 SSL 配置文件:

-

在左侧菜单中,展开“System”(系统),然后单击“Profiles”(配置文件)。

-

在右上角,切换到 SSL 配置文件选项卡。

-

右键单击 ns_default_ssl_profile_frontend 配置文件,然后单击“Add”(添加)。这将从默认配置文件中复制设置。

-

为配置文件命名。此配置文件的目的是启用客户端证书。

-

向下滚动并找到“客户端身份验证”复选框。选中该复选框。

-

将客户端证书下拉菜单更改为可选。

-

复制默认 SSL 配置文件不会复制 SSL 密码。您必须重做它们。

-

创建完 SSL 配置文件后单击“Done”(完成)。

-

导航到“安全”>“AAA-应用程序流量”>“虚拟服务器”,然后编辑身份验证、授权和审核虚拟服务器。

-

向下滚动到“SSL Profile”(SSL 配置文件)部分,然后单击铅笔。

-

将 SSL 配置文件下拉菜单更改为启用了客户端证书的配置文件。单击确定。

-

向下滚动本文,直到找到绑定 CA 证书的说明。

-

-

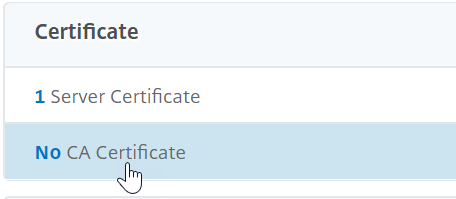

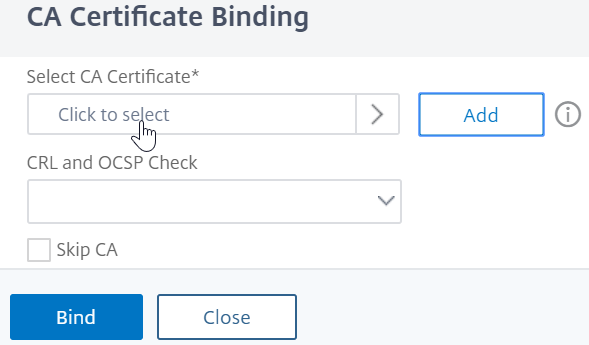

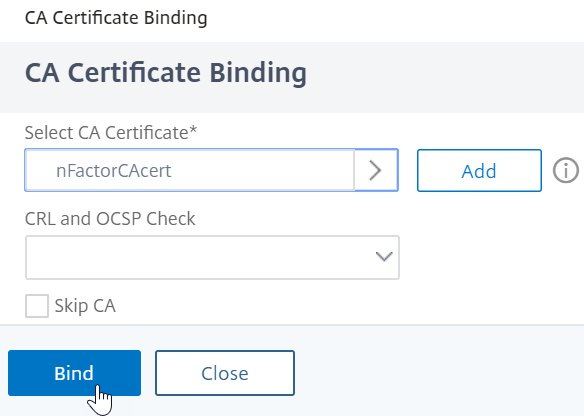

在左侧的“证书”部分,单击“无 CA 证书”。

-

单击文本 Click to select(单击以选择)。

-

单击客户端证书颁发者的根证书旁边的单选按钮,然后单击 Select(选择)。

-

单击绑定。

登录架构 XML 文件

登录架构是提供基于表单的身份验证登录页面结构的 XML 文件。

nFactor意味着链接在一起的多个身份验证因素。每个因素可以有不同的登录架构页面/文件。在某些身份验证方案中,可以向用户显示多个登录屏幕。

配置登录架构配置文件

要配置登录架构配置文件,请执行以下操作:

- 根据 nFactor 设计创建或编辑登录架构 .XML 文件。

-

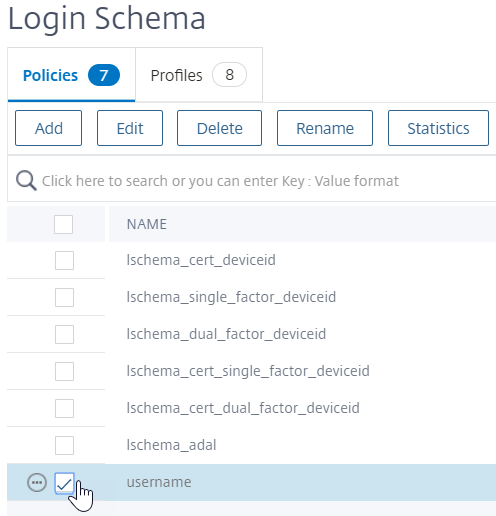

导航到 Security(安全)> AAA > Application Traffic(应用程序流量)> Login Schema(登录架构)。

-

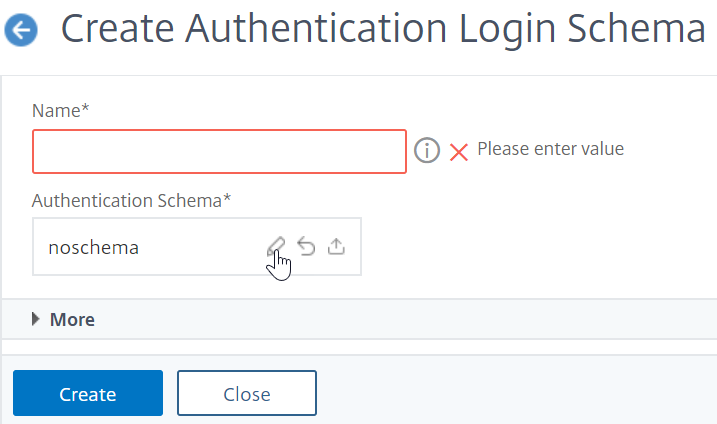

在右侧,切换到 Profiles(配置文件)选项卡,然后单击 Add(添加)。

-

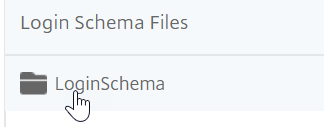

在 Authentication Schema(身份验证架构)字段中,单击铅笔图标。

-

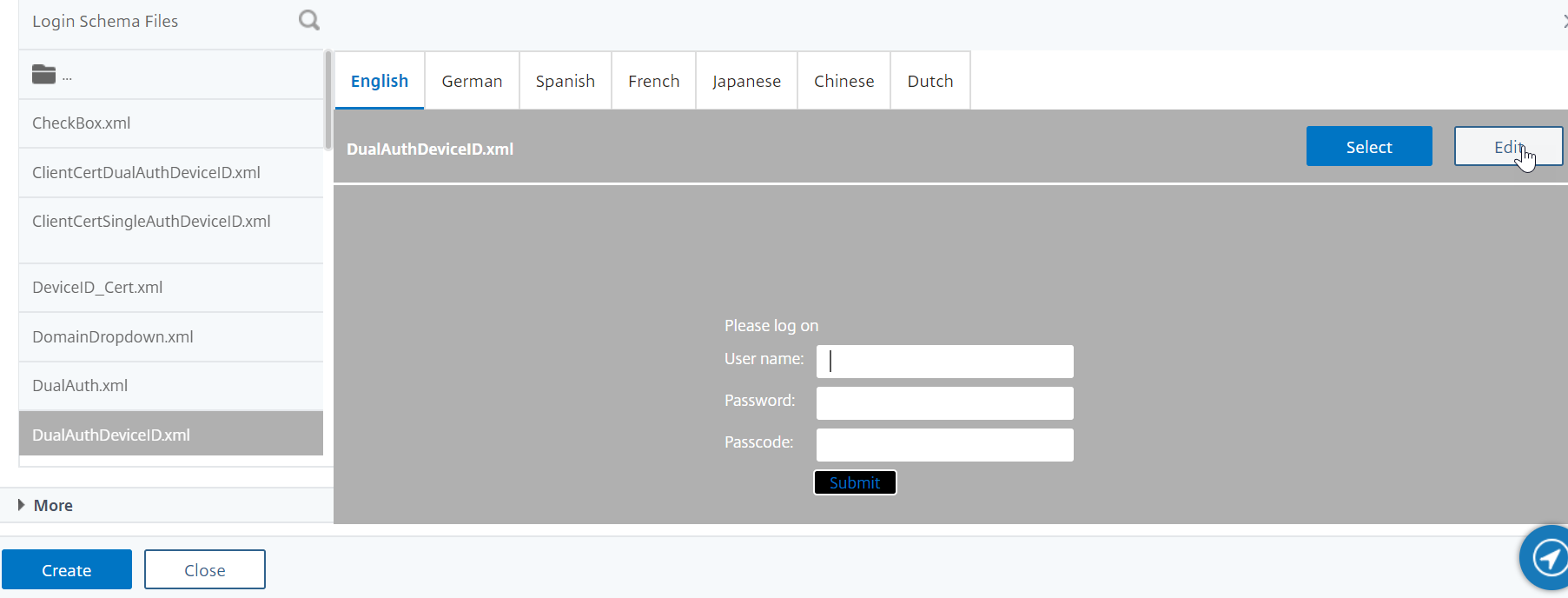

单击 LoginSchema 文件夹以查看其中的文件。

-

选择其中一个文件。您可以在右侧看到预览。可以通过单击右上角的 Edit(编辑)按钮更改标签。

-

保存更改后,将在 /nsconfig/LoginSchema 下创建一个新文件。

-

在右上角,单击 Select(选择)。

-

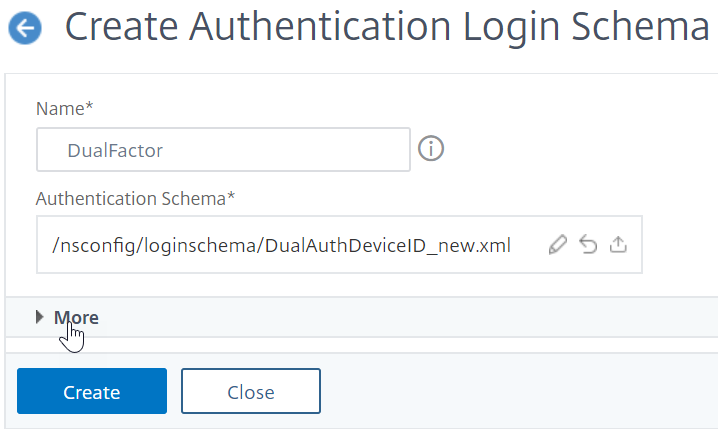

为登录架构命名,然后单击 More(更多)。

-

使用在登录架构中输入的用户名和密码进行单点登录 (SSO) 到后端服务,例如 StoreFront。

您可以使用以下任意方法使用登录架构中输入的凭据作为 Single Sign-On 凭据。

-

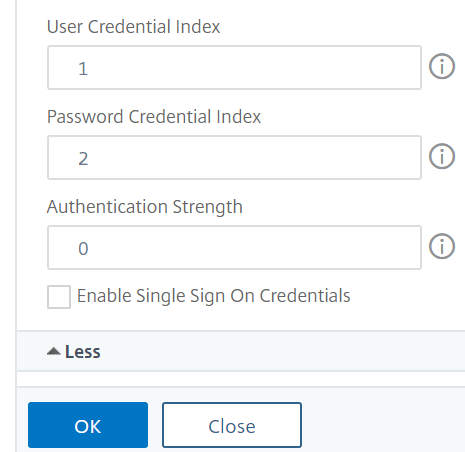

单击 创建身份验证登录架构 页面底部的 更多 ,然后选择 启用单点登录凭据。

-

单击“创建身份验证登录架构”页底部的“更多”,然后输入用户凭据索引和密码凭据索引的唯一值。这些值可以介于 1 到 16 之间。稍后,您可以使用表达式 AAA.USER.ATTRIBUTE(#) 在流量策略/配置文件中引用这些索引值。

-

-

单击 创建 以创建登录架构配置文件。

注意: 如果稍后编辑登录架构文件 (.xml),要使更改反映出来,您必须编辑登录架构配置文件并再次选择登录架构 (.xml) 文件。

创建并绑定登录架构策略

要将登录架构配置文件绑定到身份验证、授权和审核虚拟服务器,必须首先创建登录架构策略。将登录架构配置文件绑定到身份验证策略标签时,不需要登录架构策略,稍后将详细说明。

要创建和绑定登录模式策略:

-

导航到 Security(安全)> AAA > Application Traffic(应用程序流量)> Login Schema(登录架构)。

-

在 Policies(策略)选项卡上,单击 Add(添加)。

-

使用 Profile(配置文件)下拉菜单以选择已创建的登录架构配置文件。

-

在“规则”框中输入高级策略表达式,然后单击“创建”。

-

导航到 安全 > AAA-应用程序流量 > 虚拟服务器,然后单击编辑到现有的身份验证、授权和审核虚拟服务器。

-

在“Advanced Settings”(高级设置)列中,单击 Login Schemas(登录架构)。

-

在“登录架构”部分中,单击“无登录架构”。

-

从“选择策略”下拉列表中选择身份验证策略。

-

在“身份验证策略”页面上,单击身份验证策略旁边的单选按钮,然后单击“选择”。此列表中只显示登录模式策略。不会显示登录模式配置文件(没有策略)。

-

单击绑定。

高级身份验证策略

身份验证策略是策略表达式和策略操作的组合。如果表达式为 true,则评估身份验证操作。

创建高级身份验证策略

身份验证策略是策略表达式和策略操作的组合。如果表达式为 true,则评估身份验证操作。

您需要身份验证操作/服务器(例如 LDAP、RADIUS、CERT、SAML 等)创建高级身份验证策略 时,有一个加号(添加)图标,可用于创建身份验证操作/服务器。

或者,您可以在创建高级身份验证策略之前创建身份验证操作(服务器)。身份验证服务器位于 身份验证 > 控制面板下。在右侧,单击“Add”(添加),然后选择服务器类型。此处未详细介绍创建这些身份验证服务器的说明。请参阅“身份验证 - NetScaler 12/Citrix ADC 12.1 过程”。

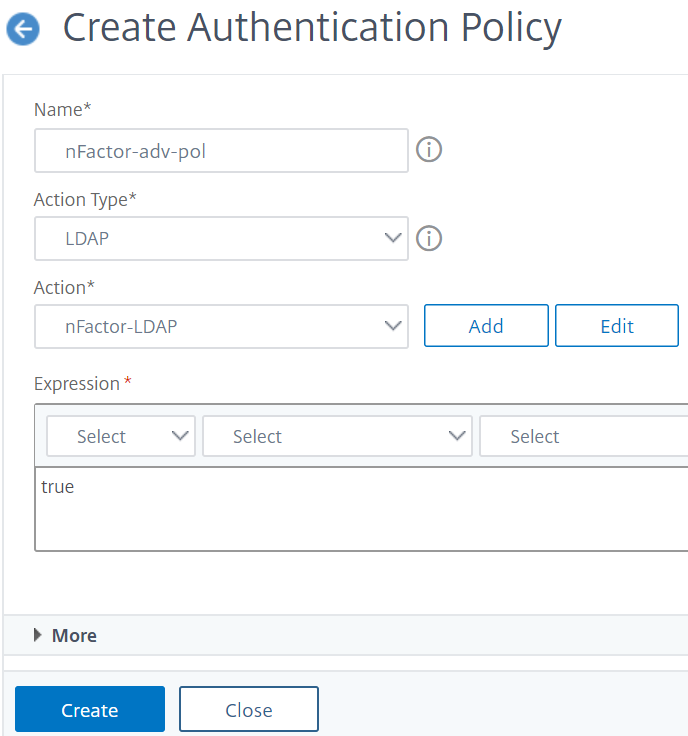

要创建高级身份验证策略,请执行以下操作:

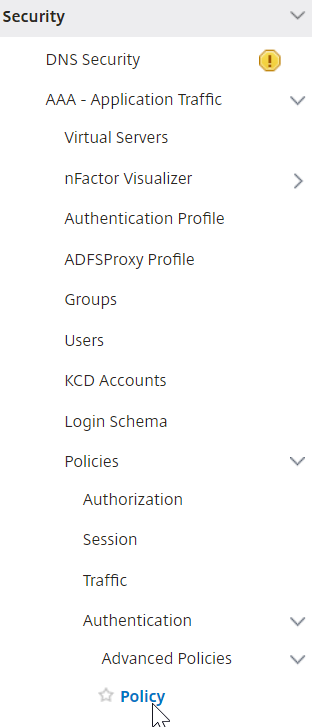

-

导航到 Security(安全)> AAA - Application Traffic(AAA - 应用程序流量)> Policies(策略)> Authentication(身份验证)> Advanced Policies(高级策略)> Policy(策略)。

- 在详细信息窗格中,执行以下操作之一:

- 要创建策略,请单击 Add(添加)。

- 要修改某个现有策略,请选择该策略,然后单击 Edit(编辑)。

-

在 Create Authentication Policy(创建身份验证策略)或 Configure Authentication Policy(配置身份验证策略)对话框中,键入或选择参数的值。

- 名称 -策略名称。无法对以前配置的策略进行更改。

- Action Type(操作类型)- 策略类型:Cert、Negotiate、LDAP、RADIUS、SAML、SAMLIDP、TACACS 或 WEBAUTH。

- 操作 -要与策略关联的身份验证操作(配置文件)。可以选择现有的身份验证操作,也可以单击加号并创建正确类型的操作。

- 日志操作 -要与策略关联的审计操作。可以选择现有审核操作,也可以单击加号并创建操作。 您尚未配置任何操作,或者要创建操作,请单击添加并完成步骤。

- 表达式 -用于选择要对其应用指定操作的连接的规则。规则可以简单(“true”将选择所有流量),也可以复杂。可以通过以下方式输入表达式:先在“Expression”(表达式)窗口下方最左侧的下拉列表中选择表达式类型,然后直接在表达式文本区域中键入表达式,或者单击“Add”(添加)以打开“Add Expression”(添加表达式)对话框并使用其中的下拉列表来构造表达式。

- Comment(注释)- 可以键入描述此身份验证策略适用的流量类型的注释。可选。

- 单击 Create(创建),然后单击 Close(关闭)。如果您创建了策略,该策略将显示在“Authentication Policies”(身份验证策略)和“Servers”(服务器)页面中。

根据您的 nFactor 设计,根据需要创建其他高级身份验证策略。

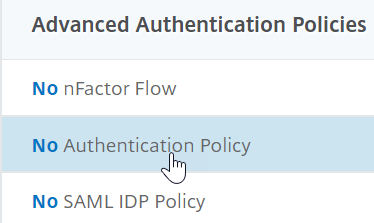

将第一因素高级身份验证策略绑定到身份验证、授权和审核

您可以直接为第一个因素(身份验证、授权和审核虚拟服务器)绑定高级身份验证策略。对于接下来的因素,必须将高级身份验证策略绑定到身份验证策略标签。

-

导航到 Security(安全)> AAA - Application Traffic(AAA - 应用程序流量)> Virtual Servers(虚拟服务器)。编辑现有虚拟服务器。

-

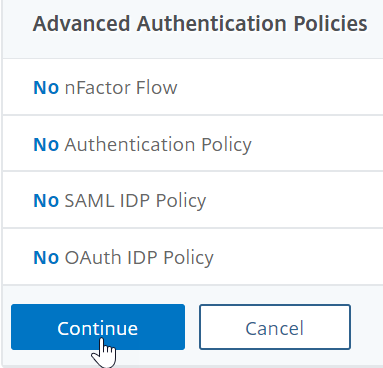

在左侧的“Advanced Authentication Policies”(高级身份验证策略)部分中,单击 No Authentication Policy(无身份验证策略)。

-

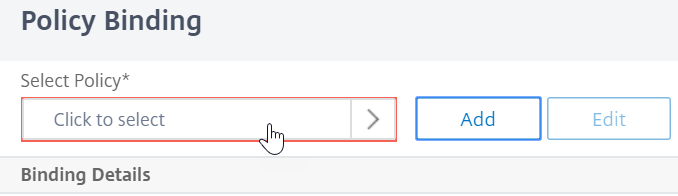

在 Select Policy(选择策略)中,单击文本 Click to select(单击以选择)。

-

单击 高级身份验证策略旁边的单选按钮,然后单击 选择。

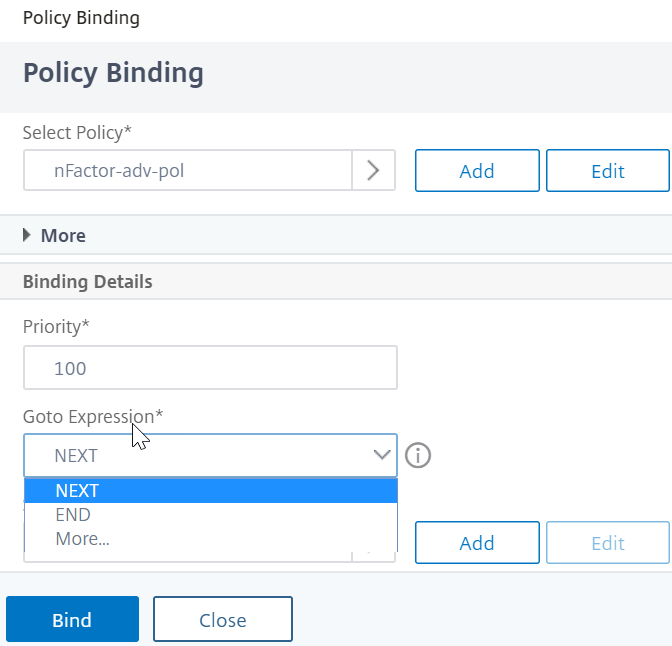

- 在“Binding Details”(绑定详细信息)部分中,Goto Expression(Goto 表达式)确定在此高级身份验证策略失败时接下来会发生什么。

- 如果 Goto 表达式设置为 NEXT,则会评估绑定到此身份验证、授权和审核虚拟服务器的下一个高级身份验证策略。

- 如果 Goto 表达式 设置为 END,或者没有绑定到此身份验证、授权和审核虚拟服务器的更高级的身份验证策略,则身份验证将完成并标记为失败。

-

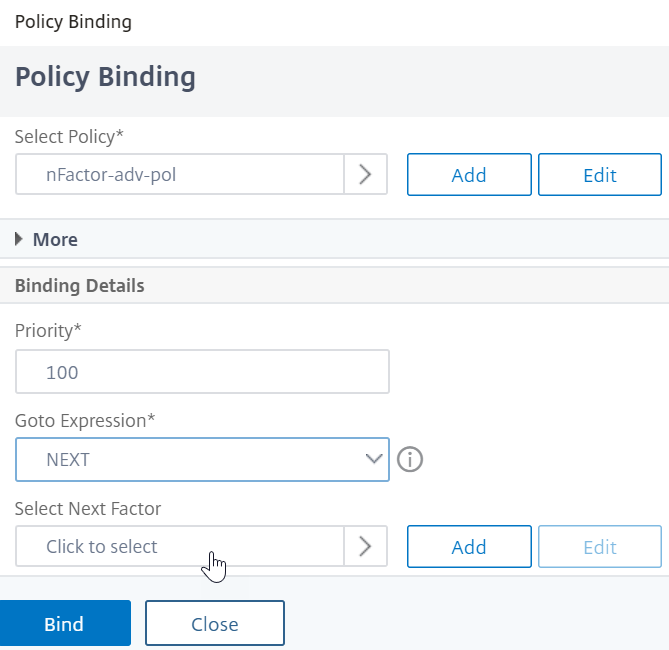

在 Select Next Factor(选择下一个因素)中,可以选择能够指向身份验证策略标签的因素。仅当高级身份验证策略成功时才会评估下一个因素。最后,单击 Bind(绑定)。

使用提取的 LDAP 组选择下一个身份验证因素

可以使用提取的 LDAP 组来选择下一个身份验证因素,而无需实际使用 LDAP 进行身份验证。

- 创建或编辑 LDAP 服务器或 LDAP 操作时,请取消选中 Authentication(身份验证)复选框。

- 在 Other Settings(其他设置)中,请在 Group Attribute(组属性)和 Sub Attribute Name(子属性名称)中选择适当的值。

对策略标签进行身份验证

将高级身份验证策略绑定到身份验证、授权和审核虚拟服务器并选择下一个因素时,只有在高级身份验证策略成功时才会评估下一个因素。评估的下一个因素是身份验证策略标签。

身份验证策略标签为特定因素指定了身份验证策略的集合。每个策略标签对应于一个因素。它还指定必须向用户显示的登录表单。身份验证策略标签必须绑定为身份验证策略或另一个身份验证策略标签的下一个因素。

注意:每个因素都不需要登录模式。只有将登录架构绑定到身份验证策略标签时,才需要登录架构配置文件。

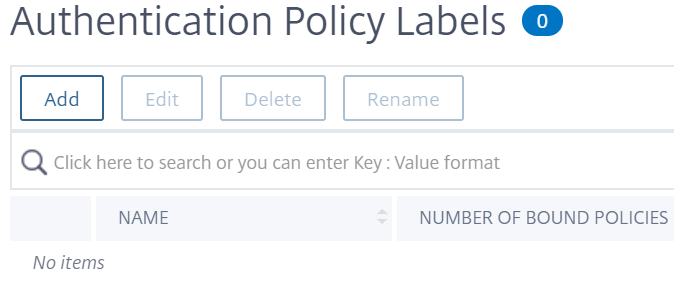

创建身份验证策略标签

策略标签指定特定因素的身份验证策略。每个策略标签对应于一个因素。策略标签指定必须向用户显示的登录表单。必须将策略标签绑定为身份验证策略或另一个身份验证策略标签的下一个因素。通常情况下,策略标签包括特定身份验证机制的身份验证策略。但是,您也可以拥有针对不同身份验证机制的身份验证策略的策略标签。

-

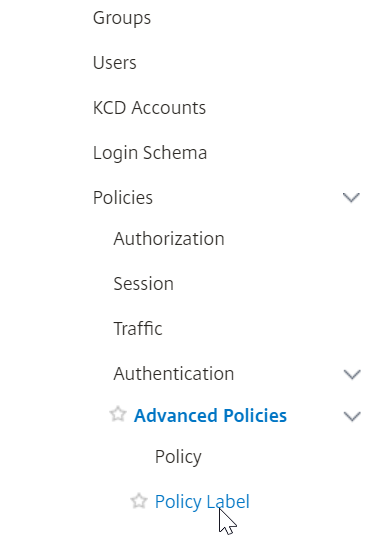

导航到 Security(安全)> AAA - Application Traffic(AAA - 应用程序流量)> Policies(策略)> Authentication(身份验证)> Advanced Policies(高级策略)> Policy Label(策略标签)。

-

单击添加按钮。

-

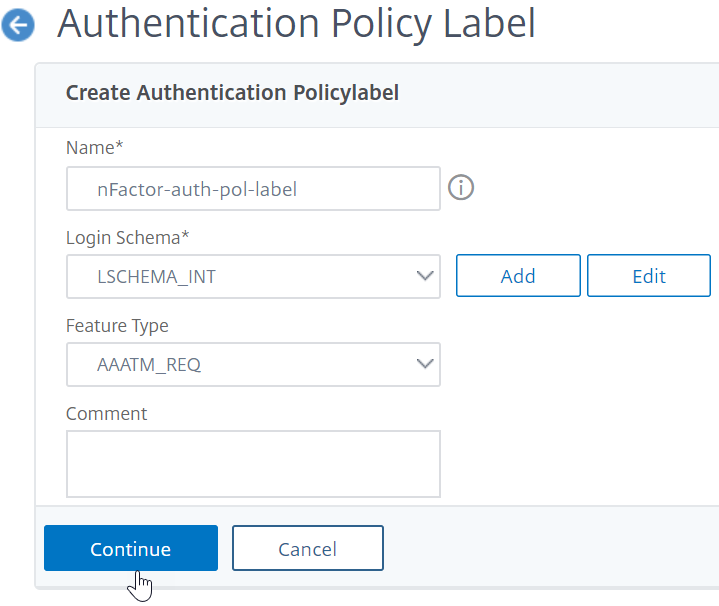

填写以下字段以创建身份验证策略标签:

a) 输入新的身份验证策略标签的 Name(名称)。

b) 选择与身份验证策略标签关联的 Login Schema(登录模式)。如果不想向用户显示任何内容,则可以选择设置为无架构 (LSCHEMA_INT) 的登录架构配置文件。

c) 单击 Continue(继续)。

-

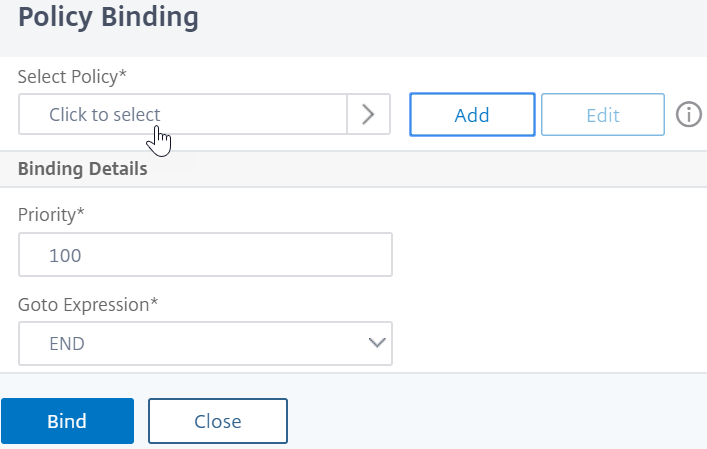

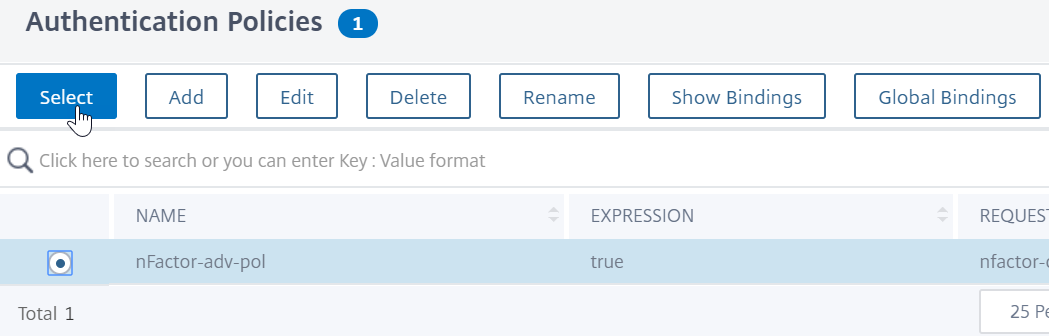

在“策略绑定”部分中,单击显示的位置 单击以选择。

-

选择评估此因素的身份验证策略。

-

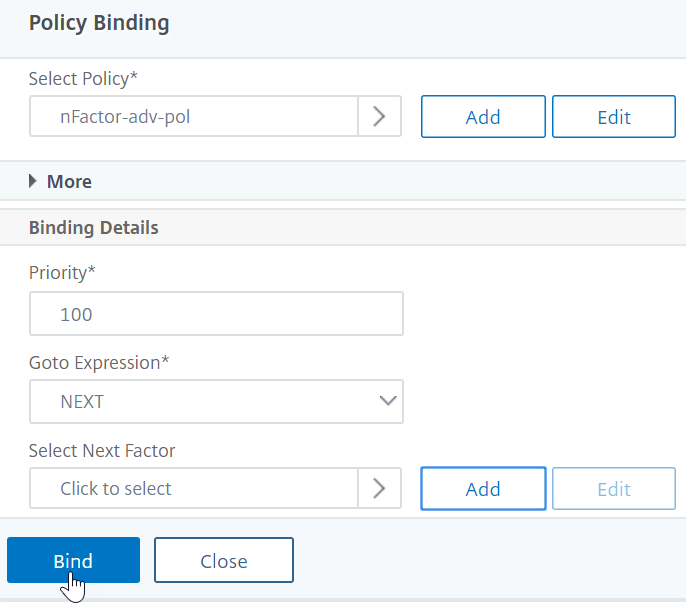

填写以下字段:

a) 输入策略绑定的 Priority(优先级)。

b) 在 Goto Expression(Goto 表达式)中,如果要将更高级的身份验证策略绑定到此因素,请选择 NEXT,或者选择 END。

- 在 Select Next Factor(选择下一个因素)中,如果要添加另一个因素,请单击以选择并绑定下一个身份验证策略标签(下一个因素)。 如果未选择下一个因素,并且此高级身份验证策略成功,身份验证将成功并完成。

-

单击绑定。

-

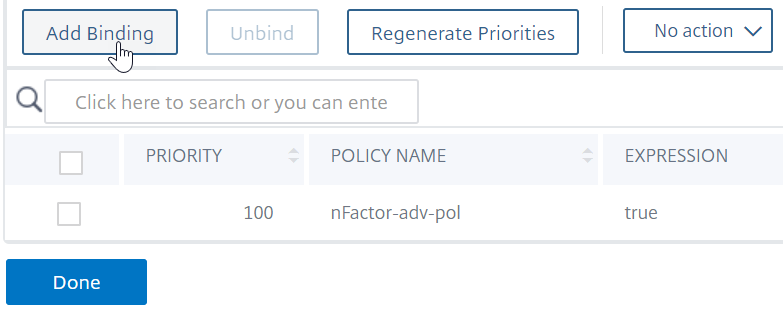

可以单击 Add Binding(添加绑定)将更高级的身份验证策略添加到此策略标签(因素)。完成时单击 Done(完成)。

绑定身份验证策略标签

创建策略标签后,将其绑定到现有的高级身份验证策略绑定,以将这些因素链接在一起。

在编辑绑定了高级身份验证策略的现有身份验证、授权和审核虚拟服务器时,或者编辑其他策略标签以包含下一个因素时,可以选择下一个因素。

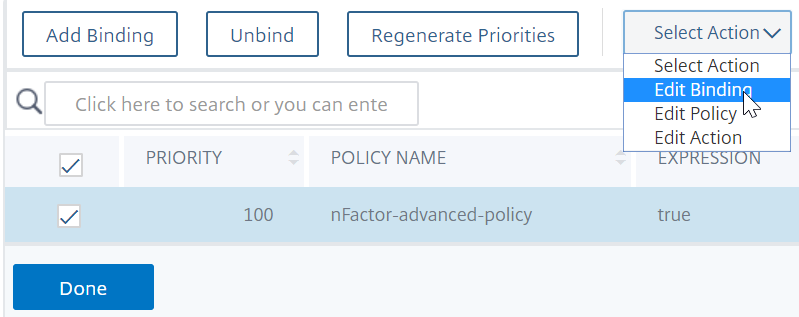

编辑已绑定了高级身份验证策略的现有身份验证、授权和审核虚拟服务器

-

导航到 安全 > AAA — 应用程序流量 > 虚拟服务器。选择虚拟服务器,然后单击 Edit(编辑)。

-

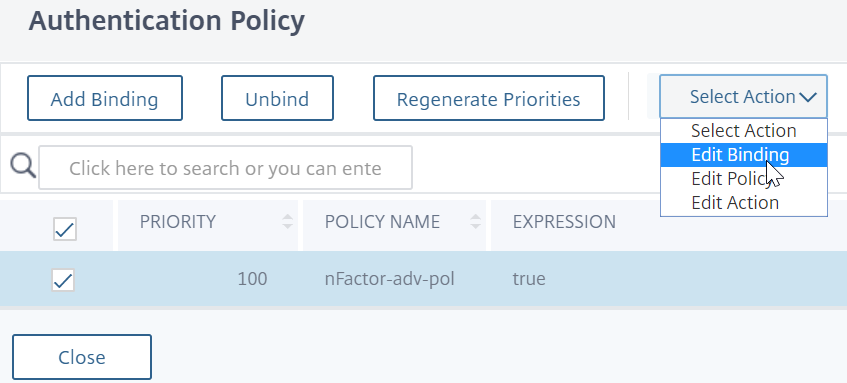

在左侧的 Advanced Authentication Policies(高级身份验证策略)部分中,单击现有的身份验证策略绑定。

-

在 Select Action(选择操作)中,单击 Edit Binding(编辑绑定)。

-

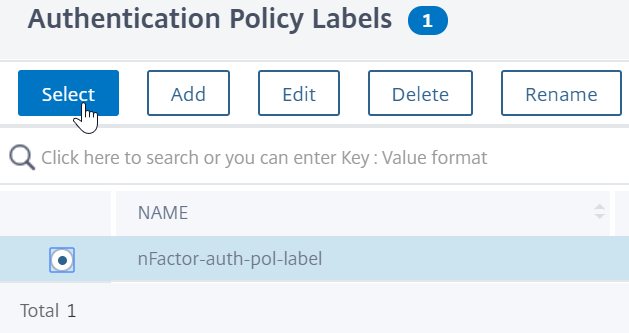

单击“选择下一个因素”,然后选择现有的身份验证策略标签(下一个因素)。

-

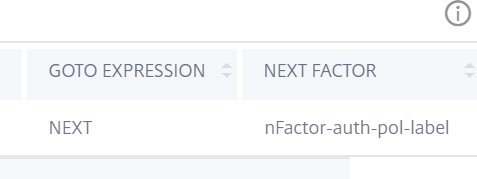

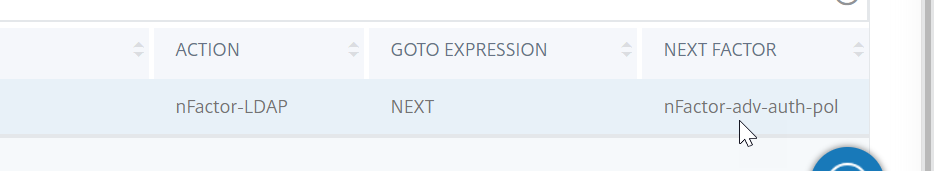

在“策略绑定”页面中单击“绑定”。您可以在最右边看到“下一个因素”列,其中包含下一个因素的详细信息。

将一个策略标签的下一个因素添加到其他策略标签

-

导航到 Security(安全)> AAA - Application Traffic(AAA - 应用程序流量)> Policies(策略)> Authentication(身份验证)> Advanced Policies(高级策略)> PolicyLabel(策略标签)。

-

在“身份验证策略标签”页面上,选择身份验证策略标签,然后单击“编辑”。

-

在“身份验证策略”页面上,选择身份验证策略标签,然后在“选择操作”中单击“编辑绑定”。

- 在 Binding Details(绑定详细信息)> Select Next Factor(选择下一个因素)中,单击以选择下一个因素。

-

选择下一个因素的策略标签,然后单击 Select(选择)按钮。

-

在“策略绑定”页面中单击“绑定”。在“身份验证策略标签”页面上,您可以看到“下一个因素”列,其中最右边是下一个因素的详细信息。

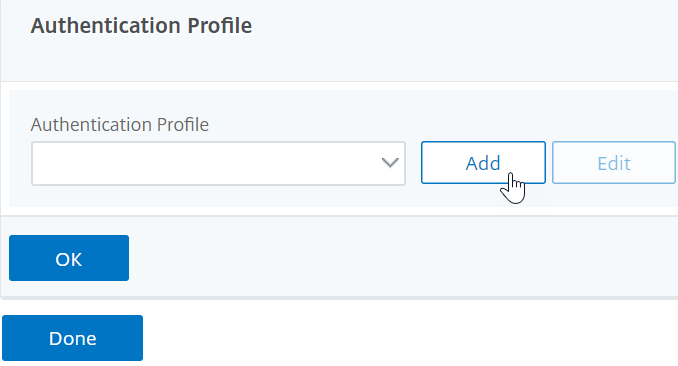

适用于 Citrix Gateway 的 nFactor

要在 Citrix Gateway 上启用 nFactor,必须将身份验证配置文件链接到身份验证、授权和审核虚拟服务器。

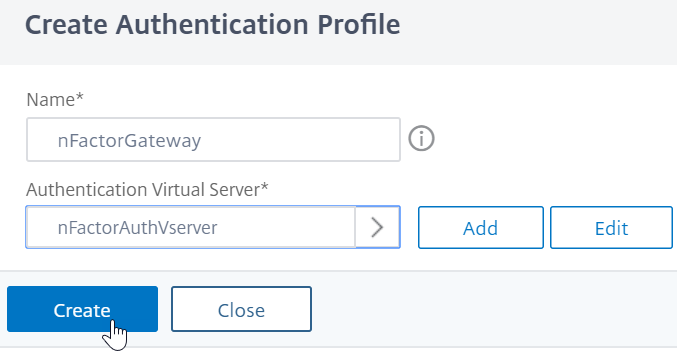

创建身份验证配置文件以将身份验证、授权和审核虚拟服务器与 Citrix Gateway 虚拟服务器关联起来

-

导航到 Citrix Gateway > Virtual Servers(虚拟服务器),然后选择要编辑的现有网关虚拟服务器。

-

在 Advanced Settings(高级设置)中,单击 Authentication Profile(身份验证配置文件)。

-

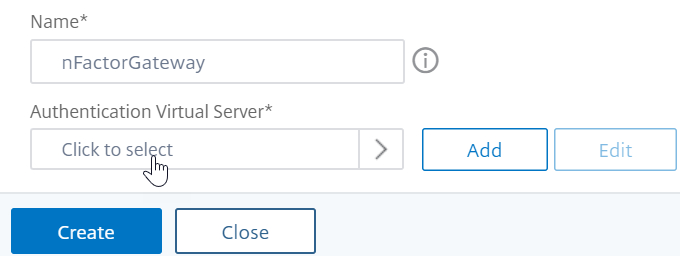

单击 Authentication Profile(身份验证配置文件)下的 Add(添加)

-

输入身份验证配置文件的名称,然后单击指示 Click to select(单击以选择)的位置。

-

在 Authentication Virtual Server(身份验证虚拟服务器)中,选择配置了登录架构、高级身份验证策略和身份验证策略标签的现有服务器。还可以创建身份验证虚拟服务器。身份验证、授权和审核虚拟服务器不需要 IP 地址。单击 Select(选择)。

-

单击 Create(创建)。

-

单击 OK(确定)以关闭“Authentication Profile”(身份验证配置文件)部分。

注意: 如果您已将其中一个因素配置为客户端证书,则必须配置 SSL 参数和 CA 证书。

将身份验证配置文件链接到身份验证、授权和审核虚拟服务器后,浏览到 Citrix Gateway 时,可以查看 nFactor 身份验证屏幕。

配置 SSL 参数和 CA 证书

如果其中一个身份验证因素为证书,则必须在 Citrix Gateway 虚拟服务器上执行一些 SSL 配置。

-

导航到 Traffic Management(流量管理)> SSL > Certificates(证书)> CA Certificates(CA 证书),然后为客户端证书的颁发者安装根证书。证书颁发机构证书不需要密钥文件。

如果启用了默认 SSL 配置文件,则表明您已经创建了启用了客户端身份验证的 SSL 配置文件。

-

导航到 Citrix Gateway > Virtual Servers(虚拟服务器),然后编辑为 nFactor 启用的现有 Citrix Gateway 虚拟服务器。

- 如果启用了默认 SSL 配置文件,请单击编辑图标。

-

在“SSL Profile”(SSL 配置文件)列表中,选择启用了客户端身份验证的 SSL 配置文件并将其设置为“OPTIONAL”(可选)。

- 如果未启用默认 SSL 配置文件,请单击编辑图标。

- 选中“Client Authentication”(客户端身份验证)复选框。

- 确保客户端证书设置为可选

-

单击确定。

-

在“Certificates”(证书)部分中,单击 No CA Certificate(无 CA 证书)。

-

在“Select CA Certificate”(选择 CA 证书)中,选择“Click to Select”(单击以选择)并选择客户端证书颁发者的根证书。

-

单击绑定。

注意:您可能还必须绑定颁发客户端证书的任何中间 CA 证书。

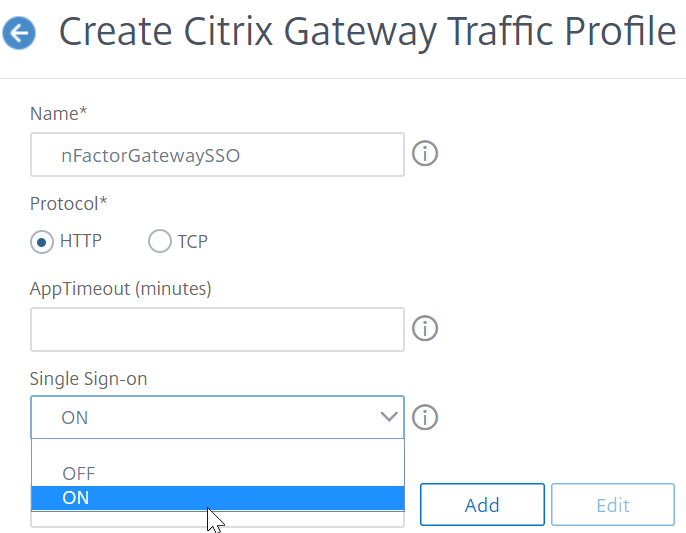

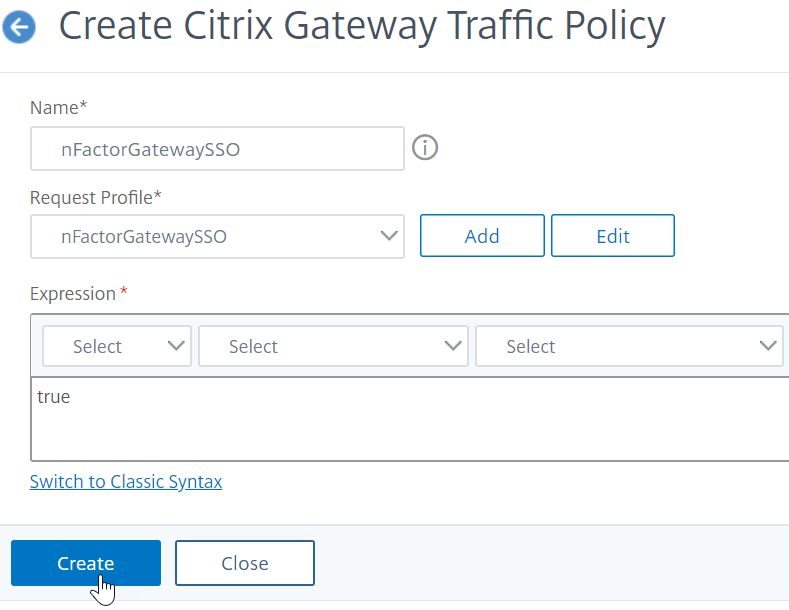

为 nFactor 单点登录配置 Citrix Gateway 到 StoreFront 的流量策略

对于单点登录 StoreFront,nFactor 默认使用最后输入的密码。如果 LDAP 不是最后输入的密码,则必须创建流量策略/配置文件来覆盖默认的 nFactor 行为。

-

导航到 Citrix Gateway > Policies(策略)> Traffic(流量)。

-

在 流量配置文件 选项卡中,单击 添加。

-

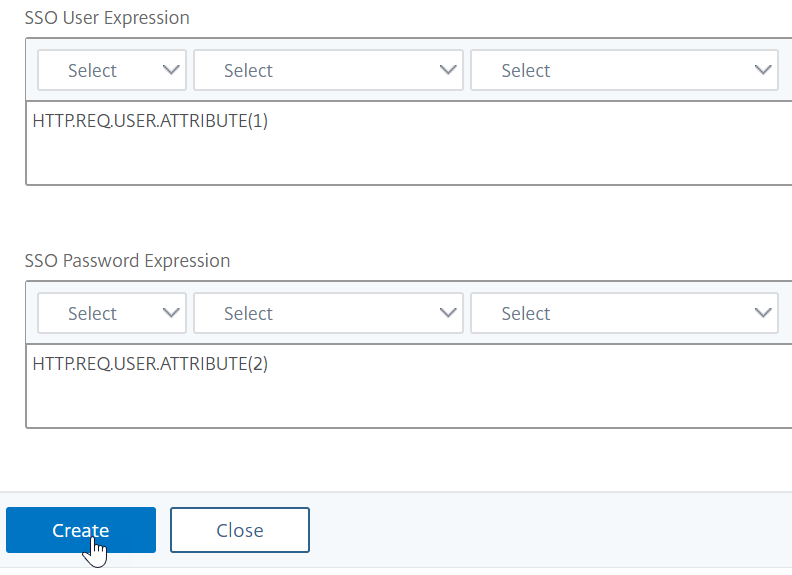

输入流量配置文件的名称。选择 HTTP 协议。 在 Single Sign-on(单点登录)中,选择 ON(开)。

-

在 SSO 表达式中,输入与登录架构中指定的索引匹配的 AAA.USER.ATTRIBUTE(#) 表达式,然后单击 创建。

注意: AAA.USER 表达式现在已实现,以替换弃用的 HTTP.REQ.USER 表达式。

-

单击 Traffic Policies(流量策略)选项卡,然后单击 Add(添加)。

-

输入策略的名称。选择在上一步中创建的流量配置文件。在表达式中,输入高级表达式,然后单击创建。

-

导航到 Citrix Gateway > Citrix Gateway Virtual Server(Citrix Gateway 虚拟服务器)。

- 选择现有虚拟服务器,然后单击 Edit(编辑)。

- 在 Policies (策略)部分中,单击 + 号。

- 在 Choose Policy(选择策略)中,请选择 Traffic(流量)。

- 在 Choose Type(选择类型)中,选择 Request(请求)。

- 选择您创建的流量策略,然后单击 Bind(绑定)。

使用 CLI 配置 nFactor 的示例片段

要了解 nFactor 身份验证的分步配置,让我们假设一个双重身份验证部署,其中第一个因素为 LDAP 身份验证,第二个因素为 RADIUS 身份验证。

此示例部署要求用户使用单个登录表单登录这两个因素。因此,我们定义了一个接受两个密码的单个登录表单。第一个密码用于 LDAP 身份验证,另一个用于 RADIUS 身份验证。 下面是执行的配置:

-

为身份验证配置负载平衡虚拟服务器

add lb vserver lbvs89 HTTP 1.136.19.55 80 - AuthenticationHost auth56.aaatm.com - 身份验证开

-

配置身份验证虚拟服务器。

add authentication vserver auth56 SSL 10.106.30.223 443 -AuthenticationDomain aaatm.com

-

配置登录表单的登录架构并将其绑定到登录架构策略。

add authentication LoginSchema login1 -authenticationSchema login-2passwd.xml -userCredentialIndex 1 -passwordCredentialIndex 2

注意:

使用登录架构中输入的用户名和密码之一进行单点登录 (SSO) 后端服务,例如 StoreFront。您可以使用表达式 AAA.USER.ATTRIBUTE(#) 在流量操作中引用这些索引值。这些值可以介于 1 到 16 之间。

或者,您可以使用以下命令使用登录架构中输入的凭据作为单点登录凭据。

add authentication loginSchema login1 -authenticationSchema login-2passwd.xml -SSOCredentials YES add authentication loginSchemaPolicy login1 -rule true -action login1 <!--NeedCopy--> -

为直通配置登录架构并将其绑定到策略标签

add authentication loginSchema login2 -authenticationSchema noschema add authentication policylabel label1 -loginSchema login2 <!--NeedCopy--> -

配置 LDAP 和 RADIUS 策略。

add authentication ldapAction ldapAct1 -serverIP 10.17.103.28 -ldapBase "dc=aaatm, dc=com" -ldapBindDn administrator@aaatm.com -ldapBindDnPassword 81qw1b99ui971mn1289op1abc12542389b1f6c111n0d98e1d78ae90c8545901 -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName samAccountName -groupAttrName memberOf -subAttributeName CN add authentication Policy ldap -rule true -action ldapAct1 add authentication radiusAction radius -serverIP 10.101.14.3 -radKey n231d9a8cao8671or4a9ace940d8623babca0f092gfv4n5598ngc40b18876hj32 -encrypted -encryptmethod ENCMTHD_3 -radNASip ENABLED -radNASid NS28.50 -radAttributeType 11 -ipAttributeType 8 add authentication Policy radius -rule true -action radius <!--NeedCopy--> -

将登录架构策略绑定到身份验证虚拟服务器

bind authentication vserver auth56 -policy login1 -priority 1 -gotoPriorityExpression END <!--NeedCopy--> -

将 LDAP 策略(第一个因素)绑定到身份验证虚拟服务器。

bind authentication vserver auth56 -policy ldap -priority 1 -nextFactor label1 -gotoPriorityExpression next <!--NeedCopy--> -

将 RADIUS 策略(第二因素)绑定到身份验证策略标签。

bind authentication policylabel label1 -policyName radius -priority 2 -gotoPriorityExpression end <!--NeedCopy-->