在 AWS 上安装 SD-WAN VPX 标准版 AMI

Citrix SD-WAN SE 设备将多个网络路径绑定在单个虚拟路径中。对虚拟路径进行监视,以便始终通过最佳路径路由关键应用程序路径。此解决方案使客户能够在云中部署应用程序,并利用多个服务提供商网络将应用程序无缝交付给最终用户。

要在 Amazon Web Services (AWS) 上创建 SD-WAN SE-VPX,您需要执行与创建任何其他实例相同的过程,将一些实例参数设置为非默认设置。

在 AWS 上实例化 SD-WAN 虚拟设备 (AMI):

要在 AWS VPC 中安装 SD-WAN 虚拟设备,您需要一个 AWS 账户。您可以在上创建 AWS 账户 http://aws.amazon.com/。SD-WAN 在 AWS Marketplace 中以 Amazon 计算机映像 (AMI) 的形式提供。

注意:亚马逊会频繁更改其 AWS 页面,因此以下说明可能不是最新的。

要在 AWS 上实例化 SD-WAN 虚拟设备 (AMI),请执行以下操作:

- 在 Web 浏览器中,键入 http://aws.amazon.com/。

- 单击 My Account/控制台,然后单击 My Account 以打开 Amazon Web Services es 登录 页面。

- 使用您的 AWS 帐户证书登录。这将带您进入 Amazon Web Services 页面。

Citrix SD-WAN SE 设备提供以下 AWS 服务实例:

- VPC 控制面板-AWS 对象(例如 EC2 实例)填充的 AWS 云的隔离部分

- 通过在 AWS 中创建 VPC 来实现。请参阅以下配置步骤。

- EC2 控制面板 -弹性计算云,可调整大小的虚拟服务/实例

- 通过创建 NetScaler SD-WAN AMI 来启用。请参阅下面的配置步骤。

- CIDR — 无类域间路由块,由连续 IP 地址范围组成,用于指定您的 VPC(不能大于 16 个区域)。

SD-WAN Web 界面

- 配置 Citrix(以前为 NetScaler SD-WAN)SD-WAN AMI

以下是在 AWS 中部署 SD-WAN SE-VPX AMI 的要求和限制:

最低要求

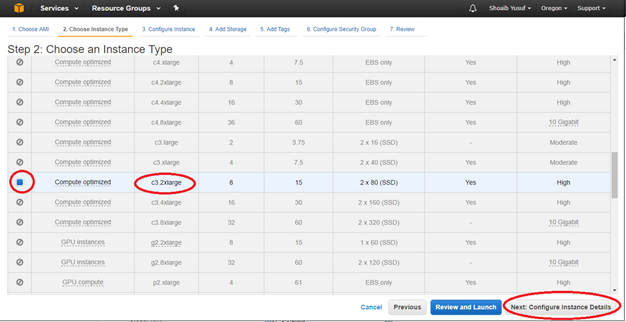

- AWS EC2 实例类型:c4.2xlarge、c4.4xlarge、c5.2xlarge、c5.2xlarge、c5.4xlarge、m4.2xlarge、m4.2xlarge、m4.4xlarge、m5.2xlarge、m5.2xlarge

- 虚拟 CPU:8

- 内存:15 GB

- 存储空间:160 GB

- 网络接口:至少 2 个(一个管理,一个用于局域网/广域网)

- BYOL — 自带许可证和订阅

从 11.3 版本开始,Citrix SD-WAN 推出了对 M5 和 C5 实例的支持。较新的 AWS 区域(如香港和巴黎)仅支持 M5 和 C5 实例。

M5 和 C5 实例提高了硬件性能,专为要求更高的工作负载而设计。在每个核心的基础上,M5 和 C5 实例的性价比比 M4 实例更好。

注意:

M5 和 C5 实例仅受 11.3 及更高版本的新规定的支持。要继续使用 M5 和 C5 实例,您不能从 11.3 版本降级,因为 11.3 版之前的任何固件版本都不支持 M5 和 C5 实例。

限制

-

AWS 不允许桥接,因此,故障到线不是配置接口组的选项。

-

使用 10.2.4/11.2.1 版本预配的实例,AMI 无法将其实例类型更改为 M5/C5。

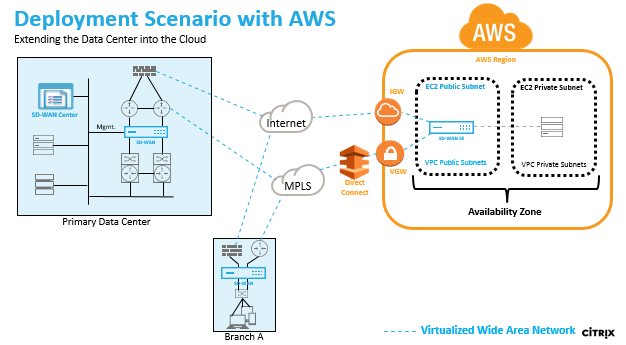

使用 AWS 的 Citrix(以前为 NetScaler SD-WAN)SD-WAN

部署具有指定可用区的 AWS 区域。在该虚拟私有云 (VPC) 基础结构中,将 SD-WAN Standard Edition AMI (Amazon Machine Image) 部署为 VPC 网关。

- VPC 私有有通往 VPC 网关的路由。

- SD-WAN 实例具有一条通往 AWS VGW(VPN 网关)的路由以进行直接连接,还有另一条通往 IGW(Internet 网关)的路由以进行Internet 连接。

- 数据中心、分支机构和云之间的连接,同时利用多个 WAN 路径应用不同的传输模式。

- 使用 OSPF 和 BGP 进行自动路由学习。

- 跨多个路径的单个 IPsec 通道,在任何链路故障发生时都不需要安全重新协商。

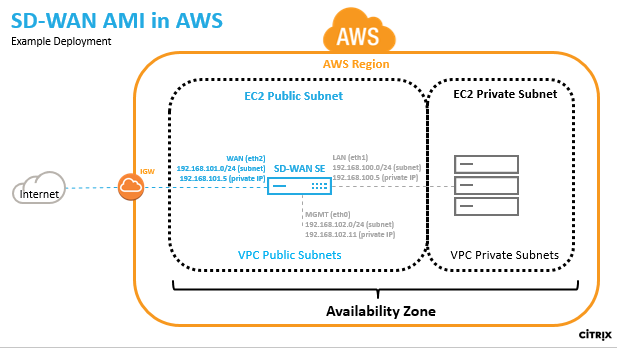

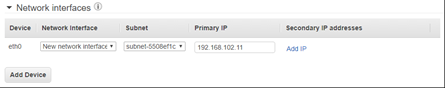

在 AWS 中,必须为每个 SD-WAN AMI 接口定义子网和 IP 地址。使用的接口数量取决于部署用例。如果目标是可靠地访问位于 VPX 局域网端(同一区域内)的应用程序资源,则 VPX 可以配置三个以太网接口;一个用于 eth0 上的管理,一个用于 eth1 上的 LAN,一个用于 eth2 上的 WAN。

或者,如果目标是将通过 VPX 的流量固定到其他区域或公共互联网,则 VPX 可以配置两个以太网接口;一个用于 eth0 上的管理,另一个用于 eth1 上的 LAN/WAN。

AWS 中的 SD-WAN SE AMI 概述

- 使用 VPC 控制面板在 AWS 中创建 VPC

要开始使用 Amazon 虚拟私有云,您需要创建 VPC,该 VPC 是专用于您的 AWS 账户的虚拟网络。

- 定义 CIDR 块/子网并分配给 VPC-用于识别网络中的设备。例如,在包含 WAN、LAN 和管理子网 - 192.168.100.0 - 192.168.103.255 - 192.168.100.0/22 的示例网络图中为 VPC 选择 192.168.100.0/22

- 为 VPC 定义 Internet 网关 — 用于与云环境外部通信

- 为每个定义的子网定义路由-用于子网和 Internet 之间的通信

- 定义网络 ACL(访问控制列表)-出于安全目的,用于控制来自/进入子网的流量的流入/流出

- 定义安全组-用于控制网络设备的每个实例的流入/流出

创建 Citrix SD-WAN AMI:

-

有关详细信息,请参阅 EBS 最佳实践 和 Amazon EBS 加密的必知最佳实践

-

要定义安全组,策略必须如下所示:

- 出站:允许所有流量

- 入库:

- 来自将访问管理 IP 的所有 IP 地址/子网中的 SSH。

- 来自 AWS VPC(私有 IP)的所有流量

- 来自在 Prem 或云中托管的 Citrix SD-WAN 对等设备的 WAN 端公共 IP 的所有流量。

- 定义 EC2 实例的网络接口

- 为 EC2 实例创建弹性 IP 地址

- 定义 EC2 实例和网络接口的安全性

连接到 SD-WAN Web 界面:

- 许可证

- 使用本地更改管理安装识别

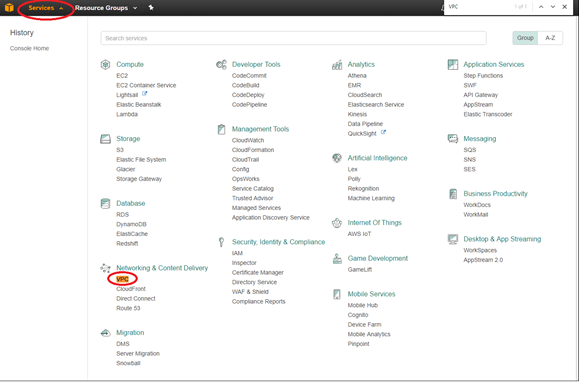

在 AWS 中创建 VPC-虚拟私有云 (VPC)

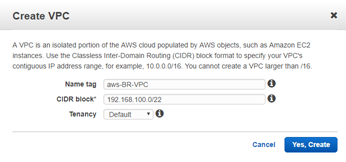

要创建 VPC:

-

从 AWS 管理控制台工具栏中,选择 服务 > VPC (网络和内容交付)。

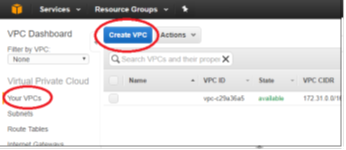

-

选择您的 VPC,然后点击 创建 VPC 按钮。

-

根据网络图添加 名称 标签、CIDR 块和租赁 = 默认值,然后单击 是,创建。

为 VPC 定义互联网网关

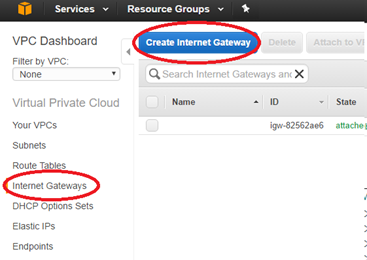

要为 VPC 定义 Internet 网关,请执行以下操作:

-

在 AWS 管理控制台中,选择 Internet 网关 > 创建 Internet 网关。可以在路由表中配置与 0.0.0.0/0 路由匹配的 Internet 网关流量。外部访问 SD-WAN AMI Web 界面也需要进行进一步配置。

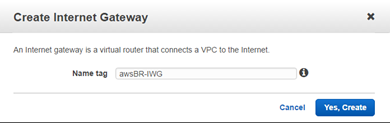

-

为 IGW 提供名称标签,然后单击 是,创建。

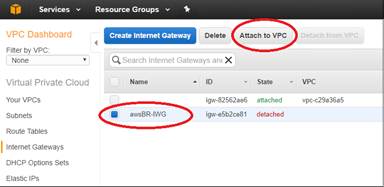

-

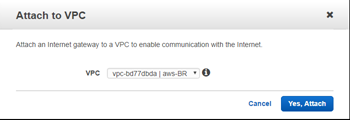

选择新创建的 IGW,然后单击 附加到 VPC。

-

选择之前创建的 VPC,然后单击 是,附加。

为 VPC 定义子网以区分管理、LAN 和 WAN

要为 VPC 定义子网:

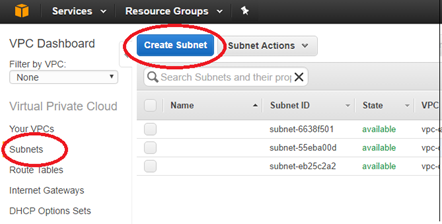

-

从 AWS 管理控制台中,选择 子网> 创 建子网以创建管理、LAN 和 WAN 子网。使用定义的子网区分 SD-WAN 配置中定义的 LAN、WAN 和 Mgmt 子网。

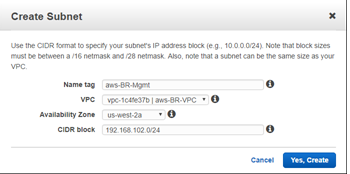

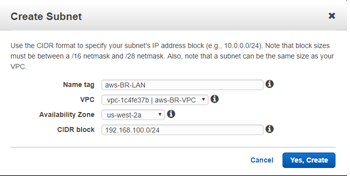

- 输入 VPX Mgmt 子网的特定详细信息,然后使用 是,创建按钮进行创建 。

- 名称标签:用于识别不同子网(管理、LAN 或 WAN)的名称

- VPC:<the VPC previously created>

- 可用区:<set at discretion>

- CIDR 块:特定于定义名称(管理、局域网或 WAN)的子网,该名称是之前定义的 CIDR 的较小子集

-

重复此过程,直到您为管理、局域网和 WAN 网络创建了子网。

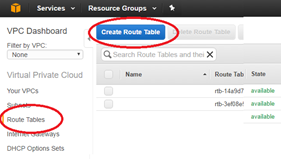

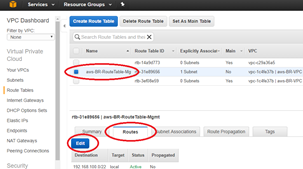

定义管理子网的路由表

要定义路由表:

-

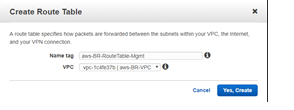

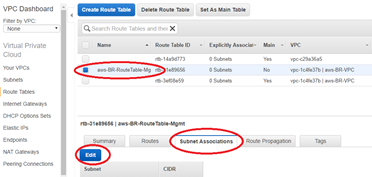

从 AWS 管理控制台中,选择 路由表> 创 建路由表,为管理、LAN 和 WAN 子网创建路由表。

- 输入管理子网的详细信息

- 名称标签:用于识别不同子网(管理、LAN 或 WAN)的名称

- VPC:之前创建的 VPC

-

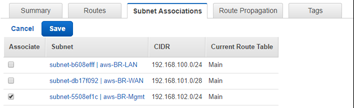

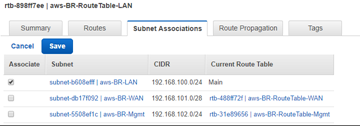

在新创建的路由表仍突出显示的情况下,选择 子网关联 > 编辑。

-

与所需的子网建立关联,然后单击 保存。

-

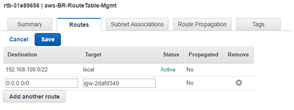

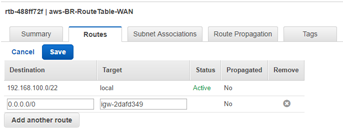

在新创建的路由表仍高亮显示的情况下,选择 路由 > 编辑。

-

单击 添加 另一条路由按钮(仅限管理和 WAN 子网需要),然后单击 保存。

- 目的地:0.0.0.0/0

- 目标:Internet 网关(以前定义的 igw-xxxxxxx)

注意

AWS 在 EC2 实例中提供了全局路由表,但 NetScaler SD-WAN AMI 将使用本地路由表,以便用户可以控制向虚拟路径的流量转发。

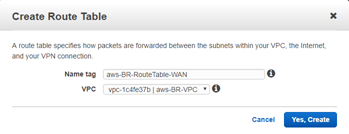

为 WAN 子网定义路由表

要定义路由表:

-

从 AWS 管理控制台中,选择 路由表> 创 建路由表,为管理、LAN 和 WAN 子网创建路由表。

-

输入 WAN 子网的详细信息:

- 名称标签:用于识别不同子网(管理、LAN 或 WAN)的名称

- VPC:之前创建的 VPC

-

在新创建的路由表仍突出显示的情况下,选择 子网关联 > 编辑。

- 与所需的子网建立关联,然后单击 保存。

- 在新创建的路由表仍高亮显示的情况下,选择 路由 > 编辑。

-

单击 添加 另一条路由按钮(仅限管理和 WAN 子网需要),然后单击 保存。

- 目的地:0.0.0.0/0

- 目标:<The Internet Gateway>(igw-xxxxxxx 先前定义)

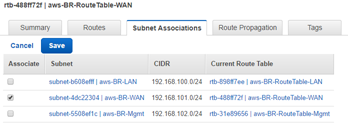

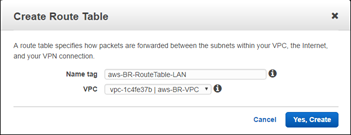

为 LAN 子网定义路由表

要为 LAN 子网定义路由表:

-

从 AWS 管理控制台中,选择 路由表> 创 建路由表,为管理、LAN 和 WAN 子网创建路由表。

-

输入 LAN 子网的详细信息:

- 名称标签:用于识别不同子网(管理、LAN 或 WAN)的名称

- VPC:之前创建的 VPC

- 在新创建的路由表仍突出显示的情况下,选择 子网关联 > 编辑。

-

与所需的子网建立关联,然后单击 保存。

注意

要通过 SD-WAN 路由 LAN 端流量,请将目标目标作为 SD-WAN LAN 路由表中的 SD-WAN LAN 接口 ID 关联。只有在创建实例并将网络接口附加到该实例后,才能将任何目标的目标设置为接口 ID。

创建 SD-WAN SE AMI

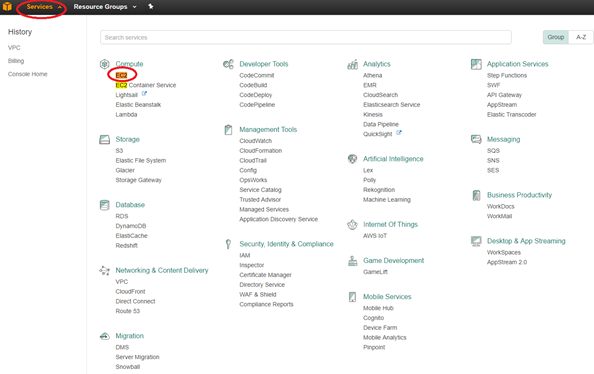

要创建 EC2 实例:

-

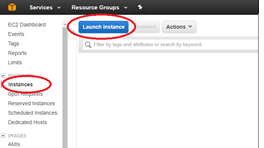

从 AWS 管理控制台工具栏中,选择 服务 > EC2(计算)。

-

选择 EC2 控制面板工具栏,然后选择 实例 > 启动实例。

-

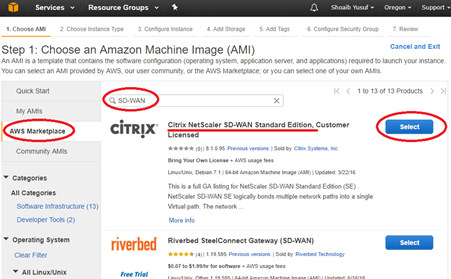

使用 AWS Marketplace 选项卡搜索 SD-WAN Amazon Machine I mage (AMI),或使用我 的 AMI 选项卡查找拥有或共享的 SD-WAN AMI,找到 Citrix NetScaler SD-WAN 标准版 ,然后单击 选择。

- 使用 “ 继续” 确认选择。

-

在 选择实例类型 屏幕上,选择准备过程中识别的 EC2 实例类型 ,然后选择 下一步:配置实例详细信息。

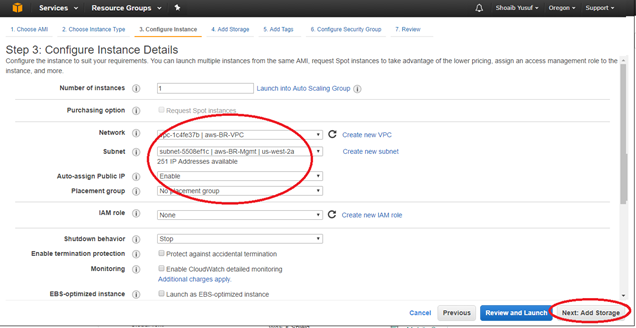

- 输入实例详细信息(任何未指定的内容都必须保持未设置/默认值):

- 实例数量:1

- 网络:选择之前创建的 VPC >

- 子网:选择之前定义的 Mgmt 子网

- 自动分配公共 IP:已启用

- 网络接口 > 主 IP:输入预定义的管理 IP

-

单击 下一步:添加存储空间

注意

将 EC2 实例与 Mgmt 子网关联以将第一个 EC2 接口 (eth0) 与 SD-WAN Mgmt 接口关联起来。如果 eth0 未与 SD-WAN Mgmt 接口关联,则重新启动后连接将丢失。1。

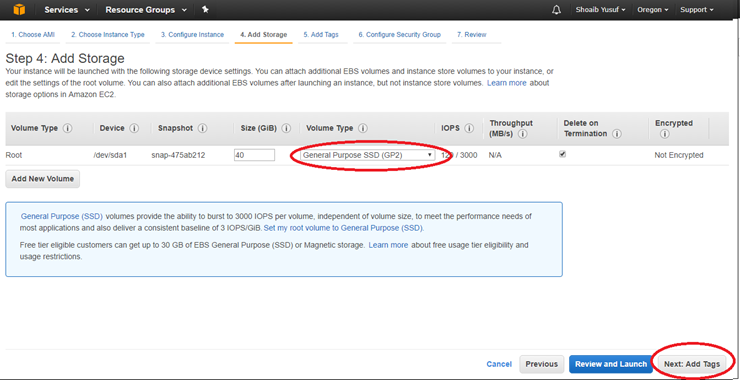

- 为根存储输入以下信息:

- 卷类型:通用型 (SSD) GP2

-

然后选择 下一步:标签实例

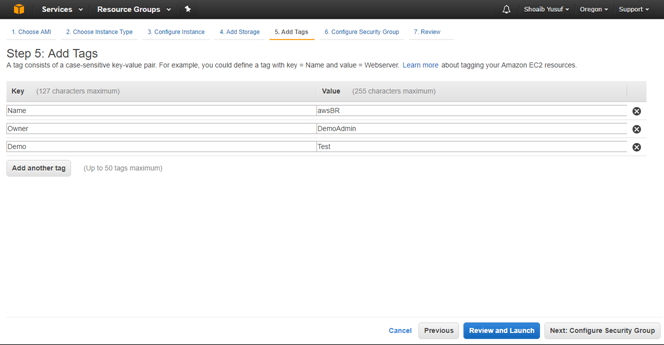

-

通过为默认名称标签指定值,为 EC2 实例指定一个 名称 。或者创建其他所需的标签。

- 然后选择 “ 下一步:配置安全组”。

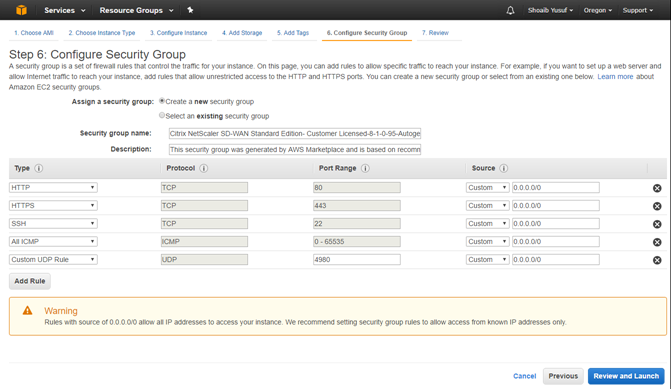

- 选择现有 安全组 或创建安全组:

- 生成的默认安全组包括 HTTP、HTTPS、SSH,然 后单击 添加规则 按钮再添加两个:

- 所有带来源的 ICMP:自定义 0.0.0.0/0

- 带端口范围的自定义 UDP 规则:4980 和源:自定义 <known IP addresses from partner SD-WAN>

-

选择 “ 查看 并 启动”。

- 完成审核后,选择 启动。

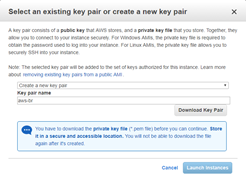

-

在 密钥 对弹出窗口中,选择现有密钥对或创建新密钥对,然后选择 启动实例。

重要

如果创建了新的密钥对,请务必下载并将其存储在安全的位置。

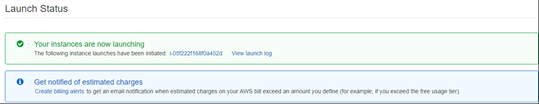

-

Citrix SD-WAN SE AMI 现在必须成功启动。

注意

安全组是一组防火墙规则,用于控制 EC2 实例的流量。可以在 EC2 启动期间和之后编辑入站和出站规则。每个 EC2 实例都必须分配一个安全组。此外,每个网络接口必须分配一个安全组。可以使用多个安全组将不同的规则集应用于单个接口。AWS 添加的默认安全组仅允许 VPC 内的流量。

分配给 NetScaler SD-WAN AMI 及其接口的安全组必须接受 SSH、ICMP、HTTP 和 HTTPS。分配给 WAN 接口的安全组还必须在端口 4980 上接受 UDP(对于虚拟路径支持)。有关安全组配置信息的更多详细信息,请参阅 AWS 帮助。 重要

如果从新帐户进行了配置,请等待两个小时,然后重试

-

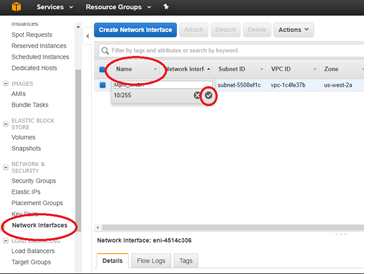

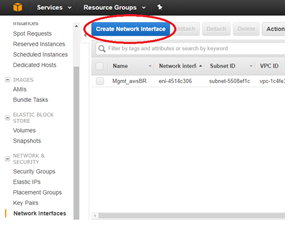

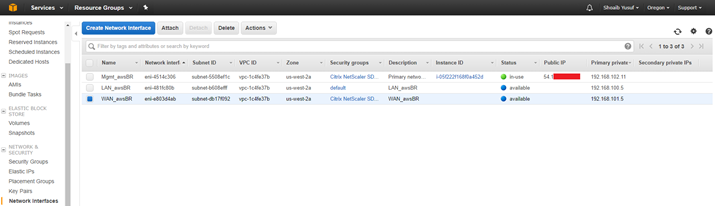

导航回到 AWS 控制台:EC2 控制面板。

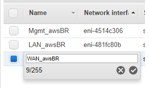

- 从工具栏中的 “ 网络与安全 ” 下选择 “ 网络接口” 下,突出显示 Mgmt 界面,然后编辑名称标签以为接口提供一个有用的名称。

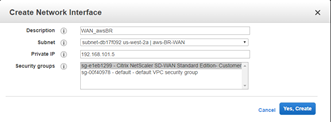

- 然后单击 创建网络接 口以创建 LAN 接口:

- 说明: <a user-defined description for the interface>

- 子网:<the subnet previously defined for the interface>

- 私人知识产权:<the private IP for the interface previously defined during preparation>

- 安全组:<the appropriate security group for the interface>

-

重复并单击 创建网络接口 以创建 WAN 接口。

-

编辑每个新界面的名称标签并给出一个有用的名称。

-

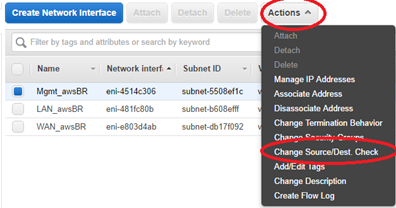

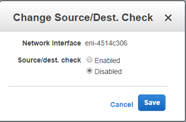

突出显示 “ 管理 界面 ”,然后选择 “ 操作 ” > “ 更改源/最大”。选中以禁用 源/最终。选中,然后选择 保存。

-

对 LAN 和 WAN 接口重复此操作。

-

此时,所有网络接口: 管理、 局域网和 WAN 都配置了 名称、 主私有 IP,并为 源 /Dest 禁用。检查 属性。只有管理。网络接口具有与之关联的公共 IP。

重要

禁用源/最终。Check 属性使接口能够处理不发往 EC2 实例的网络流量。由于 NetScaler SD-WAN AMI 充当网络流量的中间,因此源/最大数据流。必须禁用检查属性才能正确操作。

最终,为这些网络接口定义的私有 IP 必须与 SD-WAN 配置中的 IP 地址匹配。如果 WAN 网络接口与此站点节点的 SD-WAN 配置中的多个 WAN 链接 IP 关联,则可能需要为 WAN 网络接口定义多个私有 IP。这可以通过根据需要为 WAN 接口定义辅助私有 IP 来实现。

-

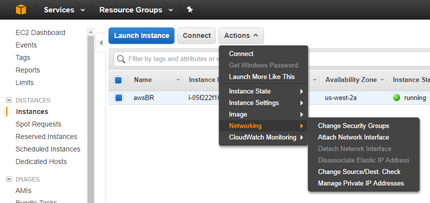

从 EC2 控制面板 工具栏中,选择 实例。

-

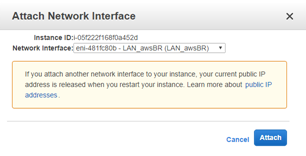

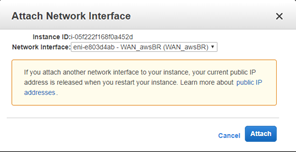

突出显示新创建的实例,然后选择 操作 > 网 络 连接 > 连接网络接口。

-

首先连接 LAN 网络接口,然后将 WAN 网络接口连接到 SD-WAN SE AMI。

注意

按该顺序连接 Mgmt、LAN 和 WAN 可连接到 SD-WAN AMI 中的 eth0、eth1、eth2。这与预配置的 AMI 的映射保持一致,并确保在 AMI 重新启动时不会错误地重新分配接口。

-

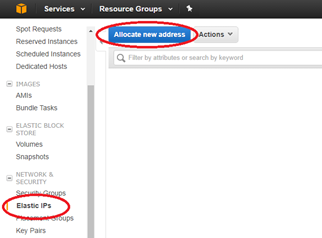

从 EC2 控制面板 工具栏中,选择 弹性 IP (EIP),然后点击 分配新地址。

- 单击 分配 以分配新的 IP 地址,然后在新地址请求成功后单击关 闭 。

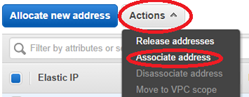

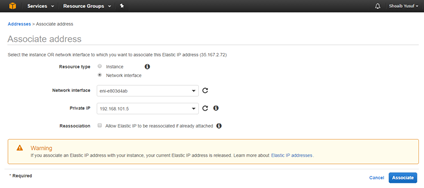

- 突出显示新的 EIP,然后选择 操作 > 关 联地址 以将 EIP 与管理关联。界面,然后单击 关联。

- 资源类型:<network interface>

- 网络接口:< 先前创建的管理。网络接口 >

- 私人知识产权:<previously defined private IP for Mgmt>

-

重复此过程以将另一个新的 EIP 与 WAN 接口关联起来。

配置 SD-WAN SE AMI-SD-WAN Web 管理界面

要配置 SD-WAN SE AMI:

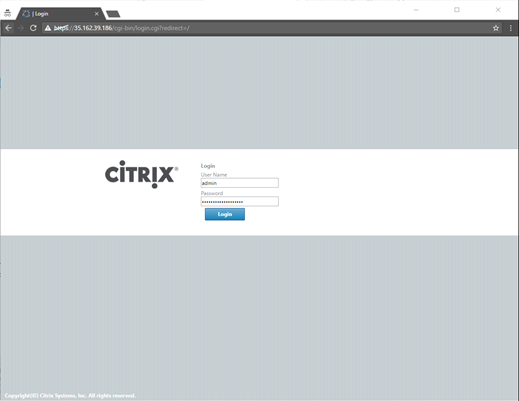

- 此时,您必须能够使用 Web 浏览器连接到 SD-WAN SE AMI 的管理界面。

- 输入与管理关联的 弹性 IP (EIP) 。接口。如果安全证书无法识别,则可以创建安全例外。

-

使用以下凭据登录 SD-WAN SE AMI:

- 用户名:admin

- 密码:<AWS 实例 ID>(示例:i-00ab111abc2222abcd)

注意

如果是管理。无法访问接口,请检查以下内容:

- 确保 EIP 与 Mgmt. 接口正确关联- 确保 EIP 响应 ping

- Makes sure the Mgmt. interface Route Table includes an Internet Gateway route (0.0.0.0/0)

- 确保 Mgmt.接口安全组配置为允许HTTP/HTTPS/ICMP/SSH

自 9.1 版 SD-WAN AMI 起,用户还可以使用以下凭据登录到 SD-WAN AMI 控制台:*ssh admin@

*,假设 EC2 实例的密钥对已添加到用户的 SSH 密钥链中。 - 对于 SD -WAN SE 自带许可证 (BYOL) AMI,必须安装软件许可证:

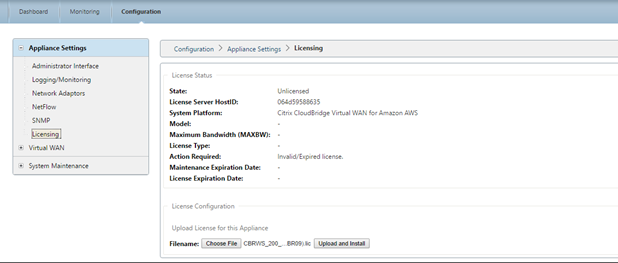

- 在 SD-WAN Web 界面上,导航到 配置 > 装置设置 > 许可

- 在 许可证配置: 上传此设备的许可证中, 选择选择文件,浏览并打开 SD-WAN SE AWS 许可证,然后单击 上传并安装

- 成功上传后,许可证状态将显示状态:已许可

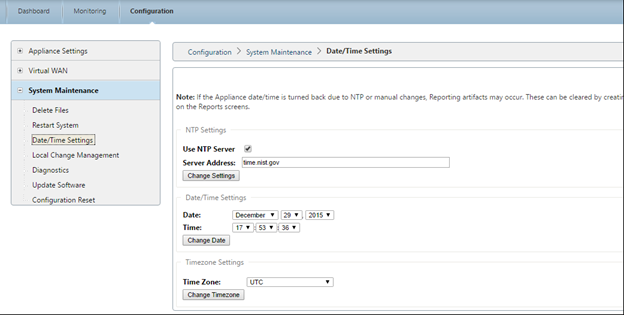

- 为新 AMI 设置适当的 数据/时间 :

- 在 SD-WAN Web 界面上,导航到 配置 > 系统维护 > 日期/时间设置

- 使用 NTP、日期 /时间设置或时区设置正确的日期和时间

注意

在 AMI 上安装设备包(软件 + 配置)之前,SD-WAN SE AMI 虚拟 WAN 服务将保持禁用状态。

将 SD-WAN SE AMI 添加到 SD-WAN 环境

要将 SD-WAN AMI 添加到 SD-WAN 环境中,请执行以下操作:

- 导航到 SD-WAN 环境的 SD-WAN 中心 或 主控制节点 。

- 使用 配置编辑器 添加 新站点节点:

- 添加站点:模型 VPX,模式:客户端

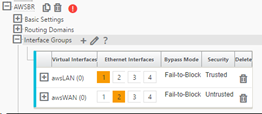

- 接口组:awsLAN = eth1,awSwan = eth2(不受信任)

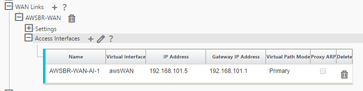

- 虚拟 IP 地址:192.168.100.5 = awsLAN,192.168.101.5 = 正在配置 awsLAN 虚拟 IP 地址的 awsWAN,SD-WAN 会向 SD-WAN 环境公告将 LAN 子网 192.168.100.5/24 作为本地路由(请参阅连接 > <AWS 节点> 路由)。 WAN 链接:

- 带访问类型公共 Internet 的 AWSBR-WAN,如果客户端节点,则自动检测公有 IP,或者配置 WAN 链接的 EIC(如果 MCN 节点),访问接口:AWSwan 192.168.101.5,带网 Gateway 192.168.101.1(#.#.1 通常是 AWS 预留网关)。

-

在配置编辑器中,在 连接 > DC > 虚拟路径 >DC-AWS> 路径 下验证 路径关联。

注意

虚拟路径用于跨 AMI WAN 接口,将软件和配置更新推送到 SD-WAN AMI,而不是通过直接连接到 Mgmt. 接口。

必须在 EC2 WAN 网络接口上为配置编辑器中的每个 WAN 链接 IP 定义私有 IP 地址。这可以通过根据需要为网络接口定义一个或多个辅助私有 IP 来实现。

重要

回想一下 AWS EC2 控制面板中分配的映射,将 Mgmt. 分配给 eth0、LAN 到 eth1 和 WAN 分配为 eth2

Amazon 会在每个子网 CIDR 块中预留前四个 IP 地址和最后一个 IP 地址,不能分配给实例。例如, 在具有 CIDR 块 192.168.100.0/24 的子网中,保留以下五个 IP 地址:

- 192.168.100.0:网络地址- 192.168.100.1:由 AWS 为 VPC 路由器预留

- 192.168.100.2: AWS 为 DNS 服务器预留

- 192.168.100.3:由 AWS 预留供将来使用

- 192.168.100.255:网络广播地址,VPC 不支持

-

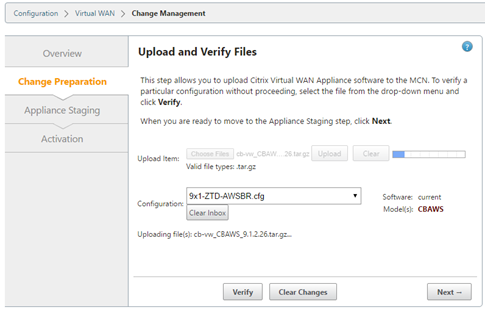

保存并导出 新创建的 SD-WAN 配置,然后导出到 变更管理收件箱。

- 导航到 MCN 变更管理 ,然后运行更改管理流程,将最新配置推送到 SD-WAN 环境,通知新添加的 AWS 节点的所有现有 SD-WAN 节点以及与之关联的子网(虚拟接口)。确保在变更准备步骤中上传特定于 VPX 的软件包,该软件包与现有 SD-WAN 环境使用的当前软件匹配。

- 在 “ 更改管理 ” 页面中,使用 活动 链接下载专为新 AWS 节点生成的软件包。

- 使用分配给 Mgmt. 界面的 EIP 导航回 SD-WAN SE AMI 的管理界面。

- 导航到 配置 > 系统维护 > 本地更改管理。

- 单击 选择文件 以浏览并 上传 最近下载的活动 AWS 软件/config 包。

-

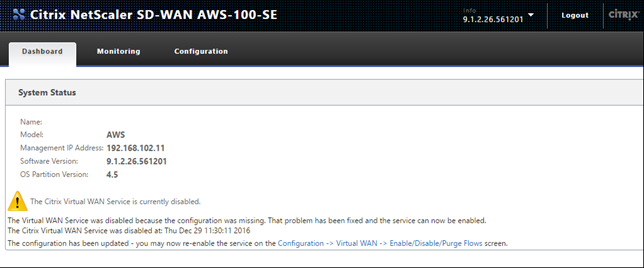

成功进行 本地更改管理后,Web 界面必须使用最新安装的软件自动刷新,同时仍禁用 虚拟 WAN 服务 。

- 在 SD-WAN SE AMI 部分,导航到 配置 > 虚拟 WAN 启用/禁用/清除流 程,然后使用启用按钮 启 用服务。

-

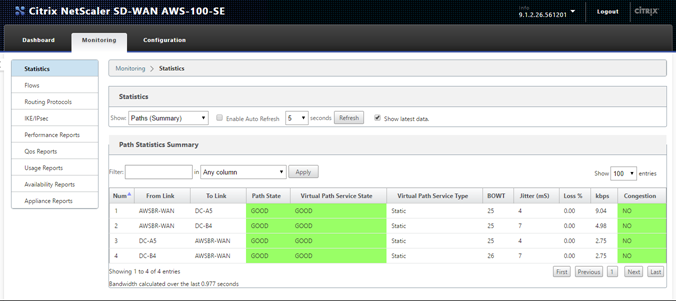

在 WAN 接口上成功连接后,SD-WAN 会在 “ 监视 ” > “ 统计信息 ” > “路径” 页面上报告 “良好 路径 状态”。

故障排除

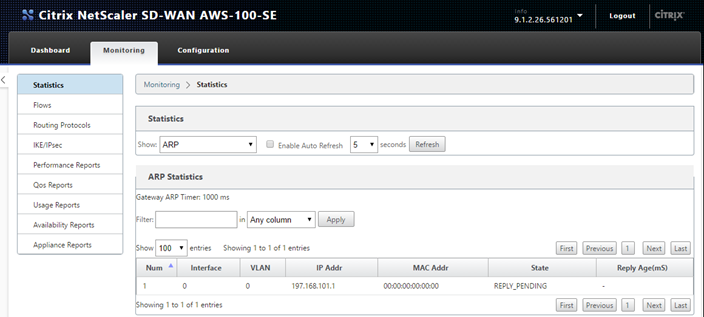

必须在 SD-WAN 访问接口配置中使用正确的专用 Internet Web 网关 (IWG) IP

- 如果配置编辑器中使用不正确的 IWG 来定义 AWS 站点的 WAN 链接(虚拟 IP 地址和正确的网关),则无法建立虚拟路径。

- 检查 IWG 是否配置错误的一种快速方法是检查 SD-WAN ARP 表。

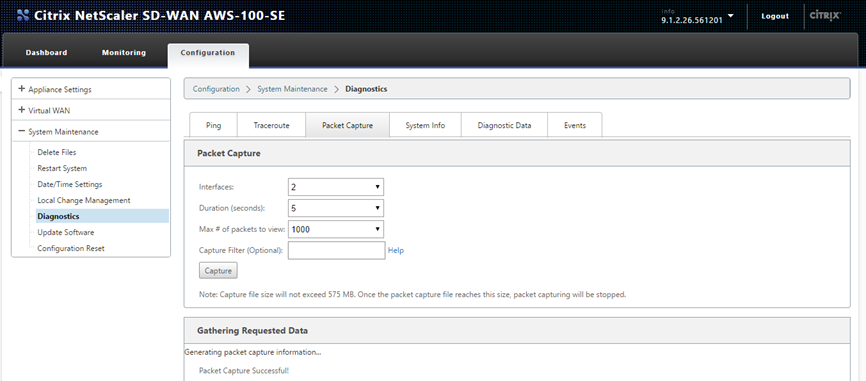

内置 SD-WAN 数据包捕获工具可以帮助确认是否正确的数据包流

- 导航到 SD-WMA AMI 的 配置 > 系统维护 > 诊断 页面。

- 选择 数据包捕获 选项卡,然后设置以下设置,然后单击 捕获:

- 接口:在 eth2 上捕获与 WAN 接口关联的。

- 网页上的捕获输出必须显示离开 SD-WAN SE AMI 以 WAN VIP /私有IP 为源的 UDP 探测数据包、用于 MCN 的静态公共 IP 的目的地以及带 MCN 静态公有 IP 来源和本地 VIP/ 目标的返回 UDP 数据包私人知识产权(IWG 是 NAT HD)。

注意

在分配给 VPC 的 CIDR 块之外创建 IP 地址时,通常会发生这种情况。

注意

从 10.2.6 和 11.0.3 版本开始,在配置任何 SD-WAN 设备或部署新的 SD-WAN SE VPX 时,必须更改默认管理员用户帐户密码。同时使用 CLI 和 UI 强制执行此更改。

系统维护帐户-CBVWSSH,用于开发和调试,没有外部登录权限。账户只能通过常规管理用户的 CLI 会话访问。