Prüfung auf HTML SQL-Einschleusung

Viele Webanwendungen haben Webformulare, die SQL für die Kommunikation mit relationalen Datenbankservern verwenden. Bösartiger Code oder ein Hacker können ein unsicheres Webformular verwenden, um SQL-Befehle an den Webserver zu senden. Die Web App Firewall HTML SQL Injection Check bietet spezielle Schutzmaßnahmen gegen das Einschleusen von nicht autorisiertem SQL-Code, der die Sicherheit verletzen Wenn die Web App Firewall in einer Benutzeranforderung nicht autorisierten SQL-Code erkennt, wandelt sie die Anforderung entweder um, um den SQL-Code inaktiv zu machen, oder blockiert die Anforderung. Die Web App Firewall untersucht die Anforderungsnutzlast für injizierten SQL-Code an drei Orten: 1) POST-Text, 2) Header und 3) Cookies. Um einen Abfrageteil in Anfragen für injizierten SQL-Code zu untersuchen, konfigurieren Sie bitte eine Einstellung des Anwendungs-Firewall-Profils “InspectQueryContentTypes” für die spezifischen Inhaltstypen.

Ein Standardsatz von Schlüsselwörtern und Sonderzeichen enthält bekannte Schlüsselwörter und Sonderzeichen, die häufig zum Starten von SQL-Angriffen verwendet werden. Sie können neue Muster hinzufügen und den Standardsatz bearbeiten, um die SQL-Prüfung anzupassen. Die Web App Firewall bietet verschiedene Aktionsoptionen für die Implementierung des SQL Injection-Schutzes. Neben den Aktionen Blockieren, Protokollieren, Statistiken und Lernen bietet das Web App Firewall Profil auch die Möglichkeit, SQL-Sonderzeichen umzuwandeln, um einen Angriff unschädlich zu machen.

Zusätzlich zu den Aktionen gibt es mehrere Parameter, die für die SQL-Einschleusung-Verarbeitung konfiguriert werden können. Sie können nach SQL-Platzhalterzeichensuchen. Sie können den SQL-Einschleusung-Typ ändern und eine der 4 Optionen auswählen (SqlKeyword,SqlSPLChar**, **SqlSPLCharandKeyword, SqlSPLCharorKeyword), um anzugeben, wie die SQL-Schlüsselwörter und SQL-Sonderzeichen bei der Verarbeitung der Nutzlast ausgewertet werden sollen. Der Parameter SQL Comments Handling bietet Ihnen die Möglichkeit, den Typ der Kommentare anzugeben, die bei der Erkennung von SQL Injection überprüft oder ausgenommen werden müssen.

Sie können Entspannungen einsetzen, um Fehlalarme zu vermeiden. Die Lernengine der Web App Firewall kann Empfehlungen zum Konfigurieren von Relaxationsregeln enthalten.

Zum Konfigurieren eines optimierten SQL Injection-Schutzes für Ihre Anwendung stehen folgende Optionen zur Verfügung:

Block—Die Blockaktion wird nur ausgelöst, wenn die Eingabe mit der SQL-Einschleusungstypspezifikation übereinstimmt. Wenn beispielsweise SQLSplCharAndKeyword als SQL-Einschleusungstyp konfiguriert ist, wird eine Anforderung nicht blockiert, wenn sie keine Schlüsselwörter enthält, selbst wenn SQL-Sonderzeichen in der Eingabe erkannt werden. Eine solche Anforderung wird blockiert, wenn der SQL-Einschleusungstyp entweder auf SqlSPLCharoder SqlSPLCharorKeywordfestgelegt ist.

Log— Wenn Sie die Protokollfunktion aktivieren, generiert die SQL Injection-Prüfung Protokollmeldungen, die die ausgeführten Aktionen angeben. Wenn die Blockaktion deaktiviert ist, wird für jedes Eingabefeld, in dem der SQL-Verstoß festgestellt wurde, eine separate Protokollmeldung generiert. Allerdings wird nur eine Nachricht generiert, wenn die Anforderung blockiert wird. In ähnlicher Weise wird eine Protokollnachricht pro Anforderung für den Transformationsvorgang generiert, auch wenn SQL-Sonderzeichen in mehrere Felder umgewandelt werden. Sie können die Protokolle überwachen, um festzustellen, ob Antworten auf legitime Anfragen blockiert werden. Ein starker Anstieg der Anzahl der Protokollmeldungen kann auf Versuche hinweisen, einen Angriff zu starten.

Statistiken— Wenn diese Option aktiviert ist, sammelt die Statistikfunktion Statistiken zu Verstößen und Protokollen. Ein unerwarteter Anstieg im Statistikzähler deutet möglicherweise darauf hin, dass Ihre Anwendung angegriffen wird. Wenn legitime Anfragen blockiert werden, müssen Sie möglicherweise die Konfiguration erneut aufrufen, um zu sehen, ob Sie neue Entspannungsregeln konfigurieren oder die vorhandenen ändern müssen.

Lernen— Wenn Sie nicht sicher sind, welche SQL-Entspannungsregeln für Ihre Anwendung ideal geeignet sind, können Sie die Lernfunktion verwenden, um basierend auf den erlernten Daten Empfehlungen zu generieren. Die Web App Firewall Learning Engine überwacht den Datenverkehr und gibt auf der Grundlage der beobachteten Werte Empfehlungen zum SQL-Lernen ab. Um einen optimalen Nutzen zu erzielen, ohne die Leistung zu beeinträchtigen, sollten Sie die Lernoption möglicherweise für kurze Zeit aktivieren, um ein repräsentatives Beispiel der Regeln zu erhalten, und dann die Regeln bereitstellen und das Lernen deaktivieren.

SQL-Sonderzeichen transformieren— Die Web App Firewall berücksichtigt drei Zeichen, einfaches, gerades Anführungszeichen (‘), Backslash (\) und Semikolon (;) als Sonderzeichen für die Verarbeitung der SQL-Sicherheitsprüfung. Die SQL-Transformationsfunktion ändert den SQL Injection-Code in einer HTML-Anforderung, um sicherzustellen, dass die Anforderung harmlos gerendert wird. Die geänderte HTML-Anforderung wird dann an den Server gesendet. Alle standardmäßigen Transformationsregeln sind in der Datei /netscaler/default_custom_settings.xml angegeben.

Durch die Transformationsoperation wird der SQL-Code inaktiv, indem die folgenden Änderungen an der Anforderung vorgenommen werden:

- Einfaches gerades Anführungszeichen (‘) bis zum doppelten geraden Anführungszeichen (“).

- Backslash

(\)zu doppeltem Backslash(\). - Semikolon (;) wird vollständig verworfen.

Diese drei Zeichen (spezielle Zeichenfolgen) sind notwendig, um Befehle an einen SQL-Server auszugeben. Sofern einem SQL-Befehl keine spezielle Zeichenfolge vorangestellt wird, ignorieren die meisten SQL-Server diesen Befehl. Daher verhindern die Änderungen, die die Web App Firewall bei aktivierter Transformation durchführt, dass ein Angreifer Active SQL injiziert. Nachdem diese Änderungen vorgenommen wurden, kann die Anfrage sicher an Ihre geschützte Website weitergeleitet werden. Wenn Webformulare auf Ihrer geschützten Website legitim spezielle SQL-Zeichenfolgen enthalten können, die Webformulare jedoch nicht auf die speziellen Zeichenfolgen angewiesen sind, um ordnungsgemäß zu funktionieren, können Sie die Blockierung deaktivieren und die Transformation aktivieren, um das Blockieren legitimer Webformulardaten zu verhindern, ohne den Schutz zu verringern, den Web App Firewall Ihren geschützten Websites bietet.

Die Transformationsoperation funktioniert unabhängig von der Einstellung des SQL-Injection-Typs. Wenn die Transformation aktiviert ist und der SQL Injection-Typ als SQL-Schlüsselwort angegeben wird, werden SQL-Sonderzeichen auch dann transformiert, wenn die Anforderung keine Schlüsselwörter enthält.

Tipp

Normalerweise aktivieren Sie entweder die Transformation oder das Blockieren, aber nicht beide. Wenn die Blockaktion aktiviert ist, hat sie Vorrang vor der Transformationsaktion. Wenn Sie die Blockierung aktiviert haben, ist die Aktivierung der Transformation redundant.

Auf SQL-Platzhalterzeichen suchen — Wildcard-Zeichenkönnen verwendet werden, um die Auswahl einer SQL-Anweisung (SQL-SELECT) zu erweitern. Diese Wildcard-Operatoren können mit den Operatoren LIKE und NOT LIKE verwendet werden, um einen Wert mit ähnlichen Werten zu vergleichen. Die Prozentzeichen (%) und Unterstriche (_) werden häufig als Platzhalter verwendet. Das Prozentzeichen entspricht dem Sternchen-Platzhalterzeichen (*), das mit MS-DOS verwendet wird, und entspricht null, einem oder mehreren Zeichen in einem Feld. Der Unterstrich ähnelt dem MS-DOS-Fragezeichen (?) Platzhalterzeichen. Es stimmt mit einer einzelnen Zahl oder einem Zeichen in einem Ausdruck überein.

Sie können beispielsweise die folgende Abfrage verwenden, um eine Zeichenfolgensuche durchzuführen, um alle Kunden zu finden, deren Namen das D-Zeichen enthalten.

WÄHLEN Sie* vom Kunden WHERE-Namen wie “%D%”:

Im folgenden Beispiel werden die Operatoren kombiniert, um Gehaltswerte zu finden, die an zweiter und dritter Stelle 0 haben.

WÄHLEN Sie* vom Kunden WHERE Gehalt wie ‘_ 00% ‘:

Verschiedene DBMS-Anbieter haben die Platzhalterzeichen um zusätzliche Operatoren erweitert. Die NetScaler Web App Firewall kann vor Angriffen schützen, die durch das Eingeben dieser Platzhalterzeichen gestartet werden. Die 5 standardmäßigen Platzhalterzeichen sind Prozent (%), Unterstrich (_), Caret (^), öffnende Klammer ([) und schließende Klammer (]). Dieser Schutz gilt sowohl für HTML- als auch für XML-Profile.

Die Standard-Platzhalterzeichen sind eine Liste von Literalen, die in der *Standardsignaturen angegeben sind:

<wildchar type=”LITERAL”>%</wildchar><wildchar type=”LITERAL”>_</wildchar><wildchar type=”LITERAL”>^</wildchar><wildchar type=”LITERAL”>[</wildchar><wildchar type=”LITERAL”>]</wildchar>

Platzhalterzeichen in einem Angriff können PCRE sein, wie [^A-F]. Die Web App Firewall unterstützt auch PCRE-Platzhalter, aber die obigen Platzhalterzeichen reichen aus, um die meisten Angriffe zu blockieren.

Hinweis:

Die SQL-Platzhalterzeichenprüfung unterscheidet sich von der SQL-Sonderzeichenprüfung. Diese Option muss mit Vorsicht verwendet werden, um Fehlalarme zu vermeiden.

Check Request mit SQL-Einschleusung-Typ— Die Web App Firewall bietet 4 Optionen, um die gewünschte Strenge für die SQL Injection-Prüfung basierend auf den individuellen Anforderungen der Anwendung zu implementieren. Die Anforderung wird mit der Spezifikation des Injektionstyps zur Erkennung von SQL-Verletzungen abgeglichen. Die 4 Optionen für den SQL-Einschleusung-Typ sind:

- SQL-Sonderzeichen und -Schlüsselwort— Sowohl ein SQL-Schlüsselwort als auch ein SQL-Sonderzeichen müssen in der Eingabe vorhanden sein, um eine SQL-Verletzung auszulösen. Diese am wenigsten restriktive Einstellung ist auch die Standardeinstellung.

- SQL-Sonderzeichen—Mindestens eines der Sonderzeichen muss in der Eingabe vorhanden sein, um eine SQL-Verletzung auszulösen.

- SQL-Schlüsselwort— Mindestens eines der angegebenen SQL-Schlüsselwörter muss in der Eingabe vorhanden sein, um eine SQL-Verletzung auszulösen. Wählen Sie diese Option nicht ohne angemessene Berücksichtigung aus. Um Fehlalarme zu vermeiden, stellen Sie sicher, dass keines der Schlüsselwörter in den Eingaben erwartet wird.

- SQL-Sonderzeichen oder Schlüsselwort— Entweder das Schlüsselwort oder die Sonderzeichenfolge müssen in der Eingabe vorhanden sein, um die Sicherheitsüberprüfung auszulösen.

Tipp:

Wenn Sie die Web App Firewall so konfigurieren, dass sie nach Eingaben suchen, die ein SQL-Sonderzeichen enthalten, überspringt die Web App-Firewall Webformularfelder, die keine Sonderzeichen enthalten. Da die meisten SQL-Server keine SQL-Befehle verarbeiten, denen kein Sonderzeichen vorangestellt ist, kann die Aktivierung dieser Option die Web App Firewall erheblich entlasten und die Verarbeitung beschleunigen, ohne dass Ihre geschützten Websites gefährdet werden.

Verarbeitung von SQL-Kommentaren— Standardmäßig prüft die Web App Firewall alle SQL-Kommentare auf injizierte SQL-Befehle. Viele SQL-Server ignorieren jedoch alles in einem Kommentar, auch wenn ein SQL-Sonderzeichen vorangestellt ist. Für eine schnellere Verarbeitung, wenn Ihr SQL-Server Kommentare ignoriert, können Sie die Web App Firewall so konfigurieren, dass Kommentare übersprungen werden, wenn Sie Anforderungen für injiziertes SQL prüfen. Die Optionen für die Verarbeitung von SQL-Kommentaren sind:

-

ANSI—Überspringt SQL-Kommentare im ANSI-Format, die normalerweise von UNIX-basierten SQL-Datenbanken verwendet werden. Beispiel:

-

— (Zwei Bindestriche) - Dies ist ein Kommentar, der mit zwei Bindestrichen beginnt und mit Zeilenende endet.

-

{} - Klammern (Klammern umschließen den Kommentar. Das {steht vor dem Kommentar und das} folgt ihm. Klammern können ein- oder mehrzeilige Kommentare abgrenzen, Kommentare können jedoch nicht verschachtelt werden)

-

/* */ : C style comments (Does not allow nested comments). Please note /*! <comment that begin with slash followed by asterisk and exclamation mark is not a comment > */ -

MySQL Server unterstützt einige Varianten von Kommentaren im C-Stil. Diese ermöglichen es Ihnen, Code zu schreiben, der MySQL Erweiterungen enthält, aber immer noch portabel ist, indem Sie Kommentare der folgenden Form verwenden:

/*! MySQL-specific code */ -

. #: Mysql-Kommentare: Dies ist ein Kommentar, der mit dem Zeichen # beginnt.

-

- Verschachtelt— Verschachtelte SQL-Kommentare überspringen, die normalerweise von Microsoft SQL Server verwendet werden. Zum Beispiel; — (Zwei Bindestriche) und /* */ (Erlaubt verschachtelte Kommentare)

- ANSI/verschachtelt—Überspringen Sie Kommentare, die sowohl den ANSI- als auch den verschachtelten SQL-Kommentarstandards entsprechen. Kommentare, die nur dem ANSI-Standard oder nur dem verschachtelten Standard entsprechen, werden weiterhin auf injizierte SQL überprüft.

- Alle Kommentare überprüfen— Überprüfen Sie die gesamte Anforderung für injiziertes SQL, ohne etwas zu überspringen. Dies ist die Standardeinstellung.

Tipp

Normalerweise dürfen Sie die Option Verschachtelt oder ANSI/Verschachtelt nicht wählen, es sei denn, Ihre Back-End-Datenbank wird auf Microsoft SQL Server ausgeführt. Die meisten anderen Typen von SQL Server-Software erkennen verschachtelte Kommentare nicht. Wenn verschachtelte Kommentare in einer Anfrage erscheinen, die an einen anderen SQL-Servertyp gerichtet ist, deuten sie möglicherweise auf einen Versuch hin, die Sicherheit auf diesem Server zu verletzen.

Request-Header prüfen— Aktivieren Sie diese Option, wenn Sie nicht nur die Eingabe in den Formularfeldern untersuchen, sondern auch die Anforderungsheader auf HTML-SQL-Einschleusung-Angriffe untersuchen möchten. Wenn Sie die GUI verwenden, können Sie diesen Parameter im Bereich Erweiterte Einstellungen -> Profileinstellungen des Web App Firewall Profils aktivieren.

Hinweis:

Wenn Sie das Header-Flag “Anforderung prüfen” aktivieren, müssen Sie möglicherweise eine Entspannungsregel für den User-Agent-Header konfigurieren. Das Vorhandensein des SQL-Schlüsselworts like und des SQL-Sonderzeichens Semikolon (; ) kann falsch positive und Blockanforderungen auslösen, die diesen Header enthalten. Warnung

Wenn Sie sowohl die Überprüfung des Anforderungsheaders als auch die Transformation aktivieren, werden alle SQL-Sonderzeichen in den Kopfzeilen ebenfalls transformiert. Die Header Accept, Accept-Charset, Accept-Encoding, Accept-Language, Expect und User-Agent enthalten normalerweise Semikolons (;). Die gleichzeitige Aktivierung von Request-Header-Überprüfung und Transformation kann zu Fehlern führen

inspectQueryContentTypes — Konfigurieren Sie diese Option, wenn Sie den Teil der Anforderungsabfrage auf SQL-Einschleusung-Angriffe auf bestimmte Inhaltstypen untersuchen möchten. Wenn Sie die GUI verwenden, können Sie diesen Parameter im Bereich Erweiterte Einstellungen -> Profileinstellungen des App Firewall-Profils konfigurieren.

SQL Feinkörnige Entspannungen

Die Web App Firewall bietet Ihnen die Möglichkeit, ein bestimmtes Formularfeld, einen Header oder ein Cookie von der SQL Injection-Prüfung auszunehmen. Sie können die Prüfung für eines oder mehrere dieser Felder vollständig Bypass, indem Sie die Entspannungsregeln für die SQL Injection-Prüfung konfigurieren.

Mit der Web App Firewall können Sie durch Feinabstimmung der Entspannungsregeln strengere Sicherheit implementieren. Eine Anwendung erfordert möglicherweise die Flexibilität, um bestimmte Muster zuzulassen, aber die Konfiguration einer Relaxationsregel zum Umgehen der Sicherheitsprüfung kann die Anwendung anfällig für Angriffe machen, da das Zielfeld von der Prüfung auf SQL-Angriffsmuster ausgenommen ist. Die feinkörnige SQL-Entspannung bietet die Möglichkeit, bestimmte Muster zuzulassen und den Rest zu blockieren. Beispielsweise verfügt die Web App Firewall derzeit über einen Standardsatz von mehr als 100 SQL-Schlüsselwörtern. Da Hacker diese Schlüsselwörter in SQL Injection-Angriffen verwenden können, kennzeichnet die Web App Firewall sie als potenzielle Bedrohungen. Sie können ein oder mehrere Keywords entspannen, die für den bestimmten Standort als sicher gelten. Die restlichen potenziell gefährlichen SQL-Schlüsselwörter werden weiterhin auf den Zielspeicherort überprüft und lösen weiterhin die Sicherheitsüberprüfungsverstöße aus. Sie haben jetzt eine viel strengere Kontrolle.

Die bei Relaxationen verwendeten Befehle haben optionale Parameter für Werttyp und Wertausdruck. Sie können angeben, ob der Wertausdruck ein regulärer Ausdruck oder eine literale Zeichenfolge ist. Der Werttyp kann leer gelassen werden oder Sie haben die Möglichkeit, Keyword oder SpecialString oder WildChar auszuwählen.

Warnung:

Reguläre Ausdrücke sind leistungsstark. Vor allem, wenn Sie mit regulären Ausdrücken im PCRE-Format nicht genau vertraut sind, überprüfen Sie alle regulären Ausdrücke, die Sie schreiben. Stellen Sie sicher, dass sie genau die URL definieren, die Sie als Ausnahme hinzufügen möchten, und nichts anderes. Die unvorsichtige Verwendung von Platzhaltern und insbesondere der Punkt-Sternchen (.*) -Metazeichen- oder Platzhalterkombination kann zu Ergebnissen führen, die Sie nicht möchten, z. B. das Blockieren des Zugriffs auf Webinhalte, die Sie nicht blockieren wollten, oder einen Angriff zulassen, den die HTML SQL Injection-Prüfung sonst blockiert hätte.

Zu berücksichtigende Punkte:

- Der Wertausdruck ist ein optionales Argument. Ein Feldname hat möglicherweise keinen Wertausdruck.

- Ein Feldname kann an Ausdrücke mit mehreren Werten gebunden werden.

- Wertausdrücken muss ein Werttyp zugewiesen werden. Der SQL-Werttyp kann sein: 1) Schlüsselwort, 2) SpecialString oder 3) WildChar.

- Sie können mehrere Entspannungsregeln pro Feldname/URL-Kombination festlegen.

Verwenden der Befehlszeile zum Konfigurieren der SQL Injection Check

So konfigurieren Sie SQL Injection-Aktionen und andere Parameter mithilfe der Befehlszeile:

In der Befehlszeilenschnittstelle können Sie entweder den Befehl set appfw profile oder den Befehl add appfw profile verwenden, um den SQL Injection-Schutz zu konfigurieren. Sie können die Block-, Learn-, Log-Aktionen und Statistiken aktivieren und angeben, ob Sie die in SQL Injection-Angriffszeichenfolgen verwendeten Sonderzeichen transformieren möchten, um den Angriff zu deaktivieren. Wählen Sie den Typ des SQL-Angriffsmusters (Schlüsselwörter, Platzhalterzeichen, spezielle Zeichenfolgen) aus, den Sie in den Payloads erkennen möchten, und geben Sie an, ob die Web App Firewall auch die Anforderungskopfzeilen auf Verletzungen von SQL Injection überprüfen soll. Verwenden Sie den Befehl unset appfw profile, um die konfigurierten Einstellungen auf ihre Standardeinstellungen zurückzusetzen. Jeder der folgenden Befehle legt nur einen Parameter fest, aber Sie können mehrere Parameter in einen einzelnen Befehl aufnehmen:

- legen Sie das Anwendungs-Firewall-Profil fest “Parameterbeschreibungen unten auf der Seite. “

<name> -SQLInjectionAction (([block] [learn] [log] [stats]) | [none])- legen Sie das Anwendungs-Firewall-Profil fest “Parameterbeschreibungen unten auf der Seite. “

<name> -SQLInjectionTransformSpecialChars (**ON** | OFF)- legen Sie das Anwendungs-Firewall-Profil fest “Parameterbeschreibungen unten auf der Seite. “

<name> -**SQLInjectionCheckSQLWildChars** (**ON** |**OFF**)- legen Sie das Anwendungs-Firewall-Profil fest “Parameterbeschreibungen unten auf der Seite. “

**<name> -**SQLInjectionType** ([**SQLKeyword**] | [**SQLSplChar**] | [**SQLSplCharANDKeyword**] | [**SQLSplCharORKeyword**])- legen Sie das Anwendungs-Firewall-Profil fest “Parameterbeschreibungen unten auf der Seite. “

<name> -**SQLInjectionParseComments** ([**checkall**] | [**ansi|nested**] | [**ansinested**])- **legen Sie das Anwendungs-Firewall-Profil fest “Parameterbeschreibungen unten auf der Seite. “

-

<name> -CheckRequestHeaders (ON | OFF)Parameterbeschreibungen unten auf der Seite. -

<name> - CheckRequestQueryNonHtml (ON | OFF)Parameterbeschreibungen unten auf der Seite.

So konfigurieren Sie eine SQL Injection-Entspannungsregel mit der Befehlszeilenschnittstelle

Verwenden Sie den Befehl bind oder unbind, um die Bindung wie folgt hinzuzufügen oder zu löschen:

-

bind appfw profile <name> -SQLInjection <String> [isRegex(REGEX| NOTREGE)] <formActionURL> [-location <location>] [-valueType (Keywor|SpecialString|Wildchar) [<valueExpression>][-isValueRegex (REGEX | NOTREGEX) ]] -

unbind appfw profile <name> -SQLInjection <String> <formActionURL> [-location <location>] [-valueTyp (Keyword|SpecialString|Wildchar) [<valueExpression>]]

Hinweis:

Sie können die Liste der SQL-Schlüsselwörter aus dem Inhalt der Standardsignaturdatei finden, indem Sie das View-Signaturobjekt anzeigen, das eine Liste von SQL-Schlüsselwörtern und SQL-Sonderzeichen enthält.

Verwenden der GUI zum Konfigurieren der SQL Injection Security Check

In der GUI können Sie die Sicherheitsüberprüfung von SQL Injection im Bereich für das mit Ihrer Anwendung verknüpfte Profil konfigurieren.

So konfigurieren oder ändern Sie die SQL Injection-Prüfung mit der GUI

- Navigieren Sie zu Application Firewall > Profile, markieren Sie das Zielprofil und klicken Sie auf Bearbeiten.

- Klicken Sie im Bereich Erweiterte Einstellungen auf Sicherheitschecks.

In der Tabelle zur Sicherheitsüberprüfung werden die aktuell konfigurierten Aktionseinstellungen für alle Sicherheitsüberprüfungen angezeigt. Sie haben 2 Möglichkeiten für die Konfiguration:

a. Wenn Sie Block-, Log-, Statistiken- und Lernaktionen für HTML SQL Injection aktivieren oder deaktivieren möchten, können Sie die Kontrollkästchen in der Tabelle aktivieren oder deaktivieren, auf OKklicken und dann auf Speichern und Schließen klicken, um den Bereich Sicherheitsprüfung zu schließen.

b. Wenn Sie weitere Optionen für diese Sicherheitsprüfung konfigurieren möchten, doppelklicken Sie auf HTML SQL Injection oder wählen Sie die Zeile aus und klicken Sie auf Aktionseinstellungen, um die folgenden Optionen anzuzeigen:

SQL-Sonderzeichentransformieren —Transformieren Sie alle SQL-Sonderzeichen in der Anforderung.

Suchen Sie nach SQL-Platzhalterzeichen— Betrachten Sie SQL-Platzhalterzeichen in der Payload als Angriffsmuster.

Überprüfen Sie die Anforderung mit—Type der SQL-Einschleusung (SqlKeyword, SqlSplChar, SqlSplcharandKeyword oder SqlSplcharorKeyword), die überprüft werden soll.

SQL Comments Handling— Art der zu prüfenden Kommentare (Alle Kommentare prüfen, ANSI, Verschachtelt oder ANSI/verschachtelt).

Nachdem Sie eine der obigen Einstellungen geändert haben, klicken Sie auf OK, um die Änderungen zu speichern und zur Tabelle Sicherheitsüberprüfungen zurückzukehren. Sie können bei Bedarf weitere Sicherheitsprüfungen konfigurieren. Klicken Sie auf OK, um alle Änderungen zu speichern, die Sie im Abschnitt Sicherheitsüberprüfungen vorgenommen haben, und klicken Sie dann auf Speichern und schließen, um den Bereich Sicherheitsüberprüfung zu schließen.

So konfigurieren Sie eine Regel zur Entspannung von SQL Injection über die GUI

- Navigieren Sie zu Application Firewall > Profile, markieren Sie das Zielprofil und klicken Sie auf Bearbeiten.

- Klicken Sie im Bereich Erweiterte Einstellungen auf Relaxationsregeln.

- Doppelklicken Sie in der Tabelle Entspannungsregeln auf den Eintrag “ HTML SQL Injection “ oder wählen Sie ihn aus und klicken Sie auf Bearbeiten.

- Führen Sie im Dialogfeld “Entspannungsregeln für HTML SQL Injection “ Vorgänge zum Hinzufügen, Bearbeiten, Löschen, Aktivieren oder Deaktivieren für Entspannungsregeln aus.

Hinweis

Wenn Sie eine neue Regel hinzufügen, wird das Feld Wertausdruck nur angezeigt, wenn Sie im Feld Werttyp die Option Schlüsselwort oder SpecialString oder WildChar auswählen.

So verwalten Sie Regeln zur Entspannung von SQL-Einschleusung mit dem Visualizer

Um eine konsolidierte Ansicht aller Relaxationsregeln zu erhalten, können Sie die Zeile HTML SQL Injection markieren und auf Visualizer klicken. Der Visualizer für bereitgestellte Relaxationen bietet Ihnen die Möglichkeit, eine neue Regel hinzuzufügen oder eine bestehende zu bearbeiten. Sie können auch eine Gruppe von Regeln aktivieren oder deaktivieren, indem Sie einen Knoten auswählen und auf die entsprechenden Schaltflächen im Relaxationsvisualizer klicken.

Anzeigen oder Anpassen von Einschleusungsmustern über die grafische Benutzeroberfläche

Sie können die GUI verwenden, um die Einschleusungsmuster anzuzeigen oder anzupassen.

Die Standard-SQL-Muster sind in der Standardsignaturdatei angegeben. Wenn Sie kein Signaturobjekt an Ihr Profil binden, werden die im Standardsignaturobjekt angegebenen Standard-Injection-Pattern vom Profil für die Verarbeitung der Sicherheitsprüfung des Befehls verwendet. Die im Standardsignaturobjekt angegebenen Regeln und Muster sind schreibgeschützt. Sie können sie nicht bearbeiten oder ändern. Wenn Sie diese Muster ändern oder ändern möchten, erstellen Sie eine Kopie des Standardobjekts sSignatures, um ein benutzerdefiniertes Signaturobjekt zu erstellen. Nehmen Sie Änderungen an den Befehlseinschleusungsmustern im neuen benutzerdefinierten Signaturobjekt vor und verwenden Sie dieses Signaturobjekt in Ihrem Profil, das den Datenverkehr verarbeitet, für den Sie diese benutzerdefinierten Muster verwenden möchten.

Weitere Informationen finden Sie unter Signaturen

So zeigen Sie die Standard-Einschleusungsmuster mit der GUI an:

-

Navigieren Sie zu Application Firewall > Signaturen, wählen Sie *Standardsignaturenaus und klicken Sie auf Bearbeiten.

-

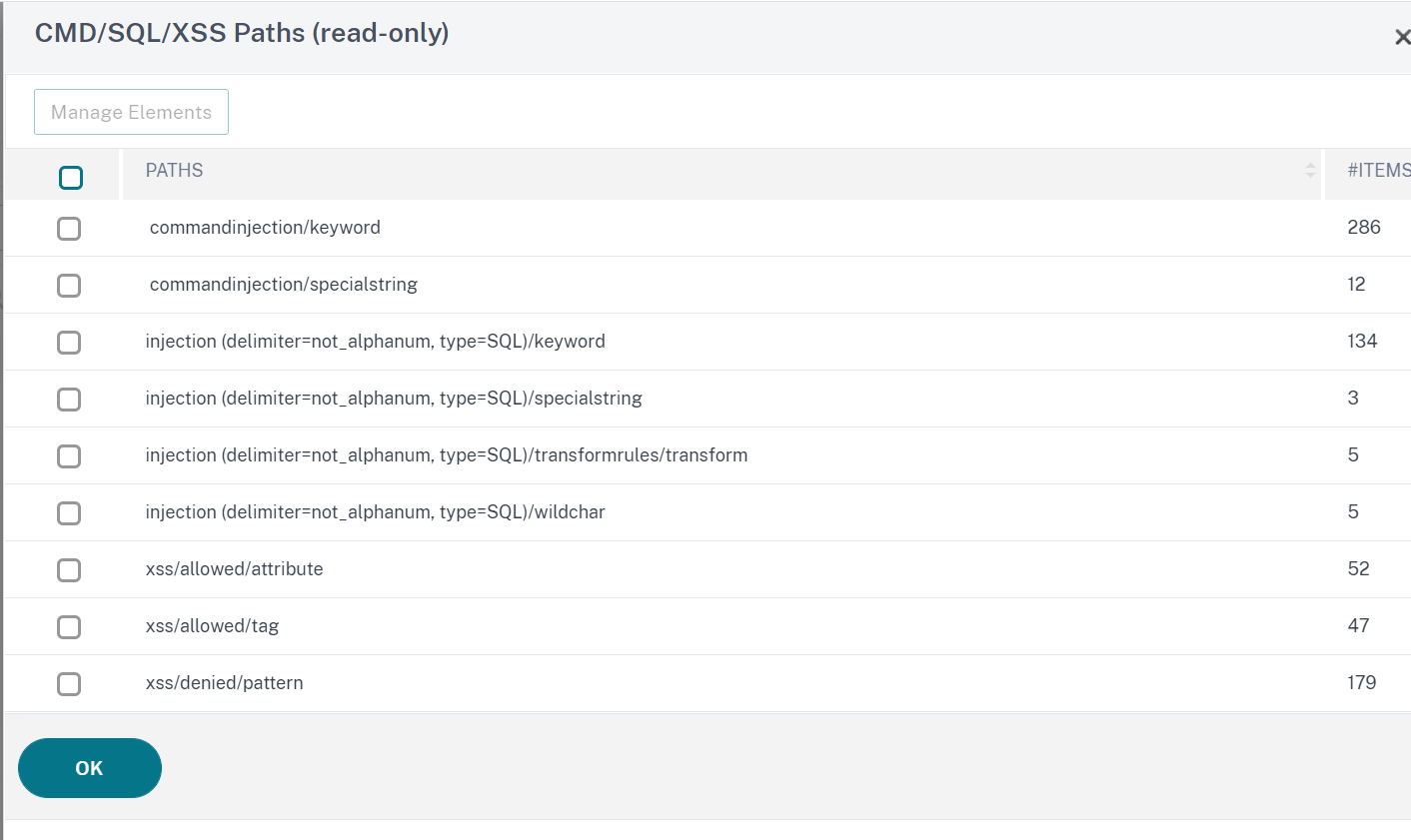

Klicken Sie auf CMD/SQL/XSS-Muster verwalten. Die Tabelle SQL/Cross-Site-Skriptpfade verwalten zeigt Muster in Bezug auf CMD/SQL/XS-Einschleusung:

- Wählen Sie eine Zeile aus und klicken Sie auf Elemente verwalten, um die entsprechenden Einschleusungsmuster (Schlüsselwörter, spezielle Zeichenfolgen, Transformationsregeln oder die Platzhalterzeichen) anzuzeigen, die von der Injection-Prüfung des Befehls Web App Firewall verwendet werden.

Verwenden der Lernfunktion mit der SQL Injection Check

Wenn die Lernaktion aktiviert ist, überwacht die Web App Firewall Learning Engine den Datenverkehr und lernt die ausgelösten Verstöße. Sie können diese gelernten Regeln regelmäßig überprüfen. Nach entsprechender Prüfung können Sie die gelernte Regel als eine Relaxierungsregel für SQL-Einschleusung bereitstellen.

SQL Injection Learning Enhancement— Eine Lernerweiterung für die Web App Firewall wurde in Version 11.0 der NetScaler Software eingeführt. Um eine feinkörnige SQL Injection-Entspannung bereitzustellen, bietet die Web App Firewall feinkörniges SQL Injection-Lernen. Die Lern-Engine gibt Empfehlungen bezüglich des beobachteten Werttyps (Schlüsselwort, SpecialString, Wildchar) und des entsprechenden Value-Ausdrucks, der in den Eingabefeldern beobachtet wird. Zusätzlich zur Überprüfung der blockierten Anforderungen, um festzustellen, ob die aktuelle Regel zu restriktiv ist und gelockert werden muss, können Sie die von der Lern-Engine generierten Regeln überprüfen, um festzustellen, welcher Werttyp und welcher Werteausdruck Verstöße auslösen und in den Relaxationsregeln behandelt werden müssen.

Wichtig!

Die Lern-Engine der Web App Firewall kann nur die ersten 128 Byte des Namens unterscheiden. Wenn ein Formular mehrere Felder mit Namen enthält, die für die ersten 128 Bytes übereinstimmen, kann die Lern-Engine möglicherweise nicht zwischen ihnen unterscheiden. In ähnlicher Weise kann die bereitgestellte Relaxationsregel versehentlich alle Felder von der SQL Injection Inspektion entspannen.

Hinweis Um das SQL zu Bypass, indem Sie den User-Agent-Header einchecken, verwenden Sie die folgende Entspannungsregel:

bind appfw profile your_profile_name -SQLInjection User-Agent " .*" -location HEADER

So zeigen Sie gelernte Daten mit der Befehlszeilenschnittstelle an oder verwenden

Geben Sie an der Eingabeaufforderung einen der folgenden Befehle ein:

show appfw learningdata <profilename> SQLInjectionrm appfw learningdata <profilename> -SQLInjection <string> <formActionURL> [<location>] [<valueType> <valueExpression>]export appfw learningdata <profilename> SQLInjection

So zeigen Sie erlernte Daten mit der GUI an oder verwenden sie

-

Navigieren Sie zu Application Firewall > Profile, markieren Sie das Zielprofil und klicken Sie auf Bearbeiten.

-

Klicken Sie im Bereich “Erweiterte Einstellungen “ auf Gelernte Regeln. Sie können den Eintrag HTML SQL Injection in der Tabelle Gelernte Regeln auswählen und darauf doppelklicken, um auf die erlernten Regeln zuzugreifen. Sie können die erlernten Regeln bereitstellen oder eine Regel bearbeiten, bevor Sie sie als Entspannungsregel bereitstellen. Um eine Regel zu verwerfen, können Sie sie auswählen und auf die Schaltfläche Überspringen klicken. Sie können jeweils nur eine Regel bearbeiten, aber Sie können mehrere Regeln zum Bereitstellen oder Überspringen auswählen.

Sie haben auch die Möglichkeit, eine zusammengefasste Ansicht der gelernten Entspannungen anzuzeigen, indem Sie den Eintrag HTML SQL Injection in der Tabelle Learned Rules auswählen und auf Visualizer klicken, um eine konsolidierte Ansicht aller gelernten Verletzungen zu erhalten. Der Visualizer macht es einfach, die erlernten Regeln zu verwalten. Es bietet eine umfassende Ansicht der Daten auf einem Bildschirm und erleichtert das Ergreifen einer Gruppe von Regeln mit einem Klick. Der größte Vorteil des Visualizers besteht darin, dass reguläre Ausdrücke empfohlen werden, um mehrere Regeln zu konsolidieren. Sie können eine Teilmenge dieser Regeln basierend auf dem Trennzeichen und der Aktions-URL auswählen. Sie können 25, 50 oder 75 Regeln im Visualizer anzeigen, indem Sie die Zahl aus einer Dropdown-Liste auswählen. Der Visualizer für erlernte Regeln bietet die Möglichkeit, die Regeln zu bearbeiten und als Entspannungen einzusetzen. Oder Sie können die Regeln überspringen, um sie zu ignorieren.

Verwenden der Protokollfunktion mit der SQL Injection Check

Wenn die Protokollaktion aktiviert ist, werden die Verletzungen der Sicherheitsüberprüfung von HTML SQL Injection als APPFW_SQL-Verletzungen im Überwachungsprotokoll protokolliert. Die Web App Firewall unterstützt sowohl native als auch CEF-Protokollformate. Sie können die Protokolle auch an einen Remote-Syslog-Server senden.

So greifen Sie mit der Befehlszeile auf die Protokollmeldungen zu

Wechseln Sie zur Shell und schließen Sie die ns.logs im Ordner /var/log/, um auf die Protokollmeldungen zuzugreifen, die sich auf die SQL Injection-Verstöße beziehen:

> Shell

# tail -f /var/log/ns.log | grep APPFW_SQL

Beispiel für eine HTML SQL Injection-Protokollmeldung, wenn die Anforderung transformiert wird

Jun 26 21:08:41 <local0.info> 10.217.31.98 CEF:0|Citrix|NetScaler|NS11.0|APPFW|APPFW_SQL|6|src=10.217.253.62 geolocation=Unknown spt=54001 method=GET request=http://aaron.stratum8.net/FFC/login.php?login_name=%27+or&passwd=and+%3B&drinking_pref=on&text_area=select+*+from+%5C+%3B&loginButton=ClickToLogin&as_sfid=AAAAAAXjnGN5gLH-hvhTOpIySEIqES7BjFRs5Mq0fwPp-3ZHDi5yWlRWByj0cVbMyy-Ens2vaaiULKOcUri4OD4kbXWwSY5s7I3QkDsrvIgCYMC9BMvBwY2wbNcSqCwk52lfE0k%3D&as_fid=feeec8758b41740eedeeb6b35b85dfd3d5def30c msg= Special characters seen in fields cn1=74 cn2=762 cs1=pr_ffc cs2=PPE1 cs3=9ztIlf9p1H7p6Xtzn6NMygTv/QM0002 cs4=ALERT cs5=2015 act=transformed

<!--NeedCopy-->

Beispiel für eine HTML SQL Injection-Protokollmeldung, wenn die Post-Anforderung blockiert ist

Jun 26 21:30:34 <local0.info> 10.217.31.98 CEF:0|Citrix|NetScaler|NS11.0|APPFW|APPFW_SQL|6|src=10.217.253.62 geolocation=Unknown spt=9459 method=POST request=http://aaron.stratum8.net/FFC/login_post.php msg=SQL Keyword check failed for field text_area="(')" cn1=78 cn2=834 cs1=pr_ffc cs2=PPE1 cs3=eVJMMPtZ2XgylGrHjkx3rZLfBCI0002 cs4=ALERT cs5=2015 act=blocked

<!--NeedCopy-->

Hinweis

Im Rahmen der Streaming-Änderungen in 10.5.e Builds (Enhancement Builds) und 11.0 Build on wards verarbeiten wir die Eingabedaten jetzt in Blöcken. RegEx Pattern-Matching ist jetzt für zusammenhängende Zeichenfolgen auf 4K beschränkt. Mit dieser Änderung können die SQL-Verstoßprotokollmeldungen andere Informationen im Vergleich zu früheren Builds enthalten. Das Schlüsselwort und das Sonderzeichen in der Eingabe können durch viele Bytes getrennt werden. Wir behalten nun den Überblick über die SQL-Schlüsselwörter und spezielle Zeichenfolgen bei der Verarbeitung der Daten, anstatt den gesamten Eingabewert zu puffern. Zusätzlich zum Feldnamen enthält die Protokollnachricht jetzt das SQL-Schlüsselwort oder das SQL-Sonderzeichen oder sowohl das SQL-Schlüsselwort als auch das SQL-Sonderzeichen, wie in der konfigurierten Einstellung festgelegt. Der Rest der Eingabe ist nicht mehr in der Protokollnachricht enthalten, wie im folgenden Beispiel gezeigt:

Beispiel:

Wenn die Web App Firewall die SQL-Verletzung erkennt, wird in 10.5 möglicherweise die gesamte Eingabezeichenfolge in die Protokollmeldung aufgenommen, wie unten dargestellt:

SQL Keyword check failed for field text=\"select a name from testbed1;(;)\".*<blocked>In den Erweiterungs-Builds von 10.5.e, die anforderungsseitiges Streaming und ab Build 11.0, protokollieren wir nur den Feldnamen, das Schlüsselwort und das Sonderzeichen (falls zutreffend) in der Protokollnachricht, wie unten gezeigt:

SQL Keyword check failed for field **text="select(;)" <blocked>Diese Änderung gilt für Anfragen, die die Inhaltstypen application/x-www-form-urlencoded, multipart/form-data oder text/x-gwt-rpcenthalten. Protokollmeldungen, die während der Verarbeitung von JSON - oder XML-Nutzdaten generiert werden, sind von dieser Änderung nicht betroffen.

So greifen Sie mit der GUI auf die Protokollmeldungen zu

Die GUI enthält ein nützliches Tool (Syslog Viewer) zur Analyse der Logmeldungen. Sie haben mehrere Optionen für den Zugriff auf den Syslog Viewer:

- Navigieren Sie zu Application Firewall > Profile, wählen Sie das Zielprofil aus und klicken Sie auf Sicherheitsüberprüfungen. Markieren Sie die Zeile HTML SQL Injection, und klicken Sie auf Protokolle Wenn Sie direkt von der HTML-SQL-Einschleusung-Prüfung des Profils auf die Protokolle zugreifen, filtert die GUI die Protokollmeldungen heraus und zeigt nur die Protokolle an, die zu diesen Verstößen gegen die Sicherheitsüberprüfung gehören.

- Sie können auch auf den Syslog Viewer zugreifen, indem Sie zu NetScaler > System > Auditing navigieren. Klicken Sie im Abschnitt Audit-Meldungen auf den Link Syslog-Meldungen, um den Syslog Viewer anzuzeigen, in dem alle Protokollmeldungen einschließlich anderer Protokolle von Sicherheitsüberprüfungen angezeigt werden. Dies ist nützlich für das Debuggen, wenn während der Anforderungsverarbeitung mehrere Sicherheitsüberprüfungen ausgelöst werden können.

- Navigieren Sie zu Application Firewall > Richtlinien > Überwachung. Klicken Sie im Abschnitt Audit-Meldungen auf den Link Syslog-Meldungen, um den Syslog Viewer anzuzeigen, in dem alle Protokollmeldungen einschließlich anderer Protokolle von Sicherheitsüberprüfungen angezeigt werden.

Der HTML-basierte Syslog Viewer bietet verschiedene Filteroptionen, um nur die Protokollmeldungen auszuwählen, die für Sie von Interesse sind. Um Protokollmeldungen für die HTML-SQL-Einschleusung-Prüfung auszuwählen, filtern Sie, indem Sie APPFW in der Dropdownliste auswählen Optionen für Module. Die Liste Ereignistyp bietet eine Reihe von Optionen, um Ihre Auswahl weiter zu verfeinern. Wenn Sie beispielsweise das Kontrollkästchen APPFW_SQL aktivieren und auf die Schaltfläche Übernehmen klicken, werden im Syslog-Viewer nur Protokollmeldungen angezeigt, die zu den Verletzungen der SQL Injection-Sicherheitsüberprüfung gehören.

Wenn Sie den Cursor in die Zeile für eine bestimmte Protokollnachricht setzen, werden mehrere Optionen wie Modul, Ereignistyp, Ereignis-ID, Client-IP usw. unterhalb der Protokollmeldung angezeigt. Sie können eine dieser Optionen auswählen, um die entsprechenden Informationen in der Protokollmeldung hervorzuheben.

Die Funktion“Zum Bereitstellen klicken” ist nur in der GUI verfügbar. Sie können den Syslog-Viewer nicht nur zum Anzeigen der Protokolle verwenden, sondern auch zum Bereitstellen von Entspannungsregeln für HTML SQL Injection basierend auf den Protokollmeldungen für Verstöße gegen die Sicherheitsüberprüfung der Web App Firewall. Die Protokollmeldungen müssen für diesen Vorgang im CEF-Protokollformat vorliegen. Die Funktion zum Bereitstellen klicken ist nur für Protokollmeldungen verfügbar, die durch die Blockierung (oder nicht Blockierung) generiert wurden. Sie können keine Entspannungsregel für eine Protokollmeldung über den Transformationsvorgang bereitstellen.

Um eine Entspannungsregel aus dem Syslog Viewer bereitzustellen, wählen Sie die Protokollmeldung aus. In der oberen rechten Ecke des Kästchens Syslog Viewer der ausgewählten Zeile wird ein Kontrollkästchen angezeigt. Aktivieren Sie das Kontrollkästchen, und wählen Sie dann eine Option aus der Liste Aktion aus, um die Entspannungsregel bereitzustellen. “Bearbeiten und Bereitstellen”, “ Bereitstellen” und “ Alle bereitstellen “ sind als Aktionsoptionen verfügbar.

Die SQL-Einschleusung-Regeln, die mithilfe der Option “Zum Bereitstellen klicken” bereitgestellt werden, sind die Empfehlungen zur Feinkornentspannung nicht enthalten.

So verwenden Sie die Click-to-Deploy-Funktion in der GUI:

- Wählen Sie im Syslog Viewer in den Moduloptionen die Option Anwendungsfirewall aus.

- Wählen Sie APP_SQL als Ereignistyp aus, um die entsprechenden Protokollmeldungen zu filtern.

- Markieren Sie das Kontrollkästchen, um die auszubringende Regel zu identifizieren.

- Verwenden Sie die Dropdownliste Aktion mit Optionen, um die Entspannungsregel bereitzustellen.

- Stellen Sie sicher, dass die Regel im entsprechenden Abschnitt zur Entspannungsregel angezeigt wird.

Statistiken für die SQL Injection Verstöße

Wenn die Statistikaktion aktiviert ist, wird der Zähler für die SQL Injection-Prüfung inkrementiert, wenn die Web App Firewall Maßnahmen für diese Sicherheitsüberprüfung ergreift. Die Statistiken werden für Rate und Gesamtanzahl für Traffic, Verletzungen und Protokolle gesammelt. Die Größe eines Inkrements des Protokollzählers kann abhängig von den konfigurierten Einstellungen variieren. Wenn beispielsweise die Blockaktion aktiviert ist, erhöht die Anforderung für eine Seite, die 3 SQL-Einschleusung-Verletzungen enthält, den Statistikzähler um eins, da die Seite blockiert wird, sobald die erste Verletzung erkannt wird. Wenn der Block jedoch deaktiviert ist, erhöht die Verarbeitung derselben Anforderung den Statistikzähler für Verstöße und die Protokolle um drei, da jeder Verstoß eine separate Protokollnachricht generiert.

So zeigen Sie SQL Injection-Prüfstatistiken mit der Befehlszeile an:

Geben Sie in der Befehlszeile Folgendes ein:

sh appfw Statistiken

Verwenden Sie den folgenden Befehl, um Statistiken für ein bestimmtes Profil anzuzeigen:

> stat appfw profile <profile name>

So zeigen Sie HTML SQL Injection-Statistiken mit der GUI an

- Navigieren Sie zu System > Sicherheit > Anwendungsfirewall.

- Greifen Sie im rechten Bereich auf den Statistik-Link zu.

- Verwenden Sie die Bildlaufleiste, um die Statistiken über Verstöße und Protokolle von HTML SQL Injection anzuzeigen. Die Statistiktabelle enthält Echtzeitdaten und wird alle 7 Sekunden aktualisiert.

Highlights

Beachten Sie die folgenden Punkte zur Prüfung von SQL Injection:

- Integrierte Unterstützung für den Schutz von SQL Injection— Die NetScaler Web App Firewall schützt vor SQL Injection, indem sie eine Kombination aus SQL-Schlüsselwörtern und Sonderzeichen in den Formularparametern überwacht Alle SQL-Schlüsselwörter, Sonderzeichen, Platzhalterzeichen und Standardtransformationsregeln werden in der Datei /netscaler/default_custom_settings.xml angegeben.

- Anpassung: Sie können die Standardschlüsselwörter, Sonderzeichen, Platzhalterzeichen und Transformationsregeln ändern, um die Überprüfung der SQL-Sicherheitsprüfung an die spezifischen Anforderungen Ihrer Anwendung anzupassen. Erstellen Sie eine Kopie des Standardsignaturobjekts, ändern Sie vorhandene Einträge oder fügen Sie neue hinzu. Binden Sie dieses Signaturobjekt an Ihr Profil, um die benutzerdefinierte Konfiguration zu nutzen.

- Hybrides Sicherheitsmodell— Sowohl Signaturen als auch umfassender Sicherheitsschutz verwenden die SQL/Cross-Site-Scripting-Muster, die in dem Signaturobjekt angegeben sind, das an das Profil gebunden ist. Wenn kein Signaturobjekt an das Profil gebunden ist, werden die im Standardsignaturobjekt vorhandenen SQL/Cross-Site-Scripting-Muster verwendet.

-

Transform—Beachten Sie Folgendes über den Transformationsvorgang:

- Der Transformationsvorgang funktioniert unabhängig von den anderen SQL Injection-Aktionseinstellungen. Wenn die Transformation aktiviert ist und Block, Log, Statistiken und Lernen alle deaktiviert sind, werden SQL-Sonderzeichen transformiert.

- Wenn SQL Transformation aktiviert ist, werden Benutzeranfragen an die Back-End-Server gesendet, nachdem die SQL-Sonderzeichen im Nicht-Blockmodus transformiert wurden. Wenn die Blockaktion aktiviert ist, hat sie Vorrang vor der Transformationsaktion. Wenn der Einschleusungstyp als SQL-Sonderzeichen angegeben ist und der Block aktiviert ist, wird die Anforderung trotz der Transformationsaktion blockiert.

- Fine Grained Relaxation and Learning— Optimieren Sie die Entspannungsregel, um eine Teilmenge von SQL-Elementen aus der Sicherheitskontrolle zu entspannen, aber den Rest zu erkennen. Die Lern-Engine empfiehlt einen bestimmten Werttyp und Wertausdrücke basierend auf den beobachteten Daten.

- Zum Bereitstellen klicken— Wählen Sie eine oder mehrere SQL-Verletzungsprotokollmeldungen im Syslog-Viewer aus und stellen Sie sie als Entspannungsregeln bereit.

In diesem Artikel

- SQL Feinkörnige Entspannungen

- Verwenden der Befehlszeile zum Konfigurieren der SQL Injection Check

- Verwenden der GUI zum Konfigurieren der SQL Injection Security Check

- Anzeigen oder Anpassen von Einschleusungsmustern über die grafische Benutzeroberfläche

- Verwenden der Lernfunktion mit der SQL Injection Check

- Verwenden der Protokollfunktion mit der SQL Injection Check

- Statistiken für die SQL Injection Verstöße

- Highlights