-

Unterstützung des TLSv1.3-Protokolls wie in RFC 8446 definiert

-

Unterstützungsmatrix für Serverzertifikate auf der ADC-Appliance

-

Unterstützung für Intel Coleto SSL-Chip-basierte Plattformen

-

Unterstützung für Entrust nShield® HSM

-

Architektur im Überblick

-

-

Unterstützung für Thales Luna Network Hardwaresicherheitsmodul

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

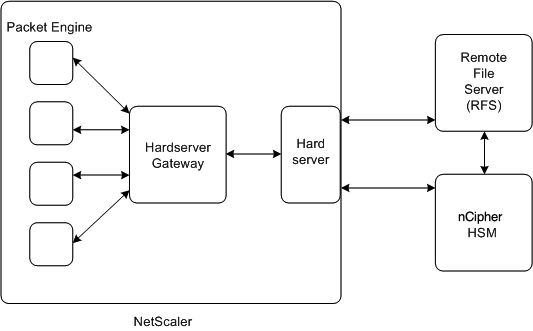

Architektur im Überblick

Die drei Entitäten, die Teil einer Citrix ADC-entrust Bereitstellung sind, sind ein Entrust NShield Connect-Modul, ein Remote-Dateiserver (RFS) und ein Citrix ADC.

Das Entrust nShield Connect ist ein an das Netzwerk angeschlossenes Hardwaresicherheitsmodul. Das RFS dient zur Konfiguration des HSM und zum Speichern der verschlüsselten Schlüsseldateien.

Hardserver, ein von Entrust bereitgestellter proprietärer Daemon, wird für die Kommunikation zwischen dem Client (ADC), dem Entrust HSM und der RFS verwendet. Es verwendet das IMPATH sichere Kommunikationsprotokoll. Ein Gateway-Daemon, genannt der Hardserver Gateway, wird verwendet, um zwischen der Citrix ADC Packet Engine und dem zu kommunizieren Hardserver.

Hinweis: Die Begriffe Entrust nShield Connect, Entrust HSM und HSM werden in dieser Dokumentation austauschbar verwendet.

Die folgende Abbildung veranschaulicht die Wechselwirkung zwischen den verschiedenen Komponenten.

In einer typischen Bereitstellung wird der RFS verwendet, um Schlüssel, die vom HSM generiert werden, sicher zu speichern. Nachdem die Schlüssel generiert wurden, können Sie sie sicher an den ADC übertragen und dann die GUI oder die Befehlszeile verwenden, um die Schlüssel in das HSM zu laden. Ein virtueller Server im ADC entschlüsselt mit Entrust den Clientschlüsselaustausch, um den SSL-Handshake abzuschließen. Danach werden alle SSL-Operationen auf dem ADC durchgeführt.

Hinweis: Die Begriffsschlüssel und Anwendungsschlüssel-Token werden in dieser Dokumentation austauschbar verwendet.

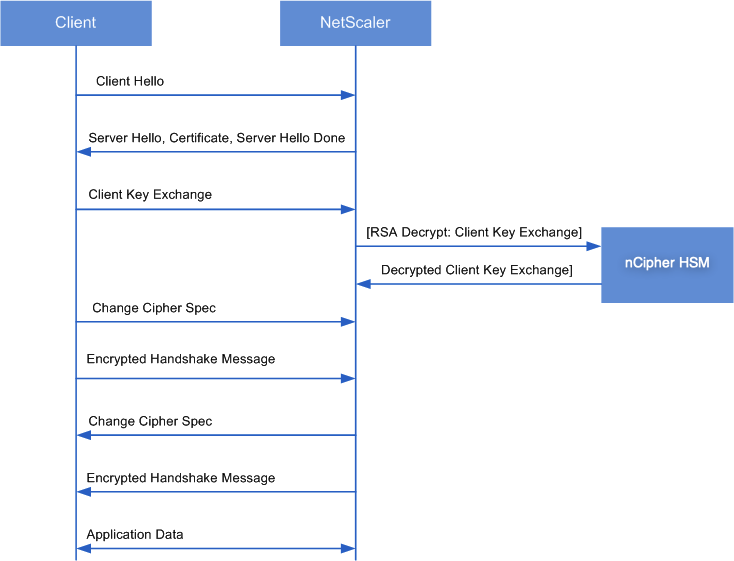

Die folgende Abbildung veranschaulicht den Paketfluss im SSL-Handshake mit dem Entrust HSM.

Abbildung 1. SSL-Handshake-Paket-Flow-Diagramm mit Citrix ADC unter Verwendung von Entrust HSM

Hinweis: Die Kommunikation zwischen dem ADC und dem HSM verwendet ein proprietäres Kommunikationsprotokoll von Entrust, das als IMPATH bezeichnet wird.

Teilen

Teilen

In diesem Artikel

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.