Bereitstellen von Citrix SD-WAN auf AWS-Außenposten

AWS Outposts ist ein vollständig verwalteter Service, der die AWS-Infrastruktur, AWS-Services, APIs und Tools praktisch jedem Rechenzentrum, Co-Location Space oder lokaler Einrichtung für ein konsistentes Hybrid-Cloud-Erlebnis bietet. AWS-Services wie Rechen-, Speicher-, Datenbank- und andere Services werden on-premises auf Outposts ausgeführt, und Sie können auf die gesamte Palette der in der Region verfügbaren AWS-Services zugreifen, um Ihre lokalen Anwendungen, die vertraute AWS-Services und -Tools

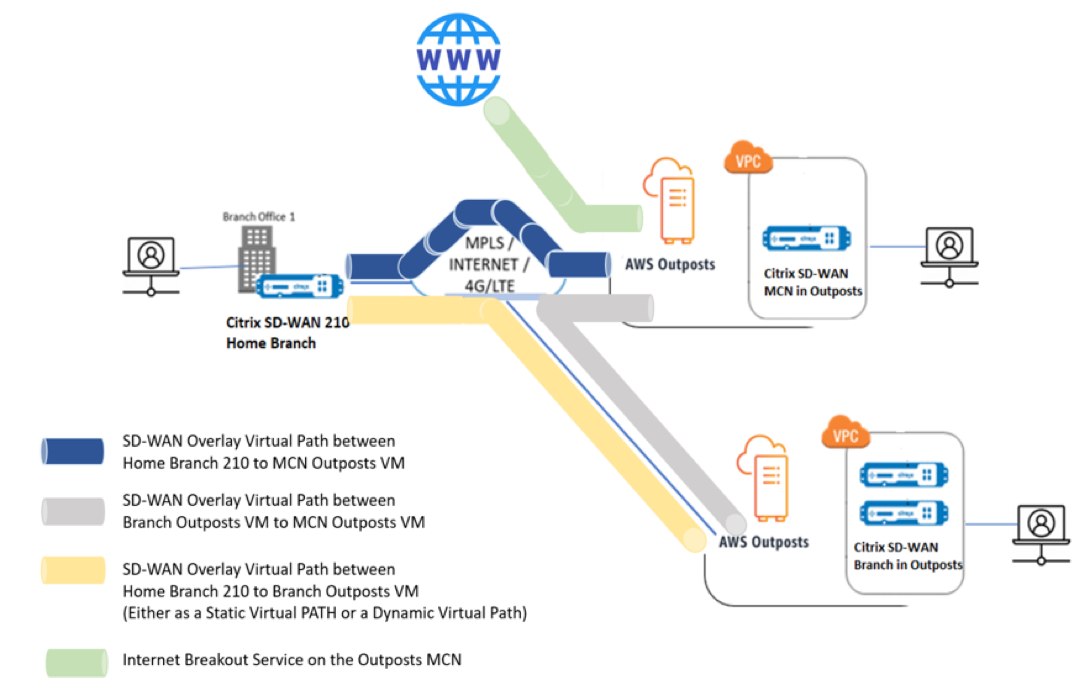

Mit der Hinzufügung von AWS Outposts zum AWS-Angebot können Citrix SD-WAN Kunden jetzt die Hybrid-Cloud-Lösung von Citrix SD-WAN verwenden, um AWS Outposts-Instances einfach mit ihrer bestehenden WAN-Infrastruktur zu verbinden. Mit dieser Integration können Kunden SD-WAN-Konnektivität von Zweigstellen zur AWS-Cloud und Outposts mithilfe von Citrix SD-WAN SD-WAN-Verwaltungstools verwalten.

- Eine BYOL-Lizenz für Citrix SD-WAN VPX

- Mindestens 40 GB Speicher für VPX und mindestens 200 GB für VPX-L-Konfiguration

- Verfügbarkeit von m5 & c5-Instances

- Ein paar elastische IPs (für WAN-Schnittstelle bzw. Management-Schnittstelle)

Hinweis

Sie könnten sich dafür entscheiden, die Verwaltungsschnittstelle nicht über eine öffentliche IP zu hosten.

Topologie/Netzwerkarchitektur der Lösungs

Im Folgenden finden Sie die Schritt-für-Schritt-Konfigurationsanleitung zur Bereitstellung einer SD-WAN-Appliance in AWS Outposts.

Voraussetzungen

- Melden Sie sich beim Outposts AWS-Konto an.

- Zugriff auf das Citrix SD-WAN AMI vom Marktplatz von AWS Outposts aus erhalten.

Hinweis

Alle im Konfigurationshandbuch enthaltenen Snapshots der AWS Outpost-Konsole werden mit der von AWS eingeführten neuen Konsole erstellt und sehen möglicherweise nicht genau gleich aus, wenn eine Legacy-Benutzeroberfläche ausgewählt wird.

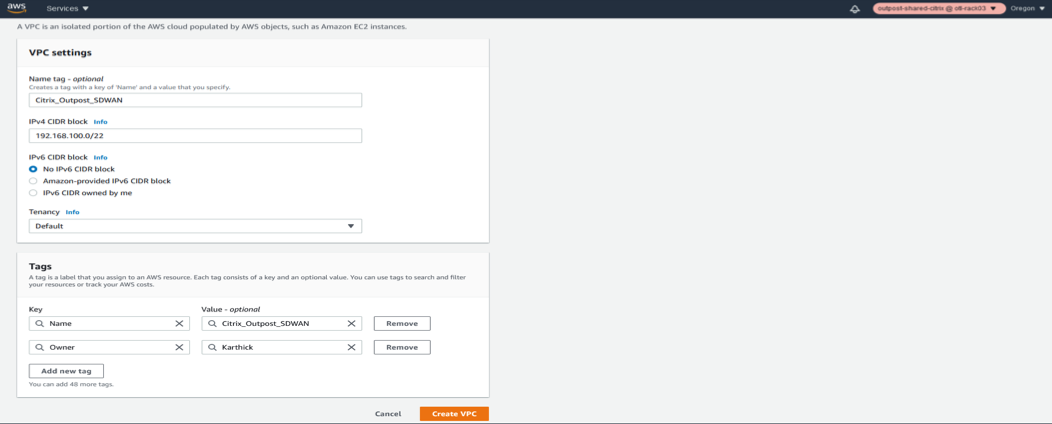

Erstellung von VPC auf Outposts für Citrix SD-WAN Appliance (Typ VPXL)

- Stellen Sie einen CIDR-Block für die AWS Outpost VPC bereit. Für diese Konfiguration verwenden wir einen CIDR von 192.168.100.0/22.

- Belassen Sie alle anderen Attribute als Standard.

-

Geben Sie die Tag-Namen nach Bedarf an, um die Appliance aus der Instanzliste für die Zukunft zu identifizieren.

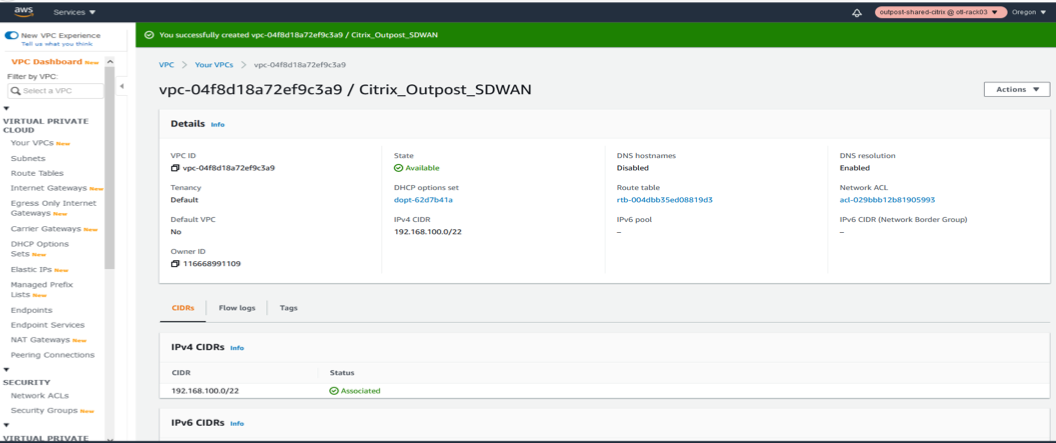

- Stellen Sie sicher, dass die VPC erstellt wurde und die IPv4-CIDR-Details aktualisiert wurden und eine VPC-ID für die erstellte Ressource erhalten wird.

-

Der Status sollte verknüpftsein.

-

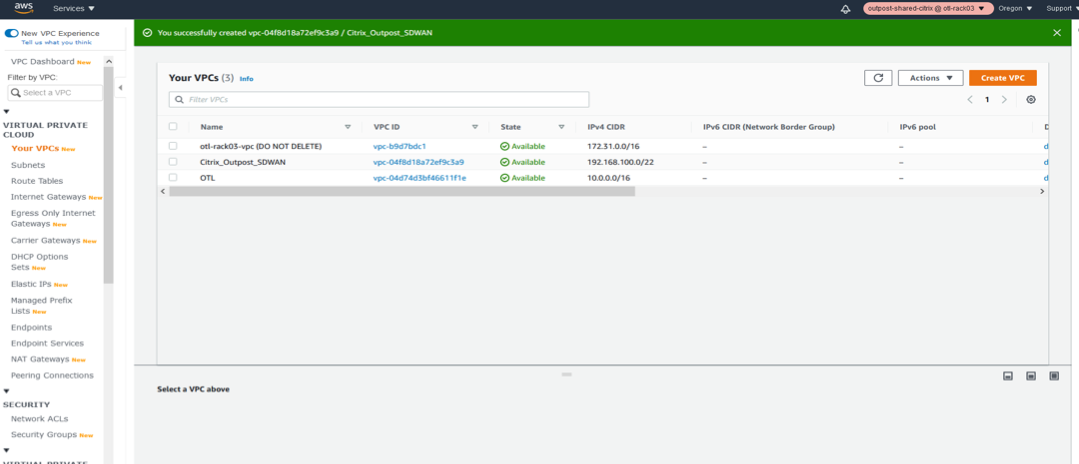

Sobald die VPC erstellt wurde, sollte die VPC-Liste die neue VPC anzeigen, die mit den CIDR-Details im Abschnitt Your VPCs des VPC Outposts Service erstellt wurde.

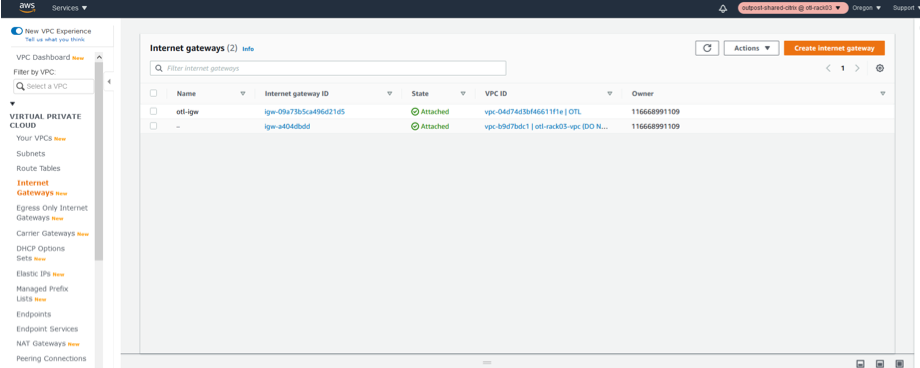

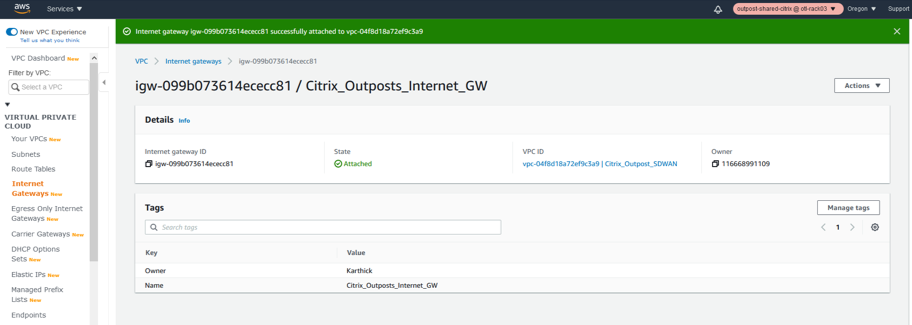

Erstellung von Internet Gateway und Associate zu VPC (Internetzugang für WAN und MANAGEMENT-Schnittstelle von SD-WAN)

Das Internet Gateway wurde für die SD-WAN VPC erstellt, um sicherzustellen, dass wir die Verwaltungskonnektivität über das Internet und auch für den WAN-Link der SD-WAN-Appliance haben, um den virtuellen Pfad über das Internet bilden zu können (Da die Azure-Instanz eine Internetverbindung hostet)

-

Wir erstellen eine einzige Internet Gateway-Instanz für die VPC mithilfe des Abschnitts „Internet Gateways“ des VPC Outpost-Service.

-

Klicken Sie auf Internet-Gateway erstellen.

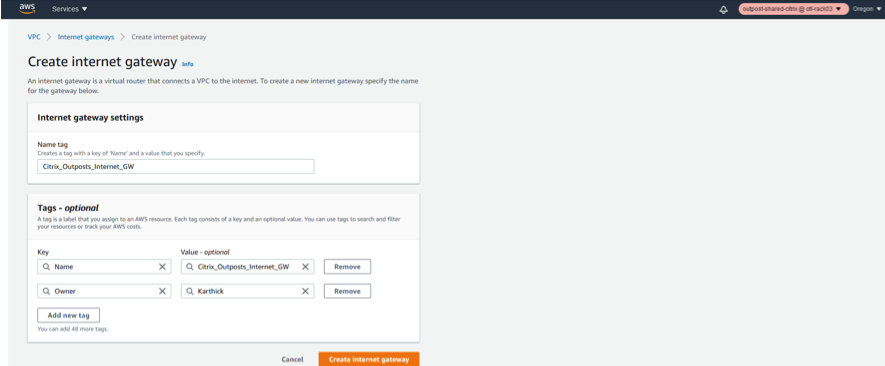

Erstellen Sie das Internet-Gateway für die VPC

-

Das Internet-Gateway ist nur eine Ressourcenerstellung und muss nicht speziell konfiguriert werden. Stellen Sie bei Bedarf sicher, dass Sie das Namensschild und die relevanten Ressourcen-Tags konfigurieren, um in Zukunft nach der Ressource unter den IGWs in der Liste zu suchen.

-

Klicken Sie auf Internet-Gateway erstellen.

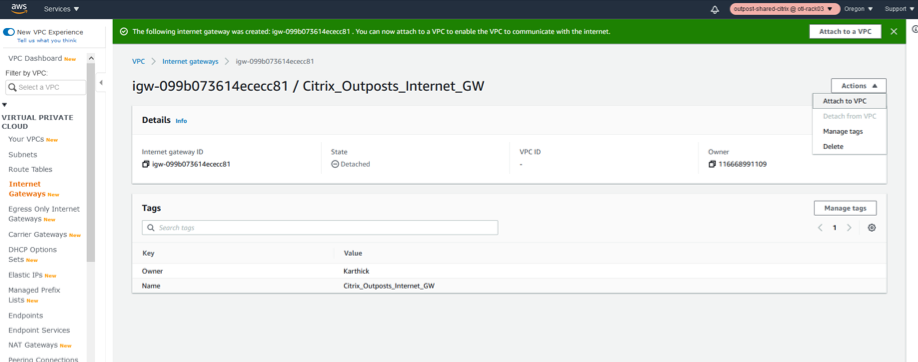

Sobald das Internet Gateway erstellt ist, verknüpfen Sie das Internet-Gateway einer bestimmten VPC, die wir gerade erstellt haben.

-

Klicken Sie auf die IGW-Ressource und wählen Sie im Aktionsfeld Anhängen an VPCaus.

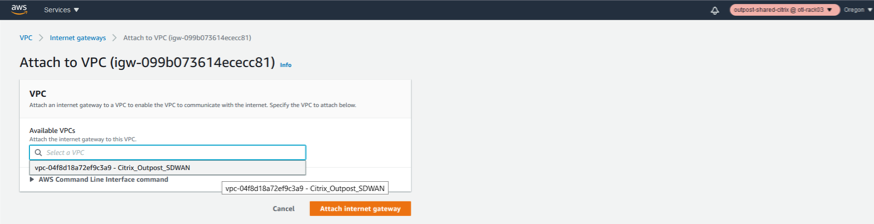

- Sobald auf die Option „An VPC anhängen“ geklickt wurde, wählen Sie die in Schritt 1 erstellte VPC aus, die für das SD-WAN gilt.

- Klicken Sie auf die Dropdown-Liste Available VPC und wählen Sie die erstellte SD-WAN VPC aus.

- Klicken Sie auf Internet-Gateway anhängen

Verknüpfen Sie die VPC mit dem Internet-Gateway

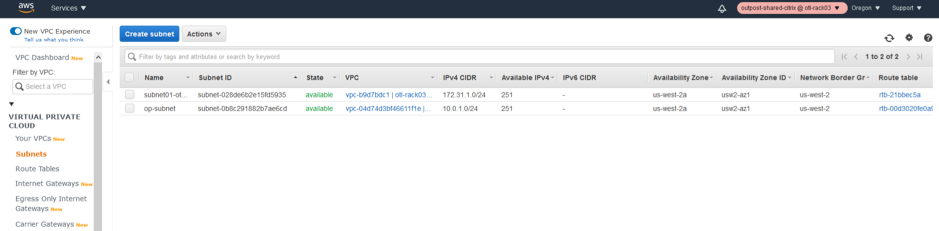

Erstellung von LAN-, WAN- und MGMT-Subnetzen für Citrix SD-WAN VPXL-Appliance

Die eigenständige SD-WAN-Appliance hostet im Allgemeinen 3 Schnittstellen.

- Management-Schnittstelle

- LAN-Schnittstelle

- WAN-Schnittstelle

Die Reihenfolge der Zuordnung der Schnittstellen ist ebenfalls wichtig und die erste verknüpfte Schnittstelle ist die Verwaltung, gefolgt von LAN und dann dem WAN-Subnetz.

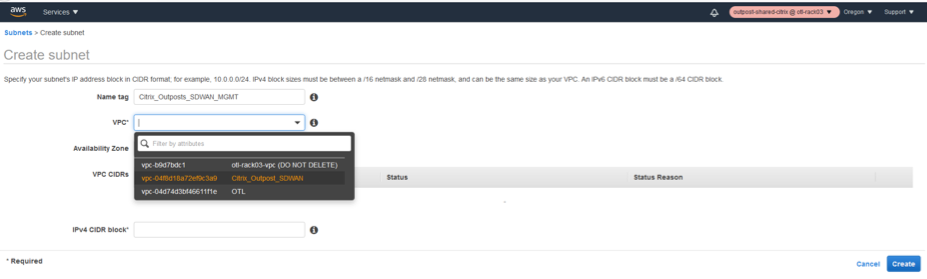

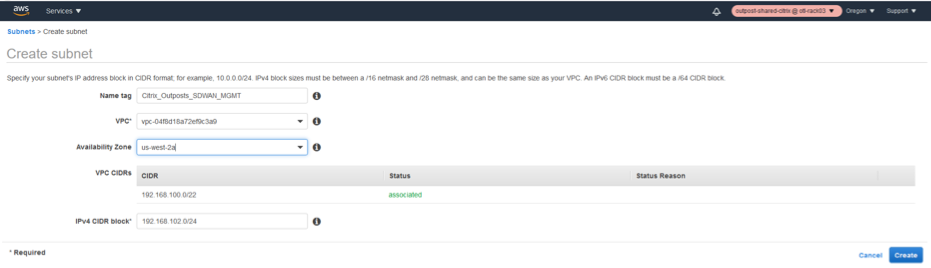

Management-Subnetz

- Klicken Sie unter VPC auf Subnets

- Klicken Sie auf Subnetz erstellen

- Wählen Sie im Fenster zur Susterstellung die für SD-WAN erstellte VPC wie in Schritt 1 und assoziieren aus.

- Wählen Sie eine beliebige Verfügbarkeitszone Ihrer Wahl aus.

- Stellen Sie der Verwaltungsschnittstelle ein Subnetzpräfix aus der VPC CIDR zur Verfügung.

- Für dieses Konfigurationshandbuch wird die Verwaltungsschnittstelle mit 192.168.102.0/24 konfiguriert.

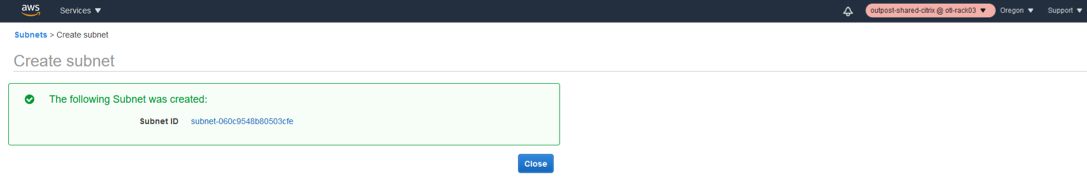

- Klicken Sie auf Erstellen.

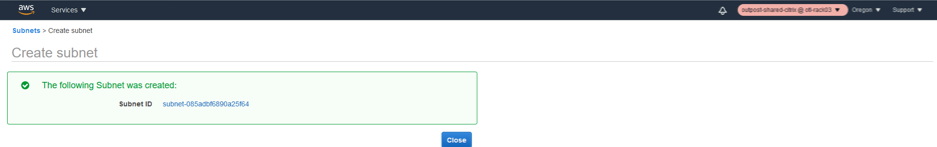

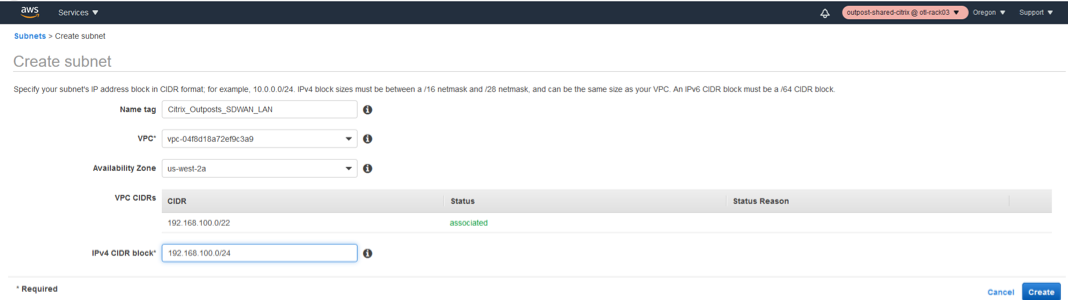

LAN-Subnetz

- Wählen Sie im Fenster zur Susterstellung die für SD-WAN erstellte VPC wie in Schritt 1 und assoziieren aus.

- Wählen Sie eine beliebige Verfügbarkeitszone Ihrer Wahl aus.

- Stellen Sie der LAN-Schnittstelle ein Subnetzpräfix aus der VPC CIDR zur Verfügung.

- Für diesen Konfigurationshandbuch wird das LAN-Interface mit 192.168.100.0/24 konfiguriert.

-

Klicken Sie auf Erstellen.

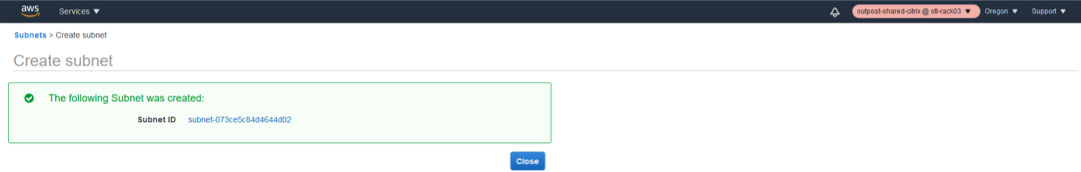

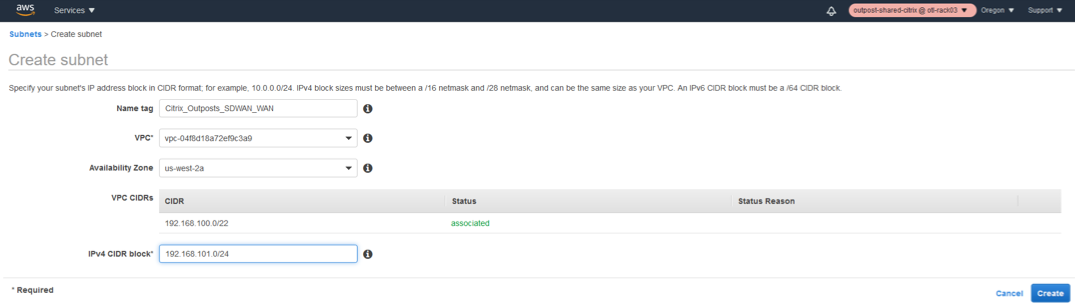

WAN-Subnetz

- Wählen Sie im Fenster zur Susterstellung die für SD-WAN erstellte VPC wie in Schritt 1 und assoziieren aus.

- Wählen Sie eine beliebige Verfügbarkeitszone Ihrer Wahl aus.

- Stellen Sie der LAN-Schnittstelle ein Subnetzpräfix aus der VPC CIDR zur Verfügung.

- Für diesen Konfigurationshandbuch wird die WAN-Schnittstelle mit 192.168.101.0/24 konfiguriert.

-

Klicken Sie auf Erstellen.

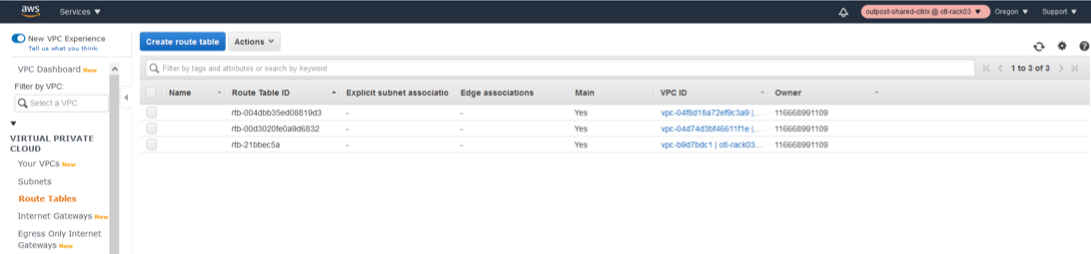

Definieren von Routingabellen für das LAN/WAN/MGMT Subnet

Routing-Tabellen sind hilfreich, um Routing für jedes Subnetz zu bezeichnen, und wir müssen die Routing-Tabellen für die Management- und WAN-Tabelle erstellen, damit der Internetzugang und die anderen zugehörigen Routen mit dem konfigurierten Internet-Gateway konfiguriert werden können.

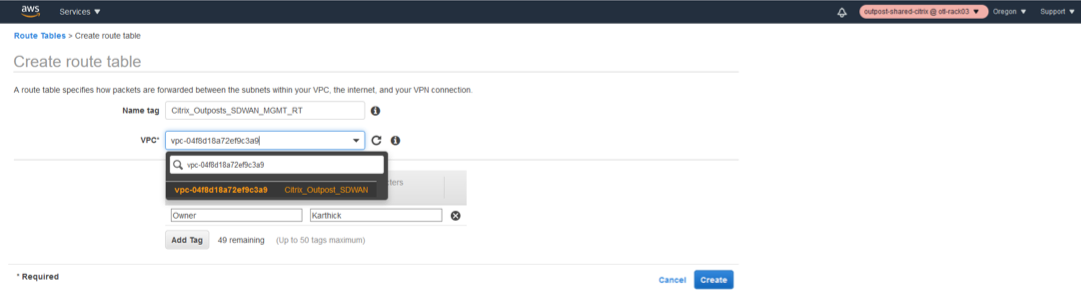

Routing-Tabelle für Management-Sub

- Klicken Sie unter VPC auf Routingabellen.

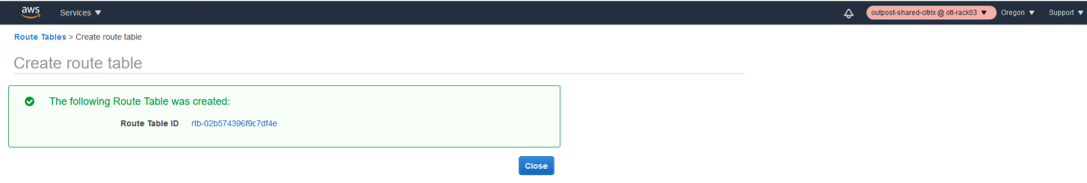

- Klicken Sie auf Routingtable erstellen.

- Wählen Sie die VPC aus, die in Schritt 1 für SD-WAN erstellt wurde.

- Klicken Sie auf Erstellen.

-

Erstellen Sie die Management-Routing-Tabelle.

-

Ordnen Sie die VPC der Management-Routing-Tabelle zu.

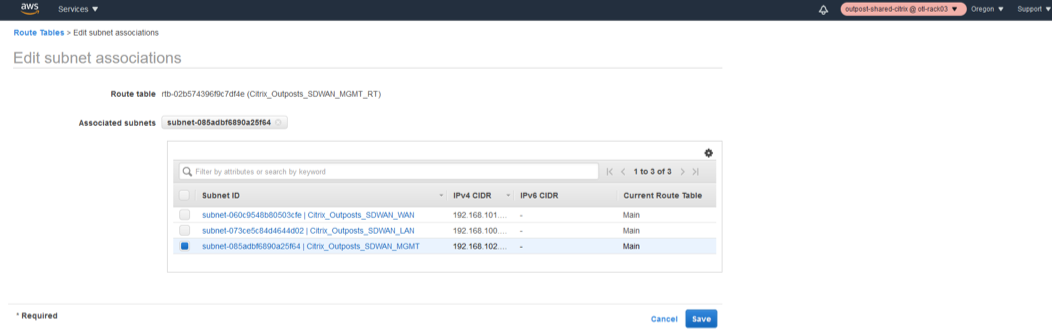

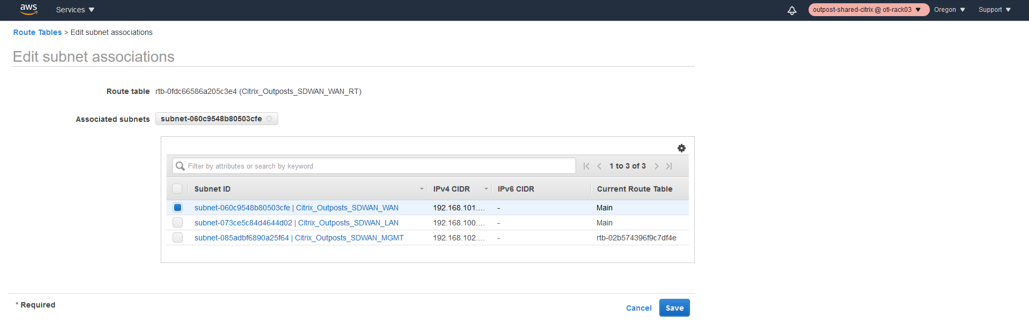

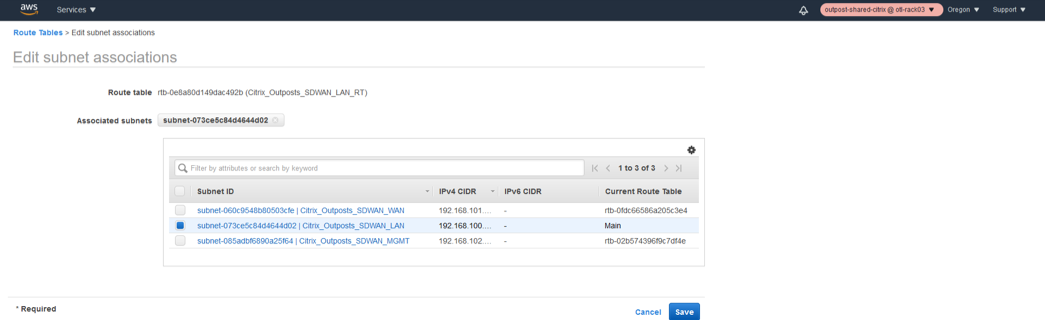

Der nächste Schritt besteht darin, die Routing-Tabelle dem erstellten Management-Subnetz zuzuordnen.

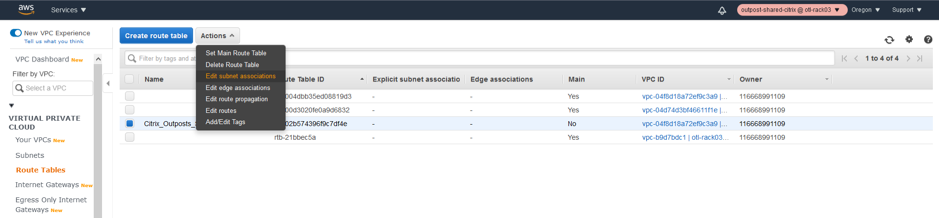

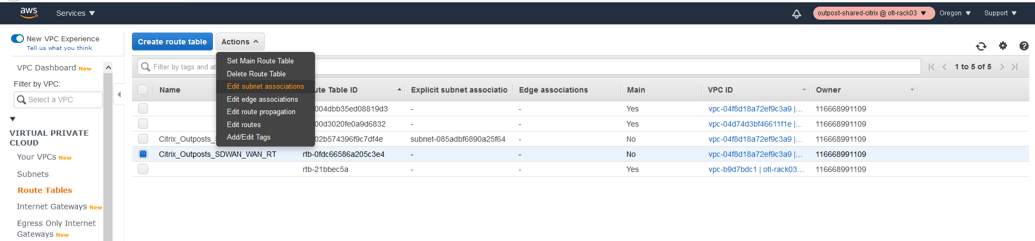

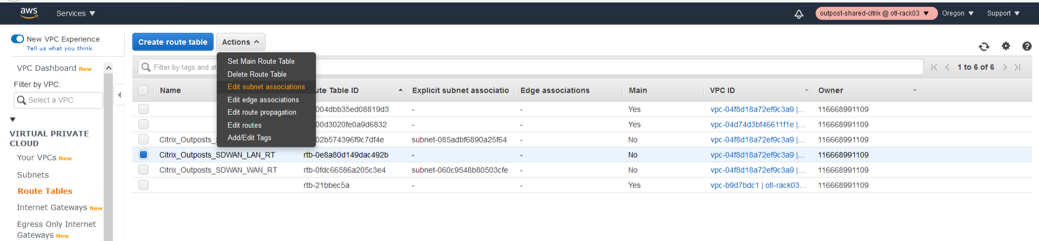

- Wählen Sie die Routing-Tabelle der Verwaltung aus der Liste aus.

- Klicken Sie auf die Drop-down-Liste Aktionen.

- Wählen Sie Subnetzuordnungen bearbeitenaus.

- Ordnen Sie das Management-Subnetz der Routing-Tabelle zu, die die IP 192.168.102.0/24enthält.

-

Bearbeiten Sie Subnetzzuordnungen für die Verwaltungs-Routing

-

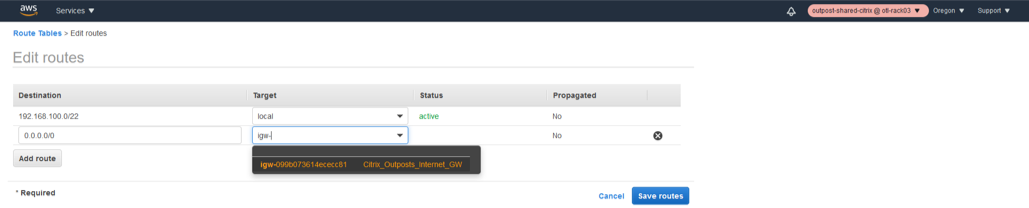

Fügen Sie Routen für Management-Subnetz hinzu (Standard über IGW).

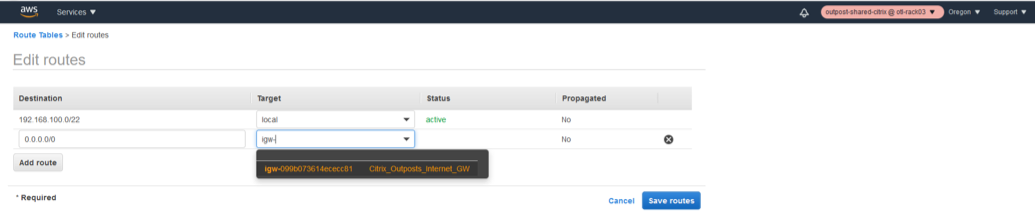

Der nächste Schritt besteht darin, die Route zum Management hinzuzufügen, um das Internet für den öffentlichen Zugang zu erreichen.

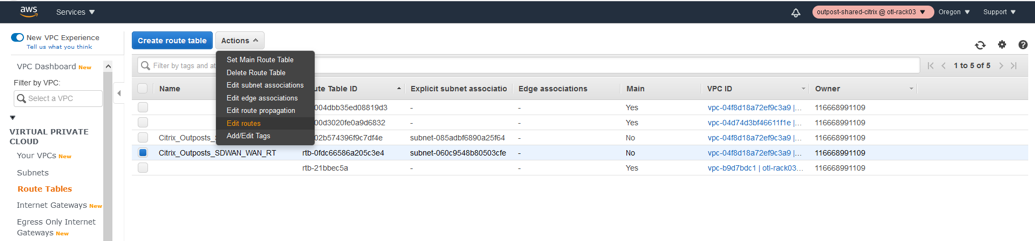

- Wählen Sie die Management-Routing-Tabelle aus

- Klicke auf Routen bearbeiten.

- Geben Sie eine neue DEFAULT-Route 0.0.0.0/0 über die IGW-Instanz an, die wir in Schritt 2 erstellt haben.

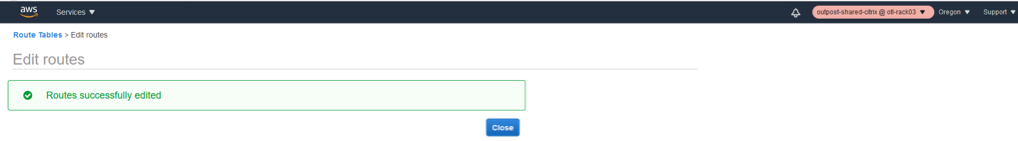

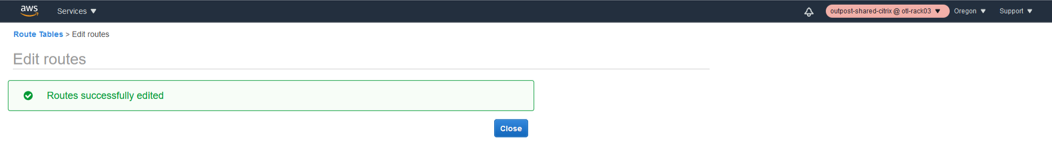

- Speichern Sie Routen.

Routentabellen für das WAN-Subnetz definieren

-

Erstellen der Routing-Tabelle für WAN Interface

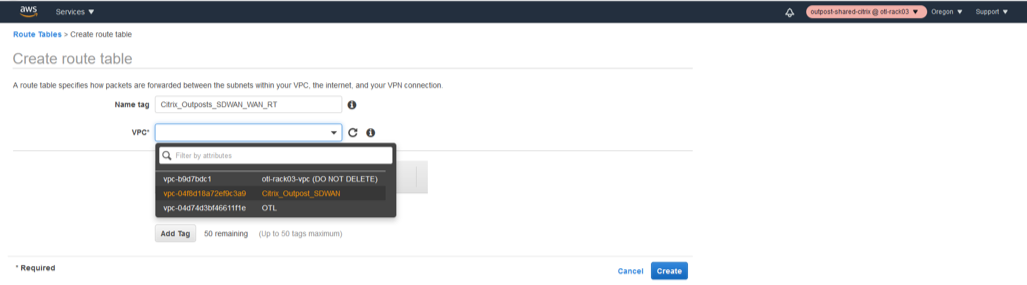

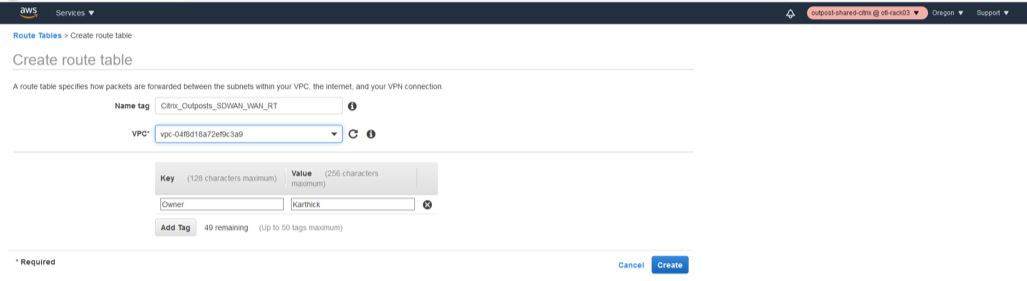

- Klicken Sie unter VPC auf Routingabellen.

- Klicken Sie auf Routingtable erstellen.

- Wählen Sie die VPC aus, die in Schritt 1 für SD-WAN erstellt wurde.

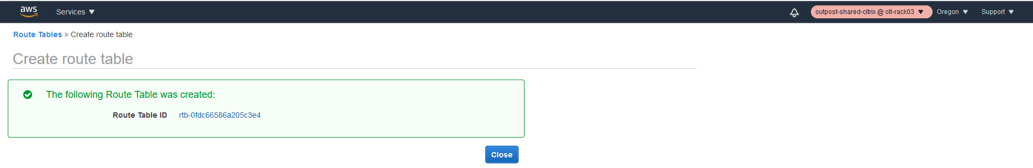

- Klicken Sie auf Erstellen.

-

Ordnen Sie die VPC der WAN-Routingtabelle zu.

-

Bearbeiten Sie Subnetzuordnungen für WAN-Routing-Tabelle

Der nächste Schritt besteht darin, die Routing-Tabelle dem erstellten WAN-Subnetz zuzuordnen.

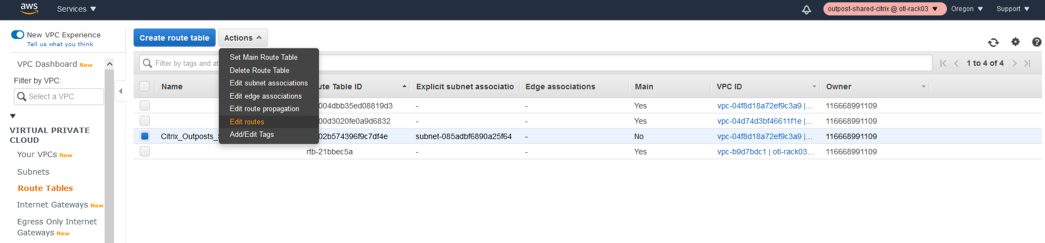

- Wählen Sie die WAN-Routing-Tabelle aus der Liste aus.

- Klicken Sie auf die Drop-down-Liste Aktionen.

- Wählen Sie Subnetzuordnungen bearbeitenaus.

- Ordnen Sie das WAN-Subnetz der Routing-Tabelle zu, die die IP 192.168.101.0/24enthält.

-

Fügen Sie Routen für WAN-Subnetz hinzu (Standard über IGW).

Der nächste Schritt besteht darin, die Route zum WAN hinzuzufügen, um das Internet für den öffentlichen Zugriff zu erreichen.

- Wählen Sie die WAN-Routingtabelle aus

- Klicke auf Routen bearbeiten.

- Geben Sie eine neue DEFAULT-Route 0.0.0.0/0 über die IGW-Instanz an, die wir in Schritt 2 erstellt haben.

- Speichern Sie Routen.

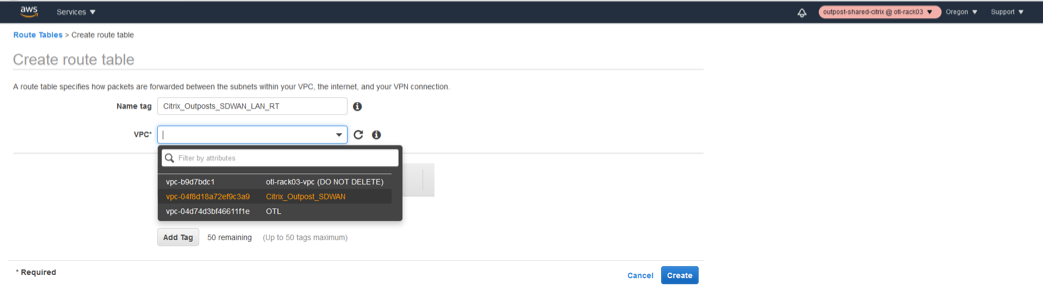

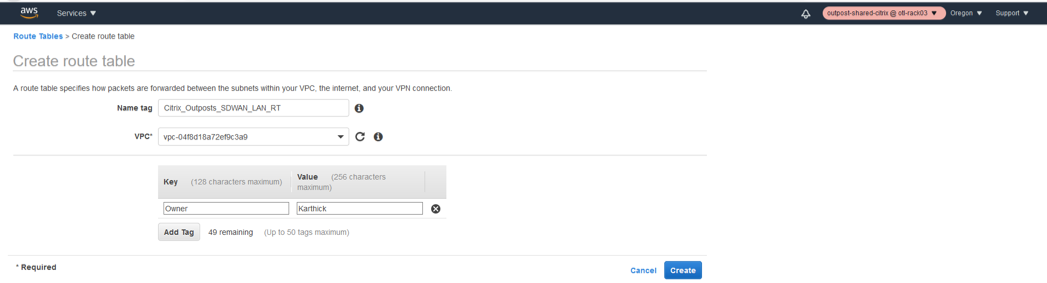

Routentabellen für das LAN-Subnetz definieren

-

Erstellen Sie die Routing-Tabelle für LAN-Schnittstelle

- Klicken Sie unter VPC auf Routingabellen.

- Klicken Sie auf Routingtable erstellen.

- Wählen Sie die VPC aus, die in Schritt 1 für SD-WAN erstellt wurde.

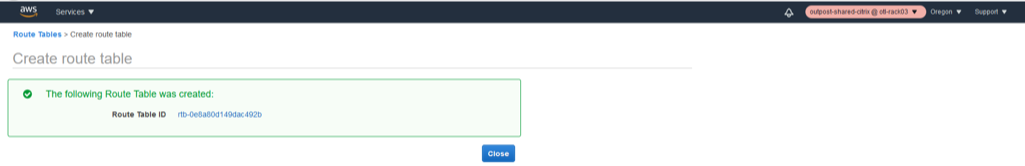

- Klicken Sie auf Erstellen.

-

Ordnen Sie die LAN-Routingtabelle der VPC zu.

-

Bearbeiten Sie Subnetzuordnungen für LAN-Routing-Tabelle.

Der nächste Schritt besteht darin, die Routing-Tabelle dem erstellten LAN-Subnetz zuzuordnen.

- Wählen Sie die WAN-Routing-Tabelle aus der Liste aus.

- Klicken Sie auf die Drop-down-Liste Aktionen.

- Wählen Sie Subnetzuordnungen bearbeitenaus.

- Ordnen Sie das LAN-Subnetz der Routing-Tabelle zu, die die IP 192.168.100.0/24 enthält.

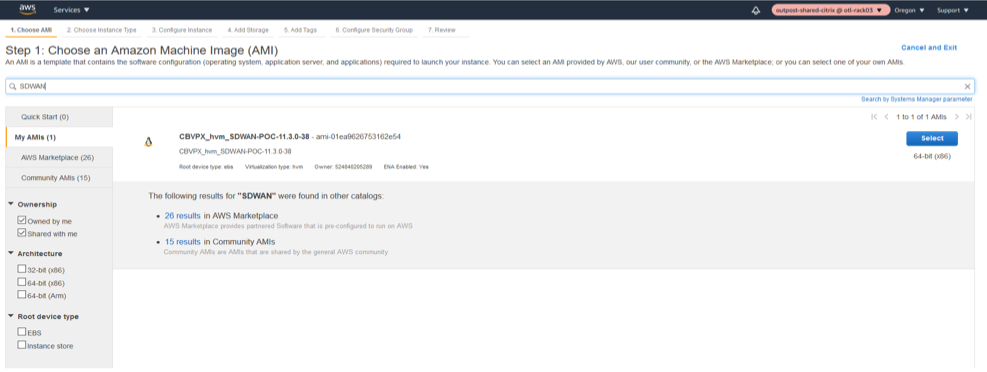

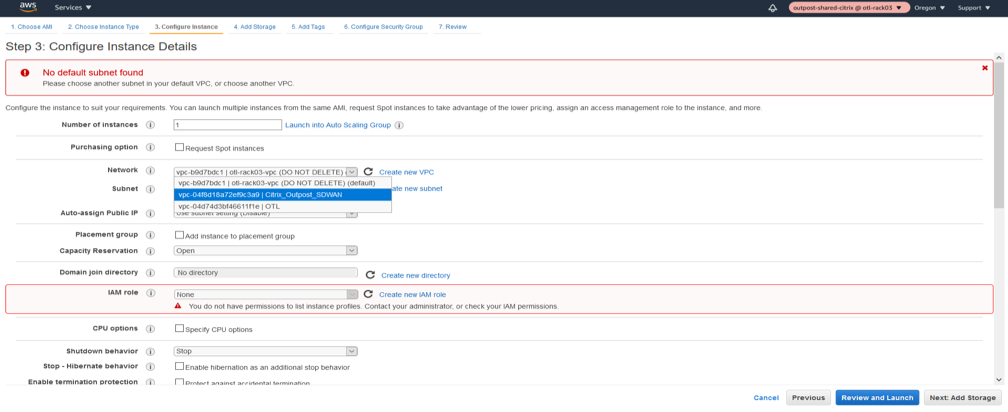

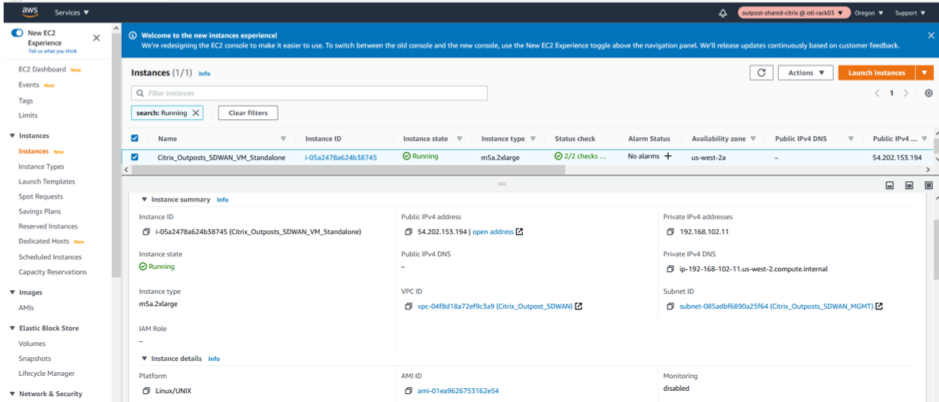

Outpost AMI-Instanzbereitstellung/-bereitstellung

Starten Sie AMI-Instance (Privat)

-

Wählen Sie das Private AMI, indem Sie das geteilte AMI in Außenposten hochladen (falls noch nicht im Marketplace veröffentlicht).

-

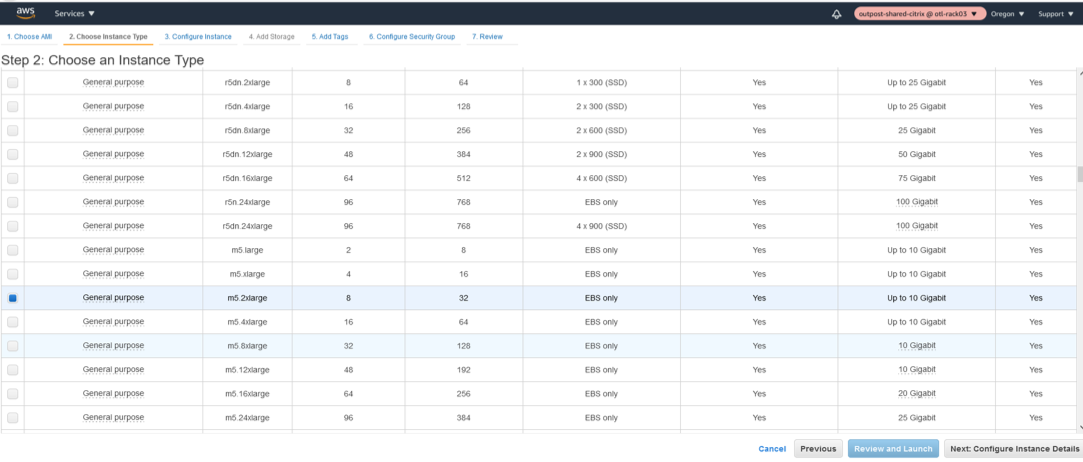

Wählen Sie den richtigen Instance-Typ aus (VPXL — M5.2xLarge).

- Konfigurieren Sie die Instance Details wie das VPC-Netzwerk Subnet.

- Wählen Sie die VPC aus, die für die Instance im Netzwerk erstellt wurde.

- Wählen Sie das MGMT-Subnetz als primäre Schnittstelle aus.

- Wählen Sie Aktiviert für öffentliche IP automatisch zuweisen aus.

- Stellen Sie unten auf der Detailseite der Instance-Detailseite eine benutzerdefinierte Private IP für die Verwaltungsschnittstelle bereit.

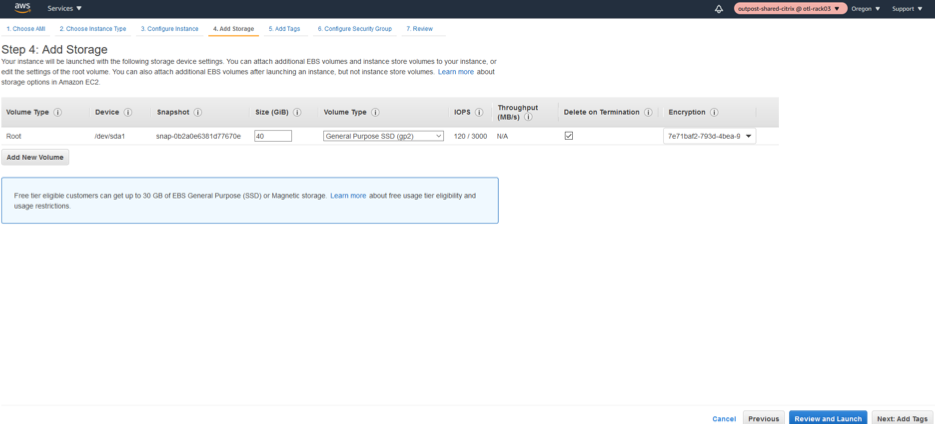

-

Wählen Sie Standardspeicher aus.

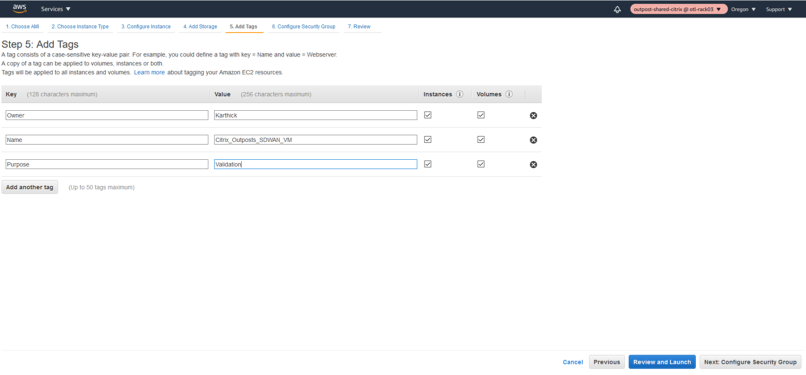

-

Fügen Sie relevante Tags hinzu, zum Beispiel Suche/Indizierung später.

-

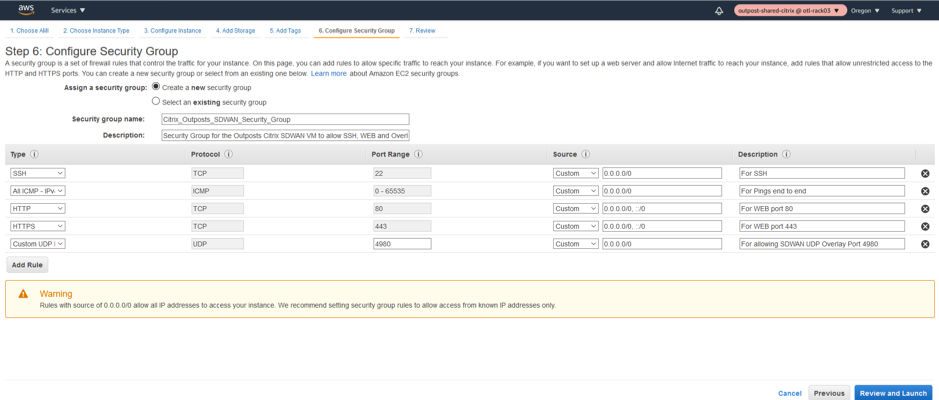

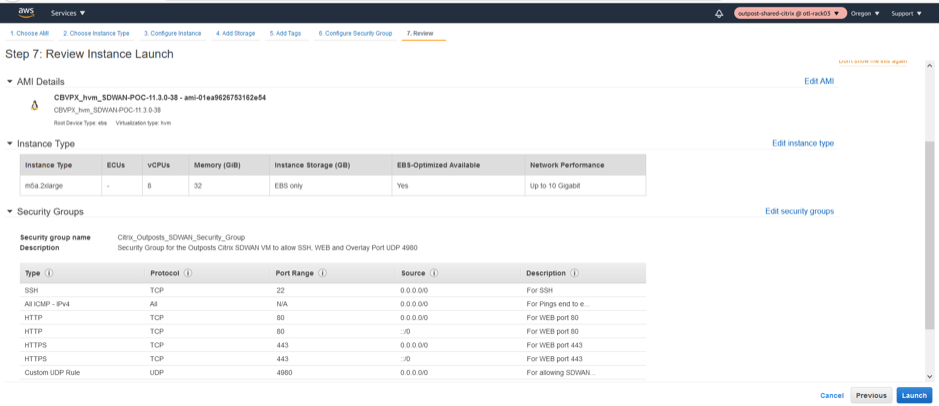

Definieren Sie die relevante Sicherheitsgruppe für die Instance.

-

Zusammenfassung der Network Security-Gruppe der Citrix SD-WAN Outpost Instance.

-

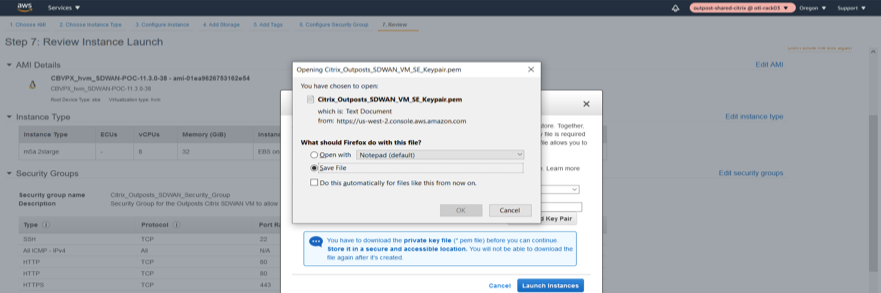

Laden Sie das Keyair für den Instance-Start über SSH zur späteren Verwendung herunter.

-

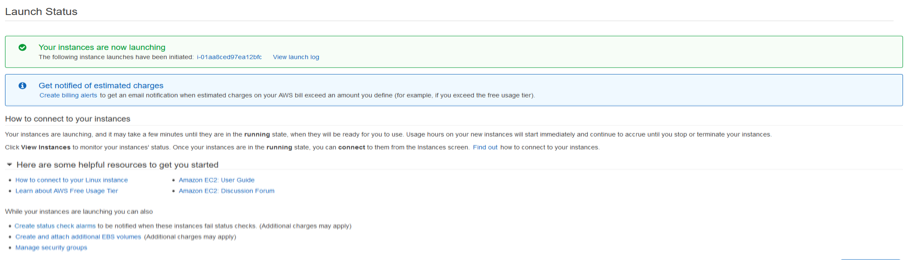

Initiieren Sie den LAUNCH der Instance.

-

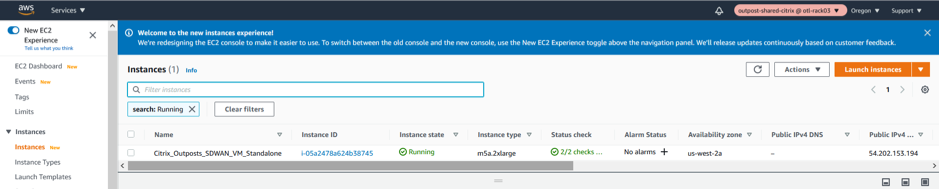

Überprüfen Sie den Instance-Status und seine Zustandsprüfung im EX2-Dashboard nach dem Start.

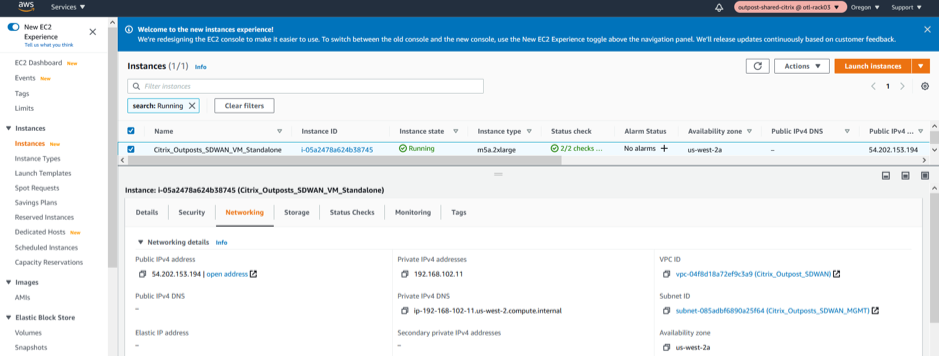

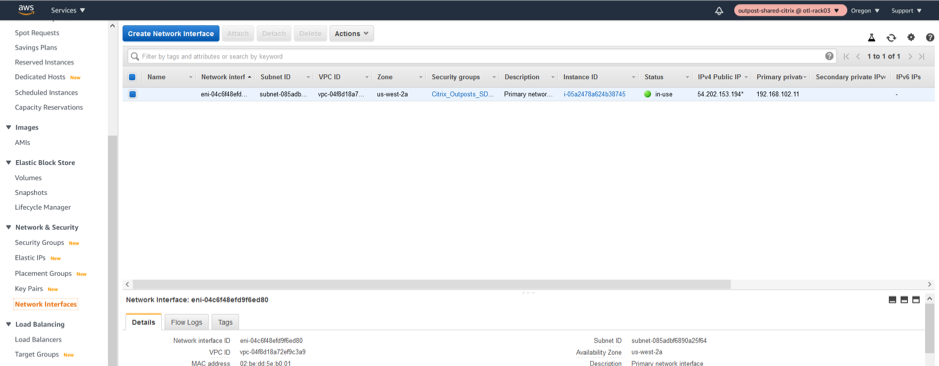

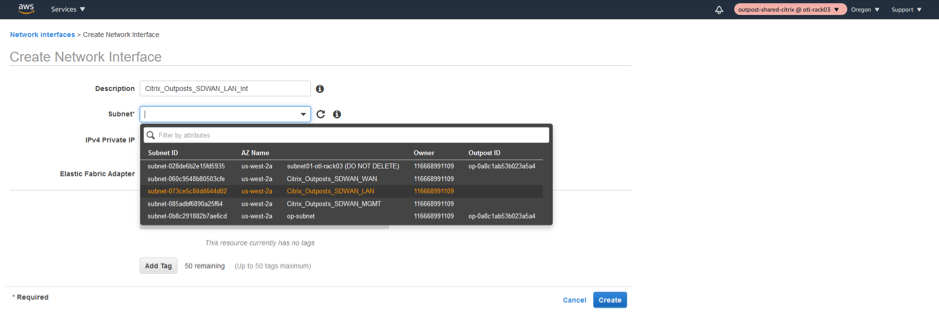

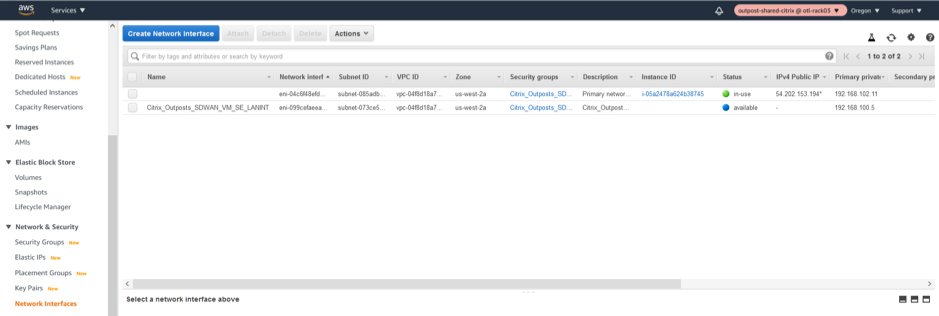

Schaffung von LAN/WAN Netzwerkschnittstellen und Association

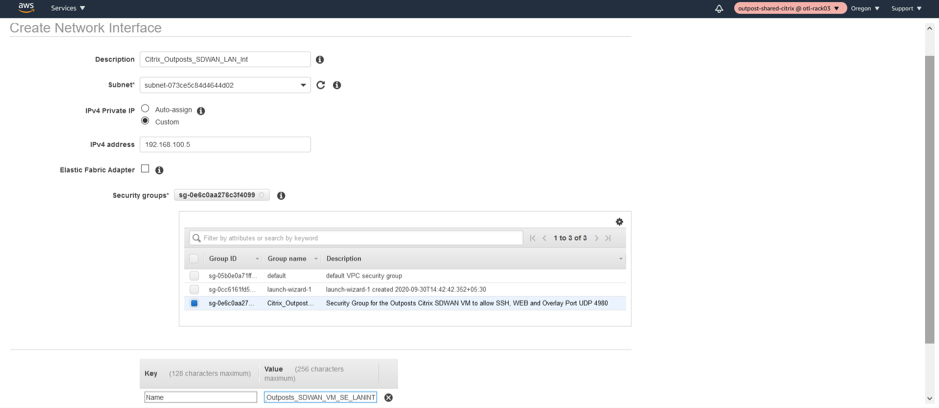

LAN-Netzwerkschnittstelle

-

Erstellen Sie das LAN-Netzwerkinterface.

-

Ordnen Sie das Subnetz zu, das sich auf LAN-Schnittstelle bezieht.

-

Verknüpfen Sie eine benutzerdefinierte LAN-Privat-IP 192.168.100.5 und verknüpfen Sie die NSG (Network Security Group).

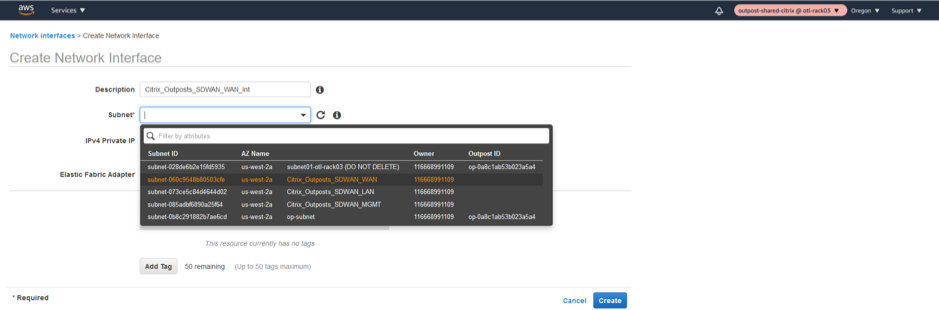

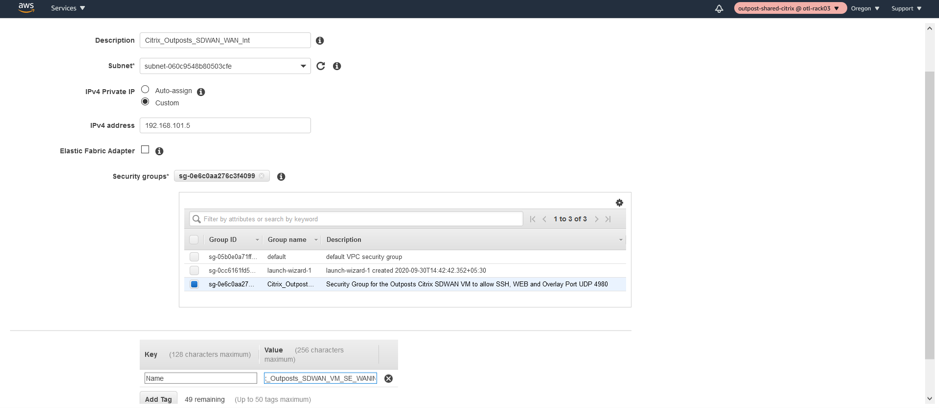

WAN-Netzwerkschnittstelle

-

Erstellen Sie das WAN-Netzwerkinterface.

-

Ordnen Sie das WAN-Subnetz der Netzwerkschnittstelle zu.

-

Stellen Sie eine private benutzerdefinierte WAN-IP als 192.168.101.5 bereit und verknüpfen Sie die Network Security Group.

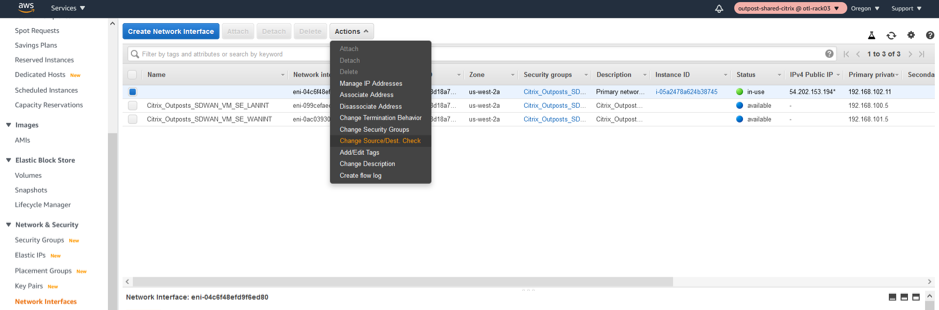

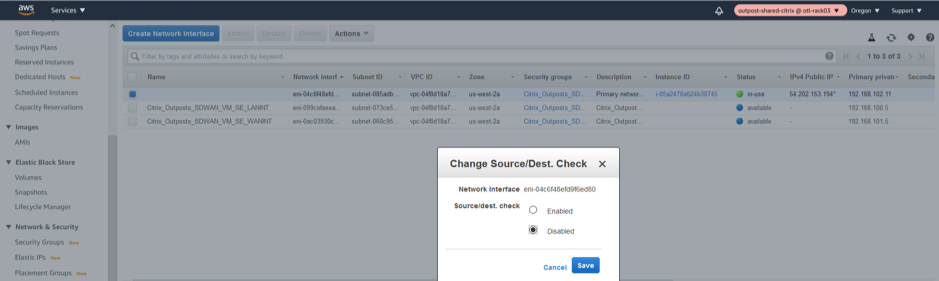

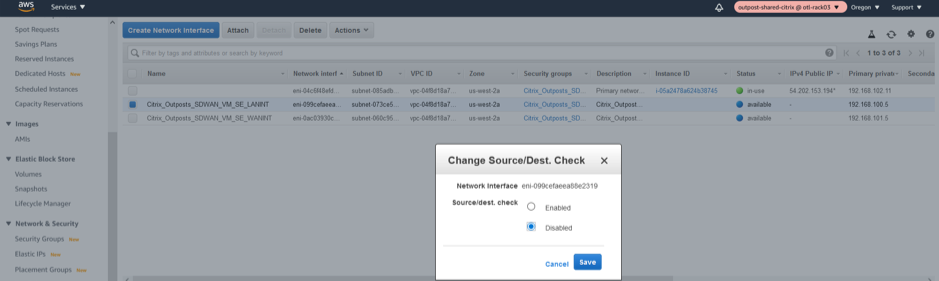

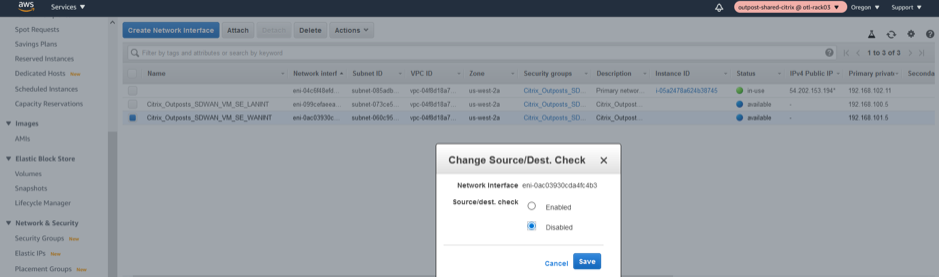

QUELLE/DEST-Test Check auf LAN/WAN/Management-Schnittstellen

Deaktivieren der Quelle/Dest. Das Attribut Check ermöglicht es der Schnittstelle, Netzwerkverkehr zu verarbeiten, der nicht für die EC2-Instanz bestimmt ist. Da das NetScaler SD-WAN AMI als Zwischenziel für Netzwerkverkehr fungiert, ist die Quelle/Dest. Das Prüfattribut muss für den ordnungsgemäßen Betrieb deaktiviert sein.

Management Interface deaktiviert SRC/DEST-Prüfung

LAN-Schnittstelle deaktiviert SRC/DEST-Prüfung

WAN-Schnittstelle deaktiviert SRC/DEST-Prüfung

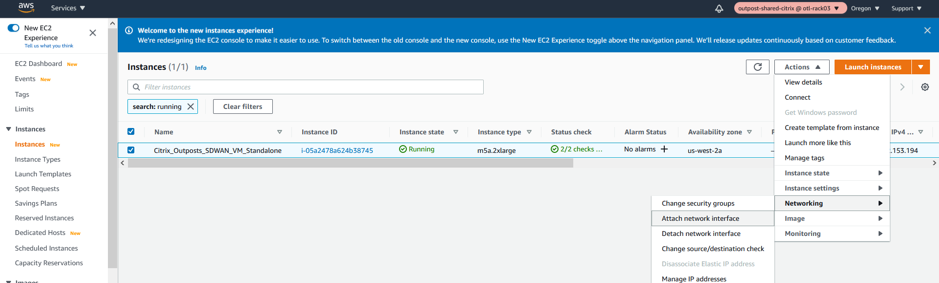

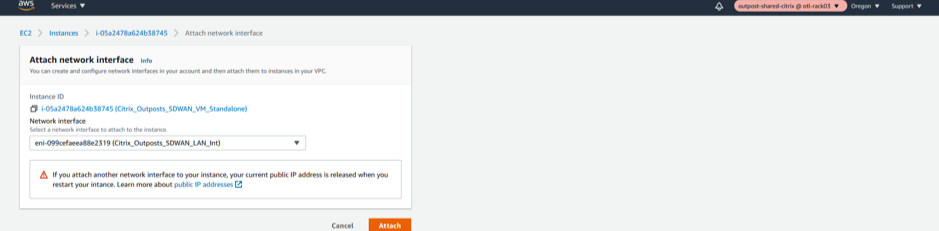

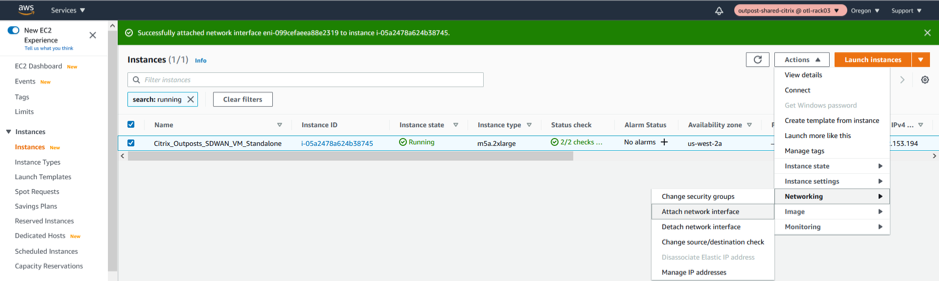

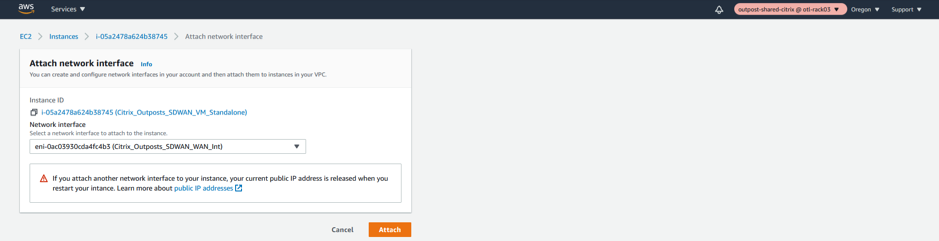

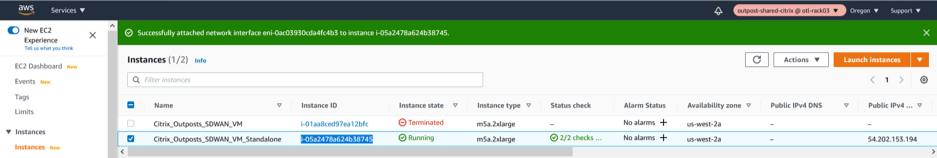

Anschließen der LAN/WAN Netzwerkschnittstellen an Outpost Citrix SD-WAN

LAN Interface Verband

- Schließen Sie das LAN-Netzwerk-Interface an das SD-WAN an.

WAN-Interface-

- Schließen Sie das WAN-Netzwerk-Interface an das SD-WAN an.

Hinweis:

Das Anhängen des Mgmt, des LANs und des WAN in dieser Reihenfolge wird an eth0, eth1, eth2 im SD-WAN-AMI angehängt. Dies richtet sich an die Zuordnung des bereitgestellten AMI und stellt sicher, dass Schnittstellen im Falle eines AMI-Neustarts nicht falsch zugewiesen werden.

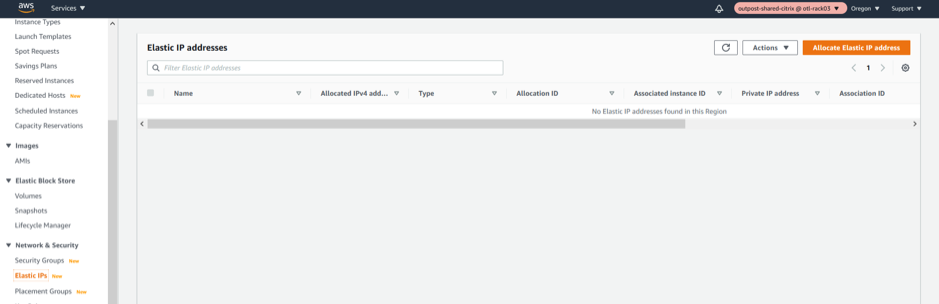

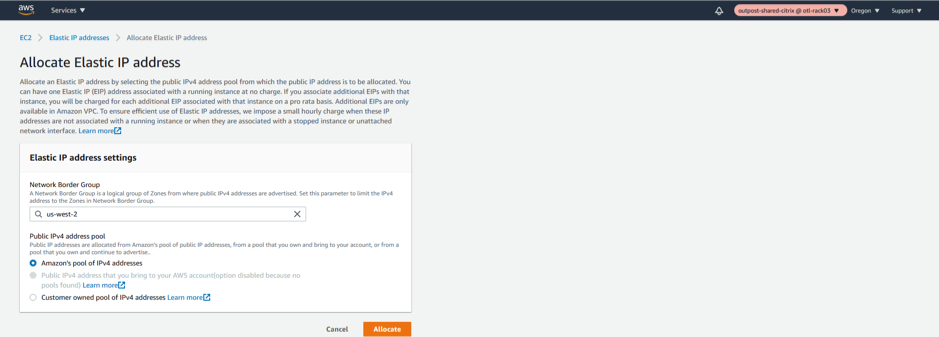

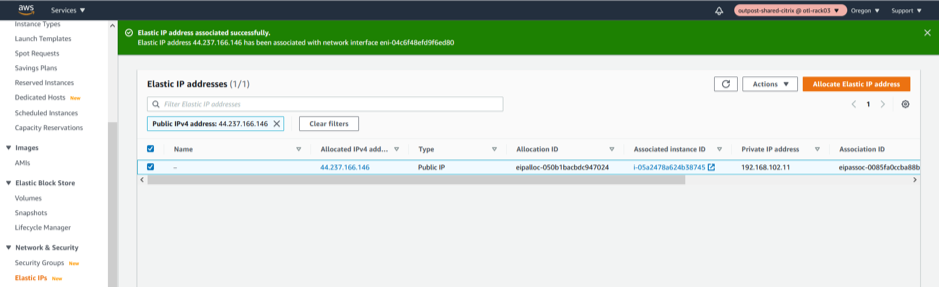

Erstellen und Verknüpfen von ELASTIC IPs zu MGMT und WAN-Schnittstellen von Outpost Citrix SD-WAN

Management-IP Elastische IP

-

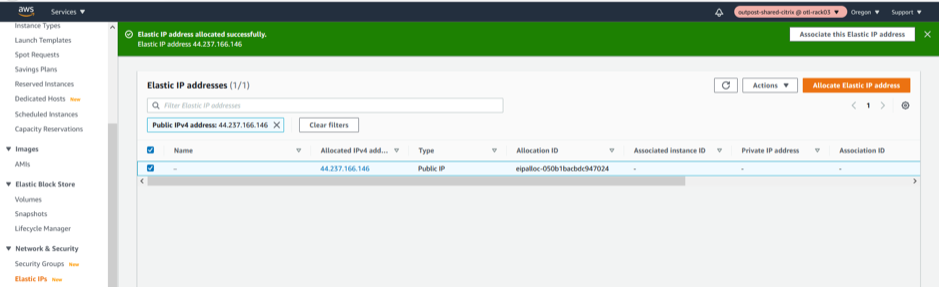

Weisen Sie eine neue ELASTISCHE IP für die MGMT-Schnittstelle zu.

-

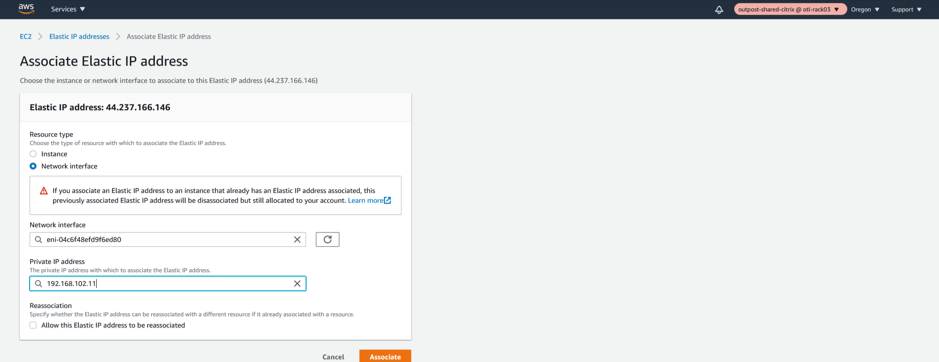

Verknüpfen Sie das neu erstellte ELASTIC IP mit Management Interface.

Das Management Elastic IP wird für SSH/UI-Browsing über 80/443 der Outpost-basierten Citrix SD-WAN Appliance benötigt. Dies macht das Management einfacher.

Wir werden die elastische IP gezielt mit der Management-Netzwerkschnittstelle und insbesondere mit der privaten IP verknüpfen, die mit dem Management-Subnetz „192.168.102.11“ verbunden ist.

- Netzwerkschnittstelle wählen

- Wählen Sie die Management-Netzwerkschnittstelle

- Weisen Sie eine private IP-Adresse zu „192.168.102.11“

- Associate

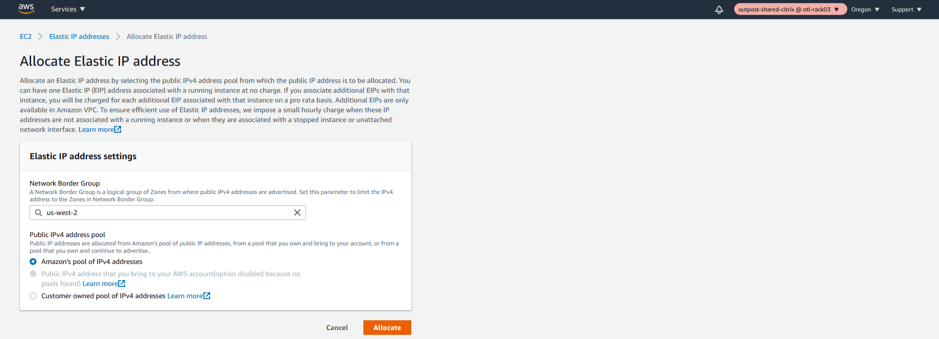

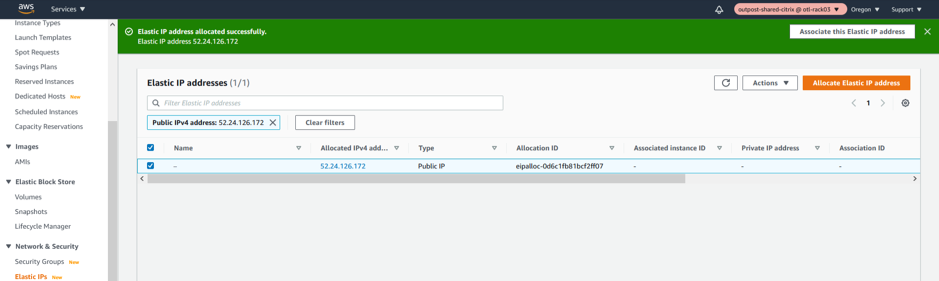

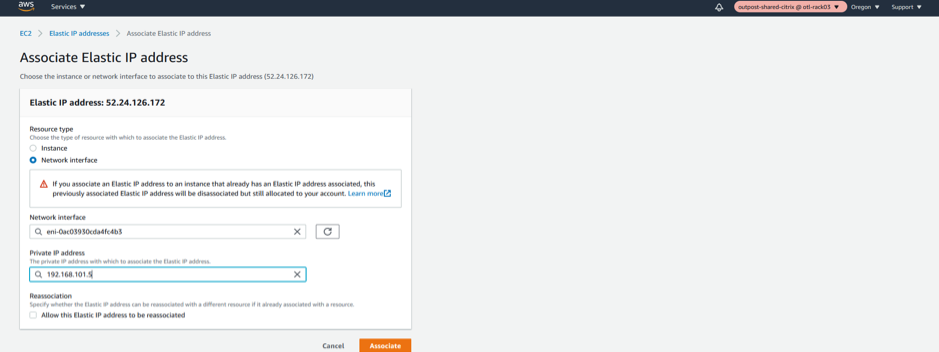

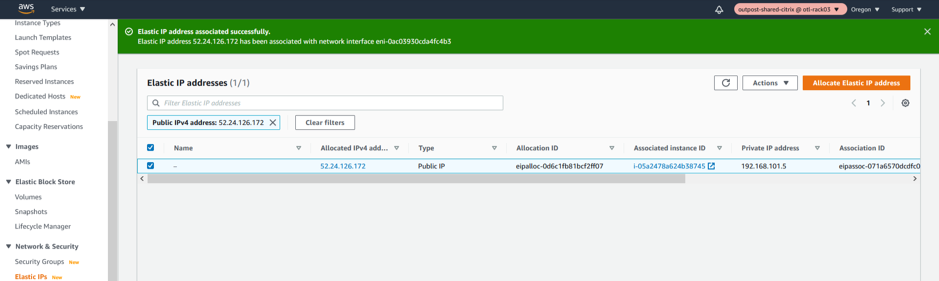

WAN-Schnittstelle Elastic IP

-

Weisen Sie eine neue ELASTIC IP für WAN-Schnittstelle zu

-

Verknüpfen Sie das neu erstellte ELASTIC IP mit WAN-Interface.

Das WAN Elastic IP wird benötigt, um die Overlay-Kommunikation zwischen verschiedenen Standorten mit der Outpost-basierten Citrix SD-WAN SD-WAN-Appliance zu ermöglichen und über die IP-Konnektivität zur externen Welt zu verfügen. Dies wäre die öffentliche IP des WAN-Link, die wir für einen MCN oder eine Zweigstelle bereitstellen werden. Diese IP ist im Wesentlichen allen Remote-Appliancen/Peers bekannt, um eine Overlay-Steuerung/einen Datenkanal zu ermöglichen. Wir werden die elastische IP speziell mit dem WAN-Netzwerkinterface und insbesondere mit der privaten IP verknüpfen, die mit dem WAN-Subnetz verbunden ist, das „192.168.102.11“ ist.

- Netzwerkschnittstelle wählen

- Wählen Sie die WAN-Netzwerkschnittstelle

- Weisen Sie eine private IP-Adresse zu „192.168.101.5“

Außenposten VPXL SD-WAN VM als MCN

Zugriff/Konfiguration des Außenpostens Citrix SD-WAN als MCN

-

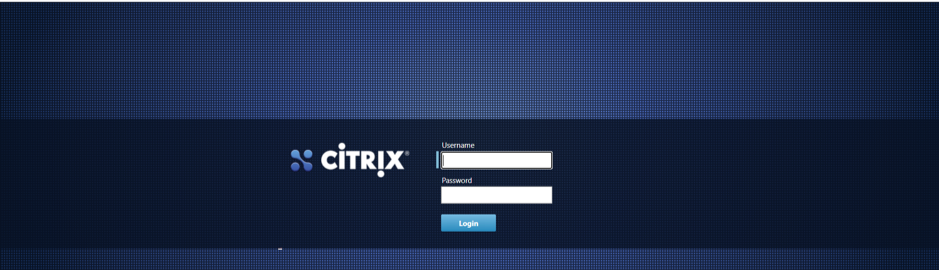

Greifen Sie auf die MGMT-Schnittstelle

Notieren Sie sich die elastische IP der Management-Schnittstelle und geben Sie ein

https://<elastic_ip_mgmt_interface>, um auf die SD-WAN-Benutzeroberfläche zuzugreifen.

-

Authentifizieren Sie sich mit Admin-Anmeldedaten

Benutzername ist Admin und Passwort ist die INSTANCE-ID (unten hervorgehoben)

-

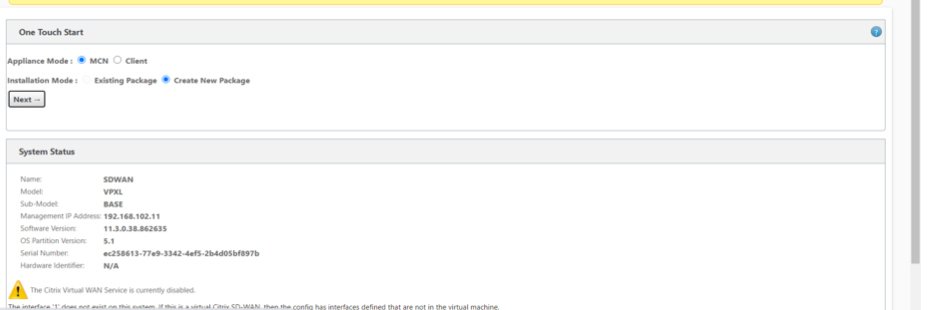

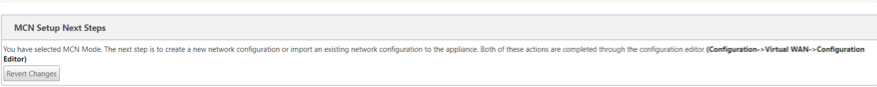

Machen Sie die Rolle der Outpost Citrix SD-WAN VM als MCN (Master Control Node)

-

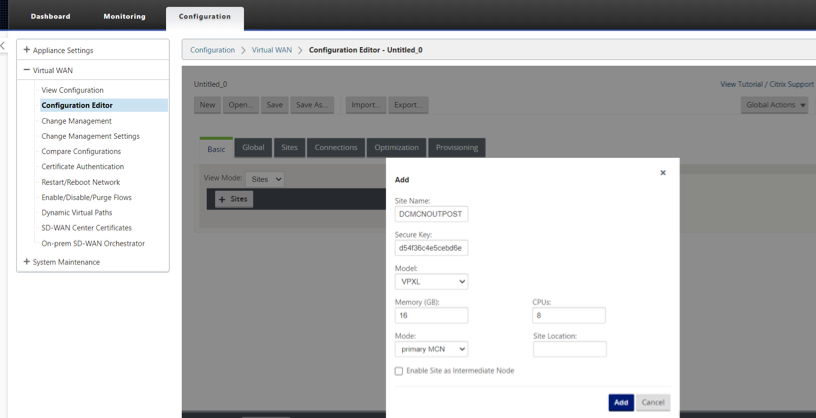

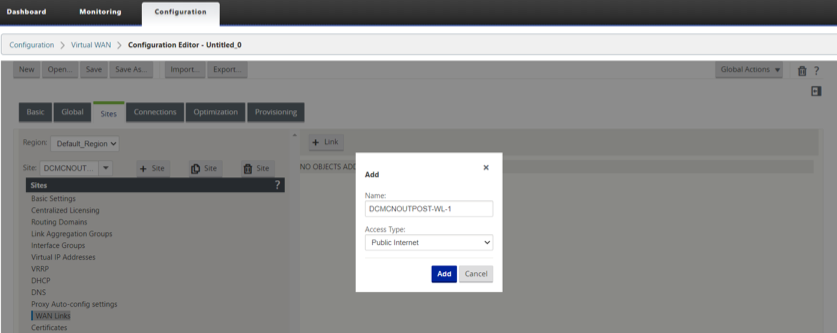

Fügen Sie eine neue Site für den MCN (Outpost SD-WAN) hinzu.

-

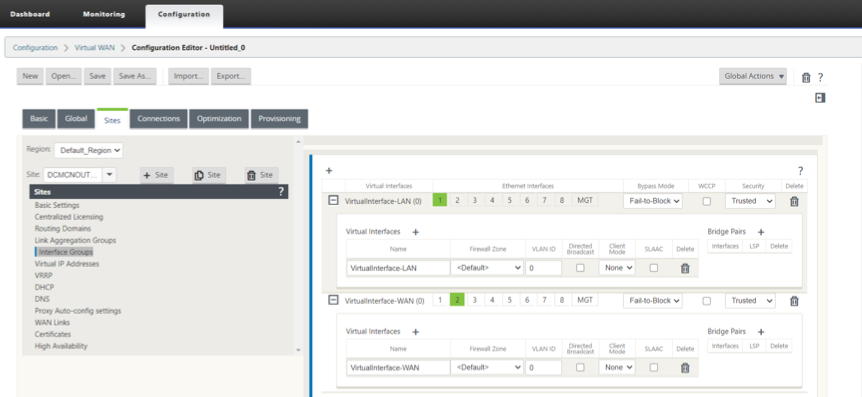

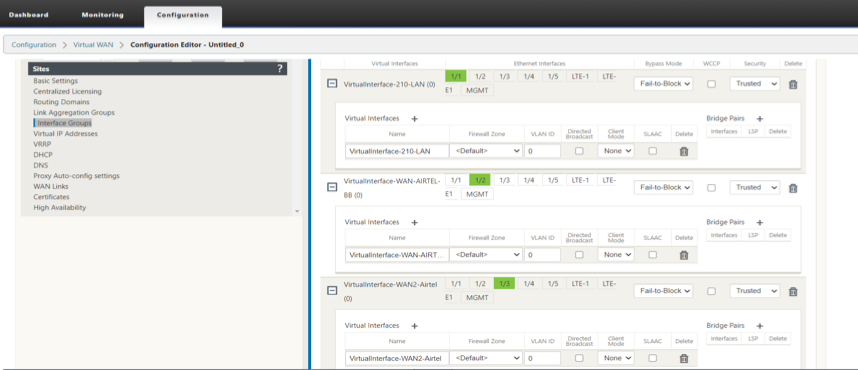

Konfigurieren Sie die Outpost-VM (MCN) -Netzwerkschnittstellengruppen für LAN und WAN.

-

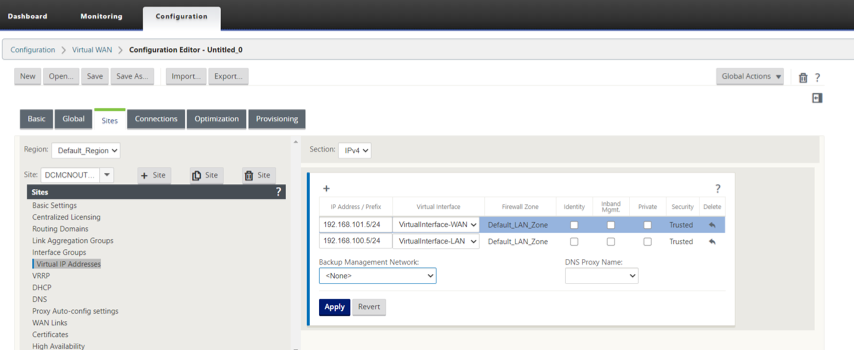

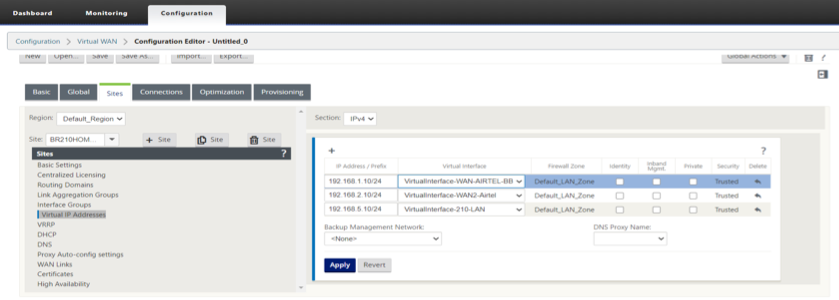

Konfigurieren Sie die virtuellen IP-Adressen (VIPs) der Outpost VM (MCN) für LAN und WAN.

-

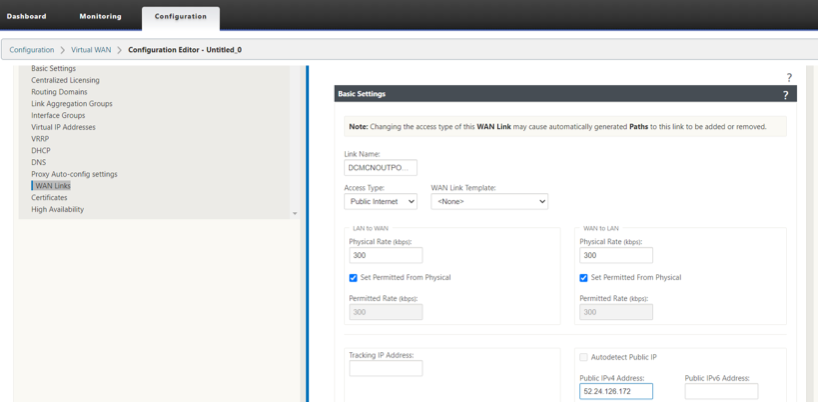

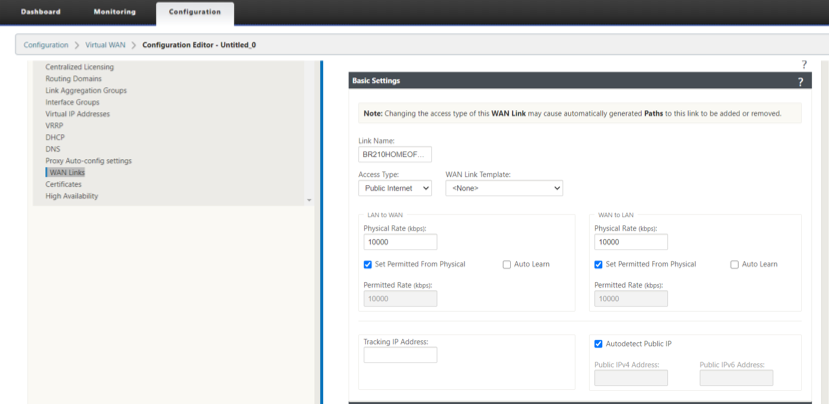

Konfigurieren Sie den WAN Link Outpost VM (MCN).

-

Kapazitätsdefinitionen für DOWNLOAD/UPLOAD auf dem WAN-Link.

-

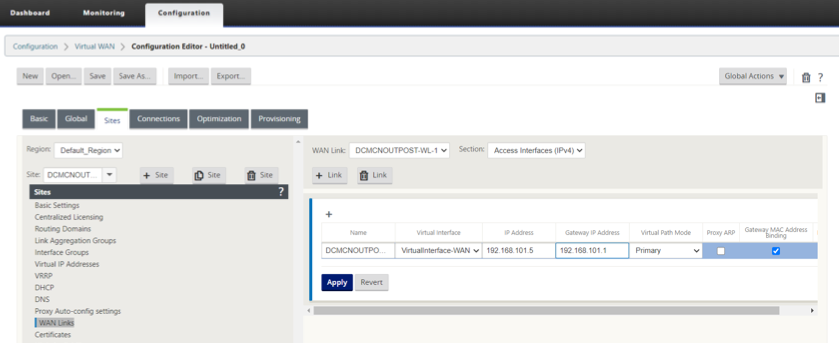

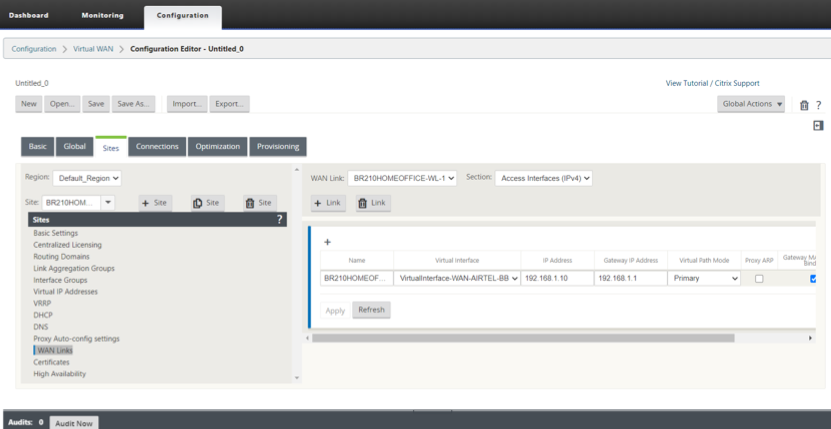

Konfigurieren Sie das Access Interface und die Gateway-IP des WAN-Link.

-

Citrix SD-WAN 210 als HOMEUSER BRANCH SD-WAN

Konfigurieren Sie das 210 Citrix SD-WAN als BRANCH

-

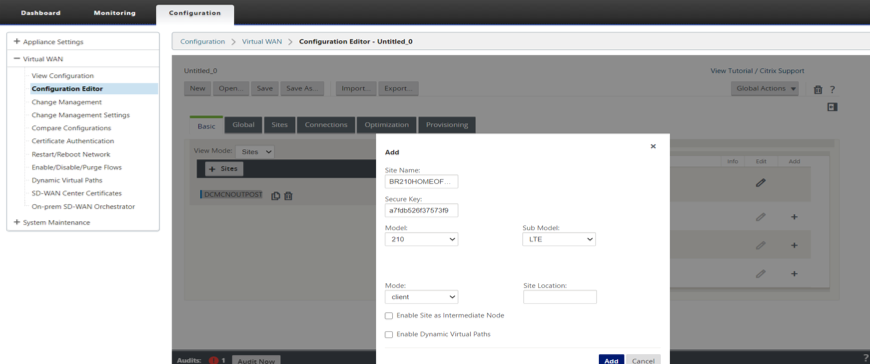

Fügen Sie im Client-Modus eine 210-Website als Zweig hinzu.

-

Konfigurieren Sie die 210 HOME OFFICE Branch Network Interface Groups für LAN und WAN.

-

Konfigurieren Sie die 210 virtuellen IP-Adressen (VIPs) von HOME OFFICE Branch für LAN und WAN.

-

Konfigurieren Sie den 210 HOME OFFICE Branch WAN Link.

-

Kapazitätsdefinitionen für DOWNLOAD/UPLOAD auf dem WAN-Link.

-

Konfigurieren Sie das Access Interface und die Gateway-IP des WAN-Link.

-

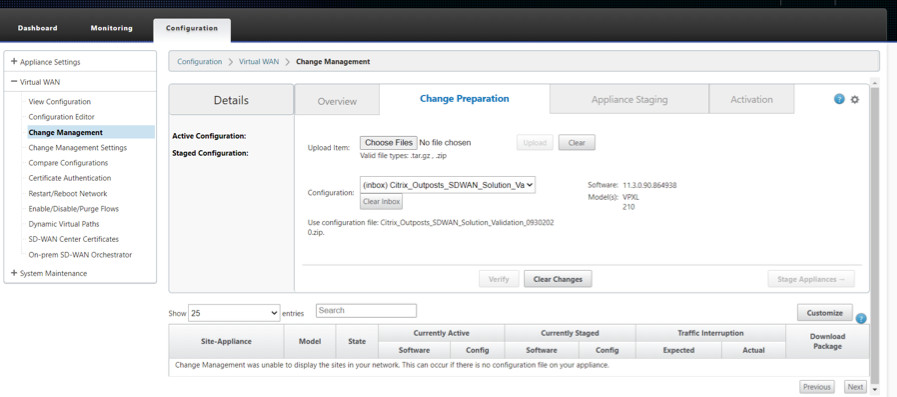

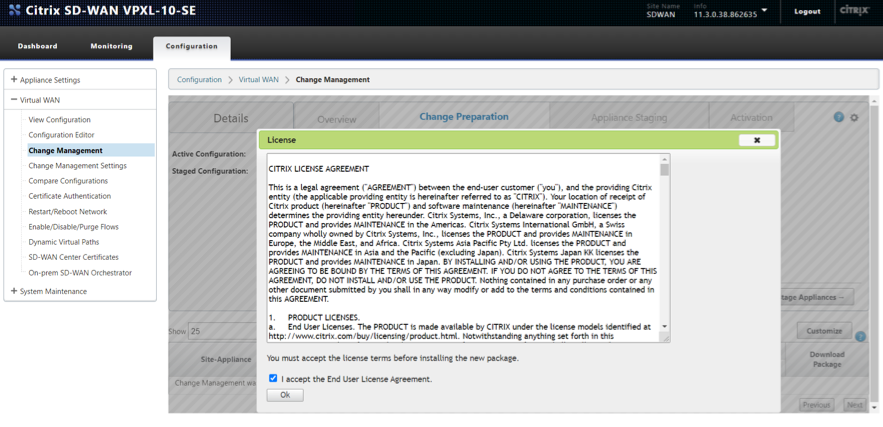

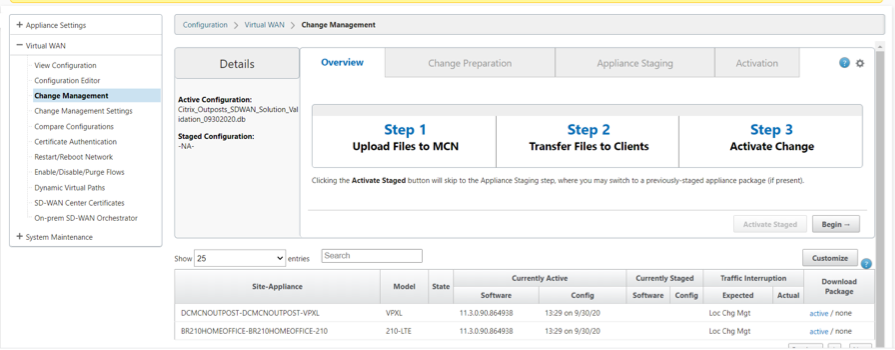

Führen Sie Change Management durch und führen Sie die Konfiguration der Appliances durch

Aktivieren Sie die Konfiguration

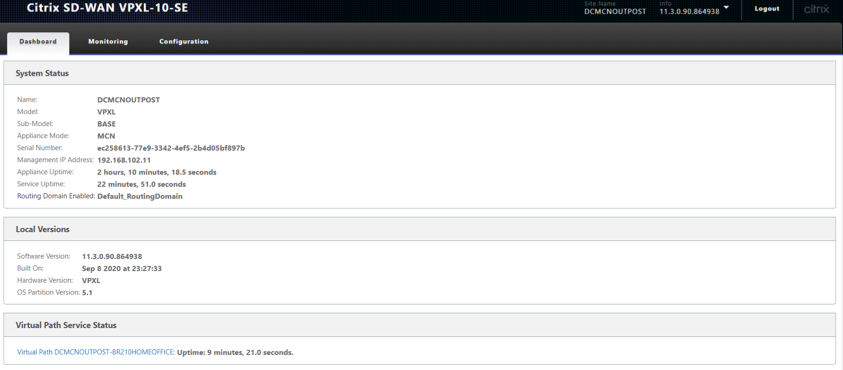

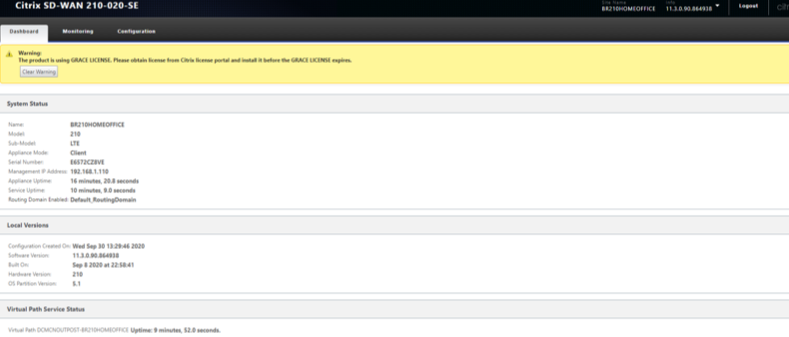

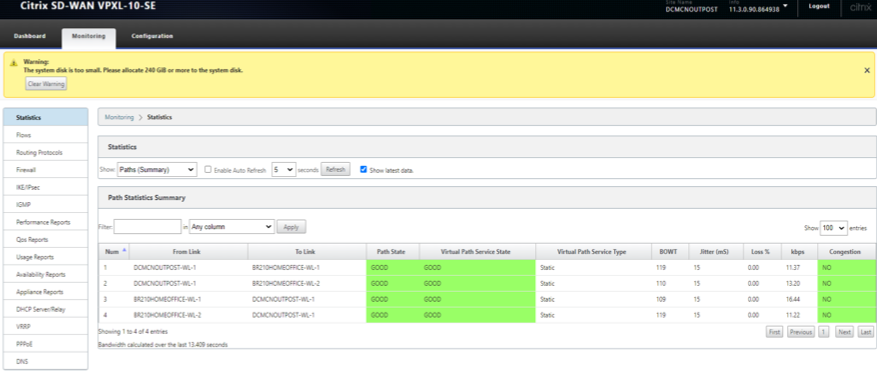

Überprüfen der Erstellung des virtuellen PFADS

Auf dem Außenposten MCN VM

Auf der 210 HOME Filiale

Validieren Sie den Datenverkehr über virtuellen PFAD zwischen Outpost VM und 210 Branch.

- Schritt 1 — Initiiere Ping zwischen dem 210-Zweig und dem MVCN für Außenposten

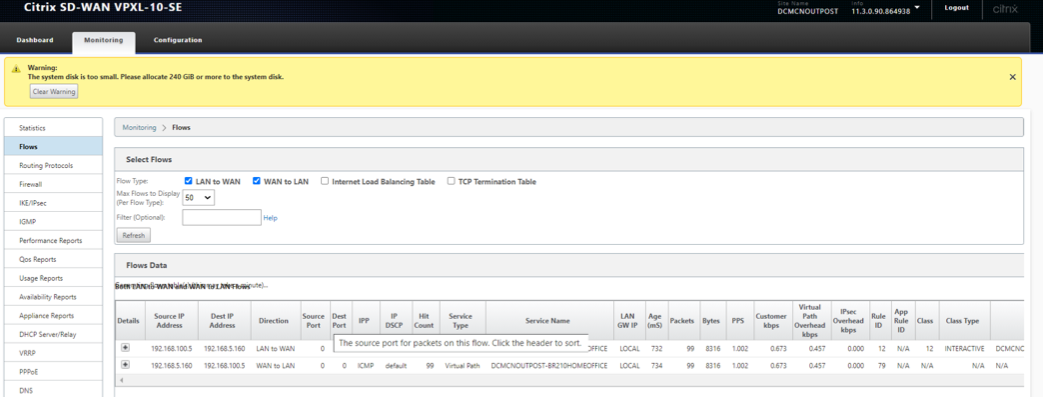

- Schritt 2 — Überprüfen Sie Flows sowohl auf 210 als auch auf MCN-VM bei Upload/Download-Richtung und überprüfen Sie das SIP, DIP, IP-Protokoll und den Dienst, der für die Verarbeitung des Datenverkehrs verwendet wird

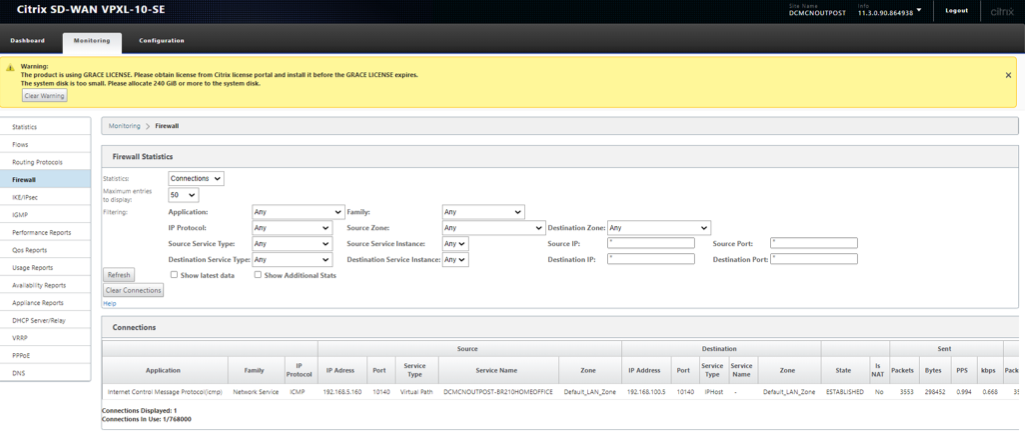

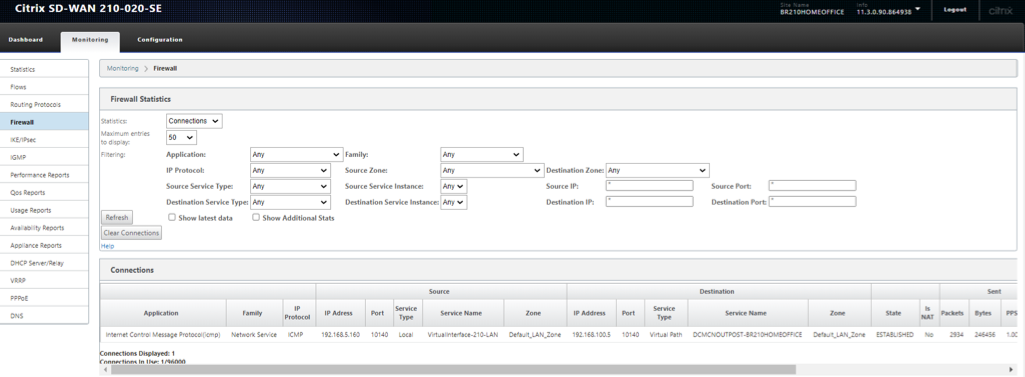

- Schritt 3 — Überprüfen Sie die Firewall-Verbindung auf dem Outpost MCN und den 210 für den ICMP-Verkehr zwischen den beiden Standorten

-

Stellen Sie sicher, dass Ping-Verkehr, der zwischen dem 210 Branch und dem Outposts MCN initiiert wurde, über den virtuellen Pfad verarbeitet wird

-

Flows sollten Flows über den richtigen Servicetyp als Virtual Path anzeigen

- Check Flows auf Outpost MCN - SIP, DIP, IP-Protokoll sollte einschließlich Service as Virtual Path übereinstimmen

- Überprüfen Sie die Pfade im Flow auf den am besten verwendeten Pfad - Sollte einer der besten Pfade in der Liste der verfügbaren Pfade sein

-

Check Flows auf der 210 Branch - SIP, DIP, IP-Protokoll sollte einschließlich Service as Virtual Path übereinstimmen

- Überprüfen Sie die Pfade im Flow auf den am besten verwendeten Pfad - Sollte einer der besten Pfade in der Liste der verfügbaren Pfade sein

-

Überprüfen Sie die Firewall, um die Verbindung zu überprüfen

- Überprüfen Sie die Firewall auf dem Outpost MCN sollte die Verbindungsinformationen mit der Anwendung als ICMP für die Antwort haben. Sollte SIP-SPORT (MCN), DIP-DPORT (210) einschließlich Source Service und Dest-Dienst als lokaler bzw. virtueller Pfad haben

- Quelle

- Überprüfen Sie, ob die Firewall auf der 210 Branch die Verbindungsinformationen mit der Anwendung als ICMP für die Anfrage enthalten sollte. Sollte SIP-SPORT (210), DIP-DPORT (MCN) einschließlich Source Service und Dest-Dienst als lokaler bzw. virtueller Pfad haben

-

Initiiere PING vom End-Laptop auf 192.168.100.5 (VIP der Außenposten SD-WAN auf der LAN-Seite)

- Befehl - ping 192.168.100.5

- Quell-IP-Adresse des initiierenden Notebooks — 192.168.5.160

- Dieser Datenverkehr soll den virtuellen Pfad aufgrund der Routingtabelle durchqueren, die auf dem Zweig installiert ist und der 192.168.100.0/24 als Präfix installiert ist, das über VP erreichbar ist

Initiiere PING vom End-Laptop auf 192.168.100.5 (LAN side VIP des SD-WAN)

Überprüfen Sie Flows, dass die Einträge in die Richtung von LAN zu WAN und WAN zu LAN sowohl in der MCN (Outpost VM) als auch in der 210-Niederlassung gesehen werden

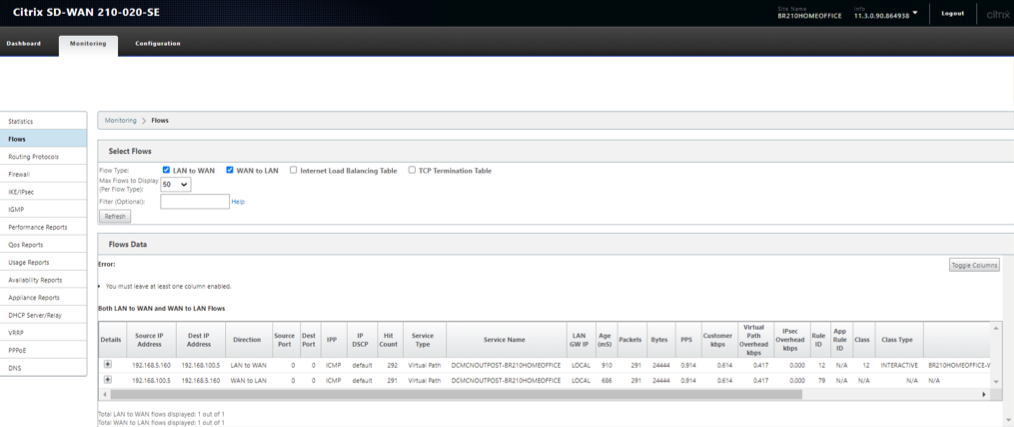

Überprüfen Sie FLOWS in der 210 Home Branch

Auf der Heimatbranche

LAN zu WAN (Von Zweig zu MCN)

- Quelle IP — 192.168.5.160

- Ziel-IP — 192.168.100.5

- Protokoll/IPP — ICMP

WAN zu LAN (Von MCN zu Branch)

- Ziel-IP — 192.168.5.160

- Quelle IP — 192.168.100.5

- Protokoll/IPP — ICMP

-

Stellen Sie sicher, dass der verwendete Dienst Virtual Path ist und der Dienstname der ist, wenn zwischen der MCN (Outpost VM) und Branch 210

-

Überprüfen Sie auch, ob der Pfad den derzeit besten Pfad anzeigt, der den ICMP-Verkehr durch den virtuellen Pfad führt (was WL1 auf der 210 zum einzigen vorhandenen Link auf der MCN-Seite ist)

Hinweis

Überprüfen Sie den aktuellen Pfad in der Spalte „Pfad“ im folgenden Snapshot.

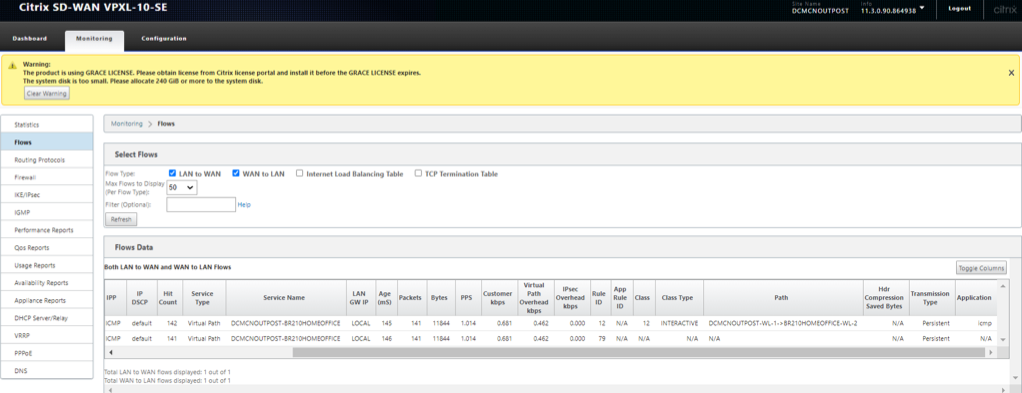

Verifizierung auf dem MCN (Außenposten VM)

Auf der MCN-Außenposten-VM-Seite

WAN zu LAN (Von der Niederlassung zum MCN)

- Quelle IP — 192.168.5.160

- Ziel-IP — 192.168.100.5

- Protokoll/IPP — ICMP

LAN zu WAN (Von MCN zu Branch)

- Ziel-IP — 192.168.5.160

- Quelle IP — 192.168.100.5

- Protokoll/IPP — ICMP

-

Stellen Sie sicher, dass der verwendete Dienst Virtual Path ist und der Dienstname der ist, wenn zwischen der MCN (Outpost VM) und Branch 210

-

Überprüfen Sie auch, ob der Pfad den derzeit besten Pfad anzeigt, der den ICMP-Verkehr durch den virtuellen Pfad führt (was WL1 auf der 210 zum einzigen vorhandenen Link auf der MCN-Seite ist)

Überprüfen der Firewall-Details auf der MCN (Outposts VM)

Nachfolgend werden Details für den Flow auf der MCN (Outposts VM) validiert

- Anwendung — ICMP

- Quelldienst — Virtual PATH (Traffic kam über VP von der Filialseite)

- Zieldienst — IPHOST (Weil wir an die IP des SD-WAN pingen und an das Gerät gedacht sind)

- Staat - etabliert

Informationen zu Support-Richtlinien finden Sie unter Unterstützung und Dienstleistungen

Überprüfen Sie die Firewall-Details auf 210 Home Branch

Nachfolgend werden Details für den Fluss auf der 210 Branch-Seite validiert.

- Anwendung — ICMP

- Quellendienst — lokal (Initiiert von einem Host hinter der 210-Niederlassung)

- Zieldienst — Virtueller Pfad (Weil wir an die IP des SD-WAN pingen und zum Gerät gedacht sind und über den virtuellen Pfad übertragen werden)

- Staat - etabliert

Informationen zu Support-Richtlinien finden Sie unter Unterstützung und Dienstleistungen

In diesem Artikel

- Topologie/Netzwerkarchitektur der Lösungs

- Erstellung von VPC auf Outposts für Citrix SD-WAN Appliance (Typ VPXL)

- Erstellung von Internet Gateway und Associate zu VPC (Internetzugang für WAN und MANAGEMENT-Schnittstelle von SD-WAN)

- Erstellung von LAN-, WAN- und MGMT-Subnetzen für Citrix SD-WAN VPXL-Appliance

- Definieren von Routingabellen für das LAN/WAN/MGMT Subnet

- Routentabellen für das WAN-Subnetz definieren

- Routentabellen für das LAN-Subnetz definieren

- Outpost AMI-Instanzbereitstellung/-bereitstellung

- Schaffung von LAN/WAN Netzwerkschnittstellen und Association

- QUELLE/DEST-Test Check auf LAN/WAN/Management-Schnittstellen

- Anschließen der LAN/WAN Netzwerkschnittstellen an Outpost Citrix SD-WAN

- Erstellen und Verknüpfen von ELASTIC IPs zu MGMT und WAN-Schnittstellen von Outpost Citrix SD-WAN

- Außenposten VPXL SD-WAN VM als MCN

- Citrix SD-WAN 210 als HOMEUSER BRANCH SD-WAN

- Führen Sie Change Management durch und führen Sie die Konfiguration der Appliances durch

- Aktivieren Sie die Konfiguration

- Überprüfen der Erstellung des virtuellen PFADS

- Initiiere PING vom End-Laptop auf 192.168.100.5 (VIP der Außenposten SD-WAN auf der LAN-Seite)

- Initiiere PING vom End-Laptop auf 192.168.100.5 (LAN side VIP des SD-WAN)

- Überprüfen Sie FLOWS in der 210 Home Branch

- Verifizierung auf dem MCN (Außenposten VM)

- Überprüfen Sie die Firewall-Details auf 210 Home Branch