-

-

-

-

-

Konfigurieren von IPsec-Tunneln für virtuelle und dynamische Pfade

-

Konfigurieren des IPsec-Tunnels zwischen SD-WAN und Drittanbieter-Geräten

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

So konfigurieren Sie den IPsec-Tunnel zwischen SD-WAN und Geräten von Drittanbietern

So konfigurieren Sie den IPsec-Tunnel für Intranet- oder LAN-Dienst:

-

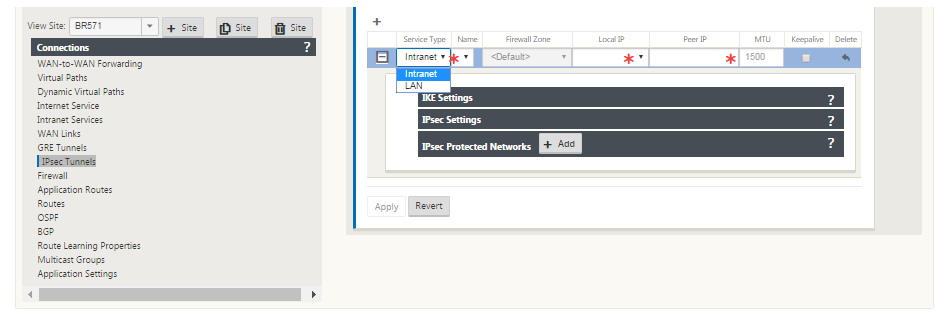

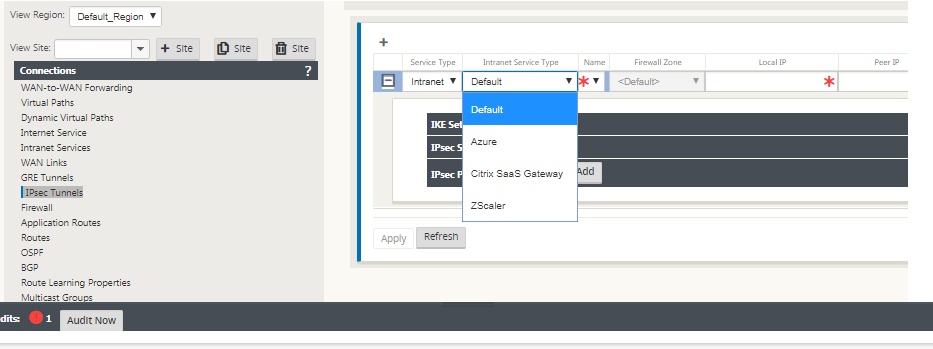

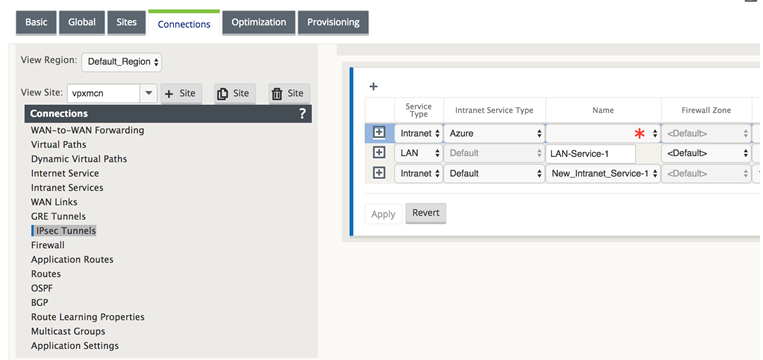

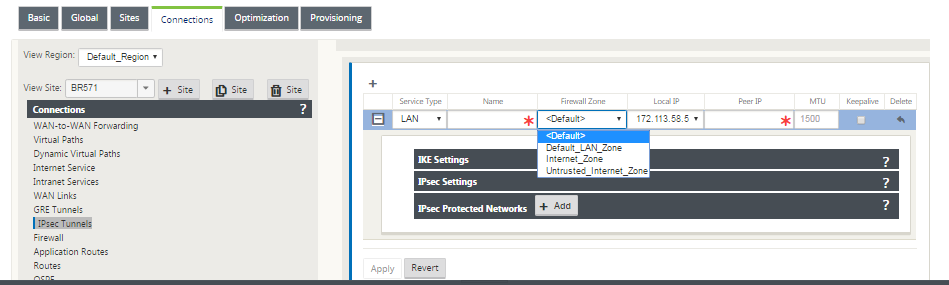

Navigieren Sie im Konfigurations-Editorzu Verbindungen> Site anzeigen> [Standortname]> IPsec-Tunnel. Wählen Sie einen Diensttyp (LAN oder Intranet).

-

Geben Sie einen Namen für die Servicetyp ein. Für den Intranetdiensttyp bestimmt der konfigurierte Intranetserver, welche lokalen IP-Adressen verfügbar sind.

-

Wählen Sie die verfügbare lokale IP-Adresse aus, und geben Sie die Peer-IP-Adresse für den virtuellen Pfad ein, mit dem Sie Peer abschließen möchten.

Hinweis

Wenn der Diensttyp Intranet ist, wird die IP-Adresse vom gewählten Intranetdienst vorab festgelegt.

-

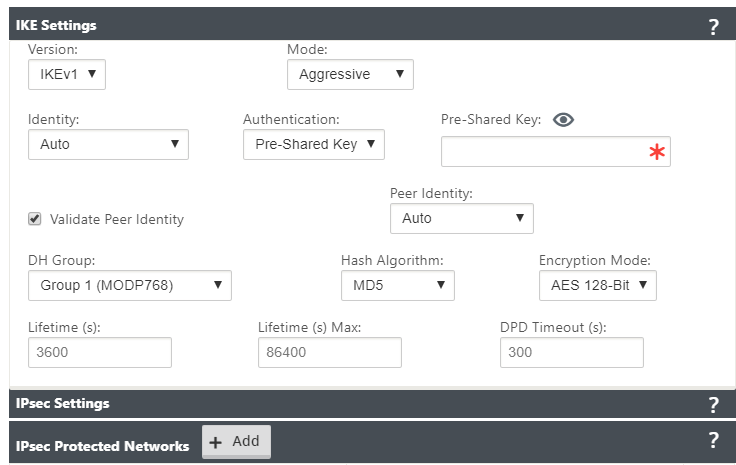

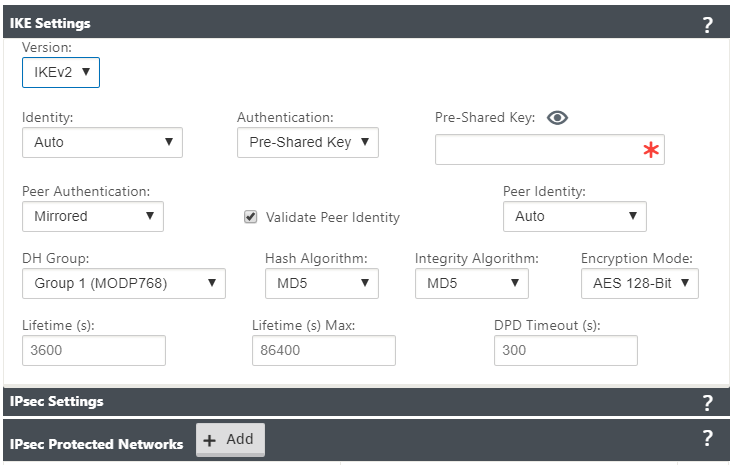

Konfigurieren Sie IPsec-Einstellungen, indem Sie die in den folgenden Tabellen beschriebenen Kriterien anwenden. Wenn Sie fertig sind, klicken Sie auf Übernehmen, um Ihre Einstellungen zu speichern.

| Feld |Beschreibung | Wert | | — | — | — | | Servicetyp | Wählen Sie einen Servicetyp aus dem Dropdownmenü | Intranet, LAN | | Name | Wenn der Diensttyp Intranet ist, wählen Sie aus der Liste der konfigurierten Intranetdienste im Dropdownmenü aus. Wenn der Diensttyp LAN ist, geben Sie einen eindeutigen Namen ein | Textzeichenfolge | | Lokale IP | Wählen Sie die lokale IP-Adresse des IPsec-Tunnels aus dem Dropdownmenü der verfügbaren virtuellen IP-Adressen, die an diesem Standort konfiguriert sind. | IP-Adresse | | Peer-IP | Geben Sie die Peer-IP-Adresse des IPsec-Tunnels ein | IP-Adresse | | MTU | Geben Sie die **MTU** zum Fragmentieren von IKE- und IPsec-Fragmenten ein | Standard: 1500 | | IKE-Einstellungen | Version: Wählen Sie eine IKE-Version aus dem Dropdownmenü | IKEv1 IKEv2 | Modus | Wählen Sie einen Modus aus dem Dropdownmenü | FIPS-konform: Main, nicht FIPS-konform: Aggressiv | Identität | Wählen Sie eine Identität aus dem Dropdownmenü | Automatische IP-Adresse Manuelle IP-Adresse Benutzer-FQDN | Authentifizierung | Wählen Sie den Authentifizierungstyp aus dem Dropdownmenü | Pre-Shared Key: Wenn Sie einen vorinstallierten Schlüssel verwenden, kopieren Sie ihn und fügen Sie ihn in dieses Feld ein. Klicken Sie auf das Symbol Eyeball (), um den vorinstallierten Schlüssel anzuzeigen. Certificate: If you are using an identity certificate, choose it from the drop-down menu. | | Validate Peer Identity | Select this check box to validate the IKE’s peer. If the peer’s ID type is not supported, do not enable this feature | None | |DH Group | Choose Diffie-Hellman group to use for IKE key generation from the drop-down menu | Non-FIPS compliant: Group 1, FIPS-compliant: Group 2 Group 5 Group 14 Group 15 Group 16 Group 19 Group 20 Group 21 | Hash Algorithm | Choose an algorithm from the drop-down menu to authenticate IKE messages | Non-FIPS compliant: MD5 FIPS compliant: SHA1 SHA-256 | Encryption Mode | Choose the Encryption Mode for IKE messages from the drop-down menu | AES 128-bit AES 192-bit AES 256-bit | Lifetime (s) | Enter the preferred duration, in seconds, for an IKE security association to exist | 3600 seconds (default) | | Lifetime (s) Max | Enter the maximum preferred duration, in seconds, to allow an IKE security association to exist | 86400 seconds (default)| | DPD Timeout (s) | Enter the Dead Peer Detection timeout, in seconds, for VPN connections |300 seconds (default) | | IKEv2 | Peer Authentication: Choose Peer Authentication from the drop-down menu | Mirrored Pre-Shared Key Certificate | IKE2 - Pre-shared key | Peer Pre-Shared Key: Paste the IKEv2 Peer Pre-Shared Key into this field for authentication. Click the eyeball () icon to view the Pre-Shared Key | Text string | | Integrity Algorithm | Choose an algorithm as the hashing algorithm to use for HMAC verification from the drop-down menu | Non-FIPS compliant: MD5 FIPS compliant: SHA1 SHA-256 |

Hinweis:

Wenn der abschließende IPsec-Router Hash-basierten Message Authentication Code (HMAC) in der Konfiguration enthält, ändern Sie den IPsec-Modus in Exp+Auth mit einem Hashing-Algorithmus als SHA1.

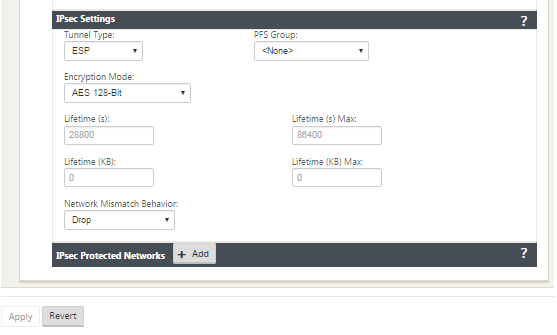

IPsec- und IPsec-geschützte Netzwerkeinstellungen:

| Feld | Beschreibung | Wert (e) |

|---|---|---|

| Tunneltyp | Wählen Sie den Tunneltyp aus dem Drop-down-Menü | ESP ESP+Auth ESP+NULL AH |

| PFS Gruppe | Wählen Sie die Diffie-Hellman-Gruppe für die perfekte Vorwärtsgeheimnis aus dem Dropdown-Menü | Keine Gruppe 1 Gruppe 2 Gruppe 5 Gruppe 14 Gruppe 15 Gruppe 16 Gruppe 19 Gruppe 20 Gruppe 21 |

| Verschlüsselungsmodus | Wählen Sie den Verschlüsselungsmodus für IPsec-Nachrichten aus dem Dropdown-Menü | Wenn Sie ESP oder ESP+ Auth gewählt haben, wählen Sie eine der folgenden Optionen: AES 128-Bit, AES 192-Bit, AES 256-Bit, AES 128-Bit GCM 64-Bit, AES 192-Bit GCM 64-Bit, AES 256-Bit GCM 64-Bit, AES 128-Bit GCM 96-Bit, AES 192-Bit GCM 96-Bit, AES 256-Bit GCM 96-Bit, AES 128-Bit GCM 128-Bit, AES 192-Bit GCM 128-Bit, AES 256-Bit GCM 128-Bit. AES 128/192/256-Bit werden CBC unterstützt. |

| Lebensdauer (e) | Geben Sie die Zeit in Sekunden ein, um eine IPsec-Sicherheitszuordnung zu ermöglichen. | 28800 Sekunden (Standard) |

| Max. Lebensdauer (n) | Geben Sie die maximale Zeit in Sekunden ein, um eine IPsec-Sicherheitszuordnung zu ermöglichen. | 86400 Sekunden (Standard) |

| Lebensdauer (KB) | Geben Sie die Datenmenge in Kilobyte ein, für die eine IPsec-Sicherheitszuordnung vorhanden sein soll. | Kilobyte |

| Lebensdauer (KB) Max. | Geben Sie die maximale Datenmenge in Kilobyte ein, um eine IPsec-Sicherheitszuordnung zu ermöglichen. | Kilobyte |

| Verhalten bei Nichtübereinstimmungen im Netzwerk | Wählen Sie die Aktion aus, die ausgeführt werden soll, wenn ein Paket nicht mit den geschützten Netzwerken des IPsec-Tunnels übereinstimmt. | Löschen, unverschlüsselt senden, Nicht-IPsec-Route verwenden |

| IPsec-geschützte Netzwerke | Quell-IP/Präfix: Nachdem Sie auf die Schaltfläche Hinzufügen (+ Hinzufügen) geklickt haben, geben Sie die Quell-IP und das Präfix des Netzwerkverkehrs ein, den der IPsec-Tunnel schützt | IP-Adresse |

| IPsec-geschützte Netzwerke | Ziel-IP/Präfix: Geben Sie die Ziel-IP und das Präfix des Netzwerkverkehrs ein, den der IPsec-Tunnel schützen wird | IP-Adresse |

Überwachung von IPsec-Tunneln

Navigieren Sie zu Monitoring>IKE/IPsec in der Benutzeroberfläche der SD-WAN-Appliance, um die IPsec-Tunnelkonfiguration anzuzeigen und zu überwachen.

Teilen

Teilen

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.