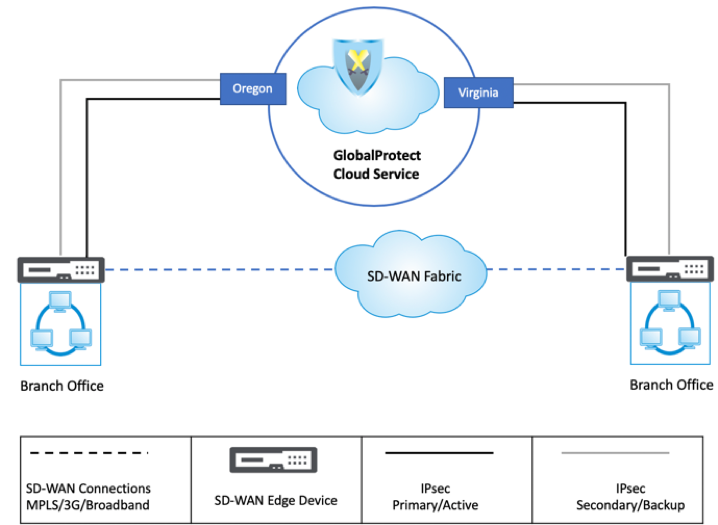

Palo Alto Integration durch Verwendung von IPsec-Tunnels

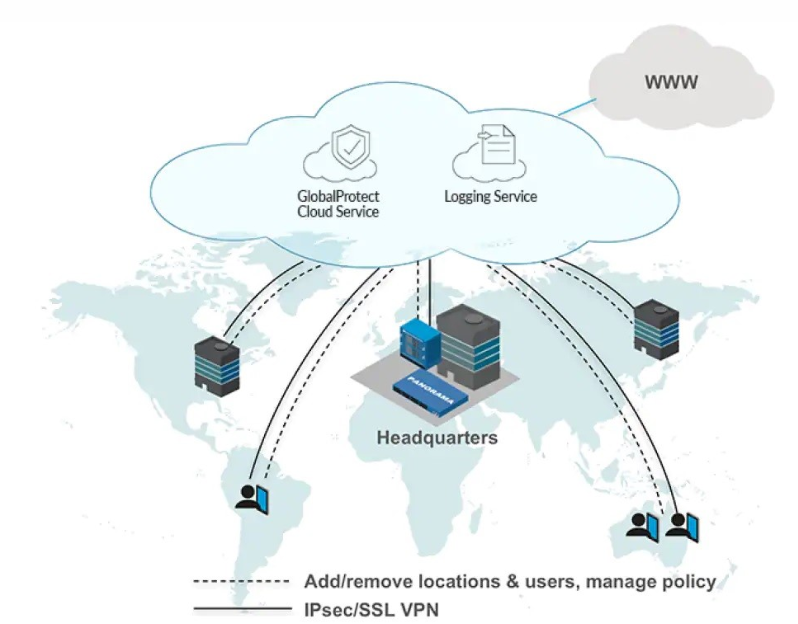

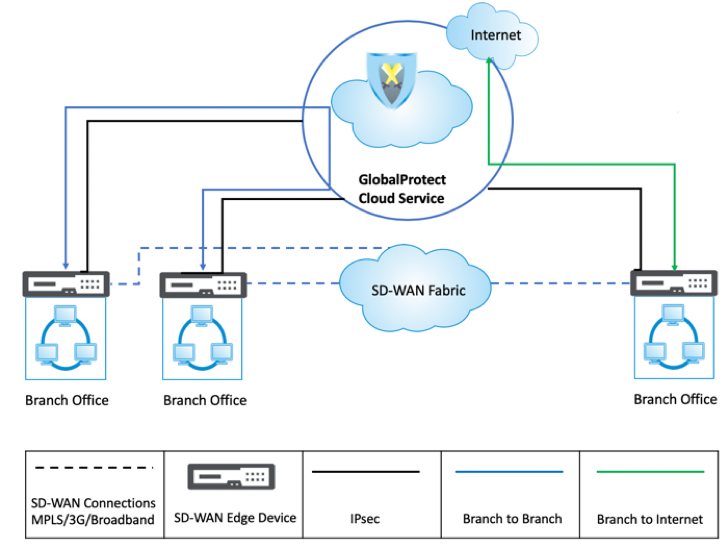

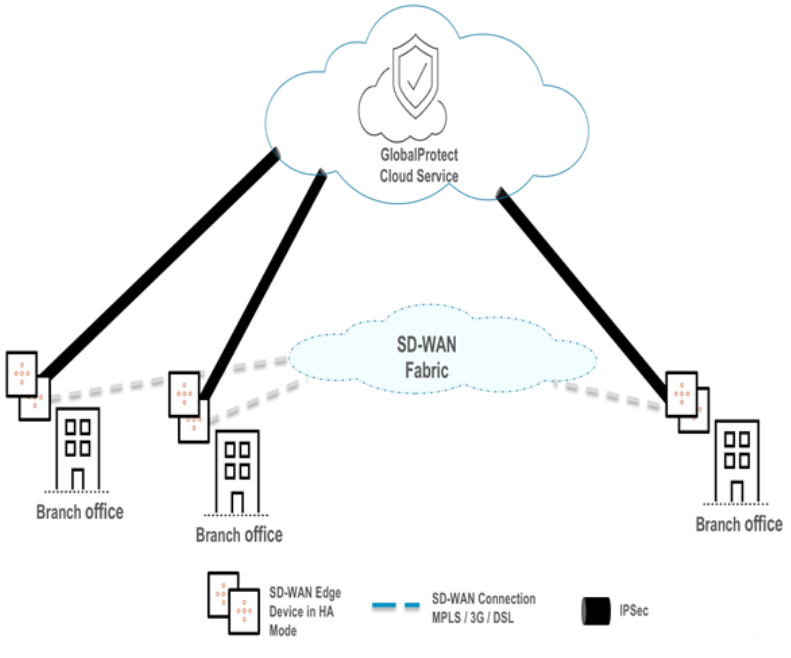

Palo Alto Netzwerke bieten cloudbasierte Sicherheitsinfrastruktur zum Schutz von Remote-Netzwerken. Es bietet Sicherheit, da Organisationen regionale, cloudbasierte Firewalls einrichten können, die die SD-WAN-Fabric schützen.

Die Citrix SD-WAN Lösung bot bereits die Möglichkeit, den Internetverkehr von der Zweigstelle zu trennen. Dies ist entscheidend, um eine zuverlässigere Benutzererfahrung mit geringer Latenz zu ermöglichen und gleichzeitig die Einführung eines teuren Sicherheits-Stacks in jedem Zweig zu vermeiden. Citrix SD-WAN und Palo Alto Networks bieten nun verteilten Unternehmen eine zuverlässigere und sicherere Möglichkeit, Benutzer in Zweigstellen mit Anwendungen in der Cloud zu verbinden.

Citrix SD-WAN Appliances können eine Verbindung zum Palo Alto Clouddienst-Netzwerk (GlobalProtect Cloud Service) über IPsec-Tunnel am Standort des Kunden herstellen.

Zu den wichtigsten Vorteilen gehören:

-

Globale Sicherheit der nächsten Generation.

-

Hinzufügen und Verwalten von Standorten — Benutzer und Richtlinienbereitstellung zentral

-

Weiterleiten des IPsec-Tunnelverkehrs an das Palo Alto-Netzwerk.

-

SD-WAN-Appliance im Hochverfügbarkeitsmodus konfigurieren lassen - Wenn eine Appliance ausfällt, wird der IPsec-Tunnel über eine andere Appliance eingerichtet.

-

Virtuelle Routing- und Weiterleitungsbereitstellungen.

-

Ein WAN-Link als Teil von Internetdiensten.

Konfigurieren Sie Folgendes in der Citrix SD-WAN GUI:

- Konfigurieren Sie den IPsec-Tunnel.

- Konfigurieren Sie IPsec-geschütztes Netzwerk mit lokalen LAN-Netzwerken als Quellsubnetz und Zielsubnetz als 0.0.0.0/0 (um den gesamten Internetverkehr über den Tunnel zu senden).

Konfigurieren Sie Folgendes in Palo Alto:

- Konfigurieren Sie alle erforderlichen IP-Tunneldetails.

- Konfigurieren Sie IPsec-Peer mit SD-WAN IPsec-Tunnel Öffentliche Quell-IP-Adresse.

Überprüfen Sie die End-to-End-Datenverkehrsverbindung:

- Aus dem LAN-Subnetz der Zweigstelle, greifen Sie auf Internetressourcen zu.

- Stellen Sie sicher, dass der Datenverkehr über den Citrix SD-WAN IPsec-Tunnel zu Palo Alto Global Protect Cloud-Dienst verläuft.

- Stellen Sie sicher, dass die Palo Alto-Sicherheitsrichtlinie auf den Datenverkehr angewendet wird.

- Überprüfen Sie, ob die Antwort von Internet zu Host in einem Zweig durchläuft.

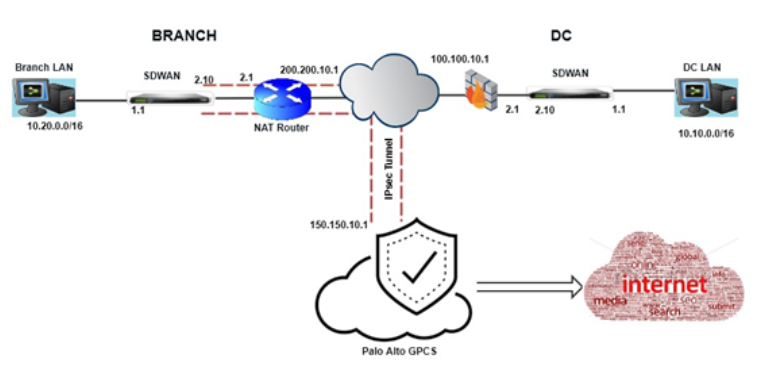

Anwendungsfall 1: Zweigzu-Internet

-

Stellen Sie IPsec-Tunnel von jedem Zweig zum Palo Alto GlobalProtect Cloud Service GPCS ein.

-

Konfigurieren Sie für die Kommunikation zwischen Zweig und Internet geschützte Netzwerke mit Netzwerken, die zu beiden Zweigen gehören.

-

Konfigurieren Sie IPsec-geschützte Netzwerke auf SD-WAN mit dem Zielsubnetz als 0.0.0.0/0 für den direkten Internet-Breakout über die GPCS.

Anwendungsfall 2: Aktiv-Standby-Tunnel von SDWAN ins Internet über Palo Alto

Für Aktiv/Standby werden zwei IPsec-Tunnel mit den gleichen Parametern und den gleichen geschützten Netzwerken zum GPCS eingerichtet, und nur ein Tunnel wird ständig aktiv sein und ein anderer wird im Standby-Modus sein. Dies wird als eine einzelne unterhaltene Einheit fungieren. Um alle geschützten Netzwerke, die Sie IPsec-Schutz bieten möchten, muss sowohl im aktiven als auch im Standby-Tunnel konfiguriert werden. Wenn ein Tunnel hinuntergeht, kommt ein weiterer Tunnel mit allen aktiven Netzwerken. Dadurch können Tunnel die ganze Zeit für die Umleitung von Internetverkehr durch die Konfiguration von IPsec-geschützten Netzwerken zur Verfügung stehen.

- Möglichkeit, mehrere IPsec-Tunnel mit Palo Alto von SD-WAN erstellen zu lassen

- Aktiv

- Standby

- SD-WAN wird mit mehreren IPsec-Tunneln erstellt, die Intranetdienste und die entsprechenden IKE/IPsec-Einstellungen verwenden (einer für Active und einer für den Standby-Modus).

- Fügen Sie alle geschützten Netzwerke redundant für alle IPsec-Tunnelkonfigurationen hinzu.

- Palo Alto hostet den aktiven und Standby-Tunnel.

- SD-WAN bildet Tunnel mit beiden und verarbeitet den Datenverkehr für die geschützten Netzwerke zuerst über den aktiven IPsec-Tunnel (falls der Primärtunnel berechtigt ist)

-

Wenn der primäre Tunnel entweder am SD-WAN-Ende oder am Palo Alto Ende hinuntergeht, geht der Verkehr durch den sekundären Tunnel (der gleiche Fall für alten und neuen Verkehr).

Die IPsec-Sicherheitszuordnungen (SAs) werden als Teil der primären und sekundären Tunnelformation gebildet. Daher dauert der Übergang von Datenverkehr einige Zeit (3 bis 5 Sekunden), um neue sekundäre zu erkennen und den gesamten Datenverkehr durch den neu aktiven IPsec-Tunnel zu verarbeiten. Die Erkennung des primären Tunnels zur Verarbeitung des Verkehrs hängt von der Routenberechtigung ab und wird auf NEIN gestellt, wenn der Tunnel ausfällt, und wird mit JA gemacht, wenn er hochgefahren ist.

-

Wenn der Primärtunnel wieder hochkommt, wird der Verkehr wieder über den Primärtunnel gesendet.

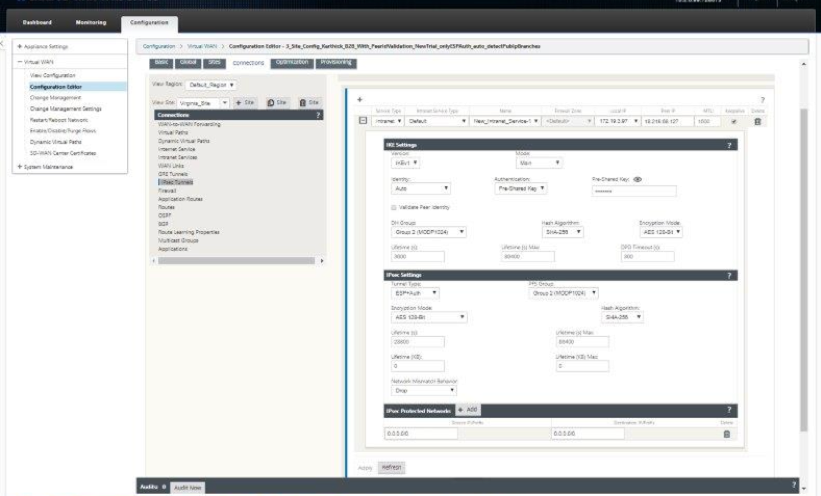

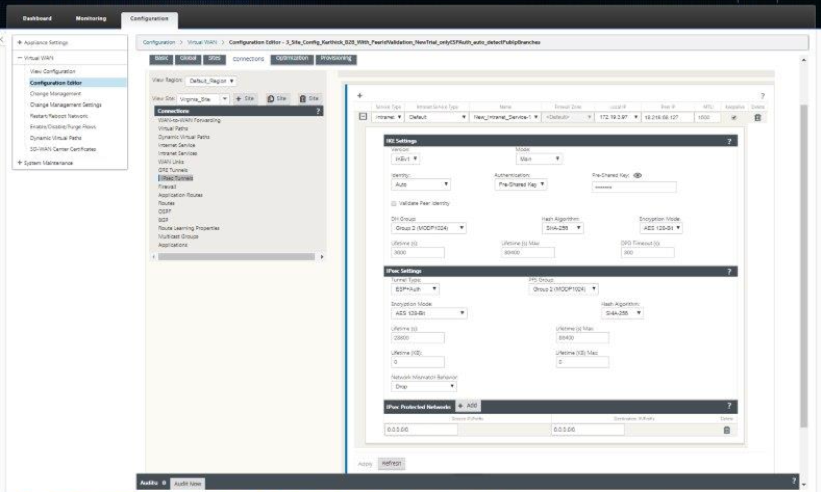

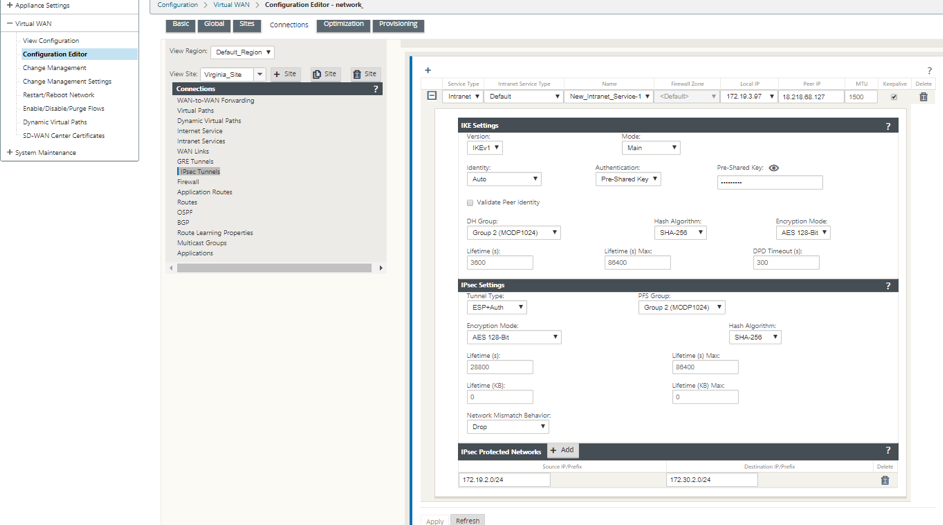

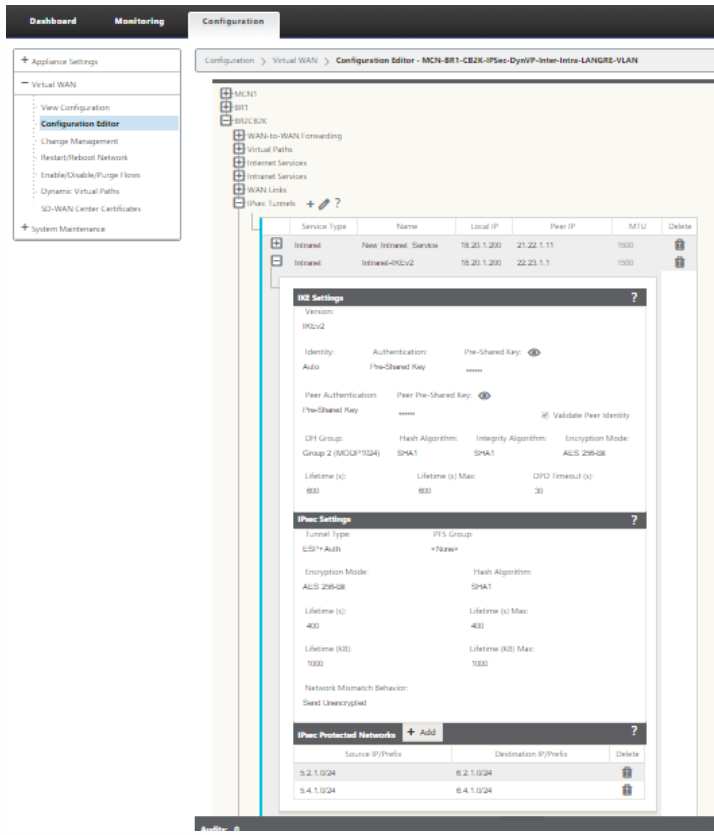

So konfigurieren Sie IKE und IPsec-Tunnel mit Palo Alto SWG auf SD-WAN:

-

Navigieren Sie zu Verbindung > Site > IPsec-Tunnel.

-

Konfigurieren Sie IKE- und IPsec-Parameter.

Weitere Informationen zur Konfiguration von IPsec-Tunneln finden Sie unter Konfigurieren von IPsec-Tunneln zwischen SD-WAN und Cloud-Services/-Geräten von Drittanbietern.

Mit Protected Networks können Sie angeben, welcher Datenverkehr von IPsec geschütztwerden soll.

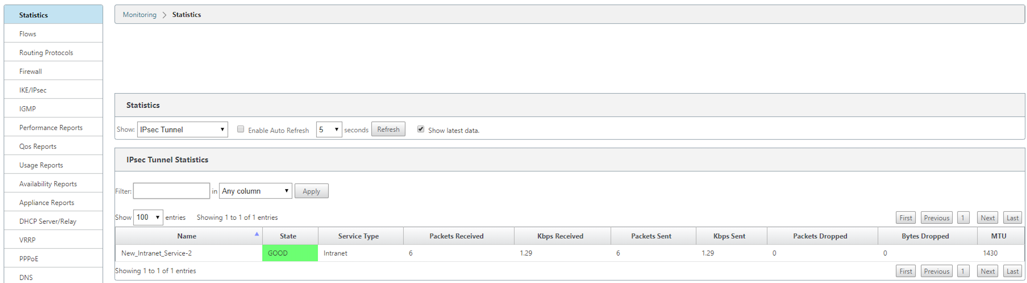

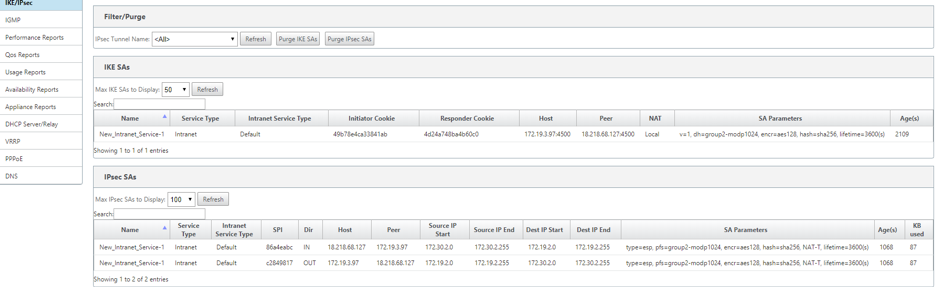

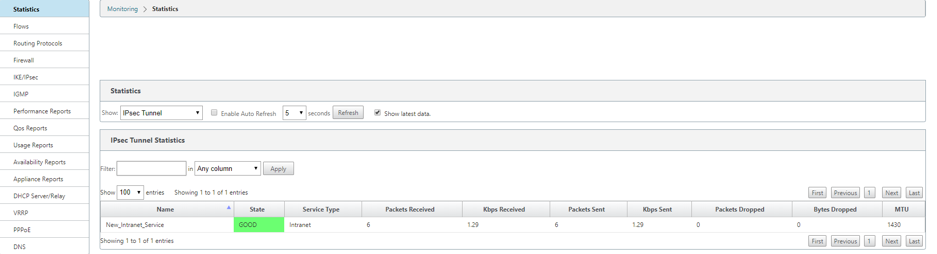

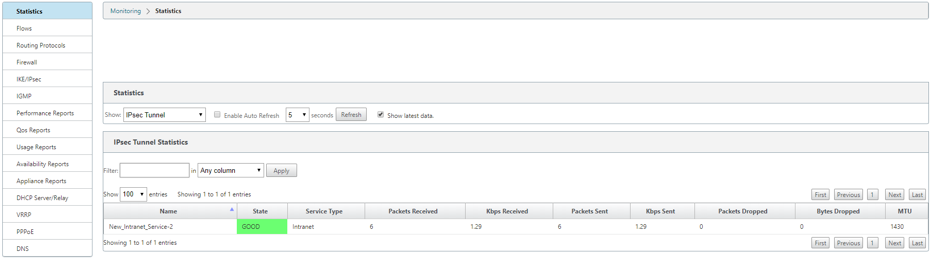

Überwachung des IPsec-Tunnels zu Palo Alto SWG auf SD-WAN:

Gehen Sie in der Citrix SD-WAN SD-WAN-Appliance-GUI zu Monitoring > Statistics. Wählen Sie IPsec-Tunnel aus der Dropdown-Liste aus, um die Statistiken gegen den Tunnel zu überprüfen, der den Datenverkehr verarbeitet. Der Verkehr, der über Tunnel gesendet wird, kann in den gesendeten und empfangenen Spalten überwacht werden.

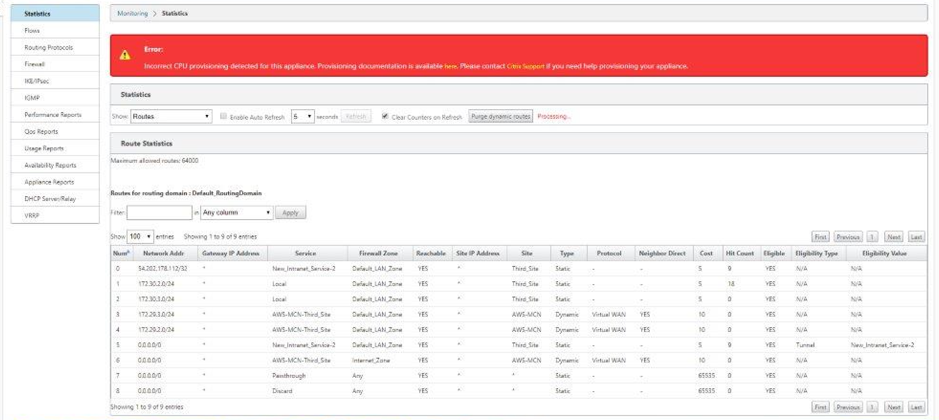

Überwachung von Route-Treffern auf den Verkehr in Richtung Palo Alto IPsec-Tunnel (zum Intranetdienst, da der IPsec-Tunnel an den Intranetdienst gebunden ist):

Routen zeigen den Datenverkehr an, der auf den Intranetdienst trifft, der derzeit den Datenverkehr verarbeitet. Um die Routenstatistiken anzuzeigen, gehen Sie zu Überwachung > Statistiken > Routen und überprüfen Sie die Statistiken mit der Route, die den Verkehr verarbeitet.

Anwendungsfall 3: Zweig-zu-Zweigverkehr über Palo Alto SWG

Hilft, zwischen den Zweigen zu kommunizieren und Sicherheitsrichtlinien auf einer SWG für Zweig-zu-Zweig-Verbindung anzuwenden, ohne über den SD-WAN-Zwischenknoten zu gehen.

Geben Sie für die Kommunikation zwischen Zweig und Zweig an, dass die IPsec-Richtlinien den Palo Alto GlobalProtect Cloud Service (GPCS) zuerst über einen IPsec-Tunnel durchlaufen. GPCS ermittelt, ob Datenverkehr von Zweig 1 abgerufen wird, und sendet ihn dann über einen IPsec-Tunnel an Zweig 2, indem Richtlinien erstellt werden.

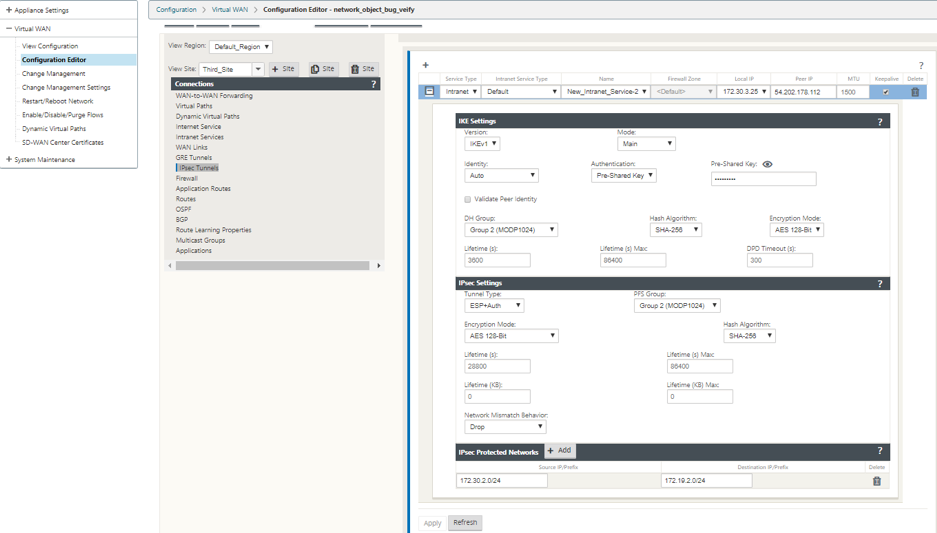

- Erstellen Sie separate Tunnelendpunkte in Palo Alto eins für jeden Zweig.

- Jeder Zweig erstellt eindeutig einen IPsec-Tunnel mit Palo Alto mithilfe von Intranetdiensten und passenden IKE/IPsec-Einstellungen.

- Konfiguration geschützter Netze in Zweig 1 bis Palo Alto Tunnel 1:

- Quelle als Zweig 1-Subnetz zum Ziel als Zweig 2-Subnetz

- Spiegeln Sie das geschützte Netzwerk auf der Proxy-ID-Seite des Palo Alto Tunnels

Folgen Sie dem ähnlichen geschützten Netzwerk über Zweig 2 bis Palo Alto tunnel 2

-

Der Verkehr von Zweig 1 zu Zweig 2 wird über Zweig 1 zum IPsec-Tunnel Palo Alto Tunnel 1 durchgeführt und dann von Palo Alto in den neuen Tunnel zwischen Palo Alto Tunnel 2 zum Branch 2 IPsec-Tunnel weitergeleitet. Gleiches gilt für den Rückverkehr.

HINWEIS:

Dieser Datenverkehr ist so einzigartig, dass der MCN nicht WAN zu WAN-Weiterleitung aktiviert sein muss.

- Wenn die Zweigstellen von IPs NAT sind, müssten sie mit der WAN-Link-NAT-Adresse (falls statisch) in den WAN-Link-Einstellungen aktiviert werden, in denen der Intranetdienst für die Verwendung für den IPsec-Tunnel aktiviert würde. Wenn die IP dynamisch ist, müssen die Zweige mit dem Regler Auto Detect Public IP aktiviert werden.

-

Wenn eine exklusive Port-NAT verwendet wird, muss das MCN mit UDP-Hole-Punching aktiviert werden.

Konfiguration für Branch 1 SD-WAN zu Palo Alto IPsec-Tunnel 1:

Konfiguration von Zweig 2 SD-WAN zu Palo Alto IPsec Tunnel 2:

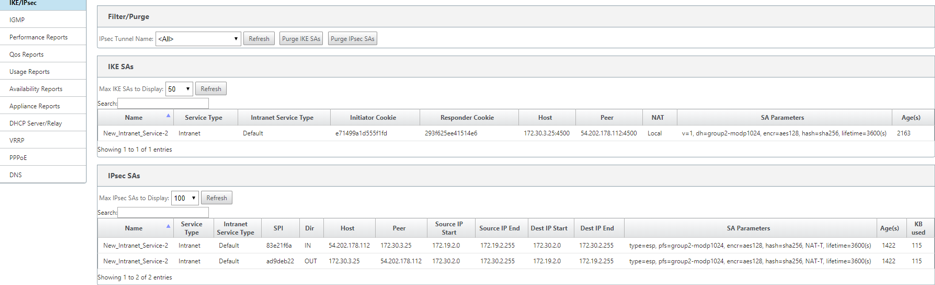

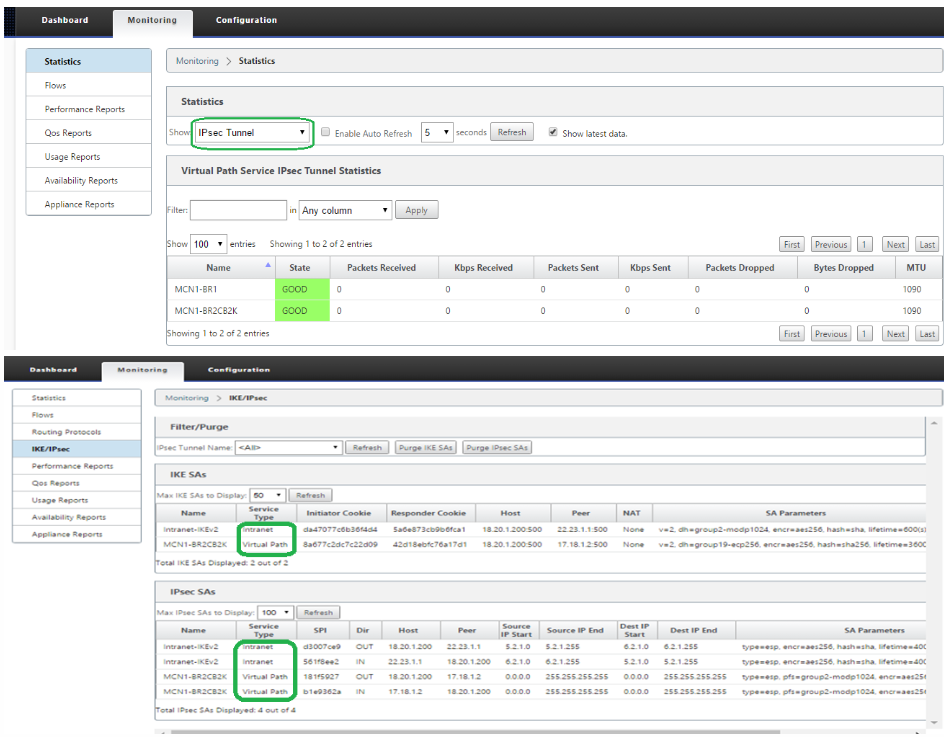

Überwachung von IKE/IPsec SA’s für Tunnel 1 zwischen Zweig 1 und Palo Alto:

Überwachung von IKE/IPsec SA’s für Tunnel 2 zwischen Zweig 1 und Palo Alto:

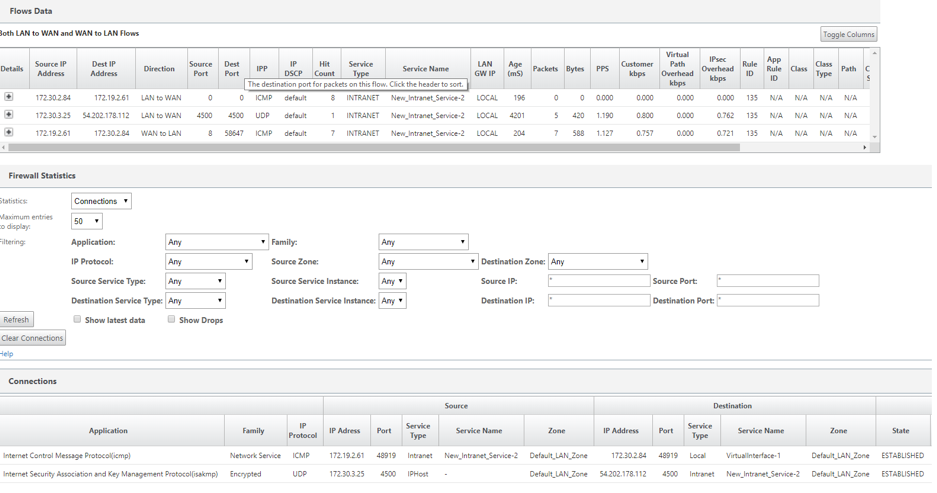

Überwachung von Flüssen und Firewall für Branch 1 zu Palo Alto Tunnel 1):

Der folgende Screenshot enthält die kombinierten Monitoring-Informationen zu Flussdaten und Firewall-Statistiken für Branch1 bis Palo Alto Tunnel 1.

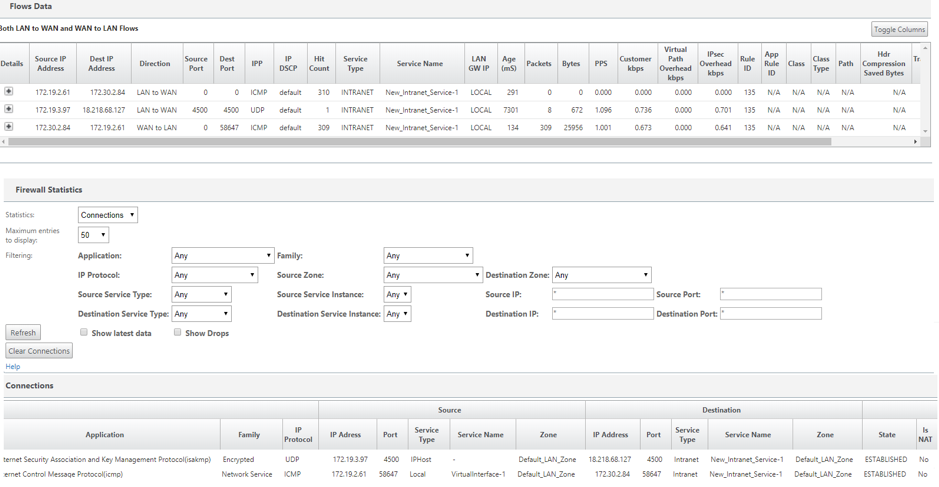

Überwachung von Flüssen und Firewall für Zweig 2 zu Palo Alto Tunnel 2:

Der folgende Screenshot enthält die kombinierten Überwachungsinformationen zu Flussdaten und Firewall-Statistiken für Zweig 2 bis Palo Alto Tunnel 2.

Überwachung von IPsec-Tunnelstatistiken für Branch 1 bis Palo Alto 1 Tunnel:

Überwachung von IPsec-Tunnelstatistiken für Zweig 2 bis Palo Alto 2 Tunnel:

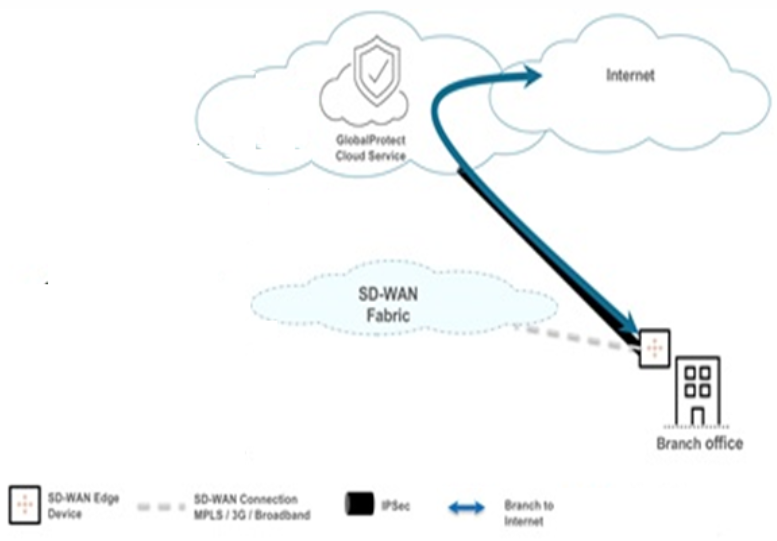

Anwendungsfall 4: SD-WAN-Edge-Gerät im Hochverfügbarkeitsmodus

-

Konfigurieren Sie SD-WAN-Appliance im Hochverfügbarkeitsmodus.

-

Stellen Sie einen IPsec-Tunnel von jedem Zweig zu GPCS ein.

-

Die Datenverkehrsumleitung von SD-WAN zu GPCS erfolgt immer über die aktive Appliance.

-

Bei einem Hochverfügbarkeitsereignis übernimmt die sekundäre SD-WAN-Appliance die Übernahme und sendet den Datenverkehr an GPCS.

So konfigurieren Sie den IPsec-Tunnel:

- Navigieren Sie zu Verbindung > Site > IPsec-Tunnel.

-

Konfigurieren Sie IKE- und IPsec-Parameter.

Weitere Informationen zur Konfiguration von IPsec-Tunneln finden Sie unter Konfigurieren von IPsec-Tunneln zwischen SD-WAN und Cloud-Services/-Geräten von Drittanbietern.

Mit den geschützten Netzwerken können Sie angeben, welcher Datenverkehr durch IPsec geschützt werden soll. Sie können maximal acht geschützte Netzwerke pro Tunnel konfigurieren.

IPsec-Tunnel überwachen:

Gehen Sie in der Citrix SD-WAN SD-WAN-Appliance-GUI zu Monitoring > Statistics. Wählen Sie IPsec-Tunnel aus der Dropdown-Liste Anzeigen aus. Der Verkehr, der über Tunnel gesendet wird, kann in den gesendeten und empfangenen Spalten überwacht werden.

- Monitoring > IKE/IPsec - Sie können alle IKE und die entsprechenden IPsec-SAs überwachen.

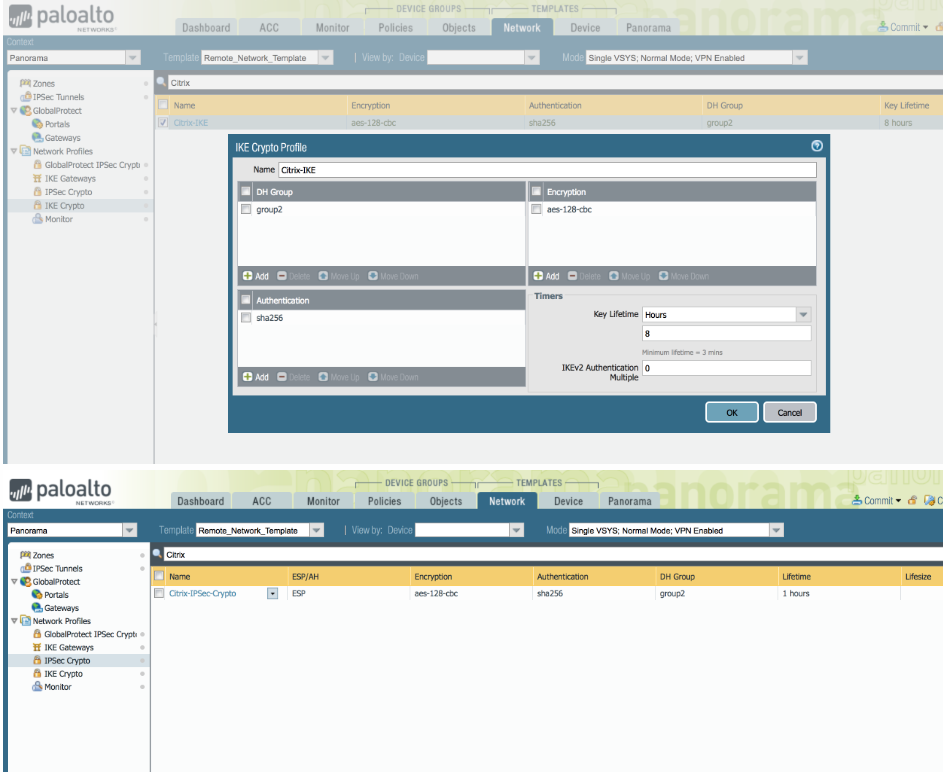

Konfigurieren Sie IPsec in Palo Alto Global Protect Cloud Service (GPCS):

- Melden Sie sich bei Palo Alto Panorama an.

- Navigieren Sie zu Network Profile -> IKE Crypto und konfigurieren Sie die IKE Crypto Suite.

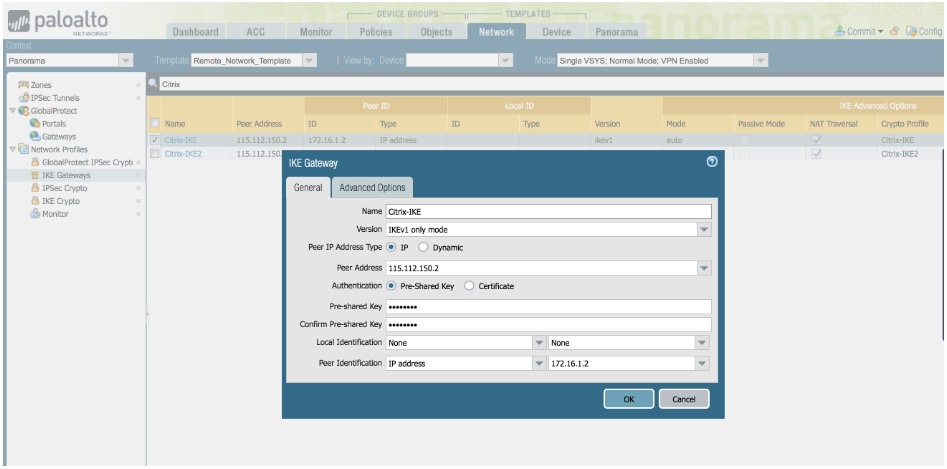

IKE-Gateway konfigurieren:

- Fügen Sie IKE Gateway hinzu.

- Konfigurieren Sie die IKE-Version.

- Wählen Sie den Peer-IP-Adresstyp als IP.

- Geben Sie die IKE-Peer-IP-Adresse ein. Dies ist die öffentliche Citrix SD-WAN IP.

- Konfigurieren Sie den Authentifizierungstyp, den vorinstallierten Schlüssel, das Zertifikat.

-

Konfigurieren Sie den vorab freigegebenen Schlüssel, den Sie verwenden möchten.

-

Klicken Sie auf der Registerkarte Erweiterte Optionenauf NAT Traversal aktivieren.

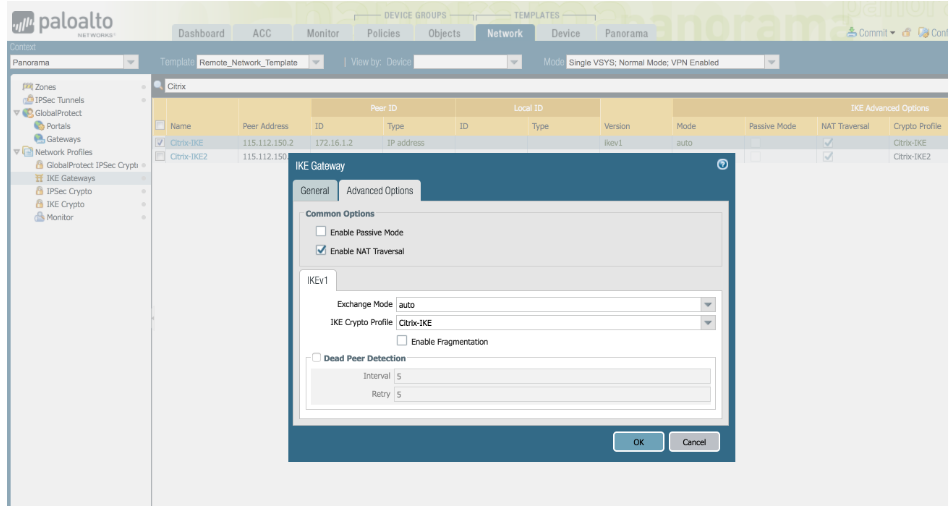

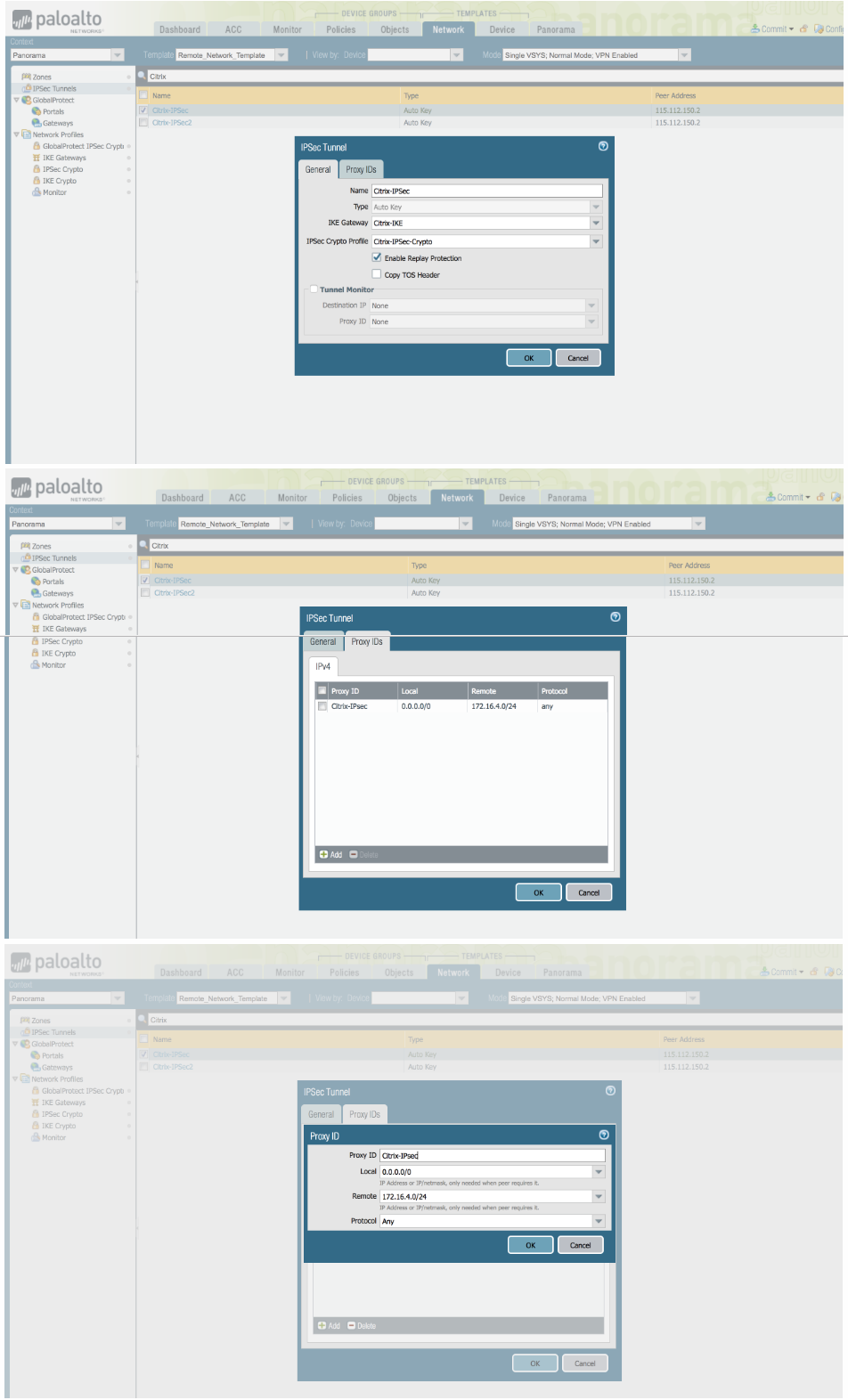

IPsec-Tunnel erstellen:

Fügen Sie einen IPsec-Tunnel mit bereits erstelltem IKE-Gateway und IPsec-Crypto-Profil hinzu. Stellen Sie das geschützte Netzwerk bereit, um den Datenverkehr von SD-WAN durch den Tunnel zu ermöglichen.

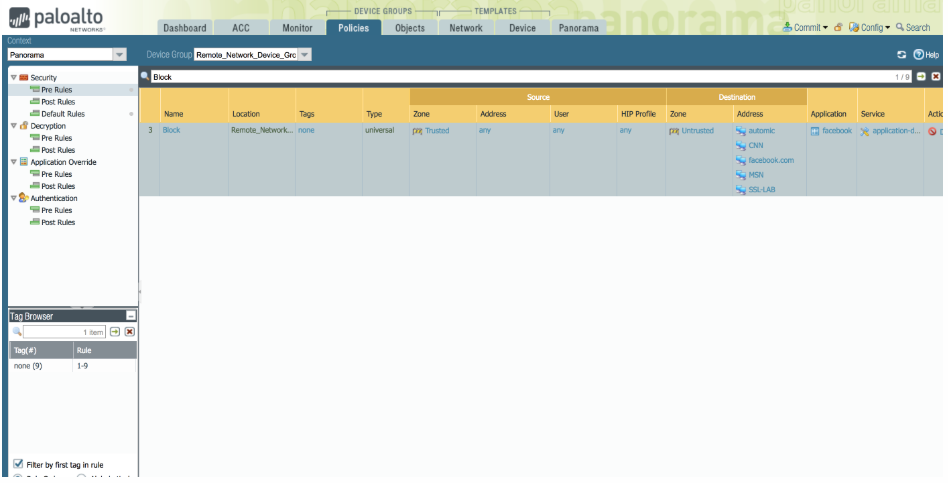

Anwendungen blockieren:

Sie können bestimmte Anwendungen blockieren, indem Sie die Firewall-Regel wie folgt konfigurieren. Diese Regel ist an den erstellten Tunnel gebunden.

End-to-End-Datenverkehr überprüfen:

Über den Zweighost greifen Sie auf das Internet zu und prüfen Sie, ob Internetverkehr unter der IPsec-Tunnelstatistik auf der SD-WAN GUI-Überwachungsseite angezeigt wird. Prüfen Sie in Palo Alto GPCS auf gesperrte Sites und stellen Sie sicher, dass die blockierten Sites vom Zweignetzwerk aus nicht zugänglich sind.