Anwendungsfall: Absicherung des Unternehmensnetzwerks durch ICAP für die Remote-Malware-Inspektion

Die Citrix Secure Web Gateway™ (SWG) Appliance fungiert als Proxy und fängt den gesamten Client-Datenverkehr ab. Die Appliance verwendet Richtlinien, um den Datenverkehr zu bewerten und Client-Anfragen an den Ursprungsserver weiterzuleiten, auf dem sich die Ressource befindet. Die Appliance entschlüsselt die Antwort vom Ursprungsserver und leitet den Klartextinhalt zur Antimalware-Prüfung an den ICAP-Server weiter. Der ICAP-Server antwortet mit einer Meldung, die “Keine Anpassung erforderlich”, einen Fehler oder eine geänderte Anforderung anzeigt. Abhängig von der Antwort des ICAP-Servers wird der angeforderte Inhalt entweder an den Client weitergeleitet oder eine entsprechende Meldung gesendet.

Für diesen Anwendungsfall müssen Sie auf der Citrix® SWG Appliance eine allgemeine Konfiguration, eine Proxy- und SSL-Interception-bezogene Konfiguration sowie eine ICAP-Konfiguration durchführen.

Allgemeine Konfiguration

Konfigurieren Sie die folgenden Entitäten:

- NSIP-Adresse

- Subnetz-IP (SNIP)-Adresse

- DNS-Namensserver

- CA-Zertifikat-Schlüsselpaar zur Signierung des Serverzertifikats für die SSL-Interception

Proxy-Server- und SSL-Interception-Konfiguration

Konfigurieren Sie die folgenden Entitäten:

- Proxy-Server im expliziten Modus, um den gesamten ausgehenden HTTP- und HTTPS-Verkehr abzufangen.

- SSL-Profil zur Definition von SSL-Einstellungen, wie Chiffren und Parametern, für Verbindungen.

- SSL-Richtlinie zur Definition von Regeln für das Abfangen von Datenverkehr. Auf “true” setzen, um alle Client-Anfragen abzufangen.

Weitere Details finden Sie in den folgenden Themen:

In der folgenden Beispielkonfiguration befindet sich der Antimalware-Erkennungsdienst unter www.example.com.

Beispiel für die allgemeine Konfiguration:

add ns ip 192.0.2.5 255.255.255.0

add ns ip 198.51.100.5 255.51.255.0 -type SNIP

add dns nameServer 203.0.113.2

add ssl certKey ns-swg-ca-certkey -cert ns_swg_ca.crt -key ns_swg_ca.key

<!--NeedCopy-->

Beispiel für die Proxy-Server- und SSL-Interception-Konfiguration:

add cs vserver explicitswg PROXY 192.0.2.100 80 –Authn401 ENABLED –authnVsName explicit-auth-vs

set ssl parameter -defaultProfile ENABLED

add ssl profile swg_profile -sslInterception ENABLED

bind ssl profile swg_profile -ssliCACertkey ns-swg-ca-certkey

set ssl vserver explicitswg -sslProfile swg_profile

add ssl policy ssli-pol_ssli -rule true -action INTERCEPT

bind ssl vserver explicitswg -policyName ssli-pol_ssli -priority 100 -type INTERCEPT_REQ

<!--NeedCopy-->

Beispiel für die ICAP-Konfiguration:

add service icap_svc 203.0.113.225 TCP 1344

enable ns feature contentinspection

add icapprofile icapprofile1 -uri /example.com -Mode RESMOD

add contentInspection action CiRemoteAction -type ICAP -serverName icap_svc -icapProfileName icapprofile1

add contentInspection policy CiPolicy -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action CiRemoteAction

bind cs vserver explicitswg -policyName CiPolicy -priority 200 -type response

<!--NeedCopy-->

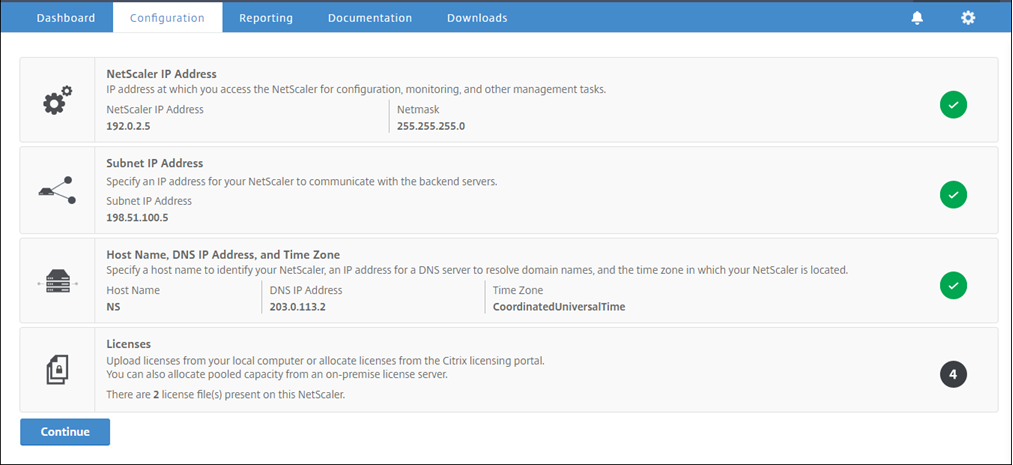

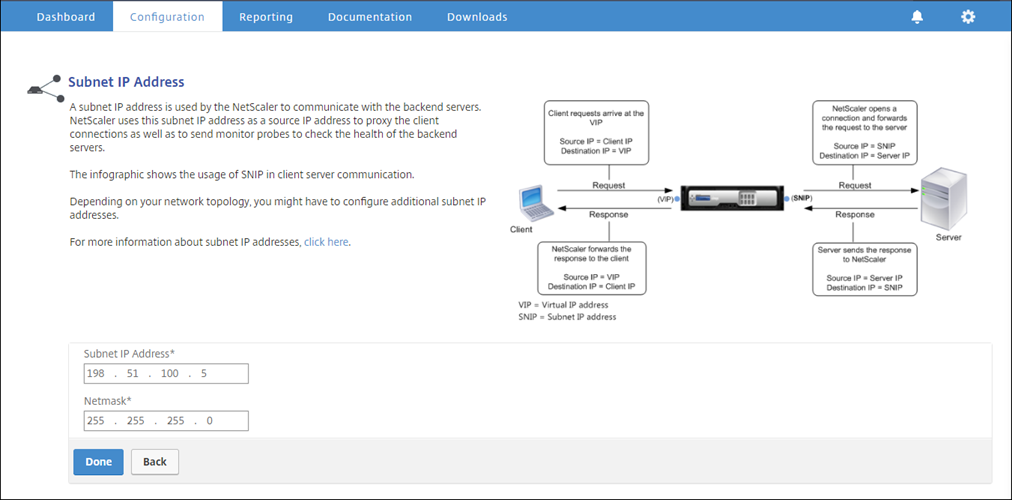

SNIP-Adresse und DNS-Namensserver konfigurieren

-

Geben Sie in einem Webbrowser die NSIP-Adresse ein. Zum Beispiel:

http://192.0.2.5. -

Geben Sie unter Benutzername und Passwort die Administratoranmeldeinformationen ein. Der folgende Bildschirm wird angezeigt. Wenn der folgende Bildschirm nicht angezeigt wird, springen Sie zum Abschnitt “Proxy-Einstellungen”.

-

Klicken Sie in den Abschnitt Subnetz-IP-Adresse und geben Sie eine IP-Adresse ein.

-

Klicken Sie auf Fertig.

-

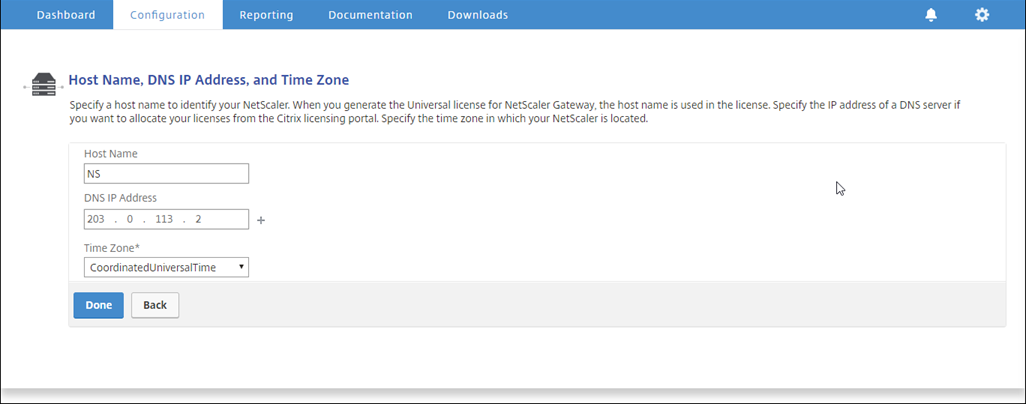

Klicken Sie in den Abschnitt Hostname, DNS-IP-Adresse und Zeitzone und geben Sie Werte für diese Felder ein.

-

Klicken Sie auf Fertig und dann auf Weiter.

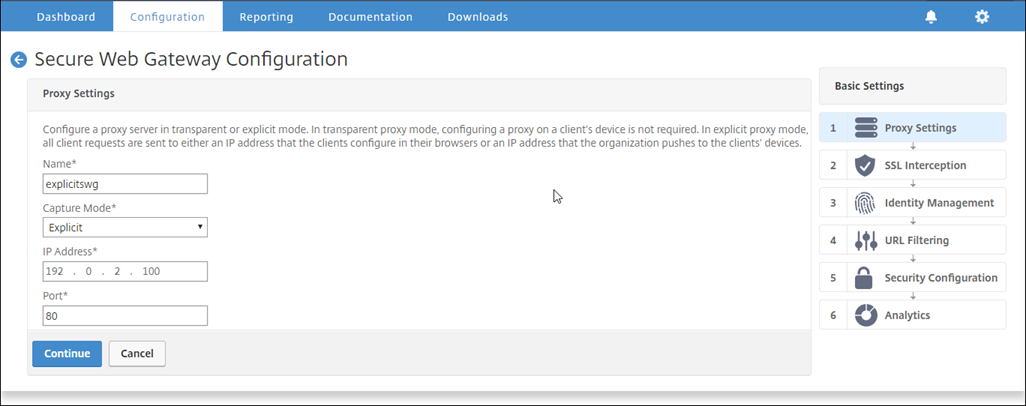

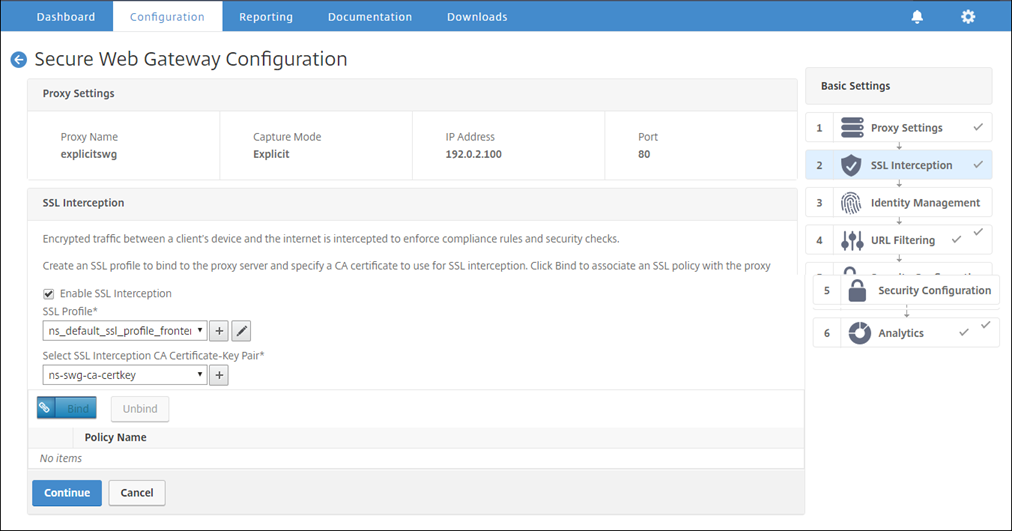

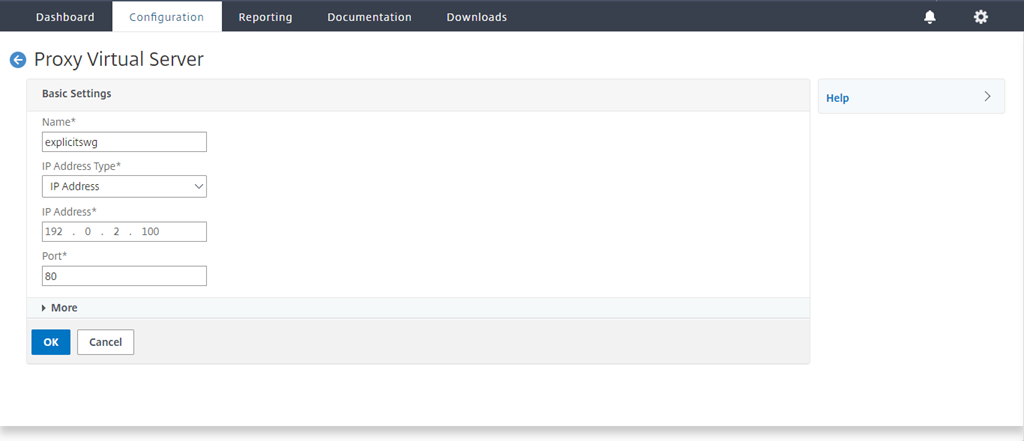

Proxy-Einstellungen konfigurieren

-

Navigieren Sie zu Secure Web Gateway > Secure Web Gateway-Assistent.

-

Klicken Sie auf Erste Schritte und dann auf Weiter.

-

Geben Sie im Dialogfeld Proxy-Einstellungen einen Namen für den expliziten Proxy-Server ein.

-

Wählen Sie für Erfassungsmodus die Option Explizit.

-

Geben Sie eine IP-Adresse und Portnummer ein.

-

Klicken Sie auf Weiter.

SSL-Interception-Einstellungen konfigurieren

-

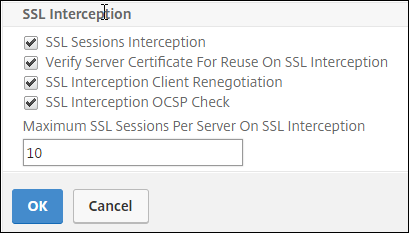

Wählen Sie SSL-Interception aktivieren.

-

Wählen Sie unter SSL-Profil ein vorhandenes Profil aus oder klicken Sie auf „+“, um ein neues Front-End-SSL-Profil hinzuzufügen. Aktivieren Sie in diesem Profil die SSL-Sitzungsinterception. Wenn Sie ein vorhandenes Profil auswählen, überspringen Sie den nächsten Schritt.

-

Klicken Sie auf OK und dann auf Fertig.

-

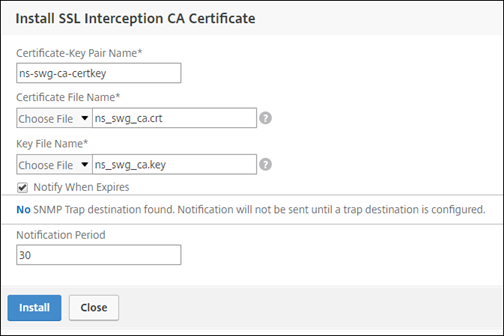

Wählen Sie unter CA-Zertifikat-Schlüsselpaar für SSL-Interception auswählen ein vorhandenes Zertifikat aus oder klicken Sie auf „+“, um ein CA-Zertifikat-Schlüsselpaar für die SSL-Interception zu installieren. Wenn Sie ein vorhandenes Zertifikat auswählen, überspringen Sie den nächsten Schritt.

-

Klicken Sie auf Installieren und dann auf Schließen.

-

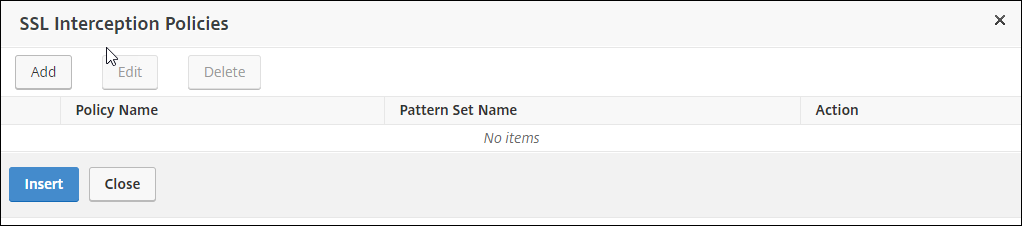

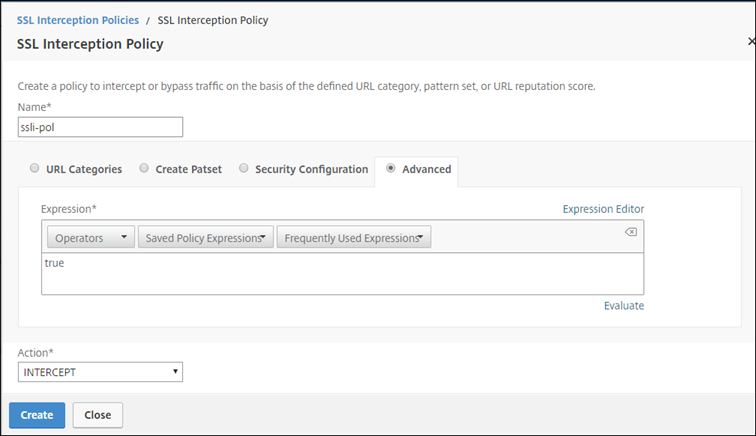

Fügen Sie eine Richtlinie hinzu, um den gesamten Datenverkehr abzufangen. Klicken Sie auf Binden. Klicken Sie auf Hinzufügen, um eine neue Richtlinie hinzuzufügen, oder wählen Sie eine vorhandene Richtlinie aus. Wenn Sie eine vorhandene Richtlinie auswählen, klicken Sie auf Einfügen und überspringen Sie die nächsten drei Schritte.

-

Geben Sie einen Namen für die Richtlinie ein und wählen Sie Erweitert. Geben Sie im Ausdruckseditor “true” ein.

-

Wählen Sie für Aktion die Option INTERCEPT.

-

Klicken Sie auf Erstellen.

-

Klicken Sie viermal auf Weiter und dann auf Fertig.

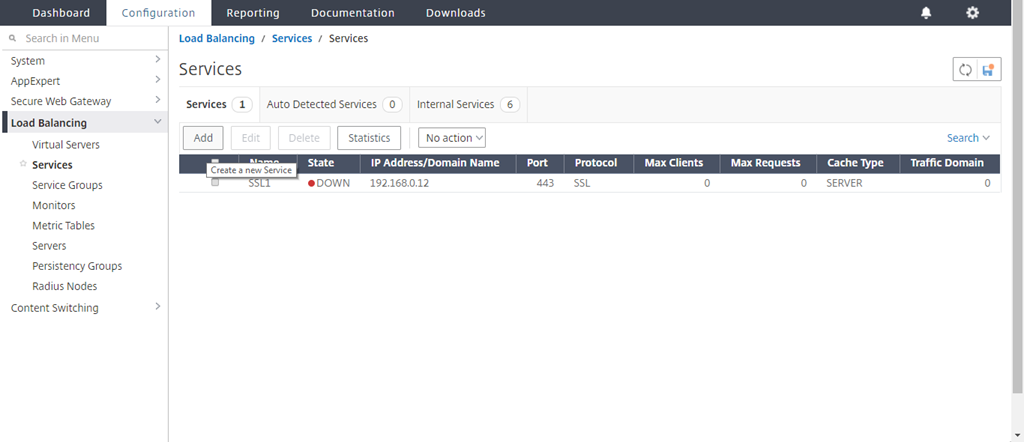

ICAP-Einstellungen konfigurieren

-

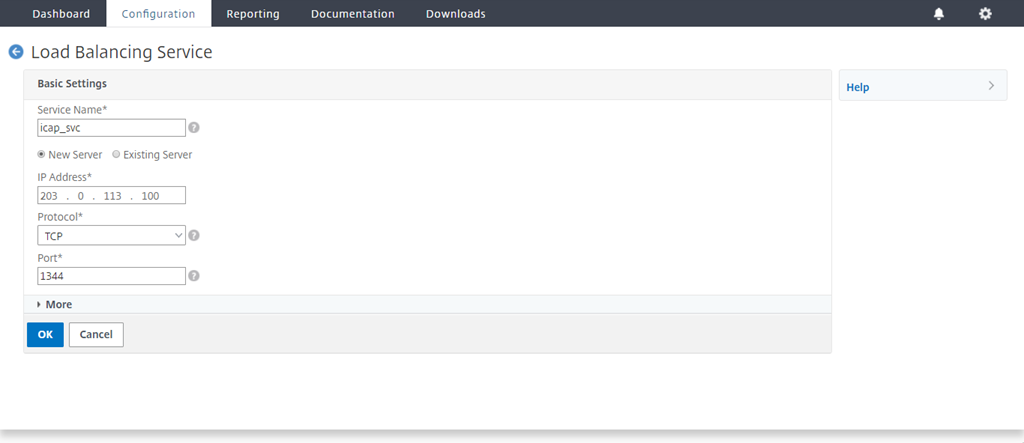

Navigieren Sie zu Lastausgleich > Dienste und klicken Sie auf Hinzufügen.

-

Geben Sie einen Namen und eine IP-Adresse ein. Wählen Sie unter Protokoll die Option TCP. Geben Sie unter Port die Zahl 1344 ein. Klicken Sie auf OK.

-

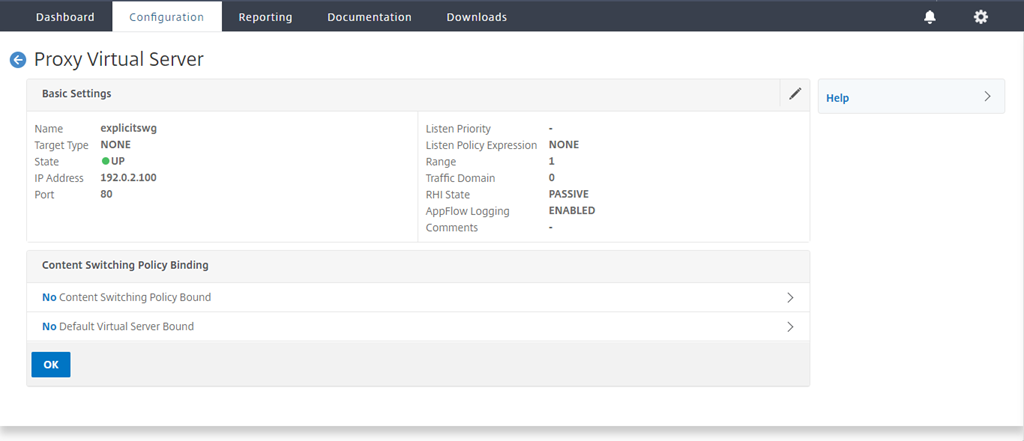

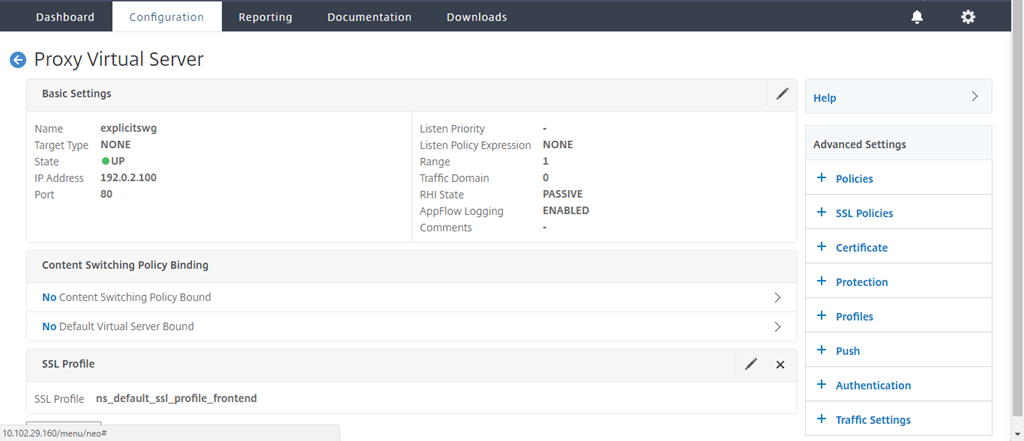

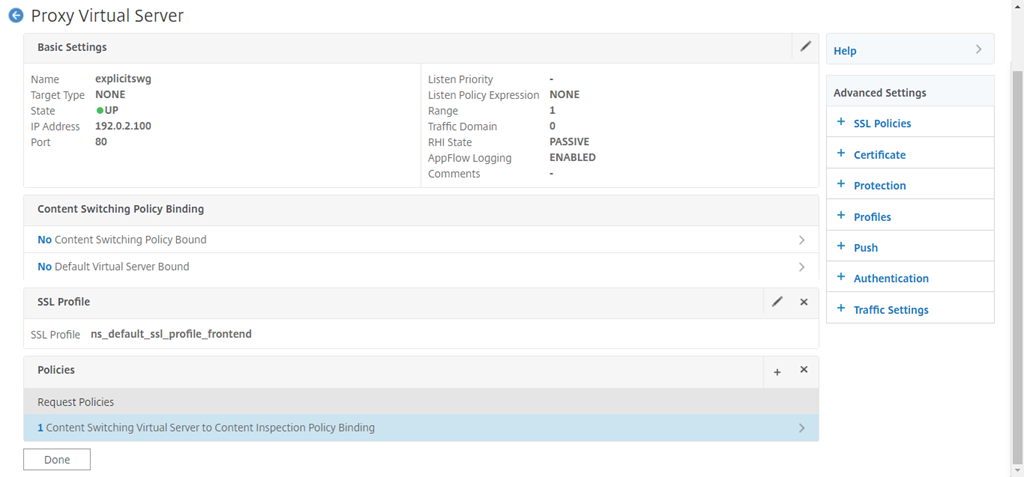

Navigieren Sie zu Secure Web Gateway > Virtuelle Proxy-Server. Fügen Sie einen virtuellen Proxy-Server hinzu oder wählen Sie einen virtuellen Server aus und klicken Sie auf Bearbeiten. Klicken Sie nach Eingabe der Details auf OK.

Klicken Sie erneut auf OK.

-

Klicken Sie unter Erweiterte Einstellungen auf Richtlinien.

-

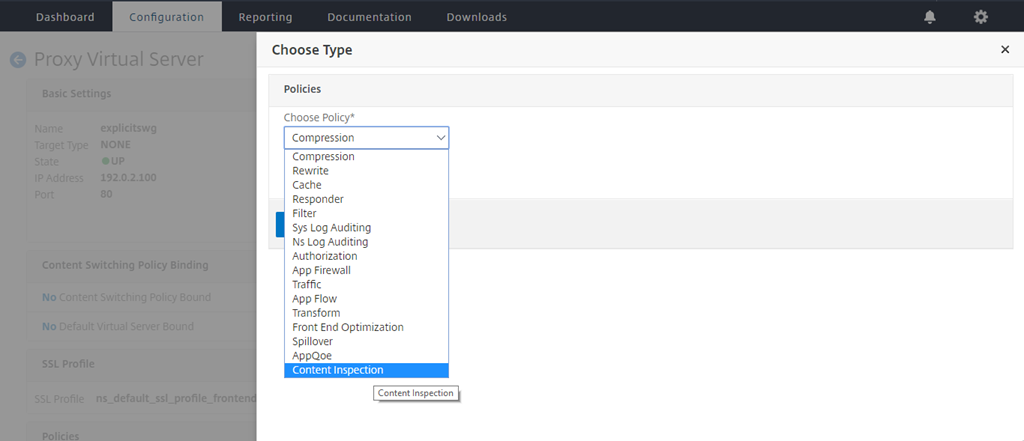

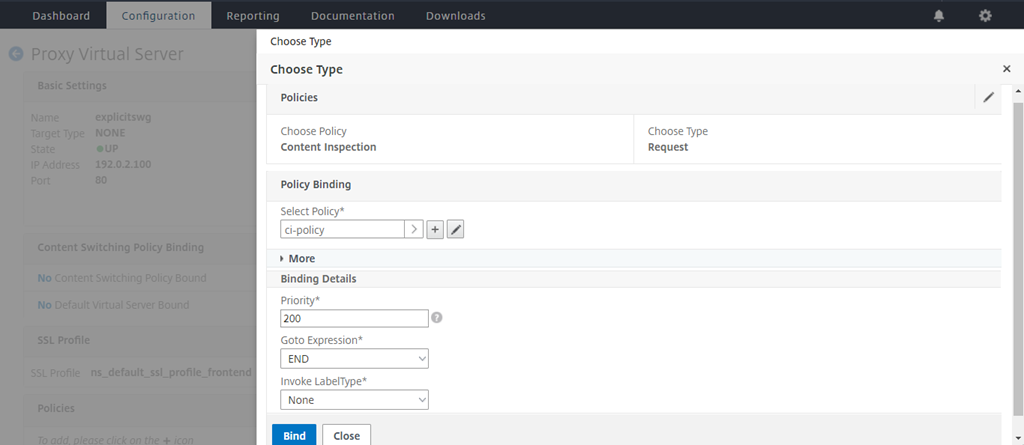

Wählen Sie unter Richtlinie auswählen die Option Inhaltsprüfung. Klicken Sie auf Weiter.

-

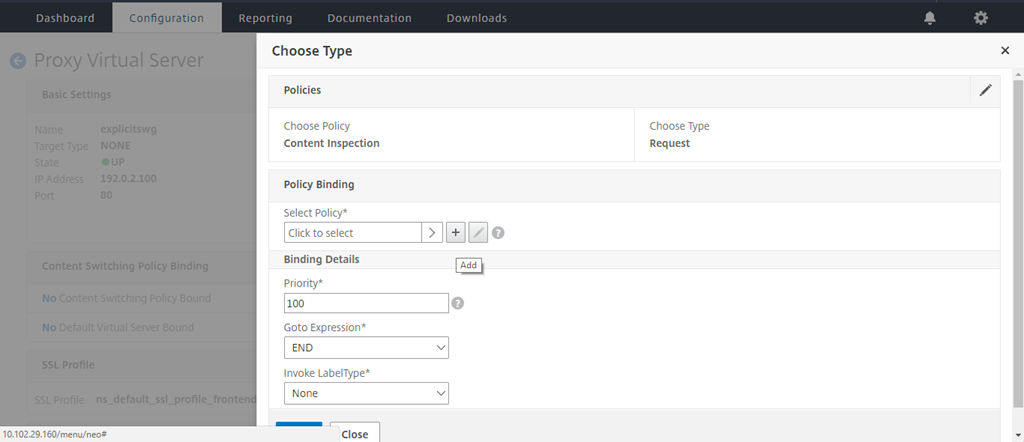

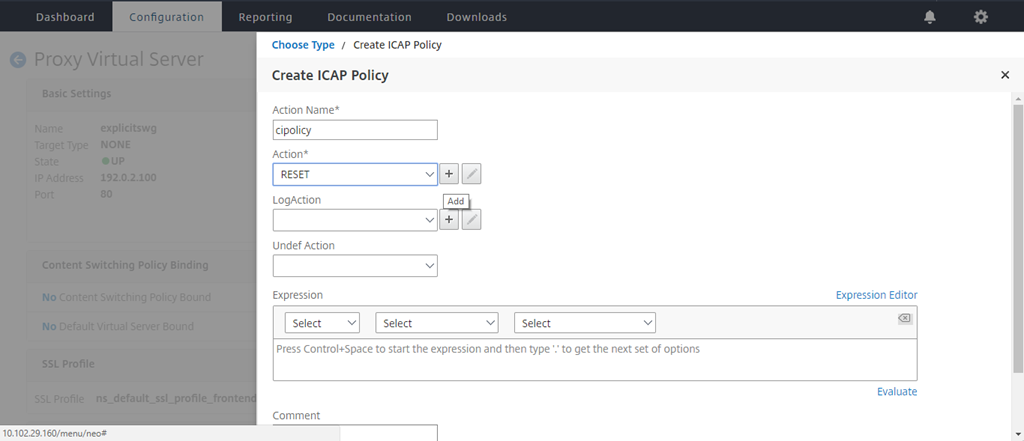

Klicken Sie unter Richtlinie auswählen auf das „+“-Zeichen, um eine Richtlinie hinzuzufügen.

-

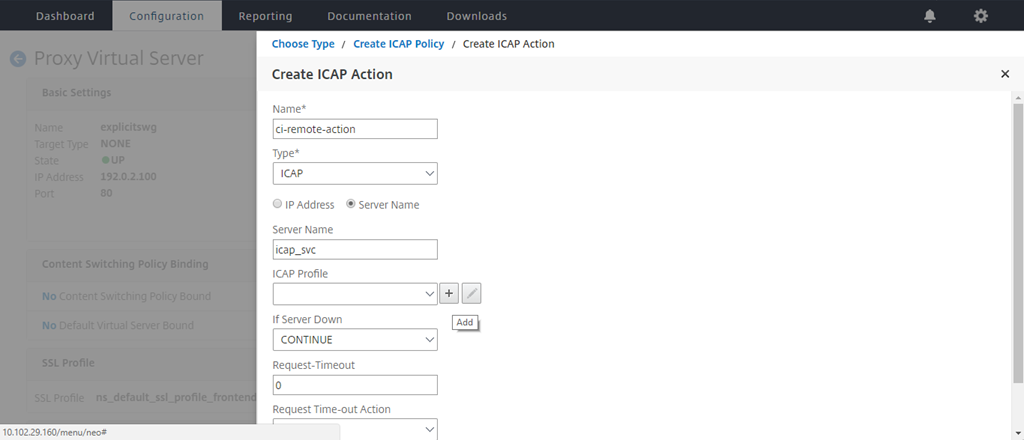

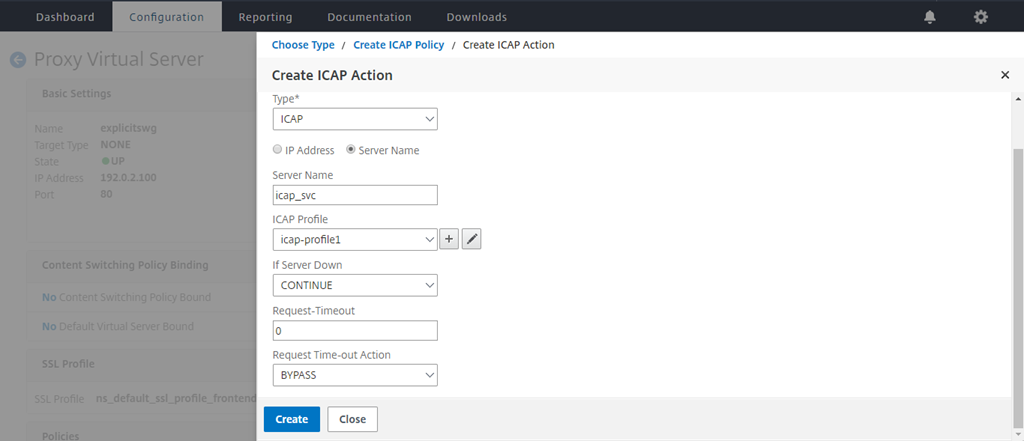

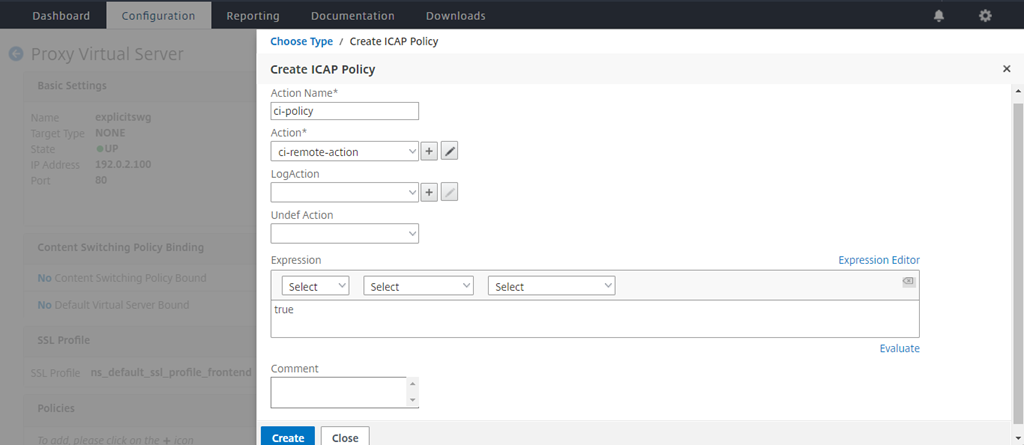

Geben Sie einen Namen für die Richtlinie ein. Klicken Sie unter Aktion auf das „+“-Zeichen, um eine Aktion hinzuzufügen.

-

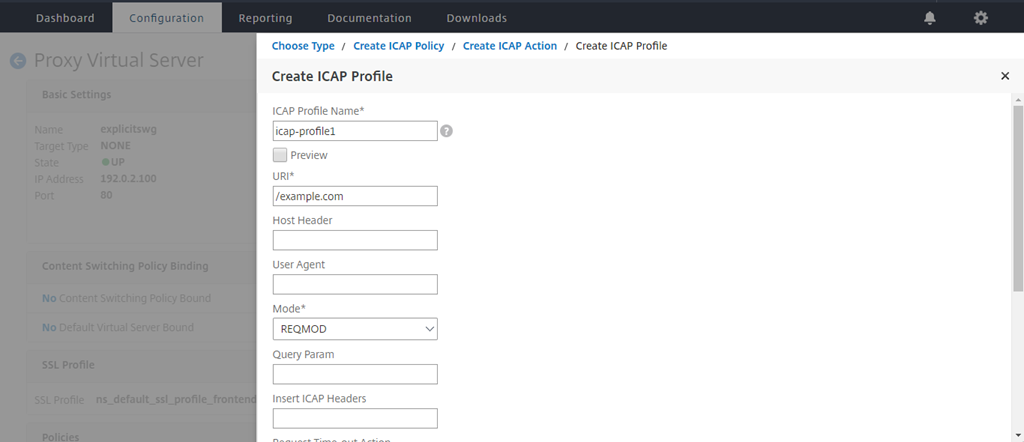

Geben Sie einen Namen für die Aktion ein. Geben Sie unter Servername den Namen des zuvor erstellten TCP-Dienstes ein. Klicken Sie unter ICAP-Profil auf das „+“-Zeichen, um ein ICAP-Profil hinzuzufügen.

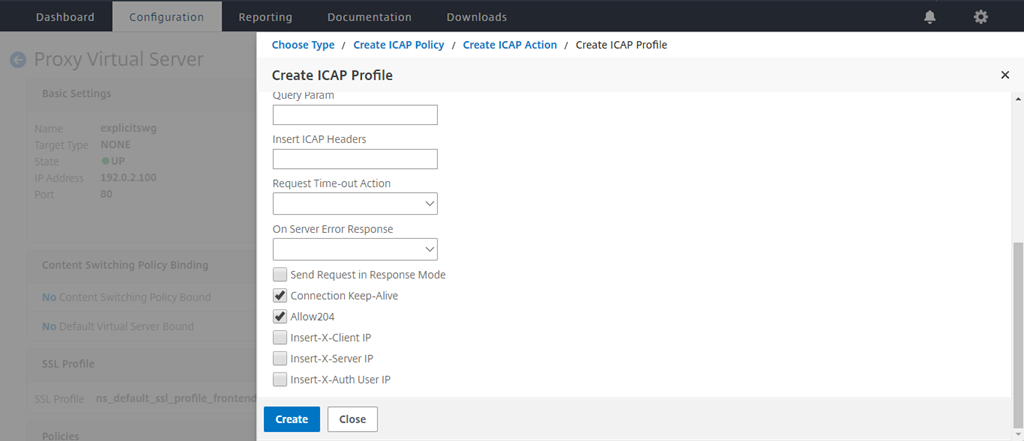

-

Geben Sie einen Profilnamen und eine URI ein. Wählen Sie unter Modus die Option REQMOD.

-

Klicken Sie auf Erstellen.

-

Klicken Sie auf der Seite ICAP-Aktion erstellen auf Erstellen.

-

Geben Sie auf der Seite ICAP-Richtlinie erstellen “true” in den Ausdruckseditor ein. Klicken Sie dann auf Erstellen.

-

Klicken Sie auf Binden.

-

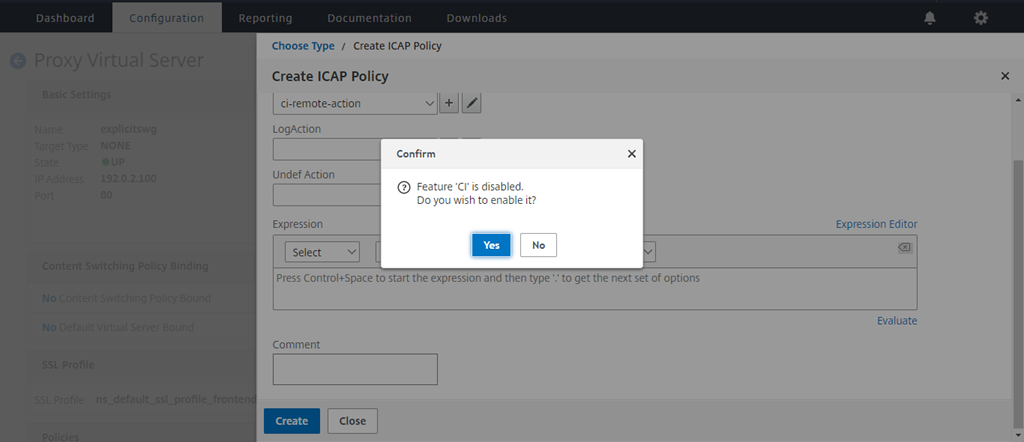

Wenn Sie aufgefordert werden, die Inhaltsprüfungsfunktion zu aktivieren, wählen Sie Ja.

-

Klicken Sie auf Fertig.

Beispiel-ICAP-Transaktionen zwischen der Citrix SWG Appliance und dem ICAP-Server im RESPMOD

Anforderung von der Citrix SWG Appliance an den ICAP-Server:

RESPMOD icap://10.106.137.15:1344/resp ICAP/1.0

Host: 10.106.137.15

Connection: Keep-Alive

Encapsulated: res-hdr=0, res-body=282

HTTP/1.1 200 OK

Date: Fri, 01 Dec 2017 11:55:18 GMT

Server: Apache/2.2.21 (Fedora)

Last-Modified: Fri, 01 Dec 2017 11:16:16 GMT

ETag: "20169-45-55f457f42aee4"

Accept-Ranges: bytes

Content-Length: 69

Keep-Alive: timeout=15, max=100

Content-Type: text/plain; charset=UTF-8

X5O\!P%@AP\[4\\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE\!$H+H\*

<!--NeedCopy-->

Antwort vom ICAP-Server an die Citrix SWG Appliance:

ICAP/1.0 200 OK

Connection: keep-alive

Date: Fri, 01 Dec, 2017 11:40:42 GMT

Encapsulated: res-hdr=0, res-body=224

Server: IWSVA 6.5-SP1\_Build\_Linux\_1080 $Date: 04/09/2015 01:19:26 AM$

ISTag: "9.8-13.815.00-3.100.1027-1.0"

X-Virus-ID: Eicar\_test\_file

X-Infection-Found: Type=0; Resolution=2; Threat=Eicar\_test\_file;

HTTP/1.1 403 Forbidden

Date: Fri, 01 Dec, 2017 11:40:42 GMT

Cache-Control: no-cache

Content-Type: text/html; charset=UTF-8

Server: IWSVA 6.5-SP1\_Build\_Linux\_1080 $Date: 04/09/2015 01:19:26 AM$

Content-Length: 5688

\<html\>\<head\>\<META HTTP-EQUIV="Content-Type" CONTENT="text/html; charset=UTF-8"/\>

…

…

\</body\>\</html\>

<!--NeedCopy-->

In diesem Artikel

- Allgemeine Konfiguration

- Proxy-Server- und SSL-Interception-Konfiguration

- SNIP-Adresse und DNS-Namensserver konfigurieren

- Proxy-Einstellungen konfigurieren

- SSL-Interception-Einstellungen konfigurieren

- ICAP-Einstellungen konfigurieren

- Beispiel-ICAP-Transaktionen zwischen der Citrix SWG Appliance und dem ICAP-Server im RESPMOD