Microsoft Skype for Business StyleBook

Die Anwendung Skype for Business 2015 ist für ihre Funktion auf mehrere externe Komponenten angewiesen. Das Skype for Business-Netzwerk besteht aus verschiedenen Systemen, wie Servern und deren Betriebssystemen, Datenbanken, Authentifizierungs- und Autorisierungssystemen, Netzwerksystemen und -infrastruktur sowie Telefon-PBX-Systemen. Skype for Business Server 2015 ist in zwei Versionen erhältlich: Standard Edition und Enterprise Edition. Der Hauptunterschied liegt in der Unterstützung von Hochverfügbarkeitsfunktionen, die nur in der Enterprise Edition enthalten sind. Um Hochverfügbarkeit zu implementieren, müssen mehrere Front-End-Server in einem Pool bereitgestellt und SQL-Server gespiegelt werden.

Eine Enterprise Edition-Bereitstellung ermöglicht die Erstellung mehrerer Server mit unterschiedlichen Rollen.

Primäre Komponenten

Die primären Komponenten der Skype for Business 2015-Anwendung sind:

- Front-End-Server

- Edge-Server

- Director-Server

- Datenbank-(SQL-)Server

Front-End-Server

In der Skype for Business-Anwendung ist der Front-End-Server der Kernserver in Ihrem Netzwerk. Er stellt die Verbindungen und Dienste für Benutzerauthentifizierung, Registrierung, Präsenz, Adressbuch, A/V-Konferenzen, Anwendungsfreigabe, Instant Messaging und Webkonferenzen bereit. Wenn Sie Skype for Business 2015 Enterprise Edition bereitstellen, besteht die Topologie typischerweise aus mindestens zwei Front-End-Servern, die in einem Front-End-Pool lastverteilt sind, mit einem Datenbankserver, der die SQL Server-Instanz mit der Skype for Business-Datenbank hostet.

Edge-Server

Die Bereitstellung von Edge-Servern für Skype for Business ist notwendig, wenn externe Benutzer, die nicht im internen Netzwerk Ihrer Organisation angemeldet sind, mit internen Benutzern interagieren können müssen. Diese externen Benutzer können authentifizierte und anonyme Remote-Benutzer, Verbundpartner oder andere mobile Clients sein.

Es gibt vier Arten von Rollen im Skype for Business Edge-Server:

- Access Edge, der SIP-Verkehr verarbeitet und externe Verbindungen authentifiziert, Remote-Verbindungen und Verbundverbindungen ermöglicht

- Web Conferencing, das Datenkonferenzpakete verarbeitet und externen Benutzern den Zugriff auf Skype for Business ermöglicht

- A/V Conferencing, das A/V-Konferenzpakete verarbeitet und Audio und Video, Anwendungsfreigabe und Dateiübertragung auf externe Benutzer ausweitet

- XMPP Proxy, der XMPP-Pakete verarbeitet und XMPP-basierten Servern oder Clients die Verbindung zu Skype for Business ermöglicht.

Director-Server

Die Hauptfunktion des Director-Servers in Skype for Business 2015 besteht darin, Endpunkte zu authentifizieren und die Benutzer zu dem Pool zu “leiten”, der ihr Konto enthält. In Skype for Business 2015 ist der Director zwar eine vollständig dedizierte und spezifische Rolle auf einem eigenständigen Server, aber ein optionaler Server. Dies erleichtert die Sicherheit, indem es die Bereitstellung oder Entfernung der Konfigurationen vereinfacht.

Director-Server sind am nützlichsten, wo mehrere Pools existieren, da sie einen einzigen Kontaktpunkt für die Authentifizierung von Endpunkten bieten. Auch für Remote-Benutzer dient ein Director als zusätzlicher Hop zwischen dem Edge-Pool und dem Front-End-Pool und bietet eine zusätzliche Schutzschicht gegen Angriffe.

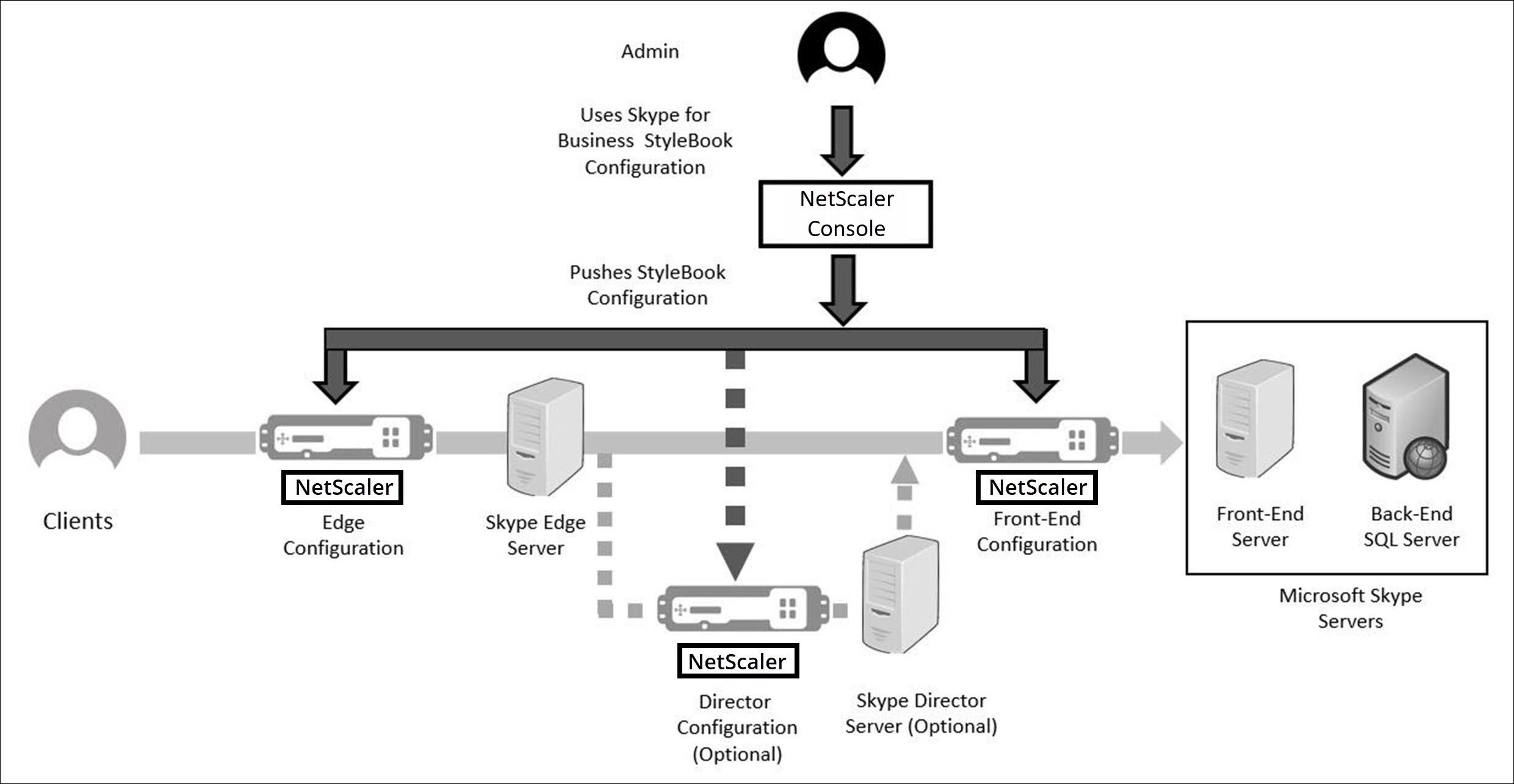

Die folgende Abbildung stellt die Bereitstellung von Skype-Servern im Netzwerk schematisch dar:

Konfigurieren von NetScaler-Instanzen in einem Unternehmen

Die folgende Tabelle listet die in der Beispielkonfiguration, die in den nachstehenden Anweisungen enthalten ist, verwendeten IP-Adressen auf:

| Skype for Business-Server | Virtuelle IP-Adresse | Server-IP-Adressen | NetScaler-Instanz |

|---|---|---|---|

| Edge-Server | Externe VIP - 192.20.20.20 | 192.20.20.21; 192.20.20.22 | 10.102.29.141 |

| Interne VIP - 10.10.10.20 | 10.10.10.21; 10.10.10.22 | ||

| Front-End-Server | 10.10.10.10 | 10.10.10.11; 10.10.10.12 | 10.102.29.60 |

| Director-Server | 10.10.10.30 | 10.10.10.31; 10.10.10.32 | 10.102.29.93 |

So konfigurieren Sie Front-End-Server

- Navigieren Sie in der NetScaler Console zu Applications > Configuration und klicken Sie auf Create New. Die Seite Choose StyleBook zeigt alle StyleBooks an, die Ihnen in der NetScaler Console zur Verfügung stehen. Scrollen Sie nach unten und wählen Sie Microsoft Skype for Business 2015 StyleBook aus. Das StyleBook öffnet sich als Benutzeroberflächenseite, auf der Sie die Werte für alle in diesem StyleBook definierten Parameter eingeben können.

- Geben Sie im Abschnitt Edge Server die folgenden virtuellen IP-Adressen (VIP) und IP-Adressen aller Edge-Server im Netzwerk ein.

- Externe VIP-Adresse und IP-Adressen für die Edge-Server, die für Access Edge, Webkonferenz-Edge und A/V-Edge verwendet werden.

- Interne VIP-Adresse und IP-Adressen für die Edge-Server, die mit dem internen Netzwerk verbunden werden.

- Zwei externe und zwei interne Edge-Server in Ihrem Netzwerk.

- Geben Sie im Abschnitt Front-End Server die IP-Adresse des virtuellen Front-End-Servers (VIP) ein, der für die Skype for Business Front-End-Server erstellt werden soll. Geben Sie außerdem die IP-Adressen aller Skype for Business Front-End-Server im Netzwerk ein.

- Geben Sie im Abschnitt Director Server die virtuelle IP-Adresse (VIP) für die Director-Server ein, die für die Skype for Business-Anwendung erstellt werden sollen. Geben Sie außerdem die IP-Adressen aller Skype for Business Director-Server im Netzwerk ein. Erstellen Sie mindestens zwei Director-Server für Hochverfügbarkeit.

- Der Abschnitt Advanced Settings listet alle Standardports auf, die auf den NetScaler-Instanzen für die drei Skype-Server konfiguriert sind.

Die folgende Tabelle enthält eine Liste aller Standardports und -protokolle:

| Bezeichnung | Port | Protokoll | Beschreibung |

|---|---|---|---|

| HTTP Port | 80 | HTTP | Wird für die Kommunikation von Front-End-Servern zu den Webfarm-FQDNs verwendet, wenn HTTPS nicht genutzt wird. |

| HTTPS Port | 443 | HTTPS | Wird für die Kommunikation von Front-End-Servern zu den Webfarm-FQDNs verwendet. |

| AutoDiscover Internal Port | 4443 | HTTPS | HTTPS (vom Reverse Proxy) und HTTPS Front-End Inter-Pool-Kommunikation für die AutoDiscover-Anmeldung. |

| RPC Port | 135 | DCOM und Remote Procedure Call (RPC) | Wird für DCOM-basierte Operationen wie das Verschieben von Benutzern, die Synchronisierung des Benutzerreplikators und die Synchronisierung des Adressbuchs verwendet. |

| SIP Port | 5061 | TCP (TLS) | Wird von Front-End-Servern für alle internen SIP-Kommunikationen verwendet. |

| SIP Focus Port | 444 | HTTPS, TCP | Wird für die HTTPS-Kommunikation zwischen dem Focus (der Komponente, die den Skype-Konferenzstatus verwaltet) und den einzelnen Servern verwendet. |

| SIP Group Port | 5071 | TCP | Wird für eingehende SIP-Anfragen für die Response Group-Anwendung verwendet. |

| SIP AppSharing Port | 5065 | TCP | Wird für eingehende SIP-Listening-Anfragen für die Anwendungsfreigabe verwendet. |

| SIP Attendant Port | 5072 | TCP | Wird für eingehende SIP-Anfragen für den Attendant (d.h. für Einwahlkonferenzen) verwendet. |

| SIP Conf Announcement Port | 5073 | TCP | Wird für eingehende SIP-Anfragen für den Skype for Business Server-Konferenzansagedienst (d.h. für Einwahlkonferenzen) verwendet. |

| SIP CallPark Port | 5075 | TCP | Wird für eingehende SIP-Anfragen für die CallPark-Anwendung verwendet. |

| SIP Call Admission Port | 448 | TCP | Wird für die Anrufzulassungssteuerung durch den Skype for Business Server-Bandbreitenrichtliniendienst verwendet. |

| SIP Call Admission TURN Port | 5080 | TCP | Wird für die Anrufzulassungssteuerung durch den Bandbreitenrichtliniendienst für Audio/Video Edge TURN-Verkehr verwendet. |

| SIP Audio Test Port | 5076 | TCP | Wird für eingehende SIP-Anfragen für den Audiotestdienst verwendet. |

| HTTPS External Port | 443 | HTTPS | Wird für externe Ports für SIP/TLS-Kommunikation für Remote-Benutzerzugriff, den Zugriff auf interne Webkonferenzen und STUN/TCP-Medienkommunikation (eingehend und ausgehend) für den Zugriff auf interne Medien- und A/V-Sitzungen verwendet. |

| HTTPS Internal Port | 443 | HTTPS | Wird für interne Ports für SIP/TLS-Kommunikation für Remote-Benutzerzugriff, den Zugriff auf interne Webkonferenzen und STUN/TCP-Medienkommunikation (eingehend und ausgehend) für den Zugriff auf interne Medien- und A/V-Sitzungen verwendet. |

| SIP External Remote Access Port | 5061 | TCP | Wird für externe Ports für SIP/MTLS-Kommunikation für Remote-Benutzerzugriff oder Verbund verwendet. |

| SIP Internal Remote Access Port | 5061 | TCP | Wird für interne Ports für SIP/MTLS-Kommunikation für Remote-Benutzerzugriff oder Verbund verwendet. |

| SIP External STUN UDP Port | 3478 | UDP | Wird für externe Ports für STUN/UDP-Medienkommunikation (eingehend und ausgehend) verwendet. |

| SIP Internal STUN UDP Port | 3478 | UDP | Wird für interne Ports für STUN/UDP-Medienkommunikation (eingehend und ausgehend) verwendet. |

| SIP Internal IM Port | 5062 | Wird für interne Ports für die SIP/MTLS-Authentifizierung von IM-Kommunikationen verwendet, die über die interne Firewall nach außen fließen. | |

| HTTP Port | 80 | TCP | Wird für die anfängliche Kommunikation von Director-Servern zu den Webfarm-FQDNs verwendet. |

| HTTPS Port | 443 | HTTPS | Wird für die Kommunikation von Director-Servern zu den Webfarm-FQDNs verwendet. |

| AutoDiscover Internal Port | 4443 | HTTPS | Wird für HTTPS (vom Reverse Proxy) und HTTPS Director Inter-Pool-Kommunikation für die AutoDiscover-Anmeldung verwendet. |

| SIP Internal Port | 5061 | TCP | Wird für die interne Kommunikation zwischen Servern und für Client-Verbindungen verwendet. |

- Wählen Sie im Abschnitt Target Instances die drei verschiedenen NetScaler-Instanzen aus, auf denen die drei Skype for Business-Server bereitgestellt werden sollen.

Hinweis

Sie können auch auf das Aktualisierungssymbol klicken, um kürzlich entdeckte NetScaler-Instanzen in der NetScaler Console zur verfügbaren Liste der Instanzen in diesem Fenster hinzuzufügen.

- Klicken Sie auf Create, um die Konfiguration auf den ausgewählten NetScaler-Instanzen zu erstellen.

Tipp

Wir empfehlen Ihnen, Dry Run auszuwählen, um die Konfigurationsobjekte zu überprüfen, die auf der Zielinstanz erstellt werden müssen, bevor Sie die eigentliche Konfiguration auf der Instanz ausführen.

Wenn die Konfiguration erfolgreich erstellt wurde, erstellt das StyleBook 25 virtuelle Lastausgleichsserver. Das heißt, für jeden Port wird ein virtueller Lastausgleichsserver zusammen mit einer Dienstgruppe definiert, und die Dienstgruppe wird an den virtuellen Lastausgleichsserver gebunden. Die Konfiguration fügt auch die Front-End-Server als Dienstgruppenmitglieder hinzu und bindet sie an die Dienstgruppe. Die Anzahl der erstellten Dienstgruppenmitglieder entspricht der Anzahl der erstellten Front-End-Server.

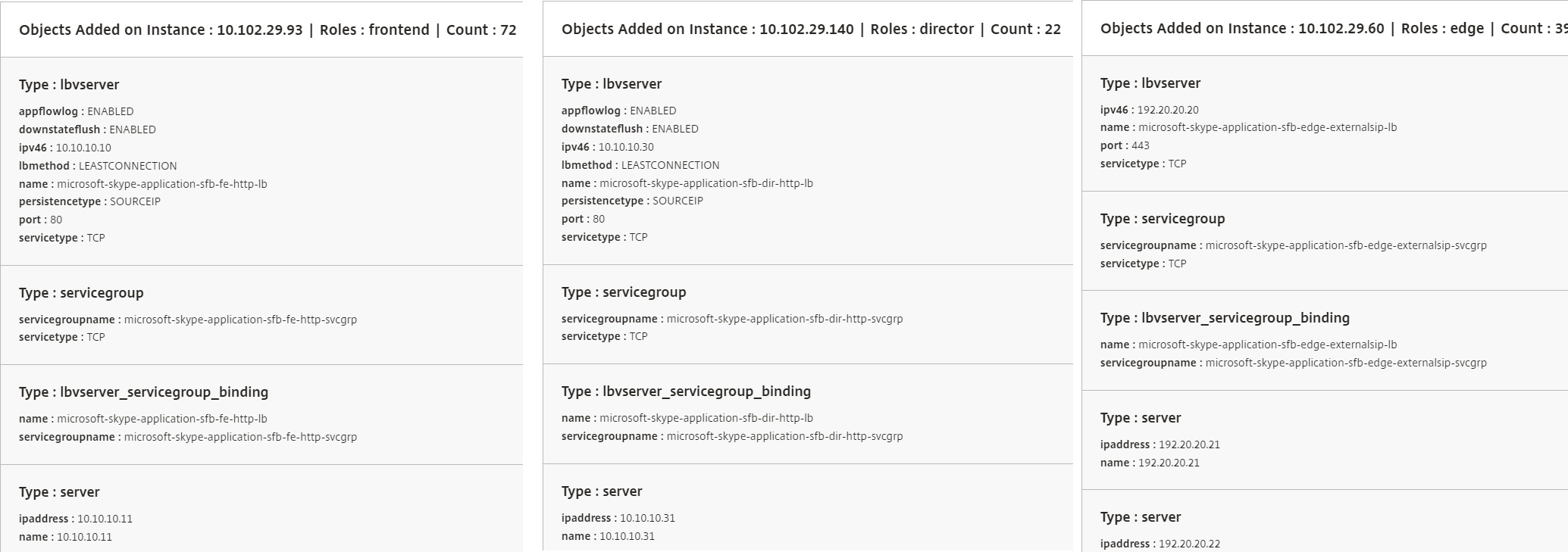

Die folgende Abbildung zeigt die auf jedem Server erstellten Objekte: