Uso de Citrix SD-WAN™ para conectarse a Microsoft Azure Virtual WAN

Para que los dispositivos locales se conecten a Azure, se necesita un controlador. Un controlador ingiere las API de Azure para establecer conectividad de sitio a sitio con la WAN de Azure y un Hub.

Microsoft Azure Virtual WAN incluye los siguientes componentes y recursos:

-

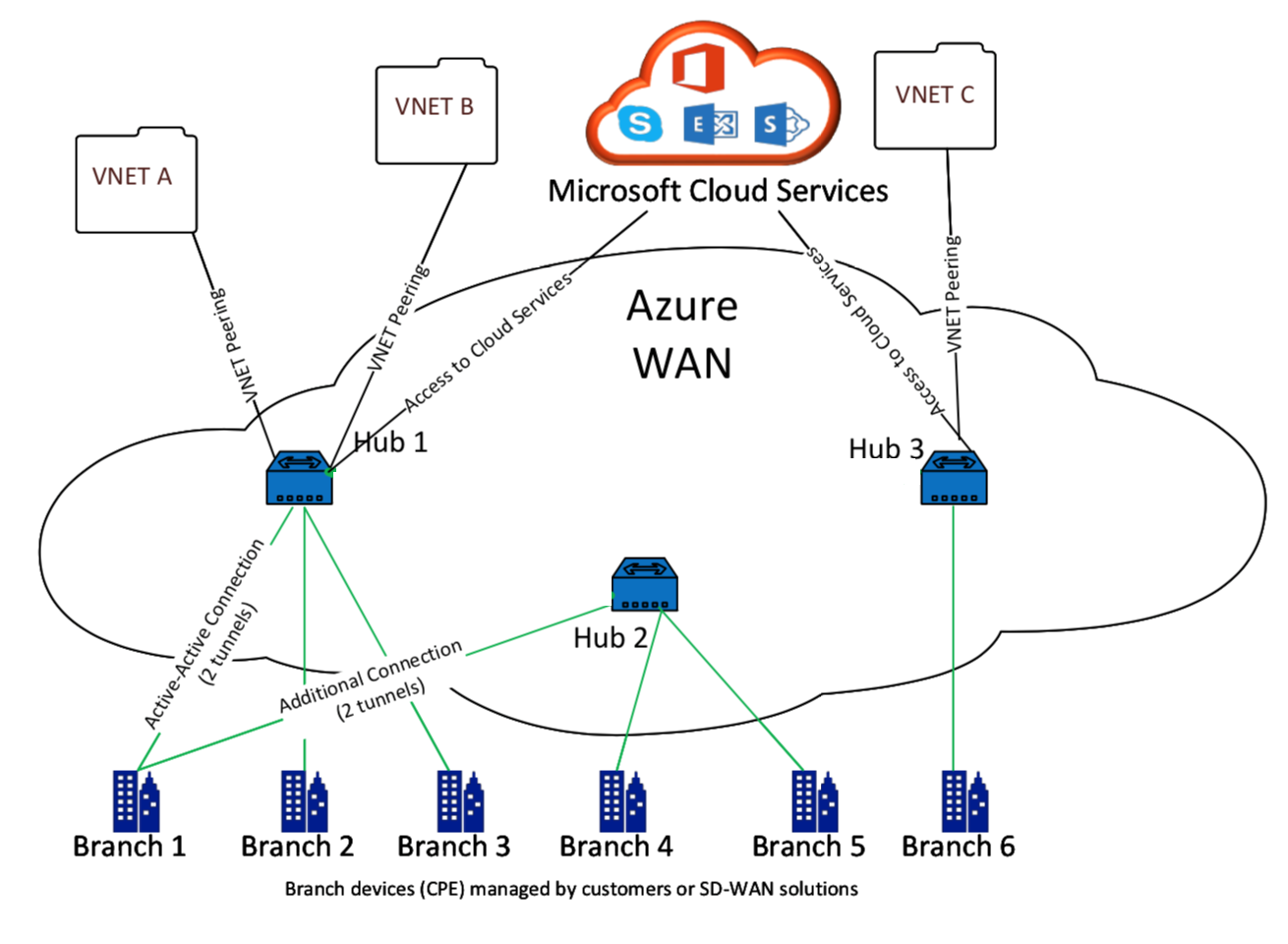

WAN: Representa toda la red en Microsoft Azure. Contiene enlaces a todos los Hubs que quieras tener dentro de esta WAN. Las WAN están aisladas entre sí y no pueden contener un hub común ni conexiones entre dos hubs en diferentes WAN.

-

Sitio: Representa tu dispositivo VPN local y su configuración. Un sitio puede conectarse a varios hubs. Al usar Citrix SD-WAN, puedes tener una solución integrada para exportar automáticamente esta información a Azure.

-

Hub: Representa el núcleo de tu red en una región específica. El Hub contiene varios puntos de conexión de servicio para habilitar la conectividad y otras soluciones a tu red local. Las conexiones de sitio a sitio se establecen entre los sitios y un punto de conexión VPN de Hub.

-

Conexión de red virtual de Hub: La red del Hub conecta el Hub de Azure Virtual WAN sin problemas a tu red virtual. Actualmente, la conectividad a redes virtuales que se encuentran dentro de la misma región de Virtual Hub está disponible.

-

Sucursal: Las sucursales son los dispositivos Citrix SD-WAN locales, que existen en las ubicaciones de las oficinas del cliente. Un controlador SD-WAN gestiona las sucursales de forma centralizada. La conexión se origina detrás de estas sucursales y termina en Azure. El controlador SD-WAN es responsable de aplicar la configuración necesaria a estas sucursales y a los Hubs de Azure.

La siguiente ilustración describe los componentes de Virtual WAN:

Cómo funciona Microsoft Azure Virtual WAN

-

El SD-WAN Center se autentica usando la funcionalidad de entidad de servicio, principal o acceso basado en roles, que está habilitada en la GUI de Azure.

-

El SD-WAN Center obtiene la configuración de conectividad de Azure y actualiza el dispositivo local. Esto automatiza la descarga, edición y actualización de la configuración del dispositivo local.

-

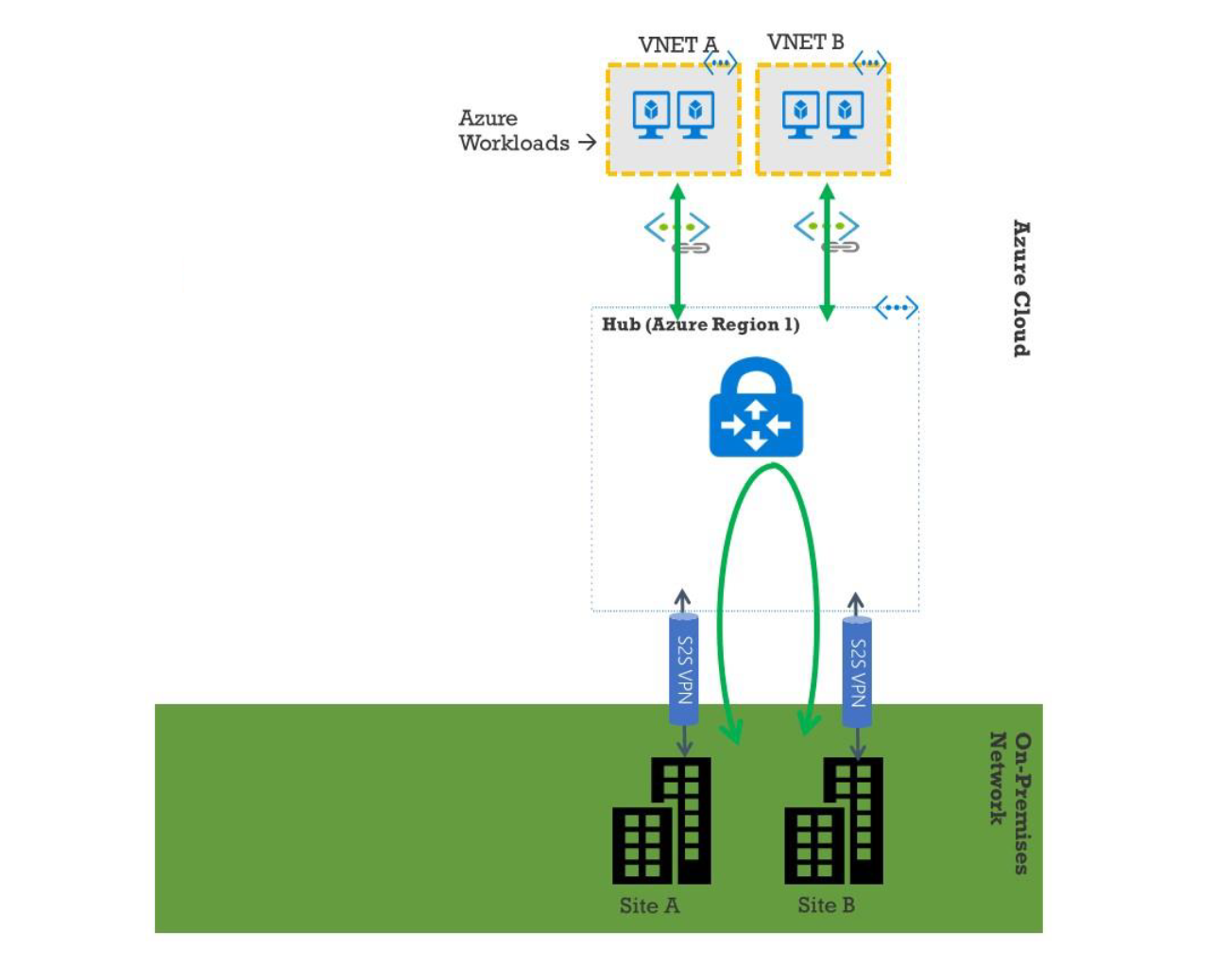

Una vez que el dispositivo tiene la configuración correcta de Azure, se establece una conexión de sitio a sitio (dos túneles IPsec activos) con la WAN de Azure. Azure requiere que el conector del dispositivo de sucursal admita la configuración de IKEv2. La configuración de BGP es opcional.

Nota: Los parámetros IPsec para establecer túneles IPsec están estandarizados.

Propiedad IPsec Parámetro Algoritmo de cifrado Ike AES 256 Algoritmo de integridad Ike SHA 256 Grupo Dh DH2 Algoritmo de cifrado IPsec GCM AES 256 Algoritmo de integridad IPsec GCM AES 256 Grupo PFS Ninguno

Azure Virtual WAN automatiza la conectividad entre la red virtual de cargas de trabajo y el hub. Cuando creas una conexión de red virtual de Hub, establece la configuración adecuada entre el hub aprovisionado y la red virtual de cargas de trabajo (VNET).

Requisitos previos y requisitos

Lee los siguientes requisitos antes de continuar con la configuración de Azure y SD-WAN para gestionar los sitios de sucursal que se conectan a los hubs de Azure.

- Tener una suscripción de Azure en lista blanca para Virtual WAN.

- Tener un dispositivo local, como un dispositivo SD-WAN, para establecer IPsec en los recursos de Azure.

- Tener enlaces a Internet con direcciones IP públicas. Aunque un solo enlace a Internet es suficiente para establecer conectividad con Azure, necesitas dos túneles IPsec para usar el mismo enlace WAN.

- Controlador SD-WAN: un controlador es la interfaz responsable de configurar los dispositivos SD-WAN para conectarse a Azure.

- Una VNET en Azure que tenga al menos una carga de trabajo. Por ejemplo, una VM que aloja un servicio. Considera los siguientes puntos:

- La red virtual no debe tener una puerta de enlace VPN de Azure o Express Route, ni un dispositivo virtual de red.

- La red virtual no debe tener una ruta definida por el usuario que enrute el tráfico a una red virtual que no sea de Virtual WAN para la carga de trabajo a la que se accede desde la sucursal local.

- Se deben configurar los permisos adecuados para acceder a la carga de trabajo. Por ejemplo, acceso SSH por el puerto 22 para una VM de Ubuntu.

El siguiente diagrama ilustra una red con dos sitios y dos redes virtuales en Microsoft Azure.

Configurar Microsoft Azure Virtual WAN

Para que las sucursales SD-WAN locales se conecten a Azure y accedan a los recursos a través de túneles IPsec, se deben completar los siguientes pasos.

- Configurar los recursos WAN.

- Habilitar las sucursales SD-WAN para que se conecten a Azure usando túneles IPsec.

Configura la red de Azure antes de configurar la red SD-WAN, ya que los recursos de Azure necesarios para conectarse a los dispositivos SD-WAN deben estar disponibles de antemano. Sin embargo, puedes configurar la configuración de SD-WAN antes de configurar los recursos de Azure, si lo prefieres. Este tema trata sobre la configuración de la red de Azure Virtual WAN primero, antes de configurar los dispositivos SD-WAN. Azure Virtual WAN.

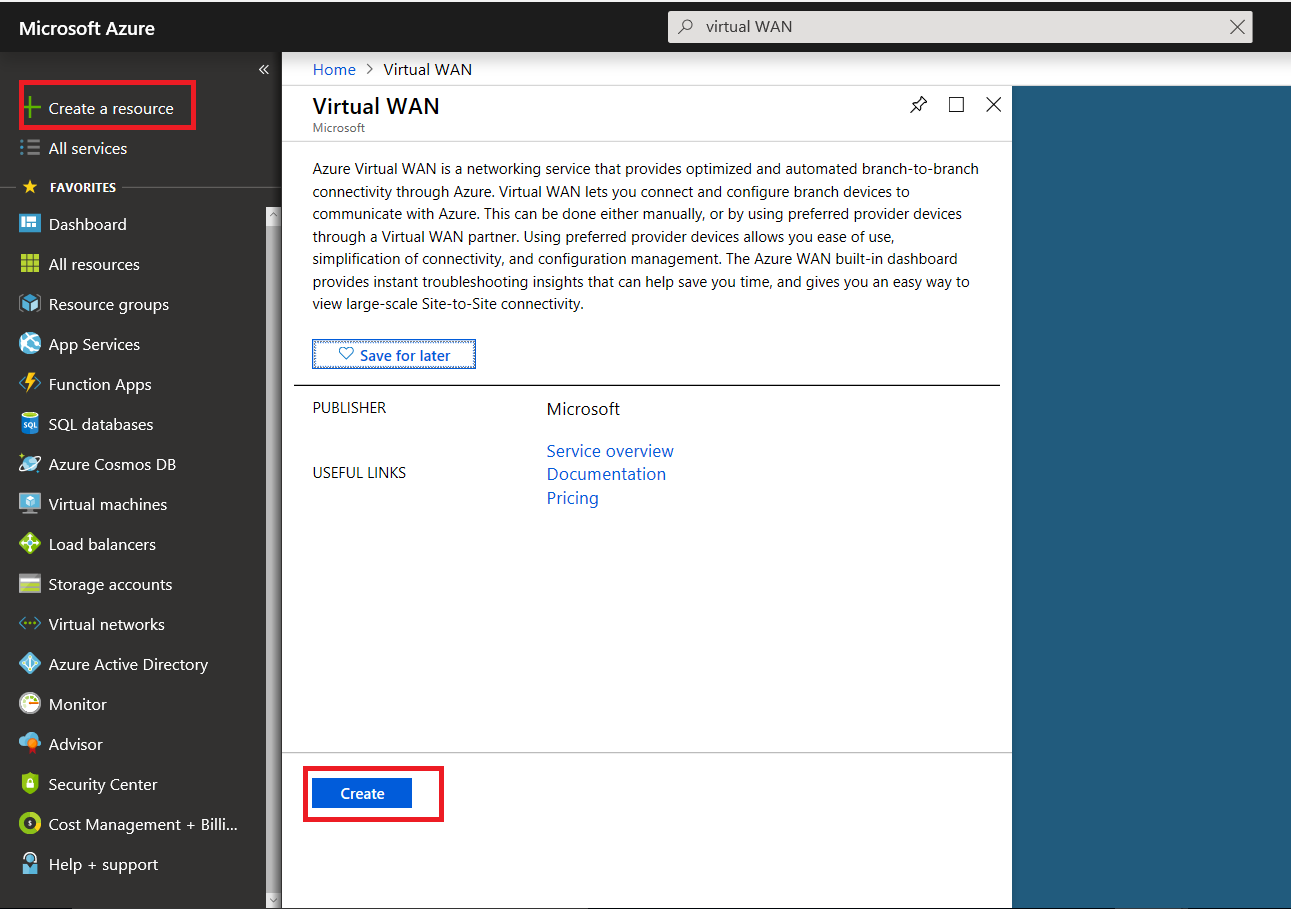

Crear un recurso WAN

Para usar las funciones de Virtual WAN y conectar el dispositivo de sucursal local a Azure:

-

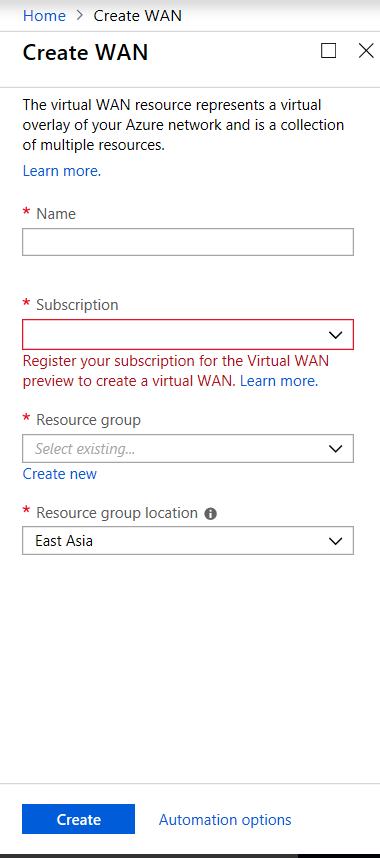

Inicia sesión en Azure Marketplace, ve a la aplicación Virtual WAN y selecciona Crear WAN.

-

Introduce un nombre para la WAN y selecciona la suscripción que quieras usar para la WAN.

- Selecciona un grupo de recursos existente o crea uno nuevo. Los grupos de recursos son construcciones lógicas y el intercambio de datos entre grupos de recursos siempre es posible.

-

Selecciona la ubicación donde quieres que resida tu grupo de recursos. La WAN es un recurso global que no tiene una ubicación. Sin embargo, debes introducir una ubicación para el grupo de recursos que contiene metadatos para el recurso WAN.

- Haz clic en Crear. Esto inicia el proceso para validar e implementar tu configuración.

Crear sitio

Puedes crear un sitio usando un proveedor preferido. El proveedor preferido envía la información sobre tu dispositivo y sitio a Azure o puedes decidir gestionar el dispositivo tú mismo. Si quieres gestionar el dispositivo, necesitas crear el sitio en el portal de Azure.

Flujo de trabajo de red SD-WAN y Microsoft Azure Virtual WAN

Configurar el dispositivo SD-WAN:

- Aprovisionar un dispositivo Citrix SD-WAN

- Conectar el dispositivo de sucursal SD-WAN al dispositivo MCN.

- Configurar el dispositivo SD-WAN

- Configurar los servicios de Intranet para una conexión Activo-Activo.

Configurar SD-WAN Center:

- Configurar SD-WAN Center para conectarse a Microsoft Azure.

Configurar los ajustes de Azure:

- Proporcionar ID de inquilino, ID de cliente, clave segura, ID de suscriptor y grupo de recursos.

Configurar la asociación de sitio de sucursal a WAN:

- Asocia un recurso WAN a una sucursal. El mismo sitio no puede conectarse a varias WAN.

- Haz clic en Nuevo para configurar la asociación Sitio-WAN.

- Selecciona Recursos WAN de Azure.

- Selecciona Servicios (Intranet) para el sitio. Selecciona dos servicios para el soporte Activo-En espera.

- Selecciona Nombres de sitio para asociarlos con los recursos WAN.

- Haz clic en Implementar para confirmar la asociación.

- Espera a que el estado cambie a Túneles implementados para ver la configuración del túnel IPsec.

- Usa la vista de informes de SD-WAN Center para comprobar el estado de los túneles IPsec respectivos.

Configurar la red Citrix SD-WAN

MCN:

El MCN sirve como punto de distribución para la configuración inicial del sistema y los cambios de configuración posteriores. Solo puede haber un MCN activo en una Virtual WAN. Por defecto, los dispositivos tienen el rol preasignado de cliente. Para establecer un dispositivo como MCN, primero debes agregar y configurar el sitio como un MCN. La GUI de configuración de red está disponible después de que un sitio se configura como un MCN. Las actualizaciones y los cambios de configuración deben realizarse solo desde el MCN o el SD-WAN Center.

Rol del MCN:

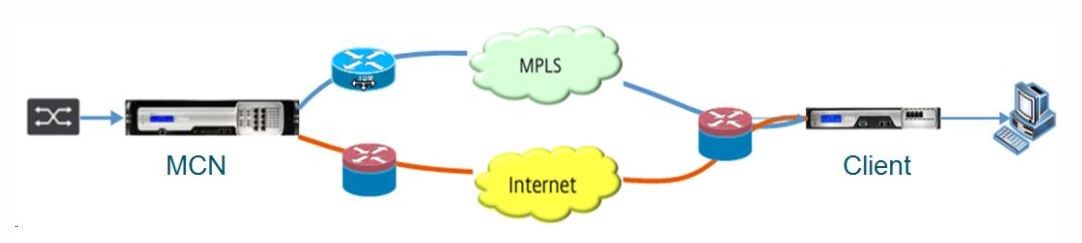

El MCN es el nodo central que actúa como controlador de una red SD-WAN y el punto de administración central para los nodos cliente. Todas las actividades de configuración, además de la preparación de paquetes de firmware y su distribución a los clientes, se configuran en el MCN. Además, la información de monitoreo solo está disponible en el MCN. El MCN puede monitorear toda la red SD-WAN, mientras que los nodos cliente solo pueden monitorear las Intranets locales y cierta información para aquellos clientes a los que están conectados. El propósito principal del MCN es establecer conexiones superpuestas (rutas virtuales) con uno o más nodos cliente ubicados en la red SD-WAN para la comunicación de sitio a sitio empresarial. Un MCN puede administrar y tener rutas virtuales a varios nodos cliente. Puede haber más de un MCN, pero solo uno puede estar activo en un momento dado. La siguiente figura ilustra el diagrama básico de los dispositivos MCN y cliente (nodo de sucursal) para una pequeña red de dos sitios.

Configurar el dispositivo SD-WAN como MCN

Para agregar y configurar el MCN, primero debes iniciar sesión en la interfaz web de administración en el dispositivo que estás designando como MCN, y cambiar la interfaz web de administración al modo Consola MCN. El modo Consola MCN habilita el acceso al Editor de configuración en la interfaz web de administración a la que estás conectado actualmente. Luego puedes usar el Editor de configuración para agregar y configurar el sitio MCN.

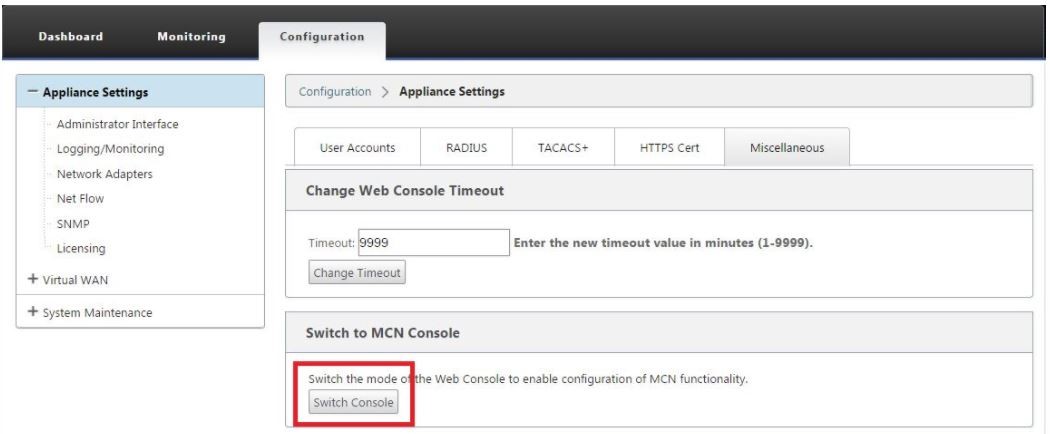

Para cambiar la interfaz web de administración al modo Consola MCN, haz lo siguiente:

- Inicia sesión en la interfaz web de administración de SD-WAN en el dispositivo que quieres configurar como MCN.

- Haz clic en Configuración en la barra de menú principal de la pantalla principal de la interfaz web de administración (barra azul en la parte superior de la página).

- En el árbol de navegación (panel izquierdo), abre la rama Configuración del dispositivo y haz clic en Interfaz de administrador.

-

Selecciona la ficha Varios. Se abre la página de configuración administrativa de varios.

En la parte inferior de la página de la ficha Varios se encuentra la sección Cambiar a consola [Cliente, MCN]. Esta sección contiene el botón Cambiar consola para alternar entre los modos de consola del dispositivo.

El encabezado de la sección indica el modo de consola actual, de la siguiente manera:

- Cuando estás en el modo Consola de cliente (predeterminado), el encabezado de la sección es Cambiar a consola MCN.

- Cuando estás en el modo Consola MCN, el encabezado de la sección es Cambiar a consola de cliente.

Por defecto, un nuevo dispositivo está en el modo Consola de cliente. El modo Consola MCN habilita la vista del Editor de configuración en el árbol de navegación. El Editor de configuración solo está disponible en el dispositivo MCN.

Configurar MCN

Para agregar y comenzar a configurar el sitio del dispositivo MCN, haz lo siguiente:

-

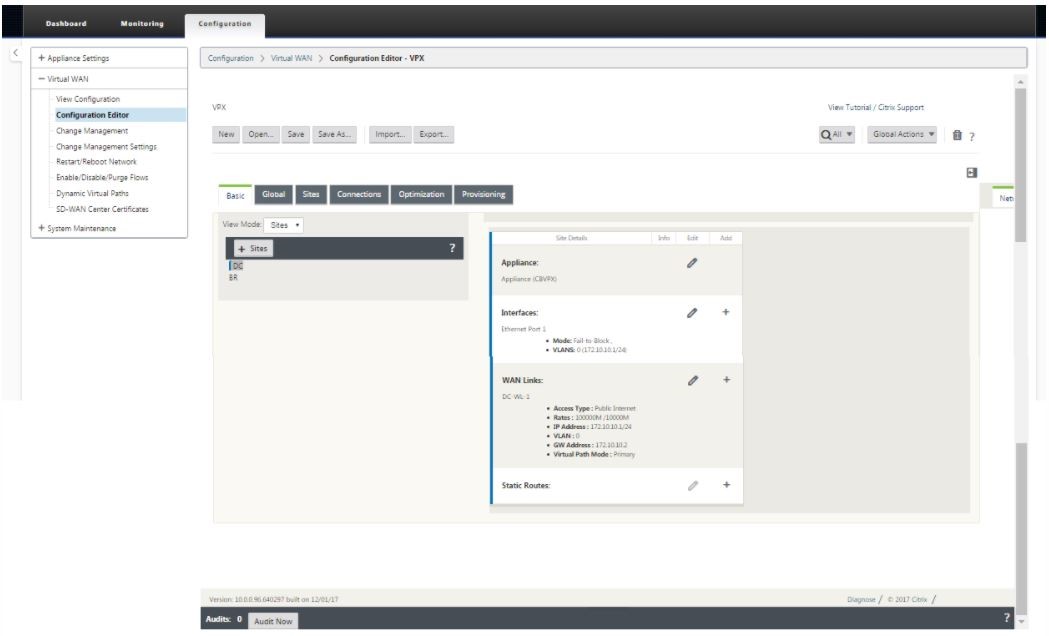

En la GUI del dispositivo SD-WAN, navega a Virtual WAN > Editor de configuración.

-

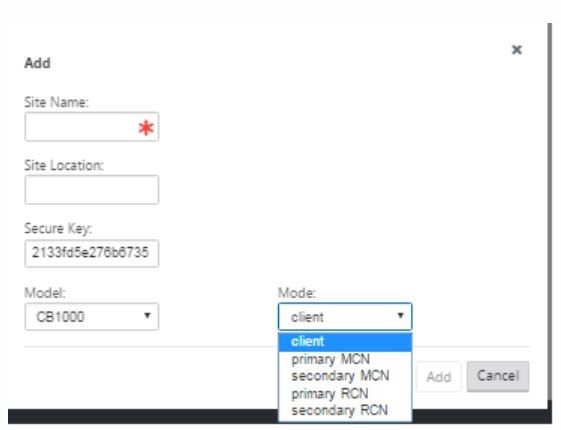

Haz clic en + Sitios en la barra Sitios para comenzar a agregar y configurar el sitio MCN. Se muestra el cuadro de diálogo Agregar sitio.

-

Introduce un nombre de sitio que te permita determinar la ubicación geográfica y el rol del dispositivo (DC/DC secundario). Selecciona el modelo de dispositivo correcto. Seleccionar el dispositivo correcto es crucial ya que las plataformas de hardware difieren entre sí en términos de potencia de procesamiento y licencias. Dado que estamos configurando este dispositivo como el dispositivo principal de cabecera, elige el modo como MCN principal y haz clic en Agregar.

-

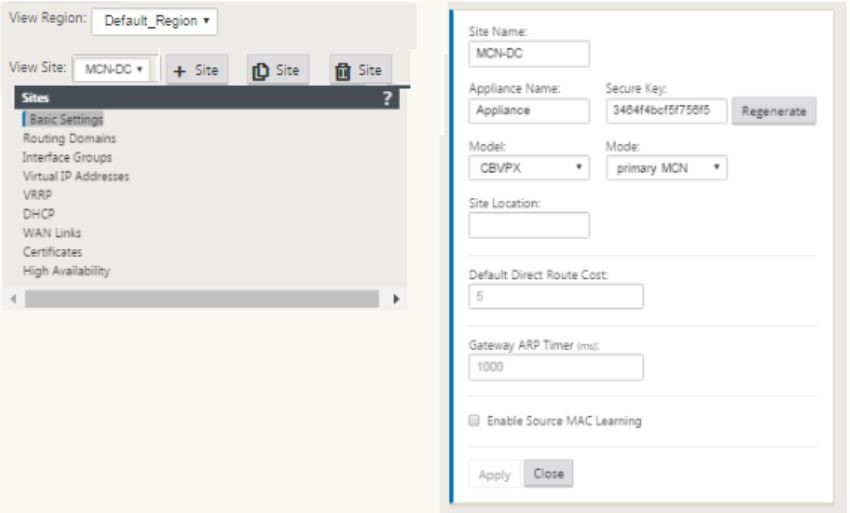

Esto agrega el nuevo sitio al árbol de sitios y la vista predeterminada muestra la página de configuración de ajustes básicos como se muestra a continuación:

-

Introduce la configuración básica, como la ubicación y el nombre del sitio.

- Configura el dispositivo para que pueda aceptar tráfico de Internet/MPLS/Banda ancha. Define las interfaces donde terminan los enlaces. Esto depende de si el dispositivo está en modo de superposición o de subyacente.

-

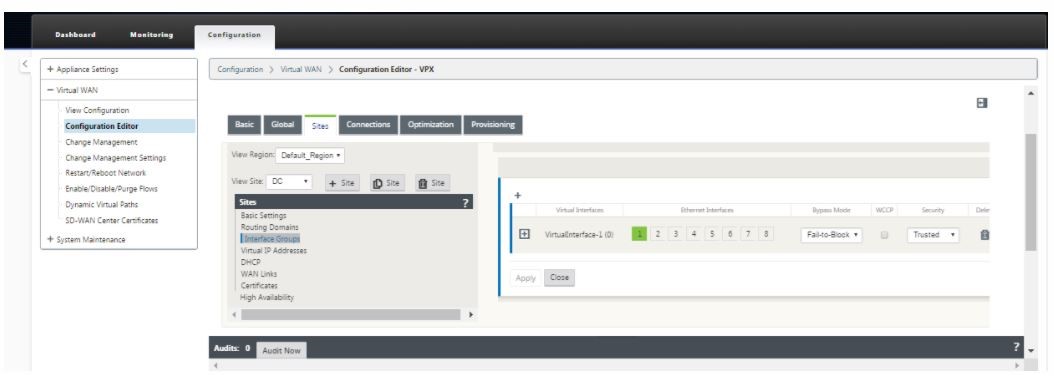

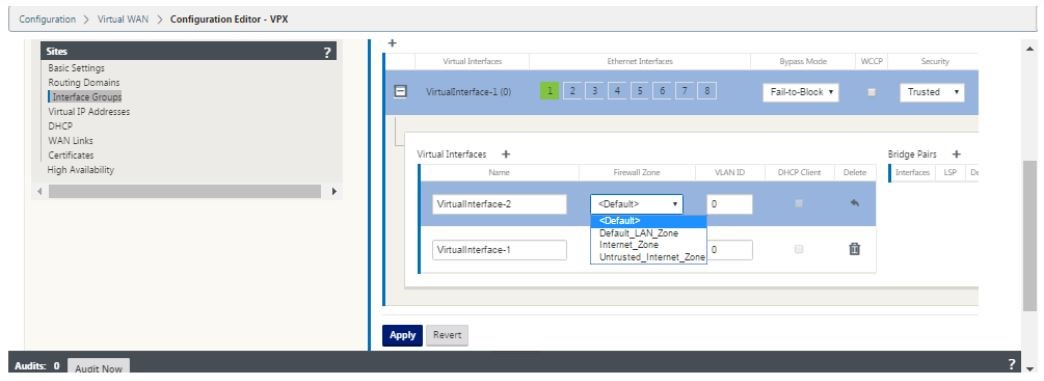

Haz clic en Grupos de interfaz para comenzar a definir las interfaces.

-

Haz clic en + para agregar grupos de interfaz virtual. Esto agrega un nuevo grupo de interfaz virtual, el número de interfaces virtuales depende de los enlaces que quieras que maneje el dispositivo. El número de enlaces que un dispositivo puede manejar varía de un modelo de dispositivo a otro y el número máximo de enlaces puede ser de hasta ocho.

-

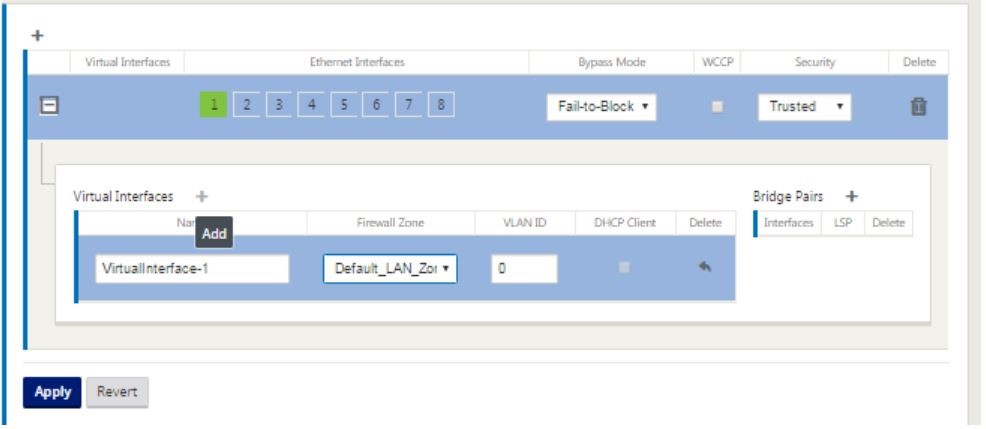

Haz clic en + a la derecha de las interfaces virtuales para ver la pantalla como se muestra a continuación.

- Selecciona las interfaces Ethernet, que forman parte de esta interfaz virtual. Dependiendo del modelo de plataforma, los dispositivos tienen un par preconfigurado de interfaces de conmutación por error. Si quieres habilitar la conmutación por error en los dispositivos, asegúrate de elegir el par de interfaces correcto y asegúrate de elegir conmutación por error en la columna Modo de bypass.

- Selecciona el nivel de seguridad de la lista desplegable. Se elige el modo de confianza si la interfaz está sirviendo enlaces MPLS y se elige No confiable cuando se usan enlaces a Internet en las interfaces respectivas.

-

Haz clic en + a la derecha de la etiqueta llamada interfaces virtuales. Esto muestra el nombre, la zona de firewall y los ID de VLAN. Introduce el Nombre y el ID de VLAN para este grupo de interfaz virtual. El ID de VLAN se usa para identificar y marcar el tráfico hacia y desde la interfaz virtual, usa 0 (cero) para el tráfico nativo/sin etiquetar.

- Para configurar las interfaces en conmutación por error, haz clic en Pares de puente. Esto agrega un nuevo par de puente y permite la edición. Haz clic en Aplicar para confirmar esta configuración.

- Para agregar más grupos de interfaz virtual, haz clic en + a la derecha de la rama de grupos de interfaz y procede como se indicó anteriormente.

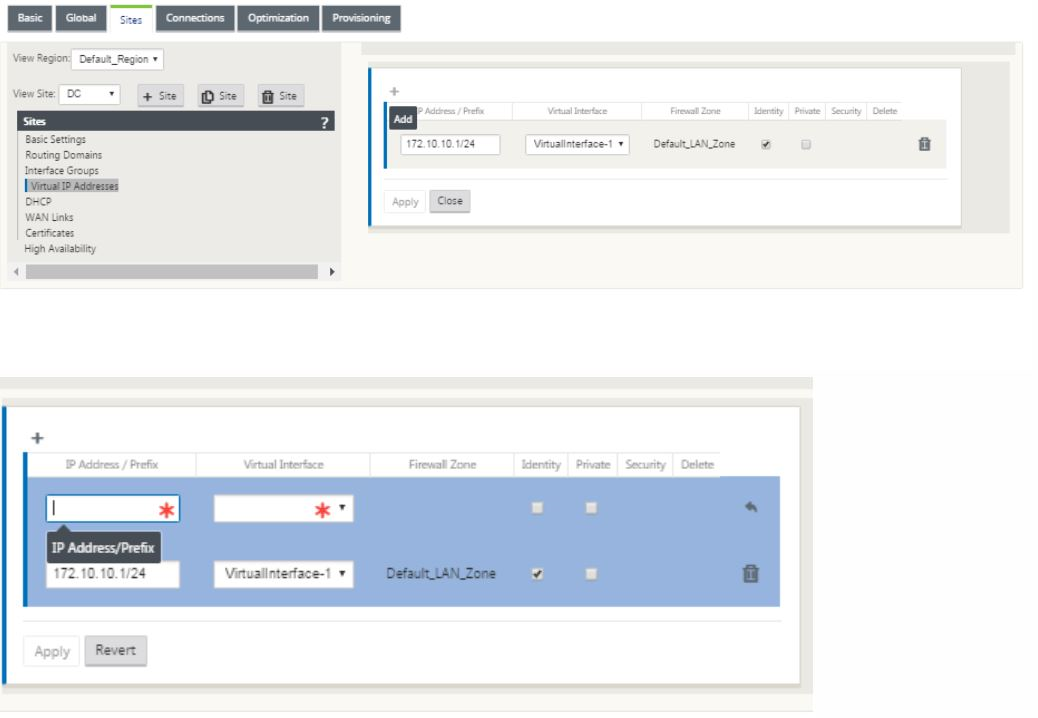

- Una vez elegidas las interfaces, el siguiente paso es configurar las direcciones IP en estas interfaces. En la terminología de Citrix SD-WAN, esto se conoce como VIP (IP virtual).

-

Continúa en la vista de sitios y haz clic en la dirección IP virtual para ver las interfaces para configurar la VIP.

-

Introduce la información de dirección IP / prefijo y selecciona la Interfaz virtual con la que está asociada la dirección. La dirección IP virtual debe incluir la dirección de host completa y la máscara de red. Selecciona la configuración deseada para la dirección IP virtual, como la zona de firewall, la identidad, la privacidad y la seguridad. Haz clic en Aplicar. Esto agrega la información de la dirección al sitio y la incluye en la tabla de direcciones IP virtuales del sitio. Para agregar más direcciones IP virtuales, haz clic en + a la derecha de las direcciones IP virtuales y procede como se indicó anteriormente.

-

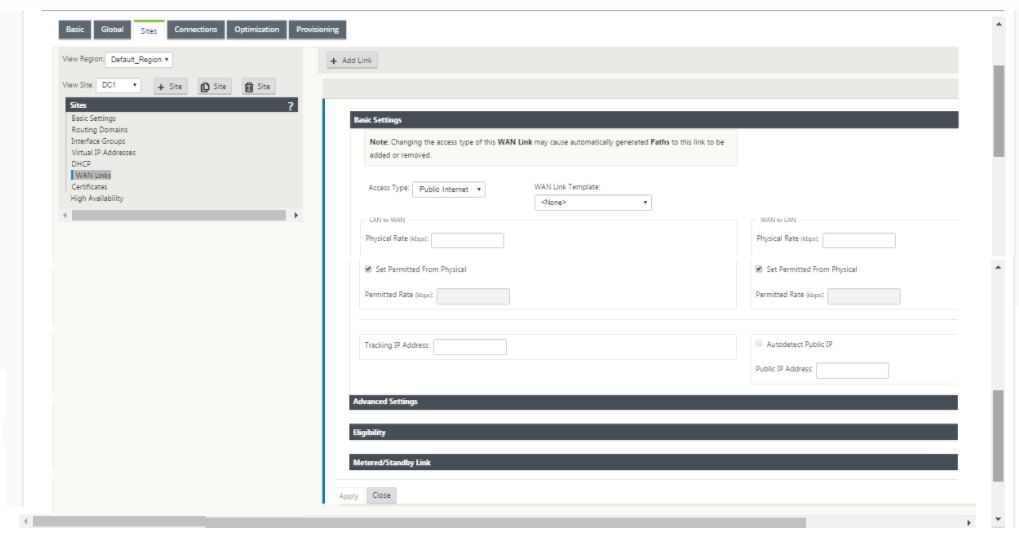

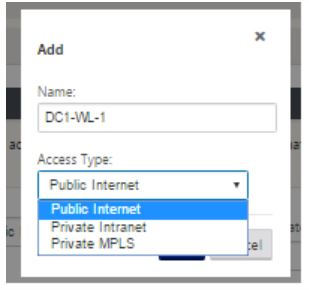

Continúa en la sección de sitios para configurar los enlaces WAN para el sitio.

-

Haz clic en Agregar enlace, en la parte superior del panel del lado derecho. Esto abre un cuadro de diálogo que te permite elegir el tipo de enlace a configurar.

- Internet público es para enlaces de Internet/banda ancha/DSL/ADSL, mientras que MPLS privado es para enlaces MPLS. Intranet privada también es para enlaces MPLS. La diferencia entre los enlaces MPLS privados y los enlaces de Intranet privados es que MPLS privado permite preservar las políticas de QoS de los enlaces MPLS.

- Si estás eligiendo Internet público y las IP se asignan a través de DHCP, elige la opción de detección automática de IP.

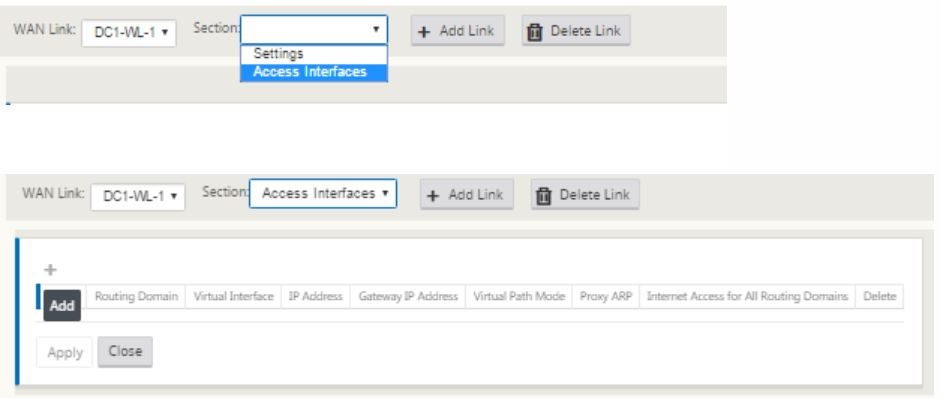

-

Selecciona Interfaces de acceso en la página de configuración de enlaces WAN. Esto abre la vista de Interfaces de acceso para el sitio. Agrega y configura la VIP y la IP de puerta de enlace para cada uno de los enlaces como se muestra a continuación.

-

Haz clic en + para agregar una interfaz. Esto agrega una entrada en blanco a la tabla y la abre para su edición.

- Introduce el nombre que quieras asignar a esta interfaz. Puedes elegir nombrarla según el tipo de enlace y la ubicación. Mantén el dominio de enrutamiento como predeterminado si no quieres segregar redes y asignar una IP a la interfaz.

-

Asegúrate de proporcionar una dirección IP de puerta de enlace accesible públicamente si el enlace es un enlace a Internet o una IP privada si el enlace es un enlace MPLS. Mantén el modo de ruta virtual como principal, ya que necesitas este enlace para formar la ruta virtual.

Nota: Habilita el ARP proxy, ya que el dispositivo responde a las solicitudes ARP para la dirección IP de la puerta de enlace cuando la puerta de enlace es inalcanzable.

- Haz clic en Aplicar para terminar de configurar el enlace WAN. Si quieres configurar más enlaces WAN, repite los pasos para otro enlace.

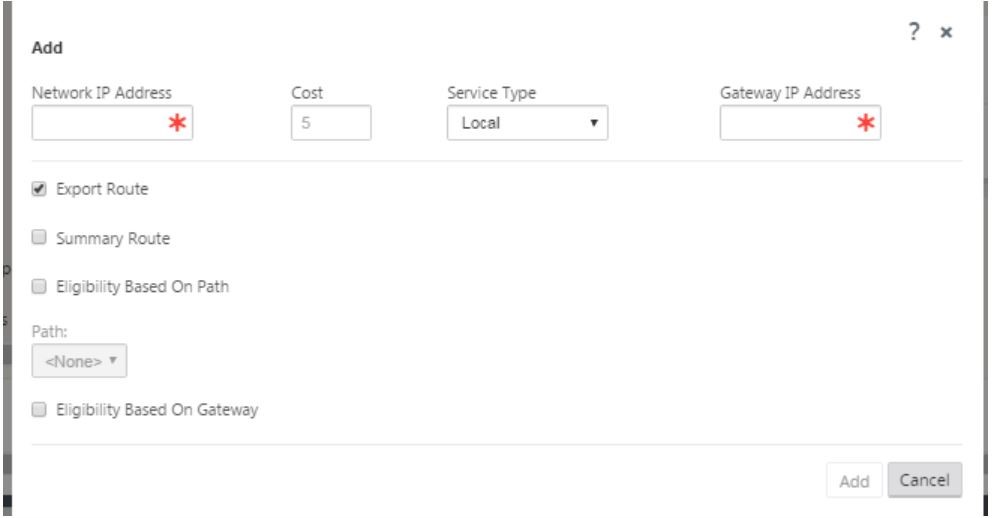

- Configura las rutas para el sitio. Haz clic en la vista Conexiones y selecciona rutas.

-

Haz clic en + para agregar rutas, esto abre un cuadro de diálogo como se muestra a continuación.

-

La siguiente información está disponible para la nueva ruta:

- Dirección IP de red

- Costo: el costo determina qué ruta tiene prioridad sobre la otra. Las rutas con costos más bajos tienen prioridad sobre las rutas con costos más altos. El valor predeterminado es cinco.

- Tipo de servicio: selecciona el servicio, un servicio puede ser cualquiera de los siguientes:

- Ruta virtual

- Intranet

- Internet

- Passthrough

- Local

- Túnel GRE

- Túnel IPsec de LAN

- Haz clic en Aplicar.

Para agregar más rutas para el sitio, haz clic en + a la derecha de la rama de rutas y procede como se indicó anteriormente. Para obtener más información, consulta Configurar MCN.

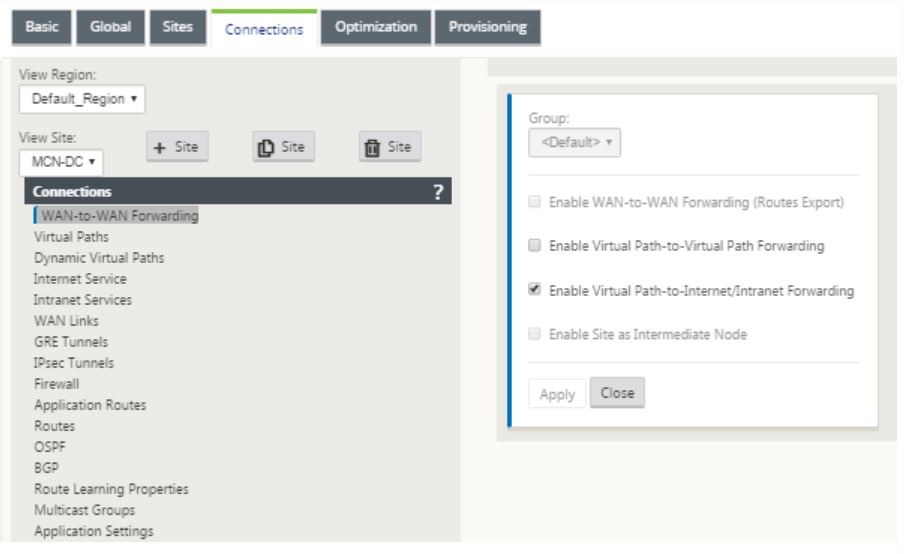

Configurar la ruta virtual entre MCN y los sitios de sucursal

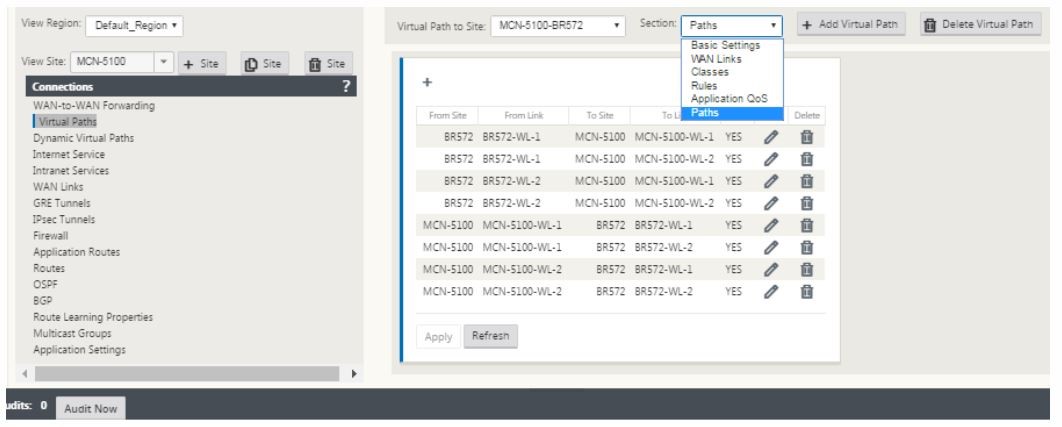

Establece la conectividad entre el MCN y el nodo de sucursal. Puedes hacerlo configurando una ruta virtual entre estos dos sitios. Navega a la ficha Conexiones en el árbol de configuración del editor de configuración.

- Haz clic en la ficha Conexiones en la sección de configuración. Esto muestra la sección de conexiones del árbol de configuración.

-

Selecciona el MCN del menú desplegable de vista de sitio en la página de la sección conexiones.

-

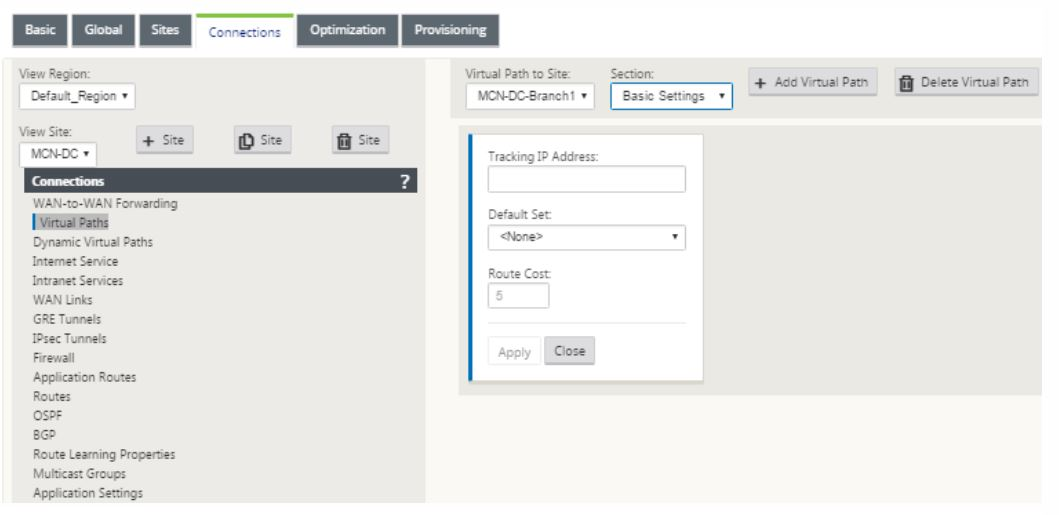

Selecciona ruta virtual de la ficha de conexiones para crear una ruta virtual entre el MCN y los sitios de sucursal.

-

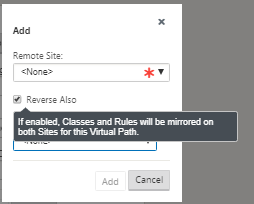

Haz clic en Agregar ruta virtual junto al nombre de la ruta virtual estática en la sección de rutas virtuales. Esto abre un cuadro de diálogo como se muestra a continuación. Elige la sucursal para la que quieres configurar la ruta virtual. Debes configurar esto bajo la etiqueta llamada sitio remoto. Selecciona el nodo de sucursal de esta lista desplegable y haz clic en la casilla de verificación También invertir.

La clasificación y el direccionamiento del tráfico se reflejan en ambos sitios de la ruta virtual. Una vez completado esto, selecciona rutas del menú desplegable bajo la etiqueta llamada sección como se muestra a continuación.

-

Haz clic en + Agregar encima de la tabla de rutas, lo que muestra el cuadro de diálogo agregar ruta. Especifica los puntos finales dentro de los cuales debe configurarse la ruta virtual. Ahora, haz clic en Agregar para crear la ruta y haz clic en la casilla de verificación También invertir.

Nota: Citrix SD-WAN mide la calidad del enlace en ambas direcciones. Esto significa que el punto A al punto B es una ruta y el punto B al punto A es otra ruta. Con la ayuda de la medición unidireccional de las condiciones del enlace, el SD-WAN puede elegir la mejor ruta para enviar el tráfico. Esto es diferente de medidas como RTT, que es una métrica bidireccional para medir la latencia. Por ejemplo, una conexión entre el punto A y el punto B se muestra como dos rutas y para cada una de ellas las métricas de rendimiento del enlace se calculan de forma independiente.

Esta configuración es suficiente para activar las rutas virtuales entre el MCN y la sucursal; también hay otras opciones de configuración disponibles. Para obtener más información, consulta Configurar el servicio de ruta virtual entre sitios MCN y cliente.

Implementar la configuración del MCN

El siguiente paso es implementar la configuración. Esto implica los siguientes dos pasos:

-

Exportar el paquete de configuración de SD-WAN a Gestión de cambios.

- Antes de poder generar los paquetes de dispositivos, primero debes exportar el paquete de configuración completado desde el Editor de configuración a la bandeja de entrada global de preparación de Gestión de cambios en el MCN. Consulta los pasos proporcionados en la sección, Realizar gestión de cambios.

-

Generar y preparar los paquetes de dispositivos.

- Una vez que hayas agregado el nuevo paquete de configuración a la bandeja de entrada de Gestión de cambios, puedes generar y preparar los paquetes de dispositivos en los sitios de sucursal. Para hacer esto, usa el asistente de Gestión de cambios en la interfaz web de administración del MCN. Consulta los pasos proporcionados en la sección, Preparar paquetes de dispositivos.

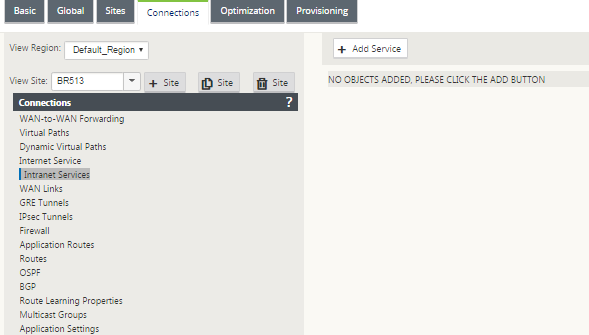

Configurar servicios de intranet para conectarse con recursos WAN de Azure

-

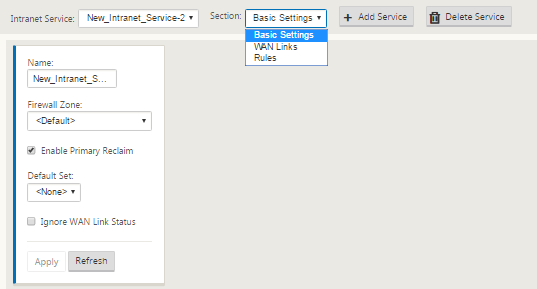

En la GUI del dispositivo SD-WAN, ve al Editor de configuración, navega a la ficha Conexiones. Haz clic en + Agregar servicio para agregar un servicio de Intranet para ese sitio.

-

En la Configuración básica del servicio de Intranet, hay varias opciones sobre cómo quieres que se comporte el servicio de Intranet durante la indisponibilidad de los enlaces WAN.

- Habilitar recuperación principal: marca esta casilla si quieres que el enlace principal elegido tome el control cuando se active después de una conmutación por error. Sin embargo, si eliges no marcar esta opción, el enlace secundario continuaría enviando tráfico.

-

Ignorar estado del enlace WAN: Si esta opción está habilitada, los paquetes destinados a este servicio de intranet continuarían usando este servicio incluso si los enlaces WAN constituyentes no están disponibles.

-

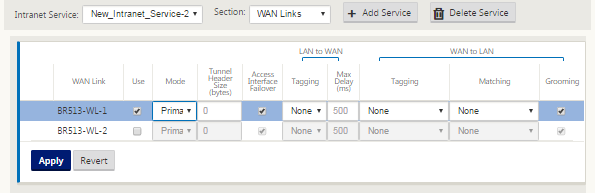

Después de configurar los ajustes básicos, el siguiente paso es elegir los enlaces WAN constituyentes para este servicio. Se eligen un máximo de dos enlaces para un servicio de Intranet. Para elegir los enlaces WAN, selecciona la opción de enlaces WAN de la lista desplegable etiquetada como Sección. Los enlaces WAN funcionan en modo principal y secundario y solo se elige un enlace como enlace WAN principal.

Nota: Cuando se crea un segundo servicio de intranet, debe tener la asignación de enlace WAN principal y secundario.

-

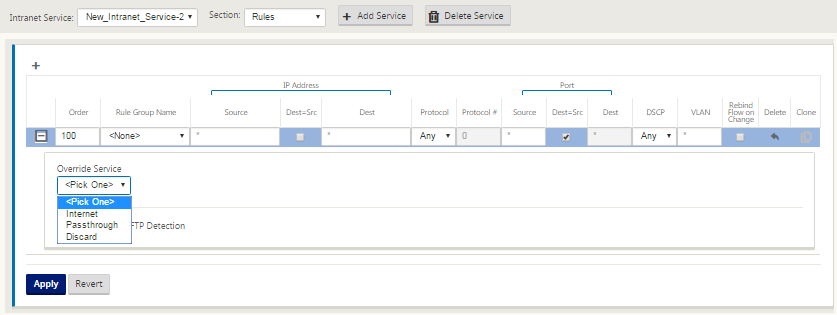

Hay reglas específicas para el sitio de sucursal disponibles, lo que permite la capacidad de personalización única de cada sitio de sucursal, anulando cualquier configuración general configurada en el conjunto predeterminado global. Los modos incluyen la entrega deseada a través de un enlace WAN específico, o como un servicio de anulación que permite el paso o el descarte del tráfico filtrado. Por ejemplo, si hay tráfico que no quieres que pase por el servicio de intranet, puedes escribir una regla para descartar ese tráfico o enviarlo a través de un servicio diferente (internet o pass through).

-

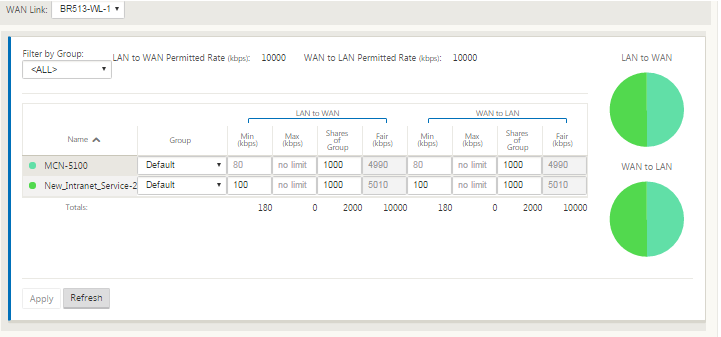

Con el servicio de Intranet habilitado para un sitio, la ficha Aprovisionamiento está disponible para permitir la distribución bidireccional (LAN a WAN / WAN a LAN) del ancho de banda para un enlace WAN entre los diversos servicios que utilizan el enlace WAN. La sección Servicios te permite ajustar aún más la asignación de ancho de banda. Además, se puede habilitar el reparto equitativo, lo que permite que los servicios reciban su ancho de banda mínimo reservado antes de que se implemente la distribución equitativa.

Configurar SD-WAN Center

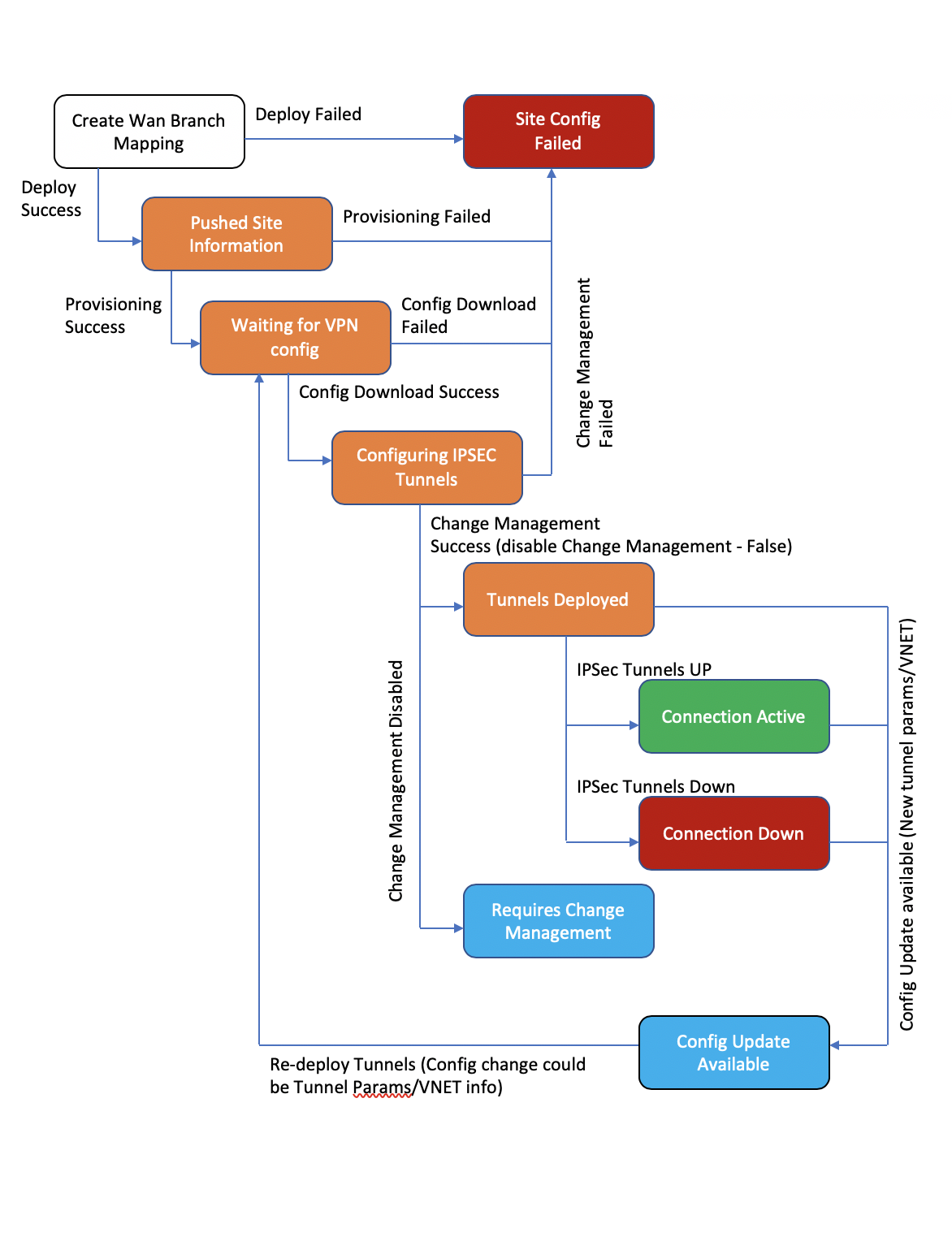

El siguiente diagrama describe el flujo de trabajo de alto nivel de la conexión de SD-WAN Center y Azure Virtual WAN y las transiciones de estado correspondientes de la implementación.

Configurar los ajustes de Azure:

- Proporciona el ID de inquilino de Azure, el ID de aplicación, la clave secreta y el ID de suscripción (también conocido como entidad de servicio).

Configurar la asociación de sitio de sucursal a WAN:

- Asocia un sitio de sucursal a un recurso WAN. El mismo sitio no puede conectarse a varias WAN.

- Haz clic en Nuevo para configurar la asociación Sitio-WAN.

- Selecciona Recursos WAN de Azure.

- Selecciona Nombres de sitio para asociarlos con los recursos WAN.

- Haz clic en Implementar para confirmar la asociación. Los enlaces WAN que se usarán para la implementación del túnel se rellenan automáticamente con el que tiene la mejor capacidad de enlace.

- Espera a que el estado cambie a ‘Túneles implementados’ para ver la configuración del túnel IPsec.

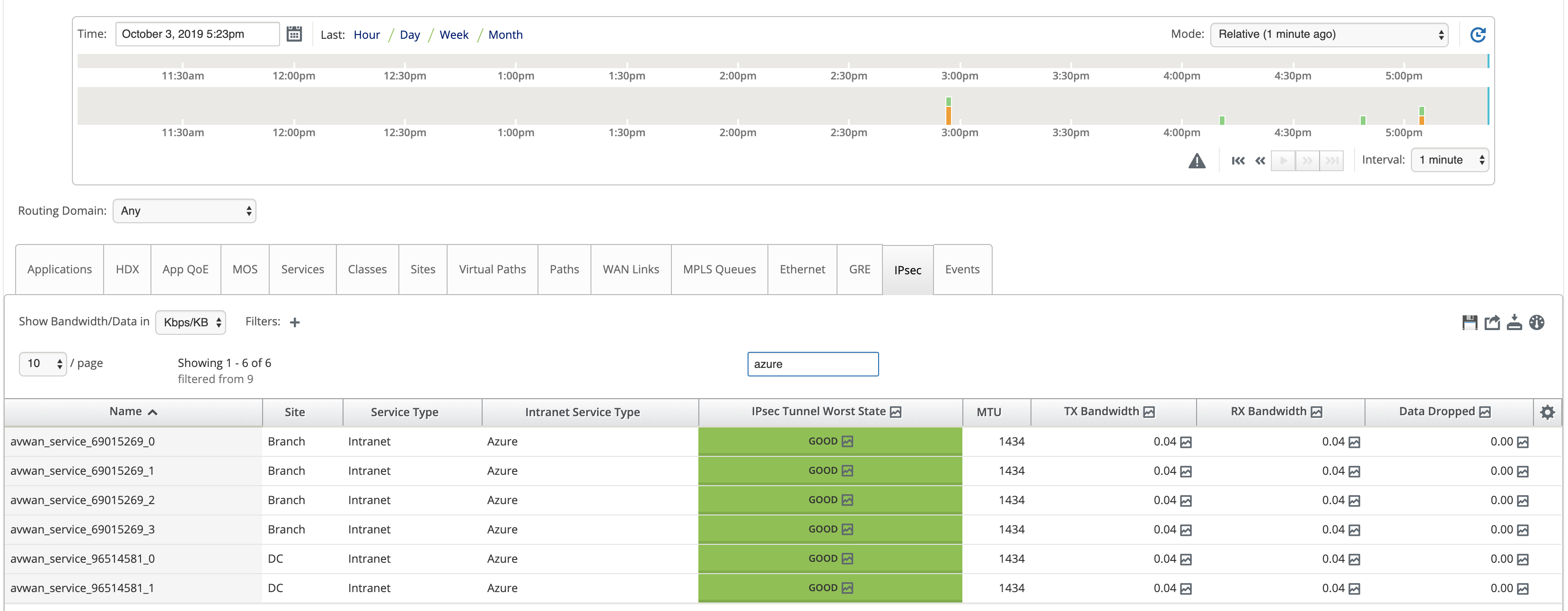

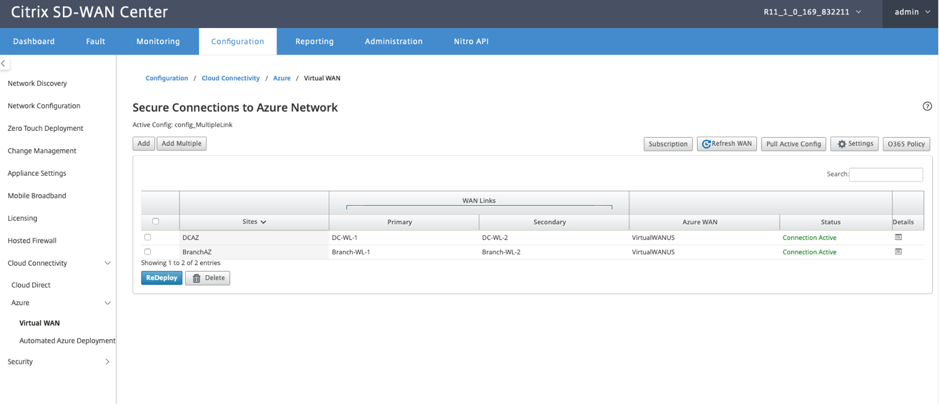

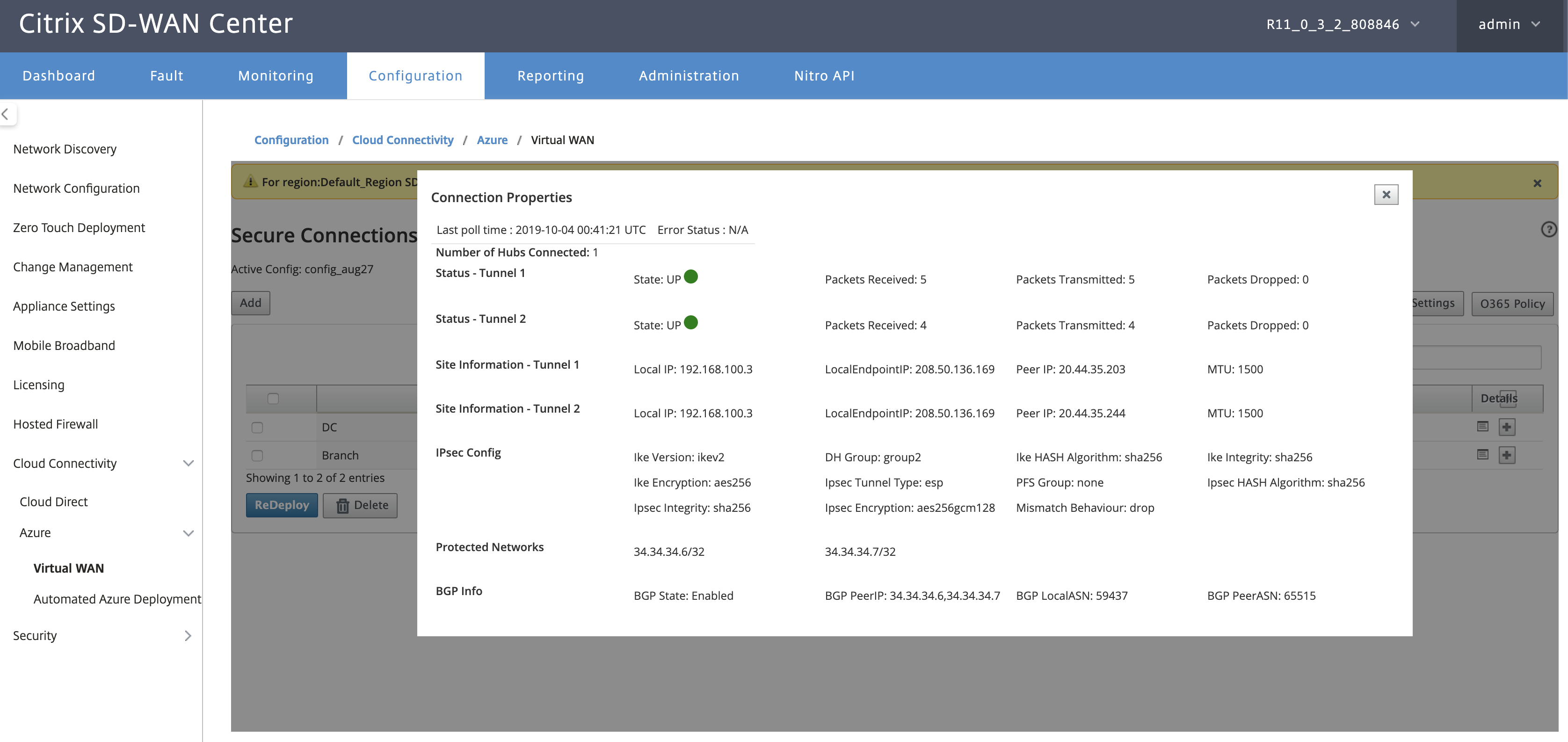

- Usa la vista de informes de SD-WAN Center para comprobar el estado de los túneles IPsec respectivos. El estado del túnel IPsec debe ser VERDE para que fluya el tráfico de datos, lo que indica que la conexión está activa.

Aprovisionar SD-WAN Center:

SD-WAN Center es la herramienta de gestión e informes para Citrix SD-WAN. La configuración requerida para Virtual WAN se realiza en SD-WAN Center. SD-WAN Center solo está disponible como factor de forma virtual (VPX) y debe instalarse en un hipervisor VMware ESXi o XenServer. Los recursos mínimos necesarios para configurar un dispositivo SD-WAN Center son 8 GB de RAM y 4 núcleos de CPU. Aquí tienes los pasos para instalar y configurar una VM de SD-WAN Center.

Configurar SD-WAN Center para la conectividad de Azure

Lee crear una entidad de servicio para obtener más información.

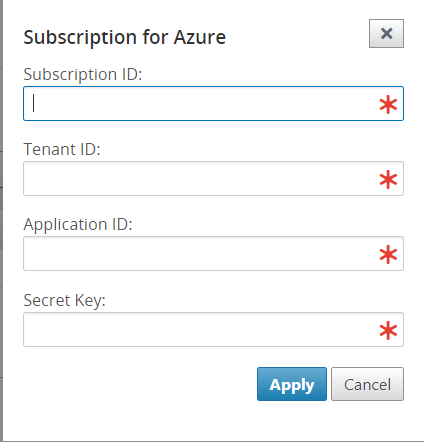

Para autenticar correctamente SD-WAN Center con Azure, los siguientes parámetros deben estar disponibles:

- Directorio (ID de inquilino)

- Aplicación (ID de cliente)

- Clave segura (Secreto de cliente)

- ID de suscriptor

Autenticar SD-WAN Center:

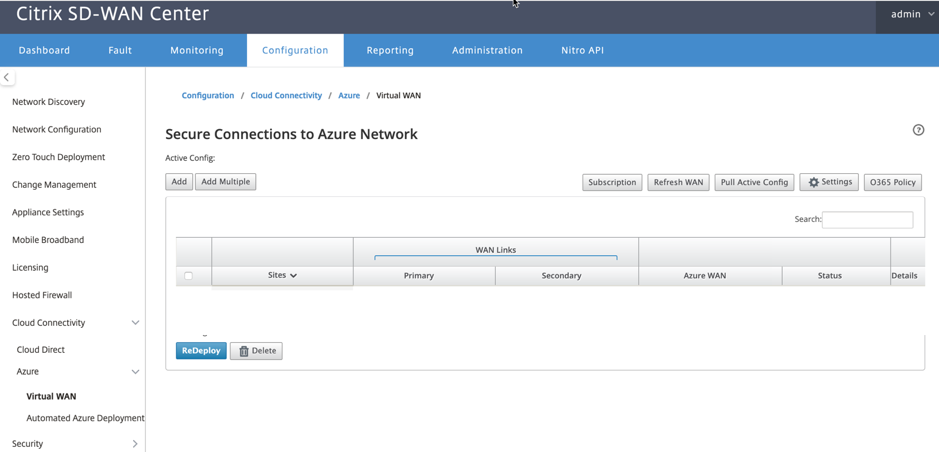

En la interfaz de usuario de SD-WAN Center, navega a Configuración > Conectividad en la nube > Azure > Virtual WAN. Configura los ajustes de conexión de Azure. Consulta el siguiente enlace para obtener más información sobre la configuración de la conexión VPN de Azure, Azure Resource Manager.

Con la versión 11.1.0 y posteriores, se admite la configuración de enlaces WAN primarios y secundarios para la integración de Azure Virtual WAN. La razón principal para agregar un enlace WAN secundario es tener redundancia desde el sitio de Citrix SD-WAN.

Con la implementación anterior, la falla del enlace WAN podría resultar en interrupción del tráfico y pérdida de conectividad a Azure Virtual WAN. Con la implementación actual, la conectividad del sitio a Azure Virtual WAN se mantiene activa incluso si el enlace WAN principal está caído.

Introduce el ID de suscripción, el ID de inquilino, el ID de aplicación y la Clave segura. Este paso es necesario para autenticar SD-WAN Center con Azure. Si las credenciales introducidas anteriormente no son correctas, la autenticación falla y no se permite ninguna acción adicional. Haz clic en Aplicar.

El campo Cuenta de almacenamiento se refiere a la cuenta de almacenamiento que has creado en Azure. Si no creaste una cuenta de almacenamiento, se crea automáticamente una nueva cuenta de almacenamiento en tu suscripción cuando haces clic en Aplicar.

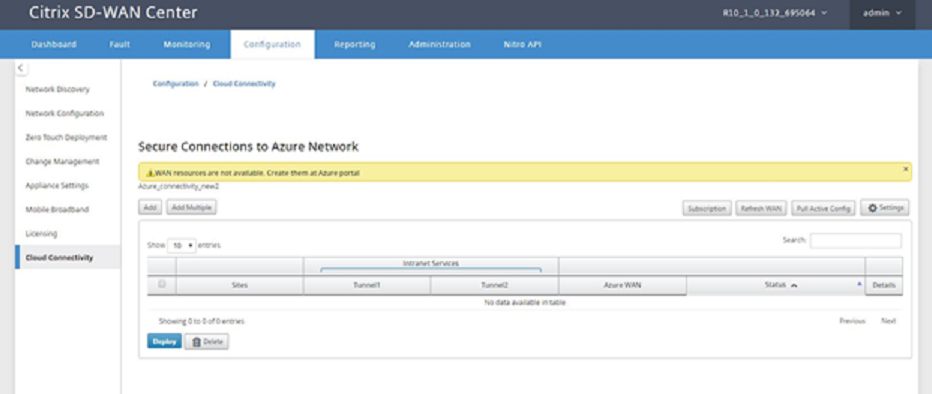

Obtener recursos de Azure Virtual WAN:

Una vez que la autenticación es exitosa, Citrix SD-WAN consulta a Azure para obtener una lista de recursos de Azure Virtual WAN que creaste en el primer paso después de iniciar sesión en el portal de Azure. Los recursos WAN representan toda tu red en Azure. Contiene enlaces a todos los Hubs que quieras tener dentro de esta WAN. Las WAN están aisladas entre sí y no pueden contener un hub común ni conexiones entre dos hubs diferentes en diferentes recursos WAN.

Para asociar sitios de sucursal y recursos WAN de Azure:

Un sitio de sucursal debe asociarse con los recursos WAN de Azure para establecer túneles IPsec. Una sucursal puede conectarse a varios Hubs dentro de un recurso de Azure Virtual WAN y un recurso de Azure Virtual WAN puede conectarse con varios sitios de sucursal locales. Crea filas individuales para cada implementación de sucursal a recurso de Azure Virtual WAN.

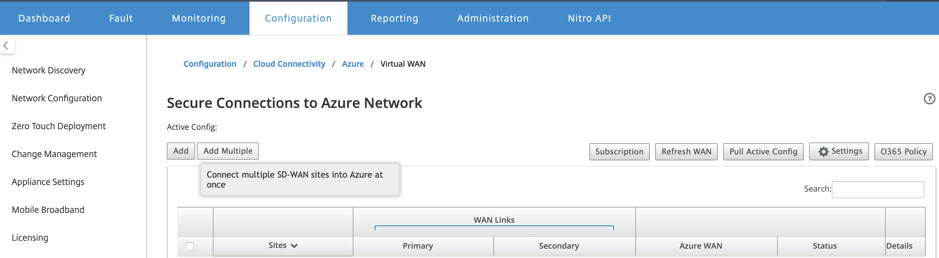

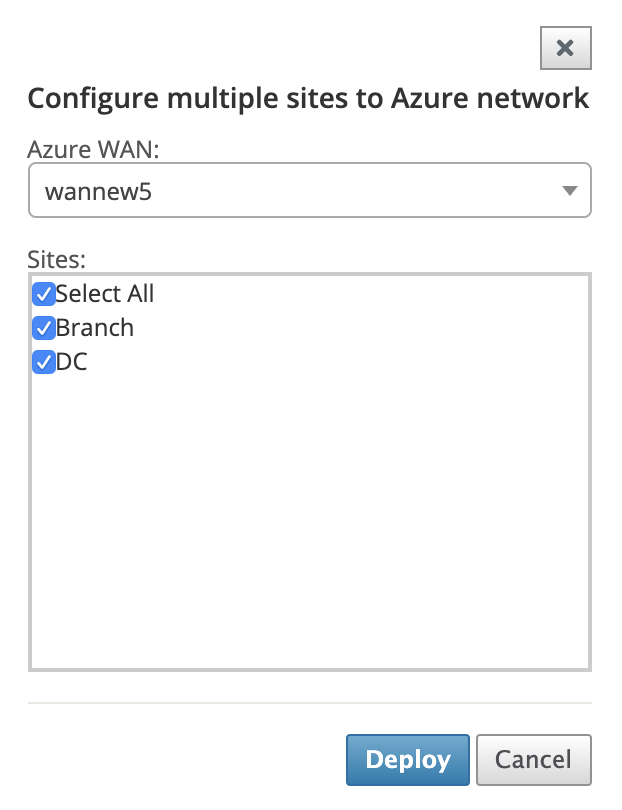

Para agregar varios sitios:

Puedes elegir agregar todos los sitios respectivos y asociarlos con los recursos WAN únicos elegidos.

-

Haz clic en Agregar varios para agregar todos los sitios que deben asociarse con los recursos WAN elegidos.

-

La lista desplegable de recursos WAN de Azure (que se muestra a continuación) se rellena previamente con los recursos que pertenecen a tu cuenta de Azure. Si no se han creado recursos WAN, esta lista está vacía y debes navegar al portal de Azure para crear los recursos. Si la lista está rellenada con recursos WAN, elige el recurso WAN de Azure al que necesitas que se conecten los sitios de sucursal.

-

Elige uno o todos los sitios de sucursal para iniciar el proceso de establecimiento de túneles IPsec. Los enlaces WAN de Internet público de mejor capacidad de los sitios se eligen automáticamente para establecer los túneles IPsec a las puertas de enlace VPN de Azure.

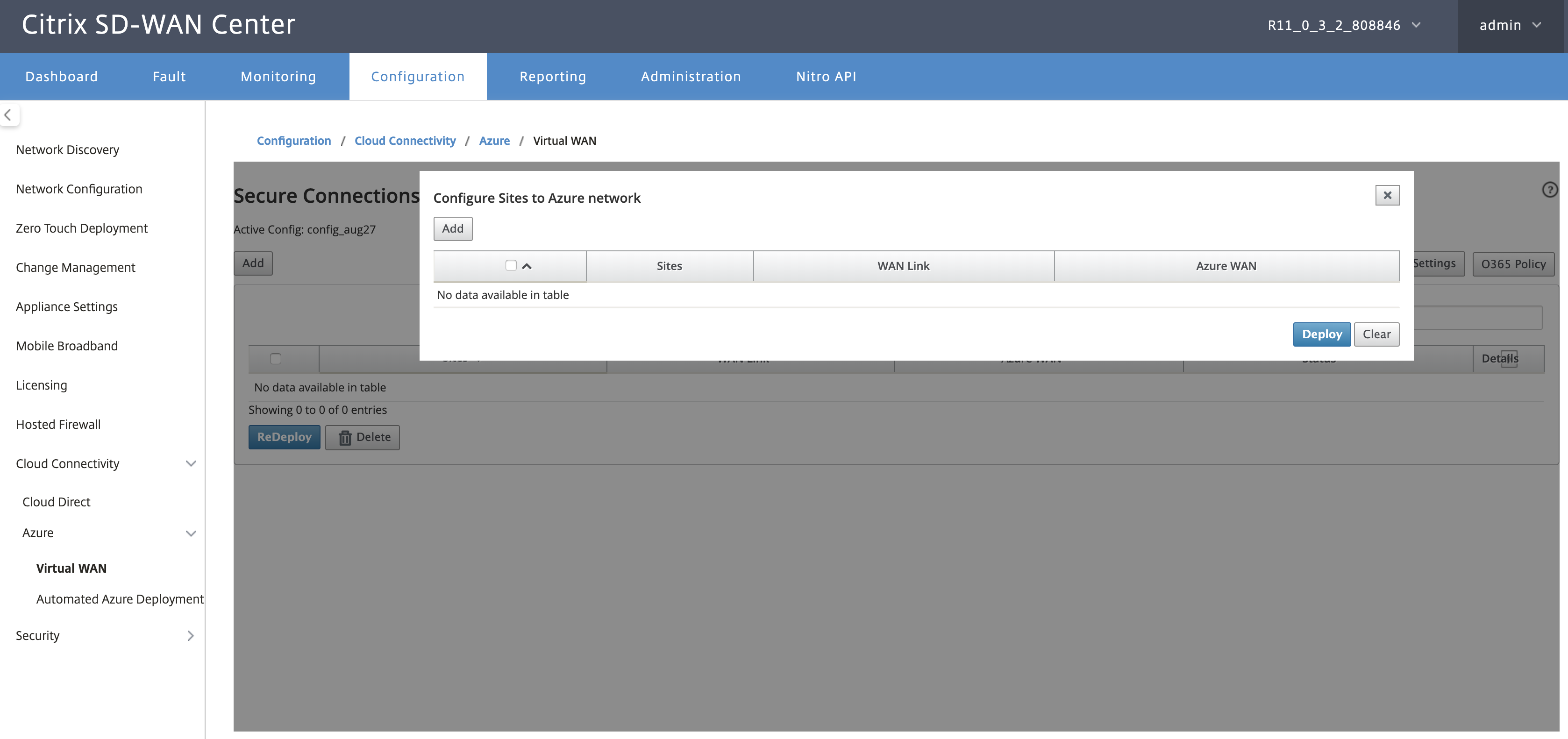

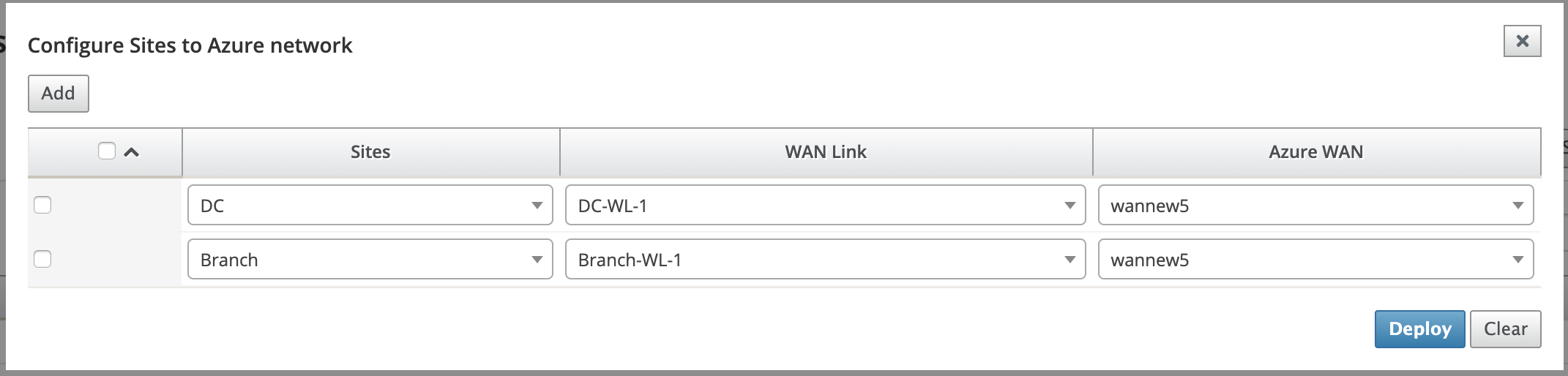

Para agregar un solo sitio:

También puedes elegir agregar sitios uno por uno (individualmente) y a medida que tu red crece, o si estás realizando una implementación sitio por sitio, puedes elegir agregar varios sitios como se describió anteriormente.

-

Haz clic en Agregar nueva entrada para seleccionar un nombre de sitio para la asociación Sitio-WAN. Agrega sitios en el cuadro de diálogo Configurar sitios para Red de Azure.

-

Selecciona el sitio de sucursal para configurar la red de Azure Virtual WAN.

-

Selecciona el enlace WAN asociado con el sitio (los enlaces de tipo Internet público se enumeran en orden de mejor capacidad de enlace físico).

-

Selecciona el recurso WAN al que debe asociarse el sitio del menú desplegable Azure Virtual WANs.

-

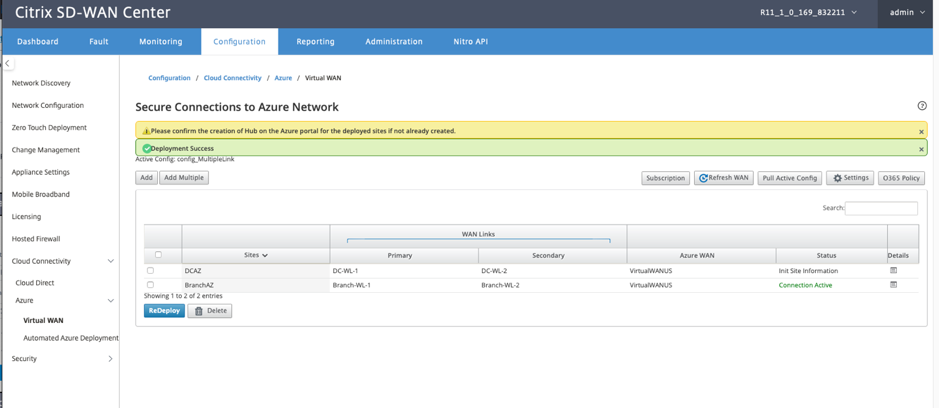

Haz clic en Implementar para confirmar la asociación. El estado (“Información de sitio inicial”, “Información de sitio enviada” y “Esperando configuración VPN”) se actualiza para notificarte sobre el proceso.

El proceso de implementación incluye el siguiente estado:

- Enviar información del sitio

- Esperando configuración VPN

- Túneles implementados

-

Conexión activa (el túnel IPsec está activo) o Conexión inactiva (el túnel IPsec está inactivo)

Asociar asignaciones de recursos WAN del sitio (portal de Azure):

Asocia los sitios implementados en el portal de Azure a los Hubs virtuales creados bajo el recurso de Azure Virtual WAN. Uno o más Hubs virtuales pueden asociarse con el sitio de sucursal. Cada Virtual Hub se crea en una región específica y se pueden asociar cargas de trabajo específicas con los Virtual Hubs creando conexiones de red virtual. Solo después de que la asociación del sitio de sucursal con el Virtual Hub sea exitosa, las configuraciones VPN se descargan y se establecen los túneles IPsec respectivos desde el sitio a las puertas de enlace VPN.

Espera a que el estado cambie a Túneles implementados o Conexión activa para ver la configuración del túnel IPsec. Ver la configuración de IPsec asociada con los servicios seleccionados.

Configuración de Azure de SD-WAN:

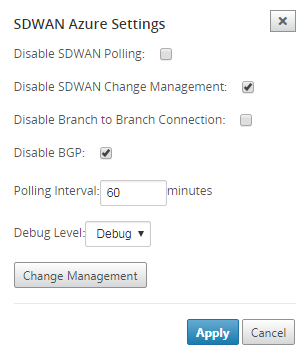

-

Deshabilitar gestión de cambios de SD-WAN: Por defecto, el proceso de Gestión de cambios está automatizado. Esto significa que cada vez que hay una nueva configuración disponible en la infraestructura de Azure Virtual WAN, SD-WAN Center la obtiene y comienza a aplicarla a las sucursales automáticamente. Sin embargo, este comportamiento se controla si quieres controlar cuándo debe aplicarse una configuración a las sucursales. Un beneficio de deshabilitar la gestión automática de cambios es que la configuración para esta función y otras funciones de SD-WAN se gestiona de forma independiente.

-

Deshabilitar sondeo de SDWAN: Deshabilita todas las nuevas implementaciones de SD-WAN Azure y el sondeo en implementaciones existentes.

-

Intervalo de sondeo: La opción de intervalo de sondeo controla el intervalo de búsqueda de actualizaciones de configuración en la infraestructura de Azure Virtual WAN; el tiempo recomendado para el intervalo de sondeo es de 1 hora.

-

Deshabilitar conexión de sucursal a sucursal: Deshabilita la comunicación de sucursal a sucursal a través de la infraestructura de Azure Virtual WAN. Por defecto, esta opción está deshabilitada. Una vez que habilitas esto, significa que las sucursales locales pueden comunicarse entre sí y con los recursos detrás de las sucursales a través de IPsec mediante la infraestructura de Virtual WAN de Azure. Esto no tiene ningún efecto en la comunicación de sucursal a sucursal a través de la ruta virtual de SD-WAN; las sucursales pueden comunicarse entre sí y con sus respectivos recursos/puntos finales a través de la ruta virtual incluso si esta opción está deshabilitada.

-

Deshabilitar BGP: Esto deshabilita BGP sobre IP; por defecto está deshabilitado. Una vez habilitado, las rutas del sitio se anuncian a través de BGP.

-

Nivel de depuración: Habilita la captura de registros para depurar si hay algún problema de conectividad.

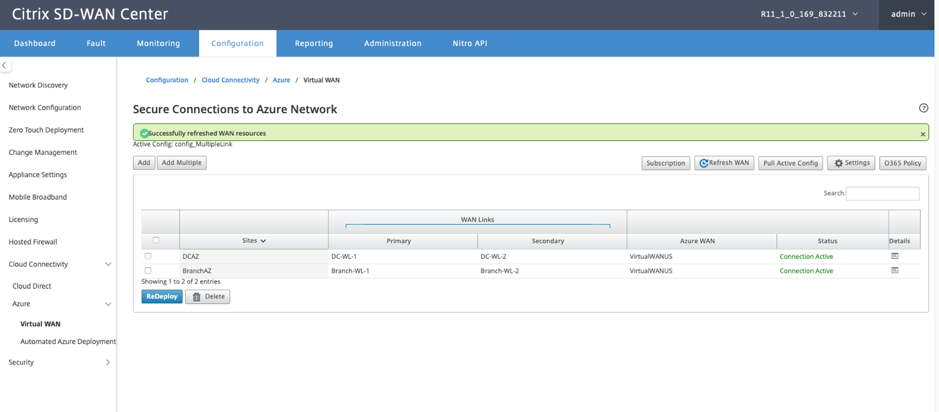

Actualizar recursos WAN:

Haz clic en el icono Actualizar para recuperar el último conjunto de recursos WAN que actualizaste en el portal de Azure. Se muestra un mensaje que indica “recursos WAN actualizados correctamente” después de que el proceso de actualización se completa.

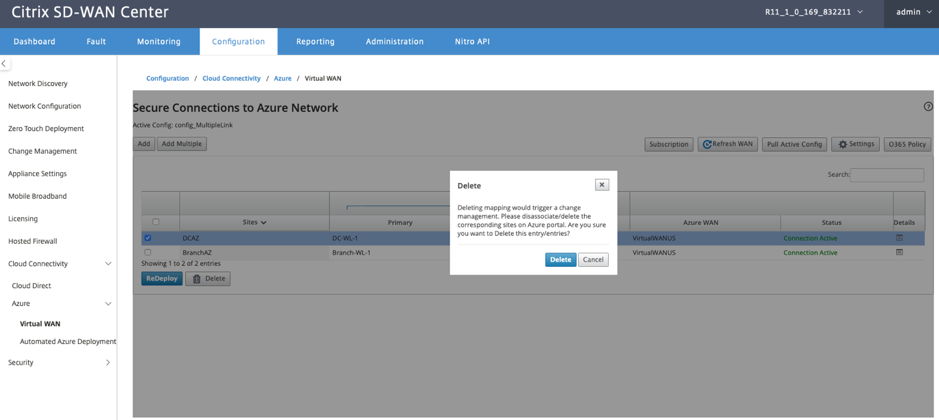

Quitar la asociación de recursos WAN del sitio

Selecciona una o varias asignaciones para realizar la eliminación. Internamente, se activa el proceso de Gestión de cambios del dispositivo SD-WAN y hasta que sea exitoso, la opción Eliminar está deshabilitada para evitar realizar más eliminaciones. La eliminación de la asignación requiere que desasocies o elimines los sitios correspondientes en el portal de Azure. El usuario tiene que realizar esta operación manualmente.

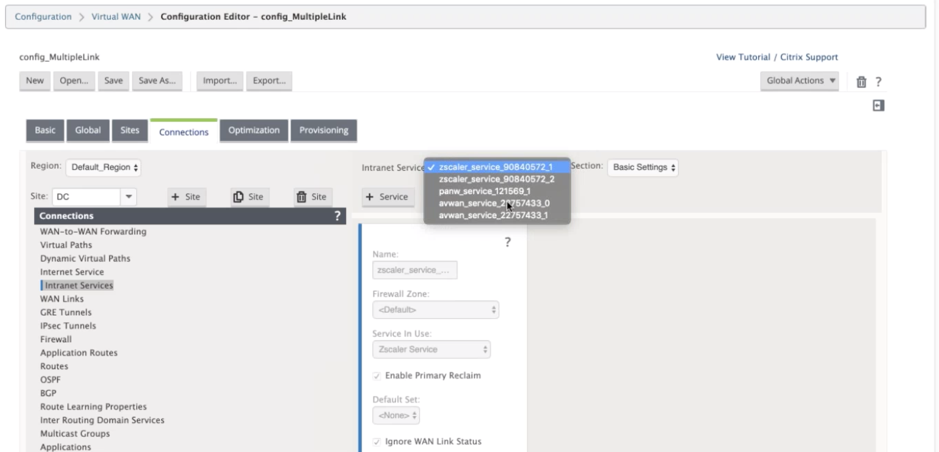

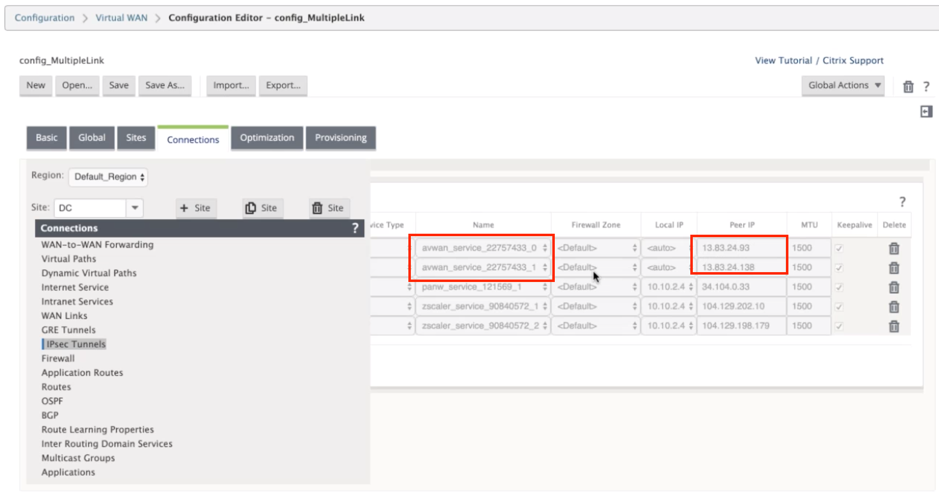

Una vez creados los túneles, puedes ver dos servicios de intranet creados en tu MCN.

Cada servicio de Intranet corresponde a túneles IPsec que se crean con IP de pares (IP de punto final de Azure Virtual WAN).

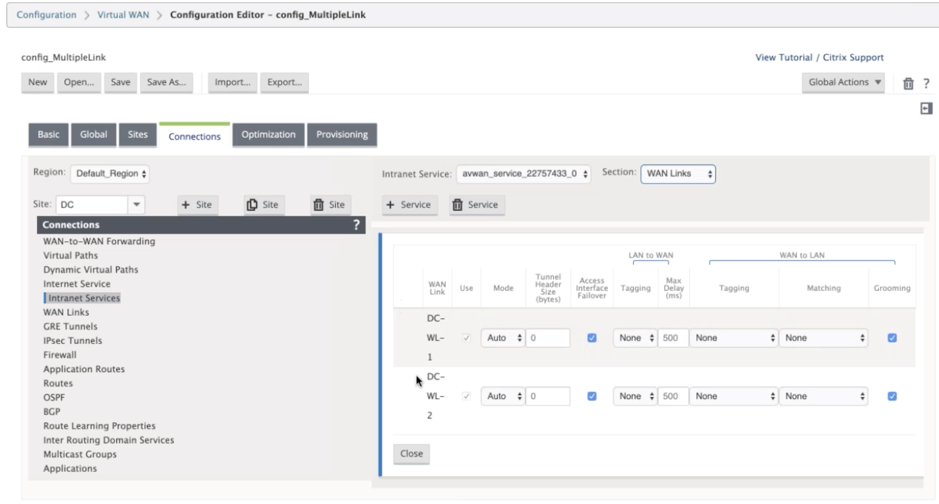

Desde los Servicios de Intranet, si seleccionas Enlaces WAN de la lista desplegable Sección, puedes ver tanto el enlace WAN principal como el secundario que especificaste.

Por defecto, el modo está establecido en Automático.

Monitorear túneles IPsec

En la interfaz de usuario de SD-WAN Center, navega a Informes > IPsec para comprobar el estado de los túneles IPsec. El estado del túnel debe ser VERDE para que fluya el tráfico de datos.