-

-

Intégration des règles Snort

-

Vérifications de protection XML

-

Articles sur les alertes de signatures

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Intégration des règles Snort

Face aux attaques malveillantes visant les applications Web, il est important de protéger votre réseau interne. Les données malveillantes affectent non seulement vos applications Web au niveau de l’interface, mais les paquets malveillants atteignent également la couche application. Pour surmonter ces attaques, il est important de configurer un système de détection et de prévention des intrusions qui examine votre réseau interne.

Les règles Snort sont intégrées à l’appliance pour examiner les attaques malveillantes dans les paquets de données au niveau de la couche application. Vous pouvez télécharger les règles de sniffage et les convertir en règles de signature WAF. Les signatures sont configurées selon des règles capables de détecter les activités malveillantes telles que les attaques DOS, les dépassements de mémoire tampon, les scans furtifs des ports, les attaques CGI, les sondes SMB et les tentatives d’empreinte digitale du système d’exploitation. En intégrant les règles Snort, vous pouvez renforcer votre solution de sécurité au niveau de l’interface et de l’application.

Configurer les règles de raccourcissement

La configuration commence par le téléchargement des règles Snort, puis par leur importation dans les règles de signature WAF. Une fois que vous avez converti les règles en signatures WAF, elles peuvent être utilisées comme contrôles de sécurité WAF. Les règles de signature basées sur Snort examinent le paquet de données entrant afin de détecter toute attaque malveillante sur votre réseau.

Un nouveau paramètre, « VendorType », est ajouté à la commande d’importation pour convertir les règles Snort en signatures WAF.

Le paramètre « VendorType » est défini sur SNORT uniquement pour les règles Snort.

Téléchargez les règles Snort à l’aide de l’interface de commande

Vous pouvez télécharger les règles de Snort sous forme de fichier texte à partir de l’URL ci-dessous :

https://www.snort.org/downloads/community/snort3-community-rules.tar.gz

Importez les règles Snort à l’aide de l’interface de commande

Après le téléchargement, vous pouvez importer les règles Snort dans votre appliance.

À l’invite de commandes, tapez :

import appfw signatures <src> <name> [-xslt <string>] [-comment <string>] [-overwrite] [-merge [-preservedefactions]] [-sha1 <string>] [-VendorType Snort]

Exemple :

import appfw signatures http://www.example.com/ns/signatures.xml sig-snort –comment “signatures from snort rules” –VendorType snort

Arguments :

Src. URL (protocole, hôte, chemin et nom de fichier) correspondant à l’emplacement où stocker l’objet de signatures importé.

Remarque :

L’importation échoue si l’objet à importer se trouve sur un serveur HTTPS qui nécessite une authentification par certificat client pour y accéder. Argument obligatoire de longueur maximale : 2047

Nom. Nom à attribuer à l’objet de signatures sur le Citrix ADC. Argument obligatoire de longueur maximale : 31

Commentaire. Description de la manière de conserver les informations relatives à l’objet de signatures. Longueur maximale : 255 réécritures. Remplacez tous les objets de signatures existants portant le même nom.

Fusionner. Fusionne la signature existante avec les nouvelles règles de signature.

Défactions préservées. Préserve les actions définies des règles de signature.

Type de fournisseur. Fournisseur tiers chargé de générer les signatures WAF. Valeurs possibles : Snort.

Configurer les règles Snort à l’aide de l’interface graphique Citrix ADC

La configuration de l’interface graphique pour les règles Snort est similaire à celle d’autres scanners d’applications Web externes tels que Cenzic, Qualys, Whitehat.

Suivez les étapes ci-dessous pour configurer Snort :

- Accédez à Configuration > Sécurité > Citrix Web App Firewall > Signatures.

- Dans la page Signatures, cliquez sur Ajouter.

-

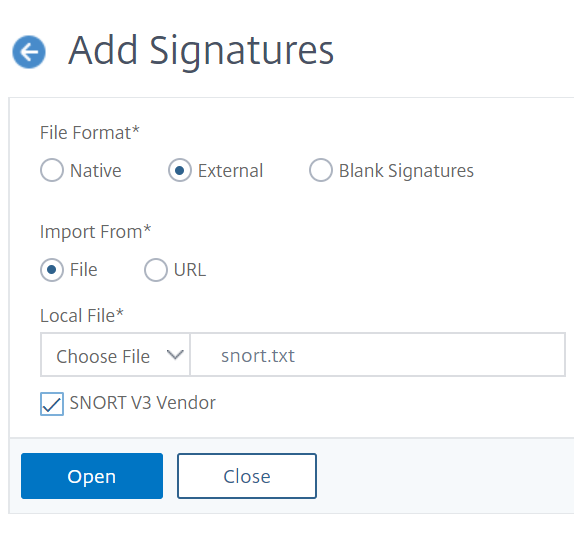

Sur la page Ajouter des signatures, définissez les paramètres suivants pour configurer les règles Snort.

- Format de fichier. Sélectionnez le format de fichier comme externe.

- Importer depuis. Sélectionnez l’option d’importation sous forme de fichier de sniff ou d’URL pour saisir l’URL.

- Fournisseur de Snort V3. Cochez la case pour importer les règles Snort à partir d’un fichier ou d’une URL.

-

Cliquez sur Ouvrir.

L’appliance importe les règles Snort sous forme de règles de signature WAF basées sur Snort.

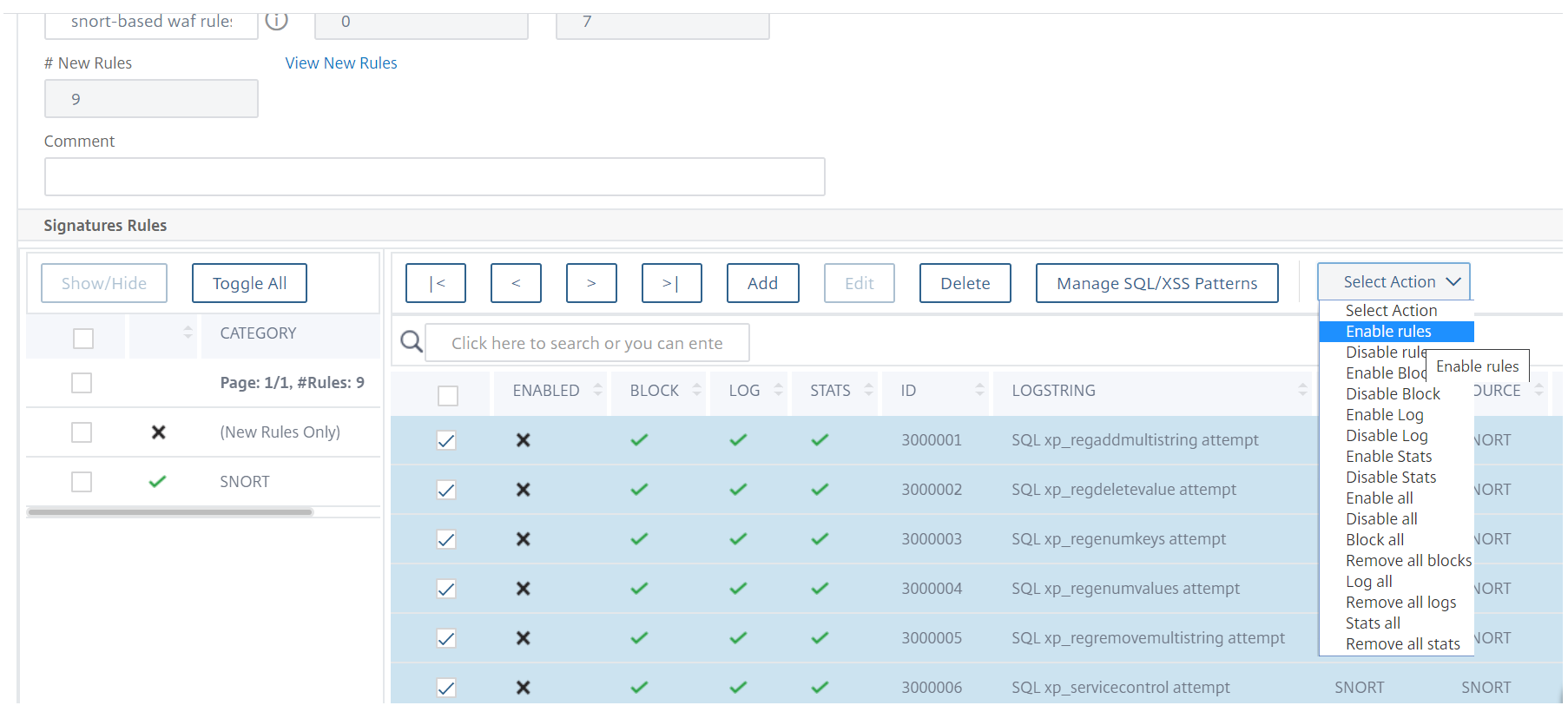

La meilleure pratique consiste à utiliser des actions de filtrage pour activer les règles de sniffage que vous préférez importer sous forme de règles de signature WAF sur l’appliance.

-

Pour confirmer, cliquez sur Yes.

-

Les règles sélectionnées sont activées sur l’appliance.

- Cliquez sur OK.

Partager

Partager

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.