Authentication policies

Lorsque les utilisateurs se connectent à NetScaler ou NetScaler Gateway, ils sont authentifiés conformément à une stratégie que vous créez. Une stratégie d’authentification comprend une expression et une action. Les stratégies d’authentification utilisent des expressions NetScaler.

Après avoir créé une action d’authentification et une stratégie d’authentification, liez-la à un serveur virtuel d’authentification et attribuez-lui une priorité. Lors de la liaison, désignez-la également en tant que stratégie principale ou secondaire. Les stratégies primaires sont évaluées avant les stratégies secondaires. Dans les configurations qui utilisent les deux types de stratégie, les stratégies principales sont normalement des stratégies plus spécifiques tandis que les stratégies secondaires sont normalement des stratégies plus générales. Il est destiné à gérer l’authentification de tous les comptes d’utilisateurs qui ne répondent pas aux critères plus spécifiques. La stratégie définit le type d’authentification. Une stratégie d’authentification unique peut être utilisée pour des besoins d’authentification simples et est généralement liée au niveau global. Vous pouvez également utiliser le type d’authentification par défaut, qui est local. Si vous configurez l’authentification locale, vous devez également configurer les utilisateurs et les groupes sur NetScaler.

Vous pouvez configurer plusieurs stratégies d’authentification et les lier pour créer une procédure d’authentification détaillée et des serveurs virtuels. Par exemple, vous pouvez configurer l’authentification en cascade et à deux facteurs en configurant plusieurs stratégies. Vous pouvez également définir la priorité des politiques d’authentification pour déterminer quels serveurs et l’ordre dans lequel NetScaler vérifie les informations d’identification des utilisateurs. Une stratégie d’authentification inclut une expression et une action. Par exemple, si vous définissez l’expression sur la valeur True, lorsque les utilisateurs ouvrent une session, l’action évalue l’ouverture de session utilisateur sur True, puis les utilisateurs ont accès aux ressources réseau.

Après avoir créé une stratégie d’authentification, vous liez la stratégie au niveau global ou aux serveurs virtuels. Lorsque vous liez au moins une stratégie d’authentification à un serveur virtuel, les stratégies d’authentification que vous avez liées au niveau global ne sont pas utilisées lorsque les utilisateurs ouvrent une session sur le serveur virtuel, sauf si le type d’authentification globale a une priorité supérieure à la stratégie liée au serveur virtuel.

Lorsqu’un utilisateur se connecte à NetScaler, l’authentification est évaluée dans l’ordre suivant :

- Le serveur virtuel est vérifié pour détecter toute stratégie d’authentification liée.

- Si les politiques d’authentification ne sont pas liées au serveur virtuel, NetScaler vérifie les politiques d’authentification globales.

- Si une stratégie d’authentification n’est pas liée à un serveur virtuel ou globalement, l’utilisateur est authentifié via le type d’authentification par défaut.

Si vous configurez des stratégies d’authentification LDAP et RADIUS et que vous souhaitez lier les stratégies globalement pour l’authentification à deux facteurs, vous pouvez sélectionner la stratégie dans l’utilitaire de configuration, puis choisir si la stratégie est le type d’authentification principal ou secondaire. Vous pouvez également configurer une stratégie d’extraction de groupe.

Remarque :

NetScaler ou NetScaler Gateway code uniquement des caractères UTF-8 pour l’authentification et n’est pas compatible avec les serveurs qui utilisent des caractères ISO-8859-1.

Sur l’interface graphique

Création ou modification d’une stratégie d’authentification avancée

-

Accédez à Sécurité > AAA - Trafic des applications > Stratégies > Authentification > Stratégies avancées > Stratégie.

-

Sur la page Stratégies d’authentification, effectuez l’une des tâches suivantes :

- Pour créer une stratégie d’authentification, cliquez sur Ajouter. La page Créer une stratégie d’authentification s’affiche.

- Mettez à jour les champs obligatoires et cliquez sur Créer.

-

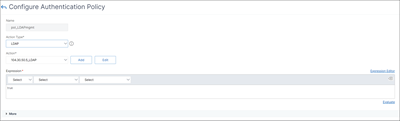

Pour modifier une stratégie d’authentification, sélectionnez l’action, puis cliquez sur Modifier. La page Configurer la stratégie d’authentification s’affiche. Modifiez les champs obligatoires et cliquez sur OK.

- Nom : nom de la stratégie d’authentification avancée.

- Type d’action : Type d’action d’authentification pour laquelle la stratégie est créée.

- Action : nom de l’action d’authentification (LDAP, RADIUS, SAML) à exécuter si la stratégie correspond. S’il n’y a aucune action d’authentification dans la liste déroulante, cliquez sur Ajouter.

- Expression : nom de la règle ou de l’expression NetScaler nommée que la stratégie utilise pour déterminer s’il faut tenter d’authentifier l’utilisateur auprès du serveur virtuel d’authentification. Pour plus d’informations sur les expressions de stratégie avancées, consultez la section Expressions de stratégie avancées.

- Action de journalisation : nom de l’action du journal des messages à utiliser lorsqu’une demande correspond à cette stratégie.

Supprimer une stratégie d’authentification

Si vous avez modifié ou supprimé un serveur d’authentification de votre réseau, supprimez la stratégie d’authentification correspondante de NetScaler.

-

Accédez à Sécurité > AAA - Trafic des applications > Stratégies > Authentification > Stratégies avancées > Stratégie.

-

Sur la page Stratégies d’authentification, sélectionnez la stratégie que vous souhaitez supprimer et cliquez sur Supprimer.

-

Cliquez sur Oui pour confirmer votre action.

Lier la stratégie d’authentification

Vous devez lier des stratégies d’authentification avancées à un serveur virtuel d’authentification et lier le serveur virtuel d’authentification à un serveur virtuel VPN à l’aide d’un profil d’authentification.

-

Créez un serveur virtuel d’authentification.

-

Accédez à Sécurité > AAA - Trafic des applications > Serveurs virtuels.

-

Sur la page Serveurs virtuels d’authentification, cliquez sur Ajouter. Mettez à jour les champs obligatoires et cliquez sur OK.

-

S’il existe un serveur virtuel d’authentification, sélectionnez le serveur approprié sur la page Serveurs virtuels d’authentification .

-

Dans la section Stratégies d’authentification avancées, sélectionnez la stratégie d’authentification.

-

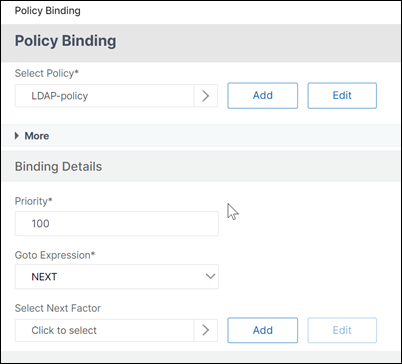

Sur la page Policy Binding, sélectionnez la stratégie et cliquez sur Ajouter. Fournissez les détails de la liaison, tels que la priorité, l’expression GoTo et le facteur suivant, puis cliquez sur Lier.

-

-

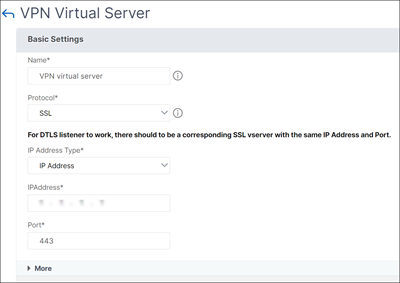

Créez un serveur virtuel VPN.

-

Accédez à NetScaler Gateway > Serveurs virtuels.

-

Sur la page Serveurs virtuels NetScaler Gateway, cliquez sur Ajouter.

-

Sur la page Serveur virtuel VPN, mettez à jour les champs obligatoires et cliquez sur OK.

-

-

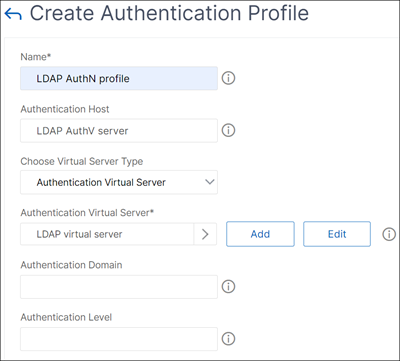

Créez un profil d’authentification.

-

Accédez à Sécurité > AAA - Trafic des applications > Profil d’authentification.

-

Sur la page Profil d’authentification, cliquez sur Ajouter.

-

Mettez à jour les champs obligatoires et cliquez sur Créer.

-

-

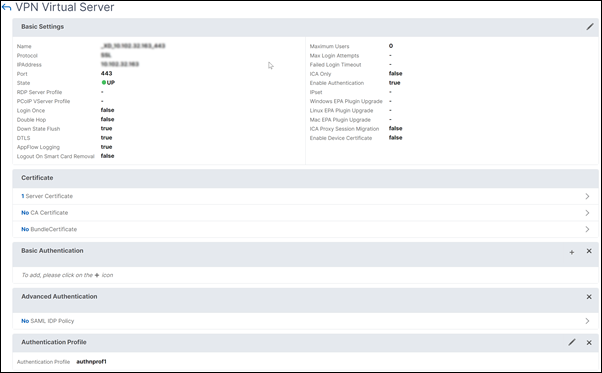

Liez le serveur virtuel d’authentification au serveur virtuel VPN à l’aide du profil d’authentification.

-

Accédez à NetScaler Gateway > Serveurs virtuels NetScaler Gateway et sélectionnez le serveur virtuel VPN . La page du serveur virtuel VPN s’affiche.

-

Dans la section Profil d’authentification, sélectionnez le profil d’authentification dans la liste déroulante et cliquez sur OK.

-

Vous pouvez également accéder à la section Paramètres avancés de la page du serveur virtuel VPN, cliquer sur + Profil d’authentification, sélectionner le profil d’authentification dans la liste déroulante, puis cliquer sur OK.

-

Cliquez sur Terminé.

-

Sur la CLI

À l’invite de commandes, tapez les commandes suivantes :

add authentication policy <name> -rule <expression> -action <string>

show authentication policy <name>

bind authentication vserver <name> -policy <policyname> [-priority <priority>][-secondary]

show authentication vserver <name>

<!--NeedCopy-->

Exemple :

add authentication policy Authn-Pol-1 true

show authentication policy Authn-Pol-1

Name: Authn-Pol-1 Rule: true Request action: LOCAL

bind authentication vserver Auth-Vserver-2 -policy Authn-Pol-1

show authentication vserver Auth-Vserver-2

Auth-Vserver-2 (10.102.29.77:443) - SSL Type: CONTENT State: UP Client Idle

Timeout: 180 sec Down state flush: DISABLED

Disable Primary Vserver On Down : DISABLED

Authentication : ON

Current AAA Users: 0

Authentication Domain: myCompany.employee.com

Primary authentication policy name: Authn-Pol-1 Priority: 0

<!--NeedCopy-->

Modifier une stratégie d’authentification

À l’invite de commandes, tapez les commandes suivantes pour modifier une stratégie d’authentification existante :

set authentication policy <name> [-rule <expression>] [-action <string>] [-undefAction <string>] [-comment <string>] [-logAction <string>]

<!--NeedCopy-->

Exemple

set authentication policy Authn-Pol-1 -rule true

<!--NeedCopy-->

Supprimer une stratégie d’authentification

À l’invite de commandes, tapez la commande suivante pour supprimer une stratégie d’authentification :

rm authentication policy <name>

<!--NeedCopy-->

Exemple

rm authentication localPolicy Authn-Pol-1

<!--NeedCopy-->

Lier la stratégie d’authentification

Pour les stratégies avancées, créez un profil d’authentification et associez-le à un serveur virtuel d’authentification. Une fois le profil d’authentification créé, associez-le à un serveur virtuel VPN.

Créez un profil d’authentification et définissez un serveur virtuel d’authentification sur ce profil :

add authentication authnProfile <name> {-authnVsName <string>} {-AuthenticationHost <string>}{-AuthenticationDomain <string>}[-AuthenticationLevel <positive_integer>]

<!--NeedCopy-->

Exemple

add authentication authnProfile Authn-Prof-1 -authnVsName Auth-Vserver-2 -AuthenticationDomain "myCompany.employee.com"

<!--NeedCopy-->

Créez un serveur virtuel VPN et ajoutez le profil d’authentification correspondant :

Exemple

add vpn vserver VPN-Vserver-2 ssl -authentication ON -authnprofile Authn-Prof-1

<!--NeedCopy-->

Ajouter une action d’authentification

Si vous n’utilisez pas l’authentification LOCALE, vous devez ajouter une action d’authentification explicite. À l’invite de commandes, tapez la commande suivante :

add authentication tacacsAction <name> -serverip <IP> [-serverPort <port>][-authTimeout <positive_integer>][ ... ]

<!--NeedCopy-->

Exemple

add authentication tacacsaction Authn-Act-1 -serverip 10.218.24.65 -serverport 1812 -authtimeout 15 -tacacsSecret "minotaur" -authorization OFF -accounting ON -auditFailedCmds OFF -defaultAuthenticationGroup "users"

<!--NeedCopy-->

Configurer une action d’authentification

Pour configurer une action d’authentification existante, tapez la commande suivante à l’invite de commandes :

set authentication tacacsAction <name> -serverip <IP> [-serverPort <port>][-authTimeout <positive_integer>][ ... ]

<!--NeedCopy-->

Exemple

set authentication tacacsaction Authn-Act-1 -serverip 10.218.24.65 -serverport 1812 -authtimeout 15 -tacacsSecret "minotaur" -authorization OFF -accounting ON -auditFailedCmds OFF -defaultAuthenticationGroup "users"

<!--NeedCopy-->

Supprimer une action d’authentification

Pour supprimer une action RADIUS existante, tapez la commande suivante à l’invite de commandes :

rm authentication radiusAction <name>

<!--NeedCopy-->

Exemple

rm authentication tacacsaction Authn-Act-1

<!--NeedCopy-->

L’authentification NoAuth

NetScaler prend en charge la fonctionnalité d’authentification NOAuth qui permet au client de configurer un paramètre DefaultAuthenticationGroup dans noAuthActionla commande, lorsqu’un utilisateur applique cette politique. L’administrateur peut vérifier la présence de ce groupe dans le groupe de l’utilisateur afin de déterminer la navigation de l’utilisateur dans la stratégie NoAuth.

Pour configurer une authentification NoAuth

À l’invite de commande, tapez :

add authentication noAuthAction <name> [-defaultAuthenticationGroup <string>]

<!--NeedCopy-->

Exemple

add authentication noAuthAction noauthact –defaultAuthenticationGroup mynoauthgroup

<!--NeedCopy-->

Types d’authentification globale par défaut

Lorsque vous avez installé NetScaler Gateway et exécuté l’assistant NetScaler Gateway, vous avez configuré l’authentification dans l’assistant. Cette stratégie d’authentification est automatiquement liée au niveau global de NetScaler Gateway. Le type d’authentification que vous configurez dans l’assistant NetScaler Gateway est le type d’authentification par défaut. Vous pouvez modifier le type d’autorisation par défaut en exécutant à nouveau l’assistant NetScaler Gateway ou vous pouvez modifier les paramètres d’authentification globaux dans l’utilitaire de configuration.

Si vous devez ajouter d’autres types d’authentification, vous pouvez configurer des stratégies d’authentification sur NetScaler Gateway et lier les stratégies à NetScaler Gateway à l’aide de l’utilitaire de configuration. Lorsque vous configurez l’authentification globalement, vous définissez le type d’authentification, configurez les paramètres et définissez le nombre maximal d’utilisateurs pouvant être authentifiés.

Après avoir configuré et lié la stratégie, vous pouvez définir la priorité pour définir le type d’authentification prioritaire. Par exemple, vous configurez les stratégies d’authentification LDAP et RADIUS. Si la stratégie LDAP a un numéro de priorité de 10 et que la stratégie RADIUS a un numéro de priorité de 15, la stratégie LDAP est prioritaire, quel que soit l’endroit où vous liez chaque stratégie. C’est ce qu’on appelle l’authentification en cascade.

Vous pouvez choisir de fournir des pages de connexion depuis le cache en mémoire de NetScaler Gateway ou depuis le serveur HTTP exécuté sur NetScaler Gateway. Si vous choisissez de diffuser la page de connexion depuis le cache en mémoire, la diffusion de la page de connexion depuis NetScaler Gateway est plus rapide que depuis le serveur HTTP. Le fait de choisir de diffuser la page d’ouverture de session à partir du cache en mémoire réduit le temps d’attente lorsque de nombreux utilisateurs ouvrent une session en même temps. Vous pouvez uniquement configurer la remise des pages d’ouverture de session à partir du cache dans le cadre d’une stratégie d’authentification globale.

Vous pouvez également configurer l’adresse IP NAT (Network Address Translation) qui est une adresse IP spécifique pour l’authentification. Cette adresse IP est unique pour l’authentification et ne correspond pas au sous-réseau NetScaler Gateway, aux adresses IP mappées ou virtuelles. Ce paramètre est facultatif.

Remarque :

Vous ne pouvez pas utiliser l’assistant NetScaler Gateway pour configurer l’authentification SAML.

Vous pouvez utiliser l’assistant de configuration rapide pour configurer l’authentification par certificat LDAP, RADIUS et client. Lorsque vous exécutez l’assistant, vous pouvez sélectionner un serveur LDAP ou RADIUS existant configuré sur NetScaler Gateway. Vous pouvez également configurer les paramètres de LDAP ou de RADIUS. Si vous utilisez l’authentification à deux facteurs, il est recommandé d’utiliser LDAP comme type d’authentification principal.

Configurer les types d’authentification globale par défaut

- Dans l’interface graphique, sous l’onglet Configuration, dans le volet de navigation, développez NetScaler Gateway, puis cliquez sur Paramètres généraux.

- Dans le volet d’informations, sous Paramètres, cliquez sur Modifier les paramètres d’authentification.

- Dans Nombre maximum d’utilisateurs, tapez le nombre d’utilisateurs qui peuvent être authentifiés à l’aide de ce type d’authentification.

- Dans Adresse IP NAT, saisissez l’adresse IP unique pour l’authentification.

- Sélectionnez Activer la mise en cache statique pour afficher les pages de connexion plus rapidement .

- Sélectionnez Activer les commentaires sur l’authentification améliorée pour envoyer un message aux utilisateurs en cas d’échec de l’authentification. Les messages que les utilisateurs reçoivent incluent les erreurs de mot de passe, le compte désactivé ou verrouillé, ou l’utilisateur est introuvable, pour n’en nommer que quelques-uns.

- Dans Type d’authentification par défaut, sélectionnez le type d’authentification.

- Configurez les paramètres de votre type d’authentification, puis cliquez sur OK.

Prise en charge de la récupération des tentatives de connexion actuelles d’un utilisateur

NetScaler propose une option permettant de récupérer la valeur des tentatives de connexion en cours pour un utilisateur à l’aide d’une expressionaaa.user.login_attempts. Cette expression prend soit un argument (nom d’utilisateur), soit aucun argument. S’il n’y a aucun argument, l’expression récupère le nom d’utilisateur à partir de aaa_session ou aaa_info.

Vous pouvez utiliser l’expression aaa.user.login_attempts avec des stratégies d’authentification pour un traitement ultérieur.

Pour configurer le nombre de tentatives de connexion par utilisateur

À l’invite de commandes, tapez :

add expression er aaa.user.login_attempts

Remarque :

L

aaa.user.login_attempts’ expression ne fonctionne pas si le paramètre Persistent Login Attempts est activé. Pour plus de détails sur le paramètre Tentatives de connexion persistantes, voir Verrouillage du compte utilisateur du système.

Les exemples de CLI suivants décrivent les configurations de tentative de connexion pour différents scénarios :

-

Authentification serveur virtuel

set authentication vserver av_vs -maxLoginAttempts 5 -failedLoginTimeout 100Pour plus de détails sur le serveur virtuel d’authentification et ses paramètres pris en charge, consultez la section Serveur virtuel d’authentification .

-

Serveur virtuel NetScaler Gateway

set vpn vserver vpn_vs -maxLoginAttempts 5 -failedLoginTimeout 100Pour plus d’informations sur un serveur virtuel NetScaler Gateway, consultez la section Serveurs virtuels.

-

Verrouiller un compte utilisateur du système

set aaa parameter -maxloginAttempts 3 -failedLoginTimeout 10Pour plus de détails sur le verrouillage du compte utilisateur du système, voir Verrouiller le compte utilisateur du système pour l’accès à la gestion .

Descriptions des paramètres :

-

maxLoginAttempts: nombre maximum de tentatives de connexion autorisées avant qu’un utilisateur ne soit bloqué. -

failedLoginTimeout: nombre de secondes autorisées avant l’échec de la connexion. L’utilisateur doit recommencer le processus de connexion.

-