Administration

La section Mon compte permet à l’utilisateur final d’administrer le compte, les utilisateurs qui peuvent y accéder et les utilisateurs qui peuvent accéder aux fonctionnalités de purge Fusion.

De plus, depuis le menu, vous pouvez consulter les factures dues et gérer les informations d’identification de l’API OAuth.

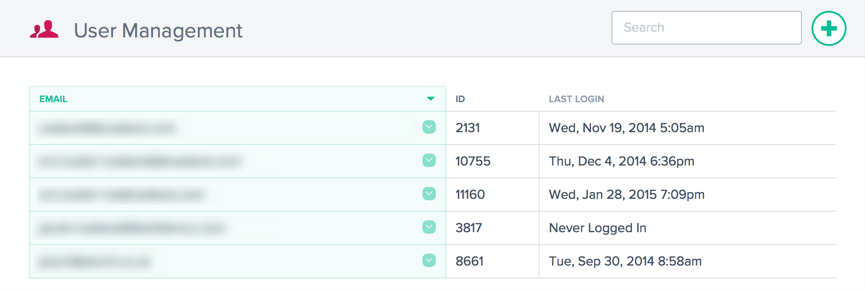

Gérer les utilisateurs

Dans le menu Utilisateurs, vous pouvez ajouter/supprimer des utilisateurs et réinitialiser l’accès au mot de passe du compte.

En plus de la gestion des utilisateurs, vous pouvez saisir des adresses e-mail pour les notifications de service et voir la dernière connexion d’un utilisateur.

Ajout ou suppression d’utilisateurs et réinitialisation des mots de passe

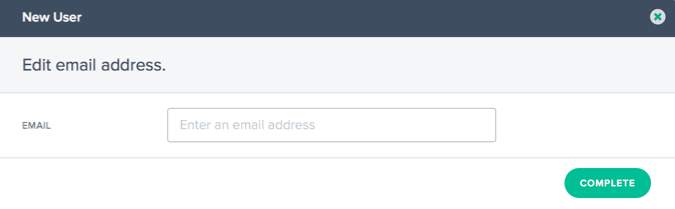

Lors de la création ou de l’ajout d’utilisateurs, assurez-vous d’utiliser une adresse e-mail valide. Les mots de passe sont créés automatiquement et envoyés par e-mail à l’adresse e-mail saisie comme nom d’utilisateur.

Pour ajouter un nouvel utilisateur, cliquez sur le bouton + dans le coin supérieur droit. Saisissez une adresse e-mail valide et cliquez sur Terminer.

Pour réinitialiser le mot de passe d’un utilisateur, cliquez sur la flèche vers le bas à droite de l’adresse e-mail de l’utilisateur, choisissez Réinitialiser le mot de passe et confirmez l’action dans la boîte de dialogue en cliquant sur Oui. Un e-mail de réinitialisation du mot de passe est envoyé à l’utilisateur.

Un utilisateur peut être supprimé du système en cliquant sur la flèche vers le bas à droite de l’adresse e-mail de l’utilisateur et en choisissant Supprimer. Confirmez l’action et l’utilisateur sera supprimé du système.

Authentification unique

Nous prenons en charge l’utilisation de fournisseurs d’identité tiers pour l’authentification unique (Single Sign On) au portail via SAML 2.0.

L’authentification unique est utilisée pour l’authentification des connexions utilisateur. Nous ne transmettons pas actuellement les informations d’autorisation via SAML SSO. Pour pouvoir se connecter, un utilisateur doit exister dans le portail NetScaler Intelligent Traffic Management avec la même adresse e-mail qu’un utilisateur du fournisseur d’identité SSO.

L’authentification unique est gérée par compte. Une fois que le SSO est activé pour un compte, tous les utilisateurs doivent utiliser une connexion SSO pour accéder au portail.

Vous trouverez les informations de configuration SAML dans l’élément de menu Configuration SSO. Ces informations sont spécifiques à votre compte et vous permettent de configurer le SSO dans votre fournisseur d’identité. Si vous ne trouvez pas le menu Configuration SSO, veuillez contacter l’équipe de support.

La configuration est différente pour chaque fournisseur d’identité, mais vous avez besoin des informations suivantes, qui sont affichées sur la page Configuration SSO :

- URL du service consommateur d’assertions (ACS)

- ID d’entité

- URL de déconnexion (facultatif, selon le fournisseur)

- URL de démarrage (facultatif, selon le fournisseur)

- Format du nom : E-mail

- Réponse signée : Non

Activer l’authentification unique

Étapes génériques pour ajouter le SSO au portail NetScaler Intelligent Traffic Management :

- À l’aide des données de l’écran Configuration SSO, configurez le fournisseur d’identité.

- Téléchargez le fichier de métadonnées SSO IDP depuis le fournisseur d’identité.

- Chargez le fichier sur la page Configuration SSO.

- Lorsque vous êtes prêt à activer le SSO, cliquez sur Activer.

- Les utilisateurs devront désormais se connecter via la page de connexion SSO.

Désactiver l’authentification unique

Si le SSO est configuré et activé, cliquez sur le bouton Désactiver.

Tout utilisateur du compte souhaitant se connecter devra désormais utiliser un mot de passe Citrix® sur l’écran de connexion standard. Si un utilisateur ne connaît pas son mot de passe, un administrateur de compte peut envoyer un e-mail de réinitialisation de mot de passe ou l’utilisateur peut demander un e-mail de réinitialisation de mot de passe depuis l’écran de connexion.

Étapes de configuration pour Google G Suite

Voici les étapes nécessaires pour utiliser l’authentification unique avec les connexions Google G Suite :

Dans Google G Suite :

- Ouvrez la console d’administration G Suite dans la section Applications.

- Cliquez sur la catégorie Applications SAML.

- Cliquez sur le bouton Activer le SSO pour une application SAML.

- En bas de la boîte de dialogue, choisissez CONFIGURER MA PROPRE APPLICATION PERSONNALISÉE.

- Dans la boîte de dialogue Informations IDP Google, téléchargez le fichier de métadonnées IDP sous l’Option 2.

- Dans les Informations de base de votre application personnalisée, le nom de l’application peut être « NetScaler Intelligent Traffic Management ».

-

Renseignez les informations suivantes à partir de la configuration SSO dans le portail :

- URL ACS : à partir des informations de configuration SSO

- ID d’entité : à partir des informations de configuration SSO

- URL de démarrage : à partir des informations de configuration SSO (facultatif)

- Format de l’ID de nom : EMAIL

- Laissez la boîte de dialogue Mappage d’attributs vide, cliquez sur TERMINER pour créer l’application SAML.

- Dans la liste des applications, cliquez sur les points verticaux à droite de l’élément Portail et choisissez ACTIVÉ pour tous.

Dans le portail :

- Depuis la page Configuration SSO, chargez le fichier de métadonnées IDP ; cliquez sur le bouton Choisir un fichier pour ouvrir l’explorateur de fichiers et sélectionnez le fichier de métadonnées IDP téléchargé depuis G Suite.

- Si le fichier de métadonnées est validé correctement, une coche verte apparaît.

- Cliquez sur Activer pour activer le SSO pour tous les utilisateurs du compte.

Les utilisateurs peuvent désormais se connecter au portail NetScaler Intelligent Traffic Management depuis la page de connexion SSO ou le menu Applications dans G Suite.

Pour plus d’informations sur le SSO Google G Suite, consultez l’aide de Google.

Configuration des ACL de purge

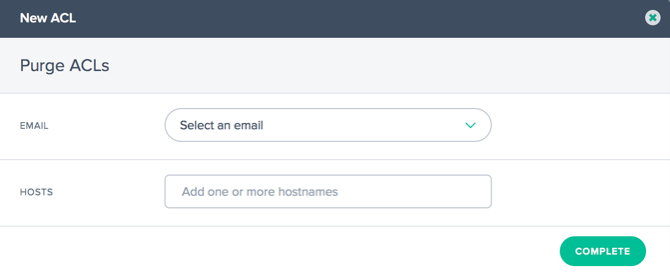

Dans le menu ACL de purge, des limitations peuvent être imposées aux utilisateurs concernant leur capacité à exécuter la fonctionnalité de purge Fusion. Par défaut, les utilisateurs peuvent exécuter une purge sur n’importe quel hôte configuré dans les paramètres Purge Fusion. Les ACL de purge sont utilisées pour limiter les utilisateurs à n’autoriser une purge que sur des hôtes spécifiés.

Ajoutez de nouvelles restrictions pour un utilisateur en cliquant sur le bouton « + » dans le coin supérieur droit. La boîte de dialogue suivante apparaît :

| Champ | Description |

|---|---|

| Sélectionnez l’e-mail de l’utilisateur pour lequel vous souhaitez configurer un accès limité à la purge. | |

| Hôtes | Saisissez les noms d’hôte pour que l’utilisateur exécute les purges. Tout nom d’hôte non inclus dans la liste pour l’utilisateur ne sera pas disponible pour la purge par cet utilisateur. |

Factures

L’option de menu Factures fournit toutes les factures pour les services NetScaler Intelligent Traffic Management que vous avez consommés. En cas de problème avec les factures, contactez votre représentant commercial ou, alternativement, l’équipe de support.

API

Gérer OAuth

L’option de menu API fournit des détails sur les jetons d’API OAuth authentifiés que vous pourriez vouloir utiliser. Si vous souhaitez utiliser cette fonctionnalité, contactez votre responsable de compte.

Limites de débit de l’API REST

Les API REST peuvent être utilisées pour accéder aux données et aux paramètres stockés dans la plateforme. Cependant, nous limitons le nombre de requêtes (pour accéder à ces données) en leur appliquant une limite de débit, c’est-à-dire que nous limitons le nombre d’appels API qu’un client peut effectuer sur une période donnée. Cela est fait pour équilibrer la charge sur le système.

Attributs de la limite de débit

Les limites de débit ont les attributs suivants :

- Plage horaire (en minutes)

- Nombre de requêtes autorisées

- Requêtes concurrentes

Les clients peuvent demander des augmentations de leurs limites de débit pour leur cas d’utilisation spécifique.

Limites de débit par défaut

Le tableau suivant répertorie les différents types d’appels API et les limites de débit par défaut qui s’appliquent à chacun d’eux.

| Types d’API | Limites de débit par défaut |

|---|---|

| Points de terminaison de rapport | GET |

/v2/reporting/radar.json /v2/reporting/plt.json /v2/reporting/openmix.json /v2/reporting/sonar.json

|

15 requêtes par 15 minutes. 3 requêtes concurrentes |

| Mise à jour des applications | PUT, POST |

/v2/config/applications/dns.json |

10 requêtes par minute. 3 requêtes concurrentes |

| Purge Fusion | GET |

/v2/actions/fusion/purge.json |

150 requêtes par minute |

| Purge Fusion | POST |

/v2/actions/fusion/purge.json |

1 requête par minute. 3 requêtes concurrentes |