Définitions des services

Les canaux de distribution sont généralement classés selon les définitions des services et l’allocation de bande passante.

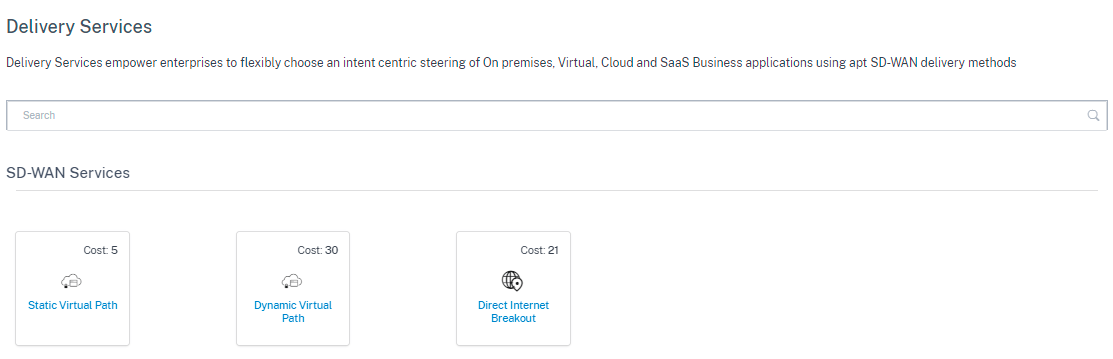

Les services de diffusion sont des mécanismes de mise à disposition disponibles sur Citrix SD-WAN pour piloter différentes applications ou profils de trafic à l’aide des méthodes de diffusion appropriées en fonction des objectifs commerciaux. Vous pouvez configurer des services de diffusion tels qu’Internet, Intranet, Virtual Paths, Cloud Direct, IPSec, Zscaler et LAN GRE. Les services de livraison sont définis globalement et s’appliquent aux liaisons WAN sur des sites individuels, le cas échéant.

Chaque liaison WAN peut appliquer la totalité ou un sous-ensemble des services concernés et configurer des parts relatives de bande passante ( %) entre tous les services de distribution.

Le service Virtual Path est disponible sur tous les liens par défaut. Les autres services peuvent être ajoutés au besoin. Pour configurer les services de livraison, au niveau du client, accédez à Configuration > Canaux de distribution > Définitions des services.

Les services de prestation peuvent être classés de façon générale comme suit :

-

Service de chemin virtuel : tunnel SD-WAN superposé à double extrémité qui offre une connectivité sécurisée, fiable et de haute qualité entre deux sites hébergeant des appliances SD-WAN ou des instances virtuelles. Définissez la bande passante minimale réservée pour chaque chemin virtuel en Kbits/s. Ce paramètre est appliqué à toutes les liaisons WAN sur tous les sites du réseau.

- Service Internet : canal direct entre un site SD-WAN et Internet public, sans encapsulation SD-WAN. Citrix SD-WAN prend en charge la fonctionnalité d’équilibrage de charge de session pour le trafic Internet via plusieurs liens Internet.

- Citrix Secure Internet Access : Citrix Secure Internet Access (CSIA) fournit une pile de sécurité complète fournie dans le cloud pour protéger les utilisateurs, les applications et les données contre toutes les menaces sans compromettre l’expérience des employés.

- ServiceCloud Direct : servicecloud qui fournit des fonctionnalités SD-WAN pour tout le trafic lié à Internet, quel que soit l’environnement hôte.

- Service intranet : connectivité basée sur des liens sous-jacents entre un site SD-WAN et tout site non SD-WAN. Le trafic est non encapsulé ou peut utiliser n’importe quelle encapsulation de chemin non virtuel telle que IPSec, GRE. Vous pouvez configurer plusieurs services Intranet.

Citrix Secure Internet Access

Le service Citrix Secure Internet Access (CSIA) est un service appartenant à Citrix. Citrix Secure Internet Access fournit une pile de sécurité complète fournie dans le cloud pour protéger les utilisateurs, les applications et les données contre toutes les menaces sans compromettre l’expérience des employés. Toutes les appliances Citrix SD-WAN peuvent tunneliser le trafic vers le service CSIA.

Le service CSIA est disponible sous Configuration > Canaux de distribution > Définitions des services (au niveau du client). Vous pouvez trouver la vignette Citrix Secure Internet Access dans la section Secure Access Services .

Remarque

Le lien du service CSIA n’est visible que si vous êtes un client du SD-WAN Orchestrator et que vous disposez des droits CSIA.

Conditions préalables

Avant d’activer le service CSIA sur Citrix SD-WAN, respectez les conditions préalables suivantes :

-

Avoir déployé une superposition SD-WAN, avec au moins deux sites en cours d’exécution.

-

Limitez le déploiement à un seul domaine de routage (domaine de routage par défaut).

-

Dans les tables de routage Citrix SD-WAN, identifiez les itinéraires par défaut actuels (0.0.0.0/0) sur le réseau et leur coût associé (assurez-vous que ces itinéraires n’ont pas un coût d’itinéraire inférieur à celui de l’itinéraire CSIA, qui est configuré avec un coût par défaut 45).

Créer un service d’Citrix Secure Internet Access

-

Pour créer un service CSIA, commencez par ajuster le provisionnement du service CSIA au niveau global en activant un pourcentage de bande passante pour le type de lien Internet, puis réajustez le provisionnement global des liens Internet à partir du service de chemin virtuel. Cliquez sur Enregistrer.

Remarque

Au niveau mondial, sans la valeur de provisionnement pour le service CSIA, le provisionnement IPsec automatisé du site SIA échouera.

-

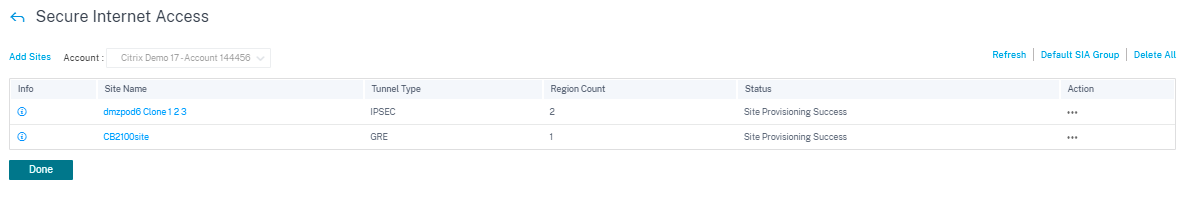

Pour mapper le site au service CSIA, cliquez sur la vignette Citrix Secure Internet Access . La page Accès Internet sécurisé s’affiche.

Remarque :

La création d’un service SIA en interne crée un service INTRANET automatique avec le domaine de routage choisi lors de la configuration du site CSIA et conserve la route vers le service Intranet qui est le bouton d’état de la liaison WAN automatiquement.

-

Cliquez sur le lien Ajouter des sites pour ajouter un site pour le service CSIA.

-

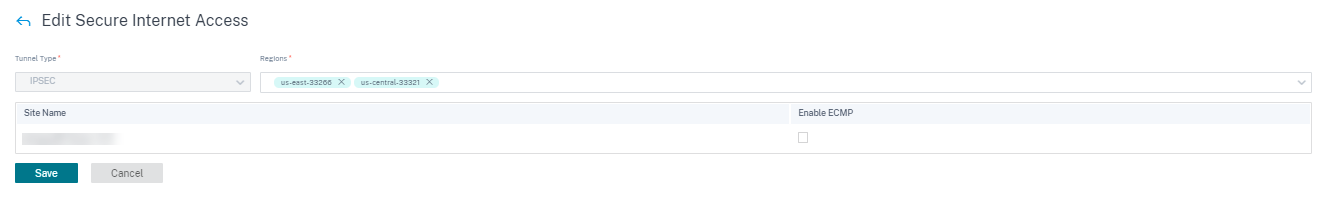

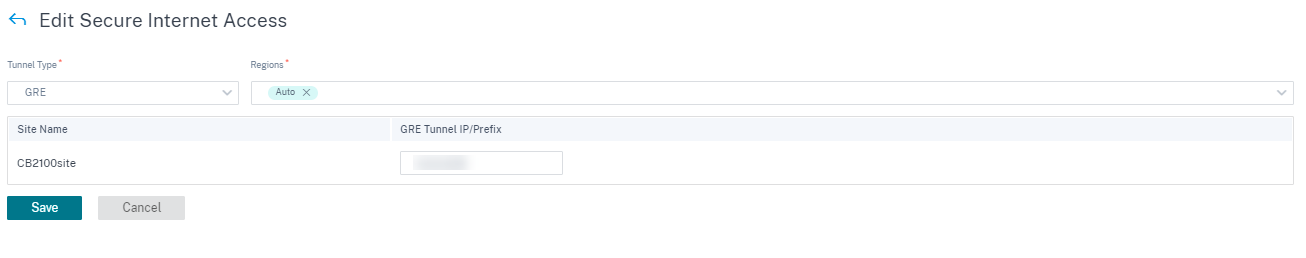

Type de tunnel : Le type de tunnel est défini par défaut sur IPsec. Des types supplémentaires seront ajoutés ultérieurement. Actuellement, les tunnels IPSec et GRE sont pris en charge.

-

Régions : sélectionnez les régions dans la liste déroulante. Vous pouvez sélectionner deux régions au maximum. Les régions sont les points de présence (POP) qui disposent du service CSIA.

Vous pouvez sélectionner toutes les régions/groupes ou l’option par défaut ainsi que le site selon vos besoins. Cliquez sur Vérifier, puis sur Enregistrer la configuration. Par défaut, les régions sont sélectionnées automatiquement et peuvent être remplacées manuellement. L’option Auto sélectionne les 2 POP les plus proches pour le tunnel IPsec (en fonction de la géolocalisation du site créé dans Citrix SD-WAN Orchestrator). Un maximum de 2 POP sont sélectionnés pour créer un tunnel ACTIVE-STANDBY redondant vers les 2 POP différents.

Remarque

Assurez-vous de configurer l’adresse de site appropriée de la branche dans la configuration au niveau du site afin que la sélection du PoP la plus proche puisse être automatisée.

-

-

Sélectionnez le site qui doit être automatiquement approvisionné depuis le site Citrix SD-WAN vers le ou les POP CSIA Cloud.

-

Cochez la case Activer l’ECMP pour les sites requis. Lorsque cette option est sélectionnée, l’équilibrage de charge ECMP basé sur la session est activé au niveau du back-end. Vérifiez vos paramètres et cliquez sur Enregistrer.

Remarque

Pour un tunnel IPsec, lorsque plusieurs POP sont disponibles, un tunnel principal et un tunnel secondaire sont créés vers les deux POP les plus proches. Si le site déployé possède plusieurs liaisons WAN Internet, le tunnel IPSec est configuré avec des liaisons WAN actives et de secours.

Si le type de tunnel est GRE, vous devez fournir l’entrée IP/préfixe du tunnel GRE et enregistrer la configuration.

Remarque

Pour le tunnel GRE, même si plusieurs POP sont disponibles, il se connecte toujours à un seul des POP SIA les plus proches. Si le site déployé possède plusieurs liaisons Internet WAN, une seule des liaisons WAN Internet est utilisée pour la connectivité.

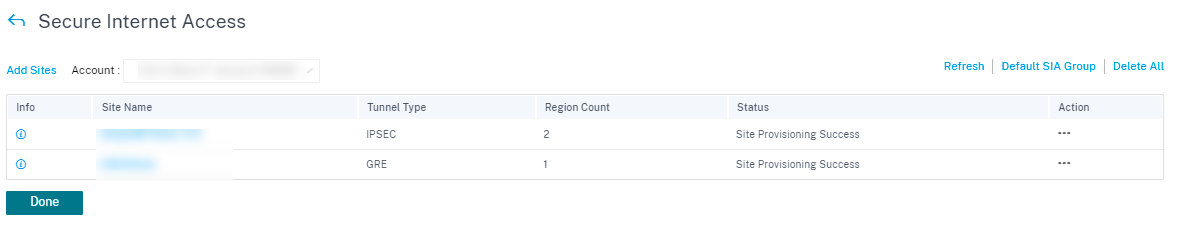

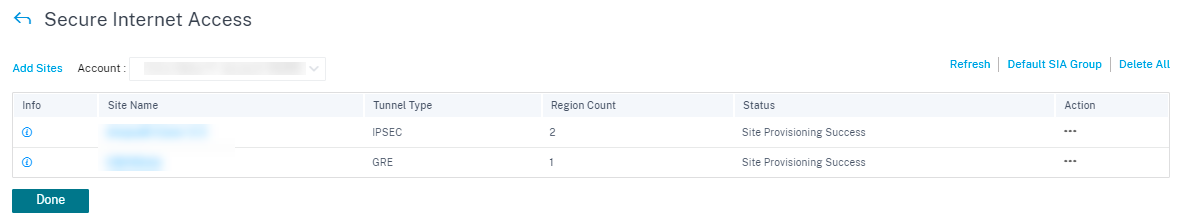

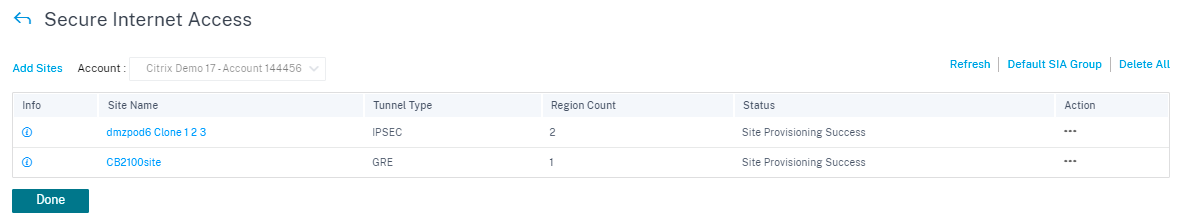

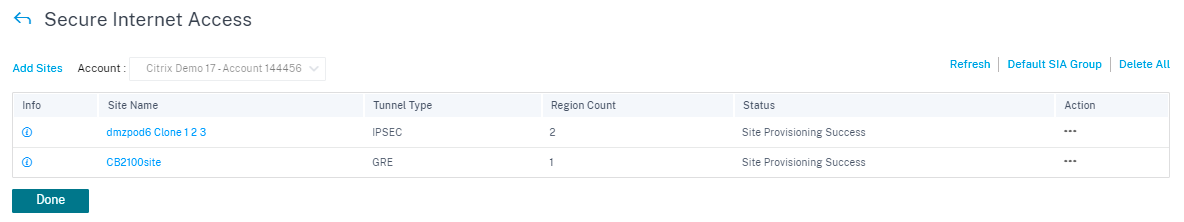

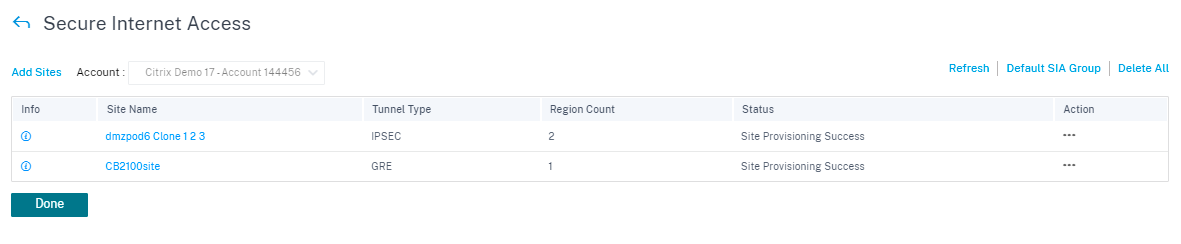

Une fois le site ajouté et si le Provisioning du service a été fourni dans la section Définitions des services, le provisionnement du site est réussi (l’état indique que le provisionnement du site a été effectué avec succès).

Avant de déployer la configuration, vous pouvez également configurer les itinéraires de l’application pour diriger le trafic vers ce service.

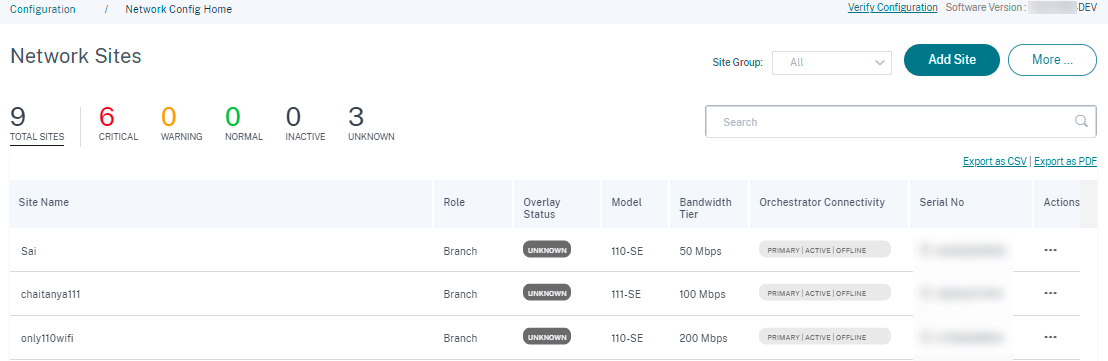

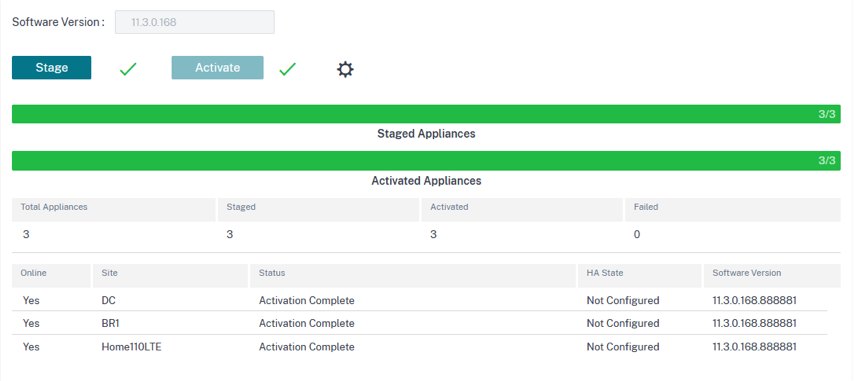

Une fois le site ajouté avec succès, vérifiez, organisez et activez la configuration pour permettre l’établissement du tunnel IPsec entre Citrix SD-WAN et le cloud PoP du CSIA. Au niveau du client, accédez à Configuration > Network Home. Dans le coin supérieur droit, cliquez sur Plus et sélectionnez *Déployer la configuration/le logiciel. Vous êtes redirigé vers la page Déploiement . Vous pouvez également accéder à Configuration > Déploiement pour accéder à la page Déploiement .

Cliquez sur Stage et Activate et assurez-vous que les sites déployés indiquent l’état Activation terminée.

Le tunnel IPsec est déployé après l’activation réussie de la configuration. En cas d’échec de connexion au réseau CSIA, d’ajout d’un site ou si le tunnel est en mauvais état, cliquez sur Actualiser pour reconfigurer ou réessayer la connectivité.

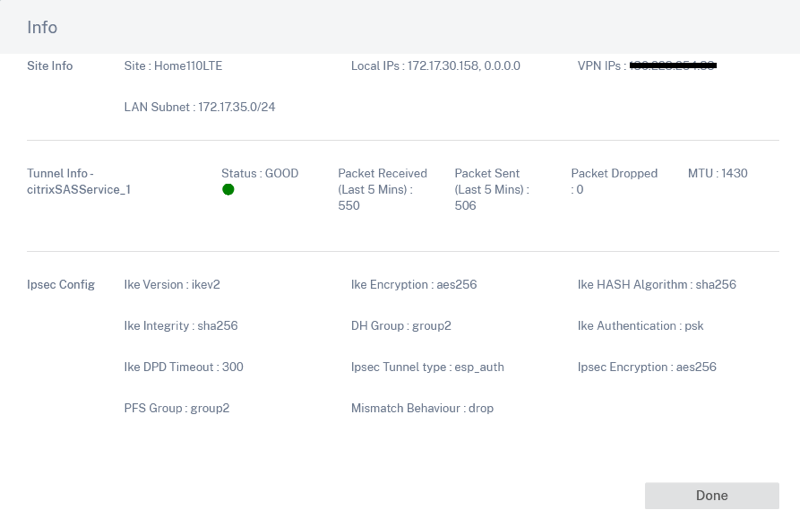

Une fois les tunnels configurés avec succès et activés, l’icône d’information fournit les détails de la configuration et de l’état du tunnel CSIA. Vous pouvez vérifier l’état du tunnel avec un point de terminaison local et distant. En outre, l’état du tunnel avec les statistiques des paquets entrants et sortants.

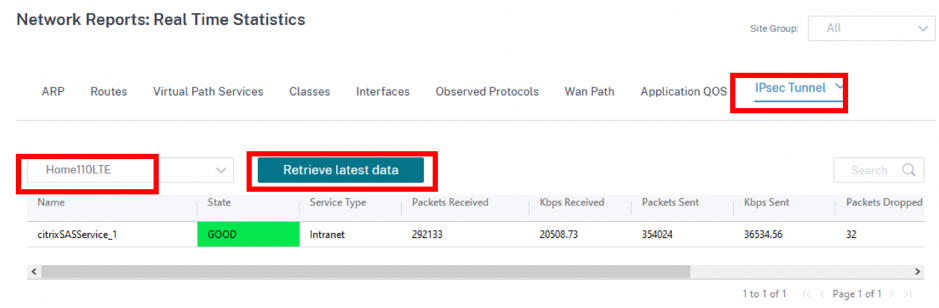

Vous pouvez également vérifier l’état du tunnel IPsec en sélectionnant le site spécifique dans Rapports > Temps réel > Statistiques > Tunnel IPsec Cliquez sur Récupérer les dernières données.

Vous pouvez modifier ou supprimer une configuration CSIA spécifique au site à l’aide de la colonne Action . Pour supprimer tous les sites configurés par CSIA en une seule fois, cliquez sur Supprimer tout.

Redirection du trafic

Une fois les tunnels configurés, vous devez diriger le trafic vers ces tunnels. La redirection du trafic peut être dirigée via des itinéraires (itinéraires d’application) attribués à un certain service. Créez la route des applications en incluant les applications correspondantes, qui doivent être dirigées via le service CSIA.

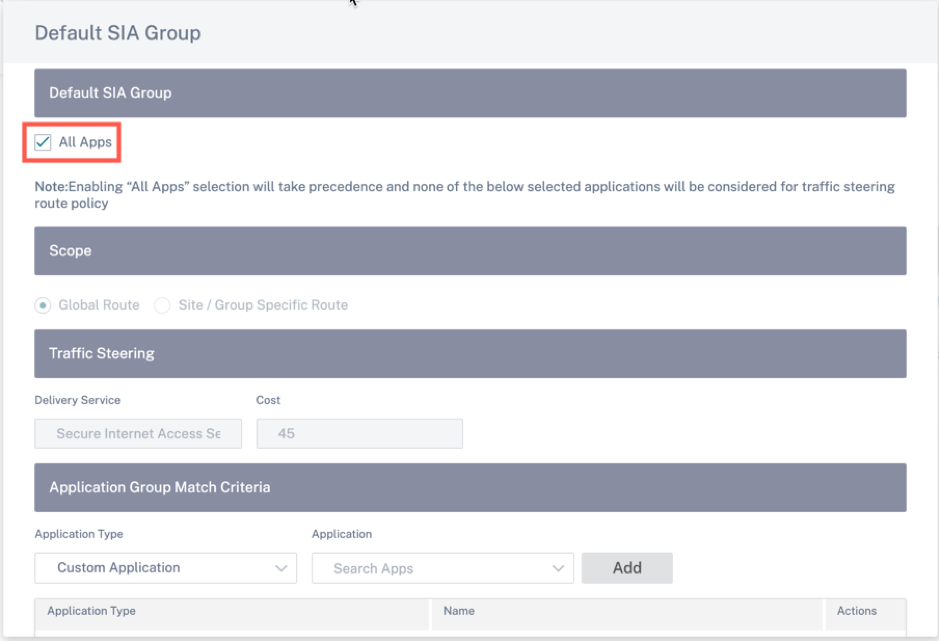

Pour le CSIA, vous pouvez sélectionner le groupe d’applications par défaut ou créer un groupe d’applications et l’attribuer au service CSIA. Effectuez l’une des actions suivantes selon les besoins :

-

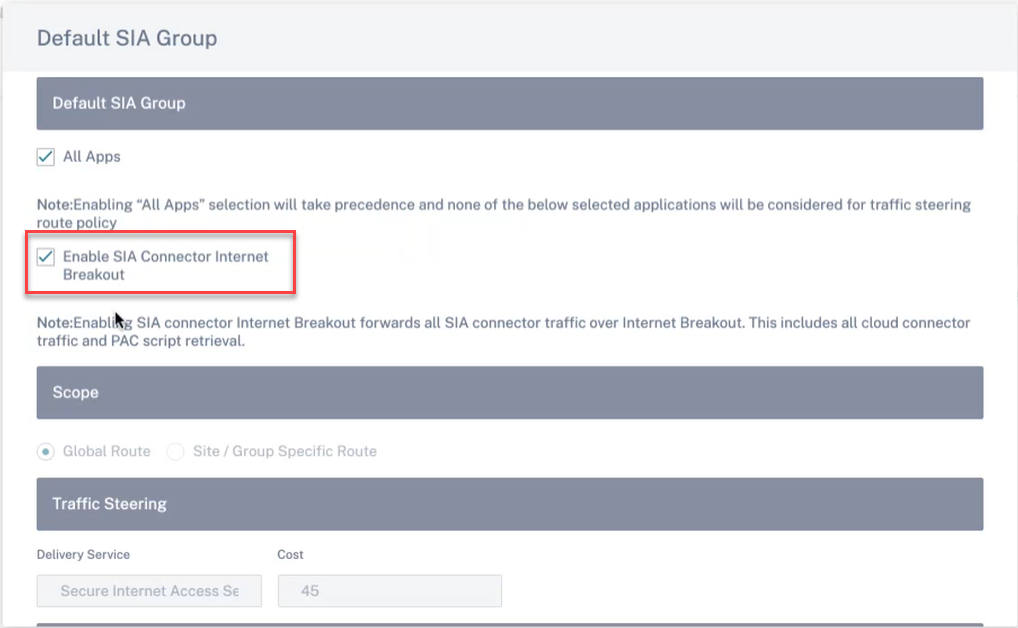

Cliquez sur le lien Groupe SIA par défaut et vous pouvez cocher la case Toutes les applications sous le groupe CSIA par défaut.

-

Dans la section Critères de correspondance des groupes d’applications, sélectionnez le type d’application et l’ application dans la liste déroulante, puis cliquez sur Ajouter.

Cliquez sur Enregistrer pour configurer les critères de correspondance sélectionnés et, en fonction de votre sélection, le trafic peut être acheminé vers le CSIA.

Remarque

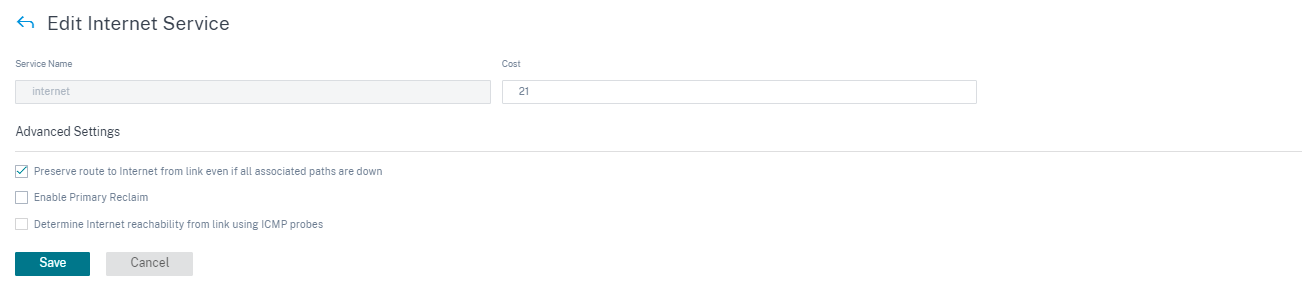

Pour le paramètre Traffic Steering, la valeur par défaut avec un coût d’itinéraire est 45. Si vous avez configuré un service Internet ou une route de liaison dans cet environnement, ces routes doivent être configurées avec un coût d’itinéraire plus élevé afin que la redirection CSIA soit prioritaire. Par exemple, si le service Internet est activé, vous pouvez définir un coût d’itinéraire plus élevé en mettant à jour le champ Coût .

Remarque

Vous devez effectuer une autre étape et l’ activer à partir de la page d’ accueil du réseau si vous ne l’avez pas configurée lors de la configuration initiale du service CSIA.

Toute machine utilisateur de ce réseau SD-WAN déployée avec des agents logiciels Cloud Connector doit également être dirigée en conséquence.

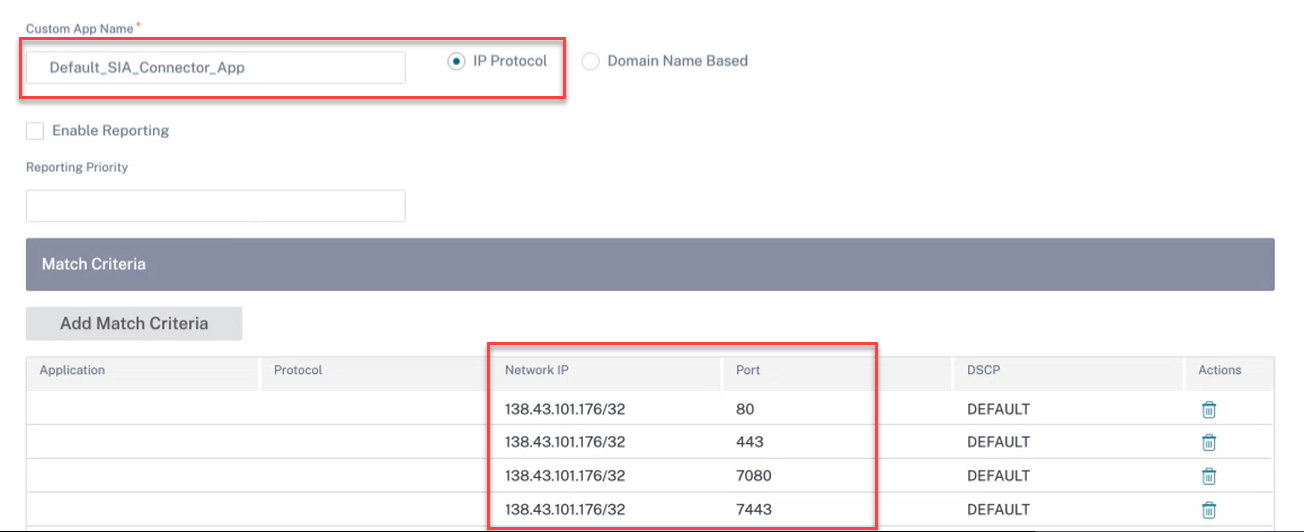

Connexion Internet via le connecteur SIA

Si le proxy du connecteur cloud est installé sur un client, dans une succursale, le trafic est déjà tunnelé, que la branche soit tunnelisée ou non. Pour éviter toute double redirection (via le proxy Cloud Connector et les tunnels SD-WAN), une application personnalisée est créée pour filtrer tout trafic destiné à la passerelle CSIA et aux nœuds rapporteurs, ainsi que les autres ports TCP connus qui devraient être utilisés par les Cloud Connectors et les contourner lors de l’utilisation du tunnel. Cela permet aux utilisateurs d’appareils gérés avec Cloud Connector d’accéder librement au site SD-WAN. Les appareils gérés, avec Cloud Connector, peuvent utiliser le service Internet tandis que les appareils non gérés utilisent les tunnels pour la redirection.

L’option Activer SIA Collector Internet Breakout est activée par défaut. Pour désactiver, au niveau du réseau, accédez à Canaux de distribution > Définitions de service > Citrix Secure Internet Access > Groupe SIA par défaut.

Cliquez sur Actualiser.

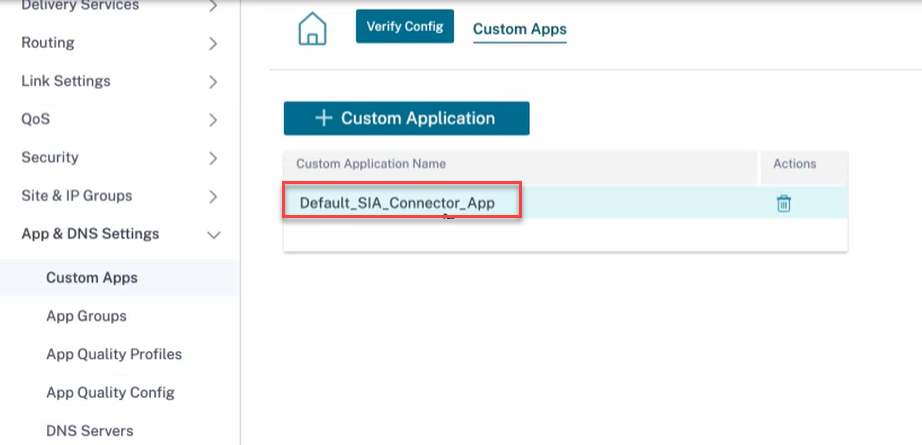

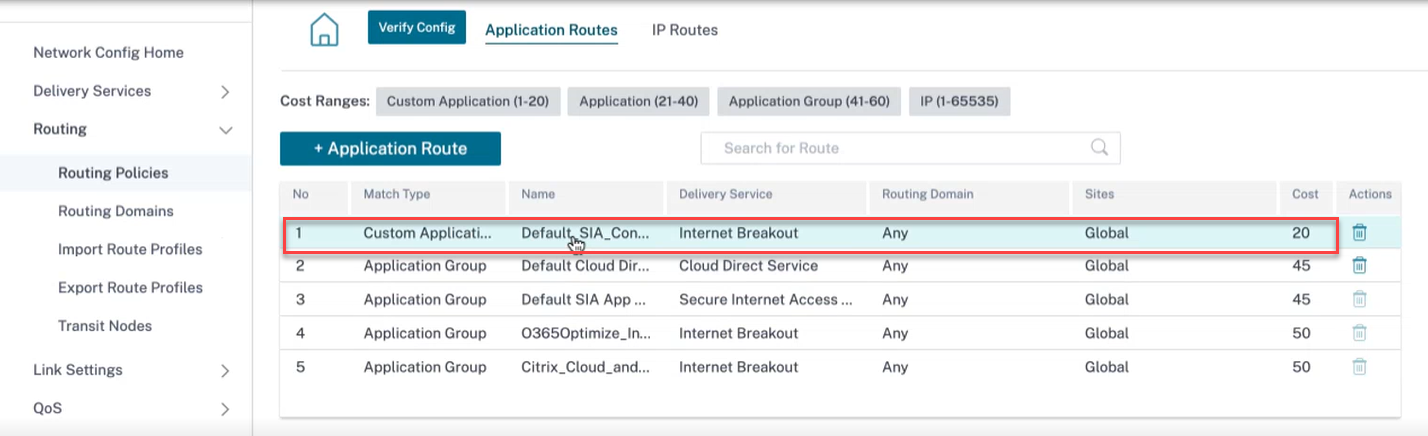

Une application personnalisée Default_SIA_Connector_App pour filtrer le trafic Cloud Connector est créée automatiquement.

Une liste d’autorisations correspondant aux critères de correspondance pour le port vers les adresses IP publiques associées à votre passerelle CSIA est créée.

Une route d’application pour diriger le trafic d’applications personnalisé vers le service Internet pour le ou les sites cibles est également créée automatiquement.

Service direct dans le cloud

Le service Cloud Direct fournit des fonctionnalités SD-WAN en tant que service cloud grâce à une distribution fiable et sécurisée de tout le trafic lié à Internet, quel que soit l’environnement hôte (centre de données, cloud et Internet).

Service Cloud Direct :

- Améliore la visibilité et la gestion du réseau.

- Permet aux partenaires d’offrir à leurs clients finaux des services SD-WAN gérés pour les applications SaaS stratégiques.

Avantages

Le service Cloud direct offre les avantages suivants :

- Redondance : utilise plusieurs liaisons Internet WAN et assure un basculement fluide.

- Agrégation de liens : utilise toutes les liaisons WAN Internet en même temps.

- Équilibrage intelligent de la charge entre les connexions WAN de différents fournisseurs :

- Mesure de la perte de paquets, de la gigue et du débit.

- Identification personnalisée des applications.

- Exigences des applications et correspondance des performances des circuits (s’adapter aux conditions du réseau en temps réel).

- Capacité de QoS dynamique de niveau SLA vers un circuit Internet :

- S’adapte de façon dynamique aux différents débits du circuit.

- Adaptation à travers un tunnel aux extrémités d’entrée et de sortie.

- Réacheminement des appels VOIP entre les circuits sans interrompre l’appel.

- Surveillance et visibilité de bout en bout.

Pour configurer des sites pour le service Cloud Direct, depuis le niveau client, accédez à Configuration > Canaux de distribution > Définitions des services et cliquez sur la vignette Cloud Direct Service SaaSsous SaaS et services Cloud On-Ramp.

Vous pouvez également configurer le service cloud direct depuis Configuration > SaaS et services Cloud On-Ramp > Cloud Direct.

Voici quelques-uns des paramètres pris en charge :

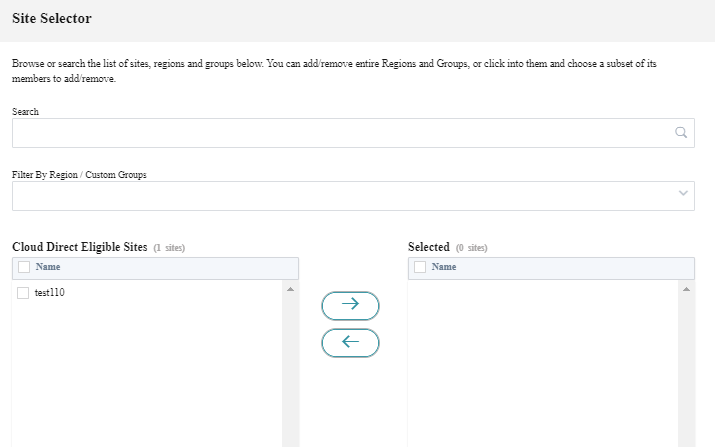

Ajouter des sites Cloud Direct

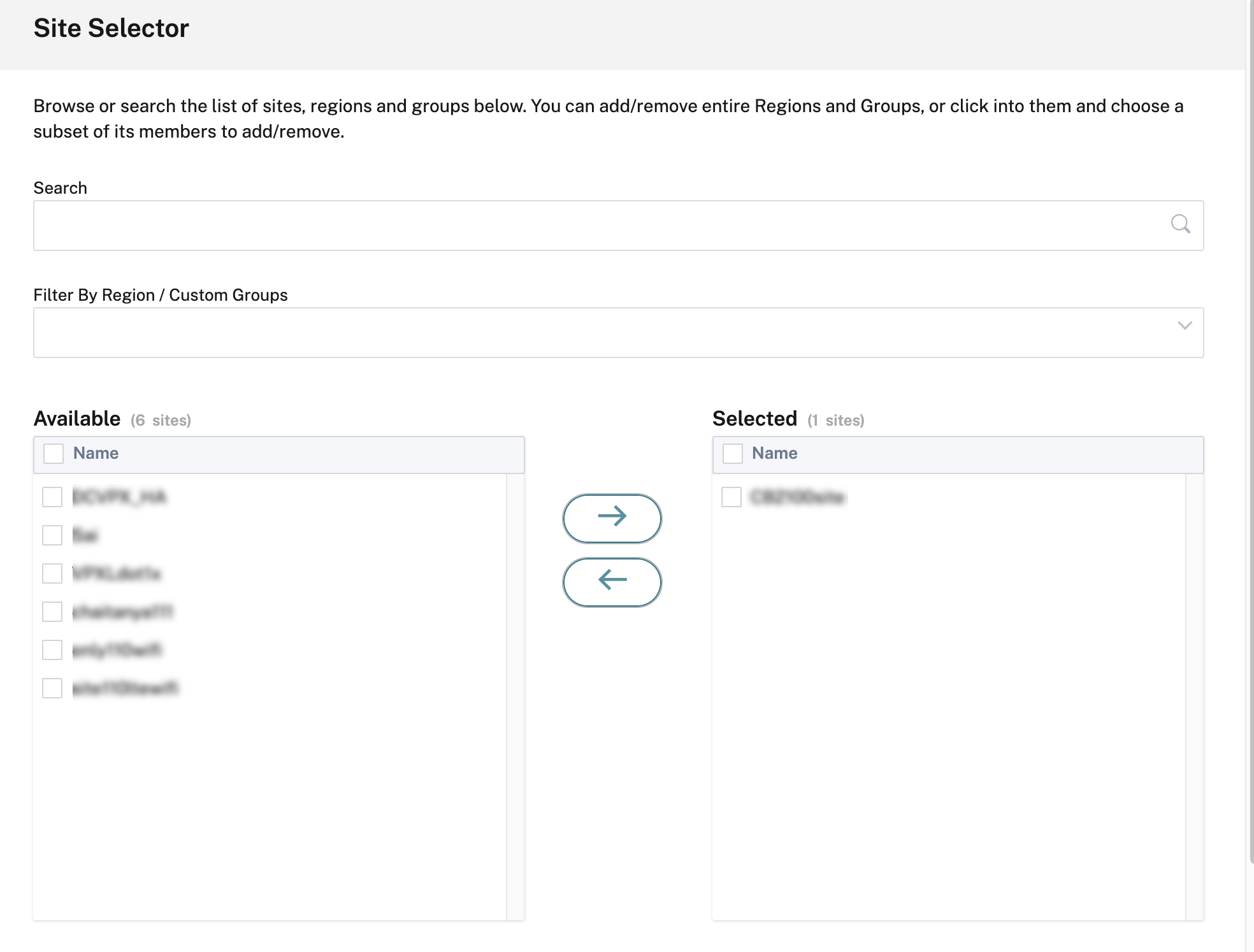

Lorsque vous cliquez sur le lien Ajouter des sites Cloud Direct, la page de sélection de sites s’affiche. Vous pouvez parcourir ou rechercher dans la liste des sites, des régions et des groupes ci-dessous. Vous pouvez ajouter/supprimer des régions et des groupes entiers, ou cliquer dessus et sélectionner un sous-ensemble de ses membres. Une fois cela fait, cliquez sur Enregistrer.

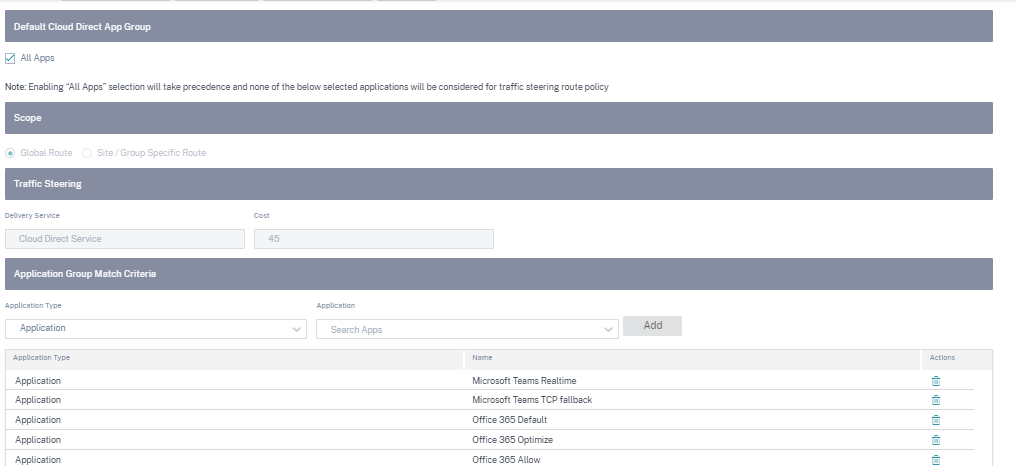

Groupe d’applications Cloud Direct par défaut

Pour piloter des applications spécifiques via Cloud Direct, vous pouvez ajouter les applications pertinentes à partir du lien Default Cloud Direct App Group .

- Toutes les applications : l’activation de cette case à cocher redirige tout le trafic vers Internet via Cloud Direct Service. Aucune des applications sélectionnées ci-dessous n’est prise en compte pour la politique d’orientation du trafic.

-

Champ d’application :

- Itinéraire global : lorsque cette option est sélectionnée, les itinéraires d’application ajoutés dans le cadre de ce groupe par défaut s’appliquent à tous les sites sur lesquels Cloud Direct Service est déployé.

- Itinéraire spécifique au site/au groupe : lorsque cette option est sélectionnée, la direction des itinéraires de l’application peut être effectuée au niveau du site ou dans la section Routes globales, en les liant à un site spécifique.

-

Pilotage du trafic :

- Service de livraison : Il s’agit du service direct dans le cloud.

- Coût : reflète la priorité relative de chaque itinéraire. Réduisez le coût, plus la priorité est élevée.

- Dans la section Critères de correspondance des groupes d’ applications, sélectionnez le type de demande et l’ application dans la liste déroulante, puis cliquez sur Ajouter.

- Cliquez sur Enregistrer pour configurer les critères de correspondance sélectionnés.

Vous pouvez choisir la région et sélectionner les sites en conséquence.

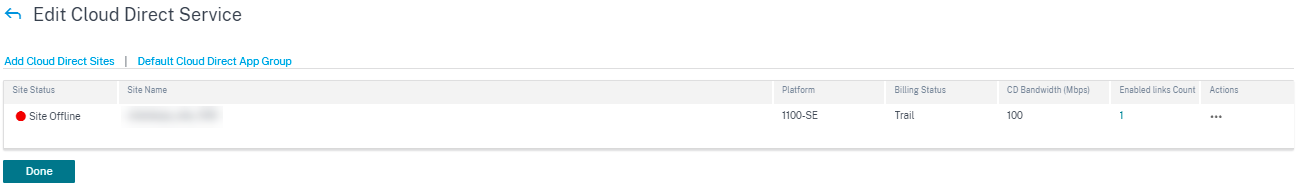

Lorsque vous sélectionnez tous les sites, puis que vous cliquez sur Enregistrer, les sites s’affichent avec des informations telles que le nom du site, la plateforme, la bande passante de l’abonnement et le modèle de facturation. Vous avez la possibilité de modifier la bande passante de l’abonnement et le modèle de facturation.

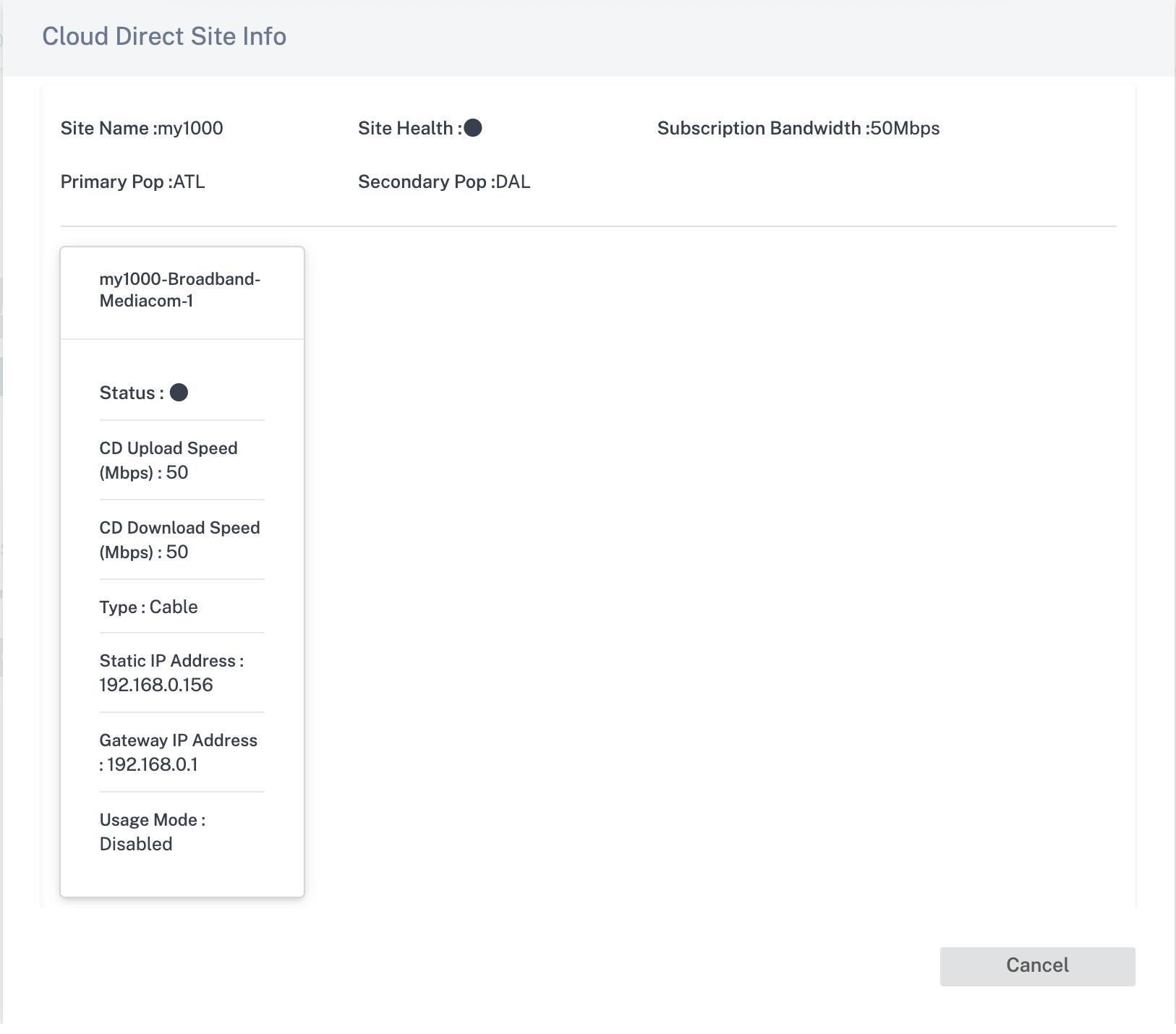

Vous pouvez vérifier que le site a été créé avec les informations suivantes :

- État du site : indique si le site est déployé ou non. S’il est déployé, l’état indique si le site Cloud Direct est en ligne ou non.

- Nom du site : affiche le nom du site pour lequel la fonctionnalité Cloud Direct est déployée.

- Plateforme : pour le site sélectionné, le nom du modèle d’appareil correspondant est automatiquement renseigné et affiché ici, par exemple — 210-SE.

- État de facturation : affiche l’état de facturation.

- Bande passante Cloud Direct sous licence (Mbit/s) : affiche les informations relatives à la bande passante de l’abonnement Cloud Direct La bande passante de l’abonnement est associée à la licence pour le service Cloud Direct.

- Nombre de liens activés : affiche le nombre de liens WAN activés pour ce service.

- Actions : Vous pouvez choisir de supprimer la configuration du site Cloud Direct créée pour cette appliance SD-WAN ou d’afficher la configuration du site Cloud Direct et les détails du lien WAN en mode lecture seule.

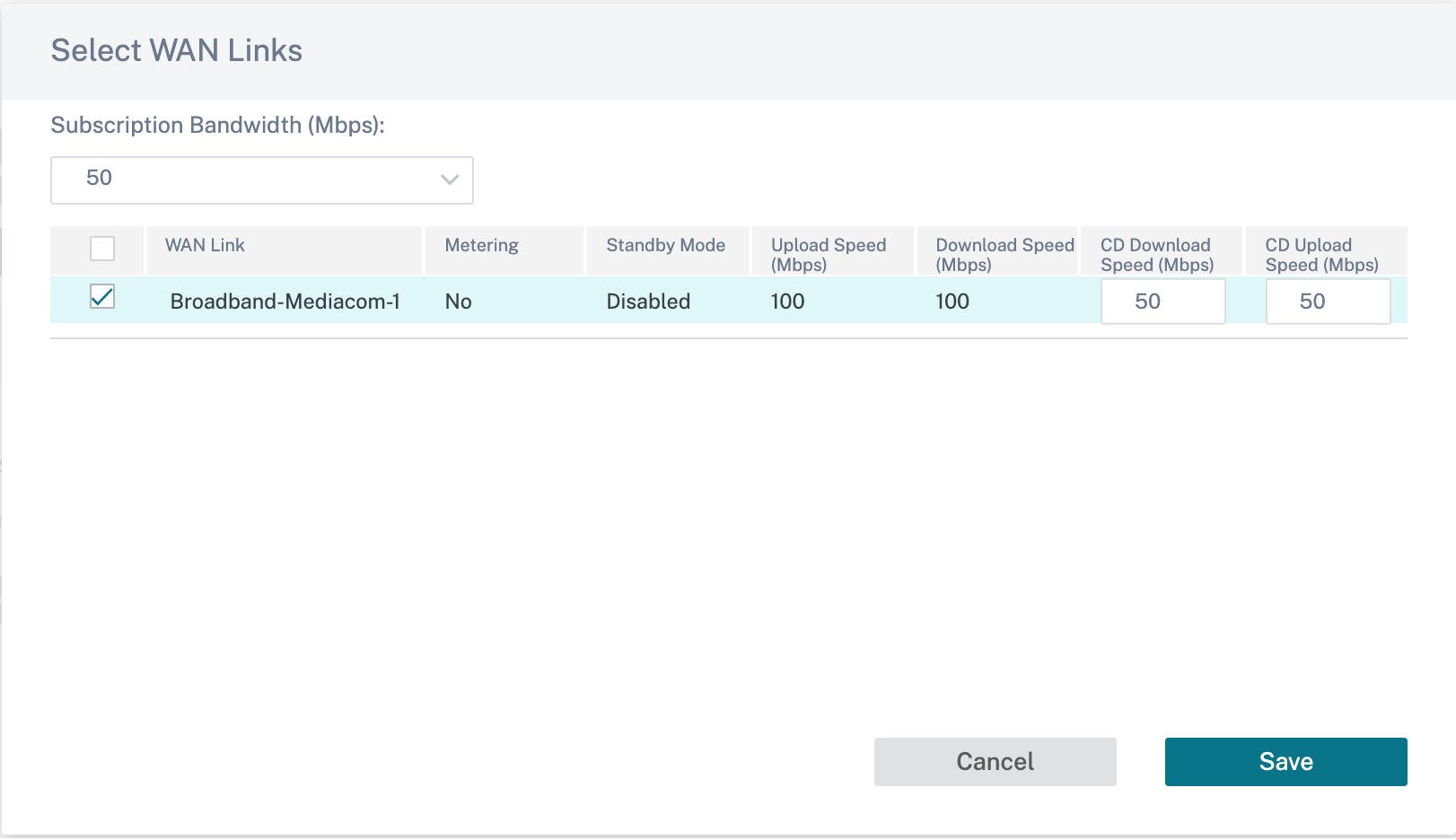

Cliquez sur l’entrée du site et vous pouvez modifier la bande passante de l’abonnement et apporter des modifications au lien WAN sélectionné pour ce service. Vous pouvez également modifier les vitesses d’entrée (téléchargement) et de sortie (téléchargement) pour le service Cloud Direct sur chacune des liaisons WAN sélectionnées.

Remarque

- Par défaut, il sélectionne les quatre premiers liens Internet WAN.

- Les valeurs des vitesses de chargement et de téléchargement de Cloud Direct ne doivent pas être supérieures à la valeur de la bande passante de l’abonnement.

Vous pouvez créer des objets d’application pour des itinéraires basés sur des applications. Créez la route de l’application en incluant les applications correspondantes, qui doivent être diriées via le service Cloud Direct. Pour plus d’informations, consultez la section Politiques de routage.

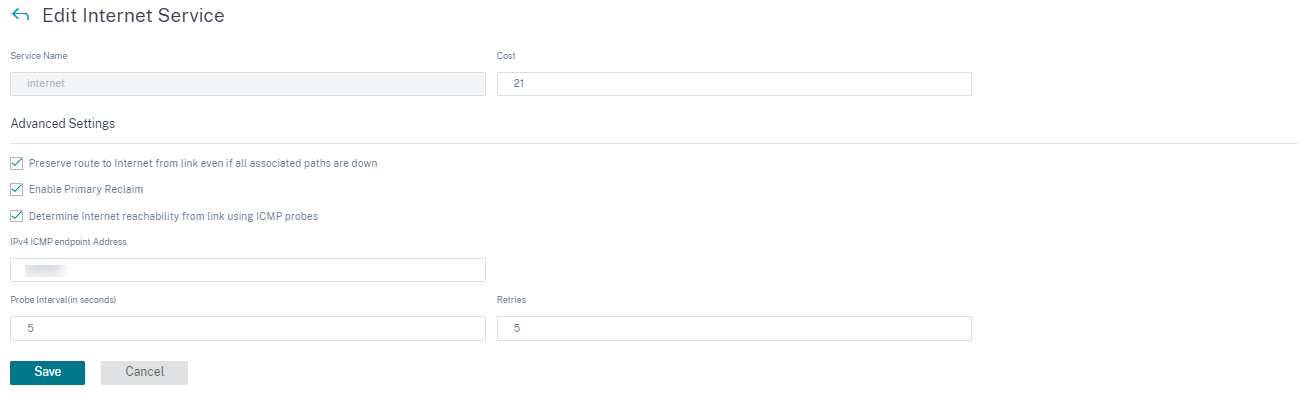

Service Internet

Leservice Internet est disponible par défaut dans le cadre des services de livraison. Pour configurer un service Internet, au niveau du client, accédez à Configuration > Canaux de distribution > Définitions des services. Dans la section Services SD-WAN, sélectionnez la vignette Direct Internet Breakout, puis cliquez sur Ajouter.

Vous pouvez configurer les services Internet suivants :

- Préserver l’itinéraire vers Internet à partir du lien même si tous les chemins associés sont inactifs : vous pouvez configurer le coût de l’itinéraire du service Internet par rapport à d’autres services de distribution. Avec ce service, vous pouvez conserver l’itinéraire vers Internet à partir du lien, même si tous les chemins associés sont inactifs. Si tous les chemins associés à une liaison WAN sont inactifs, l’appliance SD-WAN utilise cette route pour envoyer/recevoir du trafic Internet.

- Déterminez l’accessibilité à Internet à partir d’une liaison à l’aide de sondesICMP : vous pouvez activer les sondes ICMP pour des liens WAN Internet spécifiques vers un serveur explicite sur Internet. Avec le réglage de la sonde ICMP, l’appliance SD-WAN traite la liaison Internet comme étant active lorsque les chemins membres de la liaison sont actifs ou lorsque la réponse de la sonde ICMP est reçue du serveur.

- Adresse du point determinaison ICMP IPv4 : adresseIPv4 de destination ou adresse du serveur.

- Intervalle entre les sondes (en secondes) : intervalle de temps pendant lequel l’appliance SD-WAN envoie des sondes sur les liaisons WAN configurées sur Internet. Par défaut, l’appliance SD-WAN envoie des sondes sur les liaisons WAN configurées toutes les 5 secondes.

- Réessais : nombre de nouvelles tentatives que vous pouvez tenter avant de déterminer si la liaison WAN est active ou non. Après 3 pannes de sonde consécutives, la liaison WAN est considérée comme morte. Le nombre maximum de nouvelles tentatives autorisées est de 10.

Modes de déploiement pris en charge

Le service Internet peut être utilisé dans les modes de déploiement suivants :

- Mode de déploiement en ligne (superposition SD-WAN)

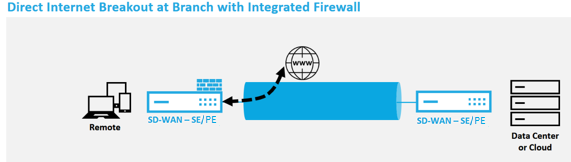

Citrix SD-WAN peut être déployé en tant que solution de superposition sur n’importe quel réseau. En tant que solution de superposition, le SD-WAN est généralement déployé derrière des routeurs périphériques et/ou des pare-feu existants. Si le SD-WAN est déployé derrière un pare-feu réseau, l’interface peut être configurée comme fiable et le trafic Internet peut être acheminé vers le pare-feu en tant que passerelle Internet.

- Mode Edge ou passerelle

Citrix SD-WAN peut être déployé en tant que périphérique périphérique périphérique, en remplacement des périphériques de routeur Edge et/ou pare-feu existants. La fonctionnalité de pare-feu intégré permet au SD-WAN de protéger le réseau de la connectivité Internet directe. Dans ce mode, l’interface connectée à la liaison Internet publique est configurée comme non fiable, ce qui oblige le chiffrement à être activé, et les fonctionnalités de pare-feu et NAT dynamique sont activées pour sécuriser le réseau.

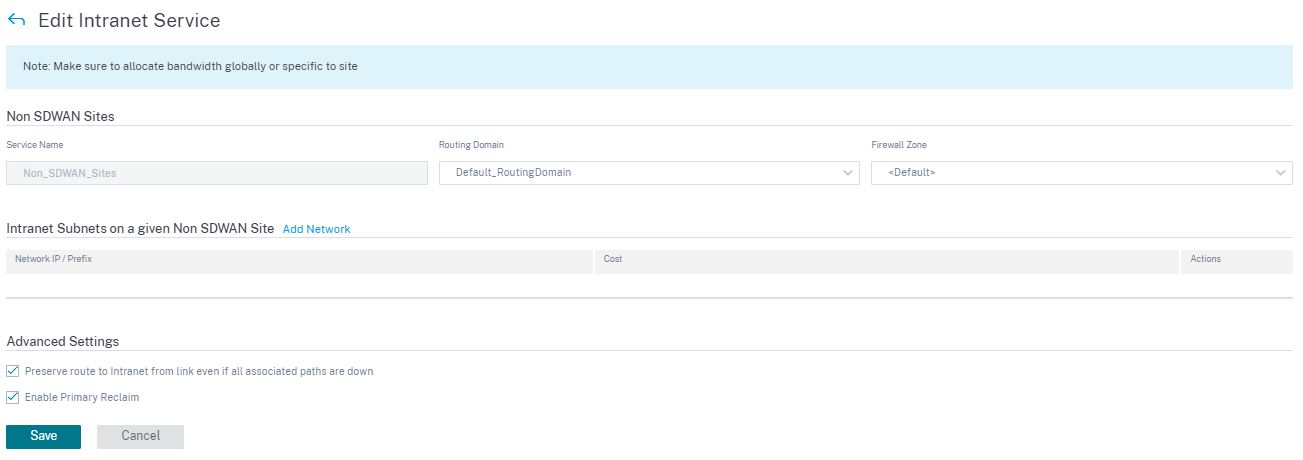

Service Intranet

Vous pouvez créer plusieurs services intranet. Pour ajouter un service Intranet, au niveau du client, accédez à Configuration > Canaux de distribution > Définitions des services. Dans la section Services intranet, cliquez sur Ajouter.

Une fois le service intranet créé au niveau global, vous pouvez le référencer au niveau WAN Link. Fournissez un nom de service, sélectionnez le domaine de routage et la zone de pare-feusouhaités. Ajoutez toutes les adresses IP intranet sur le réseau, que d’autres sites du réseau peuvent interagir. Vous pouvez également conserver l’itinéraire vers l’intranet à partir du lien même si tous les chemins associés sont en panne.

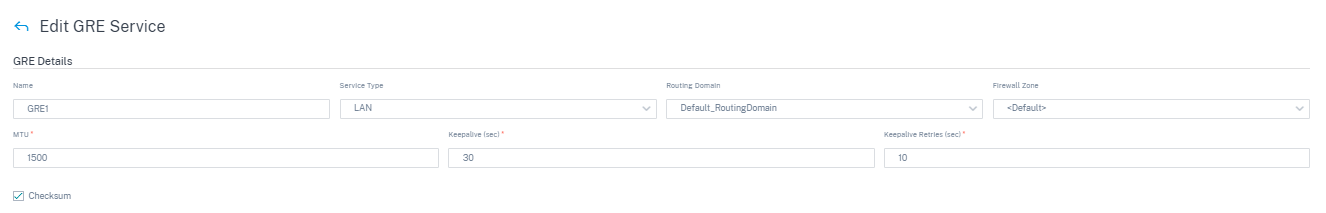

Service GRE

Vous pouvez configurer les appliances SD-WAN pour mettre fin aux tunnels GRE sur le réseau local.

Pour ajouter un service GRE, au niveau du client, accédez à Configuration > Canaux de distribution > Définitions des services. Vous pouvez également accéder à la page de configuration des services GRE depuis Configuration > Sécurité.

Dans la section IPsec et GRE, accédez aux services IPsec et cliquez sur Ajouter.

Détails du GRE :

- Type de service : Sélectionnez le service utilisé par le tunnel GRE.

- Nom : Nom du service LAN GRE.

- Domaine de routage : Domaine de routage pour le tunnel GRE.

- Zone de pare-feu : zone de pare-feu choisie pour le tunnel. Par défaut, le tunnel est placé dans Default_LAN_Zone.

- MTU : unité de transmission maximale : taille du plus grand datagramme IP pouvant être transféré via un lien spécifique. La gamme est de 576 à 1500. La valeur par défaut est 1500.

- Keep alive : Période entre l’envoi de messages de conservation de connexion active. S’il est configuré sur 0, aucun paquet « keep alive » n’est envoyé, mais le tunnel reste en place.

- Réessais Keep Alive : nombre de fois que l’appliance Citrix SD-WAN envoie des paquets Keep Alive sans réponse avant de fermer le tunnel.

- Checksum : active ou désactive Checksum pour l’en-tête GRE du tunnel.

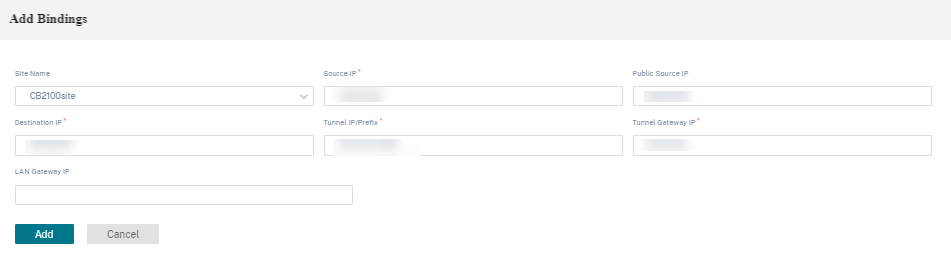

Liaisons du site :

- Nom du site : Site permettant de cartographier le tunnel du GRE.

- IP source : adresse IP source du tunnel. Il s’agit de l’une des interfaces virtuelles configurées sur ce site. Le domaine de routage sélectionné détermine les adresses IP source disponibles.

- IP source publique : IP source si le trafic du tunnel passe par NAT.

- IP de destination : adresse IP de destination du tunnel.

- IP/Préfixe du tunnel : adresse IP et préfixe du tunnel GRE.

- IP de la passerelle du tunnel : adresse IP du prochain saut pour acheminer le trafic du tunnel.

- IP de la passerelle LAN : Adresse IP du saut suivant pour acheminer le trafic LAN.

Service Zscaler

Zscaler Cloud Security Platform fournit une série de publications de vérification de sécurité dans plus de 100 centres de données à travers le monde. En redirigeant simplement le trafic Internet vers le service Zscaler, vous pouvez immédiatement sécuriser vos magasins, succursales et sites distants.

Le service Citrix SD-WAN Orchestrator fournit l’authentification des partenaires à Zscaler Cloud. Pour vous authentifier, cliquez sur l’icône Paramètres à côté de Zscaler répertoriée dans la section Cloud Security Services .

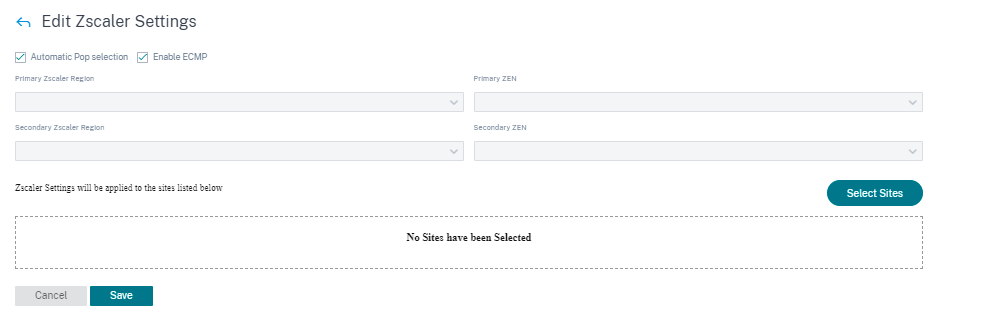

Pour vous authentifier, au niveau du client, accédez à Configuration > Canaux de distribution > Définitions des services. Dans la section Services de sécurité cloud, cliquez sur la vignette Zscaler . La page Paramètres de Zscaler s’affiche.

Vous pouvez également accéder à la page de configuration de Zscaler depuis Configuration > Sécurité.

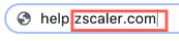

Sur la page Paramètres de Zscaler, cliquez sur le lien Authentification . La page Informations d’authentification Zscaler s’affiche.

-

Sur la page Informations d’authentification Zscaler, entrez votre nom d’utilisateur et votre mot de passe.

-

Nom du cloud : nom du cloud disponible dans l’URL que les administrateurs utilisent pour se connecter au service Zscaler. Dans l’exemple suivant, help.zscaler.com est l’URL et ZScaler.com est le nom du cloud.

Pour optimiser l’efficacité opérationnelle, Zscaler a construit une infrastructure multi-cloud mondiale avec une grande évolutivité. Une organisation a accès à un cloud Zscaler particulier pour se connecter à son portail d’administration. Et le même cloud Zscaler est responsable du traitement du trafic initié à partir de cette organisation.

-

Clé API : cléCitrix SD-WAN pour l’intégration des partenaires.

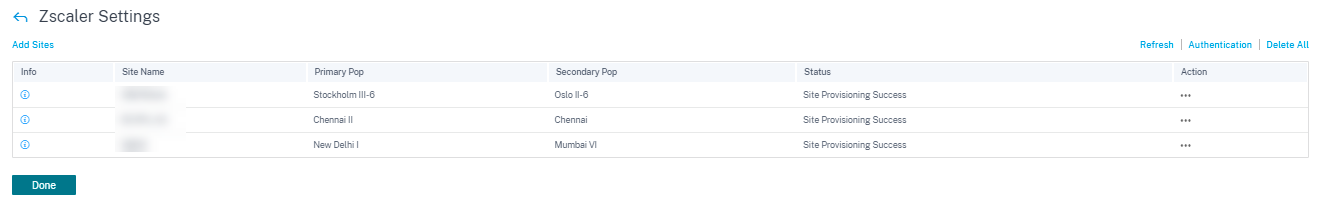

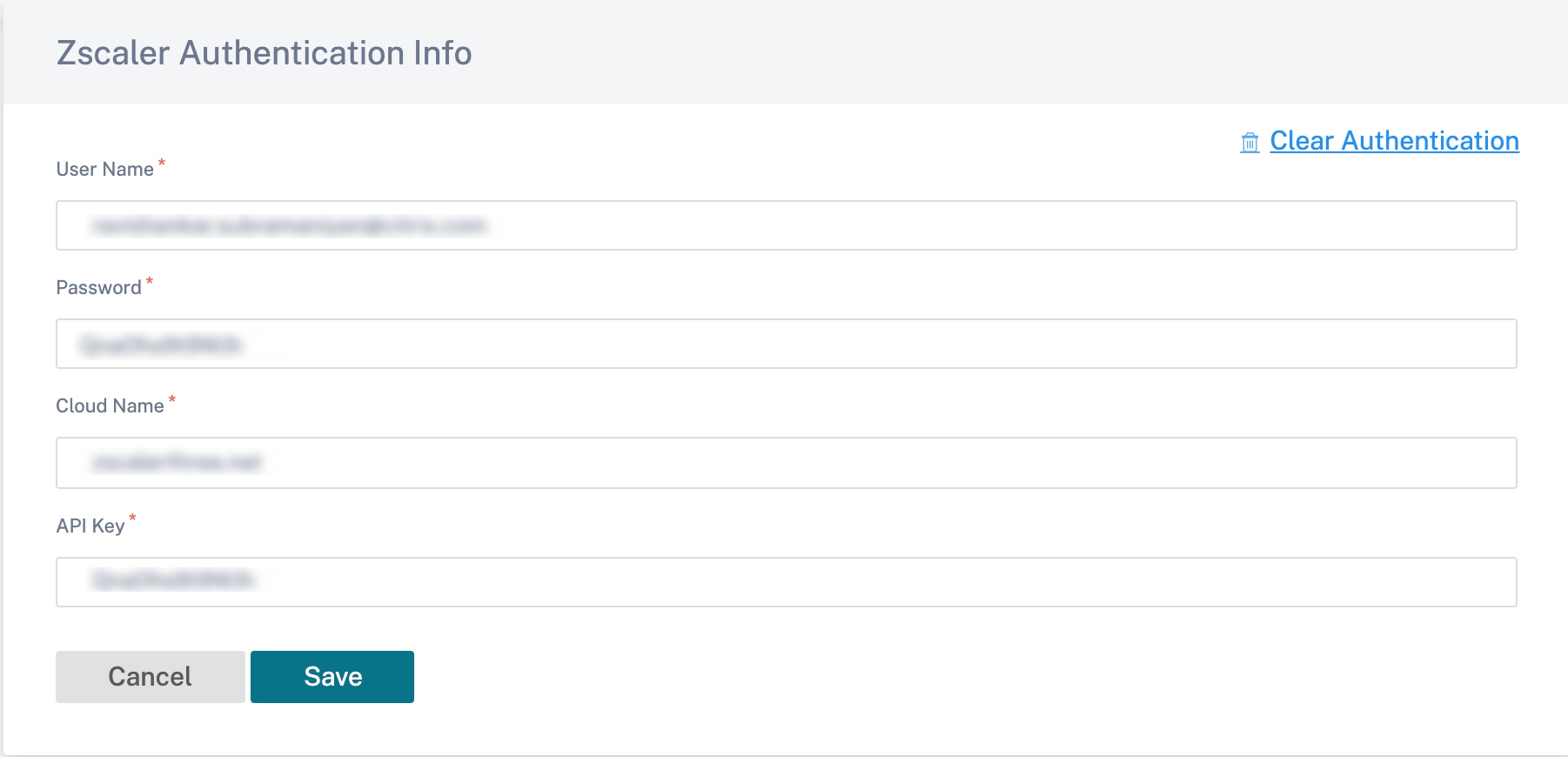

Sur la page Paramètres de Zscaler, cliquez sur Ajouter des sites pour ajouter un site pour le service Zscaler. La page Modifier les paramètres de Zscaler s’affiche.

Un tunnel IPsec est établi entre le site SD-WAN et les nœuds d’application Zscaler (ZENs) dans le réseau cloud de Zscaler. Les ZENs inspectent le trafic de manière bidirectionnelle et appliquent des stratégies de sécurité et de conformité.

-

Activer l’ECMP : lorsque la case Activer l’ECMP est cochée, l’équilibrage de charge ECMP est activé pour le service Zscaler.

-

Sélection automatique des adresses POP : Lorsque cette option est sélectionnée, le service Citrix SD-WAN Orchestrator sélectionne automatiquement le ZEN principal et secondaire le plus proche de votre site en fonction de la recherche de géolocalisation des adresses IP des liens WAN. Lorsque cette option est désactivée, sélectionnez les ZENs manuellement.

-

RégionZscaler principale : régionà laquelle appartient le ZEN principal.

-

Zscaler Pop principal : Le ZEN principal.

-

RégionZscaler secondaire : régionà laquelle appartient le ZEN secondaire.

-

Zscaler Pop secondaire : Le ZEN secondaire.

-

Sélectionnez les régions et les sites.

Après avoir ajouté le site avec succès, vérifiez, préparez et activez la configuration. Les tunnels IPSec sont déployés après l’activation réussie de la configuration. L’icône d’information fournit les détails de la configuration et de l’état du tunnel Zscaler. Si vous ne parvenez pas à vous connecter au réseau Zscaler/à ajouter un site, cliquez sur Actualiser sur la page des paramètres de Zscaler et réessayez de vous connecter.

Allouez la bande passante pour le service Zscaler. La configuration Wan-Link spécifique au lien pour le service Zscaler vous permet de spécifier une allocation de bande passante différente de l’allocation globale.

Vous pouvez modifier ou supprimer une configuration Zscaler spécifique au site à l’aide de la colonne Action . Pour supprimer tous les sites configurés par Zscaler en une seule fois, cliquez sur Supprimer tout.

Service IPSec

Les appliances Citrix SD-WAN peuvent négocier des tunnels IPsec fixes avec des homologues tiers du côté LAN ou WAN. Vous pouvez définir les points d’extrémité du tunnel et mapper les sites aux points d’extrémité du tunnel.

Vous pouvez également sélectionner et appliquer un profil de sécurité IPSec qui définit le protocole de sécurité et les paramètres IPSec.

Pour configurer les paramètres IPSec du chemin virtuel :

- Activez les tunnels IPSec de chemin virtuel pour tous les chemins virtuels pour lesquels la conformité FIPS est requise.

- Configurez l’authentification des messages en changeant le mode IPsec en AH ou ESP+Auth et en utilisant une fonction de hachage approuvée FIPS. SHA1 est accepté par la FIPS, mais SHA256 est fortement recommandé.

- La durée de vie IPSec ne doit pas être configurée plus de 8 heures (28 800 secondes).

Citrix SD-WAN utilise la version 2 de l’IKE avec des clés pré-partagées pour négocier des tunnels IPsec via le chemin virtuel en utilisant les paramètres suivants :

- DH Group 19 : ECP256 (courbe elliptique de 256 bits) pour la négociation de clés

- Chiffrement AES-CBC 256 bits

- Hachage SHA256 pour l’authentification des messages

- Hachage SHA256 pour l’intégrité des messages

- DH Group 2 : MODP-1024 pour un secret direct parfait

Pour configurer le tunnel IPsec pour un tiers, procédez comme suit :

- Configurer le groupe DH approuvé FIPS. Les groupes 2 et 5 sont autorisés dans le cadre de la FIPS, mais les groupes 14 et plus sont fortement recommandés.

- Configurer la fonction de hachage approuvée FIPS. SHA1 est accepté par FIPS, mais SHA256 est fortement recommandé.

- Si vous utilisez iKev2, configurez une fonction d’intégrité approuvée par FIPS. SHA1 est accepté par FIPS, mais SHA256 est fortement recommandé.

- Configurez une durée de vie IKE et une durée de vie maximale ne dépassant pas 24 heures (86 400 secondes).

- Configurez l’authentification des messages IPsec en changeant le mode IPsec en AH ou ESP+Auth et en utilisant une fonction de hachage approuvée FIPS. SHA1 est accepté par la FIPS, mais SHA256 est fortement recommandé.

- Configurez une durée de vie IPSec et une durée de vie maximale de huit heures maximum (28 800 secondes).

Configuration d’un tunnel IPSec

Au niveau du client, accédez à Configuration > Canaux de distribution > Définitions des services. Vous pouvez également accéder à la page des services IPsec depuis Configuration > Sécurité.

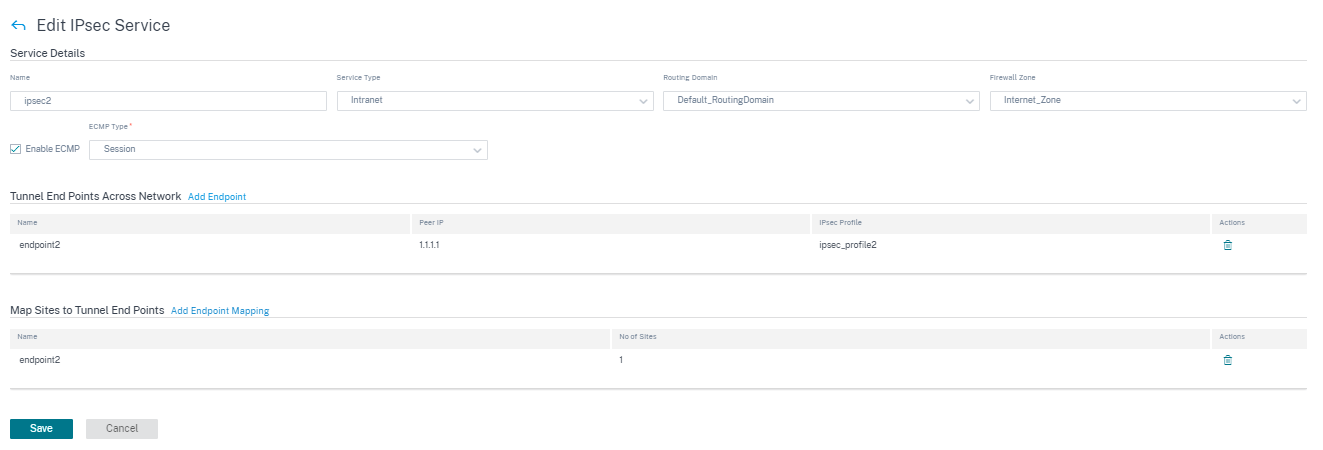

Dans la section IPsec et GRE > Services IPsec, cliquez sur Ajouter. La page Modifier le service IPSec s’affiche.

-

Spécifiez les détails du service.

- Nom du service : nom du service IPsec.

- Type de service : Sélectionnez le service utilisé par le tunnel IPsec.

- Domaine de routage : pour les tunnels IPsec via LAN, sélectionnez un domaine de routage. Si le tunnel IPsec utilise un service intranet, le service intranet détermine le domaine de routage.

- Zone de pare-feu : zone de pare-feu pour le tunnel. Par défaut, le tunnel est placé dans Default_LAN_Zone.

- Activer l’ECMP : lorsque la case Activer l’ECMP est cochée, l’équilibrage de charge ECMP est activé pour le tunnel IPSec.

- Type ECMP : Sélectionnez le type de mécanisme d’équilibrage de charge ECMP selon les besoins. Pour plus de détails sur les types d’ECMP, consultez la section Équilibrage de charge ECMP.

-

Ajoutez le point de terminaison du tunnel.

- Nom : Lorsque le type de service est Intranet, choisissez un service intranet que le tunnel protège. Sinon, entrez un nom pour le service.

- IP homologue : adresse IP de l’homologue distant.

- ProfilIPsec : profilde sécurité IPsec qui définit le protocole de sécurité et les paramètres IPsec.

- Clépré-partagée : clépré-partagée utilisée pour l’authentification IKE.

- Clé pré-partagée homologue : clépré-partagée utilisée pour l’authentification IKEv2.

- Données d’identité : données à utiliser comme identité locale, lors de l’utilisation d’une identité manuelle ou d’un type de nom de domaine complet utilisateur.

- Données d’identité homologue : données à utiliser comme identité homologue, lors de l’utilisation d’identité manuelle ou de type FQDN utilisateur.

- Certificat : Si vous choisissez Certificat comme authentification IKE, faites votre choix parmi les certificats configurés.

-

Mapper les sites aux points d’extrémité du tunnel.

- Choisissez Endpoint : point de terminaison à mapper sur un site.

- Nom du site : site à mapper au point de terminaison.

- Nom de l’interface virtuelle : Interface virtuelle sur le site à utiliser comme point de terminaison.

- IP locale : adresse IP virtuelle locale à utiliser comme point de terminaison du tunnel local.

- IP de la passerelle : adresse IP du saut suivant.

-

Créez le réseau protégé.

- IP du réseau source/préfixe : l’adresse IP source et le préfixe du trafic réseau que le tunnel IPsec protège.

- IP/préfixe du réseaude destination : adresse IP de destination et préfixe du trafic réseau que le tunnel IPsec protège.

-

Assurez-vous que les configurations IPSec sont mises en miroir sur l’appliance homologue.

Pour plus d’informations sur la conformité à la norme FIPS, voir Sécurité du réseau.

Remarque

Le service Citrix SD-WAN Orchestrator prend en charge la connectivité à Oracle Cloud Infrastructure (OCI) via IPsec.

Profils de chiffrement IPsec

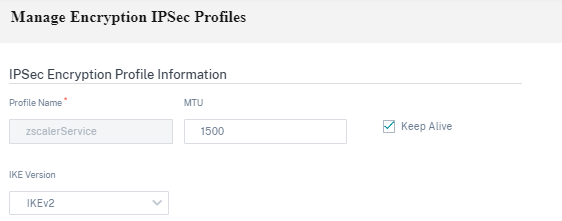

Pour ajouter un profil de chiffrement IPSec, au niveau du client, accédez à Configuration > Canaux de distribution > Définitions des services. Vous pouvez également accéder à la page de configuration des profils de chiffrement IPSec depuis Configuration > Sécurité.

Dans la section IPsec et GRE, sélectionnez Gérer les profils IPsec de chiffrement.

IPsec fournit des tunnels sécurisés. Citrix SD-WAN prend en charge les chemins virtuels IPSec, permettant aux périphériques tiers de mettre fin aux tunnels VPN IPsec du côté LAN ou WAN d’une appliance Citrix SD-WAN. Vous pouvez sécuriser les tunnels IPSec de site à site se terminant sur une appliance SD-WAN à l’aide d’un binaire cryptographique IPsec certifié FIPS 140-2 Niveau 1.

Citrix SD-WAN prend également en charge le tunnel IPsec résilient à l’aide d’un mécanisme de tunnel de chemin virtuel différencié.

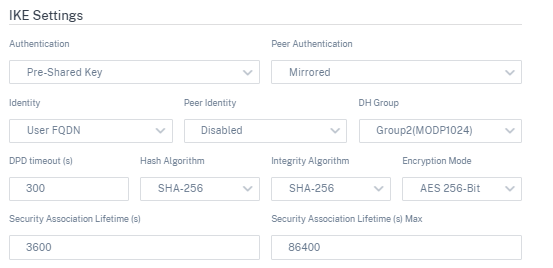

Les profils IPSec sont utilisés lors de la configuration des services IPSec en tant qu’ensembles de services de livraison. Sur la page du profil de sécurité IPsec, entrez les valeurs requises pour le profil de chiffrement IPSec, les paramètres IKE et les paramètres IPsecsuivants.

Cliquez sur Vérifier la configuration pour valider toute erreur d’audit.

Informations sur le profil de chiffrement IPSec :

- Nom du profil : Entrez un nom de profil.

- MTU : Entrez la taille maximale des paquets IKE ou IPSec en octets.

- Keep Alive : cochez la case pour maintenir le tunnel actif et activer l’éligibilité des itinéraires.

-

Version IKE : Sélectionnez une version du protocole IKE dans la liste déroulante.

Paramètres IKE

-

Mode : sélectionnez le mode principal ou le mode agressif dans la liste déroulante du mode de négociation IKE Phase 1.

- Main : Aucune information n’est exposée aux attaquants potentiels pendant la négociation, mais elle est plus lente que le mode agressif. Le mode principal est conforme à la norme FIPS.

- Agressive : Certaines informations (par exemple, l’identité des pairs qui négocient) sont exposées aux attaquants potentiels pendant la négociation, mais sont plus rapides que le mode principal. Le modeagressif n’est pas conforme à la norme FIPS.

- Authentification : Choisissez le type d’authentification comme certificat ou clé pré-partagée dans le menu déroulant.

- Authentification parles pairs : choisissez le type d’authentification par les pairs dans la liste déroulante.

- Identité : sélectionnez la méthode d’identité dans la liste déroulante.

- Identité homologue : sélectionnez la méthode d’identité homologue dans la liste déroulante.

- Groupe DH : sélectionnez le groupe Diffie-Hellman (DH) disponible pour la génération de clés IKE.

- Délai (s) d’expiration du DPD : Entrez le délai d’expiration de la détection des pairs morts (en secondes) pour les connexions VPN.

- Algorithme de hachage : choisissez un algorithme de hachage dans la liste déroulante pour authentifier les messages IKE.

- Algorithme d’intégrité : Choisissez l’algorithme de hachage IKEv2 à utiliser pour la vérification HMAC.

- Mode de cryptage : choisissez le mode de cryptage pour les messages IKE dans la liste déroulante.

- Durée (s) de vie des associations de sécurité : Entrez la durée, en secondes, pendant laquelle une association de sécurité IKE doit exister.

- Durée (s)maximale (s) de vie des associations de sécurité : Entrez la durée maximale, en secondes, pendant laquelle une association de sécurité IKE doit exister.

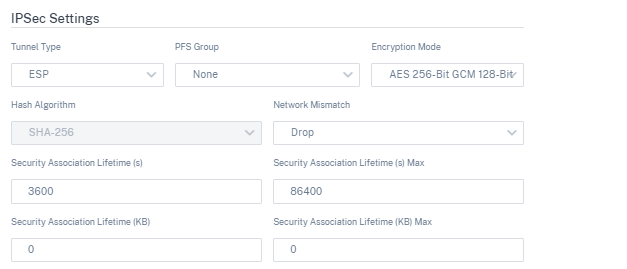

Paramètres IPsec

-

Type de tunnel : choisissez ESP, ESP+Auth, ESP+NULLou AH comme type d’encapsulation du tunnel dans la liste déroulante. Celles-ci sont regroupées dans des catégories conformes à la norme FIPS et non conformes au FIPS.

- ESP : chiffre uniquement les données utilisateur

- ESP+Auth : crypte les données utilisateur et inclut un HMAC

- ESP+NULL : Les paquets sont authentifiés mais non cryptés

- AH : Comprend uniquement un HMAC

- Groupe PFS : choisissez le groupe Diffie-Hellman à utiliser pour une génération de clés de confidentialité directe parfaite dans le menu déroulant.

- Mode de cryptage : choisissez le mode de cryptage pour les messages IPsec dans le menu déroulant.

- Algorithme de hachage : Les algorithmesde hachage MD5, SHA1 et SHA-256 sont disponibles pour la vérification HMAC.

- Incompatibilité réseau : choisissez une action à effectuer si un paquet ne correspond pas aux réseaux protégés du tunnel IPSec dans le menu déroulant.

- Durée (s) de vie des associations de sécurité : Entrez la durée (en secondes) d’existence d’une association de sécurité IPsec.

- Durée (s)maximale (s) de vie des associations de sécurité : Entrez la durée maximale (en secondes) pendant laquelle une association de sécurité IPsec doit exister.

- Durée devie de l’association de sécurité (Ko) : entrez la quantité de données (en kilo-octets) nécessaire à l’existence d’une association de sécurité IPsec.

- Durée devie maximale de l’association de sécurité (Ko) : Entrez la quantité maximale de données (en kilo-octets) pour autoriser l’existence d’une association de sécurité IPsec.

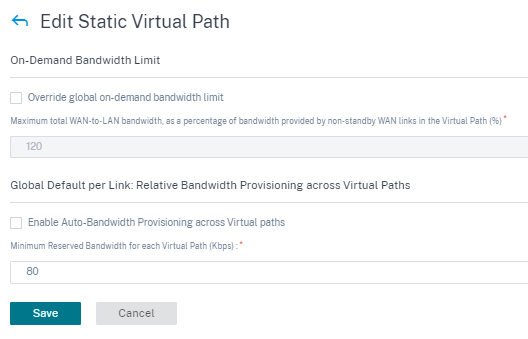

Chemin virtuel statique

Les paramètres de chemin virtuel sont hérités des paramètres de chemin automatique de liaison WAN global. Vous pouvez remplacer ces configurations et ajouter ou supprimer le chemin d’accès du membre. Vous pouvez également filtrer les chemins virtuels en fonction du site et du profil QoS appliqué. Spécifiez une adresse IP de suivi pour la liaison WAN qui peut être pingée pour déterminer l’état de la liaison WAN. Vous pouvez également spécifier une adresse IP de suivi inverse pour le chemin inverse qui peut être pingé pour déterminer l’état du chemin inverse.

Pour configurer des chemins virtuels statiques, au niveau du client, accédez à Configuration > Canaux de distribution, puis cliquez sur la vignette Chemin virtuel statique .

Voici quelques-uns des paramètres pris en charge :

-

Liste de bande passante sur demande :

- Annuler lalimite globale de bande passante à la demande : lorsque cette option est activée, les valeurs limites de bande passante globales sont remplacées par des valeurs spécifiques au site.

- Bande passante WAN-LAN totale maximale, en pourcentage de la bande passante fournie par les liaisons WAN non en veille dans le chemin virtuel (%) : mettez à jour la limite de bande passante maximale, en %.

-

Valeur par défaut globale par lien : Provisioning de bande passante relative sur des chemins virtuels :

- Activer le Provisioning automatique de la bande passante sur les chemins virtuels : lorsque cette option est activée, la bande passante de tous les services est automatiquement calculée et appliquée en fonction de l’ampleur de la bande passante consommée par les sites distants.

- Bande passante réservée minimale pour chaque chemin virtuel (Kbits/s) : bande passante maximale à réserver exclusivement pour chaque service sur chaque liaison WAN.

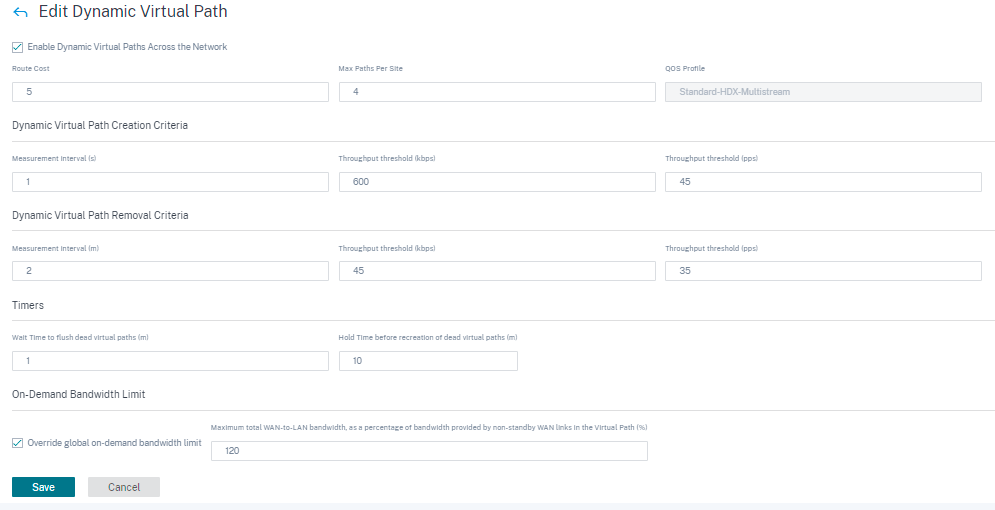

Paramètres du chemin virtuel dynamique

Les paramètres de chemin virtuel dynamique global permettent aux administrateurs de configurer les valeurs par défaut des chemins virtuels dynamiques sur l’ensemble du réseau.

Un chemin virtuel dynamique est instancié dynamiquement entre deux sites pour permettre une communication directe, sans sauts de noeuds SD-WAN intermédiaires. De même, la connexion de chemin virtuel dynamique est également supprimée dynamiquement. La création et la suppression de chemins virtuels dynamiques sont déclenchées en fonction des seuils de bande passante et des paramètres de temps.

Pour configurer des chemins virtuels dynamiques, au niveau du client, accédez à Configuration > Canaux de distribution > Définitions de services, puis cliquez sur la vignette Chemin virtuel dynamique .

Voici quelques-uns des paramètres pris en charge :

- Provisionnement pour activer ou désactiver les chemins virtuels dynamiques sur le réseau

- Le coût de l’itinéraire pour les chemins virtuels dynamiques

- Le profil QoS à utiliser — Standard par défaut.

-

Critères de création de chemins virtuels dynamiques :

- Intervalle de mesure (secondes) : durée pendant laquelle le nombre de paquets et la bande passante sont mesurés afin de déterminer si le chemin virtuel dynamique doit être créé entre deux sites, dans ce cas, entre une branche donnée et le nœud de contrôle.

- Seuil de débit (kbps) : seuil de débit total entre deux sites, mesuré sur l’ intervalle de mesure, auquel le chemin virtuel dynamique est déclenché. Dans ce cas, le seuil s’applique au nœud de contrôle.

- Seuil de débit (pps) : seuil de débit total entre deux sites, mesuré sur l’ intervalle de mesure, auquel le chemin virtuel dynamique est déclenché.

-

Critères de suppression de chemin virtuel dynamique :

- Intervalle de mesure (minutes) : durée pendant laquelle le nombre de paquets et la bande passante sont mesurés afin de déterminer si un chemin virtuel dynamique doit être supprimé entre deux sites, dans ce cas, entre une branche donnée et le nœud de contrôle.

- Seuil de débit (kbps) : seuil de débit total entre deux sites, mesuré sur l’ intervalle de mesure, auquel le chemin virtuel dynamique est supprimé.

- Seuil de débit (pps) : seuil de débit total entre deux sites, mesuré sur l’ intervalle de mesure, auquel le chemin virtuel dynamique est supprimé.

-

Minuteries

- Temps d’attente pour vider les chemins virtuels morts (m) : temps après lequel un chemin virtuel dynamique mort est supprimé.

- Temps de maintien avant la recréation de chemins virtuels morts (m) : temps après lequel un chemin virtuel dynamique supprimé parce qu’il était MORT peut être recréé.

- Liste de bande passante à

- Annuler lalimite globale de bande passante à la demande : lorsque cette option est activée, les valeurs limites de bande passante globales sont remplacées par des valeurs spécifiques au site.

- Bande passante WAN-LAN totale maximale, en pourcentage de la bande passante fournie par les liaisons WAN non en veille dans le chemin virtuel (%) : mettez à jour la limite de bande passante maximale, en %.

Cliquez sur Vérifier la configuration pour valider toute erreur d’audit.

Vous pouvez configurer des chemins virtuels dynamiques même au niveau du site en accédant à Configuration > Paramètres avancés >Delivery Services> Chemins virtuels > Cheminsvirtuels dynamiques. Pour plus d’informations, consultez la section Chemins virtuels.