-

Installation et mise à niveau du logiciel

-

Mise à niveau du logiciel virtuel WAN vers la version 9.3.5 avec déploiement virtuel WAN

-

Mise à niveau vers la version 11.2 avec une configuration WAN virtuelle fonctionnelle

-

Mise à niveau vers la version 11.2 sans configuration WAN virtuelle

-

Mise à niveau partielle du logiciel via la gestion des modifications locales

-

Guide de configuration des charges de travail Citrix Virtual Apps and Desktops

-

Configuration locale de Citrix SD-WAN Orchestrator sur une appliance Citrix SD-WAN

-

-

-

Citrix SD-WAN Secure Web Gateway

-

Intégration de Zscaler à l'aide de tunnels GRE et de tunnels IPSec

-

Prise en charge de la redirection du trafic de pare-feu à l'aide de Forcepoint dans Citrix SD-WAN

-

Intégration Palo Alto à l'aide de tunnels IPSec

-

-

-

-

Activation de l'optimisation et configuration des paramètres de fonctionnalité par défaut

-

Configuration des paramètres de réglage par défaut de l'optimisation

-

Configuration des classificateurs d'applications par défaut de l'optimisation

-

Configuration des classes de service par défaut de l'optimisation

-

-

Plug-in client d'optimisation de Citrix WAN

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Intégration de Palo Alto à l’aide de tunnels IPsec

Les réseaux Palo Alto fournissent une infrastructure de sécurité basée sur le cloud pour protéger les réseaux distants. Il assure la sécurité en permettant aux organisations de configurer des pare-feu régionaux basés sur le cloud qui protègent la structure SD-WAN.

Le service Prisma Access pour les réseaux distants vous permet d’intégrer des emplacements réseau distants et d’assurer la sécurité des utilisateurs. Il élimine la complexité de la configuration et de la gestion des périphériques à chaque emplacement distant. Le service offre un moyen efficace d’ajouter facilement de nouveaux emplacements réseau distants et de minimiser les défis opérationnels en veillant à ce que les utilisateurs de ces sites soient toujours connectés et sécurisés. Il vous permet de gérer les stratégies de manière centralisée à partir de Panorama pour une sécurité cohérente et rationalisée pour vos emplacements réseau.

Pour connecter vos emplacements réseau distants au service Prisma Access, vous pouvez utiliser le pare-feu de nouvelle génération de Palo Alto Networks ou un périphérique tiers compatible IPSec incluant SD-WAN, qui peut établir un tunnel IPsec vers le service.

-

Planifier le service d’accès Prisma pour les réseaux distants

-

Configurer le service d’accès Prisma pour les réseaux distants

-

Réseaux distants intégrés avec importation de configuration

La solution Citrix SD-WAN offrait déjà la possibilité de sortir le trafic Internet de la succursale. Ceci est essentiel pour offrir une expérience utilisateur plus fiable et à faible latence, tout en évitant l’introduction d’une pile de sécurité coûteuse à chaque succursale. Citrix SD-WAN et Palo Alto Networks offrent désormais aux entreprises distribuées un moyen plus fiable et plus sûr de connecter les utilisateurs des succursales aux applications dans le cloud.

Les appliances Citrix SD-WAN peuvent se connecter au réseau Palo Alto (Prisma Access Service) via des tunnels IPSec à partir d’emplacements d’appliances SD-WAN avec une configuration minimale. Vous pouvez configurer le réseau Palo Alto dans Citrix SD-WAN Center.

Avant de commencer à configurer le service d’accès Prisma pour les réseaux distants, assurez-vous que la configuration suivante est prête pour vous assurer que vous êtes en mesure d’activer le service et d’appliquer la stratégie pour les utilisateurs de vos emplacements réseau distants :

- Connexion de service : si vos emplacements réseau distants nécessitent un accès à l’infrastructure de votre siège social pour authentifier les utilisateurs ou pour activer l’accès aux ressources réseau critiques, vous devez configurer Accès à votre réseau d’entreprise de sorte que le siège social et les emplacements réseau distants soient connecté.

Si l’emplacement réseau distant est autonome et n’a pas besoin d’accéder à l’infrastructure à d’autres emplacements, vous n’avez pas besoin de configurer la connexion de service (sauf si vos utilisateurs mobiles ont besoin d’un accès).

-

Modèle : le service Prisma Access crée automatiquement une pile de modèles (Remote_Network_Template_Stack) et un modèle de niveau supérieur (Remote_Network_Template) pour le service Prisma Access pour les réseaux distants. Pour configurer le service d’accès Prisma pour les réseaux distants, vous configurez le modèle de niveau supérieur à partir de zéro ou utilisez votre configuration existante, si vous exécutez déjà un pare-feu réseau Palo Alto sur site.

Le modèle nécessite les paramètres pour établir le tunnel IPSec et la configuration IKE (Internet Key Exchange) pour la négociation de protocole entre votre emplacement réseau distant et le service Prisma Access pour les réseaux distants, les zones que vous pouvez référencer dans la stratégie de sécurité et un profil de transfert de journal afin que vous peut transférer les journaux du service Prisma Access pour les réseaux distants vers le service de journalisation.

-

Groupe de périphériques parent : le service Prisma Access pour les réseaux distants requiert que vous spécifiez un groupe de périphériques parent qui inclut votre stratégie de sécurité, vos profils de sécurité et d’autres objets de stratégie (tels que les groupes d’applications et les objets et les groupes d’adresses), ainsi que la stratégie d’authentification afin que le Le service Prisma Access pour les réseaux distants peut appliquer systématiquement une stratégie pour le trafic acheminé via le tunnel IPSec vers le service Prisma Access pour les réseaux distants. Vous devez définir des règles et des objets de stratégie sur Panorama ou utiliser un groupe de périphériques existant pour sécuriser les utilisateurs dans l’emplacement réseau distant.

Remarque :

Si vous utilisez un groupe de périphériques existant qui référence des zones, assurez-vous d’ajouter le modèle correspondant qui définit les zones à Remote_Network_Template_Stack.

Cela vous permet de terminer le mappage de zone lorsque vous configurez le service d’accès Prisma pour les réseaux distants.

-

Sous-réseaux IP : pour que le service Prisma Access achemine le trafic vers vos réseaux distants, vous devez fournir des informations de routage pour les sous-réseaux que vous souhaitez sécuriser à l’aide du service Prisma Access. Vous pouvez définir un itinéraire statique vers chaque sous-réseau à l’emplacement réseau distant, ou configurer BGP entre vos emplacements de connexion de service et le service Prisma Access, ou utiliser une combinaison des deux méthodes.

Si vous configurez à la fois des routes statiques et activez BGP, les routes statiques ont priorité. Bien qu’il puisse être pratique d’utiliser des routes statiques si vous n’avez que quelques sous-réseaux à vos emplacements distants, dans un déploiement volumineux avec de nombreux réseaux distants avec des sous-réseaux superposés, BGP vous permettra d’évoluer plus facilement.

Réseau Palo Alto à SD-WAN Center

Assurez-vous que les conditions préalables suivantes sont remplies :

-

Obtenir l’adresse IP panoramique du service PRISMA ACCESS.

-

Obtenez le nom d’utilisateur et le mot de passe utilisateur dans le service PRISMA ACCESS.

-

Configurez les tunnels IPSec dans l’interface graphique de l’appliance SD-WAN.

-

Assurez-vous que le site n’est pas intégré à une région, qui a déjà un site différent configuré avec des profils ike/ipsec autres que Citrix-IKE-Crypto-Default/Citrix-IPsec-Crypto-Default/Crypto-Default.

-

Assurez-vous que la configuration de Prisma Access n’est pas modifiée manuellement lorsque la configuration est mise à jour par SD-WAN Center.

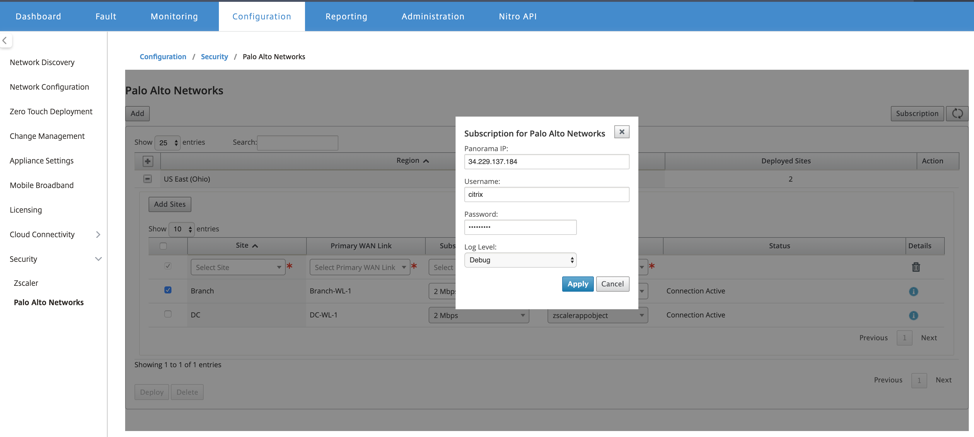

Dans l’interface graphique du Centre Citrix SD-WAN, fournissez les informations d’abonnement à Palo Alto.

-

Configurez l’adresse IP panoramique. Vous pouvez obtenir cette adresse IP auprès de Palo Alto (service PRISMA ACCESS).

-

Configurez le nom d’utilisateur et le mot de passe utilisés dans le service PRISMA ACCESS.

Ajouter et déployer des sites

-

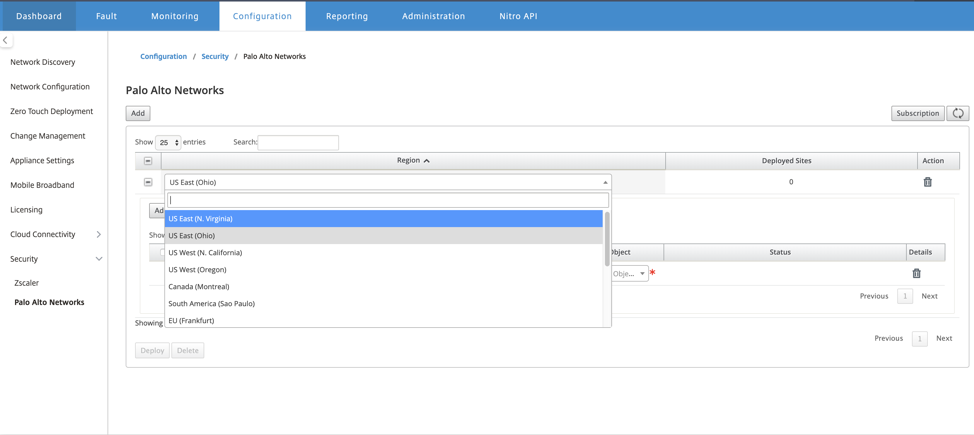

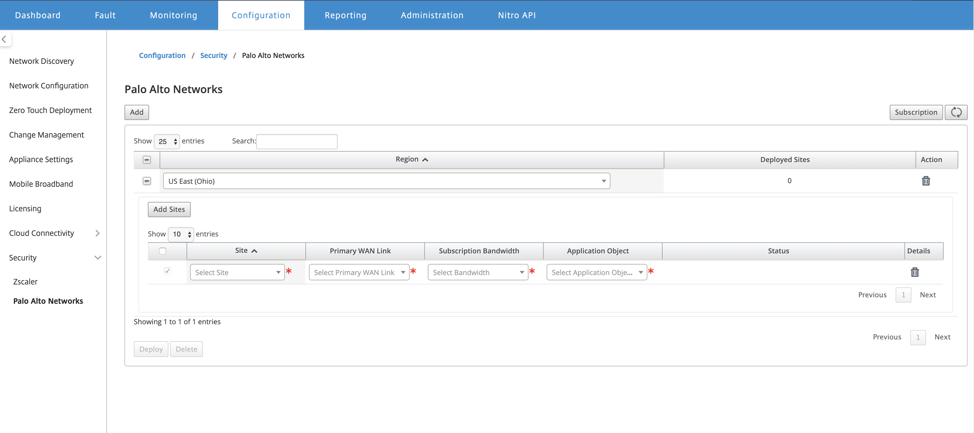

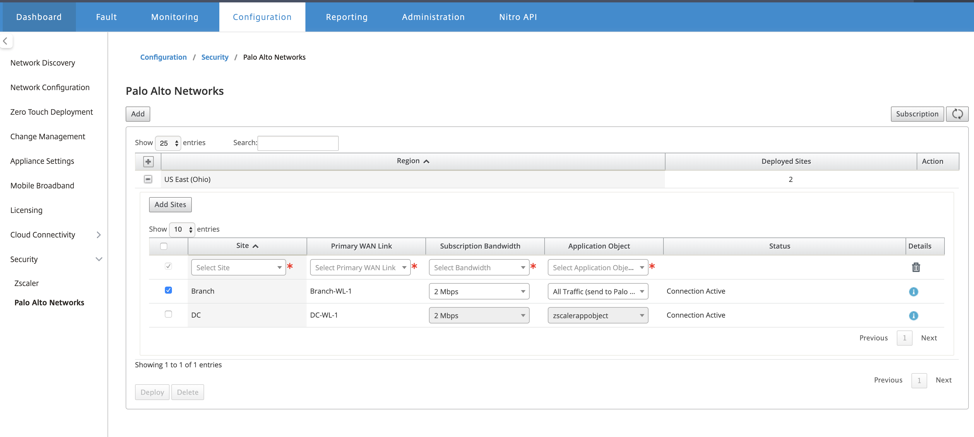

Pour déployer les sites, choisissez la région réseau PRISMA ACCESS et le site SD-WAN à configurer pour la région Prisma Access, puis sélectionnez la liaison WAN du site, la bande passante et l’objet d’application pour la sélection du trafic.

Remarque :

Le flux de trafic est affecté si la bande passante sélectionnée dépasse la plage de bande passante disponible.

Vous pouvez choisir de rediriger tout le trafic lié à Internet vers le service PRISMA ACCESS en sélectionnant l’option Tout le trafic sous la sélection d’objet Application.

-

Vous pouvez continuer à ajouter d’autres sites de succursale SD-WAN selon vos besoins.

-

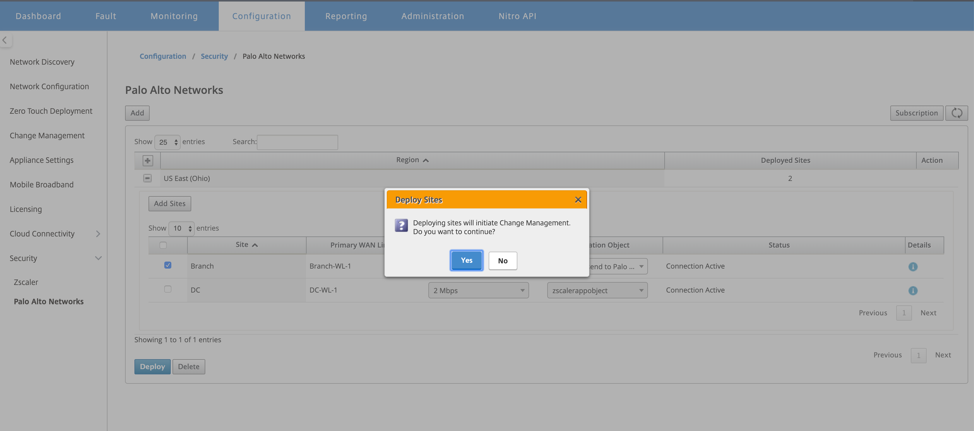

Cliquez sur Déployer. Le processus de gestion du changement est lancé. Cliquez sur Oui pour continuer.

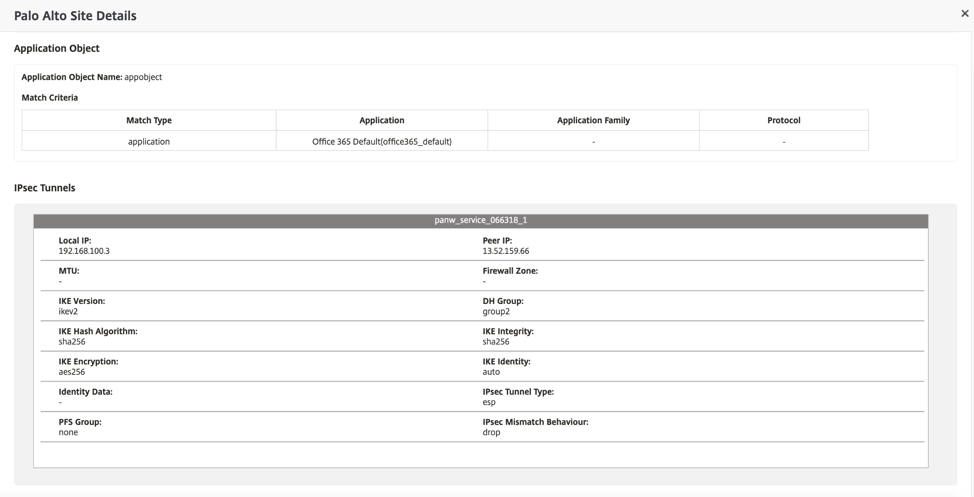

Après le déploiement, la configuration du tunnel IPSec utilisée pour établir les tunnels est la suivante.

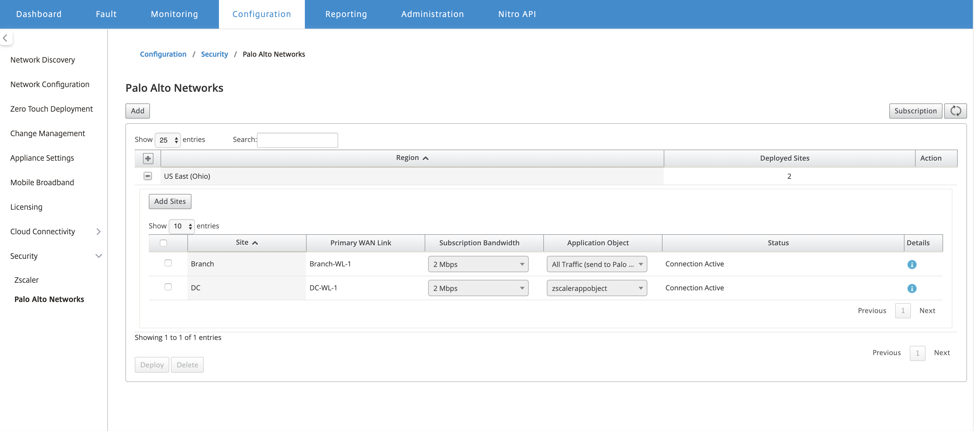

La page de destination affiche la liste de tous les sites configurés et regroupés sous différentes régions SD-WAN.

Vérifiez la connexion du trafic de bout en bout :

-

À partir du sous-réseau LAN de la branche, accéder aux ressources Internet.

-

Vérifiez que le trafic passe par le tunnel IPsec Citrix SD-WAN vers l’accès Palo Alto Prisma.

-

Vérifiez que la stratégie de sécurité Palo Alto est appliquée sur le trafic sous l’onglet Surveillance.

-

Vérifiez que la réponse d’Internet à l’hôte d’une succursale arrive.

Partager

Partager

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.