-

Installation et mise à niveau du logiciel

-

Mise à niveau du logiciel virtuel WAN vers la version 9.3.5 avec déploiement virtuel WAN

-

Mise à niveau vers la version 11.2 avec une configuration WAN virtuelle fonctionnelle

-

Mise à niveau vers la version 11.2 sans configuration WAN virtuelle

-

Mise à niveau partielle du logiciel via la gestion des modifications locales

-

Guide de configuration des charges de travail Citrix Virtual Apps and Desktops

-

Configuration locale de Citrix SD-WAN Orchestrator sur une appliance Citrix SD-WAN

-

-

-

-

Activation de l'optimisation et configuration des paramètres de fonctionnalité par défaut

-

Configuration des paramètres de réglage par défaut de l'optimisation

-

Configuration des classificateurs d'applications par défaut de l'optimisation

-

Configuration des classes de service par défaut de l'optimisation

-

-

Plug-in client d'optimisation de Citrix WAN

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

NAT dynamique

Le NAT dynamique est un mappage plusieurs-à-un d’une adresse IP privée ou de sous-réseaux à l’intérieur du réseau SD-WAN vers une adresse IP publique ou un sous-réseau en dehors du réseau SD-WAN. Le trafic provenant de différentes zones et sous-réseaux sur des adresses IP de confiance (internes) dans le segment LAN est envoyé sur une seule adresse IP publique (externe).

Types NAT dynamiques

Dynamic NAT effectue la traduction d’adresses de port (PAT) ainsi que la traduction d’adresses IP. Les numéros de port sont utilisés pour distinguer quel trafic appartient à quelle adresse IP. Une seule adresse IP publique est utilisée pour toutes les adresses IP privées internes, mais un numéro de port différent est attribué à chaque adresse IP privée. PAT est un moyen économique d’autoriser plusieurs hôtes à se connecter à Internet à l’aide d’une seule adresse IP publique.

- Port Restreint : Port Restreint NAT utilise le même port externe pour toutes les traductions liées à une paire d’adresses IP internes et de ports. Ce mode est généralement utilisé pour autoriser les applications P2P Internet.

- Symétrique : le NAT symétrique utilise le même port externe pour toutes les traductions liées à une adresse IP intérieure, un port intérieur, une adresse IP extérieure et un tuple de port externe. Ce mode est généralement utilisé pour améliorer la sécurité ou augmenter le nombre maximal de sessions NAT.

NAT entrant et sortant

La direction d’une connexion peut être de l’intérieur vers l’extérieur ou de l’extérieur vers l’intérieur. Lorsqu’une règle NAT est créée, elle est appliquée aux deux directions en fonction du type de correspondance de direction.

- Sortant : l’adresse de destination est traduite pour les paquets reçus sur le service. L’adresse source est traduite pour les paquets transmis sur le service. Le NAT dynamique sortant est pris en charge sur les services de domaine Local, Internet, Intranet et Inter-routage. Pour les services WAN tels que les services Internet et Intranet, l’adresse IP de liaison WAN configurée est choisie dynamiquement comme adresse IP externe. Pour les services de domaine Local et Inter-routage, fournissez une adresse IP externe. La zone extérieure est dérivée du service sélectionné. Un cas d’utilisation typique de NAT dynamique sortant consiste à permettre simultanément à plusieurs utilisateurs de votre réseau local d’accéder en toute sécurité à Internet à l’aide d’une seule adresse IP publique.

- Entrant : l’adresse source est traduite pour les paquets reçus sur le service. L’adresse de destination est traduite pour les paquets transmis sur le service. Le NAT dynamique entrant n’est pas pris en charge sur les services WAN tels qu’Internet et Intranet. Il y a une erreur d’audit explicite pour indiquer la même chose. Le NAT dynamique entrant est pris en charge uniquement sur les services de domaine Local et Inter-routage. Indiquez une zone extérieure et une adresse IP externe à traduire. Un cas d’utilisation typique du NAT dynamique entrant consiste à autoriser les utilisateurs externes à accéder à des serveurs de messagerie ou Web hébergés dans votre réseau privé.

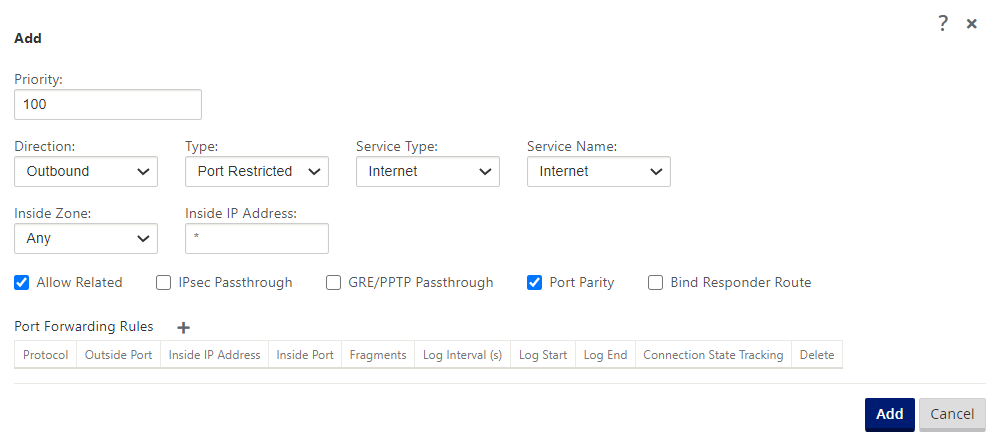

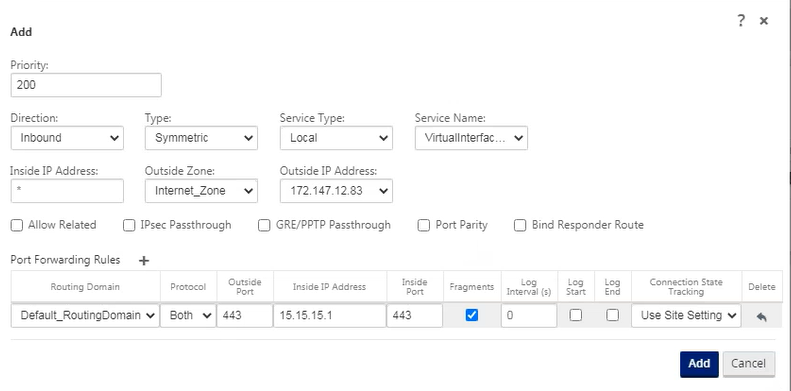

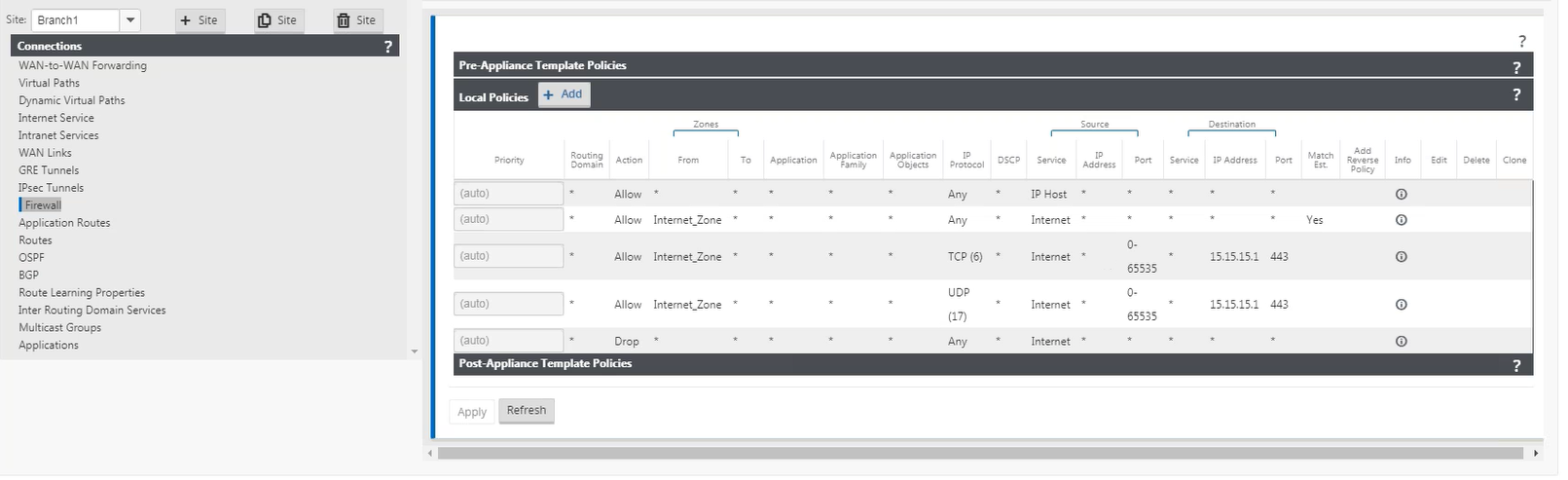

Configurer les stratégies NAT dynamiques

Pour configurer des stratégies NAT dynamique, dans l’Éditeur de configuration, accédez à Connexions > Pare-feu > Stratégies NAT dynamiques.

- Priorité : Ordre dans lequel la stratégie est appliquée dans toutes les stratégies définies. Les stratégies de priorité inférieure sont appliquées avant les stratégies de priorité supérieure.

- Direction : la direction dans laquelle le trafic circule, du point de vue de l’interface virtuelle ou du service. Il peut s’agir d’un trafic entrant ou sortant.

- Type : type de NAT dynamique à exécuter, restreint par port ou Symétrique.

- Type de service : Types de service SD-WAN sur lesquels la stratégie NAT dynamique est appliquée. Le NAT dynamique entrant est pris en charge sur les services de domaine local et inter-routage. NAT dynamique sortant est pris en charge sur les services de domaine local, Internet, Intranet et Inter-routage

- Nom du service : sélectionnez un nom de service configuré qui correspond au type de service.

- Zone intérieure : Type de correspondance de zone de pare-feu intérieur à partir de laquelle le paquet doit être pour permettre la traduction.

- Zone extérieure : pour le trafic entrant, spécifiez le type de correspondance de zone de pare-feu externe à partir de laquelle le paquet doit être pour autoriser la traduction.

- Adresse IP interne : l’adresse IP interne et le préfixe qui doivent être traduits si les critères de correspondance sont remplis. Entrez ‘*’ pour indiquer n’importe quelle adresse IP intérieure.

- Adresse IP externe : adresseIP externe et préfixe vers lesquels l’adresse IP interne est traduite si les critères de correspondance sont remplis. Pour le trafic sortant utilisant les services Internet et Intranet, l’adresse IP de liaison WAN configurée est choisie dynamiquement comme adresse IP externe.

- Autoriser apparenté : Autoriser le trafic lié au flux correspondant à la règle. Par exemple, la redirection ICMP liée au flux spécifique correspondant à la stratégie, s’il y avait un type d’erreur lié au flux.

- Passer IPSec : Autoriser une session IPsec (AH/ESP) à être traduite.

- Transformation GRE/PPTP : Autoriser la traduction d’une session GRE/PPTP.

- Parité de port : Si cette option est activée, les ports externes pour les connexions NAT conservent la parité (même si le port intérieur est pair, impair si le port extérieur est impair).

- Route du répondeur de liaison : garantit que le trafic de réponse est envoyé via le même service que celui sur lequel il est reçu, afin d’éviter le routage asymétrique.

Transfert de port

NAT dynamique avec transfert de port vous permet de transférer le trafic spécifique vers une adresse IP définie. Ceci est généralement utilisé pour les hôtes internes tels que les serveurs Web. Une fois le NAT dynamique configuré, vous pouvez définir les stratégies de transfert de port. Configurez NAT dynamique pour la traduction d’adresses IP et définissez la stratégie de transfert de port pour mapper un port externe à un port intérieur. Le transfert de port NAT dynamique est généralement utilisé pour permettre aux hôtes distants de se connecter à un hôte ou à un serveur sur votre réseau privé. Pour un cas d’utilisation plus détaillé, reportez-vous à la section Citrix SD-WAN Dynamic NAT expliqué.

- Protocole : TCP, UDP ou les deux.

- Port extérieur : Port externe qui est port avant vers le port intérieur.

- Adresse IP intérieure : Adresse interne pour transférer les paquets correspondants.

- Port intérieur : Port intérieur dans lequel le port extérieur sera transféré.

- Fragments : Autoriser le transfert de paquets fragmentés.

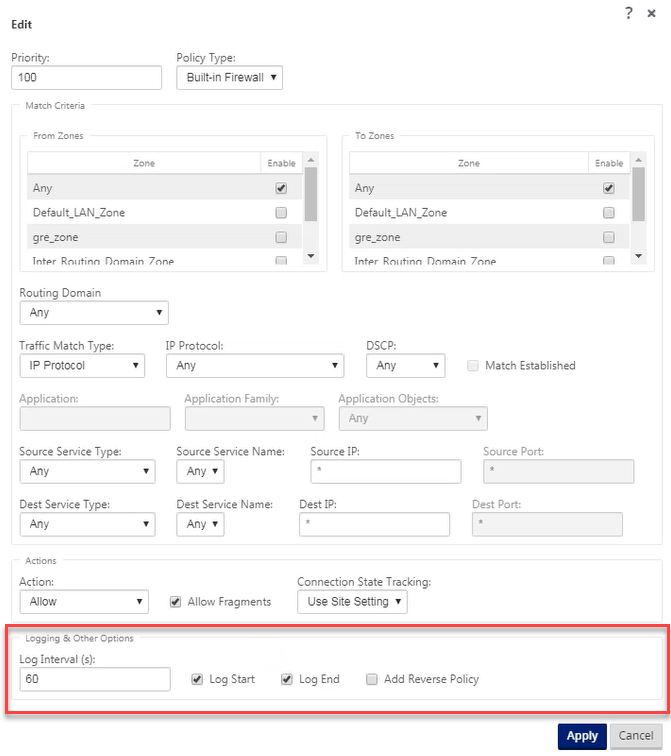

- Intervalle des journaux : Temps en seconde entre la consignation du nombre de paquets correspondant à la stratégie à un serveur syslog.

- Début du journal : Si cette option est sélectionnée, une nouvelle entrée de journal est créée pour le nouveau flux.

-

Findu journal : Consigner les données d’un flux lorsque le flux est supprimé.

Remarque

La valeur par défaut de l’intervalle de journalisation est 0 ce qui signifie qu’il n’y a pas de journalisation.

- Suivi : Le suivi bidirectionnel de l’état de connexion est effectué sur les paquets TCP, UDP et ICMP correspondant à la règle. Cette fonctionnalité bloque les flux qui semblent illégitimes, en raison d’un routage asymétrique ou d’un échec de la somme de contrôle, validation spécifique au protocole. Les détails de l’état sont affichés sous Surveillance > Pare-feu > Connexions.

- Aucun suivi : Le suivibidirectionnel de l’état de connexion n’est pas effectué sur les paquets correspondant à la règle.

Chaque règle de transfert de port a une règle NAT parent. L’adresse IP externe est tirée de la règle NAT parent.

Stratégies NAT dynamiques créées automatiquement

Les stratégies NAT dynamiques pour le service Internet sont créées automatiquement dans les cas suivants :

- Configuration du service Internet sur une interface non approuvée (lien WAN).

- Activation de l’accès Internet pour tous les domaines de routage sur un seul lien WAN. Pour plus de détails, consultez Configurer la segmentation du pare-.

- Configuration des redirecteurs DNS ou du proxy DNS sur SD-WAN. Pour plus de détails, consultez Système de noms de domaine.

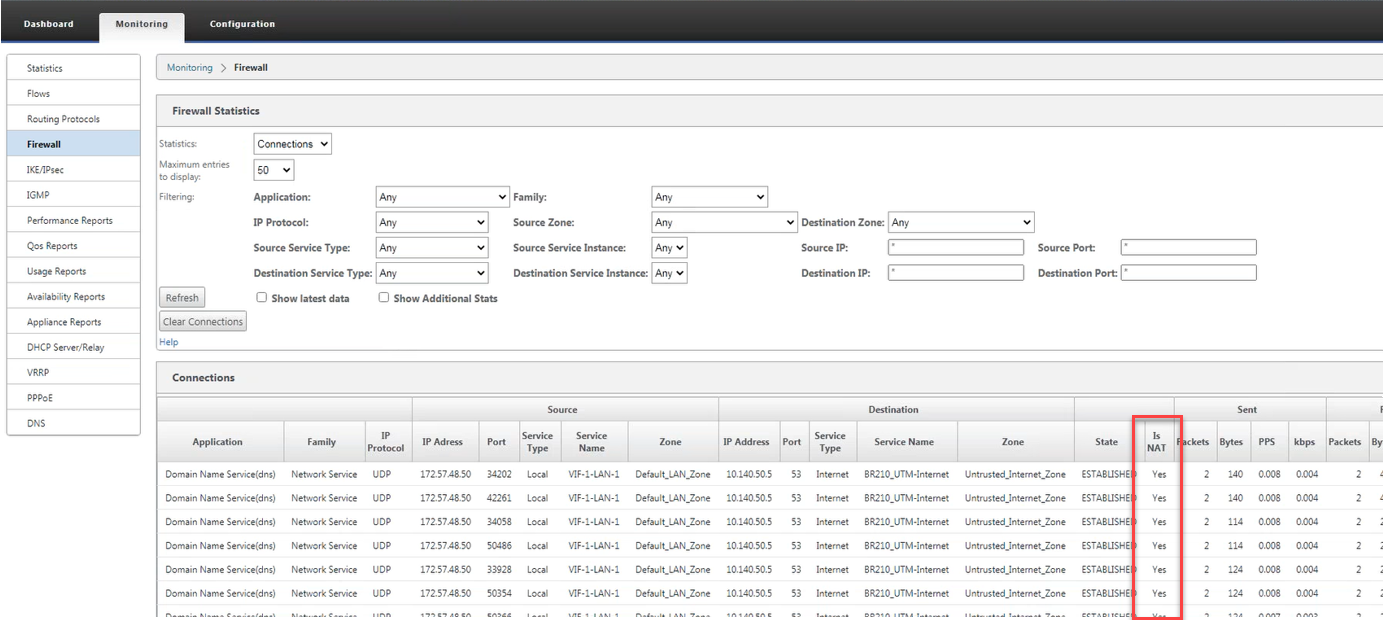

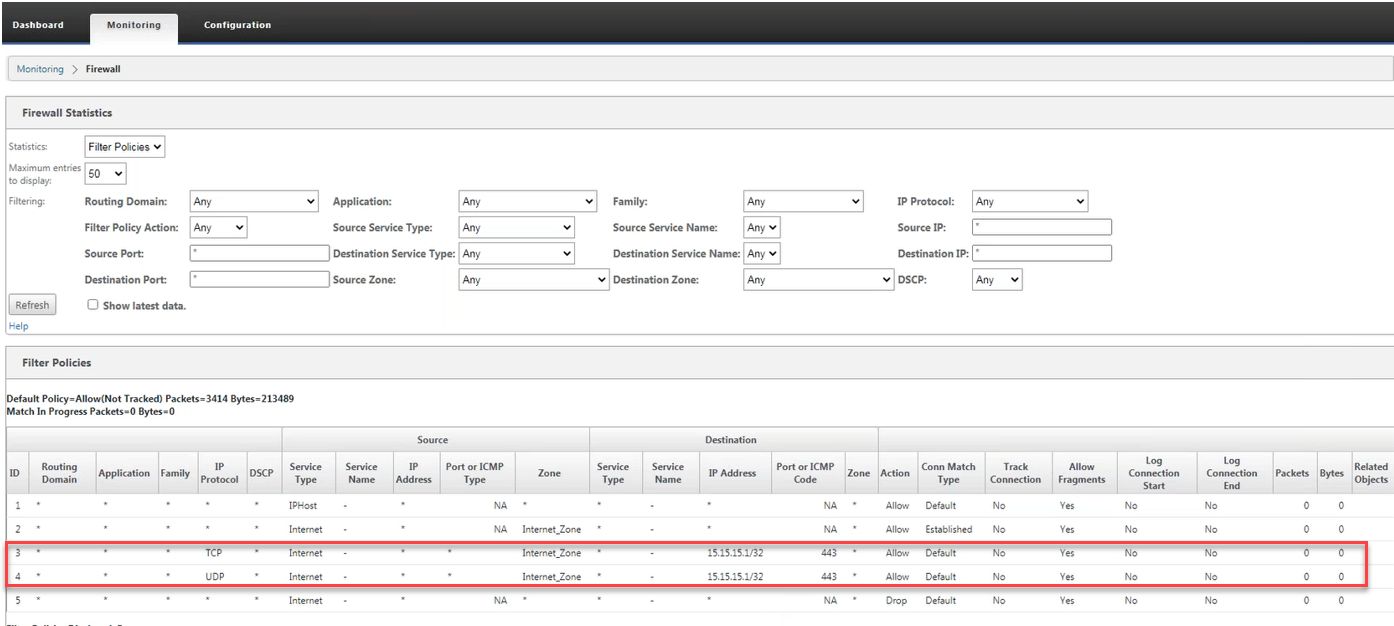

Surveillance

Pour surveiller le NAT dynamique, accédez à Surveillance > Statistiques du pare-feu > Connexions. Pour une connexion, vous pouvez voir si NAT est fait ou non.

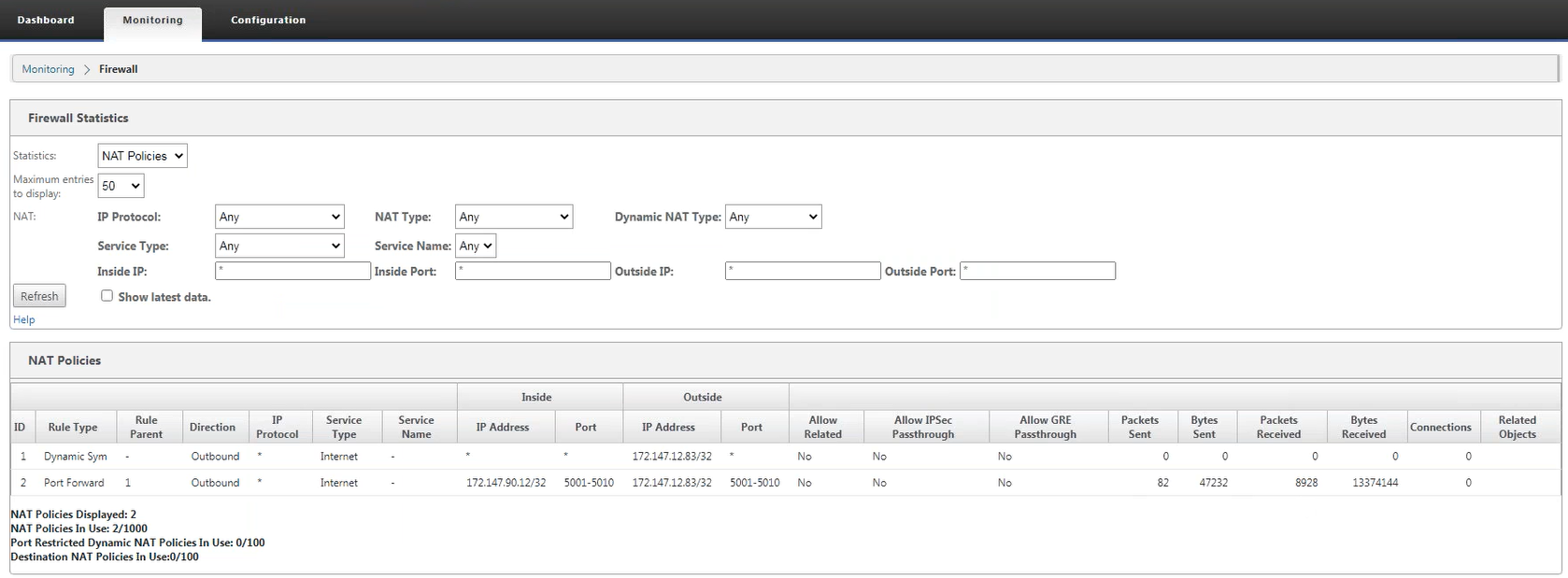

Pour afficher plus en détail le mappage de l’adresse IP interne vers l’adresse IP externe, cliquez sur NAT pré-itinéraireou NAT post-routesousObjets associésou accédez àSurveillance>Statistiques de pare-feu>Stratégies NAT.

La capture d’écran suivante montre les statistiques de la règle NAT dynamique de type symétrique et de sa règle de transfert de port correspondante.

Lorsqu’une règle de transfert de port est créée, une règle de pare-feu correspondante est également créée.

Vous pouvez afficher les statistiques de stratégie de filtrage en accédant à Surveillance > Statistiques du pare-feu > Stratégies de filtrage.

Journaux

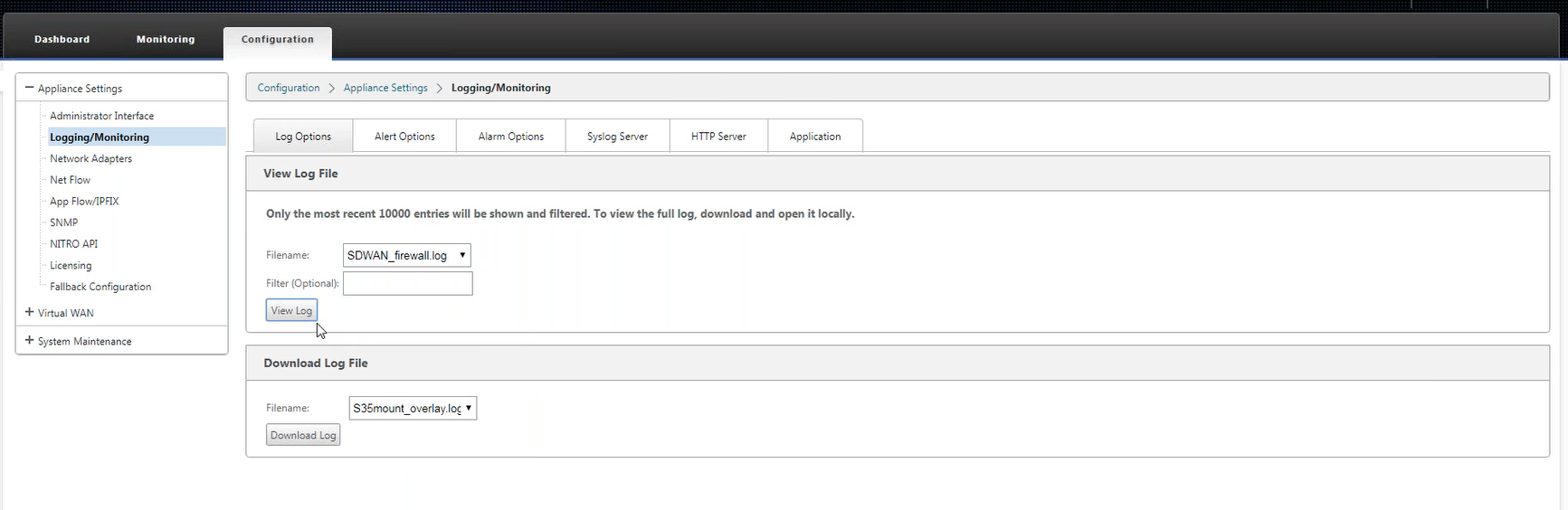

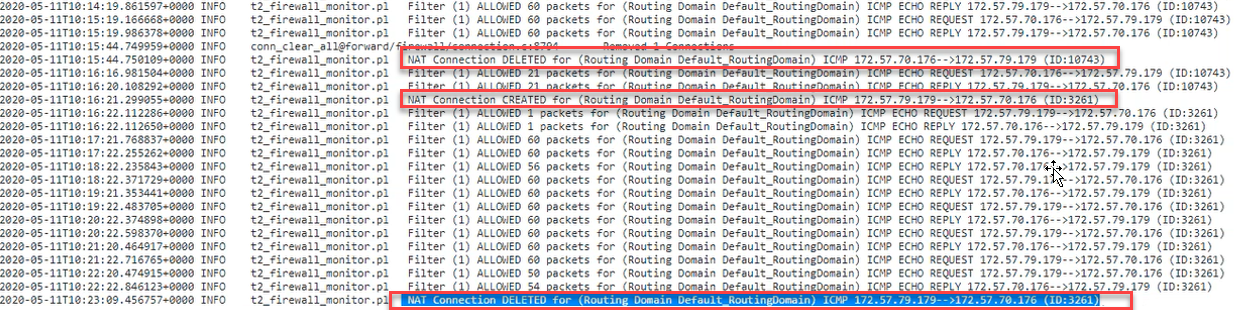

Vous pouvez afficher les journaux liés à NAT dans les journaux de pare-feu. Pour afficher les journaux pour NAT, créez une stratégie de pare-feu qui correspond à votre stratégie NAT et assurez-vous que la journalisation est activée sur le filtre de pare-feu.

Accédez à Loggging/Surveillance > Options du journal, sélectionnez SDWAN_firewal.log, puis cliquez sur Afficher le journal.

Les détails de connexion NAT sont affichés dans le fichier journal.

Partager

Partager

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.