事前認証エンドポイント分析スキャンを nFactor 認証の要素として構成する

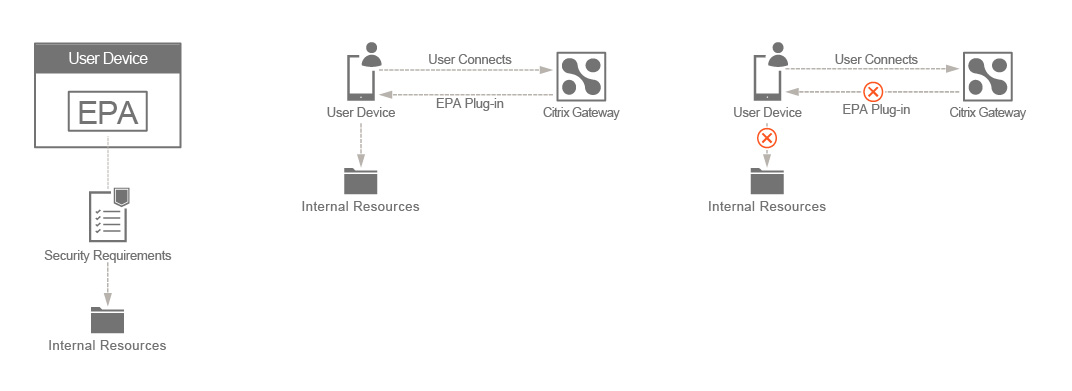

NetScaler Gateway では、エンドポイント分析(EPA)を構成して、ユーザーデバイスが特定のセキュリティ要件を満たしているかどうかを確認し、それに応じてユーザーに内部リソースへのアクセスを許可できます。エンドポイント分析プラグインは、ユーザーがNetScaler Gateway に初めてログオンするときに、ユーザーデバイスにダウンロードおよびインストールされます。ユーザーがユーザーデバイスにEndpoint Analysisプラグインをインストールしない場合、またはスキャンをスキップすることを選択した場合、ユーザーはNetScaler Gateway プラグインでログオンできません。オプションで、ユーザを検疫グループに配置して、ユーザは内部ネットワークリソースへのアクセスが制限されます。

このトピックでは、EPA スキャンは nFactor 認証または多要素認証の初期チェックとして使用されます。

ユーザーはNetScaler Gateway 仮想IPアドレスに接続します。EPA スキャンが開始されます。EPA スキャンが成功すると、RADIUS または OTP ベースの認証用のユーザー名とパスワードフィールドを含むログインページが表示されます。それ以外の場合、ユーザはログインページでレンダリングされますが、今回はユーザが LDAP または AD(Active Directory)ベースの認証を使用して認証されます。ユーザ提供クレデンシャルの成功または失敗に基づいて、ユーザはアクセス権を付与されます。

EPA 後のこのロジックの実装:

-

EPA スキャンが成功すると、ユーザーはデフォルトのユーザーグループに配置されるか、タグ付けされます。

-

EPA スキャンが失敗した場合、ユーザーは検疫グループに配置されるか、またはタグ付けされます。

-

次の認証方式(RADIUS または LDAP)は、最初の 2 つの手順で決定されたユーザグループメンバシップに基づいて選択されます。

前提条件

次の設定が行われていることを確認します。

- VPN 仮想サーバーまたはゲートウェイおよび認証仮想サーバーの構成

- 認証、承認、および監査ユーザーグループ(デフォルトおよび検疫済みユーザーグループ用)および関連ポリシー

- LDAP および RADIUS サーバの設定と関連付けられたポリシー

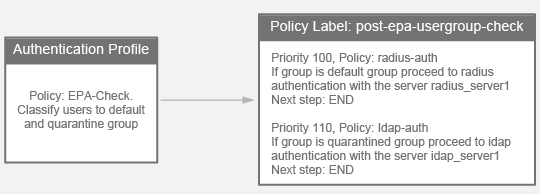

次の図は、ポリシーとポリシーラベルのマッピングを示しています。これは設定に使用されるアプローチですが、右から左に順です。

注: セットアップは、NetScalerバージョン13.0以降で利用可能なnFactorビジュアライザーを使用して作成することもできます。

CLI を使用して、次の操作を実行します

-

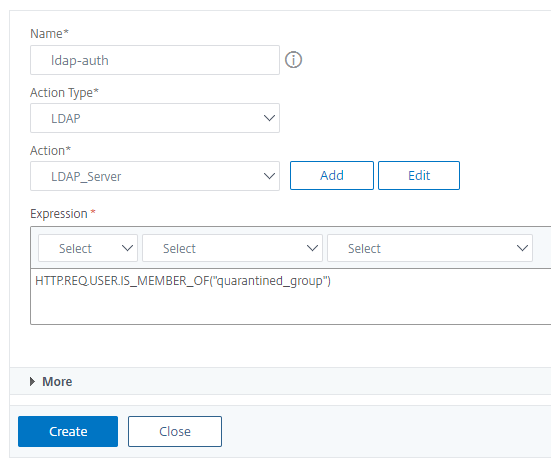

quarantined_group メンバシップをチェックし、特定の LDAP サーバで認証するように設定された LDAP ポリシーに関連付けるように LDAP 認証ポリシーを設定します。次のサンプルコマンドでは、

ldap-authは認証ポリシーの名前で、ldap_server1は作成された LDAP アクションの名前です。add authentication Policy ldap-auth -rule "AAA.USER.IS_MEMBER_OF ("quarantined_group")" -action ldap_server1 <!--NeedCopy--> -

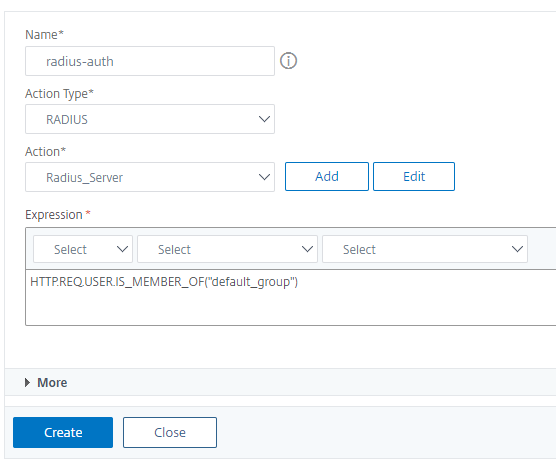

default_group メンバシップをチェックし、特定の RADIUS サーバで認証するように設定された RADIUS ポリシーに関連付けるように Radius-auth ポリシーを設定します。次のコマンド例では、

radius-authは認証ポリシーの名前で、radius_server1は作成された RADIUS アクションの名前です。add authentication Policy radius-auth -rule "AAA.USER.IS_MEMBER_OF("default_group")" -action radius_server1 <!--NeedCopy--> -

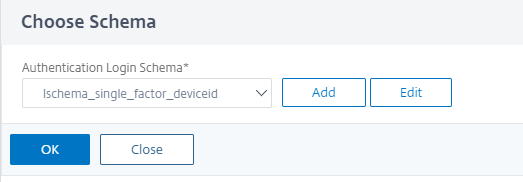

ポリシーラベル postepa-usergroup-check をログインスキーマとともに設定し、単一ファクタのユーザ名とパスワードを取得します。

add authentication policylabel post-epa-usergroup-check -loginSchema lschema_single_factor_deviceid <!--NeedCopy-->注: 組み込みスキーマ lschema_single_factor_deviceid を使用したくない場合は、要件に従ってスキーマに置き換えることができます。

-

ステップ 1 および 2 で設定したポリシーを、ステップ 3 で設定したポリシーラベルに関連付けます。

bind authentication policylabel post-epa-usergroup-check -policyName radius-auth -priority 100 -gotoPriorityExpression END bind authentication policylabel post-epa-usergroup-check -policyName ldap-auth -priority 110 -gotoPriorityExpression END <!--NeedCopy-->注: END は、そのレッグの認証メカニズムの終了を示します。

-

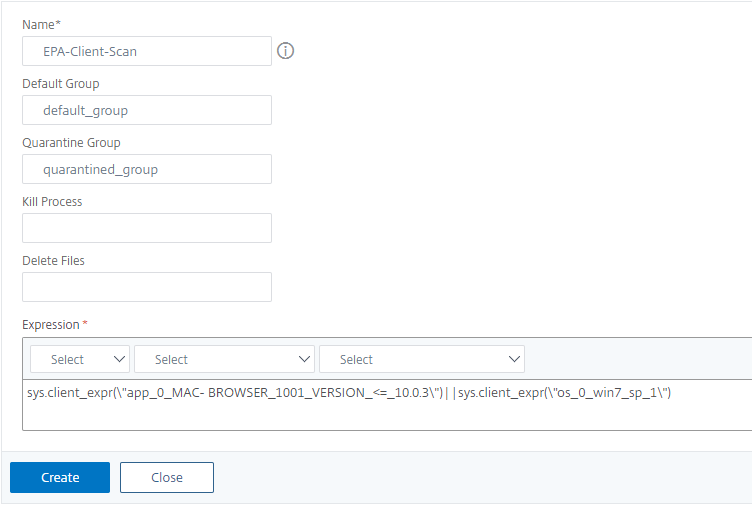

EPA スキャンを実行するアクションを作成し、EPA スキャンポリシーに関連付けます。

add authentication epaAction EPA-client-scan -csecexpr "sys.client_expr("app_0_MAC- BROWSER_1001_VERSION_<=_10.0.3")||sys.client_expr("os_0_win7_sp_1")" -defaultEPAGroup default_group -quarantineGroup quarantined_group <!--NeedCopy-->default_group と quarantined_group は、事前設定されたユーザグループです。ステップ 5 の式は、macOS ユーザのブラウザのバージョンが 10.0.3 未満であるかどうか、または Windows 7 ユーザに Service Pack 1 がインストールされているかどうかをスキャンします。

add authentication Policy EPA-check -rule true -action EPA-client-scan <!--NeedCopy--> -

EPA スキャンポリシーを認証、承認、および監査仮想サーバーに関連付けて、次の手順で、ポリシーラベル post-epa-usergroup-check を指します。これは、認証の次のステップを実行するためです。

bind authentication vserver MFA_AAA_vserver -policy EPA-check -priority 100 - nextFactor post-epa-usergroup-check -gotoPriorityExpression NEXT <!--NeedCopy-->

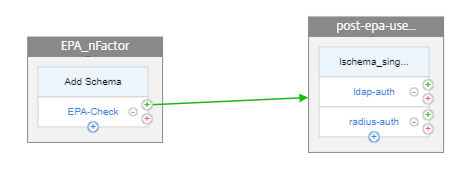

nFactor ビジュアライザーを使用した構成

-

[ **セキュリティ] > [AAA アプリケーショントラフィック] > [nFactor ビジュアライザー] > [nFactor フロー] に移動し、[追加] をクリックします 。**

-

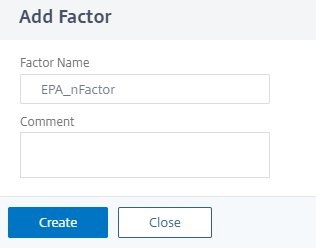

+ をクリックして nFactor フローを追加します。

-

係数を追加します。入力する名前は nFactor フローの名前です。

注: 最初の要素にはスキーマは必要ありません。

-

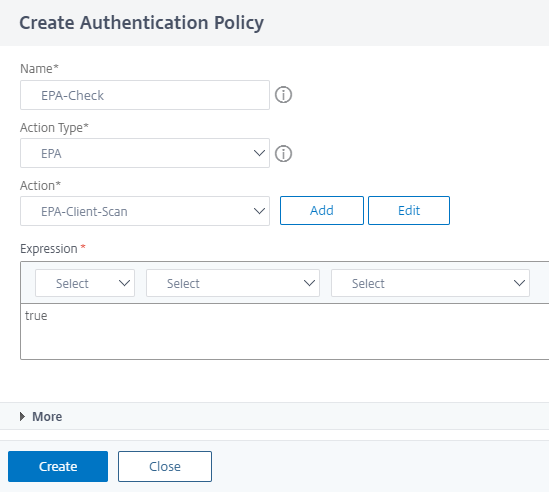

[ ポリシーの追加 ]、[ 追加 ] の順にクリックして、EPA チェック用の認証ポリシーを作成します。

-

[ Action ] フィールドで、[ Add ] をクリックして EPA アクションを追加します。

EPA の詳細については、「 高度なエンドポイント分析スキャンの構成」を参照してください。

-

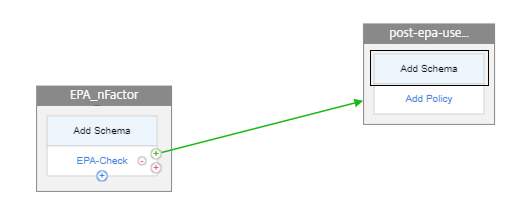

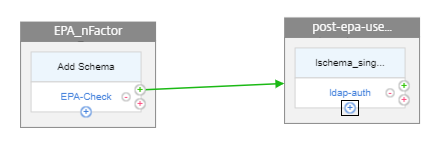

EPA_nFactor ブロックの緑色の + 記号をクリックして、EPA ユーザーグループチェック後の次の要素を追加します。

-

[ スキーマの追加 ] をクリックして、2 番目の要素のスキーマを追加します。スキーマ lschema_single_factor_deviceid を選択します。

-

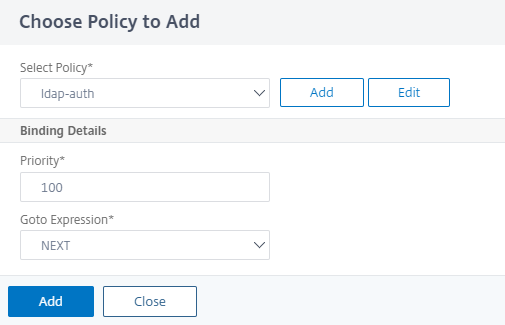

[ ポリシーの追加 ] をクリックして、LDAP 認証のポリシーを選択します。

LDAP のポリシーでは、ユーザが隔離されたグループに属しているかどうかがチェックされます。LDAP 認証の作成の詳細については、「LDAP 認証の設定」を参照してください。

-

epa_nFactor ブロックの青い + 記号をクリックして、2 番目の認証を追加します。

-

[Add] をクリックして、RADIUS 認証のポリシーを選択します。RADIUS 認証の作成の詳細については、「RADIUS 認証の設定」を参照してください。

![RADIUS 認証のポリシーを選択するには、[追加] をクリックします。](/en-us/citrix-adc/media/configure-preauth-epa-scan-as-factor-in-nfactor15-citrix.jpeg)

LDAP のポリシーは、ユーザーがデフォルトグループに属しているかどうかをチェックします。

-

[完了] をクリックします。

-

nFactor フローが完了したら、このフローを認証、承認、および監査仮想サーバーにバインドします。[ 認証サーバにバインド ] をクリックし、[ 作成] をクリックします。

nFactor フローのバインドを解除する

-

nFactor フローを選択し、「 バインディングを表示」をクリックします。

-

認証仮想サーバーを選択し、[ バインド解除] をクリックします。