This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

HTML SQL インジェクション攻撃を処理するための緩和ルールと拒否ルール

着信トラフィックがある場合、違反検出ロジックはトラフィック違反をチェックします。HTML SQL インジェクション攻撃が検出されない場合、トラフィックは通過できます。ただし、違反が検出された場合、緩和ルール(許可)と拒否ルールによって、違反の処理方法が定義されます。セキュリティチェックが許可モード(デフォルトモード)で設定されている場合、ユーザが緩和ルールまたは許可ルールを明示的に設定していない限り、検出された違反はブロックされます。

許可モードに加えて、セキュリティチェックを拒否モードで構成し、違反の処理に拒否ルールを使用することもできます。このモードでセキュリティチェックが設定されている場合、ユーザーが明示的に拒否ルールを設定している場合、検出された違反はブロックされます。拒否ルールが構成されていない場合は、ユーザー設定アクションが適用されます。

注:

デフォルトでは、URL は正規表現です。

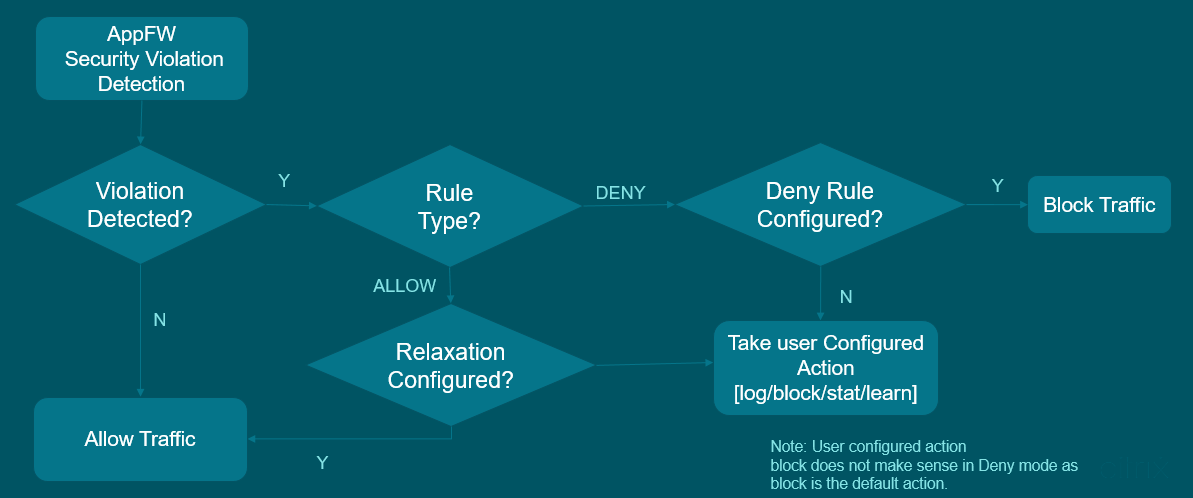

次の図は、動作モードの動作を許可および拒否する方法を説明しています。

- 違反が検出されると、緩和ルール(許可)および拒否ルールによって、違反の処理方法が定義されます。

- セキュリティチェックが拒否モードに設定されている場合(許可モードに設定されている場合は、ステップ 5 に進みます)、拒否ルールを明示的に設定していない限り、違反はブロックされます。

- 違反が拒否ルールと一致する場合、アプライアンスはトラフィックをブロックします。

- トラフィック違反がルールと一致しない場合、アプライアンスはユーザー定義アクション(ブロック、リセット、またはドロップ)を適用します。

- セキュリティチェックが許可モードで構成されている場合、Web App Firewall モジュールは、許可ルールが構成されているかどうかを確認します。

- 違反が許可ルールと一致する場合、アプライアンスはトラフィックをバイパスすることを許可し、それ以外の場合はブロックされます。

CLI を使用してセキュリティチェックイン、緩和、強制モードを設定する

コマンドプロンプトで入力します。

set appfw profile <name> –SQLInjectionAction [block stats learn] – SQLInjectionRuleType [ALLOW DENY]

<!--NeedCopy-->

例:

set appfw profile prof1 sqlInjectionAction block -sqlInjectionRuleType ALLOW DENY

GUI を使用してセキュリティチェックイン、緩和、強制モードを設定する

- [ **セキュリティ] > [NetScaler Web App Firewall とプロファイル] に移動します。**

- [ プロファイル] ページでプロファイルを選択し 、[ 編集] をクリックします。

- NetScaler Web App Firewallプロファイルページで 、「 詳細設定 」セクションに移動し、「 セキュリティチェック」をクリックします。

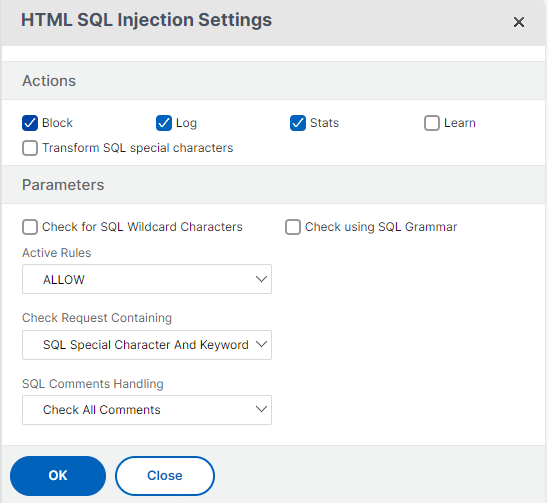

- 「 セキュリティチェック 」セクションで、「 HTML SQL インジェクション設定 」を選択し、「 アクション設定」をクリックします。

- HTML コマンドインジェクション設定ページで 、HTML コマンドインジェクションのセキュリティチェックの一部として実行するアクションを選択し、パラメータを更新します。

- [OK] をクリックします。

CLIを使用して緩和ルールと適用ルールをWebアプリケーションファイアウォールプロファイルにバインドする

コマンドプロンプトで入力します。

bind appfw profile <name> -SQLInjection <string> <formActionURL>

<!--NeedCopy-->

例:

bind appfw profile p1 -SQLInjection field_f1 "/login.php" –RuleType ALLOW

bind appfw profile p2 -SQLInjection field_f1 "/login.php" –RuleType ALLOW

GUI を使用して Web アプリケーションファイアウォールプロファイルに緩和ルールと適用ルールをバインドします

- [ **セキュリティ] > [NetScaler Web App Firewall とプロファイル] に移動します。**

- [ プロファイル] ページでプロファイルを選択し 、[ 編集] をクリックします。

- NetScaler Web App Firewall プロファイルページで 、「 詳細設定 」セクションに移動し、「 緩和ルール」をクリックします。

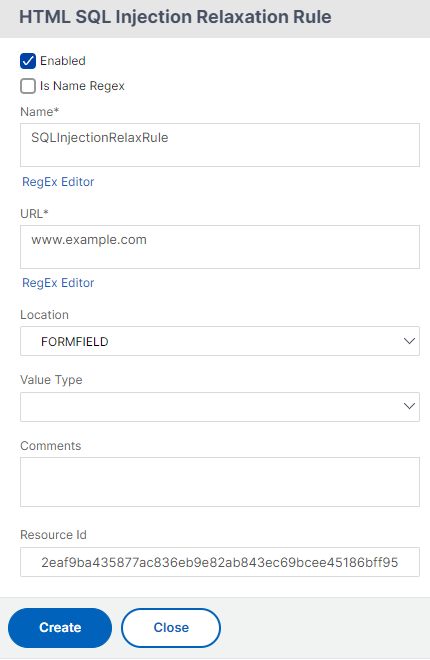

- 「 緩和ルール 」セクションで、「 HTML SQL インジェクション設定 」を選択し、「 編集」をクリックします。

- 「 HTML SQL インジェクション緩和ルール 」ページで、「 追加」をクリックします。

- 必要な詳細を指定してください。

- [作成]をクリックします。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.