Palo Alto Networksの統合

Palo Alto Networksは、リモートネットワークを保護するためのクラウドベースのセキュリティインフラストラクチャを提供します。これにより、組織は地域的なクラウドベースのファイアウォールを設定して、SD-WANファブリックを保護することでセキュリティを提供します。

リモートネットワーク向けPrisma Accessサービスを使用すると、リモートネットワークロケーションをオンボーディングし、ユーザーにセキュリティを提供できます。これにより、各リモートロケーションでのデバイスの設定と管理の複雑さが解消されます。このサービスは、新しいリモートネットワークロケーションを簡単に追加し、これらのロケーションのユーザーが常に接続され、安全であることを保証する運用上の課題を最小限に抑える効率的な方法を提供します。また、Panoramaからポリシーを一元的に管理することで、リモートネットワークロケーション向けの一貫性のある合理化されたセキュリティを実現します。

リモートネットワークロケーションをPrisma Accessサービスに接続するには、Palo Alto Networks次世代ファイアウォール、またはSD-WANを含むサードパーティのIPSec準拠デバイスを使用できます。これらのデバイスは、サービスへのIPsecトンネルを確立できます。

- リモートネットワーク向けPrisma Accessサービスの計画

- リモートネットワーク向けPrisma Accessサービスの設定

- 構成のインポートによるリモートネットワークのオンボーディング

Citrix SD-WAN™ソリューションは、すでにブランチからインターネットトラフィックをブレイクアウトする機能を提供していました。これは、各ブランチで高価なセキュリティスタックを導入することを回避しながら、より信頼性の高い低遅延のユーザーエクスペリエンスを提供するために不可欠です。Citrix SD-WANとPalo Alto Networksは、分散型エンタープライズに対し、ブランチのユーザーをクラウド内のアプリケーションに接続するための、より信頼性が高く安全な方法を提供します。

Citrix SD-WANアプライアンスは、最小限の構成でSD-WANアプライアンスのロケーションからIPsecトンネルを介してPalo Altoクラウドサービス (Prisma Accessサービス) ネットワークに接続できます。Citrix SD-WAN CenterでPalo Altoネットワークを構成できます。

リモートネットワーク向けPrisma Accessサービスを構成する前に、サービスを正常に有効にし、リモートネットワークロケーションのユーザーにポリシーを適用できるように、次の構成が準備されていることを確認してください。

- サービス接続— リモートネットワークロケーションが、ユーザーを認証したり、重要なネットワーク資産へのアクセスを有効にしたりするために、企業本社のインフラストラクチャへのアクセスを必要とする場合、本社とリモートネットワークロケーションが接続されるように、企業ネットワークへのアクセスを設定する必要があります。

リモートネットワークロケーションが自律的であり、他のロケーションのインフラストラクチャにアクセスする必要がない場合、サービス接続を設定する必要はありません (モバイルユーザーがアクセスを必要とする場合を除く)。

-

テンプレート— Prisma Accessサービスは、リモートネットワーク向けPrisma Accessサービス用にテンプレートスタック (Remote_Network_Template_Stack) とトップレベルテンプレート (Remote_Network_Template) を自動的に作成します。リモートネットワーク向けPrisma Accessサービスを構成するには、トップレベルテンプレートをゼロから構成するか、すでにオンプレミスでPalo Alto Networksファイアウォールを実行している場合は、既存の構成を活用します。

テンプレートには、リモートネットワークロケーションとリモートネットワーク向けPrisma Accessサービスの間でプロトコルネゴシエーションを行うためのIPsecトンネルとインターネット鍵交換 (IKE) 構成を確立するための設定、セキュリティポリシーで参照できるゾーン、およびリモートネットワーク向けPrisma AccessサービスからLogging Serviceにログを転送できるようにするためのログ転送プロファイルが必要です。

-

親デバイスグループ— リモートネットワーク向けPrisma Accessサービスでは、セキュリティポリシー、セキュリティプロファイル、およびその他のポリシーオブジェクト (アプリケーショングループとオブジェクト、アドレスグループなど) を含む親デバイスグループ、ならびに認証ポリシーを指定する必要があります。これにより、リモートネットワーク向けPrisma Accessサービスは、IPsecトンネルを介してリモートネットワーク向けPrisma Accessサービスにルーティングされるトラフィックに対して一貫してポリシーを適用できます。リモートネットワークロケーションのユーザーを保護するには、Panoramaでポリシールールとオブジェクトを定義するか、既存のデバイスグループを使用する必要があります。

注記:

ゾーンを参照する既存のデバイスグループを使用する場合は、ゾーンを定義する対応するテンプレートをRemote_Network_Template_Stackに追加してください。

これにより、リモートネットワーク向けPrisma Accessサービスを構成するときにゾーンマッピングを完了できます。

-

IPサブネット— Prisma Accessサービスがリモートネットワークにトラフィックをルーティングできるようにするには、Prisma Accessサービスを使用して保護したいサブネットワークのルーティング情報を提供する必要があります。リモートネットワークロケーションの各サブネットワークへのスタティックルートを定義するか、サービス接続ロケーションとPrisma Accessサービスの間でBGPを構成するか、または両方の方法を組み合わせることができます。

スタティックルートとBGPの両方を構成した場合、スタティックルートが優先されます。リモートネットワークロケーションに少数のサブネットワークしかない場合、スタティックルートを使用すると便利かもしれませんが、重複するサブネットを持つ多数のリモートネットワークがある大規模な展開では、BGPを使用すると、より簡単にスケールできます。

SD-WAN CenterでのPalo Altoネットワーク

次の前提条件が満たされていることを確認してください。

- PRISMA ACCESSサービスからPanorama IPアドレスを取得

- PRISMA ACCESSサービスで使用されるユーザー名とパスワードを取得

- SD-WANアプライアンスGUIでIPsecトンネルを構成

- サイトが、Citrix-IKE-Crypto-Default/Citrix-IPSec-Crypto-Default以外のike/ipsecプロファイルで別のサイトがすでに構成されているリージョンにオンボーディングされていないことを確認

- SD-WAN Centerによって構成が更新されるときに、Prisma Access構成が手動で変更されないことを確認

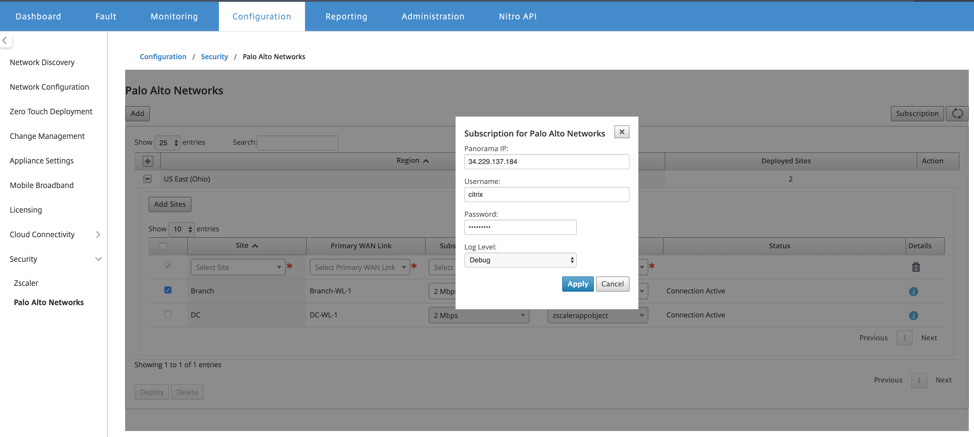

Citrix SD-WAN Center GUIで、Palo Altoサブスクリプション情報を提供します。

- Panorama IPアドレスを構成。このIPアドレスはPalo Alto (PRISMA ACCESSサービス) から取得できます。

- PRISMA ACCESSサービスで使用されるユーザー名とパスワードを構成。

サイトの追加と展開

-

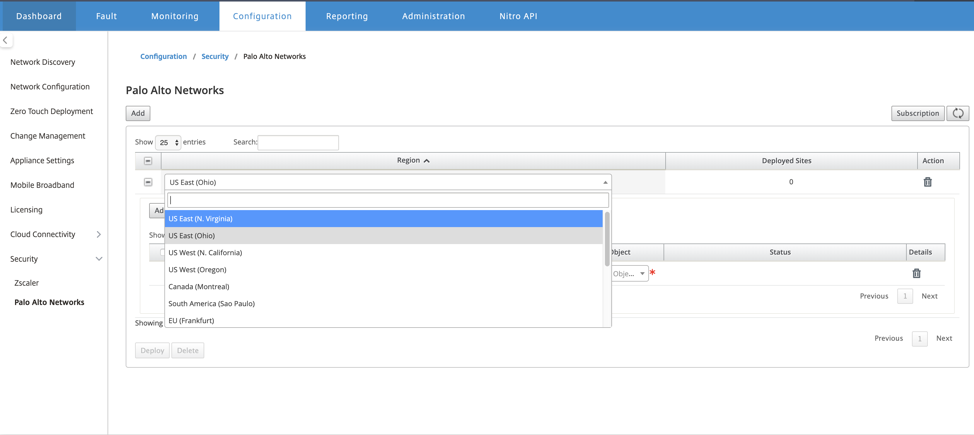

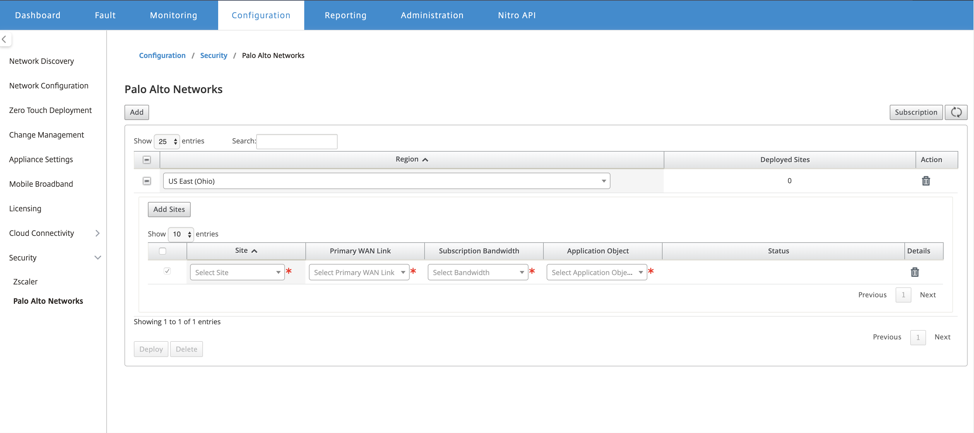

サイトを展開するには、PRISMA ACCESSネットワークリージョンと、Prisma Accessリージョン用に構成するSD-WANサイトを選択し、次にトラフィック選択のためにサイトのWANリンク、帯域幅、およびアプリケーションオブジェクトを選択します。

注記:

選択された帯域幅が利用可能な帯域幅範囲を超えると、トラフィックフローに影響が出ます。

アプリケーションオブジェクト選択の下にある [すべてのトラフィック] オプションを選択することで、すべてのインターネットバウンドトラフィックをPRISMA ACCESSサービスにリダイレクトすることを選択できます。

-

必要に応じて、さらにSD-WANブランチサイトを追加し続けることができます。

-

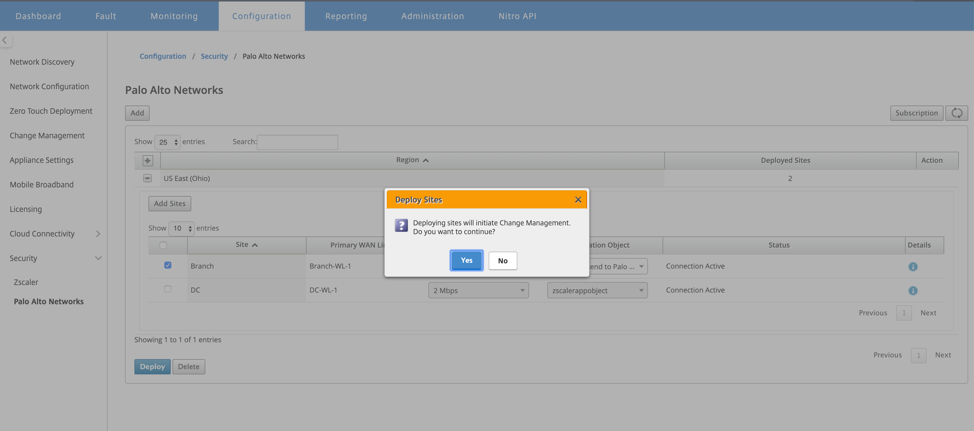

[展開] をクリックします。変更管理プロセスが開始されます。続行するには [はい] をクリックします。

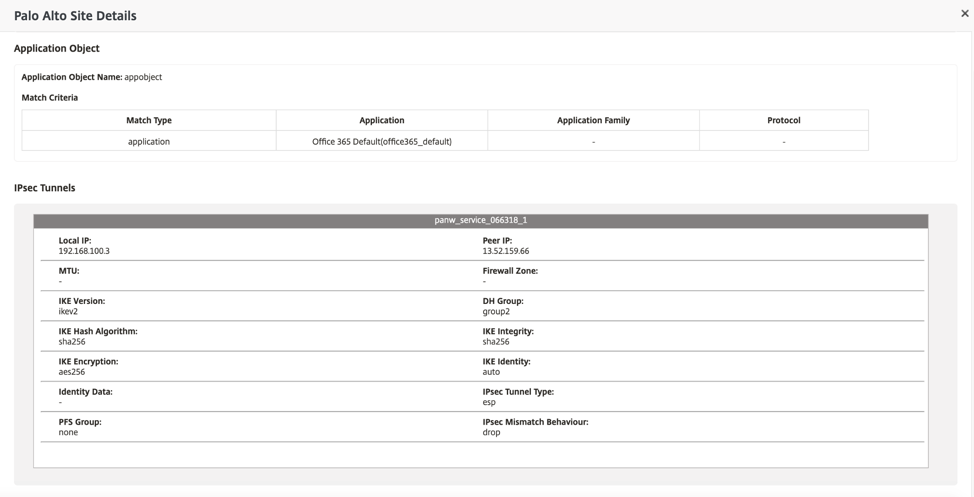

展開後、トンネルを確立するために使用されるIPsecトンネル構成は次のとおりです。

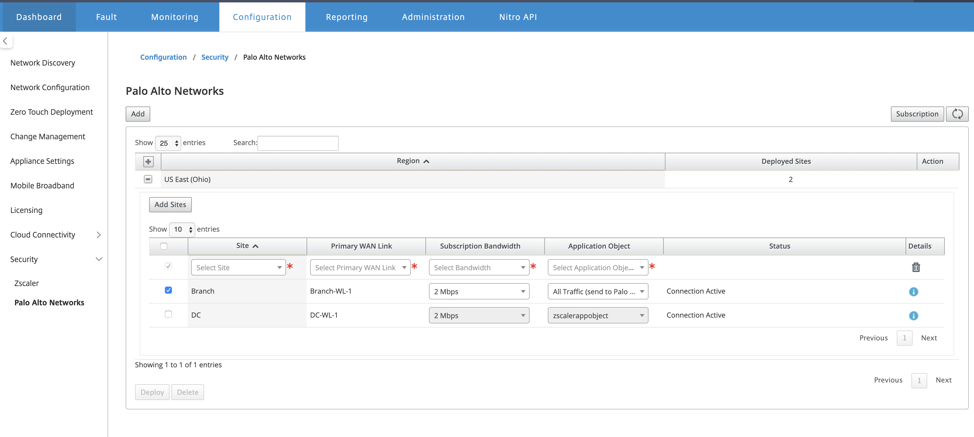

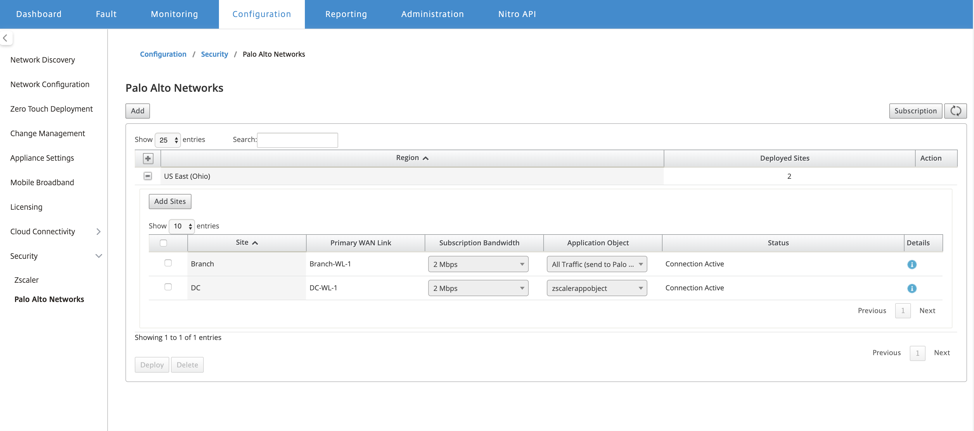

ランディングページには、構成され、異なるSD-WANリージョンにグループ化されたすべてのサイトのリストが表示されます。

エンドツーエンドのトラフィック接続の検証:

- ブランチのLANサブネットからインターネットリソースにアクセスします。

- トラフィックがCitrix SD-WAN IPsecトンネルを介してPalo Alto Prisma Accessに流れることを確認します。

- [監視] タブでPalo Altoセキュリティポリシーがトラフィックに適用されていることを確認します。

- インターネットからブランチ内のホストへの応答が届くことを確認します。