Edgeセキュリティ

Citrix SD-WAN Edgeセキュリティ機能により、Citrix SD-WAN ブランチアプライアンスでの高度なセキュリティが可能になります。SD-WANとともに、さまざまなセキュリティ機能のための単一の管理およびレポートペインを提供することにより、インターネット脅威から支店ネットワークを保護するための情報セキュリティ管理を簡素化します。ルーティング、SD-WAN、セキュリティ機能を単一のアプライアンスに統合することにより、複数の支店ソリューションが不要になり、ネットワークの複雑さとコストを削減できます。Edgeセキュリティスタックには、次のセキュリティ機能が含まれています。

- Webフィルタリング

- マルウェア対策

- 侵入防止

Edgeセキュリティ機能は、Citrix SD-WAN Advanced Editionアプライアンスで利用できます。エディションについて詳しくは、「 Citrix SD-WANプラットフォームエディション 」および「 Citrix SD-WANプラットフォームソフトウェアサポート」を参照してください。サポートされているアプライアンスの詳細については、 Citrix SD-WANデータシートを参照してください。

注

Citrix SD-WAN Advanced Editionは、Citrix SD-WAN 1100 アプライアンスでのみサポートされています。

Edgeセキュリティ機能はコンピューティングの影響を受けやすいため、Citrix では、次世代のファイアウォールソリューションがまだ導入されていないブランチサイトでのみAdvanced Editionアプライアンスを使用することを推奨しています。

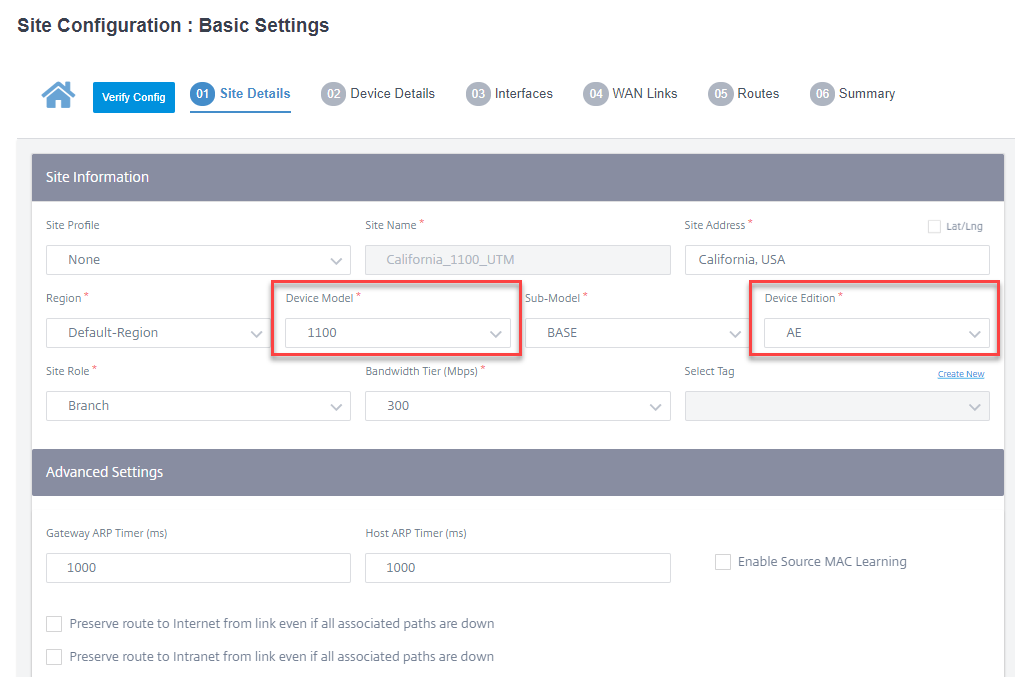

Edgeセキュリティ機能を使用してブランチサイトを構成する際には、Advanced Edition をサポートするデバイスモデルが選択され 、 デバイスエディションがAEであることを確認してください。サイトの追加と構成の詳細については、「 サイト構成」を参照してください。

Citrix SD-WAN Orchestrator サービスを使用すると、Edgeセキュリティ機能のセキュリティプロファイルを定義し、これらのセキュリティプロファイルをファイアウォールポリシーに関連付けることができます。ファイアウォールポリシーは、高度なセキュリティ機能を指定するセキュリティプロファイルパラメータを受け入れるように拡張されています。

注

セキュリティプロファイルの作成とEdgeセキュリティ機能の構成は、Citrix SD-WAN Orchestrator サービスを介してのみ実行できます。

セキュリティプロファイル

セキュリティプロファイルは、ファイアウォールポリシーで定義された特定のトラフィックセグメントに適用される特定のEdgeセキュリティオプションのセットです。意図は、セキュリティ上の脅威からトラフィックを保護することです。たとえば、ネットワークのセグメントごとに異なるレベルのセキュリティとアクセス権を持つセキュリティプロファイルを定義できます。各セキュリティプロファイルに対して、Web フィルタリング、マルウェア対策、および侵入防止の設定を有効にして構成できます。

その後、セキュリティプロファイルがファイアウォールポリシーに関連付けられ、検査されるトラフィックの基準が設定されます。たとえば、組織では、従業員サブネットとゲストファイアウォールゾーンに対して異なるセキュリティプロファイルを作成できます。その後、従業員トラフィックとゲストトラフィックに一致する適切なファイアウォールポリシーにセキュリティプロファイルを割り当てることができます。

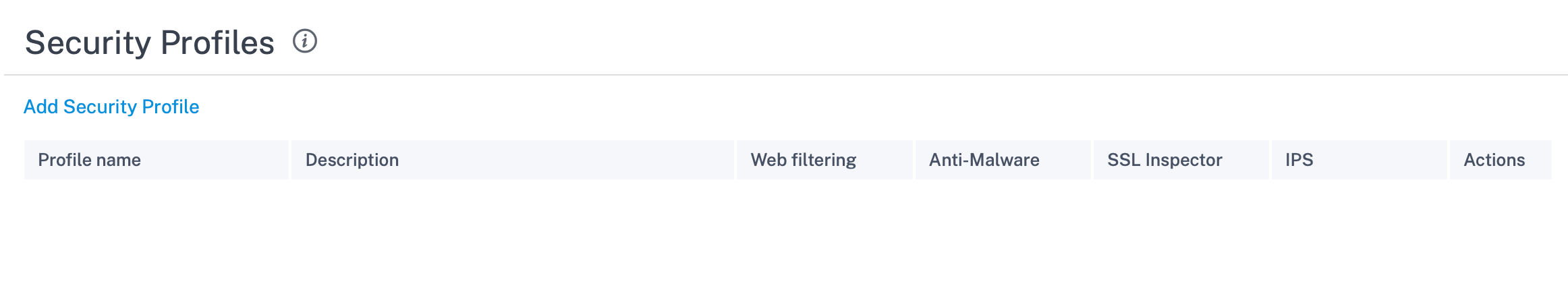

セキュリティプロファイルを作成するには、ネットワークレベルで [ 構成 ] > [セキュリティ] > [ **セキュリティプロファイル** ] に移動し、[ 新しいセキュリティプロファイル] をクリックします。

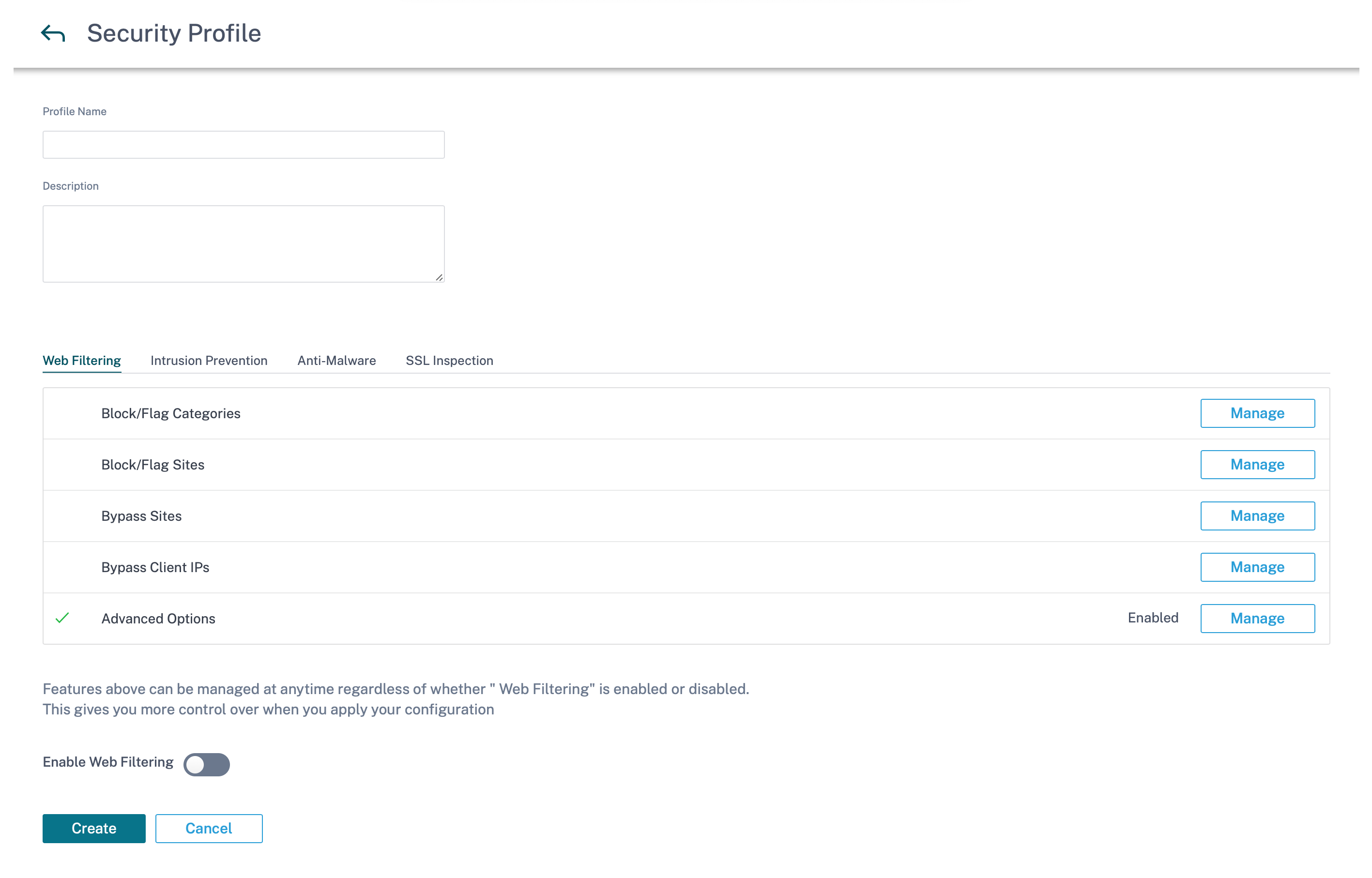

セキュリティプロファイルの名前と説明を入力します。必要に応じて、Web フィルタリング、マルウェア対策、および侵入防止の設定を有効にして構成します。

Webフィルタリング

Webフィルタリングを使用すると、約320億のURLと7億5000万のドメインを含む分類データベースを使用して、ネットワークユーザーがアクセスするウェブサイトをフィルタリングできます。不適切なサイト、スパイウェア、フィッシング、ファーミング、Web サイトのリダイレクト、およびその他のインターネットの脅威への暴露を防ぐことができます。また、インターネットポリシーを適用し、ソーシャルメディアへのアクセス、ピアツーピアコミュニケーション、ギャンブル、および企業のポリシーによって頻繁に許可されていない他のサイトへのアクセスを防止することができます。Web フィルタは、ネットワーク上のインターネットトラフィックを監視し、Web アクティビティを記録し、不適切なコンテンツにフラグを付けたり、ブロックしたりすることによってフィルタリングします。

Web サイトにアクセスして Web フィルタリングを有効にすると、URL は分類のためにクラウドデータベースに送信されます。

注

有効な DNS サーバーを設定し、SD-WAN 管理インターフェイスを介して HTTPS インターネットアクセスを有効にします。これにより、Web フィルタリングが機能するように、クラウドデータベースにアクセスできるようになります。

その後、分類結果は SD-WAN アプライアンスにキャッシュされ、今後の要求の処理速度を向上させます。その結果は、読み込み時間を増やすことなく、ウェブサイトにフラグを付けたり、ブロックしたり、許可したりするために使用されます。ルールを追加して、未分類または誤って分類されたサイトをブロックまたはバイパスしたり、例外を構成したりできます。また、特定のユーザ IP またはサブネットの Web フィルタリングをバイパスすることもできます。

ブロック/フラグカテゴリ

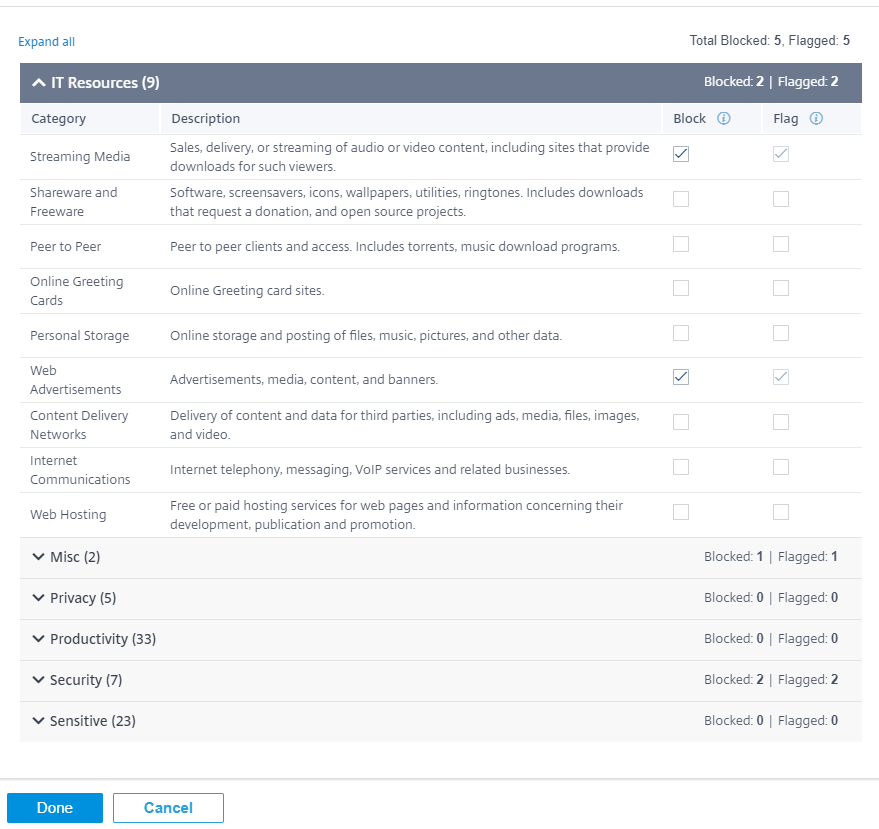

さまざまなカテゴリのウェブサイトにフラグを付けたり、ブロックしたりできます。Web フィルタリングは、URL を 6 つのカテゴリグループ (IT リソース、その他、プライバシー、生産性、セキュリティ、機密性) に分類します。これらのグループにはそれぞれ異なる URL カテゴリがあります。ブロックオプションを選択すると、暗黙的にウェブサイトにもフラグが付けられます。ブロックされているカテゴリの Web サイトにアクセスしようとすると、違反のフラグが付けられ、その Web サイトはブロックされます。フラグが設定されたカテゴリでは Web サイトにアクセスできますが、イベントには違反のフラグが付けられます。セキュリティログまたはレポートで詳細を表示できます。

サイトをブロック/フラグする

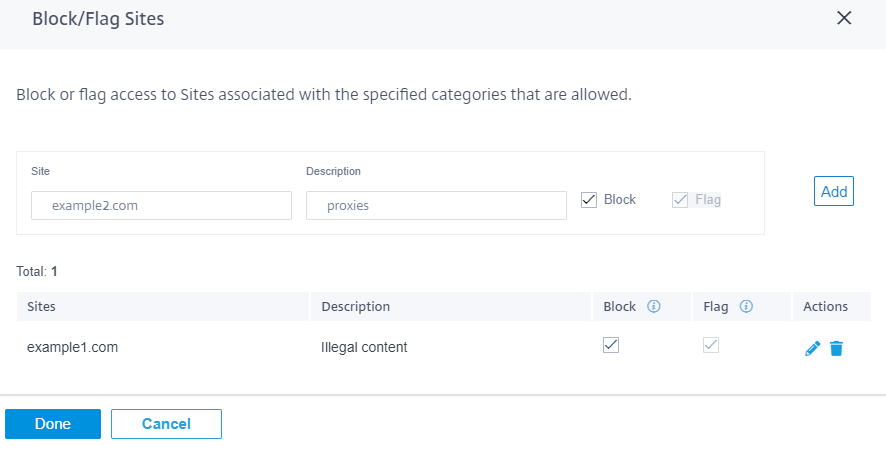

[カテゴリ] セクションの設定で許可されている特定のサイトをブロックまたはフラグするルールを追加できます。また、未分類または誤分類されたサイトをブロック/フラグ付けすることもできます。ドメイン名を入力し、説明を入力して [ ブロック ] または [ フラグ] を選択します。 ブロック/フラグサイトリスト内の URL の決定は、サイトカテゴリに基づく決定よりも優先されます 。

注

- 追加できるのは完全修飾ドメイン名 (FQDN) のみです (例: somedomain.com)。 somedomain.com/path/to/fileなど、URL パスを追加することはできません。

- ブロック/フラグサイトに追加されたドメインには、そのサブドメインも含まれます。たとえば、 domain.comを追加すると 、 subdomain1.domain.com、subdomain2.domain.com、およびsubdomainlevel2.subdomainlevel1.domain.comがブロック/フラグ付けされます。

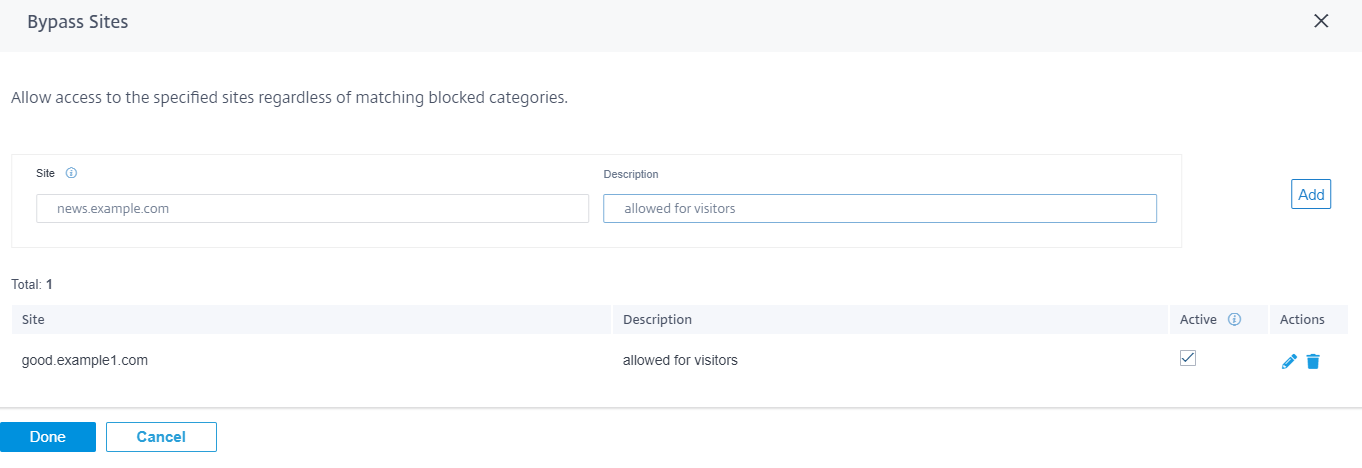

URL をバイパスする

ブロックされたカテゴリ内の特定のサイトを許可するルールを追加できます。 カテゴリや個々の URL でブロックされている場合でも、バイパスURLリストに追加されたドメインはすべて許可されます 。ドメイン名を入力し、説明を入力します。URL を許可するには、「 アクティブ 」を選択します。

注

- 追加できるのは完全修飾ドメイン名 (FQDN) のみです (例: somedomain.com)。 somedomain.com/path/to/fileなど、URL パスを追加することはできません。

- URL をバイパスするために追加されたドメインには、そのサブドメインも含まれます。たとえば、 ドメイン.comを追加すると 、 サブドメイン1.domain.com、subdomain2.domain.com*、 *およびサブドメインレベル2.subdomainlevel1.domain.comはバイパスされます。

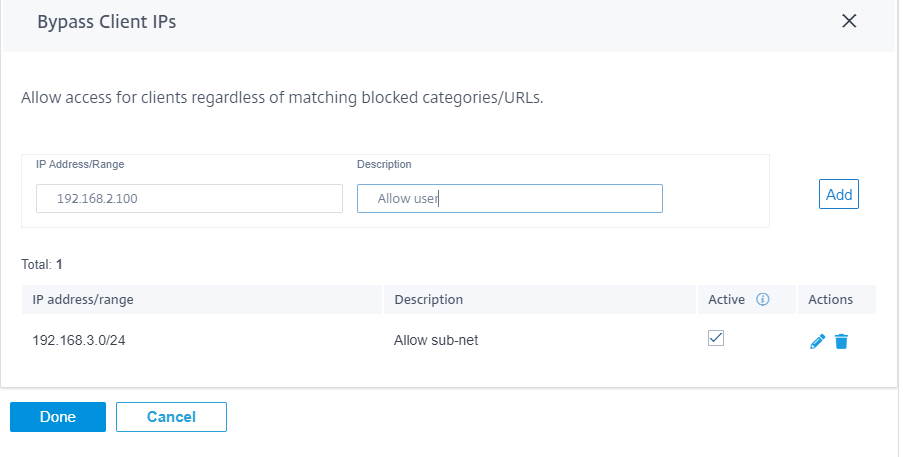

クライアント IP をバイパスする

特定の IP アドレスまたはサブネットの Web フィルタリングをバイパスするルールを追加できます。IP アドレスまたはサブネット CIDR 表記と、わかりやすい説明を指定できます。Web フィルターでは、ブロックされたカテゴリまたはサイトに関係なく、トラフィックはブロックされません。これらの IP アドレスからのトラフィックを許可するには、「 アクティブ 」を選択します。

注

DHCP IP は変更できるため、この機能はスタティック IP またはサブネットを持つクライアントに対してのみ使用してください。

詳細オプション

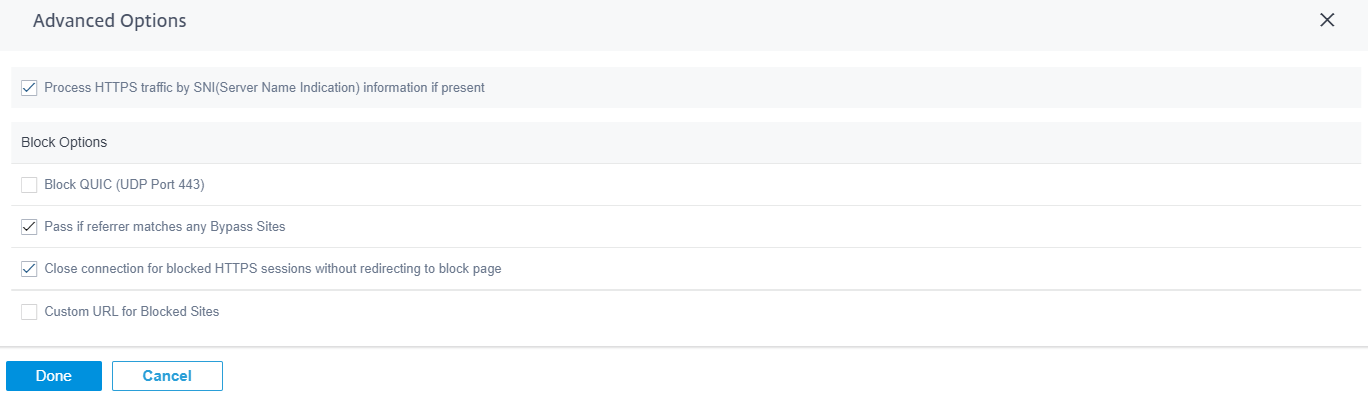

SNI による HTTPS トラフィックの処理(サーバ名の表示)

SNI は、トランスポート層セキュリティ (TLS) プロトコルの拡張機能です。このプロトコルによって、クライアントは、セキュリティで保護された接続ハンドシェイクプロセスの開始時にユーザーが接続しようとしている Web サイトの名前を示します。これにより、サーバは適切な証明書を提供するだけでなく、エンドツーエンド通信が暗号化されている場合でも、SD-WANアプライアンスがターゲット Web サイトを識別し、その URL カテゴリを決定できます。このオプションが有効の場合、HTTPS データストリーム内の SNI を使用して HTTPS トラフィックが分類されます(存在する場合)。

注:

「 SNI による HTTPS トラフィックの処理 」オプションはデフォルトで有効になっています。

ブロックオプション

-

ブロックQUIC(UDPポート443):ファイアウォールは、UDPポート443上のすべての送信通信をブロックします。これは通常、QUICプロトコルに使用され、Webフィルタリングモジュールでは処理できません。QUIC をブロックすると、ブラウザが TCP ベースの HTTP (S) 通信にフォールバックします。

-

リファラーがいずれかのバイパスサイトと一致する場合は合格: 外部コンテンツを含むページがバイパスURLを介して許可されている場合、他のブロックポリシーに関係なく外部コンテンツが渡されます。

注

このオプションでは外部 Web サイトにアクセスできますが、セキュリティ上のリスクにさらされます。HTTP ヘッダーの referrer オプションは、ブラウザーのアドオンやプラグインによって上書きできます。Citrixは、このオプションを慎重に使用することをお勧めします。

-

ブロックページにリダイレクトせずにブロックされた HTTPS セッションの接続を閉じる: SD-WAN アプライアンスは、URL がブロックされた場合に備えて、カスタムブロックページへの HTTP リダイレクトを発行します。ただし、HTTPS セッションでこのリダイレクトを実行することはできません。その結果、中間者(MITM)セッションが終了し、無効な証明書ブラウザの警告ページが表示されます。このオプションでは、ターゲットの Web サイトへの潜在的な攻撃に関する誤った警告を防ぐために、代わりに HTTPS セッションが終了します。

注:

このオプションはデフォルトで有効になっています。

-

ブロック用のカスタムURL: Web フィルターによってユーザーがウェブサイトへのアクセスを拒否された場合に、 ユーザーをリダイレクトする外部サーバーロケーションを設定します。カスタム URL が設定されている場合、受信側のシステムがコンテンツをカスタマイズできるように、次のクエリ文字列変数が渡されます。

-

reason: ユーザーがアクセスを拒否された理由。これは Web ベース+電子メールのカテゴリ名で、より長いカテゴリの説明です。たとえば、 カテゴリが原因でサイトがブロックされた場合に備えて、サイト+オファリング+ウェブ+ベース+メール+と+メール+クライアント (「スペース」の文字は「+」に置き換えられます)。それ以外の場合、「URLをブロックする」ためにブロックされた場合、それは空です。

-

appname: 拒否 (Web フィルタリング) を行うアプリケーション。

-

appid: アプリケーション識別子。ウェブフィルタリング用の内部識別子。無視してもかまいません)。

-

host: エンドユーザーがアクセスを拒否されたURLのドメイン名。

-

ClientAddress: アクセスを拒否されたエンドユーザーのIPアドレス。

-

url: アクセスが拒否されたリクエストされたURL。

-

注

拒否を処理するために独自の Web ページを使用しない場合、組み込み拒否は、ルーティング不能な IP アドレスへのリダイレクトを発行します。

Citrix SD-WAN Orchestrator サービスに関する詳細な Web フィルタリングレポートを表示できます。詳細については、「 レポート — Web フィルタリング」を参照してください。

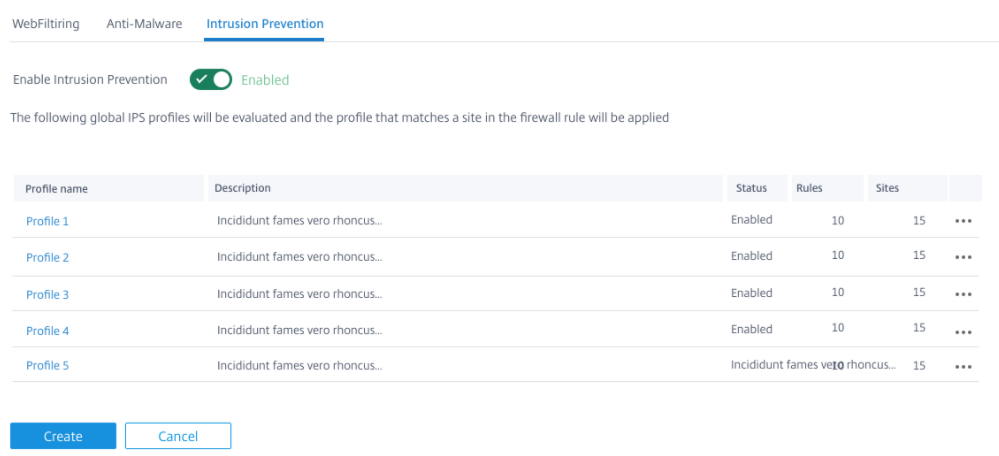

侵入防止

侵入防止は、ネットワーク内の悪意のあるアクティビティを検出して防止します。34,000を超えるシグニチャ検出とポートスキャン用のヒューリスティックシグニチャのデータベースが含まれており、疑わしい要求のほとんどを効果的に監視およびブロックできます。 セキュリティプロファイルを定義する際に侵入防止を有効または無効にできますが 、侵入防止ルールはすべてのセキュリティプロファイルで共通です。ルールは、[ 設定 ] > [ セキュリティ ] > [ 侵入防止] から作成および管理できます。詳細については、「 侵入防止」を参照してください。

注

侵入防止は、それぞれのファイアウォールポリシーによってキャプチャされたトラフィックを介して悪意のあるトラフィックのみを検出します。

Citrix SD-WAN Orchestrator サービスに関する詳細な侵入防止レポートを表示できます。詳細については、「 レポート — 侵入防止」を参照してください。

マルウェア対策

Edge Security アンチマルウェアは、ウイルス、トロイの木馬、その他のマルウェアをスキャンして根絶します。マルウェア対策では、ネットワークの HTTP、FTP、および SMTP トラフィックをスキャンし、既知のシグネチャとファイルパターンのデータベースに対して感染を調べることができます。感染が検出されない場合、トラフィックは受信者に送信されます。感染が検出されると、マルウェア対策は感染したファイルを削除または隔離し、ユーザーに通知します。

マルウェア対策は Bitdefender のエンジンを使用して、署名データベース、疑わしいパターンのヒューリスティック、動的エミュレーター分析の組み合わせを使用して、ダウンロードしたファイルをスキャンします。これらのテストのいずれかが失敗すると、ダウンロードファイルはブロックされます。

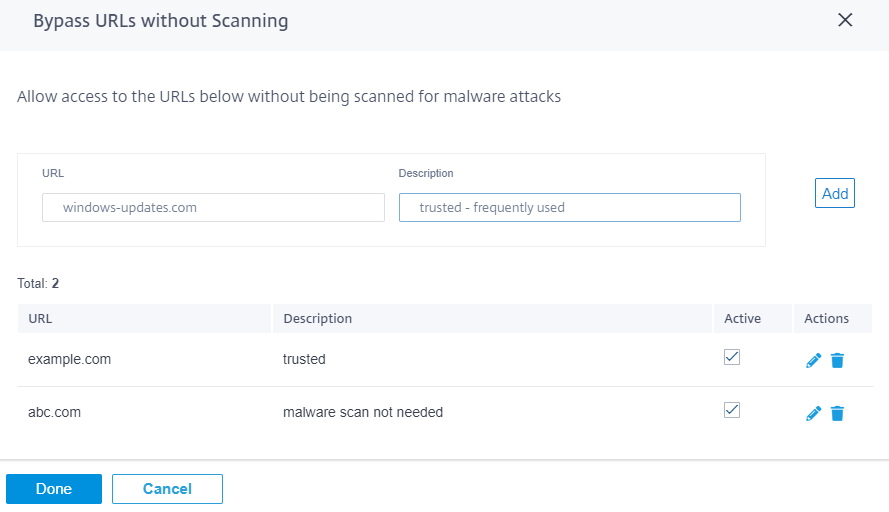

スキャンせずにURLをバイパスする

定期的な更新に使用される信頼された内部サイトまたは外部サイトのマルウェア対策スキャンをバイパスし、トラフィックを生成し、安全であると見なすことができます。信頼済みサイトがスキャンなしで通過できるようにすることで、これらのサイトのスキャンに費やすリソースを削減できます。

URL を入力し、簡単な説明を入力し、URL をバイパス URL リストに追加します。

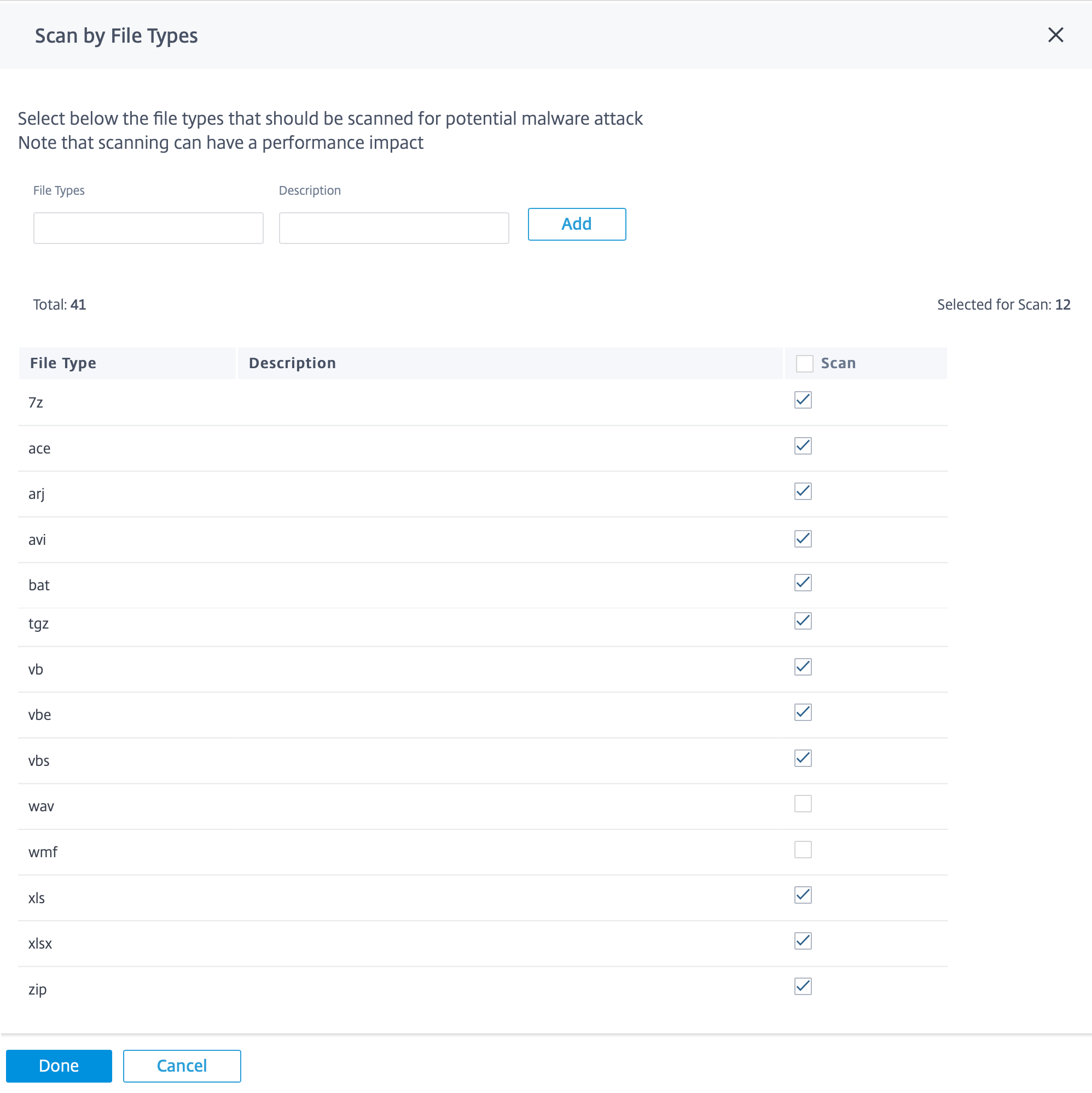

ファイルタイプでスキャン

マルウェア対策は、デフォルトでは HTTP トラフィックの 41 種類の拡張機能のスキャンをサポートしています。マルウェア対策スキャンには、署名、ヒューリスティック、エミュレーションによる詳細な分析が含まれ、コンピューティングに敏感なプロセスになります。マルウェア対策スキャンから特定のファイル名拡張子を除外するように選択できます。スキャンする必要のないファイルタイプをクリアします。

注

既定で選択されたファイルの種類は、マルウェア対策の有効性とシステムパフォーマンスのバランスを取ります。より多くのファイルタイプを有効にすると、Edge Securityの処理負荷が増加し、システム全体の容量が低下します。

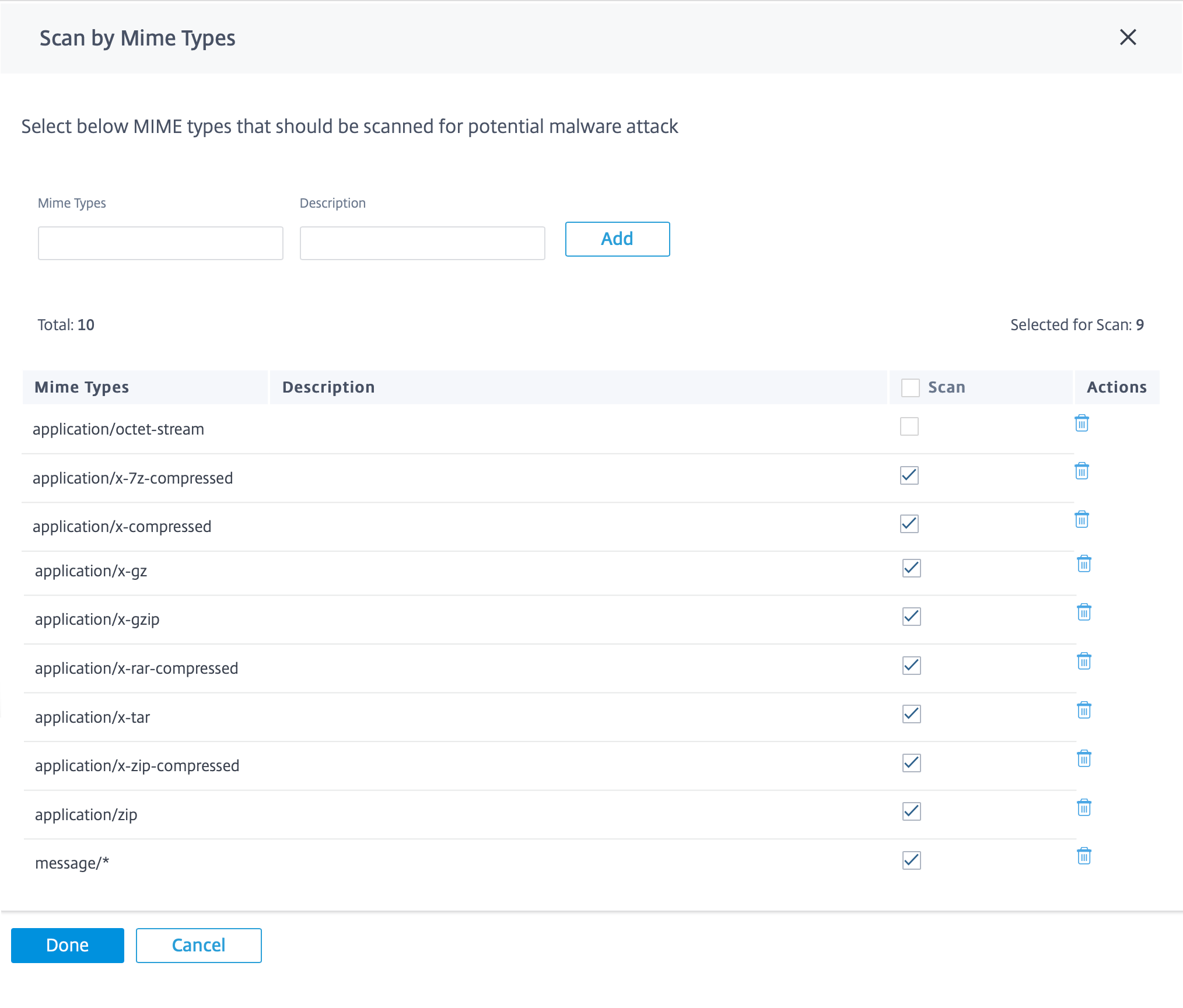

MIMEタイプでスキャン

多目的インターネットメール拡張 (MIME) タイプは、インターネットファイルの内容を性質と形式に基づいて記述するインターネット標準です。ファイルの種類と同様に、マルウェア対策スキャンから特定の MIME の種類を除外するように選択できます。クリアすることで、特定の MIME タイプをスキャンから除外することができます。

注:

既定で選択される MIME タイプは、マルウェア対策の有効性とシステム容量のバランスを取るように選択されます。より多くのファイルタイプを有効にすると、Edge Securityの処理負荷が増加し、システム全体の容量が低下します。

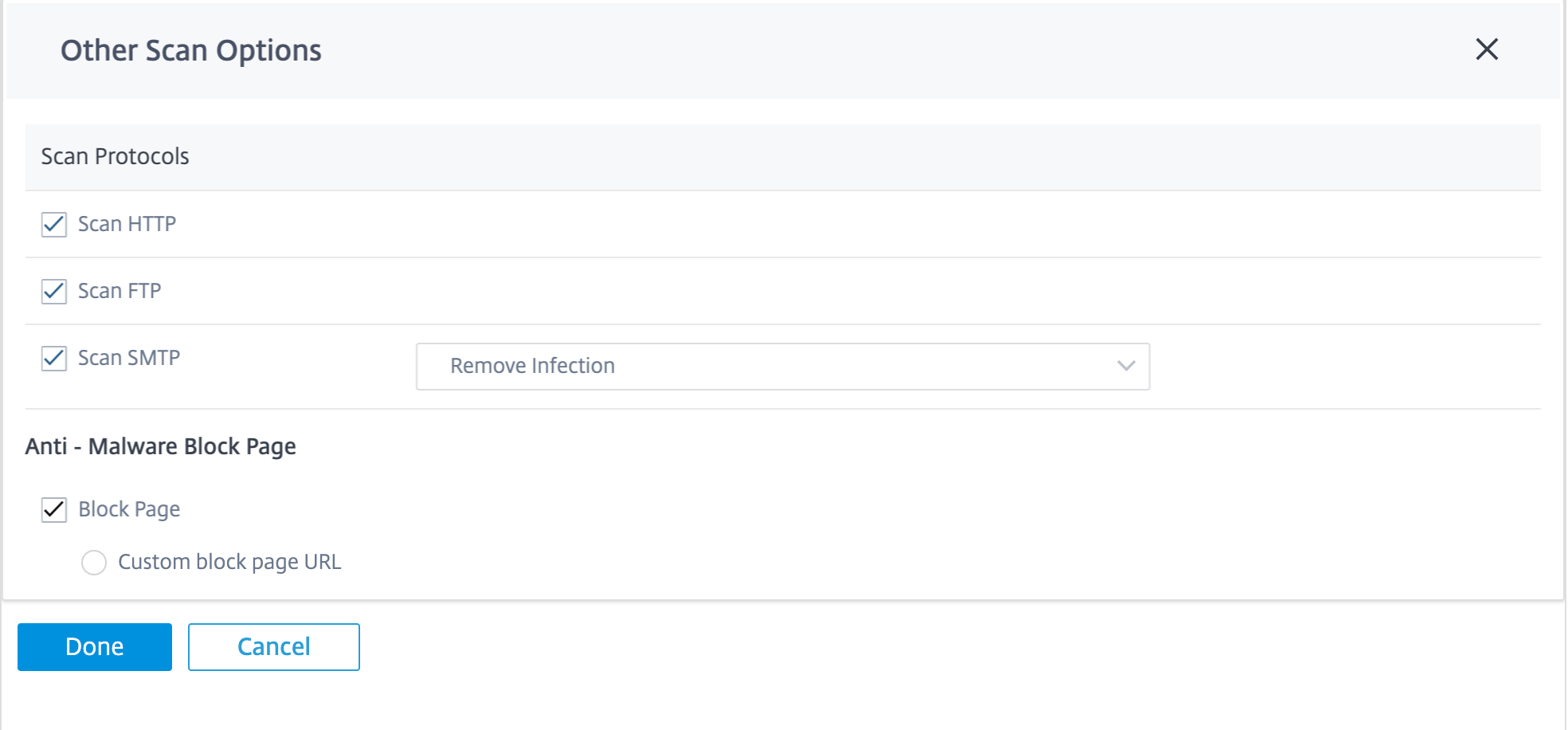

その他のスキャンオプション

次のインターネットプロトコルで、マルウェア対策スキャンを有効または無効にすることができます。

-

HTTP スキャン:HTTPトラフィックの不正プログラム対策スキャンを有効にします。

-

FTPスキャン:FTPダウンロード時の不正プログラム対策スキャンを有効にします。

-

SMTPをスキャン: SMTPメッセージ添付ファイルの不正プログラム対策スキャンを有効にし 、実行するアクションを選択します。

-

感染の削除:感染した添付ファイルが削除され、メールが受信者に配信されます。

-

Pass Message: 添付ファイルはそのままの状態でメールが受信者に配信されます。

注

**感染除去アクションとパスメッセージアクションでは** 、メールの件名の先頭に「[VIRUS]」が付きます。

-

ブロックメッセージ:メールはブロックされ、受信者には配信されません。

-

Citrix SD-WAN Orchestrator サービスに関する詳細なマルウェア対策スキャンレポートを表示できます。詳細については、「 レポート — 不正プログラム対策」を参照してください。

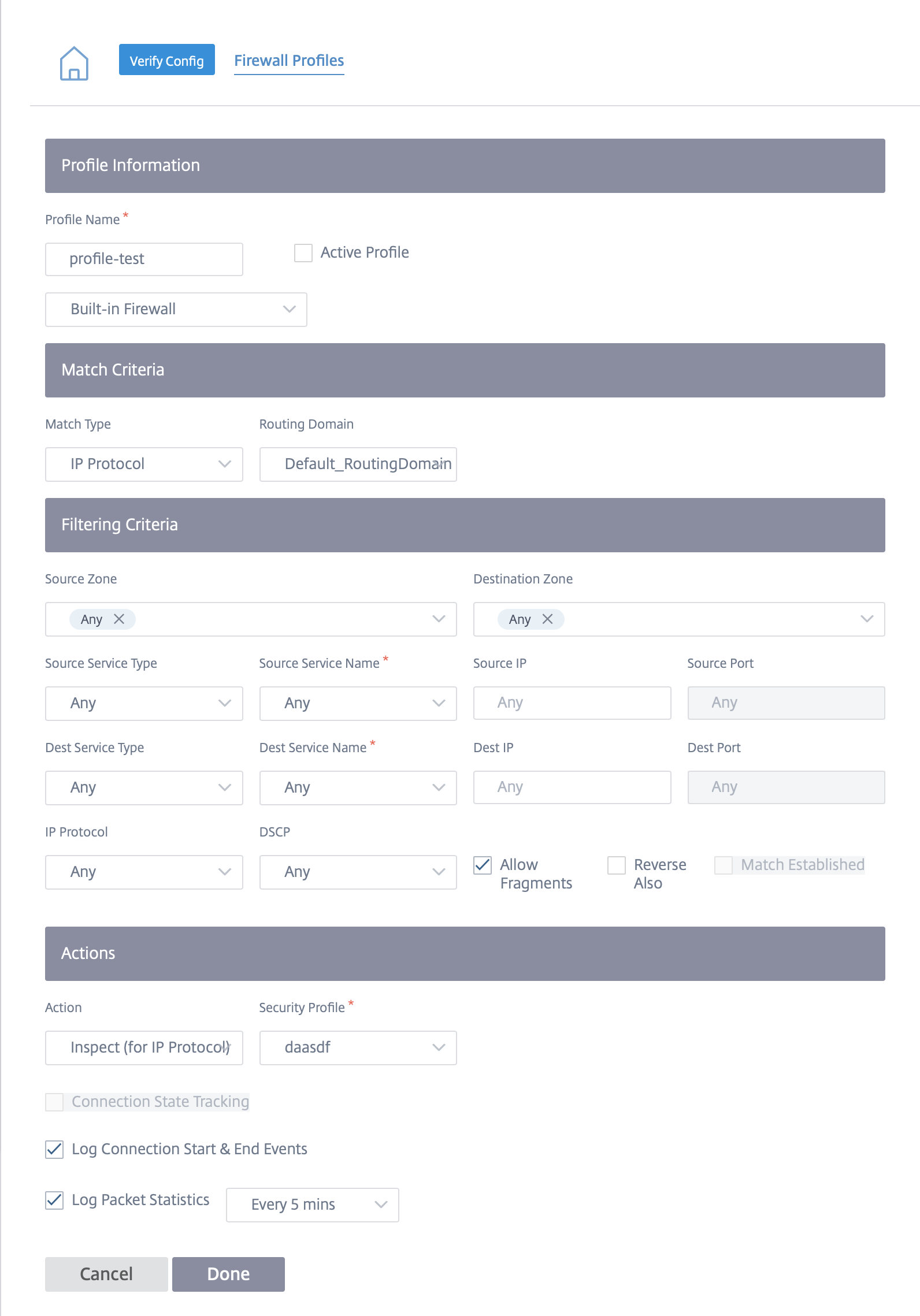

Edgeセキュリティファイアウォールポリシー

Edgeセキュリティ機能は、ファイアウォールポリシーを使用して起動されます。マッチタイプ IP プロトコル用のファイアウォールポリシーを定義し 、それにセキュリティプロファイルをマッピングできます。着信トラフィックがフィルタリング基準と一致すると、検査アクションがトリガーされ、選択したセキュリティプロファイルに従って設定されたセキュリティ機能が適用されます。

Citrix SD-WAN は、ファイアウォールポリシーを「最初の一致」方式で評価し、最初に一致するポリシーによってアクションが決定されます。ファイアウォールポリシーは、次の順序で構成する必要があります。

- 非検査アクションを使用した IP プロトコル、Office 365、および DNS アプリのファイアウォールポリシー

- Edge セキュリティファイアウォールポリシー (検査アクションを含む IP プロトコルファイアウォールポリシー)

- アプリケーションファイアウォールポリシー

ファイアウォールポリシーを設定して Edge セキュリティを有効にするには、[ 設定 ] > [ セキュリティ ] > [ ファイアウォールポリシー ] に移動し、[ 新しいルールの作成] をクリックします。

マッチタイプをIP プロトコルとして選択し、フィルタリング基準を設定します。詳細については、「 ファイアウォールポリシー」を参照してください。検査 (IP プロトコル用) アクションを選択し、セキュリティプロファイルを選択します。

注:

作成できるセキュリティプロファイルの数に制限はありませんが、1 つのサイトに割り当てることができる検査ファイアウォールポリシーは 32 までです。