ネットワークのトラブルシューティング

お客様は、すべてのネットワークアプライアンスのログを表示できるため、迅速なトラブルシューティングが可能になります。

監査ログ

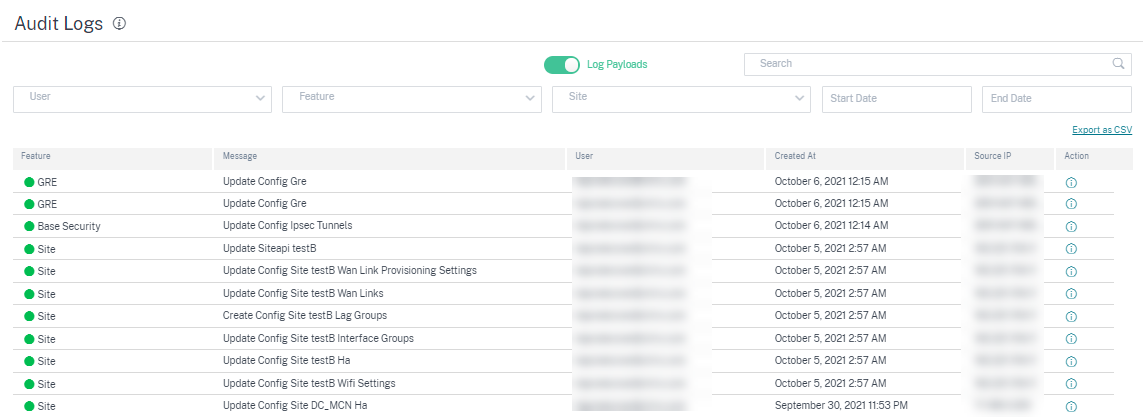

監査ログには、お客様のネットワーク上でユーザーが実行したアクション、時間、およびアクションの結果が記録されます。 トラブルシューティング > 監査ログに移動して 、 監査ログページを表示します 。

監査ログページには、次の情報が表示されます。

- 検索バー:キーワードに基づいて監査アクティビティを検索します。

-

フィルタリングオプション:次の基準に基づいてフィルタリングして監査ログ検索を実行します。

- ユーザー

- 機能

- サイト

- 時間範囲

- CSV としてエクスポート:このオプションをクリックすると、監査ログエントリが CSV ファイルにエクスポートされます。

-

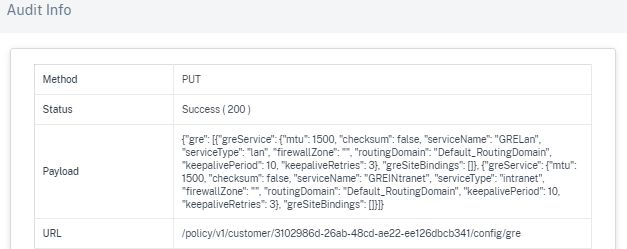

監査情報:「 アクション 」列のアイコンをクリックして、「 監査情報 」セクションに移動します。このセクションでは、次の内容について説明します:

- メソッド:呼び出された API の HTTP リクエストメソッド。

- ステータス:API リクエストの結果。API リクエストが失敗すると、次のエラーレスポンスが表示されます。

- 応答:API リクエストが失敗したときのエラー応答。このフィールドは、API リクエストが失敗した場合にのみ表示されます。

- ペイロード:API を介して送信されたリクエストの本文。

-

URL: 取り消された API の HTTP URL。

- 送信元IP: SD-WAN機能が構成されているエンドポイントのIPアドレス。このフィールドは、「 監査ログ 」ページと「 監査情報 」ページにあります。

-

変更内容:このセクションには、UI を通じて SD-WAN 機能に加えられたすべての変更のログが表示されます。[ログペイロード] トグルボタンを有効にすると、[ 監査情報 ] ページに変更が表示されます。

-

ログペイロード:デフォルトでは、このオプションは無効になっています。有効にすると、API メッセージのリクエスト本文が Audit Info セクションに表示されます。API の詳細については、「 Citrix SD-WAN Orchestrator API ガイド」を参照してください。

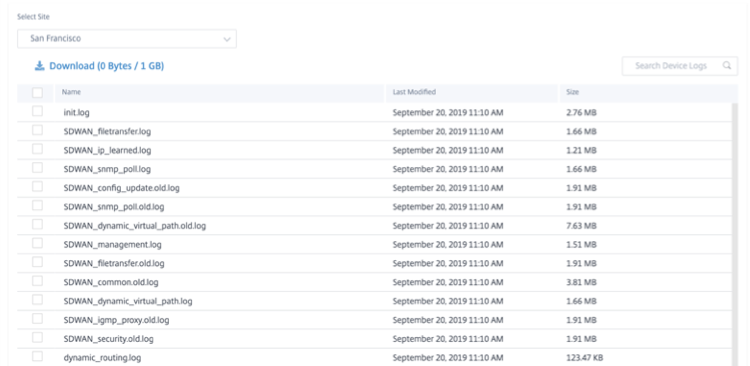

デバイスログ

お客様は、サイトに固有のデバイスログを表示できます。

必要に応じて、特定のデバイスログを選択してダウンロードし、サイト管理者と共有できます。

セキュリティログ

Citrix SD-WAN アプライアンスでは、Edgeセキュリティイベントは SDWAN_advanced_firewall.log ファイルに記録されます。ログファイルは、サイズに基づいて定期的にローテーションされ、最大 23 のアーカイブまたは 1 日分のログが残ります。たとえば、次の 2 つのユースケースを考えます。

- ログファイルが 20 トランザクション(ログエントリ)あたり 1 GB のレートで満杯になると、アプライアンス内で約 8 時間のログがいつでも使用できます。

- ログファイルが 1 時間あたり 1 GB またはそれより遅い速度で一杯になると、アプライアンスで正確に 1 日のログを使用できます。

注

- ログローテーションのサイズしきい値は、アプライアンスによって異なります。Citrix SD-WAN 1100アプライアンスの場合、ログローテーションサイズのしきい値は1 GBです。

- ログファイル SDWAN_advanced_firewall.log は Citrix SD-WAN 1100 アプライアンスでのみ使用できます。Citrix SD-WAN 210 SE およびCitrix SD-WAN 210 SE LTE アプライアンスでは使用できません。

Citrix SD-WANアプライアンスからセキュリティログを受信するには、アプライアンスのUIで、[ 構成 ]>[ アプライアンスの設定]>[ログ/監視]>[Syslogサーバー ]に移動し、[ Syslogへのファイアウォールログ ]オプションが有効になっていることを確認します。

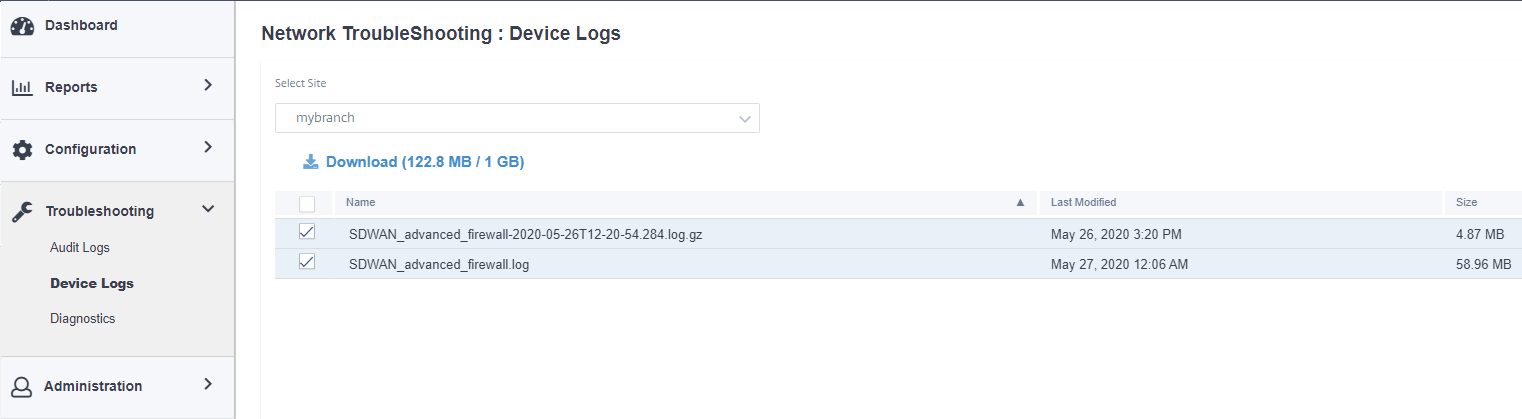

Citrix SD-WAN Orchestrator サービスからの取得

他のアプライアンスログファイルと同様に、Citrix SD-WAN Orchestrator サービスから Edge セキュリティファイアウォールのログを取得できます。ネットワークレベルで、[ トラブルシューティング ] > [ デバイスログ] に移動し、Edge Securityが有効になっているサイトを選択し、ダウンロードするAdvanced Firewall ログを選択して [ ダウンロード] をクリックします。

外部 syslog サーバへのエクスポート

アプライアンス UI(アプライアンスの設定 > ログ/監視 > Syslog サーバ)で外部 Syslog サーバが設定されている場合、Edge Security ログが生成され、このサーバにオフロードされます。

ログエントリ

Edgeセキュリティログエントリは、共通イベント形式 (CEF) に従います。CEF は、ログメッセージの構文を定義する標準であるため、ソリューション内でログメッセージを生成する複数のデバイスの相互運用性を可能にします。

CEF は、標準ヘッダーと変数拡張で構成されます。ヘッダーの形式は次のとおりです。

Timestamp host CEF:Version|Device Vendor|Device Product|Device Version|Device Event Class ID|Name|Severity|[Extension]

<!--NeedCopy-->

例:

Jan 18 11:07:53 sd-wan CEF:0|Citrix|SD-WAN|11.2.2.7|EdgeSec|Name|Severity|Extension

<!--NeedCopy-->

次のフィールドは、SD-WAN によって生成されるすべてのEdgeセキュリティログに共通です。

-

タイムスタンプ:ログメッセージが生成された時間。

注:

この時間は、メッセージが対応するイベントの時間とは異なる場合があります。

-

ホスト:ログファイルを生成するホストの名前。たとえば、 mybranch。

-

CEF: メッセージの残りの部分が CEF 形式に従うことを示す固定文字列。

注:

他の形式はサポートされていません。

-

バージョン:CEF フォーマットのバージョンを識別します。現在の CEF バージョンは 0 です。

-

デバイスベンダー:CEF メッセージを生成するインスタンスまたはアプライアンスのベンダー。フィールドは常に Citrixです。

-

デバイス製品:製品、 SD-WAN。

-

デバイスバージョン: major.minor.patch.buildnumber 形式の SD-WAN アプライアンスのソフトウェアバージョン。たとえば、11.2.0.88。

-

デバイスイベントクラス ID: すべてのイベントタイプの一意の識別子。Edgeセキュリティログの場合、常に EdgeSecです。

-

名前:Edge Securityのイベントタイプを人間が読める形式の説明。たとえば、HTTP、FTP などです。

-

重要度:イベントのセキュリティ上の重要度を反映します。CEF 標準で定義されている重大度レベルは次のとおりです。

- 0-3=Low

- 4-6=Medium

- 7-8=High

- 9-10=Very-High

Citrix SD-WAN Edgeセキュリティイベントの場合、次の基準を使用して重大度レベルが決定されます。

重大度レベル 説明 0 すべての SESSION イベントと許可されているすべての HTTP Web フィルタリングイベント 3 FTP、SMTP、および HTTP 不正プログラム対策のすべてのクリーン(許可)イベント 4 ログに記録された IPS イベント 6 ブロックされた HTTP Web フィルタリングイベント 7 ブロックされた IPS イベント 8 ブロックされた (感染した) FTP、SMTP、および HTTP 不正プログラム対策イベント - 拡張:イベントの詳細を提供するキーと値のペアの集まり。たとえば、「rt=Aug 13 2020 11:46:55」とします。ここで、「rt」はイベントのタイムスタンプのキー、「Aug 13 2020 11:46:55」は値です。使用されるキーと値のペアは、CEF メッセージが対応するイベントタイプによって異なります。次のセクションでは、イベントタイプの詳細な説明について説明します。

HTTP (S)

HTTP (S) ログエントリは、HTTP または HTTPS トラフィックに関連するイベントをキャプチャします。このようなイベントは、HTTP (S) 要求に対して URL 分類を実行する Web フィルタリングコンポーネント、または HTTP 応答をスキャンしてマルウェア感染を検出する Anti-Malware コンポーネントによって生成されます。次の表では、HTTP ログエントリのさまざまな拡張について説明します。

| フィールド | 説明 |

|---|---|

| rt | イベントの時間 (タイムゾーンなし)。時間はUTCで表されます。 |

| cn1 | セッション識別子。セッションイベントとの関連付けが可能 |

| cn1Label | cn1 フィールドの説明テキスト。値は session_IDです。 |

| cs1 | 設定されたセキュリティポリシー |

| cs1Label | cs1 フィールドの説明テキスト。値は [ セキュリティプロファイル] です。 |

| src | 送信元 IP アドレス (クライアント側) |

| spt | 送信元ポート (クライアント側) |

| dst | 宛先 IP アドレス (サーバー側) |

| dpt | 宛先ポートアドレス (サーバー側) |

| requestMethod | HTTP リクエスト (GET、POST など) |

| request | HTTP URL |

| dhost | HTTP ホスト名 |

| act | HTTP イベントのアクション。許可された HTTP イベントの場合は値が許可され 、ブロックされた HTTP イベントの場合は値がブロックされます。 |

| 理由 | イベントを生成したコンポーネント。有効な値は web_filter と anti_malwareです。 |

| cs2 | URL カテゴリのカテゴリ名が一致しました |

| cs2Label | cs2 フィールドの説明テキスト。値は URL カテゴリです。 |

| cs3 | ペイロードで特定されたマルウェアの名前 (存在する場合) |

| cs3Label | cs3 フィールドの説明テキスト。 値はマルウェア名です。 |

HTTP イベントは、Web フィルタリングコンポーネントまたはマルウェア対策コンポーネントのいずれかで生成できます。Web フィルタリングイベントの場合、cs3 キーの値は空白ですが、マルウェア対策イベントの場合、cs2 キーの値は空白です。

許可された HTTP Web フィルタリングイベントの一般的なログエントリは次のとおりです。

Oct 8 2020 09:51:01 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|0|rt=Oct 8 2020 09:51:01 cn1=104946811893306 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=54749 dst=192.168.1.2 dpt=80 requestMethod=GET request=http://192.168.1.2/eicar.exe dhost=192.168.1.2 act=allowed reason=web_filter cs2=Uncategorized cs2Label=URL Category cs3= cs3Label=Malware name

<!--NeedCopy-->

ブロックされた HTTP Web フィルタリングイベントの一般的なログエントリは次のとおりです。

Oct 8 2020 09:46:57 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|6|rt=Oct 8 2020 09:46:57 cn1=104946811893249 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=59543 dst=192.168.1.2 dpt=443 requestMethod=GET request=http://www.randomadultsite.com/ dhost=www.randomadultsite.com act=blocked reason=web_filter cs2=Adult and Pornography cs2Label=URL Category cs3= cs3Label=Malware name

<!--NeedCopy-->

許可される HTTP マルウェア対策イベントの一般的なログエントリは次のとおりです。

Oct 8 2020 11:49:09 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|3|rt=Oct 8 2020 11:49:08 cn1=104946811893527 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=34143 dst=192.168.1.2 dpt=80 requestMethod=GET request=http://192.168.1.2/harmless.exe dhost=192.168.1.2 act=allowed reason=anti_malware cs2= cs2Label=URL Category cs3= cs3Label=Malware name

<!--NeedCopy-->

ブロックされた HTTP マルウェア対策イベントの一般的なログエントリは次のとおりです。

Oct 8 2020 11:45:43 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|8|rt=Oct 8 2020 11:45:43 cn1=104946811893520 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=37702 dst=192.168.1.2 dpt=80 requestMethod=GET request=http://192.168.1.2/eicar.exe dhost=192.168.1.2 act=blocked reason=anti_malware cs2= cs2Label=URL Category cs3=EICAR-Test-File cs3Label=Malware name

<!--NeedCopy-->

FTPイベント

FTP ログエントリは、FTP 要求に関連するユーザーアクティビティをキャプチャします。次の表では、FTP ログエントリのさまざまなフィールドについて説明します。

| フィールド | 説明 |

|---|---|

| rt | イベントの時間 (タイムゾーンを除く) |

| cn1 | セッション識別子。セッションイベントとの関連付けが可能 |

| cn1Label | cn1 フィールドの説明テキスト。値は session_IDです。 |

| cs1 | 設定されたセキュリティポリシー |

| cs1Label | cs1 フィールドの説明テキスト。値は [ セキュリティプロファイル] です。 |

| src | 送信元 IP アドレス (クライアント側) |

| dst | 宛先 IP アドレス (サーバー側) |

| request | FTP URI |

| act | FTP イベントのアクション。許可された FTP イベントの場合は値が許可され 、ブロックされた FTP イベントの場合は値がブロックされます。 |

| 理由 | イベントを生成したコンポーネント。現在、FTP イベントを生成するコンポーネントは anti_malwareだけです。 |

| cs3 | ペイロードで特定されたマルウェアの名前 (存在する場合) |

| cs3Label | cs3 フィールドの説明テキスト。 値はマルウェア名です。 |

許可された FTP マルウェア対策イベントの一般的なログエントリは次のとおりです。

Oct 8 2020 09:49:56 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|FTP|3|rt=Oct 8 2020 09:49:56 cn1=104946811893256 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 dst=192.168.1.2 request=harmless.exe act=allowed reason=anti_malware cs3= cs3Label=Malware name

<!--NeedCopy-->

ブロックされた FTP マルウェア対策イベントの一般的なログエントリは次のとおりです。

Oct 8 2020 09:50:06 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|FTP|8|rt=Oct 8 2020 09:50:06 cn1=104946811893276 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 dst=192.168.1.2 request=eicar.exe act=blocked reason=anti_malware cs3=EICAR-Test-File cs3Label=Malware name

<!--NeedCopy-->

SMTPイベント

SMTP ログエントリは、SMTP プロトコルを使用して送信された、暗号化されていない電子メールに関連するユーザーアクティビティをキャプチャします。次の表では、SMTP ログエントリのさまざまなフィールドについて説明します。

| フィールド | 説明 |

|---|---|

| rt | イベントの時間 (タイムゾーンを除く) |

| cn1 | セッション識別子。セッションイベントとの関連付けが可能 |

| cn1Label | cn1 フィールドの説明テキスト。値は session_IDです。 |

| cs1 | 設定されたセキュリティポリシー |

| cs1Label | cs1 フィールドの説明テキスト。値は [ セキュリティプロファイル] です。 |

| src | 送信元 IP アドレス (クライアント側) |

| spt | 送信元ポート (クライアント側) |

| dst | 宛先 IP アドレス (サーバー側) |

| dpt | 宛先ポートアドレス (サーバー側) |

| cn2 | メッセージ識別子 |

| cn2Label | cn2 フィールドの説明文。 値はメッセージ識別子です。 |

| cs4 | メールの件名 |

| cs4Label | cs4 フィールドの説明文。値は [ メッセージの件名] です。 |

| suser | 差出人の住所 |

| duser | 受取人の住所 |

| act | SMTP イベントのアクション。この値は、 許可されたSMTP 電子メールメッセージの場合は allowed、 ブロックされたSMTP 電子メールメッセージの場合は blockedになり、マルウェアのペイロードが削除された後に許可された SMTP 電子メールメッセージの場合は remove になります。 |

| 理由 | アクションの理由。値は anti_malwareです。 |

| cs3 | ペイロードで特定されたマルウェアの名前 (存在する場合) |

| cs3Label | cs3 フィールドの説明テキスト。 値はマルウェア名です。 |

ウイルスを含むSMTPイベントの典型的なログエントリは次のとおりです。

Oct 8 2020 11:51:31 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|SMTP|8|rt=Oct 8 2020 11:51:31 cn1=104946811893617 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=36097 dst=192.168.1.2 dpt=25 cn2=104946811893546 cn2Label=message identifier cs4=Test email cs4Label=subject suser=sender@sender.com suserLabel=sender duser=receiver@receiver.com duserLabel=receiver act=remove reason=anti_malware cs3=EICAR-Test-File cs3Label=Malware name

<!--NeedCopy-->

ウイルスがない SMTP イベントの一般的なログエントリは次のとおりです。

Oct 8 2020 11:50:50 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|SMTP|3|rt=Oct 8 2020 11:50:50 cn1=104946811893573 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=52737 dst=192.168.1.2 dpt=25 cn2=104946811893537 cn2Label=message identifier cs4=Test email cs4Label=subject suser=sender@sender.com suserLabel=sender duser=receiver@receiver.com duserLabel=receiver act=allowed reason=anti_malware cs3= cs3Label=Malware name

<!--NeedCopy-->

IPS/ID

| フィールド | 説明 |

|---|---|

| rt | イベントの時間 (タイムゾーンを除く) |

| cn3 | イベントをトリガーした IPS/IDS シグニチャ ID |

| cn3Label | cn3 の説明テキスト。値は signature_idです。 |

| src | パケットの送信元 IP アドレス |

| spt | パケットの送信元ポート (該当する場合) |

| dst | パケットの宛先 IP アドレス |

| dpt | パケットの宛先ポート (該当する場合) |

| proto | パケットのプロトコル (TCP、UDP) |

| act | IPS/IDS イベントのアクション。許可された IPS/IDS イベントの場合は値が記録され、ブロックされた IPS/IDS イベントの場合は値がブロックされます。 |

| cs5 | イベントをトリガーした IPS/IDS シグニチャのクラスタイプ |

| cs5Label | cs5の説明テキスト。 値はクラスタイプです |

| msg | イベントに関連する IPS メッセージ |

ブロックされた IPS イベントの一般的なログエントリは次のとおりです。

Aug 14 2020 14:58:59 mybranch CEF:0|Citrix|SD-WAN|11.2.2.53|EdgeSec|HTTP|7|rt=Aug 14 2020 14:58:59 cn3=2210051 cn3Label=signature_id src=192.168.0.2 spt=1944 dst=192.168.1.2 dpt=22 proto=TCP act=blocked cs5=protocol-command-decode cs5Label=class-type msg=SURICATA STREAM Packet with broken ack

<!--NeedCopy-->

ログに記録される IPS イベントの一般的なログエントリは次のとおりです。

Oct 8 2020 12:57:36 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|IPS|4|rt=Oct 8 2020 12:57:36 cn3=2210051 cn3Label=signature_id src=192.168.0.2 spt=1076 dst=192.168.1.2 dpt=22 proto=TCP act=logged cs5=protocol-command-decode cs5Label=class-type msg=SURICATA STREAM Packet with broken ack

<!--NeedCopy-->

セッションイベント

セッションログエントリは、TCP 層でのユーザーアクティビティをキャプチャします。これらのイベントは、TCP セッション期間、開始および停止のタイムスタンプに関する洞察を提供することにより、HTTP、FTP、および SMTP イベントを補完します。セッションログエントリは、セッション開始、セッション終了、または更新イベントを参照できます。

| フィールド | 説明 |

|---|---|

| rt | イベントの時間 (タイムゾーンなし)。セッション開始イベントの場合、タイムスタンプはセッションが確立された時刻です。 |

| cn1 | セッション識別子 |

| cn1Label | cn1 フィールドの説明テキスト。値は session_IDです。 |

| cs1 | 設定されたセキュリティポリシー |

| cs1Label | cs1 フィールドの説明テキスト。値は [ セキュリティプロファイル] です。 |

| src | 送信元 IP アドレス (クライアント側) |

| spt | 送信元ポート (クライアント側) |

| dst | 宛先 IP アドレス (サーバー側) |

| dpt | 宛先ポートアドレス (サーバー側) |

| act | セッションイベントのタイプ。新しく確立されたセッションを参照するイベントの場合は new_session 、既存の長期間有効なセッションを参照するイベントの場合は session_update、セッションの終了を参照するイベントの場合は session_closedになります。 |

| end | タイムゾーンなしでセッションが終了した時間。このフィールドは session_closed イベントにのみ適用されます。 |

セッション開始イベントの一般的なログエントリは次のとおりです。

Oct 7 2020 23:46:44 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|Session|0|rt=Oct 7 2020 23:46:44 cn1=104946811892916 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=43838 dst=10.78.242.11 dpt=53 act=new_session

<!--NeedCopy-->

セッション終了イベントの一般的なログエントリは次のとおりです。

Oct 7 2020 23:46:46 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|Session|0|rt=Oct 7 2020 23:46:45 cn1=104946811892917 cn1Label=session_id cs1=1 cs1Label=Security profile end=1602114405989 src=192.168.0.2 spt=42253 dst=10.78.242.11 dpt=53 act=session_closed

<!--NeedCopy-->

セッションの更新

セッション更新ログエントリは、長時間実行セッションの TCP 層でのユーザーアクティビティを 1 分単位でキャプチャします。セッションの更新は、まだ開いているセッションに対応する既存のログエントリ (HTTP、SMTP、FTP、およびセッションイベント) を識別するのに役立ちます。セッションを閉じると特定の属性 (つまり、セッション終了時間) が更新される可能性があるため、対応するイベントは無視することも、 一時的なものとして扱うこともできます。session_start イベントと session_closed イベントとは異なり、セッション更新イベントには限られたフィールドサブセットしかありません。

| フィールド | 説明 |

|---|---|

| rt | イベントの時間 (タイムゾーンを除く) |

| cn1 | セッション識別子 |

| cn1Label | cn1 フィールドの説明テキスト。値は session_IDです。 |

| act | IPS/IDS イベントのアクション。セッション更新の場合、値は session_updateです。 |

セッション更新イベントの一般的なログエントリは次のとおりです。

Oct 7 2020 23:47:00 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|Session|0|rt=Oct 7 2020 23:47:00 cn1=104946811892912 cn1Label=session_id act=session_update

<!--NeedCopy-->

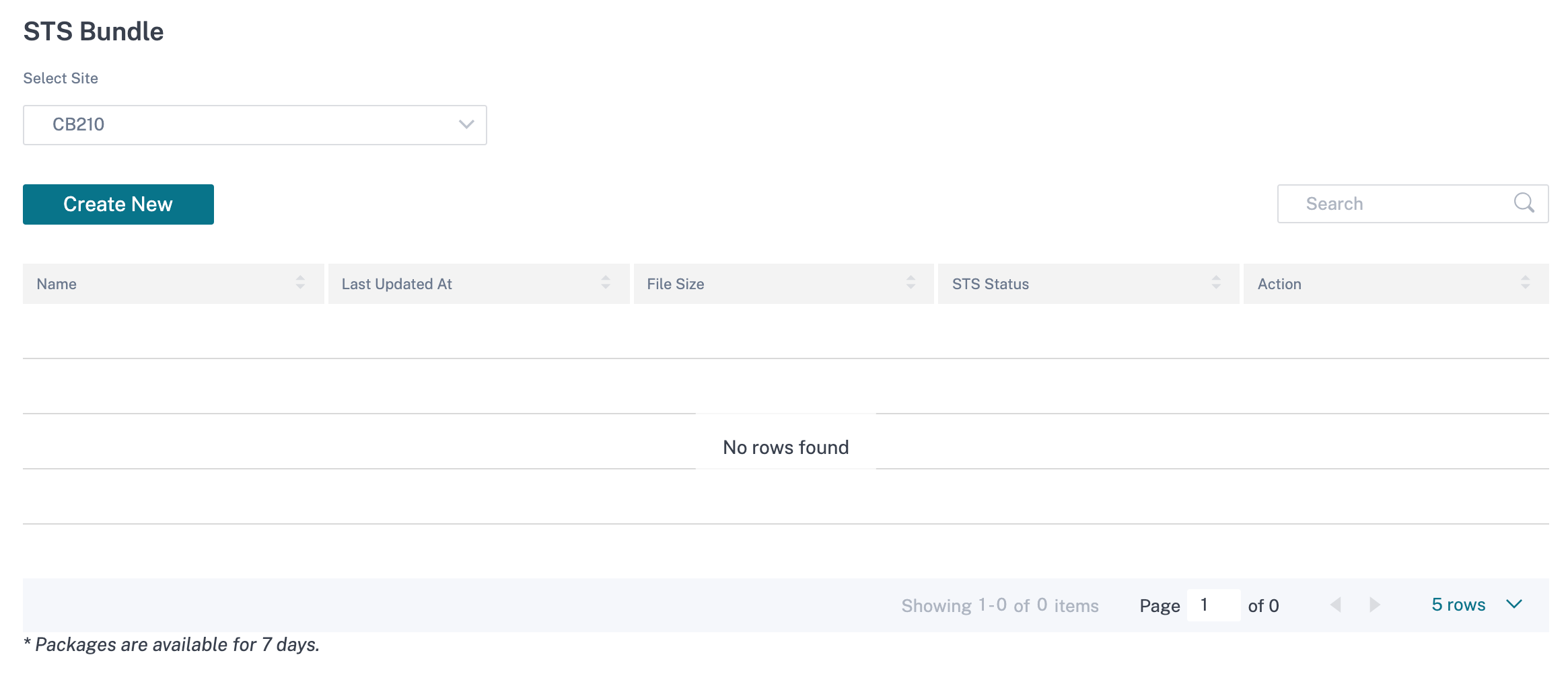

テクニカルサポートバンドルの表示

Show Tech Support(STS; 技術サポート)バンドルには、アクセスログ、診断ログ、ファイアウォールログなどの重要なリアルタイムシステム情報が含まれています。STS バンドルは、SD-WAN アプライアンスの問題のトラブルシューティングに使用されます。STSバンドルの作成、ダウンロード、およびCitrixサポート担当者と共有できます。

STS バンドルを作成またはダウンロードするサイトを選択します。サイトが HA デプロイメントモードで構成されている場合、STS バンドルを作成またはダウンロードするアクティブまたはスタンバイのアプライアンスを選択できます。

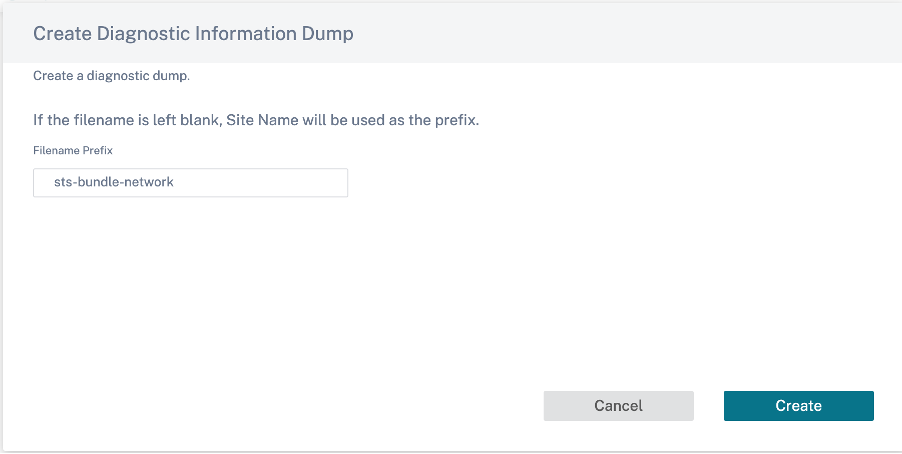

STS バンドルを作成するには、ネットワークレベルで [ トラブルシューティング] > [STS バンドル] に移動し、サイトを選択して [ 新規作成] をクリックします。

STS バンドルの名前を指定します。名前は、英字で始まる必要があり、英字、数字、ダッシュ、およびアンダースコアを使用できます。名前の最大長は 32 文字です。ユーザーが指定した名前は、最終的な名前のプレフィックスとして使用されます。ファイル名が一意であることを保証し (タイムスタンプ)、STS パッケージ (シリアル番号) からデバイスを認識しやすくするために、サービスはフルネームを生成します。名前を指定しない場合、バンドルの作成時に名前が自動生成されます。

新しい STS をリクエストできるのは、デバイスがオンラインで、アプライアンスで STS プロセスが実行されていない場合だけです。デバイスがオフラインの場合でも、Citrix SD-WAN Orchestrator サービスから既に使用可能な STS をダウンロードできます。

STS プロセスは次のいずれかの状態になります。

| STS ステータス | 説明 |

|---|---|

| リクエストされた | 新しい STS バンドルが要求されます。リクエストが処理されるまで数分かかります。必要に応じて、STS 作成プロセスをキャンセルできます。 |

| アップロード中 | 作成された STS パッケージがクラウドサービスにアップロードされます。期間はパッケージのサイズによって異なります。ステータスは 5 秒ごとに更新されます。STS アップロードプロセスはキャンセルできません。 |

| 失敗 | 作成中またはアップロード中に STS プロセスが失敗しました。失敗した STS 操作のエントリを削除できます。 |

| ダウンロード可能 | STS の作成およびアップロードプロセスは正常に完了しました。これで、STS パッケージをダウンロードまたは削除できます。 |

アプライアンスで STS プロセスが開始されると、進捗状況はステータス列で定期的に更新されます。たとえば、「 リクエスト済み (ログファイルの収集)」などです。

STS バンドルと障害レコードは 7 日間保持され、その後自動的に削除されます。