AWS の前哨で Citrix SD-WAN をデプロイする

AWS Outposts は、AWS インフラストラクチャ、AWS サービス、API、ツールを事実上あらゆるデータセンター、コロケーションスペース、オンプレミス施設に提供し、一貫したハイブリッドクラウド体験を実現する、完全に管理されたサービスです。コンピューティング、ストレージ、データベース、その他のサービスなどの AWS サービスはアウトポストでローカルで実行され、 リージョンで利用可能なすべての AWS サービスにアクセスして、 オンプレミスの構築、管理、 スケーリングを行うことができます。 使い慣れた AWS サービスとツールを使用したアプリケーション。

AWS サービスに AWS アウトポストが追加され、Citrix SD-WAN のお客様は、Citrix SD-WAN のハイブリッドクラウドソリューションを使用して、 AWS アウトポストインスタンスを既存の WAN インフラストラクチャに簡単に接続できるようになりました。この統合により、お客様は 、Citrix SD-WAN 管理ツールを使用して、 ブランチから AWS クラウドおよびアウトポストへの SD-WAN 接続を管理できるようになります。

- Citrix SD-WAN VPX用のBYOLライセンス

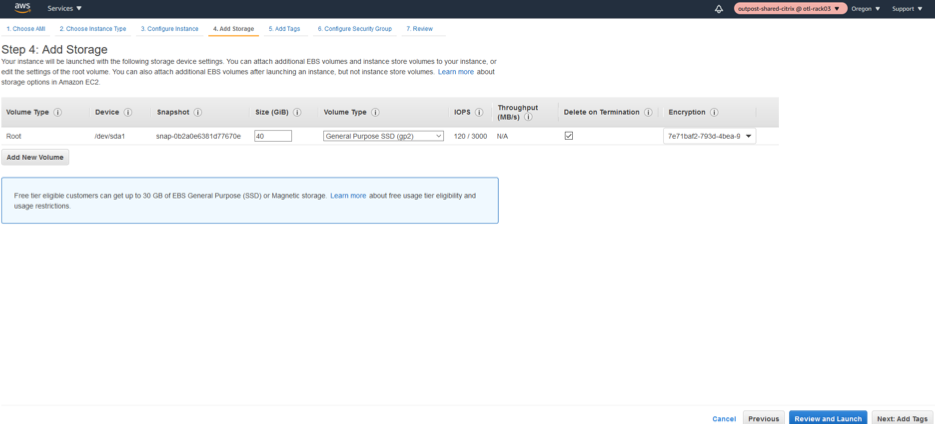

- VPXでは最低 40 GB のストレージ 、VPX-L 構成では最低 200 GB

- m5 および c5 インスタンスの可用性

- 伸縮自在な IP ( それぞれWANインターフェイスと管理インターフェイス用)

メモ

パブリック IP 経由で管理インターフェイスをホストしないことを選択することもできます。

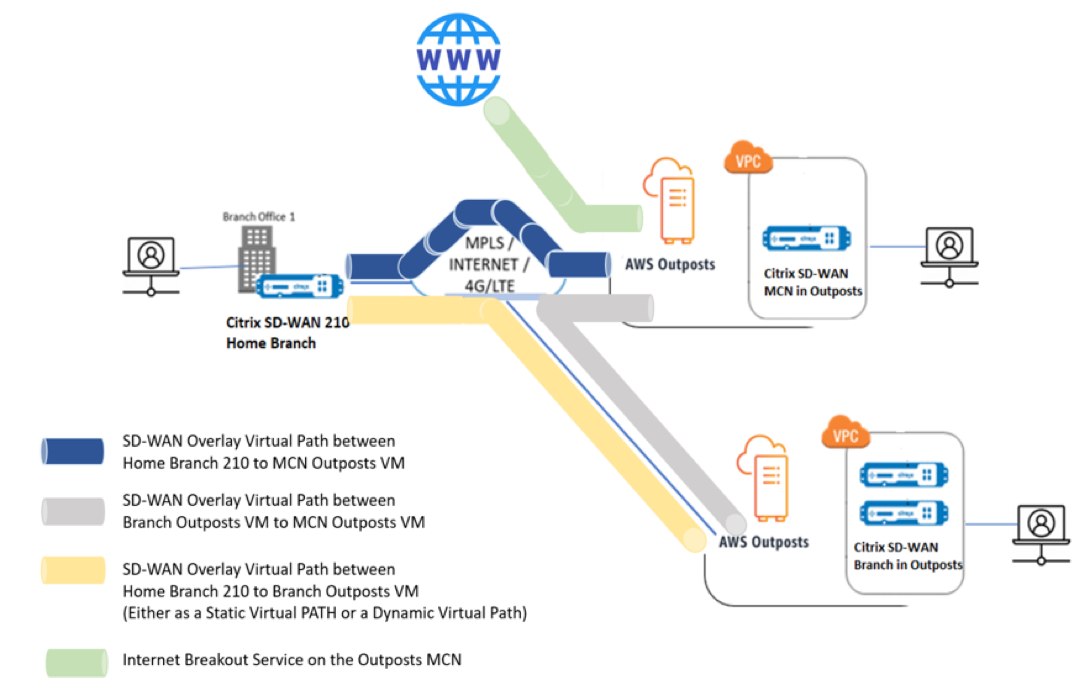

ソリューション検証トポロジー/ネットワークアーキテクチャ

AWS アウトポストで SD-WAN アプライアンスをプロビジョニングするためのステップバイステップの設定ガイドを次に示します。

前提条件

- アウトポスト AWS アカウントにログインします。

- AWS アウトポストの市場から Citrix SD-WAN AMI にアクセスできます。

注:

設定ガイドで提供されている AWS Outpost コンソールのスナップショットはすべて、AWS によって起動された新しいコンソールを使用して作成され、レガシー UI が選択されている場合、まったく同じに見えるとは限りません。

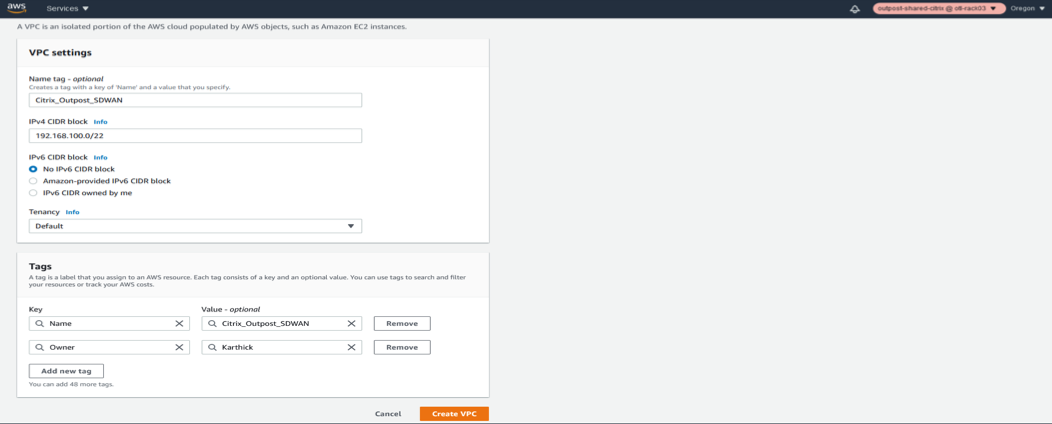

Citrix SD-WAN アプライアンスのアウトポストでの VPC の作成(VPXL タイプ)

- AWS アウトポスト VPC の CIDR ブロックを提供します。この設定では、192.168.100.0/22 の CIDR を使用します。

- その他の属性はすべてデフォルトのままにします。

-

必要に応じてタグ名を指定し、今後インスタンスリストからアプライアンスを識別します。

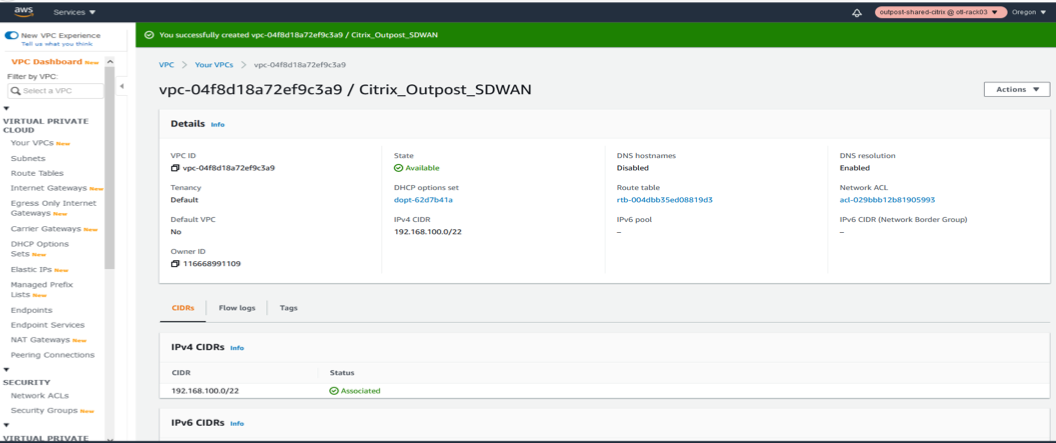

- VPC が作成され、IPv4 CIDR の詳細が更新され、作成されたリソースの VPC ID が取得されていることを確認します。

-

ステータスは関連付けられる必要があります。

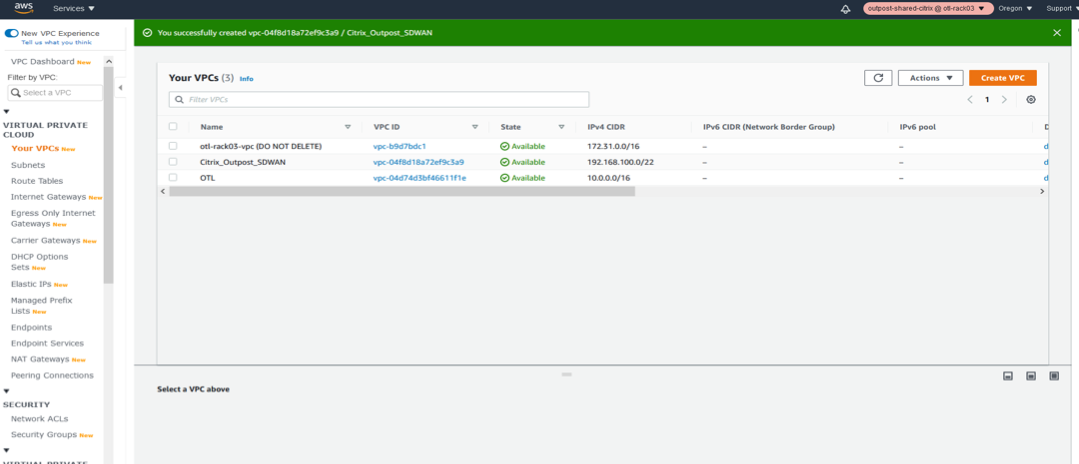

-

VPC が作成されると、VPC リストに、VPC AWS アウトポストサービスの [VPC] セクションに CIDR の詳細を使用して作成された新しい VPC が表示されます。

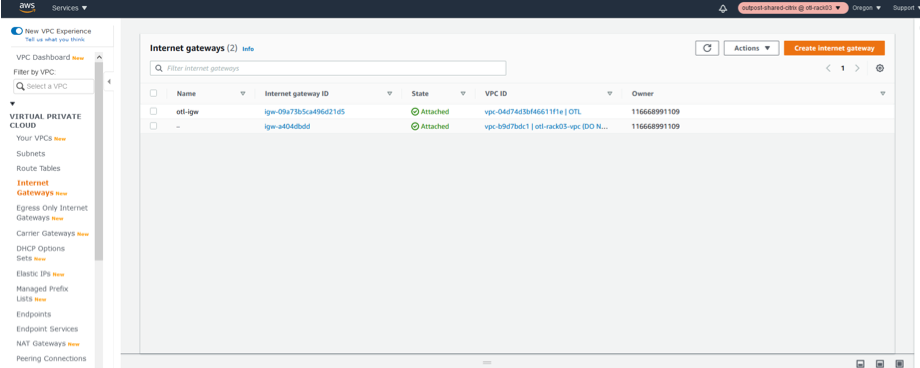

インターネットゲートウェイの作成と VPC への関連付け(WAN のインターネットアクセスおよび SD-WAN の管理インターフェイス)

インターネットゲートウェイは、SD-WAN VPC 用に作成されます。これは、インターネット経由の管理接続を確保し、SD-WAN アプライアンスの WAN リンクがインターネット経由で仮想パスを形成できるようにするためです (Azure インスタンスはインターネットリンクをホストするため)

-

VPC AWS アウトポストサービスの「インターネットゲートウェイ」セクションを使用して、VPC 用の単一のインターネットゲートウェイインスタンスを作成します。

-

[ インターネットゲートウェイの作成] をクリックします。

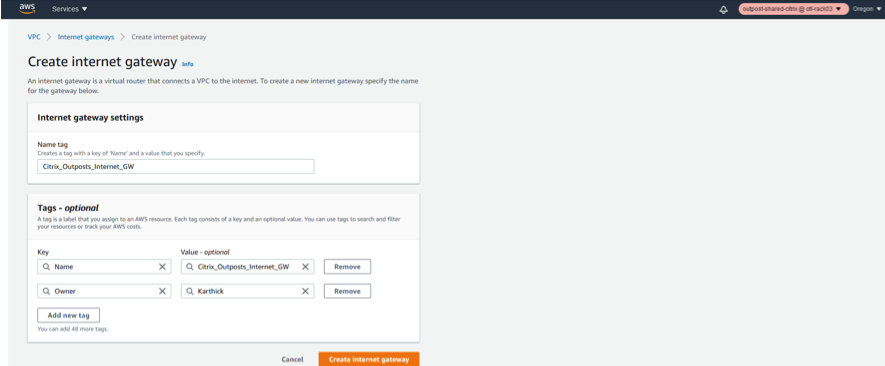

VPC のインターネットゲートウェイを作成する

-

インターネットゲートウェイは単なるリソース作成であり、特別な設定はありません。必要に応じて、今後リスト内の IGW の中からリソースを検索するように、name タグおよび関連するリソースタグを設定してください。

-

[ インターネットゲートウェイの作成] をクリックします。

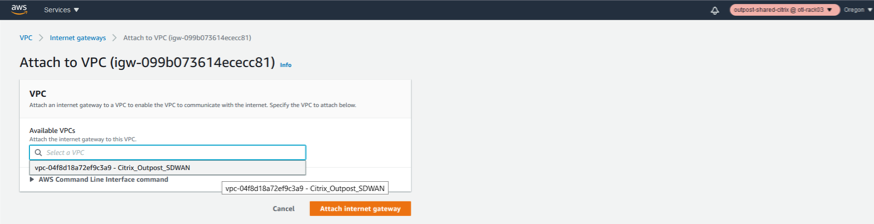

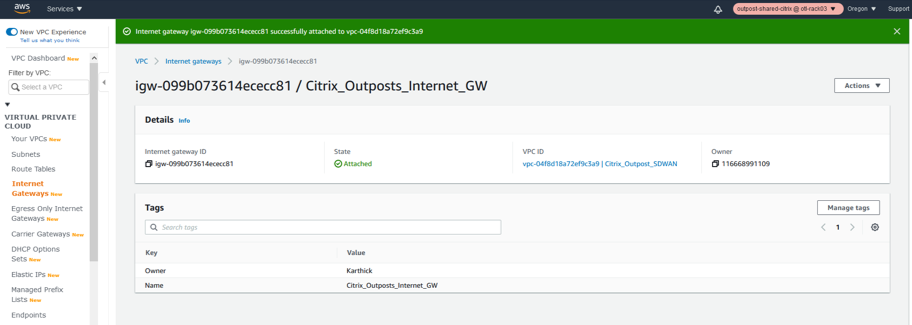

インターネットゲートウェイが作成されたら、作成した特定の VPC にインターネットゲートウェイを関連付けます。

-

IGW リソースをクリックし、アクションフィールドで [Attach to VPC] を選択します。

![[VPC にアタッチ] を選択します](/en-us/citrix-sd-wan-platforms/media/select-attach-to-vpc.png)

- [VPC へのアタッチ] をクリックしたら、ステップ 1 で作成した SD-WAN 用の VPC を選択します。

- [利用可能な VPC] ドロップダウンリストをクリックし、作成した SD-WAN VPC を選択します。

- [ インターネットゲートウェイの接続] をクリックします。

VPC をインターネットゲートウェイに関連付ける

Citrix SD-WAN VPXLアプライアンス用のLAN、WAN、および管理サブネットの作成

SD-WAN スタンドアロンアプライアンスは、一般に 3 つのインターフェイスをホストします。

- 管理インターフェイス

- LANインターフェイス

- WAN インターフェイス

インターフェイスの関連付けの順序も重要であり、関連付けられる最初のインターフェイスは管理、LAN、WAN サブネットの順に続きます。

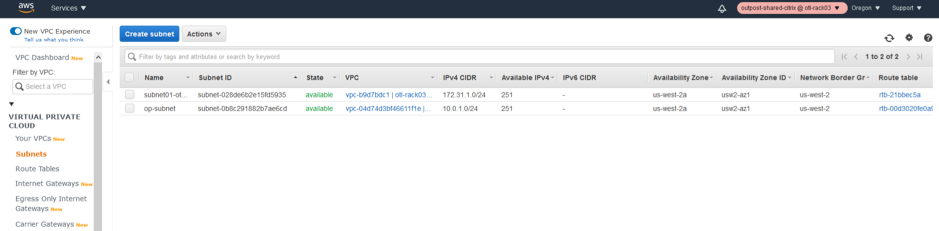

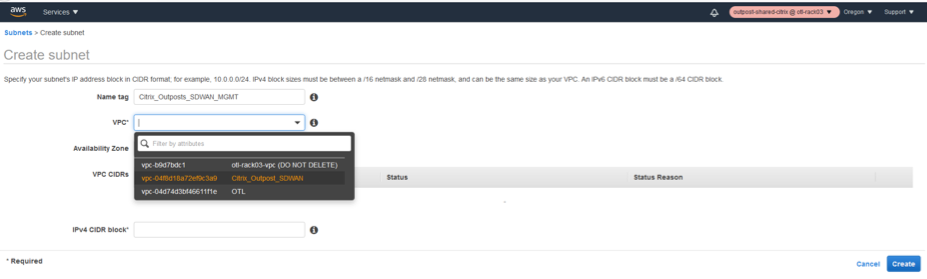

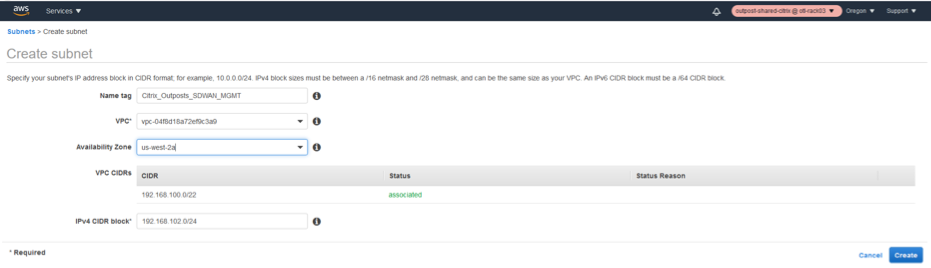

管理サブネット

- VPC の下の [サブネット] をクリックします。

- [サブネットの作成] をクリックします。

- サブネット作成ウィンドウで、ステップ 1 のように SD-WAN 用に作成された VPC を選択し、関連付けます。

- 任意のアベイラビリティーゾーンを選択します。

- VPC CIDR からのサブネットプレフィックスを管理インターフェイスに提供します。

- この設定ガイドでは、管理インターフェイスは 192.168.102.0/24 に設定されます。

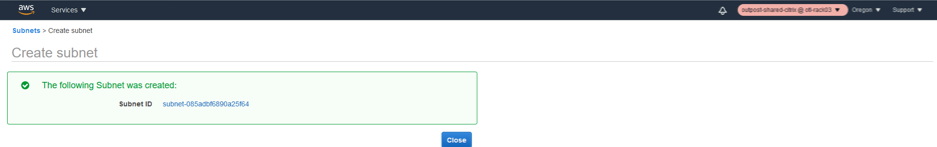

- [作成] をクリックします。

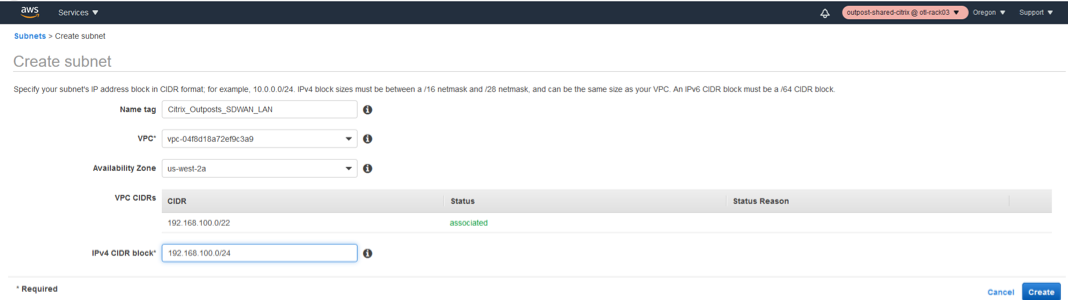

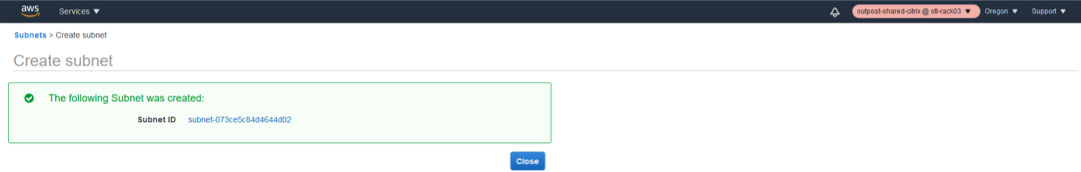

LANサブネット

- サブネット作成ウィンドウで、ステップ 1 のように SD-WAN 用に作成された VPC を選択し、関連付けます。

- 任意のアベイラビリティーゾーンを選択します。

- VPC CIDR からサブネットプレフィックスをLANインターフェイスに提供します。

- この設定ガイドでは、LAN インターフェイスは 192.168.100.0/24 に設定されます。

-

[作成] をクリックします。

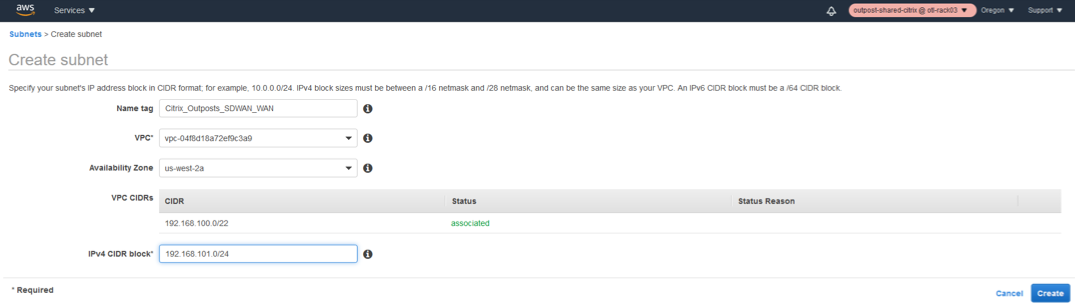

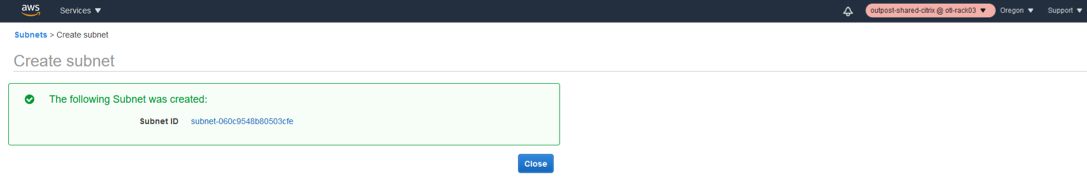

WAN サブネット

- サブネット作成ウィンドウで、ステップ 1 のように SD-WAN 用に作成された VPC を選択し、関連付けます。

- 任意のアベイラビリティーゾーンを選択します。

- VPC CIDR からサブネットプレフィックスをLANインターフェイスに提供します。

- この設定ガイドでは、WAN インターフェイスは 192.168.101.0/24 で設定されます。

-

[作成] をクリックします。

LAN/WAN/MGMT サブネットのルートテーブルの定義

ルートテーブルは、各サブネットのルーティングを示すのに有用であり、インターネットアクセスと他の関連ルートは、インターネットゲートウェイを設定して構成できるように、私たちは、管理とWANテーブルのルートテーブルを作成する必要があります。

管理サブネットルートテーブル

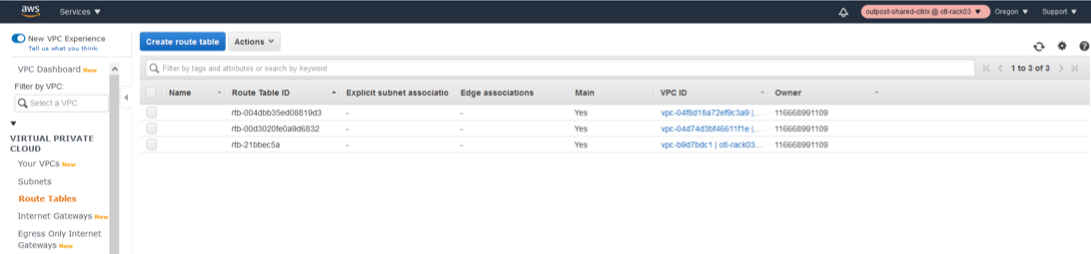

- [VPC] の [ルートテーブル] をクリックします。

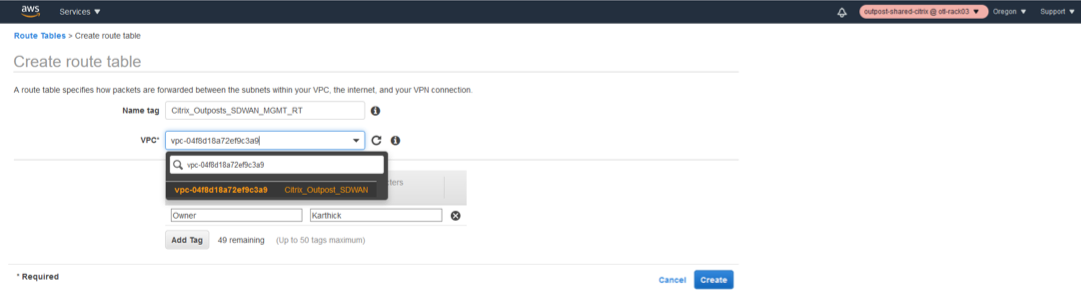

- [ルートテーブルを作成] をクリックします。

- ステップ 1 で SD-WAN 用に作成された VPC を選択します。

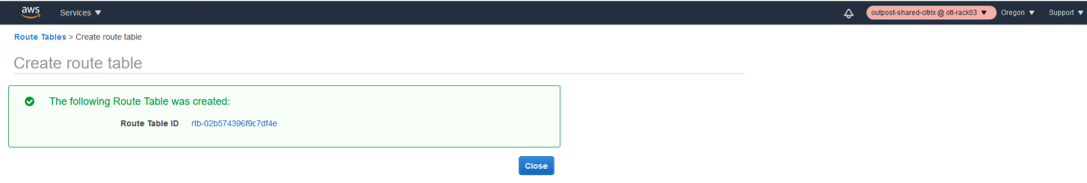

- [作成] をクリックします。

-

管理ルートテーブルを作成します。

-

VPC を管理ルートテーブルに関連付けます。

次のステップでは、作成した管理サブネットにルートテーブルを関連付けます。

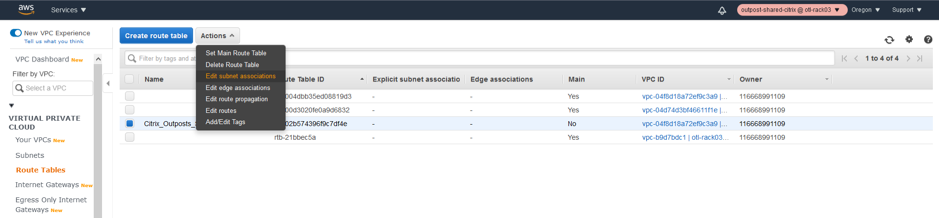

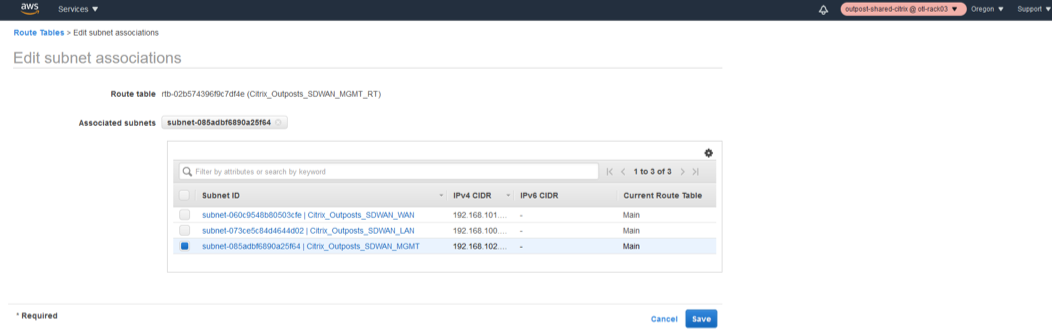

- リストから管理ルートテーブルを選択します。

- [アクション] ドロップダウンリストをクリックします。

- [ サブネットの関連付けの編集] を選択します。

- IP 192.168.102.0/24をホストするルートテーブルに、管理サブネットを関連付けます。

-

管理ルートテーブルのサブネットの関連付けを編集します。

-

管理サブネットのルートを追加します(IGW経由のデフォルト)。

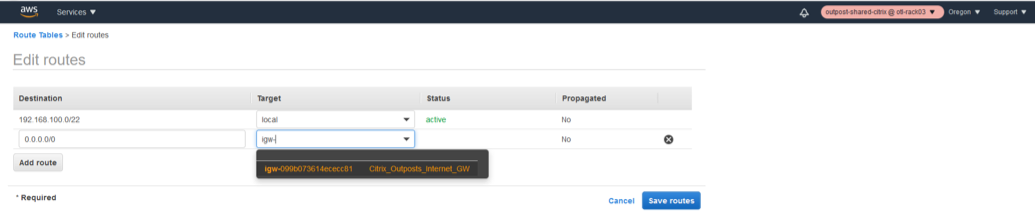

次のステップは、パブリックアクセスのためにインターネットに到達するために管理にルートを追加することです。

- 管理ルートテーブルを選択します。

- [ルートを編集] をクリックします。

- ステップ 2 で作成した IGW インスタンスを介して、新しい DEFAULT ルート 0.0.0.0/0 を指定します。

- ルートを保存します。

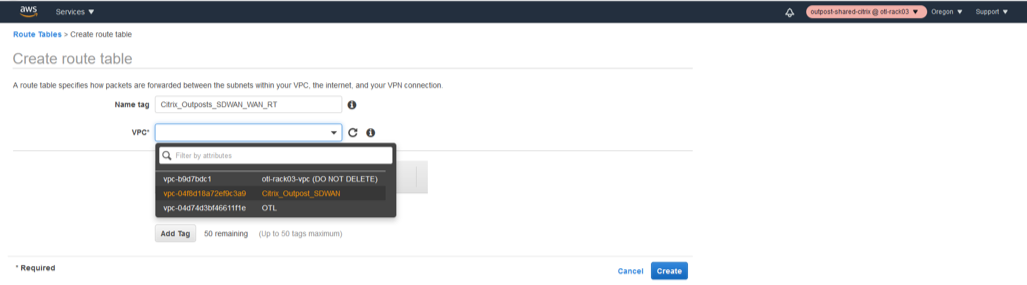

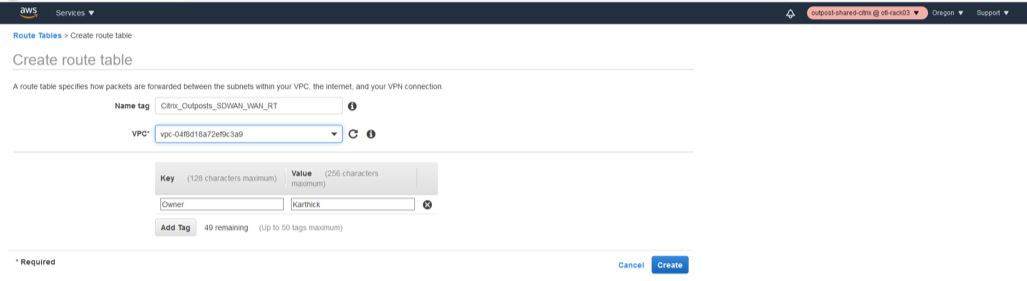

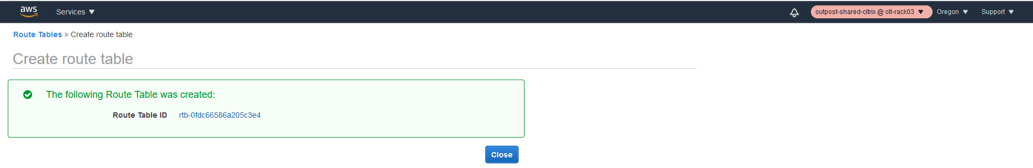

WAN サブネットのルートテーブルの定義

-

WAN インターフェイスのルートテーブルを作成する

- [VPC] の [ルートテーブル] をクリックします。

- [ルートテーブルを作成] をクリックします。

- ステップ 1 で SD-WAN 用に作成された VPC を選択します。

- [ 作成] をクリックします。

-

VPC を WAN ルーティングテーブルに関連付けます。

-

WAN ルートテーブルのサブネット関連付けを編集します。

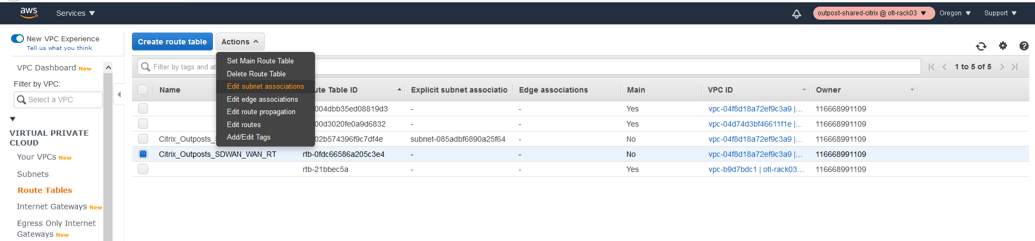

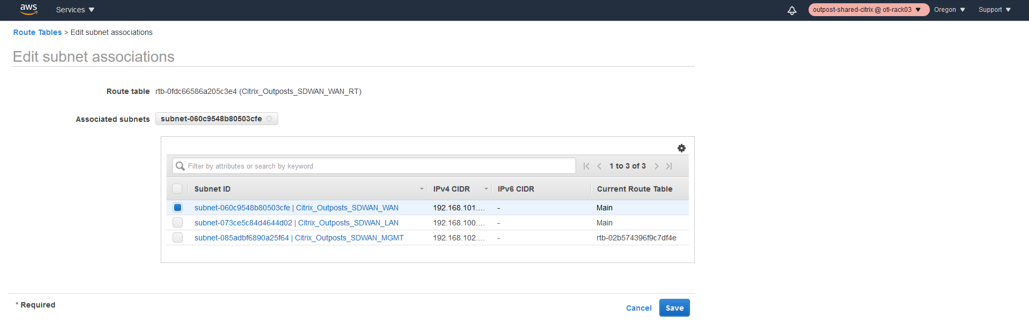

次のステップでは、作成された WAN サブネットにルートテーブルを関連付けます。

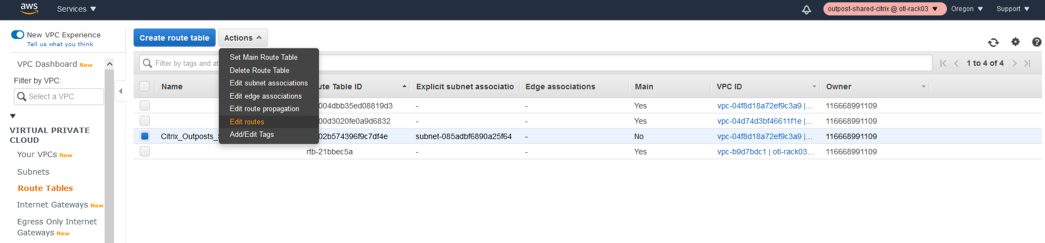

- リストから WAN ルートテーブルを選択します。

- [アクション] ドロップダウンリストをクリックします。

- [ サブネットの関連付けの編集] を選択します。

- IP 192.168.101.0/24をホストするルートテーブルに WAN サブネットを関連付けます。

-

WAN サブネットのルートを追加します(IGW経由のデフォルト)。

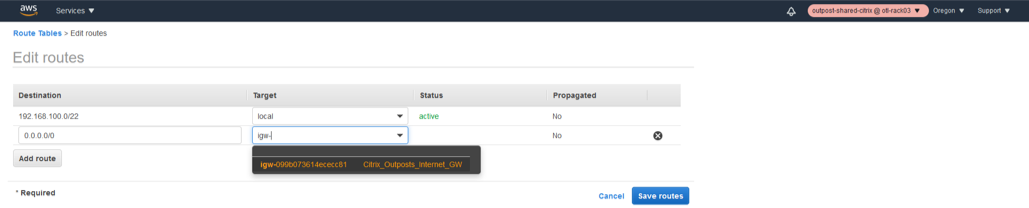

次のステップは、パブリックアクセスのためにインターネットに到達するために、WANにルートを追加することです。

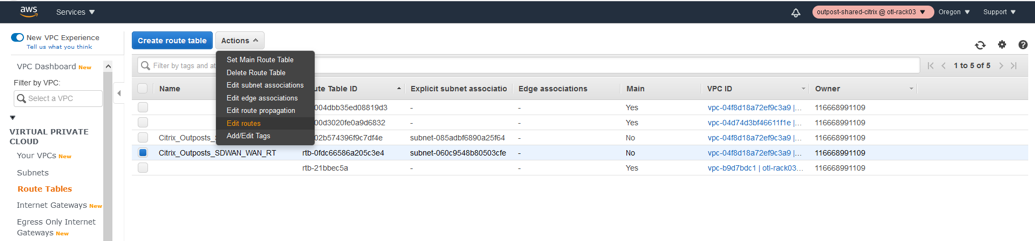

- WAN ルートテーブルを選択します。

- [ルートを編集] をクリックします。

- ステップ 2 で作成した IGW インスタンスを介して、新しい DEFAULT ルート 0.0.0.0/0 を指定します。

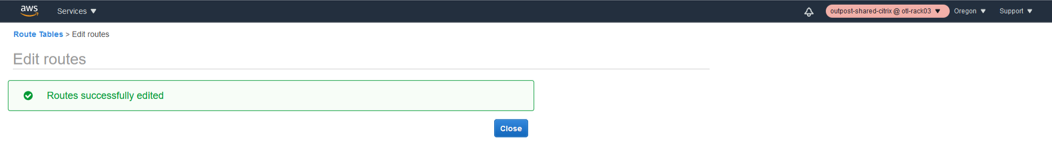

- ルートを保存します。

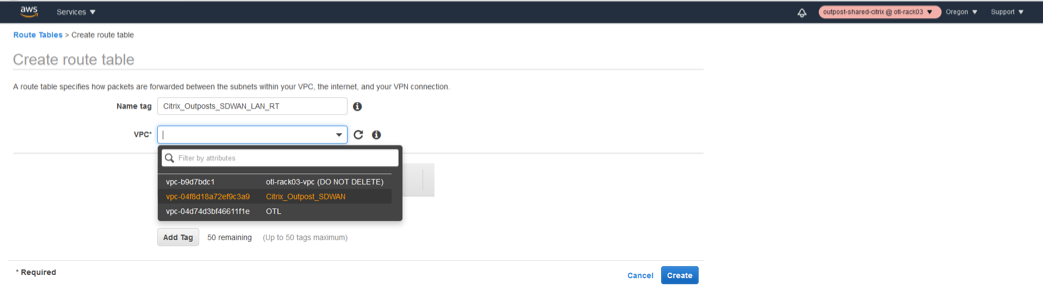

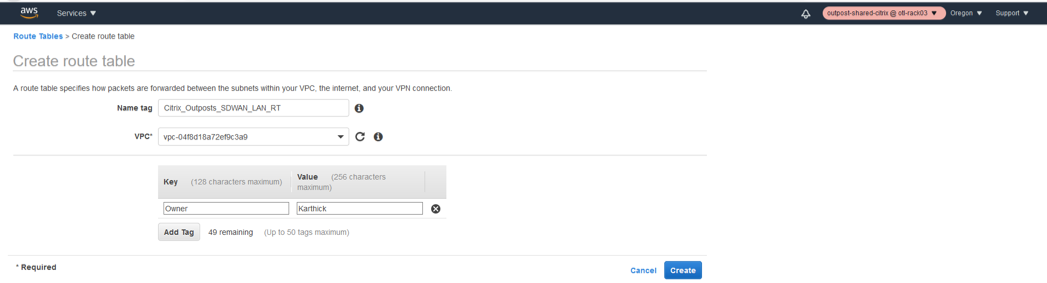

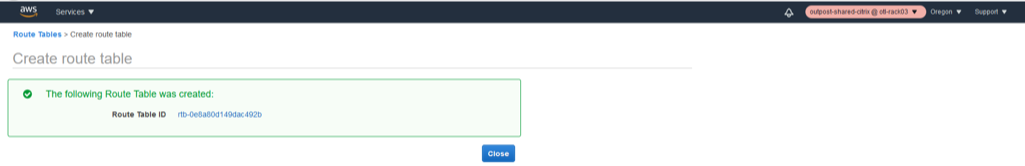

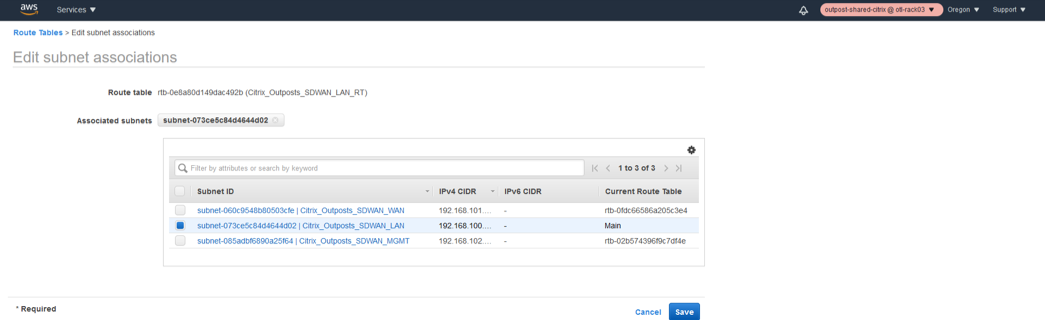

LAN サブネットのルートテーブルの定義

-

LAN インターフェイスのルートテーブルを作成する

- [VPC] の [ルートテーブル] をクリックします。

- [ルートテーブルを作成] をクリックします。

- ステップ 1 で SD-WAN 用に作成された VPC を選択します。

- [ 作成] をクリックします。

-

LAN ルーティングテーブルを VPC に関連付けます。

-

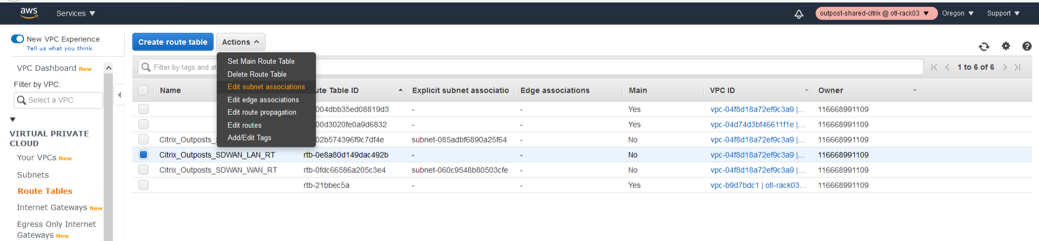

LAN ルートテーブルのサブネット関連付けを編集します。

次のステップでは、作成された LAN サブネットにルートテーブルを関連付けます。

- リストから WAN ルートテーブルを選択します。

- [アクション] ドロップダウンリストをクリックします。

- [ サブネットの関連付けの編集] を選択します。

- IP 192.168.100.0/24 をホストするルートテーブルに LAN サブネットを関連付けます。

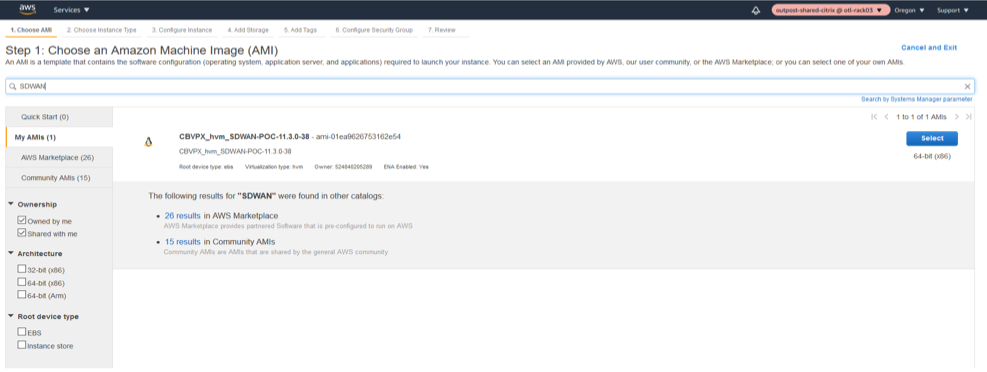

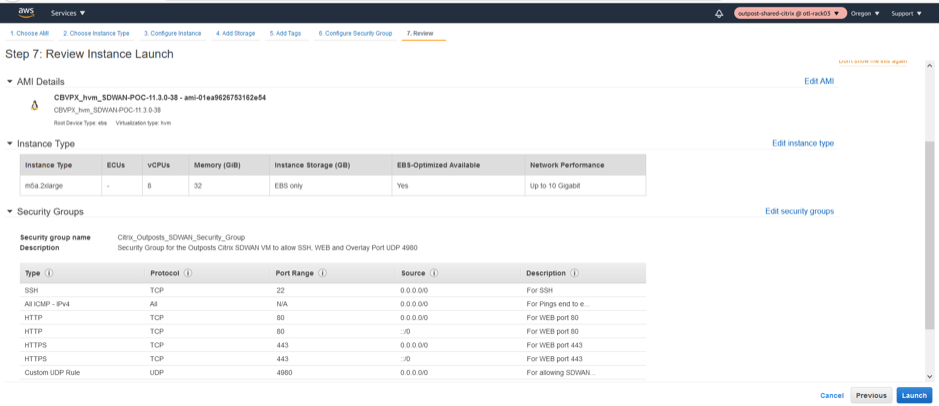

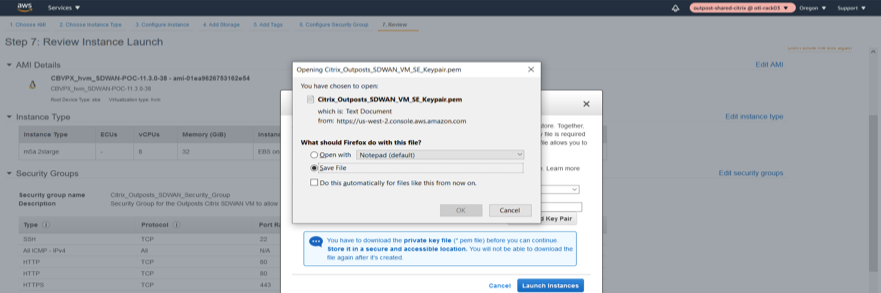

AMI インスタンスのプロビジョニング/デプロイのアウトポスト

AMI インスタンスの起動(プライベート)

-

共有 AMI をアウトポストにアップロードして、プライベート AMI を選択します(Marketplace にまだ公開されていない場合)。

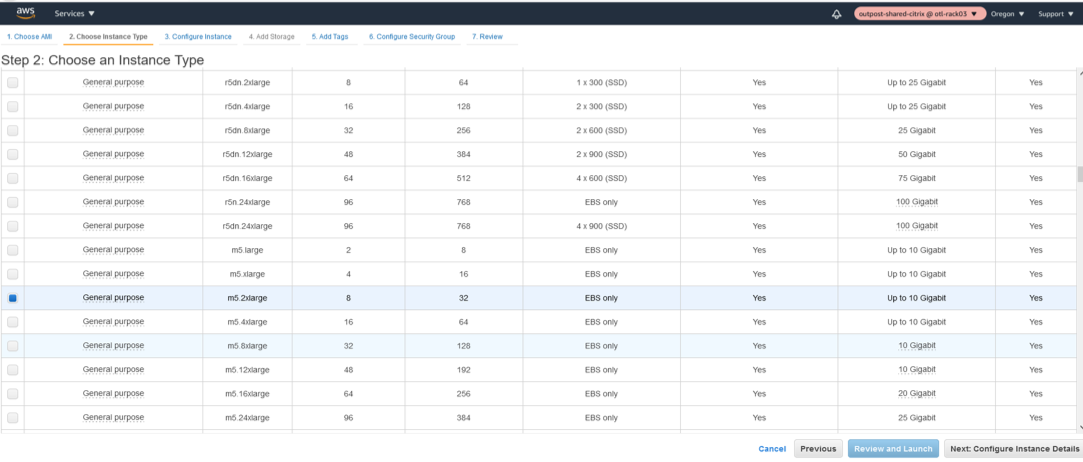

-

適切なインスタンスのタイプ(VPXL — M5.2xLarge)を選択します。

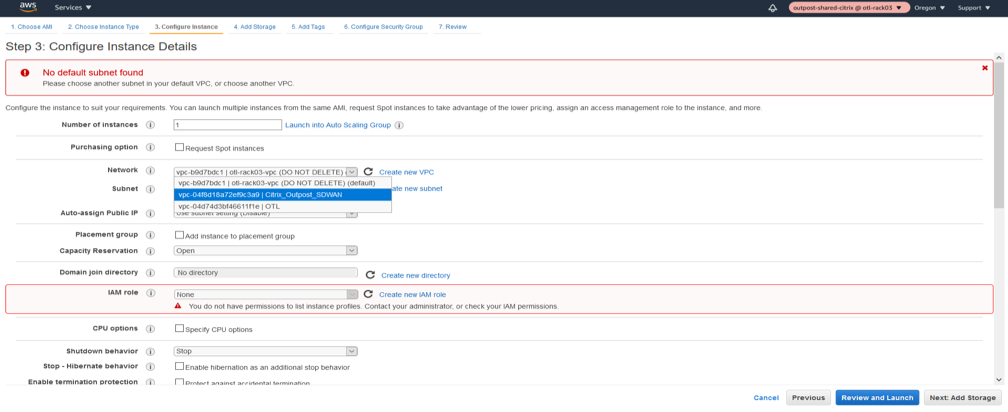

- VPC ネットワーク、サブネットなどのインスタンスの詳細を設定します。

- ネットワークでインスタンス用に作成された VPC を選択します。

- プライマリインターフェイスとして MGMT サブネットを選択します。

- [パブリック IP の自動割り当て] で [ 有効 ] を選択します。

- インスタンスの詳細ページの下部にある管理インターフェイスと同様に、カスタムプライベート IP を指定します。

-

デフォルトのストレージを選択します。

-

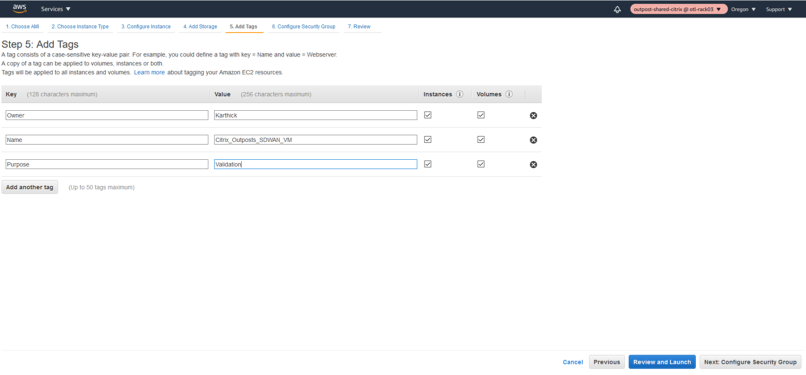

後でインスタンス検索/インデックス作成に関連するタグを追加します。

-

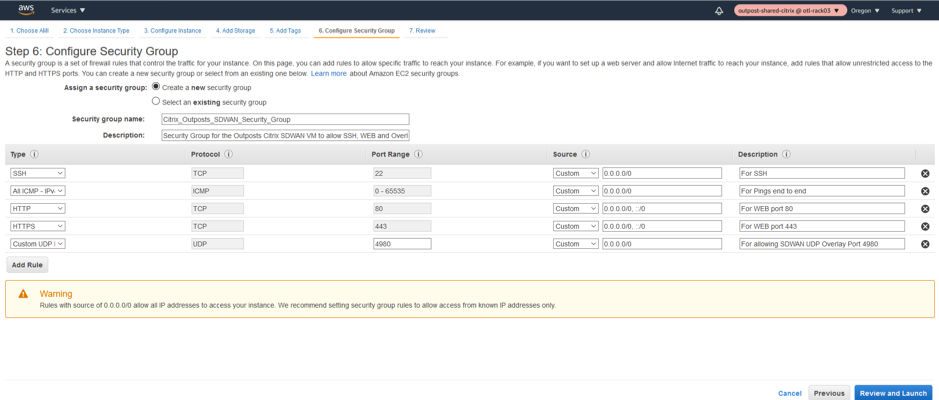

インスタンスに関連するセキュリティグループを定義します。

-

Citrix SD-WAN アウトポストインスタンスのネットワークセキュリティグループの概要。

-

後で使用するために、SSH 経由でインスタンス起動用のキーペアをダウンロードします。

-

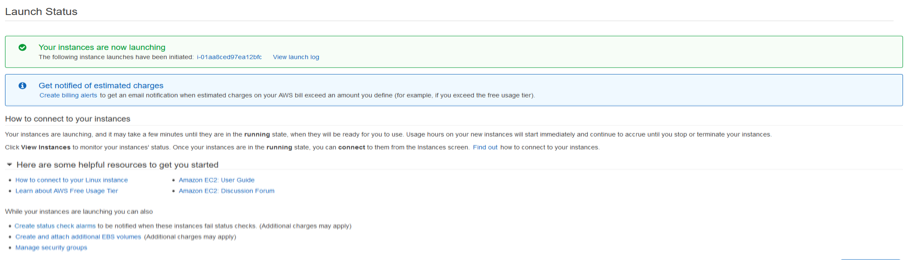

インスタンスの起動を開始します。

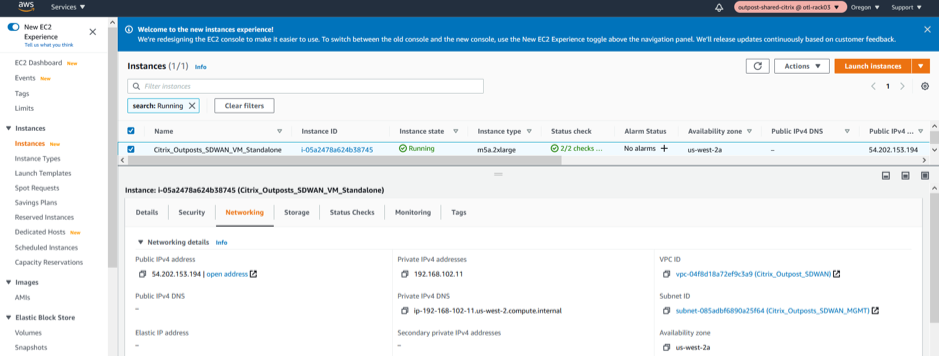

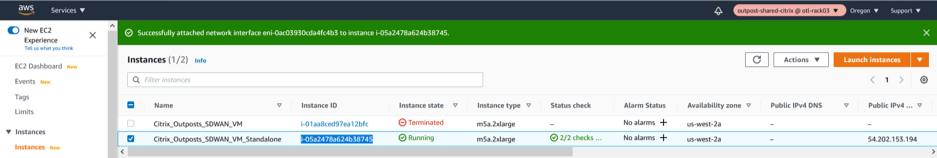

-

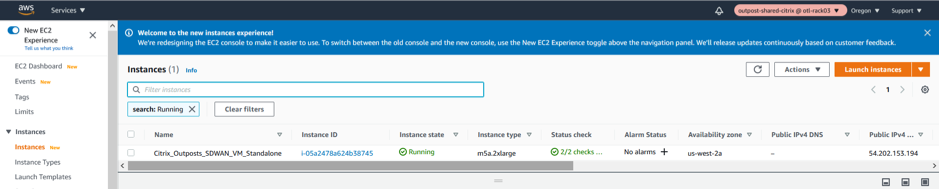

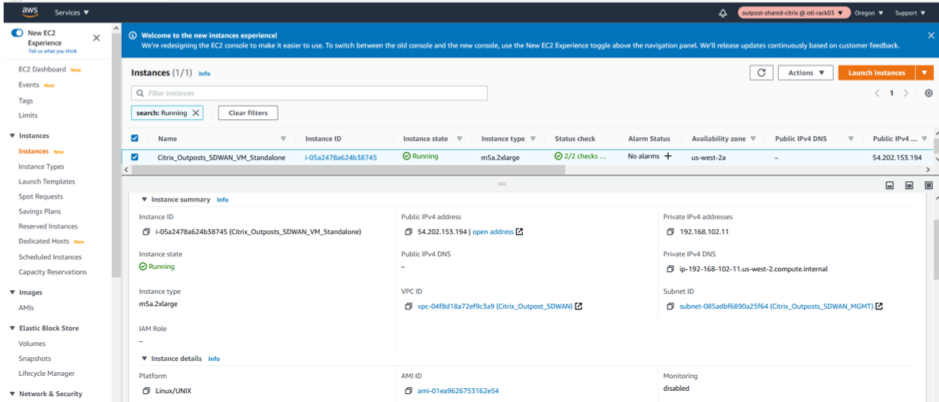

起動後、EX2 ダッシュボードでインスタンスのステータスとそのヘルスチェックを確認します。

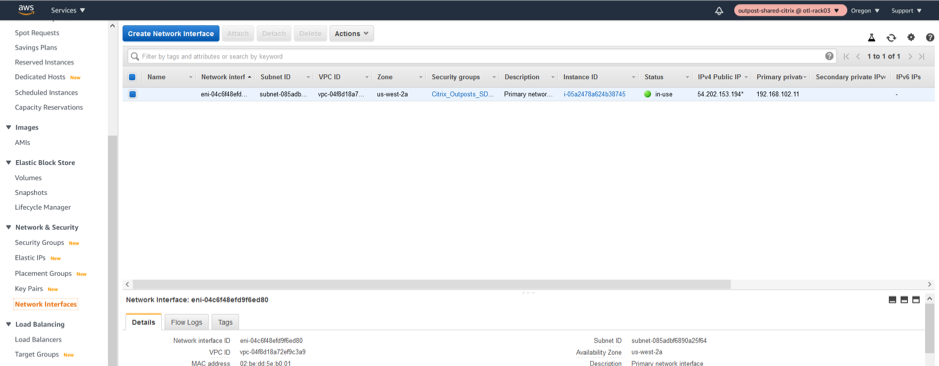

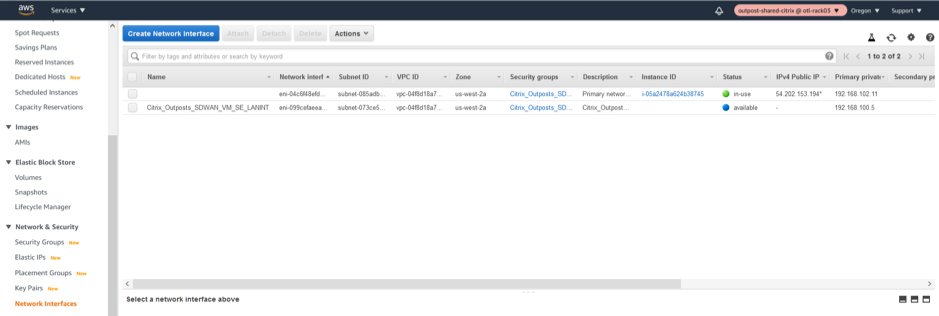

LAN/WANネットワークインターフェースおよびアソシエーションの作成

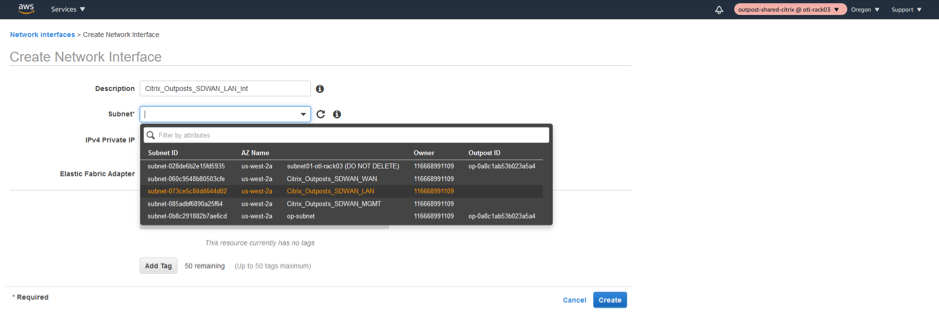

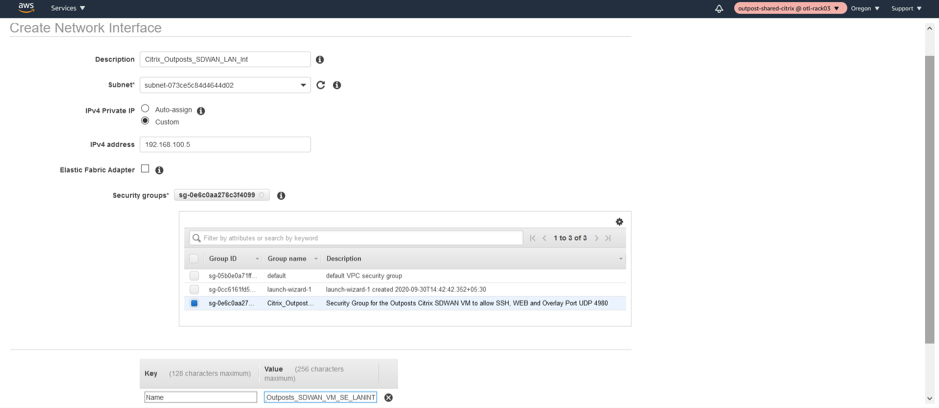

LAN ネットワークインターフェイス

-

LAN ネットワークインターフェイスを作成します。

-

LAN インターフェイスに関連するサブネットを関連付けます。

-

カスタム LAN プライベート IP 192.168.100.5 を関連付けて、NSG(ネットワークセキュリティグループ)を関連付けます。

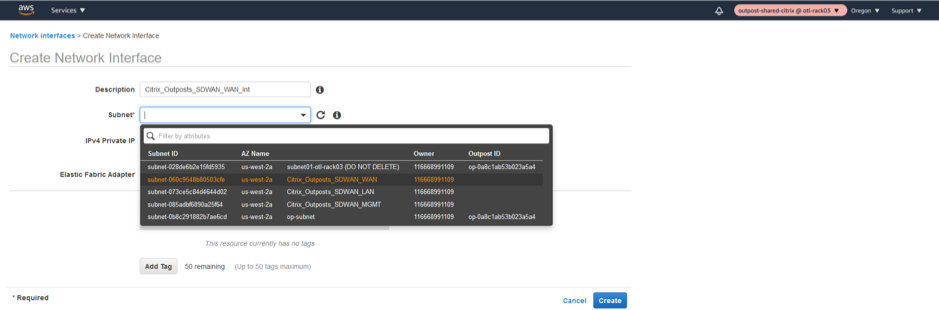

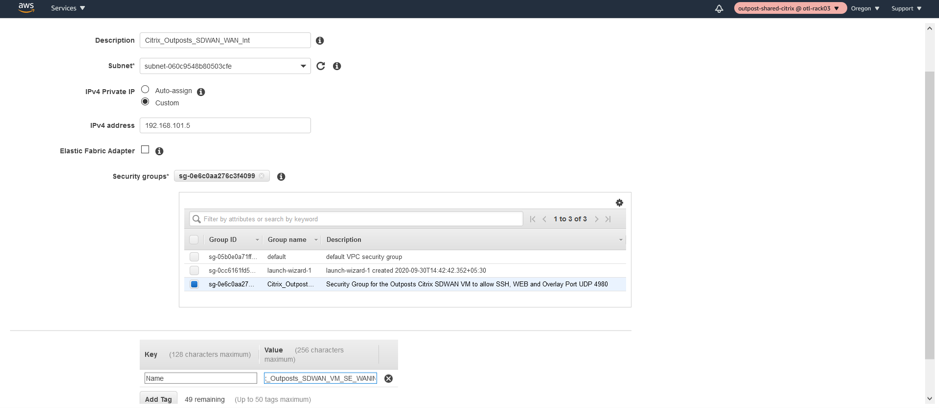

WAN ネットワークインターフェイス

-

WAN ネットワークインターフェイスを作成します。

-

WAN サブネットをネットワークインターフェイスに関連付けます。

-

プライベートカスタム WAN IP を 192.168.101.5 として提供し、ネットワークセキュリティグループを関連付けます。

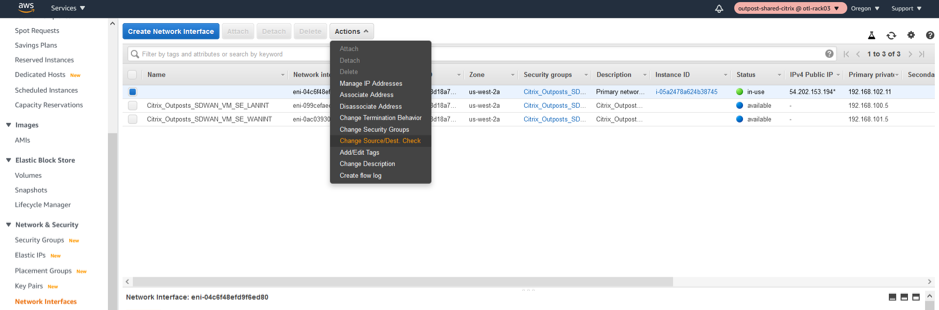

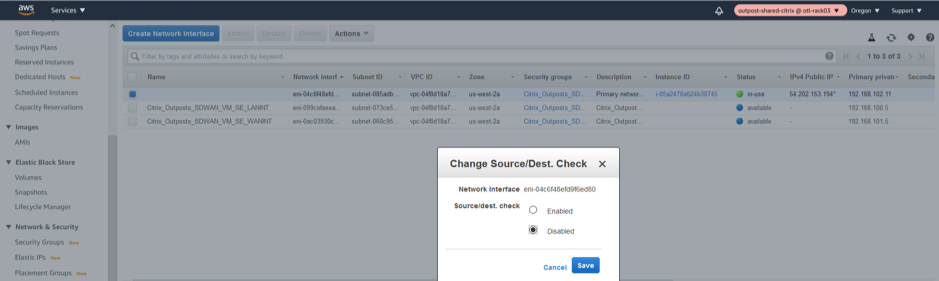

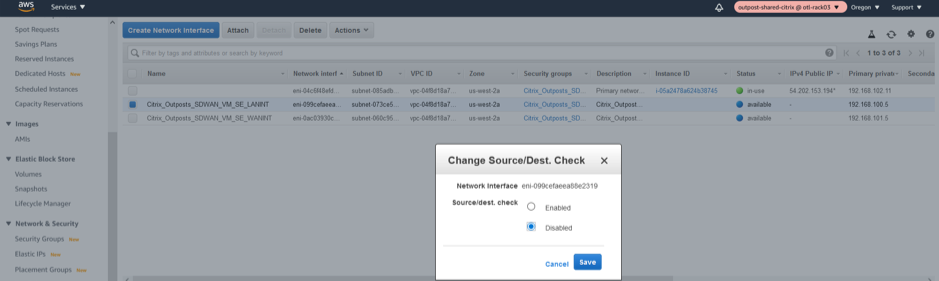

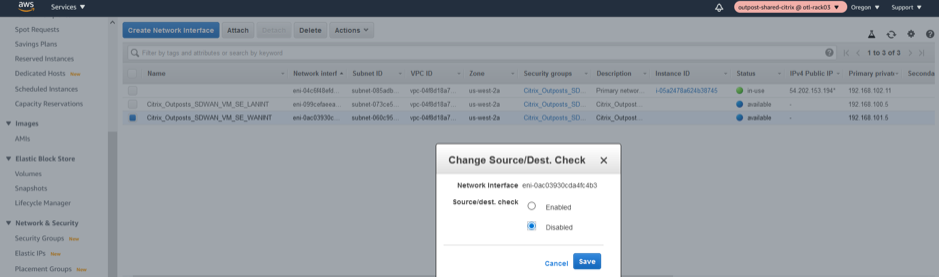

LAN/WAN/管理インターフェイスでの送信元/宛先チェックの変更

ソース/宛先を無効にします。[Check] 属性を使用すると、インターフェイスが EC2 インスタンス宛ではないネットワークトラフィックを処理できます。NetScaler SD-WAN AMIは、ネットワークトラフィックの移動間として機能するため、ソース/宛先です。正しく動作するには、チェック属性を無効にする必要があります。

管理インターフェイスによる SRC/DEST チェックの無効化

LAN インターフェイスの SRC/DEST チェックを無効にする

WAN インターフェイスの SRC/DEST チェックを無効にする

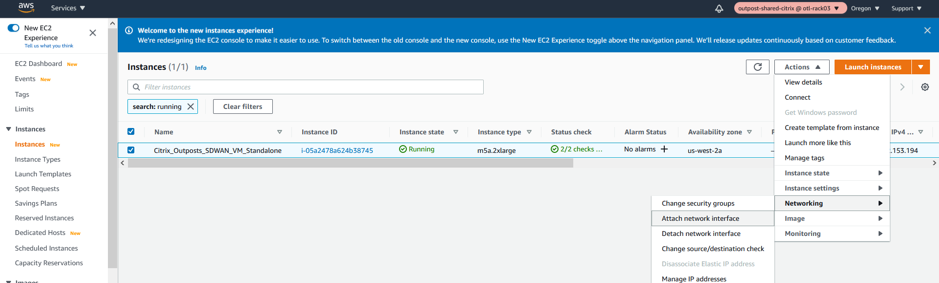

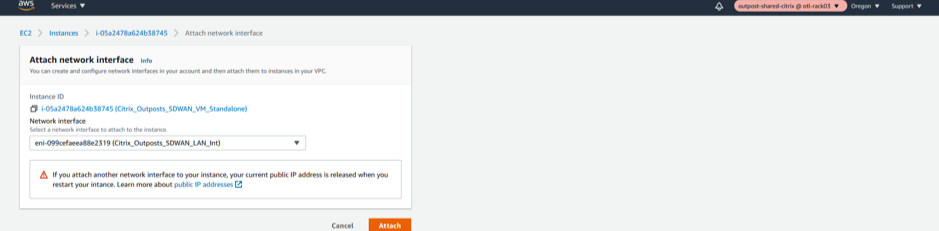

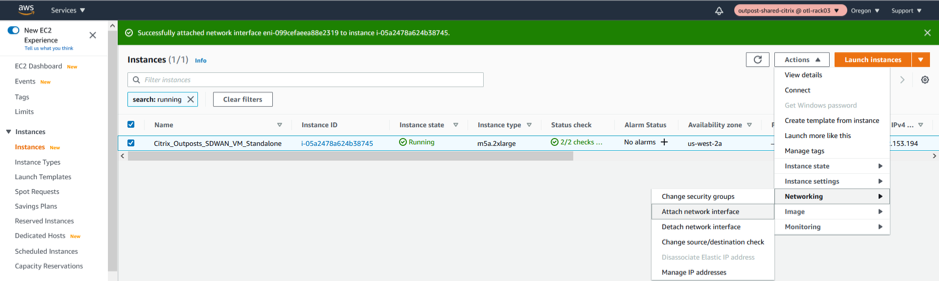

LAN/WANネットワークインターフェースをCitrix SD-WAN の前哨に接続する

LAN インターフェイスアソシエーション

- LAN ネットワークインターフェイスを SD-WAN に接続します。

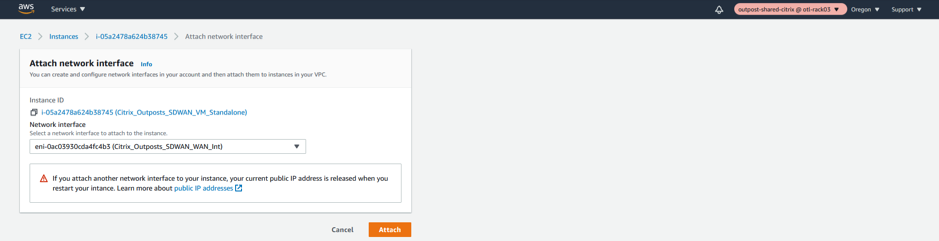

WAN インターフェイスのアソシエーション

- WAN ネットワークインターフェイスを SD-WAN に接続します。

注:

管理、LAN、および WAN をこの順序でアタッチすると、SD-WAN AMI の eth0、eth1、eth2 に接続されます。これは、プロビジョニングされた AMI のマッピングと一致し、AMI の再起動時にインターフェイスが正しく再割り当てされないようにします。

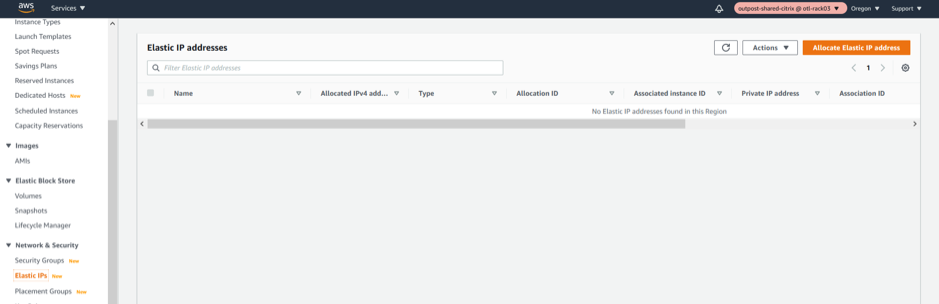

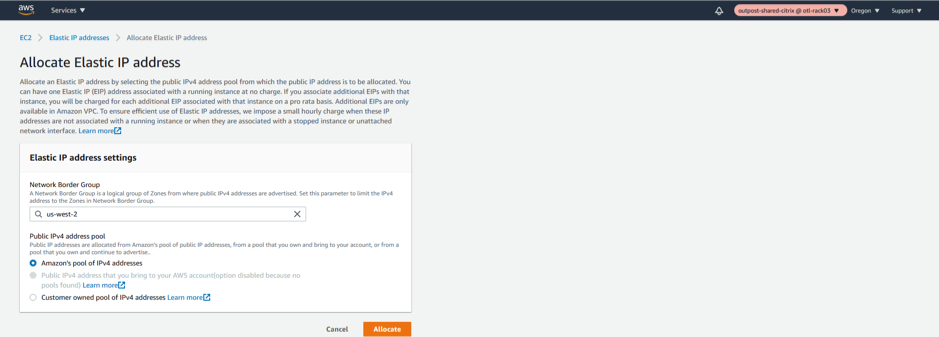

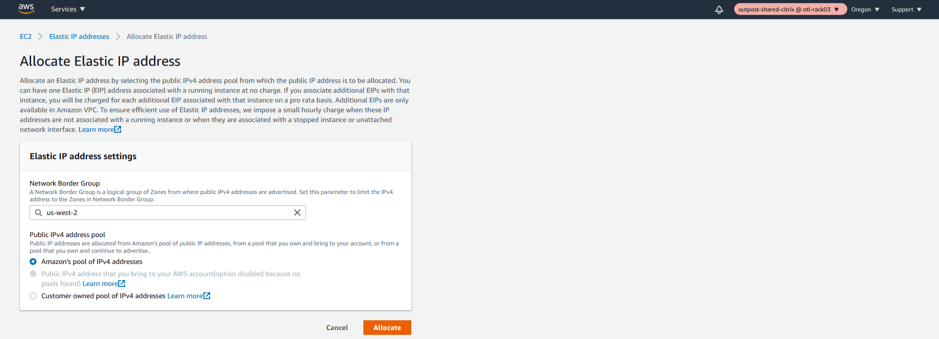

ELASTIC IP を作成し、前哨の Citrix SD-WAN の MGMT インターフェイスおよび WAN インターフェイスに関連付ける

管理 IP Elastic IP

-

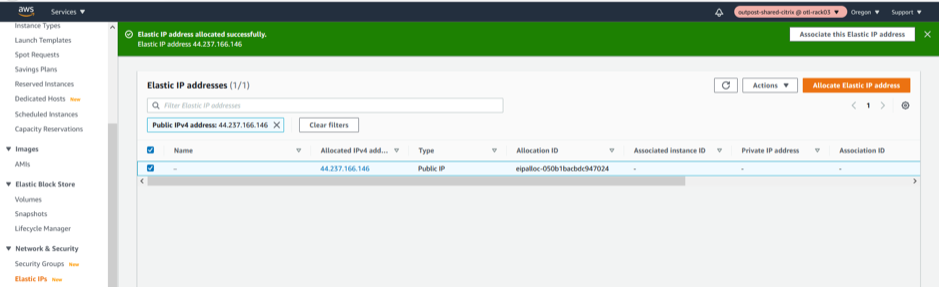

MGMT インターフェイス用に新しい ELASTIC IP を割り当てます。

-

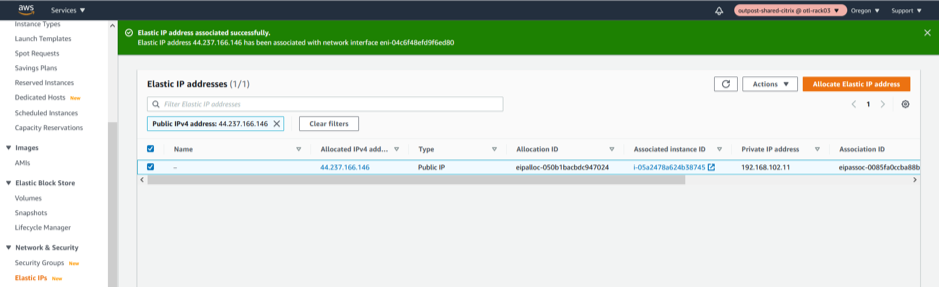

新しく作成した ELASTIC IP を管理インターフェイスに関連付けます。

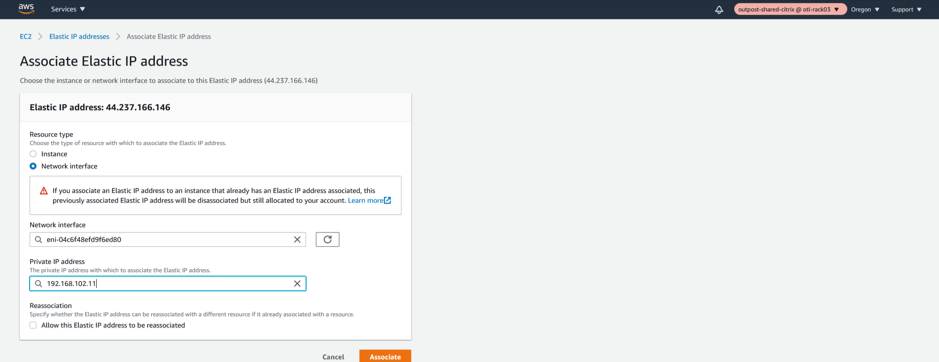

管理Elastic IPは、アウトポストベースのCitrix SD-WANアプライアンスの80/443を超えるSSH/UIブラウジングに必要です。これにより、管理が簡単になります。

ここでは、Elastic IP を管理ネットワークインターフェイス、さらに具体的には「192.168.102.11」である管理サブネットに関連付けられたプライベート IP にリンクします。

- ネットワーク インターフェイスの選択

- 管理ネットワークインターフェイスを選択します

- プライベート IP アドレス「192.168.102.11」を割り当てる

- 関連付け

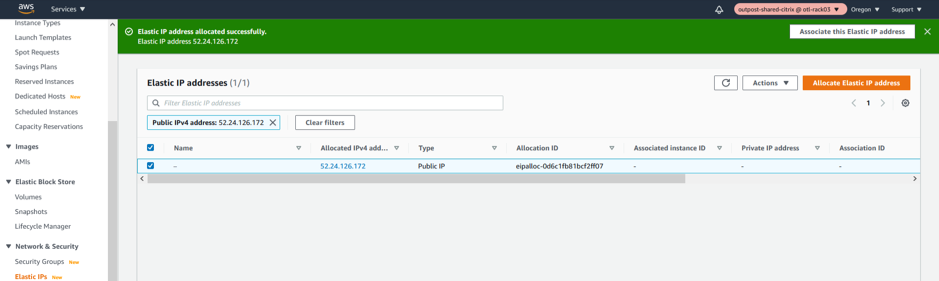

WAN インターフェイス Elastic IP

-

WAN インターフェイス用の新しい ELASTIC IP の割り当て

-

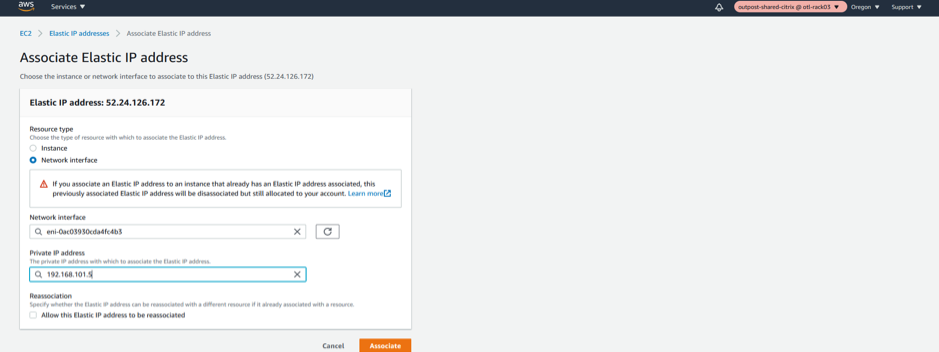

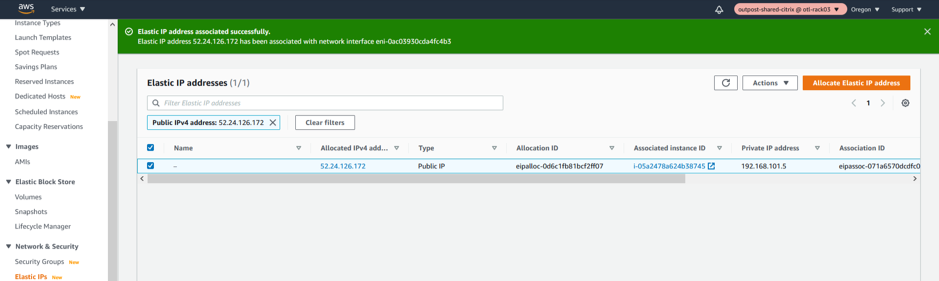

新しく作成した ELASTIC IP を WAN インターフェイスに関連付けます。

WAN Elastic IPは、アウトポストベースのCitrix SD-WAN アプライアンスへの異なるサイト間のオーバーレイ通信を有効にし、外部世界へのIP接続を持つために必要です。これは、MCN またはブランチに提供する WAN リンクのパブリック IP になります。このIPは基本的にすべてのリモートアプライアンス/ピアが認識し、オーバーレイ制御/データ・チャネルの確立に役立ちます。 具体的には、Elastic IP を WAN ネットワークインターフェイス、さらに具体的には「192.168.102.11」である WAN サブネットに関連付けられたプライベート IP にリンクします。

- ネットワーク インターフェイスの選択

- WANネットワークインターフェイスを選択します

- プライベート IP アドレス「192.168.101.5」を割り当てる

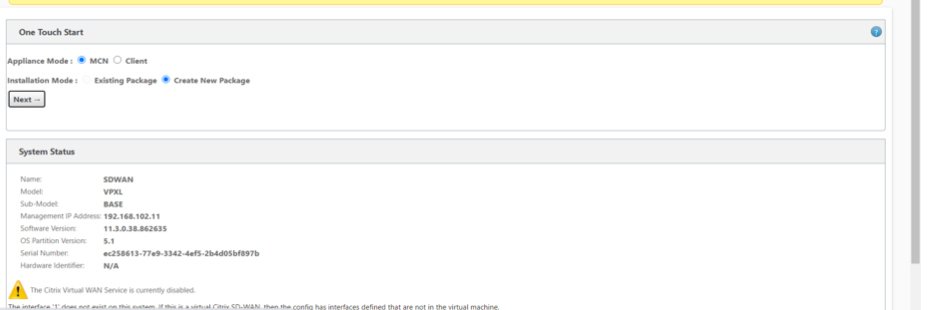

VPXL SD-WAN 仮想マシンを MCN としてアウトポスト

MCNとしてのアウトポストのCitrix SD-WAN へのアクセス/構成

-

管理インターフェイス IP にアクセスします。

管理インターフェイスの Elastic IP を書き留めて入力し、SD-WAN UI にアクセスします。

https://<elastic_ip_mgmt_interface>

-

管理者資格情報で認証します。

ユーザー名はadmin、パスワードはインスタンス ID(以下で強調表示)

-

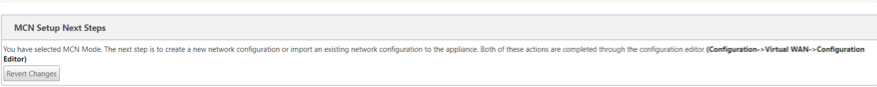

前哨Citrix SD-WAN 仮想マシンの役割をMCN(マスターコントロールノード)として設定します。

-

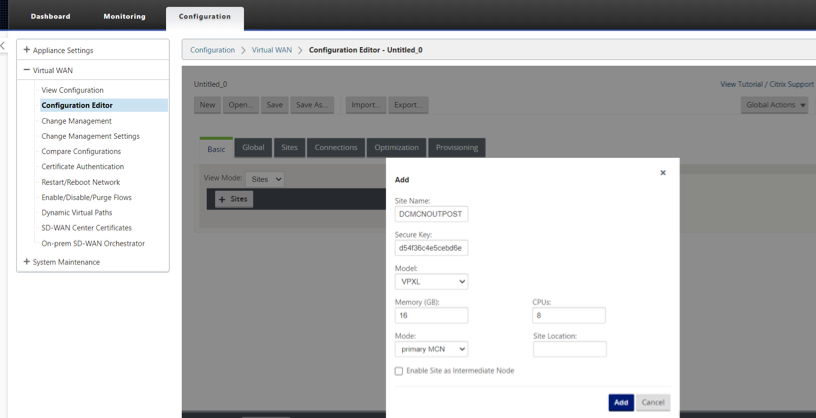

MCN(アウトポスト SD-WAN)の新しいサイトを追加します。

-

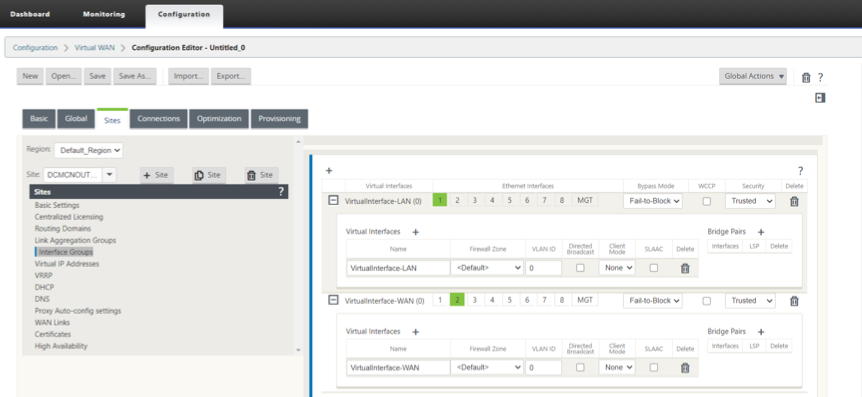

LAN および WAN の Outpost VM (MCN) ネットワークインターフェイスグループを構成します。

-

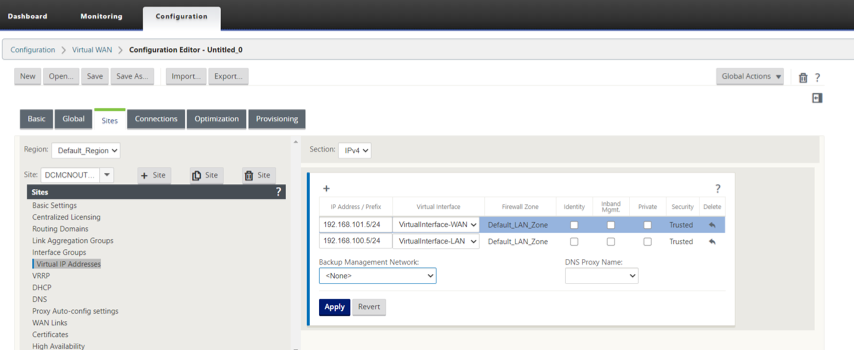

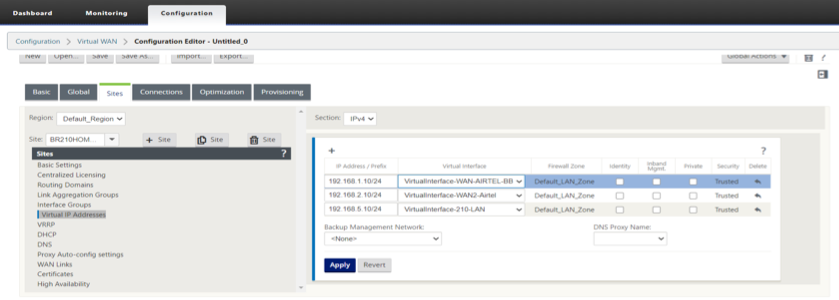

LANおよびWANのアウトポスト仮想仮想IPアドレス(MCN)を構成します。

-

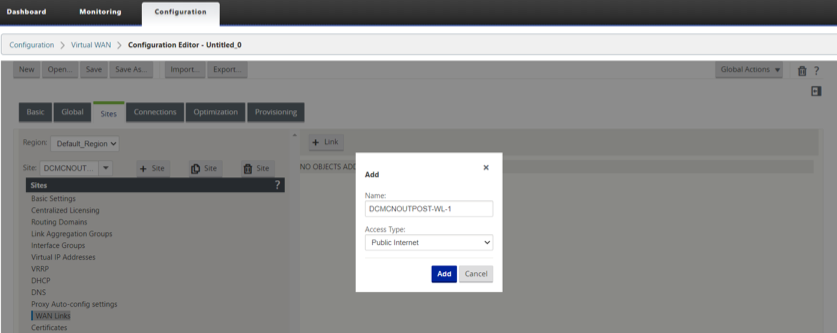

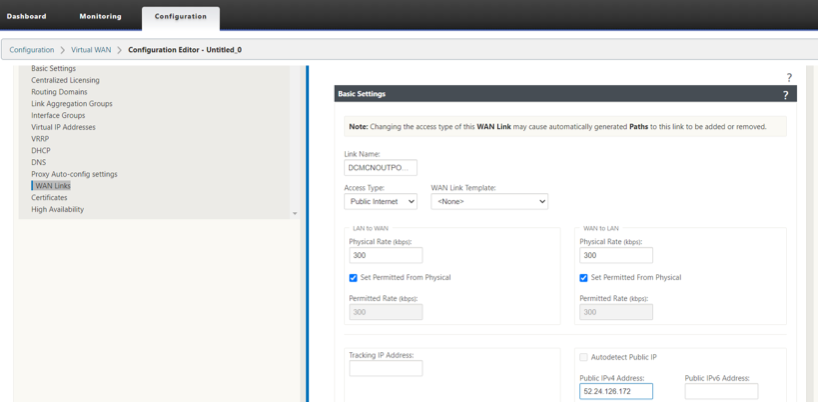

アウトポスト仮想マシン(MCN)WAN リンクを設定します。

-

WAN リンク上の容量定義をダウンロード/アップロードします。

-

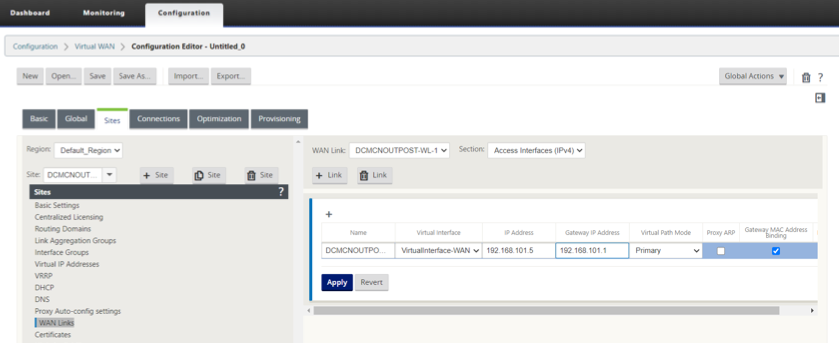

WAN リンクのアクセスインターフェイスとゲートウェイ IP を設定します。

-

ホームユーザーブランチの SD-WAN としてのCitrix SD-WAN 210

210 Citrix SD-WAN をブランチとして構成する

-

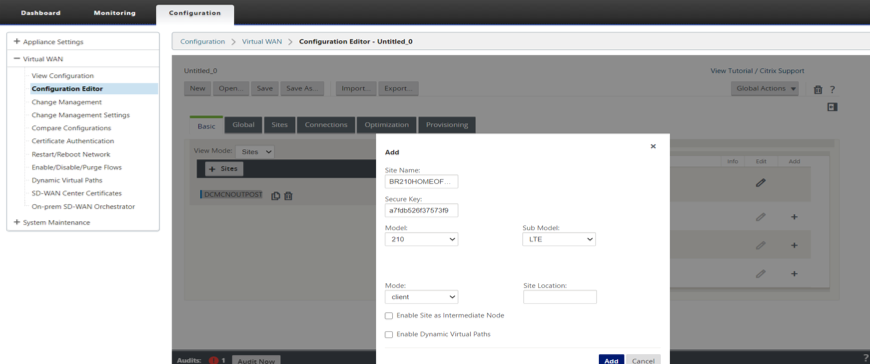

クライアントモードで 210 サイトをブランチとして追加します。

-

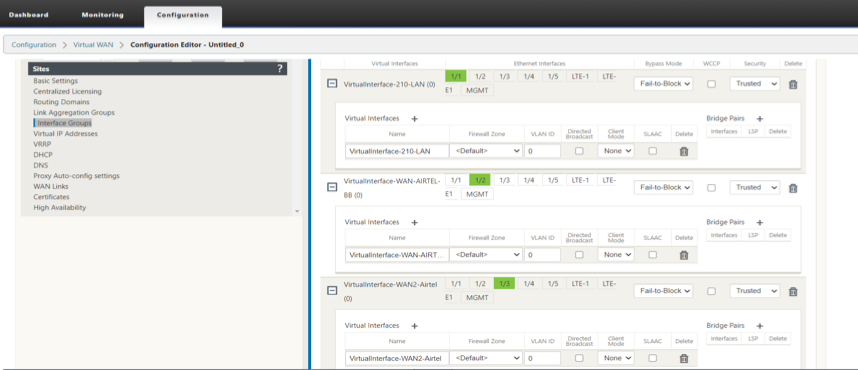

LAN および WAN 用の 210 ホームオフィスブランチネットワークインターフェイスグループを構成します。

-

LAN および WAN 用の 210 ホームオフィス支社の仮想 IP アドレス (VIP) を構成します。

-

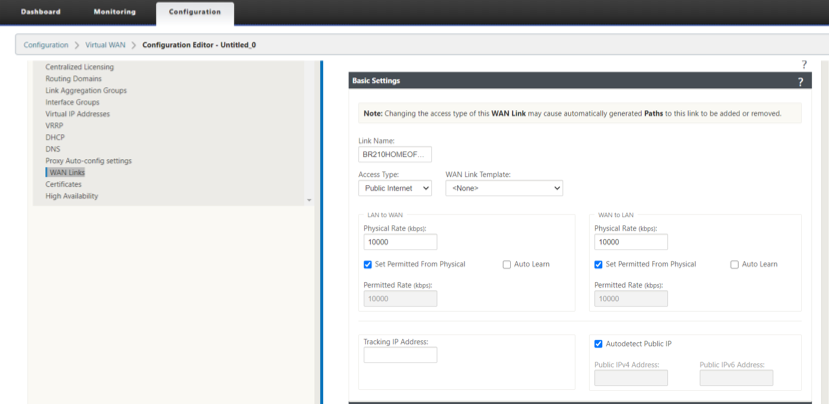

210 ホームオフィスブランチの WAN リンクを設定します。

-

WAN リンク上の容量定義をダウンロード/アップロードします。

-

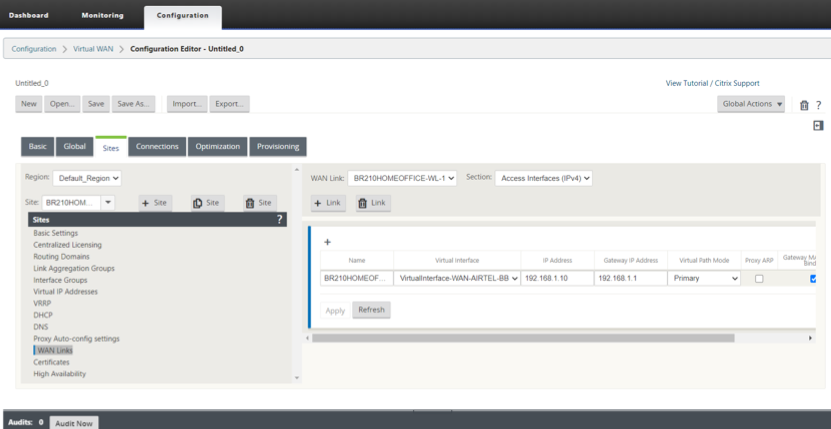

WAN リンクのアクセスインターフェイスとゲートウェイ IP を設定します。

-

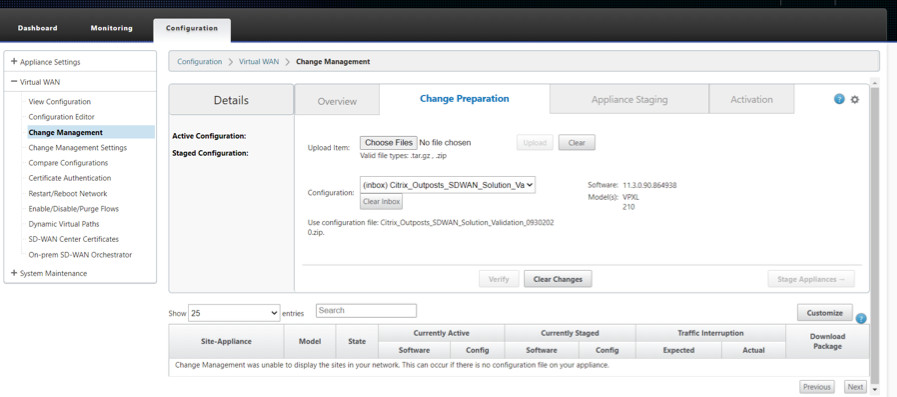

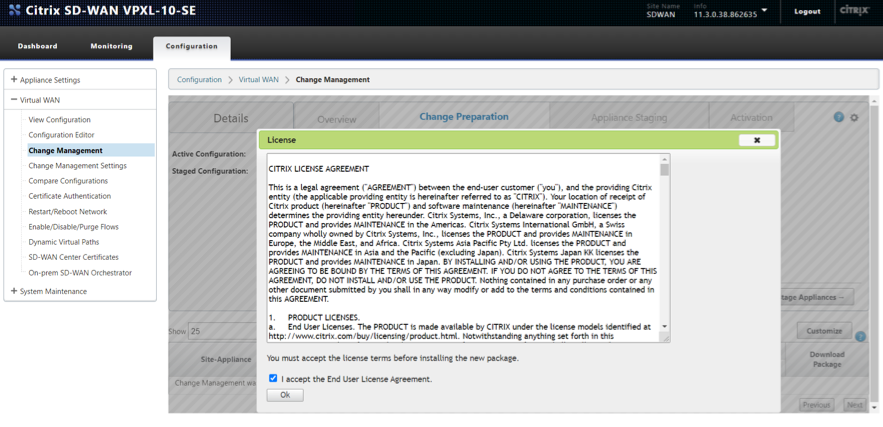

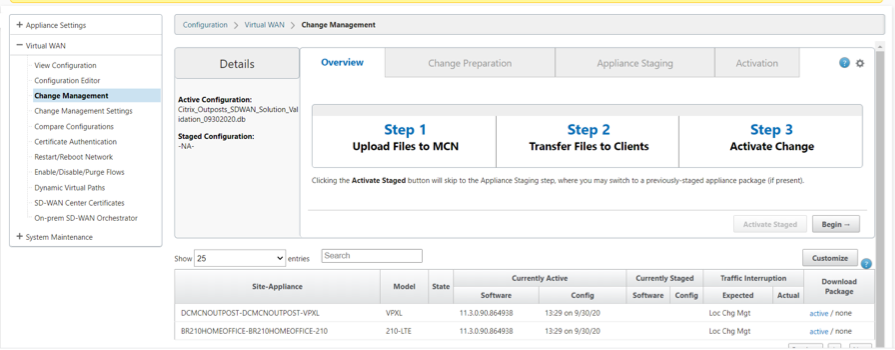

変更管理を実行し、アプライアンスに構成をステージングする

構成のアクティブ化

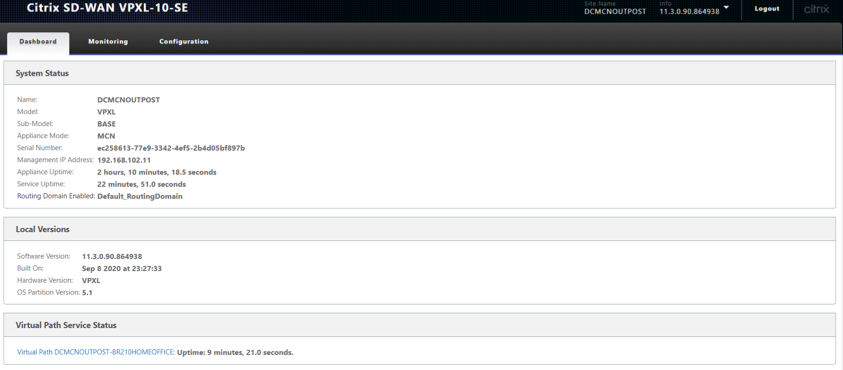

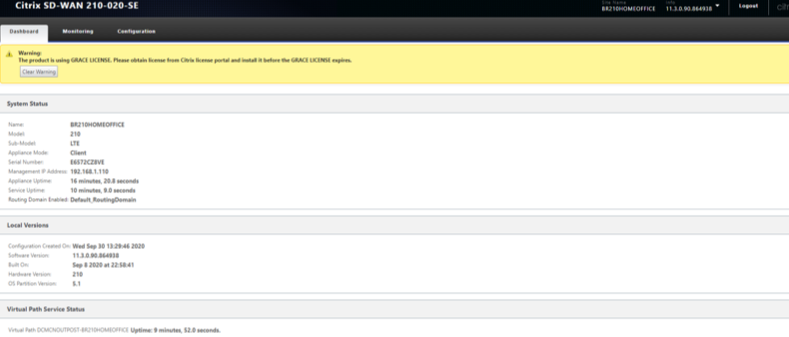

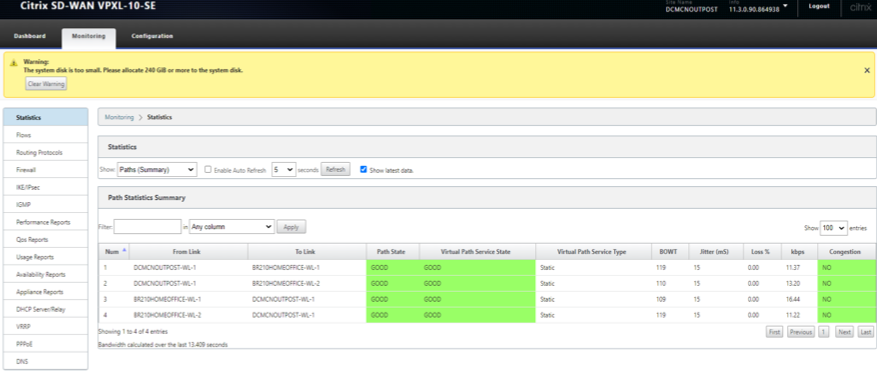

仮想パスの作成の確認

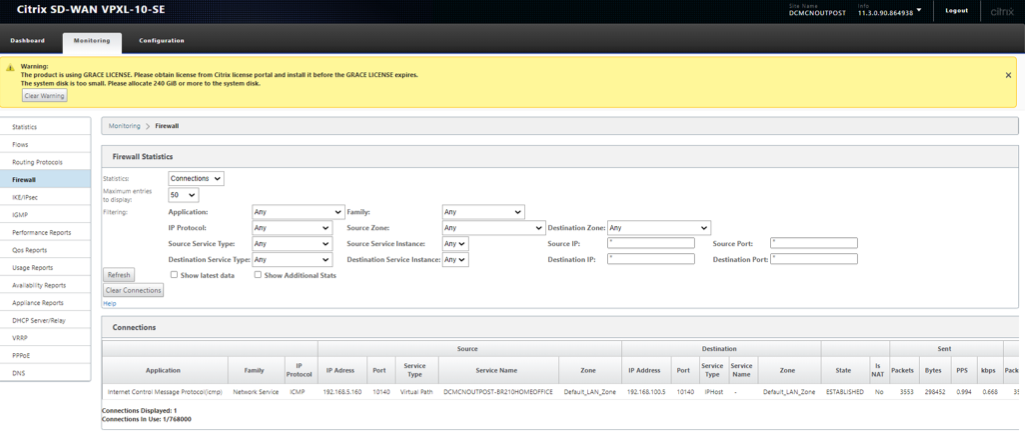

前哨の MCN VM で

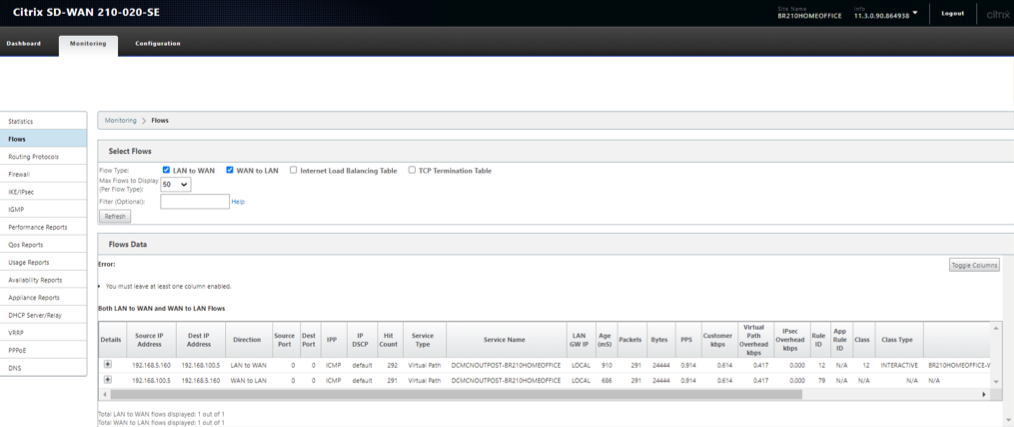

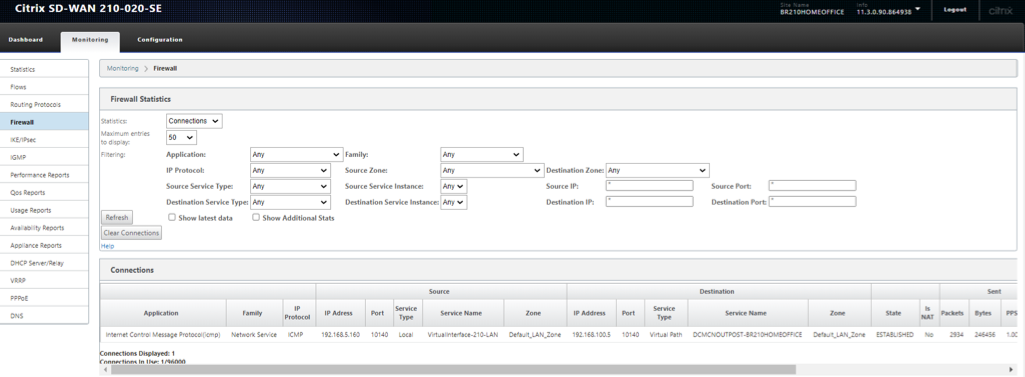

210ホームブランチで

前哨仮想マシンと210ブランチ間の仮想パス上のトラフィックを検証します。

- ステップ 1 :210 ブランチとアウトポストの MCN 間で Ping を開始する

- ステップ 2 — アップロード/ダウンロード方向で 210 および MCN VM の両方のフローをチェックし、トラフィックの処理に使用される SIP、DIP、IP プロトコル、およびサービスを検証する

- ステップ 3 :アウトポスト MCN および 210 のファイアウォール接続をチェックし、2 つのサイト間の ICMP トラフィックを確認します。

-

210 ブランチとアウトポスト MCN の間で開始された Ping トラフィックが仮想パス経由で処理されることを確認します

-

フローは、仮想パスとして適切なサービスタイプを介したフローを示す必要があります

- アウトポスト MCN でのフローのチェック:SIP、DIP、IP プロトコルが一致している必要があります。仮想パスとしてのサービスを含めて

- フロー内のパスをチェックし、使用中の最適なパスをチェックする — 利用可能なパスのリストで最適なパスのいずれかである必要があります

-

210 ブランチでのフローのチェック-SIP、DIP、IP プロトコルは一致する必要があります。仮想パスとしてのサービスを含めて

- フロー内のパスをチェックし、使用中の最適なパスをチェックする — 利用可能なパスのリストで最適なパスのいずれかである必要があります

-

ファイアウォールをチェックして接続を確認する

- アウトポストの [ファイアウォール] をチェックする MCN には、アプリケーションとの接続情報を ICMP として応答する必要があります。SIP-SPORT(MCN)、DIP-DPORT(210)をソースサービス、およびローカルパスおよび仮想パスとして宛先サービスを含む

- 接続元

- 210ブランチ上のファイアウォールは、要求のためにICMPとしてアプリケーションとの接続情報を持っている必要があります。SIP-SPORT(210)、DIP-DPORT(MCN)を含むソースサービス、および宛先サービスをそれぞれローカルパスおよび仮想パスとして持つべき

-

エンドノートパソコンから 192.168.100.5(アウトポストの LAN 側VIP SD-WAN)に PING を開始する

- コマンド — 192.168.100.5 ping

- ラップトップの開始元のIPアドレス — 192.168.5.160

- このトラフィックは、VP 経由で到達可能なプレフィクスとして 192.168.100.0/24 がインストールされたブランチにルーティングテーブルがインストールされているため、仮想パスを通過することを目的としています

エンドラップトップから192.168.100.5(SD-WANのLAN側VIP)へのPINGを開始

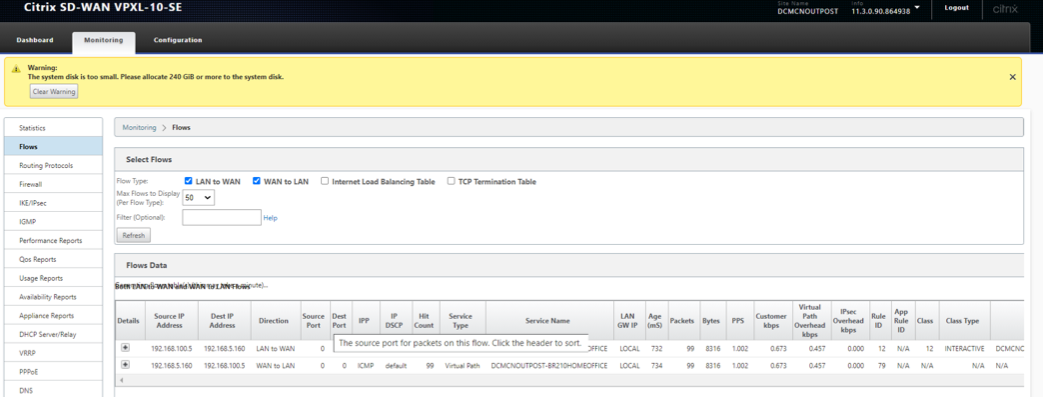

MCN(アウトポスト VM)と 210 ブランチの両方に、LAN から WAN および WAN から LAN への方向エントリが表示されていることのフローの確認

210 ホームブランチでのフローの確認

ホームブランチで

LAN から WAN(ブランチから MCN へ)

- ソース IP — 192.168.5.160

- 宛先 IP — 192.168.100.5

- プロト/IPP — ICMP

WAN から LAN(MCN からブランチへ)

- 宛先IP — 192.168.5.160

- ソース IP — 192.168.100.5

- プロト/IPP — ICMP

-

使用されているサービスが仮想パスであり、サービス名が MCN(アウトポストVM)からブランチ210 の間にあることを確認します。

-

また、仮想パス(MCN 側の唯一の既存のリンクへの 210 の WL1 の WL1)を経由する ICMP トラフィックを通過している現在の最適パスが、パスに表示されることを確認します。

注:

以下のスナップショットの「パス」列で現在のパスを確認してください。

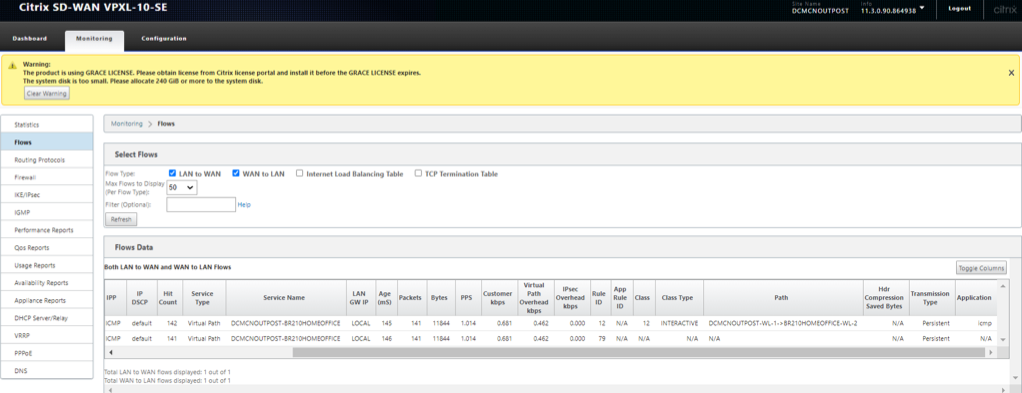

MCN(アウトポスト仮想マシン)で確認

MCN アウトポスト VM 側で

WAN から LAN(ブランチから MCN へ)

- ソース IP — 192.168.5.160

- 宛先 IP — 192.168.100.5

- プロト/IPP — ICMP

LAN から WAN(MCN からブランチへ)

- 宛先IP — 192.168.5.160

- ソース IP — 192.168.100.5

- プロト/IPP — ICMP

-

使用されているサービスが仮想パスであり、サービス名が MCN(アウトポストVM)からブランチ210 の間にあることを確認します。

-

また、仮想パス(MCN 側の唯一の既存のリンクへの 210 の WL1 の WL1)を経由する ICMP トラフィックを通過している現在の最適パスが、パスに表示されることを確認します。

MCN(アウトポストVM)でのファイアウォールの詳細の確認

MCN(アウトポスト VM)でのフローについて、以下の詳細が検証されます。

- アプリケーション — ICMP

- ソースサービス:仮想パス(トラフィックはブランチ側からVP経由で送信される)

- 宛先サービス:IPHOST(SD-WAN の IP に ping を送信しており、デバイスに対して使用されるため)

- 状態-確立済み

サポートポリシーの詳細については、」 サポートとサービス

210 ホームブランチでのファイアウォールの詳細の確認

以下の詳細は、210ブランチ側のフローについて検証されます。

- アプリケーション — ICMP

- ソースサービス:ローカル(210ブランチの後ろにあるホストから開始)

- 宛先サービス:仮想パス(SD-WANの IP に対して ping を実行しており、デバイスを対象としており、仮想パスを介して伝送されるため)

- 状態-確立済み

サポートポリシーの詳細については、 サポートとサービス

この記事の概要

- ソリューション検証トポロジー/ネットワークアーキテクチャ

- Citrix SD-WAN アプライアンスのアウトポストでの VPC の作成(VPXL タイプ)

- インターネットゲートウェイの作成と VPC への関連付け(WAN のインターネットアクセスおよび SD-WAN の管理インターフェイス)

- Citrix SD-WAN VPXLアプライアンス用のLAN、WAN、および管理サブネットの作成

- LAN/WAN/MGMT サブネットのルートテーブルの定義

- WAN サブネットのルートテーブルの定義

- LAN サブネットのルートテーブルの定義

- AMI インスタンスのプロビジョニング/デプロイのアウトポスト

- LAN/WANネットワークインターフェースおよびアソシエーションの作成

- LAN/WAN/管理インターフェイスでの送信元/宛先チェックの変更

- LAN/WANネットワークインターフェースをCitrix SD-WAN の前哨に接続する

- ELASTIC IP を作成し、前哨の Citrix SD-WAN の MGMT インターフェイスおよび WAN インターフェイスに関連付ける

- VPXL SD-WAN 仮想マシンを MCN としてアウトポスト

- ホームユーザーブランチの SD-WAN としてのCitrix SD-WAN 210

- 変更管理を実行し、アプライアンスに構成をステージングする

- 構成のアクティブ化

- 仮想パスの作成の確認

- エンドノートパソコンから 192.168.100.5(アウトポストの LAN 側VIP SD-WAN)に PING を開始する

- エンドラップトップから192.168.100.5(SD-WANのLAN側VIP)へのPINGを開始

- 210 ホームブランチでのフローの確認

- MCN(アウトポスト仮想マシン)で確認

- 210 ホームブランチでのファイアウォールの詳細の確認