-

-

-

-

-

HyperV 2012 R2 および 2016 のハイパーバイザーの SD-WAN Standard Edition仮想アプライアンス (VPX)

-

Linux-KVM プラットフォームに SD-WAN SE 仮想アプライアンス (VPX) をインストールする

-

Azure でのCitrix SD-WAN Standard Editionインスタンスのデプロイ-リリースバージョン 10.2以降

-

Azure の高可用性モードで SD-WAN Standard Edition インスタンスをデプロイ-リリースバージョン 10.2 以降

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Linux-KVM プラットフォームでの SD-WAN SE 仮想アプライアンス(VPX)のインストール

- Linux-KVM プラットフォーム用の SDWAN VPX-SE を設定するには、次の手順を実行します。

- グラフィカル仮想マシンマネージャー (仮想マネージャー) アプリケーションを使用します。または

- virsh プログラム Linux-KVM コマンドラインを使用します。

- KVM ModuleおよびQEMUのような仮想化ツールを使って、適切なハードウェアにホストLinuxオペレーティングシステムをインストールする必要があります。ハイパーバイザー上で展開できる仮想マシン(VM)の数はアプリケーション要件および選択されたハードウェアにより異なります。

- .qcow2ファイルは、プロビジョニングされたNetScaler VPXインスタンスごとに一意である必要があります。これは、仮想マシンに接続されている仮想ハードディスク (VHD) です。

必須要件:

- 仮想化をサポートするベアメタルアプライアンスに Ubuntu 16.04 をインストールします。ベアメタルアプライアンスが仮想化をサポートしているかどうかを確認する手順を次に示します。

- AMD-V および Intel VT-X プロセッサーに含まれているハードウェア仮想化機能を備えた 64 ビット x86 プロセッサー。

- Linux ホストの CPU が仮想化をサポートしているかどうかをテストするには、ホスト Linux シェルプロンプトで次のコマンドを入力します。この出力は 0 より大きくする必要があります。

egrep -c '(vmx|svm)' /proc/cpuinfo - 手順2の代わりに、「CPUチェッカー」(sudo apt-get インストールCPUチェッカー)と呼ばれるパッケージ/ツールをインストールし

kvm-ok、次のコマンドを入力します。、出力は「KVMアクセラレーションを使用できます」でなければなりません。

- Linux ホストの CPU が仮想化をサポートしているかどうかをテストするには、ホスト Linux シェルプロンプトで次のコマンドを入力します。この出力は 0 より大きくする必要があります。

- ホストハイパーバイザーで、

cat /proc/cpuinfo | grep flagsコマンドを実行し、次の CPU フラグがあるかどうかを確認しますpopcnt, sse, sse2, pni, ssse3, sse4_1, and sse4_2。 - 最小ハードウェア要件:SDWAN(ゲスト OS)には 4 つの vCPU、4 GB RAM、40 GB(VHD)が必要です。これを満たすことができるこれらの仕様を持つホストが必要です。

- ソフトウェア要件:Ubuntu 16.04.2 LTS (GNU/Linux 4.4.0-78-ジェネリック x86_64)

qemu-kvm、libvirt-bin、virt-manager: sudo apt-get インストールqemu-kvm libvirt-bin virt-manager ブリッジユーティリティーをインストールします。このコマンドを実行して、必要なパッケージ/ソフトウェアをすべて取得します。

仮想マシンマネージャー (VMM) を使用して SD-WAN VPX アプライアンスをプロビジョニングします。

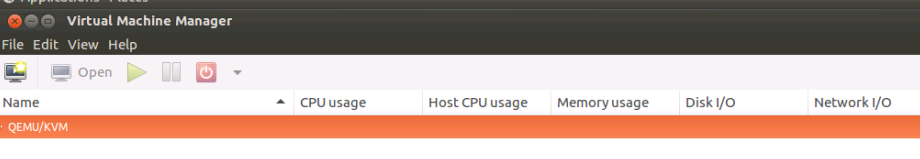

- 仮想マシンマネージャーを開きます。[ アプリケーション ]>[ システムツール ]>[ 仮想マシンマネージャ]の順に選択し、[ 認証 ]ウィンドウでログオン資格情報を入力します。

- VMM が開いたら、VMM が QEMU 仮想化に接続されていないことを示す QEMU/KVM が表示される必要があります。SD-WAN VPX-SE プロビジョニングの NIC 順序は、管理、LAN、および WANの順でなければなりません。

- [ 新しい仮想マシン] を選択します。 新しい VMM の追加

-

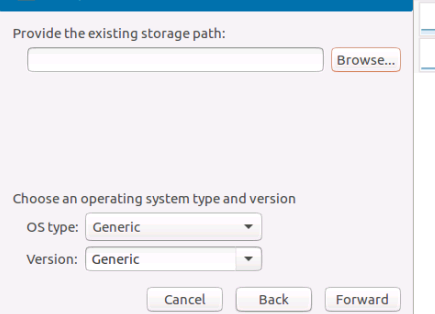

VHDを選択します。1つのマシンで使用しているVHDは共有できません。仮想マシンごとに固有の VHD が必要です。画像を参照し、ダウンロード先のパスを選択します。

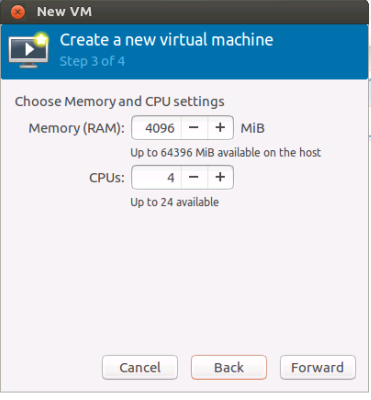

- RAM を 4,096 MB、CPU を 4 として提供します。

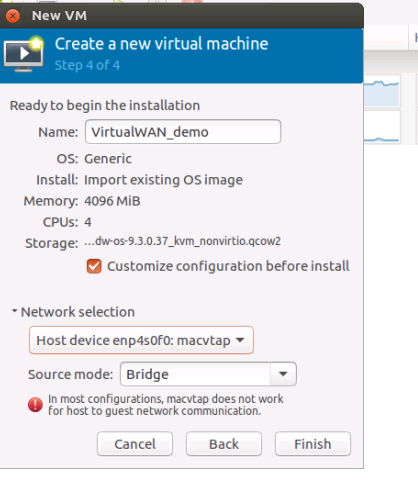

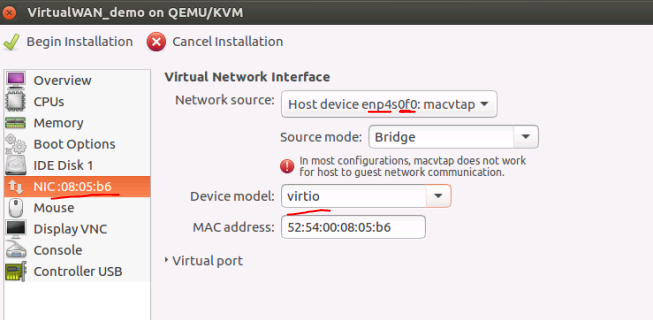

- 必要に応じて仮想マシンに名前を付けて、[ インストール]の前に[構成のカスタマイズ]を選択します。デフォルトでは、1つのNICが仮想マシンに選択されるように、 ネットワーク選択オプションが表示されます 。この設定では、 enp4s0f0 はホストマシンの管理ネットワークです。この NIC を使用する場合は、管理アクセス用にゲストとホスト間で同じ NIC を共有します。ソースモードは、仮想マシン間で共有されるため、ブリッジモードになります。

- [ 完了] をクリックした後、[ インストール前に設定をカスタマイズ ] を選択して、さらに構成を行います。割り当てられている NIC の場合、この例では「enp4s0f0: macVTap」で、 デバイスモデルを「virtio」として選択します 。通信でサポートされているモデル。

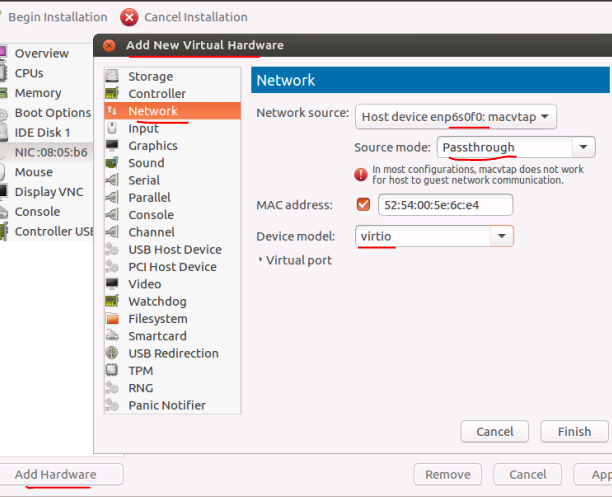

- 左下隅にある [ ハードウェアの追加] で、LANおよびWAN用のNICをさらに追加します。良好なパフォーマンスを得るには、パススルーとしてソースモードを使用することをお勧めします(下位NICを使用できるのは、1つの仮想マシンのみであるため、仮想マシン間で共有することはできません)。LAN および WAN インターフェイスの場合は「パススルー」モードを使用し、デバイスモデルは「virtio」である必要があります。

- インストールプロセスを開始するには 、[インストールを開始] を選択すると、アプライアンスのコンソールが表示されます。

- management_ip コマンドを使用して IP アドレスを設定します。

Linux-KVM ハイパーバイザープラットフォームインスタンスで SD-WAN アプライアンスを同じホスト上にデプロイする方法

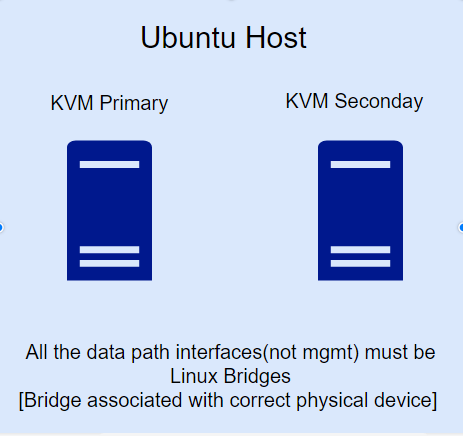

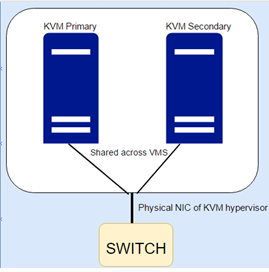

同じホストに高可用性モードでSD-WANアプライアンスを展開するには、SD-WAN VPXアプライアンス間で物理インターフェイスを共有する必要があります。たとえば、プライマリ仮想マシンの WANLink-1 には物理ハイパーバイザ(ホスト)の eth3 が使用されます。そのため、プライマリアプライアンスが非アクティブになった場合、セカンダリアプライアンスは共有 MAC に対する ARP 要求に応答できるように、同じインターフェイスをセカンダリアプライアンスに使用する必要があります。

同じホスト上にある仮想マシン間で物理 NIC を共有する場合、KVM ネットワークに応じて使用できるソースモードは MACVTAP Bridge またはLinux Bridge**です。

Linuxブリッジの使い方

- ホスト(KVM ハイパーバイザーレベル)で 「brctl」 を使用してブリッジを作成します。

- (brctl コマンドを使用して)作成したブリッジに、必要な物理 NIC を関連付けます。

- ハイパーバイザーレベルで作成されたこれらのブリッジは、SD-WAN 仮想マシンに関連付ける必要があります。

- プライマリ仮想マシンとセカンダリ仮想マシンは、作成された Linux ブリッジに関連付けられます。

Linux ブリッジを作成して仮想マシンに関連付けるには、次の手順に従います。

- ブリッジの追加、

brctl addbr ha-brwan1 - 物理 NIC をブリッジに関連付けます

ha-brwan1。brctl addif ha-brwan1 eth3 - ブリッジ「ha-brwan1」を SD-WAN-SE(仮想 WAN)に関連付ける(物理およびセカンダリの両方)

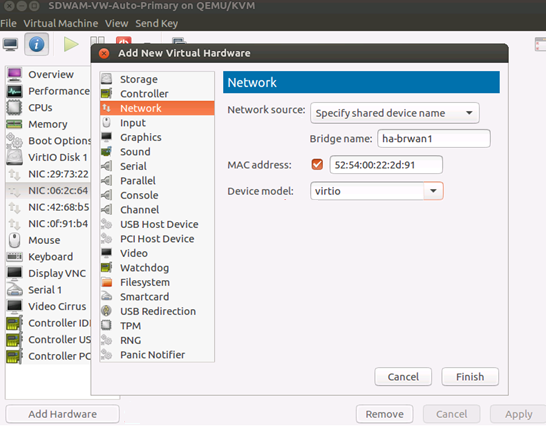

- ネットワークインターフェイスを追加する場合は、[共有デバイス名の指定] として [ネットワークソース ] を選択します。

- [ ブリッジ名] で、作成したブリッジの名前を入力します。

- デバイスモデルは常に「virtio」でなければなりません。

LAN および WAN インターフェイスのブリッジを作成します。次のスナップショットは、仮想マシンマネージャーを使用して SDWAN-SE にインターフェイスを関連付ける方法を示しています。

注

これらの手順は、プライマリとセカンダリの両方の高可用性ノードが同じKVMハイパーバイザー/ホスト上に存在する場合にのみ実行する必要があります。高可用性ノードが異なるハイパーバイザーに存在する場合は、 MACVTAP: パススルーソースモードを使用できます 。

MacVTap ブリッジモードタイプでの制限

MacVTap ブリッジモードタイプとして仮想マシンに関連付けられたインターフェイスでは、共有 MAC 通信に問題があります。SD-WAN 仮想 WAN は共有 MAC (AA: AA: 00:00: XX) を使用します。MacVTap ブリッジモードを使用すると、共有 Mac では ARP 解決は行われません。したがって、MacVTap ブリッジは推奨されません。

メモ

10.2.6 および 11.0.3 リリース以降では、SD-WAN アプライアンスのプロビジョニング時または新しい SD-WAN SE VPX の導入時に、デフォルトの管理者ユーザーアカウントパスワードを変更することが必須です。この変更は、CLI と UI の両方を使用して適用されます。

システムメンテナンスアカウント(CBVWSSH)は、開発およびデバッグ用に存在し、外部ログイン権限はありません。このアカウントには、通常の管理ユーザーの CLI セッションからのみアクセスできます。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.