-

-

-

-

-

HyperV 2012 R2 および 2016 のハイパーバイザーの SD-WAN Standard Edition仮想アプライアンス (VPX)

-

Azure でのCitrix SD-WAN Standard Editionインスタンスのデプロイ-リリースバージョン 10.2以降

-

Azure の高可用性モードで SD-WAN Standard Edition インスタンスをデプロイ-リリースバージョン 10.2 以降

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Azure の高可用性モードで SD-WAN Standard Edition インスタンスをデプロイ-リリースバージョン 10.2 以降

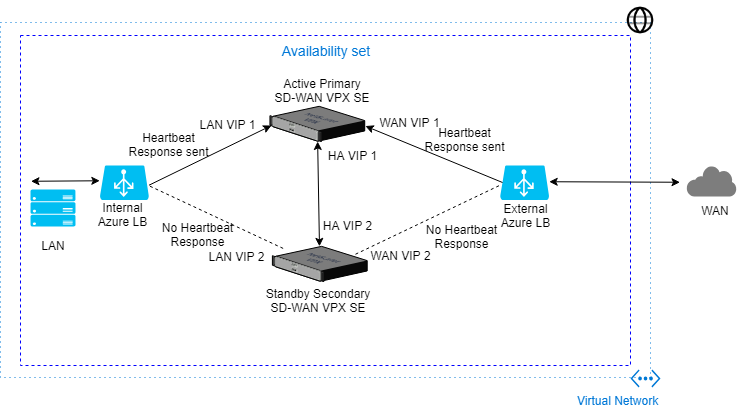

Citrix SD-WAN Azureソリューションは、Citrix SD-WANをEdge Gatewayモードで単一インスタンスとして、または高可用性(HA)用のクラスターペアとして展開します。高可用性展開では、Azure Load Balancer(ALB)がCitrix SD-WANアプライアンスのWANインターフェイス間のフェイルオーバーを制御します。

LAN 側で Azure ロードバランサー (ALB) を使用して、SD-WAN アプライアンスの LAN 側のフェールオーバーを制御できます。高可用性のCitrix SD-WAN Azureソリューションは、2つの個別のALB(それぞれLANとWAN上)を作成します。

次の図は、Citrix SD-WAN Azure HAの展開を示しています。

Azure の SD-WAN Standard Edition の展開は、SD-WAN インスタンスが LAN 環境のゲートウェイとして機能するエッジまたはゲートウェイモードの展開で展開する必要があります。詳細については、「 ゲートウェイモード」を参照してください。

Citrix SD-WAN を展開する方法

Citrix SD-WAN Standard Edition(SE)インスタンスを作成するには:

-

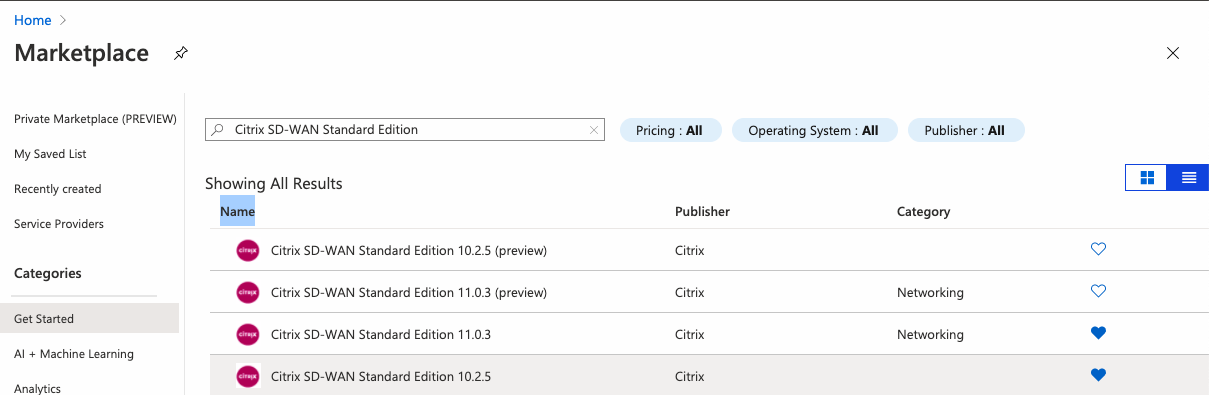

Azure Marketplace でCitrix SD-WANを検索し 、 Citrix SD-WAN Standard Edition10.2.Xを選択します。

-

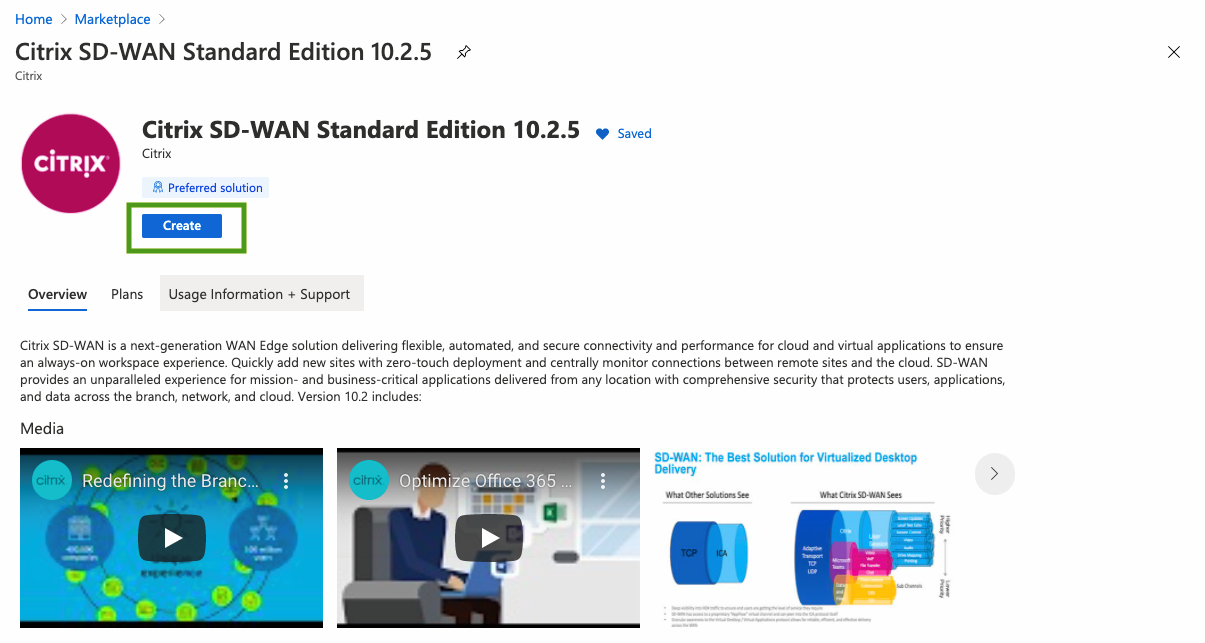

[ 作成 ] ボタンをクリックして、 Citrix SD-WAN SE 10.2.X インスタンスを作成します。

-

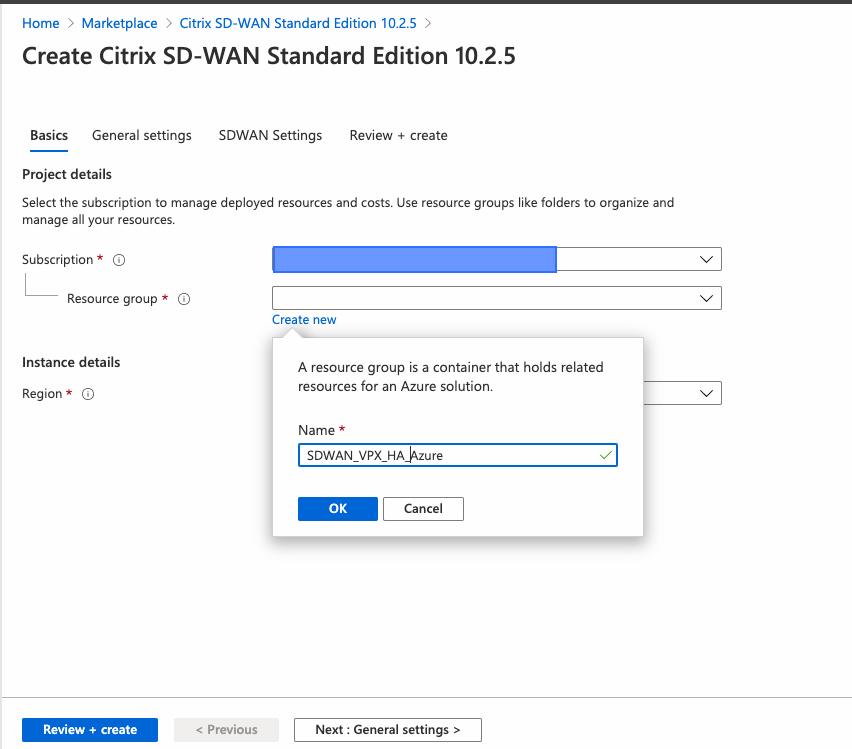

[ 基本設定 ] ページを構成し、 **リソースグループ名と適切な場所を指定します**。

注:

インスタンスを作成するには、新しいリソースグループを作成するか、リソースグループが空で再利用する必要があります。

-

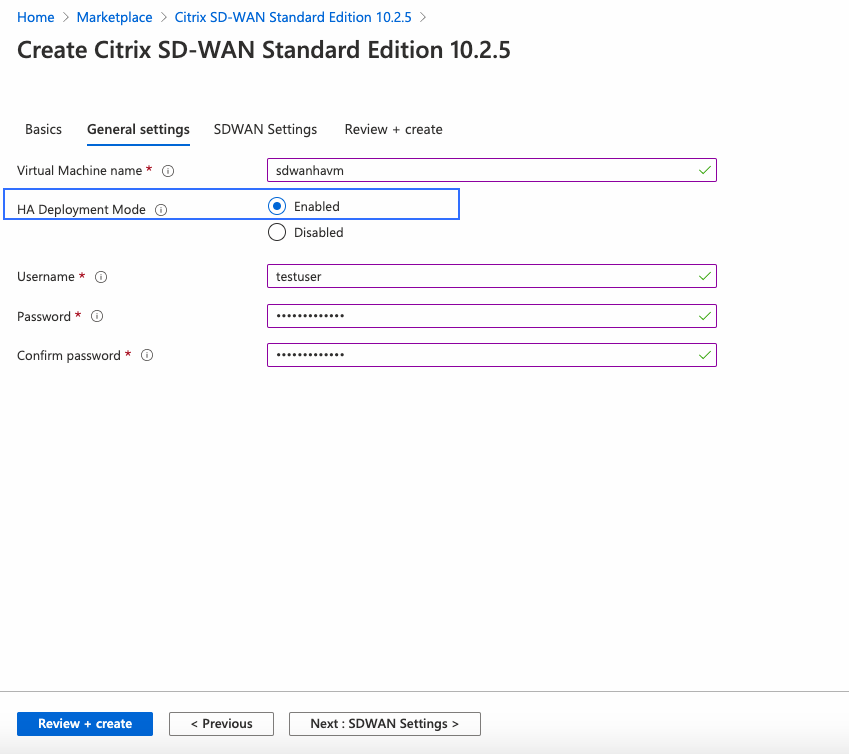

仮想マシンに名前を付け、 HA デプロイメントモードで [有効] を選択して、 **ユーザー名とパスワードを作成します**。

(注

) 管理者アクセスを取得するためにプロビジョニング時に指定したのと同じパスワードを使用して 、プロビジョニングされたインスタンスのユーザー名として admin を使用します。前述のスクリーンショットでは、プロビジョニングされたユーザーにはゲスト権限があります。

-

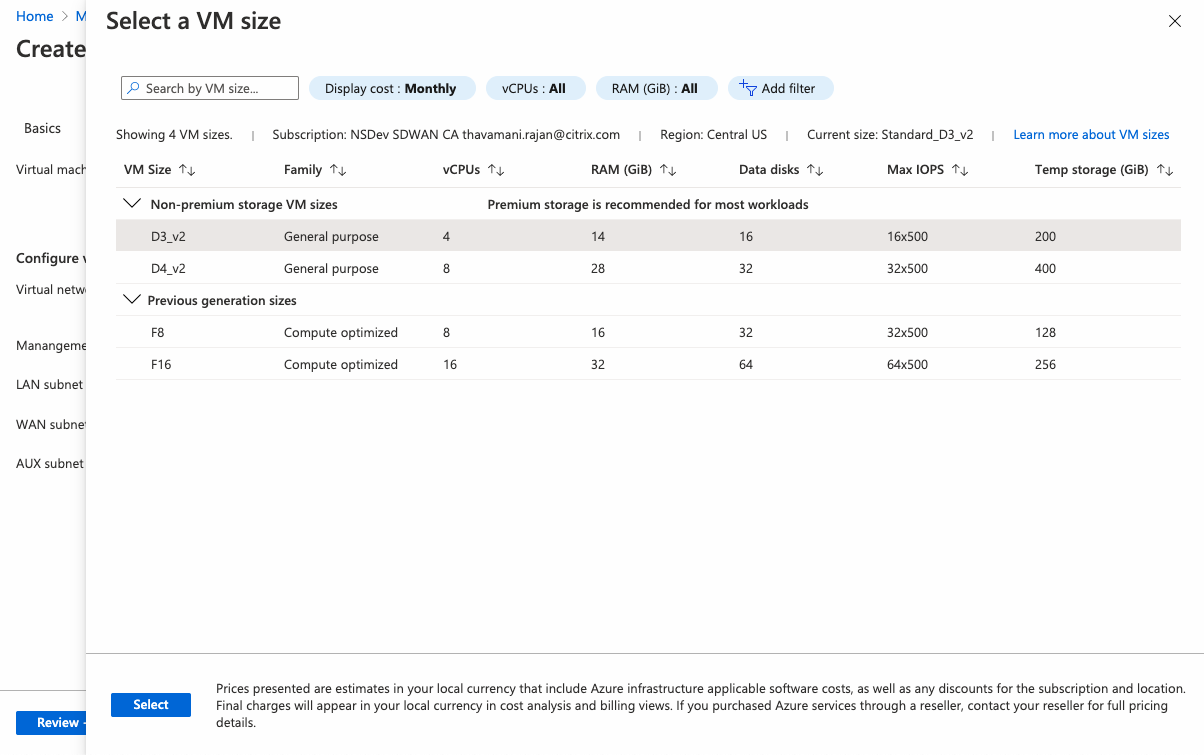

要件に基づいて仮想マシンのサイズを選択します 。

-

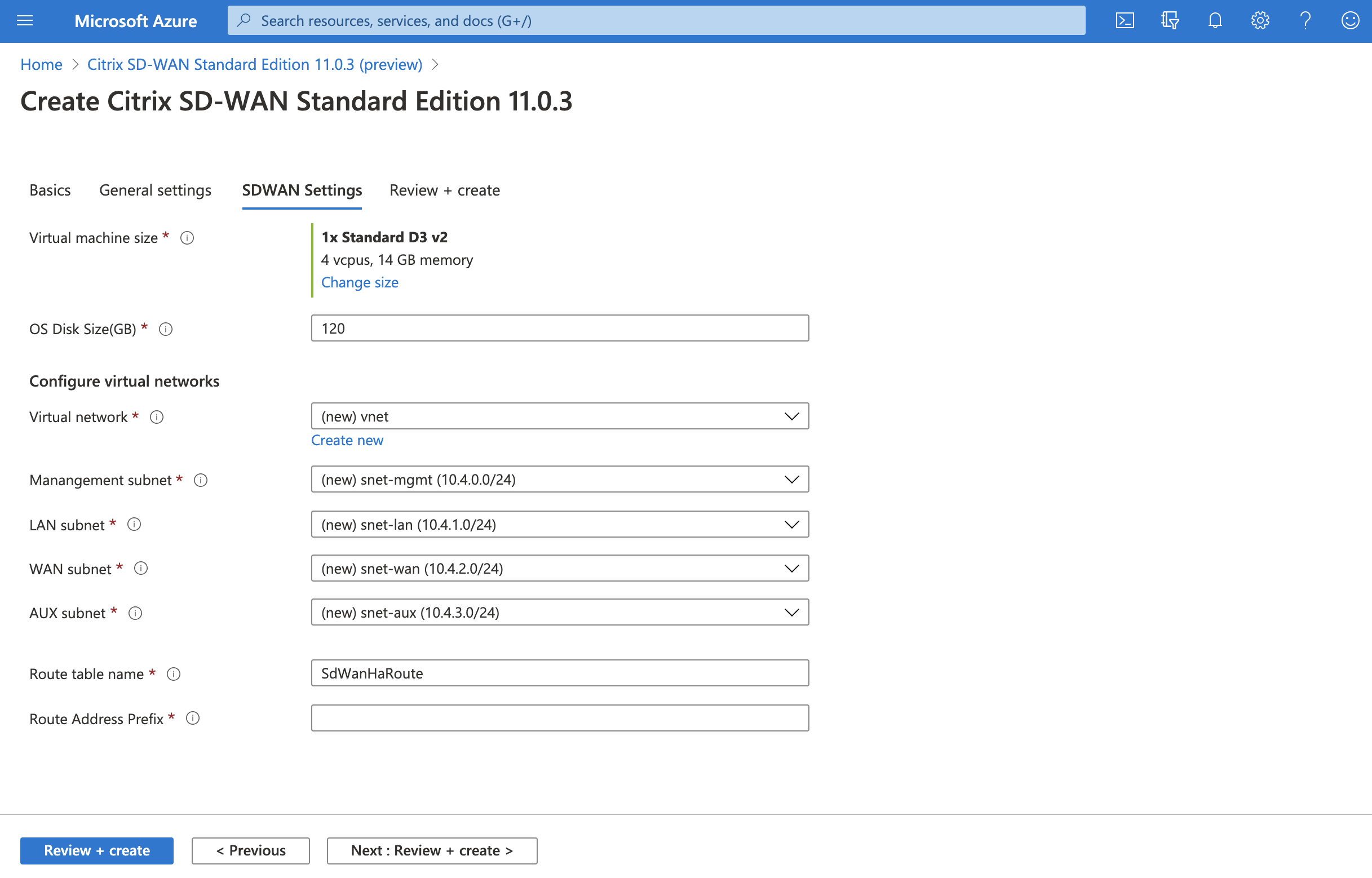

Citrix SD-WAN 11.0.3リリースから、デフォルトで120 GBのOSディスクサイズが割り当てられています。必要に応じて、ディスクサイズを 40 GB ~ 999 GB の値に変更できます。

-

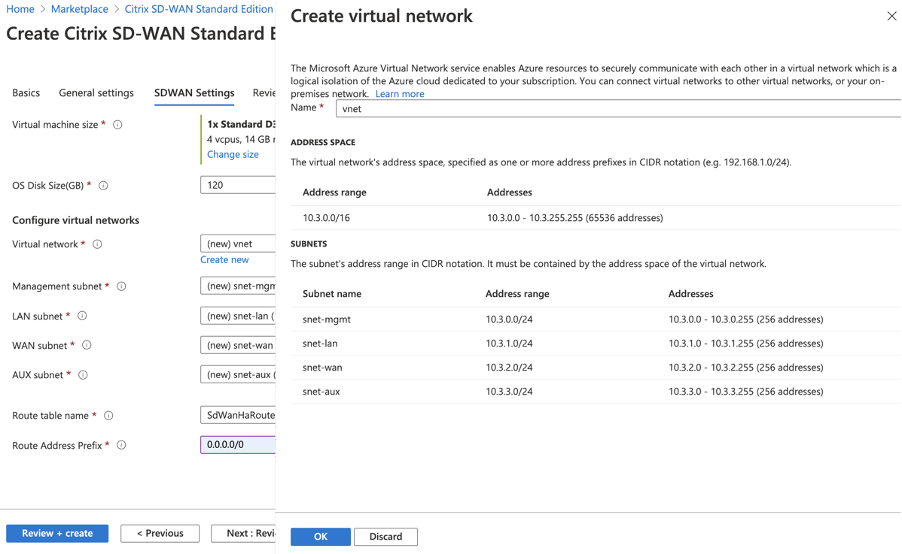

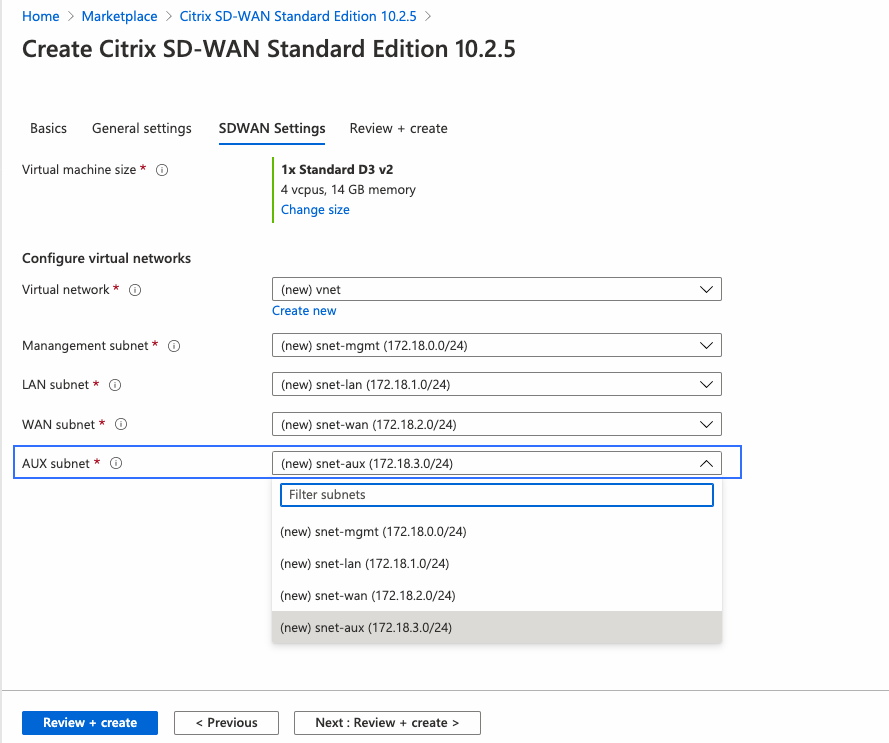

指定した場所にある既存の VNet を使用するか、新しいを作成します。

-

Vnet が作成されたら、 管理、LAN、WAN、 および AUX に自動入力されたサブネットを確認し、OKをクリックします。

-

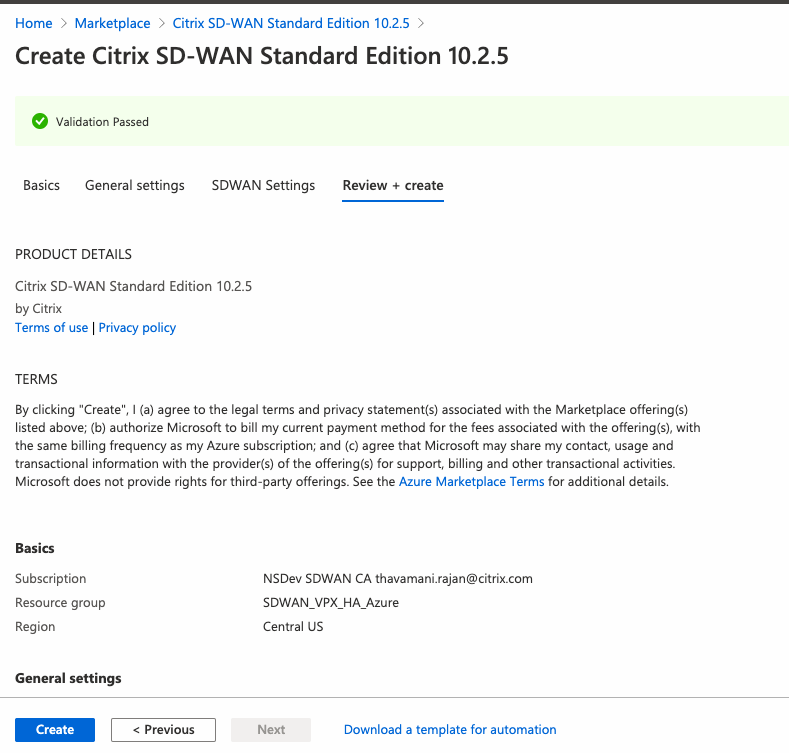

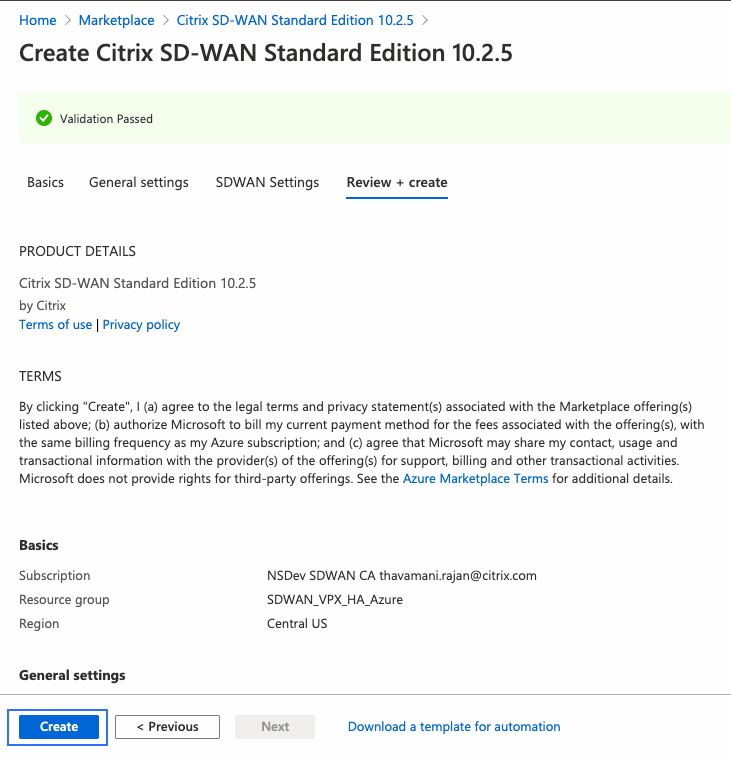

インスタンスを作成する前に構成を検証します 。

-

[Create] をクリックします。

Azure でCitrix SD-WAN HA を構成する方法

-

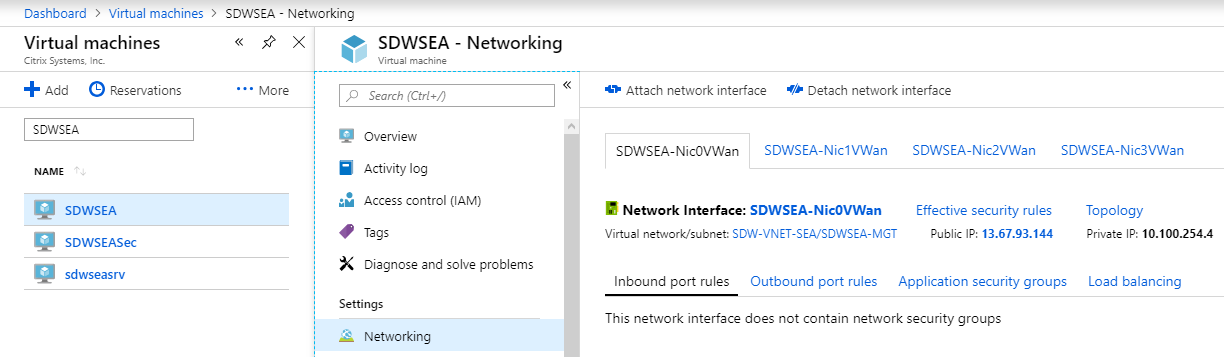

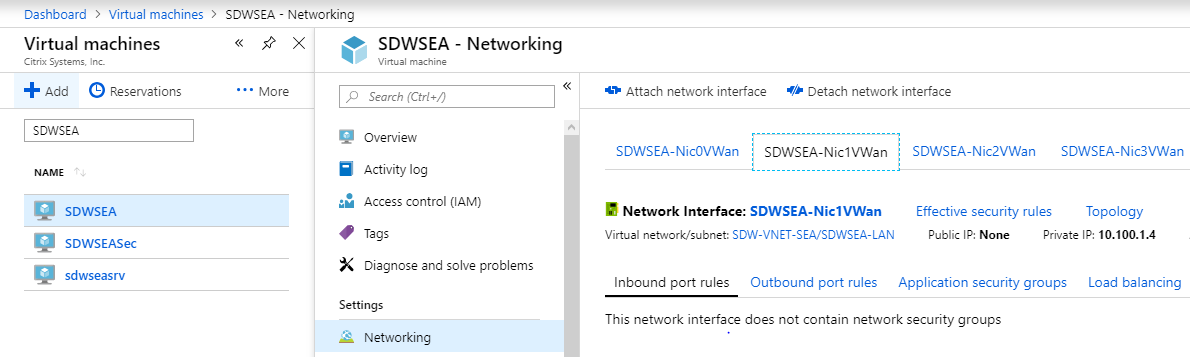

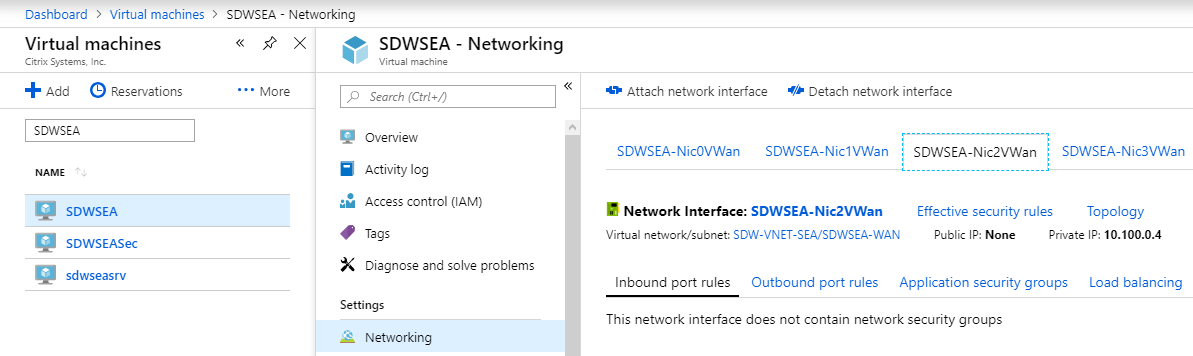

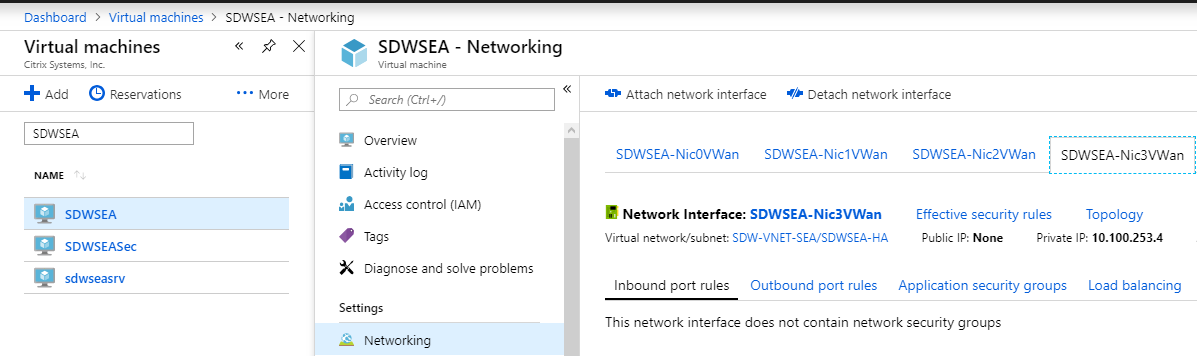

SD-WAN インターフェイスに割り当てられる IP アドレスを決定します。[ 仮想マシン ] > [ SDWSEA ] (または必要に応じて) > [ ネットワーク] に移動し、各 Azure ネットワークインターフェイスの IP を確認します。

-

この展開では、管理用の SDWSEA インターフェイス 0 は 10.100.254.4/13.67.93.144 です。

-

SDWSEA インターフェイス 1 LAN VIP は 10.100.1.4 です。

-

SDWSEA インターフェイス 2 WAN VIP は 10.100.0.4 です。

-

SDWSEA インターフェイス 3 HA トラッキング IP(VIP ではない)は 10.100.253.4 です。

-

セカンダリCitrix SD-WANアプライアンスに対してこの手順を繰り返します。

-

-

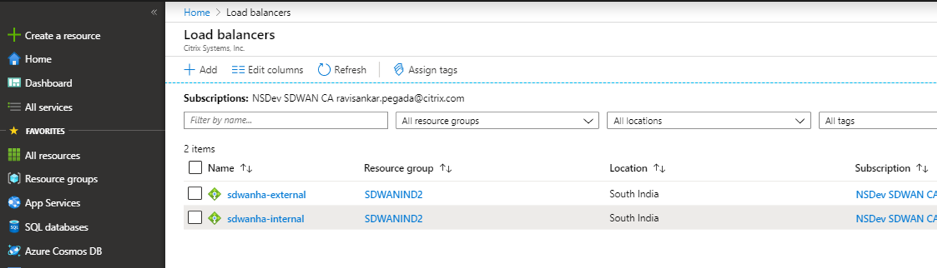

SD-WAN ALB パブリック IP を決定します。[ ロードバランサー] > [sdwanha-external] に移動します。デプロイ中に作成されたリソースグループに基づいて、正しい ALB を選択します。

次のように 2 つのロードバランサーが表示されます。

- 外部:外部 LB には、WAN リンク設定で構成するパブリック IP が含まれます。

- 内部:内部 LB にはプライベート IP が含まれます。LAN 側のトラフィックはすべて内部 LB に送られます。そのため、ネクストホップとして内部 LB IP を使用してルートテーブルを設定できます。

-

SD-WAN MCN アプライアンスまたは SD-WAN Center に進み、SD-WAN HA サイトを構成します。このトピックでは、SDWSWEA および SDWSEASecアプライアンスは MCN アプライアンスです。

注:

SD-WAN オーケストレータを介して Azure の Citrix SD-WAN HA を構成することもできます。

-

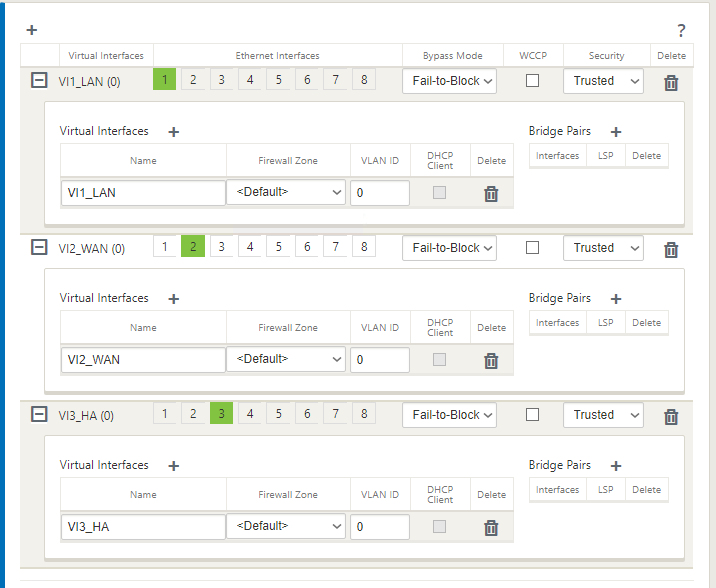

SDWANSEA および SDWANSEAsec インターフェイスグループの構成は、次のように提供されます。仮想インターフェイスごとに 1 つのイーサネット/物理インターフェイスだけが使用されるため、バイパスモードは Failto Block に設定されます。ALB からの接続を受け入れるには、WAN インターフェイスが Trusted に設定されている必要があります 。

-

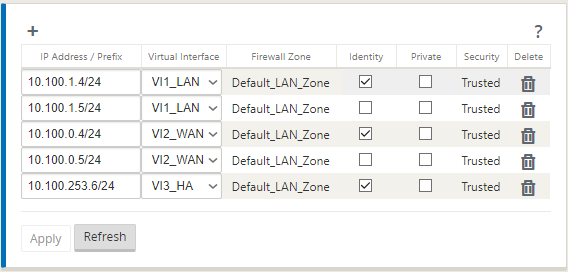

仮想 IP 構成は次のように提供されます。HA VIP は、インターフェイス 3 に割り当てられた IP アドレスではないことに注意してください。Citrix SD-WANアプライアンスに割り当てられているIPではなく、適切なサブネット(AUXインターフェイスに割り当てられたサブネット)で使用可能なIPアドレスを使用します。各サブネットで 1 つの VIP だけがアイデンティティ IP であることに注意してください。

LAN と WAN の両方の仮想インターフェイスに 2 つの仮想 IP が割り当てられます。一方の IP はプライマリ SD-WAN 仮想マシンに属し 、もう 1 つの IP は LAN と WAN の両方のセカンダリ SD-WAN 仮想マシンにそれぞれ属します 。 プライマリ IP のみが ID で有効になります。

-

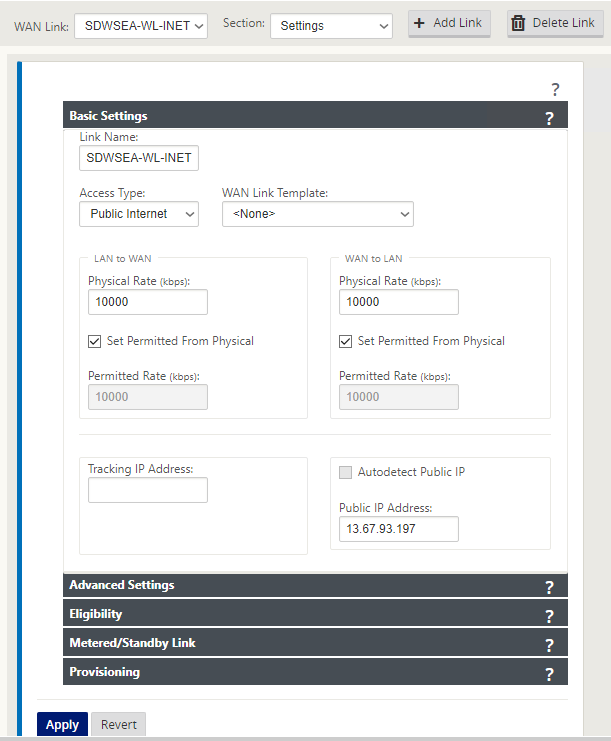

SDWANSEA WAN リンク設定は次のように提供されます。 WANリンクパブリック IP アドレス設定の一部として、外部ロードバランサのパブリックIP アドレスを設定する場合は注意してください 。SD-WAN ライセンスによって帯域幅設定が決まります。

-

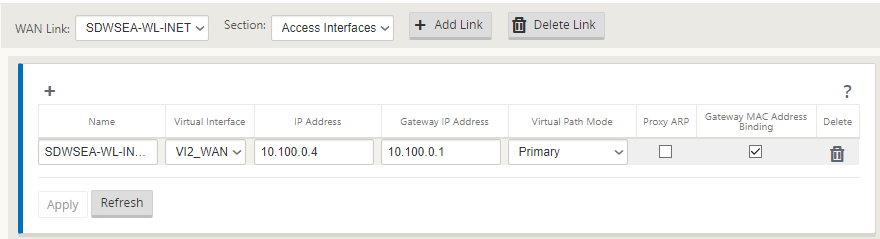

アクセスインターフェースの設定は次のとおりです 。10.100.0.1 IP は Azure の予約済み IP です。

-

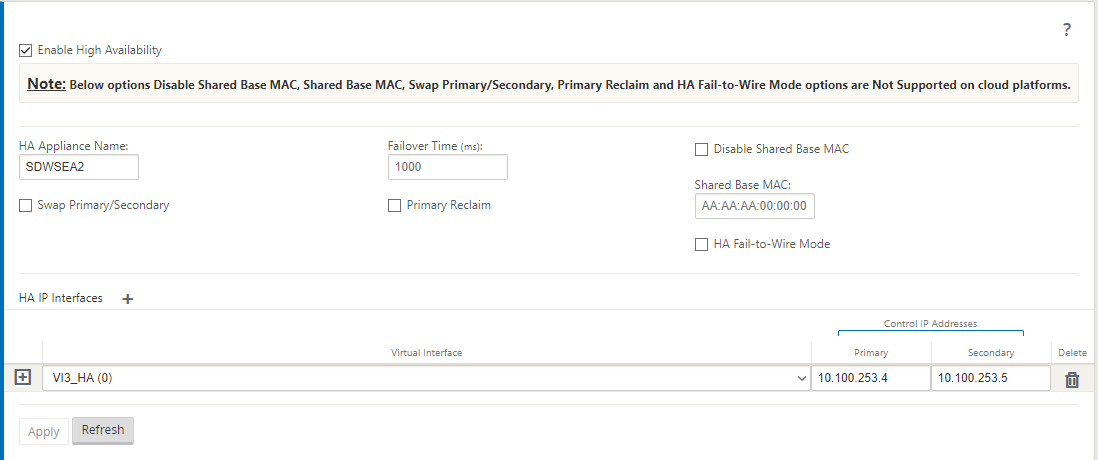

高可用性設定は次のとおりです。この HA 設定の一部としてのプライマリ IP アドレスとセカンダリ IP アドレスは、 それぞれプライマリ仮想マシンとセカンダリ仮想マシンの両方の AUX インターフェイス IP アドレスで構成する必要があります。

-

[適用] をクリックします。

-

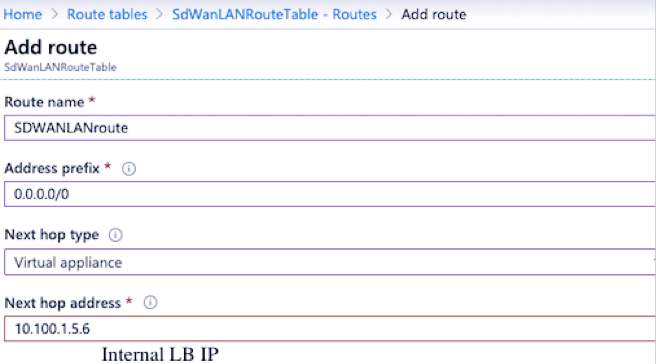

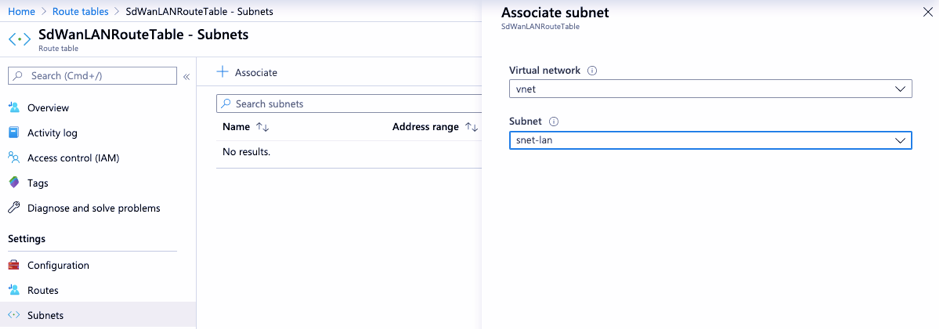

LAN トラフィックが SD-WAN を通過するようにするには、ネクストホップが Azure 内部ロードバランサー IP を指すルートを含む Azure のルートテーブルを追加します。そして、作成したルートテーブルにLANサブネットを関連付けます。

すべてのトラフィックを SD-WAN 経由でルーティングする必要がある場合は、ネクストホップが内部ロードバランサー IP を指すデフォルトルートを作成します。

Azure MCN (HA モード) のインターネットブレークアウト

HA モードでデプロイされた Azure MCN でインターネットブレークアウトを構成するには、次の手順を実行します。

- MCN アプライアンスで、WAN リンク用にパブリック IP が設定された WAN インターフェイスで DHCP IP を構成します。

- MCN でインターネットサービスを構成します。

- Inside サービスを Internet として使用する送信ダイナミックポート制限 NAT を追加します。

- MCN にファイアウォールポリシーを追加して、Azure ロードバランサーの正常性プローブをポート番号 500 で許可します。

-

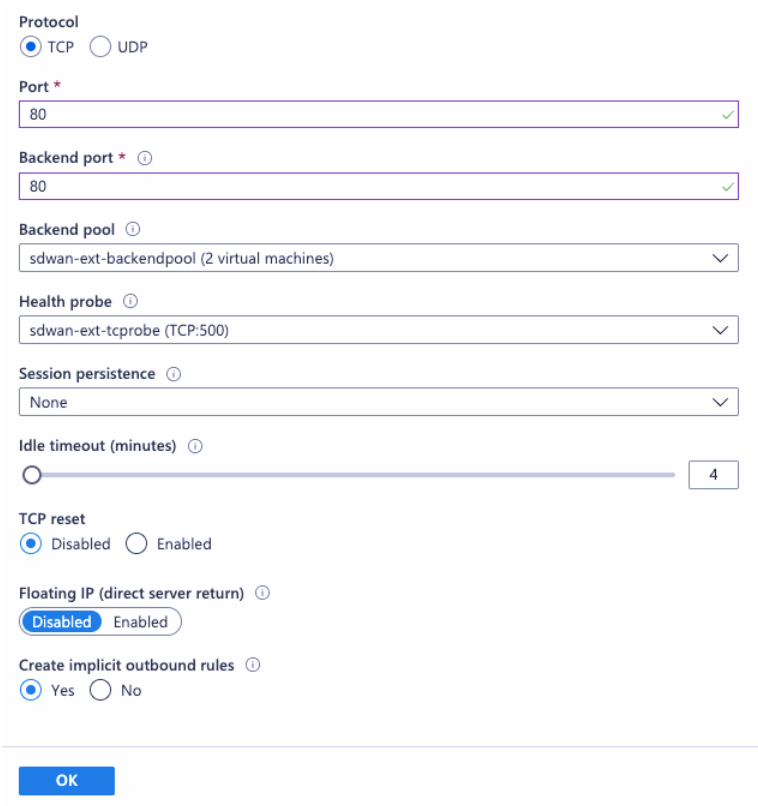

Azure 外部ロードバランサーにポート番号 80 の TCP 用の別の負荷分散ルールを追加し、サーバーへのダイレクトリターンを無効にします。

- インターネットにブレークアウトする必要があるエンドクライアントマシンで、ルートのネクストホップ IP アドレスを Internal Load Balancer プライベート IP アドレスに設定します。ロードバランサー IP は MCN で LAN VIP として構成されています。

注

- Azure MCN は、SD-WAN 11.2.1 より前のソフトウェアバージョンを実行している HA アプライアンスの DHCP IP 構成をサポートしていません。

- スタンドアロン Azure MCN は静的 IP 構成をサポートします。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.