Citrix SD-WAN Standard Edition仮想アプライアンス(VPX)の高可用性サポート

以下の手順では、AWS クラウドで高可用性モードで SD-WAN 仮想 (VPX) アプライアンスをデプロイする方法について説明します。

SD-WAN VPX 高可用性アプライアンスを AWS クラウドにデプロイする際に考慮すべきポイント。

- AWS は GARP(汎用属性登録プロトコル)、VLAN、または L2 関連機能(無差別モードやブリッジングなど)をサポートしていません。これは、異なる顧客に属する 2 つの VM を、同じホスト共有の NIC 上でスケジュールできるためです。

- L2 では、スイッチアプライアンスを設定する必要があり、これらは AWS ユーザーには公開されません。

- SD-WAN アプライアンスの高可用性モデルは、GARP に依存します。フェイルオーバーが発生すると、新しいプライマリアプライアンスは VIP アドレスに対して GARPS を送信します。

- AWS は、高可用性フェイルオーバーの新しいアプローチを採用しています。ENI(エラスティックネットワークインターフェイス)の新しい概念が導入されました。ENIは、IPアドレス、MACアドレス、セキュリティグループ、およびポートルールなどの属性を持つネットワークインターフェイスの略エンティティです。

- ENIをアクティブまたは非アクティブインスタンスから別のアクティブまたは非アクティブインスタンスに移動できます。

- インスタンスは、インターフェイスのホットプラグを処理できる必要があります。

- 各インスタンスタイプには、関連付けられている ENI の数と ENI ごとの IP 数に制限があります。

- 高可用性フェイルオーバーのための AWS 設計では、インスタンスは外部サーバーと通信して Query API AWS サーバーを呼び出します。

- AWS サーバーは従来の HTTP サーバーです。インスタンスから Query API サーバーにリクエストが送信され、インスタンス/サブネット/VPC または AWS の他の属性に関する情報を取得または投稿します。

- クラウドプラットフォームの設定では、共有ベース MAC アドレスの設定は無視され、重要ではありません。

クラウドテンプレートを使用して高可用性モードでCitrix SD-WAN 標準エディションVPXを展開する

詳細については、 EBS のベストプラクティス およびを参照してください。 Amazon EBS 暗号化に関する知っておくべきベストプラクティス

-

セキュリティグループを定義するには、ポリシーが次のようになっている必要があります。

- アウトバウンド:すべてのトラフィックを許可する

- インバウンド:

- 管理 IP にアクセスするすべての IP アドレス/サブネットからの SSH。

- AWS VPC(プライベート IP)からのすべてのトラフィック

- PremまたはクラウドでホストされているCitrix SD-WANピアアプライアンスのWAN側のパブリックIPからのすべてのトラフィック。 11.3リリース以降、Citrix SD-WAN は、M5およびC5インスタンスのサポートを導入しました。香港やパリなどの新しい AWS リージョンは、M5 および C5 インスタンスのみをサポートします。

M5 および C5 インスタンスは、ハードウェアパフォーマンスが向上しており、要求の厳しいワークロード向けに設計されています。M5 および C5 インスタンスは、コアごとに M4 インスタンスよりも優れたコストパフォーマンスを提供します。

メモ

M5 および C5 インスタンスは、11.3 以降のバージョンの新規プロビジョニングからのみサポートされます。M5 および C5 インスタンスを使用し続けるには、11.3 バージョンからダウングレードできません。M5 および C5 インスタンスは 11.3 より前のバージョンのファームウェアではサポートされていません。

10.2.4/11.2.1 バージョンでプロビジョニングされたインスタンスでは、AMI はインスタンスタイプを M5/C5 に変更できません。

クラウドテンプレートを使用して高可用性モードでSD-WAN Standard Edition VPXをデプロイする

SD-WAN 高可用性ソリューションテンプレートは AWS マーケットプレイスで公開されています。 CloudFormation テンプレートをサブスクライブし、使用して HA セットアップをデプロイできます。

前提条件

CloudFormation テンプレートを起動する前に、管理、LAN、および WAN ネットワーク用に VPC、サブネット、ルートテーブルを作成しておく必要があります。サブネットおよびルートテーブルを作成および定義するには(作成されていない場合)、 SD-WAN VPX Standard Edition AMI を AWS にインストールする トピックを参照してください。

クラウドテンプレートを使用して高可用性モードでSD-WAN Standard Edition VPXを展開するには:

-

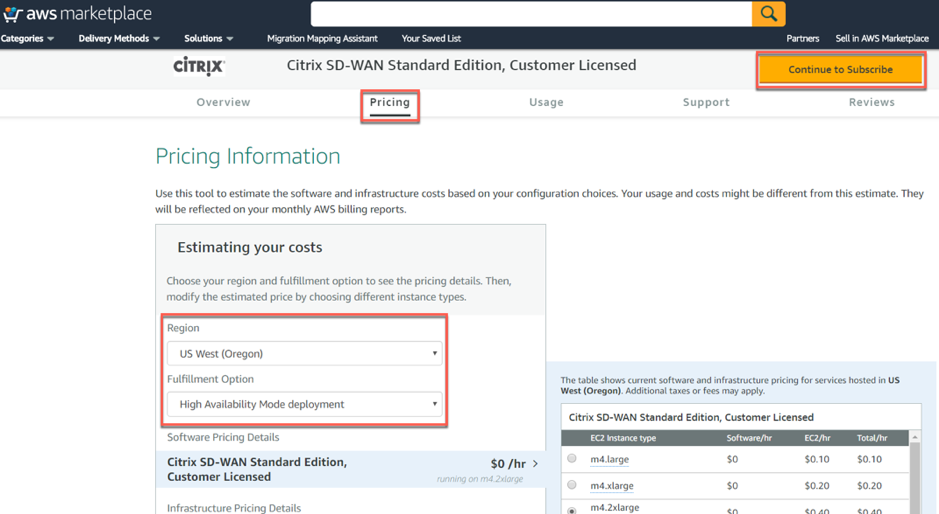

AWS マーケットプレイス に移動し、[ 価格設定 ] タブをクリックします。ドロップダウン・リストからリージョンを選択し 、「 履行オプション 」を「 高可用性モード 」配布として指定します。[ 続行 ] をクリックして購読します。

-

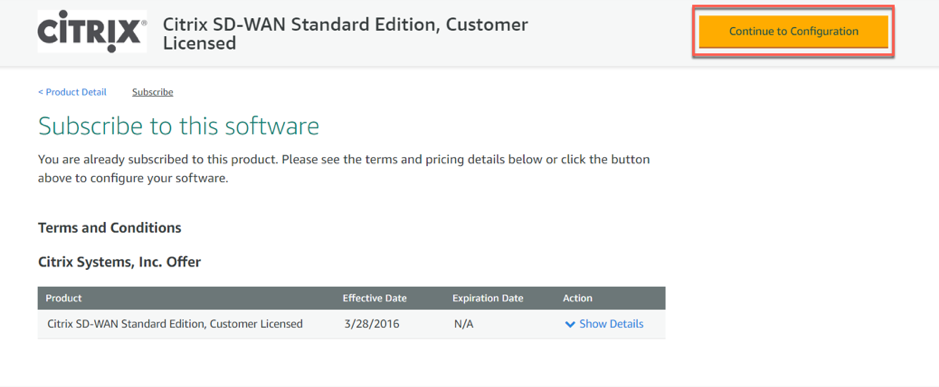

[ 設定に進む] をクリックします。

-

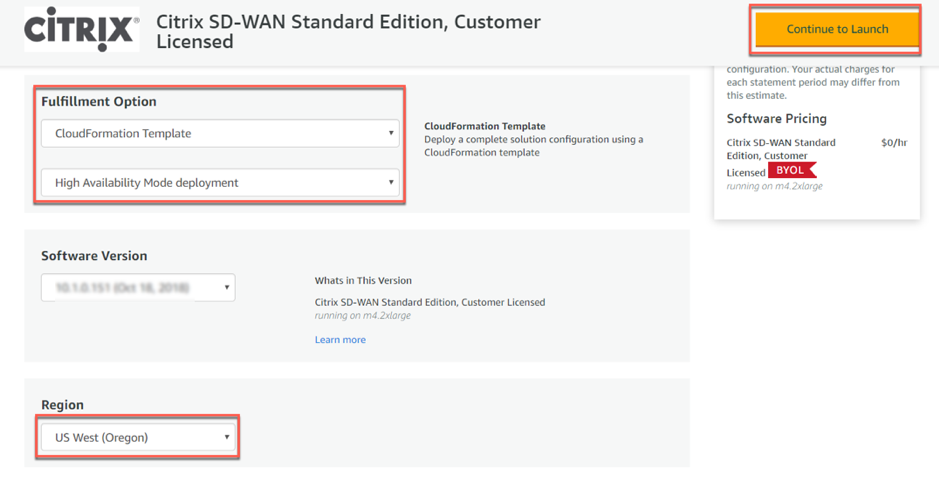

ドロップダウンリストから、[ CloudFormation テンプレート ] と [ 高可用性モードデプロイ ] として [ フルフィルメントオプション ] を指定します。[ 地域 ] を選択し、[ 続行] をクリックして起動してください。

-

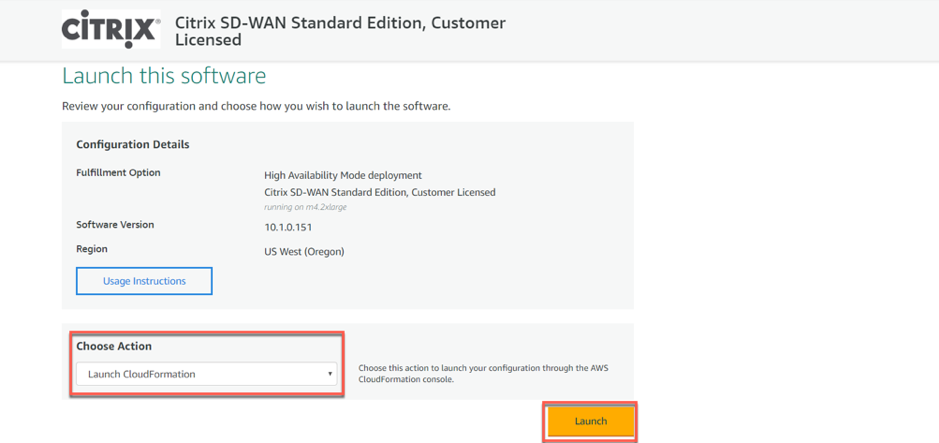

ソフトウェアの起動ウィンドウで [CloudFormation の起動] として [アクション] を選択し、[ 起動] をクリックします。

-

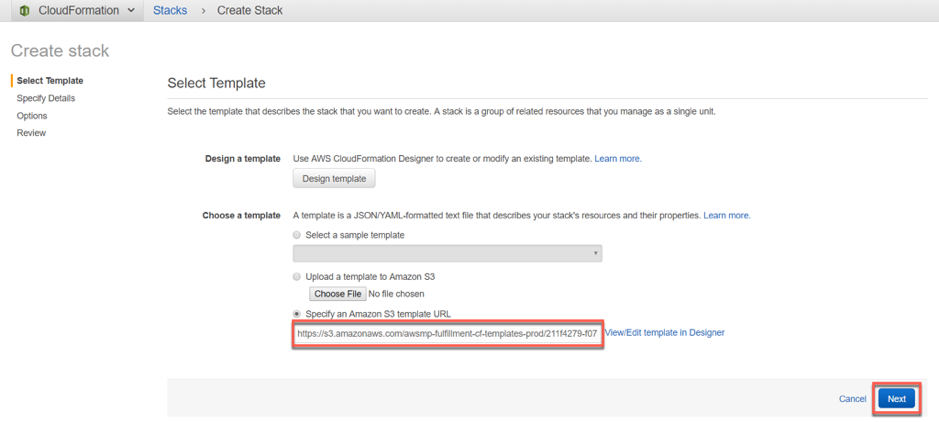

[ スタックの作成 ] ウィンドウで、CloudFormationの実行中に、定義済みのS3 テンプレート URLが表示されます。[ 次へ] をクリックします。

-

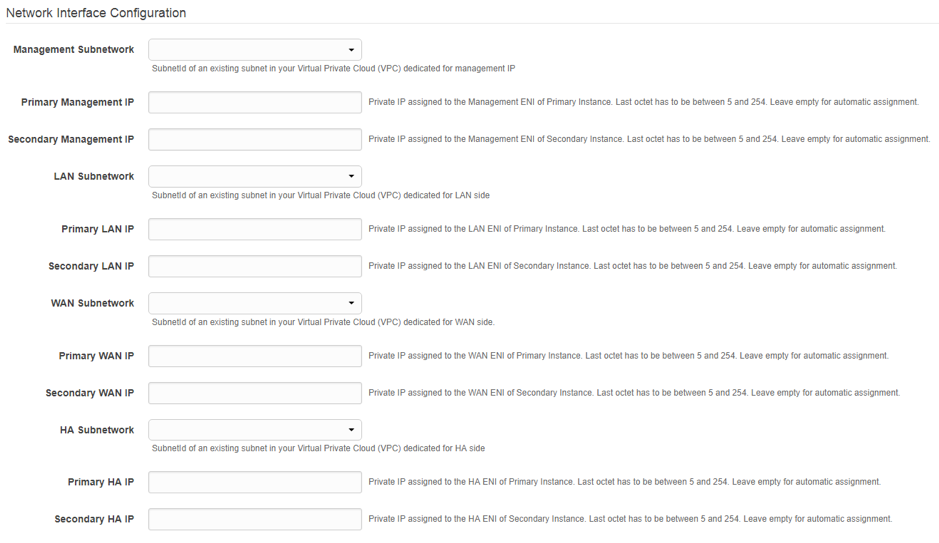

[ 詳細の指定] **セクションでスタック名を指定します** 。

-

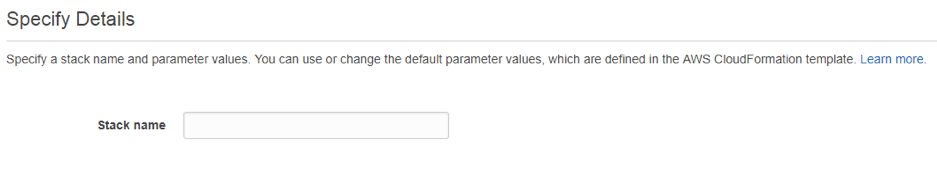

仮想プライベートネットワーク構成を構成します。次のパラメータの詳細を入力します。

- VPC ID: 仮想プライベートクラウド ID を指定します。

-

リモート SSH CIDR IP: EC2 インスタンス(ポート 22)に SSH できる IP アドレス範囲を指定します。

注: 既知の IP アドレスから SSH のみを許可することをお勧めします。

- リモート HTTP CIDR IP: EC2 インスタンス(port80)に HTTP できる IP アドレス範囲を指定します。

- リモート HTTPS CIDR IP: EC2 インスタンス(ポート 443)に HTTPS できる IP アドレス範囲を指定します。

- キーペア: インスタンスへの SSH アクセスを有効にするには、既存の EC2 KeyPair の名前を指定します。

-

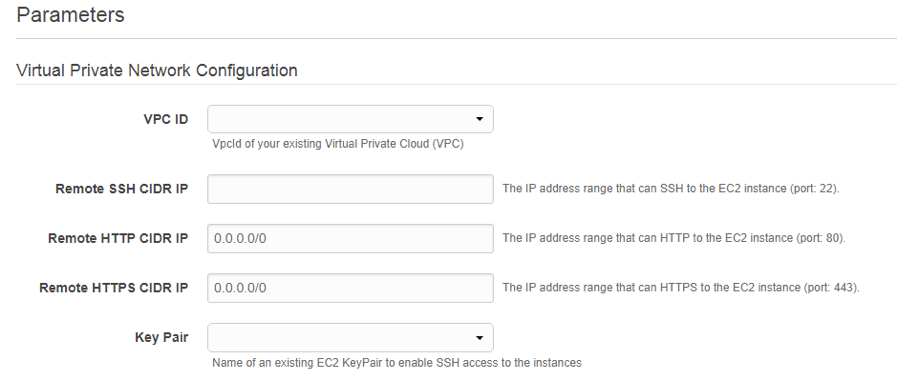

作成したインスタンスにアタッチする必要があるネットワークインターフェイスを設定します 。プライマリ IP はハイアベイラビリティペアのプライマリインスタンス用であり、セカンダリ IP はハイアベイラビリティペアのセカンダリインスタンス用に設定されていることに注意してください。

-

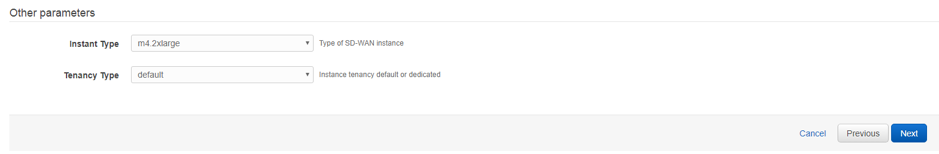

**インスタントタイプやテナントタイプなどの他のパラメータを設定し** 、[ 次へ] をクリックします。

メモ

検証が失敗した場合、AWS はユーザーに通知し、エラーが解決されるまで続行できません。

-

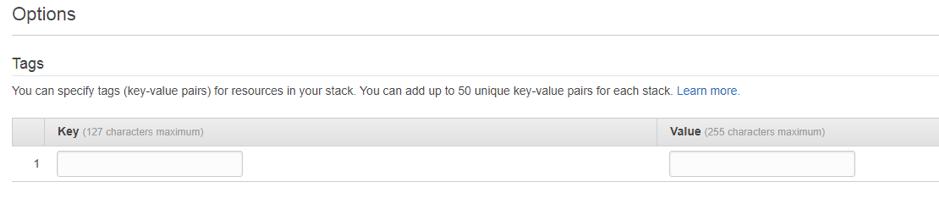

タグを設定します。これらのタグは、ユーザーが構成できる AWS 固有のオプションです。

-

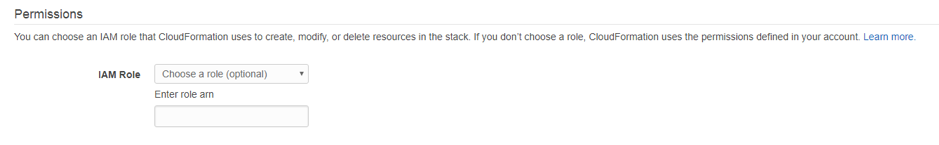

IAM ロールを設定することはお勧めしません。これは、カスタマイズされた IAM ロールによってすでに作成されています。このロールは、 クラウドフォーメーションテンプレートを使用して行われます 。

-

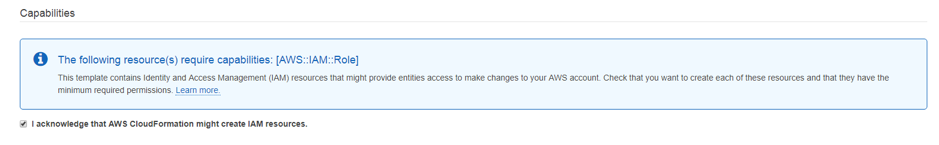

[次へ] をクリックした後、テンプレートを確認し、 Cloud Formation テンプレートによって作成されたカスタム IAM ロールを確認します。「 作成」に進みます。

-

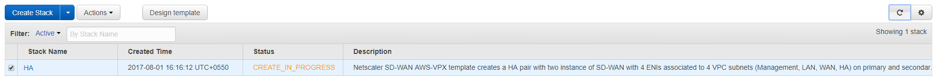

作成した新しいスタックが [ クラウドフォーメーションスタック ] ページに表示されます。テンプレートのアップロードが成功したら、テンプレートのステータスを監視します。

-

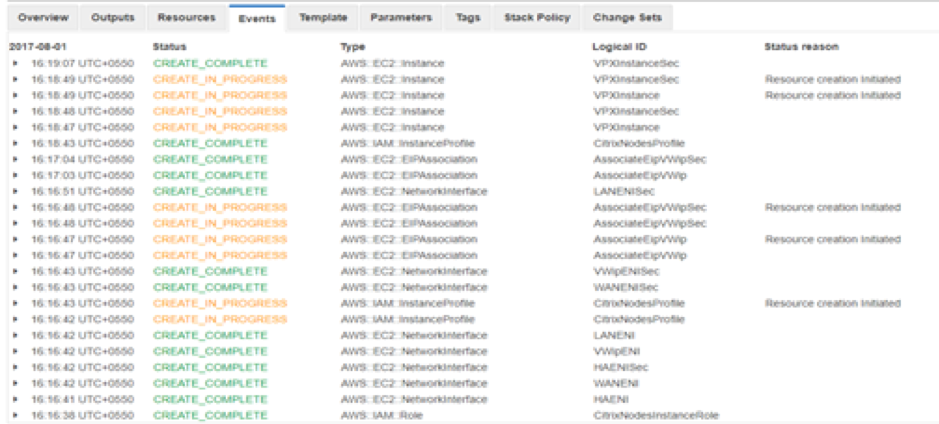

クラウドフォーメーションテンプレートによって作成されたすべてのリソースのイベントを監視します 。障害が発生した場合、AWS によってイベントの詳細な説明が生成され、問題のデバッグに役立ちます。イベントは次のように表示されます。

-

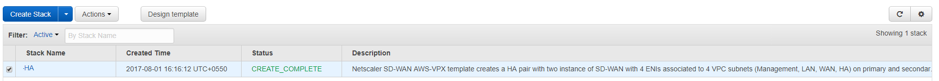

スタックの作成に成功すると、テンプレートのステータスは Create_Completeとして表示されます。

-

AWS コンソールから [ サービス] > [EC2] > [インスタンス]に移動します。作成された 2 つのインスタンスsdwanPrimaryとsdwanSecondary インスタンスが、インスタンスに関連付けられた Elastic IP を使用して起動および実行されていることがわかります。

![プライマリセカンダリ] (/en-us/citrix-sd-wan-platforms/vpx-models/media/primary-secondary.png)

-

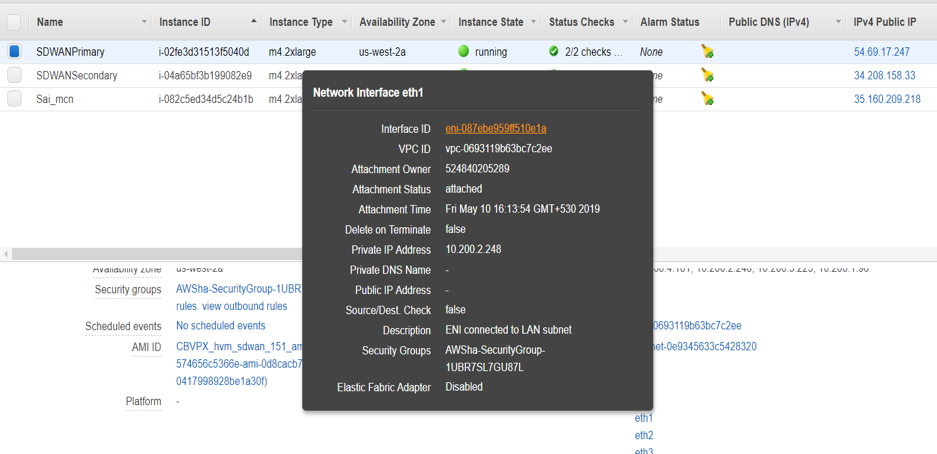

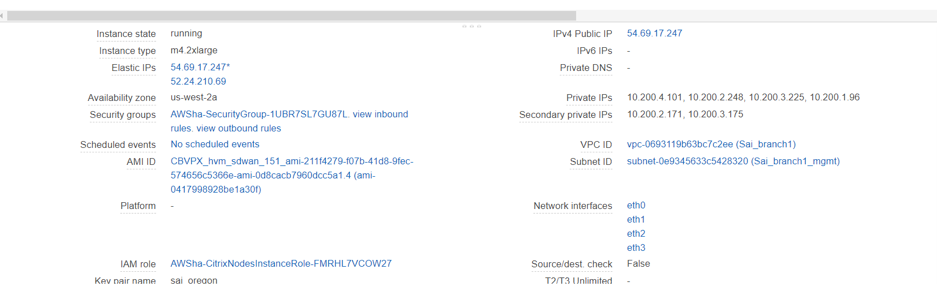

sdwanPrimary インスタンスを選択します。インスタンス、セキュリティグループ、Elastic IP、IAM ロール、および 4 つのネットワークインターフェイスに正しく割り当てられているすべてのリソースがわかります。高可用性機能を作成できませんでした。期待どおりに動作しない可能性があります。

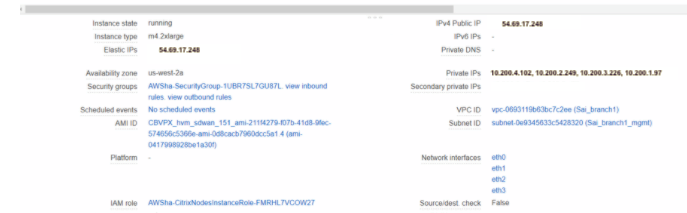

- 同様に、 sdwanSecondary インスタンスを選択し、上記のリソースを確認します。

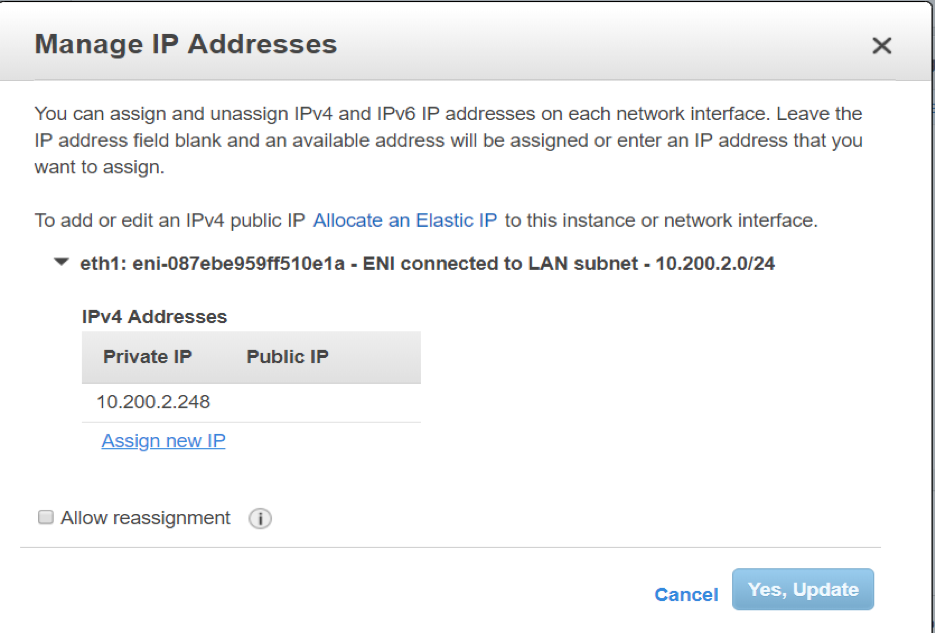

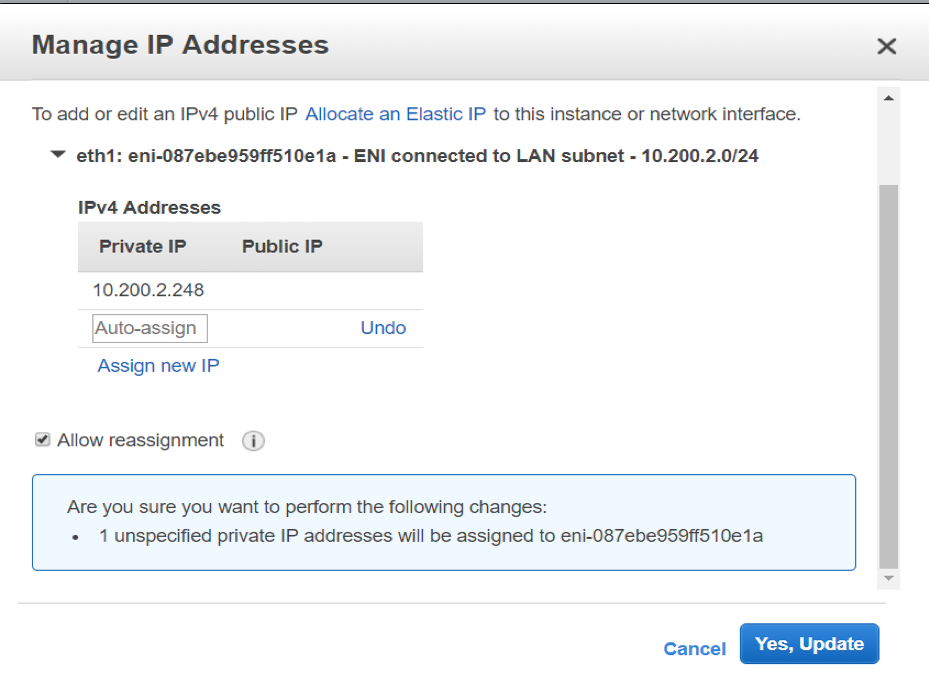

LAN および WAN リンク用のセカンダリフローティング IP

高可用性を機能させるには、LAN および WAN リンク用のセカンダリフローティング IP が必要です。スタックが作成されたら、アクティブな EC2 インスタンスの LAN および WAN インターフェイスに新しいセカンダリプライベート IP を割り当てます。これらのセカンダリ構成IPは、VPXで仮想 IP アドレスを構成するときに使用されます。

セカンダリ LAN IP をアクティブインスタンスに接続するには、次の手順を実行します。

注:

HAソリューションを導入したら、セカンダリ・フローティングIPをプライマリ・インスタンスにのみ割り当てる必要があります。

-

[サービス] > [EC2] > [インスタンス] に移動します。

-

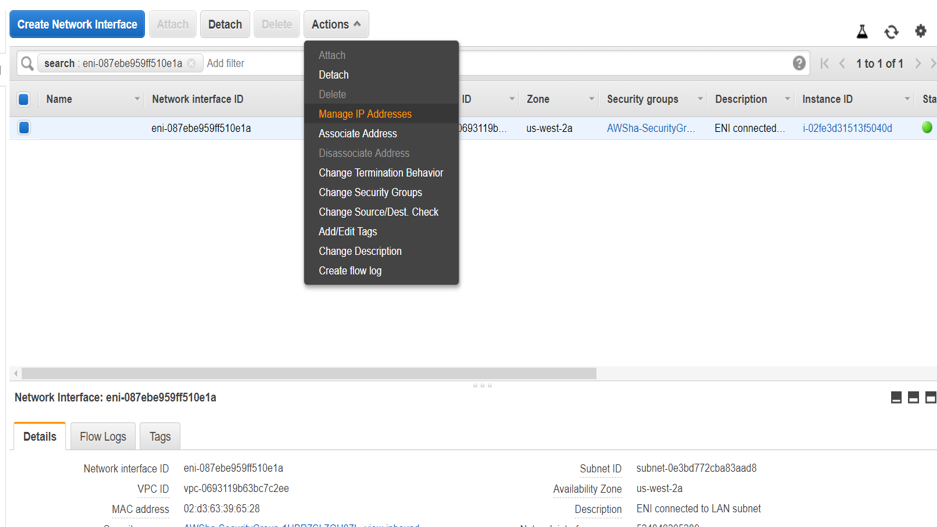

[ サービス] > [EC2] > [ネットワークインターフェイス ] に移動し、プライマリインスタンスの LAN/WAN Elastic Network Interface (ENI) を選択します。

-

新しいセカンダリ IP を割り当てます。

-

[Yes, Update]をクリックします。

-

同様に、WAN インターフェイスのセカンダリプライベート IP も作成します。

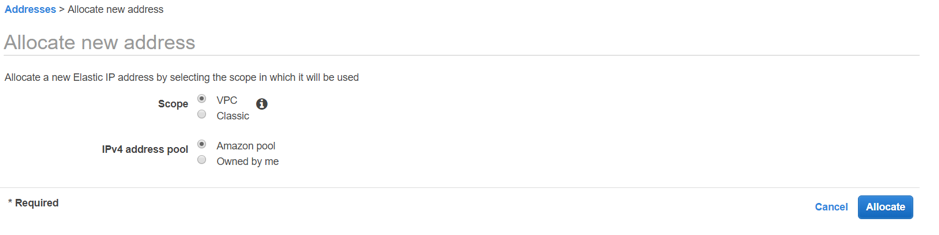

WAN リンク上のパブリック IP

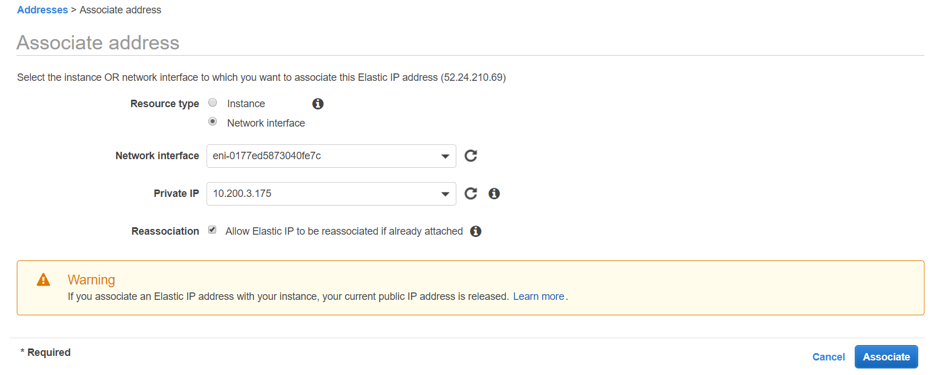

外部の世界と通信するために WAN リンク上で必要なパブリック IP。Elastic IP を WAN ENI インターフェイスに関連付けるには、次の手順を実行します。

-

[ 住所] > [新しい住所の割り当て]に移動します。

-

作成された Elastic IP を選択し、[ アクション] > [アドレスの関連付け] をクリックし、作成したセカンダリプライベート WAN IP にパブリックを関連付けます。

-

次のように、最終的なインターフェイスと IP が想定されていることを確認します。

- プライマリ・インスタンス:

- セカンダリインスタンス:

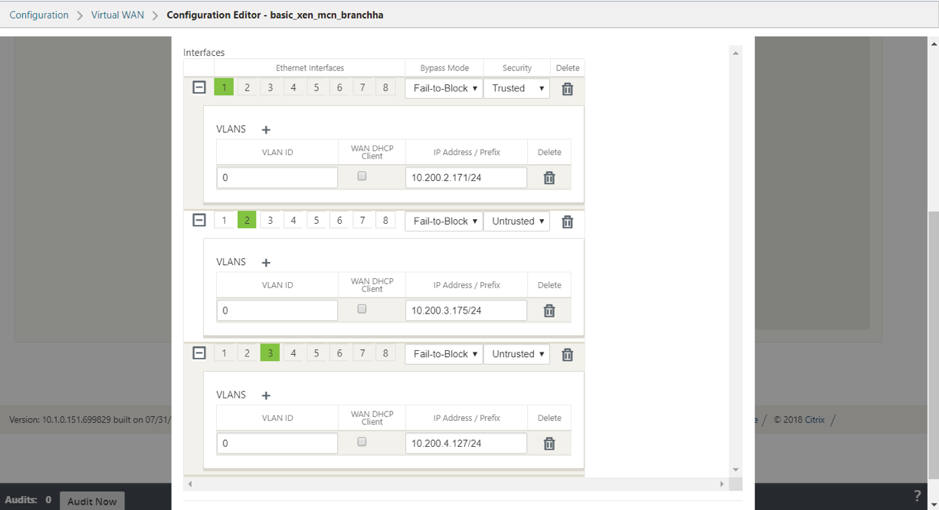

これでインスタンスのプロビジョニングが完了しました。SD-WAN 高可用性アプライアンスの設定は、スタンドアロンアプライアンスの設定とほとんど似ています。相違点を以下に挙げます。

-

LAN および WAN 仮想 IP インターフェイスの作成時に、作成したセカンダリプライベート IP を指定します。また、高可用性仮想 IP インターフェイスの場合は、高可用性ネットワークでダミー IP を指定します。

-

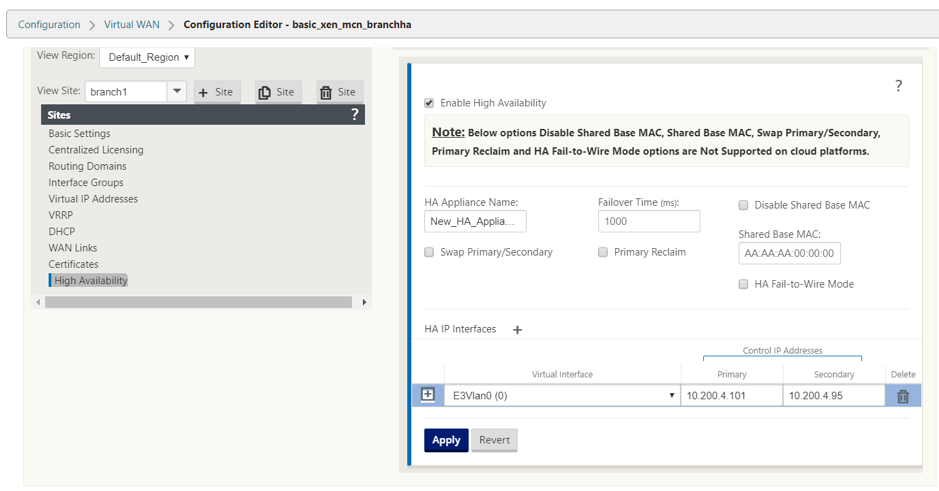

ハイアベイラビリティをイネーブルにし、アクティブインスタンスとセカンダリインスタンスのハイアベイラビリティインターフェイス IP を指定します。

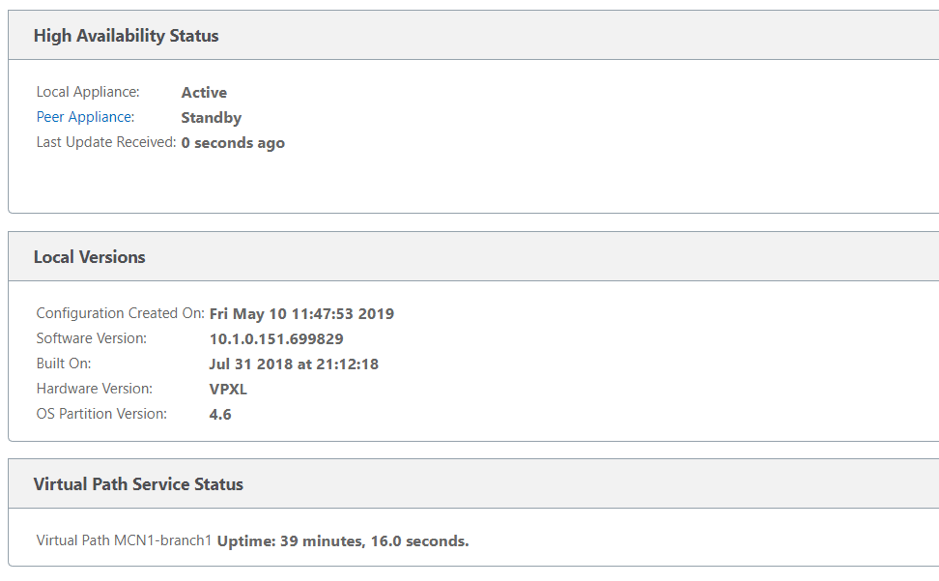

高可用性ステータスを確認できます。

- プライマリ・インスタンス:

AWS で実行されている SD-WAN インスタンスに対して高可用性フェールオーバーを設定する方法

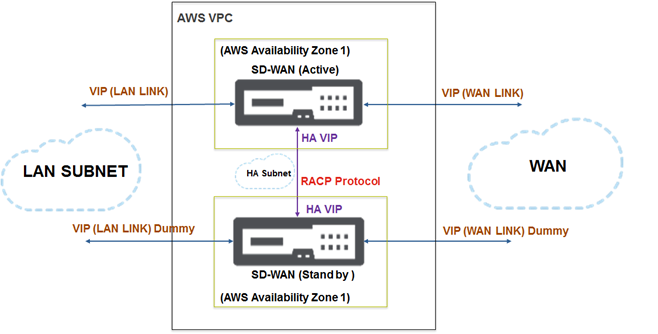

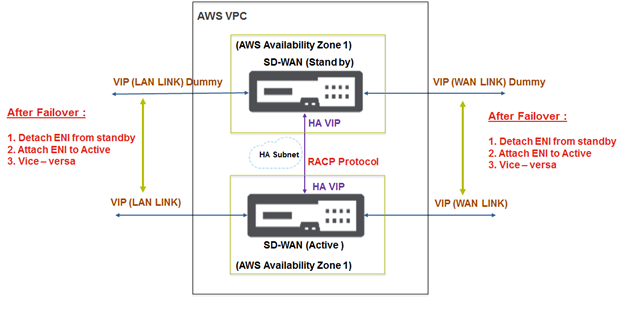

3 つ以上の ENIを持つ 1 つのハイアベイラビリティピアと、同数の ENS を持つ 1 つのハイアベイラビリティピアと 1 つのハイアベイラビリティピアを設定します。どちらのピアでも、最初の ENI は管理専用です。1 つの高可用性ピアがすべてのトラフィック ENA を所有します。フェイルオーバー中、トラフィックENIは障害が発生したインスタンスから新しいプライマリ・インスタンスに移動します。

たとえば、2 つのトラフィックの ENIを移動するには、最大で 20 秒以上かかることがあります。AWS には API レスポンスに SLA がないため、高可用性フェールオーバー時間用の SLA を持つことはできません。

注

AWS の設計には、アタッチとデタッチに応答する AWS サーバーに依存するインスタンスの制限があります。フェールオーバー時間は予測できません。

構成の手順

- REST API を使用して関連付けられた ENI の数および関連付けられた ENI の詳細に関する情報について、高可用性ピアインスタンスに関する情報を取得します。

- 障害が発生したインスタンスの状態を検出します。

- REST API を使用して失敗したインスタンスから ENS の Detach を呼び出します。

- 関連付けられているすべての ENis がデタッチされていることを確認します。

- ENIを現在のプライマリ・インスタンスにアタッチします。

- すべてのENiが接続されていることを確認します。

- 上層をトリガーして、新しい ENS が所定の位置にあることを検出します。

単一の AWS 仮想プライベートクラウド(VPC)サブネット、またはパブリック WAN リンク IP アドレスを持つリージョン間で SD-WAN VPX-SE を設定する方法

AWS VPC では、アクティブな SD-WAN インスタンスに対して、同じ VPC で実行されている別の高利用可能な SD-WAN インスタンスがリリースされます。

- アクティブなSD-WANアプライアンスとスタンバイ SD-WAN アプライアンスの間で設定されたリンクは同じです。

- AWS の場合、SD-WAN アプライアンス間で通信するための RACP プロトコル用のサブネットと専用リンクを作成できます。

- SD-WAN GUI で、次の項目を設定します。

- インターフェイスグループを作成します。「高可用性リンク」という名前を付けます。高可用性に使用するインターフェイスを追加します。

- インターフェイスグループの仮想 IP アドレスを作成します。

- 高可用性ノードで、高可用性を有効にし、RACP プロトコルが通信に使用する制御仮想 IP を追加します。AWS でネットワークインターフェイスを作成する際に、IP アドレスが設定された IP アドレスと同じであることを確認します。

- 変更管理を実行し、スタンバイ SD-WAN アプライアンスのアクティブな構成をダウンロードします。

- スタンバイ側の SD-WAN アプライアンスでローカル変更管理を使用して設定を適用すると、アクティブ側とスタンバイ側の SD-WAN 高可用性アプライアンス間でハートビートが交換されます。

- フェイルオーバーが発生すると、SD-WANアプライアンスがスタンバイモードからアクティブモードに移行したり、逆に構成が失われることはありません。

注

AWS は、Elastic Load Balancing や Auto Scaling などの機能を備えた高可用性モードをサポートしています。ここでは、SD-WAN アプライアンス内の設定を同期することが課題となります。この展開では、効率的な高可用性を実現するために、既存の RACP プロトコルを適用します。

MCN アプライアンスとブランチサイトアプライアンスの両方をクラウド環境で使用することができます。

この記事の概要

- クラウドテンプレートを使用して高可用性モードでCitrix SD-WAN 標準エディションVPXを展開する

- クラウドテンプレートを使用して高可用性モードでSD-WAN Standard Edition VPXをデプロイする

- LAN および WAN リンク用のセカンダリフローティング IP

- WAN リンク上のパブリック IP

- AWS で実行されている SD-WAN インスタンスに対して高可用性フェールオーバーを設定する方法

- 単一の AWS 仮想プライベートクラウド(VPC)サブネット、またはパブリック WAN リンク IP アドレスを持つリージョン間で SD-WAN VPX-SE を設定する方法