This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

安全通报

安全、可靠且具有弹性的基础架构是任何组织的生命线。组织必须跟踪新的常见漏洞和披露 (CVE),并评估 CVE 对其基础架构的影响。他们还必须了解并规划补救措施以解决这些漏洞。

NetScaler Console 中的安全通报功能使您能够:

-

分析您的 NetScaler 配置设置,以识别可能使您的系统面临攻击的任何错误配置、薄弱点或偏离最佳实践的情况。

-

跟踪任何新的常见漏洞和披露 (CVE),评估 CVE 的影响,了解补救措施并解决这些漏洞。

-

检查您的 NetScaler 构建文件的完整性。

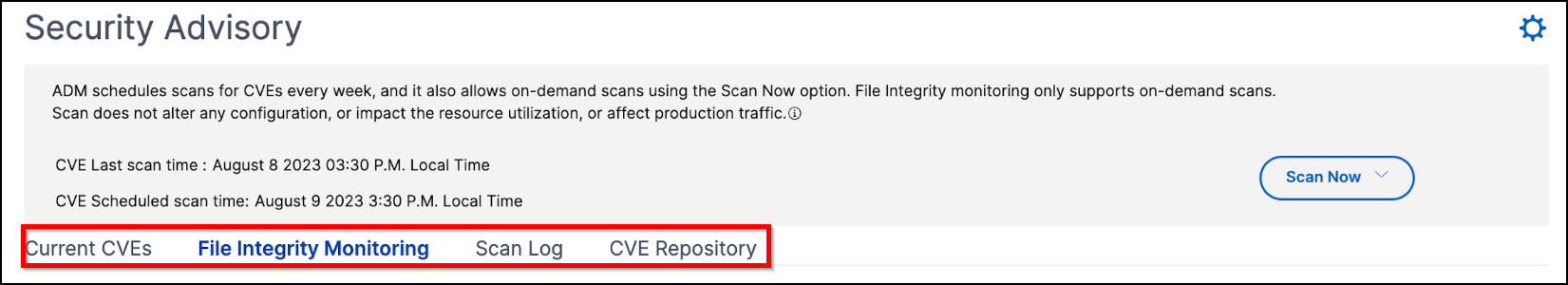

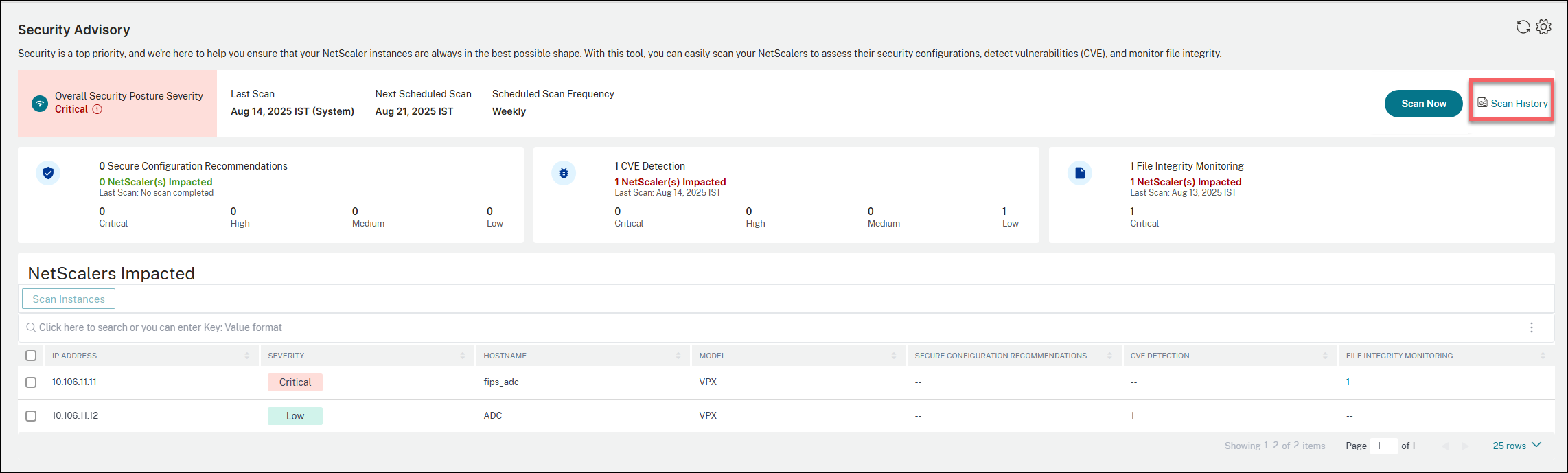

安全通报登录页面

安全通报登录页面提供了 NetScaler 部署安全状况的全面概览。该界面经过增强和设计,旨在为管理员和安全专业人员提供对其 NetScaler 基础架构整体运行状况和漏洞状态的即时洞察。

NetScaler Console 提供三种类型的安全通报:

-

安全配置建议 - 使您能够根据最佳实践配置 NetScaler 实例。

-

常见漏洞和披露 (CVE) 检测 - 使您能够识别使您的 NetScaler 实例面临风险的 CVE 并推荐补救措施。

-

文件完整性监控 - 使您能够识别您的 NetScaler 构建文件是否已进行任何更改或添加。

NetScaler Console 安全通报控制板还包括以下内容:

-

整体安全态势严重性 - 表示安全态势的状态,并根据三种通报类型的最大严重性计算。状态可以是以下之一:

- 严重:检测到多个严重性观察结果,必须以最高优先级解决。

- 高:检测到必须立即修复的严重漏洞或错误配置。虽然不如严重发现那么紧急,但这些问题对安全性和稳定性构成重大风险。

- 中:必须及时解决的重要安全观察结果。这些问题不会构成即时、严重的威胁,但如果置之不理,它们可能会被利用或导致更严重的问题。

- 低:不构成重大安全风险的次要安全问题或最佳实践违规。虽然它们不是即时威胁,但修复这些问题以改善整体安全态势仍然是一个好主意。

-

上次扫描 - 上次扫描的日期。控制板中提供的数据基于上次扫描的结果。

-

下次计划扫描 - 下次计划系统扫描的日期。

-

计划扫描频率 - 系统扫描运行的频率。

-

立即扫描 - 允许按需扫描,使您能够根据需要随时扫描实例,不受系统扫描计划的限制。

-

扫描历史记录 - 提供在您的 NetScaler 实例上运行的所有扫描的历史视图。

-

受影响的 NetScaler - 列出受影响的 NetScaler 实例。

-

设置 - 允许您根据需要配置系统扫描设置并设置事件通知。

借助控制板上提供的信息,您可以快速识别关键漏洞、安全配置建议(包括缓解步骤)以及相关文档的链接。

登录页面允许您按严重性和 NetScaler IP 地址筛选问题。当选择特定严重性级别时,仅显示该严重性级别的 NetScaler 实例。

> **Important:** > > In the **Security Advisory** GUI or report, all CVEs might not appear, and you might only see one CVE. As a workaround, click **Scan Now** and select **CVE** to run an on-demand scan. After the scan is complete, all the CVEs in scope (approximately 15) appear in the UI or report.-->安全配置建议

“安全配置建议”选项卡提供了配置观察结果的深入、实例级分析,旨在为用户提供可操作的见解。有关更多信息,请参阅安全配置建议。

CVE 检测

CVE 检测主要侧重于识别和缓解安全漏洞。有关更多信息,请参阅 CVE 检测。

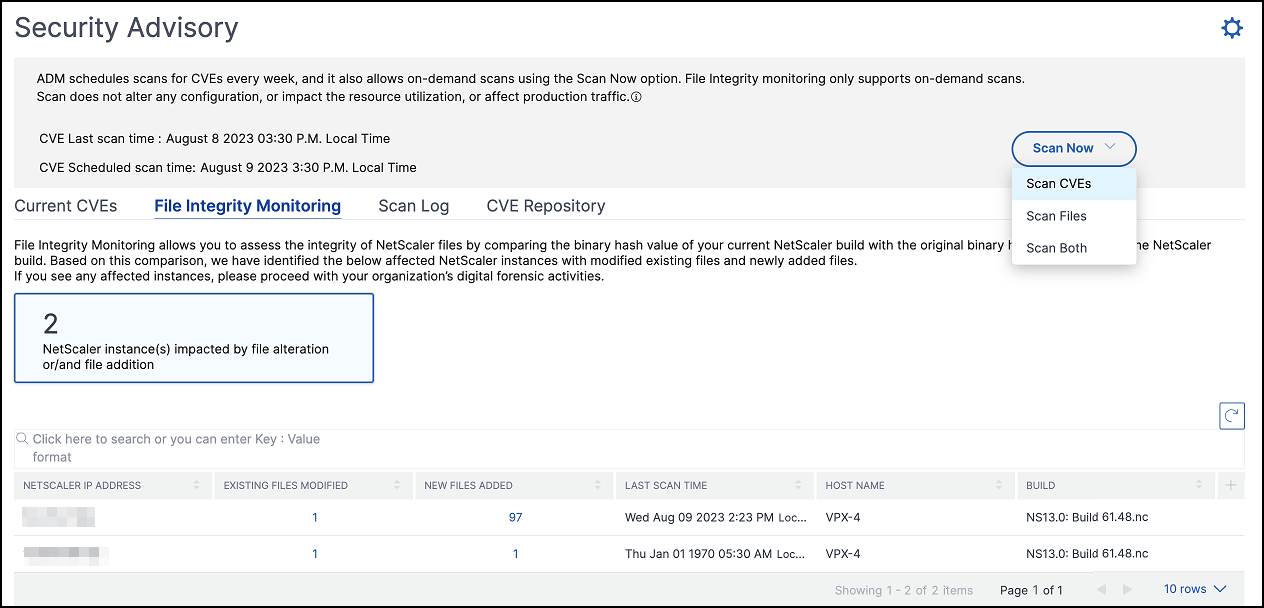

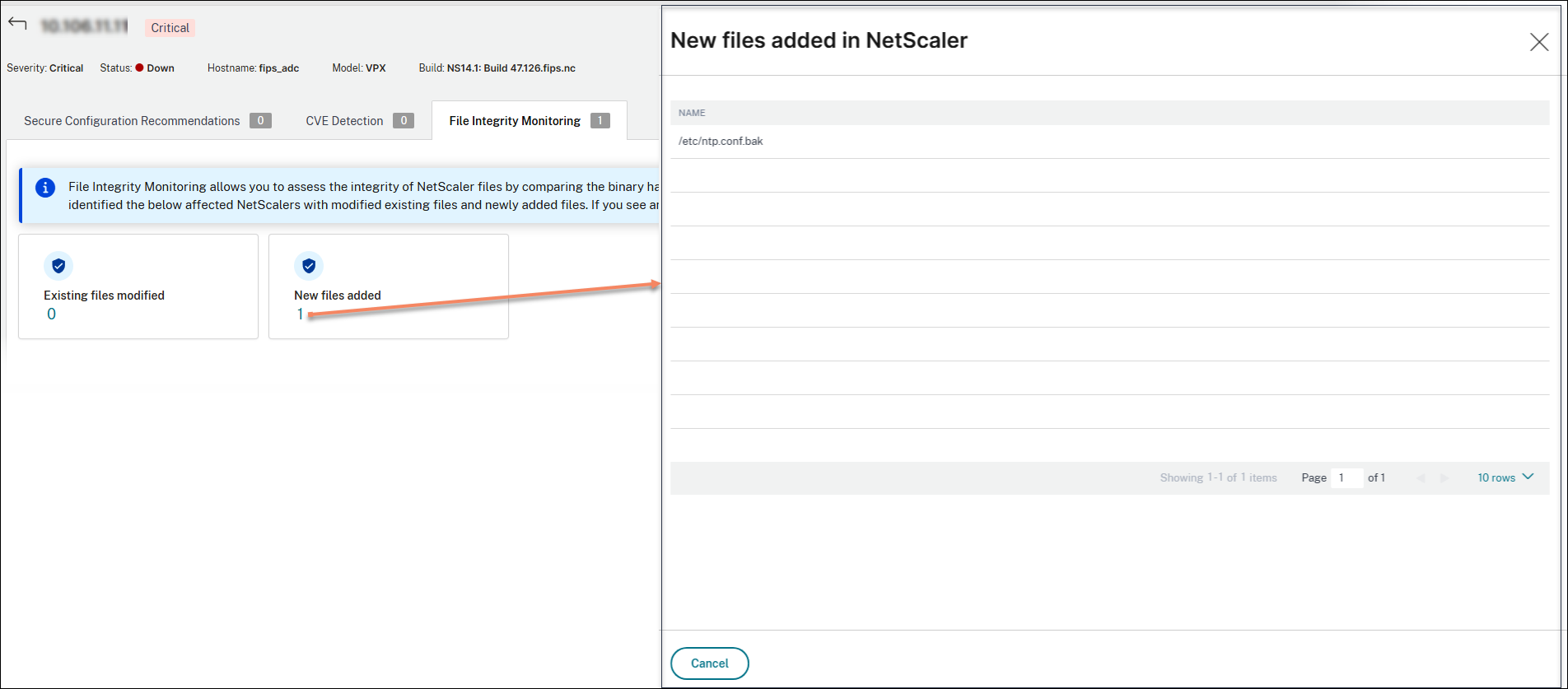

文件完整性监控

文件完整性监控检查 NetScaler 实例核心文件的未经授权或恶意更改。它是安全通报的关键部分。有关更多信息,请参阅 文件完整性监控。

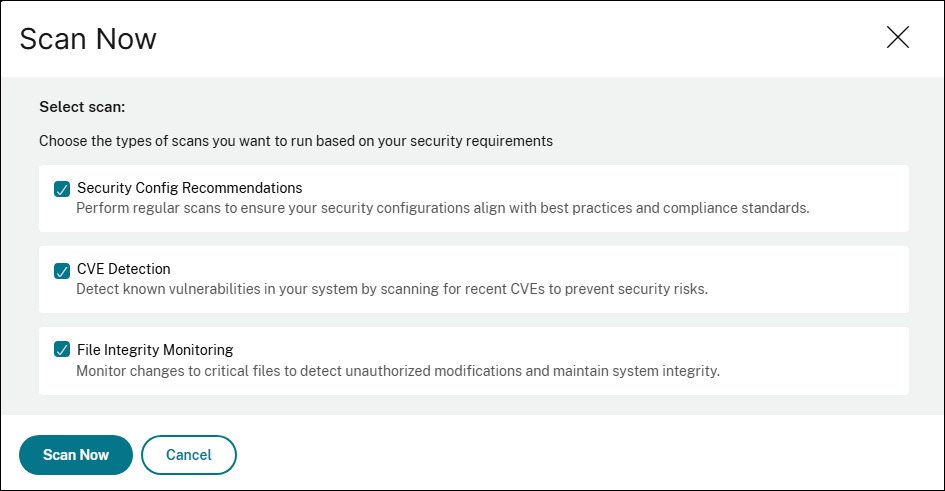

立即扫描

您可以根据需要随时扫描实例,还可以根据您的安全要求选择要运行的扫描类型。

执行以下步骤以运行扫描:

-

单击“立即扫描”。

-

选择要运行的扫描类型。

- 安全配置建议

- CVE 检测

- 文件完整性监控

-

单击“立即扫描”。扫描完成后,修订后的安全详细信息将显示在安全通报控制板中。

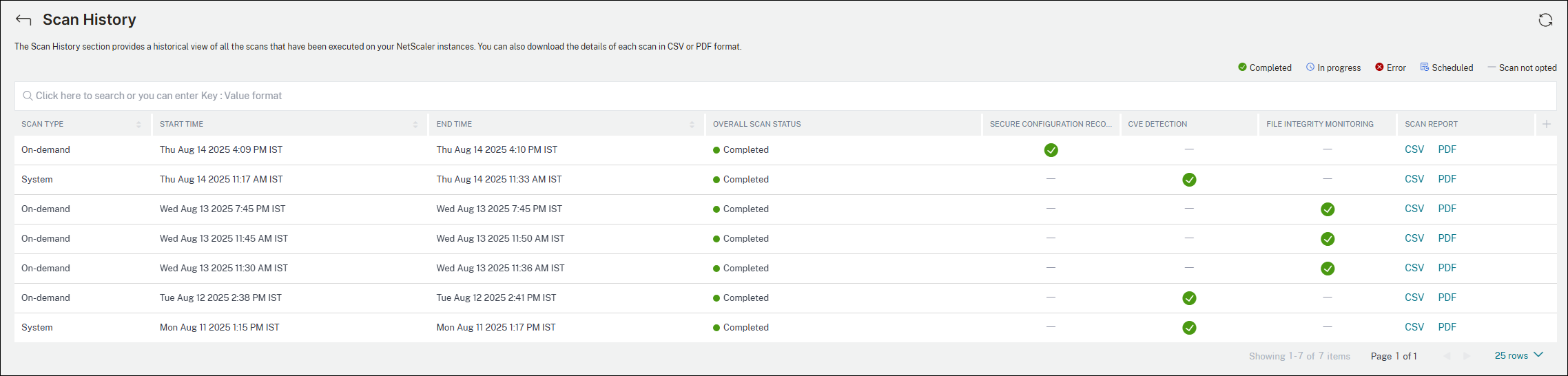

扫描历史记录

单击“扫描历史记录”以查看在您的 NetScaler 实例上运行的所有历史扫描。

您可以查看扫描类型(按需扫描或系统扫描)、扫描的开始和结束时间、整体扫描状态,还可以以 CSV 或 PDF 格式下载每次扫描的详细信息。

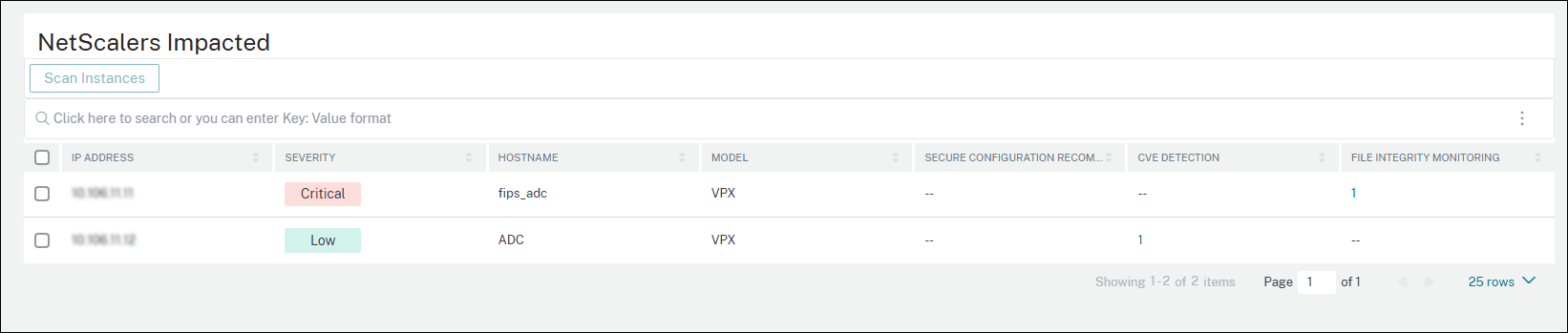

受影响的 NetScaler

“受影响的 NetScaler”部分列出了受安全配置、CVE 和监控文件完整性检查影响的所有 NetScaler 实例。

您还可以单击“安全配置建议”、“CVE 检测”或“文件完整性监控”下的数字以查看更多详细信息。以下是供您参考的示例图像。

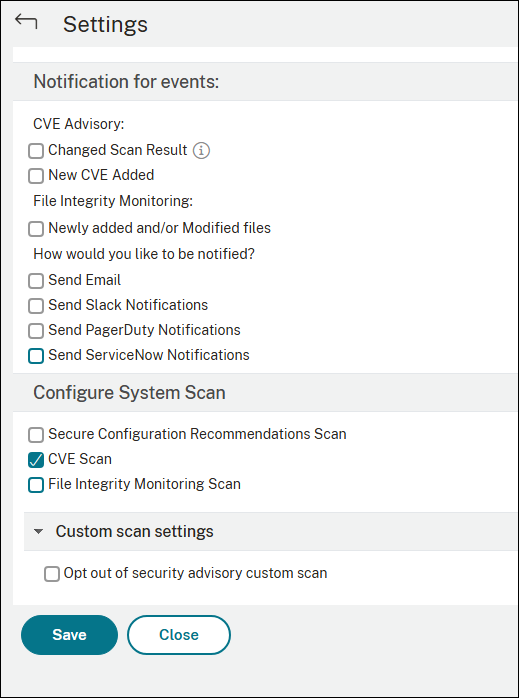

设置

作为管理员,您可以接收 Citrix Cloud 通知,这些通知会告知有多少 NetScaler 实例存在 CVE 漏洞。要配置何时以及如何接收通知,请单击安全通报页面右上角的设置图标。

![]()

您可以执行以下操作:

- 选择您必须接收通知的事件类型。

- 选择您希望如何收到通知。例如,通过电子邮件、Slack、PagerDuty。

- 选择必须包含在系统扫描中的扫描类型。默认情况下,系统扫描仅启用 CVE 扫描。

- 选择退出安全通报自定义扫描。

您还可以配置必须包含在系统扫描中的扫描类型。

免责声明:

请注意,NetScaler 文件完整性监控(“该功能”)无法检测威胁行为者在针对相关环境时可能使用的所有技术、策略或程序 (TTP)。威胁行为者频繁更改 TTP 和基础架构,因此该功能对于某些威胁可能具有有限或没有取证价值。强烈建议您聘请经验丰富的取证调查员来评估您的环境,以应对任何可能的威胁。

本文档及其包含的信息按“原样”提供。Cloud Software Group, Inc. 对本文档或其内容不作任何明示或暗示的保证或陈述,包括但不限于本文档或其包含的信息没有错误或符合任何适销性或特定用途适用性的条件。

共享

共享

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.