Bewährte Methoden für Netzwerkkonfigurationen

In den folgenden Abschnitten werden einige bewährte Methoden für die Konfiguration von Netzwerkfunktionen auf einer Citrix ADC Appliance beschrieben.

Routing und Standardrouten

Im Folgenden finden Sie einige bewährte Methoden für die Konfiguration von Layer-3-Funktionen auf einer Citrix ADC Appliance.

-

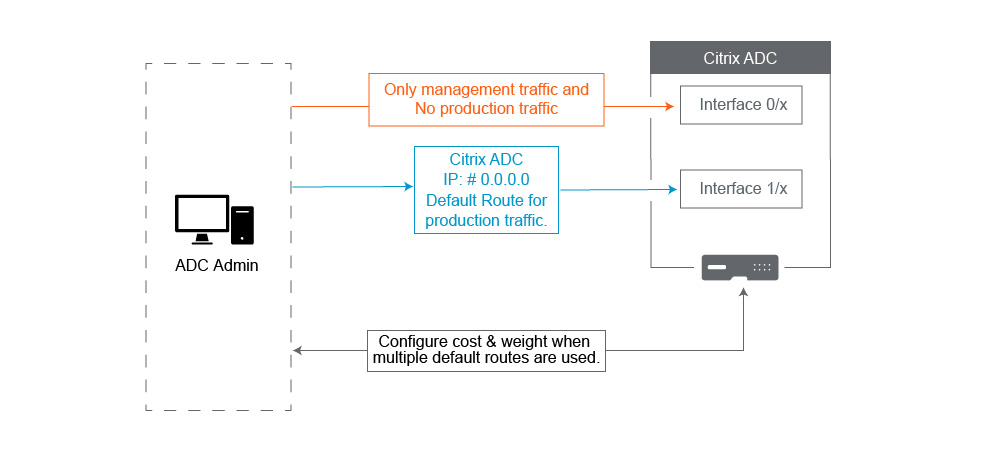

Die Schnittstelle

0/xauf einer Citrix ADC Appliance oder einer Citrix SDX-Appliance darf nicht für den Datenverkehr in einer Produktionsumgebung verwendet werden. Auf einem MPX oder SDX0/xwerden die benannten Interfaces auf die Management Interfaces verwiesen. Dies bedeutet nicht, dass Sie diese Schnittstellen für die Verwaltung verwenden müssen. Das bedeutet, dass diese Schnittstellen NICHT für den Produktionsverkehr konzipiert sind. Sie verfügen nicht über die Hardwarepuffer und Optimierungen, die erforderlich sind, um einen dauerhaften Durchsatz von 1 Gbit/s zu erreichen. Wenn sich Ihre Standardroute im selben Subnetz wie Ihr NSIP befindet, müssen Sie daher entweder die Standardroute ändern oder eine1/xSchnittstelle für Ihr Verwaltungsnetzwerk verwenden, da die1/xSchnittstellen vollständig für den 1-Gbit/s-Produktionsverkehr optimiert sind.Hinweis:

Dies gilt nicht für eine Citrix ADC VPX-Appliance.

-

Variante 1. Keine Verbindung zu Schnittstellen herstellen

0/x— Trennen Sie das Kabel von der Schnittstelle0/1. NetScaler wartet auf den anderen Schnittstellen auf das NSIP. (HINWEIS: Dies ist keine Option für SDX, da SVM und XenServer nur mit0/xSchnittstellen sprechen können) -

Option 2: Ändern Sie die Standardroute auf eine andere Schnittstelle, wie im nächsten Abschnitt beschrieben.

-

-

Das Standard-Gateway (Route 0.0.0.0) sollte sich in einem Produktionsnetzwerk und nicht auf einer Schnittstelle befinden.

0/xWenn Sie einen NetScaler zum ersten Mal einrichten, werden Sie nach NSIP, Subnetzmaske und Gateway-Adresse gefragt. Das Problem, das für Administratoren entsteht, besteht darin, dass sie ihre Standardroute gerade so konfiguriert haben, dass sie über die Schnittstelle 0/1 in ihrem Verwaltungsnetzwerk verläuft.-

Um zu überprüfen, was Ihre Routen sind, führen Sie die CLI

show routeaus. Ihr Standard-Gateway ist die IP in der Zeile, in der Netzwerk und Netzmaske 0.0.0.0 sind. Hier ist ein Beispiel, in dem sich das Gateway auf Zeile 1 befindet:> sh route Network Netmask Gateway/OwnedIP State Traffic Domain Type ------- ------- --------------- ----- -------------- ---- 1) 0.0.0.0 0.0.0.0 10.25.213.65 UP 0 STATIC 2) 127.0.0.0 255.0.0.0 127.0.0.1 UP 0 PERMANENT 3) 10.25.213.64 255.255.255.192 10.25.213.68 UP 0 DIRECT 4) 172.16.0.0 255.255.255.0 172.16.0.1 UP 0 DIRECT <!--NeedCopy--> -

Um zu überprüfen, welche Schnittstelle und welches VLAN für Ihr Standard-Gateway verwendet werden, überprüfen Sie die ARP-Tabelle mit

sh arpin der CLI. Sie können auch mithilfe vonshow arp | grep 10.25.213.65. Hier ist ein Beispiel, in dem Sie sehen, dass das Gateway 10.25.213.65 Interface 1/1 und VLAN 1 verwendet:> sh arp IP MAC Iface VLAN Origin TTL Traffic Domain -- --- ----- ---- ------ --- -------------- 1) 127.0.0.1 02:00:18:a4:00:1e LO/1 1 PERMANENT N/A 0 2) 10.25.213.70 02:00:0f:46:00:28 1/1 1 DYNAMIC 967 0 3) 10.25.213.68 02:00:18:a4:00:1e LO/1 1 PERMANENT N/A 0 4) 10.25.213.67 02:00:0f:46:00:28 1/1 1 DYNAMIC 641 0 5) 10.25.213.65 00:08:e3:ff:fd:90 1/1 1 DYNAMIC 483 0 <!--NeedCopy--> -

Ändern Sie die Standardroute, um ein Gateway in Ihrem Produktionssubnetz und Ihrer Schnittstelle zu verwenden. Nehmen wir an, Ihr Verwaltungsnetzwerk ist 10.0.0.0/24 mit Gateway 10.0.0.1 und Ihr Produktionsnetzwerk ist 10.1.1.0/24 mit Gateway 10.1.1.1. Richten Sie Ihre Konfiguration wie folgt ein:

- SNIP: (Verwaltungszugriff deaktiviert) 10.1.1.2

- NSIP: (Verwaltungszugriff aktiviert) 10.0.0.2

-

Standardroute: 0.0.0.0 0.0.0.0 10.1.1.1 (System > Netzwerk > Routen). Dies verwendet einen Router im SNIP-Netzwerk anstelle des NSIP-Netzwerks.

Hinweis:

Eine Änderung des Standard-Gateways kann den Verwaltungsdatenverkehr unterbrechen, sofern Sie keine statischen Routen oder eine richtlinienbasierte Route konfigurieren oder die MAC-basierte Weiterleitung aktivieren.

-

Schnittstellen, Kanäle und VLANs

Im Folgenden finden Sie einige bewährte Methoden für die Konfiguration von Layer-2-Funktionen auf einer Citrix ADC Appliance.

-

Verbinden Sie nicht mehrere Schnittstellen/Kanäle mit demselben VLAN, einschließlich VLAN 1:

-

Wenn Sie Ihre VLANs nicht richtig konfigurieren, kann dies zu unerwartetem Paket-Routing in Ihrem Netzwerk und Layer-2-Schleifen führen, wenn mehr als eine aktive Schnittstelle mit demselben VLAN vorhanden ist (entweder Native oder Tagged).

-

Standardmäßig befinden sich alle Schnittstellen und Kanäle im nativen VLAN 1. Dies führt zu zwei möglichen Problemen:

-

Der NetScaler geht davon aus, dass sich der gesamte empfangene Datenverkehr im selben Netzwerk befindet, und verwendet daher eine beliebige Schnittstelle, um den Datenverkehr zu senden. Wenn Sie auf der Schnittstelle, über die Daten gesendet wurden, ein anderes natives VLAN haben, wird der Datenverkehr nicht wie erwartet weitergeleitet.

-

Wenn der NetScaler Broadcast-Pakete an einem Port empfängt, kann er sie an einem anderen Port erneut übertragen. Wenn sich beide Switchports im selben VLAN befinden, haben Sie gerade eine Layer-2-Schleife erstellt.

-

-

Um eine Schnittstelle/einen Kanal aus VLAN 1 zu entfernen:

-

Wenn Sie keine nativen VLANs auf Ihrer Switch-Schnittstelle/Ihrem Port-Channel verwenden. Ändern Sie das native VLAN auf der NetScaler Interface/Channel auf eine ungenutzte VLAN-Nummer wie 999. Sie sollten nicht dieselbe ungenutzte VLAN-Nummer für mehrere Kanäle oder Schnittstellen verwenden, da dadurch eine Layer-2-Schleife entsteht.

-

Wenn Sie native VLANs auf Ihrer Switch-Schnittstelle/Ihrem Port-Channel verwenden. Ändern Sie das systemeigene VLAN auf der NetScaler-Schnittstelle/dem NetScaler-Kanal entsprechend. Achten Sie jedoch darauf, nicht mehrere aktive Schnittstellen oder Kanäle im selben VLAN zu haben, da dadurch Layer-2-Loops entstehen.

-

Sie können das native VLAN nicht entfernen. Stattdessen können Sie es ändern oder TagAll für die Schnittstelle oder den Kanal festlegen. Wenn der Switch-Port nicht mit einem nativen VLAN ohne Tags konfiguriert ist, aktivieren Sie Tagall auf der Schnittstelle, damit Heartbeat-Pakete mit hoher Verfügbarkeit gekennzeichnet werden.

-

-

Um das native VLAN auf einer Schnittstelle anzuzeigen, führen Sie es

sh interfacein CLI aus. Dadurch werden Sie auch darüber informiert, ob die Schnittstelle die TAGALL-Option verwendet.

-

-

Binden Sie eine Schnittstelle an Ihr VLAN — Der NetScaler fügt standardmäßig kein neues VLAN an eine Schnittstelle an. Das bedeutet, dass das VLAN erst verwendet wird, wenn Sie es an eine Schnittstelle binden. Wenn das neue VLAN nicht an eine Schnittstelle gebunden ist und dieses VLAN markiert ist, löscht der NetScaler den gesamten eingehenden Datenverkehr von diesem VLAN. Binden Sie dasselbe VLAN auch nicht an mehr als eine Schnittstelle.

-

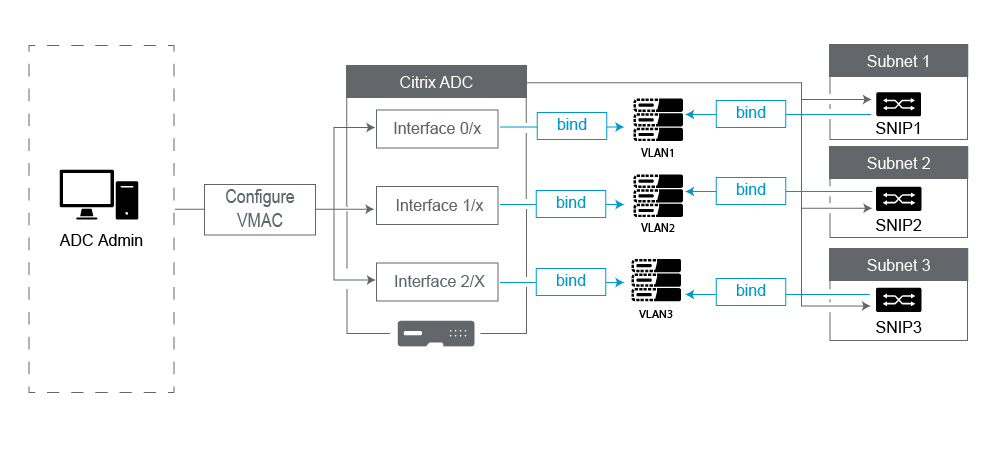

Binden Sie Subnetze an Ihre VLANs. Der NetScaler funktioniert nicht wie ein typischer Router. Die meisten Router verbinden IPs mit Schnittstellen. Auf einem NetScaler schweben die IPs auf jeder Schnittstelle, sofern nicht anders konfiguriert. Daher müssen Sie für jedes Subnetz, für das Sie sicherstellen möchten, dass der NetScaler über ein bestimmtes VLAN sendet, insbesondere wenn der NetScaler diesen Verkehr initiiert, ein SNIP innerhalb dieses Subnetzes an das VLAN binden.

-

Ein häufiges Argument, das wir dagegen hören, ist, dass es früher einwandfrei funktioniert hat und jetzt nicht mehr funktioniert, ohne das Subnetz an das VLAN zu binden. Dies tritt häufig auf, weil der NetScaler lernt, welches VLAN er aussenden soll. Dies kann jedoch einige Zeit in Anspruch nehmen, da er seine ARP-Tabellen erstellt. Nach einem Neustart oder einem Firmware-Upgrade, wenn es erneut mit dem Erstellen der ARP-Tabellen beginnt, lernt es möglicherweise zunächst und verwendet daher einen anderen Pfad als Sie möchten, z. B. Ihre Standardroute. Am besten weisen Sie ihm an, welchen Pfad er einschlagen soll, indem Sie das SNIP an das VLAN binden. Sobald ein SNIP an ein VLAN gebunden ist, wird das gesamte Subnetz für dieses SNIP an das VLAN gebunden.

-

Stellen Sie sicher, dass jedes SNIP an ein VLAN gebunden ist (außer in Fällen, in denen Sie mehr als 1 SNIP in einem Subnetz haben, dann müssen Sie nur eines binden) und dass das VLAN wiederum nur an eine Schnittstelle oder einen Kanal gebunden ist. Oft ist es auch am besten, in jedem Subnetz ein SNIP zu haben, aber das ist nicht erforderlich, da die spezifischste Route für jedes Zielsubnetz verwendet wird, das kein SNIP hat.

-

-

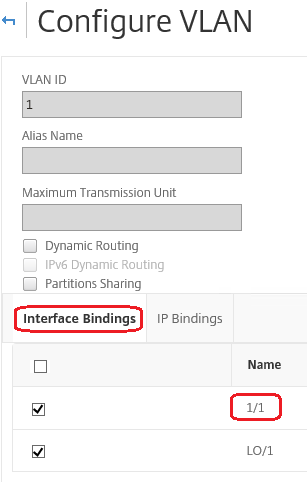

Um das von einem Subnetz verwendete VLAN und die Schnittstelle zu identifizieren, gehen Sie wie folgt vor:

-

Gehen Sie zu System> Netzwerk > VLANs.

-

Bearbeiten Sie jedes konfigurierte VLAN nacheinander, bis Sie die richtige IP-Adresse gefunden haben, wie im nächsten Schritt erläutert.

-

Klicken Sie auf die Registerkarte IP-Bindungen, um zu sehen, welche IP und somit welches Subnetz gebunden ist und daher dieses VLAN verwendet.

-

Sobald Sie das VLAN identifiziert haben, an das eine IP gebunden ist, wobei sich diese IP innerhalb des Subnetzes der Standardroute befindet, klicken Sie auf die Schnittstellenbindungen. Jede Schnittstelle oder jeder Kanal, der an dieses VLAN gebunden ist, wird verwendet.

-

Beispiel

Nehmen wir an, die Standardroute lautet 0.0.0.0 0.0.0.0 10.1.1.1.

Angenommen, Sie haben zwei SNIPs von 10.0.0.5 und 10.1.1.69. Da sich 10.1.1.69 im Subnetz der Standardroute befindet, sollten Sie nach dieser suchen. In den folgenden Screenshots überprüfen wir VLAN 1 und wir sehen, dass die IP 10.1.1.69 an dieses VLAN gebunden ist, sodass wir wissen, dass wir es mit dem richtigen VLAN zu tun haben.

Klicken Sie nun auf Interface Bindings. In den VLAN-Schnittstellenbindungen sehen wir, dass Interface für dieses Subnetz verwendet 1/1 wird und daher für die Standardroute verwendet wird.

HINWEIS:

Wenn Sie keine IPs an Ihre VLANs gebunden haben, werden diese standardmäßig an VLAN 1 gesendet. Schauen Sie sich in diesem Fall also an, welche Schnittstellen an VLAN 1 gebunden sind. Dies bedeutet auch, dass der NetScaler Ihre konfigurierten VLANs nicht für den von ihm initiierten Datenverkehr verwendet, es sei denn, Sie binden eine IP an das neue VLAN.

Unentgeltliches ARP

Wenn GARP nicht funktioniert, verwenden Sie VMAC. Standardmäßig verwendet der NetScaler GARP, um seine IP-zu-MAC-Adressbindungen an andere Netzwerkgeräte weiterzuleiten. Dies funktioniert normalerweise problemlos. Wenn Sie jedoch mehr Dienste im NetScaler erstellen, können Probleme auftreten, wenn ein Failover auf einem HA-Paar auftritt. Das häufigste Problem ist, dass die Dienste in dem NetScaler, auf den Sie ein Failover ausgeführt haben, nicht verfügbar sind, weil einige Netzwerkgeräte ihre ARP-Tabellen nicht mit der neuen MAC-Adresse aktualisiert haben. Sie können dies leicht überprüfen, indem Sie in ihren ARP-Tabellen nachsehen, ob die MAC-Adressen mit denen auf dem jetzt primären NetScaler übereinstimmen. In diesem Fall ist es sehr wahrscheinlich, dass einige Ihrer Netzwerkgeräte die Anzahl der GARP-Werbung einschränken, die sie akzeptieren. In diesem Fall ist es notwendig, VMAC auf all Ihren aktiven Schnittstellen und/oder Kanälen zu konfigurieren. Wenn Sie eine umfangreiche Konfiguration auf Ihrem NetScaler erwarten, ist es möglicherweise am besten, VMAC für alle Schnittstellen und Kanäle während der ersten Bereitstellung zu konfigurieren.

HINWEIS:

Vergessen Sie nicht, VMAC für die Schnittstelle oder den Kanal zu konfigurieren, die von Ihrer Standardroute verwendet werden.

IP-Adressen im Besitz von Citrix ADC

In diesem Abschnitt werden die bewährten Methoden für die Konfiguration von IP-Adressen im Besitz von Citrix ADC beschrieben:

-

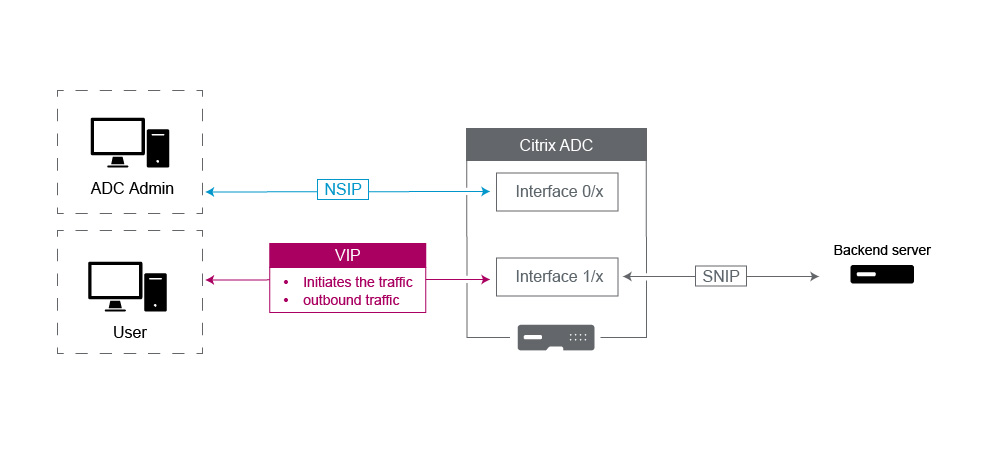

Citrix ADC IP (NSIP): Im Allgemeinen wird diese IP für die Verwaltung verwendet, da sie die einzige IP ist, die für einen einzelnen NetScaler in einer HA- oder Clusterumgebung eindeutig ist. Beachten Sie auch, dass LDAP-, RADIUS- und vom Benutzer geskripteter Monitor-Verkehr (wie der LDAP-Monitor und der StoreFront-Monitor) vom NSIP stammen und somit über das VLAN und die Schnittstelle weitergeleitet werden, an die das NSIP gebunden ist (standardmäßiges natives VLAN 1). Wenn Sie den LDAP- und RADIUS-Verkehr vom SNIP beziehen möchten, erstellen Sie einen virtuellen LB-Server für Ihre Back-End-Server.

-

Subnetz-IP (SNIP): Diese IP-Adresse wird verwendet, um die Kommunikation mit Back-End-Servern zu initiieren und wird immer den Datenverkehr initiieren. In diesen Fällen kann es jedoch das Ziel für den Verkehr sein:

-

Sie kann als Gateway-Adresse auf anderen Geräten verwendet werden, wenn Layer-3-Routing auf dem NetScaler durchgeführt wird.

-

Wenn es aktiviert ist, kann es Verwaltungsdienste wie den Zugriff auf die GUI, SSH und SNMP akzeptieren.

-

-

Virtuelle IP (VIP): Das VIP ist insofern einzigartig, als es niemals zur Initiierung von ausgehendem Datenverkehr verwendet wird. Es ist nur für den Empfang von Traffic vorgesehen. Sobald es Datenverkehr empfängt, antwortet es und sendet ausgehenden Datenverkehr an den Client zurück. Mit anderen Worten, die VIP-Adresse initiiert den ausgehenden Verkehr nicht.

Beachten Sie, dass dies auch nicht als Quelle für die Kommunikation mit Back-End-Servern verwendet wird, die beispielsweise in einem virtuellen LB-Server verwendet werden.