-

Wie Authentifizierung, Autorisierung und Auditing funktionieren

-

Grundkomponenten der Authentifizierung, Autorisierung und Audit-Konfiguration

-

-

SAML-Authentifizierung

-

Web Application Firewall-Schutz für virtuelle VPN-Server und virtuelle Authentifizierungsserver

-

Lokales NetScaler Gateway als Identitätsanbieter für Citrix Cloud

-

Authentifizierung, Autorisierung und Überwachung mit häufig verwendeten Protokollen

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

SAML-Authentifizierung

Security Assertion Markup Language (SAML) ist ein XML-basierter Authentifizierungsmechanismus, der Single Sign-On-Funktion bietet und vom OASIS Security Services Technical Committee definiert wurde.

Hinweis

Ab NetScaler 12.0 Build 51.x füllt die NetScaler-Appliance, die als SAML Service Provider (SP) mit Multi-Factor (nFactor) -Authentifizierung verwendet wird, jetzt das Benutzernamenfeld auf der Anmeldeseite vorab aus. Die Appliance sendet ein NameID-Attribut als Teil einer SAML-Autorisierungsanfrage, ruft den NameID-Attributwert vom NetScaler SAML Identity Provider (IdP) ab und füllt das Benutzernamenfeld vorab aus.

Warum sollten Sie die SAML-Authentifizierung verwenden

Stellen Sie sich ein Szenario vor, in dem ein Dienstanbieter (LargeProvider) eine Reihe von Anwendungen für einen Kunden hostet (BigCompany). BigCompany hat Benutzer, die nahtlos auf diese Anwendungen zugreifen müssen. In einem herkömmlichen Setup müsste LargeProvider eine Datenbank mit Benutzern von BigCompany verwalten. Dies wirft bei jedem der folgenden Interessenvertreter einige Bedenken auf:

- LargeProvider muss die Sicherheit der Benutzerdaten gewährleisten.

- BigCompany muss die Benutzer validieren und die Benutzerdaten auf dem neuesten Stand halten, nicht nur in seiner eigenen Datenbank, sondern auch in der von LargeProvider verwalteten Benutzerdatenbank. Beispielsweise muss ein Benutzer, der aus der BigCompany-Datenbank entfernt wurde, auch aus der LargeProvider-Datenbank entfernt werden.

- Ein Benutzer muss sich bei jeder der gehosteten Anwendungen einzeln anmelden.

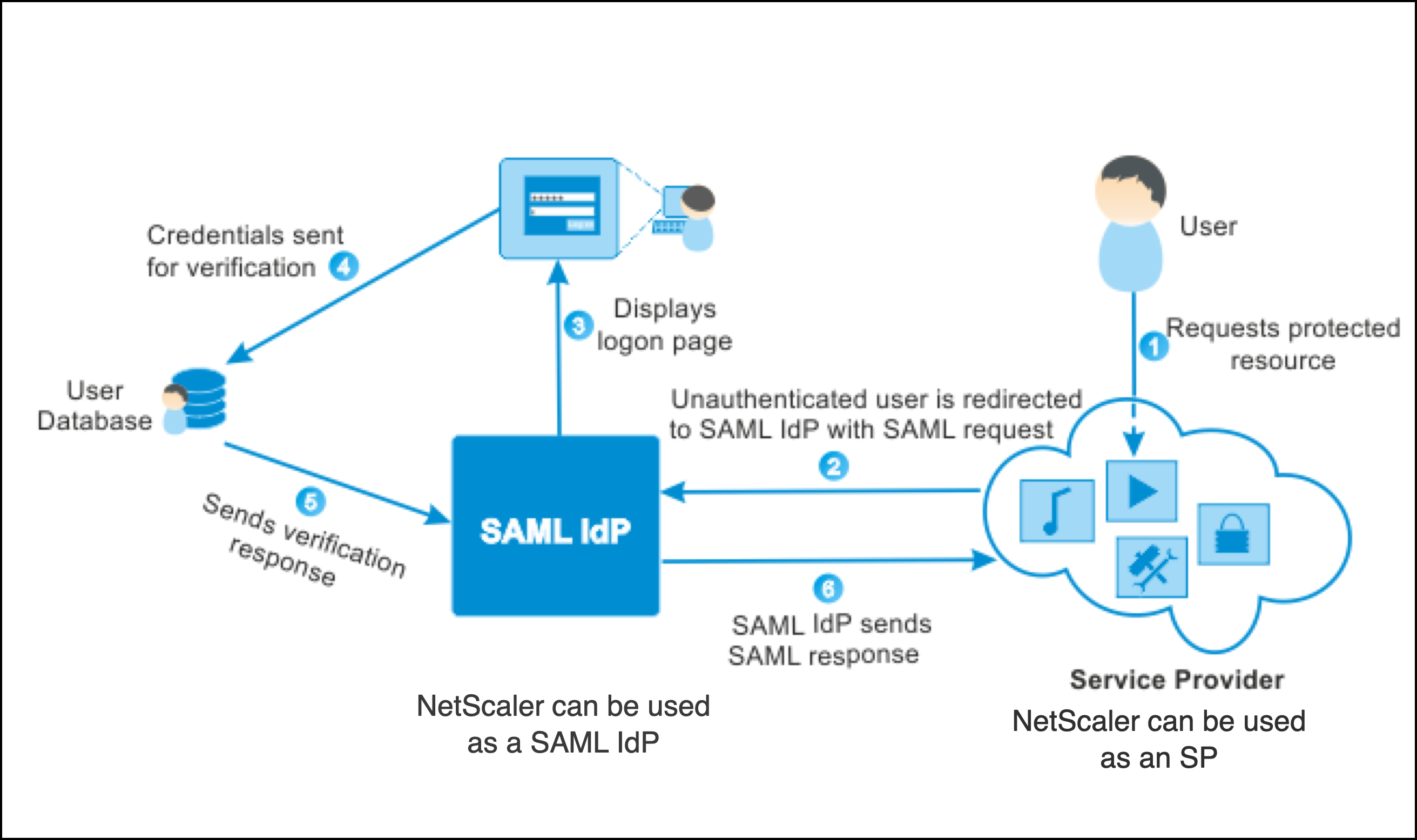

Der SAML-Authentifizierungsmechanismus bietet einen alternativen Ansatz. Das folgende Verteilungsdiagramm zeigt, wie SAML funktioniert (SP-initiierter Flow).

Die Bedenken, die sich aus den traditionellen Authentifizierungsmechanismen ergeben, werden wie folgt ausgeräumt:

- LargeProvider muss keine Datenbank für BigCompany-Benutzer verwalten. Ohne Identitätsmanagement kann sich LargeProvider auf die Bereitstellung besserer Dienste konzentrieren.

- BigCompany trägt nicht die Last, sicherzustellen, dass die LargeProvider-Benutzerdatenbank mit der eigenen Benutzerdatenbank synchronisiert wird.

- Ein Benutzer kann sich einmal bei einer Anwendung anmelden, die auf LargeProvider gehostet wird, und automatisch bei den anderen Anwendungen angemeldet werden, die dort gehostet werden.

Die NetScaler-Appliance kann als SAML Service Provider (SP) und SAML Identity Provider (IdP) bereitgestellt werden. Lesen Sie sich die entsprechenden Themen durch, um zu verstehen, welche Konfigurationen auf der NetScaler-Appliance ausgeführt werden müssen.

Eine NetScaler-Appliance, die als SAML-Dienstanbieter konfiguriert ist, kann jetzt eine Überprüfung der Zielgruppeneinschränkung erzwingen. Die Bedingung zur Beschränkung der Zielgruppen wird nur dann als „Gültig“ bewertet, wenn der SAML-Antwortende Mitglied mindestens einer der angegebenen Zielgruppen ist.

Sie können eine NetScaler-Appliance so konfigurieren, dass sie Attribute in SAML-Assertionen als Gruppenattribute analysiert. Wenn Sie sie als Gruppenattribute analysieren, kann die Appliance Richtlinien an die Gruppen binden.

Teilen

Teilen

In diesem Artikel

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.