Web Application Firewall-Schutz für virtuelle VPN-Server und virtuelle Authentifizierungsserver

Ab NetScaler Version 14.1 Build 21.57 können Sie die virtuellen NetScaler Gateway-Server, die virtuellen Server für das Verkehrsmanagement und die virtuellen Authentifizierungsserver vor böswilligen Angriffen schützen, indem Sie den Web Application Firewall-Schutz anwenden. Diese Funktion bietet eine zusätzliche Sicherheitsebene für Ihre Bereitstellungen, da sie eingehende Anfragen filtert, indem sie sie mithilfe des API-Schemas validiert und anschließend Benutzer für den Zugriff auf Anwendungen authentifiziert.

Hinweis:

Der Web App-Firewallschutz für die Authentifizierung und die Gateway-Endpunktfunktion werden in Linux-basierten CPX- und BLX-Bereitstellungen nicht unterstützt.

Wenn der Web Application Firewall-Schutz aktiviert ist, nutzt NetScaler die integrierten Web Application Firewall-Profile ns-aaatm-default-appfw-profile, ns-aaa-default-appfw-profile und ns-vpn-default-appfw-profile. Die Profile enthalten die zugehörigen integrierten API-Spezifikationsdateien ns-aaatm-spec, ns-aaa-spec und ns-vpn-spec, um sicherzustellen, dass der Netzwerkverkehr sicher ist und den API-Spezifikationen entspricht.

Hinweis:

Wir empfehlen, immer auf die neueste Softwareversion zu aktualisieren, da diese die neuesten Sicherheitsupdates enthält.

Lizenzierungsanforderungen

Dieses Feature ist mit allen Lizenzen (Standard, Enterprise und Premium) verfügbar.

Web Application Firewall-Schutz konfigurieren

Auf der GUI

So konfigurieren Sie den Web Application Firewall-Schutz für die virtuellen Server:

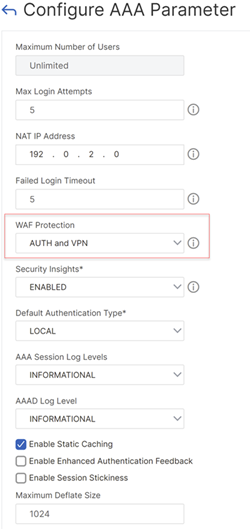

- Navigieren Sie zu Sicherheit > AAA- Anwendungsverkehr > Authentifizierungseinstellungen ändern.

-

Konfigurieren Sie auf der Seite AAA-Parameter konfigurieren den WAF-Schutz.

Die folgenden Optionen werden unterstützt:

-

Deaktiviert − Wenn diese Option ausgewählt ist, wird der Web Application Firewall-Schutz auf keinen virtuellen Server angewendet. Standardmäßig ist für den Web Application Firewall-Schutz kein Wert festgelegt.

-

AUTH − Schützt den virtuellen Authentifizierungsserver.

-

VPN − Schützt den virtuellen VPN-Server.

-

AUTH und VPN − Schützt die virtuellen Server für Authentifizierung, Verkehrsmanagement und VPN.

-

- Klicken Sie auf OK.

Über die Befehlszeilenschnittstelle

Führen Sie den folgenden Befehl aus, um den Web Application Firewall-Schutz für die virtuellen Server zu aktivieren:

set aaa parameter -wafProtection <DISABLED/AUTH/VPN>

Beispiele:

Das Folgende ist ein Beispiel für den Web Application Firewall-Schutz für die virtuellen Authentifizierungsserver:

-

Der Befehl

set aaa parameter -wafProtection AUTHschützt die virtuellen Authentifizierungsserver. -

Der Befehl

set aaa parameter -wafProtection VPNschützt die virtuellen VPN-Server. -

Der Befehl

set aaa parameter -wafProtection AUTH VPNschützt die virtuellen Server für Authentifizierung, VPN und Verkehrsmanagement.

Sicherheitsinformationen konfigurieren

Um die von den integrierten Web Application Firewall-Profilen erkannten Verstöße anzuzeigen, konfigurieren Sie Security Insights. Wenn NetScaler konfiguriert ist, sendet NetScaler die Insight-Datensätze an den AppFlow-Collector (konfiguriert im Analyseprofil), wenn eine Anfrage an einen virtuellen Server gesendet wird. Die Security Insight-Datensätze werden an den AppFlow-Collector gesendet.

Hinweise:

Bevor Sie die Security Insights konfigurieren, stellen Sie als Voraussetzung sicher, dass der ULFD-Modus und die AppFlow-Funktion aktiviert sind. Auf der GUI können Sie diesen Schritt ausführen, indem Sie zu System > Einstellungen > Modi und Funktionen navigieren. In der CLI können Sie die Befehle

en ns mode ULFDunden ns feature appflowverwenden.Stellen Sie sicher, dass Ihre NetScaler-Instanzen in der NetScaler Console hinzugefügt wurden. Einzelheiten finden Sie unter Instanzverwaltung.

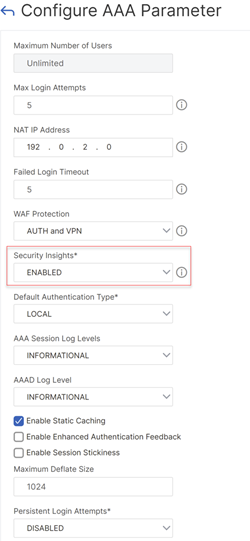

Auf der GUI

Aktivieren Sie auf der Seite AAA-Parameter konfigurieren die Option Security Insights. Dieser Parameter ist standardmäßig deaktiviert.

Über die Befehlszeilenschnittstelle

Führen Sie den folgenden Befehl aus, um Security Insight für die Debug-Protokollierung zu aktivieren. Dieser Parameter ist standardmäßig deaktiviert.

set aaa parameter -securityInsights <ENABLED/DISABLED>

Konfigurieren Sie den AppFlow-Kollektor und das Analyseprofil auf der GUI

-

Navigieren Sie zu System > Einstellungen. Aktivieren Sie im Abschnitt Modi und Funktionen den ULFD-Modus und die AppFlow-Funktion.

-

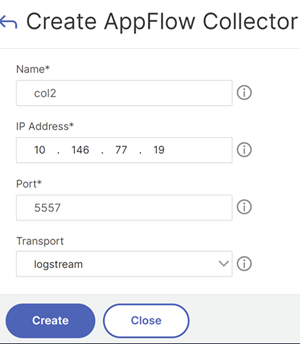

Konfigurieren Sie einen AppFlow-Collector.

- Navigieren Sie zu Konfiguration > System > AppFlow > AppFlow Collectors. Konfigurieren Sie die erforderlichen Parameter und klicken Sie auf Erstellen.

-

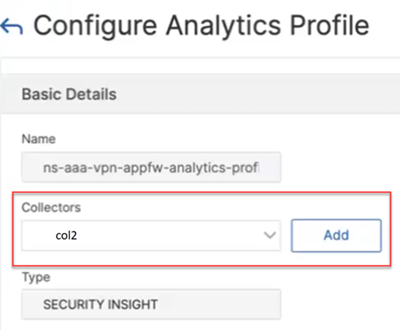

Stellen Sie den konfigurierten AppFlow-Collector auf das Analyseprofil ein. In diesem Beispiel ist der AppFlow-Kollektor auf das integrierte Analyseprofil

ns-aaa-vpn-appfw-analytics-profileeingestellt.- Navigieren Sie zu Konfiguration > System > Profile > Analytics-Profile. Wählen Sie im Abschnitt Grundlegende Details den AppFlow-Collector im Feld Collectors aus.

AppFlow-Kollektor und das Analyseprofil in der CLI konfigurieren

- add appflow collector col2 -IPAddress 10.146.77.19 -port 5557 -Transport logstream

- set analytics profile ns-aaa-vpn-appfw-analytics-profile -collectors col2 -type securityinsight

<!--NeedCopy-->

Weitere Informationen zur AppFlow-Konfiguration finden Sie unter Konfiguration der AppFlow-Funktion.

Hinweis:

Sicherheitsinformationen für diese Funktion funktionieren nur mit Logstream-Nachrichten. Sie funktionieren nicht mit IPFIX-Nachrichten.

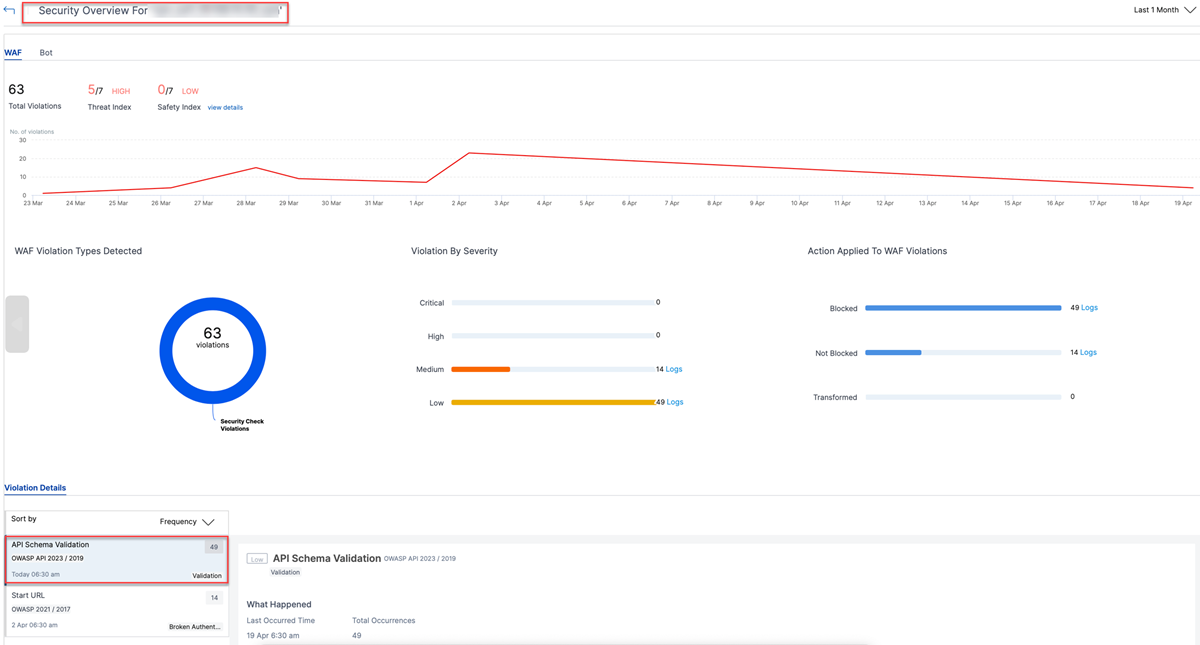

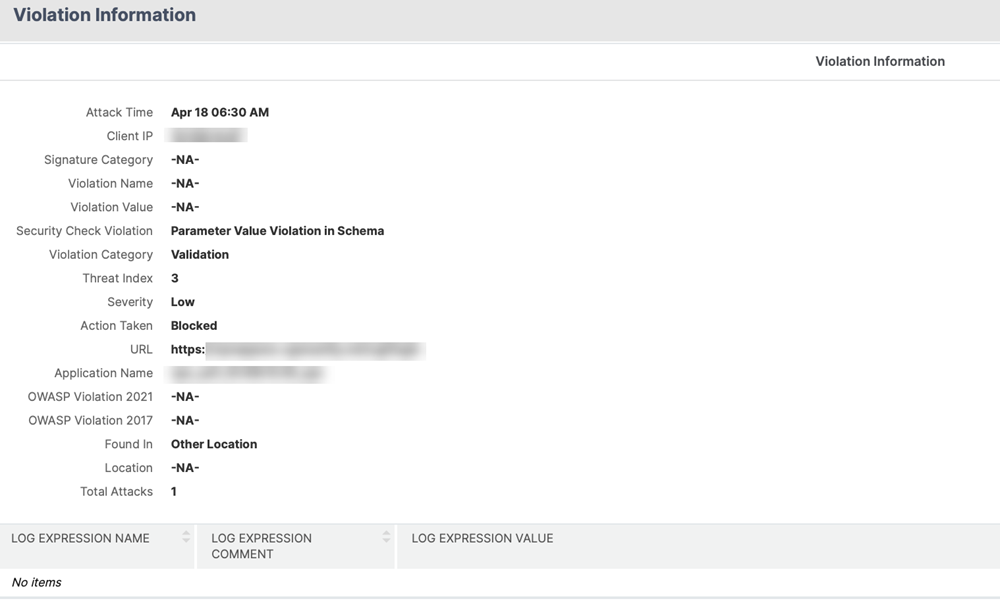

AppFlow-Datensätze auf der NetScaler Console anzeigen

-

Navigieren Sie auf der lokalen Benutzeroberfläche der NetScaler Console zu Sicherheit > Sicherheitsverletzungen. Wählen Sie im Abschnitt WAF den VPN- oder den virtuellen Authentifizierungsserver aus. Weitere Informationen finden Sie unter Details zur Anwendungssicherheitsverletzung anzeigen.

Für eine detaillierte Ansicht wählen Sie die URL im Feld URL anfordern aus.

-

Wenden Sie die entsprechenden Lizenzen auf Ihren virtuellen VPN- oder Authentifizierungsserver an.

-

Überprüfen Sie, ob Ihr virtueller Server lizenziert ist.

-

Wählen Sie im Abschnitt Einstellungen > Analytics-Konfiguration der NetScaler Console-GUI Ihren virtuellen Server aus und wenden Sie die Lizenzen an. Weitere Informationen finden Sie unter Lizenzierung verwalten und Analysen auf virtuellen Servern aktivieren.

Hinweis:

Dieser Schritt ist nur erforderlich, wenn Sie die NetScaler Console-On-Prem-Versionen 14.1-17.38 oder früher verwenden.

-

Entspannungsregeln konfigurieren

Sie können eine Relaxationsregel für die Endpunkt-URLs oder die IP-Adressen der virtuellen Server konfigurieren, um zu Bypass, dass bestimmter Datenverkehr anhand des in der API-Spezifikationsdatei angegebenen Schemas validiert wird.

Auf der GUI

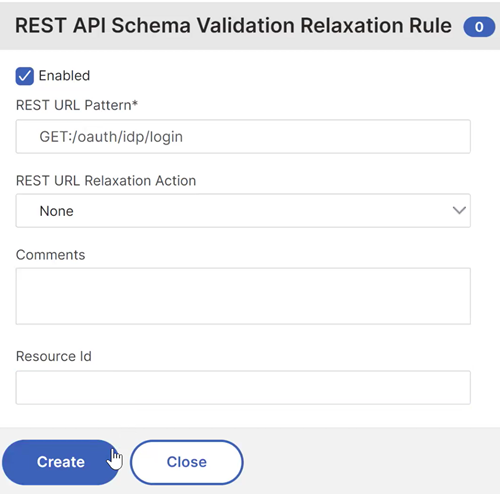

Das Folgende ist ein Beispiel für eine REST-Validierungslockerung, die Sie auf die URL des Authentifizierungsendpunkts "GET:/oauth/idp/login" anwenden können:

-

Navigieren Sie zu Sicherheit > NetScaler Web App Firewall > Profile.

-

Wählen Sie das Profil

ns-aaa-default-appfw-profileaus. -

Klicken Sie unter Erweiterte Einstellungen auf Entspannungsregeln.

-

Wählen Sie das Kontrollkästchen REST-API-Schemavalidierung aus.

-

Navigieren Sie zum Anfang des Abschnitts Relaxationsregeln und klicken Sie auf Bearbeiten.

-

Klicken Sie auf Hinzufügen.

-

Aktualisieren Sie auf der Seite Relaxationsregel für die REST-API-Schemavalidierung die erforderlichen Felder und klicken Sie auf Erstellen.

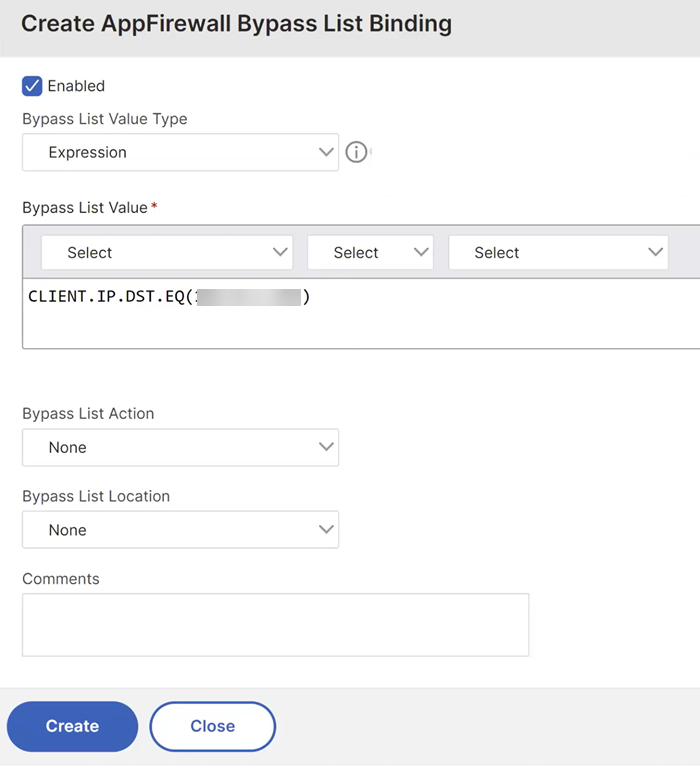

Das Folgende ist ein Beispiel für eine Lockerung, die Sie auf eine virtuelle Server-IP-Adresse anwenden können:

-

Wählen Sie unter Erweiterte Einstellungen die Option Profileinstellungen aus.

-

Markieren Sie im Abschnitt Allgemeine Einstellungen das Kontrollkästchen Bypass-Liste aktivieren.

-

Gehen Sie zurück zum Abschnitt Erweiterte Einstellungen und wählen Sie Globale Bypass/Deny-Liste aus.

-

Klicken Sie im Abschnitt Globale Bypass-Liste auf Hinzufügen.

-

Aktualisieren Sie auf der Seite AppFirewall-Bypass-Listenbindung erstellen die erforderlichen Felder und klicken Sie auf Erstellen.

Über die Befehlszeilenschnittstelle

Das Folgende ist ein Beispiel für eine REST-Validierungslockerung, die Sie auf die URL des Authentifizierungsendpunkts "GET:/oauth/idp/login" anwenden können:

bind appfwprofile ns-aaa-default-appfw-profile -restValidation "GET:/oauth/idp/login"

<!--NeedCopy-->

Das Folgende ist ein Beispiel für eine Lockerung, die Sie auf eine virtuelle Server-IP-Adresse anwenden können:

set appfwprofile ns-aaa-default-appfw-profile -bypasslist on

bind appfwprofile ns-aaa-default-appfw-profile -bypasslist "CLIENT.IP.DST.EQ(192.0.2.255)" -valueType expression

<!--NeedCopy-->

Einzelheiten zur Konfiguration von Relaxationsregeln finden Sie unter Entspannungsregel für die API-Schemavalidierung mit der CLI konfigurieren.

Protokollierung debuggen

Im Folgenden finden Sie ein Beispiel für eine Fehlermeldung, die in der Datei ns.log für Benutzeranfragen erscheint, die NetScaler Web Application Firewall blockiert:

Mar 22 07:04:26 <local0.info> 192.0.2.4 03/22/2024:07:04:26 GMT 0-PPE-0 : default APPFW APPFW_SCHEMA_VALUE_INCORRECT 864 0 : 10.106.31.93 107-PPE0 - ns-aaa-default-appfw-profile Parameter value incorrect as per API Spec: (ns-aaa-spec) for Endpoint: (GET https://192.0.2.5/oauth/idp/login?client_id=test&response_type=code&scope=openid%20profile&redirect_uri=https%3A%2F%2Foauthrp.aaa.local%2Foauth%2Flogin&state=Y3R4PU9tNzJ5WkNlTGJaSVhBb1lXM21ZVm40N0ZfQ1JzNjM1OGhvWEpRWkpDVFV1ZkY5U1hoOV9Edndfa282bHZ1ejBqQUFRU0hsbnBJTzF5U0NjbThQdVlqbm1Lb01ESHk5aFVVS19WR0xiaTgtVE9GaHRZZVBYWWJ3Q2F6d2JoZk5QX3hlY09BY2t1NHJUYlFqODZiaHhaZkU3RVdzJTNEA) <blocked>

Im vorherigen Beispiel wurden der Profilname und die Endpunkt-URLs angegeben, um Benutzern bei der Analyse zu helfen und Entspannungsregeln zu konfigurieren.

Der folgende Befehl stat zeigt die Zähler der Benutzeranforderungen an, die von den virtuellen Servern für Verkehrsmanagement und Authentifizierung blockiert wurden:

stat aaa | grep -i blocked

Total AAA Waf blocked hits 0 15

Total AAATM Waf blocked hits 0 1

<!--NeedCopy-->

Der folgende Befehl stat zeigt die Zähler der API-Spezifikationsdatei an:

stat apispec

API spec(s) Summary hits validate unmatched

ns-a...-spec 0 0 0

ns-aaa-spec 15 12 0

ns-vpn-spec 4 4 0

aaa 0 0 0

<!--NeedCopy-->

Dynamisches Update der neuen API-Spezifikationsdateien, die von NetScaler bereitgestellt werden

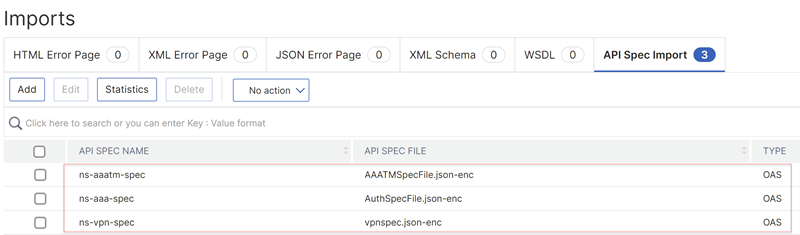

Wenn der Schutzparameter Web Application Firewall aktiviert ist, verwendet NetScaler die folgenden integrierten API-Spezifikationsdateien für die API-Schemavalidierung.

- ns-aaatm-spec: Diese Datei führt eine API-Schemavalidierung der eingehenden Anfragen an die virtuellen Server der Verkehrsverwaltung durch.

- ns-aaa-spec: Diese Datei führt eine API-Schemavalidierung der eingehenden Anfragen an die virtuellen Authentifizierungsserver durch.

- ns-vpn-spec: Diese Datei führt eine API-Schemavalidierung der eingehenden Anfragen an die virtuellen VPN-Server durch.

Auf der GUI können Sie diese Dateien finden, indem Sie zu Sicherheit > NetScaler Web App Firewall > Importe > API-Spezifikationsimport navigieren.

Sie können die integrierten API-Spezifikationsdateien mithilfe der von NetScaler bereitgestellten API-Spezifikationsdateien dynamisch aktualisieren. Führen Sie die folgenden Schritte auf der GUI aus:

-

Navigieren Sie zu Sicherheit > NetScaler Web App Firewall > Importe > API-Spezifikationsimport.

-

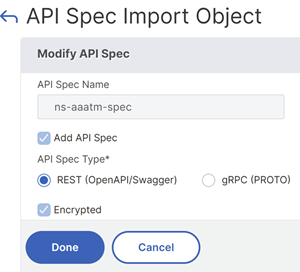

Wählen Sie die API-Spezifikationsdatei aus und klicken Sie auf Bearbeiten.

-

Klicken Sie auf der Seite API-Spezifikations-Objekt importieren auf Datei.

-

Laden Sie die neue API-Schemadatei hoch und klicken Sie auf Weiter.

Hinweise:

- Benennen Sie die API-Spezifikationsdateien, die NetScaler bereitstellt, nicht um.

- Stellen Sie sicher, dass das Kontrollkästchen Verschlüsselt aktiviert ist.

-

Klicken Sie auf Fertig.

Weitere Informationen zum Importieren von Dateien finden Sie unter Importe.

Einzelheiten zur Validierung der API-Spezifikation finden Sie unter Validierung der API-Spezifikation.

Einschränkung

Diese Funktion gilt derzeit für den Verkehr in der Standardpartition.

Referenzen

-

Weitere Informationen zur NetScaler Web Application Firewall-Funktion finden Sie unter Einführung in die NetScaler Web Application Firewall.

-

Weitere Informationen zur AppFlow-Funktion finden Sie unter AppFlow.

-

Einzelheiten zu häufig gestellten Fragen finden Sie unter Authentifizierung, Autorisierung und Überwachung.