Konfigurieren Sie das Dropdownmenü für Domäne, Benutzername und Kennwort in der ersten Faktor- und Richtlinienbewertung basierend auf Gruppen im nächsten Faktor

Im folgenden Abschnitt wird der Anwendungsfall für das Konfigurieren des Dropdownmenüs, des Benutzernamens und des Kennworts im ersten Faktor- und Richtlinienauswertung basierend auf Gruppen im nächsten Faktor beschrieben.

Anwendungsfall: Konfigurieren Sie das Domänen-Dropdownmenü, den Benutzernamen und das Kennwortfeld in der ersten Faktor- und Richtlinienbewertung basierend auf Gruppen im nächsten Faktor.

- Der Benutzer meldet sich bei Citrix Workspace an und wird zum virtuellen Authentifizierungsserver umgeleitet.

-

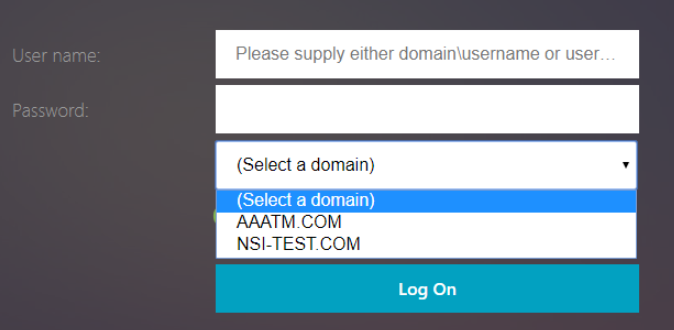

NetScaler präsentiert ein Anmeldeformular mit einer Domänen-Dropdownliste, einem Benutzernamen und einem Kennwortfeld.

- Der Benutzer wählt einen Wert aus der Dropdownliste Domäne aus und gibt Anmeldeinformationen ein.

- NetScaler präsentiert ein Anmeldeformular basierend auf der Benutzereingabe.

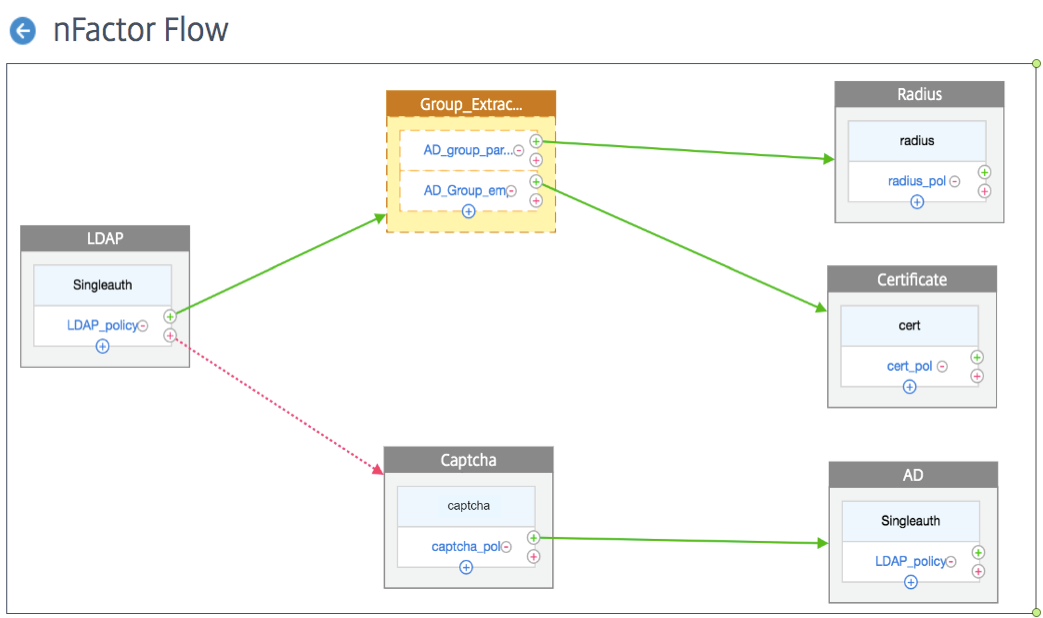

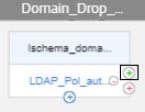

Das folgende Diagramm zeigt einen nFactor Visualizer-Beispielfluss.

Konfigurieren Sie das Domänen-Dropdownmenü, den Benutzernamen und das Kennwort in der ersten Faktor- und Richtlinienbewertung basierend auf Gruppen im nächsten Faktor mit nFactor Visualizer

Im Folgenden sind die zu konfigurierenden Schritte aufgeführt.

-

Navigieren Sie zu Sicherheit > AAA-Anwendungsdatenverkehr > nFactor Visualizer > nFactor Flow und klicken Sie auf Hinzufügen.

-

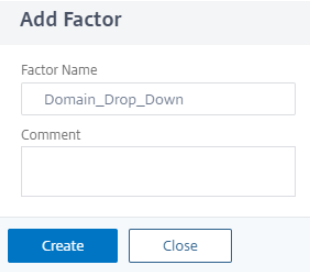

Klicken Sie auf das Plus-Symbol, um einen Faktor im nFactor Flow hinzuzufügen.

-

Geben Sie einen Namen für den Faktor ein.

-

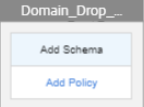

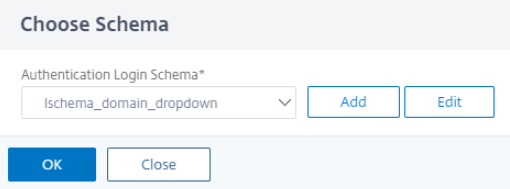

Fügen Sie das Schema für den ersten Faktor hinzu, indem Sie auf Schema hinzufügenklicken.

-

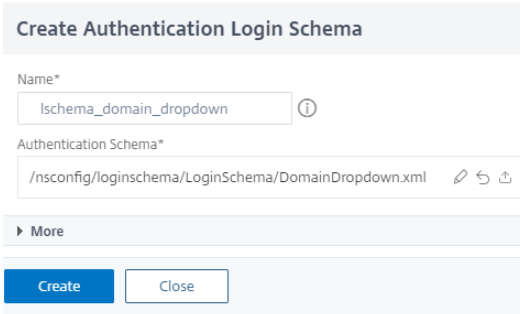

Erstellen Sie ein EULA_Schema, indem Sie das Anmeldeschema DomainDropdown.xml auswählen.

-

Wählen Sie das Schema für den ersten in Schritt 5 erstellten Faktor aus.

-

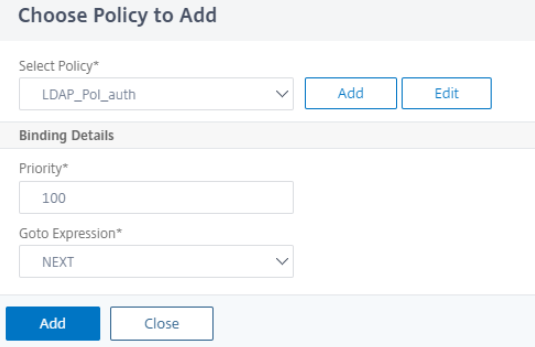

Klicken Sie auf Richtlinie hinzufügen und wählen Sie die LDAP-Richtlinie für die erste Authentifizierung aus.

-

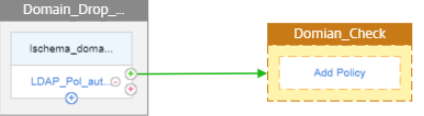

Klicken Sie auf das Plus-Symbol, um einen Entscheidungsblock zu erstellen.

Weitere Informationen zum Erstellen der LDAP-Authentifizierung finden Sie unter Konfigurieren der LDAP-Authentifizierung

-

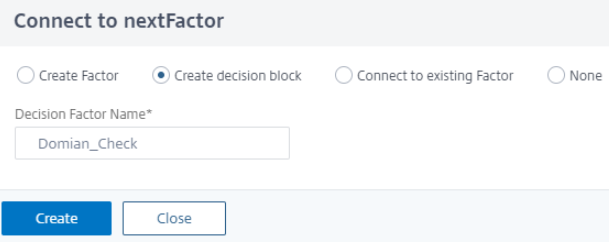

Wählen Sie Entscheidungsblock erstellen und geben Sie einen Namen in das Feld “ Entscheidungsfaktorname “ ein.

-

Klicken Sie auf Richtlinie hinzufügen, um eine Richtlinie für die Domänenprüfung zu erstellen.

-

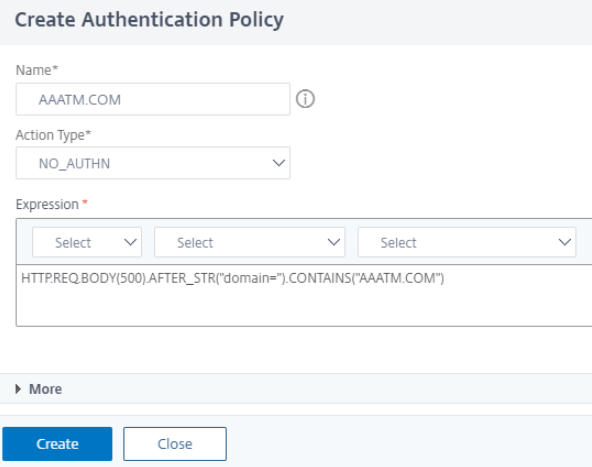

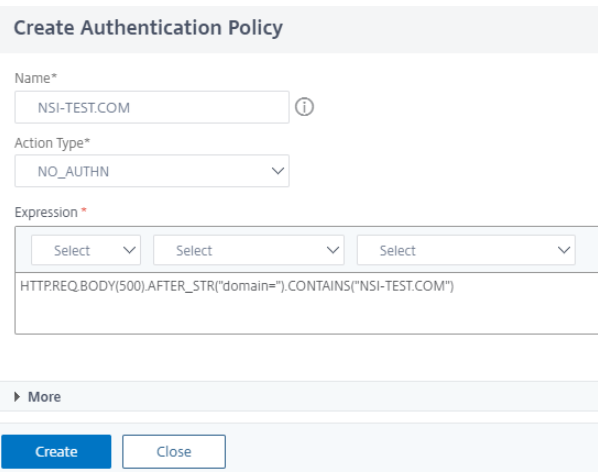

Um eine Richtlinie für die Suche nach Domäne zu erstellen, wählen Sie unter Aktionstyp die Option NO_AUTHNaus.

-

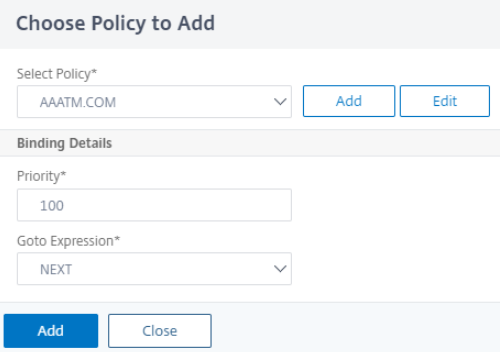

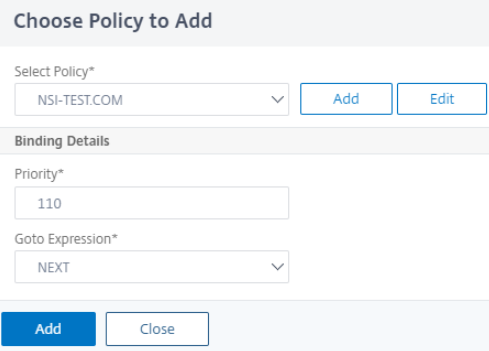

Wählen Sie die zuvor erstellte Richtlinie aus, die im Entscheidungsblock hinzugefügt werden soll.

-

Klicken Sie auf das Plus-Symbol unter der neu erstellten Richtlinie, um eine weitere Richtlinie zur Überprüfung hinzuzufügen

AAATM.COM.

-

Erstellen Sie eine andere Richtlinie, um nach der zweiten Domäne zu suchen.

-

Wählen Sie die im vorherigen Schritt erstellte Richtlinie aus, die im Entscheidungsblock hinzugefügt werden soll.

-

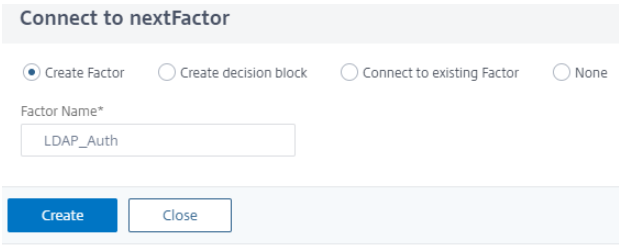

Wählen Sie das + Zeichen neben

AAATM.COM, um einen Faktor hinzuzufügen, der ausgewertet wird, wenn der Benutzer Teil vonAAATM.COMist. Fügen Sie in diesem Fall eine LDAP-Richtlinie hinzu.

-

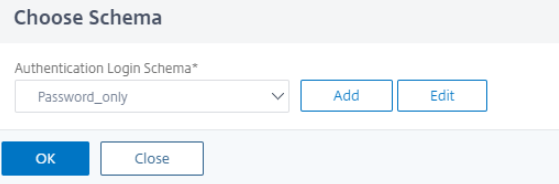

Wählen Sie ein Schema für

AAATM.COMDomänenbenutzer. In diesem Beispiel wird ein Nur-Kennwort-Schema verwendet, das dem Benutzer ein Textfeld zur Eingabe des Kennworts gibt.

-

Folgen Sie Schritt 7 Fügen Sie die Richtlinie zur Authentifizierung von

AAATM.COMDomänenbenutzern hinzu -

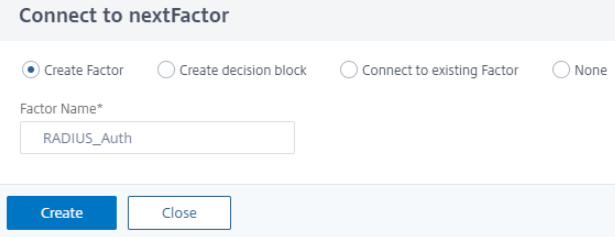

Wählen Sie das + Zeichen neben

NSI-TEST.COM, um einen Faktor hinzuzufügen, der ausgewertet wird, wenn der Benutzer Teil vonNSI-TEST.COMist. In diesem Beispiel wird die RADIUS-Authentifizierung Menthod verwendet.

-

Folgen Sie Schritt 17, um nur ein Schemakennwort hinzuzufügen, und fügen Sie dann die Richtlinie für RADIUS hinzu, wie in Schritt 7 gezeigt.

-

Klicken Sie auf Fertig. Die Konfiguration wird automatisch gespeichert.

-

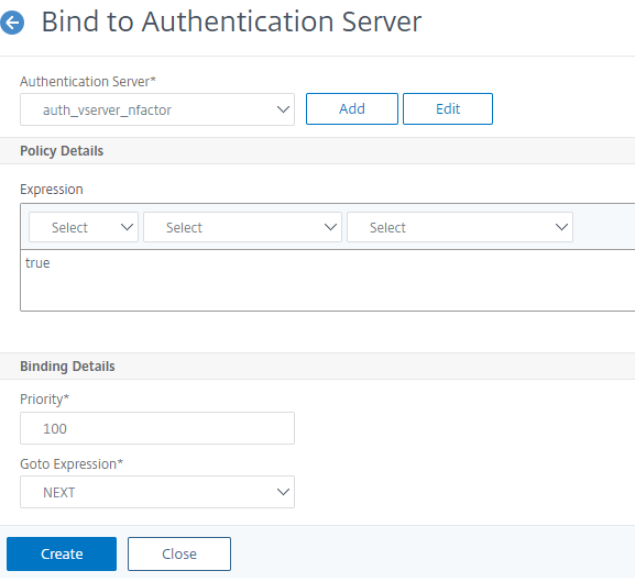

Wählen Sie den soeben erstellten nFactor Flow aus und binden Sie ihn an einen virtuellen AAA-Server, indem Sie auf An Authentifizierungsserver binden klicken und auf Erstellenklicken

Hinweis

Binden und heben Sie die Bindung des nFactor Flow durch die in nFactor Flow unter Nur Bindungen anzeigen angegebene Option auf.

Gehen Sie wie folgt vor, um die Bindung des nFactor Flow aufzuheben.

-

Wählen Sie den nFactor Flow aus, und klicken Sie auf Bindungen anzeigen.

-

Wählen Sie den AuthentifizierungsvServer aus und klicken Sie auf Binden aufheben.

Hinweis

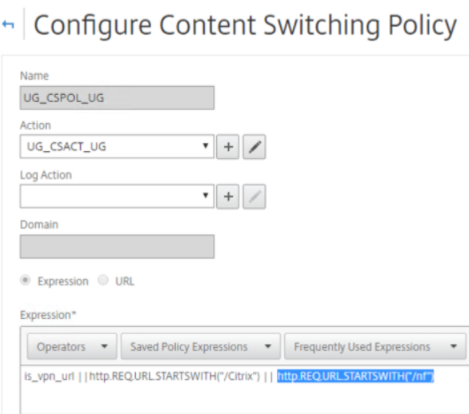

Damit das Anmeldeschema funktioniert, wird “/nf” dem Content Switching-Richtlinienausdruck “/nf” hinzugefügt, wenn Sie Unified Gateway verwenden.

Konfigurieren Sie das Domänen-Dropdownmenü, den Benutzernamen und das Kennwort in der ersten Faktor- und Richtlinienbewertung basierend auf Gruppen im nächsten Faktor mit CLI

Die folgende Konfiguration beschreibt das Hinzufügen eines virtuellen TM-Servers für den Ressourcenzugriff, das Hinzufügen eines virtuellen Authentifizierungsservers zum Sichern des virtuellen TM-Servers und relevante Richtlinien für diesen Anwendungsfall.

add lb vserver lbn HTTP 10.217.28.166 80 -persistenceType NONE -cltTimeout 180 -AuthenticationHost auth.nsi-test.com -Authentication ON -authnVsName avn

add authentication vserver avn SSL 10.217.28.167 443 -AuthenticationDomain nsi-test.com

add authentication login Schema nfactor-domain -authenticationSchema domain-dropdown.xml

add authentication policylabel nfactor-domain-pol -loginSchema nfactor-domain

add authentication Policy radius-auth -rule "HTTP.REQ.BODY(500).AFTER_STR(\"domain=\").CONTAINS(\"NSI-TEST.COM\")" -action <RADIUS-ACTION>

add authentication Policy next_ldap -rule "HTTP.REQ.BODY(500).AFTER_STR(\"domain=\").CONTAINS(\"AAATM.COM\")" -action <LDAP-ACTION>

bind authentication vserver avn -policy radius-auth -priority 10 -gotoPriorityExpression NEXT

bind authentication vserver avn -policy next_ldap -priority 20 -gotoPriorityExpression END

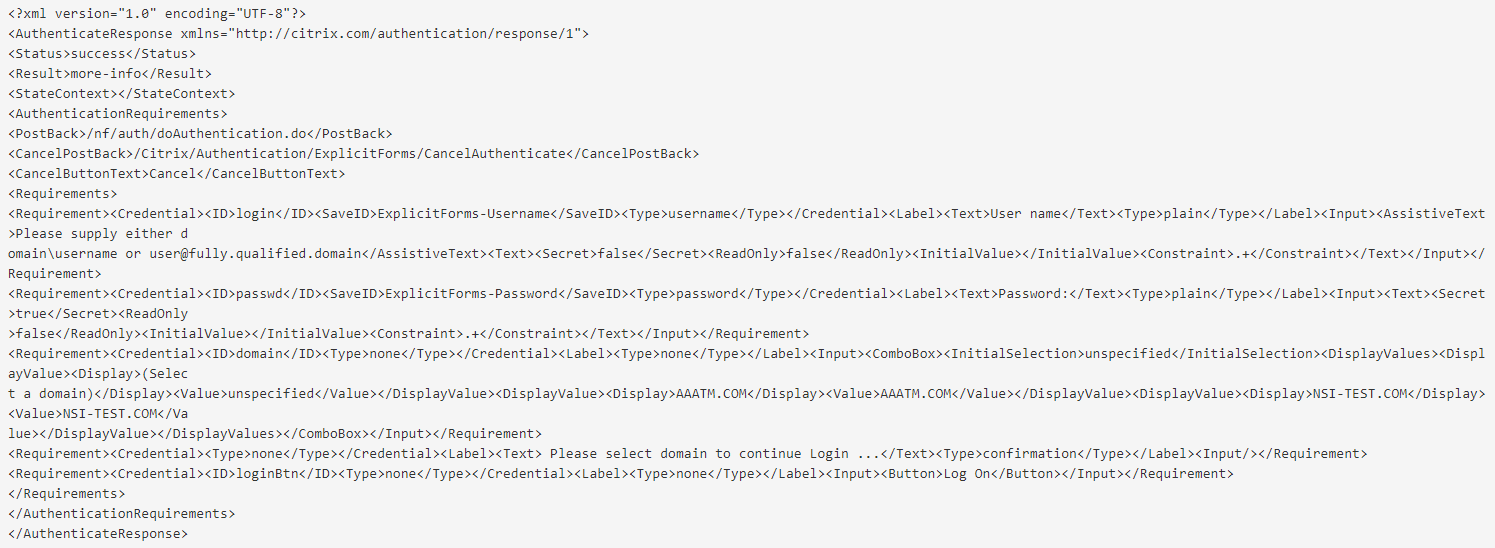

Das folgende Beispiel ist ein Beispiel, das für diese spezifische Darstellung des Anmeldeformulars verwendet wird.

Hinweis

Dieses Login-Schema muss bei den neuesten Builds von NetScaler nicht separat konfiguriert werden und ist als DomainDropdown.xml vorhanden

In diesem Artikel

- Konfigurieren Sie das Domänen-Dropdownmenü, den Benutzernamen und das Kennwort in der ersten Faktor- und Richtlinienbewertung basierend auf Gruppen im nächsten Faktor mit nFactor Visualizer

- Konfigurieren Sie das Domänen-Dropdownmenü, den Benutzernamen und das Kennwort in der ersten Faktor- und Richtlinienbewertung basierend auf Gruppen im nächsten Faktor mit CLI