-

Pflege und Überwachung von NetScaler Gateway-Systemen

-

VPN-Konfiguration auf einem NetScaler Gateway-Gerät

-

So verbinden sich Benutzer mit dem NetScaler Gateway Plug-in

-

Bereitstellen von NetScaler Gateway-Plug-Ins für den Benutzerzugriff

-

Integrieren des NetScaler Gateway Plug-ins in die Citrix Workspace-App

-

Konfigurieren von Verbindungen für das NetScaler Gateway Plug-in

-

Erweiterte Richtlinienunterstützung für Enterprise-Lesezeichen

-

-

Virtuellen DTLS-VPN-Server über den virtuellen SSL-VPN-Server konfigurieren

-

NetScaler Gateway mit Citrix Produkten integrieren

-

So verbinden sich Benutzer mit Anwendungen, Desktops und ShareFile

-

NetScaler Gateway mit Citrix Virtual Apps and Desktops integrieren

-

Einstellungen für Ihre Citrix Endpoint Management-Umgebung konfigurieren

-

Lastausgleichsserver für Citrix Endpoint Management konfigurieren

-

Lastausgleichsserver für Microsoft Exchange mit Email Security-Filterung konfigurieren

-

Citrix Endpoint Management NetScaler Connector (XNC) ActiveSync-Filterung konfigurieren

-

Zugriff mit Mobilgeräten über mobile Produktivitätsapps von Citrix zulassen

-

Domänen- und Sicherheitstoken-Authentifizierung für Citrix Endpoint Management konfigurieren

-

Clientzertifikat- oder Clientzertifikat und Domänenauthentifizierung konfigurieren

-

-

-

NetScaler Gateway aktiviert PCoIP-Proxy-Unterstützung für VMware Horizon View

-

Automatische Proxy-Konfiguration für ausgehende Proxy-Unterstützung für NetScaler Gateway

-

Zugreifen auf Citrix Virtual Apps and Desktops-Ressourcen über das Webinterface

-

Konfigurieren zusätzlicher Webinterface-Einstellungen auf NetScaler Gateway

-

Konfigurieren des Zugriffs auf Anwendungen und virtuelle Desktops im Webinterface

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

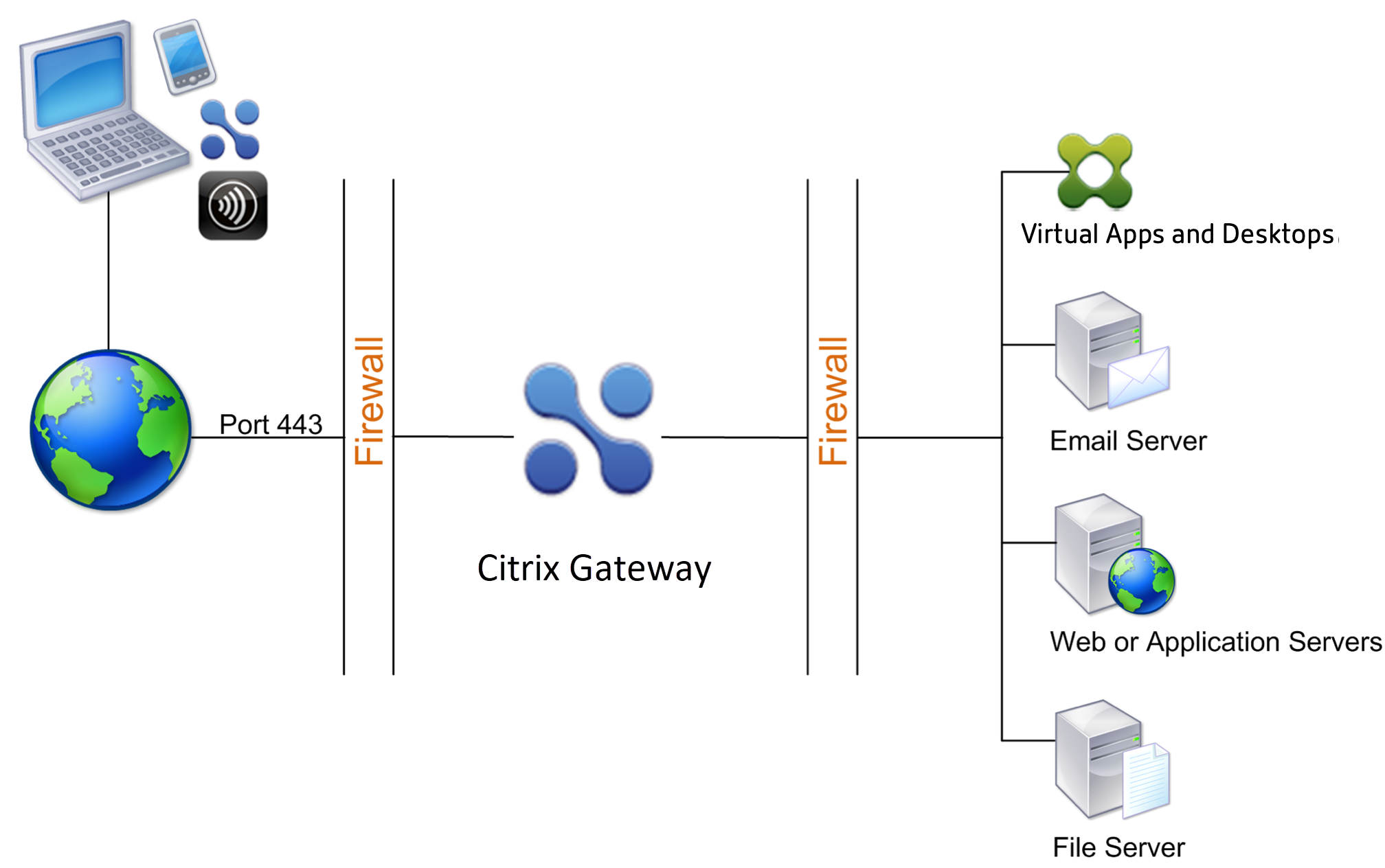

Bereitstellung in der DMZ

Viele Organisationen schützen ihr internes Netzwerk mit einer DMZ. Eine DMZ ist ein Subnetz, das zwischen dem sicheren internen Netzwerk einer Organisation und dem Internet (oder einem externen Netzwerk) liegt. Wenn Sie Citrix Gateway in der DMZ bereitstellen, stellen Benutzer eine Verbindung mit dem Citrix Gateway-Plug-In oder der Citrix Workspace-App her.

Abbildung 1. Citrix Gateway wird in der DMZ bereitgestellt

In der in der vorhergehenden Abbildung gezeigten Konfiguration installieren Sie Citrix Gateway in der DMZ und konfigurieren es so, dass eine Verbindung mit dem Internet und dem internen Netzwerk hergestellt wird.

Citrix Gateway-Konnektivität in der DMZ

Wenn Sie Citrix Gateway in der DMZ bereitstellen, müssen Benutzerverbindungen die erste Firewall durchlaufen, um eine Verbindung mit Citrix Gateway herzustellen. Standardmäßig verwenden Benutzerverbindungen SSL auf Port 443, um diese Verbindung herzustellen. Damit Benutzerverbindungen das interne Netzwerk erreichen können, müssen Sie SSL auf Port 443 über die erste Firewall zulassen.

Citrix Gateway entschlüsselt die SSL-Verbindungen vom Benutzergerät und stellt im Auftrag des Benutzers eine Verbindung zu den Netzwerkressourcen hinter der zweiten Firewall her. Die Ports, die über die zweite Firewall geöffnet werden müssen, hängen von den Netzwerkressourcen ab, auf die Sie externe Benutzer zugreifen dürfen.

Wenn Sie beispielsweise externe Benutzer autorisieren, auf einen Webserver im internen Netzwerk zuzugreifen und dieser Server auf HTTP-Verbindungen an Port 80 wartet, müssen Sie HTTP auf Port 80 über die zweite Firewall zulassen. Citrix Gateway stellt die Verbindung über die zweite Firewall mit dem HTTP-Server im internen Netzwerk im Auftrag der externen Benutzergeräte her.

Teilen

Teilen

In diesem Artikel

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.