-

NetScaler Gatewayアプライアンスのインストールと構成

-

-

NetScaler Gateway アプライアンスでのVPN構成

-

Web Interfaceを使用したCitrix Virtual Apps and Desktops のリソースへのアクセス

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

DMZ でのデプロイ

多くの組織は、DMZ を使用して内部ネットワークを保護します。DMZ は、組織の安全な内部ネットワークとインターネット (または任意の外部ネットワーク) の間にあるサブネットです。DMZにCitrix Gateway を展開すると、ユーザーはCitrix GatewayプラグインまたはCitrix Workspaceアプリを使用して接続します。

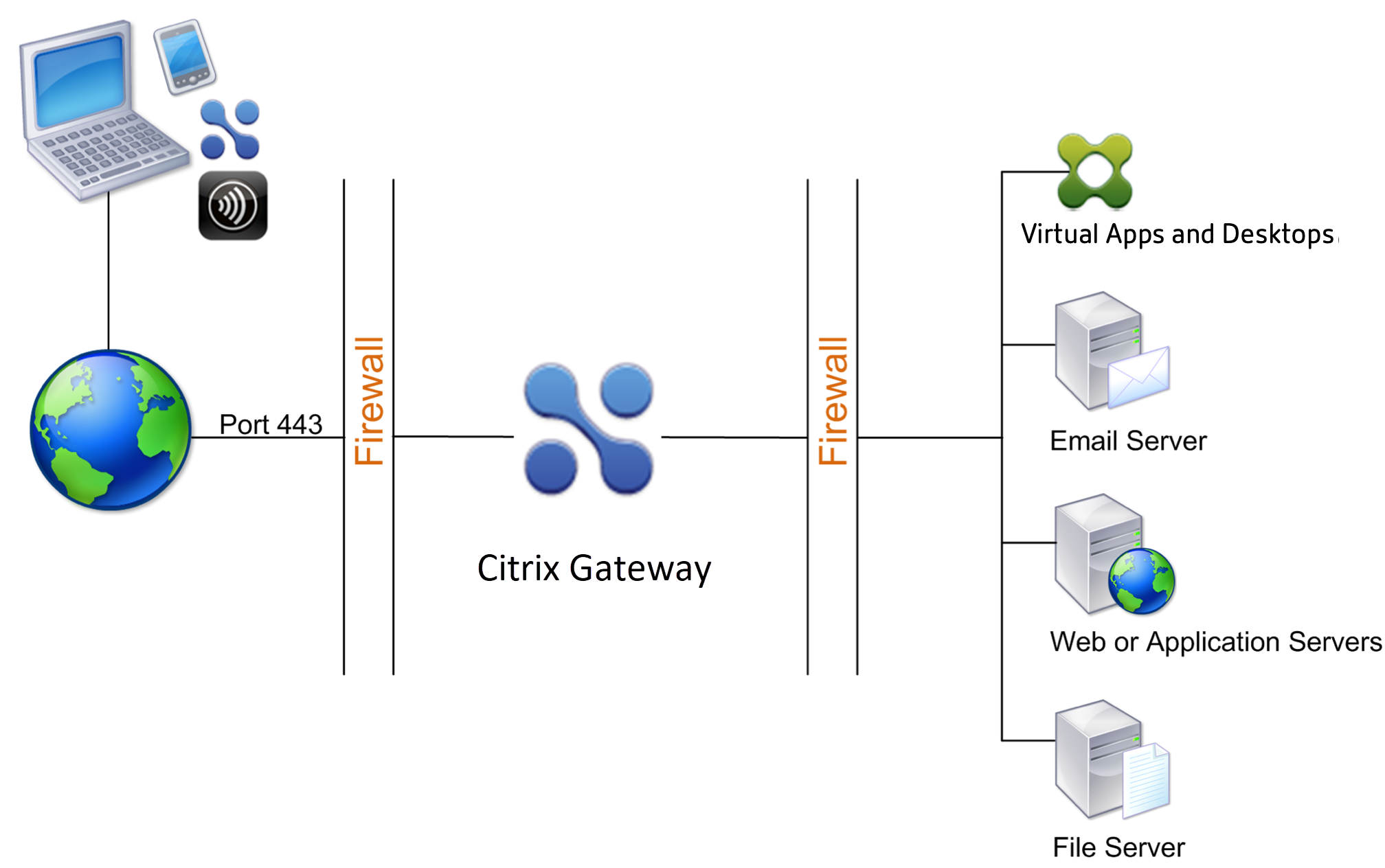

図1:DMZにデプロイされたCitrix Gateway

前の図に示す構成では、DMZにCitrix Gateway をインストールし、インターネットと内部ネットワークの両方に接続するように構成します。

DMZでのCitrix Gateway 接続

DMZにCitrix Gateway を展開する場合、ユーザー接続は最初のファイアウォールを通過してCitrix Gatewayに接続する必要があります。デフォルトでは、ユーザー接続はポート 443 で SSL を使用してこの接続を確立します。内部ネットワークへのユーザー接続を許可するには、最初のファイアウォールを介してポート 443 で SSL を許可する必要があります。

Citrix Gateway は、ユーザーデバイスからのSSL接続を復号化し、ユーザーの代わりに2番目のファイアウォールの背後にあるネットワークリソースへの接続を確立します。2 番目のファイアウォールを介して開く必要があるポートは、外部ユーザーにアクセスを許可するネットワークリソースによって異なります。

たとえば、外部ユーザに内部ネットワーク内の Web サーバへのアクセスを許可し、このサーバがポート 80 で HTTP 接続をリッスンする場合、ポート 80 で HTTP を 2 番目のファイアウォール経由で許可する必要があります。Citrix Gateway は、外部ユーザーデバイスの代わりに、2番目のファイアウォールを経由して内部ネットワーク上のHTTPサーバーへの接続を確立します。

共有

共有

この記事の概要

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.