Implementar NetScaler Web App Firewall en Azure

NetScaler Web App Firewall es una solución de nivel empresarial que ofrece protecciones de última generación para aplicaciones modernas. NetScaler Web App Firewall mitiga las amenazas contra los activos públicos, incluidos los sitios web, las aplicaciones web y las API. NetScaler Web App Firewall incluye filtrado basado en la reputación de IP, mitigación de bots, protección OWASP contra las 10 principales amenazas a las aplicaciones, protección contra DDoS de capa 7 y más. También se incluyen opciones para aplicar la autenticación, cifrados SSL/TLS fuertes, TLS 1.3, directivas de limitación de velocidad y reescritura. Al utilizar protecciones WAF básicas y avanzadas, el Web App Firewall de NetScaler proporciona una protección integral para sus aplicaciones con una facilidad de uso sin igual. Ponerse en marcha es cuestión de minutos. Además, al utilizar un modelo de aprendizaje automatizado, denominado creación de perfiles dinámicos, NetScaler Web App Firewall ahorra a los usuarios un tiempo precioso. Al aprender automáticamente cómo funciona una aplicación protegida, NetScaler Web App Firewall se adapta a la aplicación incluso cuando los desarrolladores implementan y modifican las aplicaciones. NetScaler Web App Firewall ayuda a cumplir con las principales normas y organismos reguladores, incluidos PCI-DSS, HIPAA y más. Con nuestras plantillas de CloudFormation, nunca ha sido tan fácil ponerse en marcha rápidamente. Con el escalado automático, los usuarios pueden estar seguros de que sus aplicaciones permanecen protegidas incluso a medida que aumenta el tráfico.

NetScaler Web App Firewall se puede instalar como un dispositivo de red de capa 3 o como un puente de red de capa 2 entre los servidores del cliente y los usuarios del cliente, normalmente detrás del router o firewall de la empresa cliente. Para obtener más información, consulte Introducción a NetScaler Web App Firewall.

Estrategia de implementación de NetScaler Web App Firewall

-

Implementar el firewall de aplicaciones web consiste en evaluar qué aplicaciones o datos específicos necesitan la máxima protección de seguridad, cuáles son menos vulnerables y cuáles son aquellos cuya inspección de seguridad puede evitarse de manera segura. Esto ayuda a los usuarios a crear una configuración óptima y a diseñar directivas y puntos de enlace adecuados para segregar el tráfico. Por ejemplo, es posible que los usuarios deseen configurar una directiva para omitir la inspección de seguridad de las solicitudes de contenido web estático, como imágenes, archivos MP3 y películas, y configurar otra directiva para aplicar comprobaciones de seguridad avanzadas a las solicitudes de contenido dinámico. Los usuarios pueden usar varias directivas y perfiles para proteger diferentes contenidos de la misma aplicación.

-

Para basar la implementación, cree un servidor virtual y ejecute el tráfico de prueba a través de él para hacerse una idea de la velocidad y la cantidad de tráfico que fluye a través del sistema de usuario.

-

Implemente el firewall de aplicaciones web. Utilice NetScaler ADM y el StyleBook del Firewall de aplicaciones web para configurar el Firewall de aplicaciones web. Consulte la sección StyleBook que aparece a continuación en esta guía para obtener más información.

-

Implemente NetScaler Web App Firewall y OWASP Top Ten.

Las tres protecciones de firewall de aplicaciones web son especialmente eficaces contra los tipos comunes de ataques web y, por lo tanto, se utilizan con más frecuencia que cualquiera de las demás. Por lo tanto, deben implementarse en la implementación inicial. Se trata de:

-

Scripting HTML entre sitios: Examina las solicitudes y respuestas de los scripts que intentan acceder o modificar el contenido de un sitio web diferente al que se encuentra el script. Cuando esta comprobación encuentra un script de este tipo, lo hace inofensivo antes de reenviar la solicitud o respuesta a su destino, o bloquea la conexión.

-

Inyección HTML SQL: Examina las solicitudes que contienen datos de campos de formulario en busca de intentos de inyectar comandos SQL en una base de datos SQL. Cuando esta comprobación detecta código SQL inyectado, bloquea la solicitud o hace que el código SQL inyectado sea inofensivo antes de reenviar la solicitud al servidor web.

Nota:

Asegúrese de que su Web App Firewall esté correctamente configurado para que se apliquen las siguientes condiciones en su configuración:

>* Si los usuarios habilitan la comprobación de secuencias de comandos HTML entre sitios o la comprobación de inyección HTML SQL (o ambas).

> >* Los sitios web protegidos por el usuario aceptan la carga de archivos o contienen formularios web que pueden contener grandes datos del cuerpo de POST.

Para obtener más información sobre cómo configurar el Firewall de aplicaciones web para manejar este caso, consulte Configuración del Firewall de aplicaciones: Configuración del Firewall de aplicaciones web.

- Desbordamiento de búfer: Examina las solicitudes para detectar intentos de provocar un desbordamiento de búfer en el servidor web.

Configuración del firewall de aplicaciones web

Asegúrese de que NetScaler Web App Firewall ya esté activado y funcione correctamente. Se recomienda configurar NetScaler Web App Firewall mediante el firewall de aplicaciones web StyleBook. La mayoría de los usuarios consideran que es el método más fácil de configurar Web Application Firewall y está diseñado para evitar errores. Tanto la GUI como la interfaz de línea de comandos están pensadas para usuarios experimentados, principalmente para modificar una configuración existente o utilizar opciones avanzadas.

Inyección SQL

La comprobación de inyección HTML SQL de NetScaler Web App Firewall proporciona defensas especiales contra la inyección de código SQL no autorizado que podría infringir la seguridad de las aplicaciones del usuario. NetScaler Web App Firewall examina la carga útil de la solicitud para el código SQL inyectado en tres ubicaciones: 1) el cuerpo del POST, 2) los encabezados y 3) las cookies. Para obtener más información, consulte Comprobación de inyección SQL HTML.

Scripting entre sitios

La comprobación HTML Cross-Site Scripting (scripting entre sitios) examina tanto los encabezados como los cuerpos POST de las solicitudes de los usuarios para detectar posibles ataques de scripting entre sitios. Si encuentra un script entre sitios, modifica (transforma) la solicitud para que el ataque sea inofensivo o bloquea la solicitud. Para obtener más información, consulte Comprobación de secuencias de comandos entre sitios HTML.

Verificación de desbordamiento del búfer

La comprobación de desbordamiento de búfer detecta los intentos de provocar un desbordamiento de búfer en el servidor web. Si el Web Application Firewall detecta que la URL, las cookies o el encabezado son más largos que la longitud configurada, bloquea la solicitud porque puede provocar un desbordamiento de búfer. Para obtener más información, consulte Comprobación de desbordamiento de búfer.

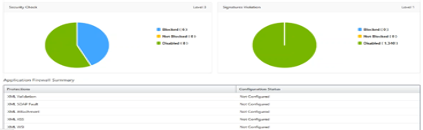

Firmas y parches virtuales

Las firmas proporcionan reglas específicas y configurables para simplificar la tarea de proteger los sitios web de los usuarios contra ataques conocidos. Una firma representa un patrón que es un componente de un ataque conocido en un sistema operativo, servidor web, sitio web, servicio web basado en XML u otro recurso. Un amplio conjunto de reglas integradas o nativas preconfiguradas ofrece una solución de seguridad fácil de usar, que aplica el poder de la coincidencia de patrones para detectar ataques y proteger contra las vulnerabilidades de las aplicaciones. Para obtener más información, consulte Firmas.

NetScaler Web App Firewall admite la actualización automática y manual de las firmas. También sugerimos activar la actualización automática de firmas para mantenerse al día.

Estos archivos de firma están alojados en el entorno de AWS y es importante permitir el acceso saliente a las direcciones IP de NetScaler desde los firewalls de red para obtener los archivos de firma más recientes. La actualización de las firmas en NetScaler mientras se procesa el tráfico en tiempo real no tiene ningún efecto.

Análisis de seguridad de aplicaciones

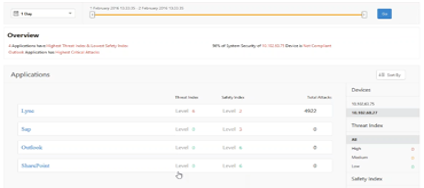

Elpanel de seguridad de aplicacionesproporciona una visión holística del estado de seguridad de las aplicaciones de los usuarios. Por ejemplo, muestra métricas de seguridad clave, como infracciones de seguridad, infracciones de firmas e índices de amenazas. El panel de seguridad de la aplicación también muestra información relacionada con los ataques, como ataques de sincronización, ataques de ventanas pequeñas y ataques de inundación de DNS para el NetScaler descubierto.

Nota:

Para ver las métricas del panel de seguridad de la aplicación, AppFlow for Security Insight debe estar habilitado en las instancias de NetScaler que los usuarios desean supervisar.

Para ver las métricas de seguridad de una instancia de NetScaler en el panel de seguridad de la aplicación:

-

Inicie sesión en NetScaler ADM utilizando las credenciales de administrador.

-

Vaya aAplicaciones > Panel de seguridad de aplicacionesy seleccione la dirección IP de la instancia en la lista Dispositivos.

Los usuarios pueden profundizar en las discrepancias informadas en el investigador de seguridad de aplicaciones haciendo clic en las burbujas trazadas en el gráfico.

Aprendizaje centralizado en ADM

NetScaler Web App Firewall protege las aplicaciones web de los usuarios de ataques malintencionados, como la inyección de SQL y los scripts entre sitios (XSS). Para evitar filtraciones de datos y proporcionar la protección de seguridad adecuada, los usuarios deben supervisar su tráfico en busca de amenazas y datos procesables en tiempo real sobre los ataques. A veces, los ataques denunciados pueden ser falsos positivos y deben proporcionarse como una excepción.

El aprendizaje centralizado en NetScaler ADM es un filtro de patrones repetitivos que permite a WAF aprender el comportamiento (las actividades normales) de las aplicaciones web del usuario. En función de la supervisión, el motor genera una lista de reglas o excepciones sugeridas para cada comprobación de seguridad aplicada al tráfico HTTP.

Es mucho más fácil implementar reglas de relajación utilizando el motor de aprendizaje que implementarlas manualmente como relajaciones necesarias.

Para implementar la función de aprendizaje, los usuarios primero deben configurar un perfil de firewall de aplicaciones web (conjunto de ajustes de seguridad) en el NetScaler del usuario. Para obtener más información, consulte Creación de perfiles de firewall de aplicaciones web.

NetScaler ADM genera una lista de excepciones (relajaciones) para cada verificación de seguridad. Como administrador, puede revisar la lista de excepciones en NetScaler ADM y decidir implementar u omitir.

Al utilizar la función de aprendizaje WAF en NetScaler ADM, puede:

-

Configure un perfil de aprendizaje con las siguientes comprobaciones de seguridad.

-

Desbordamiento de búfer

-

Scripts HTML entre sitios

-

Nota:

La limitación de ubicación de los scripts entre sitios es únicamente de FormField. - Inyección HTML SQL

> **Nota:**

>

> Para comprobar la inyección HTML SQL, los usuarios deben configurar `set -sqlinjectionTransformSpecialChars ON` y `set -sqlinjectiontype sqlspclcharorkeywords` en NetScaler.

-

Verifique las reglas de relajación en NetScaler ADM y decida tomar la acción necesaria (implementar u omitir).

-

Recibe las notificaciones por correo electrónico, Slack y ServiceNow.

-

Usa el panel de control para ver los detalles de relajación.

Para utilizar el aprendizaje WAF en NetScaler ADM:

-

Configurar el perfil de aprendizaje: Configurar el perfil de aprendizaje

-

Consulte las reglas de relajación: Consulte las reglas de relajación y las reglas de inactividad

-

Usar el panel de aprendizaje de WAF: Ver el panel de aprendizaje de WAF

StyleBooks

Los StyleBooks simplifican la tarea de administrar configuraciones complejas de NetScaler para las aplicaciones de usuario. Un StyleBook es una plantilla que los usuarios pueden usar para crear y administrar configuraciones de NetScaler. En este caso, los usuarios se preocupan principalmente por el StyleBook utilizado para implementar el firewall de aplicaciones web. Para obtener más información sobre StyleBooks, consulte StyleBooks.

Análisis de información sobre seguridad

Las aplicaciones web y de servicios web que están expuestas a Internet se han vuelto cada vez más vulnerables a los ataques. Para proteger las aplicaciones de los ataques, los usuarios necesitan visibilidad de la naturaleza y el alcance de las amenazas pasadas, presentes e inminentes, datos procesables en tiempo real sobre los ataques y recomendaciones sobre contramedidas. Security Insight proporciona una solución de panel único para ayudar a los usuarios a evaluar el estado de seguridad de las aplicaciones de los usuarios y tomar medidas correctivas para proteger las aplicaciones de los Para obtener más información, consulte Security Insight. Para obtener más información, consulte Security Insight.

Obtener información detallada sobre infracciones de seguridad

Es posible que los usuarios deseen ver una lista de los ataques a una aplicación y obtener información sobre el tipo y la gravedad de los ataques, las acciones realizadas por la instancia de ADC, los recursos solicitados y el origen de los ataques.

Por ejemplo, es posible que los usuarios deseen determinar cuántos ataques a Microsoft Lync se bloquearon, qué recursos se solicitaron y las direcciones IP de los orígenes.

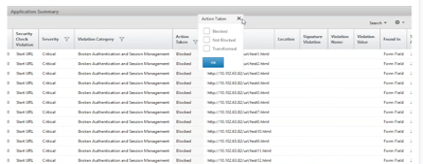

En elpanel de Security Insight, haga clic enLync > Infracciones totales. En la tabla, haga clic en el icono de filtro del encabezado de la columnaAcción realizaday, a continuación, seleccioneBloqueado.

Para obtener información sobre los recursos que se solicitaron, consulte la columnaURL. Para obtener información sobre los orígenes de los ataques, consulte la columnaIP del cliente.

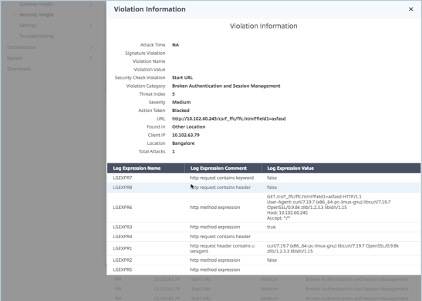

Ver detalles de expresiones de registro

NetScaler utiliza expresiones de registro configuradas con el perfil de firewall de aplicaciones para tomar medidas ante los ataques a una aplicación de la empresa del usuario. En Security Insight, los usuarios pueden ver los valores devueltos para las expresiones de registro utilizadas por la instancia de ADC. Estos valores incluyen, encabezado de solicitud, cuerpo de solicitud, etc. Además de los valores de la expresión de registro, los usuarios también pueden ver el nombre de la expresión de registro y el comentario de la expresión de registro definida en el perfil de Application Firewall que la instancia de ADC utilizó para actuar en el ataque.

Requisitos previos:

Asegúrese de que los usuarios:

-

Configure expresiones de registro en el perfil de Firewall de aplicaciones. Para obtener más información, consulte Application Firewall.

-

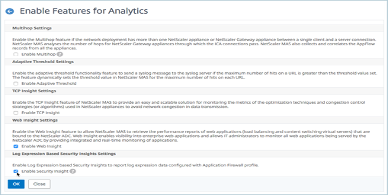

Habilite la configuración de Security Insights basada en expresiones de registro en NetScaler ADM. Haga lo siguiente:

-

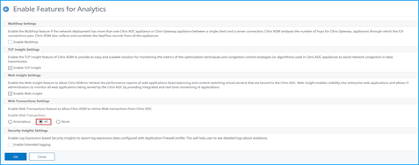

Vaya aAnalytics > Configuracióny haga clic enHabilitar funciones para Analytics.

-

En la página Habilitar funciones para Analytics, seleccioneHabilitar Security Insight en la sección Configuración de Security Insight basada en expresiones de registroy haga clic enAceptar.

-

Por ejemplo, es posible que desee ver los valores de la expresión de registro devuelta por la instancia de ADC para la acción que llevó a cabo al atacar Microsoft Lync en la empresa del usuario.

En el panel de Security Insight, vaya aLync > Infracciones totales. En la tabla Resumen de aplicaciones, haga clic en la URL para ver todos los detalles de la infracción en la páginaInformación de la infracción, incluidos el nombre de la expresión de registro, el comentario y los valores devueltos por la instancia de ADC para la acción.

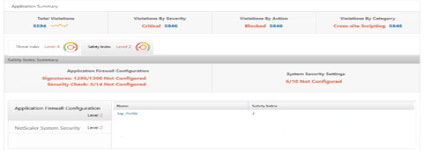

Determine el índice de seguridad antes de implementar la configuración. Las infracciones de seguridad se producen después de que los usuarios implementan la configuración de seguridad en una instancia de ADC, pero es posible que los usuarios deseen evaluar la eficacia de la configuración de seguridad antes de implementarla.

Por ejemplo, es posible que los usuarios deseen evaluar el índice de seguridad de la configuración de la aplicación SAP en la instancia de ADC con la dirección IP 10.102.60.27.

En elpanel de Security Insight, enDispositivos, haga clic en la dirección IP de la instancia de ADC que configuraron los usuarios. Los usuarios pueden ver que tanto el índice de amenazas como el número total de ataques son 0. El índice de amenazas refleja directamente el número y el tipo de ataques a la aplicación. Cero ataques indican que la aplicación no está bajo ninguna amenaza.

Haga clic enSap > Índice de seguridad > SAP_Profiley evalúe la información del índice de seguridad que aparece.

En el resumen del firewall de aplicaciones, los usuarios pueden ver el estado de configuración de los distintos parámetros de protección. Si se establece una configuración para registrar o si no se ha configurado una configuración, se asigna a la aplicación un índice de seguridad inferior.

Infracciones de seguridad

Las aplicaciones web que están expuestas a Internet se han vuelto vulnerables a los ataques de forma drástica. NetScaler ADM le permite visualizar detalles de infracciones accionables para proteger las aplicaciones contra ataques.

Ver detalles de infracciones de seguridad de la aplicación

Las aplicaciones web que están expuestas a Internet se han vuelto drásticamente más vulnerables a los ataques. NetScaler ADM permite a los usuarios visualizar detalles de violaciones procesables para proteger las aplicaciones de ataques. Navegue hasta Seguridad > Violaciones de seguridad para obtener una solución de panel único para:

-

Acceder a las infracciones de seguridad de la aplicación en función de sus categorías, comoRed, Bot y WAF.

-

Tomar medidas correctivas para proteger las aplicaciones

Para ver las violaciones de seguridad en NetScaler ADM, asegúrese de lo siguiente:

-

Los usuarios tienen una licencia premium para NetScaler (para las infracciones de WAF y BOT).

-

Los usuarios han solicitado una licencia para los servidores virtuales de equilibrio de carga o conmutación de contenido (para WAF y BOT). Para obtener más información, consulte Administrar licencias en servidores virtuales.

-

Los usuarios pueden activar más ajustes. Para obtener más información, consulte el procedimiento disponible en la sección Configuración de la documentación del producto NetScaler: Configuración.

Categorías de infracción

NetScaler ADM permite a los usuarios ver las infracciones disponibles en Todas las infracciones:

Configuración

En caso de infracciones, asegúrese de que Metrics Collector esté activado. De forma predeterminada, Metrics Collector está activado en NetScaler. Para obtener más información, consulteConfigurar Intelligent App Analytics.

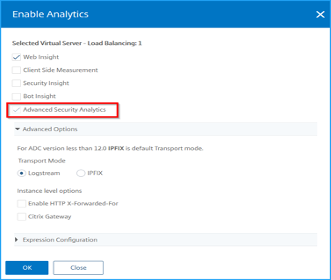

Habilitar el análisis de seguridad avanzado

-

Vaya aRedes>Instancias>NetScalery seleccione el tipo de instancia. Por ejemplo, MPX.

-

Seleccione la instancia de NetScaler y, en la listaSeleccionar acción, seleccioneConfigurar análisis.

-

Seleccione el servidor virtual y haga clic en Habilitar análisis.

-

En la ventana Habilitar análisis :

- SeleccioneWeb Insight. Después de que los usuarios seleccionen Web Insight, la opciónAnálisis de seguridad avanzadode solo lectura se habilita automáticamente.

Nota:

La opciónAnálisis de seguridad avanzadosolo se muestra en las instancias de ADC con licencia premium.

-

Seleccione Logstream como modo de transporte

-

La expresión es verdadera por defecto

-

Haga clic en Aceptar

Habilitar la configuración de transacciones web

- Vaya aAnalytics>Configuración.

Aparece la página de configuración .

-

Haga clic en Habilitar funciones para análisis.

-

En Configuración de transacciones web, selecciona Todo.

- Haz clic en Aceptar.

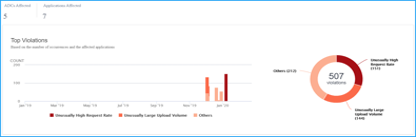

Panel de infracciones de seguridad

En el panel de control de infracciones de seguridad, los usuarios pueden ver:

- Se produjeron infracciones totales en todos los NetScaler y las aplicaciones. Las infracciones totales se muestran en función de la duración de tiempo seleccionada.

- Total de infracciones en cada categoría.

- Total de ADC afectados, total de aplicaciones afectadas e infracciones superiores en función del total de incidencias y de las aplicaciones afectadas.

Para obtener más información sobre los detalles de las infracciones, consulte Todas las infracciones.

Bot Insight

Configure BOT Insight en NetScaler. Para obtener más información, consulte Bot.

Ver bots

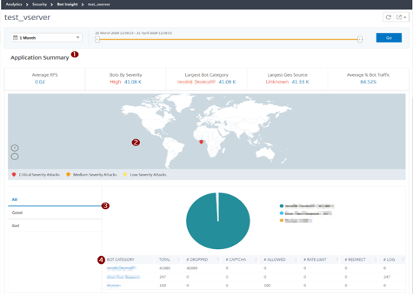

Haga clic en el servidor virtual para ver elresumen de la aplicación

-

Proporciona los detalles del resumen de la aplicación, tales como:

-

RPS promedio: indica el promedio de solicitudes de transacciones de bots por segundo (RPS) recibidas en los servidores virtuales.

-

Bots por gravedad: Indica que las transacciones de bots más altas se produjeron en función de la gravedad. La gravedad se clasifica según Crítica, Alta, Mediay Baja.

Por ejemplo, si los servidores virtuales tienen 11770 bots de alta gravedad y 1550 bots de gravedad crítica, entonces NetScaler ADM muestra Crítico 1.55 KbajoBots por gravedad.

- Categoría de bot más grande: Indica que los ataques de bots más altos se produjeron en función de la categoría de bot.

Por ejemplo, si los servidores virtuales tienen 8000 bots en la lista de bloqueados, 5000 bots en la lista de permitidos y 10 000 bots con límite de tasa excedido, NetScaler ADM muestraLímite de tasa excedido 10 KenCategoría de bot más grande.

- Fuente geográfica más grande: Indica que los ataques de bots más frecuentes se produjeron en función de una región.

Por ejemplo, si los servidores virtuales tienen 5000 ataques de bots en Santa Clara, 7000 ataques de bots en Londres y 9000 ataques de bots en Bangalore, entonces NetScaler ADM muestraBangalore 9 KbajoFuente geográfica más grande.

- % promedio de tráfico de bots: indica la proporción de bots humanos.

-

-

Muestra la gravedad de los ataques de los bots en función de las ubicaciones de la vista de mapa

-

Muestra los tipos de ataques de bots (buenos, malos y todos)

-

Muestra el total de ataques de bots junto con las acciones configuradas correspondientes. Por ejemplo, si ha configurado:

-

Intervalo de direcciones IP (192.140.14.9 a 192.140.14.254) como bots de lista de bloqueo y seleccionado Drop como acción para estos intervalos de direcciones IP

-

Rango de IP (192.140.15.4 a 192.140.15.254) como bots de listas de bloqueo y seleccionado para crear un mensaje de registro como acción para estos intervalos de IP

En este escenario, NetScaler ADM muestra:

-

Total de bots listados en bloque

-

Total de bots por debajo decaído

-

Total de bots registrados

-

-

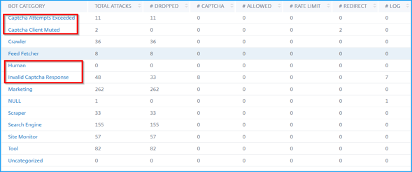

Ver bots CAPTCHA

En las páginas web, los CAPTCHA están diseñados para identificar si el tráfico entrante proviene de un robot humano o automatizado. Para ver las actividades CAPTCHA en NetScaler ADM, los usuarios deben configurar CAPTCHA como una acción de bot para las técnicas de detección de huellas dactilares del dispositivo y reputación de IP en una instancia de NetScaler ADM. Para obtener más información, consulte:Configurar la gestión de bots.

Las siguientes son las actividades CAPTCHA que NetScaler ADM muestra en Bot Insight:

-

Se han superado los intentos de CAPTCHA: indica el número máximo de intentos de CAPTCHA realizados después de errores de inicio de sesión

-

Cliente de Captcha silenciado: indica el número de solicitudes de clientes que se descartan o se redirigen porque estas solicitudes se detectaron anteriormente como bots maliciosos con el desafío de CAPTCHA

-

Humano: denota las entradas de captcha realizadas por los usuarios humanos

-

Respuesta de CAPTCHA no válida: indica el número de respuestas CAPTCHA incorrectas recibidas del bot o humano, cuando NetScaler envía un desafío de CAPTCHA

Ver trampas para bots

Para ver las trampas de bots en NetScaler ADM, debe configurar la trampa de bots en NetScaler. Para obtener más información, consulte:Configurar la gestión de bots.

Para identificar la trampa de bots, se habilita un script en la página web y este script está oculto para los humanos, pero no para los bots. NetScaler ADM identifica e informa las trampas de bots cuando los bots acceden a este script.

Haga clic en el servidor virtual y seleccione Zero Pixel Request

Ver detalles del bot

Para obtener más información, haga clic en el tipo de ataque debot en Categoría de bot.

Se muestran los detalles como el tiempo de ataque y el número total de ataques de bot para la categoría captcha seleccionada.

Los usuarios también pueden arrastrar el gráfico de barras para seleccionar el intervalo de tiempo específico que se mostrará con los ataques de bots.

Para obtener información adicional sobre el ataque del robot, haga clic para expandir.

-

IP de instancia: Indica la dirección IP de la instancia de NetScaler.

-

Total de bots: Indica que el total de ataques de bots se produjo durante ese tiempo en particular.

-

URL de solicitud HTTP: Indica la URL que está configurada para los informes de captcha.

-

Código de país: Indica el país en el que se produjo el ataque del bot.

-

Región : Indica la región en la que se produjo el ataque del bot.

-

Nombre del perfil: Indica el nombre del perfil que los usuarios proporcionaron durante la configuración.

Búsqueda avanzada

Los usuarios también pueden usar el cuadro de texto de búsqueda y la lista de duración, donde pueden ver los detalles del bot según los requisitos del usuario. Cuando los usuarios hacen clic en el cuadro de búsqueda, el cuadro de búsqueda les muestra la siguiente lista de sugerencias de búsqueda.

-

IP deinstancia: Dirección IP de la instancia de NetScaler.

-

Client-IP: Dirección IP del cliente.

-

Tipo de bot: Tipo de bot, como bueno o malo.

-

Gravedad : Gravedad del ataque del bot.

-

Acción realizada: Acción realizada después del ataque del bot, como soltar, no actuar o redirigir.

-

Categoría de bot: Categoría del ataque del bot, como lista de bloqueos, lista de permitidos o huella digital. Según una categoría, los usuarios pueden asociarle una acción de bot.

-

Detección de bots: Tipos de detección de bots (lista de bloqueados, lista de permitidos, etc.) que los usuarios han configurado en NetScaler.

-

Ubicación: Región/país donde se produjo el ataque del bot

-

Request-URL: URL que contiene los posibles ataques de bots

Los usuarios también pueden usar operadores en las consultas de búsqueda de usuarios para restringir el enfoque de la búsqueda de usuarios. Por ejemplo, si los usuarios quieren ver todos los bots malos:

-

Haz clic en el cuadro de búsqueda y selecciona Bot-Type

-

Vuelva a hacer clic en el cuadro de búsqueda y seleccione el operador =

-

Vuelve a hacer clic en el cuadro de búsqueda y selecciona Malo

-

Haga clic en Buscar para ver los resultados

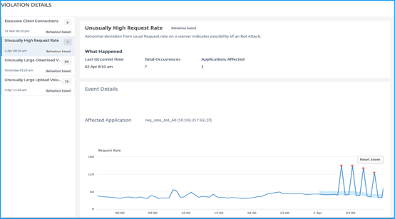

Índice de solicitudes inusualmente alto

Los usuarios pueden controlar el tráfico entrante y saliente desde o hacia una aplicación. Un ataque de bot puede realizar una tasa de solicitudes inusualmente alta. Por ejemplo, si los usuarios configuran una aplicación para permitir 100 solicitudes por minuto y si los usuarios observan 350 solicitudes, podría tratarse de un ataque de bot.

Con el indicador detasa de solicitudes excepcionalmente alta, los usuarios pueden analizar la tasa de solicitudes inusual recibida en la aplicación.

EnDetalles del evento, los usuarios pueden ver:

-

La aplicación afectada. Los usuarios también pueden seleccionar la aplicación de la lista si dos o más aplicaciones se ven afectadas por infracciones.

-

El gráfico que indica todas las infracciones

-

El tiempo de ocurrencia de la infracción

-

El mensaje de detección de la infracción, que indica el total de solicitudes recibidas y el porcentaje de solicitudes recibidas en exceso que las esperadas

-

El intervalo aceptado del índice de solicitudes esperadas varía desde la aplicación.

Detección de bot

El sistema de administración de bots de NetScaler utiliza varias técnicas para detectar el tráfico de bots entrantes. Las técnicas se utilizan como reglas de detección para detectar el tipo de bot.

Configuración de la administración de bots mediante la interfaz gráfica de usuario de

Los usuarios pueden configurar la administración de bots de NetScaler habilitando primero la función en el dispositivo. Para obtener más información, consulte Detección de bots.

Reputación de IP

La reputación IP es una herramienta que identifica las direcciones IP que envían solicitudes no deseadas. Mediante la lista de reputación de IP puede rechazar las solicitudes que provengan de una dirección IP con mala reputación.

Configurar la reputación IP mediante la interfaz gráfica de usuario de

Esta configuración es un requisito previo para la función de reputación de IP del bot. Para obtener más información, consulte Reputación de IP.

Actualización automática para firmas de bots

La técnica de firma estática de bots utiliza una tabla de búsqueda de firmas con una lista de bots buenos y bots malos. Para obtener más información, consulte Actualización automática de firma.

NetScaler Web App Firewall y OWASP figuran entre los diez primeros en 2021

El Open Web Application Security Project (OWAP) publicó el Top 10 de OWASP para 2021 en materia de seguridad de aplicaciones web. Esta lista documenta las vulnerabilidades más comunes de las aplicaciones web y es un excelente punto de partida para evaluar la seguridad web. En esta sección se explica cómo configurar el NetScaler Web App Firewall para mitigar estos errores. WAF está disponible como módulo integrado en NetScaler (Premium Edition) y en una gama completa de dispositivos.

El documento completo de OWASP Top 10 está disponible en OWASP Top Ten.

| Los 10 mejores de OWASP 2021 | Funciones de NetScaler Web App Firewall |

|---|---|

| A1:2021 Control de acceso no operativo | AAA, funciones de seguridad de autorización dentro del módulo AAA de NetScaler, protecciones de formularios y protecciones contra la manipulación de cookies, StartURL y ClosureURL |

| A2:2021 - Fallos criptográficos | Protección de tarjetas de crédito, comercio seguro, proxy de cookies y cifrado de cookies |

| A3:2021 - Inyección | Prevención de ataques por inyección (SQL o cualquier otra inyección personalizada, como la inyección de comandos del sistema operativo, la inyección de XPath y la inyección de LDAP), función de firma de actualización automática |

| A5:2021 Configuración errónea de seguridad | Esta protección incluye comprobaciones de WSI, validación de mensajes XML y comprobación de filtrado de errores XML SOAP |

| A6:2021 - Vulnerabilidad y componentes obsoletos | Informes de análisis de vulnerabilidades, plantillas de firewall de aplicaciones y firmas personalizadas |

| A7:2021 - Fallo de identificación y autenticación | AAA, protección contra la manipulación de cookies, proxy de cookies, cifrado de cookies, etiquetado CSRF, uso de SSL |

| A8:2021 — Fallos en la integridad del software y los datos | Comprobaciones de seguridad XML, tipo de contenido GWT, firmas personalizadas, Xpath para JSON y XML |

| A9:2021 — Fallos en el registro y la supervisión de la seguridad | Registro personalizado configurable por el usuario, sistema de administración y análisis de |

A1:2021 Control de acceso no operativo

Las restricciones sobre lo que se permite hacer a los usuarios autenticados a menudo no se aplican correctamente. Los atacantes pueden aprovechar estas fallas para acceder a funciones y datos no autorizados, como acceder a las cuentas de otros usuarios, ver archivos confidenciales, modificar los datos de otros usuarios o cambiar los derechos de acceso.

Protecciones de NetScaler Web App Firewall

-

La función AAA que admite autenticación, autorización y auditoría para todo el tráfico de aplicaciones permite al administrador del sitio administrar los controles de acceso con el dispositivo ADC.

-

La función de seguridad de autorización del módulo AAA del dispositivo ADC permite que el dispositivo verifique qué contenido de un servidor protegido debe permitir el acceso de cada usuario.

-

Coherencia de campos de formulario: si las referencias a objetos se almacenan como campos ocultos en los formularios, al usar la coherencia de campos de formulario, puede validar que estos campos no se alteren en solicitudes posteriores.

-

Intermediación con proxy de cookies y coherencia de cookies: Las referencias a objetos que se almacenan en los valores de las cookies se pueden validar con estas protecciones.

-

Iniciar comprobación de URL con cierre de URL: Permite al usuario acceder a una lista predefinida de URL permitidas. El cierre de URL crea una lista de todas las URL que se ven en las respuestas válidas durante la sesión del usuario y permite automáticamente el acceso a ellas durante esa sesión.

A2:2021 - Fallos criptográficos

Muchas aplicaciones web y API no protegen adecuadamente los datos confidenciales, como los financieros, los de salud y la PII. Los atacantes pueden robar o modificar esos datos mal protegidos para cometer fraude con tarjetas de crédito, robo de identidad u otros delitos. Los datos confidenciales pueden verse comprometidos sin protección adicional, como el cifrado en reposo o en tránsito, y requieren precauciones especiales cuando se intercambian con el explorador.

Protecciones de NetScaler Web App Firewall

-

El firewall de aplicaciones web protege las aplicaciones de la filtración de datos confidenciales, como los detalles de las tarjetas de crédito.

-

Los datos confidenciales se pueden configurar como objetos seguros en la protección de Safe Commerce para evitar la exposición.

-

Todos los datos confidenciales de las cookies se pueden proteger mediante el proxy de cookies y el cifrado de cookies.

A3:2021 - Inyección

Los errores de inyección, como la inyección de SQL, NoSQL, OS y LDAP, se producen cuando se envían datos que no son de confianza a un intérprete como parte de un comando o consulta. Los datos hostiles del atacante pueden engañar al intérprete para que ejecute comandos no intencionados o acceda a los datos sin la debida autorización.

Las fallas de XSS se producen cuando una aplicación incluye datos que no son de confianza en una página web nueva sin la validación o el escape adecuados, o actualiza una página web existente con datos proporcionados por el usuario mediante una API de explorador que puede crear HTML o JavaScript. XSS permite a los atacantes ejecutar scripts en el navegador de la víctima, que pueden secuestrar las sesiones de los usuarios, desfigurar sitios web o redirigir al usuario a sitios maliciosos.

Protecciones de NetScaler Web App Firewall

-

La función de prevención de inyecciones SQL protege contra los ataques de inyección comunes. Se pueden cargar patrones de inyección personalizados para protegerlos contra cualquier tipo de ataque de inyección, incluidos XPath y LDAP. Esto se aplica a las cargas útiles HTML y XML.

-

La función de actualización automática de firmas mantiene las firmas de inyección actualizadas.

-

La función de protección del formato de campo permite al administrador restringir cualquier parámetro del usuario a una expresión regular. Por ejemplo, puede hacer que un campo de código postal contenga solo números enteros o incluso enteros de 5 dígitos.

-

La coherencia de los campos del formulario valida cada formulario de usuario enviado con la firma del formulario de sesión del usuario para garantizar la validez de todos los elementos del formulario.

-

Las comprobaciones de desbordamiento de búfer garantizan que la URL, los encabezados y las cookies estén dentro de los límites correctos bloqueando cualquier intento de inyectar scripts o código de gran tamaño.

-

La protección XSS protege contra los ataques XSS comunes. Se pueden cargar patrones XSS personalizados para modificar la lista predeterminada de etiquetas y atributos permitidos. El ADC WAF utiliza una lista de atributos y etiquetas HTML permitidos para detectar ataques XSS. Esto se aplica a las cargas útiles HTML y XML.

-

ADC WAF bloquea todos los ataques enumerados en la Hoja de referencia de evaluación de filtros XSS de OWASP.

-

La comprobación del formato de campo evita que un atacante envíe datos de formularios web inapropiados, lo que puede ser un posible ataque XSS.

-

Coherencia de campos de formulario.

A5:2021 - Configuración errónea de seguridad

La mala configuración de la seguridad es el problema más frecuente. Esto suele ser el resultado de configuraciones predeterminadas inseguras, configuraciones incompletas o improvisadas, almacenamiento en la nube abierto, encabezados HTTP mal configurados y mensajes de error detallados que contienen información confidencial. No solo se deben configurar de forma segura todos los sistemas operativos, marcos, bibliotecas y aplicaciones, sino que se les deben aplicar parches y actualizar de manera oportuna.

Muchos procesadores XML antiguos o mal configurados evalúan las referencias a entidades externas dentro de los documentos XML. Las entidades externas se pueden usar para divulgar archivos internos mediante el controlador de URI de archivos, recursos compartidos de archivos internos, análisis de puertos internos, ejecución remota de código y ataques de denegación de servicio.

Protecciones de NetScaler Web App Firewall

-

El informe PCI-DSS generado por Application Firewall documenta la configuración de seguridad del dispositivo Firewall.

-

Los informes de las herramientas de escaneo se convierten en firmas ADC WAF para gestionar los errores de configuración de seguridad.

-

Firewall de aplicaciones web NetScaler El firewall de aplicaciones web admite informes de análisis de vulnerabilidades personalizados, Cenzic, IBM AppScan (Enterprise y Standard), Qualys, TrendMicro y WhiteHat.

-

Además de detectar y bloquear amenazas de aplicaciones comunes que se pueden adaptar para atacar aplicaciones basadas en XML (es decir, scripts entre sitios, inyección de comandos, etc.).

-

NetScaler Web App Firewall El firewall de aplicaciones web incluye un amplio conjunto de protecciones de seguridad específicas para XML. Estas incluyen la validación de esquemas para verificar exhaustivamente los mensajes SOAP y las cargas XML, y una potente comprobación de datos adjuntos XML para bloquear los archivos adjuntos que contienen virus o ejecutables maliciosos.

-

Los métodos de inspección automática del tráfico bloquean los ataques de inyección de XPath en URL y formularios destinados a obtener acceso.

-

El firewall de aplicaciones web de NetScaler también frustra varios ataques de DoS, como las referencias a entidades externas, la expansión recursiva, el anidamiento excesivo y los mensajes maliciosos que contienen atributos y elementos largos o múltiples.

A6:2021 - Componentes vulnerables y obsoletos

Los componentes, como bibliotecas, marcos y otros módulos de software, se ejecutan con los mismos privilegios que la aplicación. Si se explota un componente vulnerable, dicho ataque puede facilitar la pérdida grave de datos o la apropiación del servidor. Las aplicaciones y las API que utilizan componentes con vulnerabilidades conocidas pueden socavar las defensas de las aplicaciones y permitir diversos ataques e impactos.

Protecciones de NetScaler Web App Firewall

-

Recomendamos actualizar los componentes de terceros.

-

Los informes de análisis de vulnerabilidades que se convierten en firmas ADC se pueden utilizar para parchear virtualmente estos componentes.

-

Se pueden utilizar las plantillas de firewall de aplicaciones que están disponibles para estos componentes vulnerables.

-

Las firmas personalizadas se pueden vincular al firewall para proteger estos componentes.

A7:2021 — Autenticación no operativa

Las funciones de la aplicación relacionadas con la autenticación y la administración de sesiones a menudo se implementan de forma incorrecta, lo que permite a los atacantes poner en peligro contraseñas, claves o tokens de sesión, o aprovechar otros defectos de implementación para asumir la identidad de otros usuarios de forma temporal o permanente.

Protecciones de NetScaler Web App Firewall

-

El módulo AAA de NetScaler realiza la autenticación de usuarios y proporciona la funcionalidad de inicio de sesión único a las aplicaciones de fondo. Está integrado en el motor de directivas de NetScaler AppExpert para permitir directivas personalizadas basadas en la información de usuarios y grupos.

-

Mediante el uso de las capacidades de descarga de SSL y transformación de URL, el firewall también puede ayudar a los sitios a utilizar protocolos de capa de transporte seguros para evitar el robo de tokens de sesión mediante el rastreo de red.

-

El proxy de cookies y el cifrado de cookies se pueden emplear para mitigar por completo el robo de cookies.

A8:2021 - Fallo en la integridad del software y los datos

La deserialización insegura a menudo conduce a la ejecución remota de código. Incluso si las fallas de deserialización no dan lugar a la ejecución remota de código, se pueden usar para realizar ataques, incluidos ataques de repetición, ataques de inyección y ataques de escalada de privilegios.

Protecciones de NetScaler Web App Firewall

-

Inspección de carga útil JSON con firmas personalizadas.

-

Seguridad XML: Protege contra la denegación de servicio de XML (xDoS), la inyección de XML SQL y Xpath y la creación de scripts entre sitios, las comprobaciones de formato, el cumplimiento del perfil básico de WS-I y la comprobación de los archivos adjuntos XML.

-

Se pueden utilizar comprobaciones de formato de campo y coherencia de cookies y coherencia de campo.

A9:2021 - Fallos en el registro y la supervisión de la seguridad

El registro y la supervisión insuficientes, junto con la integración faltante o ineficaz con la respuesta a incidentes, permiten a los atacantes atacar aún más los sistemas, mantener la persistencia, cambiar a más sistemas y manipular, extraer o destruir datos. La mayoría de los estudios de infracciones muestran que el tiempo para detectar una infracción es de más de 200 días, normalmente detectada por partes externas en lugar de por procesos internos o supervisión.

Protecciones de NetScaler Web App Firewall

-

Cuando la acción de registro está habilitada para comprobaciones de seguridad o firmas, los mensajes de registro resultantes proporcionan información sobre las solicitudes y respuestas que el firewall de la aplicación ha observado al proteger sus sitios web y aplicaciones.

-

El firewall de aplicaciones ofrece la conveniencia de utilizar la base de datos ADC integrada para identificar las ubicaciones correspondientes a las direcciones IP desde las que se originan las solicitudes maliciosas.

-

Las expresiones de formato predeterminado (PI) ofrecen la flexibilidad de personalizar la información incluida en los registros con la opción de agregar los datos específicos para capturarlos en los mensajes de registro generados por el firewall de la aplicación.

-

El firewall de aplicaciones admite registros CEF.

Referencias

En este artículo

- Estrategia de implementación de NetScaler Web App Firewall

- Configuración del firewall de aplicaciones web

- Análisis de seguridad de aplicaciones

- Aprendizaje centralizado en ADM

- StyleBooks

- Análisis de información sobre seguridad

- Infracciones de seguridad

- Panel de infracciones de seguridad

- Bot Insight

- NetScaler Web App Firewall y OWASP figuran entre los diez primeros en 2021

- A1:2021 Control de acceso no operativo

- A2:2021 - Fallos criptográficos

- A3:2021 - Inyección

- A5:2021 - Configuración errónea de seguridad

- A6:2021 - Componentes vulnerables y obsoletos

- A7:2021 — Autenticación no operativa

- A8:2021 - Fallo en la integridad del software y los datos

- A9:2021 - Fallos en el registro y la supervisión de la seguridad

- Referencias