Chiffrements ECDHE

Toutes les appliances NetScaler prennent en charge le groupe de chiffrement ECDHE sur le front-end et le back-end. Sur une appliance SDX, si une puce SSL est attribuée à une instance VPX, la prise en charge du chiffrement d’une appliance MPX s’applique. Sinon, le support de chiffrement normal d’une instance VPX s’applique.

Pour plus d’informations sur les versions et les plateformes qui prennent en charge ces chiffrements, consultez la section Chiffrements disponibles sur les appliancesNetScaler.

Les suites de chiffrement ECDHE utilisent la cryptographie à courbe elliptique (ECC). En raison de la taille réduite de ses touches, l’ECC est particulièrement utile dans un environnement mobile (sans fil) ou un environnement de réponse vocale interactif, où chaque milliseconde est importante. Les touches plus petites permettent d’économiser de l’énergie, de la mémoire, de la bande passante et des coûts de calcul.

Une appliance NetScaler prend en charge les courbes ECC suivantes :

- P_256

- P_384

- P_224

- P_521

- X_25519 (Pris en charge uniquement sur TLS 1.3 sur le front-end dans les versions 14.1-12.x et ultérieures. Pris en charge sur TLS 1.2 et 1.3 sur le backend dans les versions 14.1-25.x et ultérieures).

Vous pouvez lier les cinq courbes aux entités frontales SSL. Par défaut, les courbes sont liées dans l’ordre suivant : X_25519, P_256, P_384, P_224, P_521. Lorsque vous effectuez une mise à niveau vers la version 14.1-12.x, les liaisons des courbes des serveurs virtuels SSL existants et des profils SSL ne sont pas modifiées. Pour utiliser X25519, vous devez modifier la configuration et lier X25519 manuellement. Vous pouvez également ajouter X25519 au début de la liste en utilisant l’option ec_curve « ALL » dans les commandes bind ssl vserver opu bind ssl profile. Cette commande dissocie et lie en interne toutes les courbes dans l’ordre par défaut.

Vous pouvez lier les quatre premières courbes ECC aux entités dorsales SSL. Par défaut, les quatre courbes sont liées dans l’ordre suivant : P_256, P_384, P_224, P_521.

Pour modifier l’ordre, vous devez d’abord dissocier toutes les courbes, puis les lier dans l’ordre souhaité.

Liez des courbes ECC à un serveur virtuel SSL à l’aide de l’interface de ligne de commande

Courbes ECC prises en charge : P_256, P_384, P_224, P_521 et X_25519.

À l’invite de commandes, tapez :

bind ssl vserver <vServerName > -eccCurveName <eccCurveName >

Exemple :

bind ssl vserver v1 -eccCurveName P_224

sh ssl vserver v1

Advanced SSL configuration for VServer v1:

DH: DISABLED

Ephemeral RSA: ENABLED Refresh Count: 0

Session Reuse: ENABLED Timeout: 120 seconds

Cipher Redirect: DISABLED

SSLv2 Redirect: DISABLED

ClearText Port: 0

Client Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: DISABLED

SSLv2: DISABLED SSLv3: ENABLED TLSv1.0: ENABLED TLSv1.1: DISABLED TLSv1.2: DISABLED

Push Encryption Trigger: Always

Send Close-Notify: YES

ECC Curve: P_224

1) Cipher Name: DEFAULT

Description: Predefined Cipher Alias

Done

<!--NeedCopy-->

Liez des courbes ECC à un serveur virtuel SSL à l’aide de l’interface graphique

Courbes ECC prises en charge : P_256, P_384, P_224, P_521 et X_25519.

- Accédez à Gestion du trafic > Équilibrage de charge > Serveurs virtuels.

- Sélectionnez un serveur virtuel SSL et cliquez sur Modifier.

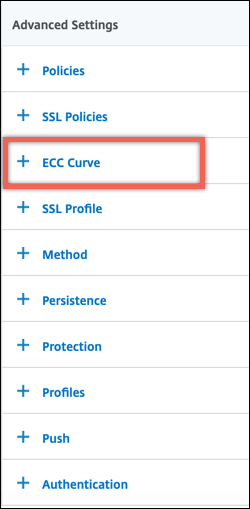

-

Dans Paramètres avancés, cliquez sur Courbe ECC.

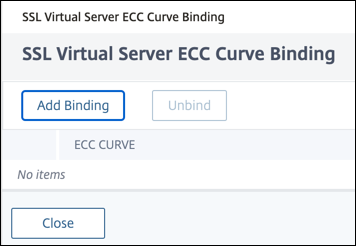

- Cliquez à l’intérieur de la section de la courbe ECC.

-

Sur la page SSL Virtual Server ECC Curve Binding, cliquez sur Ajouter une liaison.

-

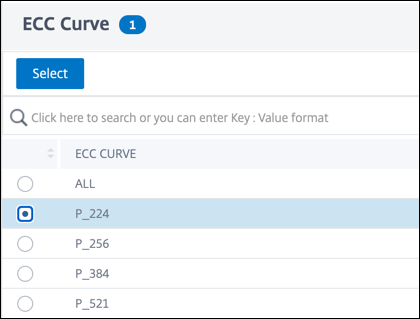

Dans ECC Curve Binding, cliquez sur Sélectionner une courbeECC.

-

Sélectionnez une valeur, puis cliquez sur Sélectionner.

- Cliquez sur Bind.

- Cliquez sur Fermer.

- Cliquez sur Terminé.

Liez des courbes ECC à un service SSL à l’aide de l’interface de ligne de commande

Courbes ECC prises en charge : P_256, P_384, P_224, P_521 et X_25519.

À l’invite de commandes, tapez :

bind ssl service <ServiceName > -eccCurveName <eccCurveName >

Exemple :

> bind ssl service sslsvc -eccCurveName P_224

> sh ssl service sslsvc

Advanced SSL configuration for Back-end SSL Service sslsvc:

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: DISABLED

Session Reuse: ENABLED Timeout: 300 seconds

Cipher Redirect: DISABLED

ClearText Port: 0

Server Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: DISABLED

OCSP Stapling: DISABLED

SSLv3: ENABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED TLSv1.3: DISABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Zero RTT Early Data: ???

DHE Key Exchange With PSK: ???

Tickets Per Authentication Context: ???

ECC Curve: P_224

1) Cipher Name: DEFAULT_BACKEND

Description: Default cipher list for Backend SSL session

Done

<!--NeedCopy-->

Lier des courbes ECC à un groupe de services SSL à l’aide de l’interface de ligne de commande

Courbes ECC prises en charge : P_256, P_384, P_224, P_521 et X_25519.

À l’invite de commandes, tapez :

bind ssl servicegroup <ServicegroupName > -eccCurveName <eccCurveName >

Exemple :

> bind ssl service sslsg -eccCurveName X_25519

> sh ssl service sslsvc

Advanced SSL configuration for Back-end SSL Service Group sslsg:

Session Reuse: ENABLED Timeout: 300 seconds

Server Auth: DISABLED

Non FIPS Ciphers: DISABLED

SNI: DISABLED

OCSP Stapling: DISABLED

SSLv3: ENABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED TLSv1.3: DISABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

ECC Curve: X_25519

1) Cipher Name: DEFAULT_BACKEND

Description: Default cipher list for Backend SSL session

Done

<!--NeedCopy-->

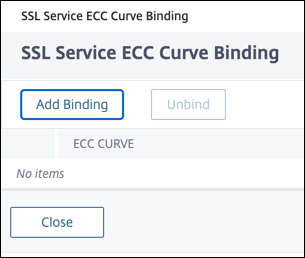

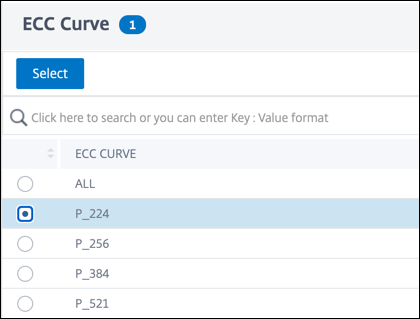

Lier des courbes ECC à un service SSL à l’aide de l’interface graphique

- Accédez à Traffic Management > Load Balancing > Services.

- Sélectionnez un service SSL et cliquez sur Modifier.

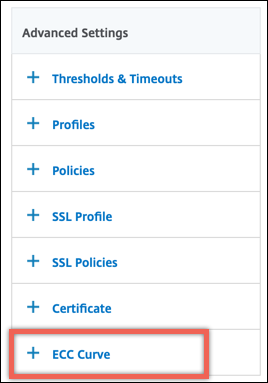

-

Dans Paramètres avancés, cliquez sur Courbe ECC.

- Cliquez à l’intérieur de la section de la courbe ECC.

-

Sur la page SSL Service ECC Curve Binding, cliquez sur Ajouter une liaison.

- Dans ECC Curve Binding, cliquez sur Sélectionner une courbeECC.

-

Sélectionnez une valeur, puis cliquez sur Sélectionner.

- Cliquez sur Bind.

- Cliquez sur Fermer.

- Cliquez sur Terminé.

Lier les courbes ECC à un groupe de services SSL à l’aide de l’interface graphique

- Accédez à Traffic Management > Load Balancing > Service Groups.

- Sélectionnez un groupe de services SSL et cliquez sur Modifier.

- Dans Paramètres avancés, cliquez sur Courbe ECC.

- Cliquez à l’intérieur de la section de la courbe ECC.

- Sur la page Liaison de courbes ECC du groupe de service SSL, cliquez sur Ajouter une liaison.

- Dans ECC Curve Binding, cliquez sur Sélectionner une courbeECC.

- Sélectionnez une valeur, puis cliquez sur Sélectionner.

- Cliquez sur Bind.

- Cliquez sur Fermer.

- Cliquez sur Terminé.

Dans cet article

- Liez des courbes ECC à un serveur virtuel SSL à l’aide de l’interface de ligne de commande

- Liez des courbes ECC à un serveur virtuel SSL à l’aide de l’interface graphique

- Liez des courbes ECC à un service SSL à l’aide de l’interface de ligne de commande

- Lier des courbes ECC à un groupe de services SSL à l’aide de l’interface de ligne de commande

- Lier des courbes ECC à un service SSL à l’aide de l’interface graphique

- Lier les courbes ECC à un groupe de services SSL à l’aide de l’interface graphique