Dépannage réseau

Les clients peuvent consulter les journaux de toutes les appliances réseau, ce qui permet un dépannage rapide.

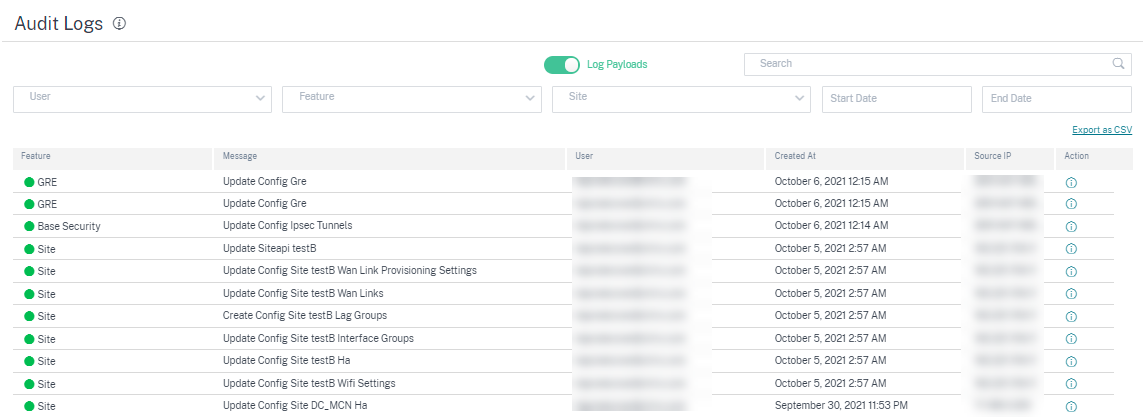

Journaux d’audit

Les journaux d’audit capturent l’action, l’heure et le résultat de l’action effectuée par les utilisateurs sur le réseau d’un client. Accédez à Résolution des problèmes > Journaux d’audit pour afficher la page Journaux d’audit .

La page Journaux d’audit affiche les informations suivantes :

- Barre de recherche : recherchez une activité d’audit en fonction d’un mot clé.

-

Options de filtrage : exécutez une recherche dans le journal d’audit en filtrant selon les critères suivants :

- Utilisateur

- Fonctionnalité

- Site

- Intervalle de temps

- Exporter au format CSV : lorsque vous cliquez sur cette option, les entrées du journal d’audit sont exportées vers un fichier CSV.

-

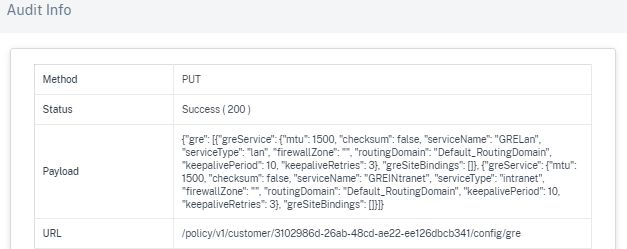

Informations d’audit : Cliquez sur l’icône dans la colonne Action pour accéder à la section Informations d’audit . Cette section fournit les informations suivantes :

- Méthode : méthodede requête HTTP de l’API invoquée.

- État : résultat de la demande d’API. La réponse d’erreur suivante s’affiche lorsque la demande d’API échoue.

- Réponse : Réponsed’erreur lorsque la demande d’API échoue. Ce champ s’affiche uniquement lorsque la demande d’API échoue.

- Charge utile : corps de la demande envoyée via l’API.

-

URL : URL HTTP de l’API révoquée.

- IP source : adresse IP du point de terminaison à partir duquel les fonctionnalités du SD-WAN sont configurées. Ce champ est disponible sur la page Journaux d’audit et sur la page Informations d’audit .

-

Ce qui a changé : Cette section affiche les journaux de toutes les modifications apportées aux fonctionnalités du SD-WAN via l’interface utilisateur. Activez le bouton Log Payloads pour afficher les modifications sur la page Informations d’audit .

-

Enregistrer les charges utiles : par défaut, cette option est désactivée. Lorsque cette option est activée, le corps de requête du message d’API s’affiche dans la section Informations d’audit . Pour plus d’informations sur l’API, consultez le guide de l’API pour Citrix SD-WAN Orchestrator.

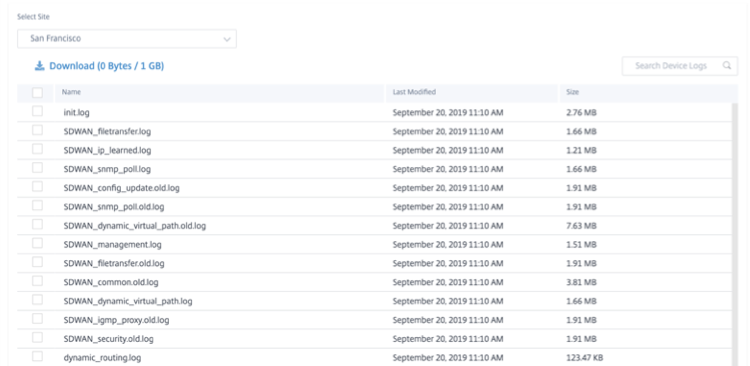

Journaux périphériques

Les clients peuvent afficher les journaux des périphériques spécifiques aux sites.

Vous pouvez sélectionner des journaux de périphériques spécifiques, les télécharger et les partager avec les administrateurs du site si nécessaire.

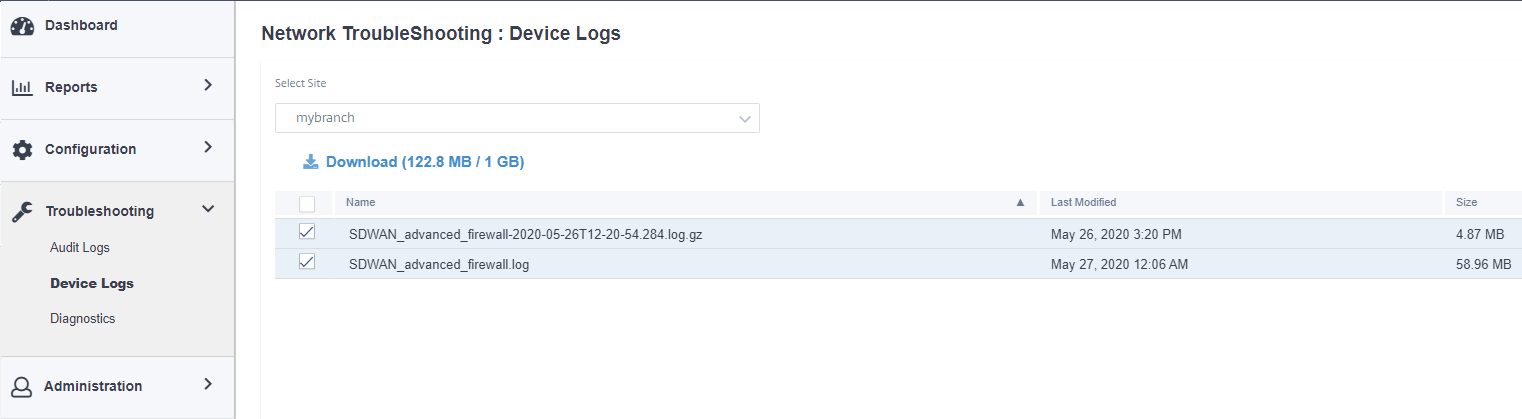

Journaux sécurité

Dans l’appliance Citrix SD-WAN, les événements de sécurité Edge sont enregistrés dans le fichier SDWAN_advanced_firewall.log . Le fichier journal est périodiquement tourné en fonction de la taille, avec jusqu’à 23 archives ou un jour de journaux restant, selon la moindre des deux valeurs. Par exemple, considérez les deux cas d’utilisation suivants :

- Si le fichier journal se remplit à un taux de 1 Go par 20 transactions (entrées de journal), les journaux pendant environ 8 heures sont disponibles, dans l’appliance, à tout moment.

- Si le fichier journal se remplit à un débit de 1 Go par heure ou plus lent, les journaux correspondant exactement à une journée sont disponibles dans l’appliance.

Remarque

- Le seuil de taille pour la rotation des journaux dépend de l’appliance. Pour l’appliance Citrix SD-WAN 1100, le seuil de taille de rotation du journal est de 1 Go.

- Le fichier journal SDWAN_advanced_firewall.log est disponible pour l’appliance Citrix SD-WAN 1100 uniquement. Il n’est pas disponible sur les appliances Citrix SD-WAN 210 SE et Citrix SD-WAN 210 SE LTE.

Pour recevoir les journaux de sécurité de l’appliance Citrix SD-WAN, dans l’interface utilisateur de l’appliance, accédez à Configuration > Paramètres de l’appliance > Journalisation/surveillance > Serveur Syslog et assurez-vous que l’option Firewall Logs to Syslog est activée.

Extraction depuis le service Citrix SD-WAN Orchestrator

Comme pour les autres fichiers journaux de l’appliance, vous pouvez récupérer les journaux du pare-feu Edge Security à partir du service Citrix SD-WAN Orchestrator. Au niveau du réseau, accédez à Résolution des problèmes > Journaux des appareils, sélectionnez un site sur lequel Edge Security est activé, sélectionnez les journaux du pare-feu avancé que vous souhaitez télécharger et cliquez sur Télécharger.

Exportation vers un serveur syslog externe

Si un serveur Syslog externe est configuré sur l’interface utilisateur de l’appliance (Paramètres de l’appliance > Journalisation/Surveillance > Serveur Syslog), les journaux de sécurité Edge sont générés et déchargés sur ce serveur.

Entrées journal

Les entrées du journal Edge Security suivent le Common Event Format (CEF). CEF est une norme qui définit la syntaxe des messages de journal et permet donc l’interopérabilité de plusieurs périphériques générant des messages de journal dans une solution.

CEF se compose d’un en-tête standard et d’une extension variable. Le format d’en-tête est le suivant :

Timestamp host CEF:Version|Device Vendor|Device Product|Device Version|Device Event Class ID|Name|Severity|[Extension]

<!--NeedCopy-->

Exemple :

Jan 18 11:07:53 sd-wan CEF:0|Citrix|SD-WAN|11.2.2.7|EdgeSec|Name|Severity|Extension

<!--NeedCopy-->

Les champs suivants sont communs à tous les journaux de sécurité périphérie générés par SD-WAN :

-

Horodatage : heure à laquelle le message du journal est généré.

Remarque

Cette heure peut être différente de l’heure de l’événement auquel correspond le message.

-

Hôte : nom de l’hôte qui génère le fichier journal. Par exemple, mybranch.

-

CEF : chaîne fixe, indiquant que le reste du message suit le format CEF.

Remarque

Aucun autre format n’est pris en charge.

-

Version : identifie la version du format CEF. La version actuelle du CEF est 0.

-

Fournisseur de l’appareil : fournisseur de l’instance ou de l’appliance qui génère le message CEF. Le champ est toujours Citrix.

-

Produit de l’appareil : Le produit, SD-WAN.

-

Version de l’appareil : version logicielle de l’appliance SD-WAN au format major.minor.patch.buildnumber . Par exemple, 11.2.0.88.

-

ID de classe d’événement de l’appareil : identifiant unique pour chaque type d’événement. Pour les journaux de sécurité Edge, il s’agit toujours d’EdgeSec.

-

Nom : Description lisible par l’utilisateur du type d’événement Edge Security. Par exemple, HTTP, FTP, etc.

-

Gravité : reflète le degré de gravité de l’événement en matière de sécurité. Les niveaux de gravité définis dans la norme CEF sont les suivants :

- 0-3=Low

- 4-6=Medium

- 7-8=High

- 9-10=Very-High

Pour les événements Citrix SD-WAN Edge Security, les critères suivants sont utilisés pour déterminer le niveau de gravité :

Niveau de gravité Description 0 Tous les événements SESSION et tous les événements de filtrage Web HTTP autorisés 3 Tous les événements anti-malware FTP, SMTP et HTTP propres (autorisés) 4 Événements IPS enregistrés 6 Événements de filtrage Web HTTP bloqués 7 Événements IPS bloqués 8 Événements antimalware FTP, SMTP et HTTP bloqués (infectés) - Extensions : collection de paires clé-valeur qui fournissent plus de détails sur l’événement. Par exemple, « rt=13 août 2020 11:46:55 », où « rt » est la clé de l’horodatage de l’événement et « 13 août 2020 11:46:55 » est la valeur. Les paires clé-valeur utilisées dépendent du type d’événement auquel correspond le message CEF. Les descriptions détaillées des types d’événements sont fournies dans les sections suivantes.

HTTP(S)

Les entrées de journal HTTP (S) capturent les événements liés au trafic HTTP ou HTTPS. Ces événements peuvent être générés soit par le composant de filtrage Web, qui effectue la catégorisation des URL sur les requêtes HTTP (S), soit par le composant Anti-Malware, qui analyse les réponses HTTP à la recherche d’infections malveillantes. Le tableau suivant décrit les différentes extensions d’une entrée de journal HTTP :

| Champ | Description |

|---|---|

| rt | L’heure de l’événement, sans fuseau horaire. L’heure est exprimée en UTC. |

| cn1 | L’identifiant de session permet la corrélation avec les événements de session |

| cn1Label | Texte descriptif pour le champ cn1. La valeur est Session_ID. |

| cs1 | La politique de sécurité configurée |

| cs1Label | Texte descriptif pour le champ cs1. La valeur est Profil de sécurité. |

| src | L’adresse IP source (côté client) |

| spt | Le port source (côté client) |

| heure d’été | L’adresse IP de destination (côté serveur) |

| dpt | L’adresse du port de destination (côté serveur) |

| Méthode de demande | La requête HTTP (par exemple, GET, POST) |

| requête | L’URL HTTP |

| dhost | Le nom d’hôte HTTP |

| acte | Action pour l’événement HTTP. Pour un événement HTTP autorisé, la valeur est autorisée et pour un événement HTTP bloqué, la valeur est bloquée. |

| raison | Composant qui a généré l’événement. Les valeurs valides sont web_filter et anti_malware. |

| cs2 | Le nom de catégorie de la catégorie d’URL correspondante |

| cs2Label | Texte descriptif pour le champ cs2. La valeur est Catégorie d’URL. |

| cs3 | Le nom du logiciel malveillant identifié dans la charge utile (le cas échéant) |

| cs3Label | Texte descriptif pour le champ cs3. La valeur est Nom du logiciel malveillant. |

Les événements HTTP peuvent être générés par le filtrage Web ou les composants Anti-Malware. Pour les événements de filtrage Web, la valeur de la clé cs3 est vide, tandis que pour les événements Anti-Malware, la valeur de la clé cs2 est vide.

Une entrée de journal typique pour un événement de filtrage Web HTTP autorisé est la suivante :

Oct 8 2020 09:51:01 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|0|rt=Oct 8 2020 09:51:01 cn1=104946811893306 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=54749 dst=192.168.1.2 dpt=80 requestMethod=GET request=http://192.168.1.2/eicar.exe dhost=192.168.1.2 act=allowed reason=web_filter cs2=Uncategorized cs2Label=URL Category cs3= cs3Label=Malware name

<!--NeedCopy-->

Une entrée de journal typique pour un événement de filtrage Web HTTP bloqué est la suivante :

Oct 8 2020 09:46:57 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|6|rt=Oct 8 2020 09:46:57 cn1=104946811893249 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=59543 dst=192.168.1.2 dpt=443 requestMethod=GET request=http://www.randomadultsite.com/ dhost=www.randomadultsite.com act=blocked reason=web_filter cs2=Adult and Pornography cs2Label=URL Category cs3= cs3Label=Malware name

<!--NeedCopy-->

Une entrée de journal typique pour un événement HTTP Anti-Malware autorisé est la suivante :

Oct 8 2020 11:49:09 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|3|rt=Oct 8 2020 11:49:08 cn1=104946811893527 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=34143 dst=192.168.1.2 dpt=80 requestMethod=GET request=http://192.168.1.2/harmless.exe dhost=192.168.1.2 act=allowed reason=anti_malware cs2= cs2Label=URL Category cs3= cs3Label=Malware name

<!--NeedCopy-->

Une entrée de journal typique pour un événement anti-programme malveillant HTTP bloqué est la suivante :

Oct 8 2020 11:45:43 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|8|rt=Oct 8 2020 11:45:43 cn1=104946811893520 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=37702 dst=192.168.1.2 dpt=80 requestMethod=GET request=http://192.168.1.2/eicar.exe dhost=192.168.1.2 act=blocked reason=anti_malware cs2= cs2Label=URL Category cs3=EICAR-Test-File cs3Label=Malware name

<!--NeedCopy-->

Événements FTP

Les entrées du journal FTP capturent l’activité utilisateur liée aux demandes FTP. Le tableau suivant décrit les différents champs d’une entrée de journal FTP :

| Champ | Description |

|---|---|

| rt | L’heure de l’événement, sans fuseau horaire |

| cn1 | L’identifiant de session permet la corrélation avec les événements de session |

| cn1Label | Texte descriptif pour le champ cn1. La valeur est Session_ID. |

| cs1 | La politique de sécurité configurée |

| cs1Label | Texte descriptif pour le champ cs1. La valeur est Profil de sécurité. |

| src | L’adresse IP source (côté client) |

| heure d’été | L’adresse IP de destination (côté serveur) |

| requête | L’URI FTP |

| acte | Action pour l’événement FTP. Pour un événement FTP autorisé, la valeur est autorisée et pour un événement FTP bloqué, la valeur est bloquée. |

| raison | Composant qui a généré l’événement. Le seul composant qui génère des événements FTP est actuellement anti_malware. |

| cs3 | Le nom du logiciel malveillant identifié dans la charge utile (le cas échéant) |

| cs3Label | Texte descriptif pour le champ cs3. La valeur est Nom du logiciel malveillant. |

Une entrée de journal typique pour un événement FTP Anti-Malware autorisé est la suivante :

Oct 8 2020 09:49:56 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|FTP|3|rt=Oct 8 2020 09:49:56 cn1=104946811893256 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 dst=192.168.1.2 request=harmless.exe act=allowed reason=anti_malware cs3= cs3Label=Malware name

<!--NeedCopy-->

Une entrée de journal typique pour un événement FTP Anti-Malware bloqué est la suivante :

Oct 8 2020 09:50:06 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|FTP|8|rt=Oct 8 2020 09:50:06 cn1=104946811893276 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 dst=192.168.1.2 request=eicar.exe act=blocked reason=anti_malware cs3=EICAR-Test-File cs3Label=Malware name

<!--NeedCopy-->

Événements SMTP

Les entrées de journal SMTP capturent l’activité utilisateur liée aux e-mails non chiffrés, envoyés à l’aide du protocole SMTP. Le tableau suivant décrit les différents champs d’une entrée de journal SMTP :

| Champ | Description |

|---|---|

| rt | L’heure de l’événement, sans fuseau horaire |

| cn1 | L’identifiant de session permet la corrélation avec les événements de session |

| cn1Label | Texte descriptif pour le champ cn1. La valeur est Session_ID. |

| cs1 | La politique de sécurité configurée |

| cs1Label | Texte descriptif pour le champ cs1. La valeur est Profil de sécurité. |

| src | L’adresse IP source (côté client) |

| spt | Le port source (côté client) |

| heure d’été | L’adresse IP de destination (côté serveur) |

| dpt | L’adresse du port de destination (côté serveur) |

| cn2 | L’identifiant du message |

| cn2Label | Texte descriptif pour le champ cn2. La valeur est Identifiant du message. |

| cs4 | L’objet de l’e-mail |

| cs4Label | Texte descriptif pour le champ cs4. La valeur est Objet du message. |

| suser | L’adresse de l’expéditeur |

| duser | L’adresse du destinataire |

| acte | Action pour l’événement SMTP. La valeur est autorisée, pour un e-mail SMTP autorisé, bloqué, pour un e-mail SMTP bloqué, et supprimée pour un e-mail SMTP autorisé après la suppression d’une charge utile de logiciel malveillant. |

| raison | La raison de l’action. La valeur est anti_malware. |

| cs3 | Le nom du logiciel malveillant identifié dans la charge utile (le cas échéant) |

| cs3Label | Texte descriptif pour le champ cs3. La valeur est Nom du logiciel malveillant. |

Une entrée de journal typique pour un événement SMTP avec virus est la suivante :

Oct 8 2020 11:51:31 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|SMTP|8|rt=Oct 8 2020 11:51:31 cn1=104946811893617 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=36097 dst=192.168.1.2 dpt=25 cn2=104946811893546 cn2Label=message identifier cs4=Test email cs4Label=subject suser=sender@sender.com suserLabel=sender duser=receiver@receiver.com duserLabel=receiver act=remove reason=anti_malware cs3=EICAR-Test-File cs3Label=Malware name

<!--NeedCopy-->

Une entrée de journal typique pour un événement SMTP sans virus est la suivante :

Oct 8 2020 11:50:50 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|SMTP|3|rt=Oct 8 2020 11:50:50 cn1=104946811893573 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=52737 dst=192.168.1.2 dpt=25 cn2=104946811893537 cn2Label=message identifier cs4=Test email cs4Label=subject suser=sender@sender.com suserLabel=sender duser=receiver@receiver.com duserLabel=receiver act=allowed reason=anti_malware cs3= cs3Label=Malware name

<!--NeedCopy-->

IPS/ID

| Champ | Description |

|---|---|

| rt | L’heure de l’événement, sans fuseau horaire |

| cn3 | L’identifiant de signature IPS/IDS qui a déclenché l’événement |

| cn3Label | Texte descriptif pour CN3. La valeur est signature_id. |

| src | L’adresse IP source du paquet |

| spt | Le port source du paquet (le cas échéant) |

| heure d’été | L’adresse IP de destination du paquet |

| dpt | Le port de destination du paquet (le cas échéant) |

| proto | Protocole du paquet (TCP, UDP) |

| acte | Action pour l’événement IPS/IDS. Pour un événement IPS/IDS autorisé, la valeur est enregistrée, tandis que pour un événement IPS/IDS bloqué, la valeur est bloquée. |

| cs5 | Type de classe de la signature IPS/IDS qui a déclenché l’événement |

| cs5Label | Texte descriptif pour CS5. La valeur est de type de classe |

| msg | Le message IPS associé à l’événement |

Une entrée de journal typique pour un événement IPS bloqué est la suivante :

Aug 14 2020 14:58:59 mybranch CEF:0|Citrix|SD-WAN|11.2.2.53|EdgeSec|HTTP|7|rt=Aug 14 2020 14:58:59 cn3=2210051 cn3Label=signature_id src=192.168.0.2 spt=1944 dst=192.168.1.2 dpt=22 proto=TCP act=blocked cs5=protocol-command-decode cs5Label=class-type msg=SURICATA STREAM Packet with broken ack

<!--NeedCopy-->

Une entrée de journal typique pour un événement IPS enregistré est la suivante :

Oct 8 2020 12:57:36 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|IPS|4|rt=Oct 8 2020 12:57:36 cn3=2210051 cn3Label=signature_id src=192.168.0.2 spt=1076 dst=192.168.1.2 dpt=22 proto=TCP act=logged cs5=protocol-command-decode cs5Label=class-type msg=SURICATA STREAM Packet with broken ack

<!--NeedCopy-->

Évènements de session

Les entrées du journal de session capturent l’activité utilisateur au niveau de la couche TCP. Ils complètent les événements HTTP, FTP et SMTP en fournissant des informations sur la durée de session TCP, ainsi que le démarrage et l’arrêt des horodatages. Les entrées du journal de session peuvent faire référence à des événements de début, de fin de session ou de mise à jour de session.

| Champ | Description |

|---|---|

| rt | Heure de l’événement, sans fuseau horaire. Pour les événements de début de session, l’horodatage correspond à la date à laquelle la session a été établie. |

| cn1 | L’identifiant de session |

| cn1Label | Texte descriptif pour le champ cn1. La valeur est Session_ID. |

| cs1 | La politique de sécurité configurée |

| cs1Label | Texte descriptif pour le champ cs1. La valeur est Profil de sécurité. |

| src | L’adresse IP source (côté client) |

| spt | Le port source (côté client) |

| heure d’été | L’adresse IP de destination (côté serveur) |

| dpt | L’adresse du port de destination (côté serveur) |

| acte | Type d’événement de session. Il peut s’agir de new_session pour les événements faisant référence à une session nouvellement établie, session_update, pour les événements faisant référence à des sessions de longue durée existantes, et de session_closed, pour les événements faisant référence à la fermeture de sessions. |

| fin | Heure à laquelle la session s’est terminée sans fuseau horaire. Le champ s’applique uniquement aux événements session_closed . |

Une entrée de journal typique pour un événement de début de session est la suivante :

Oct 7 2020 23:46:44 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|Session|0|rt=Oct 7 2020 23:46:44 cn1=104946811892916 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=43838 dst=10.78.242.11 dpt=53 act=new_session

<!--NeedCopy-->

Une entrée de journal typique pour un événement de fin de session est la suivante :

Oct 7 2020 23:46:46 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|Session|0|rt=Oct 7 2020 23:46:45 cn1=104946811892917 cn1Label=session_id cs1=1 cs1Label=Security profile end=1602114405989 src=192.168.0.2 spt=42253 dst=10.78.242.11 dpt=53 act=session_closed

<!--NeedCopy-->

Mises à jour

Les entrées de journal des mises à jour de session capturent l’activité de l’utilisateur au niveau de la couche TCP pour les sessions de longue durée sur une base par minute. Les mises à jour de session permettent d’identifier les entrées de journal existantes (HTTP, SMTP, FTP et événements de session) qui correspondent à des sessions encore ouvertes. Les événements correspondants peuvent être ignorés ou considérés comme provisoires, car la fermeture de session peut mettre à jour certains attributs (c’est-à-dire l’heure de fin de session). Contrairement aux événements session_start et session_closed, les événements session_update n’ont qu’un sous-ensemble limité des champs.

| Champ | Description |

|---|---|

| rt | L’heure de l’événement, sans fuseau horaire |

| cn1 | L’identifiant de session |

| cn1Label | Texte descriptif pour le champ cn1. La valeur est Session_ID. |

| acte | Action pour l’événement IPS/IDS. Pour une mise à jour de session, la valeur est session_update. |

Une entrée de journal typique pour un événement de mise à jour de session est la suivante :

Oct 7 2020 23:47:00 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|Session|0|rt=Oct 7 2020 23:47:00 cn1=104946811892912 cn1Label=session_id act=session_update

<!--NeedCopy-->

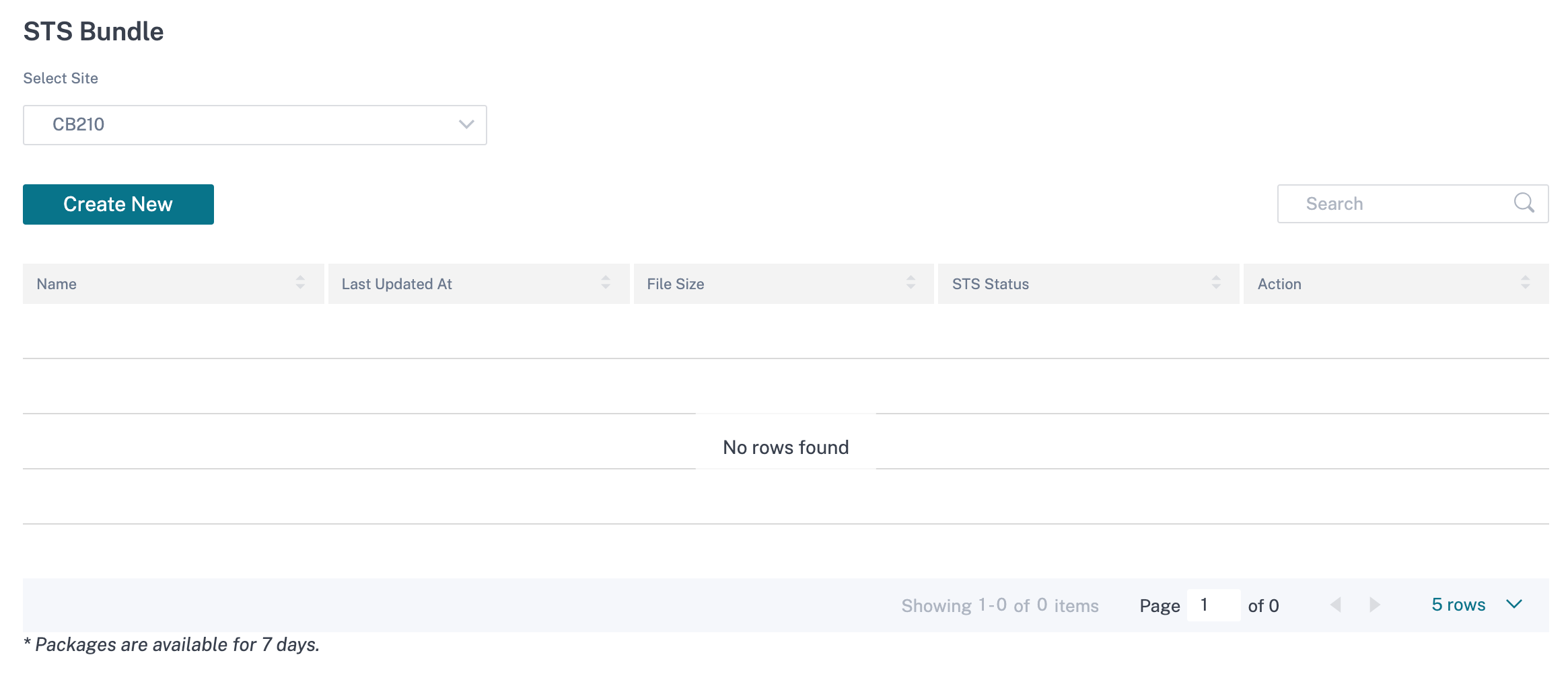

Afficher l’offre groupée de support technique

Le pack Show Tech Support (STS) contient des informations système importantes en temps réel telles que les journaux d’accès, les journaux de diagnostic, les journaux de pare-feu. Le bundle STS est utilisé pour résoudre les problèmes dans les appliances SD-WAN. Vous pouvez créer, télécharger l’offre groupée STS et le partager avec les représentants du support Citrix.

Sélectionnez le site pour lequel vous souhaitez créer ou télécharger le bundle STS. Si un site est configuré en mode de déploiement HA, vous pouvez sélectionner l’appliance active ou en veille pour laquelle vous souhaitez créer ou télécharger le bundle STS.

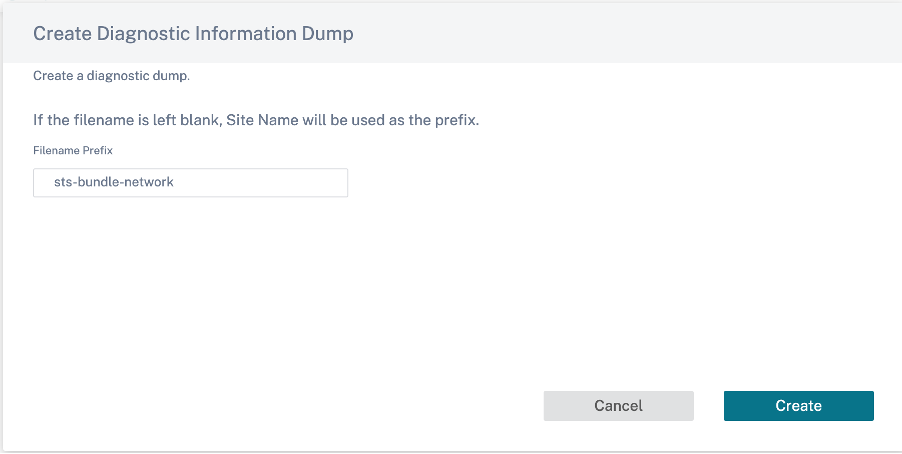

Pour créer un bundle STS, au niveau du réseau, accédez à Résolution des problèmes > Bundle STS, sélectionnez un site et cliquez sur Créer un nouveau.

Indiquez un nom pour l’ensemble STS. Le nom doit commencer par une lettre et peut contenir des lettres, des chiffres, des tirets et des sous-scores. La longueur maximale autorisée du nom est de 32 caractères. Le nom fourni par l’utilisateur est utilisé comme préfixe dans le nom final. Pour garantir que les noms de fichiers sont uniques (horodatage) et pour aider à reconnaître le périphérique dans le package STS (numéro de série), le service génère un nom complet. Si aucun nom n’est fourni, un nom est généré automatiquement lors de la création du bundle.

Vous pouvez demander un nouveau STS uniquement lorsque l’appareil est en ligne et qu’aucun processus STS n’est en cours d’exécution sur l’appliance. Vous pouvez télécharger un STS déjà disponible à partir du service Citrix SD-WAN Orchestrator même si l’appareil est hors ligne.

À tout moment, le processus STS est dans l’un des états suivants :

| Statut STS | Description |

|---|---|

| Demandé | Un nouveau forfait STS est demandé. Le traitement de la demande prend quelques minutes. Vous pouvez choisir d’annuler le processus de création STS, si nécessaire. |

| Chargement | Le package STS créé est téléchargé sur le service cloud. La durée dépend de la taille du colis. L’état est mis à jour toutes les 5 secondes. Vous ne pouvez pas annuler le processus de téléchargement STS. |

| Échec | Le processus STS a échoué lors de la création ou du téléchargement. Vous pouvez supprimer les entrées des opérations STS ayant échoué. |

| Disponible en téléchargement | Le processus de création et de téléchargement de STS est réussi. Vous pouvez maintenant télécharger ou supprimer les packages STS. |

Une fois que le processus STS démarre sur l’appliance, la progression est mise à jour à intervalles réguliers dans la colonne d’état. Par exemple, Requested (collecte de fichiers journaux).

Les packs STS et les dossiers d’échec sont conservés pendant 7 jours, après quoi ils sont automatiquement supprimés.