Détails de la violation réseau

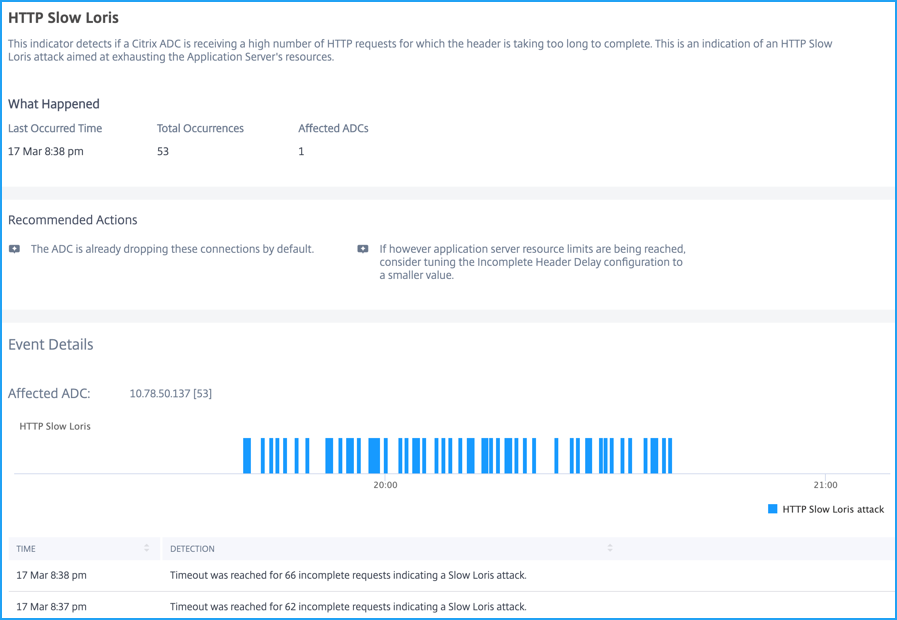

HTTP Slow Loris

Slow Loris est une attaque par déni de service qui consiste à envoyer des en-têtes HTTP à l’application cible aussi lentement que possible. L’application cible est contrainte d’attendre l’arrivée des en-têtes et peut rapidement devenir indisponible pour traiter les requêtes si plusieurs connexions similaires sont ouvertes. Lorsqu’une instance NetScaler reçoit un volume élevé de requêtes HTTP, l’en-tête HTTP augmente et prend beaucoup de temps à compléter les requêtes. Ce processus peut épuiser les ressources du serveur d’applications et entraîner une attaque HTTP Slow Loris.

L’indicateur HTTP Slow Loris vous permet d’analyser les requêtes qui ont abouti à une attaque Slow Loris.

Les actions recommandées pour résoudre le problème :

-

Envisagez d’ajuster la configuration du délai d’en-tête incomplet (incompHdrDelay) à une valeur plus petite.

-

Par défaut, l’instance NetScaler supprime ces requêtes incomplètes.

Sous Détails de l’événement, vous pouvez afficher :

-

L’application affectée. Vous pouvez également sélectionner l’application dans la liste si deux applications ou plus sont affectées par des violations.

-

Le graphique indiquant toutes les violations

-

L’heure de survenance de la violation

-

Le message de détection indiquant le total des requêtes incomplètes comme attaque Slow Loris.

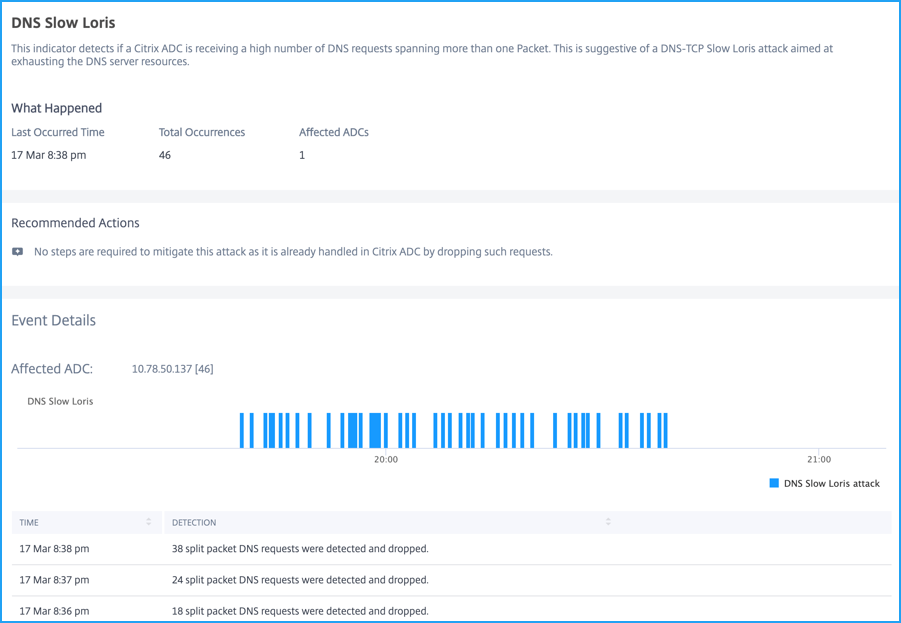

DNS Slow Loris

L’indicateur DNS Slow Loris détecte lorsqu’un NetScaler reçoit un nombre élevé de requêtes DNS s’étendant sur plus d’un paquet. Ce processus peut épuiser les ressources du serveur DNS et entraîner une attaque DNS Slow Loris. Par défaut, l’instance NetScaler supprime ces requêtes DNS Slow Loris et aucune autre action n’est requise pour résoudre ce problème.

Sous Détails de l’événement, vous pouvez afficher :

-

L’application affectée. Vous pouvez également sélectionner l’application dans la liste si deux applications ou plus sont affectées par des violations.

-

Le graphique indiquant toutes les violations

-

L’heure de survenance de la violation

-

Le message de détection indiquant le total des requêtes DNS comme attaque Slow Loris.

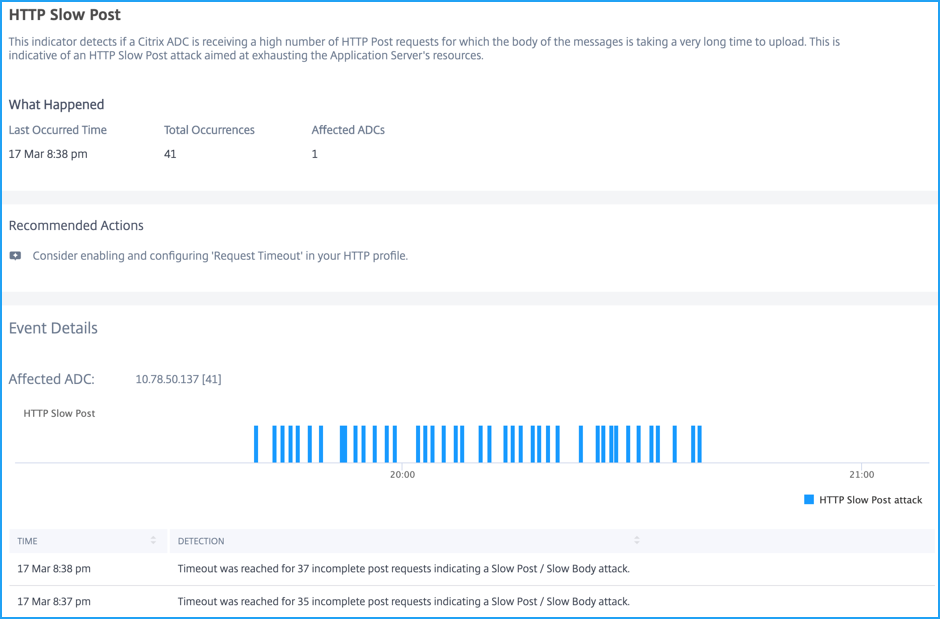

HTTP Slow Post

Le Slow Post est une attaque par déni de service qui peut envoyer des en-têtes HTTP POST à une application cible. Dans les en-têtes, les tailles des corps de message sont spécifiées correctement, mais le corps du message est envoyé à faible vitesse. L’application cible est contrainte d’attendre et peut rapidement devenir indisponible pour traiter les requêtes si plusieurs connexions similaires sont ouvertes.

Ce processus peut épuiser les ressources du serveur d’applications et entraîner une attaque HTTP Slow Post.

L’indicateur HTTP Slow Post vous permet d’analyser les requêtes qui ont abouti à une attaque Slow Post.

L’action recommandée pour résoudre ce problème consiste à activer et configurer le délai d’expiration des requêtes (Request Timeout) dans le profil HTTP de NetScaler. Pour plus d’informations, consultez Configurations HTTP.

Sous Détails de l’événement, vous pouvez afficher :

-

L’application affectée. Vous pouvez également sélectionner l’application dans la liste si deux applications ou plus sont affectées par des violations.

-

Le graphique indiquant toutes les violations

-

L’heure de survenance de la violation

-

Le message de détection indiquant le total des requêtes POST comme attaque Slow Loris.

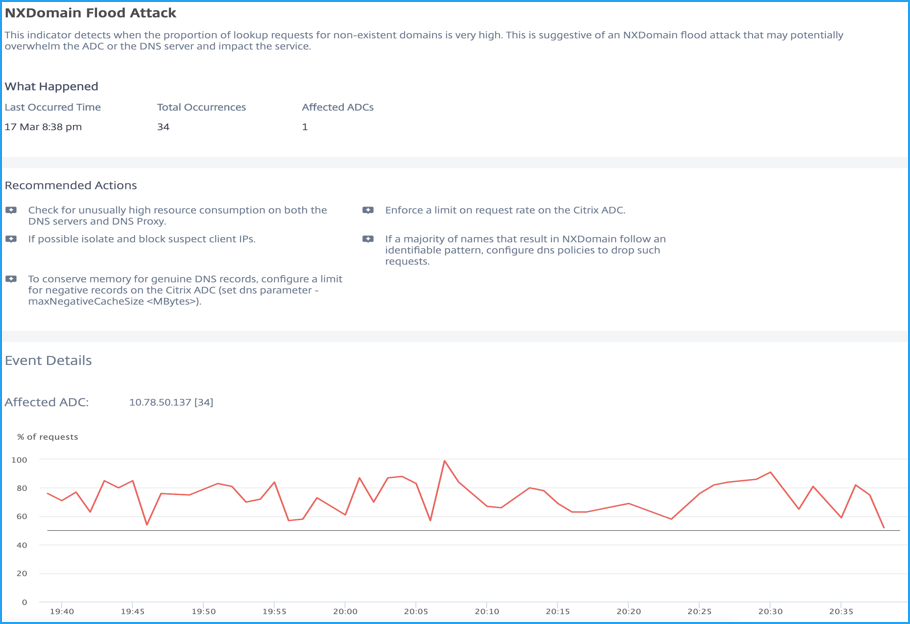

Attaque par inondation NXDOMAIN

L’attaque par inondation NXDOMAIN est une attaque par déni de service distribué (DDoS) qui peut cibler un serveur DNS ou une instance ADC (configurée comme serveur proxy DNS) et envoyer un volume élevé de requêtes inexistantes ou invalides. Cette attaque peut avoir un impact sur le serveur DNS ou l’instance ADC, entraînant un ralentissement ou l’absence de réponse aux requêtes.

L’indicateur NXDOMAIN Flood Attack vous permet d’analyser les requêtes qui ont abouti à une attaque NXDOMAIN.

Les actions recommandées pour résoudre le problème :

-

Vérifiez la consommation de ressources anormalement élevée sur le serveur DNS et le serveur proxy DNS.

-

Appliquez une limite de débit de requêtes sur l’instance NetScaler.

-

Isolez et bloquez les adresses IP clientes suspectes.

-

Si la plupart des noms aboutissent à NXDOMAIN, suivez un modèle identifiable et configurez des stratégies DNS pour supprimer ces requêtes.

-

Pour économiser la mémoire pour les enregistrements DNS authentiques, configurez une limite pour les enregistrements négatifs sur l’instance NetScaler. Pour plus d’informations, consultez Atténuer les attaques DDoS DNS.

Sous Détails de l’événement, vous pouvez afficher :

-

L’application affectée. Vous pouvez également sélectionner l’application dans la liste si deux applications ou plus sont affectées par des violations.

-

Le graphique indiquant toutes les violations

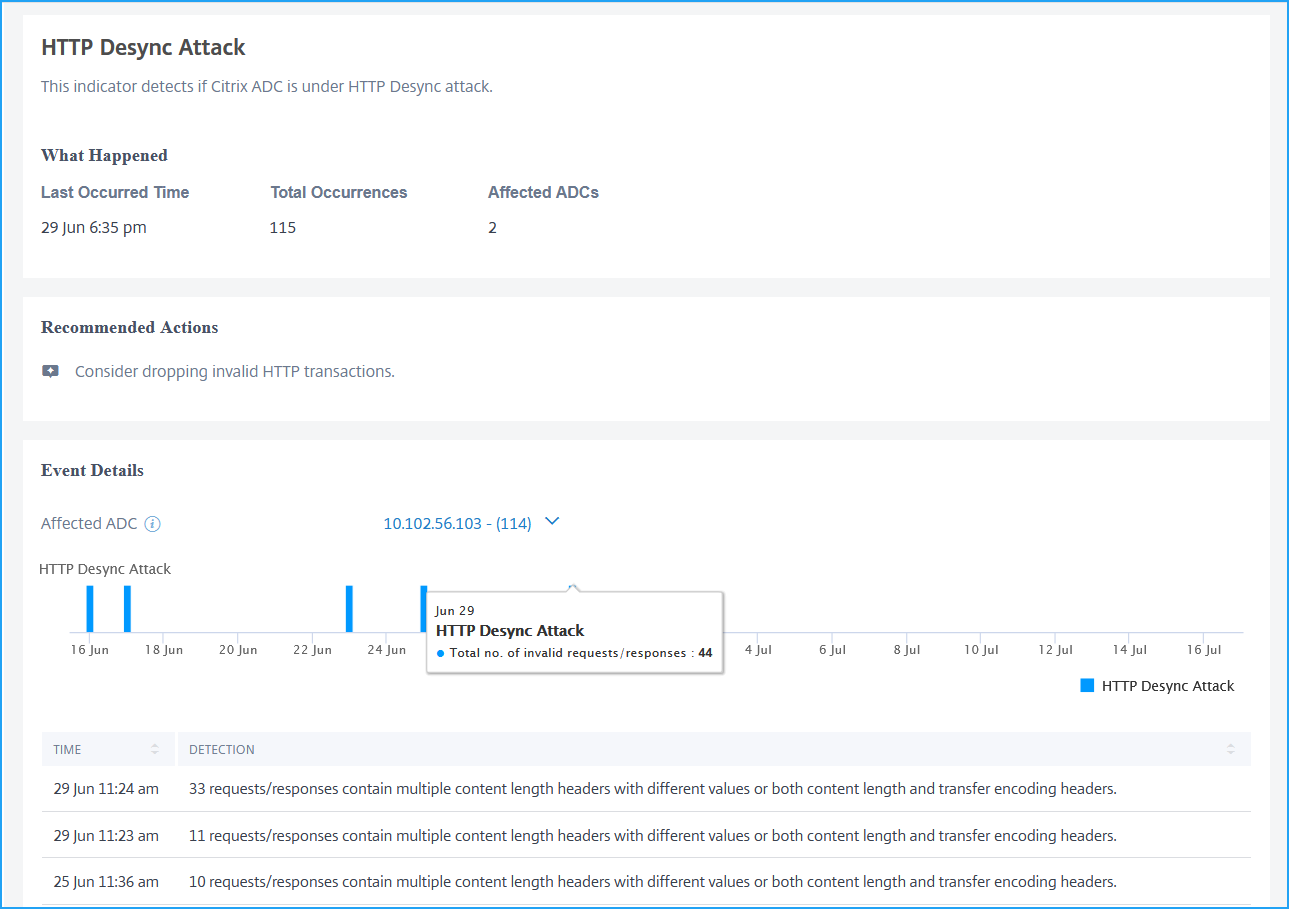

Attaque de désynchronisation HTTP

Dans une attaque de désynchronisation HTTP, une seule requête HTTP est interprétée comme :

-

Une seule requête vers le serveur frontal (serveur virtuel)

-

2 requêtes vers le serveur principal

Dans ce scénario, le serveur principal interprète la deuxième requête comme provenant d’un client différent. La connexion entre le serveur virtuel et le serveur principal est réutilisée pour différentes requêtes. Si la première requête client est traitée à partir d’un client malveillant avec des données malveillantes, la requête client suivante peut être personnalisée. Cette activité peut provoquer une attaque en utilisant abusivement la combinaison de deux en-têtes : la longueur du contenu et l’encodage de transfert.

L’indicateur HTTP Desync Attack vous permet d’analyser si l’instance NetScaler pourrait être sous une attaque de désynchronisation HTTP qui s’est produite en raison de la présence de :

-

En-têtes de longueur de contenu et d’encodage de transfert dans une seule transaction HTTP

-

Plusieurs en-têtes de longueur de contenu avec des valeurs différentes dans une seule transaction HTTP

L’action recommandée suggère d’envisager de supprimer les transactions HTTP invalides.

Sous Détails de l’événement, vous pouvez afficher :

-

L’application affectée. Vous pouvez également sélectionner l’application dans la liste si deux applications ou plus sont affectées par cette violation.

-

Le graphique indiquant les détails de la violation. Passez le pointeur de la souris sur le graphique à barres pour afficher le total des requêtes/réponses invalides.

-

Le message de détection de la violation, indiquant le total des requêtes/réponses :

-

Contenant plusieurs en-têtes de longueur de contenu avec des valeurs différentes

-

Contenant à la fois les en-têtes de longueur de contenu et d’encodage de transfert

-

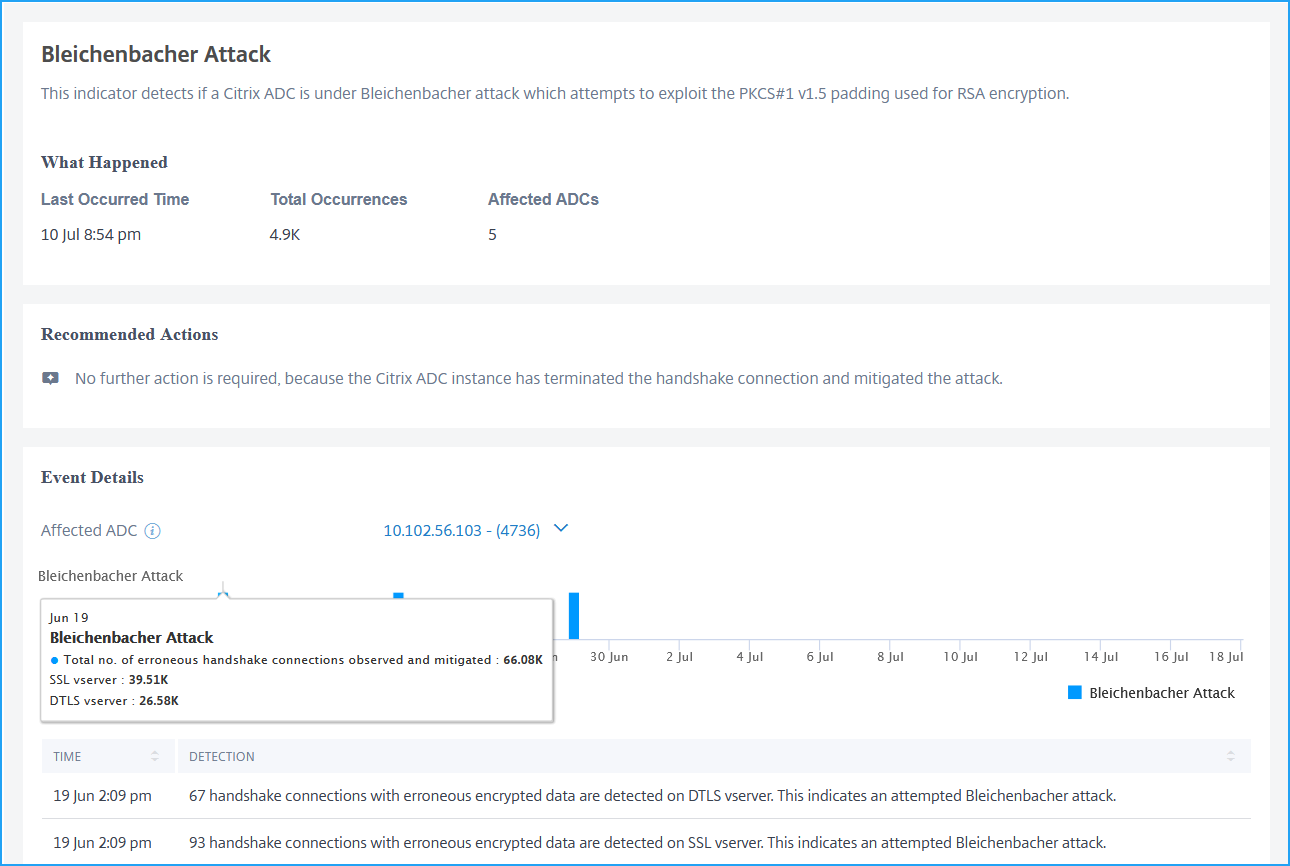

Attaque Bleichenbacher

L’instance NetScaler détecte si une séquence d’octets donnée d’un message chiffré a le format de remplissage correct lors du déchiffrement.

L’indicateur Bleichenbacher Attack vous permet d’analyser si l’instance NetScaler reçoit des connexions d’établissement de liaison SSL/TLS avec des données chiffrées erronées.

L’action recommandée indique qu’aucune autre action n’est requise car l’instance NetScaler met fin aux connexions d’établissement de liaison et atténue cette attaque.

Sous Détails de l’événement, vous pouvez afficher :

-

L’application affectée. Vous pouvez également sélectionner l’application dans la liste si deux applications ou plus sont affectées par cette violation.

-

Le graphique indiquant les détails de la violation. Passez le pointeur de la souris sur le graphique à barres pour afficher le total des connexions d’établissement de liaison erronées détectées.

-

Le message de détection de la violation, indiquant le total des connexions d’établissement de liaison sur le serveur virtuel avec des données chiffrées erronées.

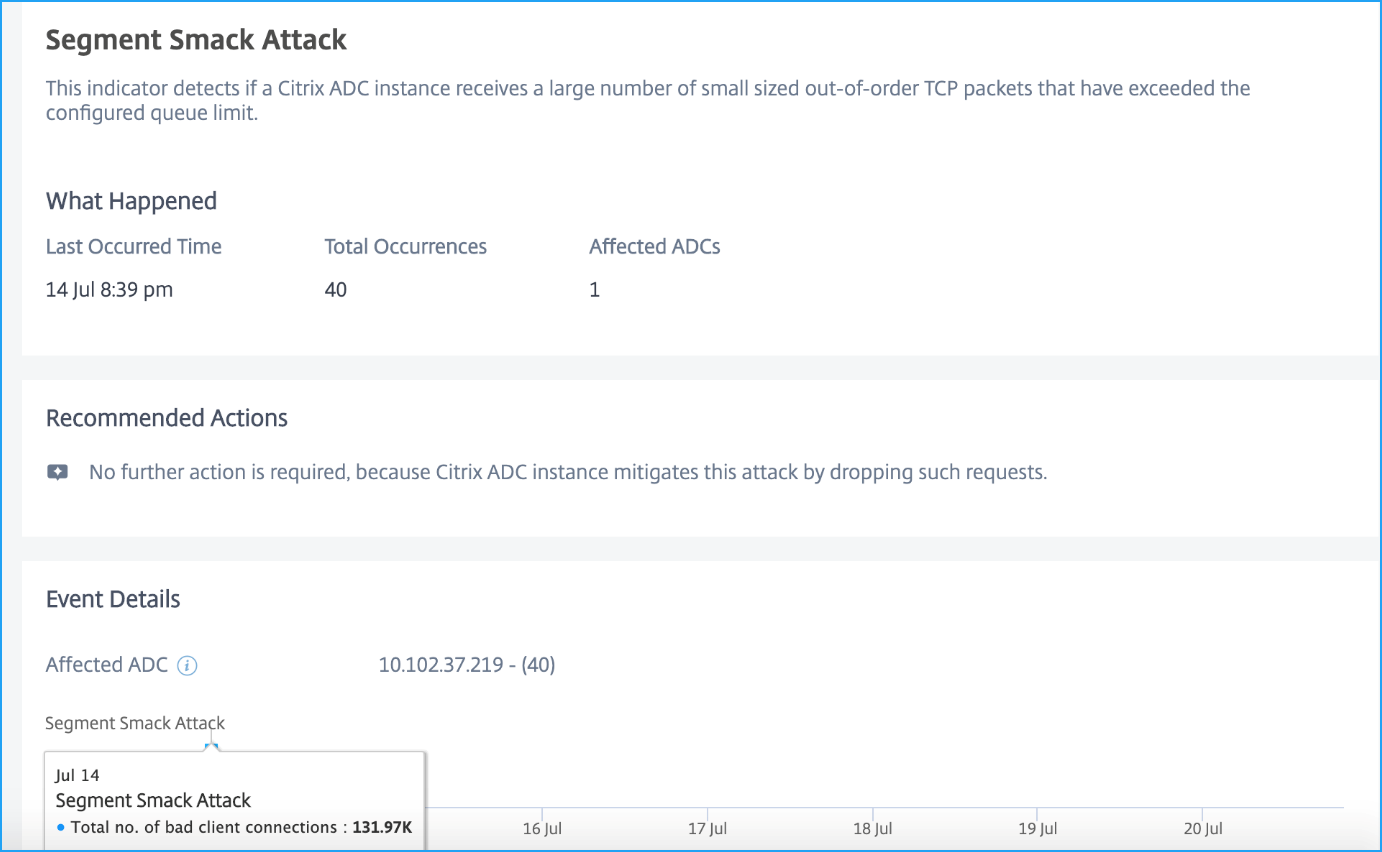

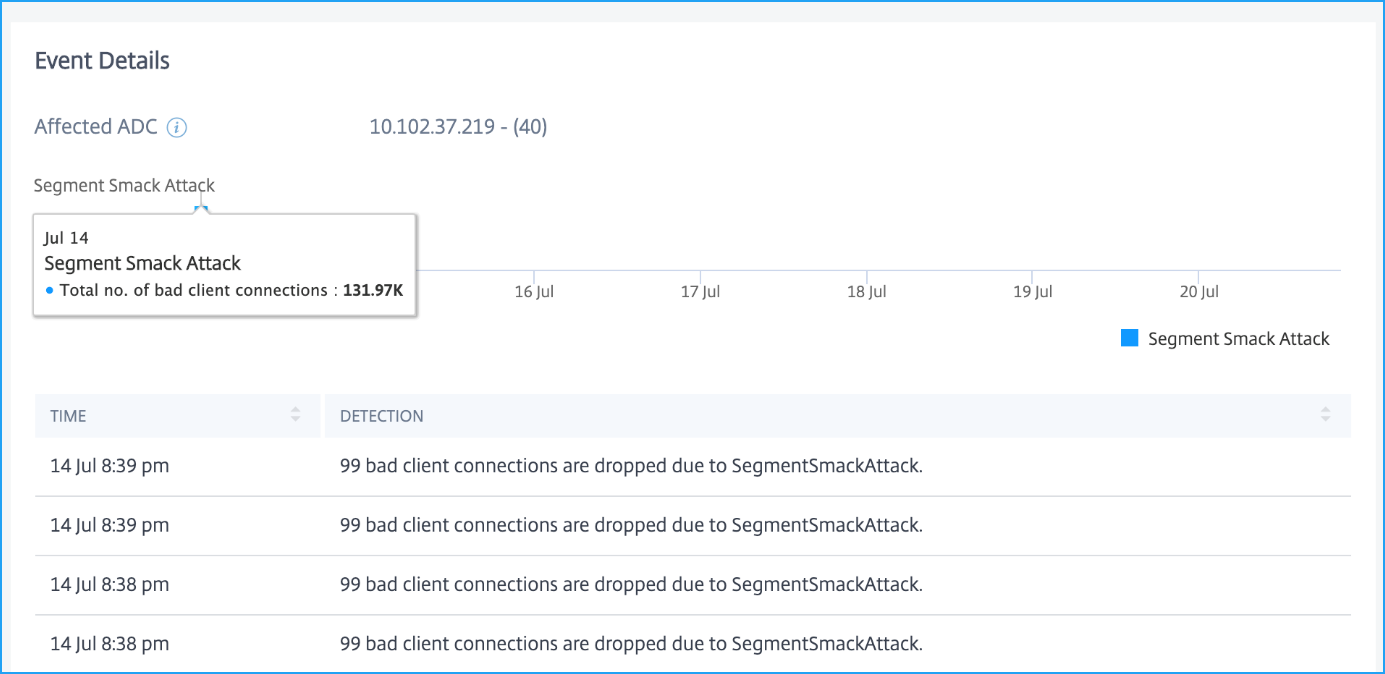

Attaque Segment Smack

Une attaque Segment Smack est une attaque par déni de service (DoS) dans laquelle l’attaquant peut envoyer des paquets de petite taille non ordonnés pendant une session TCP. Ces paquets TCP personnalisés peuvent affecter le CPU et la mémoire, et entraîner un déni de service sur l’instance NetScaler.

L’indicateur Segment Smack Attack vous permet d’analyser si une instance NetScaler a reçu un nombre de paquets TCP supérieur à la limite de file d’attente configurée. Pour plus d’informations, consultez Configuration TCP.

En tant qu’administrateur, aucune autre action n’est requise car l’instance NetScaler atténue cette attaque en supprimant tous ces paquets TCP excédentaires.

Sous Détails de l’événement, vous pouvez afficher :

-

L’instance NetScaler affectée

-

Le graphique indiquant les détails de la violation. Passez le pointeur de la souris sur le graphique à barres pour afficher le nombre total de mauvaises connexions client détectées.

-

Le message de détection de la violation, indiquant le total des connexions client supprimées.

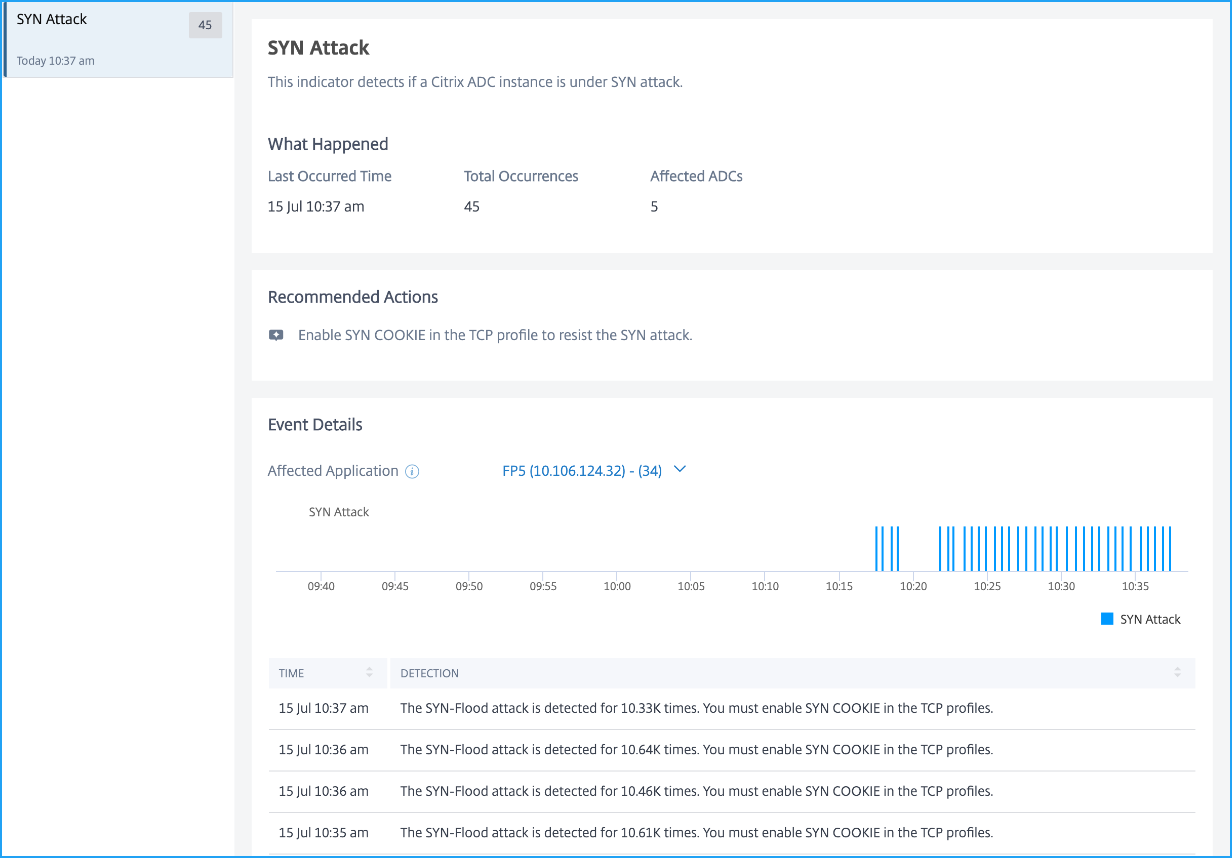

Attaque par inondation SYN

Une attaque par inondation SYN est une attaque par déni de service (DoS) qui peut affecter la machine cible en envoyant des milliers de requêtes de connexion à l’aide d’adresses IP usurpées. Lorsqu’une instance NetScaler est sous une attaque par inondation SYN, l’instance tente d’ouvrir une connexion pour chaque requête malveillante, puis attend un paquet d’accusé de réception qui n’arrive jamais.

Le SYNCOOKIE dans le profil TCP empêche les attaques SYN sur l’appliance NetScaler. Par défaut, le SYNCOOKIE sur l’instance ADC est activé. La probabilité que l’instance NetScaler soit sous une attaque par inondation SYN est élevée uniquement lorsque SYNCOOKIE est désactivé.

L’indicateur SYN Flood Attack vous permet d’analyser si l’instance NetScaler est sous attaque SYN.

En tant qu’administrateur, l’action recommandée suggère d’activer SYN COOKIE dans le profil TCP.

Sous Détails de l’événement, vous pouvez afficher :

-

L’application affectée. Vous pouvez également sélectionner l’application dans la liste si deux applications ou plus sont affectées par cette violation.

-

Le graphique indiquant les détails de l’attaque SYN.

-

Le message de détection, indiquant le nombre total de fois où l’application est détectée avec une attaque SYN.

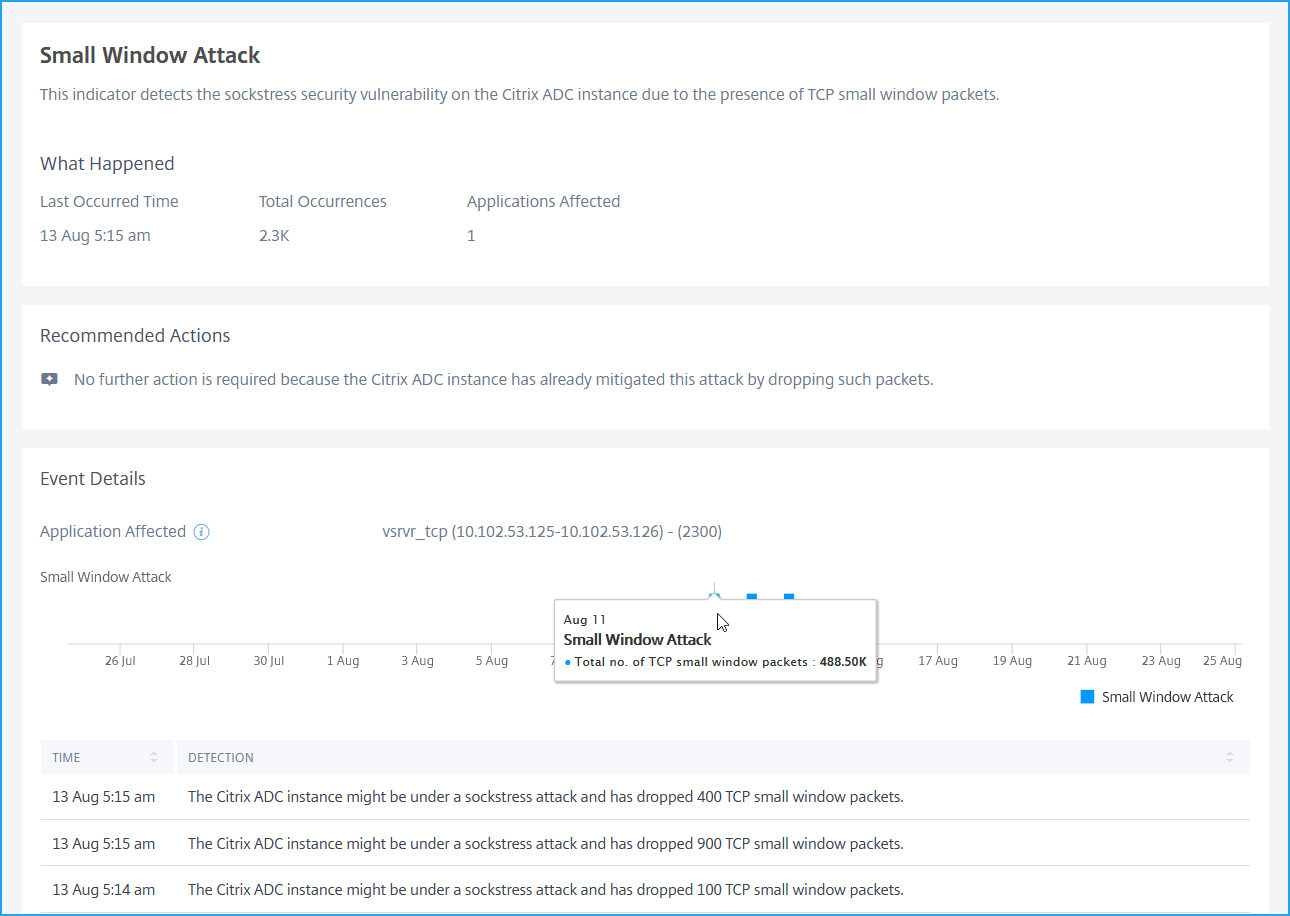

Attaque Small Window

Une attaque Small Window est une attaque par déni de service (DoS) qui peut affecter la machine cible en envoyant des milliers de paquets TCP avec une fenêtre de taille plus petite ou une fenêtre de taille 0. Une taille de fenêtre de 0 indique que la machine cible doit cesser d’envoyer des données jusqu’à nouvel ordre. En envoyant autant de connexions similaires à la machine cible, la mémoire de la machine cible est utilisée au maximum et devient insensible.

L’indicateur Small Window Attack vous permet d’analyser si l’instance NetScaler est sous l’attaque sockstress.

Par défaut, l’instance NetScaler atténue cette attaque en supprimant tous ces paquets TCP de petite fenêtre. Par conséquent, en tant qu’administrateur, aucune autre action n’est requise.

Sous Détails de l’événement, vous pouvez afficher :

-

L’application affectée. Vous pouvez également sélectionner l’application dans la liste si deux applications ou plus sont affectées par cette violation.

-

Le graphique indiquant les détails de l’attaque. Passez le pointeur de la souris sur le graphique à barres pour afficher le nombre total de paquets TCP de petite fenêtre détectés.

-

Le message de détection indiquant le total des paquets TCP de petite fenêtre supprimés.