-

-

Configurer des serveurs d'authentification externes dans NetScaler ADM

-

Ajouter des serveurs d'authentification LDAP

-

Activer le basculement et la cascade des serveurs d'authentification externes

-

-

Afficher les recommandations et gérer efficacement vos ADC et applications

-

-

-

Comment rechercher des instances à l'aide des valeurs des balises et des propriétés

-

Gérer les partitions d'administration des instances NetScaler

-

Forcer une instance NetScaler secondaire à rester secondaire

-

Provisionner des instances NetScaler VPX™ sur SDX à l'aide d'ADM

-

Répliquer les configurations d'une instance NetScaler à une autre

-

-

-

Comparer le volume de données utilisé par les vidéos ABR optimisées et non optimisées

-

Afficher le type de vidéos diffusées et le volume de données consommées depuis votre réseau

-

Comparer le temps de lecture optimisé et non optimisé des vidéos ABR

-

Comparer la consommation de bande passante des vidéos ABR optimisées et non optimisées

-

Comparer le nombre de lectures optimisées et non optimisées des vidéos ABR

-

Afficher le débit de données maximal pour une période spécifique

-

Utiliser les messages de journal ADM pour gérer et surveiller votre infrastructure

-

-

-

Configurer un serveur ADM uniquement comme serveur de licences mutualisées

-

Mettre à niveau une licence perpétuelle dans NetScaler VPX vers la capacité mutualisée ADC

-

Mise à niveau d'une licence perpétuelle dans NetScaler MPX™ vers la capacité mutualisée ADC

-

Mettre à niveau une licence perpétuelle dans NetScaler SDX™ vers la capacité mutualisée ADC

-

Capacité mutualisée NetScaler sur les instances ADC en mode cluster

-

Configurer les vérifications d'expiration pour les licences de capacité mutualisée

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Ajouter un serveur d’authentification LDAP

Lorsque vous intégrez le protocole LDAP avec les serveurs d’authentification RADIUS et TACAS, vous pouvez utiliser ADM pour rechercher et authentifier les informations d’identification des utilisateurs à partir de répertoires distribués.

-

Accédez à Paramètres > Authentification.

-

Sélectionnez l’onglet LDAP, puis cliquez sur Ajouter.

-

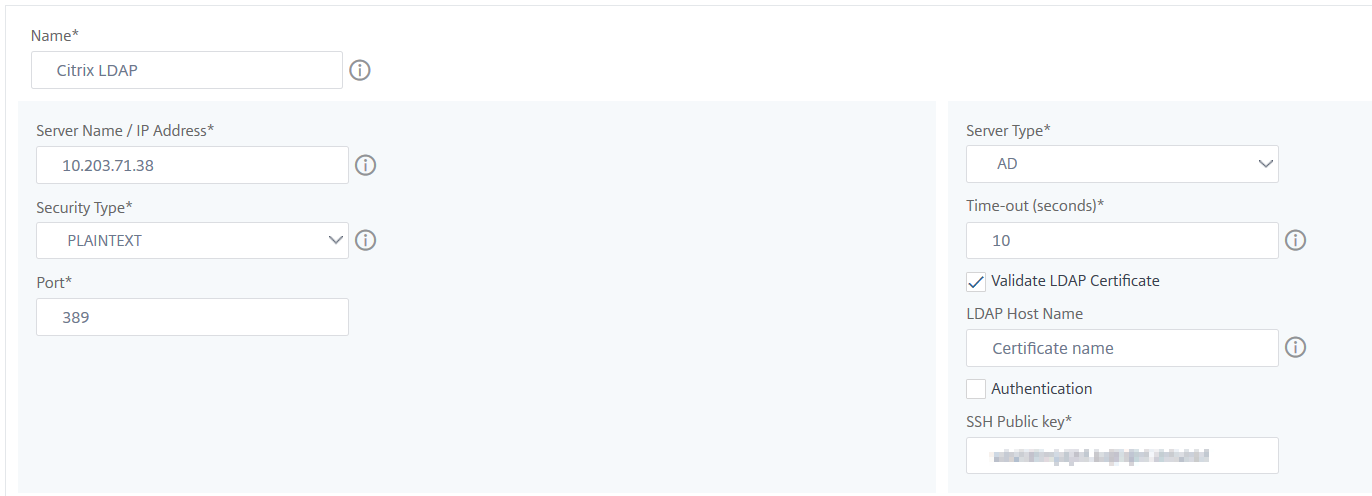

Sur la page Créer un serveur LDAP, spécifiez les paramètres suivants :

-

Nom – Spécifiez le nom du serveur LDAP

-

Nom du serveur/Adresse IP – Spécifiez l’adresse IP ou le nom du serveur LDAP

-

Type de sécurité – Type de communication requis entre le système et le serveur LDAP. Sélectionnez dans la liste. Si la communication en texte clair est inadéquate, vous pouvez choisir une communication chiffrée en sélectionnant Transport Layer Security (TLS) ou SSL.

-

Port – Par défaut, le port 389 est utilisé pour le PLAINTEXT. Vous pouvez également spécifier le port 636 pour SSL/TLS.

-

Type de serveur – Sélectionnez Active Directory (AD) ou Novell Directory Service (NDS) comme type de serveur LDAP.

-

Délai d’expiration (secondes) – Temps en secondes pendant lequel le système NetScaler® ADM attend une réponse du serveur LDAP.

-

Nom d’hôte LDAP – Cochez la case Valider le certificat LDAP et spécifiez le nom d’hôte à saisir sur le certificat.

Désactivez l’option Authentification et spécifiez la clé publique SSH. Avec l’authentification par clé, vous pouvez désormais récupérer la liste des clés publiques stockées sur l’objet utilisateur dans le serveur LDAP via SSH.

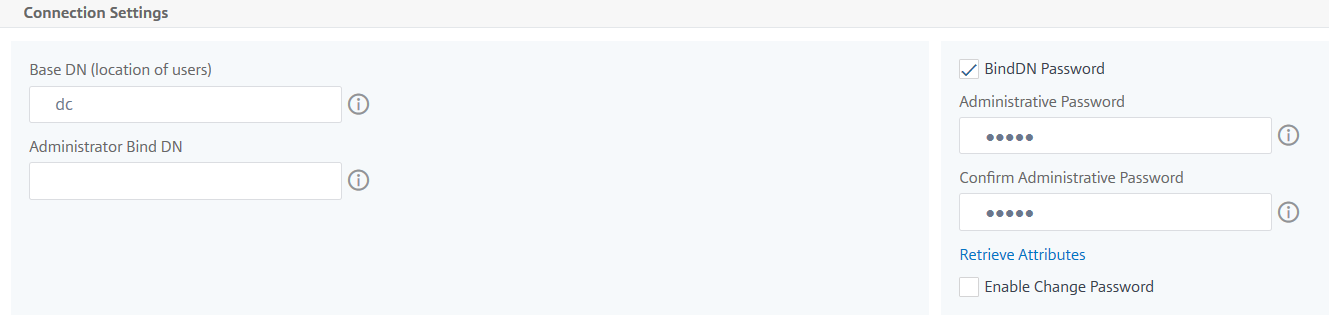

Sous Paramètres de connexion, spécifiez les paramètres suivants :

-

DN de base – Le nœud de base pour que le serveur LDAP démarre la recherche.

-

DN de liaison de l’administrateur – Nom d’utilisateur pour se lier au serveur LDAP. Par exemple, admin@aaa.local.

-

Mot de passe du DN de liaison – Sélectionnez cette option pour fournir un mot de passe pour l’authentification.

-

Activer le changement de mot de passe – Sélectionnez cette option pour activer le changement de mot de passe.

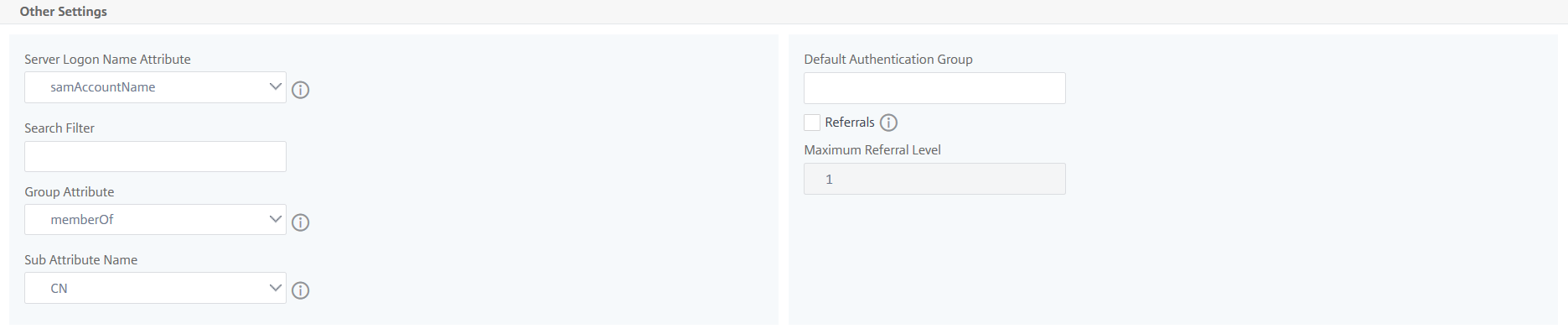

Sous Autres paramètres, spécifiez les paramètres suivants :

-

Attribut de nom de connexion au serveur – Attribut de nom utilisé par le système pour interroger le serveur LDAP externe ou un Active Directory. Sélectionnez samAccountname dans la liste.

-

Filtre de recherche – Configurez les utilisateurs externes pour l’authentification à deux facteurs selon le filtre de recherche configuré dans le serveur LDAP. Par exemple,

vpnallowed=trueavecldaploginame samaccountet le nom d’utilisateur fourni par l’utilisateurbobproduirait une chaîne de recherche LDAP de :&(vpnallowed=true)(samaccount=bob).Remarque

Par défaut, les valeurs du filtre de recherche sont entre crochets.

-

Attribut de groupe – Sélectionnez

memberOfdans la liste. -

Nom du sous-attribut – Le nom du sous-attribut pour l’extraction de groupe du serveur LDAP.

-

Groupe d’authentification par défaut – Groupe par défaut à choisir lorsque l’authentification réussit en plus des groupes extraits.

-

-

-

Cliquez sur Créer.

Le serveur LDAP est maintenant configuré.

Remarque :

Si les utilisateurs sont membres d’un groupe Active Directory, le groupe et les noms des utilisateurs sur NetScaler ADM doivent avoir les mêmes noms que les membres du groupe Active Directory.

-

Activez les serveurs d’authentification externes.

-

Pour plus d’informations sur l’activation des serveurs d’authentification externes, consultez Activer les serveurs d’authentification externes et les options de secours.

Partager

Partager

Dans cet article

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.