Citrix SD-WAN と AWS Transit Gateway コネクトの統合

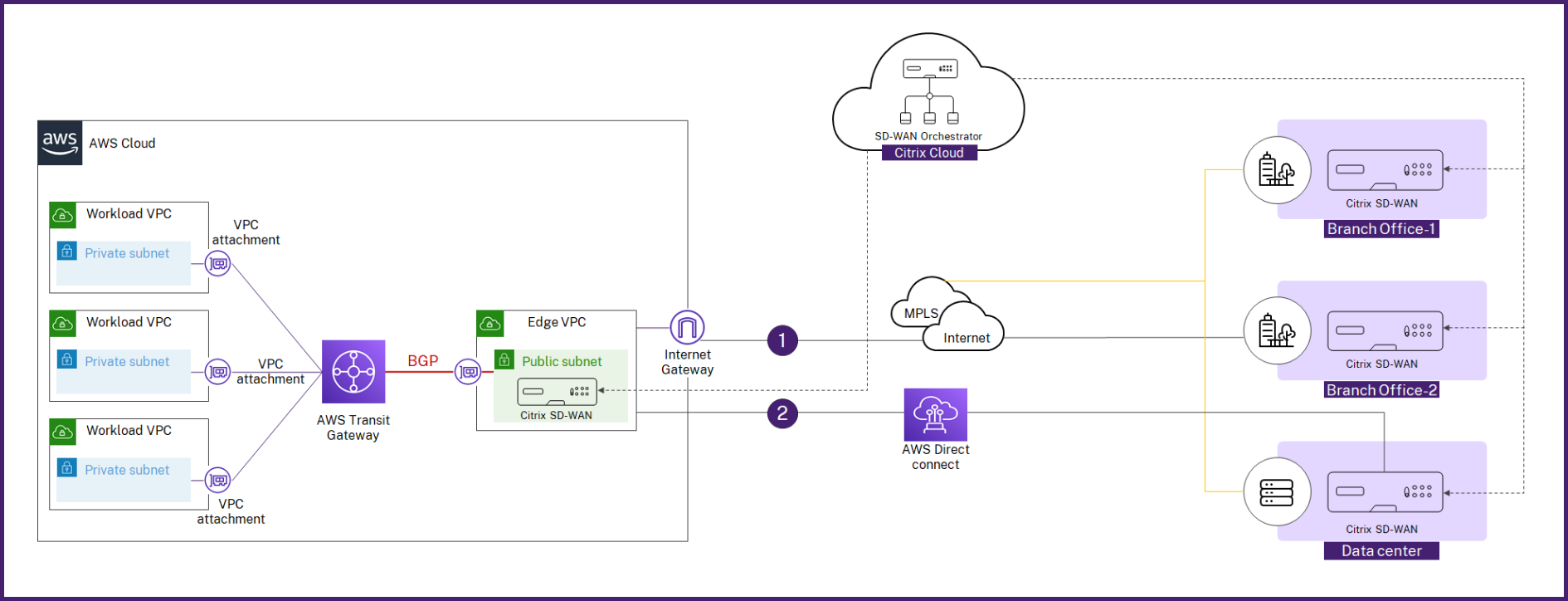

Citrix SD-WAN は AWS Transit Gateway Connect との統合をサポートし、支社やホームオフィスのユーザーがクラウドアプリケーションにアクセスできるように、一貫性のある高性能で安全なオーバーレイネットワークを提供します。

AWS Transit Gateway では、Amazon 仮想プライベートクラウド (Amazon VPC) のデプロイとオンプレミスネットワークを接続するゲートウェイを作成および管理できます。

AWS Transit Gateway Connect は Citrix SD-WAN と AWS Transit Gateway を統合し、グローバルなプライベートネットワークの構築と管理を簡素化します。

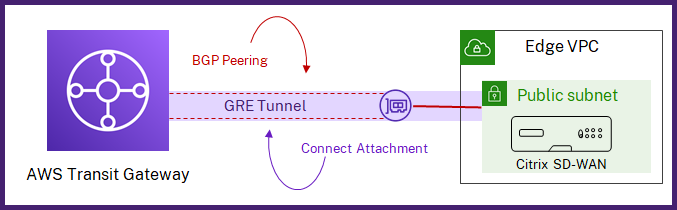

AWS Transit Gateway 接続を使用すると、Citrix SD-WAN VPX と AWS Transit Gateway 間の接続ピア (GRE トンネル) を確立する接続アタッチメントを作成できます。Connect アタッチメントは、高性能を実現する汎用ルーティングカプセル化 (GRE) トンネルプロトコルと、ダイナミックルーティング用のボーダーゲートウェイプロトコル (BGP) をサポートします。

Connect アタッチメントの各 Connect ピアは 5 Gbps の最大帯域幅をサポートします。スループットを高めるには、Connect ピアを追加して、Connect アタッチメントあたり 20 Gbps まで拡張できます (Connect アタッチメントあたり最大 4 つの GRE トンネル)。20 Gbps を超える集約帯域幅が必要な場合は、Connect アタッチメントをさらに作成することで水平方向に拡張できます。

Citrix SD-WAN Orchestrator の統合ワークフローを使用して、Citrix SD-WAN とTransit Gateway 接続間の接続を設定できます。

前提条件

- 以下のリソースを作成するために必要な権限を持つ AWS アカウント (AWS サブスクリプション ID、シークレットアクセスキー、アクセスキー ID):

- VPC アタッチメントとTransit Gateway 接続アタッチメント

- Transit Gateway CIDR ブロック

- 接続アタッチメントでピアを接続

- サイトの LAN サブネットに関連するルートテーブル内のルート。

- Citrix SD-WAN Orchestratorサービスで構成された Citrix SD-WAN VPX サイト。LAN インターフェイスに関連付けられた AWS サブネット CIDR を、LAN インターフェイスの仮想インターフェイスの IPv4 アドレスと同じ設定にしてください。

- Transit Gateway をデプロイしました。まだデプロイされていない場合は、 AWS マネジメントコンソールからTransit Gateway を作成できます。

- AWS リザーブド BGP CIDR ブロックを AWS サイト設定のどこにも使用しないでください。これらの CIDR ブロックは LAN GRE トンネルを作成するためのトンネル IP/プレフィックスとして使用されます。AWS リザーブドブロックについては、 接続されたピアをご覧ください。

- 選択した AWS リージョンには、AWS Transit Gateway コネクトのサポートが必要です。AWS Transit Gateway Connect のサポートは、「 要件と考慮事項」に記載されている AWS リージョンでのみご利用いただけます。

- GRE プロトコルは、サイトの AWS LAN サブネットに関連付けられたセキュリティグループで許可されている必要があります。

構成

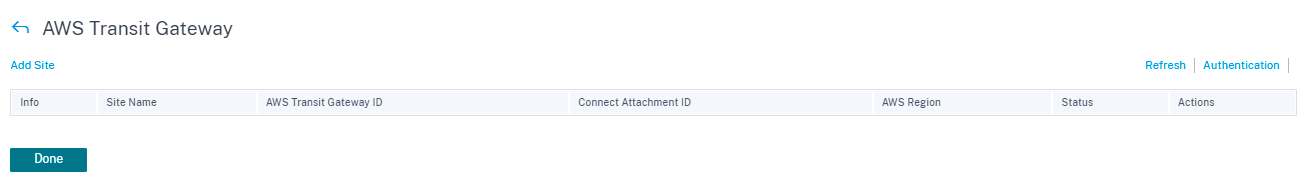

顧客レベルで、[ 設定] > [配信チャネル] > [配信サービス] に移動します。 SaaS とクラウドオンランプサービスセクションで 、 AWS Transit Gateway タイルを選択します。 AWS Transit Gateway ページが表示されます。

[ 設定] > [SaaS とクラウドオンランプ] > [ **AWS Transit Gateway ] から AWS Transit Gateway**ページに移動することもできます。

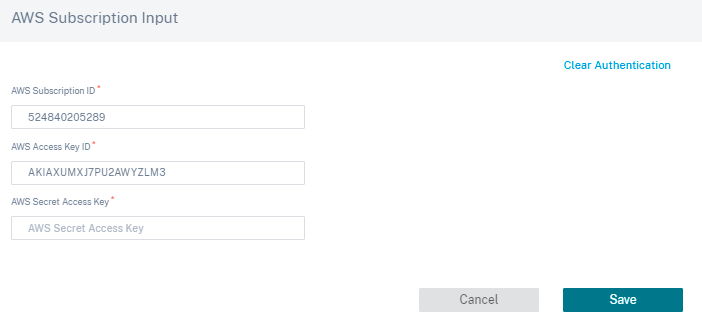

ページの右上隅にある [ 認証 ] リンクをクリックします。

AWS サブスクリプション ID、 AWS シークレットアクセスキー、 AWS アクセスキー IDを入力します。

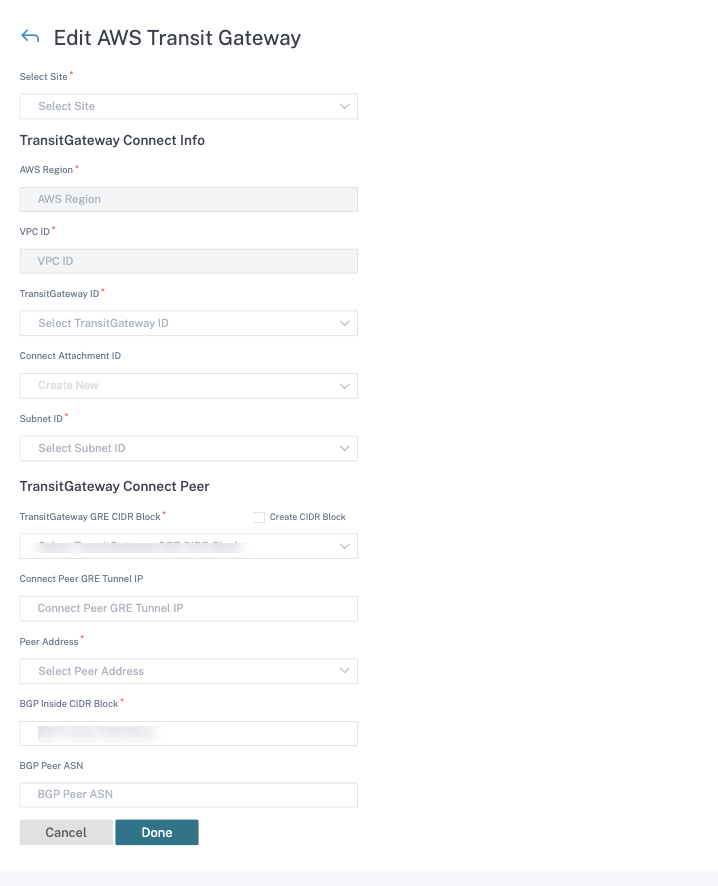

VPC にデプロイされている Transit Gateway Connect アタッチメントをデプロイするサイトを選択します。

注:

AWS にデプロイされているサイトのみが一覧表示されます。

選択したサイトに基づいて、 AWS リージョンとVPC ID が自動的に入力されます。

- Transit Gateway ID: アタッチメント (VPC と VPN) を相互接続するネットワークトランジットハブ。

- 接続アタッチメント ID: Transit Gateway 接続アタッチメントの一意の識別子。接続アタッチメントを使用すると、GRE と BGP を使用して、Transit Gateway とサードパーティのアプライアンス間の接続を確立できます。 既存の接続アタッチメント ID を選択するか、必要に応じて ID を作成できます。

- サブネットID: SD-WAN VPX LANインターフェイスが存在するAWSサブネットCIDR。

[ + ピアを接続 ] をクリックして、Transit Gateway 接続ピアを作成します。Transit Gateway 接続ピアは、AWSリージョンのCitrix SD-WAN VPXとTransit Gateway の間にGREトンネルを作成します。GREトンネルは、Transit Gateway CIDRブロックのIPアドレスとSD-WAN VPXのLAN IPアドレスを選択することによって作成されます。

- Transit Gateway GRE CIDR ブロック:GRE トンネルの確立に使用される IP アドレス。既存の CIDR ブロックを選択するか、「 Transit Gateway GRE CIDR ブロックの作成」チェックボックスを選択して新しい CIDR ブロックを作成できます 。

- ピアGREトンネルIP接続:Transit Gateway 側のGREトンネルピアIPアドレス。

- ピアアドレス:Citrix SD-WAN VPXのLAN IPアドレス。

- BGP インサイド CIDR ブロック:BGP ピアリングに使用されるインサイド IPv4 アドレスの範囲。169.254.0.0/16 の範囲から /29 CIDR ブロックを指定します。

- BGPピアASN:Citrix SD-WAN VPXのボーダーゲートウェイプロトコル(BGP)自律システム番号(ASN)。ネットワークに割り当てられている既存の ASN を使用できます。お持ちでない場合は、64512~65534の範囲のプライベートASNを使用できます。

注

- AWS は、Transit Gateway CIDR ブロックと BGP インサイド CIDR に一定の制限を課しています。制限の詳細については、「 Transit Gateway CIDR ブロック 」と「 BGP Inside CIDR」を参照してください。

- Connect Peer GRE トンネル IP が指定されていない場合、AWS は設定されたTransit Gateway CIDR ブロックから IP アドレスの 1 つを選択して IP アドレスを自動的に割り当てます。特定の IP アドレスを指定する場合は、そのアドレスが Transit Gateway CIDR ブロック範囲内にあることを確認してください。

[ 完了 ] をクリックし、[ 保存] をクリックします。

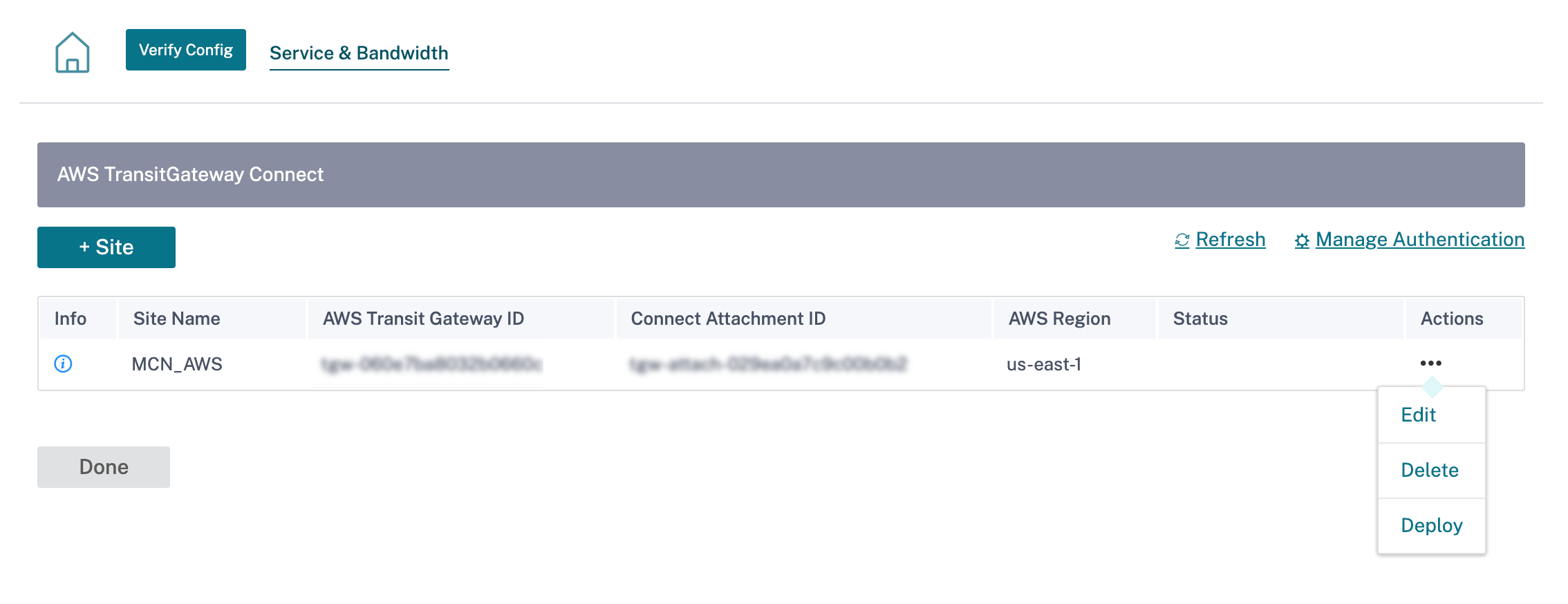

アクション列の 「 デプロイ 」をクリックします。デプロイプロセスには約 5 分かかり、[ 更新 ] ボタンをクリックするとステータスを確認できます。

注

- 自動作成された LAN GRE トンネルの名前は次の形式です。

AWS_TGW_Connect-Tunnel-<number>

<number> is the number of GRE tunnels auto-created for the site, incremented by one.

- ID は、Connect Peer で設定された LAN 仮想インターフェイスの既存の仮想 IP アドレスすべてで無効になり、新しく追加された仮想 IP アドレス (AWS によってサイトに割り当てられた BGP ピア IP) でのみ有効になります。

Deployment Trackerを使用して、ネットワーク全体で設定の変更を有効化できます。アクティベーションが成功すると、Citrix SD-WAN VPX と AWS Transit Gateway の間に GRE トンネルが確立されます。「config verify config」をクリックしてステージングとアクティベーションを続行すると、次の構成がサイト用に自動的に作成されます。

- LAN GRE トンネル

- BGP と BGP ASN

- BGP ネイバー

- フィルターをインポート

- フィルターをエクスポート

- LAN 仮想インターフェイス上の追加仮想 IP

監視とトラブルシューティング

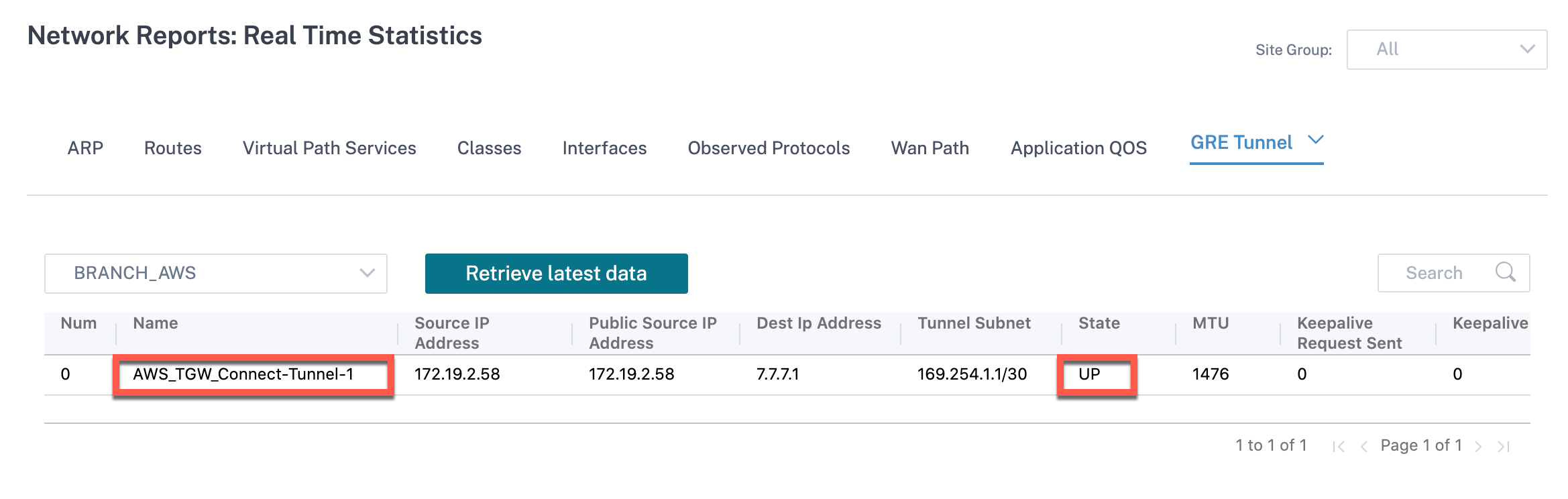

GRE トンネルの確立ステータスを確認するには、[ レポート] > [リアルタイム] > [統計] > [その他の統計] > [GRE トンネル] に移動します。次のスクリーンショットでは、SD-WAN から AWS Transit Gateway に向かって GRE トンネルが確立され、状態が UP になっていることがわかります。

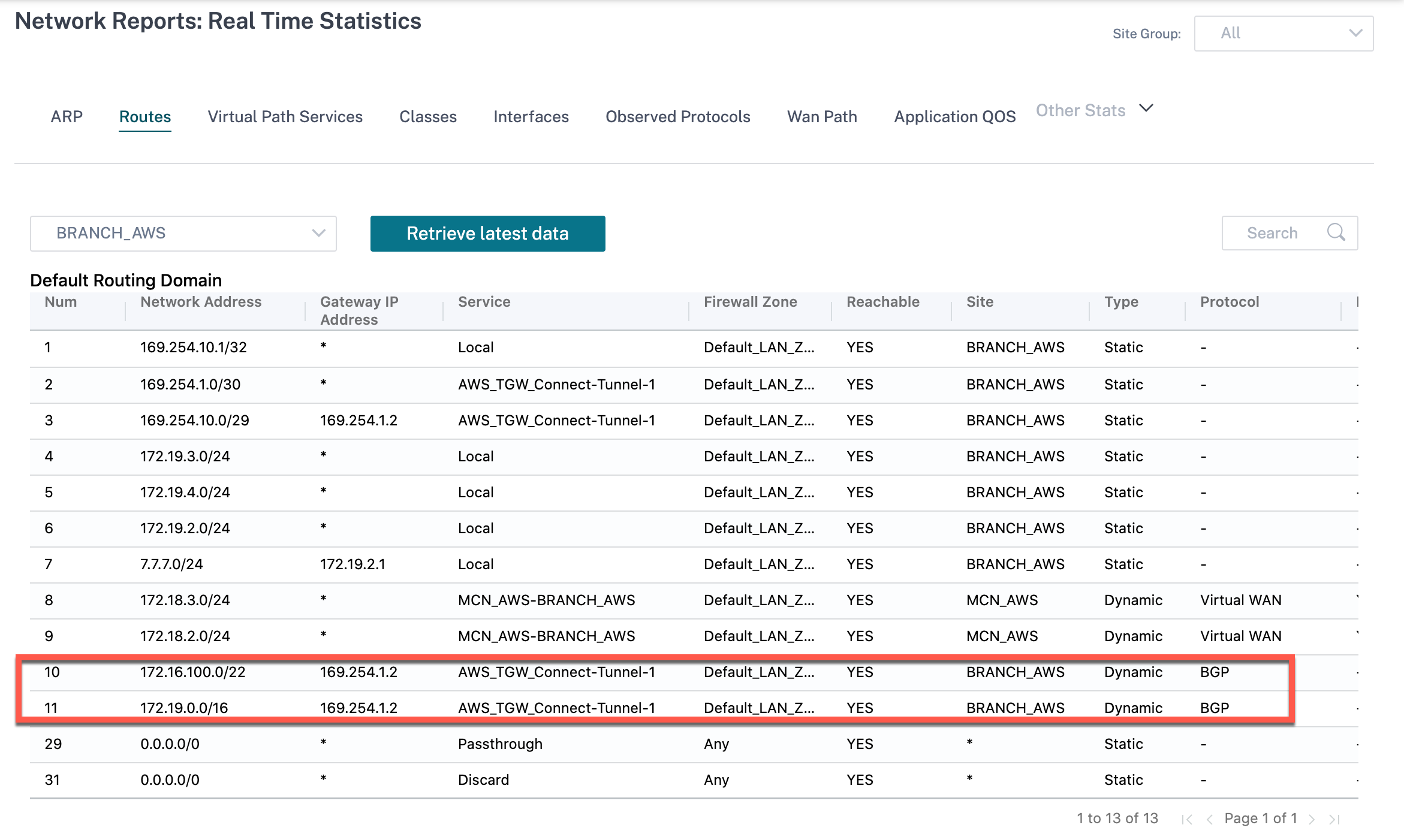

BGP ルートのインストールを確認するには、[ レポート] > [リアルタイム] > [ルート ] に移動し、サイトに BGP ルートがあるかどうかを確認します。つまり、AWS Transit Gateway Connect に接続されているネットワークを学習し、GRE トンネルを介してそれらのネットワークと通信できるということです。

よくある質問

-

デプロイ後に AWS Transit Gateway Connect のステータスが [ 失敗 ] と表示された場合はどうしますか?

次のいずれかの場合に、ステータスが「 失敗 」に変わることがあります。

- VPC アタッチメントの作成に失敗した場合

- 接続添付ファイルの作成に失敗しました

- コネクトピアのデプロイが失敗しました

Connect Peerのデプロイに失敗した場合は、 情報アイコンをクリックして詳細情報を表示します 。さらに先に進むには、サイトを削除して再デプロイしてください。

-

VPC アタッチメントが既に作成されている場合はどうしますか?

AWS コンソールから Transit Gateway Connect アタッチメントを作成し、Citrix SD-WAN Orchestrator サービスのサイト用の既存の接続アタッチメントを使用して Connect Peer をデプロイすることをお勧めします。

-

AWS Transit Gateway Connect のデプロイ中に LAN ルートの作成時にコネクトピアのデプロイが失敗した場合はどうしますか?

デプロイメントの一環として、Citrix SD-WAN Orchestrator サービスは、AWS の SD-WAN LAN インターフェイスのルーティングテーブルに LAN ルートを追加しようとします。LAN サブネットのセカンダリルートテーブルを作成していない場合、ルートの作成が失敗する可能性があります。セキュリティ上の問題を避けるため、メインの VPC ルートテーブルに LAN ルートを追加しないでください。

-

AWS Transit Gateway Connect のデプロイ中に、コネクトピアの作成時にコネクトピアのデプロイが失敗した場合はどうしますか?

複数の状況で、AWS Transit Gateway 接続ピアが何時間も保留状態のままになることがあります (AWS Transit Gateway 接続の中間動作の場合もあります)。Citrix SD-WAN Orchestrator サービスは、各リソースが AWS で使用可能な状態に移行した場合にのみデプロイを続行します。

-

アクション列の [ 削除 ] をクリックすると、サイトはすぐに AWS Transit Gateway から削除されます。しかし、リソースはまだAWSコンソールに表示されます。理由は次のとおりです。

[ 削除] をクリックすると、Citrix SD-WAN Orchestrator サービスが削除ジョブを開始して AWS からすべてのリソースを削除します。ただし、手動で介入していくつかのリソースを削除した場合、Citrix SD-WAN Orchestratorの削除ジョブはデータベースエントリのみをクリーンアップします。残りのリソースは手動でクリーンアップする必要があります。

-

Citrix SD-WAN Orchestrator サービスが AWS リソースを削除するにはどのくらいの時間がかかりますか?

[ Actions ] 列の [ Delete ] をクリックすると、AWS リソースの削除には最大 10 分かかります。この間隔を待って、すべてのリソースが正常に削除されることを確認します。

-

同じアベイラビリティーゾーンにサブネットを持つ同じ VPC に複数の Transit Gateway サイトを作成するには、どのような方法が推奨されますか?

推奨される方法は、接続アタッチメントを一度だけ作成し、残りのサイトでは同じ接続アタッチメントを使用することです。