Citrix SD-WAN Standard Editionインスタンスを Azure にデプロイ

Citrix SD-WAN Standard Edition (SE) for Azure は、複数のネットワークリンクを 1 つの安全な論理仮想パスに論理的に結合します。このソリューションにより、組織はブロードバンド、MPLS、4G/LTE、サテライト、ポイントツーポイントリンクなど、さまざまなサービスプロバイダーからの接続を使用して、耐障害性の高い仮想 WAN パスを取得できます。Citrix SD-WAN for Azureを使用すると、組織は各ブランチからAzureでホストされているアプリケーションに直接安全に接続できるため、データセンターを介してクラウドにバインドされたトラフィックをバックホールする必要がなくなります。Azure で Citrix SD-WAN を使用する利点のいくつかは次のとおりです。

- あらゆる場所から Azure への直接接続を作成します。

- Azure への常時接続を確保してください。

- セキュアな境界をクラウドに拡張します。

- シンプルで管理が容易なブランチネットワークへと進化します。

トポロジ、ユースケース、および Azure で SD-WAN SE インスタンスを手動でプロビジョニングする方法の詳細については、「Azure に Citrix SD-WAN Standard Editionインスタンスをデプロイ」を参照してください。

Citrix SD-WAN Orchestrator サービスを使用すると、Citrix SD-WAN インスタンスを Azure にすばやく簡単にデプロイできます。Citrix SD-WAN Orchestrator サービスは、クラウドサイトを定義しながら Azure で仮想マシンをプロビジョニングするプロセスを自動化します。ユーザーが指定した新しい一意のリソースグループが、クラウドサイトごとに Azure に作成されます。リソースグループ内の既存の VNET/サブネットを選択するか、プロビジョニングに使用する VNET/サブネットを作成できます。仮想マシンインスタンステンプレートを使用して、Citrix SD-WAN VPX を Citrix SD-WAN Orchestrator サービスから直接デプロイできます。インターフェイスと WAN リンク構成は、Azure で作成されたリソースに基づいて Orchestrator 構成に自動的に入力されます。その後、Citrix SD-WAN Orchestratorサービスを介してVPXインスタンスの構成をステージングしてアクティブ化できます。

SD-WAN VPX インスタンスを Azure にデプロイするための前提条件として、Citrix SD-WAN Orchestrator サービスサブスクリプションと Microsoft Azure サービスサブスクリプションがあることを確認してください。

SD-WAN VPXインスタンスをAzureにデプロイするには:

-

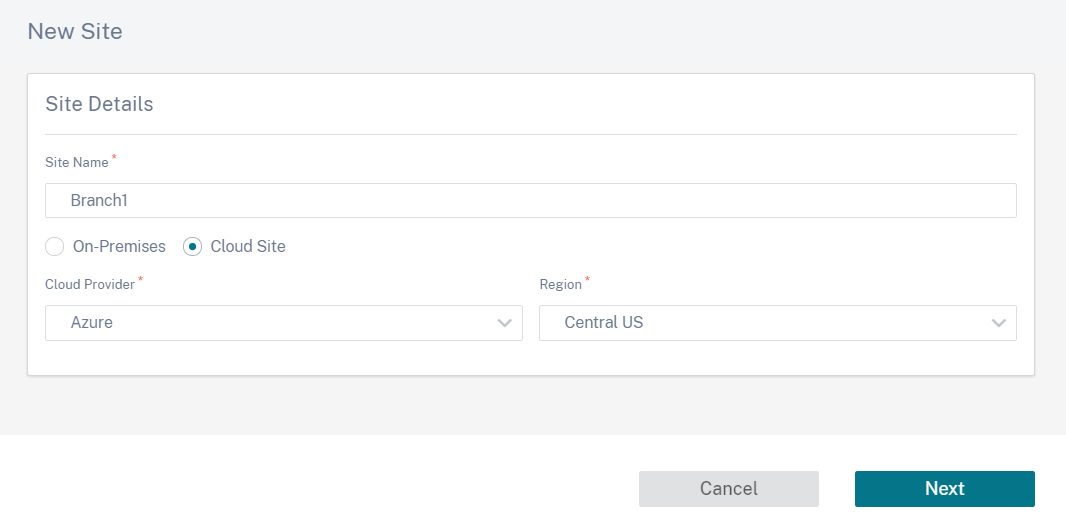

ネットワークダッシュボードで、 + 新規サイトをクリックしてクラウドサイトを作成します 。サイトの名前を指定し、[ クラウドサイト] を選択します。 クラウドプロバイダーとしてAzureを選択し、SD-WAN インスタンスをデプロイするAzure リージョンを選択します 。

-

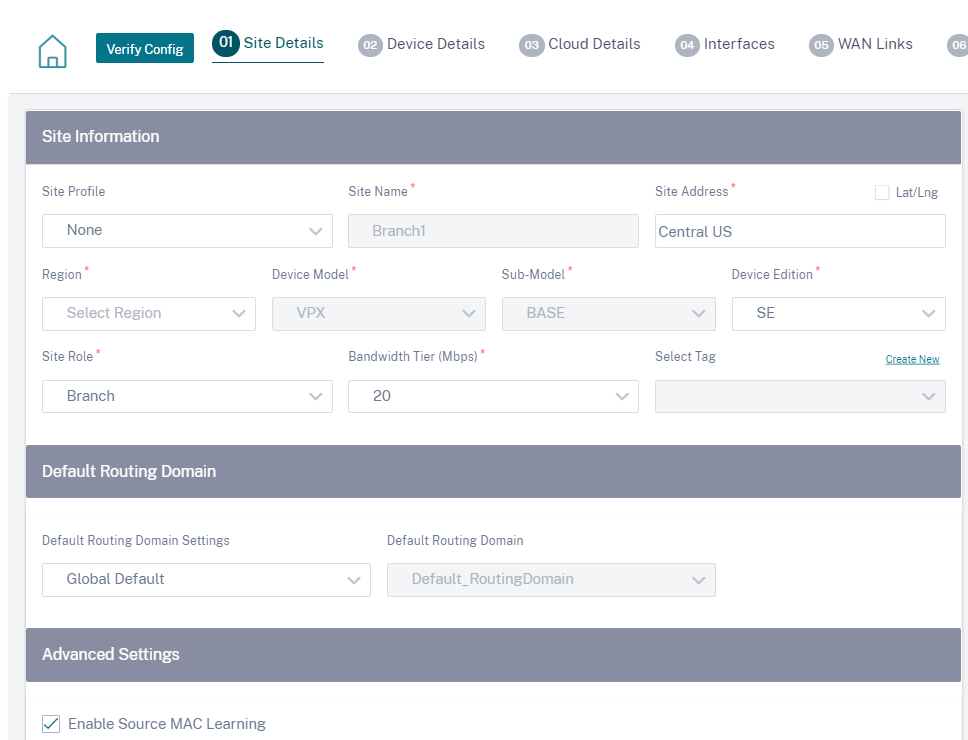

サイトの詳細を入力してください。サイトロールと詳細設定の詳細については、「 サイトの詳細」を参照してください。

注

Enable Source MAC Learning オプションは、同じ宛先への発信パケットを同じポートに送信できるように、受信したパケットの送信元 MAC アドレスを保存します。

-

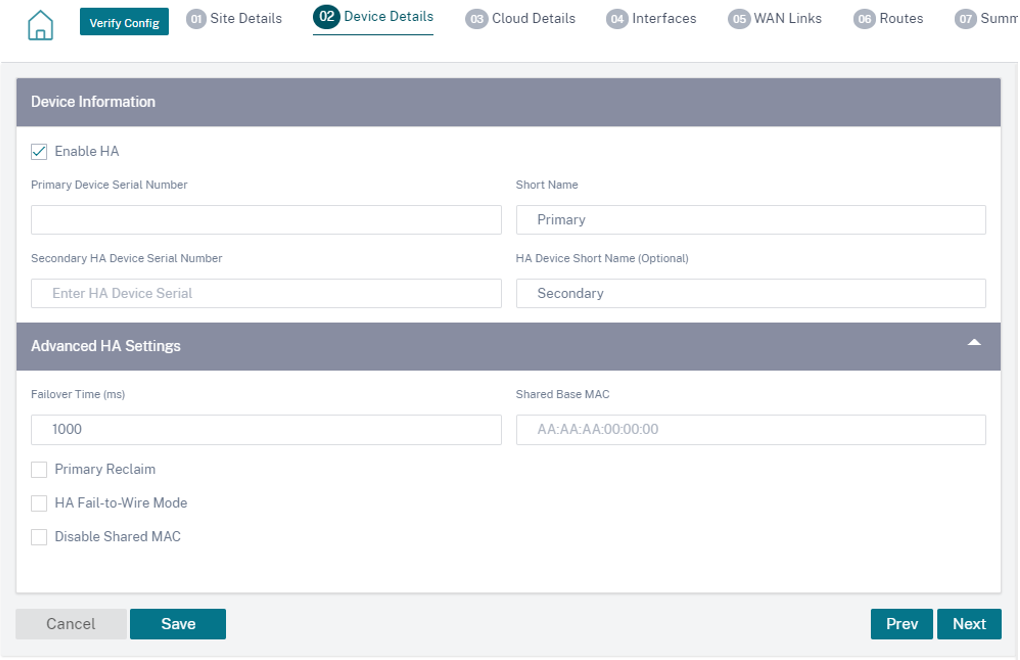

必要に応じて高可用性 (HA) を有効にします。HA が有効な場合、プライマリ仮想マシンとセカンダリ仮想マシンの 2 つの仮想マシンが Azure 上に作成されます。デバイスのシリアル番号を入力する必要はありません。デバイスのシリアル番号は、プロビジョニング中に自動的に取得されます。詳細な HA 設定の詳細については、「 デバイスの詳細」を参照してください。Azure ポータルで HA 経由のトラフィックを許可するには、 Azure HA サイトのインターネットブレークアウトをご覧ください。

-

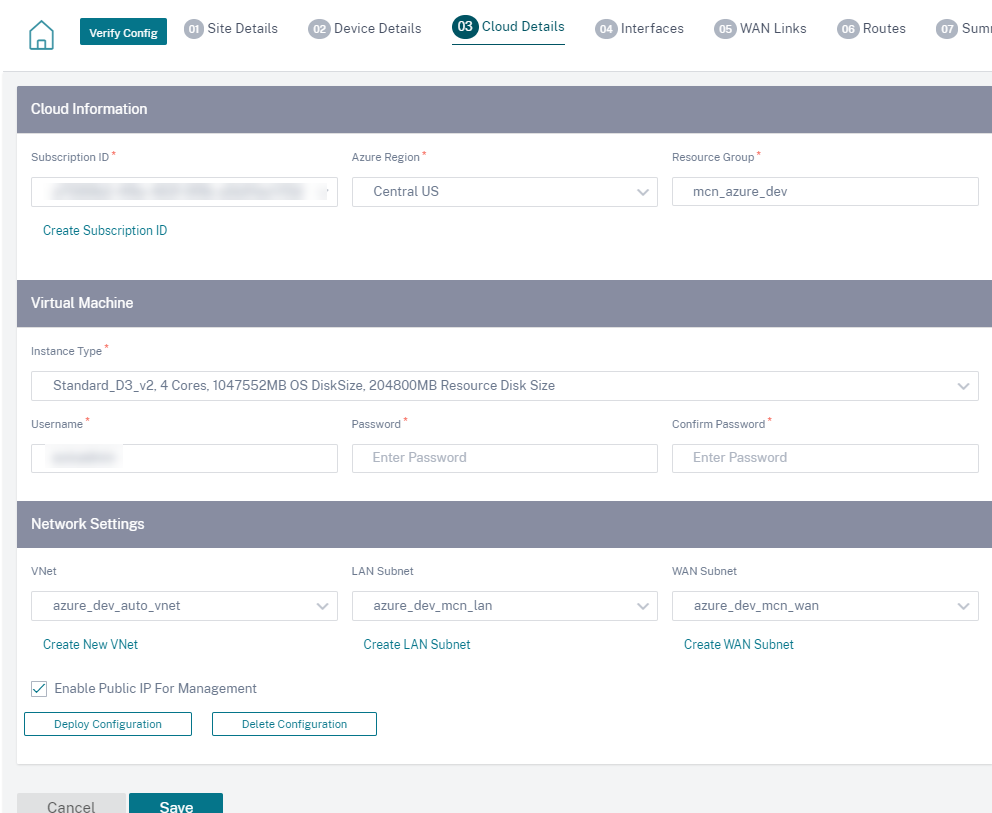

クラウドサービスのサブスクリプションの詳細と仮想マシンの構成パラメータを指定します。

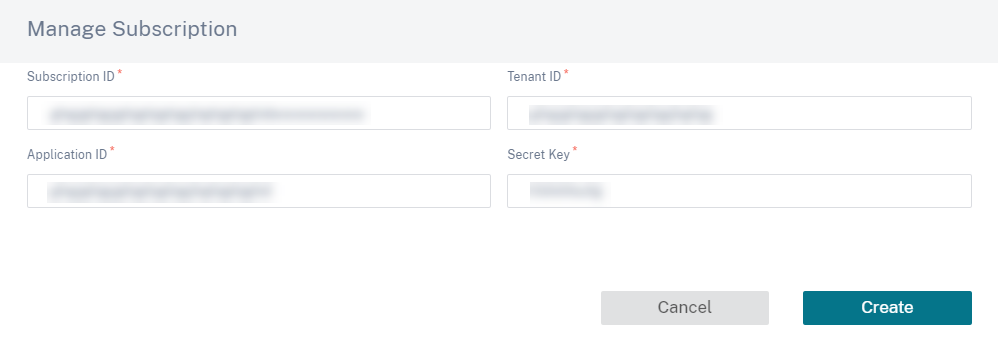

a. 「 サブスクリプション ID の作成」をクリックします。Azure ポータルで使用可能なサブスクリプション ID、テナント ID、アプリケーション ID、およびシークレットキーを指定します。Azure ポータルでサブスクリプションの詳細を確認できる場所については、「 ID の識別」を参照してください。

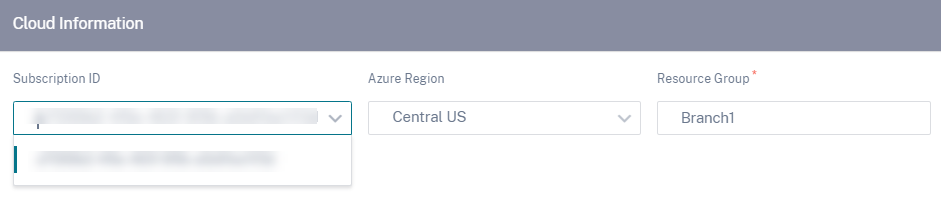

複数のサブスクリプションを追加できます。サブスクリプションの詳細を保存したら、サブスクリプション ID を選択できます。 インスタンスをデプロイする Azure リージョンを指定し 、 新しいリソースグループの名前を指定します。

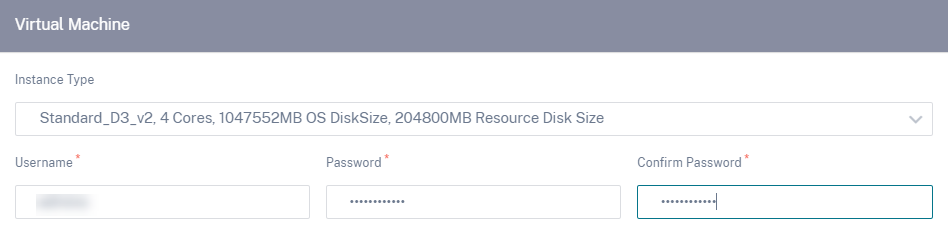

b. 要件に応じて、 次の仮想マシンインスタンスタイプのいずれかを選択し、ログイン認証情報を入力します。 - インスタンスタイプ D3_V2 は、最大 16 の仮想パス/ブランチで 200 Mbps の最大単方向スループットを実現します。 - インスタンスタイプ D4_V2 は、最大 16 の仮想パス/ブランチで 500 Mbps の最大単方向スループットを実現します。 - インスタンスタイプ F8 スタンダード。1 Gbps の最大単方向スループット、最大 64 の仮想パス/ブランチ。 - インスタンスタイプ F16 標準。1 Gbps の最大単方向スループット、最大 128 の仮想パス/ブランチ。

注

admin というユーザー名は予約名であるため、インスタンスをプロビジョニングすることはできません。ただし、インスタンスのプロビジョニング後に管理者アクセス権を取得するには、 admin をユーザー名として使用し、インスタンスのプロビジョニング時に作成したパスワードを使用します。インスタンスのProvisioning 中に作成されたユーザー名を使用すると、読み取り専用アクセスが取得されます。

ユーザー名のガイドライン:

- ユーザー名には、英字、数字、ハイフン、およびアンダースコアのみを使用し、ハイフンまたは数字で始まることはできません。

- ユーザー名には予約語を含めないでください。

- 値の長さは 1 ~ 64 文字です。

パスワードのガイドライン:

- 値は空であってはなりません。

- パスワードには次のうち 3 つが必要です。

- 小文字を 1 つ

- 大文字 1 文字

- 特殊文字 1 つ

- 値の長さは 12 ~ 72 文字です。

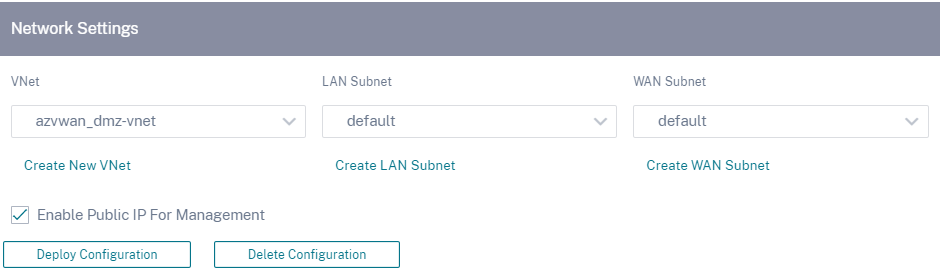

c. 新しい VNet を作成するか、既存の VNet を選択します。既存の VNet は、選択したクラウドサブスクリプションに基づいて表示されます。選択した VNet では、既存の LAN および WAN サブネットを選択するか、サブネットを作成できます。「 管理用のパブリックIPを有効にする 」オプションが選択されていることを確認し、「 保存」をクリックします。

注

LAN と WAN のサブネットは同じであってはなりません。

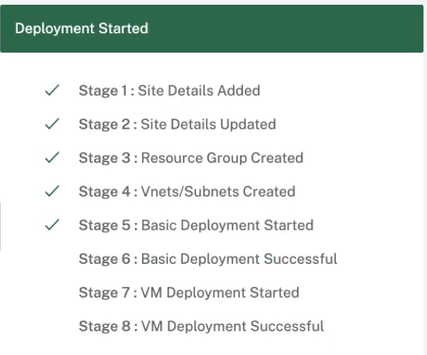

d. [ 構成のデプロイ ] をクリックして、指定された仮想マシンとネットワーク設定を使用して、AzureにSD-WAN VPXインスタンスを作成します。これには約 10 ~ 15 分かかります。デプロイのステータスは UI に表示されます。

注

- Azureでインスタンスが作成されたら、 ステージングとアクティベーションのプロセスを進めて 、Azure VPXをOrchestratorで定義されている目的のソフトウェアバージョンと構成にアップグレードします。

- デプロイが開始された後は、VPXのリソースグループ、VNet、サブネット、ユーザー名、パスワードなどのクラウドサイト設定を変更することはできません。デプロイが失敗した場合は、デプロイを開始する前に修正した設定を提供できます。

- SD-WAN VPXインスタンスをAzureから削除してクリーンデプロイを続行するには、[ 構成の削除] をクリックします。これによってサイトが Citrix SD-WAN Orchestrator サービスから削除されるわけではありません。SD-WAN VPXインスタンスのみが削除されます。修正したクラウドサイトの詳細を入力して、設定のデプロイを続行できます。

- Azure 上の仮想マシンを削除してリソースを解放するには、[ 構成の削除] をクリックします。

-

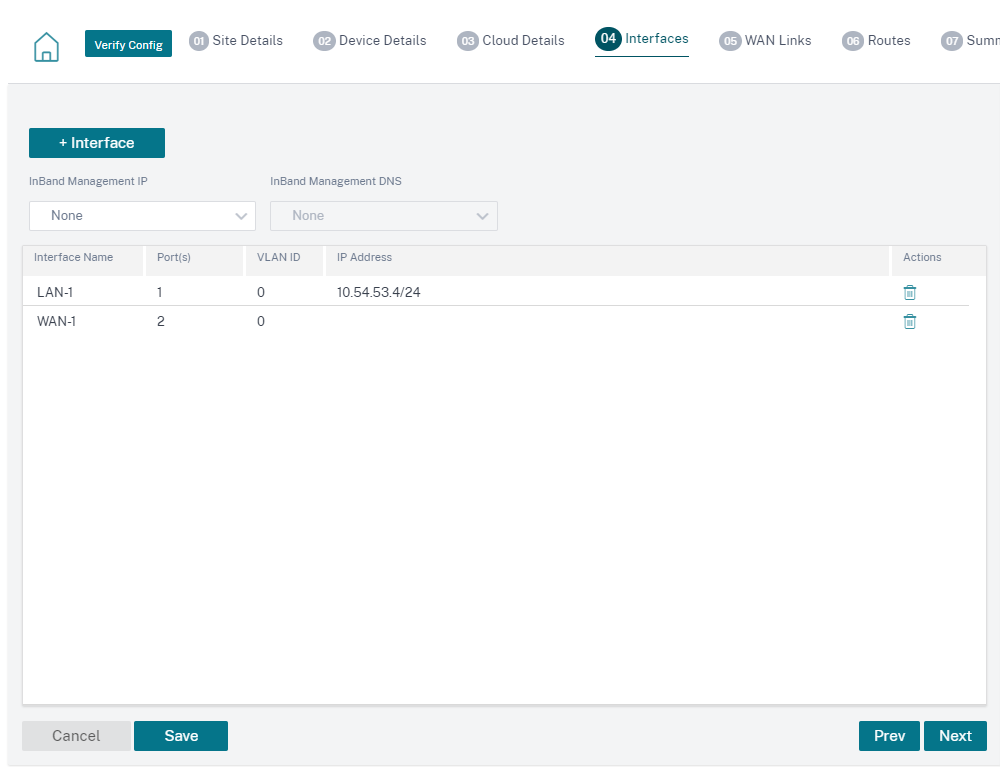

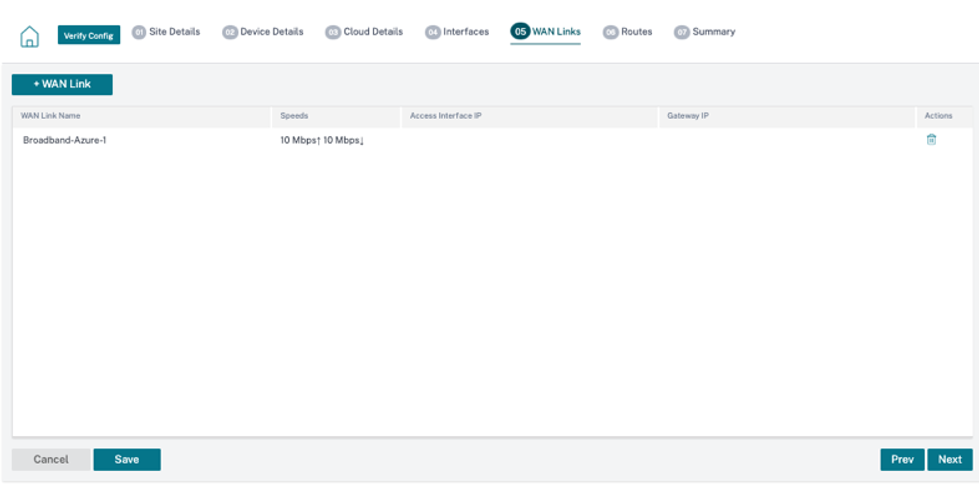

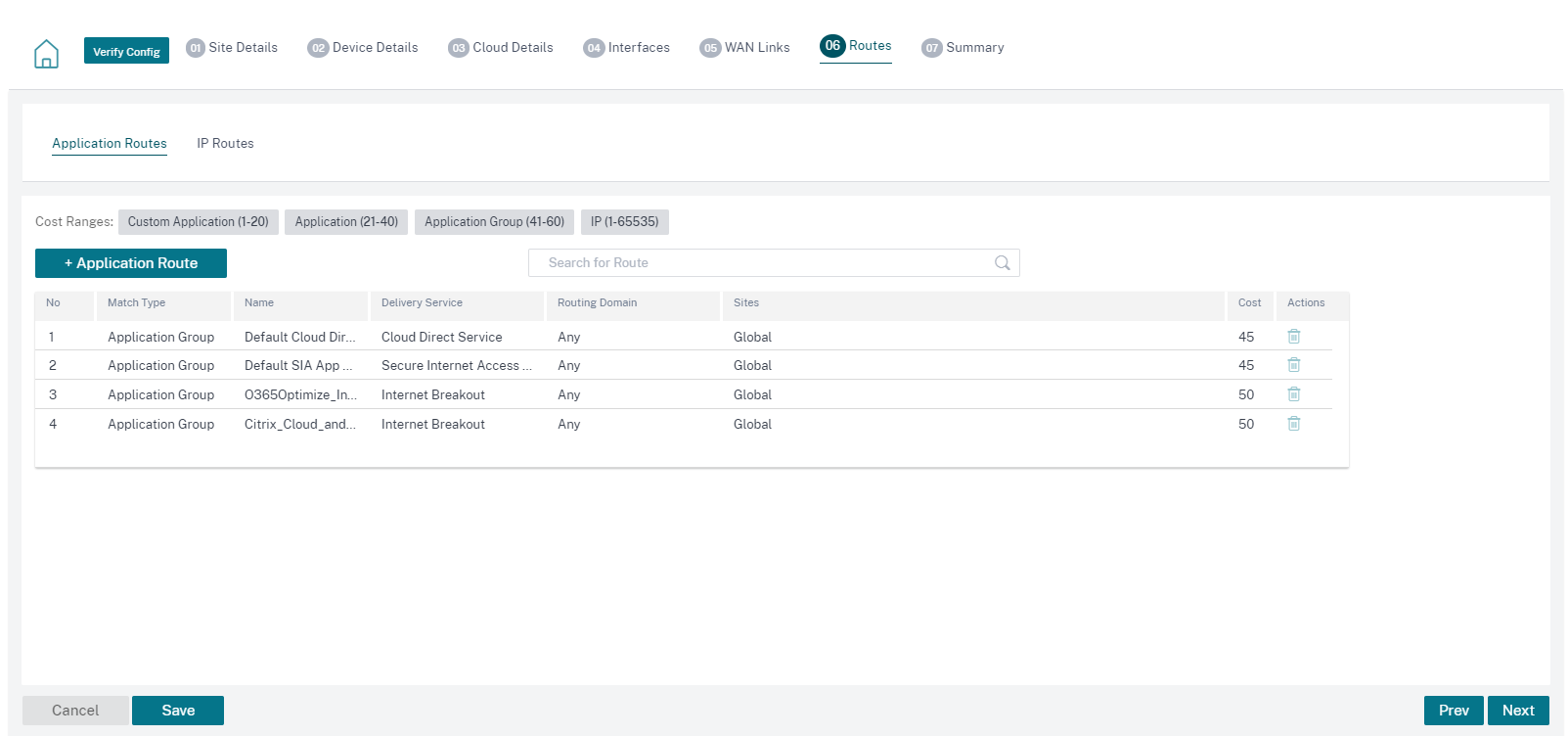

インターフェイス、WAN リンク、およびルートは、Azure でプロビジョニングされたリソースに基づいて自動作成されます。[ インターフェイス]、[ WAN リンク]、[ ルート ] タブに移動して設定を表示できます。

注: IPv4 アドレスは LAN、WAN、およびアクセスインターフェイスの設定に使用されます。IPv6アドレスはまだサポートされていません。

-

仮想マシンが正常にデプロイされてから、仮想マシンが起動して稼働するまでに約 5 ~ 10 分かかります。

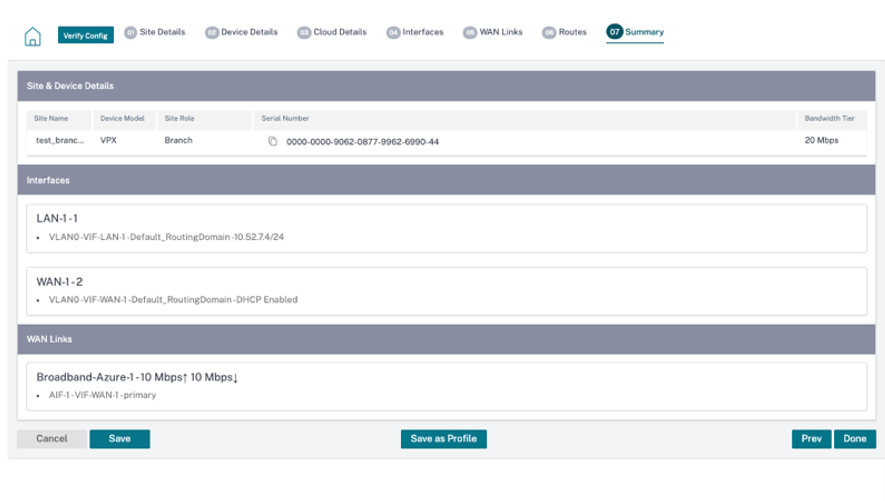

概要セクションには 、サイトの詳細、インターフェイスの詳細、および WAN リンクの詳細の概要が表示されます。[保存] をクリックします。「 Verify Config 」をクリックして、デバイスのシリアル番号を入力します。

Azure 仮想マシンが作成され、構成の準備が整いました。ただし、この構成は SD-WAN インスタンスには適用されません。

-

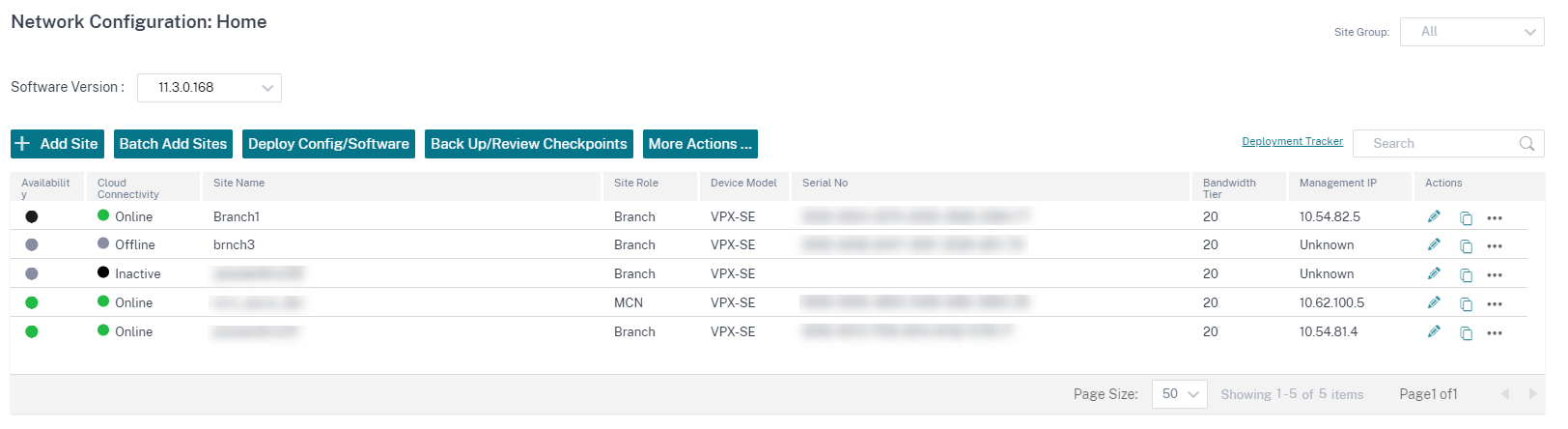

Azure のプロビジョニングされた SD-WAN インスタンスに構成をプッシュするには、[ ネットワーク構成:ホーム] に移動します。必要なソフトウェアバージョンを選択し、 Deploy Config/Softwareをクリックします。ステージングとアクティベーションの詳細については、「 Deployment tracker」を参照してください。

ステージングとアクティベーションのプロセスが完了し、仮想パスが確立された後。これで、Citrix SD-WAN Orchestrator サービスを使用してインスタンスを管理および監視できるようになりました。

VPXをAzureにデプロイするためのサービスプリンシパルを作成する

Citrix SD-WAN Orchestrator サービスが Azure API を介して認証し、自動接続を有効にするには、登録済みアプリケーションを作成し、次の認証資格情報で識別する必要があります。

- サブスクリプションID

- クライアントID

- クライアントシークレット

- テナント ID

注:

Azure API 通信を許可するサービスプリンシパルを作成したら、サブスクリプションレベルで適切なロールを関連付けてください。そうしないと、Citrix SD-WAN Orchestrator サービスには、自動接続を可能にする Azure API を使用してリソースを認証およびデプロイするための十分な権限がありません。

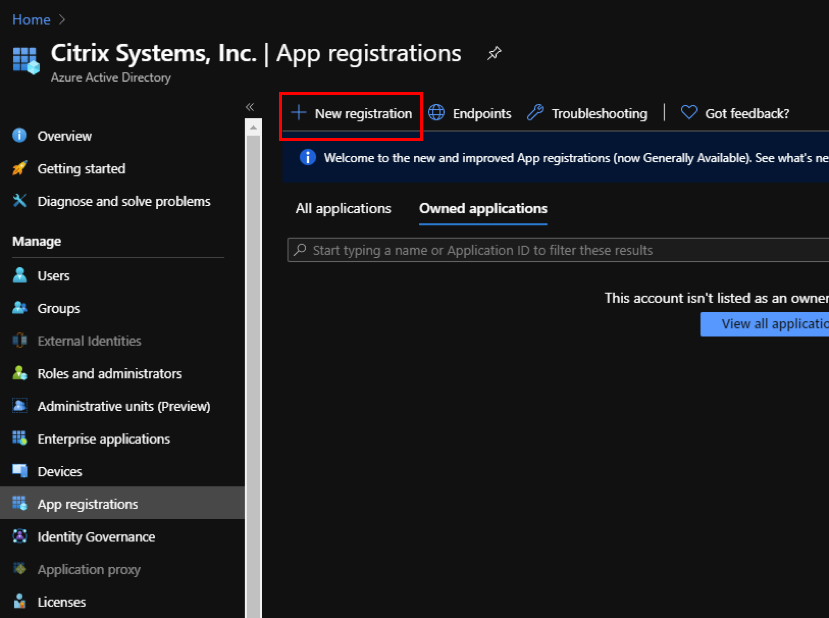

以下の手順を実行してアプリケーション登録を作成します。

- Azure ポータルで、 Azure Active Directoryに移動します。

- [管理] で [ アプリ登録] を選択します。

-

[ + 新規登録] をクリックします。

-

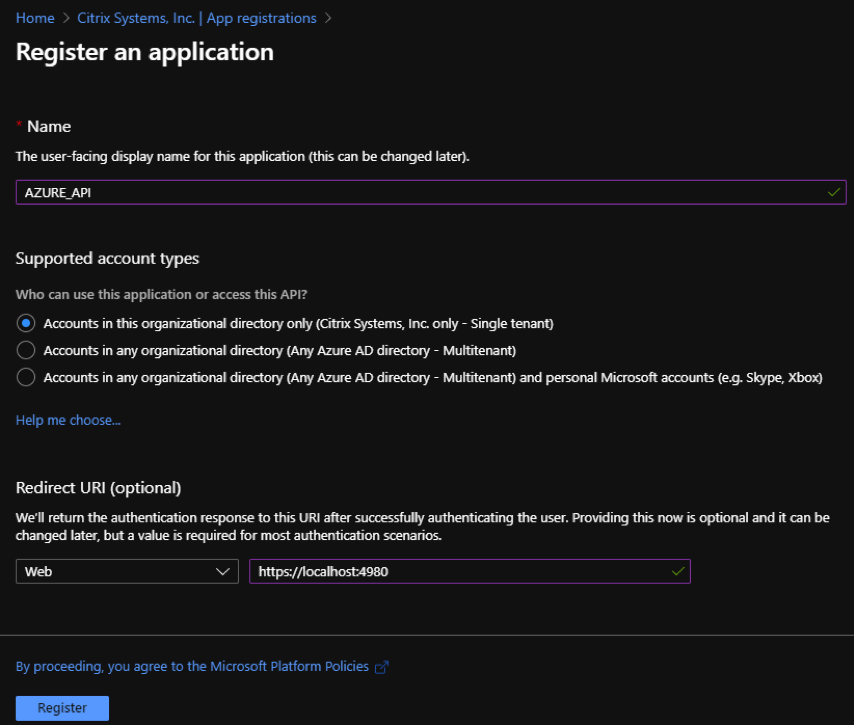

次のフィールドに値を入力して、アプリケーションを登録します。

- 名前 — アプリケーション登録の名前を入力します。

- サポートされているアカウントタイプ — [この組織ディレクトリのアカウントのみ (*-シングルテナント)] オプションを選択します。

- リダイレクト URI (オプション) — ドロップダウンリストから Web を選択し、ランダムで一意の URL を入力します (例:https://localhost: 4980)

- [登録] をクリックします。

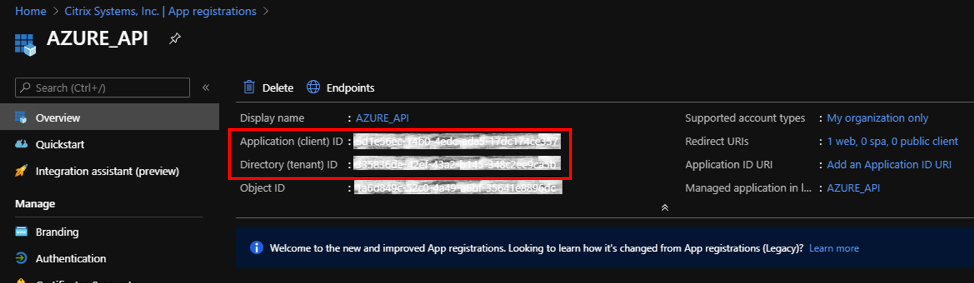

Citrix SD-WAN Orchestrator サービスで認証に使用できるアプリケーション (クライアント) IDとディレクトリ (テナント) ID を、API を使用するための Azure サブスクリプションにコピーして保存できます。

アプリケーション登録の次のステップでは、認証用のサービスプリンシパルキーを作成します。

サービスプリンシパルキーを作成するには、以下の手順を実行します。

- Azure ポータルで、 Azure Active Directoryに移動します。

- [ 管理] で [ アプリ登録] に移動します。

- 登録済みのアプリケーション (以前に作成) を選択します。

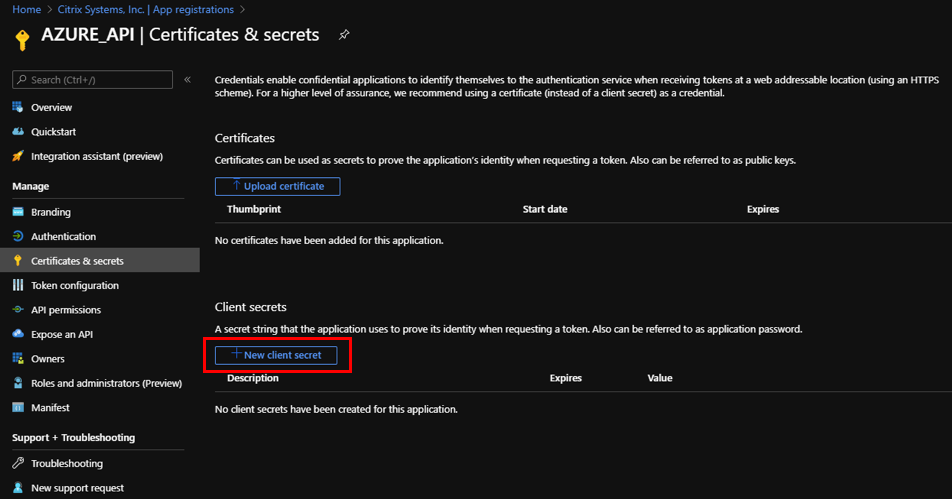

- [Manage] にある [Certificates & secrets] を選択します。

-

[ クライアントシークレット] で、[ + 新しいクライアントシークレット] をクリックします。

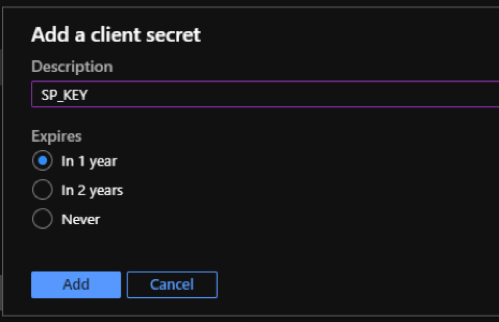

- クライアントシークレットを追加するには、以下のフィールドに値を入力します。

- 説明:サービスプリンシパルキーの名前を指定します。

- 有効期限:必要に応じて有効期限を選択します。

- [追加] をクリックします。

-

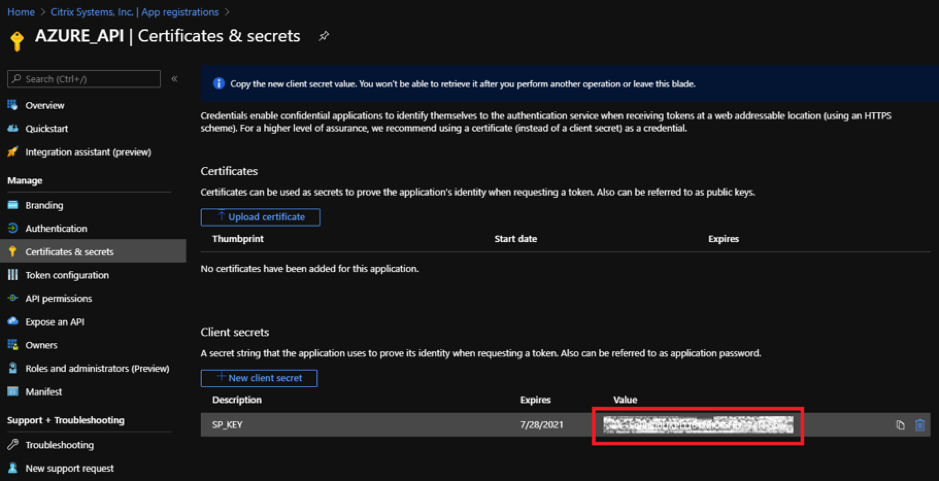

クライアントシークレットは値列で無効になっています 。キーをクリップボードにコピーします。これは、Citrix SD-WAN Orchestrator サービスに入力する必要があるクライアントシークレットです。

注:

シークレットキーの値は後で表示されなくなるため、ページをリロードする前にコピーして保存してください。

役割の割り当て

サブスクリプションレベルで、認証目的で適切なロールを割り当てることができます。役割の割り当てを行うには、以下の手順を実行します。

-

Azure ポータルで、プロファイル名に移動します。プロファイル名を右クリックして、[マイパーミッション] を選択します。

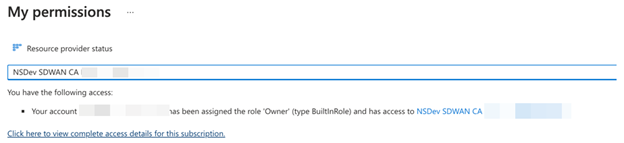

-

[マイパーミッション] ページで、[このサブスクリプションの詳しいアクセス詳細を表示するにはここをクリック] リンクを選択します。

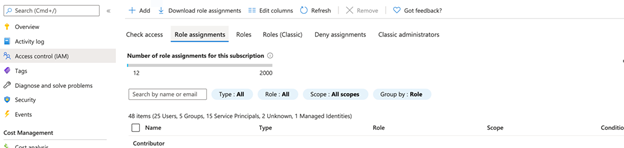

-

左側のナビゲーションセクションで [アクセス制御 (IAM)] に移動し、[ロール割り当て] タブを選択して [+] をクリックします。

-

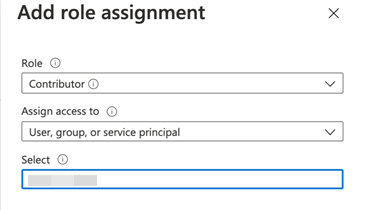

「役割の割り当てを追加」では、役割 =「寄稿者」、「アクセス権の割り当て先」=「ユーザー、グループ、またはサービスプリンシパル」を選択し、3 番目のドロップダウンリストで「選択 = Azure アプリ名」を選択し、次に「保存」を選択します。これにより、サービスプリンシパルを使用して Azure に API 呼び出しを行うための十分な権限が付与されます。

-

「役割割り当ての追加」ページで、次のオプションを選択します。

- Role: Contributor(共同作成者)

- アクセス権限の割り当て先:ユーザー、グループ、またはサービスプリンシパル

- 選択:Azure アプリの名前を入力します。

-

[保存] をクリックします。これらの手順により、Citrix SD-WAN Orchestrator サービスがサービスプリンシパルを使用して Azure に API 呼び出しを行うのに十分な権限が付与されます。

Azure HA サイトのインターネットブレイクアウト

Azure HA サイトのインターネットブレークアウトを設定するには:

- サイトアプライアンスで、WAN リンク用に設定されたパブリック IP を使用して WAN インターフェイスの DHCP IP を設定します。

- サイト上でインターネットサービスを設定します。

- Inside サービスを Internet として使用する送信ダイナミックポート制限 NAT を追加します。

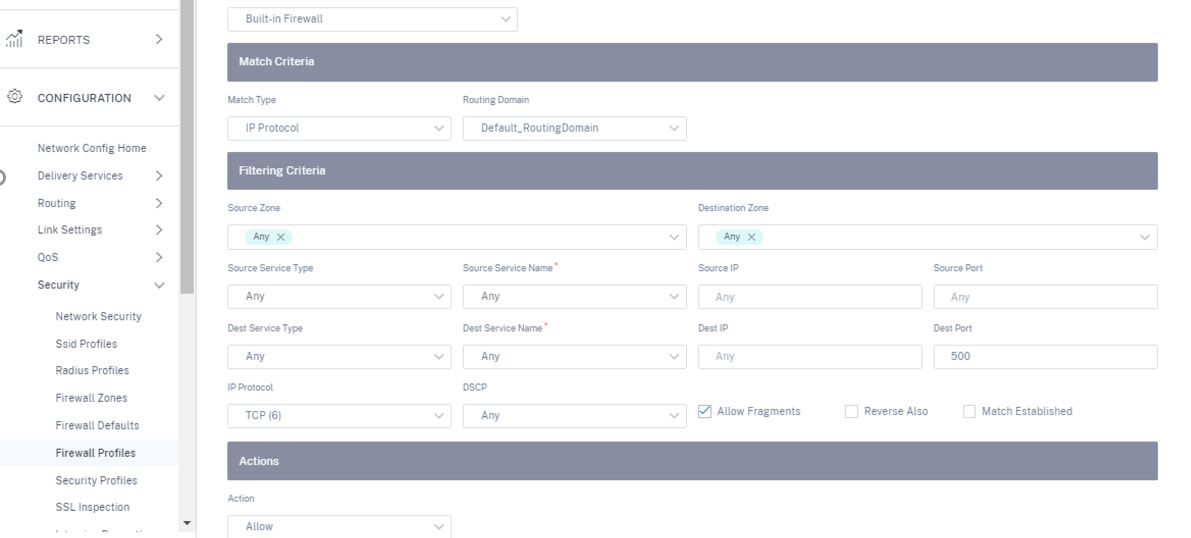

-

サイトにファイアウォールポリシーを追加して、ポート番号 500 で Azure ロードバランサーのヘルスプローブを許可します。

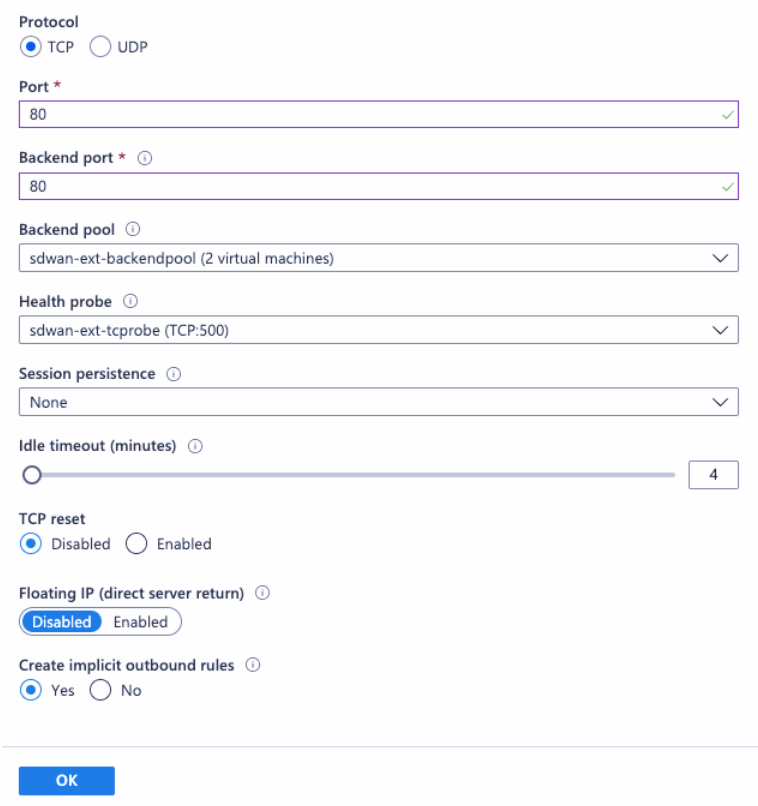

-

Direct Server Return ンを無効にして、ポート番号 80 の TCP 用の Azure 外部ロードバランサーに別の負荷分散ルールを追加します。

- インターネットにブレークアウトする必要があるエンドクライアントマシンで、ルートのネクストホップ IP アドレスを Internal Load Balancer プライベート IP アドレスに設定します。ロードバランサーの IP アドレスは、サイトで LAN VIP として設定されています。