Unterstützung für strikte HTTP-Transportsicherheit (HSTS) konfigurieren

Citrix ADC Appliances unterstützen HTTP Strict Transport Security (HSTS) als integrierte Option in SSL-Profilen und virtuellen SSL-Servern. Mit HSTS kann ein Server die Verwendung einer HTTPS-Verbindung für die gesamte Kommunikation mit einem Client erzwingen. Das heißt, auf die Site kann nur mit HTTPS zugegriffen werden. Für die A+-Zertifizierung von SSL Labs ist Unterstützung für HSTS erforderlich.

Aktivieren Sie HSTS in einem SSL-Frontend-Profil oder auf einem virtuellen SSL-Server. Wenn Sie SSL-Profile aktivieren, müssen Sie HSTS für ein SSL-Profil aktivieren, anstatt es auf einem virtuellen SSL-Server zu aktivieren. Indem Sie den Header für das maximale Alter festlegen, geben Sie an, dass HSTS für diese Dauer für diesen Client in Kraft ist. Sie können auch angeben, ob Subdomains eingeschlossen werden müssen. Sie können beispielsweise festlegen, dass auf Subdomains für www.example.com, wie www.abc.example.com und www.xyx.example.com, nur über HTTPS zugegriffen werden kann, indem Sie den Parameter IncludeSubdomains auf YES setzen.

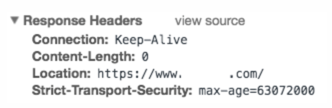

Wenn Sie auf Websites zugreifen, die HSTS unterstützen, enthält der Antwort-Header des Servers einen Eintrag ähnlich dem folgenden:

Der Client speichert diese Informationen für die im Parameter max-age angegebene Zeit. Bei nachfolgenden Anfragen an diese Website überprüft der Client seinen Speicher auf einen HSTS-Eintrag. Wenn ein Eintrag gefunden wird, greift er nur über HTTPS auf diese Website zu.

Sie können HSTS zum Zeitpunkt der Erstellung eines SSL-Profils oder eines virtuellen SSL-Servers mithilfe des Befehls add konfigurieren. Sie können HSTS auch auf einem vorhandenen SSL-Profil oder einem virtuellen SSL-Server konfigurieren, indem Sie es mit dem Befehl set ändern.

Konfigurieren Sie HSTS mit der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

add ssl vserver <vServerName> -maxage <positive_integer> -IncludeSubdomains ( YES | NO)

set ssl vserver <vServerName> -HSTS ( ENABLED | DISABLED )

<!--NeedCopy-->

ODER

add ssl profile <name> -maxage <positive_integer> -IncludeSubdomains ( YES | NO )

set ssl profile <name> -HSTS ( ENABLED | DISABLED )

Arguments

HSTS

State of HTTP Strict Transport Security (HSTS) on an SSL virtual server or SSL profile. Using HSTS, a server can enforce the use of an HTTPS connection for all communication with a client.

Possible values: ENABLED, DISABLED

Default: DISABLED

maxage

Set the maximum time, in seconds, in the strict transport security (STS) header during which the client must send only HTTPS requests to the server.

Default: 0

Minimum: 0

Maximum: 4294967294

IncludeSubdomains

Enable HSTS for subdomains. If set to Yes, a client must send only HTTPS requests for subdomains.

Possible values: YES, NO

Default: NO

<!--NeedCopy-->

In den folgenden Beispielen muss der Client nur 157.680.000 Sekunden lang auf die Website und ihre Subdomains zugreifen, indem er HTTPS verwendet.

add ssl vserver VS-SSL –maxage 157680000 –IncludeSubdomain YES

set ssl vserver VS-SSL –HSTS ENABLED

<!--NeedCopy-->

add sslProfile hstsprofile –HSTS ENABLED –maxage 157680000 –IncludeSubdomain YES

set sslProfile hstsprofile –HSTS ENABLED

<!--NeedCopy-->

Konfiguration von HSTS über die GUI

- Navigieren Sie zu Traffic Management > Load Balancing > Virtuelle Server, wählen Sie einen virtuellen Server vom Typ SSL und klicken Sie auf Bearbeiten

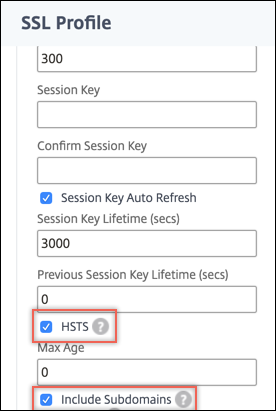

Führen Sie die folgenden Schritte aus, wenn das Standard-SSL-Profil auf der Appliance aktiviert ist.

-

Wählen Sie ein SSL-Profil aus und klicken Sie auf Bearbeiten.

-

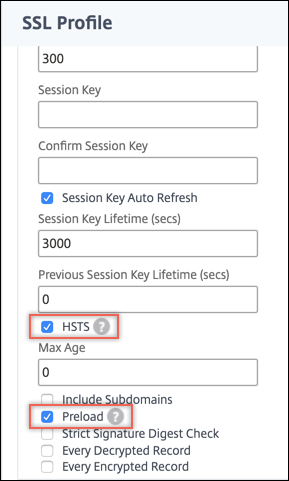

Klicken Sie in den Grundeinstellungenauf das Stiftsymbol, um die Einstellungen zu bearbeiten. Scrollen Sie nach unten und wählen Sie HSTS und Subdomains einschließen.

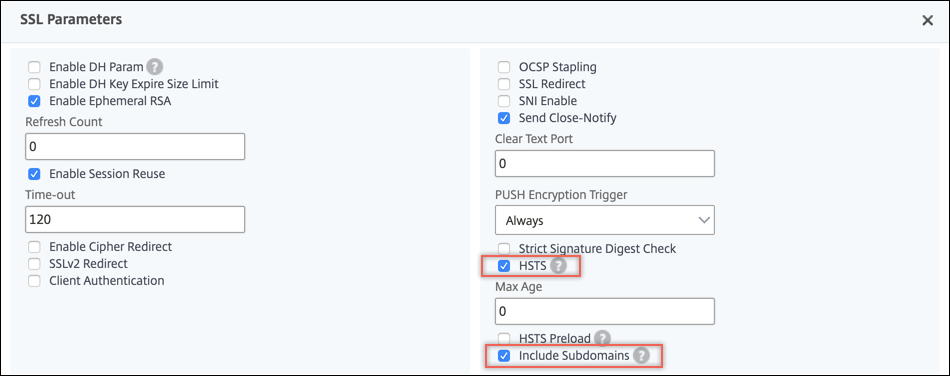

Führen Sie die folgenden Schritte aus, wenn das Standard-SSL-Profil auf der Appliance nicht aktiviert ist.

-

Wählen Sie in den erweiterten EinstellungenSSL-Parameteraus.

-

Wählen Sie HSTS und Subdomains einschließen aus.

Unterstützung für HSTS-Preload

Die Citrix ADC Appliance unterstützt das Hinzufügen einer HSTS-Vorlast im HTTP-Antwortheader. Um die Vorabladung einzubeziehen, müssen Sie den Parameter preload im virtuellen SSL-Server oder im SSL-Profil auf YES setzen. Die Appliance schließt dann die Vorlast in den HTTP-Antwort-Header für den Client ein. Sie können diese Funktion sowohl mit der CLI als auch mit der GUI konfigurieren. Weitere Hinweise zum HSTS-Vorladen finden Sie unter https://hstspreload.org/.

Im Folgenden finden Sie Beispiele für gültige HSTS-Header mit Preload:

Strict-Transport-Security: max-age=63072000; includeSubDomains; preload

<!--NeedCopy-->

Strict-Transport-Security: max-age=63072000; preload

<!--NeedCopy-->

Konfigurieren der HSTS-Vorlast über die CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

add ssl vserver <vServerName> -maxage <positive_integer> -preload ( YES | NO )

set ssl vserver <vServerName> -HSTS ( ENABLED | DISABLED )

<!--NeedCopy-->

ODER

add ssl profile <name> -maxage <positive_integer> -IncludeSubdomains ( YES | NO ) -preload ( YES | NO )

set ssl profile <name> -HSTS ( ENABLED | DISABLED )

<!--NeedCopy-->

Konfigurieren der HSTS-Vorlast über die GUI

Führen Sie die folgenden Schritte aus, wenn das Standard-SSL-Profil auf der Appliance aktiviert ist.

-

Navigieren Sie zu System > Profile > SSL-Profile. Wählen Sie ein SSL-Profil aus und klicken Sie auf Bearbeiten.

-

Klicken Sie in den Grundeinstellungenauf das Stiftsymbol, um die Einstellungen zu bearbeiten. Scrollen Sie nach unten und wählen Sie HSTS und Preload.

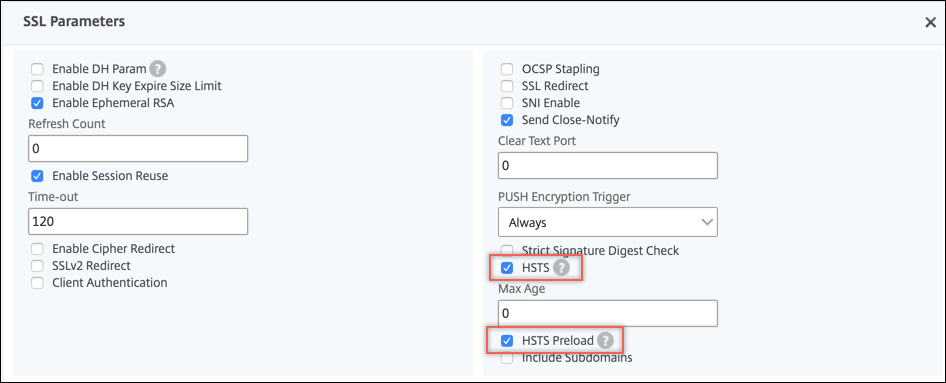

Führen Sie die folgenden Schritte aus, wenn das Standard-SSL-Profil auf der Appliance nicht aktiviert ist.

-

Navigieren Sie zu Traffic Management > Load Balancing > Virtuelle Server, wählen Sie einen virtuellen Server vom Typ SSL und klicken Sie auf Bearbeiten

-

Wählen Sie in den erweiterten EinstellungenSSL-Parameteraus.

-

Wählen Sie HSTS und Preloadaus.