Intégration de Palo Alto Network

Les réseaux Palo Alto offrent une infrastructure de sécurité basée sur le cloud pour la protection des réseaux distants. Ils assurent la sécurité en permettant aux organisations de configurer des pare-feu régionaux basés sur le cloud qui protègent la structure SD-WAN.

Le service Prisma Access pour les réseaux distants vous permet d’intégrer des emplacements de réseau distants et d’assurer la sécurité des utilisateurs. Il élimine la complexité de la configuration et de la gestion des appareils à chaque emplacement distant. Le service offre un moyen efficace d’ajouter facilement de nouveaux emplacements de réseau distants et de minimiser les défis opérationnels liés à la garantie que les utilisateurs de ces emplacements sont toujours connectés et sécurisés. Il vous permet également de gérer la politique de manière centralisée depuis Panorama pour une sécurité cohérente et rationalisée de vos emplacements de réseau distants.

Pour connecter vos emplacements de réseau distants au service Prisma Access, vous pouvez utiliser le pare-feu de nouvelle génération Palo Alto Networks ou un appareil tiers compatible IPSec, y compris SD-WAN, qui peut établir un tunnel IPsec vers le service.

-

Planifier le service Prisma Access pour les réseaux distants

-

Configurer le service Prisma Access pour les réseaux distants

-

Intégrer les réseaux distants avec l’importation de configuration

La solution Citrix SD-WAN™ offrait déjà la possibilité de décharger le trafic Internet de l’agence. Ceci est essentiel pour offrir une expérience utilisateur plus fiable et à faible latence, tout en évitant l’introduction d’une pile de sécurité coûteuse dans chaque agence. Citrix SD-WAN et Palo Alto Networks offrent désormais aux entreprises distribuées un moyen plus fiable et sécurisé de connecter les utilisateurs des agences aux applications dans le cloud.

Les appliances Citrix SD-WAN peuvent se connecter au réseau du service cloud Palo Alto (service Prisma Access) via des tunnels IPsec depuis les emplacements des appliances SD-WAN avec une configuration minimale. Vous pouvez configurer le réseau Palo Alto dans Citrix SD-WAN Center.

Avant de commencer à configurer le service Prisma Access pour les réseaux distants, assurez-vous de disposer de la configuration suivante pour pouvoir activer le service avec succès et appliquer la politique aux utilisateurs de vos emplacements de réseau distants :

-

Connexion de service — Si vos emplacements de réseau distants nécessitent un accès à l’infrastructure de votre siège social pour authentifier les utilisateurs ou pour permettre l’accès aux ressources réseau critiques, vous devez configurer l’accès à votre réseau d’entreprise afin que le siège social et les emplacements de réseau distants soient connectés.

Si l’emplacement du réseau distant est autonome et n’a pas besoin d’accéder à l’infrastructure d’autres emplacements, vous n’avez pas besoin de configurer la connexion de service (sauf si vos utilisateurs mobiles ont besoin d’un accès).

-

Modèle — Le service Prisma Access crée automatiquement une pile de modèles (Remote_Network_Template_Stack) et un modèle de niveau supérieur (Remote_Network_Template) pour le service Prisma Access pour les réseaux distants. Pour configurer le service Prisma Access pour les réseaux distants, vous configurez le modèle de niveau supérieur à partir de zéro ou vous utilisez votre configuration existante, si vous utilisez déjà un pare-feu Palo Alto Networks sur site.

Le modèle nécessite les paramètres pour établir le tunnel IPsec et la configuration Internet Key Exchange (IKE) pour la négociation de protocole entre votre emplacement de réseau distant et le service Prisma Access pour les réseaux distants, les zones que vous pouvez référencer dans la politique de sécurité, et un profil de transfert de journaux afin que vous puissiez transférer les journaux du service Prisma Access pour les réseaux distants vers le service de journalisation.

-

Groupe d’appareils parent — Le service Prisma Access pour les réseaux distants vous demande de spécifier un groupe d’appareils parent qui inclut votre politique de sécurité, vos profils de sécurité et d’autres objets de politique (tels que les groupes et objets d’application, et les groupes d’adresses), ainsi que la politique d’authentification afin que le service Prisma Access pour les réseaux distants puisse appliquer de manière cohérente la politique pour le trafic acheminé via le tunnel IPsec vers le service Prisma Access pour les réseaux distants. Vous devez soit définir des règles et des objets de politique sur Panorama, soit utiliser un groupe d’appareils existant pour sécuriser les utilisateurs dans l’emplacement du réseau distant.

Remarque :

Si vous utilisez un groupe d’appareils existant qui référence des zones, assurez-vous d’ajouter le modèle correspondant qui définit les zones à la Remote_Network_Template_Stack.

Cela vous permet de compléter le mappage de zone lorsque vous configurez le service Prisma Access pour les réseaux distants.

-

Sous-réseaux IP — Pour que le service Prisma Access achemine le trafic vers vos réseaux distants, vous devez fournir des informations de routage pour les sous-réseaux que vous souhaitez sécuriser à l’aide du service Prisma Access. Vous pouvez soit définir une route statique vers chaque sous-réseau à l’emplacement du réseau distant, soit configurer BGP entre vos emplacements de connexion de service et le service Prisma Access, soit utiliser une combinaison des deux méthodes.

Si vous configurez à la fois des routes statiques et activez BGP, les routes statiques ont la priorité. Bien qu’il puisse être pratique d’utiliser des routes statiques si vous n’avez que quelques sous-réseaux à vos emplacements de réseau distants, dans un grand déploiement avec de nombreux réseaux distants avec des sous-réseaux qui se chevauchent, BGP vous permettra de monter en charge plus facilement.

Réseau Palo Alto dans SD-WAN Center

Assurez-vous que les prérequis suivants sont remplis :

-

Obtenez l’adresse IP de Panorama auprès du service PRISMA ACCESS.

-

Obtenez le nom d’utilisateur et le mot de passe utilisés dans le service PRISMA ACCESS.

-

Configurez les tunnels IPsec dans l’interface graphique de l’appliance SD-WAN.

-

Assurez-vous que le site n’est pas intégré à une région qui a déjà un site différent configuré avec des profils ike/ipsec autres que Citrix-IKE-Crypto-Default/Citrix-IPSec-Crypto-Default.

-

Assurez-vous que la configuration de Prisma Access n’est pas modifiée manuellement lorsque la configuration est mise à jour par SD-WAN Center.

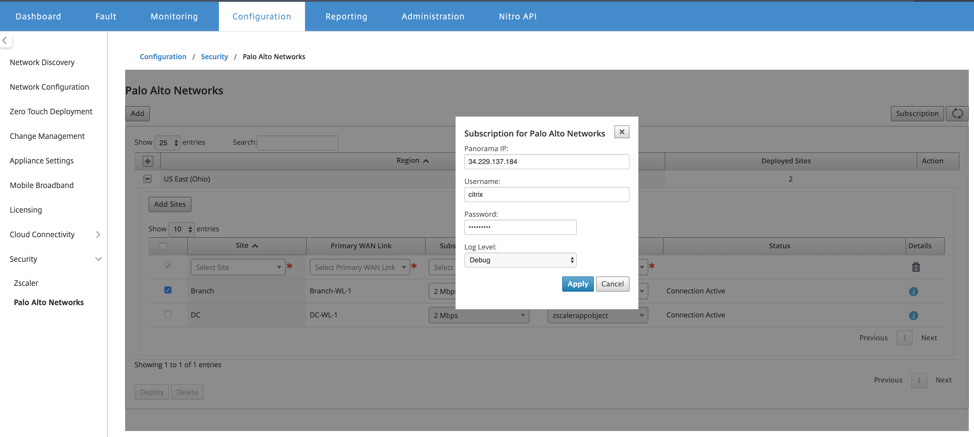

Dans l’interface graphique de Citrix SD-WAN Center, fournissez les informations d’abonnement Palo Alto.

-

Configurez l’adresse IP de Panorama. Vous pouvez obtenir cette adresse IP auprès de Palo Alto (service PRISMA ACCESS).

-

Configurez le nom d’utilisateur et le mot de passe utilisés dans le service PRISMA ACCESS.

Ajouter et déployer des sites

-

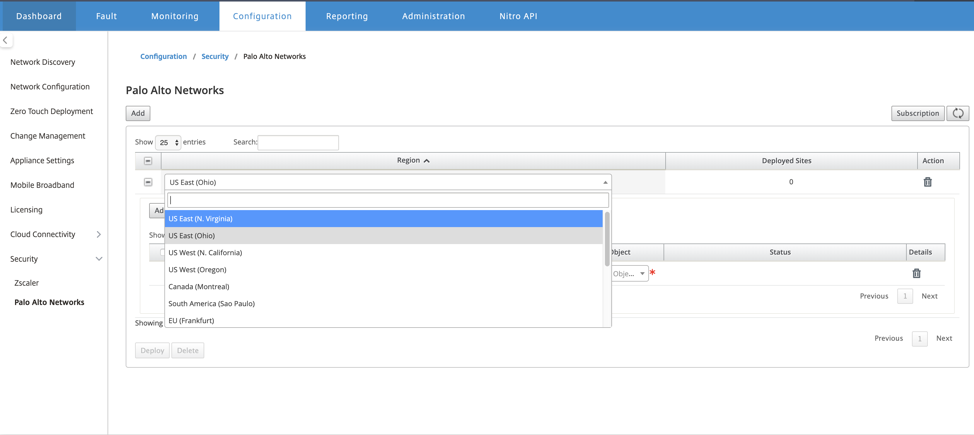

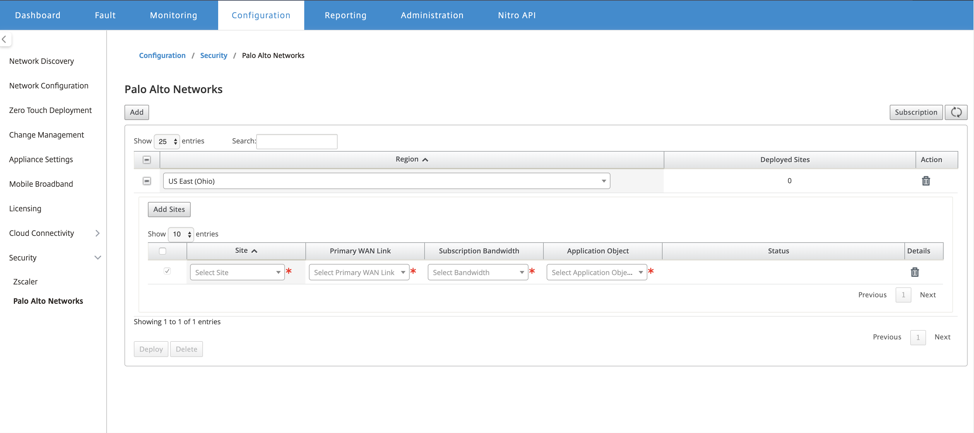

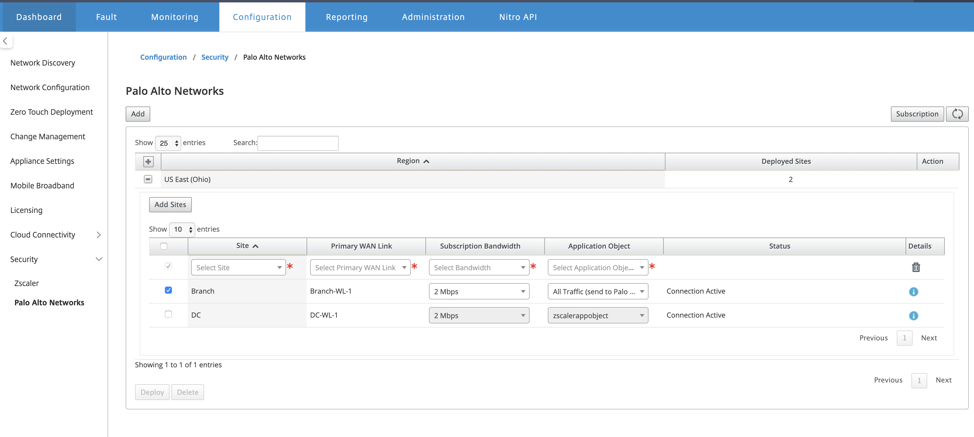

Pour déployer les sites, choisissez la région du réseau PRISMA ACCESS et le site SD-WAN à configurer pour la région Prisma Access, puis sélectionnez le lien WAN du site, la bande passante et l’objet d’application pour la sélection du trafic.

Remarque :

Le flux de trafic est impacté si la bande passante sélectionnée dépasse la plage de bande passante disponible.

Vous pouvez choisir de rediriger tout le trafic destiné à Internet vers le service PRISMA ACCESS en sélectionnant l’option Tout le trafic sous la sélection de l’objet d’application.

-

Vous pouvez continuer à ajouter d’autres sites d’agence SD-WAN selon les besoins.

-

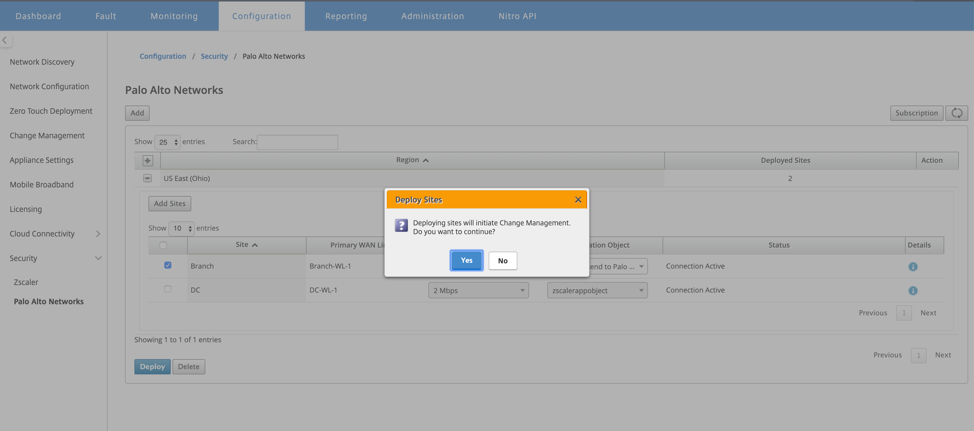

Cliquez sur Déployer. Le processus de gestion des changements est initié. Cliquez sur Oui pour continuer.

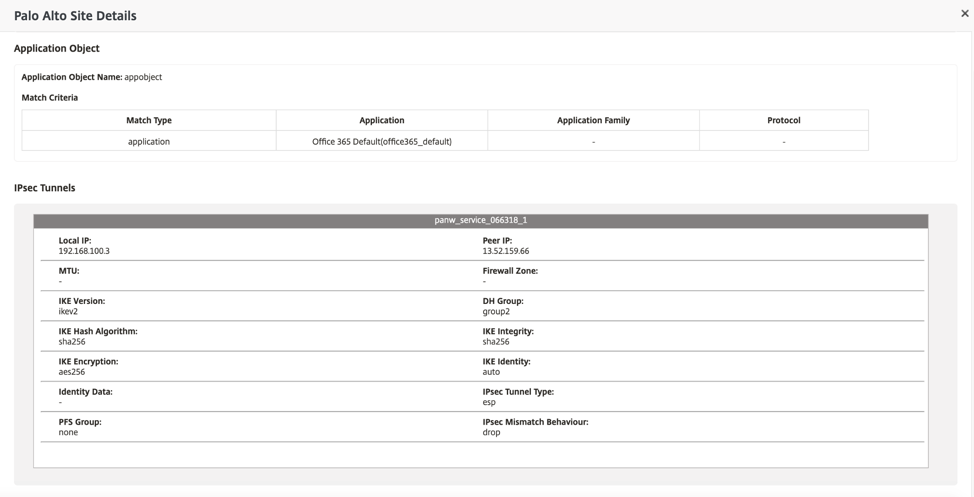

Après le déploiement, la configuration du tunnel IPsec utilisée pour établir les tunnels est la suivante.

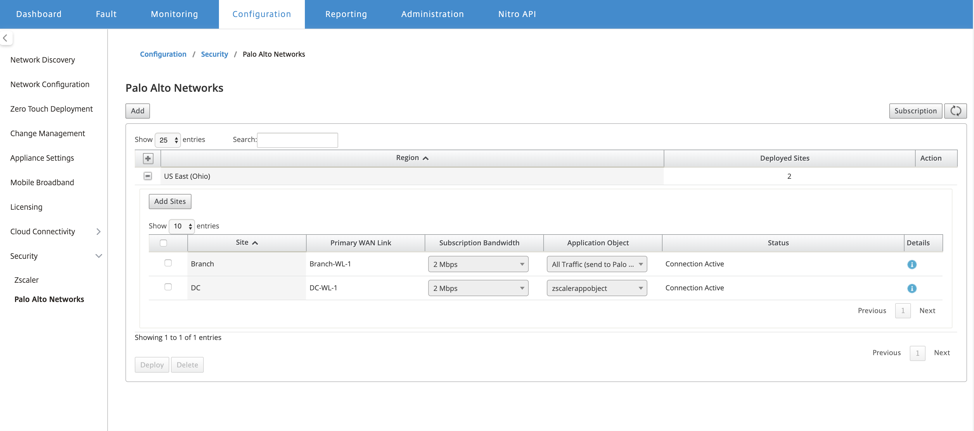

La page d’accueil affiche la liste de tous les sites configurés et regroupés sous différentes régions SD-WAN.

Vérifier la connexion de trafic de bout en bout :

-

Depuis le sous-réseau LAN de l’agence, accédez aux ressources Internet.

-

Vérifiez que le trafic passe par le tunnel IPsec Citrix SD-WAN vers le service Palo Alto Prisma Access.

-

Vérifiez que la politique de sécurité Palo Alto est appliquée au trafic sous l’onglet Surveillance.

-

Vérifiez que la réponse d’Internet à l’hôte d’une agence est bien reçue.