Configurer les rôles AWS IAM sur une instance NetScaler VPX

Les applications qui s’exécutent sur une instance Amazon EC2 doivent inclure des informations d’identification AWS dans les demandes d’API AWS. Vous pouvez stocker les informations d’identification AWS directement dans l’instance Amazon EC2 et autoriser les applications de cette instance à utiliser ces informations d’identification. Mais vous devez ensuite gérer les informations d’identification et vous assurer qu’elles sont transmises en toute sécurité à chaque instance et mettre à jour chaque instance Amazon EC2 au moment de la rotation des informations d’identification. Cela représente beaucoup de travail supplémentaire.

Vous pouvez et devez plutôt utiliser un rôle de gestion des identités et des accès (IAM) pour gérer les informations d’identification temporaires pour les applications exécutées sur une instance Amazon EC2. Lorsque vous utilisez un rôle, vous n’avez pas besoin de distribuer des informations d’identification à long terme (telles qu’un nom d’utilisateur et un mot de passe ou des clés d’accès) à une instance Amazon EC2. Le rôle fournit plutôt des autorisations temporaires que les applications peuvent utiliser lorsqu’elles effectuent des appels vers d’autres ressources AWS. Lorsque vous lancez une instance Amazon EC2, vous spécifiez un rôle IAM à associer à l’instance. Les applications qui s’exécutent sur l’instance peuvent ensuite utiliser les informations d’identification temporaires fournies par le rôle pour signer les demandes d’API.

Le rôle IAM associé à votre compte AWS doit disposer des autorisations IAM suivantes pour différents scénarios.

Paire HA avec des adresses IPv4 dans la même zone AWS :

"ec2:DescribeInstances",

"ec2:AssignPrivateIpAddresses",

"iam:SimulatePrincipalPolicy",

"iam:GetRole"

<!--NeedCopy-->

Paire HA avec des adresses IPv6 dans la même zone AWS :

"ec2:DescribeInstances",

"ec2:AssignIpv6Addresses",

"ec2:UnassignIpv6Addresses",

"iam:SimulatePrincipalPolicy",

"iam:GetRole"

<!--NeedCopy-->

Couplage HA avec des adresses IPv4 et IPv6 dans la même zone AWS :

"ec2:DescribeInstances",

"ec2:AssignPrivateIpAddresses",

"ec2:AssignIpv6Addresses",

"ec2:UnassignIpv6Addresses",

"iam:SimulatePrincipalPolicy",

"iam:GetRole"

<!--NeedCopy-->

Paire HA avec des adresses IP élastiques dans différentes zones AWS :

"ec2:DescribeInstances",

"ec2:DescribeAddresses",

"ec2:AssociateAddress",

"ec2:DisassociateAddress",

"iam:SimulatePrincipalPolicy",

"iam:GetRole"

<!--NeedCopy-->

Paire HA avec des adresses IP privées dans différentes zones AWS :

"ec2:DescribeInstances",

"ec2:DescribeRouteTables",

"ec2:DeleteRoute",

"ec2:CreateRoute",

"ec2:ModifyNetworkInterfaceAttribute",

"iam:SimulatePrincipalPolicy",

"iam:GetRole"

<!--NeedCopy-->

Couplage HA avec des adresses IP privées et des adresses IP élastiques dans différentes zones AWS :

"ec2:DescribeInstances",

"ec2:DescribeAddresses",

"ec2:AssociateAddress",

"ec2:DisassociateAddress",

"ec2:DescribeRouteTables",

"ec2:DeleteRoute",

"ec2:CreateRoute",

"ec2:ModifyNetworkInterfaceAttribute",

"iam:SimulatePrincipalPolicy",

"iam:GetRole"

<!--NeedCopy-->

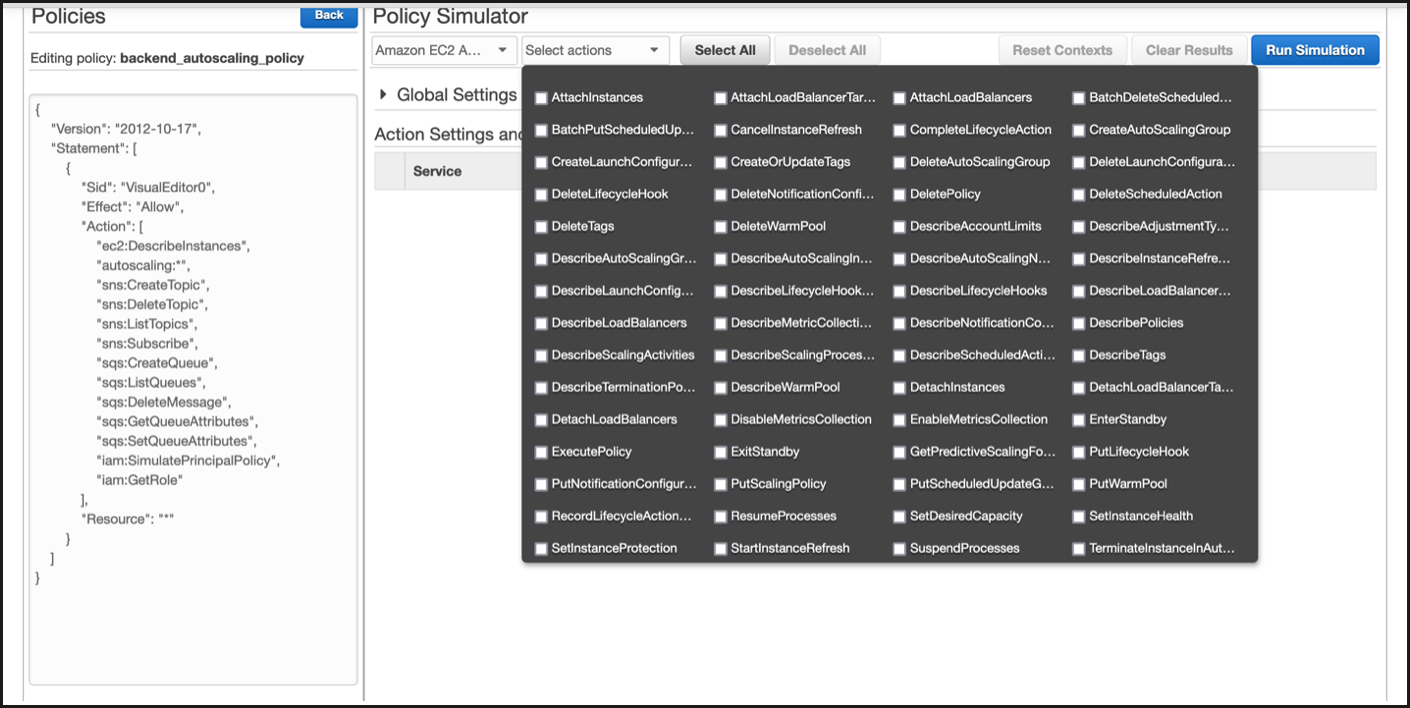

Autoscaling du backend AWS :

"ec2:DescribeInstances",

"autoscaling:*",

"sns:CreateTopic",

"sns:DeleteTopic",

"sns:ListTopics",

"sns:Subscribe",

"sqs:CreateQueue",

"sqs:ListQueues",

"sqs:DeleteMessage",

"sqs:GetQueueAttributes",

"sqs:SetQueueAttributes",

"iam:SimulatePrincipalPolicy",

"iam:GetRole"

<!--NeedCopy-->

Points à noter :

- Si vous utilisez une combinaison des fonctionnalités précédentes, utilisez la combinaison d’autorisations IAM pour chacune des fonctionnalités.

- Si vous utilisez le modèle Citrix CloudFormation, le rôle IAM est automatiquement créé. Le modèle ne permet pas de sélectionner un rôle IAM déjà créé.

- Lorsque vous vous connectez à l’instance VPX par le biais de l’interface graphique, une invite vous demandant de configurer les privilèges requis pour le rôle IAM s’affiche. Ignorez l’invite si vous avez déjà configuré les privilèges.

- Un rôle IAM est obligatoire pour les déploiements autonomes et haute disponibilité.

Créer un rôle IAM

Cette procédure explique comment créer un rôle IAM pour la fonctionnalité de dimensionnement automatique du back-end d’AWS.

Remarque :

Vous pouvez suivre la même procédure pour créer tous les rôles IAM correspondant à d’autres fonctionnalités.

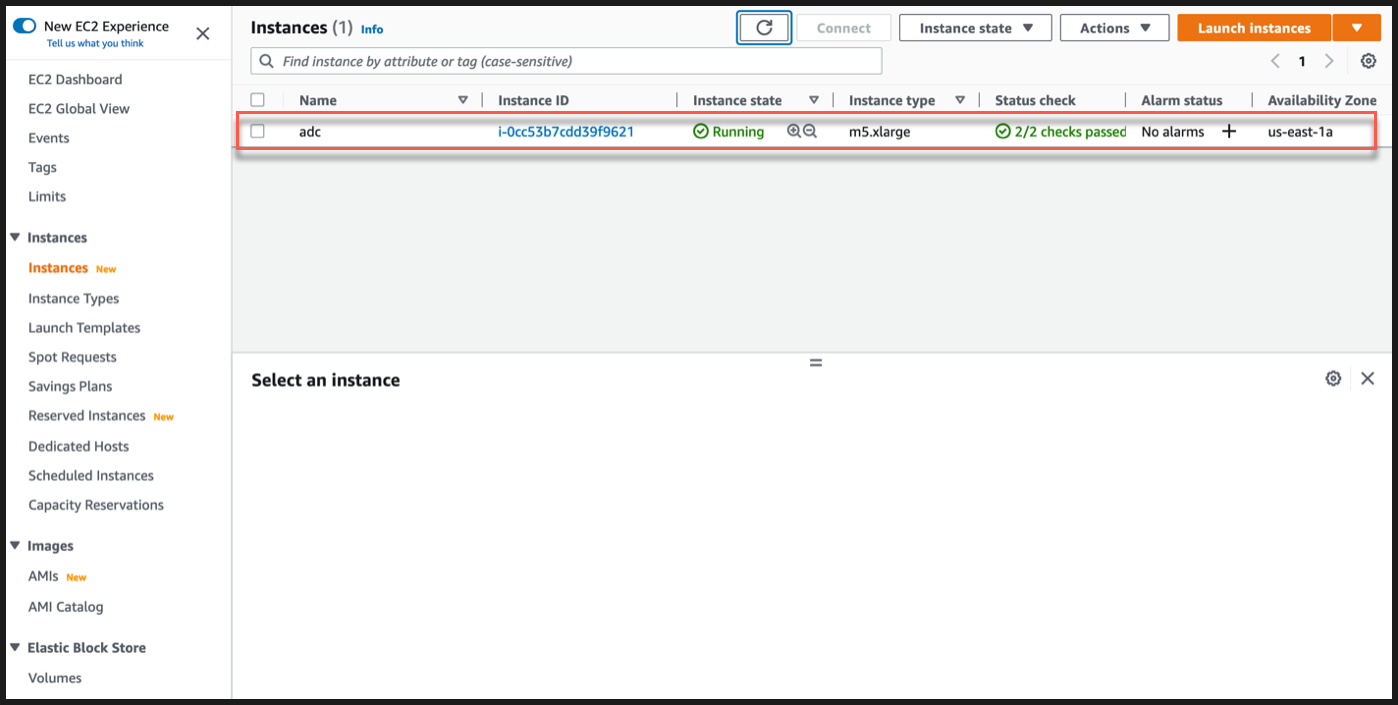

- Connectez-vous à la console de gestion AWS pour EC2.

-

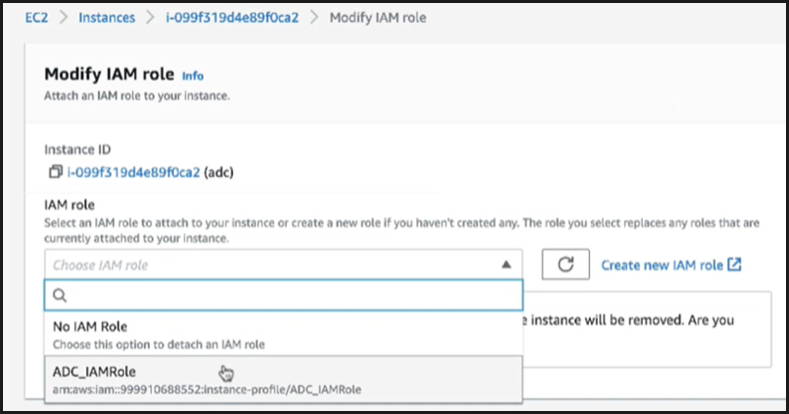

Accédez à la page de l’instance EC2 et sélectionnez votre instance ADC.

-

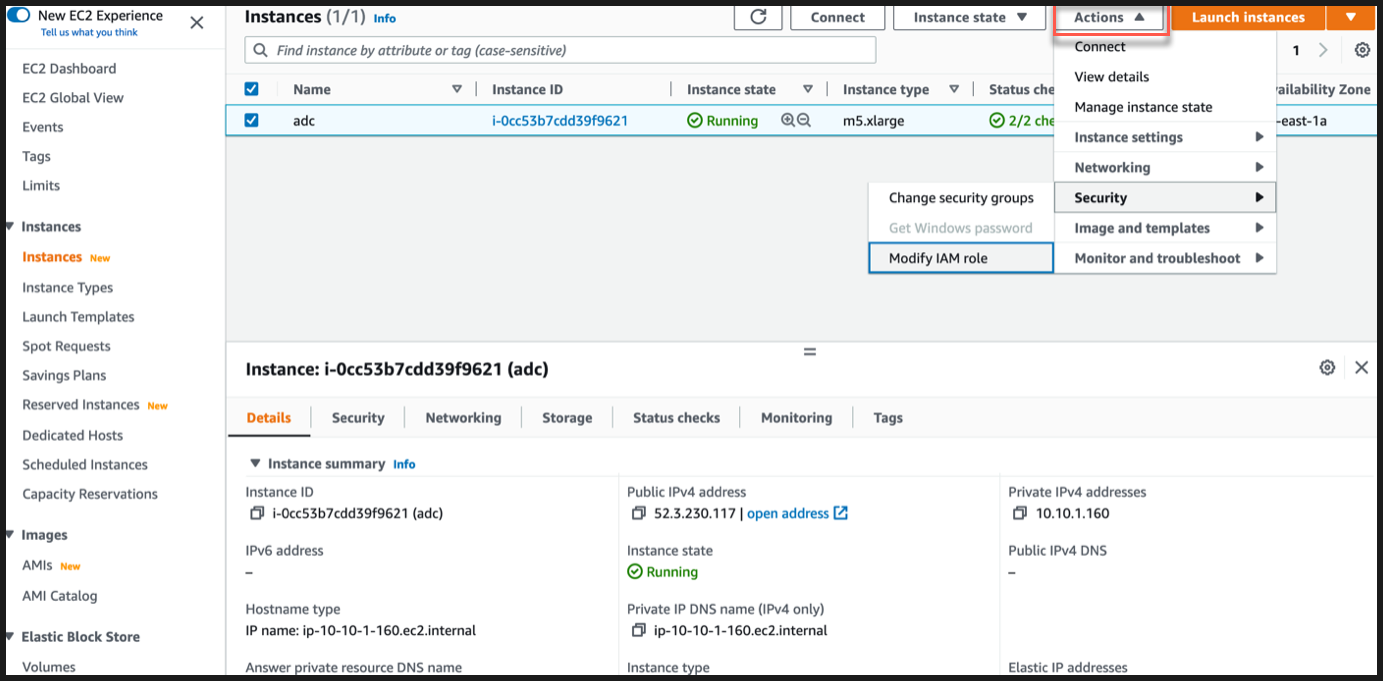

Accédez à Actions > Sécurité > Modifier le rôle IAM.

-

Sur la page Modifier le rôle IAM, vous pouvez choisir un rôle IAM existant ou créer un rôle IAM.

-

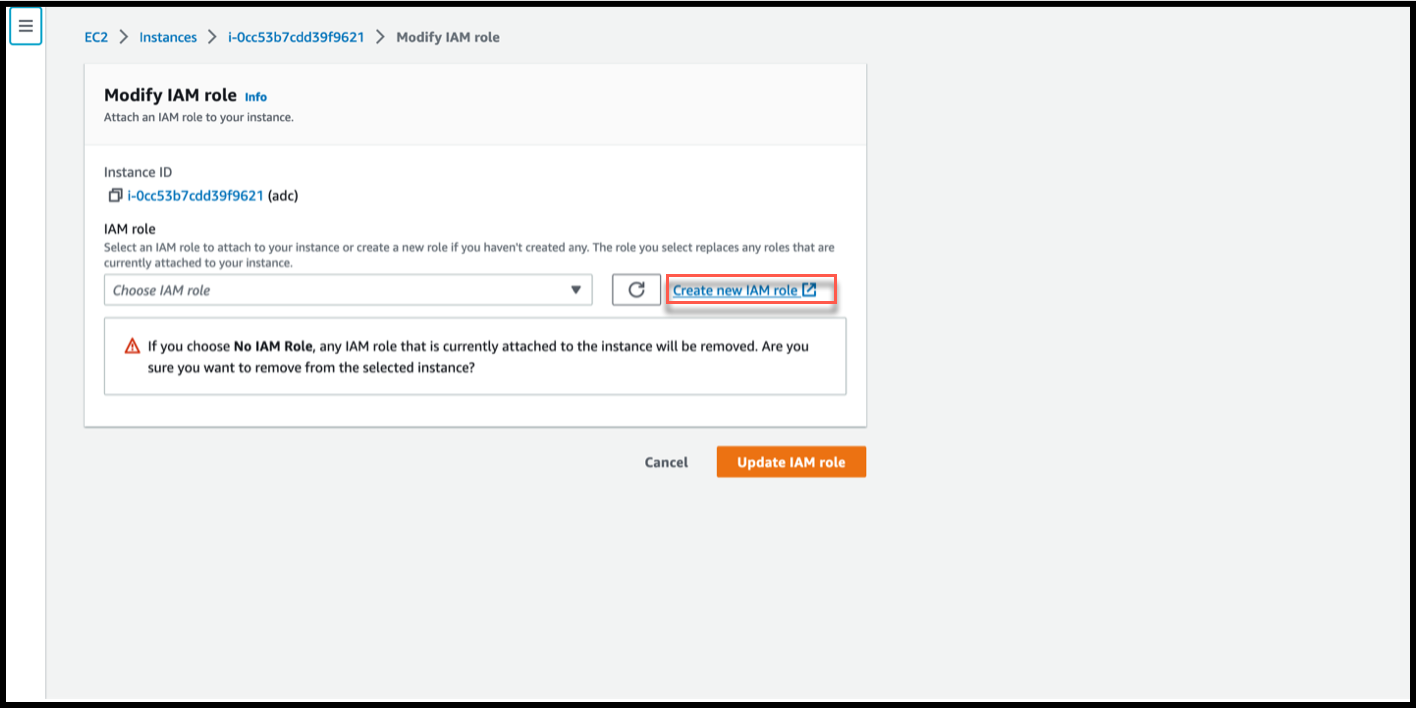

Pour créer un rôle IAM, procédez comme suit :

-

Sur la page Modifier le rôle IAM, cliquez sur Créer un nouveau rôle IAM.

-

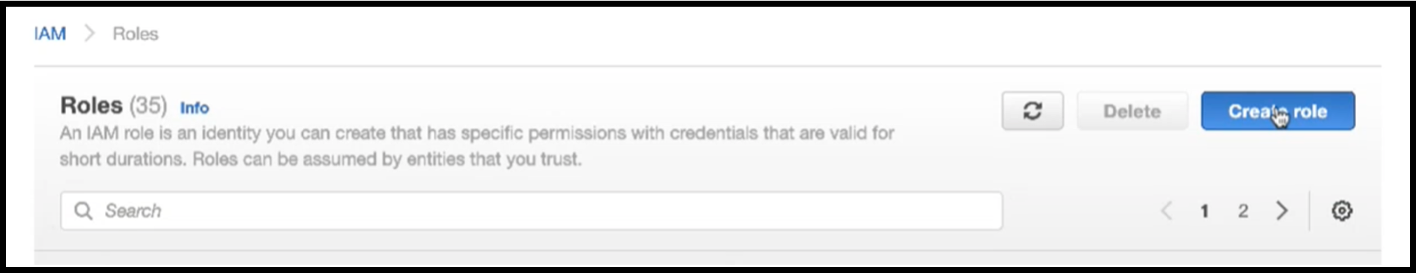

Sur la page Rôles, cliquez sur Créer un rôle.

-

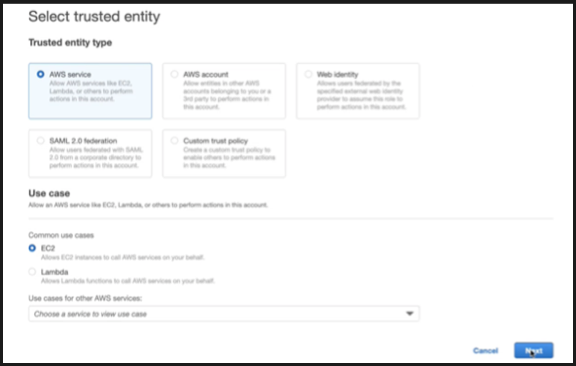

Sélectionnez le service AWS sous Type d’entité de confiance et EC2 sous Cas d’utilisation courants, puis cliquez sur Suivant.

-

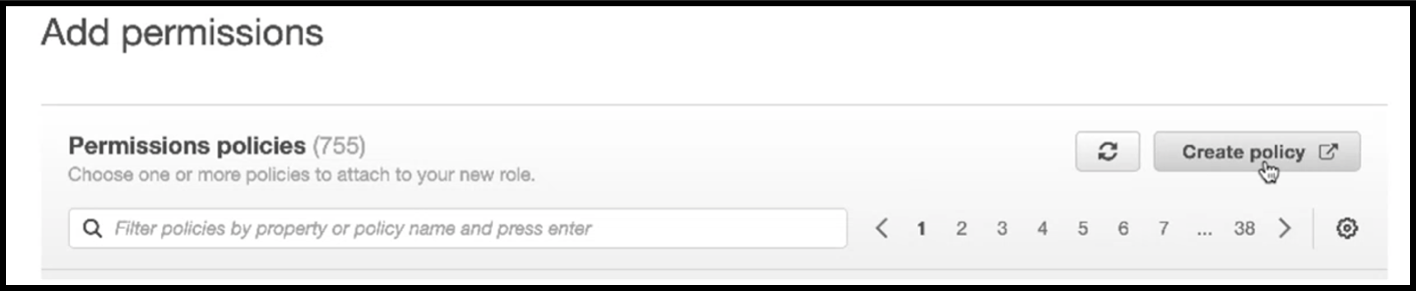

Sur la page Ajouter des autorisations, cliquez sur Créer une politique.

-

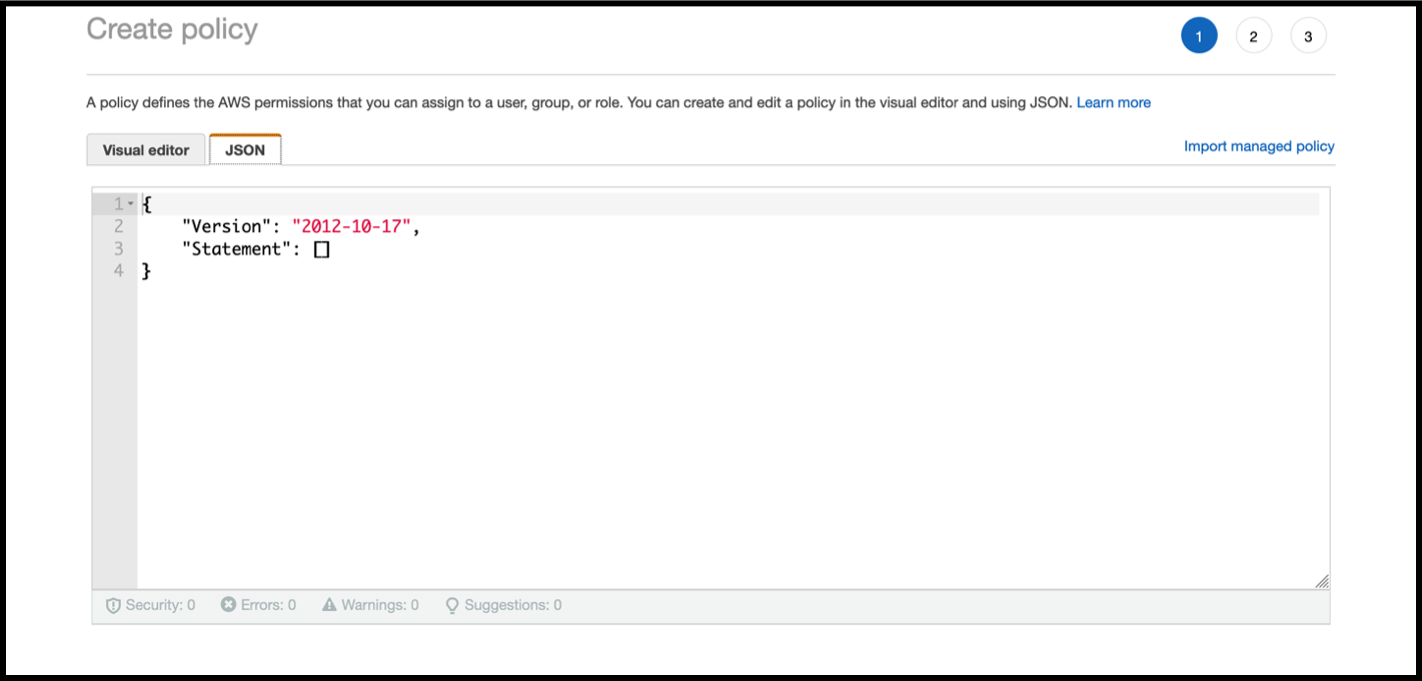

Cliquez sur l’onglet JSON pour ouvrir l’éditeur JSON.

-

Dans l’éditeur JSON, supprimez tout et collez les autorisations IAM pour la fonctionnalité que vous souhaitez utiliser.

Par exemple, collez les autorisations IAM suivantes pour la fonctionnalité de mise à l’échelle automatique du back-end d’AWS :

{ "Version": "2012-10-17", "Statement": [ { "Sid": "VisualEditor0", "Effect": "Allow", "Action": [ "ec2:DescribeInstances", "autoscaling:*", "sns:CreateTopic", "sns:DeleteTopic", "sns:ListTopics", "sns:Subscribe", "sqs:CreateQueue", "sqs:ListQueues", "sqs:DeleteMessage", "sqs:GetQueueAttributes", "sqs:SetQueueAttributes", "iam:SimulatePrincipalPolicy", "iam:GetRole" ], "Resource": "*" } ] } <!--NeedCopy-->Assurez-vous que la paire clé-valeur « Version » que vous fournissez est identique à celle générée automatiquement par AWS.

-

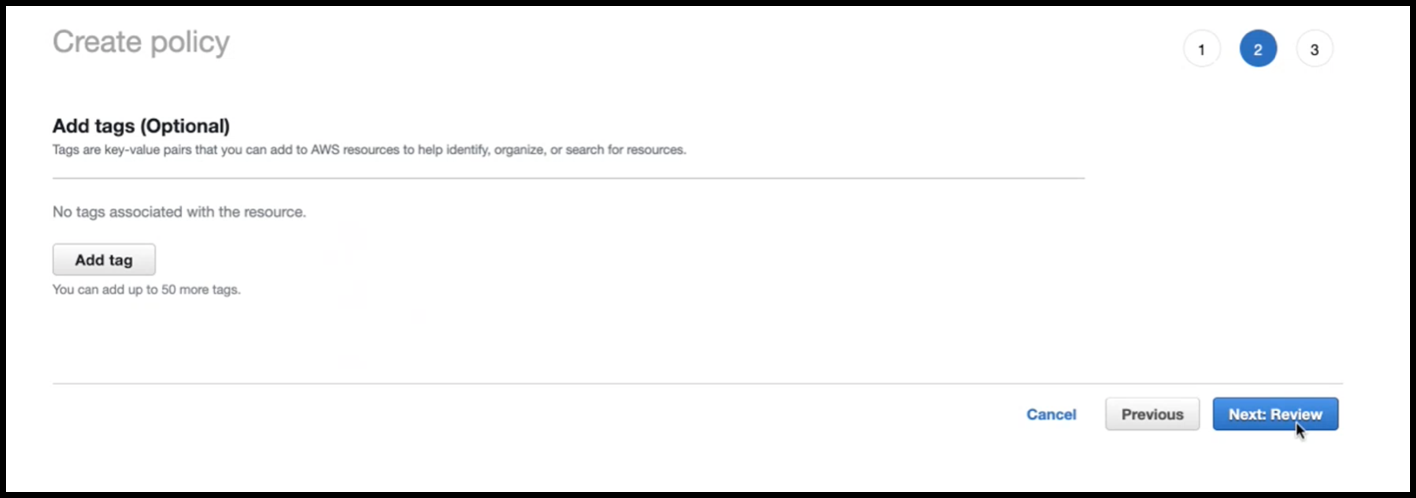

Cliquez sur Suivant : Réviser.

-

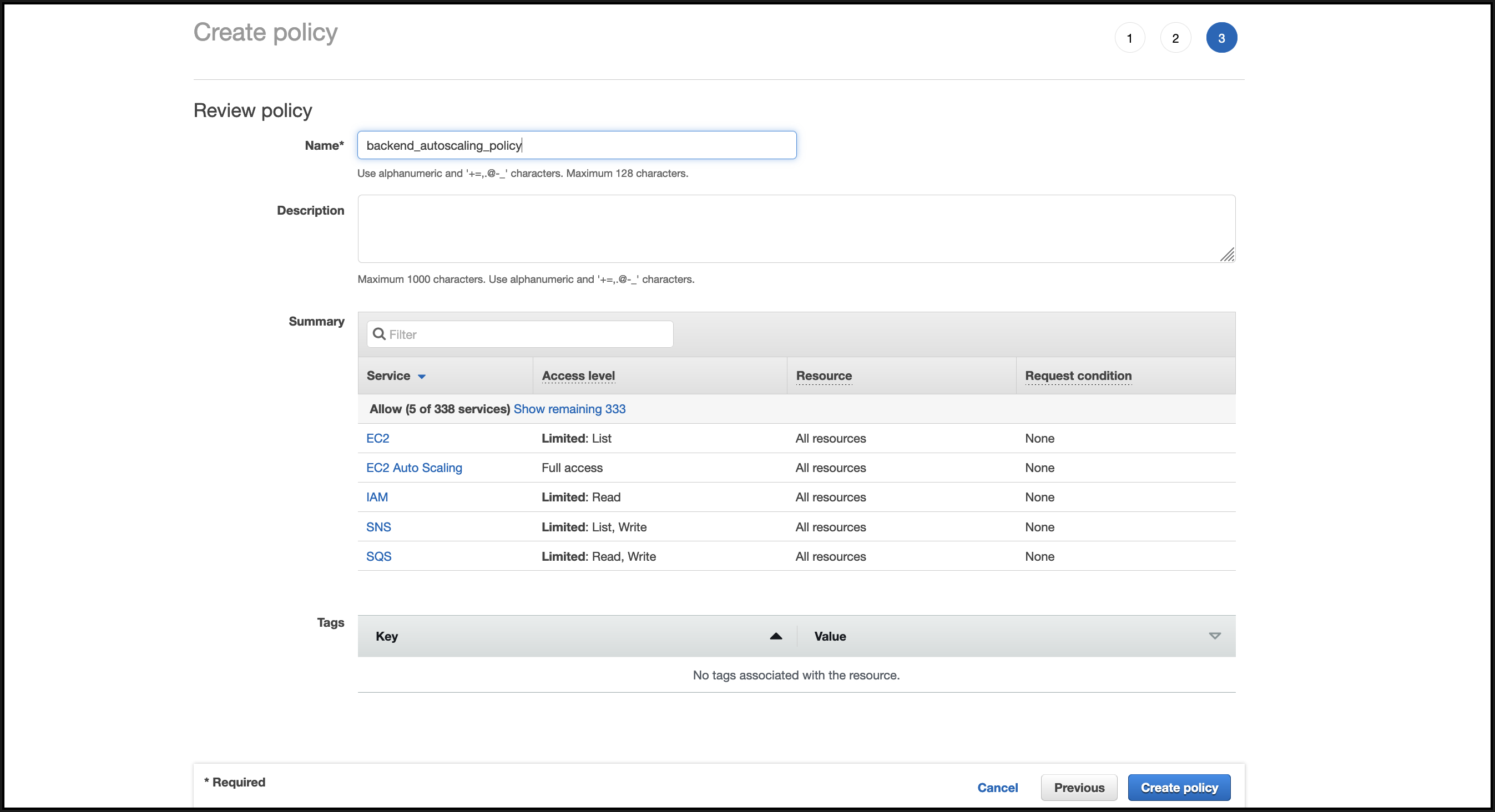

Dans l’onglet Révision de la politique, donnez un nom valide à la politique, puis cliquez sur Créer une politique.

-

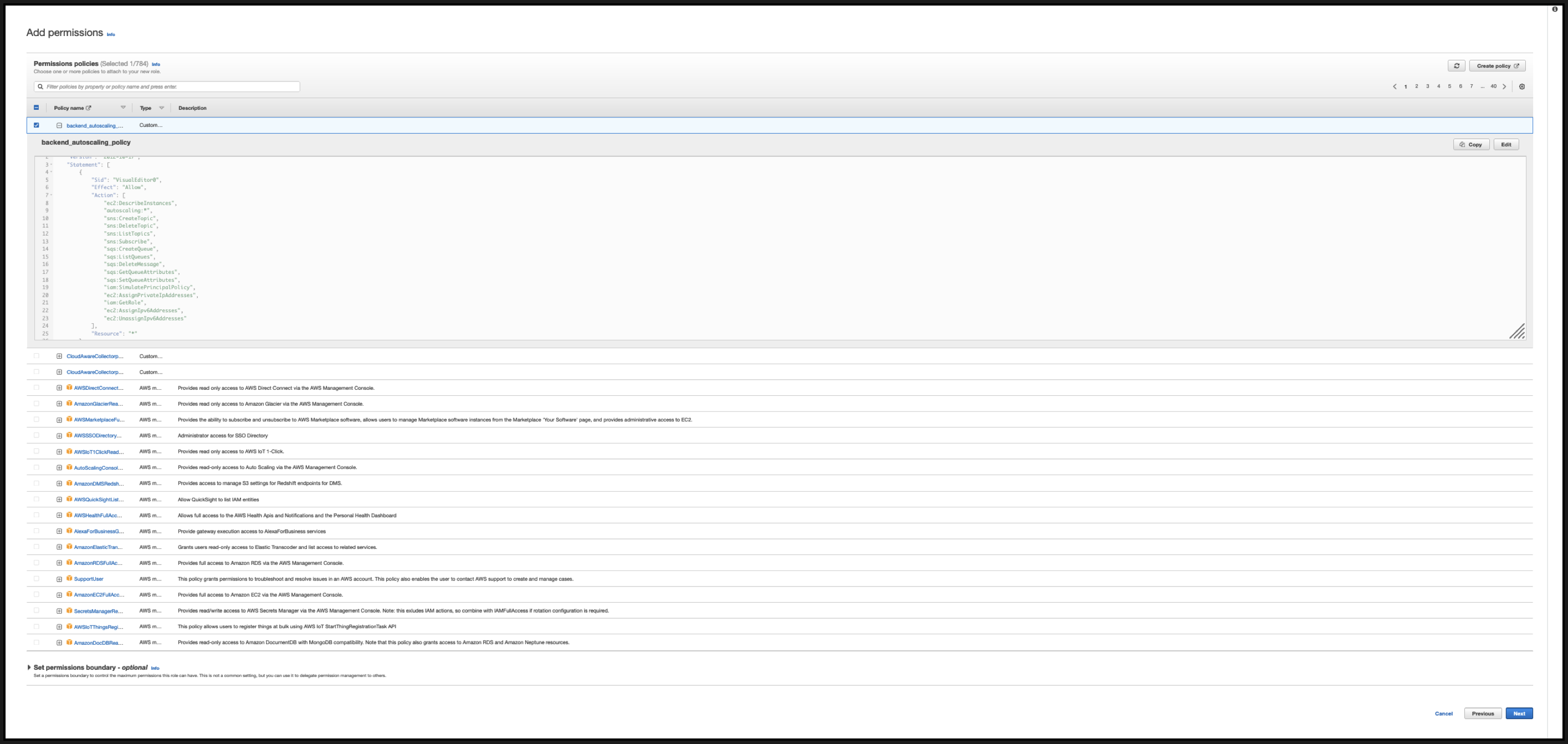

Sur la page Identity Access Management, cliquez sur le nom de la politique que vous avez créée. Développez la politique pour vérifier l’intégralité du JSON, puis cliquez sur Suivant.

-

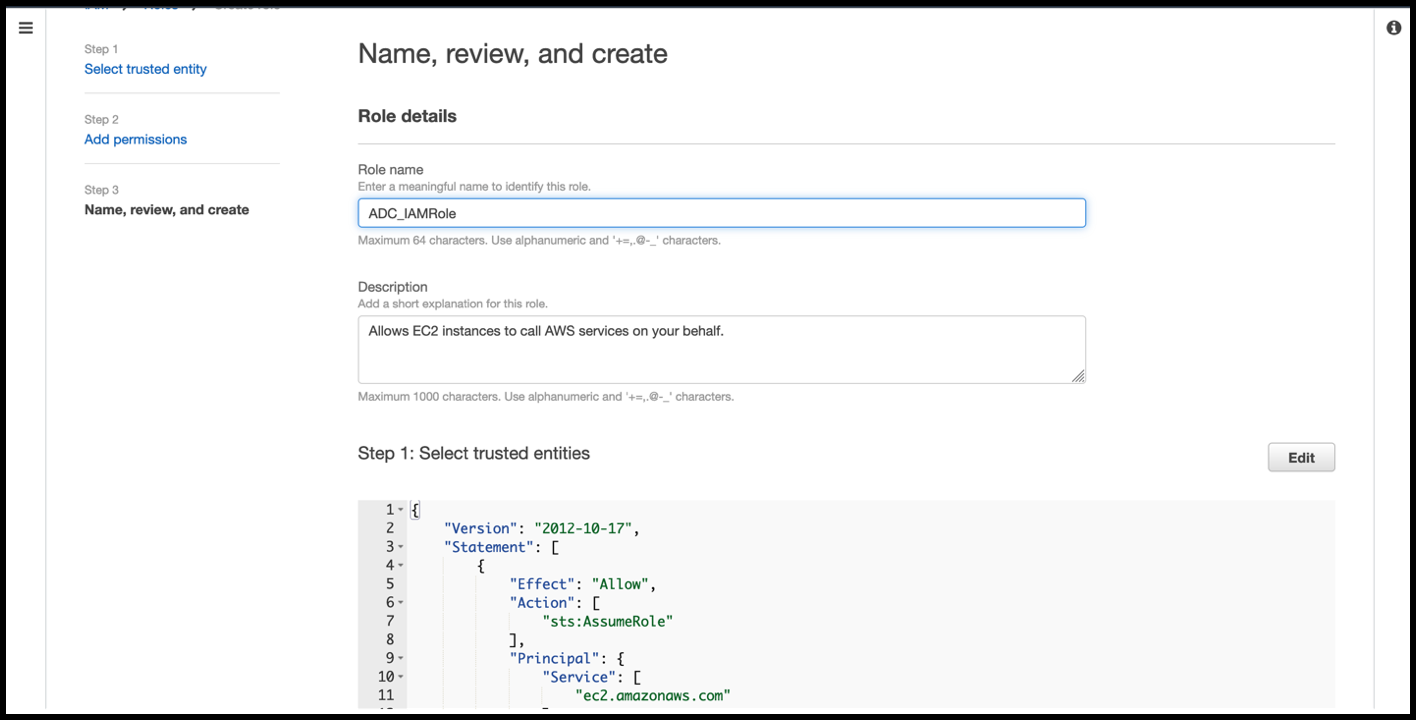

Dans la page Nom, révision et création, attribuez un nom valide au rôle.

-

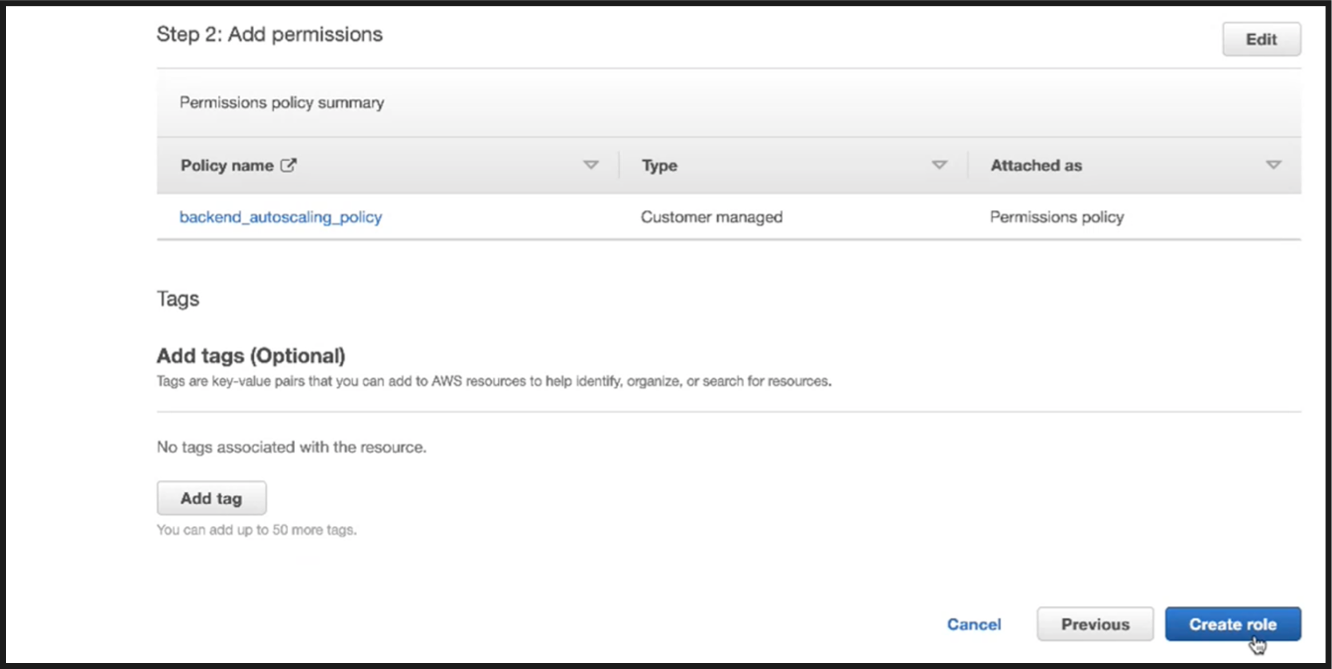

Cliquez sur Créer un rôle.

-

-

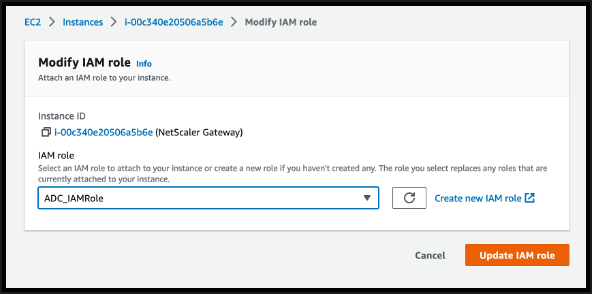

Répétez les étapes 1, 2 et 3. Cliquez sur le bouton Actualiser et sélectionnez le menu déroulant pour voir le rôle que vous avez créé.

-

Cliquez sur Mettre à jour le rôle IAM.

Testez les politiques IAM avec le simulateur de politiques IAM

Le simulateur de politiques IAM est un outil qui vous permet de tester les effets des politiques de contrôle d’accès IAM avant de les mettre en production. Il est plus facile de vérifier et de résoudre les problèmes liés aux autorisations.

-

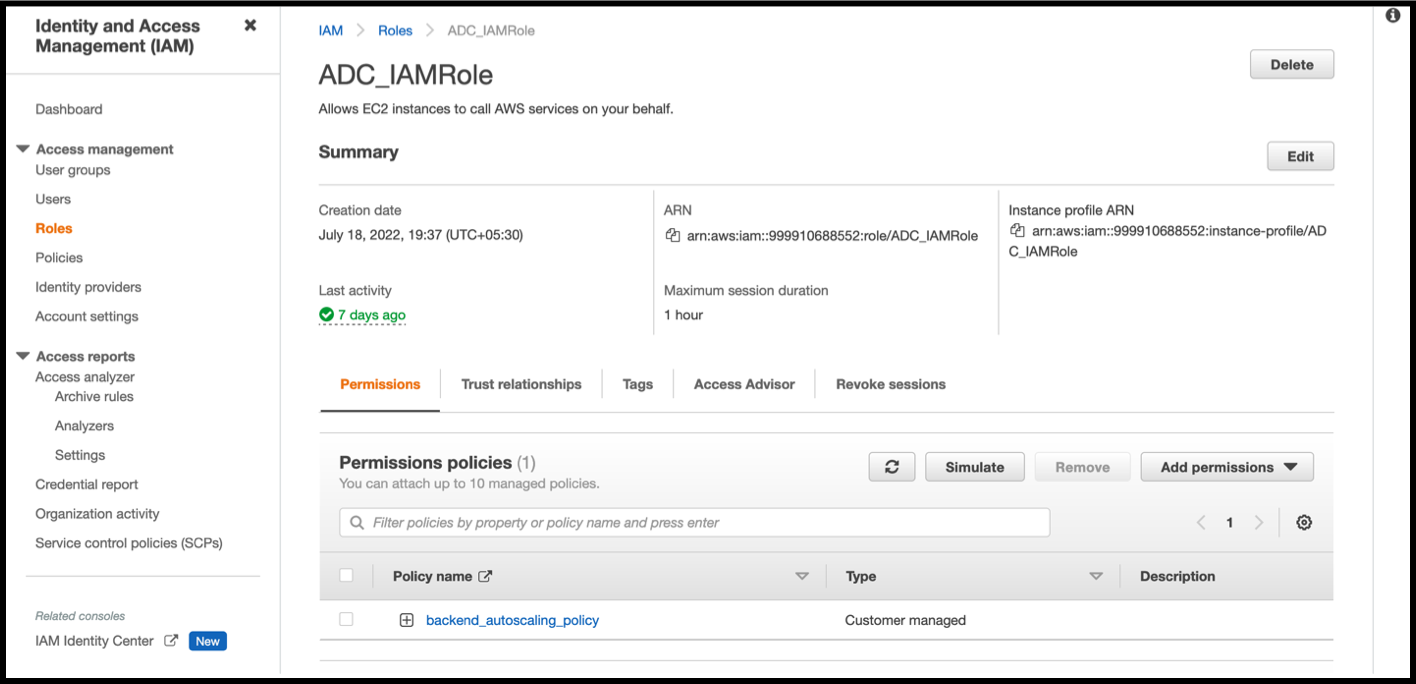

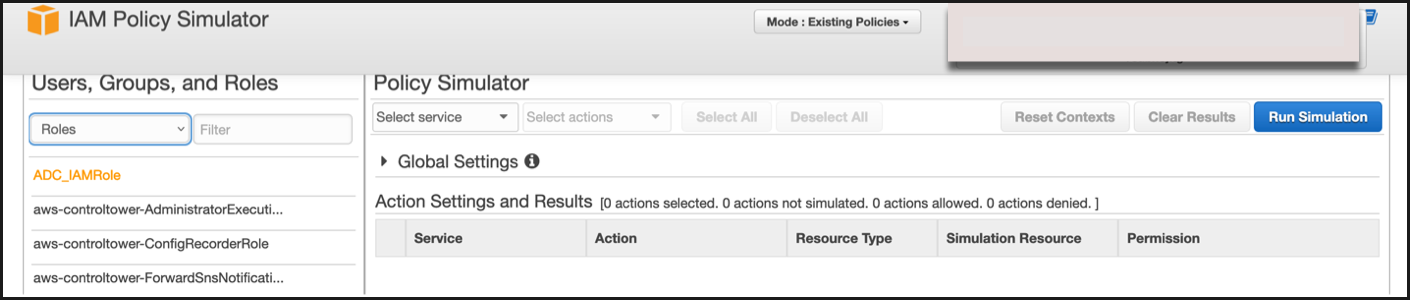

Sur la pageIAM, sélectionnez le rôle IAM que vous souhaitez tester, puis cliquez sur Simuler. Dans l’exemple suivant, « ADC_IAMRole » est le rôle IAM. Dans l’exemple suivant, « ADC_IAMRole » est le rôle IAM.

-

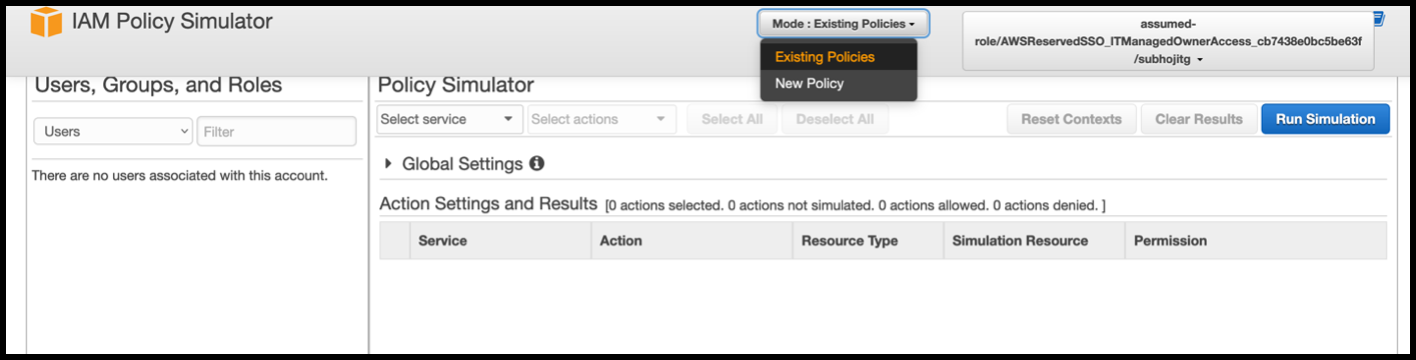

Dans la console du simulateur de politiques IAM, sélectionnez Politiques existantes comme mode.

-

Dans l’onglet Utilisateurs, groupes et rôles, sélectionnez Rôles dans le menu déroulant et choisissez un rôle existant.

-

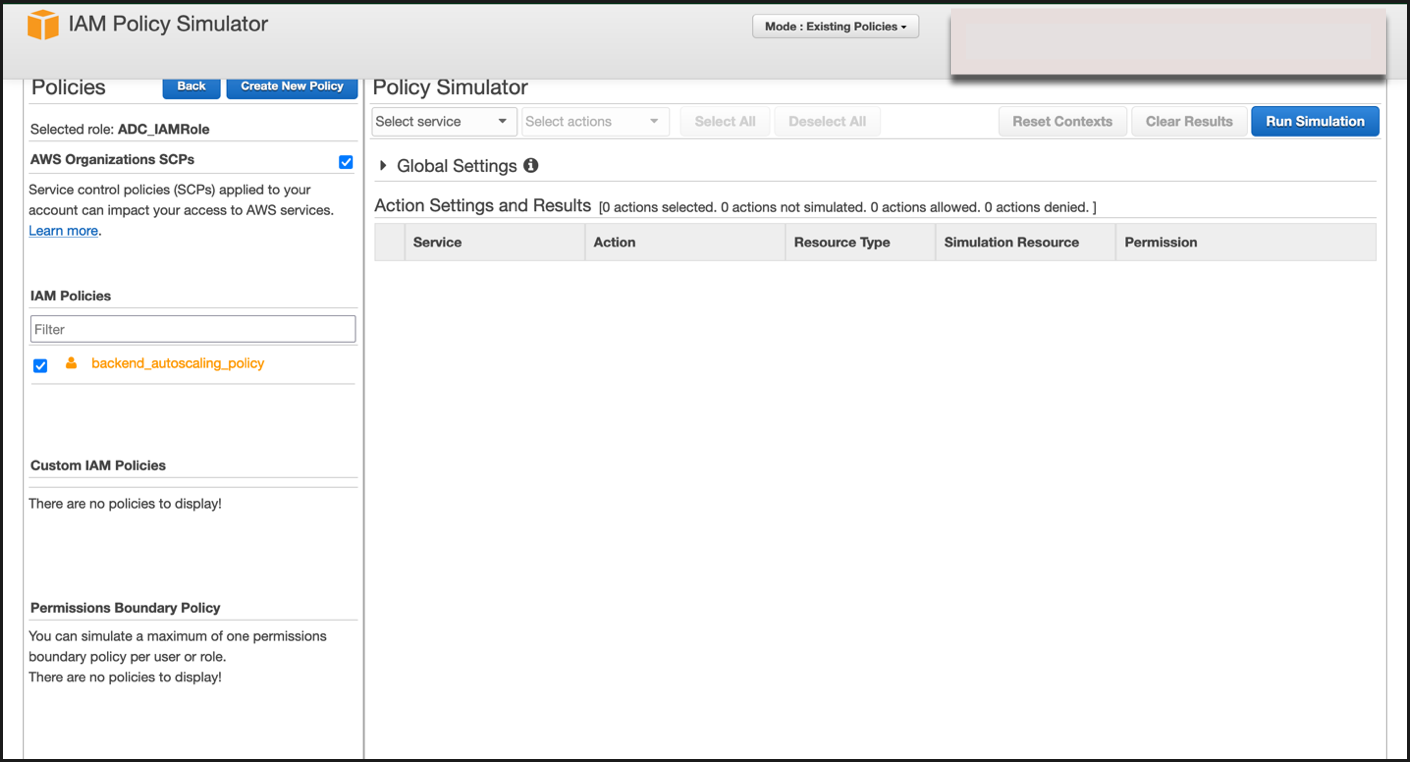

Après avoir sélectionné le rôle existant, sélectionnez la politique existante en dessous de celui-ci.

-

Après avoir sélectionné la politique, vous pouvez voir le JSON exact sur le côté gauche de l’écran. Sélectionnez les actions souhaitées dans le menu déroulant Sélectionner les actions .

-

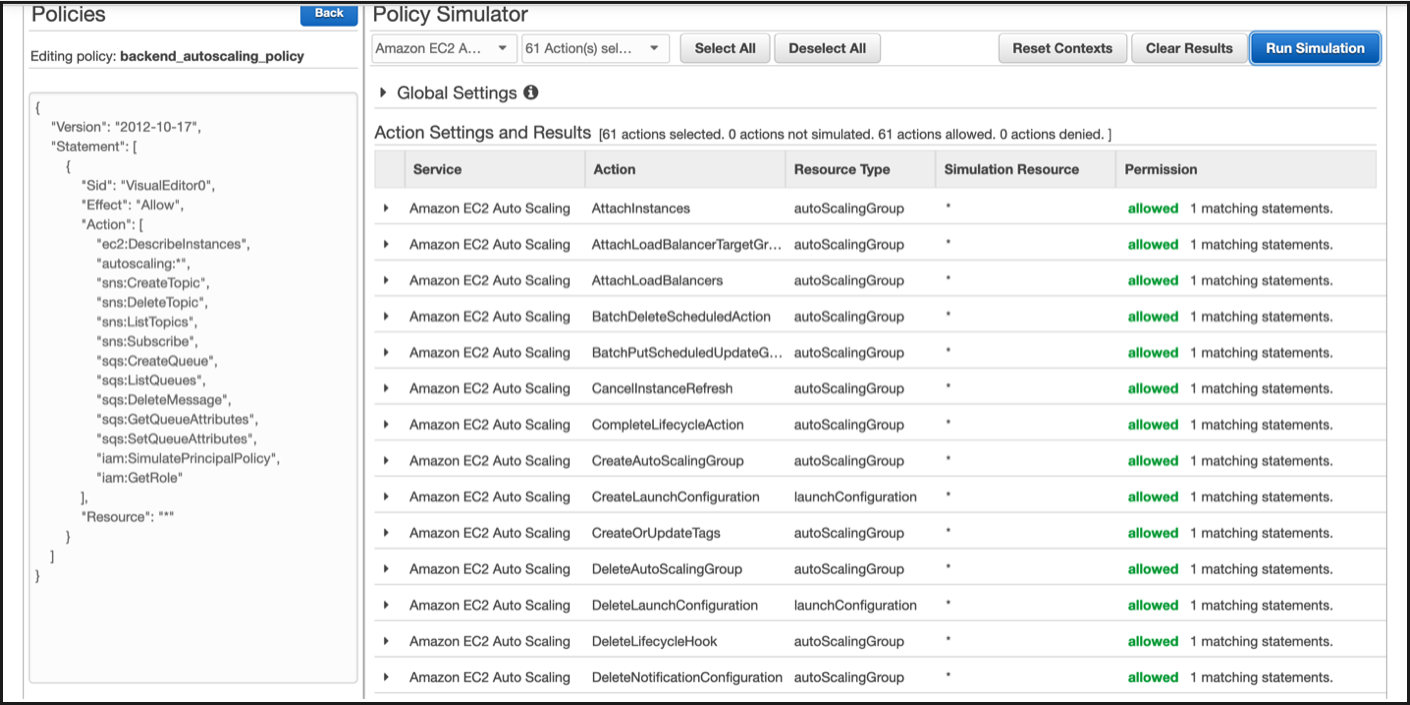

Cliquez sur Exécuter la simulation.

Pour des informations détaillées, consultez la documentation AWS IAM.