Azure仮想WAN

Microsoft Azure Virtual WANとCitrix SD-WANは、ハイブリッドクラウドワークロード全体のネットワーク接続と集中管理を簡素化します。ブランチアプライアンスの構成を自動化して Azure Virtual WAN ハブに接続し、ビジネス要件に応じてブランチトラフィック管理ポリシーを構成できます。組み込みのダッシュボードインターフェイスにより、トラブルシューティングの洞察がすぐに得られるため、時間を節約でき、大規模なサイト間接続を可視化できます。

Microsoft Azure Virtual WAN を使用すると、Azure クラウドワークロードへのシンプルな接続が可能になり、Azure バックボーンネットワーク内外のトラフィックをルーティングできます。Azure は、世界中の 54以上のリージョンと複数のプレゼンスを提供しています。Azure リージョンは、ブランチに接続するように選択できるハブとして機能します。ブランチを接続したら、ハブ間接続で Azure クラウドサービスを使用します。Azure VNet でのハブピアリングを含む複数の Azure サービスを適用することで、接続を簡素化できます。ハブは支店のトラフィックゲートウェイとして機能します。

Microsoft Azure Virtual WANには次の利点があります。

-

ハブアンドスポークの統合接続ソリューション -コネクテッドパートナーソリューションを含むさまざまなソースからのオンプレミスと Azure ハブ間のサイト間接続と構成を自動化します。

-

自動セットアップと構成 — 仮想ネットワークを Azure ハブにシームレスに接続します。

-

直感的なトラブルシューティング — Azure 内のエンドツーエンドのフローを確認し、この情報を使用して必要なアクションを実行できます。

ハブ間通信

11.1.0 リリース以降、Azure Virtual WAN は標準タイプの方法を使用したハブ間通信をサポートします 。

Azure Virtual WAN のお客様は、Microsoft のグローバルバックボーンネットワークをリージョン間のハブ間通信 (グローバルトランジットネットワークアーキテクチャ) に使用できるようになりました。これにより、Azure へのブランチ間、Azure バックボーンを介したブランチ間、および (すべての Azure リージョンで) ブランチからハブへの通信が可能になります。

Azure のバックボーンをリージョン間通信に使用できるのは、Azure Virtual WAN 用の標準 SKU を購入した場合のみです。料金の詳細については、「 仮想 WAN の料金」を参照してください。 Basic SKUでは、Azure のバックボーンをリージョン間のハブ間通信に使用することはできません。詳細については、 グローバルトランジットネットワークアーキテクチャと仮想 WANを参照してください。

ハブはすべて、仮想 WAN 内で相互に接続されています。これは、ローカルハブに接続されたブランチ、ユーザー、または VNet が、接続されたハブのフルメッシュアーキテクチャを使用して別のブランチまたは VNet と通信できることを意味します。

また、仮想ハブを経由するハブ内の VNet と、ハブ間の接続フレームワークを使用して、ハブを経由する VNet を接続することもできます。

仮想 WAN には、次の 2 つのタイプがあります。

-

基本: 基本方式では 、ハブ間の通信は 1 つのリージョン内で行われます。 ベーシックWANタイプは 、基本的なハブ(SKU = ベーシック)を作成するのに役立ちます。基本ハブはサイト間 VPN 機能に限定されます。

-

標準: 標準方式を使用すると 、さまざまな地域間でハブ間通信が行われます。 標準WANは標準ハブ (SKU = 標準)の作成に役立ちます。 標準ハブには 、ExpressRoute、ユーザー VPN (P2S)、フルメッシュハブ、およびハブ経由の VNet から VNet への転送が含まれます。

Microsoft Azureで Azure Virtual WAN サービスを作成する

Azure Virtual WAN リソースを作成するには、次の手順を実行します。

-

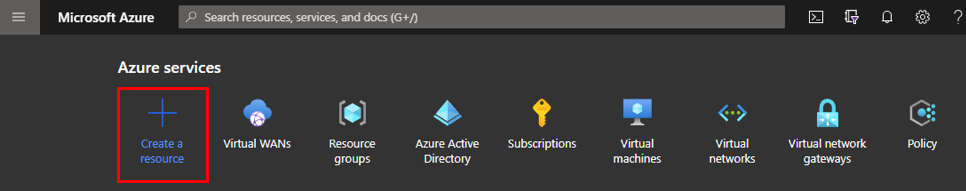

Azure ポータルにログインし、[ リソースを作成] をクリックします。

-

仮想 WAN を検索し、[ 作成] をクリックします。

-

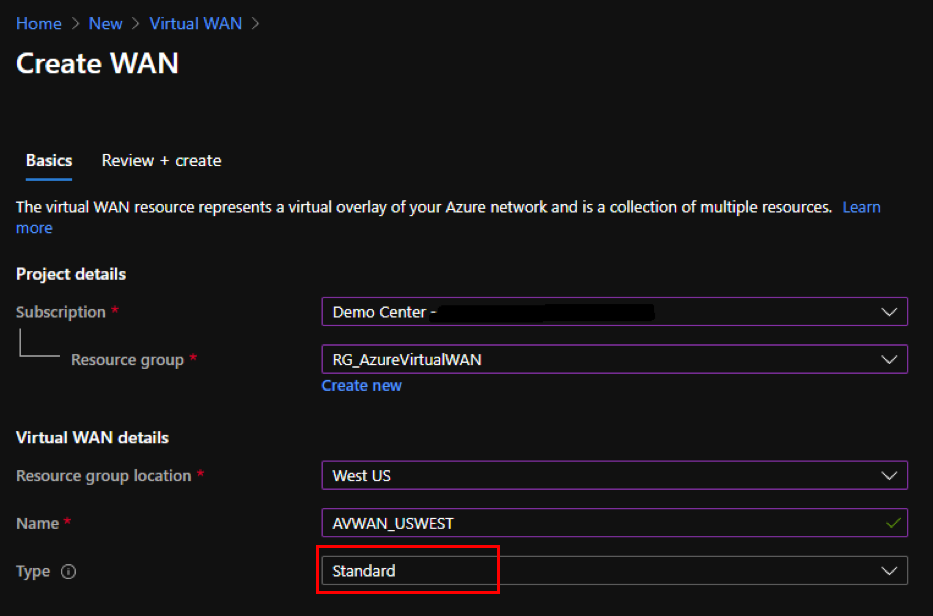

「 基本」で、次のフィールドに値を入力します。

-

サブスクリプション:ドロップダウンリストからサブスクリプションの詳細を選択して入力します。

-

リソースグループ:既存のリソースグループを選択するか、新しいリソースグループを作成します。

注:

Azure API 通信を許可するサービスプリンシパルを作成するときは、必ず Virtual WAN を含む同じリソースグループを使用してください。そうしないと、Citrix SD-WAN Orchestrator サービスには、自動接続を可能にする Azure Virtual WAN API を認証するための十分な権限がありません。

-

リソースグループの場所:ドロップダウンリストから Azure リージョンを選択します。

- 名前:新しい仮想 WAN の名前を指定します。

- タイプ:異なるリージョン間でハブ間通信を使用する場合は [ 標準 ] タイプを選択し、それ以外の場合は [ ベーシック] を選択します。

-

- [Review + create] をクリックします。

- 仮想 WAN を作成するために入力した詳細を確認し、[ 作成 ] をクリックして仮想 WAN の作成を終了します。

リソースのデプロイには 1 分もかかりません。

注意

基本から標準にアップグレードできますが、標準から基本に戻すことはできません。仮想 WAN をアップグレードする手順については、 仮想 WAN を基本から標準にアップグレードするを参照してください。

Azure Virtual WANでハブを作成する

以下の手順を実行して、さまざまなエンドポイント (オンプレミスの VPN デバイスや SD-WAN デバイスなど) からの接続を可能にするハブを作成します。

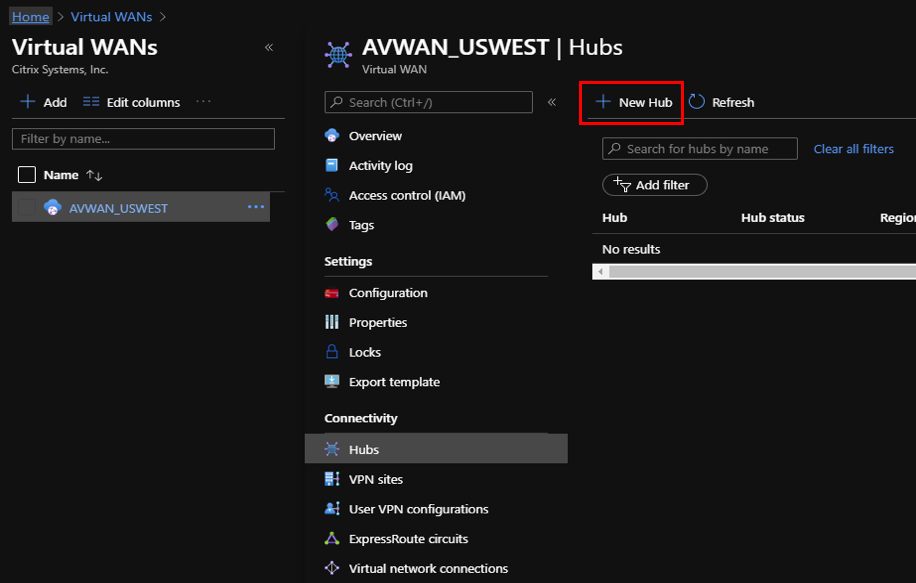

- 以前に作成した Azure Virtual WAN を選択します。

-

[ 接続 ] セクションで [ ハブ ] を選択し、[ + 新規ハブ] をクリックします。

-

「 基本」で、次のフィールドに値を入力します。

- リージョン — ドロップダウンリストから Azure リージョンを選択します。

- 名前 — 新しいハブの名前を入力します。

- ハブプライベートアドレススペース — CIDR のアドレス範囲を入力します。ハブ専用の独自のネットワークを選択してください。

-

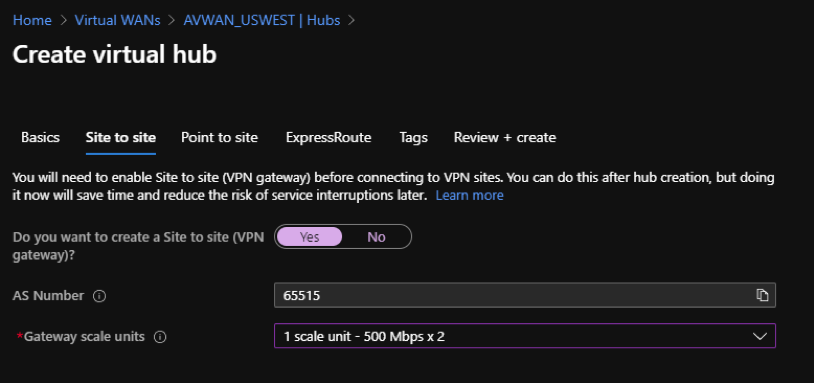

[ **次へ:サイト間] ** をクリックし、次のフィールドに値を入力します。

- サイト間 (VPN ゲートウェイ) を作成しますか? — [ はい] を選択します。

-

ゲートウェイスケール単位 — 必要に応じてドロップダウンリストからスケール単位を選択します。

- [Review + create] をクリックします。

- 設定を確認し、[ 作成 ] をクリックして仮想ハブの作成を開始します。

リソースのデプロイには最大 30 分かかる場合があります。

Azure Virtual WAN のサービスプリンシパルを作成し、ID を特定する

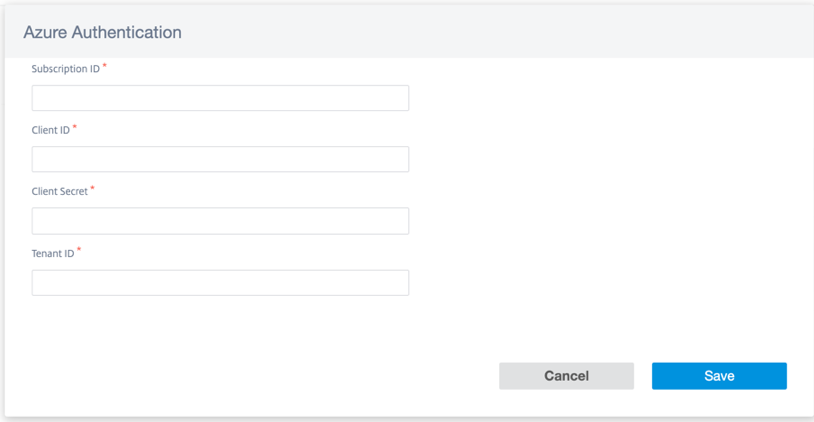

Citrix SD-WAN Orchestrator サービスが Azure Virtual WAN API を介して認証し、自動接続を有効にするには、登録済みアプリケーションを作成し、次の認証資格情報で識別する必要があります。

- サブスクリプションID

- クライアントID

- クライアントシークレット

- テナント ID

注:

Azure API 通信を許可するサービスプリンシパルを作成するときは、必ず Virtual WAN を含む同じリソースグループを使用してください。そうしないと、Citrix SD-WAN Orchestrator サービスには、自動接続を可能にする Azure Virtual WAN API を認証するための十分な権限がありません。

以下の手順を実行してアプリケーション登録を作成します。

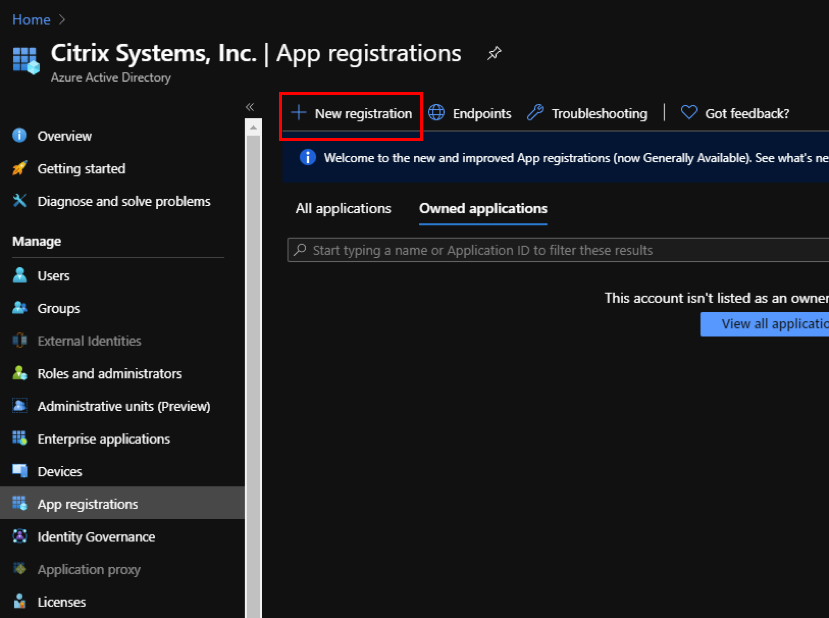

- Azure ポータルで、 Azure Active Directoryに移動します。

- [管理] で [ アプリ登録] を選択します。

-

[ + 新規登録] をクリックします。

-

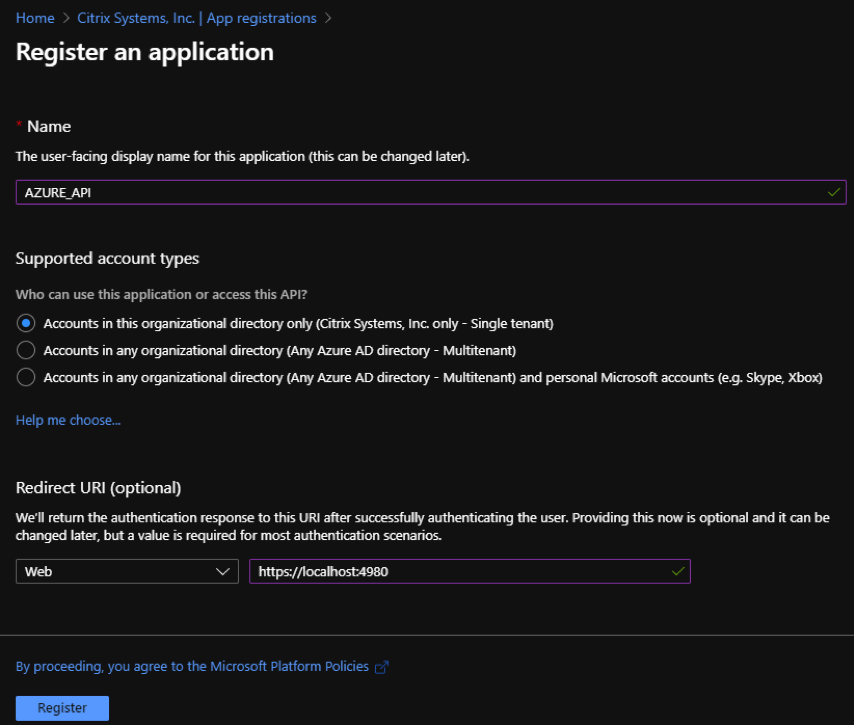

次のフィールドに値を入力して、アプリケーションを登録します。

- 名前 — アプリケーション登録の名前を入力します。

- サポートされているアカウントタイプ — [この組織ディレクトリのアカウントのみ (*-シングルテナント)] オプションを選択します。

- リダイレクト URI (オプション) — ドロップダウンリストから Web を選択し、ランダムで一意の URL を入力します (例:https://localhost: 4980)

- [登録] をクリックします。

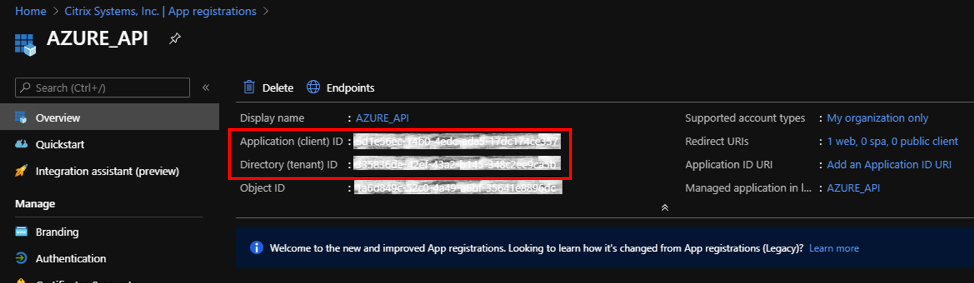

Citrix SD-WAN Orchestrator サービスで認証に使用できるアプリケーション (クライアント) IDとディレクトリ (テナント) ID を、API を使用するための Azure サブスクリプションにコピーして保存できます。

アプリケーション登録の次のステップでは、認証用のサービスプリンシパルキーを作成します。

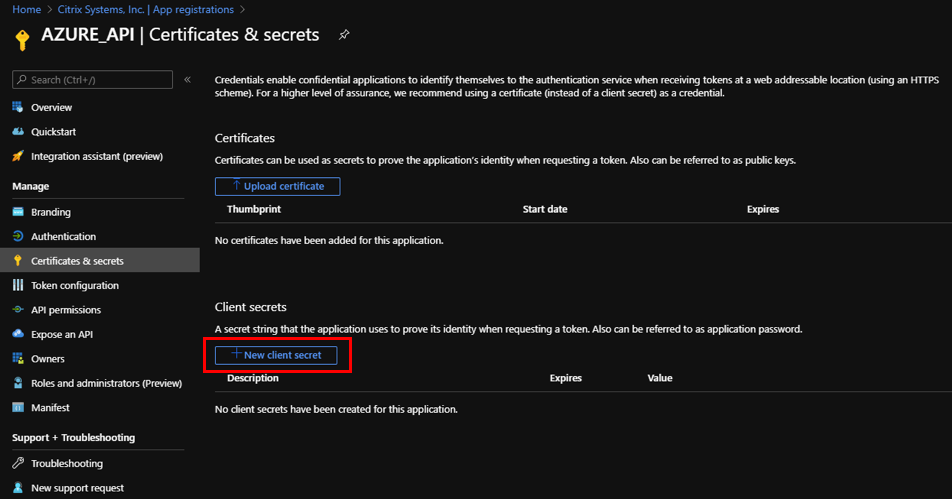

サービスプリンシパルキーを作成するには、以下の手順を実行します。

- Azure ポータルで、 Azure Active Directoryに移動します。

- [ 管理] で [ アプリ登録] に移動します。

- 登録済みのアプリケーション (以前に作成) を選択します。

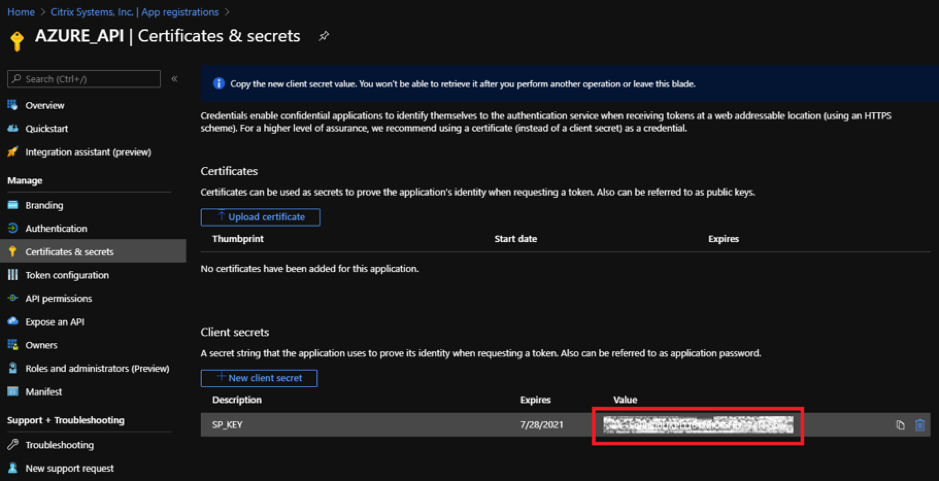

- [Manage] にある [Certificates & secrets] を選択します。

-

[ クライアントシークレット] で、[ + 新しいクライアントシークレット] をクリックします。

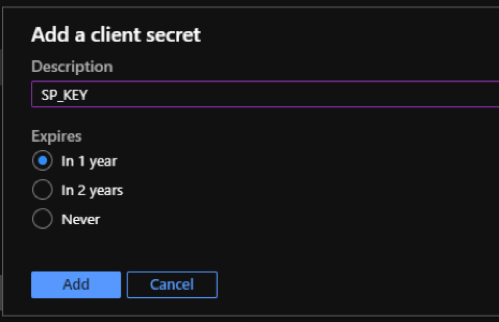

- クライアントシークレットを追加するには、以下のフィールドに値を入力します。

- 説明:サービスプリンシパルキーの名前を指定します。

- 有効期限:必要に応じて有効期限を選択します。

- [追加] をクリックします。

-

クライアントシークレットは値列で無効になっています 。キーをクリップボードにコピーします。これは、Citrix SD-WAN Orchestrator サービスに入力する必要があるクライアントシークレットです。

注:

シークレットキーの値は後で表示されなくなるため、ページをリロードする前にコピーして保存してください。

認証目的で適切なロールを割り当てるには、次の手順を実行します。

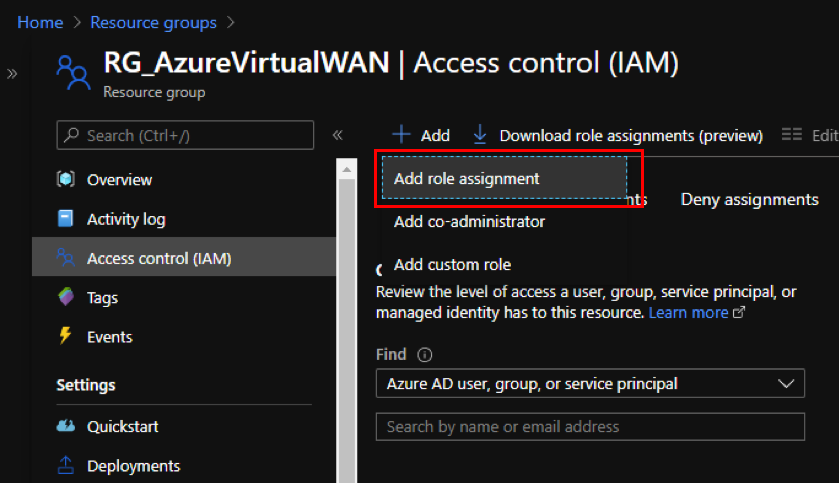

- Azure ポータルで、仮想 WAN が作成されたリソースグループに移動します 。

- アクセス制御 (IAM)に移動します。

-

[ + 追加 ] をクリックし、[ 役割の割り当てを追加] を選択します。

-

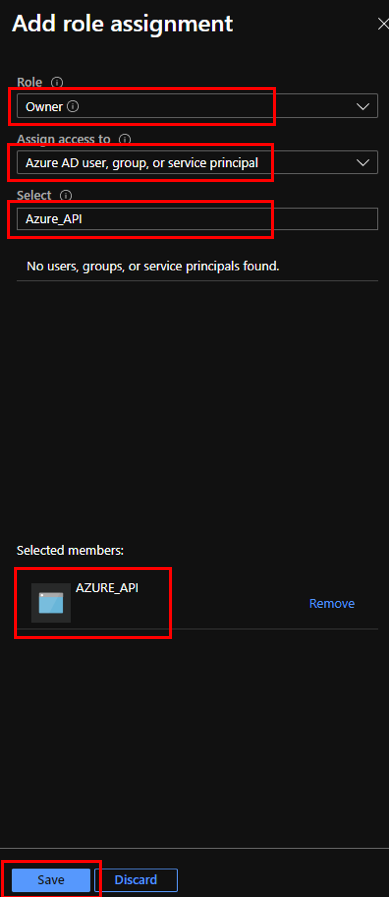

役割の割り当てを追加するには、次のフィールドに値を入力します。

- 役割 — ドロップダウンリストから「所有者」を選択します。このロールにより、リソースへのアクセスを含むすべての管理が可能になります。

- アクセスの割り当て — Azure AD ユーザー、グループ、またはサービスプリンシパルを選択します。

- 選択 — 以前に作成した登録済みアプリケーションの名前を入力し、表示されたら対応するエントリを選択します。

-

[保存] をクリックします。

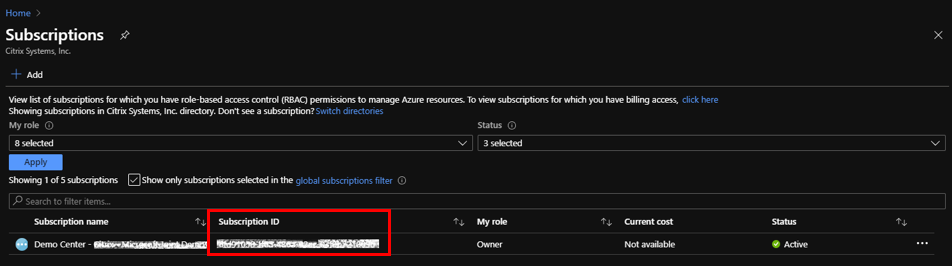

最後に、Azure アカウントのサブスクリプション ID を取得する必要があります。Azure ポータルで「 サブスクリプション」を検索すると、サブスクリプション ID を特定できます。

Citrix SD-WAN Orchestratorサービスで Azure Virtual WAN 配信サービスを構成する

Microsoft Azure仮想WANとCitrix SD-WAN は、クラウドワークロード全体にわたるネットワーク接続と集中管理を提供します。このサービスでは、Azure Virtual WAN に接続するためのブランチアプライアンスの自動構成と、ビジネス要件に応じてブランチトラフィック管理ポリシーを構成します。

Azure サービスプリンシパル情報を提供して 、任意の Citrix SD-WAN サイトを Azure Virtual WAN にマッピングします。サイトを Azure 仮想 WAN サービスに設定する前に、各 Azure リージョンにサイト間接続Gateway リソースを使用して Azure 仮想 WAN ハブを作成する必要があります。サイト間接続は、Citrix SD-WAN アプライアンスと Azure の間で確立されます。

注:

サブスクリプション用に Azure ポータルで作成された仮想 WAN ハブのみがマッピング対象として一覧表示されます。

Citrix SD-WAN ブランチを Azure 仮想 WAN にマッピングする一環として、事前に選択した IPSec IKE/IPSec 設定を使用して Azure 仮想ハブと IPsec トンネルを確立するために、ブランチサイトを Azure WAN リソースに関連付ける必要があります。サイトと Azure バックボーンルートは、デフォルトでは BGP 経由で学習されます。Citrix SD-WAN ブランチサイトに複数のインターネットWANリンクが構成されている場合、冗長性を提供するために2つのWANリンクが自動的に選択されます。選択したCitrix SD-WAN ソフトウェアには、プライマリとセカンダリのIPsecトンネルを切り替えるためのサポートが必要です。このトンネルは、11.1リリース以降でサポートされています。

注:

1 つの Citrix SD-WAN サイトを、同じまたは異なる Azure リージョンにある複数の Azure 仮想ハブに接続できます。

一部のCitrix SD-WAN アプライアンスには、サポートできるIPsecトンネルの数に関するリソース制限があります。したがって、Citrix SD-WAN アプライアンスのトンネル数の制限が満たされていない場合、構成マッピングが失敗することがあります。

次に、SD-WAN プラットフォームごとの IPSec トンネルの制限を示します。

| SD-WANアプライアンス | IPSec トンネルがサポートされています |

|---|---|

| 4100, 5100, 6100 | 256 |

| 1100, 2100 | 128 |

| 110, 210, 410, 1000, 2000 | 8 |

前提条件

Citrix SD-WAN Orchestrator サービスで構成を開始する前に、次の前提条件を実行してください。

- Azure インフラストラクチャの完全なセットアップ (ハブ付きピア VNet、オートメーション用の登録済みアプリケーションなど)

- クラウドホスト型サービスとして Citrix SD-WAN Orchestrator サービスへのアクセスを取得します。適切なオンボーディングプロセスを経たCitrix Cloudアカウントを使用してください。そうしないと、認証が失敗します。

- Azure サブスクリプションが他の Citrix SD-WAN Orchestrator サービス構成で既に使用されていないことを確認します。

- MCN ノードとブランチの SD-WAN ノードを既に展開し、インターネット WAN リンクタイプを介した仮想パスを確認します。Citrix SD-WAN Orchestrator サービスは、構成プロセスを通じてイントラネットサービスを自動的に有効にします。

- ブランチの SD-WAN ノードがインターネット WAN リンクのパブリック IP アドレスを自動学習するように設定されていることを確認します。

Azure 仮想 WAN の構成を完了し、SD-WAN デバイスで IPsec トンネルを確立するには、次の手順を実行します。

-

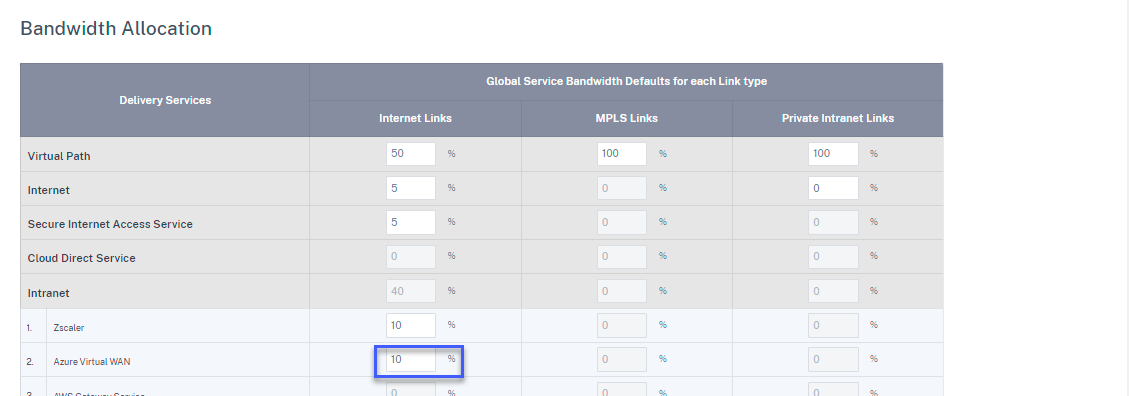

Citrix SD-WAN Orchestrator サービスでは、顧客レベルから [ 配信チャネル ] > [ 帯域幅割り当て] に移動します。Azure 仮想 WAN 配信サービスの帯域幅の割合 (20% など) を割り当てます。割り当てられた割合の合計が100になるように、他の配信サービス(たとえば、仮想パス)から割り当てられた割合を引く必要がある場合があります。

注:

Azure Virtual WAN サービスのサブスクリプション帯域幅 (%) を指定します。サブスクリプション帯域幅は、グローバル([すべてのサイト]>[構成]>[配信チャネル]>[ 帯域幅割り当て])とサイト([サイト][サイト構成]>[WANリンク]>[サービス])の両方で予約できます。

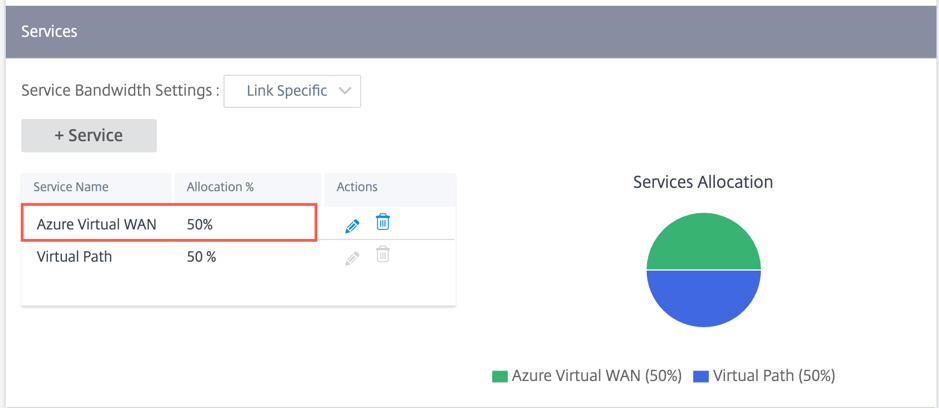

オプションで、サイトごとに異なる帯域幅を割り当てることもできます。このためには、選択したサイトのリンク固有の構成を実行します。これを行うには、適切な [ サイト] > [WAN リンク] タブ > [サービス ] セクションを選択します。[ サービス帯域幅設定] で [ **リンク固有 ] を選択し、必要な帯域幅を割り当てることにより** 、グローバルな帯域幅割り当てを上書きできます。

-

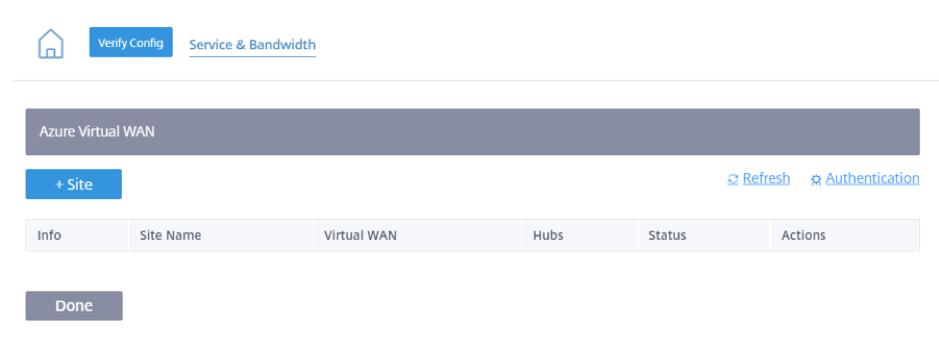

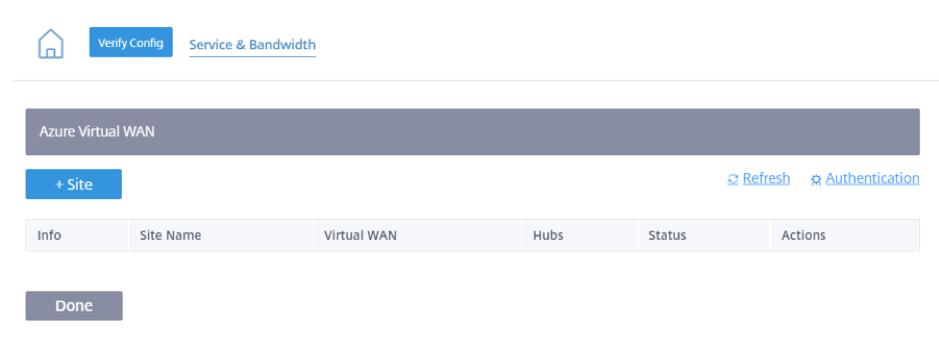

顧客レベルから、[ 設定] > [配信チャネル] に移動します。 SaaS とクラウドオンランプサービスセクションで 、 Azure Virtual WAN タイルをクリックします。 Azure Virtual WAN ページが表示されます。

[ 構成] > [SaaS とクラウドオンランプ] > [ **Azure Virtual WAN ] から Azure Virtual WAN**ページに移動することもできます。

-

Azure Virtual WAN ページの右上隅にある [ 認証 ] リンクをクリックします。

-

Azure サービスプリンシパルの作成時に取得した Azure サブスクリプション ID、クライアント ID、クライアントシークレット、テナント IDを指定します。資格情報が正しくない場合、認証は失敗し、それ以上のアクションは許可されません。[保存] をクリックします。

認証が成功したら、ブランチサイトを Azure 仮想 WAN リソースに関連付けて IPsec トンネルを確立する必要があります。1 つのブランチを Azure 仮想 WAN リソース内の複数のハブに接続でき、1 つの Azure 仮想 WAN リソースを複数のブランチサイトに接続できます。

注:

認証設定をクリアするには、「 認証をクリア 」リンクをクリックします。認証を削除する前に、必ずサイトマッピングを削除してください。

-

Azure 認証が成功したら、[ サイトの追加 ] をクリックしてサイトを追加します。

注:

サブスクリプション帯域幅を予約していない場合、[ サイトの追加 ] オプションは無効になります。

-

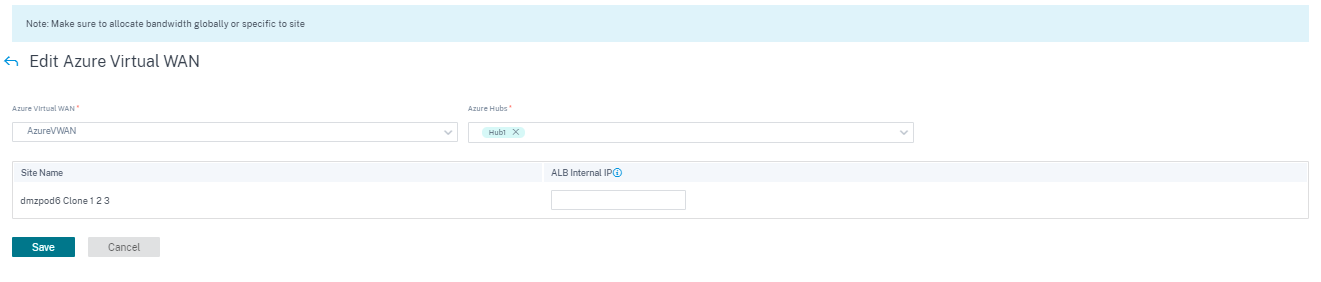

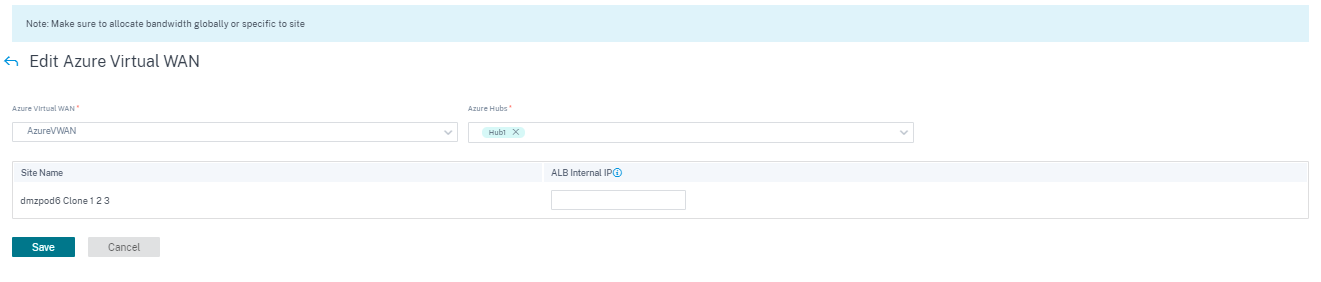

次の詳細を入力します。

-

地域/カスタムグループで絞り込み — すべての地域/グループを選択することも、特定の地域/グループを選択することもできます。

-

サイトの選択 — マッピングするサイトをすべて選択することも、特定のサイトを選択することもできます。

-

Azure Virtual WAN -サブスクリプションに関連付けられているドロップダウンリストから Azure Virtual WAN を選択します。同じサイトを複数のWANに接続することはできません。

-

Azure ハブ -Azure ハブを選択します。マッピングには、Azure 仮想ハブを使用する Azure 仮想 WAN のみが一覧表示されます。同じサイトに接続された複数のハブを追加できます。

注:

Azure Virtual WAN フィールドには、対応するハブがすでに作成されている仮想 WAN が一覧表示されます。

ALB内部IP — 特定のサイトがAzure VPXであり、高可用性 (HA) モードでデプロイされている場合は、Azureロードバランサー (ALB) IP入力が必要です。それ以外の場合、このフィールドはオプションです。

-

-

[ 保存]をクリックします

-

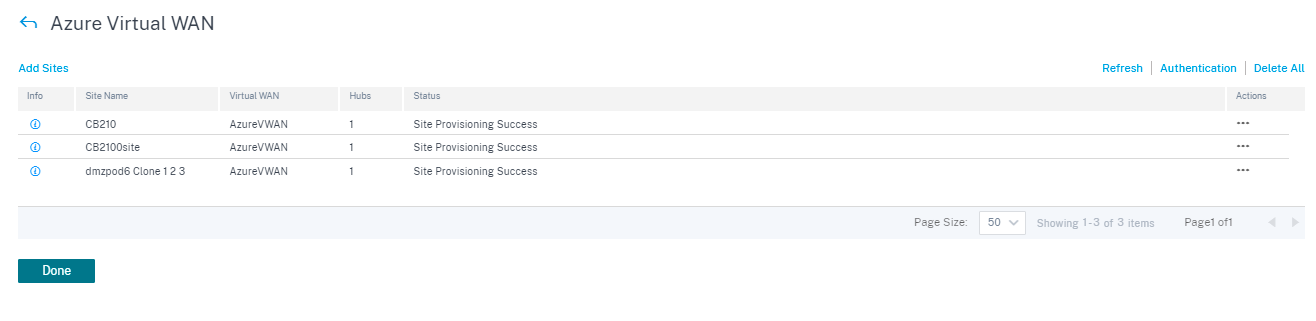

サイトを展開すると、次の情報が表示されます。

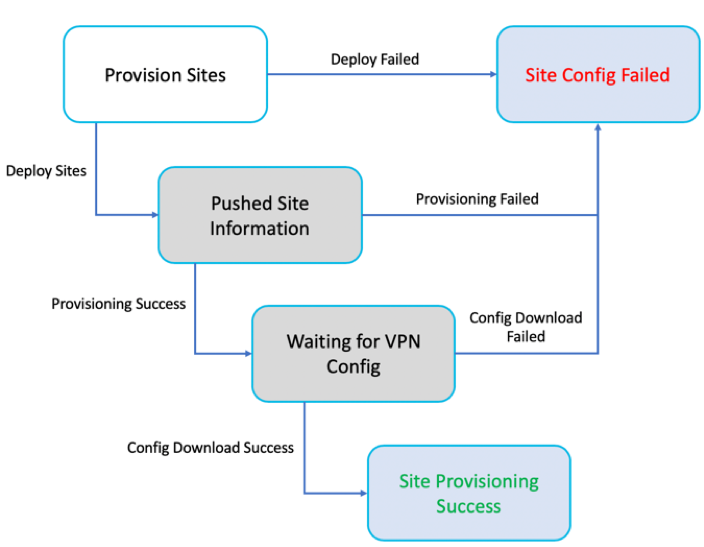

次の図は、Citrix SD-WAN Orchestrator サービスと Azure Virtual WAN 接続の高度なワークフローを示しています。

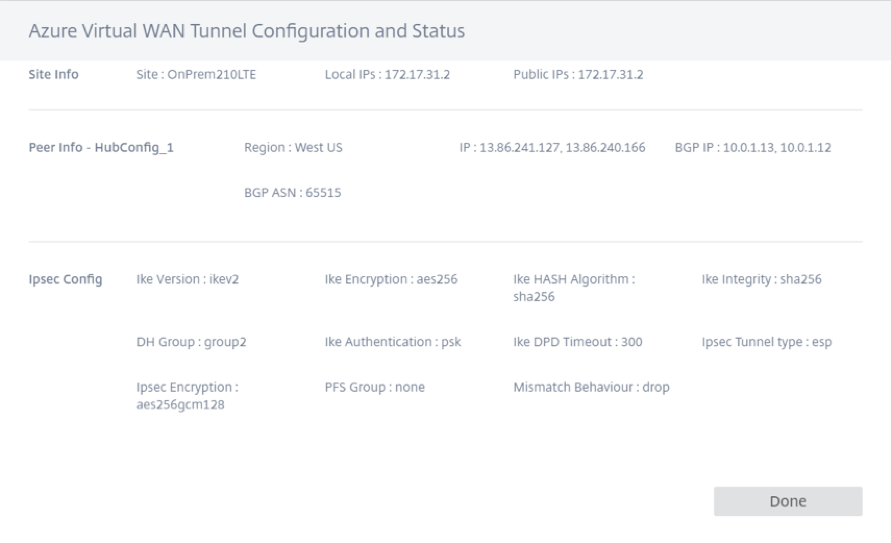

- 情報 -Azure Virtual WAN トンネル構成の詳細とステータスを表示します。

- サイト名 — 展開されたサイト名を表示します。

- 仮想 WAN — 対応するサイトがマッピングされている Azure Virtual WAN を表示します。

- ハブ — ハブの数を表示します。

- ステータス — さまざまな展開状態と完了メッセージを表示します。サイトが正常にプロビジョニングされると、IPSec トンネルだけを作成できます。

- アクション — **設定したサイトを編集または削除できます** 。

Azure 仮想 WAN ハブへの Citrix SD-WAN サイトのマッピングには、Azure から IPSec 構成をダウンロードする必要があるため、多少時間がかかる場合があります。 ブランチ設定がダウンロードされると 、ブランチマッピングステータスは「Configuration Downloaded」と表示されます。構成をアクティブ化する前に、サイトのステータスを更新して、更新されたステータスを確認することをお勧めします。

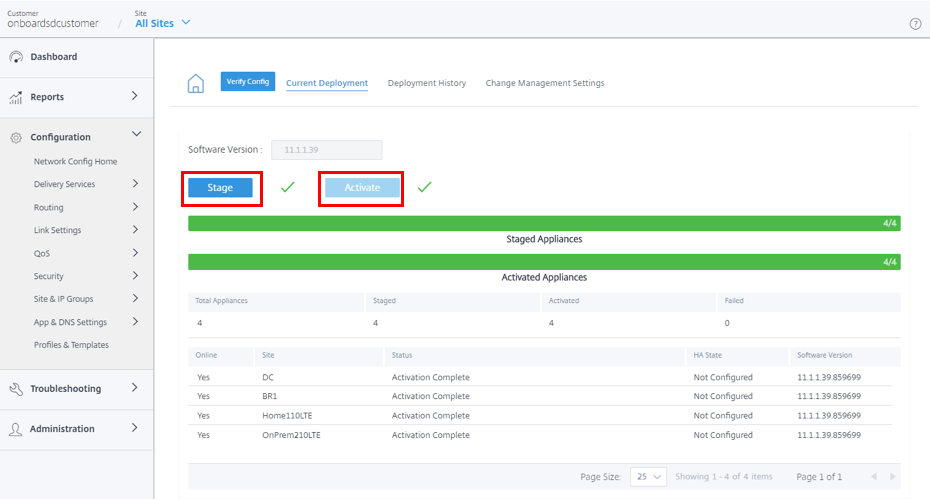

サイトが正常にプロビジョニングされたら、 検証、ステージング、アクティブのプロセスを実行して IPsec トンネルを作成する必要があります。

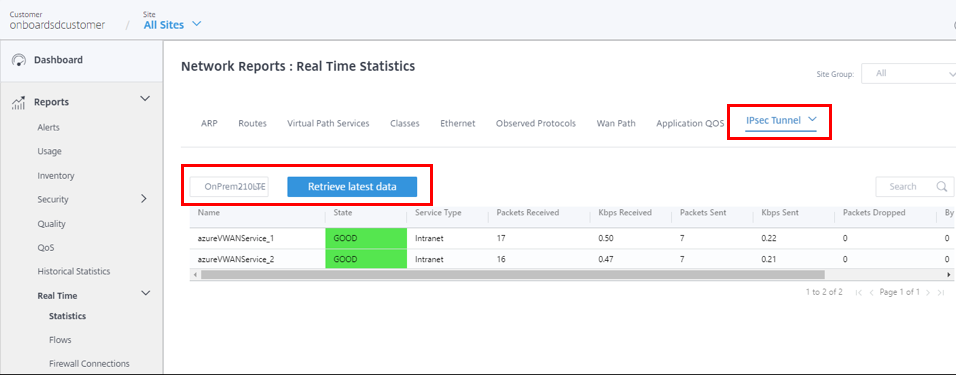

アクティベーション後、[ すべてのサイト] > [レポート] > [リアルタイム] > [統計] > [IPsec トンネル] に移動し、目的のサイトを選択して [ **最新データの取得] をクリックすると、各サイトのトンネルの状態を確認できます**。設定がアクティブになっていない場合、トンネル情報は利用できません。冗長性を目的として、2 つのトンネルが作成されます。

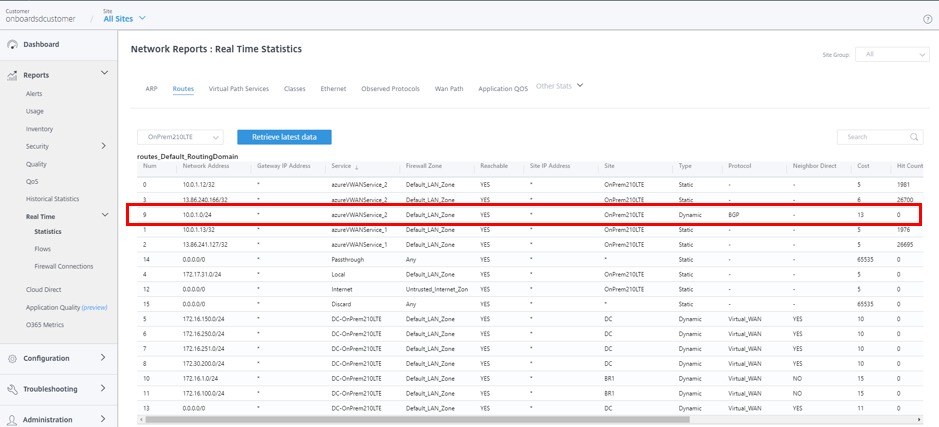

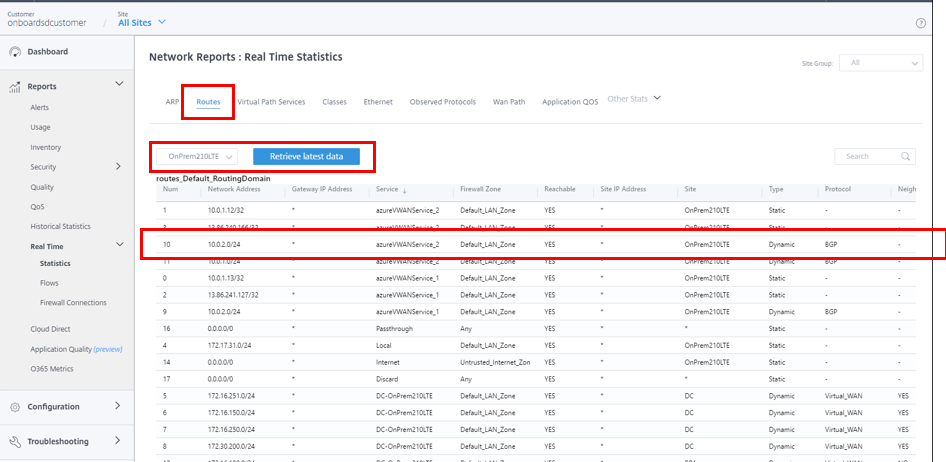

また、各サイトのAzure Virtual WAN へのルートを確認するには、[ すべてのサイト] > [レポート] > [リアルタイム] > [統計] > [ルート] に移動し、目的のサイトを選択して [ 最新データの取得] をクリックします。

Azure Virtual WAN の初期構成では、10.0.1.0/24 VNet が関連付けられ、このルートはオンプレミスの SD-WAN によって学習され、 azureVWANservice を配信サービスタイプとしてルートテーブルに入力されます。 ダイナミックを示すタイプとBGP を示すプロトコルは、ルートが BGP を介して動的に学習されたことを確認できます。

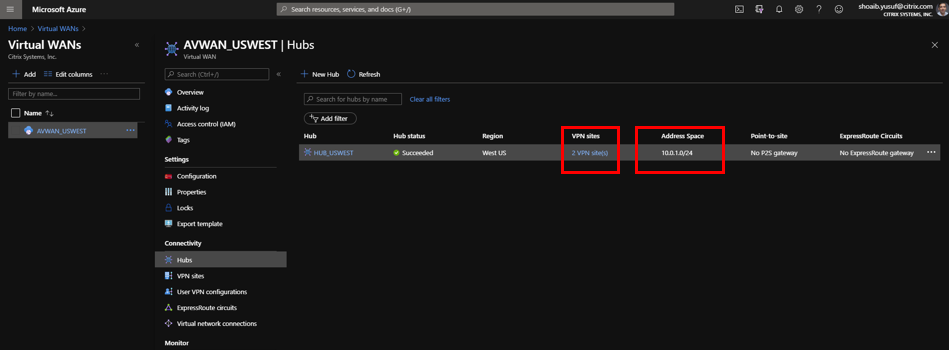

Azure ポータルでは、正常にデプロイされた VPN サイトを Azure 仮想 WAN ハブで監視できます。また、オンプレミスの SD-WAN デバイスで学習されたハブに関連付けられたアドレススペースも表示されます。

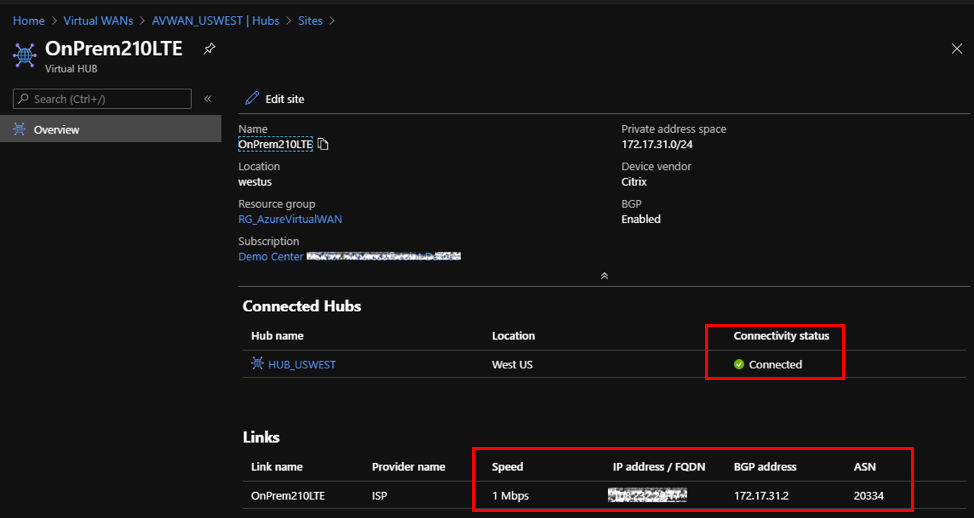

接続された VPN サイトのいずれかを選択すると、接続された SD-WAN の詳細が表示されます。IPsecトンネルを終端するパブリックIPアドレス/FQDN、プライベートIPアドレス空間、SD-WANのWANインターフェイスVIPアドレスとなるBGPアドレス、さらに重要なのはハブへの速度と接続ステータスなどです。

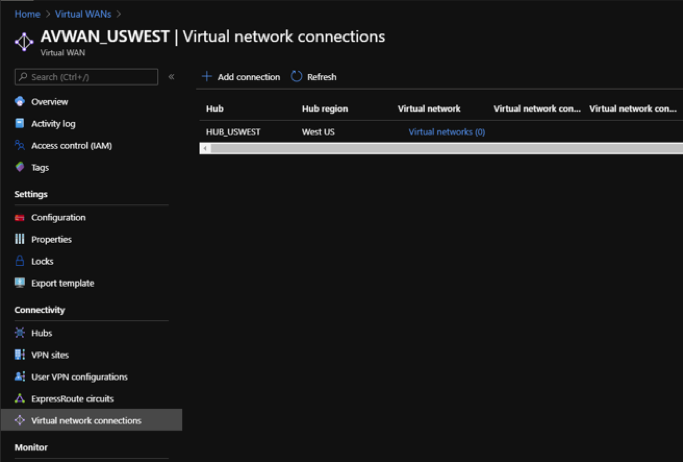

Azure では、仮想ネットワーク接続を追加して、VNet を接続して Azure で利用可能なリソースを作成できます。この構成を完了するには、次の手順を実行します。

- Azure ポータルで、仮想 WAN リソースを選択します。

- [ 接続] で、[ 仮想ネットワーク接続] に移動します。

-

[ + 接続を追加] をクリックします。

-

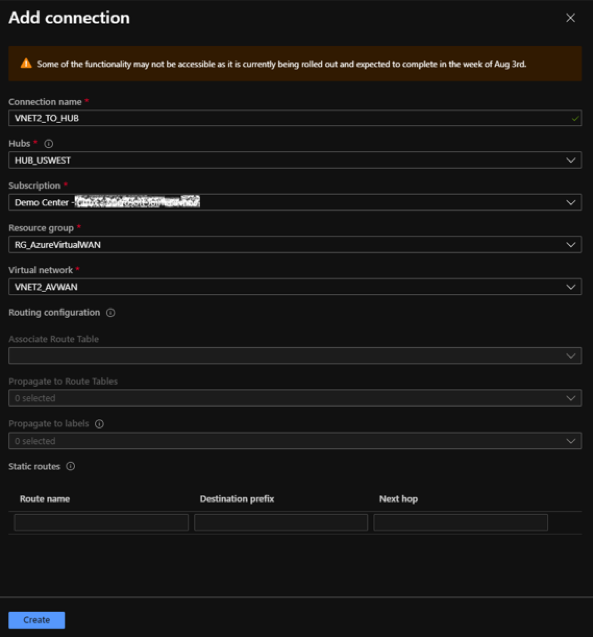

接続を追加するには、次のフィールドに値を指定します。

- 接続名 — 新しい接続の名前を入力します。

- ハブ — ドロップダウンリストから使用可能なハブを選択します。

- サブスクリプション — ドロップダウンリストで利用可能なサブスクリプションから選択します。

- リソースグループ — 仮想 WAN リソースがデプロイされているドロップダウンリストからリソースグループを選択します。

- 仮想ネットワーク — ドロップダウンリストで利用可能な仮想ネットワークから選択します。

-

[Create] をクリックします。

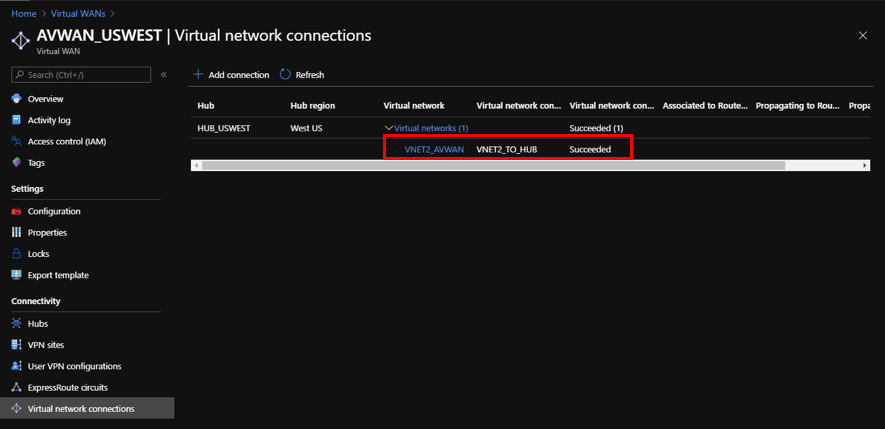

新しい VNet がハブにピア接続された場合、オンプレミスの SD-WAN デバイスは、BGP を介して新しいルートを動的に学習します。Citrix SD-WAN Orchestrator サービスで SD-WAN デバイスの最新のルートテーブルを取得するには、[ すべてのサイト] > [レポート] > [リアルタイム] > [統計] > [ルート] に移動します。目的のサイトを選択し、「 最新データを取得」をクリックします。

Citrix SD-WAN で展開されたVPNサイトは、前述の構成手順を通じて、Azure仮想WANハブにピア接続された VNet にデプロイされたリソースにアクセスできます。