SSO Office 365 StyleBook

Microsoft Office 365 是 Microsoft 以订阅方式提供的一套基于云的生产力与协作应用程序。它包括 Microsoft 热门的基于服务器的应用程序,例如 Exchange、SharePoint、Office 和 Skype for Business。单点登录 (SSO) 允许用户访问其所有企业云应用程序:

- 包括管理员登录到管理控制台

- 使用企业凭据一次性登录所有 Microsoft Office 365 服务。

SSO Office 365 StyleBook 允许您通过 NetScaler 实例为 Microsoft Office 365 启用 SSO。您现在可以将 NetScaler 配置为 SAML 身份提供程序 (IdP),将 Microsoft Office 365 配置为 SAML 服务提供程序,从而配置 SAML 身份验证。

使用此 StyleBook 在 NetScaler 实例中为 Microsoft Office 365 启用 SSO 涉及以下步骤:

- 配置身份验证虚拟服务器

- 配置 SAML IdP 策略和配置文件

- 将策略和配置文件绑定到身份验证虚拟服务器

- 在实例上配置 LDAP 身份验证服务器和策略

- 将 LDAP 身份验证服务器和策略绑定到您在实例上配置的身份验证虚拟服务器。

下表列出了此集成成功运行所需的最低软件版本。集成过程也应适用于更高版本。

| Product | Minimum Required Version |

|---|---|

| NetScaler | 11.0,高级/高级版许可证 |

以下说明假定您已创建了相应的外部和内部 DNS 条目。这些条目对于将身份验证请求路由到 NetScaler 监控的 IP 地址至关重要。

以下说明可帮助您在业务网络中实施 SSO Office 365 StyleBook。

部署 SSO Microsoft Office 365 StyleBook

- 在 NetScaler Console 中,导航到“Applications”>“StyleBooks”。“StyleBooks”页面显示了 NetScaler Console 中可供您使用的所有 StyleBook。向下滚动并找到“SSO Office 365 StyleBook”。单击“Create Configuration”。

- StyleBook 将作为用户界面页面打开,您可以在其中输入此 StyleBook 中定义的所有参数的值。

-

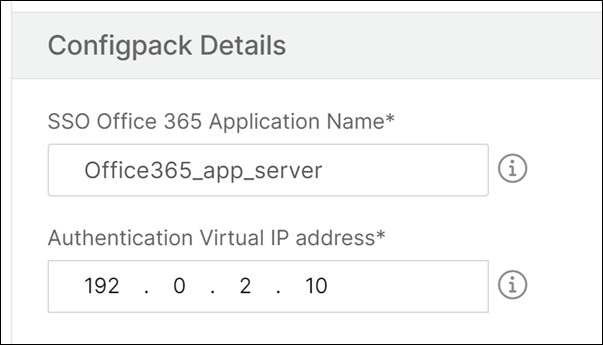

输入以下参数的值:

-

Application Name。要在您的网络中部署的 SSO Microsoft Office 365 配置的名称。

-

Authentication Virtual IP address。AAA 虚拟服务器将使用的虚拟 IP 地址,Microsoft Office 365 SAML IdP 策略将绑定到该虚拟服务器。

-

-

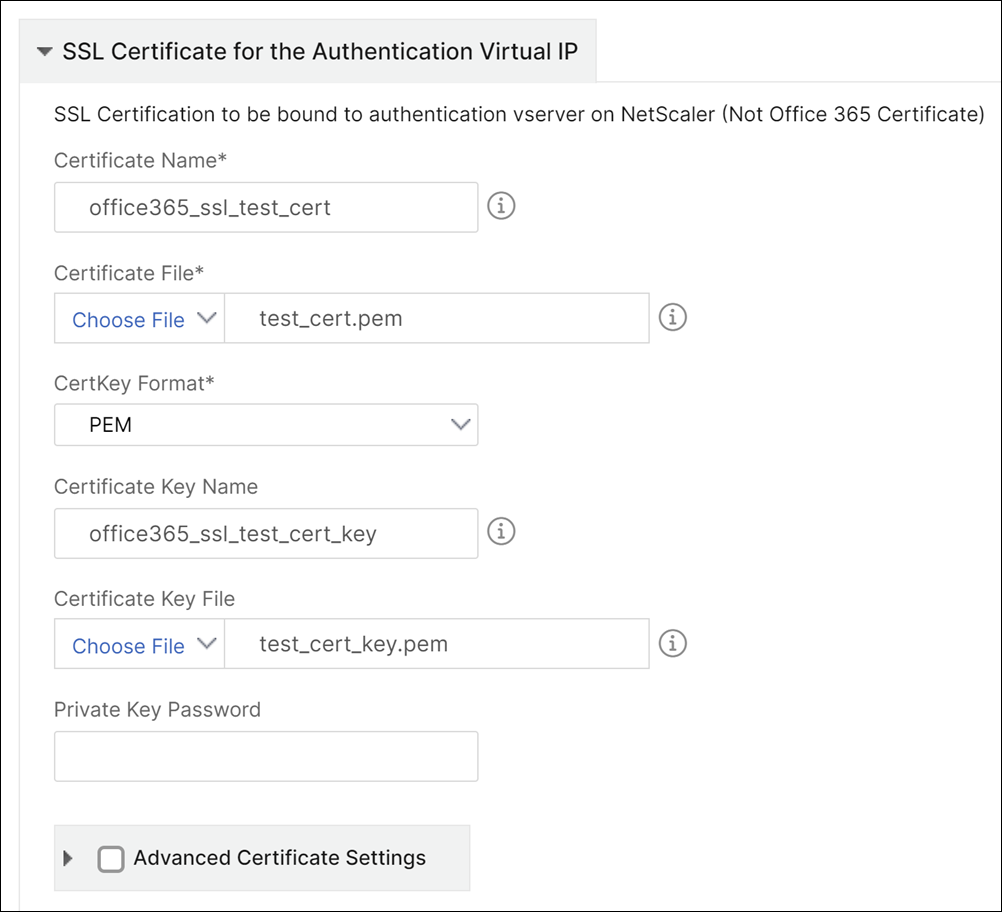

在“SSL Certificates Settings”部分中,输入 SSL 证书和证书密钥的名称。

Note

这不是 Office 365 服务提供商证书。此 SSL 证书绑定到 NetScaler 实例上的虚拟身份验证服务器。

-

从本地存储文件夹中选择相应的文件。您还可以输入私钥密码以加载 PEM 格式的加密私钥。

-

您还可以启用“Advanced Certificate Settings”复选框。您可以在此处输入证书过期通知期限、启用或禁用证书过期监视器等详细信息。

-

(可选)如果 SSL 证书需要在 NetScaler 上安装 CA 公共证书,您可以选择“SSL CA Certificate for the authentication virtual IP”复选框。请确保在上述“Advanced Certificate Settings”部分中选择“Is a CA Certificate”。

-

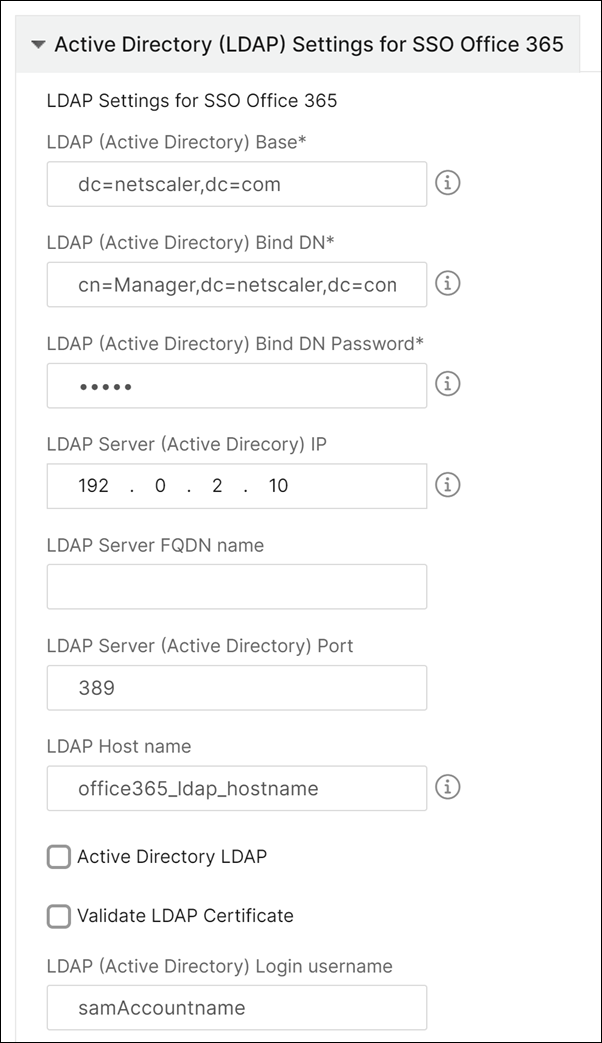

在“LDAP Settings for SSO Office 365”部分中,输入以下详细信息以对 Office 365 用户进行身份验证。要允许域用户使用其公司电子邮件地址登录 NetScaler 实例,请配置以下内容:

-

LDAP (Active Directory) Base。输入用户帐户在 Active Directory (AD) 中所在的域的基本域名,以允许身份验证。例如,dc=netscaler®、dc=com

-

LDAP (Active Directory) Bind DN。添加一个具有浏览 AD 树权限的域帐户(为便于配置,使用电子邮件地址)。例如,cn=Manager,dc=netscaler,dc=com

-

LDAP (Active Directory) Bind DN Password。输入用于身份验证的域帐户的密码。

-

您在此部分中还需要输入其他几个字段,如下所示:

-

NetScaler 连接用于对用户进行身份验证的 LDAP 服务器 IP 地址。

-

LDAP 服务器的 FQDN 名称。

Note

您必须至少指定上述两者之一——LDAP 服务器 IP 地址或 FQDN 名称。

-

NetScaler 连接用于对用户进行身份验证的 LDAP 服务器端口(默认为 389)。LDAPS 使用 636。

-

LDAP 主机名。如果启用了验证(默认情况下禁用),则主机名用于验证 LDAP 证书。

-

LDAP 登录名属性。用于提取登录名的默认属性是“samAccountname”。

-

其他可选的杂项 LDAP 设置。

-

-

-

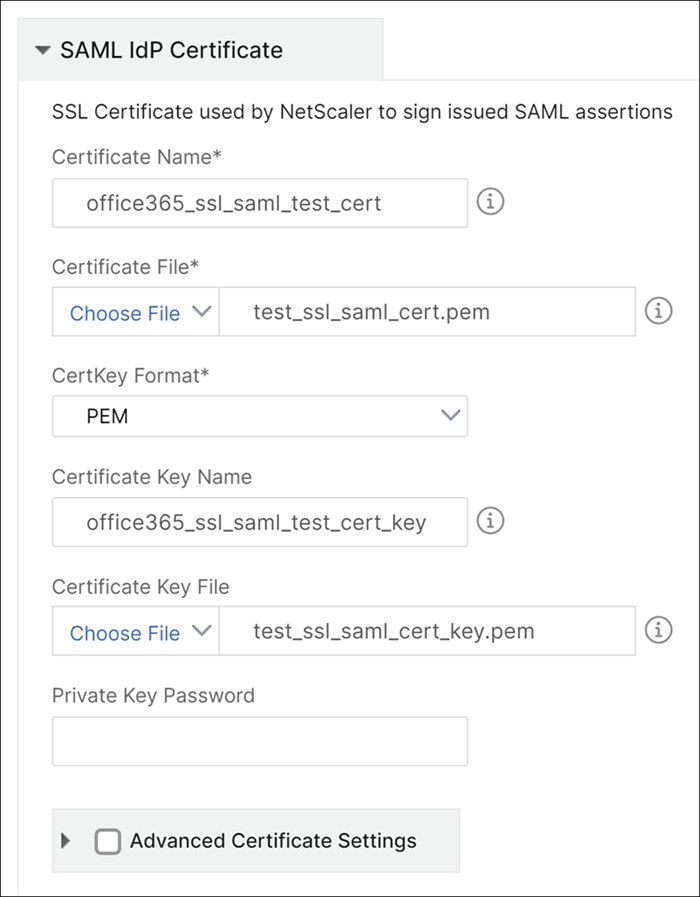

在“SAML IdP Certificate”部分中,您可以指定用于 SAML 断言的 SSL 证书的详细信息。

-

Certificate Name。输入 SSL 证书的名称。

-

Certificate File。从本地系统上的目录中选择 SSL 证书文件。

-

CertKey Format。从下拉列表框中选择证书和私钥文件的格式。支持的格式为 .pem 和 .der 文件扩展名。

-

Certificate Key Name。输入证书私钥的名称。

-

Certificate Key File。从本地系统中选择包含证书私钥的文件。

-

Private Key Password。输入保护私钥文件的密码。

您还可以启用“Advanced Certificate Settings”复选框。您可以在此处输入证书过期通知期限、启用或禁用证书过期监视器等详细信息。

-

-

(可选)如果上述输入的 SAML IdP 证书需要在 NetScaler 上安装 CA 公共证书,您可以选择“SAML IdP CA Certificate”。请确保在上述“Advanced Certificate Settings”部分中选择“Is a CA Certificate”。

-

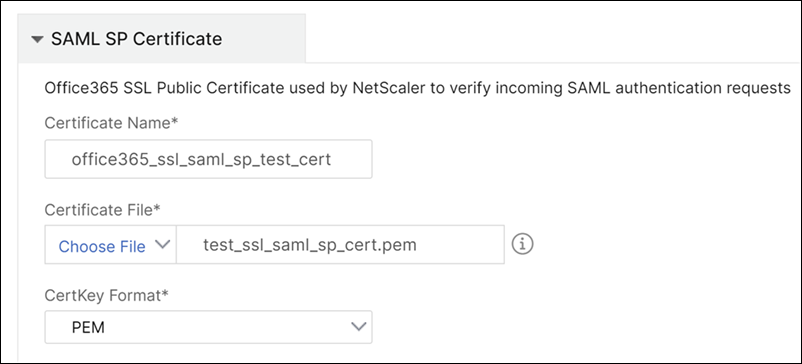

在“SAML SP Certificate”部分中,输入 Office 365 SSL 公共证书的以下详细信息。NetScaler 实例使用此证书来验证传入的 SAML 身份验证请求。

-

Certificate Name。输入 SSL 证书的名称。

-

Certificate File。从本地系统上的目录中选择 SSL 证书文件。

-

CertKey Format。从下拉列表框中选择证书和私钥文件的格式。支持的格式为 .pem 和 .der 文件扩展名。

-

您还可以启用“Advanced Certificate Settings”复选框。您可以在此处输入证书过期通知期限、启用或禁用证书过期监视器等详细信息。

-

-

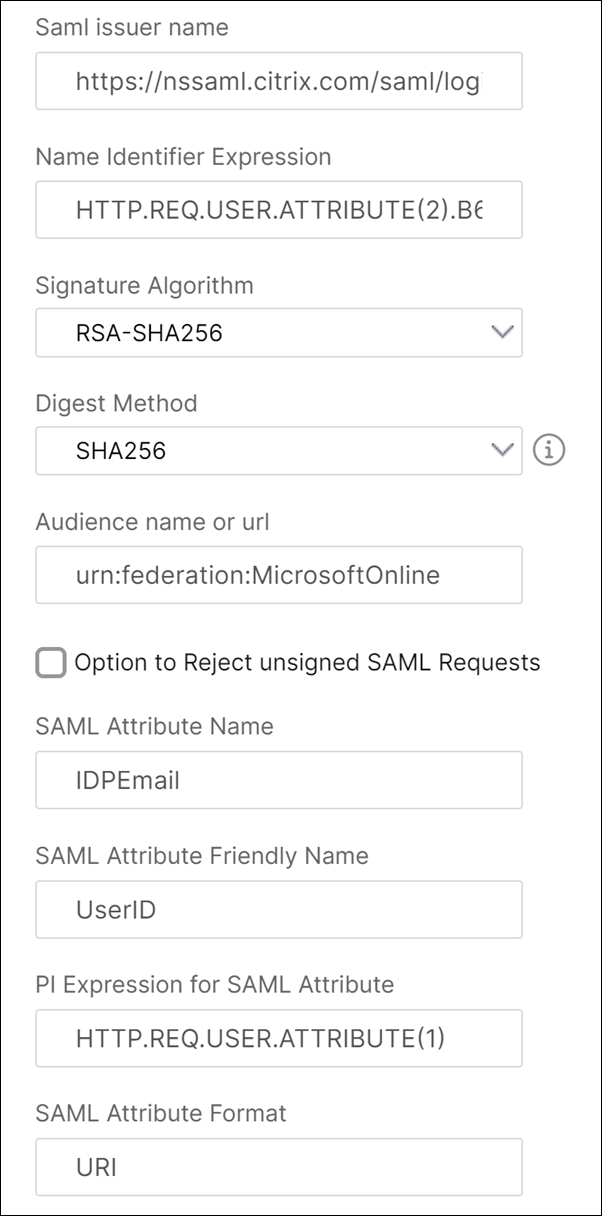

“SAML IdP Settings”部分允许您通过创建 SAML IdP 配置文件和策略(由步骤 3 中创建的 AAA 虚拟服务器使用)将 NetScaler 实例配置为 SAML 身份提供程序。

-

SAML Issuer Name。在此字段中,输入身份验证虚拟服务器的公共 FQDN。示例:

https://<NetScaler Auth VIP>/saml/login -

Name Identifier Expression。输入用于提取 SAML 断言中发送的 SAML NameIdentifier 的 NetScaler 表达式。示例:

"HTTP.REQ.USER.ATTRIBUTE(2).B64ENCODE" -

Signature algorithm:选择用于验证/签名 SAML 请求/响应的算法(默认为“RSA-SHA256”)。

-

Digest Method。选择用于 SAML 请求/响应的摘要哈希方法(默认为“SHA256”)。

-

Audience name。输入表示服务提供商 (Microsoft Office 365) 的实体名称或 URL。

-

SAML Service Provider (SP) ID。(可选)NetScaler 身份提供程序接受来自与此 ID 匹配的颁发者名称的 SAML 身份验证请求。

-

Assertion Consumer Service URL。输入服务提供商的 URL,NetScaler 身份提供程序在用户成功身份验证后需要将 SAML 断言发送到该 URL。断言消费者服务 URL 可以在身份提供程序服务器站点或服务提供商站点启动。

-

您可以在此部分中输入其他可选字段。例如,您可以设置以下选项:

-

SAML attribute name。SAML 断言中发送的用户属性的名称。

-

SAML attribute friendly name。SAML 断言中发送的用户属性的友好名称。

-

PI expression for SAML attribute。默认情况下,使用以下 NetScaler 策略 (PI) 表达式:HTTP.REQ.USER.ATTRIBUTE(1)。此字段将从 LDAP 服务器发送的第一个用户属性 (mail) 指定为 SAML 身份验证属性。

-

选择用户属性的格式。

这些值包含在颁发的 SAML 断言中。

Tip

我们建议您保留默认设置,因为这些设置已经过测试,可与 Microsoft Office 365 应用程序配合使用。

-

-

-

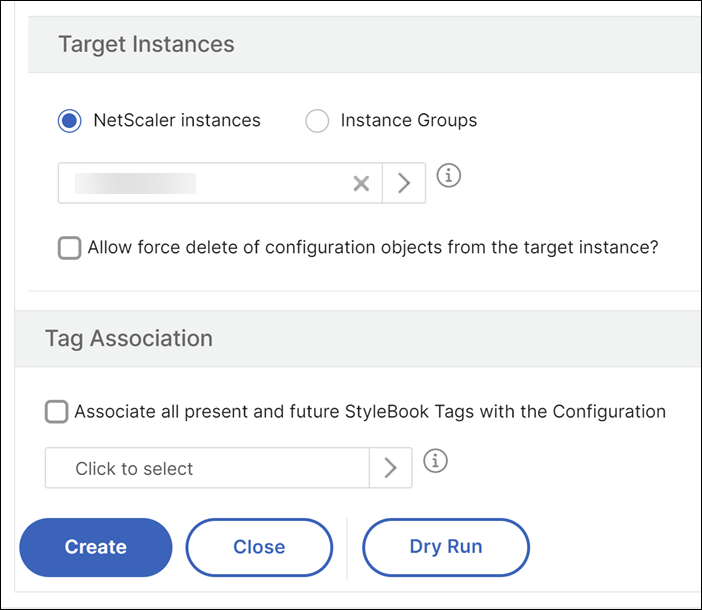

单击“Target Instances”,然后选择要部署此 Microsoft Office 365 SSO 配置的 NetScaler 实例。单击“Create”以创建配置并将其部署到选定的 NetScaler 实例。

Tip

我们建议您在执行实际配置之前选择“Dry Run”,以查看 StyleBook 在目标 NetScaler 实例上创建的配置对象。