SSO Office 365 StyleBook

Microsoft Office 365 は、Microsoft がサブスクリプションベースで提供する、クラウドベースの生産性向上およびコラボレーションアプリケーションのスイートです。これには、Exchange、SharePoint、Office、Skype for Business など、Microsoft の人気のあるサーバーベースのアプリケーションが含まれます。シングルサインオン (SSO) により、ユーザーはすべてのエンタープライズクラウドアプリケーションにアクセスできます。

- 管理者による管理コンソールへのサインインを含む

- エンタープライズ資格情報を使用したすべての Microsoft Office 365 サービスへのワンタイムサインオン

SSO Office 365 StyleBook を使用すると、NetScaler インスタンスを介して Microsoft Office 365 の SSO を有効にできます。NetScaler を SAML ID プロバイダー (IdP) として、Microsoft Office 365 を SAML サービスプロバイダーとして、SAML 認証を構成できるようになりました。

この StyleBook を使用して NetScaler インスタンスで Microsoft Office 365 の SSO を有効にするには、次の手順を実行します。

- 認証仮想サーバーの構成

- SAML IdP ポリシーとプロファイルの構成

- ポリシーとプロファイルの認証仮想サーバーへのバインド

- インスタンスでの LDAP 認証サーバーとポリシーの構成

- インスタンスで構成された認証仮想サーバーへの LDAP 認証サーバーとポリシーのバインド

次の表に、この統合が正常に機能するために必要な最小ソフトウェアバージョンを示します。統合プロセスは、これより新しいバージョンでも機能するはずです。

| プロダクト | 最小必須バージョン |

|---|---|

| NetScaler | 11.0、Advanced/Premium ライセンス |

以下の手順は、適切な外部および内部 DNS エントリをすでに作成していることを前提としています。これらのエントリは、認証要求を NetScaler が監視する IP アドレスにルーティングするために不可欠です。

以下の手順は、ビジネスネットワークで SSO Office 365 StyleBook を実装するのに役立ちます。

SSO Microsoft Office 365 StyleBook の展開

- NetScaler Console で、[Applications] > [StyleBooks] の順に移動します。[StyleBooks] ページには、NetScaler Console で使用できるすべての StyleBook が表示されます。下にスクロールして [SSO Office 365 StyleBook] を見つけます。[Create Configuration] をクリックします。

- StyleBook は、この StyleBook で定義されているすべてのパラメーターの値を入力できるユーザーインターフェイスページとして開きます。

-

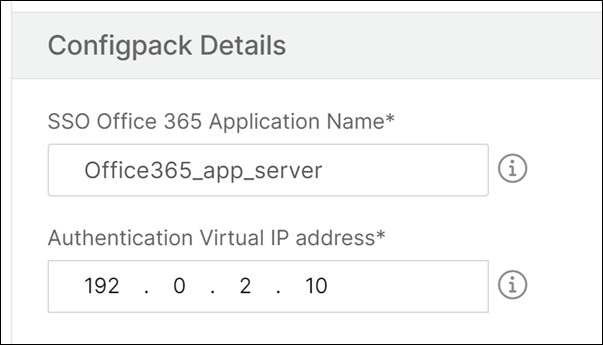

次のパラメーターの値を入力します。

-

アプリケーション名。ネットワークに展開する SSO Microsoft Office 365 構成の名前。

-

認証仮想 IP アドレス。Microsoft Office 365 SAML IdP ポリシーがバインドされている AAA 仮想サーバーで使用される仮想 IP アドレス。

-

-

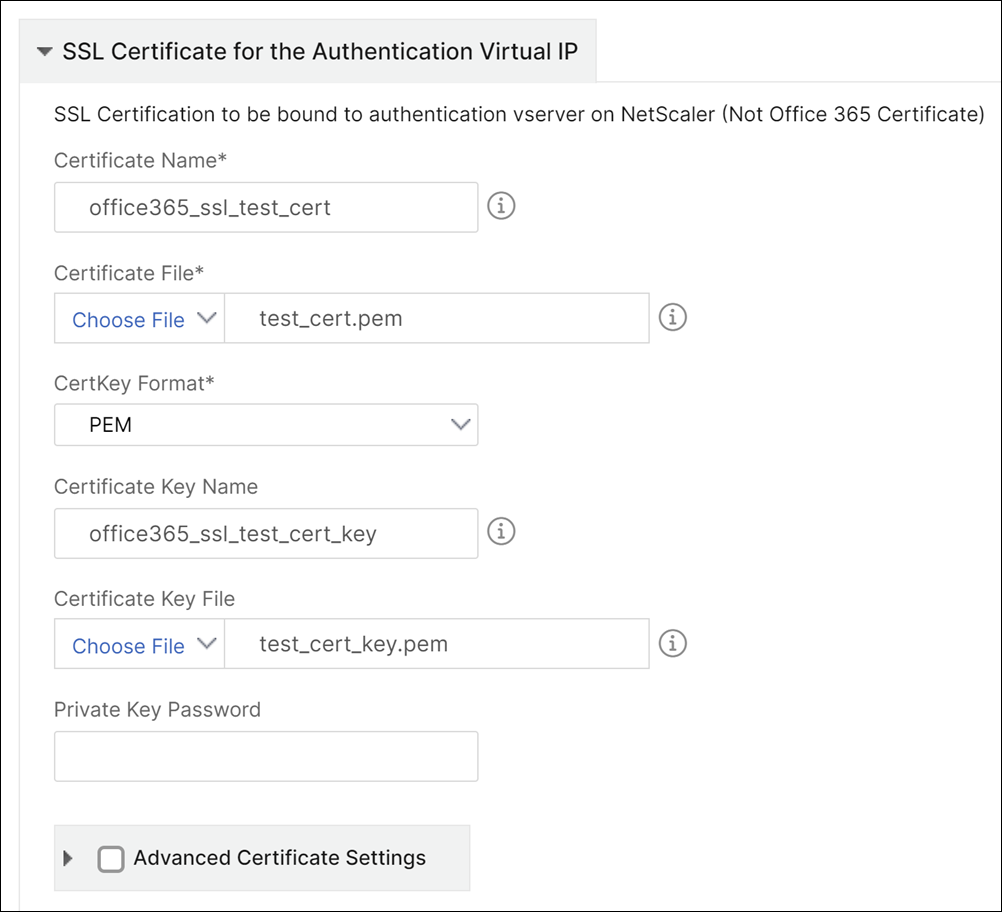

[SSL Certificates] [Settings] セクションで、SSL 証明書と証明書キーの名前を入力します。

注

これは Office 365 サービスプロバイダー証明書ではありません。この SSL 証明書は、NetScaler インスタンス上の仮想認証サーバーにバインドされます。

-

ローカルストレージフォルダーからそれぞれのファイルを選択します。PEM 形式で暗号化された秘密キーをロードするために、秘密キーのパスワードを入力することもできます。

-

[Advanced Certificate Settings] チェックボックスを有効にすることもできます。ここでは、証明書の有効期限通知期間、証明書の有効期限モニターの有効化または無効化などの詳細を入力できます。

-

オプションで、SSL 証明書に NetScaler にインストールする CA 公開証明書が必要な場合は、[SSL CA Certificate for the authentication virtual] IP チェックボックスを選択できます。上記の [Advanced Certificate Settings] セクションで「Is a CA Certificate」を選択していることを確認してください。

-

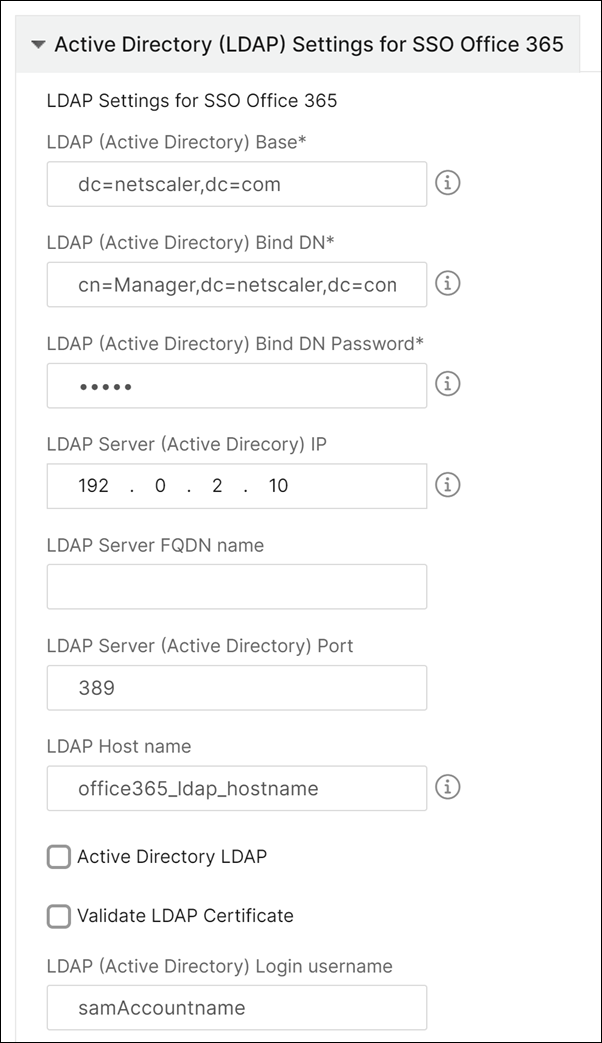

[LDAP Settings for SSO Office 365] セクションで、Office 365 ユーザーを認証するために次の詳細を入力します。ドメインユーザーが企業メールアドレスを使用して NetScaler インスタンスにログオンできるようにするには、次を構成します。

-

LDAP (Active Directory) ベース。認証を許可するために、ユーザーアカウントが Active Directory (AD) 内に存在するドメインのベースドメイン名を入力します。例:

dc=netscaler®,dc=com -

LDAP (Active Directory) バインド DN。AD ツリーを参照する権限を持つドメインアカウント (構成を容易にするためにメールアドレスを使用) を追加します。例:

cn=Manager,dc=netscaler,dc=com -

LDAP (Active Directory) バインド DN パスワード。認証用のドメインアカウントのパスワードを入力します。

-

このセクションで入力する必要があるその他のフィールドは次のとおりです。

-

ユーザーを認証するために NetScaler が接続する LDAP サーバーの IP アドレス。

-

LDAP サーバーの FQDN 名。

注

上記のいずれか、LDAP サーバーの IP アドレスまたは FQDN 名の少なくとも 1 つを指定する必要があります。

-

ユーザーを認証するために NetScaler が接続する LDAP サーバーポート (デフォルトは 389)。LDAPS は 636 を使用します。

-

LDAP ホスト名。検証がオンになっている場合 (デフォルトではオフ)、LDAP 証明書を検証するためにホスト名が使用されます。

-

LDAP ログイン名属性。ログイン名を抽出するために使用されるデフォルトの属性は「samAccountname」です。

-

その他のオプションのさまざまな LDAP 設定。

-

-

-

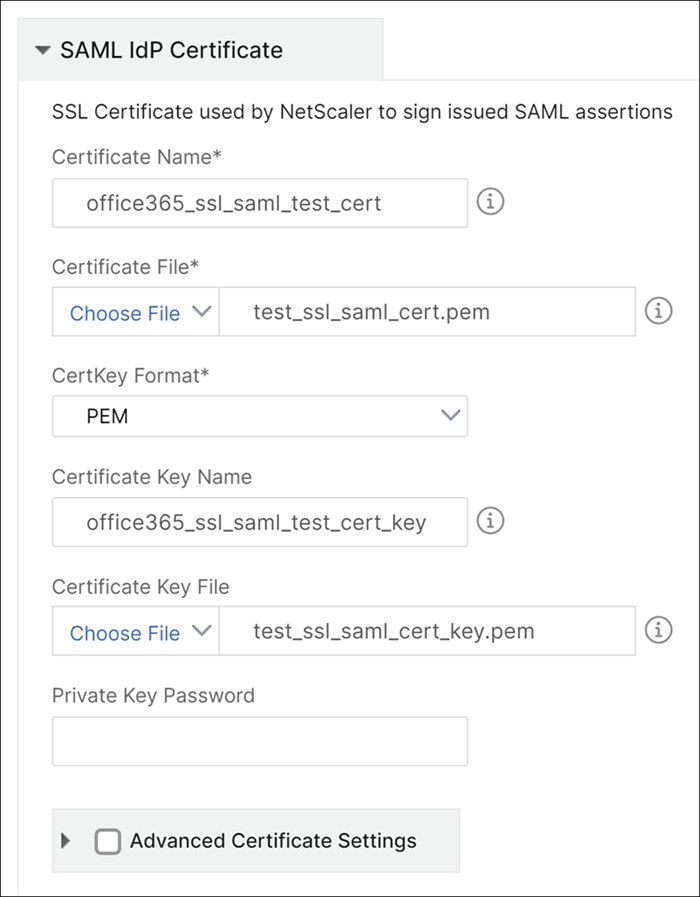

[SAML IdP Certificate] セクションで、SAML アサーションに使用される SSL 証明書の詳細を指定できます。

-

証明書名。SSL 証明書の名前を入力します。

-

証明書ファイル。ローカルシステム上のディレクトリから SSL 証明書ファイルを選択します。

-

CertKey 形式。ドロップダウンリストボックスから証明書と秘密キーファイルの形式を選択します。サポートされている形式は .pem および .der ファイル拡張子です。

-

証明書キー名。証明書の秘密キーの名前を入力します。

-

証明書キーファイル。ローカルシステムから証明書の秘密キーを含むファイルを選択します。

-

秘密キーパスワード。秘密キーファイルを保護するパスフレーズを入力します。

[Advanced Certificate Settings] チェックボックスを有効にすることもできます。ここでは、証明書の有効期限通知期間、証明書の有効期限モニターの有効化または無効化などの詳細を入力できます。

-

-

オプションで、上記で入力した SAML IdP 証明書に NetScaler にインストールする CA 公開証明書が必要な場合は、[SAML IdP CA Certificate] を選択できます。上記の [Advanced Certificate Settings] セクションで [Is a CA Certificate] を選択していることを確認してください。

-

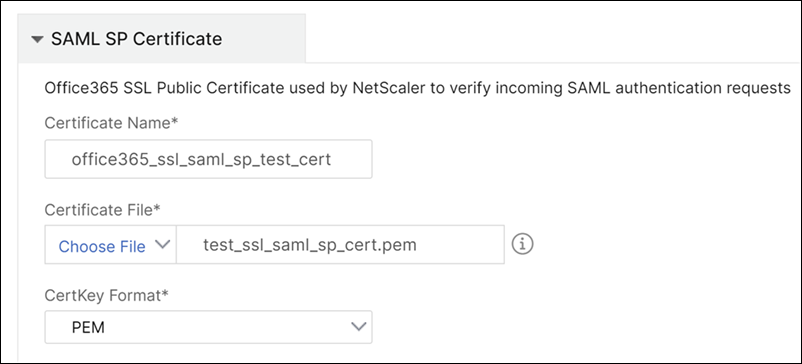

[SAML SP Certificate] セクションで、Office 365 SSL 公開証明書の次の詳細を入力します。この証明書は、NetScaler インスタンスが受信 SAML 認証要求を検証するために使用します。

-

証明書名。SSL 証明書の名前を入力します。

-

証明書ファイル。ローカルシステム上のディレクトリから SSL 証明書ファイルを選択します。

-

CertKey 形式。ドロップダウンリストボックスから証明書と秘密キーファイルの形式を選択します。サポートされている形式は .pem および .der ファイル拡張子です。

-

[Advanced Certificate Settings] チェックボックスを有効にすることもできます。ここでは、証明書の有効期限通知期間、証明書の有効期限モニターの有効化または無効化などの詳細を入力できます。

-

-

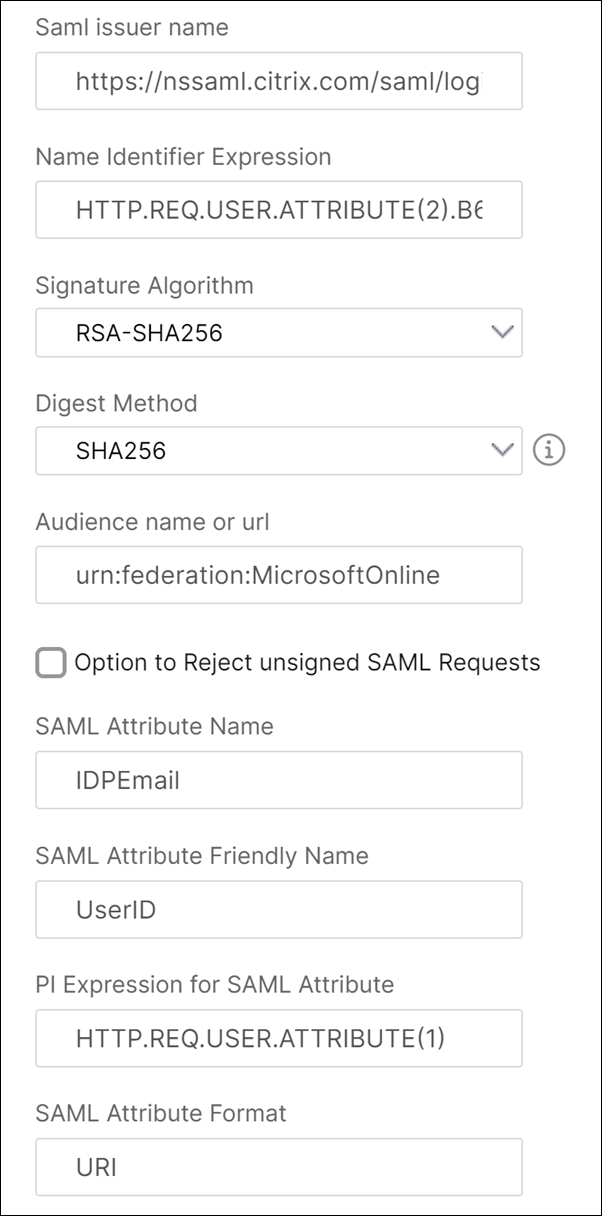

[SAML IdP Settings] セクションでは、ステップ 3 で作成された AAA 仮想サーバーで使用される SAML IdP プロファイルとポリシーを作成することにより、NetScaler インスタンスを SAML ID プロバイダーとして構成できます。

-

SAML 発行者名。このフィールドに、認証仮想サーバーのパブリック FQDN を入力します。例:

https://<NetScaler Auth VIP>/saml/login -

名前識別子式。SAML アサーションで送信される SAML NameIdentifier を抽出するために評価される NetScaler 式を入力します。例:

"HTTP.REQ.USER.ATTRIBUTE(2).B64ENCODE" -

署名アルゴリズム: SAML 要求/応答を検証/署名するためのアルゴリズムを選択します (デフォルトは「RSA-SHA256」)。

-

ダイジェストメソッド。SAML 要求/応答のハッシュをダイジェストする方法を選択します (デフォルトは「SHA256」)。

-

オーディエンス名。サービスプロバイダー (Microsoft Office 365) を表すエンティティ名または URL を入力します。

-

SAML サービスプロバイダー (SP) ID。(オプション) NetScaler ID プロバイダーは、この ID と一致する発行者名からの SAML 認証要求を受け入れます。

-

アサーションコンシューマーサービス URL。ユーザー認証が成功した後、NetScaler ID プロバイダーが SAML アサーションを送信する必要があるサービスプロバイダーの URL を入力します。アサーションコンシューマーサービス URL は、ID プロバイダーサーバーサイトまたはサービスプロバイダーサイトで開始できます。

-

このセクションには、入力できるその他のオプションフィールドがあります。たとえば、次のオプションを設定できます。

-

SAML 属性名。SAML アサーションで送信されるユーザー属性の名前。

-

SAML 属性フレンドリ名。SAML アサーションで送信されるユーザー属性のフレンドリ名。

-

SAML 属性の PI 式。デフォルトでは、次の NetScaler ポリシー (PI) 式が使用されます:

HTTP.REQ.USER.ATTRIBUTE(1)。このフィールドは、LDAP サーバーから送信される最初のユーザー属性 (メール) を SAML 認証属性として指定します。 -

ユーザー属性の形式を選択します。

これらの値は、発行された SAML アサーションに含まれます。

ヒント

これらの設定は Microsoft Office 365 アプリで動作することがテストされているため、デフォルト設定を維持することをお勧めします。

-

-

-

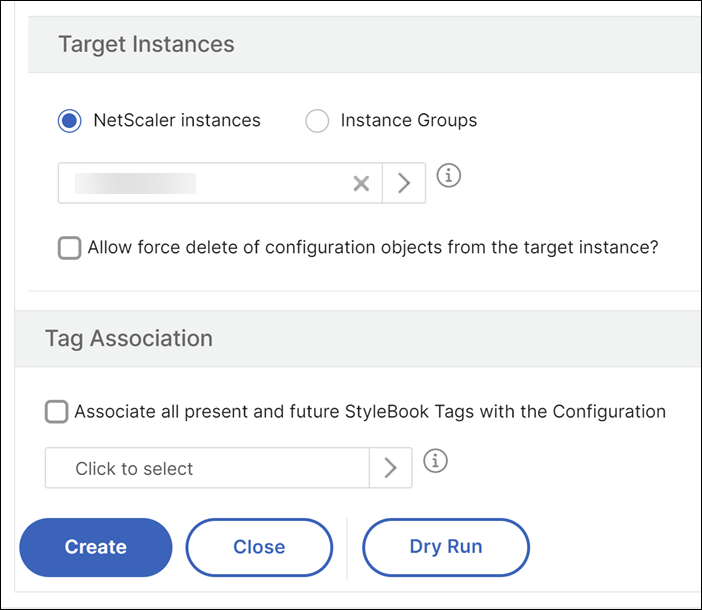

[Target Instances] をクリックし、この Microsoft Office 365 SSO 構成を展開する NetScaler インスタンスを選択します。[Create] をクリックして構成を作成し、選択した NetScaler インスタンスに構成を展開します。

ヒント

実際の構成を実行する前に、[Dry Run] を選択して、StyleBook によってターゲット NetScaler インスタンスに作成される構成オブジェクトを表示することをお勧めします。